- このマニュアルについて

- サイト間 VPN およびクライアント VPN

- VPN ウィザード

- IKE、ロード バランシング、および NAC

- 一般的な VPN 設定

- VPN の IP アドレス

- ダイナミック アクセス ポリシー

- 電子メール プロキシ

- VPN の監視

- SSL 設定

- 認可および認証用の外部サーバ

- クライアントレス SSL VPN

- クライアントレス SSL VPN

- 基本的なクライアントレス SSL VPN のコン フィギュレーション

- 高度なクライアントレス SSL VPN のコン フィギュレーション

- ポリシー グループ

- クライアントレス SSL VPN リモート ユーザ

- クライアントレス SSL VPN ユーザ

- モバイル デバイスでのクライアントレス SSL VPN

- クライアントレス SSL VPN のカスタマイズ

- クライアントレス SSL VPN のトラブル シューティング

- クライアントレス SSL VPN ライセンス

Cisco ASA シリーズ VPN ASDM コンフィギュレーション ガイド ソ フ ト ウ ェ ア バージ ョ ン 7.3

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月9日

章のタイトル: 一般的な VPN 設定

一般的な VPN 設定

•![]() 「AnyConnect VPN Client 接続の設定」

「AnyConnect VPN Client 接続の設定」

•![]() 「サードパーティおよびネイティブの VPN の IKEv2 接続プロファイル」

「サードパーティおよびネイティブの VPN の IKEv2 接続プロファイル」

•![]() 「IPsec または SSL VPN 接続プロファイルへの証明書のマッピング」

「IPsec または SSL VPN 接続プロファイルへの証明書のマッピング」

•![]() 「[Zone Labs Integrity Server]」

「[Zone Labs Integrity Server]」

AnyConnect Customization/Localization

AnyConnect VPN クライアントをカスタマイズして、リモート ユーザに自社企業のイメージを表示することができます。Windows、Linux、および Mac OS X コンピュータ上で稼働するクライアントがあります。[AnyConnect Customization/Localization] の次の ASDM 画面では、以下のタイプのカスタマイズされたファイルをインポートできます。

•![]() [Resources]:AnyConnect クライアントの変更された GUI アイコン。

[Resources]:AnyConnect クライアントの変更された GUI アイコン。

•![]() [Binary]:AnyConnect インストーラに代わる実行可能ファイル。これには、GUI ファイルのほか、VPN クライアント プロファイル、スクリプト、その他のクライアント ファイルが含まれます。

[Binary]:AnyConnect インストーラに代わる実行可能ファイル。これには、GUI ファイルのほか、VPN クライアント プロファイル、スクリプト、その他のクライアント ファイルが含まれます。

•![]() [Script]:AnyConnect が VPN 接続を確立する前または後に実行するスクリプト。

[Script]:AnyConnect が VPN 接続を確立する前または後に実行するスクリプト。

•![]() [GUI Text and Messages]:AnyConnect クライアントで使用されるタイトルおよびメッセージ。

[GUI Text and Messages]:AnyConnect クライアントで使用されるタイトルおよびメッセージ。

•![]() [Customized Installer]:クライアントのインストールを変更するトランスフォーム。

[Customized Installer]:クライアントのインストールを変更するトランスフォーム。

•![]() [Localized Installer]:クライアントで使用される言語を変更するトランスフォーム。

[Localized Installer]:クライアントで使用される言語を変更するトランスフォーム。

•![]() [Import] をクリックすると、[Import AnyConnect Customization Objects] ダイアログが起動します。このダイアログでは、オブジェクトとしてインポートするファイルを指定できます。

[Import] をクリックすると、[Import AnyConnect Customization Objects] ダイアログが起動します。このダイアログでは、オブジェクトとしてインポートするファイルを指定できます。

•![]() [Export] をクリックすると、[Export AnyConnect Customization Objects] ダイアログが起動します。このダイアログでは、オブジェクトとしてエクスポートするファイルを指定できます。

[Export] をクリックすると、[Export AnyConnect Customization Objects] ダイアログが起動します。このダイアログでは、オブジェクトとしてエクスポートするファイルを指定できます。

•![]() [Delete] をクリックすると、選択したオブジェクトが削除されます。

[Delete] をクリックすると、選択したオブジェクトが削除されます。

•![]() Windows Mobile デバイスで稼働する AnyConnect クライアントのカスタマイズはサポートされていません。

Windows Mobile デバイスで稼働する AnyConnect クライアントのカスタマイズはサポートされていません。

[AnyConnect Customization/Localization] > [Resources]

インポートするカスタム コンポーネントのファイル名は、AnyConnect GUI で使用されるファイル名と一致している必要があります。これはオペレーティング システムによって異なり、Mac および Linux では大文字と小文字が区別されます。たとえば、Windows クライアント用の企業ロゴを置き換えるには、独自の企業ロゴを company_logo.png としてインポートする必要があります。別のファイル名でインポートすると、AnyConnect インストーラはそのコンポーネントを変更しません。ただし、独自の実行ファイルを展開して GUI をカスタマイズする場合は、その実行ファイルから任意のファイル名のリソース ファイルを呼び出すことができます。

イメージをソース ファイルとして(たとえば、company_logo.bmp)インポートする場合、インポートしたイメージは、同じファイル名を使用して別のイメージを再インポートするまで、AnyConnect をカスタマイズします。たとえば、company_logo.bmp をカスタム イメージに置き換えて、このイメージを削除する場合、同じファイル名を使用して新しいイメージ(または元のシスコ ロゴ イメージ)をインポートするまで、クライアントはこのイメージの表示を継続します。

[AnyConnect Customization/Localization] > [Binary] および [Script]

ES - The samelink is used in ASDM for both Binary and Script, so share this link for now, and submit a defect against ASDM to have them add another link.

[AnyConnect Customization/Localization] > [Binary]

Windows、Linux、または Mac(PowerPC または Intel ベース)コンピュータの場合、AnyConnect クライアント API を使用する独自のクライアントを展開できます。クライアントのバイナリ ファイルを置き換えることによって、AnyConnect GUI および AnyConnect CLI を置き換えます。

•![]() [Name]:置き換える AnyConnect ファイルの名前を入力します。

[Name]:置き換える AnyConnect ファイルの名前を入力します。

•![]() [Platform]:ファイルを実行する OS プラットフォームを選択します。

[Platform]:ファイルを実行する OS プラットフォームを選択します。

•![]() [Select a file]:ファイル名は、インポートするファイルの名前と同じである必要はありません。

[Select a file]:ファイル名は、インポートするファイルの名前と同じである必要はありません。

[AnyConnect Customization/Localization] > [Script]

スクリプトの展開とスクリプトの制限事項の詳細については、『AnyConnect VPN Client Administrators Guide』を参照してください。

•![]() [Name]:スクリプトの名前を入力します。名前には正しい拡張子を指定してください。たとえば、myscript.bat などです。

[Name]:スクリプトの名前を入力します。名前には正しい拡張子を指定してください。たとえば、myscript.bat などです。

•![]() [Script Type]:スクリプトを実行するタイミングを選択します。

[Script Type]:スクリプトを実行するタイミングを選択します。

AnyConnect によって、ASA でファイルをスクリプトとして識別できるように、プレフィックス scripts_ とプレフィックス OnConnect または OnDisconnect がユーザのファイル名に追加されます。クライアントが接続すると、ASA は、リモート コンピュータ上の適切なターゲット ディレクトリにスクリプトをダウンロードし、scripts_ プレフィックスを削除し、OnConnect プレフィックスまたは OnDisconnect プレフィックスをそのまま残します。たとえば、myscript.bat スクリプトをインポートする場合、スクリプトは、ASA 上では scripts_OnConnect_myscript.bat となります。リモート コンピュータ上では、スクリプトは OnConnect_myscript.bat となります。

スクリプトの実行の信頼性を確保するために、すべての ASA で同じスクリプトを展開するように設定します。スクリプトを修正または置換する場合は、旧バージョンと同じ名前を使用し、ユーザが接続する可能性のあるすべての ASA に置換スクリプトを割り当てます。ユーザが接続すると、新しいスクリプトにより同じ名前のスクリプトが上書きされます。

•![]() [Platform]:ファイルを実行する OS プラットフォームを選択します。

[Platform]:ファイルを実行する OS プラットフォームを選択します。

•![]() [Select a file]:ファイル名は、スクリプトに対して指定した名前と同じである必要はありません。

[Select a file]:ファイル名は、スクリプトに対して指定した名前と同じである必要はありません。

ASDM によってファイルがソース ファイルからインポートされ、ステップ 3 で [Name] に対して指定した新しい名前が作成されます。

[AnyConnect Customization/Localization] > [GUI Text and Messages]

デフォルトの変換テーブルを編集するか、または新しいテーブルを作成して、AnyConnect クライアント GUI に表示されるテキストとメッセージを変更できます。このペインは、[Language Localization] ペインと同じ機能を持ちます。より高度な言語変換については、[Configuration] > [Remote Access VPN] > [Language Localization] を選択します。

上部ツールバーにある通常のボタンに加えて、このペインには [Add] ボタンと、追加のボタンを備えた [Template] 領域もあります。

[Add]:[Add] ボタンをクリックするとデフォルトの変換テーブルのコピーが開き、直接編集するか保存することができます。保存ファイルの言語を選択し、ファイル内のテキストの言語を後で編集することができます。

変換テーブルのメッセージをカスタマイズする場合、msgid は変更せずに、msgstr のテキストを変更してください。

テンプレートの言語を指定します。テンプレートはキャッシュ メモリ内の変換テーブルになり、指定した名前が付きます。ブラウザの言語オプションと互換性のある短縮形を使用してください。たとえば、中国語のテーブルを作成するときに IE を使用している場合は、IE によって認識される zh という略語を使用します。

•![]() デフォルトの英語変換テーブルへのアクセスを提供するテンプレート領域を展開するには、[Template] をクリックします。

デフォルトの英語変換テーブルへのアクセスを提供するテンプレート領域を展開するには、[Template] をクリックします。

[AnyConnect Customization/Localization] > [Customized Installer Transforms]

作成した独自のトランスフォームを、クライアント インストーラ プログラムを使用して展開することによって、AnyConnect クライアント GUI を大幅にカスタマイズすることができます(Windows のみ)。トランスフォームを ASA にインポートすると、インストーラ プログラムを使用して展開されます。

トランスフォームの適用先として選択できるのは Windows だけです。トランスフォームの詳細については、『 AnyConnect Administration Guide 』を参照してください。

[AnyConnect Customization/Localization] > [Localized Installer Transforms]

トランスフォームを使用して、クライアント インストーラ プログラムに表示されるメッセージを翻訳できます。トランスフォームによってインストレーションが変更されますが、元のセキュリティ署名 MSI は変化しません。これらのトランスフォームではインストーラ画面だけが翻訳され、クライアント GUI 画面は翻訳されません。

IPsec VPN クライアント ソフトウェア

(注) VPN クライアントは耐用年数末期で、サポートが終了しています。VPN クライアントの設定については、ASA バージョン 9.2 に関する ASDM のマニュアルを参照してください。AnyConnect セキュア モビリティ クライアントにアップグレードすることを推奨します。

クライアント ソフトウェアの場所の編集

(注) VPN クライアントは耐用年数末期で、サポートが終了しています。VPN クライアントの設定については、ASA バージョン 9.2 に関する ASDM のマニュアルを参照してください。AnyConnect セキュア モビリティ クライアントにアップグレードすることを推奨します。

グループ ポリシー

グループ ポリシーは、ASA の内部(ローカル)または外部の RADIUS または LDAP サーバに格納されているユーザ指向の属性と値のペアのセットです。VPN 接続を確立する際に、グループ ポリシーによってクライアントに属性が割り当てられます。デフォルトでは、VPN ユーザにはグループ ポリシーが関連付けられません。グループ ポリシー情報は、VPN 接続プロファイル(トンネル グループ)およびユーザ アカウントで使用されます。

ASA には、DfltGrpPolicy という名前のデフォルト グループ ポリシーがあります。デフォルト グループ パラメータは、すべてのグループおよびユーザに共通であると考えられるパラメータで、コンフィギュレーション タスクの効率化に役立ちます。新しいグループはこのデフォルト グループからパラメータを「継承」でき、ユーザは自身のグループまたはデフォルト グループからパラメータを「継承」できます。これらのパラメータは、グループおよびユーザを設定するときに上書きできます。

内部グループ ポリシーと外部グループ ポリシーを設定できます。内部グループ ポリシーはローカルに保存され、外部グループは RADIUS サーバまたは LDAP サーバに外部で保存されます。

[Group Policy] ダイアログボックスで、次の種類のパラメータを設定します。

•![]() 一般属性:名前、バナー、アドレス プール、プロトコル、フィルタリング、および接続の設定。

一般属性:名前、バナー、アドレス プール、プロトコル、フィルタリング、および接続の設定。

•![]() サーバ:DNS および WINS サーバ、DHCP スコープ、およびデフォルト ドメイン名。

サーバ:DNS および WINS サーバ、DHCP スコープ、およびデフォルト ドメイン名。

•![]() 詳細属性:スプリット トンネリング、IE ブラウザ プロキシ、AnyConnect クライアント、および IPsec クライアント。

詳細属性:スプリット トンネリング、IE ブラウザ プロキシ、AnyConnect クライアント、および IPsec クライアント。

これらのパラメータを設定する前に、次の項目を設定する必要があります。

•![]() アクセス時間([General]> [More Options] > [Access Hours])。

アクセス時間([General]> [More Options] > [Access Hours])。

•![]() フィルタ([General]> [More Options] > [Filters])。

フィルタ([General]> [More Options] > [Filters])。

•![]() フィルタリングおよびスプリット トンネリング用のネットワーク リスト([Configuration]> [Policy Management] > [Traffic Management] > [Network Lists])。

フィルタリングおよびスプリット トンネリング用のネットワーク リスト([Configuration]> [Policy Management] > [Traffic Management] > [Network Lists])。

•![]() ユーザ認証サーバと内部認証サーバ([Configuration]> [System] > [Servers] > [Authentication])。

ユーザ認証サーバと内部認証サーバ([Configuration]> [System] > [Servers] > [Authentication])。

•![]() 外部グループ ポリシーの設定:外部グループ ポリシーは、ASA から RADIUS または LDAP サーバを指して、ほとんどのポリシー情報を取得します。それ以外の情報は、内部グループ ポリシーに設定されます。外部グループ ポリシーは、ネットワーク(クライアント)アクセス VPN 接続、クライアントレス SSL VPN 接続、およびサイト間 VPN 接続に対して同じ方法で設定されます。

外部グループ ポリシーの設定:外部グループ ポリシーは、ASA から RADIUS または LDAP サーバを指して、ほとんどのポリシー情報を取得します。それ以外の情報は、内部グループ ポリシーに設定されます。外部グループ ポリシーは、ネットワーク(クライアント)アクセス VPN 接続、クライアントレス SSL VPN 接続、およびサイト間 VPN 接続に対して同じ方法で設定されます。

•![]() ネットワーク(クライアント)アクセス内部グループ ポリシーの設定:これらの接続は、エンドポイントにインストールされた VPN クライアントによって開始されます。AnyConnect セキュア モビリティ クライアントおよび Cisco IPsec VPN クライアントは、VPN クライアントの使用例です。VPN クライアントが認証されると、オンサイトの場合、リモート ユーザは企業ネットワークまたはアプリケーションにアクセスできます。リモート ユーザと企業ネットワーク間のデータ トラフィックは、暗号化によってインターネットを通過する際に保護されます。

ネットワーク(クライアント)アクセス内部グループ ポリシーの設定:これらの接続は、エンドポイントにインストールされた VPN クライアントによって開始されます。AnyConnect セキュア モビリティ クライアントおよび Cisco IPsec VPN クライアントは、VPN クライアントの使用例です。VPN クライアントが認証されると、オンサイトの場合、リモート ユーザは企業ネットワークまたはアプリケーションにアクセスできます。リモート ユーザと企業ネットワーク間のデータ トラフィックは、暗号化によってインターネットを通過する際に保護されます。

•![]() クライアントレス SSL VPN 内部グループ ポリシーの設定:これは、ブラウザ ベースの VPN アクセスとも呼ばれます。ASA のポータル ページに正常にログインすると、リモート ユーザは Web ページに表示されるリンクから企業ネットワークとアプリケーションにアクセスできます。リモート ユーザと企業ネットワーク間のデータ トラフィックは、SSL トンネルを通過する際に保護されます。

クライアントレス SSL VPN 内部グループ ポリシーの設定:これは、ブラウザ ベースの VPN アクセスとも呼ばれます。ASA のポータル ページに正常にログインすると、リモート ユーザは Web ページに表示されるリンクから企業ネットワークとアプリケーションにアクセスできます。リモート ユーザと企業ネットワーク間のデータ トラフィックは、SSL トンネルを通過する際に保護されます。

現在設定されているグループ ポリシーと、VPN グループ ポリシーを管理するための [Add]、[Edit]、および [Delete] ボタンが表示されます。

•![]() [Add]:ドロップダウン リストが表示され、内部または外部のグループ ポリシーを追加するかどうかを選択できます。単に [Add] をクリックする場合は、デフォルトにより内部グループ ポリシーを作成することになります。[Add] をクリックすると、[Add Internal Group Policy] ダイアログボックスまたは [Add External Group Policy] ダイアログボックスが開きます。これらのダイアログボックスを使用して、新しいグループ ポリシーを一覧に追加できます。このダイアログボックスには、3 つのメニュー セクションがあります。それぞれのメニュー項目をクリックすると、その項目のパラメータが表示されます。項目間を移動するとき、ASDM は設定を保持します。すべてのメニュー セクションでパラメータの設定が終了したら、[Apply] または [Cancel] をクリックします。

[Add]:ドロップダウン リストが表示され、内部または外部のグループ ポリシーを追加するかどうかを選択できます。単に [Add] をクリックする場合は、デフォルトにより内部グループ ポリシーを作成することになります。[Add] をクリックすると、[Add Internal Group Policy] ダイアログボックスまたは [Add External Group Policy] ダイアログボックスが開きます。これらのダイアログボックスを使用して、新しいグループ ポリシーを一覧に追加できます。このダイアログボックスには、3 つのメニュー セクションがあります。それぞれのメニュー項目をクリックすると、その項目のパラメータが表示されます。項目間を移動するとき、ASDM は設定を保持します。すべてのメニュー セクションでパラメータの設定が終了したら、[Apply] または [Cancel] をクリックします。

•![]() [Edit]:[Edit Group Policy] ダイアログボックスを表示します。このダイアログボックスを使用して、既存のグループ ポリシーを編集できます。

[Edit]:[Edit Group Policy] ダイアログボックスを表示します。このダイアログボックスを使用して、既存のグループ ポリシーを編集できます。

•![]() [Delete]:AAA グループ ポリシーをリストから削除します。確認されず、やり直しもできません。

[Delete]:AAA グループ ポリシーをリストから削除します。確認されず、やり直しもできません。

•![]() [Assign]:1 つ以上の接続プロファイルにグループ ポリシーを割り当てることができます。

[Assign]:1 つ以上の接続プロファイルにグループ ポリシーを割り当てることができます。

•![]() [Name]:現在設定されているグループ ポリシーの名前を一覧表示します。

[Name]:現在設定されているグループ ポリシーの名前を一覧表示します。

•![]() [Type]:現在設定されている各グループ ポリシーのタイプを一覧表示します。

[Type]:現在設定されている各グループ ポリシーのタイプを一覧表示します。

•![]() [Tunneling Protocol]:現在設定されている各グループ ポリシーが使用するトンネリング プロトコルを一覧表示します。

[Tunneling Protocol]:現在設定されている各グループ ポリシーが使用するトンネリング プロトコルを一覧表示します。

•![]() [Connection Profiles/Users Assigned to]:このグループ ポリシーに関連付けられた ASA に直接設定された接続プロファイルとユーザを示します。

[Connection Profiles/Users Assigned to]:このグループ ポリシーに関連付けられた ASA に直接設定された接続プロファイルとユーザを示します。

外部グループ ポリシーの設定

外部グループ ポリシーは、外部サーバから認可および認証の属性値を取得します。このグループ ポリシーでは、ASA が属性のクエリーを実行できる RADIUS または LDAP サーバ グループを特定し、その属性を取得するときに使用するパスワードを指定します。

ASA の外部グループ名は、RADIUS サーバのユーザ名を参照しています。つまり、ASA に外部グループ X を設定する場合、RADIUS サーバはクエリーをユーザ X に対する認証要求と見なします。そのため、外部グループは実際には、ASA にとって特別な意味を持つ、RADIUS サーバ上のユーザ アカウントということになります。外部グループ属性が認証する予定のユーザと同じ RADIUS サーバに存在する場合、それらの間で名前を重複させることはできません。

外部サーバを使用するように ASA を設定する前に、正しい ASA 認可属性でサーバを設定し、それらの属性のサブセットから個々のユーザに対する個別の許可を割り当てる必要があります。外部サーバを設定するには、「 認可および認証用の外部サーバ 」の説明に従ってください。

•![]() [Name]:追加または変更するグループ ポリシーを特定します。[Edit External Group Policy] の場合、このフィールドは表示専用です。

[Name]:追加または変更するグループ ポリシーを特定します。[Edit External Group Policy] の場合、このフィールドは表示専用です。

•![]() [Server Group]:このポリシーの適用先として利用できるサーバ グループを一覧表示します。

[Server Group]:このポリシーの適用先として利用できるサーバ グループを一覧表示します。

•![]() [New]:新しい RADIUS サーバ グループまたは新しい LDAP サーバ グループを作成するかどうかを選択できるダイアログボックスを開きます。どちらの場合も [Add AAA Server Group] ダイアログボックスが開きます。

[New]:新しい RADIUS サーバ グループまたは新しい LDAP サーバ グループを作成するかどうかを選択できるダイアログボックスを開きます。どちらの場合も [Add AAA Server Group] ダイアログボックスが開きます。

•![]() [Password]:このサーバ グループ ポリシーのパスワードを指定します。

[Password]:このサーバ グループ ポリシーのパスワードを指定します。

AAA サーバの作成および設定については、『Cisco ASA Series General Operations ASDM Configuration Guide』の「AAA Servers and Local Database」を参照してください。

AAA サーバでのパスワード管理

ASA では、RADIUS および LDAP プロトコルのパスワード管理をサポートします。「password-expire-in-days」オプションは、LDAP に対してのみサポートされます。その他のパラメータは、このような通知機能をサポートする RADIUS、RADIUS 対応 NT サーバ、LDAP サーバなどの AAA サーバで有効です。RADIUS または LDAP 認証が設定されていない場合、ASA ではこのコマンドが無視されます。

(注) 現在のところ MS-CHAP をサポートしていても、MS-CHAPv2 はサポートしていない RADIUS サーバもあります。この機能では MS-CHAPv2 が必要になるので、この点についてベンダーにお問い合わせください。

ASA では通常、LDAP による認証時、または MS-CHAPv2 をサポートする RADIUS コンフィギュレーションによる認証時に、次の接続タイプに対するパスワード管理がサポートされます。

Kerberos/Active Directory(Windows パスワード)または NT 4.0 ドメインでは、パスワード管理はサポート されません 。一部の RADIUS サーバ(Cisco ACS など)は、認証要求を別の認証サーバにプロキシする場合があります。ただし、ASA からは RADIUS サーバのみに対して通信しているように見えます。

(注) LDAP でパスワードを変更するには、市販の LDAP サーバごとに独自の方法が使用されています。現在、ASA では Microsoft Active Directory および Sun LDAP サーバに対してのみ、独自のパスワード管理ロジックを実装しています。

ネイティブ LDAP には、SSL 接続が必要です。LDAP のパスワード管理を実行する前に、SSL 上での LDAP をイネーブルにする必要があります。デフォルトでは、LDAP はポート 636 を使用します。

ASA では、AnyConnect の次のパスワード管理機能をサポートします。

•![]() ユーザが接続しようとしたときのパスワード期限切れの通知。

ユーザが接続しようとしたときのパスワード期限切れの通知。

•![]() パスワードの期限が切れる前のパスワード期限切れのリマインダ。

パスワードの期限が切れる前のパスワード期限切れのリマインダ。

•![]() パスワード期限切れの無効化。ASA は AAA サーバからのパスワード期限切れの通知を無視し、ユーザの接続を許可します。

パスワード期限切れの無効化。ASA は AAA サーバからのパスワード期限切れの通知を無視し、ユーザの接続を許可します。

パスワード管理を設定すると、ASA は、リモート ユーザがログインしようとしたときに、現在のパスワードの期限が切れていること、または期限切れが近づいていることを通知します。それから ASA は、ユーザがパスワードを変更できるようにします。現行のパスワードが失効していない場合、ユーザはその古いパスワードを使用してログインし続けて、後でパスワードを変更することができます。

AnyConnect クライアントはパスワードの変更を開始できず、AAA サーバからの変更要求に ASA を介して応答することしかできません。AAA サーバは、AD にプロキシする RADIUS サーバ、または LDAP サーバである必要があります。

ASA は、次の条件下ではパスワード管理をサポートしません。

•![]() RADIUS 認証のみを使用するときに、ユーザが RADIUS サーバ データベースに存在する場合

RADIUS 認証のみを使用するときに、ユーザが RADIUS サーバ データベースに存在する場合

パスワード期限切れの無効化を設定すると、ASA は AAA サーバからの account-disabled インジケータを無視するようになります。これは、セキュリティ上のリスクになる可能性があります。たとえば、管理者パスワードを変更しないようにする場合があります。

ネットワーク(クライアント)アクセス内部グループ ポリシーの設定

内部グループ ポリシーの一般属性の設定

[Add or Edit Group Policy] ダイアログボックスでは、追加または編集するグループ ポリシーのトンネリング プロトコル、フィルタ、接続設定、およびサーバを指定できます。このダイアログボックスの各フィールドで、[Inherit] チェックボックスを選択すると、対応する設定の値をデフォルト グループ ポリシーから取得できます。[Inherit] は、このダイアログボックスの属性すべてのデフォルト値です。

ASDM を起動し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add or Edit Internal Group Policy] > [General] を選択して、内部グループ ポリシーの一般属性を設定できます。

[Add Internal Group Policy] > [General] ダイアログボックスには、次の属性が表示されます。これらの属性は、SSL VPN と IPsec セッションに適用されます。そのため、いくつかの属性は、1 つのタイプのセッションに表示され、他のタイプには表示されません。

•![]() [Name]:このグループ ポリシーの名前を最大 64 文字で指定します(スペースの使用可)。Edit 機能の場合、このフィールドは読み取り専用です。

[Name]:このグループ ポリシーの名前を最大 64 文字で指定します(スペースの使用可)。Edit 機能の場合、このフィールドは読み取り専用です。

•![]() [Banner]:ログイン時にユーザに対して表示するバナー テキストを指定します。長さは最大 491 文字です。デフォルト値はありません。

[Banner]:ログイン時にユーザに対して表示するバナー テキストを指定します。長さは最大 491 文字です。デフォルト値はありません。

IPsec VPN クライアントは、バナー用の完全な HTML をサポートしています。ただし、クライアントレス ポータルおよび AnyConnect クライアントは部分的な HTML をサポートしています。バナーがリモート ユーザに適切に表示されるようにするには、次のガイドラインに従います。

–![]() IPsec クライアント ユーザの場合は、/n タグを使用します。

IPsec クライアント ユーザの場合は、/n タグを使用します。

–![]() AnyConnect クライアント ユーザの場合は、<BR> タグを使用します。

AnyConnect クライアント ユーザの場合は、<BR> タグを使用します。

•![]() [SCEP forwarding URL]:クライアント プロファイルで SCEP プロキシを設定する場合に必要な CA のアドレス。

[SCEP forwarding URL]:クライアント プロファイルで SCEP プロキシを設定する場合に必要な CA のアドレス。

•![]() [Address Pools]:このグループ ポリシーで使用する 1 つ以上の IPv4 アドレス プールの名前を指定します。[Inherit] チェックボックスがオンの場合、グループ ポリシーはデフォルト グループ ポリシーで指定されている IPv4 アドレス プールを使用します。IPv4 アドレス プールを追加または編集する方法の詳細については「ローカル IP アドレス プールの設定」を参照してください。

[Address Pools]:このグループ ポリシーで使用する 1 つ以上の IPv4 アドレス プールの名前を指定します。[Inherit] チェックボックスがオンの場合、グループ ポリシーはデフォルト グループ ポリシーで指定されている IPv4 アドレス プールを使用します。IPv4 アドレス プールを追加または編集する方法の詳細については「ローカル IP アドレス プールの設定」を参照してください。

[Select]:[Inherit] チェックボックスをオフにして、[Select] コマンド ボタンをアクティブにします。[Select] をクリックして、[Address Pools] ダイアログボックスを開きます。このダイアログボックスには、クライアント アドレス割り当てで選択可能なアドレス プールのプール名、開始アドレスと終了アドレス、およびサブネット マスクが表示され、そのリストからエントリを選択、追加、編集、削除、および割り当てできます。

•![]() [IPv6 Address Pools]:このグループ ポリシーで使用する 1 つ以上の IPv6 アドレス プールの名前を指定します。

[IPv6 Address Pools]:このグループ ポリシーで使用する 1 つ以上の IPv6 アドレス プールの名前を指定します。

[Select]:[Inherit] チェックボックスをオフにして、[Select] コマンド ボタンをアクティブにします。[Select] をクリックすると、前述のような [Select Address Pools] ダイアログボックスが開きます。IPv6 アドレス プールを追加または編集する方法の詳細については「ローカル IP アドレス プールの設定」を参照してください。

(注) 内部グループ ポリシーで IPv4 と IPv6 両方のアドレス プールを指定できます。

•![]() [More Options]:フィールドの右側にある下矢印をクリックして、このグループ ポリシーの追加の設定可能なオプションを表示します。

[More Options]:フィールドの右側にある下矢印をクリックして、このグループ ポリシーの追加の設定可能なオプションを表示します。

•![]() [Tunneling Protocols]:このグループが使用できるトンネリング プロトコルを指定します。ユーザは、選択されているプロトコルだけを使用できます。次の選択肢があります。

[Tunneling Protocols]:このグループが使用できるトンネリング プロトコルを指定します。ユーザは、選択されているプロトコルだけを使用できます。次の選択肢があります。

–![]() [Clientless SSL VPN]:SSL/TLS による VPN の使用法を指定します。この VPN では、ソフトウェアやハードウェアのクライアントを必要とせずに、Web ブラウザを使用して ASA へのセキュアなリモートアクセス トンネルを確立します。クライアントレス SSL VPN を使用すると、HTTPS インターネット サイトを利用できるほとんどすべてのコンピュータから、企業の Web サイト、Web 対応アプリケーション、NT/AD ファイル共有(Web 対応)、電子メール、およびその他の TCP ベース アプリケーションなど、幅広い企業リソースに簡単にアクセスできるようになります。

[Clientless SSL VPN]:SSL/TLS による VPN の使用法を指定します。この VPN では、ソフトウェアやハードウェアのクライアントを必要とせずに、Web ブラウザを使用して ASA へのセキュアなリモートアクセス トンネルを確立します。クライアントレス SSL VPN を使用すると、HTTPS インターネット サイトを利用できるほとんどすべてのコンピュータから、企業の Web サイト、Web 対応アプリケーション、NT/AD ファイル共有(Web 対応)、電子メール、およびその他の TCP ベース アプリケーションなど、幅広い企業リソースに簡単にアクセスできるようになります。

–![]() [SSL VPN Client]:Cisco AnyConnect VPN クライアントまたはレガシー SSL VPN クライアントの使用を指定します。AnyConnect クライアントを使用している場合は、このプロトコルを選択して Mobile User Security(MUS)がサポートされるようにする必要があります。

[SSL VPN Client]:Cisco AnyConnect VPN クライアントまたはレガシー SSL VPN クライアントの使用を指定します。AnyConnect クライアントを使用している場合は、このプロトコルを選択して Mobile User Security(MUS)がサポートされるようにする必要があります。

–![]() [IPsec IKEv1]:IP セキュリティ プロトコル。IPsec は最もセキュアなプロトコルとされており、VPN トンネルのほぼ完全なアーキテクチャを提供します。Site-to-Site(ピアツーピア)接続、および Cisco VPN クライアントと LAN 間の接続の両方で IPsec IKEv1 を使用できます。

[IPsec IKEv1]:IP セキュリティ プロトコル。IPsec は最もセキュアなプロトコルとされており、VPN トンネルのほぼ完全なアーキテクチャを提供します。Site-to-Site(ピアツーピア)接続、および Cisco VPN クライアントと LAN 間の接続の両方で IPsec IKEv1 を使用できます。

–![]() [IPsec IKEv2]:AnyConnect セキュア モビリティ クライアントによってサポートされています。IKEv2 を使用した IPsec を使用する AnyConnect 接続では、ソフトウェア アップデート、クライアント プロファイル、GUI のローカリゼーション(翻訳)とカスタマイゼーション、Cisco Secure Desktop、SCEP プロキシなどの拡張機能が提供されます。

[IPsec IKEv2]:AnyConnect セキュア モビリティ クライアントによってサポートされています。IKEv2 を使用した IPsec を使用する AnyConnect 接続では、ソフトウェア アップデート、クライアント プロファイル、GUI のローカリゼーション(翻訳)とカスタマイゼーション、Cisco Secure Desktop、SCEP プロキシなどの拡張機能が提供されます。

–![]() [L2TP over IPsec]:多くの PC およびモバイル PC のオペレーティング システムで提供される VPN クライアントを使用しているリモート ユーザが、パブリック IP ネットワークを介してセキュリティ アプライアンスおよびプライベート企業ネットワークへのセキュアな接続を確立できるようにします。L2TP は、データのトンネリングに PPP over UDP(ポート 1701)を使用します。セキュリティ アプライアンスは、IPsec 転送モード用に設定する必要があります。

[L2TP over IPsec]:多くの PC およびモバイル PC のオペレーティング システムで提供される VPN クライアントを使用しているリモート ユーザが、パブリック IP ネットワークを介してセキュリティ アプライアンスおよびプライベート企業ネットワークへのセキュアな接続を確立できるようにします。L2TP は、データのトンネリングに PPP over UDP(ポート 1701)を使用します。セキュリティ アプライアンスは、IPsec 転送モード用に設定する必要があります。

•![]() [Filter]:IPv4 または IPv6 接続で使用するアクセス コントロール リストを指定するか、グループ ポリシーから値を継承するかどうかを指定します。フィルタは、ASA を経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。フィルタおよびルールを設定するには、[Manage] をクリックします。

[Filter]:IPv4 または IPv6 接続で使用するアクセス コントロール リストを指定するか、グループ ポリシーから値を継承するかどうかを指定します。フィルタは、ASA を経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。フィルタおよびルールを設定するには、[Manage] をクリックします。

•![]() [NAC Policy]:このグループ ポリシーに適用するネットワーク アドミッション コントロール ポリシーの名前を選択します。オプションの NAC ポリシーを各グループ ポリシーに割り当てることができます。デフォルト値は --None-- です。

[NAC Policy]:このグループ ポリシーに適用するネットワーク アドミッション コントロール ポリシーの名前を選択します。オプションの NAC ポリシーを各グループ ポリシーに割り当てることができます。デフォルト値は --None-- です。

•![]() [Manage]:[Configure NAC Policy] ダイアログボックスが開きます。1 つ以上の NAC ポリシーを設定すると、[NAC Policy] 属性の横のドロップダウン リストに、設定した NAC ポリシー名がオプションとして表示されます。

[Manage]:[Configure NAC Policy] ダイアログボックスが開きます。1 つ以上の NAC ポリシーを設定すると、[NAC Policy] 属性の横のドロップダウン リストに、設定した NAC ポリシー名がオプションとして表示されます。

•![]() [Access Hours]:このユーザに適用される既存のアクセス時間ポリシーがある場合はその名前を選択するか、または新しいアクセス時間ポリシーを作成します。デフォルトは [Inherit] です。また、[Inherit] チェックボックスがオフの場合のデフォルトは [--Unrestricted--] です。[Manage] をクリックして、[Browse Time Range] ダイアログボックスを開きます。このダイアログボックスでは、時間範囲を追加、編集、または削除できます。

[Access Hours]:このユーザに適用される既存のアクセス時間ポリシーがある場合はその名前を選択するか、または新しいアクセス時間ポリシーを作成します。デフォルトは [Inherit] です。また、[Inherit] チェックボックスがオフの場合のデフォルトは [--Unrestricted--] です。[Manage] をクリックして、[Browse Time Range] ダイアログボックスを開きます。このダイアログボックスでは、時間範囲を追加、編集、または削除できます。

•![]() [Simultaneous Logins]:このユーザに許可する同時ログインの最大数を指定します。デフォルト値は 3 です。最小値は 0 で、この場合ログインが無効になり、ユーザ アクセスを禁止します。

[Simultaneous Logins]:このユーザに許可する同時ログインの最大数を指定します。デフォルト値は 3 です。最小値は 0 で、この場合ログインが無効になり、ユーザ アクセスを禁止します。

(注) 最大数の制限はありませんが、複数の同時接続の許可がセキュリティの低下を招き、パフォーマンスに影響を及ぼすおそれがあります。

•![]() [Restrict Access to VLAN]:(オプション)「VLAN マッピング」とも呼ばれます。このパラメータにより、このグループ ポリシーが適用されるセッションの出力 VLAN インターフェイスを指定します。ASA は、このグループから選択した VLAN にすべてのトラフィックを転送します。この属性を使用して VLAN をグループ ポリシーに割り当て、アクセス コントロールを簡素化します。この属性に値を割り当てる方法は、ACL を使用してセッションのトラフィックをフィルタリングする方法の代替方法です。ドロップダウン リストには、デフォルト値(Unrestricted)の他に、この ASA で設定されている VLAN だけが表示されます。

[Restrict Access to VLAN]:(オプション)「VLAN マッピング」とも呼ばれます。このパラメータにより、このグループ ポリシーが適用されるセッションの出力 VLAN インターフェイスを指定します。ASA は、このグループから選択した VLAN にすべてのトラフィックを転送します。この属性を使用して VLAN をグループ ポリシーに割り当て、アクセス コントロールを簡素化します。この属性に値を割り当てる方法は、ACL を使用してセッションのトラフィックをフィルタリングする方法の代替方法です。ドロップダウン リストには、デフォルト値(Unrestricted)の他に、この ASA で設定されている VLAN だけが表示されます。

(注) この機能は、HTTP 接続の場合には有効ですが、FTP および CIFS 接続では使用できません。

•![]() [Connection Profile (Tunnel Group) Lock]:このパラメータを使用すると、選択された接続プロファイル(トンネル グループ)を使用する VPN アクセスのみを許可し、別の接続ファイルを使用するアクセスを回避できます。デフォルトの継承値は [None] です。

[Connection Profile (Tunnel Group) Lock]:このパラメータを使用すると、選択された接続プロファイル(トンネル グループ)を使用する VPN アクセスのみを許可し、別の接続ファイルを使用するアクセスを回避できます。デフォルトの継承値は [None] です。

•![]() [Maximum Connect Time]:[Inherit] チェックボックスがオフである場合、このパラメータは、ユーザの最大接続時間を分単位で指定します。ここで指定した時間が経過すると、システムは接続を終了します。最短時間は 1 分で、最長時間は 35791394 分(4000 年超、その可能性はほとんどありません)です。接続時間を無制限にするには、[Unlimited] をオンにします(デフォルト)。

[Maximum Connect Time]:[Inherit] チェックボックスがオフである場合、このパラメータは、ユーザの最大接続時間を分単位で指定します。ここで指定した時間が経過すると、システムは接続を終了します。最短時間は 1 分で、最長時間は 35791394 分(4000 年超、その可能性はほとんどありません)です。接続時間を無制限にするには、[Unlimited] をオンにします(デフォルト)。

•![]() [Idle Timeout]:[Inherit] チェックボックスがオフである場合、このパラメータは、ユーザのアイドル タイムアウト時間を分単位で指定します。この期間、ユーザ接続に通信アクティビティがなかった場合、システムは接続を終了します。最短時間は 1 分で、最長時間は 10080 分です。デフォルトは 30 分です。接続時間を無制限にするには、[Unlimited] をオンにします。この値は、クライアントレス SSL VPN のユーザには適用されません。

[Idle Timeout]:[Inherit] チェックボックスがオフである場合、このパラメータは、ユーザのアイドル タイムアウト時間を分単位で指定します。この期間、ユーザ接続に通信アクティビティがなかった場合、システムは接続を終了します。最短時間は 1 分で、最長時間は 10080 分です。デフォルトは 30 分です。接続時間を無制限にするには、[Unlimited] をオンにします。この値は、クライアントレス SSL VPN のユーザには適用されません。

•![]() [Security Group Tag (SGT)]:このグループ ポリシーに接続する VPN ユーザに割り当てられる SGT タグの数値を入力します。

[Security Group Tag (SGT)]:このグループ ポリシーに接続する VPN ユーザに割り当てられる SGT タグの数値を入力します。

•![]() [On smart card removal]:デフォルト オプション [Disconnect] で、認証に使用されるスマート カードが取り外されると、クライアントは接続を切断します。接続の間、スマート カードをコンピュータに保持することをユーザに要求しない場合は、[Keep the connection] をクリックします。

[On smart card removal]:デフォルト オプション [Disconnect] で、認証に使用されるスマート カードが取り外されると、クライアントは接続を切断します。接続の間、スマート カードをコンピュータに保持することをユーザに要求しない場合は、[Keep the connection] をクリックします。

スマート カードの取り外しに関する設定は、RSA スマート カードを使用する Microsoft Windows でのみ機能します。

内部グループ ポリシーのサーバ属性の設定

[Group Policy] > [Servers] ウィンドウで、DNS サーバ、WINS サーバおよび DNS スコープを設定します。DNS および WINS サーバはフル トンネル クライアント(IPsec、AnyConnect、SVC、L2TP/IPsec)のみに適用され、名前解決に使用されます。DHCP スコープは、DHCP アドレス割り当てが設定されている場合に使用されます。

(注) ここで行った変更は、ASDM の [Configuration] > [Remote Access VPN] > [DNS] ウィンドウで設定された DNS 設定より優先されます。

ステップ 1![]() [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add] または [Edit] > [Servers] を選択します。

[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add] または [Edit] > [Servers] を選択します。

ステップ 2![]() DefaultGroupPolicy を編集していない限り、[DNS Servers] の [Inherit] チェックボックスをオフにします。

DefaultGroupPolicy を編集していない限り、[DNS Servers] の [Inherit] チェックボックスをオフにします。

ステップ 3![]() [DNS Servers] フィールドで、このグループを使用する DNS サーバの IPv4 アドレスまたは IPv6 アドレスを追加します。

[DNS Servers] フィールドで、このグループを使用する DNS サーバの IPv4 アドレスまたは IPv6 アドレスを追加します。

複数の DNS サーバを指定する場合、リモート アクセス クライアントは、このフィールドで指定された順序で DNS サーバを使用しようとします。

AnyConnect 3.0.4 以降の場合、[DNS Servers] フィールドで最大 25 台の DNS サーバ エントリをサポートし、それ以前のリリースでは、最大 10 台の DNS サーバ エントリをサポートします。

ステップ 4![]() [More Options] バーの二重矢印をクリックして、[More Options] エリアを展開します。

[More Options] バーの二重矢印をクリックして、[More Options] エリアを展開します。

ステップ 5![]() デフォルト ドメインが [Configuration] > [Remote Access VPN] > [DNS] ウィンドウに指定されていない場合、[Default Domain] フィールドにデフォルト ドメインを指定する必要があります。たとえば、 example.com というドメイン名およびトップ レベル ドメインを使用します。

デフォルト ドメインが [Configuration] > [Remote Access VPN] > [DNS] ウィンドウに指定されていない場合、[Default Domain] フィールドにデフォルト ドメインを指定する必要があります。たとえば、 example.com というドメイン名およびトップ レベル ドメインを使用します。

内部グループ ポリシーの WINS サーバの設定

プライマリ WINS サーバとセカンダリ WINS サーバを設定するには、次の手順を使用します。WINS サーバはフル トンネル クライアント(IPsec、AnyConnect、SVC、L2TP/IPsec)のみに適用され、名前解決に使用されます。それぞれのデフォルト値は none です。

ステップ 1![]() [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add] または [Edit] > [Servers] を選択します。

[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add] または [Edit] > [Servers] を選択します。

ステップ 2![]() [WINS Servers] の [Inherit] チェックボックスをオフにします。

[WINS Servers] の [Inherit] チェックボックスをオフにします。

ステップ 3![]() [WINS Servers] フィールドに、プライマリ WINS サーバとセカンダリ WINS サーバの IP アドレスを入力します。最初に指定する IP アドレスがプライマリ WINS サーバの IP アドレスです。2 番目(オプション)の IP アドレスはセカンダリ WINS サーバの IP アドレスです。

[WINS Servers] フィールドに、プライマリ WINS サーバとセカンダリ WINS サーバの IP アドレスを入力します。最初に指定する IP アドレスがプライマリ WINS サーバの IP アドレスです。2 番目(オプション)の IP アドレスはセカンダリ WINS サーバの IP アドレスです。

AnyConnect トラフィックに対するスプリット トンネリングの設定について

スプリット トンネリングは、VPN トンネル(暗号化)と VPN トンネル外の他のネットワーク トラフィック(非暗号化、つまり「クリア テキスト」)を介して一部の AnyConnect ネットワーク トラフィックを誘導します。

スプリット トンネリングを設定するには、スプリット トンネリング ポリシーを作成し、そのポリシーにアクセス コントロール リストを設定し、グループ ポリシーにスプリット トンネル ポリシーを追加します。グループ ポリシーをクライアントに送信する際に、クライアントはスプリット トンネリング ポリシーの ACL を使用してどこにネットワーク トラフィックを送信するかを決定します。

Windows クライアントでは、最初に ASA からのファイアウォール ルールが評価され、次にクライアントのファイアウォール ルールが評価されます。Mac OS X では、クライアントのファイアウォール ルールおよびフィルタ ルールは使用されません。Linux システムの AnyConnect バージョン 3.1.05149 以降では、circumvent-host-filtering という名前のカスタム属性をグループ プロファイルに追加して true に設定することで、クライアントのファイアウォール ルールおよびフィルタ ルールを評価するように AnyConnect を設定できます。

•![]() アクセス コントロール リストには IPv4 および IPv6 両方のアドレスを指定できます。

アクセス コントロール リストには IPv4 および IPv6 両方のアドレスを指定できます。

•![]() 標準 ACL を使用すると、1 つのアドレスまたはネットワークのみが使用されます。

標準 ACL を使用すると、1 つのアドレスまたはネットワークのみが使用されます。

•![]() 拡張 ACL を使用すると、ソース ネットワークがスプリット トンネリング ネットワークになります。この場合、宛先ネットワークは無視されます。

拡張 ACL を使用すると、ソース ネットワークがスプリット トンネリング ネットワークになります。この場合、宛先ネットワークは無視されます。

•![]() any が設定されたアクセス リストや、split include または split exclude が 0.0.0.0/0.0.0.0 または ::/0 に設定されたアクセス リストは、クライアントに送信されません。すべてのトラフィックをトンネル経由で送信するには、スプリット トンネル ポリシーに対して [Tunnel All Networks] を選択します。

any が設定されたアクセス リストや、split include または split exclude が 0.0.0.0/0.0.0.0 または ::/0 に設定されたアクセス リストは、クライアントに送信されません。すべてのトラフィックをトンネル経由で送信するには、スプリット トンネル ポリシーに対して [Tunnel All Networks] を選択します。

•![]() アドレス 0.0.0.0/255.255.255.255 または ::/128 は、スプリット トンネル ポリシーが [Exclude Network List Below] の場合にのみクライアントに送信されます。この設定は、トンネル トラフィックがローカル サブネット宛でないことをクライアントに通知します。

アドレス 0.0.0.0/255.255.255.255 または ::/128 は、スプリット トンネル ポリシーが [Exclude Network List Below] の場合にのみクライアントに送信されます。この設定は、トンネル トラフィックがローカル サブネット宛でないことをクライアントに通知します。

•![]() AnyConnect では、スプリット トンネリング ポリシーで指定されたすべてのサイト、および ASA によって割り当てられた IP アドレスと同じサブネット内に含まれるすべてのサイトにトラフィックを渡します。たとえば、ASA によって割り当てられた IP アドレスが 10.1.1.1、マスクが 255.0.0.0 の場合、エンドポイント デバイスは、スプリット トンネリング ポリシーに関係なく、10.0.0.0/8 を宛先とするすべてのトラフィックを渡します。そのため、割り当てられた IP アドレスが、期待されるローカル サブネットを適切に参照するように、ネットマスクを使用します。

AnyConnect では、スプリット トンネリング ポリシーで指定されたすべてのサイト、および ASA によって割り当てられた IP アドレスと同じサブネット内に含まれるすべてのサイトにトラフィックを渡します。たとえば、ASA によって割り当てられた IP アドレスが 10.1.1.1、マスクが 255.0.0.0 の場合、エンドポイント デバイスは、スプリット トンネリング ポリシーに関係なく、10.0.0.0/8 を宛先とするすべてのトラフィックを渡します。そのため、割り当てられた IP アドレスが、期待されるローカル サブネットを適切に参照するように、ネットマスクを使用します。

•![]() 適切な ACE でアクセス リストを作成する必要があります。

適切な ACE でアクセス リストを作成する必要があります。

•![]() スプリット トンネル ポリシーを IPv4 ネットワーク用と IPv6 ネットワーク用に作成した場合は、指定したネットワーク リストが両方のプロトコルで使用されます。このため、ネットワーク リストには、IPv4 および IPv6 の両方のトラフィックのアクセス コントロール エントリ(ACE)が含まれている必要があります。これらの ACL を作成していない場合は、一般的な操作のコンフィギュレーション ガイドを参照してください。

スプリット トンネル ポリシーを IPv4 ネットワーク用と IPv6 ネットワーク用に作成した場合は、指定したネットワーク リストが両方のプロトコルで使用されます。このため、ネットワーク リストには、IPv4 および IPv6 の両方のトラフィックのアクセス コントロール エントリ(ACE)が含まれている必要があります。これらの ACL を作成していない場合は、一般的な操作のコンフィギュレーション ガイドを参照してください。

(注) スプリット トンネリングはセキュリティ機能ではなく、トラフィック管理機能です。最大限のセキュリティを確保するには、スプリット トンネリングをイネーブルにしないことを推奨します。

次の手順では、フィールドの隣に [Inherit] チェックボックスがあるすべてのケースで、[Inherit] チェックボックスがオンのままの場合、設定しているグループ ポリシーは、そのフィールドについて、デフォルト グループ ポリシーと同じ値を使用することを意味します。[Inherit] チェックボックスをオフにすると、グループ ポリシーに固有の新しい値を指定できます。

AnyConnect トラフィックに対するスプリット トンネリングの設定

ステップ 1![]() ASDM を使用して ASA に接続し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] に移動します。

ASDM を使用して ASA に接続し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] に移動します。

ステップ 2![]() [Add] をクリックして新しいグループ ポリシーを追加するか、既存のグループ ポリシーを選択して [Edit] をクリックします。

[Add] をクリックして新しいグループ ポリシーを追加するか、既存のグループ ポリシーを選択して [Edit] をクリックします。

ステップ 3![]() [Advanced] > [Split Tunneling] を選択します。

[Advanced] > [Split Tunneling] を選択します。

ステップ 4![]() [DNS Names] フィールドに、トンネルを介して AnyConnect で解決するドメイン名を入力します。これらの名前は、プライベート ネットワーク上のホストに対応します。split-include トンネリングが設定されている場合は、指定された DNS サーバがネットワーク リストに含まれている必要があります。フィールドには、完全修飾ドメイン名、IPv4 アドレス、または IPv6 アドレスを入力できます。

[DNS Names] フィールドに、トンネルを介して AnyConnect で解決するドメイン名を入力します。これらの名前は、プライベート ネットワーク上のホストに対応します。split-include トンネリングが設定されている場合は、指定された DNS サーバがネットワーク リストに含まれている必要があります。フィールドには、完全修飾ドメイン名、IPv4 アドレス、または IPv6 アドレスを入力できます。

ステップ 5![]() スプリット トンネリングをディセーブルにするには、[Yes] をクリックして [Send All DNS Lookups Through Tunnel] をイネーブルにします。このオプションを設定すると、DNS トラフィックが物理アダプタに漏れず、クリア テキストで送信されるトラフィックが拒否されます。DNS 解決に失敗すると、アドレスは未解決のまま残ります。AnyConnect クライアントは、VPN 外のアドレスを解決しようとはしません。

スプリット トンネリングをディセーブルにするには、[Yes] をクリックして [Send All DNS Lookups Through Tunnel] をイネーブルにします。このオプションを設定すると、DNS トラフィックが物理アダプタに漏れず、クリア テキストで送信されるトラフィックが拒否されます。DNS 解決に失敗すると、アドレスは未解決のまま残ります。AnyConnect クライアントは、VPN 外のアドレスを解決しようとはしません。

スプリット トンネリングをイネーブルにするには、[No] を選択します(デフォルト)。この設定では、クライアントはスプリット トンネル ポリシーに従ってトンネルを介して DNS クエリーを送信します

ステップ 6![]() スプリット トンネリングを設定するには、[Inherit] チェックボックスをオフにし、スプリット トンネリング ポリシーを選択します。[Inherit] チェックボックスをオフにしない場合、グループ ポリシーでは、デフォルト グループ ポリシーである DfltGrpPolicy で定義されたスプリット トンネリング設定が使用されます。デフォルト グループ ポリシーのスプリット トンネリング ポリシーのデフォルト設定は [Tunnel All Networks] です。

スプリット トンネリングを設定するには、[Inherit] チェックボックスをオフにし、スプリット トンネリング ポリシーを選択します。[Inherit] チェックボックスをオフにしない場合、グループ ポリシーでは、デフォルト グループ ポリシーである DfltGrpPolicy で定義されたスプリット トンネリング設定が使用されます。デフォルト グループ ポリシーのスプリット トンネリング ポリシーのデフォルト設定は [Tunnel All Networks] です。

スプリット トンネリング ポリシーを定義するには、ドロップダウン [Policy] および [IPv6 Policy] から選択します。[Policy] フィールドでは、IPv4 ネットワーク トラフィックのスプリット トンネリング ポリシーを定義します。[IPv6 Policy] フィールドでは、IPv6 ネットワーク トラフィックのスプリット トンネリング ポリシーを選択します。そうした違い以外は、これらのフィールドの目的は同じです。

[Inherit] チェックボックスをオフにしたら、次のいずれかのポリシー オプションを選択できます。

•![]() [Exclude Network List Below]:クリア テキストで送信されるトラフィックの宛先ネットワークのリストを定義します。この機能は、社内ネットワークにトンネルを介して接続しながら、ローカル ネットワーク上のデバイス(プリンタなど)にアクセスするリモート ユーザにとって役立ちます。

[Exclude Network List Below]:クリア テキストで送信されるトラフィックの宛先ネットワークのリストを定義します。この機能は、社内ネットワークにトンネルを介して接続しながら、ローカル ネットワーク上のデバイス(プリンタなど)にアクセスするリモート ユーザにとって役立ちます。

•![]() [Tunnel Network List Below]:[Network List] で指定されたネットワーク間のすべてのトラフィックがトンネリングされます。インクルード ネットワーク リスト内のアドレスへのトラフィックがトンネリングされます。その他すべてのアドレスに対するデータは、クリア テキストで送信され、リモート ユーザのインターネット サービス プロバイダーによってルーティングされます。

[Tunnel Network List Below]:[Network List] で指定されたネットワーク間のすべてのトラフィックがトンネリングされます。インクルード ネットワーク リスト内のアドレスへのトラフィックがトンネリングされます。その他すべてのアドレスに対するデータは、クリア テキストで送信され、リモート ユーザのインターネット サービス プロバイダーによってルーティングされます。

ASA 9.1.4 以降のバージョンでは、インクルード リストを指定するときに、インクルード範囲内のサブネットにエクスクルード リストも指定できます。これらの除外されたサブネットはトンネリングされず、インクルード リストの残りのネットワークはトンネリングされます。インクルード リストのサブネットではないエクスクルージョン リストのネットワークは、クライアントに無視されます。Linux の場合、サブネットの除外をサポートするには、グループ ポリシーにカスタム属性を追加する必要があります。

(注) Split-Include ネットワークがローカル サブネットの完全一致(192.168.1.0/24 など)の場合、対応するトラフィックはトンネリングされています。Split-Include ネットワークがローカル サブネットのスーパーセット(192.168.0.0/16 など)の場合、対応するトラフィックは、ローカル サブネットを除き、トンネリングされています。ローカル サブネット トラフィックもトンネリングするには、一致する Split-Include ネットワーク(192.168.1.0/24 および 192.168.0.0/16 の両方を Split-Include ネットワークとして指定)を追加する必要があります。

Split-Include ネットワークが無効(0.0.0.0/0.0.0.0 など)の場合、スプリット トンネリングはディセーブルになります(すべてのトラフィックがトンネリングされます)。

•![]() [Tunnel All Networks]:このポリシーは、すべてのトラフィックがトンネリングされるように指定します。この指定では、実質的にスプリット トンネリングは無効になります。リモート ユーザは企業ネットワークを経由してインターネットにアクセスしますが、ローカル ネットワークにはアクセスできません。これがデフォルトのオプションです。

[Tunnel All Networks]:このポリシーは、すべてのトラフィックがトンネリングされるように指定します。この指定では、実質的にスプリット トンネリングは無効になります。リモート ユーザは企業ネットワークを経由してインターネットにアクセスしますが、ローカル ネットワークにはアクセスできません。これがデフォルトのオプションです。

ステップ 7![]() [Network List] フィールドで、スプリット トンネリング ポリシーを適用するアクセス コントロール リストを選択します [Inherit] チェックボックスがオンの場合、グループ ポリシーはデフォルト グループ ポリシーで指定されているネットワーク リストを使用します。

[Network List] フィールドで、スプリット トンネリング ポリシーを適用するアクセス コントロール リストを選択します [Inherit] チェックボックスがオンの場合、グループ ポリシーはデフォルト グループ ポリシーで指定されているネットワーク リストを使用します。

[Manage] コマンド ボタンを選択して [ACL Manager] ダイアログボックスを開きます。このボックスでは、ネットワーク リストとして使用するアクセス コントロール リストを設定できます。ネットワーク リストを作成または編集する方法の詳細については、一般的な操作のコンフィギュレーション ガイドを参照してください。

拡張 ACL リストには IPv4 アドレスと IPv6 アドレスの両方を含めることができます。

ステップ 8![]() [Intercept DHCP Configuration Message from Microsoft Clients] は DHCP 代行受信に固有の追加パラメータを示します。DHCP 代行受信によって Microsoft XP クライアントは、ASA でスプリット トンネリングを使用できるようになります。

[Intercept DHCP Configuration Message from Microsoft Clients] は DHCP 代行受信に固有の追加パラメータを示します。DHCP 代行受信によって Microsoft XP クライアントは、ASA でスプリット トンネリングを使用できるようになります。

•![]() [Intercept]:DHCP 代行受信を許可するかどうかを指定します。[Inherit] を選択しない場合、デフォルト設定は [No] です。

[Intercept]:DHCP 代行受信を許可するかどうかを指定します。[Inherit] を選択しない場合、デフォルト設定は [No] です。

•![]() [Subnet Mask]:使用するサブネット マスクを選択します。

[Subnet Mask]:使用するサブネット マスクを選択します。

サブネットの除外をサポートするための Linux の設定

スプリット トンネリング用に [Tunnel Network List Below] を設定した場合、Linux ではサブネットの除外をサポートするために追加の設定が必要になります。circumvent-host-filtering という名前のカスタム属性を作成して true に設定し、スプリット トンネリング用に設定されたグループ ポリシーに関連付ける必要があります。

ステップ 1![]() ASDM に接続し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Advanced] > [AnyConnect Custom Attributes] に移動します。

ASDM に接続し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Advanced] > [AnyConnect Custom Attributes] に移動します。

ステップ 2![]() [Add] をクリックし、 circumvent-host-filtering という名前のカスタム属性を作成して、その値を true に設定します。

[Add] をクリックし、 circumvent-host-filtering という名前のカスタム属性を作成して、その値を true に設定します。

ステップ 3![]() クライアント ファイアウォールに使用するグループ ポリシーを編集し、[Advanced] > [AnyConnect Client] > [Custom Attributes] に移動します。

クライアント ファイアウォールに使用するグループ ポリシーを編集し、[Advanced] > [AnyConnect Client] > [Custom Attributes] に移動します。

ステップ 4![]() 作成したカスタム属性 circumvent-host-filtering をスプリット トンネリングに使用するグループ ポリシーに追加します。

作成したカスタム属性 circumvent-host-filtering をスプリット トンネリングに使用するグループ ポリシーに追加します。

内部グループ ポリシーでのブラウザ プロキシの設定

[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add/Edit] > [Advanced] > [Browser Proxy]

このダイアログボックスでは、Microsoft Internet Explorer の属性を設定します。

•![]() [Proxy Server Policy]:クライアント PC の Microsoft Internet Explorer ブラウザのプロキシ アクション(「メソッド」)を設定します。

[Proxy Server Policy]:クライアント PC の Microsoft Internet Explorer ブラウザのプロキシ アクション(「メソッド」)を設定します。

–![]() [Do not modify client proxy settings]:このクライアント PC の Internet Explorer の HTTP ブラウザ プロキシ サーバ設定を変更しません。

[Do not modify client proxy settings]:このクライアント PC の Internet Explorer の HTTP ブラウザ プロキシ サーバ設定を変更しません。

–![]() [Do not use proxy]:クライアント PC の Internet Explorer の HTTP プロキシ設定をディセーブルにします。

[Do not use proxy]:クライアント PC の Internet Explorer の HTTP プロキシ設定をディセーブルにします。

–![]() [Select proxy server settings from the following]:選択内容に応じて、[Auto detect proxy]、[Use proxy server settings given below]、および [Use proxy auto configuration (PAC) given below] のチェックボックスをオンにします。

[Select proxy server settings from the following]:選択内容に応じて、[Auto detect proxy]、[Use proxy server settings given below]、および [Use proxy auto configuration (PAC) given below] のチェックボックスをオンにします。

–![]() [Auto-detect proxy]:クライアント PC で、Internet Explorer の自動プロキシ サーバ検出の使用をイネーブルにします。

[Auto-detect proxy]:クライアント PC で、Internet Explorer の自動プロキシ サーバ検出の使用をイネーブルにします。

–![]() [Use proxy server settings specified below]:[Proxy Server Name or IP Address] フィールドで設定された値を使用するように、Internet Explorer の HTTP プロキシ サーバ設定値を設定します。

[Use proxy server settings specified below]:[Proxy Server Name or IP Address] フィールドで設定された値を使用するように、Internet Explorer の HTTP プロキシ サーバ設定値を設定します。

–![]() [Use proxy auto configuration (PAC) given below]:[Proxy Auto Configuration (PAC)] フィールドで指定したファイルを、自動コンフィギュレーション属性のソースとして使用するように指定します。

[Use proxy auto configuration (PAC) given below]:[Proxy Auto Configuration (PAC)] フィールドで指定したファイルを、自動コンフィギュレーション属性のソースとして使用するように指定します。

•![]() [Proxy Server Settings]:Microsoft Internet Explorer を使用して、Microsoft クライアントのプロキシ サーバ パラメータを設定します。

[Proxy Server Settings]:Microsoft Internet Explorer を使用して、Microsoft クライアントのプロキシ サーバ パラメータを設定します。

–![]() [Server Address and Port]:このクライアント PC で適用される、Microsoft Internet Explorer サーバの IP アドレスまたは名前、およびポートを指定します。

[Server Address and Port]:このクライアント PC で適用される、Microsoft Internet Explorer サーバの IP アドレスまたは名前、およびポートを指定します。

–![]() [Bypass Proxy Server for Local Addresses]:クライアント PC での Microsoft Internet Explorer ブラウザ プロキシ ローカル バイパス設定値を設定します。[Yes] を選択するとローカル バイパスがイネーブルになり、[No] を選択するとローカル バイパスがディセーブルになります。

[Bypass Proxy Server for Local Addresses]:クライアント PC での Microsoft Internet Explorer ブラウザ プロキシ ローカル バイパス設定値を設定します。[Yes] を選択するとローカル バイパスがイネーブルになり、[No] を選択するとローカル バイパスがディセーブルになります。

–![]() [Exception List]:プロキシ サーバ アクセスから除外するサーバの名前と IP アドレスを一覧表示します。プロキシ サーバ経由のアクセスを行わないアドレスのリストを入力します。このリストは、[Internet Explorer の Proxy Settings] ダイアログボックスにある [Exceptions] リストに相当します。

[Exception List]:プロキシ サーバ アクセスから除外するサーバの名前と IP アドレスを一覧表示します。プロキシ サーバ経由のアクセスを行わないアドレスのリストを入力します。このリストは、[Internet Explorer の Proxy Settings] ダイアログボックスにある [Exceptions] リストに相当します。

•![]() [Proxy Auto Configuration Settings]:PAC URL は自動設定ファイルの URL を指定します。このファイルには、ブラウザがプロキシ情報を探せる場所が記述されています。プロキシ自動コンフィギュレーション(PAC)機能を使用する場合、リモート ユーザは、Cisco AnyConnect VPN クライアントを使用する必要があります。

[Proxy Auto Configuration Settings]:PAC URL は自動設定ファイルの URL を指定します。このファイルには、ブラウザがプロキシ情報を探せる場所が記述されています。プロキシ自動コンフィギュレーション(PAC)機能を使用する場合、リモート ユーザは、Cisco AnyConnect VPN クライアントを使用する必要があります。

多くのネットワーク環境が、Web ブラウザを特定のネットワーク リソースに接続する HTTP プロキシを定義しています。HTTP トラフィックがネットワーク リソースに到達できるのは、プロキシがブラウザに指定され、クライアントが HTTP トラフィックをプロキシにルーティングする場合だけです。SSLVPN トンネルにより、HTTP プロキシの定義が複雑になります。企業ネットワークにトンネリングするときに必要なプロキシが、ブロードバンド接続経由でインターネットに接続されるときや、サード パーティ ネットワーク上にあるときに必要なものとは異なることがあるためです。

また、大規模ネットワークを構築している企業では、複数のプロキシ サーバを設定し、一時的な状態に基づいてユーザがその中からプロキシ サーバを選択できるようにすることが必要になる場合があります。.pac ファイルを使用すると、管理者は数多くのプロキシからどのプロキシを社内のすべてのクライアント コンピュータに使用するかを決定する単一のスクリプト ファイルを作成できます。

–![]() ロード バランシングのためリストからプロキシをランダムに選択します。

ロード バランシングのためリストからプロキシをランダムに選択します。

–![]() サーバのメンテナンス スケジュールに対応するために、時刻または曜日別にプロキシを交代で使用します。

サーバのメンテナンス スケジュールに対応するために、時刻または曜日別にプロキシを交代で使用します。

–![]() プライマリ プロキシで障害が発生した場合に備えて、使用するバックアップ プロキシ サーバを指定します。

プライマリ プロキシで障害が発生した場合に備えて、使用するバックアップ プロキシ サーバを指定します。

–![]() ローカル サブネットを元に、ローミング ユーザ用に最も近いプロキシを指定します。

ローカル サブネットを元に、ローミング ユーザ用に最も近いプロキシを指定します。

テキスト エディタを使用して、自分のブラウザにプロキシ自動コンフィギュレーション(.pac)ファイルを作成できます。.pac ファイルとは、URL のコンテンツに応じて、使用する 1 つ以上のプロキシ サーバを指定するロジックを含む JavaScript ファイルです。[PAC URL] フィールドを使用して、.pac ファイルの取得元 URL を指定します。ブラウザは、.pac ファイルを使用してプロキシ設定を判断します。

–![]() [Allow Proxy Lockdown for Client System]:この機能をイネーブルにすると、AnyConnect VPN セッションの間、Microsoft Internet Explorer の [接続] タブが非表示になります。この機能をディセーブルにすると、[接続] タブの表示は変更されません。このタブのデフォルト設定は、ユーザのレジストリ設定に応じて表示または非表示になります。

[Allow Proxy Lockdown for Client System]:この機能をイネーブルにすると、AnyConnect VPN セッションの間、Microsoft Internet Explorer の [接続] タブが非表示になります。この機能をディセーブルにすると、[接続] タブの表示は変更されません。このタブのデフォルト設定は、ユーザのレジストリ設定に応じて表示または非表示になります。

内部グループ ポリシーの詳細な AnyConnect クライアント属性の設定

[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add/Edit] > [Advanced] > [AnyConnect Client] には、このグループ ポリシーで設定可能な AnyConnect クライアントの属性が表示されます。

•![]() [Keep Installer on Client System]:リモート コンピュータ上で永続的なクライアントのインストールを可能にします。これをイネーブルにすることにより、クライアントの自動的なアンインストール機能がディセーブルになります。クライアントは、後続の接続のためにリモート コンピュータにインストールされたままなので、リモート ユーザの接続時間が短縮されます。

[Keep Installer on Client System]:リモート コンピュータ上で永続的なクライアントのインストールを可能にします。これをイネーブルにすることにより、クライアントの自動的なアンインストール機能がディセーブルになります。クライアントは、後続の接続のためにリモート コンピュータにインストールされたままなので、リモート ユーザの接続時間が短縮されます。

(注) [Keep Installer on Client System] は、AnyConnect クライアントのバージョン 2.5 以降でサポートされていません。

•![]() [Datagram Transport Layer Security (DTLS)]:一部の SSL 接続に関連する遅延と帯域幅の問題を回避し、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスを改善します。

[Datagram Transport Layer Security (DTLS)]:一部の SSL 接続に関連する遅延と帯域幅の問題を回避し、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスを改善します。

•![]() [DTLS Compression]:DTLS における圧縮を設定します。

[DTLS Compression]:DTLS における圧縮を設定します。

•![]() [SSL Compression]:SSL/TLS における圧縮を設定します。

[SSL Compression]:SSL/TLS における圧縮を設定します。

•![]() [Ignore Don't Defrag (DF) Bit]:この機能では、DF ビットが設定されているパケットを強制的にフラグメンテーションして、トンネルを通過させることができます。使用例として、TCP MSS ネゴシエーションに適切に応答しないネットワークのサーバに対する使用などがあります。

[Ignore Don't Defrag (DF) Bit]:この機能では、DF ビットが設定されているパケットを強制的にフラグメンテーションして、トンネルを通過させることができます。使用例として、TCP MSS ネゴシエーションに適切に応答しないネットワークのサーバに対する使用などがあります。

•![]() [Client Bypass Protocol]:クライアント プロトコル バイパスでは、ASA が IPv6 トラフィックだけを予期しているときの IPv4 トラフィックの管理方法や、IPv4 トラフィックだけを予期しているときの IPv6 トラフィックの管理方法を設定します。

[Client Bypass Protocol]:クライアント プロトコル バイパスでは、ASA が IPv6 トラフィックだけを予期しているときの IPv4 トラフィックの管理方法や、IPv4 トラフィックだけを予期しているときの IPv6 トラフィックの管理方法を設定します。

AnyConnect クライアントが ASA に VPN 接続するときに、ASA は IPv4 と IPv6 の一方または両方のアドレスを割り当てます。クライアント バイパス プロトコルでは、ASA が IP アドレスを割り当てなかったトラフィックをドロップするか、または ASA をバイパスしてクライアントからの暗号化なし、つまり「クリア テキスト」としての送信を許可するかを決定します。

たとえば、IPv4 アドレスのみ AnyConnect 接続に割り当てられ、エンドポイントがデュアル スタックされていると想定してください。このエンドポイントが IPv6 アドレスへの到達を試みたときに、クライアント バイパス プロトコル機能がディセーブルの場合は、IPv6 トラフィックがドロップされますが、クライアント バイパス プロトコルがイネーブルの場合は、IPv6 トラフィックはクライアントからクリア テキストとして送信されます。

•![]() [FQDN of This Device]:この情報は、VPN セッションの再確立で使用される ASA IP アドレスを解決するために、ネットワーク ローミングの後でクライアントに使用されます。この設定は、さまざまな IP プロトコルのネットワーク間のローミングをサポートするうえで重要です(IPv4 から IPv6 など)。

[FQDN of This Device]:この情報は、VPN セッションの再確立で使用される ASA IP アドレスを解決するために、ネットワーク ローミングの後でクライアントに使用されます。この設定は、さまざまな IP プロトコルのネットワーク間のローミングをサポートするうえで重要です(IPv4 から IPv6 など)。

(注) AnyConnect プロファイルにある ASA FQDN を使用してローミング後に ASA IP アドレスを取得することはできません。アドレスがロード バランシング シナリオの正しいデバイス(トンネルが確立されているデバイス)と一致しない場合があります。

デバイスの FQDN がクライアントに配信されない場合、クライアントは、以前にトンネルが確立されている IP アドレスへの再接続を試みます。異なる IP プロトコル(IPv4 から IPv6)のネットワーク間のローミングをサポートするには、AnyConnect は、トンネルの再確立に使用する ASA アドレスを決定できるように、ローミング後にデバイス FQDN の名前解決を行う必要があります。クライアントは、初期接続中にプロファイルに存在する ASA FQDN を使用します。以後のセッション再接続では、使用可能な場合は常に、ASA によってプッシュされた(また、グループ ポリシーで管理者が設定した)デバイス FQDN を使用します。FQDN が設定されていない場合、ASA は、[Device Setup] > [Device Name/Password and Domain Name] の設定内容からデバイス FQDN を取得(およびクライアントに送信)します。

デバイス FQDN が ASA によってプッシュされていない場合、クライアントは、異なる IP プロトコルのネットワーク間のローミング後に VPN セッションを再確立できません。

•![]() [MTU]:SSL 接続の MTU サイズを調整します。256 ~ 1410 バイトの範囲で値を入力します。デフォルトでは、IP/UDP/DTLS のオーバーヘッド分を差し引き、接続で使用するインターフェイスの MTU に基づいて、自動的に MTU サイズが調整されます。

[MTU]:SSL 接続の MTU サイズを調整します。256 ~ 1410 バイトの範囲で値を入力します。デフォルトでは、IP/UDP/DTLS のオーバーヘッド分を差し引き、接続で使用するインターフェイスの MTU に基づいて、自動的に MTU サイズが調整されます。

•![]() [Keepalive Messages]:[Interval] フィールドに 15 秒から 600 秒までの数を入力することにより、接続がアイドルの時間がデバイスによって制限されている場合でも、キープアライブ メッセージの間隔をイネーブルおよび調整して、プロキシ、ファイアウォール、または NAT デバイスを通した接続を確実に開いたままにすることができます。また、間隔を調整することにより、リモート ユーザが、Microsoft Outlook や Microsoft Internet Explorer などのソケット ベースのアプリケーションを実際に実行していないときでも、クライアントが切断と再接続を行わないことが保証されます。

[Keepalive Messages]:[Interval] フィールドに 15 秒から 600 秒までの数を入力することにより、接続がアイドルの時間がデバイスによって制限されている場合でも、キープアライブ メッセージの間隔をイネーブルおよび調整して、プロキシ、ファイアウォール、または NAT デバイスを通した接続を確実に開いたままにすることができます。また、間隔を調整することにより、リモート ユーザが、Microsoft Outlook や Microsoft Internet Explorer などのソケット ベースのアプリケーションを実際に実行していないときでも、クライアントが切断と再接続を行わないことが保証されます。

•![]() [Optional Client Modules to Download]:ダウンロード時間を最小限に抑えるために、AnyConnect クライアントは、サポートする各機能で必要とされるモジュールだけを(ASA から)ダウンロードするように要求します。次のような他の機能をイネーブルにするモジュールの名前を指定する必要があります。AnyConnect クライアントのバージョン 3.0 には、次のモジュールが含まれています(旧バージョンではモジュールの数が少なくなります)。

[Optional Client Modules to Download]:ダウンロード時間を最小限に抑えるために、AnyConnect クライアントは、サポートする各機能で必要とされるモジュールだけを(ASA から)ダウンロードするように要求します。次のような他の機能をイネーブルにするモジュールの名前を指定する必要があります。AnyConnect クライアントのバージョン 3.0 には、次のモジュールが含まれています(旧バージョンではモジュールの数が少なくなります)。

–![]() AnyConnect DART:トラブルシューティング情報を簡単に Cisco TAC に送信できるように、システム ログのスナップショットおよびその他の診断情報がキャプチャされ、.zip ファイルがデスクトップに作成されます。

AnyConnect DART:トラブルシューティング情報を簡単に Cisco TAC に送信できるように、システム ログのスナップショットおよびその他の診断情報がキャプチャされ、.zip ファイルがデスクトップに作成されます。

–![]() AnyConnect ネットワーク アクセス マネージャ:以前は Cisco Secure Services Client と呼ばれていました。このモジュールでは、802.1X(レイヤ 2)が提供され、有線ネットワークおよびワイヤレス ネットワークへのアクセスのデバイス認証が AnyConnect 3.0 に統合されます。

AnyConnect ネットワーク アクセス マネージャ:以前は Cisco Secure Services Client と呼ばれていました。このモジュールでは、802.1X(レイヤ 2)が提供され、有線ネットワークおよびワイヤレス ネットワークへのアクセスのデバイス認証が AnyConnect 3.0 に統合されます。

–![]() AnyConnect SBL:Start Before Logon(SBL)では、Windows のログイン ダイアログボックスが表示される前に AnyConnect を開始することにより、ユーザを Windows へのログイン前に VPN 接続を介して企業インフラへ強制的に接続させます。

AnyConnect SBL:Start Before Logon(SBL)では、Windows のログイン ダイアログボックスが表示される前に AnyConnect を開始することにより、ユーザを Windows へのログイン前に VPN 接続を介して企業インフラへ強制的に接続させます。

–![]() AnyConnect Web セキュリティ モジュール:以前は ScanSafe Hostscan と呼ばれていました。このモジュールは、AnyConnect 3.0 に統合されています。

AnyConnect Web セキュリティ モジュール:以前は ScanSafe Hostscan と呼ばれていました。このモジュールは、AnyConnect 3.0 に統合されています。

–![]() AnyConnect テレメトリ モジュール:悪意のあるコンテンツの発信元に関する情報を Cisco IronPort Web セキュリティ アプライアンス(WSA)に送信します。WSA では、このデータを使用して、URL のフィルタリング ルールを改善します。

AnyConnect テレメトリ モジュール:悪意のあるコンテンツの発信元に関する情報を Cisco IronPort Web セキュリティ アプライアンス(WSA)に送信します。WSA では、このデータを使用して、URL のフィルタリング ルールを改善します。

(注) テレメトリは AnyConnect 4.0 ではサポートされません。

–![]() AnyConnect ポスチャ モジュール:以前は Cisco Secure Desktop HostScan 機能と呼ばれていました。ポスチャ モジュールが AnyConnect 3.0 に統合され、AnyConnect で、ASA へのリモート アクセス接続を作成する前にポスチャ アセスメントのクレデンシャルを収集することができます。

AnyConnect ポスチャ モジュール:以前は Cisco Secure Desktop HostScan 機能と呼ばれていました。ポスチャ モジュールが AnyConnect 3.0 に統合され、AnyConnect で、ASA へのリモート アクセス接続を作成する前にポスチャ アセスメントのクレデンシャルを収集することができます。

•![]() [Always-On VPN]:AnyConnect サービス プロファイルの常時接続 VPN フラグ設定をディセーブルにするか、または AnyConnect サービス プロファイル設定を使用する必要があるかを決定します。常時接続 VPN 機能により、ユーザがコンピュータにログオンすると、AnyConnect は VPN セッションを自動的に確立します。VPN セッションは、ユーザがコンピュータからログオフするまで維持されます。物理的な接続が失われてもセッションは維持され、AnyConnect は、適応型セキュリティ アプライアンスとの物理的な接続の再確立を絶えず試行し、VPN セッションを再開します。

[Always-On VPN]:AnyConnect サービス プロファイルの常時接続 VPN フラグ設定をディセーブルにするか、または AnyConnect サービス プロファイル設定を使用する必要があるかを決定します。常時接続 VPN 機能により、ユーザがコンピュータにログオンすると、AnyConnect は VPN セッションを自動的に確立します。VPN セッションは、ユーザがコンピュータからログオフするまで維持されます。物理的な接続が失われてもセッションは維持され、AnyConnect は、適応型セキュリティ アプライアンスとの物理的な接続の再確立を絶えず試行し、VPN セッションを再開します。

常時接続 VPN によって、企業ポリシーを適用して、セキュリティ脅威からデバイスを保護できます。常時接続 VPN を使用して、エンドポイントが信頼ネットワーク内ではない場合にいつでも AnyConnect が VPN セッションを確立したことを確認できます。イネーブルにすると、接続が存在しない場合のネットワーク接続の管理方法を決定するポリシーが設定されます。

(注) 常時接続 VPN には、AnyConnect セキュア モビリティ機能をサポートする AnyConnect リリースが必要です。詳細については、『Cisco AnyConnect VPN Client Administrator Guide』を参照してください。

•![]() [Client Profiles to Download]:プロファイルは、AnyConnect クライアントで VPN、ネットワーク アクセス マネージャ、Web セキュリティ、およびテレメトリの設定に使用されるコンフィギュレーション パラメータのグループです。[Add] をクリックして [Select AnyConnect Client Profiles] ウィンドウを起動すると、グループ ポリシー用に以前に作成されたプロファイルを指定できます。

[Client Profiles to Download]:プロファイルは、AnyConnect クライアントで VPN、ネットワーク アクセス マネージャ、Web セキュリティ、およびテレメトリの設定に使用されるコンフィギュレーション パラメータのグループです。[Add] をクリックして [Select AnyConnect Client Profiles] ウィンドウを起動すると、グループ ポリシー用に以前に作成されたプロファイルを指定できます。

内部グループ ポリシーの AnyConnect ログイン設定の設定

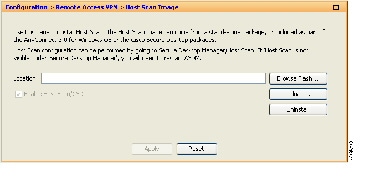

内部グループ ポリシーの [Advanced] > [AnyConnect Client] > [Login Setting] ペインでは、リモート ユーザに AnyConnect クライアントのダウンロードを求めるプロンプトを表示するように、またはクライアントレス SSL VPN のポータル ページに接続を誘導するように ASA を設定できます。図 3-1 に、クライアントに表示されるプロンプトを示します。

図 3-1 AnyConnect クライアントのダウンロードに関してリモート ユーザに表示されるプロンプト

•![]() [Post Login Setting]:ユーザにプロンプトを表示して、デフォルトのポスト ログイン選択を実行するためのタイムアウトを設定する場合に選択します。

[Post Login Setting]:ユーザにプロンプトを表示して、デフォルトのポスト ログイン選択を実行するためのタイムアウトを設定する場合に選択します。

内部グループ ポリシーの AnyConnect クライアント ファイアウォール属性の設定

内部グループ ポリシーの [Advanced] > [AnyConnect Client] > [Client Firewall] ペインでは、クライアントごとのパブリック ネットワークとプライベート ネットワークの動作に影響するクライアント システムのファイアウォールに送信するルールを設定できます。

ASA 9.0(1) 以降のリリースでは、クライアント ファイアウォールのアクセス コントロール リストは、IPv4 と IPv6 アドレスの両方のアクセス コントロール エントリをサポートします。

パブリック ネットワーク ルールを使用したローカル リソースへのクライアント アクセスの許可については、「クライアント ファイアウォールを使用した VPN におけるローカル デバイスのサポートの有効化」を参照してください。

内部グループ ポリシーの AnyConnect クライアント キー再生成の設定

内部グループ ポリシーの [Advanced] > [AnyConnect Client] > [Key Regeneration] ペインでは、キー再生成のパラメータを設定します。

ASA とクライアントがキーを再生成し、暗号キーと初期ベクトルについて再ネゴシエーションするときには、キーの再生成ネゴシエーションが行われ、接続のセキュリティが強化されます。

•![]() [Renegotiation Interval]:セッションの開始からキーの再生成が実行されるまでの分数を 1 ~ 10080(1 週間)の範囲で指定するには、[Unlimited] チェックボックスをオフにします。

[Renegotiation Interval]:セッションの開始からキーの再生成が実行されるまでの分数を 1 ~ 10080(1 週間)の範囲で指定するには、[Unlimited] チェックボックスをオフにします。

•![]() [Renegotiation Method]:[Inherit] チェックボックスをオフにして、デフォルトのグループ ポリシーとは異なる再ネゴシエーション方式を指定します。キー再生成をディセーブルにするには、[None] オプション ボタンを選択し、キー再生成時に新しいトンネルを確立するには、[SSL] または [New Tunnel] オプション ボタンを選択します。

[Renegotiation Method]:[Inherit] チェックボックスをオフにして、デフォルトのグループ ポリシーとは異なる再ネゴシエーション方式を指定します。キー再生成をディセーブルにするには、[None] オプション ボタンを選択し、キー再生成時に新しいトンネルを確立するには、[SSL] または [New Tunnel] オプション ボタンを選択します。

(注) [Renegotiation Method] を [SSL] または [New Tunnel] に設定すると、キー再生成時に SSL 再ネゴシエーションが行われず、クライアントがキー再生成時に新規トンネルを確立することが指定されます。anyconnect ssl rekey コマンドの履歴については、コマンド リファレンスを参照してください。

内部グループ ポリシーの AnyConnect クライアント デッド ピア検出の設定

内部グループ ポリシーの [Advanced] > [AnyConnect Client] > [Dead Peer Detection] ペインでは、DPD を使用するタイミングを設定します。

Dead Peer Detection(DPD)により、ピアが応答してしない、接続で障害が発生している状態を、セキュリティ アプライアンス(ゲートウェイ)またはクライアントがすばやく確実に検出できるようにします。

ASA で DPD がイネーブルにされている場合、最適 MTU(OMTU)機能を使用して、クライアントが DTLS パケットを正常に渡すことができる最大エンドポイント MTU を検出します。最大 MTU までパディングされた DPD パケットを送信することによって、OMTU を実装します。ペイロードの正しいエコーをヘッドエンドから受信すると、MTU サイズが受け入れられます。受け入れられなかった場合、MTU は小さくされ、プロトコルで許可されている最小 MTU に到達するまで、繰り返しプローブが送信されます。

(注) OMTU を使用しても、既存のトンネル DPD 機能を妨げることはありません。

DPD は、埋め込みが許可されない標準実装に基づくため、この機能は、IPsec とは併用できません。

•![]() [Gateway Side Detection]:DPD がセキュリティ アプライアンス(ゲートウェイ)によって実行されるように指定するには、[Disable] チェックボックスをオフにします。セキュリティ アプライアンスが DPD を実行するときの間隔を 30 ~ 3600 秒の範囲で入力します。

[Gateway Side Detection]:DPD がセキュリティ アプライアンス(ゲートウェイ)によって実行されるように指定するには、[Disable] チェックボックスをオフにします。セキュリティ アプライアンスが DPD を実行するときの間隔を 30 ~ 3600 秒の範囲で入力します。

•![]() [Client Side Detection]:DPD がクライアントによって実行されるように指定するには、[Disable] チェックボックスをオフにします。クライアントが DPD を実行するときの間隔を 30 ~ 3600 秒の範囲で入力します。

[Client Side Detection]:DPD がクライアントによって実行されるように指定するには、[Disable] チェックボックスをオフにします。クライアントが DPD を実行するときの間隔を 30 ~ 3600 秒の範囲で入力します。

内部グループ ポリシーの VPN アクセス ポータルのカスタマイズ

内部グループ ポリシーの [Advanced] > [AnyConnect Client] > [Customization] ペインでは、グループ ポリシーのクライアントレス ポータルのログイン ページをカスタマイズできます。

•![]() [Portal Customization]:AnyConnect クライアント/SSL VPN ポータル ページに適用するカスタマイゼーションを選択します。事前設定済みのポータル カスタマイゼーション オブジェクトを選択するか、またはデフォルト グループ ポリシーで定義されているカスタマイゼーションを受け入れることができます。デフォルトは DfltCustomization です。

[Portal Customization]:AnyConnect クライアント/SSL VPN ポータル ページに適用するカスタマイゼーションを選択します。事前設定済みのポータル カスタマイゼーション オブジェクトを選択するか、またはデフォルト グループ ポリシーで定義されているカスタマイゼーションを受け入れることができます。デフォルトは DfltCustomization です。

–![]() [Manage]:[Configure GUI Customization objects] ダイアログボックスが開きます。このダイアログボックスでは、カスタマイゼーション オブジェクトの追加、編集、削除、インポート、またはエクスポートを指定できます。

[Manage]:[Configure GUI Customization objects] ダイアログボックスが開きます。このダイアログボックスでは、カスタマイゼーション オブジェクトの追加、編集、削除、インポート、またはエクスポートを指定できます。

•![]() [Homepage URL (optional)]:グループ ポリシーに関連付けられたユーザのクライアントレス ポータルに表示するホーム ページの URL を指定します。http:// または https:// のいずれかで始まるストリングにする必要があります。クライアントレス ユーザには、認証の成功後すぐにこのページが表示されます。AnyConnect は、VPN 接続が正常に確立されると、この URL に対してデフォルトの Web ブラウザを起動します。

[Homepage URL (optional)]:グループ ポリシーに関連付けられたユーザのクライアントレス ポータルに表示するホーム ページの URL を指定します。http:// または https:// のいずれかで始まるストリングにする必要があります。クライアントレス ユーザには、認証の成功後すぐにこのページが表示されます。AnyConnect は、VPN 接続が正常に確立されると、この URL に対してデフォルトの Web ブラウザを起動します。

(注) AnyConnect は、Linux プラットフォーム、Android モバイル デバイス、および Apple iOS モバイル デバイスでこのフィールドを現在サポートしていません。設定されている場合、これらの AnyConnect クライアントによって無視されます。

•![]() [Use Smart Tunnel for Homepage]:ポート転送を使用する代わりにポータルに接続するスマート トンネルを作成します。

[Use Smart Tunnel for Homepage]:ポート転送を使用する代わりにポータルに接続するスマート トンネルを作成します。

•![]() [Access Deny Message]:アクセスを拒否するユーザに表示するメッセージを作成するには、このフィールドに入力します。

[Access Deny Message]:アクセスを拒否するユーザに表示するメッセージを作成するには、このフィールドに入力します。

内部グループ ポリシーの AnyConnect クライアント カスタム属性について

内部グループ ポリシーの [Advanced] > [AnyConnect Client] > [Custom Attributes] ペインは、このポリシーに現在割り当てられているカスタム属性を示します。このダイアログボックスでは、すでに定義済みのカスタム属性をこのポリシーに関連付けるか、カスタム属性を定義してこのポリシーに関連付けることができます。

カスタム属性は AnyConnect クライアントに送信され、アップグレードの延期などの機能を設定するために使用されます。カスタム属性にはタイプと名前付きの値があります。まず属性のタイプを定義した後、このタイプの名前付きの値を 1 つ以上定義できます。機能に対して設定する固有のカスタム属性の詳細については、使用している AnyConnect リリースの『 Cisco AnyConnect Secure Mobility Client Administrator Guide 』を参照してください。

カスタム属性は、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Advanced] > [AnyConnect Custom Attributes] および [AnyConnect Custom Attribute Names] で事前に定義できます。事前に定義したカスタム属性は、ダイナミック アクセス ポリシーとグループ ポリシーの両方で使用されます。

DAP でのカスタム属性の使用については、「DAP アクセスと許可ポリシー属性の設定」を参照してください。

このポリシーのカスタム属性を設定するには、次の手順を実行します。

•![]() [Add](新しいカスタム属性の追加):カスタム属性のタイプを選択または設定してから、名前付きの値を選択または設定します。この手順については次で説明します。

[Add](新しいカスタム属性の追加):カスタム属性のタイプを選択または設定してから、名前付きの値を選択または設定します。この手順については次で説明します。

•![]() [Edit](設定したカスタム属性の編集):この属性の他の名前付きの値を選択するか、値を省略します。

[Edit](設定したカスタム属性の編集):この属性の他の名前付きの値を選択するか、値を省略します。

•![]() [Delete](設定したカスタム属性の削除):このポリシーから属性を削除します。

[Delete](設定したカスタム属性の削除):このポリシーから属性を削除します。

(注) カスタム属性は、別のグループ ポリシーにも関連付けられている場合は編集または削除できません。

グループ ポリシーへのカスタム属性の追加

ステップ 2![]() [Add] をクリックして [Create Custom Attribute] ペインを開きます。

[Add] をクリックして [Create Custom Attribute] ペインを開きます。

ステップ 3![]() ドロップダウン リストから事前に定義された属性タイプを選択するか、次の手順を実行して属性タイプを設定します。

ドロップダウン リストから事前に定義された属性タイプを選択するか、次の手順を実行して属性タイプを設定します。

a.![]() [Manage] をクリックし、[Configure Custom Attribute Types] ペインで [Add] をクリックします。

[Manage] をクリックし、[Configure Custom Attribute Types] ペインで [Add] をクリックします。

b.![]() [Create Custom Attribute Type] ペインで、新しい属性の [Type] と [Description] を入力します。どちらのフィールドも必須項目です。

[Create Custom Attribute Type] ペインで、新しい属性の [Type] と [Description] を入力します。どちらのフィールドも必須項目です。

c.![]() [OK] をクリックしてこのペインを閉じ、もう一度 [OK] をクリックして、新しく定義したカスタム属性のタイプを選択します。

[OK] をクリックしてこのペインを閉じ、もう一度 [OK] をクリックして、新しく定義したカスタム属性のタイプを選択します。

ステップ 5![]() [Select value] ドロップダウン リストから事前に定義された名前付きの値を選択するか、次の手順を実行して新しい名前付きの値を設定します。

[Select value] ドロップダウン リストから事前に定義された名前付きの値を選択するか、次の手順を実行して新しい名前付きの値を設定します。

a.![]() [Manage] をクリックし、[Configure Custom Attributes] ペインで [Add] をクリックします。

[Manage] をクリックし、[Configure Custom Attributes] ペインで [Add] をクリックします。

b.![]() [Create Custom Attribute Name] ペインで、前に選択または設定した属性タイプを選択し、新しい属性の [Name] と [Value] を入力します。どちらのフィールドも必須項目です。

[Create Custom Attribute Name] ペインで、前に選択または設定した属性タイプを選択し、新しい属性の [Name] と [Value] を入力します。どちらのフィールドも必須項目です。

値を追加するには、[Add] をクリックして値を入力し、[OK] をクリックします。値は 420 文字を超えてはなりません。値がこの長さを超える場合は、追加の値コンテンツのために複数の値を追加します。設定値は AnyConnect クライアントに送信される前に連結されます。

c.![]() [OK] をクリックしてこのペインを閉じ、もう一度 [OK] をクリックして、この属性の新しく定義した名前付きの値を選択します。

[OK] をクリックしてこのペインを閉じ、もう一度 [OK] をクリックして、この属性の新しく定義した名前付きの値を選択します。

ステップ 6![]() [Create Custom Attribute] ペインで [OK] をクリックします。カスタム属性のタイプと名前付きの値がリストに表示されます。

[Create Custom Attribute] ペインで [OK] をクリックします。カスタム属性のタイプと名前付きの値がリストに表示されます。

内部グループ ポリシー:IPsec(IKEv1)クライアント設定

内部グループ ポリシーの IPsec(IKEv1)クライアントの一般属性の設定

[Configuration] > [Remote Access] > [Network (Client) Access] > [Group Policies] > [Advanced] > [IPsec (IKEv1) Client]

[Add or Edit Group Policy] > [IPsec] ダイアログボックスでは、追加または編集するグループ ポリシーのトンネリング プロトコル、フィルタ、接続設定、およびサーバを指定できます。

•![]() [Re-Authentication on IKE Re-key]:[Inherit] チェックボックスがオフである場合に、IKE キーの再生成が行われたときの再認証をイネーブルまたはディセーブルにします。ユーザは、30 秒以内にクレデンシャルを入力する必要があります。また、約 2 分間で SA が期限切れになり、トンネルが終了するまでの間に、3 回まで入力を再試行できます。

[Re-Authentication on IKE Re-key]:[Inherit] チェックボックスがオフである場合に、IKE キーの再生成が行われたときの再認証をイネーブルまたはディセーブルにします。ユーザは、30 秒以内にクレデンシャルを入力する必要があります。また、約 2 分間で SA が期限切れになり、トンネルが終了するまでの間に、3 回まで入力を再試行できます。

•![]() [Allow entry of authentication credentials until SA expires]:設定済み SA の最大ライフタイムまで、ユーザは認証クレデンシャルをこの回数再入力できます。

[Allow entry of authentication credentials until SA expires]:設定済み SA の最大ライフタイムまで、ユーザは認証クレデンシャルをこの回数再入力できます。

•![]() [IP Compression]:[Inherit] チェックボックスがオフである場合に、IP Compression をイネーブルまたはディセーブルにします。

[IP Compression]:[Inherit] チェックボックスがオフである場合に、IP Compression をイネーブルまたはディセーブルにします。

•![]() [Perfect Forward Secrecy]:[Inherit] チェックボックスがオフである場合に、完全転送秘密(PFS)をイネーブルまたはディセーブルにします。PFS は、特定の IPsec SA のキーが他のシークレット(他のキーなど)から導出されたものでないことを保証します。つまり、PFS では、攻撃者があるキーを突破しても、そこから他のキーを導出することはできないことが保証されます。PFS がイネーブルになっていない場合は、IKE SA の秘密キーが突破されると、その攻撃者は、IPsec のすべての保護データをコピーし、IKE SA のシークレットの知識を使用して、その IKE SA によって設定された IPsec SA のセキュリティを侵すことができると推測されます。PFS を使用すると、攻撃者が IKE を突破しても、直接 IPsec にはアクセスできません。その場合、攻撃者は各 IPsec SA を個別に突破する必要があります。

[Perfect Forward Secrecy]:[Inherit] チェックボックスがオフである場合に、完全転送秘密(PFS)をイネーブルまたはディセーブルにします。PFS は、特定の IPsec SA のキーが他のシークレット(他のキーなど)から導出されたものでないことを保証します。つまり、PFS では、攻撃者があるキーを突破しても、そこから他のキーを導出することはできないことが保証されます。PFS がイネーブルになっていない場合は、IKE SA の秘密キーが突破されると、その攻撃者は、IPsec のすべての保護データをコピーし、IKE SA のシークレットの知識を使用して、その IKE SA によって設定された IPsec SA のセキュリティを侵すことができると推測されます。PFS を使用すると、攻撃者が IKE を突破しても、直接 IPsec にはアクセスできません。その場合、攻撃者は各 IPsec SA を個別に突破する必要があります。

•![]() [Store Password on Client System]:クライアント システムでのパスワードの保管をイネーブルまたはディセーブルにします。

[Store Password on Client System]:クライアント システムでのパスワードの保管をイネーブルまたはディセーブルにします。

(注) パスワードをクライアント システムで保管すると、潜在的なセキュリティ リスクが発生します。

•![]() [IPsec over UDP]:IPsec over UDP の使用をイネーブルまたはディセーブルにします。

[IPsec over UDP]:IPsec over UDP の使用をイネーブルまたはディセーブルにします。

•![]() [IPsec over UDP Port]:IPsec over UDP で使用する UDP ポートを指定します。

[IPsec over UDP Port]:IPsec over UDP で使用する UDP ポートを指定します。

•![]() [Tunnel Group Lock]:[Inherit] チェックボックスまたは値 [None] が選択されていない場合に、選択したトンネル グループをロックします。

[Tunnel Group Lock]:[Inherit] チェックボックスまたは値 [None] が選択されていない場合に、選択したトンネル グループをロックします。

•![]() [IPsec Backup Servers]:[Server Configuration] フィールドと [Server IP Addresses] フィールドをアクティブにします。これによって、これらの値が継承されない場合に使用する UDP バックアップ サーバを指定できます。

[IPsec Backup Servers]:[Server Configuration] フィールドと [Server IP Addresses] フィールドをアクティブにします。これによって、これらの値が継承されない場合に使用する UDP バックアップ サーバを指定できます。

–![]() [Server Configuration]:IPsec バックアップ サーバとして使用するサーバ設定オプションを一覧表示します。使用できるオプションは、[Keep Client Configuration](デフォルト)、[Use Backup Servers Below]、および [Clear Client Configuration] です。

[Server Configuration]:IPsec バックアップ サーバとして使用するサーバ設定オプションを一覧表示します。使用できるオプションは、[Keep Client Configuration](デフォルト)、[Use Backup Servers Below]、および [Clear Client Configuration] です。

–![]() [Server Addresses (space delimited)]:IPsec バックアップ サーバの IP アドレスを指定します。このフィールドは、[Server Configuration] で選択した値が [Use Backup Servers Below] である場合にだけ使用できます。

[Server Addresses (space delimited)]:IPsec バックアップ サーバの IP アドレスを指定します。このフィールドは、[Server Configuration] で選択した値が [Use Backup Servers Below] である場合にだけ使用できます。

内部グループ ポリシーの IPsec(IKEv1)クライアントのアクセス ルールについて

このダイアログボックスの [Client Access Rules] テーブルには、クライアント アクセス ルールを 25 件まで表示できます。クライアント アクセス ルールを追加するときには次のフィールドを設定します。

•![]() [Priority]:このルールの優先順位を選択します。

[Priority]:このルールの優先順位を選択します。

•![]() [Action]:このルールに基づいてアクセスを許可または拒否します。

[Action]:このルールに基づいてアクセスを許可または拒否します。

•![]() [VPN Client Type]:このルールを適用する VPN クライアントのタイプ(ソフトウェアまたはハードウェア)を指定します。ソフトウェア クライアントの場合は、すべての Windows クライアントまたはサブセットを自由形式のテキストで指定します。

[VPN Client Type]:このルールを適用する VPN クライアントのタイプ(ソフトウェアまたはハードウェア)を指定します。ソフトウェア クライアントの場合は、すべての Windows クライアントまたはサブセットを自由形式のテキストで指定します。

•![]() [VPN Client Version]:このルールを適用する VPN クライアントのバージョンを指定します(複数可)。このカラムには、このクライアントに適用されるソフトウェアまたはファームウェア イメージのカンマ区切りリストが含まれます。エントリは自由形式のテキストで、 * はすべてのバージョンと一致します。

[VPN Client Version]:このルールを適用する VPN クライアントのバージョンを指定します(複数可)。このカラムには、このクライアントに適用されるソフトウェアまたはファームウェア イメージのカンマ区切りリストが含まれます。エントリは自由形式のテキストで、 * はすべてのバージョンと一致します。

•![]() ルールを定義しない場合、ASA はすべての接続タイプを許可します。ただし、ユーザがデフォルト グループ ポリシーに存在するルールを継承する場合があります。

ルールを定義しない場合、ASA はすべての接続タイプを許可します。ただし、ユーザがデフォルト グループ ポリシーに存在するルールを継承する場合があります。

•![]() クライアントがいずれのルールにも一致しない場合、ASA は接続を拒否します。拒否ルールを定義する場合は、許可ルールも 1 つ以上定義する必要があります。定義しない場合、ASA はすべての接続を拒否します。

クライアントがいずれのルールにも一致しない場合、ASA は接続を拒否します。拒否ルールを定義する場合は、許可ルールも 1 つ以上定義する必要があります。定義しない場合、ASA はすべての接続を拒否します。

•![]() * 文字はワイルドカードです。ワイルドカードは各ルールで複数回入力することができます。

* 文字はワイルドカードです。ワイルドカードは各ルールで複数回入力することができます。

内部グループ ポリシーの IPsec(IKEv1)クライアントのクライアント ファイアウォールの設定

[Add or Edit Group Policy] の [Client Firewall] ダイアログボックスでは、追加または変更するグループ ポリシーに対して VPN クライアントのファイアウォール設定を行うことができます。これらのファイアウォール機能を使用できるのは、Microsoft Windows を実行する VPN クライアントだけです。現在、ハードウェア クライアントまたは他(Windows 以外)のソフトウェア クライアントでは、これらの機能は使用できません。

VPN クライアントを使用して ASA に接続しているリモート ユーザは、適切なファイアウォール オプションを選択できます。

最初のシナリオでは、リモート ユーザの PC 上にパーソナル ファイアウォールがインストールされています。VPN クライアントは、ローカル ファイアウォールで定義されているファイアウォール ポリシーを適用し、そのファイアウォールが実行されていることを確認するためにモニタします。ファイアウォールの実行が停止すると、VPN クライアントは ASA への通信をドロップします (このファイアウォール適用メカニズムは Are You There(AYT)と呼ばれます。VPN クライアントが定期的に「are you there?」メッセージを送信することによってファイアウォールをモニタするからです。応答が返されない場合、VPN クライアントは、ファイアウォールがダウンしたため ASA への接続が終了したことを認識します)。ネットワーク管理者がこれらの PC ファイアウォールを独自に設定する場合もありますが、この方法を使用すれば、ユーザは各自の設定をカスタマイズできます。

第 2 のシナリオでは、VPN クライアント PC のパーソナル ファイアウォールに中央集中型ファイアウォール ポリシーを適用することが選択されることがあります。一般的な例としては、スプリット トンネリングを使用してグループのリモート PC へのインターネット トラフィックをブロックすることが挙げられます。この方法は、トンネルが確立されている間、インターネット経由の侵入から PC を保護するので、中央サイトも保護されます。このファイアウォールのシナリオは、プッシュ ポリシーまたは Central Protection Policy(CPP)と呼ばれます。ASA では、VPN クライアントに適用するトラフィック管理ルールのセットを作成し、これらのルールをフィルタに関連付けて、そのフィルタをファイアウォール ポリシーに指定します。ASA は、このポリシーを VPN クライアントまで配信します。その後、VPN クライアントはポリシーをローカル ファイアウォールに渡し、そこでポリシーが適用されます。

[Configuration] > [Remote Access] > [Network (Client) Access] > [Group Policies] > [Advanced] > [IPsec (IKEv1) Client] > [Client Firewall] タブ

•![]() [Inherit]:グループ ポリシーがデフォルト グループ ポリシーからクライアントのファイアウォール設定を取得するかどうかを決めます。このオプションはデフォルト設定です。設定すると、このダイアログボックスにある残りの属性がその設定によって上書きされ、名前がグレー表示になります。

[Inherit]:グループ ポリシーがデフォルト グループ ポリシーからクライアントのファイアウォール設定を取得するかどうかを決めます。このオプションはデフォルト設定です。設定すると、このダイアログボックスにある残りの属性がその設定によって上書きされ、名前がグレー表示になります。

•![]() [Client Firewall Attributes]:実装されているファイアウォールのタイプ(実装されている場合)やそのファイアウォールのポリシーなど、クライアント ファイアウォール属性を指定します。

[Client Firewall Attributes]:実装されているファイアウォールのタイプ(実装されている場合)やそのファイアウォールのポリシーなど、クライアント ファイアウォール属性を指定します。

•![]() [Firewall Setting]:ファイアウォールが存在するかどうかを一覧表示します。存在する場合には、そのファイアウォールが必須かオプションかを一覧表示します。[No Firewall](デフォルト)を選択すると、このダイアログボックスにある残りのフィールドは、いずれもアクティブになりません。このグループのユーザをファイアウォールで保護する場合は [Firewall Required] または [Firewall Optional] 設定を選択します。

[Firewall Setting]:ファイアウォールが存在するかどうかを一覧表示します。存在する場合には、そのファイアウォールが必須かオプションかを一覧表示します。[No Firewall](デフォルト)を選択すると、このダイアログボックスにある残りのフィールドは、いずれもアクティブになりません。このグループのユーザをファイアウォールで保護する場合は [Firewall Required] または [Firewall Optional] 設定を選択します。

[Firewall Required] を選択した場合は、このグループのユーザ全員が、指定されたファイアウォールを使用する必要があります。ASA は、指定された、サポートされているファイアウォールがインストールおよび実行されていない状態で接続を試行したセッションをドロップします。この場合、ASA は、ファイアウォール設定が一致しないことを VPN クライアントに通知します。

(注) グループでファイアウォールを必須にする場合には、そのグループに Windows VPN クライアント以外のクライアントが存在しないことを確認してください。Windows VPN クライアント以外のクライアント(クライアント モードの ASA 5505 と VPN 3002 ハードウェア クライアントを含む)は接続できません。

このグループに、まだファイアウォールに対応していないリモート ユーザがいる場合は、[Firewall Optional] を選択します。[Firewall Optional] 設定を使用すると、グループ内のすべてのユーザが接続できるようになります。ファイアウォールに対応しているユーザは、ファイアウォールを使用できます。ファイアウォールなしで接続するユーザには、警告メッセージが表示されます。この設定は、一部のユーザがファイアウォールをサポートしており、他のユーザがサポートしていないグループを作成するときに役立ちます。たとえば、移行途中のグループでは、一部のメンバはファイアウォール機能を設定し、別のユーザはまだ設定していないことがあります。

•![]() [Firewall Type]:シスコを含む複数のベンダーのファイアウォールを一覧表示します。[Custom Firewall] を選択すると、[Custom Firewall] の下のフィールドがアクティブになります。指定したファイアウォールが、使用できるファイアウォール ポリシーと相関している必要があります。設定したファイアウォールにより、サポートされるファイアウォール ポリシー オプションが決まります。

[Firewall Type]:シスコを含む複数のベンダーのファイアウォールを一覧表示します。[Custom Firewall] を選択すると、[Custom Firewall] の下のフィールドがアクティブになります。指定したファイアウォールが、使用できるファイアウォール ポリシーと相関している必要があります。設定したファイアウォールにより、サポートされるファイアウォール ポリシー オプションが決まります。

•![]() [Custom Firewall]:カスタム ファイアウォールのベンダー ID、製品 ID、および説明を指定します。

[Custom Firewall]:カスタム ファイアウォールのベンダー ID、製品 ID、および説明を指定します。

–![]() [Vendor ID]:このグループ ポリシーのカスタム ファイアウォールのベンダーを指定します。

[Vendor ID]:このグループ ポリシーのカスタム ファイアウォールのベンダーを指定します。

–![]() [Product ID]:このグループ ポリシー用に設定されるカスタム ファイアウォールの製品またはモデル名を指定します。

[Product ID]:このグループ ポリシー用に設定されるカスタム ファイアウォールの製品またはモデル名を指定します。

–![]() [Description]:(オプション)カスタム ファイアウォールについて説明します。

[Description]:(オプション)カスタム ファイアウォールについて説明します。

•![]() [Firewall Policy]:カスタム ファイアウォール ポリシーのタイプと送信元を指定します。

[Firewall Policy]:カスタム ファイアウォール ポリシーのタイプと送信元を指定します。

–![]() [Policy defined by remote firewall (AYT)]:ファイアウォール ポリシーがリモート ファイアウォール(Are You There)によって定義されるように指定します。[Policy defined by remote firewall (AYT)] は、このグループのリモート ユーザのファイアウォールが、各自の PC に存在することを意味しています。このローカル ファイアウォールが、VPN クライアントにファイアウォール ポリシーを適用します。ASA は、指定されたファイアウォールがインストールされ、実行中である場合にだけ、このグループの VPN クライアントが接続できるようにします。指定されたファイアウォールが実行されていない場合、接続は失敗します。接続が確立すると、VPN クライアントがファイアウォールを 30 秒ごとにポーリングして、そのファイアウォールが実行されていることを確認します。ファイアウォールの実行が停止すると、VPN クライアントはセッションを終了します。

[Policy defined by remote firewall (AYT)]:ファイアウォール ポリシーがリモート ファイアウォール(Are You There)によって定義されるように指定します。[Policy defined by remote firewall (AYT)] は、このグループのリモート ユーザのファイアウォールが、各自の PC に存在することを意味しています。このローカル ファイアウォールが、VPN クライアントにファイアウォール ポリシーを適用します。ASA は、指定されたファイアウォールがインストールされ、実行中である場合にだけ、このグループの VPN クライアントが接続できるようにします。指定されたファイアウォールが実行されていない場合、接続は失敗します。接続が確立すると、VPN クライアントがファイアウォールを 30 秒ごとにポーリングして、そのファイアウォールが実行されていることを確認します。ファイアウォールの実行が停止すると、VPN クライアントはセッションを終了します。

–![]() [Policy pushed (CPP)]:ポリシーがピアからプッシュされるように指定します。このオプションを選択する場合は、[Inbound Traffic Policy] および [Outbound Traffic Policy] リストと [Manage] ボタンがアクティブになります。ASA は、[Policy Pushed (CPP)] ドロップダウン リストで選択されたフィルタによって定義されるトラフィック管理ルールをこのグループの VPN クライアントに適用します。メニューで使用できる選択肢は、この ASA で定義されているフィルタで、デフォルト フィルタも含まれます。ASA がこれらのルールを VPN クライアントにプッシュすることに注意してください。ASA ではなく VPN クライアントから見たルールを作成し、定義する必要があります。たとえば、「in」と「out」はそれぞれ、VPN クライアントに着信するトラフィックと、VPN クライアントから発信されるトラフィックです。VPN クライアントにローカル ファイアウォールもある場合、ASA からプッシュされたポリシーは、ローカル ファイアウォールのポリシーと同時に機能します。いずれかのファイアウォールのルールでブロックされたすべてのパケットがドロップされます。

[Policy pushed (CPP)]:ポリシーがピアからプッシュされるように指定します。このオプションを選択する場合は、[Inbound Traffic Policy] および [Outbound Traffic Policy] リストと [Manage] ボタンがアクティブになります。ASA は、[Policy Pushed (CPP)] ドロップダウン リストで選択されたフィルタによって定義されるトラフィック管理ルールをこのグループの VPN クライアントに適用します。メニューで使用できる選択肢は、この ASA で定義されているフィルタで、デフォルト フィルタも含まれます。ASA がこれらのルールを VPN クライアントにプッシュすることに注意してください。ASA ではなく VPN クライアントから見たルールを作成し、定義する必要があります。たとえば、「in」と「out」はそれぞれ、VPN クライアントに着信するトラフィックと、VPN クライアントから発信されるトラフィックです。VPN クライアントにローカル ファイアウォールもある場合、ASA からプッシュされたポリシーは、ローカル ファイアウォールのポリシーと同時に機能します。いずれかのファイアウォールのルールでブロックされたすべてのパケットがドロップされます。

–![]() [Inbound Traffic Policy]:着信トラフィックに対して使用できるプッシュ ポリシーを一覧表示します。

[Inbound Traffic Policy]:着信トラフィックに対して使用できるプッシュ ポリシーを一覧表示します。

–![]() [Outbound Traffic Policy]:発信トラフィックに対して使用できるプッシュ ポリシーを一覧表示します。

[Outbound Traffic Policy]:発信トラフィックに対して使用できるプッシュ ポリシーを一覧表示します。

–![]() [Manage]:[ACL Manager] ダイアログボックスを表示します。このダイアログボックスで、アクセス コントロール リスト(ACL)を設定できます。

[Manage]:[ACL Manager] ダイアログボックスを表示します。このダイアログボックスで、アクセス コントロール リスト(ACL)を設定できます。

内部グループ ポリシーの IPsec(IKEv1)のハードウェア クライアント属性の設定

(注) VPN 3002 ハードウェア クライアントは耐用年数末期で、サポートが終了しています。この設定については、ASA 9.2 のマニュアルを参照してください。

ローカル ユーザの VPN ポリシー属性の設定

ステップ 1![]() ASDM を開始し、[Configuration] > [Remote Access VPN] > [AAA/Local Users] > [Local Users] を選択します。

ASDM を開始し、[Configuration] > [Remote Access VPN] > [AAA/Local Users] > [Local Users] を選択します。

ステップ 2![]() 設定するユーザを選択し、[Edit] をクリックします。

設定するユーザを選択し、[Edit] をクリックします。

[Edit User Account] ダイアログボックスが表示されます。

ステップ 3![]() 左側のペインで、[VPN Policy] をクリックします。

左側のペインで、[VPN Policy] をクリックします。

ステップ 4![]() ユーザのグループ ポリシーを指定します。ユーザ ポリシーは、このグループ ポリシーの属性を継承します。デフォルト グループ ポリシーの設定を継承するよう設定されている他のフィールドがある場合、このグループ ポリシーで指定された属性がデフォルト グループ ポリシーで設定された属性より優先されます。

ユーザのグループ ポリシーを指定します。ユーザ ポリシーは、このグループ ポリシーの属性を継承します。デフォルト グループ ポリシーの設定を継承するよう設定されている他のフィールドがある場合、このグループ ポリシーで指定された属性がデフォルト グループ ポリシーで設定された属性より優先されます。

ステップ 5![]() ユーザが使用できるトンネリング プロトコルを指定するか、グループ ポリシーから値を継承するかどうかを指定します。目的の [Tunneling Protocols] チェックボックスをオンにし、使用できるようにする VPN トンネリング プロトコルを選択します。次の選択肢があります。

ユーザが使用できるトンネリング プロトコルを指定するか、グループ ポリシーから値を継承するかどうかを指定します。目的の [Tunneling Protocols] チェックボックスをオンにし、使用できるようにする VPN トンネリング プロトコルを選択します。次の選択肢があります。

•![]() (SSL/TLS を利用する VPN)クライアントレス SSL VPN では、Web ブラウザを使用して VPN コンセントレータへのセキュアなリモート アクセス トンネルを確立し、このオプションはソフトウェア クライアントもハードウェア クライアントも必要としません。クライアントレス SSL VPN を使用すると、HTTPS を通じて安全なインターネット サイトを利用できるほとんどすべてのコンピュータから、企業の Web サイト、Web 対応アプリケーション、NT/AD ファイル共有、電子メール、およびその他の TCP ベース アプリケーションなど、幅広い企業リソースに簡単にアクセスできるようになります。

(SSL/TLS を利用する VPN)クライアントレス SSL VPN では、Web ブラウザを使用して VPN コンセントレータへのセキュアなリモート アクセス トンネルを確立し、このオプションはソフトウェア クライアントもハードウェア クライアントも必要としません。クライアントレス SSL VPN を使用すると、HTTPS を通じて安全なインターネット サイトを利用できるほとんどすべてのコンピュータから、企業の Web サイト、Web 対応アプリケーション、NT/AD ファイル共有、電子メール、およびその他の TCP ベース アプリケーションなど、幅広い企業リソースに簡単にアクセスできるようになります。

•![]() SSL VPN クライアントは、Cisco AnyConnect Client アプリケーションのダウンロード後に接続できるようにします。最初にクライアントレス SSL VPN 接続を使用してこのアプリケーションをダウンロードします。接続するたびに、必要に応じてクライアント アップデートが自動的に行われます。

SSL VPN クライアントは、Cisco AnyConnect Client アプリケーションのダウンロード後に接続できるようにします。最初にクライアントレス SSL VPN 接続を使用してこのアプリケーションをダウンロードします。接続するたびに、必要に応じてクライアント アップデートが自動的に行われます。

•![]() [IPsec IKEv1]:IP セキュリティ プロトコル。IPsec は最もセキュアなプロトコルとされており、VPN トンネルのほぼ完全なアーキテクチャを提供します。Site-to-Site(ピアツーピア)接続、および Cisco VPN クライアントと LAN 間の接続の両方で IPsec IKEv1 を使用できます。

[IPsec IKEv1]:IP セキュリティ プロトコル。IPsec は最もセキュアなプロトコルとされており、VPN トンネルのほぼ完全なアーキテクチャを提供します。Site-to-Site(ピアツーピア)接続、および Cisco VPN クライアントと LAN 間の接続の両方で IPsec IKEv1 を使用できます。

•![]() [IPsec IKEv2]:AnyConnect セキュア モビリティ クライアントによってサポートされています。IKEv2 を使用した IPsec を使用する AnyConnect 接続では、ソフトウェア アップデート、クライアント プロファイル、GUI のローカリゼーション(翻訳)とカスタマイゼーション、Cisco Secure Desktop、SCEP プロキシなどの拡張機能が提供されます。

[IPsec IKEv2]:AnyConnect セキュア モビリティ クライアントによってサポートされています。IKEv2 を使用した IPsec を使用する AnyConnect 接続では、ソフトウェア アップデート、クライアント プロファイル、GUI のローカリゼーション(翻訳)とカスタマイゼーション、Cisco Secure Desktop、SCEP プロキシなどの拡張機能が提供されます。

•![]() L2TP over IPSec では、複数の PC やモバイル PC に採用されている一般的なオペレーティング システムに付属の VPN クライアントを使用するリモート ユーザが、パブリック IP ネットワークを介して ASA およびプライベート企業ネットワークへのセキュアな接続を確立できるようにします。

L2TP over IPSec では、複数の PC やモバイル PC に採用されている一般的なオペレーティング システムに付属の VPN クライアントを使用するリモート ユーザが、パブリック IP ネットワークを介して ASA およびプライベート企業ネットワークへのセキュアな接続を確立できるようにします。

ステップ 6![]() 使用するフィルタ(IPv4 または IPv6)を指定するか、またはグループ ポリシーの値を継承するかどうかを指定します。フィルタは、ASA を経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。フィルタおよびルールを設定するには、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add/Edit] > [General] > [More Options] > [Filter] を選択します。

使用するフィルタ(IPv4 または IPv6)を指定するか、またはグループ ポリシーの値を継承するかどうかを指定します。フィルタは、ASA を経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。フィルタおよびルールを設定するには、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add/Edit] > [General] > [More Options] > [Filter] を選択します。

[Manage] をクリックして、ACL と ACE を追加、編集、および削除できる [ACL Manager] ペインを表示します。

ステップ 7![]() 接続プロファイル(トンネル グループ ロック)がある場合、それを継承するかどうか、または選択したトンネル グループ ロックを使用するかどうかを指定します。特定のロックを選択すると、ユーザのリモート アクセスはこのグループだけに制限されます。トンネル グループ ロックでは、VPN クライアントで設定されたグループと、そのユーザが割り当てられているグループが同じかどうかをチェックすることによって、ユーザが制限されます。同一ではなかった場合、ASA はユーザによる接続を禁止します。[Inherit] チェックボックスがオフの場合、デフォルト値は [None] です。

接続プロファイル(トンネル グループ ロック)がある場合、それを継承するかどうか、または選択したトンネル グループ ロックを使用するかどうかを指定します。特定のロックを選択すると、ユーザのリモート アクセスはこのグループだけに制限されます。トンネル グループ ロックでは、VPN クライアントで設定されたグループと、そのユーザが割り当てられているグループが同じかどうかをチェックすることによって、ユーザが制限されます。同一ではなかった場合、ASA はユーザによる接続を禁止します。[Inherit] チェックボックスがオフの場合、デフォルト値は [None] です。

ステップ 8![]() [Store Password on Client System] 設定をグループから継承するかどうかを指定します。[Inherit] チェックボックスをオフにすると、[Yes] および [No] のオプション ボタンが有効になります。[Yes] をクリックすると、ログイン パスワードがクライアント システムに保存されます(セキュリティが低下するおそれのあるオプションです)。接続ごとにユーザにパスワードの入力を求めるようにするには、[No] をクリックします(デフォルト)。セキュリティを最大限に確保するためにも、パスワードの保存は許可しないことを推奨します。

[Store Password on Client System] 設定をグループから継承するかどうかを指定します。[Inherit] チェックボックスをオフにすると、[Yes] および [No] のオプション ボタンが有効になります。[Yes] をクリックすると、ログイン パスワードがクライアント システムに保存されます(セキュリティが低下するおそれのあるオプションです)。接続ごとにユーザにパスワードの入力を求めるようにするには、[No] をクリックします(デフォルト)。セキュリティを最大限に確保するためにも、パスワードの保存は許可しないことを推奨します。

ステップ 9![]() このユーザに適用するアクセス時間ポリシーを指定する、そのユーザの新しいアクセス時間ポリシーを作成する、または [Inherit] チェックボックスをオンのままにします。デフォルトは [Inherit] です。また、[Inherit] チェックボックスがオフの場合のデフォルトは [Unrestricted] です。

このユーザに適用するアクセス時間ポリシーを指定する、そのユーザの新しいアクセス時間ポリシーを作成する、または [Inherit] チェックボックスをオンのままにします。デフォルトは [Inherit] です。また、[Inherit] チェックボックスがオフの場合のデフォルトは [Unrestricted] です。

[Manage] をクリックして、[Add Time Range] ダイアログボックスを開きます。このダイアログボックスでアクセス時間の新規セットを指定できます。

ステップ 10![]() ユーザによる同時ログイン数を指定します。同時ログイン設定は、このユーザに指定できる最大同時ログイン数を指定します。デフォルト値は 3 です。最小値は 0 で、この場合ログインが無効になり、ユーザ アクセスを禁止します。

ユーザによる同時ログイン数を指定します。同時ログイン設定は、このユーザに指定できる最大同時ログイン数を指定します。デフォルト値は 3 です。最小値は 0 で、この場合ログインが無効になり、ユーザ アクセスを禁止します。

(注) 最大数の制限はありませんが、複数の同時接続の許可がセキュリティの低下を招き、パフォーマンスに影響を及ぼすおそれがあります。

ステップ 11![]() ユーザ接続時間の最大接続時間を分で指定します。ここで指定した時間が経過すると、システムは接続を終了します。最短時間は 1 分、最長時間は 2147483647 分(4000 年超)です。接続時間を無制限にするには、[Unlimited] チェックボックスをオンにします(デフォルト)。

ユーザ接続時間の最大接続時間を分で指定します。ここで指定した時間が経過すると、システムは接続を終了します。最短時間は 1 分、最長時間は 2147483647 分(4000 年超)です。接続時間を無制限にするには、[Unlimited] チェックボックスをオンにします(デフォルト)。

ステップ 12![]() ユーザのアイドル タイムアウトを分で指定します。この期間、このユーザの接続に通信アクティビティがなかった場合、システムは接続を終了します。最短時間は 1 分で、最長時間は 10080 分です。この値は、クライアントレス SSL VPN 接続のユーザには適用されません。

ユーザのアイドル タイムアウトを分で指定します。この期間、このユーザの接続に通信アクティビティがなかった場合、システムは接続を終了します。最短時間は 1 分で、最長時間は 10080 分です。この値は、クライアントレス SSL VPN 接続のユーザには適用されません。

ステップ 13![]() セッション アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、[Default] チェックボックスは自動的に検査され、セッションのアラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

セッション アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、[Default] チェックボックスは自動的に検査され、セッションのアラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

ステップ 14![]() アイドル アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、自動的に [Default] チェックボックスがオンになります。これにより、アイドル アラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

アイドル アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、自動的に [Default] チェックボックスがオンになります。これにより、アイドル アラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

ステップ 15![]() このユーザに対して専用の IPv4 アドレスを設定する場合は、[Dedicated IPv4 Address] 領域(オプション)で、IPv4 アドレスおよびサブネット マスクを入力します。

このユーザに対して専用の IPv4 アドレスを設定する場合は、[Dedicated IPv4 Address] 領域(オプション)で、IPv4 アドレスおよびサブネット マスクを入力します。

ステップ 16![]() このユーザに対して専用の IPv6 アドレスを設定する場合は、[Dedicated IPv6 Address] フィールド(オプション)で、IPv6 アドレスを IPv6 プレフィックスとともに入力します。IPv6 プレフィックスは、IPv6 アドレスが常駐するサブネットを示します。

このユーザに対して専用の IPv6 アドレスを設定する場合は、[Dedicated IPv6 Address] フィールド(オプション)で、IPv6 アドレスを IPv6 プレフィックスとともに入力します。IPv6 プレフィックスは、IPv6 アドレスが常駐するサブネットを示します。

クライアントレス SSL VPN 内部グループ ポリシーの設定

内部グループ ポリシーのクライアントレス SSL VPN 一般属性の設定

[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Group Policies] > [Add/Edit] > [Add or Edit Internal Group Policy] > [General]

[Add or Edit Group Policy] ダイアログボックスでは、追加または編集するグループ ポリシーのトンネリング プロトコル、フィルタ、接続設定、およびサーバを指定できます。このダイアログボックスの各フィールドで、[Inherit] チェックボックスを選択すると、対応する設定の値をデフォルト グループ ポリシーから取得できます。[Inherit] は、このダイアログボックスの属性すべてのデフォルト値です。

[Add Internal Group Policy] > [General] ダイアログボックスには、次の属性が表示されます。

•![]() [Name]:このグループ ポリシーの名前を最大 64 文字で指定します(スペースの使用可)。Edit 機能の場合、このフィールドは読み取り専用です。

[Name]:このグループ ポリシーの名前を最大 64 文字で指定します(スペースの使用可)。Edit 機能の場合、このフィールドは読み取り専用です。

•![]() [Banner]:ログイン時にユーザに対して表示するバナー テキストを指定します。長さは最大 491 文字です。デフォルト値はありません。

[Banner]:ログイン時にユーザに対して表示するバナー テキストを指定します。長さは最大 491 文字です。デフォルト値はありません。

クライアントレス ポータルおよび AnyConnect クライアントは部分的な HTML をサポートしています。バナーがリモート ユーザに適切に表示されるようにするには、次のガイドラインに従います。

–![]() クライアントレス ユーザの場合は、<BR> タグを使用します。

クライアントレス ユーザの場合は、<BR> タグを使用します。

•![]() [Tunneling Protocols]:このグループが使用できるトンネリング プロトコルを指定します。ユーザは、選択されているプロトコルだけを使用できます。次の選択肢があります。

[Tunneling Protocols]:このグループが使用できるトンネリング プロトコルを指定します。ユーザは、選択されているプロトコルだけを使用できます。次の選択肢があります。