- このマニュアルについて

- サイト間 VPN およびクライアント VPN

- VPN ウィザード

- IKE、ロード バランシング、および NAC

- 一般的な VPN 設定

- VPN の IP アドレス

- ダイナミック アクセス ポリシー

- 電子メール プロキシ

- VPN の監視

- SSL 設定

- 認可および認証用の外部サーバ

- クライアントレス SSL VPN

- クライアントレス SSL VPN

- 基本的なクライアントレス SSL VPN のコン フィギュレーション

- 高度なクライアントレス SSL VPN のコン フィギュレーション

- ポリシー グループ

- クライアントレス SSL VPN リモート ユーザ

- クライアントレス SSL VPN ユーザ

- モバイル デバイスでのクライアントレス SSL VPN

- クライアントレス SSL VPN のカスタマイズ

- クライアントレス SSL VPN のトラブル シューティング

- クライアントレス SSL VPN ライセンス

Cisco ASA シリーズ VPN ASDM コンフィギュレーション ガイド ソ フ ト ウ ェ ア バージ ョ ン 7.3

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月9日

章のタイトル: 認可および認証用の外部サーバ

認可および認証用の外部サーバ

この章では、ASA で AAA をサポートするための外部 LDAP、RADIUS、または TACACS+ サーバの設定方法について説明します。外部サーバを使用するように ASA を設定する前に、正しい ASA 許可属性でサーバを設定し、それらの属性のサブセットから個々のユーザに対する個別の許可を割り当てる必要があります。

許可属性のポリシー実施の概要

ASA は、ユーザ認可属性(ユーザ権利またはユーザ権限とも呼ばれる)を VPN 接続に適用するためのいくつかの方法をサポートしています。ASA を設定して、次のいずれかの組み合わせからユーザ属性を取得できます。

•![]() 外部 RADIUS または LDAP 認証および許可サーバ(およびその両方)

外部 RADIUS または LDAP 認証および許可サーバ(およびその両方)

ASA がすべてのソースから属性を受信すると、その属性が評価され、集約されてユーザ ポリシーに適用されます。属性の間で衝突がある場合、DAP 属性が優先されます。

ASA によって属性が適用される順序は次のとおりです(図 9-1 を参照)。

1.![]() ASA 上の DAP 属性:バージョン 8.0(2) で導入されたこの属性は、他のすべての属性よりも優先されます。DAP 内でブックマークまたは URL リストを設定した場合は、グループ ポリシーで設定されているブックマークや URL リストよりも優先されます。

ASA 上の DAP 属性:バージョン 8.0(2) で導入されたこの属性は、他のすべての属性よりも優先されます。DAP 内でブックマークまたは URL リストを設定した場合は、グループ ポリシーで設定されているブックマークや URL リストよりも優先されます。

2.![]() AAA サーバ上のユーザ属性:ユーザ認証や認可が成功すると、サーバからこの属性が返されます。これらの属性を、ASA のローカル AAA データベースの個々のユーザに設定されている属性(ASDM のユーザ アカウント)と混同しないでください。

AAA サーバ上のユーザ属性:ユーザ認証や認可が成功すると、サーバからこの属性が返されます。これらの属性を、ASA のローカル AAA データベースの個々のユーザに設定されている属性(ASDM のユーザ アカウント)と混同しないでください。

3.![]() ASA 上で設定されているグループ ポリシー:RADIUS サーバからユーザの RADIUS CLASS 属性 IETF-Class-25(OU= group-policy )の値が返された場合は、ASA はそのユーザを同じ名前のグループ ポリシーに入れて、そのグループ ポリシーの属性のうち、サーバから返されないものを適用します。

ASA 上で設定されているグループ ポリシー:RADIUS サーバからユーザの RADIUS CLASS 属性 IETF-Class-25(OU= group-policy )の値が返された場合は、ASA はそのユーザを同じ名前のグループ ポリシーに入れて、そのグループ ポリシーの属性のうち、サーバから返されないものを適用します。

LDAP サーバでは、任意の属性名を使用してセッションのグループ ポリシーを設定できます。ASA 上で設定されている LDAP 属性マップによって、LDAP 属性が Cisco 属性 IETF-Radius-Class にマッピングされます。

4.![]() 接続プロファイル(CLI では「トンネル グループ」と呼ばれます)によって割り当てられたグループ ポリシー:接続プロファイルには、接続の事前設定が含まれているほか、認証前にユーザに適用されるデフォルトのグループ ポリシーが含まれています。ASA に接続するすべてのユーザは、最初にこのグループに所属します。このグループでは、DAP、サーバから返されるユーザ属性、またはユーザに割り当てられたグループ ポリシーにはない属性が定義されています。

接続プロファイル(CLI では「トンネル グループ」と呼ばれます)によって割り当てられたグループ ポリシー:接続プロファイルには、接続の事前設定が含まれているほか、認証前にユーザに適用されるデフォルトのグループ ポリシーが含まれています。ASA に接続するすべてのユーザは、最初にこのグループに所属します。このグループでは、DAP、サーバから返されるユーザ属性、またはユーザに割り当てられたグループ ポリシーにはない属性が定義されています。

5.![]() ASA で割り当てられたデフォルトのグループ ポリシー(DfltGrpPolicy):システムのデフォルト属性は、DAP、ユーザ属性、グループ ポリシー、または接続プロファイルで不足している値を提供します。

ASA で割り当てられたデフォルトのグループ ポリシー(DfltGrpPolicy):システムのデフォルト属性は、DAP、ユーザ属性、グループ ポリシー、または接続プロファイルで不足している値を提供します。

ASA LDAP コンフィギュレーションの定義

認可では、権限または属性を使用するプロセスを参照します。認証または認可サーバとして定義されている LDAP サーバは、権限または属性(設定されている場合)を適用します。

ガイドライン

ASA は、数値の ID ではなく属性名に基づいて LDAP 属性を使用します。RADIUS 属性は、名前ではなく数値 ID によって適用されます。

ASDM バージョン 7.0 の LDAP 属性には、cVPN3000 プレフィックスが含まれています。ASDM バージョン 7.1 以降では、このプレフィックスは削除されています。

Active Directory/LDAP VPN リモート アクセス認可の例

この項では、Microsoft Active Directory サーバを使用している ASA で認証および認可を設定するための手順の例を示します。説明する項目は次のとおりです。

•![]() 「特定のグループ ポリシーへの LDAP ユーザの配置」

「特定のグループ ポリシーへの LDAP ユーザの配置」

•![]() 「AnyConnect トンネルへのスタティック IP アドレスの割り当て」

「AnyConnect トンネルへのスタティック IP アドレスの割り当て」

•![]() 「ログイン時間と Time-of-Day ルールの適用」

「ログイン時間と Time-of-Day ルールの適用」

その他の設定例については、Cisco.com にある次のテクニカル ノートを参照してください。

•![]() 『ASA/PIX: Mapping VPN Clients to VPN Group Policies Through LDAP Configuration Example』

『ASA/PIX: Mapping VPN Clients to VPN Group Policies Through LDAP Configuration Example』

http://www.cisco.com/en/US/products/ps6120/products_configuration_example09186a008089149d.shtml

•![]() 『PIX/ASA 8.0: Use LDAP Authentication to Assign a Group Policy at Login』

『PIX/ASA 8.0: Use LDAP Authentication to Assign a Group Policy at Login』

http://www.cisco.com/en/US/products/ps6120/products_configuration_example09186a00808d1a7c.shtml

ユーザベースの属性ポリシーの適用

すべての標準 LDAP 属性は、予約済みのベンダー固有属性(VSA)にマッピングできます。また、1 つ以上の LDAP 属性を 1 つ以上の Cisco LDAP 属性にマッピングできます。

次の例では、AD の LDAP サーバで設定されたユーザに対し、簡単なバナーを適用するように ASA を設定します。サーバ上で [General] タブの [Office] フィールドを使用してバナー テキストを入力します。このフィールドでは、physicalDeliveryOfficeName という名前の属性を使用します。ASA で、physicalDeliveryOfficeName を Cisco 属性 Banner1 にマッピングする属性マップを作成します。認証の間に、ASA はサーバから physicalDeliveryOfficeName の値を取得し、その値を Cisco 属性 Banner1 にマッピングしてユーザにバナーを表示します。

この例は、IPsec VPN クライアント、AnyConnect SSL VPN クライアント、クライアントレス SSL VPN など、どの接続タイプにも適用されます。この例では、User1 はクライアントレス SSL VPN 接続を使用して接続します。

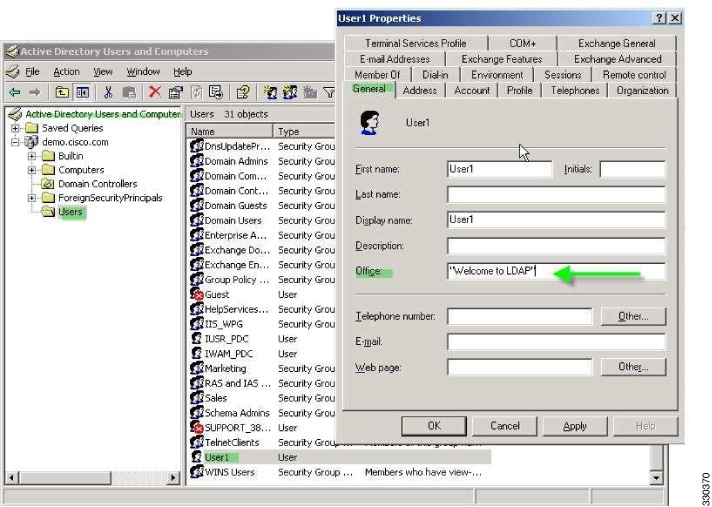

ユーザの属性を AD または LDAP サーバ上で設定するには、次の手順を実行します。

[Properties] ダイアログボックスが表示されます(図 9-2 を参照)。

ステップ 2![]() [General] タブをクリックし、バナー テキストを [Office] フィールドに入力します。このフィールドでは、AD/LDAP 属性 physicalDeliveryOfficeName が使用されます。

[General] タブをクリックし、バナー テキストを [Office] フィールドに入力します。このフィールドでは、AD/LDAP 属性 physicalDeliveryOfficeName が使用されます。

ステップ 3![]() ASA 上で LDAP 属性マップを作成します。

ASA 上で LDAP 属性マップを作成します。

次の例では、Banner というマップを作成し、AD/LDAP 属性 physicalDeliveryOfficeName を Cisco 属性 Banner1 にマッピングします。

ステップ 4![]() LDAP 属性マップを AAA サーバに関連付けます。

LDAP 属性マップを AAA サーバに関連付けます。

次の例では、AAA サーバ グループ MS_LDAP のホスト 10.1.1.2 の AAA サーバ ホスト コンフィギュレーション モードを開始し、ステップ 3 で作成した属性マップ Banner を関連付けます。

クライアントレス SSL 接続の例を次に示します。このバナーは、ユーザ認証後に属性マップ経由で適用されたものです(図 9-3 を参照)。

特定のグループ ポリシーへの LDAP ユーザの配置

次に示す例では、AD LDAP サーバ上の User1 を ASA 上の特定のグループ ポリシーに対して認証する方法について説明します。サーバで、[Organization] タブの [Department] フィールドを使用して、グループ ポリシーの名前を入力します。次に、属性マップを作成し、[Department] を Cisco 属性である IETF-Radius-Class にマッピングします。認証の間に、ASA はサーバから [Department] の値を取得し、その値を IETF-Radius-Class にマッピングして User1 をグループ ポリシーに配置します。

この例は、IPsec VPN クライアント、AnyConnect SSL VPN クライアント、クライアントレス SSL VPN など、どの接続タイプにも適用されます。この例では、User1 はクライアントレス SSL VPN 接続経由で接続します。

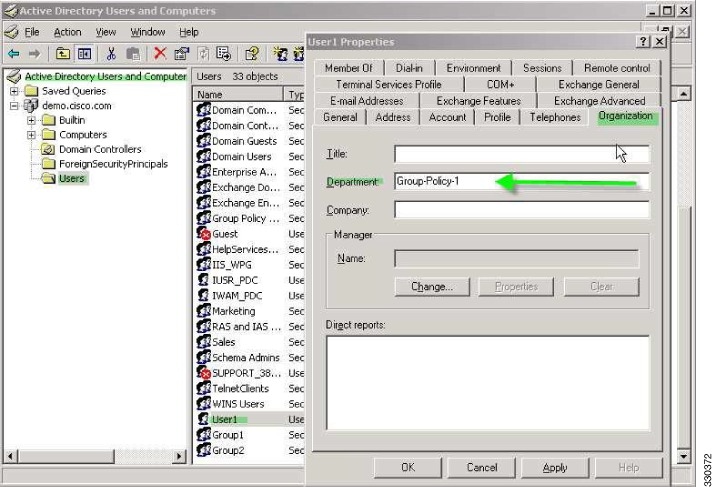

AD LDAP サーバ上のユーザの属性を設定するには、次の手順を実行します。

[Properties] ダイアログボックスが表示されます(図 9-4 を参照)。

ステップ 2![]() [Organization] タブをクリックして、[Department] フィールドに Group-Policy-1 と入力します。

[Organization] タブをクリックして、[Department] フィールドに Group-Policy-1 と入力します。

図 9-4 AD/LDAP の [Department] 属性

ステップ 3![]() ステップ 1 に示した LDAP コンフィギュレーションの属性マップを定義します。

ステップ 1 に示した LDAP コンフィギュレーションの属性マップを定義します。

次の例では、AD 属性 Department を Cisco 属性 IETF-Radius-Class にマッピングする方法について説明します。

ステップ 4![]() LDAP 属性マップを AAA サーバに関連付けます。

LDAP 属性マップを AAA サーバに関連付けます。

次の例では、AAA サーバ グループ MS_LDAP のホスト 10.1.1.2 の AAA サーバ ホスト コンフィギュレーション モードを開始し、ステップ 3 で作成した属性マップ group_policy を関連付けます。

ステップ 5![]() ASA で新しいグループ ポリシーを追加し、ユーザに割り当てるために必要なポリシー属性を設定します。次の例では、Group-policy-1 を作成します。この名前は、サーバで [Department] フィールドに入力したものです。

ASA で新しいグループ ポリシーを追加し、ユーザに割り当てるために必要なポリシー属性を設定します。次の例では、Group-policy-1 を作成します。この名前は、サーバで [Department] フィールドに入力したものです。

ステップ 6![]() このユーザとして VPN 接続を確立し、Group-Policy1 からの属性(およびその他に適用可能な、デフォルトのグループ ポリシーからの属性)がセッションに継承されていることを確認します。

このユーザとして VPN 接続を確立し、Group-Policy1 からの属性(およびその他に適用可能な、デフォルトのグループ ポリシーからの属性)がセッションに継承されていることを確認します。

ステップ 7![]() ASA とサーバの間の通信をモニタするには、特権 EXEC モードで debug ldap 255 コマンドをイネーブルにします。このコマンドからの出力の例を次に示します。これは、主要なメッセージがわかるように編集済みです。

ASA とサーバの間の通信をモニタするには、特権 EXEC モードで debug ldap 255 コマンドをイネーブルにします。このコマンドからの出力の例を次に示します。これは、主要なメッセージがわかるように編集済みです。

AnyConnect トンネルへのスタティック IP アドレスの割り当て

この例では、AnyConnect クライアント ユーザ Web1 を、特定のスタティック IP アドレスを受信するように設定します。そのアドレスを、AD LDAP サーバで [Dialin] タブの [Assign Static IP Address] フィールドに入力します。このフィールドでは、msRADIUSFramedIPAddress 属性を使用します。この属性を Cisco 属性 IETF-Radius-Framed-IP-Address にマッピングする属性マップを作成します。

認証時に、ASA は msRADIUSFramedIPAddress の値をサーバから取得し、その値を Cisco 属性 IETF-Radius-Framed-IP-Address にマッピングし、スタティック アドレスを User1 に渡します。

次の例が当てはまるのは、フルトンネル クライアント、つまり IPsec クライアントや SSL VPN クライアント(AnyConnect クライアント 2.x および SSL VPN クライアント)などです。

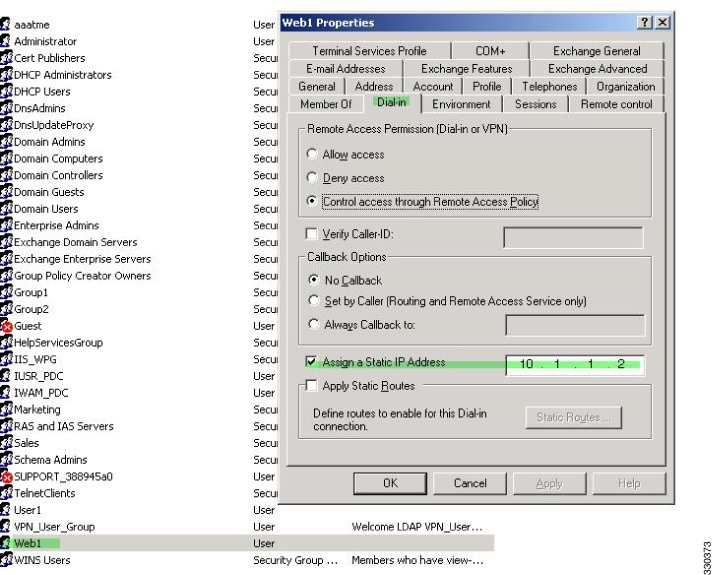

AD/LDAP サーバ上でユーザ属性を設定するには、次の手順を実行します。

[Properties] ダイアログボックスが表示されます(図 9-5 を参照)。

ステップ 2![]() [Dialin] タブをクリックし、[Assign Static IP Address] チェックボックスをオンにして、IP アドレス 10.1.1.2 を入力します。

[Dialin] タブをクリックし、[Assign Static IP Address] チェックボックスをオンにして、IP アドレス 10.1.1.2 を入力します。

ステップ 3![]() ステップ 1 に示した LDAP コンフィギュレーションの属性マップを作成します。

ステップ 1 に示した LDAP コンフィギュレーションの属性マップを作成します。

次の例では、スタティック アドレス フィールドで使用されている AD 属性 msRADIUSFramedIPAddress を Cisco 属性 IETF-Radius-Framed-IP-Address にマッピングする方法を示します。

ステップ 4![]() LDAP 属性マップを AAA サーバに関連付けます。

LDAP 属性マップを AAA サーバに関連付けます。

次の例では、AAA サーバ グループ MS_LDAP のホスト 10.1.1.2 の AAA サーバ ホスト コンフィギュレーション モードを開始し、ステップ 3 で作成した属性マップ static_address を関連付けます。

ステップ 5![]() vpn-address-assignment コマンドが AAA を指定するように設定されているかどうかを確認するために、コンフィギュレーションのこの部分を show run all vpn-addr-assign コマンドで表示します。

vpn-address-assignment コマンドが AAA を指定するように設定されているかどうかを確認するために、コンフィギュレーションのこの部分を show run all vpn-addr-assign コマンドで表示します。

ステップ 6![]() ASA と AnyConnect クライアントとの接続を確立します。次のことを確認します。

ASA と AnyConnect クライアントとの接続を確立します。次のことを確認します。

•![]() バナーがクライアントレス接続と同じシーケンスで受信されている(図 9-6 を参照)。

バナーがクライアントレス接続と同じシーケンスで受信されている(図 9-6 を参照)。

•![]() サーバ上で設定されて ASA にマッピングされた IP アドレスをユーザが受信している(図 9-7 を参照)。

サーバ上で設定されて ASA にマッピングされた IP アドレスをユーザが受信している(図 9-7 を参照)。

ステップ 7![]() show vpn-sessiondb svc コマンドを使用してセッションの詳細を表示し、割り当てられたアドレスを確認します。

show vpn-sessiondb svc コマンドを使用してセッションの詳細を表示し、割り当てられたアドレスを確認します。

ダイヤルインの許可または拒否アクセスの適用

次の例では LDAP 属性マップを作成し、ユーザによって許可されるトンネリング プロトコルを指定します。[Dialin] タブでの許可アクセスと拒否アクセスの設定を、Cisco 属性 Tunneling-Protocol にマッピングします。この属性では、 表 9-1 に示すビットマップ値がサポートされます。

|

|

|

|---|---|

41 |

|

82 |

|

| 1.IPsec と L2TP over IPsec は同時にはサポートされません。そのため、値 4 と 8 は相互排他値となります。 |

この属性を使用して、プロトコルの [Allow Access](TRUE)または [Deny Access](FALSE)の条件を作成し、ユーザがアクセスを許可される方法を適用します。

この単純化した例では、トンネル プロトコル IPsec/IKEv1(4)をマッピングすることによって、Cisco VPN クライアントの許可(true)条件を作成できます。また、WebVPN(16)と SVC/AC(32)を値 48(16+32)としてマッピングし、拒否(false)条件を作成します。これで、ユーザは ASA に IPsec を使用して接続できるようになりますが、クライアントレス SSL または AnyConnect クライアントを使用して接続しようとすると拒否されます。

ダイヤルイン許可アクセスまたは拒否アクセスを適用する別の例については、次の URL にあるテクニカル ノート『ASA/PIX: Mapping VPN Clients to VPN Group Policies Through LDAP Configuration Example』を参照してください。

http://www.cisco.com/en/US/products/ps6120/products_configuration_example09186a008089149d.shtml

AD/LDAP サーバ上のユーザに属性を設定するには、次の手順を実行します。

[Properties] ダイアログボックスが表示されます。

ステップ 2![]() [Dial-in] タブをクリックしてから、[Allow Access] オプション ボタンをクリックします(図 9-8)。

[Dial-in] タブをクリックしてから、[Allow Access] オプション ボタンをクリックします(図 9-8)。

図 9-8 AD/LDAP User1 - [Allow Access]

(注) [Control access through the Remote Access Policy] オプションを選択した場合は、値はサーバから返されず、適用される権限は ASA の内部グループ ポリシー設定に基づいて決定されます。

ステップ 3![]() IPsec と AnyConnect の両方の接続を許可するがクライアントレス SSL 接続を拒否する属性マップを作成します。

IPsec と AnyConnect の両方の接続を許可するがクライアントレス SSL 接続を拒否する属性マップを作成します。

この例では、初めに tunneling_protocols というマップを作成します。次に、[Allow Access] 設定で使用される AD 属性 msNPAllowDialin を、 map-name コマンドを使用して Cisco 属性 Tunneling-Protocols にマッピングします。次に、マップ値を map-value コマンドで追加します。

ステップ 4![]() LDAP 属性マップを AAA サーバに関連付けます。

LDAP 属性マップを AAA サーバに関連付けます。

次の例では、AAA サーバ グループ MS_LDAP のホスト 10.1.1.2 の AAA サーバ ホスト コンフィギュレーション モードを開始し、ステップ 2 で作成した属性マップ tunneling_protocols を関連付けます。

ステップ 5![]() 属性マップが設定したとおりに機能することを確認します。

属性マップが設定したとおりに機能することを確認します。

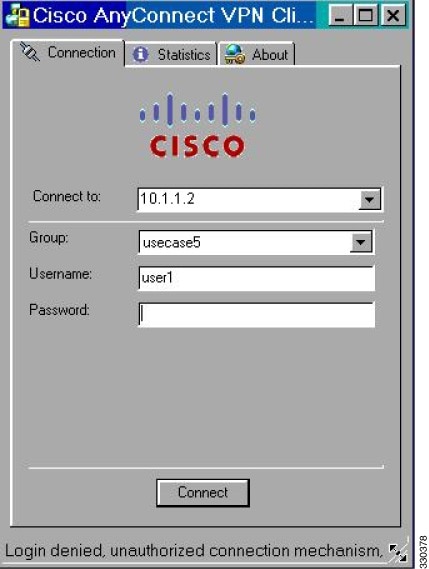

ステップ 6![]() クライアントレス SSL、AnyConnect クライアント、および IPsec クライアントを使用して接続を試みます。クライアントレス SSL と AnyConnect では接続に失敗し、その原因が認可されていない接続メカニズムにあることを示すメッセージが表示されます。IPsec クライアントの接続は成功します。IPsec は、属性マップに従って許可されるトンネリング プロトコルであるためです(図 9-9 および図 9-10 を参照)。

クライアントレス SSL、AnyConnect クライアント、および IPsec クライアントを使用して接続を試みます。クライアントレス SSL と AnyConnect では接続に失敗し、その原因が認可されていない接続メカニズムにあることを示すメッセージが表示されます。IPsec クライアントの接続は成功します。IPsec は、属性マップに従って許可されるトンネリング プロトコルであるためです(図 9-9 および図 9-10 を参照)。

図 9-9 クライアントレス ユーザへのログイン拒否メッセージ

図 9-10 AnyConnect クライアント ユーザへのログイン拒否メッセージ

ログイン時間と Time-of-Day ルールの適用

次の例では、クライアントレス SSL ユーザ(たとえばビジネス パートナー)にネットワークへのアクセスを許可する時間帯を設定して適用する方法を示します。

AD サーバ上で、[Office] フィールドを使用してパートナーの名前を入力します。このフィールドでは、physicalDeliveryOfficeName 属性が使用されます。次に、ASA で属性マップを作成し、その属性を Cisco 属性 Access-Hours にマッピングします。認証時に、ASA はサーバから physicalDeliveryOfficeName の値を取得して Access-Hours にマッピングします。

AD/LDAP サーバ上でユーザ属性を設定するには、次の手順を実行します。

[Properties] ダイアログボックスが表示されます(図 9-11 を参照)。

図 9-11 Active Directory [Properties] ダイアログボックス

次の例では、属性マップ access_hours を作成して AD 属性 physicalDeliveryOfficeName([Office] フィールドで使用)を Cisco 属性 Access-Hours にマッピングする方法を示します。

ステップ 4![]() LDAP 属性マップを AAA サーバに関連付けます。

LDAP 属性マップを AAA サーバに関連付けます。

次の例では、AAA サーバ グループ MS_LDAP のホスト 10.1.1.2 の AAA サーバ ホスト コンフィギュレーション モードを開始し、ステップ 3 で作成した属性マップ access_hours を関連付けます。

ステップ 5![]() 各値にサーバで許可された時間範囲を設定します。

各値にサーバで許可された時間範囲を設定します。

次の例では、Partner のアクセス時間が月曜日から金曜日の午前 9 時から午後 5 時に設定されています。

ローカル ユーザのグループ ポリシーの作成例

前提条件

この手順では、既存のユーザを編集する方法について説明します。ユーザを追加するには、[Configuration] > [Remote Access VPN] > [AAA/Local Users] > [Local Users] を選択し、[Add] をクリックします。詳細については、一般的な操作のコンフィギュレーション ガイドを参照してください。

ガイドライン

デフォルトでは、[Edit User Account] 画面の設定ごとに [Inherit] チェックボックスがオンになっています。つまり、ユーザ アカウントは、デフォルト グループ ポリシー DfltGrpPolicy のその設定の値を継承するということです。

各設定内容を上書きする場合は、[Inherit] チェックボックスをオフにし、新しい値を入力します。次の「手順の詳細」で、[Edit User Account] 画面の各設定について説明しています。

手順の詳細

ステップ 1![]() ASDM を開始し、[Configuration] > [Remote Access VPN] > [AAA/Local Users] > [Local Users] を選択します。

ASDM を開始し、[Configuration] > [Remote Access VPN] > [AAA/Local Users] > [Local Users] を選択します。

ステップ 2![]() 設定するユーザを選択し、[Edit] をクリックします。

設定するユーザを選択し、[Edit] をクリックします。

ステップ 3![]() 左側のペインで、[VPN Policy] をクリックします。

左側のペインで、[VPN Policy] をクリックします。

ステップ 4![]() ユーザのグループ ポリシーを指定します。ユーザ ポリシーは、このグループ ポリシーの属性を継承します。この画面にデフォルト グループ ポリシーの設定を 継承するよう 設定されている他のフィールドがある場合、このグループ ポリシーで指定された属性がデフォルト グループ ポリシーで設定された属性より優先されます。

ユーザのグループ ポリシーを指定します。ユーザ ポリシーは、このグループ ポリシーの属性を継承します。この画面にデフォルト グループ ポリシーの設定を 継承するよう 設定されている他のフィールドがある場合、このグループ ポリシーで指定された属性がデフォルト グループ ポリシーで設定された属性より優先されます。

ステップ 5![]() ユーザが使用できるトンネリング プロトコルを指定するか、グループ ポリシーから値を継承するかどうかを指定します。目的の [Tunneling Protocols] チェックボックスをオンにし、次のトンネリング プロトコルのいずれかを選択します。

ユーザが使用できるトンネリング プロトコルを指定するか、グループ ポリシーから値を継承するかどうかを指定します。目的の [Tunneling Protocols] チェックボックスをオンにし、次のトンネリング プロトコルのいずれかを選択します。

•![]() (SSL/TLS を利用する VPN)クライアントレス SSL VPN では、Web ブラウザを使用して VPN コンセントレータへのセキュアなリモート アクセス トンネルを確立し、ソフトウェア クライアントもハードウェア クライアントも必要としません。クライアントレス SSL VPN を使用すると、HTTPS インターネット サイトを利用できるほとんどすべてのコンピュータから、企業の Web サイト、Web 対応アプリケーション、NT/AD ファイル共有(Web 対応)、電子メール、およびその他の TCP ベース アプリケーションなど、幅広い企業リソースに簡単にアクセスできるようになります。

(SSL/TLS を利用する VPN)クライアントレス SSL VPN では、Web ブラウザを使用して VPN コンセントレータへのセキュアなリモート アクセス トンネルを確立し、ソフトウェア クライアントもハードウェア クライアントも必要としません。クライアントレス SSL VPN を使用すると、HTTPS インターネット サイトを利用できるほとんどすべてのコンピュータから、企業の Web サイト、Web 対応アプリケーション、NT/AD ファイル共有(Web 対応)、電子メール、およびその他の TCP ベース アプリケーションなど、幅広い企業リソースに簡単にアクセスできるようになります。

•![]() SSL VPN クライアントは、Cisco AnyConnect Client アプリケーションのダウンロード後にユーザが接続できるようにします。ユーザは、最初にクライアントレス SSL VPN 接続を使用してこのアプリケーションをダウンロードします。ユーザが接続するたびに、必要に応じてクライアント アップデートが自動的に行われます。

SSL VPN クライアントは、Cisco AnyConnect Client アプリケーションのダウンロード後にユーザが接続できるようにします。ユーザは、最初にクライアントレス SSL VPN 接続を使用してこのアプリケーションをダウンロードします。ユーザが接続するたびに、必要に応じてクライアント アップデートが自動的に行われます。

•![]() [IPsec IKEv1]:IP セキュリティ プロトコル。IPsec は最もセキュアなプロトコルとされており、VPN トンネルのほぼ完全なアーキテクチャを提供します。Site-to-Site(ピアツーピア)接続、および Cisco VPN クライアントと LAN 間の接続の両方で IPsec IKEv1 を使用できます。

[IPsec IKEv1]:IP セキュリティ プロトコル。IPsec は最もセキュアなプロトコルとされており、VPN トンネルのほぼ完全なアーキテクチャを提供します。Site-to-Site(ピアツーピア)接続、および Cisco VPN クライアントと LAN 間の接続の両方で IPsec IKEv1 を使用できます。

•![]() [IPsec IKEv2]:AnyConnect セキュア モビリティ クライアントによってサポートされています。IKEv2 を使用した IPsec を使用する AnyConnect 接続では、ソフトウェア アップデート、クライアント プロファイル、GUI のローカリゼーション(翻訳)とカスタマイゼーション、Cisco Secure Desktop、SCEP プロキシなどの拡張機能が提供されます。

[IPsec IKEv2]:AnyConnect セキュア モビリティ クライアントによってサポートされています。IKEv2 を使用した IPsec を使用する AnyConnect 接続では、ソフトウェア アップデート、クライアント プロファイル、GUI のローカリゼーション(翻訳)とカスタマイゼーション、Cisco Secure Desktop、SCEP プロキシなどの拡張機能が提供されます。

•![]() L2TP over IPSec では、複数の PC やモバイル PC に採用されている一般的なオペレーティング システムに付属の VPN クライアントを使用するリモート ユーザが、パブリック IP ネットワークを介して ASA およびプライベート企業ネットワークへのセキュアな接続を確立できるようにします。

L2TP over IPSec では、複数の PC やモバイル PC に採用されている一般的なオペレーティング システムに付属の VPN クライアントを使用するリモート ユーザが、パブリック IP ネットワークを介して ASA およびプライベート企業ネットワークへのセキュアな接続を確立できるようにします。

(注) プロトコルを選択しなかった場合は、エラー メッセージが表示されます。

ステップ 6![]() 使用するフィルタ(IPv4 または IPv6)を指定するか、またはグループ ポリシーの値を継承するかどうかを指定します。フィルタは、ASA を経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。フィルタおよびルールを設定するには、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add/Edit] > [General] > [More Options] > [Filter] を選択します。

使用するフィルタ(IPv4 または IPv6)を指定するか、またはグループ ポリシーの値を継承するかどうかを指定します。フィルタは、ASA を経由して着信したトンネリングされたデータ パケットを、送信元アドレス、宛先アドレス、プロトコルなどの基準によって、許可するか拒否するかを決定するルールで構成されます。フィルタおよびルールを設定するには、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] > [Add/Edit] > [General] > [More Options] > [Filter] を選択します。

[Manage] をクリックして、ACL と ACE を追加、編集、および削除できる [ACL Manager] ペインを表示します。

ステップ 7![]() 接続プロファイル(トンネル グループ ロック)がある場合、それを継承するかどうか、または選択したトンネル グループ ロックを使用するかどうかを指定します。特定のロックを選択すると、ユーザのリモート アクセスはこのグループだけに制限されます。[Tunnel Group Lock] では、VPN クライアントで設定されたグループと、そのユーザが割り当てられているグループが同じかどうかをチェックすることによって、ユーザが制限されます。同一ではなかった場合、ASA はユーザによる接続を禁止します。[Inherit] チェックボックスがオフの場合、デフォルト値は [None] です。

接続プロファイル(トンネル グループ ロック)がある場合、それを継承するかどうか、または選択したトンネル グループ ロックを使用するかどうかを指定します。特定のロックを選択すると、ユーザのリモート アクセスはこのグループだけに制限されます。[Tunnel Group Lock] では、VPN クライアントで設定されたグループと、そのユーザが割り当てられているグループが同じかどうかをチェックすることによって、ユーザが制限されます。同一ではなかった場合、ASA はユーザによる接続を禁止します。[Inherit] チェックボックスがオフの場合、デフォルト値は [None] です。

ステップ 8![]() [Store Password on Client System] 設定をグループから継承するかどうかを指定します。[Inherit] チェックボックスをオフにすると、[Yes] および [No] のオプション ボタンが有効になります。[Yes] をクリックすると、ログイン パスワードがクライアント システムに保存されます(セキュリティが低下するおそれのあるオプションです)。接続ごとにユーザにパスワードの入力を求めるようにするには、[No] をクリックします(デフォルト)。セキュリティを最大限に確保するためにも、パスワードの保存は許可しないことを推奨します。VPN 3002 の場合、このパラメータは、対話型ハードウェア クライアント認証や個別ユーザ認証には適用されません。

[Store Password on Client System] 設定をグループから継承するかどうかを指定します。[Inherit] チェックボックスをオフにすると、[Yes] および [No] のオプション ボタンが有効になります。[Yes] をクリックすると、ログイン パスワードがクライアント システムに保存されます(セキュリティが低下するおそれのあるオプションです)。接続ごとにユーザにパスワードの入力を求めるようにするには、[No] をクリックします(デフォルト)。セキュリティを最大限に確保するためにも、パスワードの保存は許可しないことを推奨します。VPN 3002 の場合、このパラメータは、対話型ハードウェア クライアント認証や個別ユーザ認証には適用されません。

ステップ 9![]() このユーザに適用するアクセス時間ポリシーを指定する、そのユーザの新しいアクセス時間ポリシーを作成する、または [Inherit] チェックボックスをオンのままにします。デフォルトは [Inherit] です。また、[Inherit] チェックボックスがオフの場合のデフォルトは [Unrestricted] です。

このユーザに適用するアクセス時間ポリシーを指定する、そのユーザの新しいアクセス時間ポリシーを作成する、または [Inherit] チェックボックスをオンのままにします。デフォルトは [Inherit] です。また、[Inherit] チェックボックスがオフの場合のデフォルトは [Unrestricted] です。

[Manage] をクリックして、[Add Time Range] ダイアログボックスを開きます。このダイアログボックスでアクセス時間の新規セットを指定できます。

ステップ 10![]() ユーザによる同時ログイン数を指定します。Simultaneous Logins パラメータは、このユーザに指定できる最大同時ログイン数を指定します。デフォルト値は 3 です。最小値は 0 で、この場合ログインが無効になり、ユーザ アクセスを禁止します。

ユーザによる同時ログイン数を指定します。Simultaneous Logins パラメータは、このユーザに指定できる最大同時ログイン数を指定します。デフォルト値は 3 です。最小値は 0 で、この場合ログインが無効になり、ユーザ アクセスを禁止します。

(注) 最大数の制限はありませんが、複数の同時接続の許可がセキュリティの低下を招き、パフォーマンスに影響を及ぼすおそれがあります。

ステップ 11![]() ユーザ接続時間の 最大接続時間 を分で指定します。ここで指定した時間が経過すると、システムは接続を終了します。最短時間は 1 分で、最長時間は 2147483647 分(4000 年超、その可能性はほとんどありません)です。接続時間を無制限にするには、[Unlimited] チェックボックスをオンにします(デフォルト)。

ユーザ接続時間の 最大接続時間 を分で指定します。ここで指定した時間が経過すると、システムは接続を終了します。最短時間は 1 分で、最長時間は 2147483647 分(4000 年超、その可能性はほとんどありません)です。接続時間を無制限にするには、[Unlimited] チェックボックスをオンにします(デフォルト)。

ステップ 12![]() ユーザのアイドル タイムアウトを分で指定します。この期間、このユーザの接続に通信アクティビティがなかった場合、システムは接続を終了します。最短時間は 1 分で、最長時間は 10080 分です。この値は、クライアントレス SSL VPN 接続のユーザには適用されません。

ユーザのアイドル タイムアウトを分で指定します。この期間、このユーザの接続に通信アクティビティがなかった場合、システムは接続を終了します。最短時間は 1 分で、最長時間は 10080 分です。この値は、クライアントレス SSL VPN 接続のユーザには適用されません。

ステップ 13![]() セッション アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、自動的に [Default] チェックボックスがオンになります。これにより、セッション アラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

セッション アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、自動的に [Default] チェックボックスがオンになります。これにより、セッション アラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

ステップ 14![]() アイドル アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、自動的に [Default] チェックボックスがオンになります。これにより、アイドル アラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

アイドル アラート間隔を設定します。[Inherit] チェックボックスをオフにすると、自動的に [Default] チェックボックスがオンになります。これにより、アイドル アラート間隔が 30 分に設定されます。新しい値を指定する場合は、[Default] チェックボックスをオフにして、セッション アラート間隔(1 ~ 30 分)を分数ボックスで指定します。

ステップ 15![]() このユーザに対して専用の IPv4 アドレスを設定する場合は、[Dedicated IPv4 Address] 領域(オプション)で、IPv4 アドレスおよびサブネット マスクを入力します。

このユーザに対して専用の IPv4 アドレスを設定する場合は、[Dedicated IPv4 Address] 領域(オプション)で、IPv4 アドレスおよびサブネット マスクを入力します。

ステップ 16![]() このユーザに対して専用の IPv6 アドレスを設定する場合は、[Dedicated IPv6 Address] フィールド(オプション)で、IPv6 アドレスを IPv6 プレフィックスとともに入力します。IPv6 プレフィックスは、IPv6 アドレスが常駐するサブネットを示します。

このユーザに対して専用の IPv6 アドレスを設定する場合は、[Dedicated IPv6 Address] フィールド(オプション)で、IPv6 アドレスを IPv6 プレフィックスとともに入力します。IPv6 プレフィックスは、IPv6 アドレスが常駐するサブネットを示します。

ステップ 17![]() クライアントレス SSL の設定を行う場合は、左側のペインで、[Clientless SSL VPN] をクリックします。各設定内容を上書きする場合は、[Inherit] チェックボックスをオフにし、新しい値を入力します。

クライアントレス SSL の設定を行う場合は、左側のペインで、[Clientless SSL VPN] をクリックします。各設定内容を上書きする場合は、[Inherit] チェックボックスをオフにし、新しい値を入力します。

フィードバック

フィードバック