- このマニュアルについて

- サービス ポリシーとアクセス コントロール

- モジュラ ポリシー フレームワークを使用したサービス ポリシー

- アプリケーション インスペクションの特別なアクション(インスペクション ポリシー マップ)

- アクセル ルール

- ネットワーク アドレス変換

- ネットワーク アドレス変換(NAT)

- ネットワーク オブジェクト NAT の設定

- Twice NAT

- アプリケーション インスペクション

- アプリケーション レイヤ プロトコル インスペクションの準備

- 基本インターネット プロトコルのインスペクション

- 音声とビデオのプロトコルのインスペクション

- データベースおよびディレクトリ プロトコルのインスペクション

- 管理アプリケーション プロトコルのインスペクション

- 接続設定とサービスの品質

- 接続設定

- QoS

- 接続のトラブルシューティングおよびリソース

- 高度なネットワーク保護

- ASA および Cisco Cloud Web Security

- 脅威の検出

- ASA モジュール

- ASA FirePOWER(SFR)モジュール

- ASA CX モジュール

- ASA IPS モジュール

Cisco ASA シリーズファイアウォールCLIコンフィギュレーションガイドソフトウェアバージョン 9.3

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年12月6日

章のタイトル: 接続のトラブルシューティングおよびリソース

接続のトラブルシューティングおよびリソース

コンフィギュレーションのテスト

この項では、シングル モード ASAまたは各セキュリティ コンテキストの接続性のテスト方法、ASA インターフェイスを ping する方法、およびあるインターフェイスにあるホストが他のインターフェイスのホストに ping できるようにする方法について説明します。

ping メッセージおよびデバッグ メッセージはトラブルシューティング時に限りイネーブルにしてください。ASA のテストが終了したら、「テスト設定のディセーブル化」の手順に従ってください。

•![]() 「ICMP デバッグ メッセージと Syslog メッセージのイネーブル化」

「ICMP デバッグ メッセージと Syslog メッセージのイネーブル化」

ICMP デバッグ メッセージと Syslog メッセージのイネーブル化

デバッグ メッセージと syslog メッセージは、ping が成功しない理由をトラブルシューティングするのに役立ちます。ASA では、ASA インターフェイスへの ping に対する ICMP デバッグ メッセージだけが表示されます。ASA を経由する他のホストへの ping に対する ICMP デバッグ メッセージは表示されません。

デバッグ メッセージと syslog メッセージをイネーブルにするには、次の手順を実行します。

例

次に、外部ホスト(209.165.201.2)から ASA の外部インターフェイス(209.165.201.1)への ping が成功した例を示します。

この出力では、ICMP パケット長(32 バイト)、ICMP パケット識別子(1)、および ICMP シーケンス番号(ICMP シーケンス番号は 0 から始まり、要求が送信されるたびに増分されます)が示されています。

ASA のインターフェイスへの ping の実行

ASA インターフェイスが起動して動作しているかどうか、および ASA と接続ルータが正しく動作しているかどうかをテストするには、ASA インターフェイスを ping します。

ASA インターフェイスを ping するには、次の手順を実行します。

ステップ 1![]() インターフェイス名、セキュリティ レベル、および IP アドレスを示すシングル モードの ASA またはセキュリティ コンテキストの図を作成します。

インターフェイス名、セキュリティ レベル、および IP アドレスを示すシングル モードの ASA またはセキュリティ コンテキストの図を作成します。

(注) この手順では IP アドレスを使用しますが、ping コマンドでは、DNS 名および name コマンドを使用してローカル IP アドレスに割り当てられた名前もサポートされます。

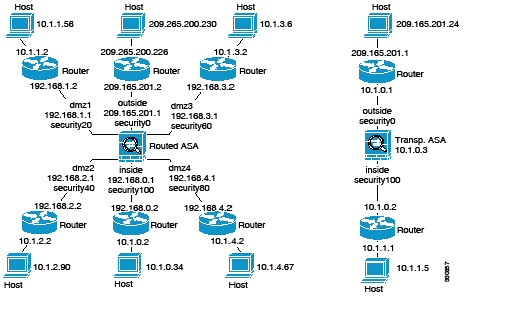

図には、直接接続されたすべてのルータ、および ASA を ping するルータの反対側にあるホストも含める必要があります。この情報はこの手順と「トラフィックの ASA の通過」の手順で使用します(図 14-1 を参照)。

図 14-1 インターフェイス、ルータ、およびホストを含むネットワーク図

ステップ 2![]() 直接接続されたルータから各ASA インターフェイスを ping します。トランスペアレント モードでは、管理 IP アドレスを ping します。このテストは、ASA インターフェイスがアクティブであること、およびインターフェイス コンフィギュレーションが正しいことを確認します。

直接接続されたルータから各ASA インターフェイスを ping します。トランスペアレント モードでは、管理 IP アドレスを ping します。このテストは、ASA インターフェイスがアクティブであること、およびインターフェイス コンフィギュレーションが正しいことを確認します。

ASA インターフェイスがアクティブではない場合、インターフェイス コンフィギュレーションが正しくない場合、または ASA とルータの間でスイッチがダウンしている場合、ping は失敗する可能性があります(図 14-2を参照)。この場合は、パケットが ASA に到達しないので、デバッグ メッセージや syslog メッセージは表示されません。

図 14-2 ASA のインターフェイスへの ping の失敗

ping が ASA に到達し、応答があると、次のようなデバッグ メッセージが表示されます。

ping 応答がルータに戻されない場合は、スイッチ ループまたは冗長 IP アドレスが存在する可能性があります(図 14-3 を参照)。

図 14-3 IP アドレッシングの問題による ping の失敗

ステップ 3![]() リモート ホストから各 ASA インターフェイスを ping します。トランスペアレント モードでは、管理 IP アドレスを ping します。このテストは、直接接続されたルータがホストと ASA の間でパケットをルーティングできるかどうか、および ASA がパケットを正確にルーティングしてホストに戻せるかどうかを確認します。

リモート ホストから各 ASA インターフェイスを ping します。トランスペアレント モードでは、管理 IP アドレスを ping します。このテストは、直接接続されたルータがホストと ASA の間でパケットをルーティングできるかどうか、および ASA がパケットを正確にルーティングしてホストに戻せるかどうかを確認します。

中間ルータを通ってホストに戻るルートが ASA にない場合、ping は失敗する可能性があります(図 14-4 を参照)。この場合は、デバッグ メッセージは ping が成功したことを示しますが、ルーティングの失敗を示す syslog メッセージ 110001 が表示されます。

図 14-4 ASA の戻りルート未設定による ping の失敗

トラフィックの ASA の通過

ASA インターフェイスを正常に ping した後で、トラフィックが ASA を正常に通過できることを確認します。デフォルトでは、セキュリティの高いインターフェイスからセキュリティの低いインターフェイスへの ping を実行できます。リターン トラフィックを通過させるように ICMP インスペクションをイネーブルにすることだけが必要です。高位から低位に ping するには、トラフィックを許可する ACL を適用する必要があります。NAT を使用する場合は、このテストを行うと NAT が正しく動作していることがわかります。

ホストまたはルータから発信元インターフェイスを介して別のインターフェイス上の別のホストまたはルータに ping します。確認が必要なすべてのインターフェイス ペアに対して、このステップを繰り返します。

ping が成功すると、ルーテッド モードのアドレス変換(305009 または 305011)と ICMP 接続が確立されたこと(302020)を確認する syslog メッセージが表示されます。 show xlate コマンドまたは show conns コマンドを入力してこの情報を表示することもできます。

NAT が正しく設定されていないことが原因で、ping に失敗することもあります。この場合、NAT が失敗したことを示す syslog メッセージが表示されます(305005 または 305006)。外部ホストから内部ホストに ping し、スタティック変換がない場合は、次の syslog メッセージが表示されます。

(注) ASA によって ICMP デバッグ メッセージが表示されるのは、ASA インターフェイスへの ping に対してのみであり、ASA 経由の他のホストへの ping に対しては表示されません。

図 14-5 ASA のアドレス変換の問題による ping の失敗

手順の詳細

テスト設定のディセーブル化

テストの完了後、ICMP の ASA への送信および通過を許可し、デバッグ メッセージを表示するテスト コンフィギュレーションをディセーブルにします。このコンフィギュレーションをそのままにしておくと、深刻なセキュリティ リスクが生じる可能性があります。また、デバッグ メッセージを表示すると、ASA のパフォーマンスが低下します。

テスト コンフィギュレーションをディセーブルにするには、次の手順を実行します。

|

|

|

|

|

|

||

|

|

||

|

|

||

|

|

トレースルートによるパケット ルーティングの決定

パケットのルートは、トレースルート機能を使用してトレースできます。この機能には、 traceroute コマンドでアクセスできます。トレースルートは、無効なポート上の宛先に UDP パケットを送信することで機能します。ポートが有効ではないため、宛先までの間にあるルータから ICMP Time Exceeded メッセージが返され、ASA にエラーが報告されます。

パケット トレーサによるパケットの追跡

パケット トレーサ ツールは、パケット スニフィングとネットワーク障害箇所特定のためのパケット追跡を実現するとともに、パケットに関する詳細情報と ASA によるパケットの処理方法を示します。コンフィギュレーション コマンドがパケット ドロップの原因ではない場合は、パケット トレーサ ツールを実行すると、その原因に関する情報が読みやすい形式で表示されます。

•![]() ASA を通過するパケットの寿命をトレースして、パケットが正しく動作しているかどうかを確認する。

ASA を通過するパケットの寿命をトレースして、パケットが正しく動作しているかどうかを確認する。

•![]() ネットワーク内にドロップするすべてのパケットをデバッグする。

ネットワーク内にドロップするすべてのパケットをデバッグする。

•![]() コンフィギュレーションが意図したとおりに機能しているかを確認する。

コンフィギュレーションが意図したとおりに機能しているかを確認する。

•![]() パケットに適用可能なすべてのルール、およびルールが追加される原因となった CLI コマンドを表示する。

パケットに適用可能なすべてのルール、およびルールが追加される原因となった CLI コマンドを表示する。

•![]() ユーザ アイデンティティおよび FQDN に基づいて IPv4 アドレスまたは IPv6 アドレスを検索する。

ユーザ アイデンティティおよび FQDN に基づいて IPv4 アドレスまたは IPv6 アドレスを検索する。

•![]() 特定のセッションが許可または拒否された原因をデバッグする。

特定のセッションが許可または拒否された原因をデバッグする。

•![]() どのセキュリティ グループ タグ(SGT)の値が使用されているか(つまり、パケットの SGT、IP-SGT Manager、またはインターフェイスに対して設定されている policy static sgt コマンドのいずれから取得したものか)を特定する。

どのセキュリティ グループ タグ(SGT)の値が使用されているか(つまり、パケットの SGT、IP-SGT Manager、またはインターフェイスに対して設定されている policy static sgt コマンドのいずれから取得したものか)を特定する。

•![]() 適用されているセキュリティ グループ ベースのセキュリティ ポリシーを特定する。

適用されているセキュリティ グループ ベースのセキュリティ ポリシーを特定する。

プロセスごとの CPU 使用率のモニタリング

CPU で実行されているプロセスをモニタできます。特定のプロセスで使用される CPU の使用率に関する情報を取得できます。CPU 使用率の統計情報は降順で並べられ、使用率の最も高いプロセスが先頭に表示されます。また、プロセスごとの CPU に対する負荷に関する情報(記録時間の 5 秒前、1 分前、および 5 分前の情報)も含まれています。この情報は 5 秒おきに自動的に更新され、リアルタイムの統計情報が表示されます。

show process cpu-usage sorted コマンドを使用すると、設定済みコンテキストで消費されるプロセス関連の CPU 負荷の内訳がわかります。

フィードバック

フィードバック