Cisco ASA 5505 クイック スタート ガイド Version 8.0

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月4日

章のタイトル: シナリオ:サイトツーサイト VPN 設定

シナリオ:サイトツーサイト VPN 設定

この章では、適応型セキュリティ アプライアンスを使用して、サイトツーサイト VPN を作成する方法について説明します。

適応型セキュリティ アプライアンスに備わっているサイトツーサイト VPN 機能を使用すると、企業はネットワーク セキュリティを維持したまま、ネットワークを拡張してビジネス パートナーや世界中のリモート オフィスとの間で低コストのパブリック インターネット接続を実現できます。VPN 接続では、セキュアな接続、つまりトンネル経由で 1 つの場所から別の場所へデータを送信できます。これは、まず接続の両端を認証し、次に 2 つのサイト間で送信されるすべてのデータを自動的に暗号化することによって可能になります。

•![]() 「サイトツーサイト VPN ネットワーク トポロジの例」

「サイトツーサイト VPN ネットワーク トポロジの例」

•![]() 「次の作業」

「次の作業」

サイトツーサイト VPN ネットワーク トポロジの例

図 10-1 に、2 つの適応型セキュリティ アプライアンス間の VPN トンネルの例を示します。

図 10-1 サイトツーサイト VPN 設定シナリオのネットワーク レイアウト

図 10-1 のような VPN サイトツーサイト構成を作成するには、2 台の適応型セキュリティ アプライアンスを設定する必要があります(接続のそれぞれの側に 1 台ずつ)。

サイトツーサイト シナリオの実装

この項では、図 10-1 に表示されているリモートアクセス シナリオのパラメータ例を使用して、サイトツーサイト VPN 構成に適応型セキュリティ アプライアンスを設定する方法について説明します。

•![]() 「収集する情報」

「収集する情報」

収集する情報

•![]() リモートの適応型セキュリティ アプライアンス ピアの IP アドレス

リモートの適応型セキュリティ アプライアンス ピアの IP アドレス

•![]() リモート サイトのリソースとの通信にトンネルを使用することが許可されたローカル ホストとネットワークの IP アドレス

リモート サイトのリソースとの通信にトンネルを使用することが許可されたローカル ホストとネットワークの IP アドレス

サイトツーサイト VPN の設定

ここでは、ASDM VPN Wizard を使用してサイトツーサイト VPN 用に適応型セキュリティ アプライアンスを設定する方法について説明します。

•![]() 「ローカル サイトでのセキュリティ アプライアンスの設定」

「ローカル サイトでのセキュリティ アプライアンスの設定」

ASDM の起動

この項では、ASDM Launcher ソフトウェアを使用して ASDM を起動する方法について説明します。ASDM Launcher ソフトウェアがインストールされていない場合は、「ASDM Launcher のインストール」を参照してください。

Web ブラウザまたは Java を使用して ASDM に直接アクセスする場合は、「Web ブラウザを使用した ASDM の起動」を参照してください。

ASDM Launcher ソフトウェアを使用して ASDM を起動するには、次の手順に従います。

ステップ 1![]() デスクトップから、Cisco ASDM Launcher ソフトウェアを起動します。

デスクトップから、Cisco ASDM Launcher ソフトウェアを起動します。

ステップ 2![]() 適応型セキュリティ アプライアンスの IP アドレスまたはホスト名を入力します。

適応型セキュリティ アプライアンスの IP アドレスまたはホスト名を入力します。

ステップ 3![]() Username と Password のフィールドは空白のままにしておきます。

Username と Password のフィールドは空白のままにしておきます。

(注) デフォルトでは、Cisco ASDM Launcher に Username と Password は設定されていません。

ステップ 5![]() 証明書の受け入れ要求を含むセキュリティ警告が表示された場合は、 Yes をクリックします。

証明書の受け入れ要求を含むセキュリティ警告が表示された場合は、 Yes をクリックします。

ASA が、アップデートされたソフトウェアがあるかどうか確認し、ある場合は自動的にダウンロードします。

ローカル サイトでのセキュリティ アプライアンスの設定

(注) このシナリオでは、最初のサイトの適応型セキュリティ アプライアンスを Security Appliance 1 と呼びます。

Security Appliance 1 を設定するには、次の手順に従います。

ステップ 1![]() メイン ASDM ウィンドウで、Wizards ドロップダウン メニューから IPsec VPN Wizard オプションを選択します。ASDM で、最初の VPN Wizard 画面が開きます。

メイン ASDM ウィンドウで、Wizards ドロップダウン メニューから IPsec VPN Wizard オプションを選択します。ASDM で、最初の VPN Wizard 画面が開きます。

VPN Wizard の Step 1 で、次の手順に従います。

a.![]() VPN Tunnel Type 領域で、 Site-to-Site オプション ボタンをクリックします。

VPN Tunnel Type 領域で、 Site-to-Site オプション ボタンをクリックします。

(注) Site-to-Site VPN オプションを選択すると、2 つの IPsec セキュリティ ゲートウェイが接続されますが、これには適応型セキュリティ アプライアンス、VPN コンセントレータ、またはサイトツーサイト IPsec 接続をサポートするその他のデバイスが含まれる可能性があります。

b.![]() VPN Tunnel Interface ドロップダウン リストから、現在の VPN トンネルで有効なインターフェイスとして Outside を選択します。

VPN Tunnel Interface ドロップダウン リストから、現在の VPN トンネルで有効なインターフェイスとして Outside を選択します。

リモート VPN ピアに関する情報の入力

VPN ピアは、設定している接続のもう一方の端にあるシステムで、通常はリモート サイトにあります。

(注) このシナリオでは、リモート VPN ピアを Security Appliance 2 と呼びます。

VPN Wizard の Step 2 で、次の手順に従います。

ステップ 1![]() ピアの IP アドレス(このシナリオでの Security Appliance 2 の IP アドレスは、209.165.200.236)およびトンネル グループ名(たとえば、「Cisco」)を入力します。

ピアの IP アドレス(このシナリオでの Security Appliance 2 の IP アドレスは、209.165.200.236)およびトンネル グループ名(たとえば、「Cisco」)を入力します。

ステップ 2![]() 次のいずれかの認証方式を選択して、使用する認証のタイプを指定します。

次のいずれかの認証方式を選択して、使用する認証のタイプを指定します。

•![]() 認証にスタティック事前共有キーを使用するには、Pre-Shared Key オプション ボタンをクリックし、事前共有キー(たとえば、「Cisco」)を入力します。このキーは、適応型セキュリティ アプライアンス間の IPsec ネゴシエーションで使用されます。

認証にスタティック事前共有キーを使用するには、Pre-Shared Key オプション ボタンをクリックし、事前共有キー(たとえば、「Cisco」)を入力します。このキーは、適応型セキュリティ アプライアンス間の IPsec ネゴシエーションで使用されます。

(注) 事前共有キーの認証を使用する場合、トンネル グループ名がピアの IP アドレスになる必要があります。

•![]() 認証にデジタル証明書を使用するには、Certificate オプション ボタンをクリックし、Certificate Signing Algorithm ドロップダウン リストから証明書署名アルゴリズムを選択し、次に、事前設定されているトラストポイント名を Trustpoint Name ドロップダウン リストから選択します。

認証にデジタル証明書を使用するには、Certificate オプション ボタンをクリックし、Certificate Signing Algorithm ドロップダウン リストから証明書署名アルゴリズムを選択し、次に、事前設定されているトラストポイント名を Trustpoint Name ドロップダウン リストから選択します。

認証にデジタル証明書を使用する予定で、まだトラストポイント名を設定していない場合は、他の 2 つのオプションのいずれかを使用してウィザードを続行できます。認証設定は、標準 ASDM ペインを使用して後で修正できます。

•![]() Challenge/Response Authentication オプション ボタンをクリックして、この認証方式を使用できます。

Challenge/Response Authentication オプション ボタンをクリックして、この認証方式を使用できます。

IKE ポリシーの設定

IKE は、データを保護しプライバシーを保証する暗号化方式を含むネゴシエーション プロトコルで、ピアの ID を確認する認証も提供します。ほとんどの場合、ASDM のデフォルト値を使用すれば、十分にセキュアな VPN トンネルを 2 つのピア間に確立できます。

VPN Wizard の Step 3 で、次の手順に従います。

ステップ 1![]() IKE セキュリティ アソシエーションにおいて適応型セキュリティ アプライアンスが使用する暗号化アルゴリズム(DES、3DES、または AES)、認証アルゴリズム(MD5 または SHA)、および Diffie-Hellman グループ(1、2、または 5)をクリックします。

IKE セキュリティ アソシエーションにおいて適応型セキュリティ アプライアンスが使用する暗号化アルゴリズム(DES、3DES、または AES)、認証アルゴリズム(MD5 または SHA)、および Diffie-Hellman グループ(1、2、または 5)をクリックします。

(注) Security Appliance 2 を設定する場合は、Security Appliance 1 で選択した各オプションと同じ値を正確に入力します。VPN トンネルが失敗し、処理速度を低下させる一般的な原因は、暗号化の不整合です。

IPsec Encryption パラメータ および Authentication パラメータの設定

VPN Wizard の Step 4 で、次の手順に従います。

ステップ 1![]() Encryption ドロップダウン リストから暗号化アルゴリズム(DES、3DES、または AES)を、Authentication ドロップダウン リストから認証アルゴリズム(MD5 または SHA)を選択します。

Encryption ドロップダウン リストから暗号化アルゴリズム(DES、3DES、または AES)を、Authentication ドロップダウン リストから認証アルゴリズム(MD5 または SHA)を選択します。

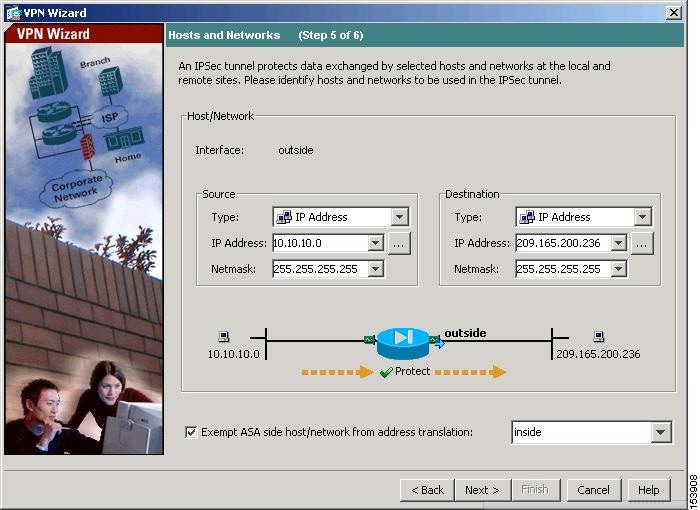

ホストおよびネットワークの指定

トンネルの反対側のホストおよびネットワークとの通信にこの IPsec トンネルを使用することが許可されたローカル サイトのホストおよびネットワークを指定します。 Add または Delete をクリックして、トンネルへのアクセスが許可されたホストおよびネットワークを指定します。現在のシナリオでは、ネットワーク A(10.10.10.0)からのトラフィックは Security Appliance 1 によって暗号化され、VPN トンネル経由で送信されます。

さらに、ローカル ホストおよびネットワークへのアクセスにこの IPsec トンネルを使用することを許可するリモート サイトのホストおよびネットワークを指定します。ホストおよびネットワークを動的に追加するには Add 、削除するには Delete をクリックします。このシナリオにおいて、Security Appliance 1 では、リモート ネットワークはネットワーク B(10.20.20.0)で、このネットワークからの暗号化されたトラフィックはトンネル経由で許可されます。

VPN Wizard の Step 5 で、次の手順に従います。

ステップ 1![]() Action 領域で、Protect オプション ボタンまたは Do Not Protect オプション ボタンをクリックします。

Action 領域で、Protect オプション ボタンまたは Do Not Protect オプション ボタンをクリックします。

ステップ 2![]() 保護する、または保護を解除するローカル ネットワークの IP アドレスを入力するか、省略(...)ボタンをクリックして、ホストとネットワークのリストから選択します。

保護する、または保護を解除するローカル ネットワークの IP アドレスを入力するか、省略(...)ボタンをクリックして、ホストとネットワークのリストから選択します。

ステップ 3![]() 保護する、または保護を解除するリモート ネットワークの IP アドレスを入力するか、省略(...)ボタンをクリックして、ホストとネットワークのリストから選択します。

保護する、または保護を解除するリモート ネットワークの IP アドレスを入力するか、省略(...)ボタンをクリックして、ホストとネットワークのリストから選択します。

VPN アトリビュートの表示とウィザードの終了

VPN Wizard の Step 6 で、作成した VPN トンネルの設定リストを確認します。

適切に設定されている場合は、Finish をクリックして、適応型セキュリティ アプライアンスに変更内容を適用します。

次にデバイスを起動するときに適用されるように、設定変更をスタートアップ コンフィギュレーションに保存する場合は、File メニューから Save をクリックします。

または、ASDM を終了するときに設定変更を半永久的に保存するように求められます。

VPN 接続の反対側の設定

これで、ローカルの適応型セキュリティ アプライアンスの設定は完了しました。次は、リモート サイトで適応型セキュリティ アプライアンスを設定する必要があります。

リモート サイトでは、VPN ピアとしての役割を果たす 2 つ目の適応型セキュリティ アプライアンスを設定します。ローカルの適応型セキュリティ アプライアンスを設定したときと同じ手順を使用します。 「ローカル サイトでのセキュリティ アプライアンスの設定」 から開始し、「VPN アトリビュートの表示とウィザードの終了」で終了します。

(注) Security Appliance 2 を設定する場合、ローカル ホストおよびネットワークを除いて、Security Appliance 1 で選択した各オプションと同じ値を使用します。VPN 構成が失敗する一般的な原因は、不整合です。

次の作業

サイトツーサイト VPN 環境だけに適応型セキュリティ アプライアンスを配置する場合は、これで初期設定が完了しました。さらに、次の手順を実行することもできます。

|

|

|

|---|---|

Cisco Security Appliance Command Reference Cisco Security Appliance Logging Configuration and System Log Messages |

複数のアプリケーションに適応型セキュリティ アプライアンスを設定できます。次の項では、適応型セキュリティ アプライアンスの他の一般的なアプリケーションの設定手順について説明します。

|

|

|

|---|---|

フィードバック

フィードバック