- セキュリティ管理アプライアンスをご使用の前に

- セットアップ、インストール、および基本設定

- レポートでの作業

- 中央集中型電子メール セキュリティ レポーティングの使用

- 中央集中型 Web レポーティングの使用方法

- 電子メール メッセージのトラッキング

- Cisco IronPort スパム隔離の管理

- Web セキュリティ アプライアンスの管理

- システム ステータスのモニタリング

- LDAP との統合

- SMTP ルーティングの設定

- 管理タスクの分散

- 一般的な管理タスク

- ロギング

- トラブルシューティング

- IP インターフェイスおよびアプライアンスへのアクセス

- ネットワークと IP アドレスの割り当て

- ファイアウォール情報

- 例

- Cisco IronPort End User License Agreement

- 索引

Cisco IronPort AsyncOS 7.8 for Security Management ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月30日

章のタイトル: 一般的な管理タスク

一般的な管理タスク

システム管理タスクのほとんどは、グラフィカル ユーザ インターフェイス(GUI)の [System Administration] メニューを使用して実行できます。ただし、一部のシステム管理機能は、コマンドライン インターフェイス(CLI)からのみ実行できます。

また、「システム ステータスのモニタリング」で説明されているように、[Monitor] メニューでアプライアンスのステータス モニタリング機能を使用することができます。

(注) この章で説明する機能やコマンドの中には、ルーティングの優先順位に影響を及ぼすものがあります。詳細については、「IP アドレス、インターフェイス、およびルーティング」を参照してください。

機能キーでの 作業

メイン セキュリティ管理アプライアンスで、GUI を使用して [Management Appliance] > [System Administration] > [Feature Keys] を選択して(またはコマンド ライン プロンプトから featurekey コマンドで)キーを入力し、関連する機能をイネーブルにします。

キーは、アプライアンスのシリアル番号に固有のものであり、またイネーブルする機能にも固有です。1 つのシステムのキーを、別のシステムで再利用することはできません。キーを間違って入力した場合は、エラー メッセージが生成されます。

Cisco IronPort カスタマー サポートは、システム上で特定の機能をイネーブルにするキーを提供する場合があります。

[Feature Keys] ページと [Feature Key Settings] ページの 2 つのページで、機能キーの機能が提供されます。

[Feature Keys] ページ

セキュリティ管理アプライアンスにログインし、[Management Appliance] > [System Administration] > [Feature Keys] を選択します。[Feature Keys] ページでは、次の作業を実行します。

•![]() アクティベーションを保留中のすべての機能キーを表示する。

アクティベーションを保留中のすべての機能キーを表示する。

[Feature Keys for Serial Number: <Serial Number> ] セクションには、アプライアンスに対してイネーブルとなっている機能の一覧が表示されます。[Pending Activation] セクションには、アプライアンスに対して発行され、まだアクティベートされていない機能キーの一覧が表示されます。デフォルトでは、アプライアンスは、新しいキーを定期的に確認します。アプライアンス設定を変更すると、この動作を変更できます。さらに、[Check for New Keys] ボタンをクリックして、保留中のキーの一覧をリフレッシュできます。

新しい機能キーを手動で追加するには、[Feature Key] フィールドにキーを貼り付けるか、または入力し、[Submit Key] をクリックします。機能が追加されない場合は、エラー メッセージが表示されます(たとえば、キーが正しくない場合など)。それ以外の場合は、機能キーがリストに追加されます。

[Pending Activation] リストの新しい機能キーをアクティベートするには、そのキーを選択し([Select] チェックボックスを選択)、[Activate Selected Keys] をクリックします。

新しいキーが発行されたときに、キーを自動的にダウンロードおよびインストールするように、アプライアンスを設定できます。この場合、[Pending Activation] リストは常に空白になります。

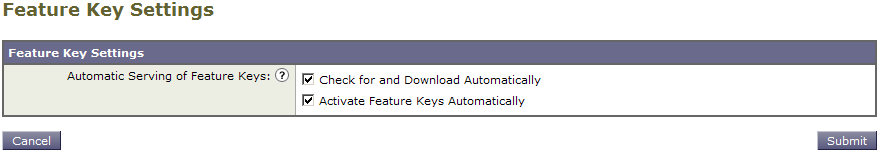

[Feature Key Settings] ページ

[Management Appliance] > [System Administration] > [Feature Key Settings] ページを使用して、アプライアンスが新しい機能キーがあるか確認し、ダウンロードするかどうか、またキーが自動的にアクティベートされるかどうかを制御します。

図 13-2 [Feature Key Settings] ページ

期限 切れ機能キー

アクセスしようとしている機能の機能キーの有効期限が切れている場合は、シスコ担当者または他のカスタマー サポート組織までご連絡ください。

CLI コマンドを使用したメンテナンス作業の実行

ここで説明する操作とコマンドを利用すると、セキュリティ管理アプライアンス上でメンテナンスに関連する作業を実行できます。ここでは、次の操作とコマンドについて説明します。

セキュリティ管理アプライアンスのシャットダウン

セキュリティ管理アプライアンスをシャットダウンするには、[Management Appliance] > [System Administration] > [Shutdown/Reboot] ページを使用するか、コマンドライン プロンプトで shutdown コマンドを使用します。

アプライアンスをシャットダウンすると、AsyncOS が終了し、アプライアンスの電源を安全にオフにできます。アプライアンスは、配信キューのメッセージを失わずに後で再起動できます。アプライアンスをシャットダウンする遅延値を入力する必要があります。デフォルト遅延値は 30 秒です。AsyncOS では、その遅延値の間はオープン中の接続を完了できます。その遅延値を超えると、オープン中の接続が強制的に閉じられます。

セキュリティ管理アプライアンスのリブート

セキュリティ管理アプライアンスをリブートするには、GUI の [System Administration] メニューで利用可能な [Shutdown/Reboot] ページを使用するか、CLI で r eboot コマンドを使用します。

アプライアンスをリブートすると、AsyncOS が再起動されるため、アプライアンスの電源を安全にオフにし、アプライアンスをリブートできます。アプライアンスをシャットダウンする遅延値を入力する必要があります。デフォルト遅延値は 30 秒です。AsyncOS では、その遅延値の間はオープン中の接続を完了できます。その遅延値を超えると、オープン中の接続が強制的に閉じられます。アプライアンスを再起動しても、配信キューのメッセージは失われません。

セキュリティ管理アプライアンスをメンテナンス状態にする

システム メンテナンスを行う場合は、セキュリティ管理アプライアンスをオフライン状態にします。 s uspend および o ffline コマンドは、AsyncOS をオフライン状態にします。オフライン状態では、次のようになります。

オフライン状態にするアプライアンスの遅延値を入力する必要があります。デフォルト遅延値は 30 秒です。AsyncOS では、その遅延値の間はオープン中の接続を完了できます。その遅延値を超えると、オープン中の接続が強制的に閉じられます。オープン中の接続がない場合は、すぐにオフライン状態になります。

(注) suspend コマンドと offline コマンドの相違点は、suspend コマンドはマシンがリブートされた後でもその状態を保つことです。suspend コマンドを発行してからアプライアンスをリブートする場合は、resume コマンドを使用してシステムをオンライン状態に戻す必要があります。

•![]() 『 Cisco IronPort AsyncOS for Email Security Advanced User Guide 』の「Suspending Email Delivery」、「Resuming Email Delivery」、「Suspending Receiving」、および「Resuming Receiving」

『 Cisco IronPort AsyncOS for Email Security Advanced User Guide 』の「Suspending Email Delivery」、「Resuming Email Delivery」、「Suspending Receiving」、および「Resuming Receiving」

suspend および offline コマンド

オフライン状態からの再開

resume コマンドは、 suspenddel コマンドまたは suspend コマンドを使用した後に、AsyncOS を通常の動作状態に戻します。

resume コマンド

出荷時の初期状態へのリセット

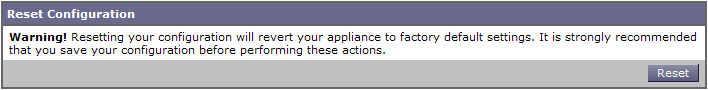

アプライアンスを物理的に移動する際、出荷時の初期状態で始めなければならない場合があります。[Management Appliance] > [System Administration] > [Configuration File] ページの [Reset Configuration] セクションの [Reset] ボタンか、 resetconfig コマンドを使用すると、 すべての AsyncOS 設定値が出荷時の初期状態にリセットされます。このコマンドは非常に破壊的であるため、ユニットを移動する場合や、設定の問題を解決する最後の手段としてのみ使用してください。設定のリセット後は、システム セットアップ ウィザードを実行することを推奨します。

(注) resetconfig コマンドは、アプライアンスがオフライン状態であるときにのみ機能します。resetconfig コマンドが完了すると、アプライアンスは自動的にオンライン状態に戻ります。resetconfig コマンドを実行する前に電子メールの送信が中断された場合は、resetconfig コマンドが完了したときに電子メールの送信が再試行されます。

警告 resetconfig コマンドを実行すると、すべてのネットワーク設定が出荷時デフォルト値に戻ります。場合によっては、CLI から切断され、アプライアンスに接続するために使用したサービス(FTP、Telnet、SSH、HTTP、HTTPS)がディセーブルにされ、userconfig コマンドで作成した追加のユーザ アカウントが削除されます。このコマンドは、シリアル インターフェイスを使用するか、またはデフォルトの Admin ユーザ アカウントから管理ポート上のデフォルト設定を使用して CLI に再接続できない場合は使用しないでください。

resetconfig コマンド

AsyncOS のバージョン情報の表示

Cisco IronPort アプライアンスに現在インストールされている AsyncOS のバージョンを判別するには、次の手順を実行します。

ステップ 1![]() セキュリティ管理アプライアンスで、[Management Appliances] > [Centralized Services] > [System Status] を選択します。

セキュリティ管理アプライアンスで、[Management Appliances] > [Centralized Services] > [System Status] を選択します。

ステップ 2![]() ページの下部までスクロールして、[Version Information] で、現在インストールされている AsyncOS のバージョンを確認します。

ページの下部までスクロールして、[Version Information] で、現在インストールされている AsyncOS のバージョンを確認します。

あるいは、コマンドライン プロンプトで version コマンドを使用することもできます。

セキュリティ管理 アプライアンスのバックアップ

データのバックアップについて

バックアップ データには、Web トラッキングおよびトレンド レポーティング、電子メール レポーティング、メッセージ トラッキング、Cisco IronPort スパム隔離、および Safelist/Blocklist データが含まれます。この処理を行っても、設定とログはバックアップされません。

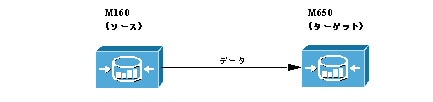

セキュリティ管理アプライアンスでは、アクティブなデータ セットを「ソース」アプライアンスから「ターゲット」セキュリティ管理アプライアンスにコピーし、元の「ソース」セキュリティ管理アプライアンスの中断を最小限に抑えることができます。セキュリティ管理アプライアンスは、マシンを「プライマリ」または「バックアップ」アプライアンスではなく、「ソース」アプライアンスと「ターゲット」アプライアンスと見なします。つまり、データを送信するマシンが「ソース」であり、スケジュール設定されたバックアップの一部として、別のセキュリティ管理アプライアンスからデータを受信するアプライアンスが「ターゲット」です。

データの転送が完了すると、2 台のボックス上のデータが同一になります。バックアップ機能では backupconfig コマンドを使用して、セキュリティ管理アプライアンスの GUI を使用せずにデータ ファイルをバックアップできます。また、スケジュール設定されたバックアップと実行中のバックアップの表示またはキャンセル、バックアップ ステータスの確認、またはバックアップをリモート マシンにスケジュール設定できるかどうかの確認を行うこともできます。

バックアップの制約事項および要件

バックアップをスケジュール設定する前に、次の制約事項および要件を考慮してください。

|

|

|

|---|---|

セキュリティ管理データ用のこのリリースの AsyncOS は、セキュリティ管理用の同じリリースの AsyncOS を実行している別のセキュリティ管理アプライアンスに対してのみバックアップできます。バージョンが一致しない場合は、バックアップのスケジュールを設定する前に、ターゲット セキュリティ管理アプライアンスをアップグレードしてください。 |

|

ターゲット アプライアンスがネットワーク上に設定されている必要があります。 ターゲット アプライアンスが新規の場合は、システム セットアップ ウィザードを実行して必要な情報を入力します。手順については、「セットアップ、インストール、および基本設定」を参照してください。 |

|

ソースおよびターゲット セキュリティ管理アプライアンスは、SSH を使用して通信できるようになっている必要があります。このため次のようになります。 • • |

|

ターゲット アプライアンスのキャパシティが、ソース アプライアンスのキャパシティと同等以上である必要があります。ターゲット アプライアンスのデータの各タイプに割り当てられているディスク領域は、ソース アプライアンスの対応する割り当て未満にできません。 (注) すべてのデータのバックアップに十分なスペースがターゲット上にあれば、大きいソースから小さいターゲット セキュリティ管理アプライアンスへのバックアップをスケジュール設定できます。たとえば、ソース アプライアンスが M1060 で、小さいほうの M650 がターゲットの場合、大きいほうの M1060 で割り当てられているスペースを削減して、小さいほうの M650 アプライアンスで使用可能なスペースと一致するようにしてください。ディスク領域の割り当てについては、「ディスク使用量の管理」を参照してください。 |

|

バックアップ プロセスは一度に 1 つだけ実行できます。前のバックアップが完了する前に実行がスケジュールされているバックアップはスキップされ、警告が送信されます。 |

バックアップ期間

最初の完全バックアップでは、800GB のバックアップに最大 10 時間かかります。毎日のバックアップは、それぞれ最大 3 時間かかります。毎週または毎月のバックアップはより長くかかる場合があります。これらの数は場合によって異なります。

初期バックアップ後のバックアップ プロセスでは、最後のバックアップから変更されたファイルのみが転送されます。このため、その後のバックアップにかかる時間は初期バックアップの場合よりも短くなります。後続のバックアップに必要な時間は、累積されたデータ量、変更されたファイル数、および最後のバックアップ以降どの程度のファイルが変更されたかによって異なります。

バックアップ中のサービスのアベイラビリティ

バックアップ プロセスのフェーズと、それらがサービスのアベイラビリティに及ぼす影響は次のとおりです。

•![]() フェーズ 1:バックアップ プロセスのフェーズ 1 は、ソース アプライアンスとターゲット アプライアンス間のデータの転送で開始されます。データの転送中、ソース アプライアンスでのサービスは実行されたままになるため、データ収集をそのまま継続できます。ただし、ターゲット アプライアンスではサービスがシャットダウンされます。ソースからターゲット アプライアンスへのデータの転送が完了すると、フェーズ 2 が開始されます。

フェーズ 1:バックアップ プロセスのフェーズ 1 は、ソース アプライアンスとターゲット アプライアンス間のデータの転送で開始されます。データの転送中、ソース アプライアンスでのサービスは実行されたままになるため、データ収集をそのまま継続できます。ただし、ターゲット アプライアンスではサービスがシャットダウンされます。ソースからターゲット アプライアンスへのデータの転送が完了すると、フェーズ 2 が開始されます。

•![]() フェーズ 2:フェーズ 2 が始まると、ソース アプライアンスでサービスがシャットダウンされます。最初のシャットダウンから、ソースおよびターゲット アプライアンスの間でのデータ転送中に収集された相違点がターゲット アプライアンスにコピーされ、サービスがソースとターゲットの両方のバックアップに戻されます。これにより、ソース アプライアンス上で最大の稼働時間を維持でき、いずれかのアプライアンスのデータが損失することがなくなります。

フェーズ 2:フェーズ 2 が始まると、ソース アプライアンスでサービスがシャットダウンされます。最初のシャットダウンから、ソースおよびターゲット アプライアンスの間でのデータ転送中に収集された相違点がターゲット アプライアンスにコピーされ、サービスがソースとターゲットの両方のバックアップに戻されます。これにより、ソース アプライアンス上で最大の稼働時間を維持でき、いずれかのアプライアンスのデータが損失することがなくなります。

バックアップ中に、データのアベイラビリティ レポートが機能しなくなる場合があります。また、メッセージ トラッキング結果を表示すると、各メッセージのホスト名に「未解決」というラベルが付くことがあります。

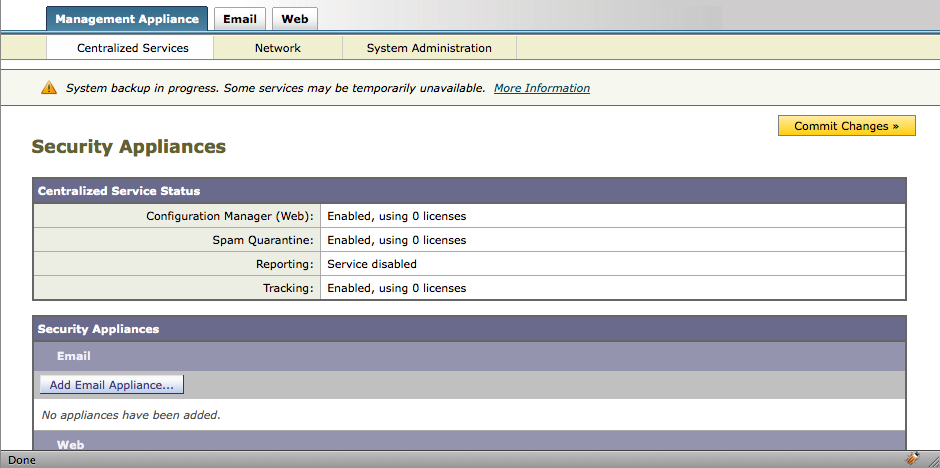

レポートをスケジュール設定しようとしているときに、バックアップが進行中であることを忘れていた場合は、[Management Appliance] > [Centralized Services] を選択して、システムのステータスを確認できます。このウィンドウには、システムのバックアップが進行中であるという警告が表示されます。

バックアップ プロセスの中断

(注) バックアップの実行中にソース アプライアンスの予期しないリブートがあっても、ターゲット アプライアンスはこの停止を認識しません。ターゲット アプライアンスでバックアップをキャンセルする必要があります。

バックアップ プロセスの中断があり、そのバックアップ プロセスが完了していない場合、バックアップを次に試行したときに、セキュリティ管理アプライアンスは停止した部分からバックアップ プロセスを開始できます。

進行中のバックアップをキャンセルすることは推奨されません。これは、既存のデータが不完全になり、エラーが発生した場合は、次のバックアップが完了するまで使用できないことがあります。進行中のバックアップのキャンセルが必要な場合は、できるだけ早く完全バックアップを実行し、常に使用可能な現在のバックアップを確保してください。

単一または定期バックアップのスケジュール設定

単一または定期バックアップを事前設定した時間に行うようにスケジュール設定できます。

(注) リモート マシンに実行中のバックアップがある場合、バックアップ プロセスは開始されません。

定期バックアップをスケジュール設定するには、次の手順を実行します。

ステップ 1![]() 管理者として SSH セッションにログインします。

管理者として SSH セッションにログインします。

ステップ 2![]() コマンド プロンプトで backupconfig と入力し、Enter を押します。

コマンド プロンプトで backupconfig と入力し、Enter を押します。

•![]()

[View]:スケジュール設定したバックアップを確認できます。

•![]()

[Verify]:バックアップをリモート マシンでスケジュール設定できるかどうかを確認します。

•![]()

[Schedule]:アプライアンスにバックアップをスケジュール設定します。

•![]()

[Cancel]:スケジュール設定されたバックアップをキャンセルします。

•![]()

[Status]:実行中のバックアップのステータスを表示します。

ステップ 3![]() ソース アプライアンスおよびターゲット アプライアンス間の接続が低速である場合は、データ圧縮をオンにします。

ソース アプライアンスおよびターゲット アプライアンス間の接続が低速である場合は、データ圧縮をオンにします。

ステップ 4![]() Schedule と入力して、Enter を押します。

Schedule と入力して、Enter を押します。

ステップ 5![]() ターゲットのセキュリティ管理アプライアンスの IP アドレスを入力します。

ターゲットのセキュリティ管理アプライアンスの IP アドレスを入力します。

ステップ 6![]() ターゲット アプライアンスを識別する有効な名前を入力します(最大 20 文字)。

ターゲット アプライアンスを識別する有効な名前を入力します(最大 20 文字)。

ステップ 7![]() ターゲット アプライアンスの管理ユーザの名前およびパスワードを入力します。

ターゲット アプライアンスの管理ユーザの名前およびパスワードを入力します。

ステップ 8![]() バックアップするデータに関するプロンプトに応答します。

バックアップするデータに関するプロンプトに応答します。

すべてのデータ、または次のデータの任意の組み合わせをバックアップできます。

これで、セキュリティ管理アプライアンスはターゲット マシンの存在を確認し、ターゲット マシンにデータを受けるのに十分なスペースがあるかどうかを判別します。

ターゲット マシンのスペースが不十分な場合は、次のエラー メッセージが表示されます。「 Backup cannot be scheduled.Reason: There is not enough space for Spam Quarantine, Email Tracking, Web Tracking, Reporting.Please increase disk allocation for these services on the target machine 」。データは転送されません。

ターゲット マシンが検証されると、次の選択肢が表示されます。

1. [Setup Repeating Backup Schedule]:定期バックアップをスケジュール設定できます。

2. [Schedule a single backup]:単一バックアップをスケジュール設定できます。

3. [Start a Single Backup Now]:即時バックアップを開始できます。

ステップ 9![]() 単一バックアップをスケジュール設定する場合は、2 を入力して、Enter を押します。

単一バックアップをスケジュール設定する場合は、2 を入力して、Enter を押します。

ステップ 10![]() 定期バックアップをスケジュール設定する場合は、次の手順を実行します。

定期バックアップをスケジュール設定する場合は、次の手順を実行します。

b.![]() 次の選択肢が表示されます。

次の選択肢が表示されます。 1.[Daily]、2.[Weekly]、3.[Monthly]。

c.![]() 定期バックアップの時間枠を選択し、Enter を押します。

定期バックアップの時間枠を選択し、Enter を押します。

ステップ 11![]() バックアップを開始する特定の日付または日および時間を入力して、Enter を押します。

バックアップを開始する特定の日付または日および時間を入力して、Enter を押します。

ステップ 13![]() バックアップが正常にスケジュール設定されたことを確認します。コマンド プロンプトで View または Status と入力して、Enter を押します。

バックアップが正常にスケジュール設定されたことを確認します。コマンド プロンプトで View または Status と入力して、Enter を押します。

ステップ 14![]() 「その他の重要なバックアップ タスク」も参照してください。

「その他の重要なバックアップ タスク」も参照してください。

即時バックアップの開始

インスタント バックアップは、CLI で backupconfig コマンドを開始するとすぐに実行されます。

(注) リモート マシンに実行中のバックアップがある場合、バックアップ プロセスは開始されません。

インスタント バックアップを開始するには、コマンドライン インターフェイスで次の手順を実行します。

ステップ 1![]() 管理者として SSH セッションにログインします。

管理者として SSH セッションにログインします。

ステップ 2![]() コマンド プロンプトで backupconfig と入力し、Enter を押します。

コマンド プロンプトで backupconfig と入力し、Enter を押します。

•![]()

[View]:スケジュール設定したバックアップを確認できます。

•![]()

[Verify]:バックアップをリモート マシンでスケジュール設定できるかどうかを確認します。

•![]()

[Schedule]:アプライアンスにバックアップをスケジュール設定できます。

•![]()

[Cancel]:スケジュール設定されたバックアップをキャンセルします。

•![]()

[Status]:実行中のバックアップのステータスを確認できます。

ステップ 3![]() ソース アプライアンスおよびターゲット アプライアンス間の接続が低速である場合は、データ圧縮をオンにします。

ソース アプライアンスおよびターゲット アプライアンス間の接続が低速である場合は、データ圧縮をオンにします。

ステップ 4![]() Schedule と入力して、Enter を押します。

Schedule と入力して、Enter を押します。

ステップ 5![]() ターゲットのセキュリティ管理アプライアンスの IP アドレスを入力します。

ターゲットのセキュリティ管理アプライアンスの IP アドレスを入力します。

ステップ 6![]() ターゲット アプライアンスを識別する有効な名前を入力します(最大 20 文字)。

ターゲット アプライアンスを識別する有効な名前を入力します(最大 20 文字)。

ステップ 7![]() ターゲット アプライアンスの管理ユーザの名前およびパスワードを入力します。

ターゲット アプライアンスの管理ユーザの名前およびパスワードを入力します。

ステップ 8![]() バックアップするデータに関するプロンプトに応答します。

バックアップするデータに関するプロンプトに応答します。

すべてのデータ、または次のデータの任意の組み合わせをバックアップできます。

これで、セキュリティ管理アプライアンスはターゲット マシンの存在を確認し、ターゲット マシンにデータを受けるのに十分なスペースがあるかどうかを判別します。

ターゲット マシンのスペースが不十分な場合は、次のエラー メッセージが表示されます。「 Backup cannot be scheduled.Reason: There is not enough space for Spam Quarantine, Email Tracking, Web Tracking, Reporting.Please increase disk allocation for these services on the target machine 」。データは転送されません。

ターゲット マシンが検証されると、コンソールに次の選択肢が表示されます。

1. [Setup Reoccurring Backup]:定期バックアップをスケジュール設定できます。

2. [Schedule a Single backup]:単一バックアップをスケジュール設定できます。

3. [Start a Single Backup Now]:即時バックアップを開始できます。

ステップ 10![]() バックアップ ジョブの有効な名前を入力します。

バックアップ ジョブの有効な名前を入力します。

バックアップ プロセスが数分で開始し、ソース マシンからターゲット マシンへのデータの転送が開始されます。即時バックアップが開始されると、次のメッセージが表示されます。「 Backup has been initiated and will begin in a few seconds 」。

ステップ 11![]() (任意)バックアップの進捗状況を表示するには、コマンドライン プロンプトで Status と入力します。

(任意)バックアップの進捗状況を表示するには、コマンドライン プロンプトで Status と入力します。

ステップ 12![]() 「その他の重要なバックアップ タスク」も参照してください。

「その他の重要なバックアップ タスク」も参照してください。

バックアップ ステータスの確認

ログ ファイルの確認

スケジュールされたバックアップの確認

ステップ 1![]() 管理者として SSH セッションにログインします。

管理者として SSH セッションにログインします。

ステップ 2![]() コマンド プロンプトで backupconfig と入力し、Enter を押します。

コマンド プロンプトで backupconfig と入力し、Enter を押します。

進行中のバックアップのステータスの確認

ステップ 1![]() 管理者として SSH セッションにログインします。

管理者として SSH セッションにログインします。

ステップ 2![]() コマンド プロンプトで backupconfig と入力し、Enter を押します。

コマンド プロンプトで backupconfig と入力し、Enter を押します。

その他の重要なバックアップ タスク

ここで説明されているバックアップ プロセスではバックアップされない項目が失われることを防止するため、およびアプライアンスの障害が発生した場合にセキュリティ管理アプライアンスの交換を速めるため、次のことを検討してください。

•![]() プライマリ セキュリティ管理アプライアンスから設定を保存するには、「コンフィギュレーション設定の保存とインポート」を参照してください。プライマリ セキュリティ管理アプライアンスとは別の安全な場所にコンフィギュレーション ファイルを保存します。

プライマリ セキュリティ管理アプライアンスから設定を保存するには、「コンフィギュレーション設定の保存とインポート」を参照してください。プライマリ セキュリティ管理アプライアンスとは別の安全な場所にコンフィギュレーション ファイルを保存します。

•![]() セキュリティ管理アプライアンスから別の場所にログ ファイルを保存する方法については、「ログ サブスクリプション」を参照してください。

セキュリティ管理アプライアンスから別の場所にログ ファイルを保存する方法については、「ログ サブスクリプション」を参照してください。

さらに、バックアップ ログのログ サブスクリプションを設定できます。「GUI でのログ サブスクリプションの作成」を参照してください。

セキュリティ管理 アプライアンスでのディザスタ リカバリ

セキュリティ管理アプライアンスが予期せず失敗した場合は、次の手順を使用して、セキュリティ管理サービスおよびバックアップしたデータを復元します。これは「セキュリティ管理アプライアンスのバックアップ」の情報を使用して定期的に保存しています。

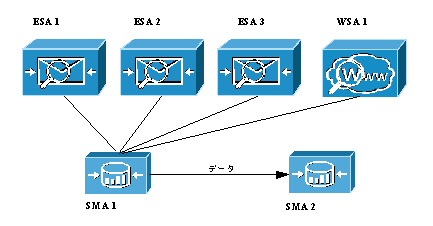

一般的なアプライアンス設定は図 13-3 のようになります。

この環境で、SMA 1 は ESA 1 ~ 3 および WSA 1 からデータを受信しているプライマリ セキュリティ管理アプライアンスです。SMA 2 は SMA1 からバックアップ データを受信しているバックアップ セキュリティ管理アプライアンスです。

失敗した場合は、SMA 2 がプライマリ セキュリティ管理アプライアンスになるように設定する必要があります。

SMA 2 を新しいプライマリ セキュリティ管理アプライアンスとして設定し、サービスを復元するには、次の手順を実行します。

ステップ 1![]() バックアップ セキュリティ管理アプライアンス(SMA2)に、プライマリ セキュリティ管理アプライアンス(SMA1)から保存したコンフィギュレーション ファイルをロードします。

バックアップ セキュリティ管理アプライアンス(SMA2)に、プライマリ セキュリティ管理アプライアンス(SMA1)から保存したコンフィギュレーション ファイルをロードします。

詳細については、「コンフィギュレーション ファイルのロード」を参照するか、 loadconfig コマンドを使用します。

ステップ 2![]() 次のようにして、障害が発生した SMA 1 から IP アドレスを再作成し、SMA 2 の IP アドレスに設定します。

次のようにして、障害が発生した SMA 1 から IP アドレスを再作成し、SMA 2 の IP アドレスに設定します。

a.![]() SMA 2 で、[Network] > [IP Interfaces] > [Add IP Interfaces] を選択します。

SMA 2 で、[Network] > [IP Interfaces] > [Add IP Interfaces] を選択します。

b.![]() [Add IP Interfaces] ページで、障害が発生した SMA1 のすべての関連 IP 情報をテキスト フィールドに入力して、SMA 2 のインターフェイスを再作成します。

[Add IP Interfaces] ページで、障害が発生した SMA1 のすべての関連 IP 情報をテキスト フィールドに入力して、SMA 2 のインターフェイスを再作成します。

IP インターフェイスの追加の詳細については、「IP インターフェイスの設定」を参照してください。

ステップ 3![]() [Submit] と [Commit] をクリックします。

[Submit] と [Commit] をクリックします。

ステップ 4![]() 新しい セキュリティ管理アプライアンス(SMA 2)ですべてのサービスをイネーブルにします。

新しい セキュリティ管理アプライアンス(SMA 2)ですべてのサービスをイネーブルにします。

この場合、ESA 1 ~ 3 と WSA 1 のサービスも再度イネーブルにする必要があります。詳細については、「セキュリティ管理アプライアンスでのサービスの設定」を参照してください。

ステップ 5![]() すべてのアプライアンスを新しい セキュリティ管理アプライアンス(SMA 2)に追加します。

すべてのアプライアンスを新しい セキュリティ管理アプライアンス(SMA 2)に追加します。

詳細については、「管理対象アプライアンスの追加について」を参照してください。

ステップ 6![]() アプライアンスへの接続を確立し、その接続をテストすることで、各アプライアンスがイネーブルとなり、機能していることをテストして確認します。

アプライアンスへの接続を確立し、その接続をテストすることで、各アプライアンスがイネーブルとなり、機能していることをテストして確認します。

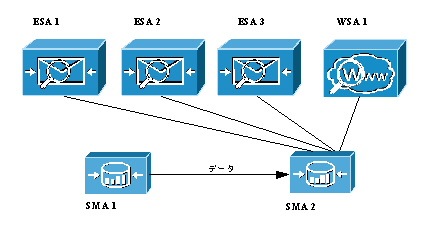

これで、SMA 2 がプライマリ セキュリティ管理アプライアンスになりました。これで、図 13-4 に示すように、ESA 1 ~ 3 と WSA 1 からもすべてのデータが SMA 2 に送られるようになりました。

その他のデータの復元

復元が必要な追加のデータについては、「その他の重要なバックアップ タスク」を参照してください。

アプライアンス ハードウェアの アップグレード

古い セキュリティ管理アプライアンスから新しいモデルにアップグレードする場合(たとえば、M160 から M650 へのアップグレード)、次の手順を実行して、古いアプライアンスから新しいアプライアンスにデータを正しく転送します。

(注) 異なるサイズの セキュリティ管理アプライアンス間でデータを転送することはできますが、新しいアプライアンスには同等以上のサイズが割り当てられている必要があります。

図 13-5 新しいセキュリティ管理アプライアンス ハードウェアのアップグレード

(注) 以下に示すすべての説明は、コマンド プロンプトに入力する場合のものです。

ステップ 1![]() 管理者として SSH セッションにログインします。

管理者として SSH セッションにログインします。

ステップ 2![]() コマンド プロンプトで backupconfig と入力し、Enter を押します。

コマンド プロンプトで backupconfig と入力し、Enter を押します。

•![]() [View]:スケジュール設定したバックアップを確認できます。

[View]:スケジュール設定したバックアップを確認できます。

•![]() [Verify]:バックアップをリモート マシンでスケジュール設定できるかどうかを確認します。

[Verify]:バックアップをリモート マシンでスケジュール設定できるかどうかを確認します。

•![]() [Schedule]:アプライアンスにバックアップをスケジュール設定できます。

[Schedule]:アプライアンスにバックアップをスケジュール設定できます。

•![]() [Cancel]:スケジュール設定されたバックアップをキャンセルします。

[Cancel]:スケジュール設定されたバックアップをキャンセルします。

•![]() [Status]:実行中のバックアップのステータスを確認できます。

[Status]:実行中のバックアップのステータスを確認できます。

ステップ 3![]() Schedule と入力して、Enter を押します。

Schedule と入力して、Enter を押します。

ステップ 4![]() ターゲット セキュリティ管理アプライアンスの IP アドレスと名前を入力します。

ターゲット セキュリティ管理アプライアンスの IP アドレスと名前を入力します。

これで、セキュリティ管理アプライアンスはターゲット マシンが存在するかどうか、およびターゲット マシンにデータを受けるのに十分なスペースがあるかどうかを確認します。

異なるサイズの セキュリティ管理アプライアンス間でデータを転送することはできますが、新しいアプライアンスには同等以上のサイズが割り当てられている可能性があります。ターゲット マシンのスペースが不十分な場合は、次のエラー メッセージが表示されます。「 Backup cannot be scheduled.Reason: There is not enough space for isq, tracking, reporting, slbl.Please increase disk allocation for these services on the target machine 」。データは転送されません。

ターゲット マシンが検証されると、コンソールに次の選択肢が表示されます。

•![]() 1. [Setup Reoccurring Backup]:定期バックアップをスケジュール設定できます。

1. [Setup Reoccurring Backup]:定期バックアップをスケジュール設定できます。

•![]() 2. [Schedule a Single backup]:単一バックアップをスケジュール設定できます。

2. [Schedule a Single backup]:単一バックアップをスケジュール設定できます。

•![]() 3. [Start a Single Backup Now]:即時バックアップを開始できます。

3. [Start a Single Backup Now]:即時バックアップを開始できます。

バックアップ プロセスが開始し、ソース マシンからターゲット マシンへのデータの転送がすぐに開始されます。即時バックアップが開始されると、次のメッセージが表示されます。「 Backup has been initiated and will begin in a few seconds 」。

ステップ 6![]() コマンドライン プロンプトに suspendtransfers コマンドを入力し、ソース アプライアンスと新しいターゲット アプライアンス間のすべてのデータ転送を一時停止します。

コマンドライン プロンプトに suspendtransfers コマンドを入力し、ソース アプライアンスと新しいターゲット アプライアンス間のすべてのデータ転送を一時停止します。

suspendtransfers コマンドによって、古いソース セキュリティ管理アプライアンスのデータ受信が停止されます。

ステップ 7![]() 上記のステップ 2 から 5 を繰り返して、ソース マシンで新しいインスタント バックアップを実行します。

上記のステップ 2 から 5 を繰り返して、ソース マシンで新しいインスタント バックアップを実行します。

AsyncOS のアップグレード

ここでは、セキュリティ管理アプライアンスでのソフトウェア アップグレードおよびアップデートに関連する次の内容について説明します。

クラスタ化されたシステムのアップグレードについて

クラスタ化されたマシンをアップグレードする場合は、『 Cisco IronPort AsyncOS for Email Advanced User Guide 』の「Centralized Management」の章にある「Upgrading Machines in a Cluster」を参照してください。

ネットワーク要件の決定

Cisco IronPort Systems では分散アップグレード サーバ アーキテクチャを使用して、顧客がどこからでも AsyncOS アップグレードをすばやくダウンロードできます。この分散サーバ アーキテクチャのため、Cisco IronPort アップデート サーバではダイナミック IP アドレスが使用されます。厳格なファイアウォール ポリシーを適用している場合は、AsyncOS のアップグレード用に静的な場所の設定が必要になることがあります。アップグレードに関して、ファイアウォール設定にスタティック IP が必要であると判断した場合は、Cisco IronPort カスタマー サポートに連絡して、必要な URL アドレスを取得してください。

(注) 既存のファイアウォール ルールで upgrades.cisco.com ポート(22、25、80、4766 など)からのレガシー アップグレードのダウンロードが許可されている場合は、それらを削除するか、修正したファイアウォール ルールに置き換える必要があります。

アップグレード方式:リモートまたは ストリーミング

Cisco IronPort では、Cisco IronPort アプライアンスで AsyncOS をアップグレードするための 2 つの方式(または「ソース」)を使用できます。

•![]() ストリーミング アップグレード:各 Cisco IronPort アプライアンスは Cisco IronPort アップグレード サーバから HTTP を介して AsyncOS アップグレードを直接ダウンロードします。

ストリーミング アップグレード:各 Cisco IronPort アプライアンスは Cisco IronPort アップグレード サーバから HTTP を介して AsyncOS アップグレードを直接ダウンロードします。

•![]() リモート アップグレード:Cisco IronPort からアップグレード イメージを 1 回だけダウンロードし、Cisco IronPort アプライアンスに保存します。Cisco IronPort アプライアンスはネットワーク内のサーバから AsyncOS アップグレードをダウンロードします。

リモート アップグレード:Cisco IronPort からアップグレード イメージを 1 回だけダウンロードし、Cisco IronPort アプライアンスに保存します。Cisco IronPort アプライアンスはネットワーク内のサーバから AsyncOS アップグレードをダウンロードします。

「アップグレードおよびサービス アップデートの設定」にある、アップグレード方式を設定します。オプションで、CLI で updateconfig コマンドを使用します。

ストリーミング アップグレードの概要

ストリーミング アップグレードでは、各 Cisco IronPort アプライアンスが直接 Cisco IronPort アップデート サーバに接続して、アップグレードを検索してダウンロードします。

この方式では、Cisco IronPort アプライアンスが Cisco IronPort Systems アップデート サーバにネットワークから直接接続する必要があります。

リモート アップグレードの概要

また、Cisco IronPort のアップデート サーバから直接アップデートを取得する(ストリーミング アップグレード)のではなく、ネットワーク内からローカルで AsyncOS にアップデートをダウンロードおよびホスト(リモート アップグレード)することもできます。この機能を使用して、インターネットにアクセスできるネットワーク上のすべてのサーバに HTTP で暗号化されたアップデート イメージをダウンロードします。アップデート イメージをダウンロードする場合は、内部 HTTP サーバ(アップデート マネージャ)を設定し、Cisco IronPort アプライアンスで AsyncOS イメージをホスティングすることができます。

ステップ 1![]() 「リモート アップグレードのハードウェア要件およびソフトウェア要件」および「リモート アップグレード イメージのホスティング」の情報をお読みください。

「リモート アップグレードのハードウェア要件およびソフトウェア要件」および「リモート アップグレード イメージのホスティング」の情報をお読みください。

ステップ 2![]() アップグレード ファイルを取得して処理するように、ローカル サーバを設定します。

アップグレード ファイルを取得して処理するように、ローカル サーバを設定します。

ステップ 3![]() アップグレード ファイルをダウンロードします。

アップグレード ファイルをダウンロードします。

ステップ 4![]() [Management Appliance] > [System Administration] > [Update SettingsChoose] を選択します。

[Management Appliance] > [System Administration] > [Update SettingsChoose] を選択します。

このページで、ローカル サーバを使用するようにアプライアンスを設定することを指定します。

ステップ 5![]() [Management Appliance] > [System Administration] > [System Upgrade] を選択します。

[Management Appliance] > [System Administration] > [System Upgrade] を選択します。

ステップ 6![]() [Available Upgrades] をクリックします。

[Available Upgrades] をクリックします。

(注) コマンドライン プロンプトから、次を行うこともできます。

updateconfig コマンドを実行してから upgrade コマンドを実行する。

詳細については、「AsyncOS のアップグレード」を参照してください。

リモート アップグレードのハードウェア要件およびソフトウェア要件

AsyncOS アップグレード ファイルを ダウンロード するには、内部ネットワークに次を持つシステムが必要です。

•![]() Cisco IronPort Systems アップデート サーバへのインターネット アクセス。

Cisco IronPort Systems アップデート サーバへのインターネット アクセス。

(注) 今回のリリースでアップデート サーバのアドレスへの HTTP アクセスを許可するファイアウォール設定値を設定する必要がある場合、特定の IP アドレスではなく DNS 名を使用する必要があります。

AsyncOS アップデート ファイルを ホスティング するには、内部ネットワークに次を持つサーバが必要です。

•![]() Web サーバ。たとえば、次のような Microsoft IIS(Internet Information Services)または Apache オープン ソース サーバ。

Web サーバ。たとえば、次のような Microsoft IIS(Internet Information Services)または Apache オープン ソース サーバ。

–![]() 24 文字を超えた、ディレクトリまたはファイル名の表示をサポート

24 文字を超えた、ディレクトリまたはファイル名の表示をサポート

リモート アップグレード イメージのホスティング

ローカル サーバの設定が完了したら、 http://updates.ironport.com/fetch_manifest.html にアクセスしてアップグレード イメージの zip ファイルをダウンロードします。イメージをダウンロードするには、Cisco IronPort アプライアンスのシリアル番号とバージョン番号を入力します。利用可能なアップグレードのリストが表示されます。アップグレード イメージの zip ファイルをダウンロードするアップグレード バージョンをクリックします。AsyncOS アップグレードのアップグレード イメージを使用するには、ローカル サーバの基本 URL を [Edit Update Settings] ページに入力します(または CLI の updateconfig を使用します)。

ネットワーク上の Cisco IronPort アプライアンスに使用可能なアップグレードを、 http://updates.ironport.com/fetch_manifest.html で選択したバージョンに限定する XML ファイルを、ローカル サーバでホスティングすることもできます。この場合でも、Cisco IronPort アプライアンスは Cisco IronPort Systems アップデート サーバからアップグレードをダウンロードします。アップグレード リストをローカル サーバにホスティングする場合は、zip ファイルをダウンロードして、 asyncos/phoebe-my-upgrade.xml ファイルをローカル サーバのルート ディレクトリに展開します。AsyncOS アップグレードのアップグレード リストを使用するには、XML ファイルの完全 URL を [Edit Update Settings] ページに入力します(または CLI の updateconfig を使用します)。

リモート アップグレードの詳細については、Cisco IronPort ナレッジ ベースを参照するか、Cisco IronPort Support プロバイダーにお問い合わせください。

リモート アップグレード方式における重要な違い

ストリーミング アップグレード方式と比較して、AsyncOS をローカル サーバからアップグレード(リモート アップグレード)する場合には、次の違いがあることに注意してください。

•![]() ダウンロード中に、 アップグレードによるインストールがすぐに実行されます。

ダウンロード中に、 アップグレードによるインストールがすぐに実行されます。

•![]() アップグレード プロセスの最初の 10 秒間、バナーが表示されます。このバナーが表示されている間は、Ctrl を押した状態で C を押すと、ダウンロードの開始前にアップグレード プロセスを終了できます。

アップグレード プロセスの最初の 10 秒間、バナーが表示されます。このバナーが表示されている間は、Ctrl を押した状態で C を押すと、ダウンロードの開始前にアップグレード プロセスを終了できます。

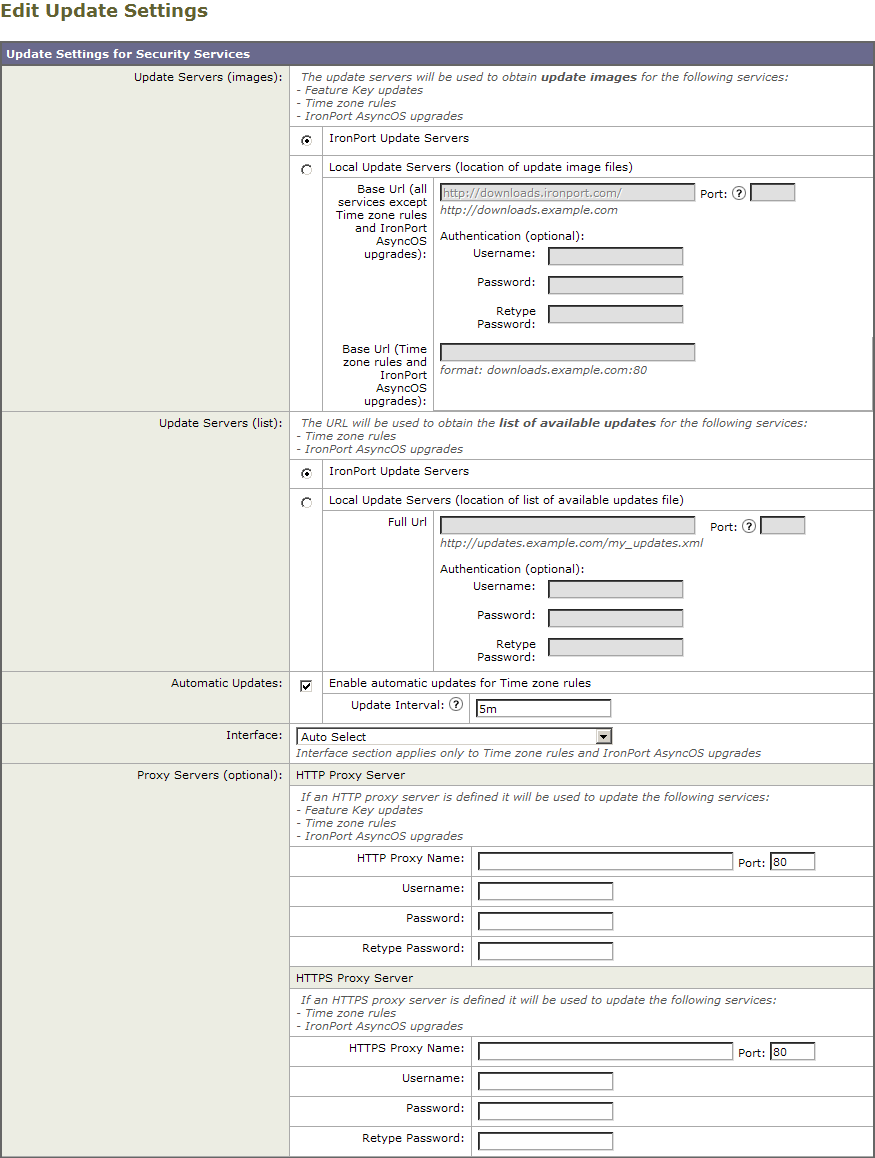

アップグレードおよびサービス アップデート の設定

セキュリティ管理アプライアンスがセキュリティ サービス アップデート(時間帯ルールなど)および AsyncOS アップグレードをダウンロードする方法を設定できます。たとえば、ファイルをダウンロードするときに使用するネットワーク インターフェイスを選択したり、アップデート間隔を設定したり、自動アップデートをディセーブルにしたりすることができます。

AsyncOS は、新しい AsyncOS アップグレードを除く、すべてのセキュリティ サービス コンポーネントへの新しいアップデートがないか、定期的にアップデート サーバに問い合わせます。AsyncOS をアップグレードするには、AsyncOS が使用可能なアップグレードを問い合わせるよう、手動で要求する必要があります。

アップグレードおよびアップデート設定は、GUI(次の 2 つの項を参照)で、または CLI で updateconfig コマンドを使用して設定できます。

アップグレード およびアップデートの設定

表 13-1 に、設定可能なアップデートおよびアップグレード設定を示します。

|

|

|

|---|---|

|

|

Cisco IronPort アップデート サーバまたはローカル Web サーバから、Cisco IronPort AsyncOS アップグレード イメージおよびサービス アップデート(時間帯ルールや機能キーのアップデートなど)をダウンロードするかどうかを決定します。デフォルトは、Cisco IronPort アップデート サーバです。 • • ローカル アップデート サーバを選択した場合は、アップグレードとアップデートのダウンロードに使用するサーバの基本 URL とポート番号を入力します。サーバが認証を必要とする場合、有効なユーザ名とパスワードも入力します。 詳細については、「アップグレード方式:リモートまたは ストリーミング」および「リモート アップグレードの概要」を参照してください。 |

|

|

利用可能なアップグレードおよびサービス アップデートのリスト(マニフェスト XML ファイル)を、Cisco IronPort アップデート サーバまたはローカル Web サーバのどちらからダウンロードするかを選択します。 デフォルトは、Cisco IronPort アップデート サーバです。 該当する場合は、「厳格なファイアウォール ポリシーを適用している環境のスタティック アップグレードおよびアップデート サーバ設定」を参照してください。 ローカル Web サーバに保存されたアップグレード イメージを一時的にダウンロードする場合は、ローカル Web サーバを選択できます。イメージをダウンロードした後、この設定を変えて Cisco IronPort アップデート サーバに戻し、セキュリティ コンポーネントが自動的にアップデートされるようにすることを推奨します。 ローカル アップデート サーバを選択した場合、サーバのファイル名およびポート番号を含む、リストのマニフェスト XML ファイルの完全なパスを入力します。ポートのフィールドを空のままにした場合、AsyncOS はポート 80 を使用します。サーバが認証を必要とする場合、有効なユーザ名とパスワードも入力します。 詳細については、「アップグレード方式:リモートまたは ストリーミング」および「リモート アップグレードの概要」を参照してください。 |

|

|

時間帯ルールの自動アップデートをイネーブルにするかどうかを選択します。イネーブルにする場合は、アップデートを確認する間隔を入力します。分の場合は m 、時間の場合は h 、日の場合は d を末尾に追加します。 |

|

|

時間帯ルールや AsyncOS アップグレードなどをアップデート サーバに問い合わせるときに、どのネットワーク インターフェイスを使用するかを選択します。使用可能なプロキシ データ インターフェイスが表示されます。デフォルトでは、使用するインターフェイスがアプライアンスにより選択されます。 |

|

|

アップストリームの HTTP プロキシ サーバが存在し、認証が必要な場合は、サーバ情報、ユーザ名、およびパスワードをここに入力します。 |

|

|

アップストリームの HTTPS プロキシ サーバが存在し、認証が必要な場合は、サーバ情報、ユーザ名、およびパスワードをここに入力します。 |

厳格なファイアウォール ポリシーを適用している環境のスタティック アップグレードおよびアップデート サーバ設定

Cisco IronPort AsyncOS アップデート サーバは、ダイナミック IP アドレスを使用します。環境にスタティック IP アドレスが必要な厳格なファイアウォール ポリシーを適用している場合は、Cisco IronPort カスタマー サポートに連絡して必要な URL アドレスを取得し、次の手順に従ってそれらをローカル サーバとして入力します。

GUI からのアップデートおよびアップグレード設定値の設定

アップデートおよびアップグレード設定を編集するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [System Administration] > [Update Settings] ページに移動し、[Edit Update Settings] をクリックします。

[Management Appliance] > [System Administration] > [Update Settings] ページに移動し、[Edit Update Settings] をクリックします。

表 13-1 の説明を参考にして、次の各設定値を設定します。

図 13-8 [Edit Update Settings] ページ

ステップ 2![]() [Update Servers (images)] セクションで、アップデートとアップグレード用のイメージのダウンロード元のサーバを指定します。

[Update Servers (images)] セクションで、アップデートとアップグレード用のイメージのダウンロード元のサーバを指定します。

ステップ 3![]() [Update Servers (list)] セクションで、使用可能なアップデートおよび AsyncOS アップグレードのリストの取得の設定を指定します。

[Update Servers (list)] セクションで、使用可能なアップデートおよび AsyncOS アップグレードのリストの取得の設定を指定します。

ステップ 4![]() 時間帯ルールおよびインターフェイスの設定を指定します。

時間帯ルールおよびインターフェイスの設定を指定します。

CLI からのアップデートおよびアップグレード設定値の設定

updateconfig コマンドを使用すると、Cisco IronPort アプライアンスにサービス アップデートおよび AsyncOS アップグレードを探す場所を指示できます。リモート アップグレードの場合、 updateconfig コマンドを発行して、アプライアンスがその目的でローカル アップデート サーバを使用するように設定します。

(注) ping コマンドを使用すると、アプライアンスがローカル サーバに接続できることを確認できます。また、telnet コマンドを使用してローカル サーバのポート 80 に Telnet 接続することで、ローカル サーバが該当のポートをリッスンしていることが確認できます。

アップグレードする前に:重要な手順

ステップ 1![]() 次のようにして、データの消失を防止する、または最小限に抑えます。

次のようにして、データの消失を防止する、または最小限に抑えます。

•![]() 新しいアプライアンスに十分なディスク容量があり、転送される各データ タイプに同等以上のサイズが割り当てられていることを確認します。「使用可能な最大ディスク領域」を参照してください。

新しいアプライアンスに十分なディスク容量があり、転送される各データ タイプに同等以上のサイズが割り当てられていることを確認します。「使用可能な最大ディスク領域」を参照してください。

•![]() ディスク領域についての何らかの警告を受け取った場合は、アップグレードを開始する前に、ディスク領域に関する問題をすべて解決してください。

ディスク領域についての何らかの警告を受け取った場合は、アップグレードを開始する前に、ディスク領域に関する問題をすべて解決してください。

ステップ 2![]() アプライアンスから、XML コンフィギュレーション ファイルを保存します。

アプライアンスから、XML コンフィギュレーション ファイルを保存します。

ステップ 3![]() セーフリスト/ブロックリスト機能を使用している場合は、リストをボックスからエクスポートします。

セーフリスト/ブロックリスト機能を使用している場合は、リストをボックスからエクスポートします。

ステップ 4![]() CLI からアップグレードを実行している場合は、 suspendlistener コマンドを使用してリスナーを停止します。GUI からアップグレードを実行した場合は、自動的にリスナーの一時停止が発生します。

CLI からアップグレードを実行している場合は、 suspendlistener コマンドを使用してリスナーを停止します。GUI からアップグレードを実行した場合は、自動的にリスナーの一時停止が発生します。

ステップ 5![]() メール キューとデリバリ キューを解放します。

メール キューとデリバリ キューを解放します。

ステップ 6![]() アップグレード設定が希望どおりに設定されていることを確認します。「アップグレードおよびサービス アップデートの設定」を参照してください。

アップグレード設定が希望どおりに設定されていることを確認します。「アップグレードおよびサービス アップデートの設定」を参照してください。

GUI からの AsyncOS のアップグレード

AsyncOS をアップグレードするには、次の手順を実行します。

ステップ 1![]() 「アップグレードする前に:重要な手順」に示された作業を完了したことを確認します。

「アップグレードする前に:重要な手順」に示された作業を完了したことを確認します。

ステップ 2![]() セキュリティ管理アプライアンスで、[Management Appliance] > [System Administration] > [System Upgrade] を選択します。

セキュリティ管理アプライアンスで、[Management Appliance] > [System Administration] > [System Upgrade] を選択します。

ステップ 3![]() [Available Upgrades] をクリックします。

[Available Upgrades] をクリックします。

[Available Upgrades] ページが表示されます。

ステップ 4![]() 利用可能なアップグレードのリストから、アップグレードを選択します。

利用可能なアップグレードのリストから、アップグレードを選択します。

ステップ 5![]() アップグレード前に設定ディレクトリに現在の設定を保存する場合は、[Upgrade Preparation] セクションでチェックボックスをオンにします。この設定が推奨されます。また、テキスト フィールドにメール アドレスを入力することで、選択した電子メールにこのパスワード ファイルを送信できます。

アップグレード前に設定ディレクトリに現在の設定を保存する場合は、[Upgrade Preparation] セクションでチェックボックスをオンにします。この設定が推奨されます。また、テキスト フィールドにメール アドレスを入力することで、選択した電子メールにこのパスワード ファイルを送信できます。

このセクションでは、[Configuration File] チェックボックスの [Mask Passwords] をオンにすることで、コンフィギュレーション ファイルにパスワードが表示されないようにすることもできます。

ステップ 6![]() [Begin Upgrade] をクリックします。ページの上部に経過表示バーが表示されます。変更の確定や新しいライセンス契約書への合意を 1 回以上求められる場合があります。

[Begin Upgrade] をクリックします。ページの上部に経過表示バーが表示されます。変更の確定や新しいライセンス契約書への合意を 1 回以上求められる場合があります。

ステップ 7![]() アップグレードを完了するには、[Continue] をクリックします。

アップグレードを完了するには、[Continue] をクリックします。

ステップ 8![]() アップグレードが完了すると、アプライアンスをリブートするように求められます。

アップグレードが完了すると、アプライアンスをリブートするように求められます。

ステップ 10![]() 他の推奨される作業については、「アップグレード後」を参照してください。

他の推奨される作業については、「アップグレード後」を参照してください。

CLI を使用したアップグレードの実行

AsyncOS アップグレードを取得する場所(ローカル サーバまたは Cisco IronPort サーバ)を指定するには、 updateconfig コマンドを実行します。アップグレードをインストールするには、 upgrade コマンドを実行します。デフォルトでは、 upgrade コマンドを入力すると、アプライアンスは Cisco IronPort アップグレード サーバに最新のアップデートを問い合わせます。

(注) 6.5 以前のバージョンの AsyncOS では、AsyncOS のアップグレードの取得に upgradeconfig コマンドが使用されていました。このコマンドは、現在サポートされていません。

(注) アップグレード中は、さまざまなプロンプトを一時停止のまま長時間放置しないでください。TCP セッションがダウンロード中にタイムアウトしてしまった場合、アップグレードが失敗する可能性があります。

アップグレードする前に、「アップグレードする前に:重要な手順」の関連する手順を完了します。

upgrade コマンドを発行して、利用可能なアップグレードのリストを表示します。リストから目的のアップグレードを選択して、インストールします。メッセージを確認するか、ライセンス契約を読んで、同意するように求められる場合があります。

アップグレードが完了したら、「アップグレード後」の作業を実行します。

アップグレード後

•![]() (関連する電子メール セキュリティ アプライアンスのある導入環境の場合)リスナーを再度イネーブルにします。

(関連する電子メール セキュリティ アプライアンスのある導入環境の場合)リスナーを再度イネーブルにします。

•![]() 自動アップデート用の設定が AsyncOS アップグレードのダウンロードに使用する設定とは異なっている場合、これらの設定を適宜調整します。「アップグレードおよびサービス アップデートの設定」を参照してください。

自動アップデート用の設定が AsyncOS アップグレードのダウンロードに使用する設定とは異なっている場合、これらの設定を適宜調整します。「アップグレードおよびサービス アップデートの設定」を参照してください。

•![]() システムが最新の Configuration Master をサポートするように設定します。「Configuration Master を使用するための設定の概要」を参照してください。

システムが最新の Configuration Master をサポートするように設定します。「Configuration Master を使用するための設定の概要」を参照してください。

•![]() 設定を保存するかどうか判断します。詳細については、「コンフィギュレーション設定の保存とインポート」を参照してください。

設定を保存するかどうか判断します。詳細については、「コンフィギュレーション設定の保存とインポート」を参照してください。

AsyncOS の以前のバージョンへの 復元

緊急時には、前の認定バージョンの AsyncOS に戻すことができます。

アップグレードによって主要なサブシステムの一方向の変換が行われるため、バージョンの復元プロセスは複雑であり、Cisco IronPort 品質保証チームの認定が必要です。復元できるのは、前の 2 つのバージョンの中の 1 つだけです。最初にこの機能がサポートされた AsyncOS バージョンは AsyncOS 6.5 です。これよりも前のバージョンの AsyncOS はサポートされていません。

アプライアンス上のすべてのデータをクリアし、新しい、クリーンな設定から始める場合は、現在実行中のビルドに戻すこともできます。

復元による影響に関する重要な注意事項

Cisco IronPort アプライアンスにおける revert コマンドの使用は、非常に破壊的な操作になります。このコマンドにより、すべての設定ログとデータベースが破壊されます。さらに、復元ではアプライアンスが再設定されるまでメール処理が中断されます。このコマンドはすべての設定を破壊するため、 revert コマンドを発行する場合は、Cisco IronPort アプライアンスへの物理的なローカル アクセスを必ず用意するようにしてください。

警告 戻し先のバージョンのコンフィギュレーション ファイルが必要です。コンフィギュレーション ファイルには、後方互換性がありません。

AsyncOS 復元の実行

前の認定バージョンの AsyncOS に復元するには、次の手順を実行します。

ステップ 1![]() 戻し先のバージョンのコンフィギュレーション ファイルがあることを確認してください。コンフィギュレーション ファイルには、後方互換性がありません。

戻し先のバージョンのコンフィギュレーション ファイルがあることを確認してください。コンフィギュレーション ファイルには、後方互換性がありません。

ステップ 2![]() アプライアンスの現在の設定のバックアップ コピーを、(パスワードをマスクしない状態で)別のマシンに保存します。それには、電子メールで自分に送信したり、ファイルを FTP で転送します。簡単に行うには、

アプライアンスの現在の設定のバックアップ コピーを、(パスワードをマスクしない状態で)別のマシンに保存します。それには、電子メールで自分に送信したり、ファイルを FTP で転送します。簡単に行うには、 mailconfig CLI コマンドを実行すると、アプライアンスの現在のコンフィギュレーション ファイルが指定したメール アドレスに送信されます。

(注) 復元後にロードするのは、このコンフィギュレーション ファイルではありません。

ステップ 3![]() セーフリスト/ブロックリスト機能を使用する場合は、セーフリスト/ブロックリスト データベースを別のマシンにエクスポートします。

セーフリスト/ブロックリスト機能を使用する場合は、セーフリスト/ブロックリスト データベースを別のマシンにエクスポートします。

ステップ 4![]() 電子メール セキュリティ アプライアンスで、すべてのリスナーを一時停止します。

電子メール セキュリティ アプライアンスで、すべてのリスナーを一時停止します。

ステップ 6![]() バージョンを戻すアプライアンスの CLI にログインします。

バージョンを戻すアプライアンスの CLI にログインします。

revert コマンドを実行すると、いくつかの警告プロンプトが出されます。これらの警告プロンプトに同意すると、すぐにバージョンを戻す動作が開始します。このため、復元前の手順を完了するまで、復元プロセスを開始しないでください。

ステップ 7![]() コマンドライン プロンプトから revert コマンドを入力し、プロンプトに応答します。

コマンドライン プロンプトから revert コマンドを入力し、プロンプトに応答します。

ステップ 8![]() アプライアンスが 2 回リブートするまで待ちます。

アプライアンスが 2 回リブートするまで待ちます。

ステップ 9![]() CLI を使用してアプライアンスにログインします。

CLI を使用してアプライアンスにログインします。

ステップ 10![]() 戻し先のバージョンの XML コンフィギュレーション ファイルをロードします。

戻し先のバージョンの XML コンフィギュレーション ファイルをロードします。

ステップ 11![]() セーフリスト/ブロックリスト機能を使用する場合は、セーフリスト/ブロックリスト データベースをインポートして復元します。

セーフリスト/ブロックリスト機能を使用する場合は、セーフリスト/ブロックリスト データベースをインポートして復元します。

ステップ 12![]() 電子メール セキュリティ アプライアンスで、すべてのリスナーを再びイネーブルにします。

電子メール セキュリティ アプライアンスで、すべてのリスナーを再びイネーブルにします。

これで、復元が完了した Cisco IronPort アプライアンスは、選択された AsyncOS バージョンを使用して稼働します。

(注) 復元が完了して、Cisco IronPort アプライアンスへのコンソール アクセスが再び利用可能になるまでには、15 ~ 20 分かかります。

アップデートについて

サービス アップデートは定期的にダウンロード可能にできます。これらのダウンロードの設定を指定するには、「アップグレードおよびサービス アップデートの設定」を参照してください。

Cisco IronPort Web 使用率制御の URL カテゴリ セット アップデートについて

セキュリティ管理アプライアンス上の一連の URL カテゴリのアップデートについては、次を参照してください。

生成されたメッセージの返信アドレスの 設定

次の場合に対して、AsyncOS で生成されたメールのエンベロープ送信者を設定できます。

返信アドレスの表示、ユーザ、およびドメイン名を指定できます。ドメイン名に仮想ゲートウェイ ドメインの使用を選択することもできます。

GUI の [System Administration] メニューから利用できる [Return Addresses] ページを使用するか、CLI で addressconfig コマンドを使用します。

システムで生成された電子メール メッセージの返信アドレスを GUI で変更するには、[Return Addresses] ページで [Edit Settings] をクリックします。1 つまたは複数のアドレスを変更して [Submit] をクリックし、変更を保存します。

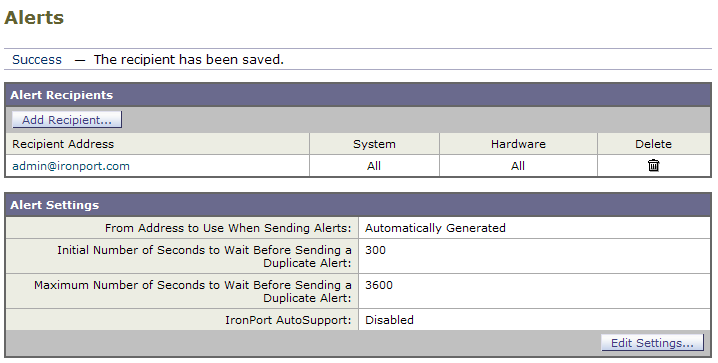

アラートの 管理

アラートとは、Cisco IronPort アプライアンスで発生しているイベントに関する情報が記載されている、電子メールによる通知のことです。これらのイベントにはマイナーからメジャーまでの重要度(または重大度)レベルがあり、一般的にアプライアンスの特定のコンポーネントまたは機能に関連しています。アラートは、Cisco IronPort アプライアンスで生成されます。どのアラート メッセージがどのユーザに送信され、イベントの重大度がどの程度である場合にアラートが送信されるかは、非常にきめ細かなレベルで指定できます。アラートの管理は、GUI の [Management Appliance] > [System Administration] > [Alerts] ページで行います(または、CLI で alertconfig コマンドを使用します)。

アラートの概要

•![]() アラート: 電子メール通知を受け取るアラートを作成します。アラートは、アラートの受信者(受信アラートの電子メール アドレス)と、アラート通知(重大度とアラート タイプを含む)で構成されています。

アラート: 電子メール通知を受け取るアラートを作成します。アラートは、アラートの受信者(受信アラートの電子メール アドレス)と、アラート通知(重大度とアラート タイプを含む)で構成されています。

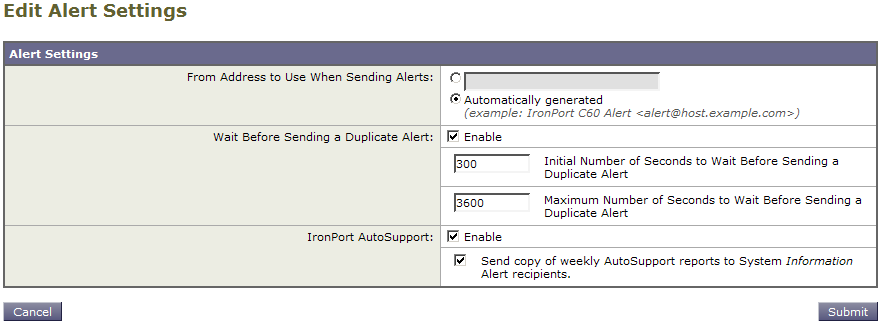

•![]() アラート設定: アラート機能の全般的な動作を指定します。たとえば、アラートの送信者(FROM:)のアドレス、重複アラートを送信する秒間隔、および AutoSupport をイネーブルにするかどうか(および、オプションで週次 AutoSupport レポートを送信するかどうか)などを指定します。

アラート設定: アラート機能の全般的な動作を指定します。たとえば、アラートの送信者(FROM:)のアドレス、重複アラートを送信する秒間隔、および AutoSupport をイネーブルにするかどうか(および、オプションで週次 AutoSupport レポートを送信するかどうか)などを指定します。

アラート:アラート受信者、アラート分類、および重要度

アラートとは、ハードウェア問題などの特定の機能についての情報が含まれている電子メール メッセージまたは通知であり、アラートの受信者に送信されます。アラート受信者とは、アラート通知が送信される電子メール アドレスのことです。通知に含まれる情報は、アラートの分類と重大度によって決まります。どのアラート分類を、どの重大度で、特定のアラート受信者に送信するかを指定できます。アラート エンジンを使用して、受信者に送信されるアラートを詳細に制御できます。たとえば、重大度レベルが Critical であり、アラート タイプが System の場合など、特定のタイプのアラートのみが受信者に送信されるようにシステムを設定できます。また、一般的な設定値も設定できます(「アラート設定値の設定」を参照してください)。すべてのアラートのリストについては、「アラート リスト」を参照してください。

アラートの分類

重大度

アラート設定

アラート設定では、アラートの全般的な動作と設定を制御します。設定には次のような項目があります。

•![]() RFC 2822 Header From:アラートを送信するタイミング(アドレスを入力するか、デフォルトの「alert@<hostname>」を使用します)。また、

RFC 2822 Header From:アラートを送信するタイミング(アドレスを入力するか、デフォルトの「alert@<hostname>」を使用します)。また、 alertconfig -> from コマンドを使用して、この値を CLI で設定することもできます。

•![]() AutoSupport のステータス(イネーブルまたはディセーブル)。

AutoSupport のステータス(イネーブルまたはディセーブル)。

•![]() Information レベルのシステム アラートを受信するように設定されたアラート受信者への、AutoSupport の週次ステータス レポートの送信。

Information レベルのシステム アラートを受信するように設定されたアラート受信者への、AutoSupport の週次ステータス レポートの送信。

重複したアラートの送信

AsyncOS が重複したアラートを送信するまでに待機する秒数の初期値を指定できます。この値を 0 に設定した場合、重複したアラートのサマリーは送信されず、代わりにすべての重複したアラートがリアルタイムに送信されます(短時間に大量の電子メールを受信する可能性があります)。重複したアラートを送信するまでに待機する秒数は、アラートを送信するたびに増加します。この増加は、待機する秒数に、直前の間隔の 2 倍を加えたものになります。つまり、待機時間が 5 秒間の場合、アラートは 5 秒後、15 秒後、35 秒後、75 秒後、155 秒後、315 秒後といった間隔で送信されます。

最終的に、送信間隔は非常に長くなります。[Maximum Number of Seconds to Wait Before Sending a Duplicate Alert] フィールドを使用して、待機間隔の秒数に制限を設けることができます。たとえば、初期値を 5 秒に設定し、最大値を 60 秒に設定すると、アラートは 5 秒後、15 秒後、35 秒後、60 秒後、120 秒後といった間隔で送信されます。

アラートの配信

アラート メッセージは Cisco IronPort アプライアンス内の問題の通知に使用されるため、送信に AsyncOS の標準メール配信システムを使用しません。代わりに、アラート メッセージは AsyncOS で重大なシステム故障が発生しても動作するように設計された、個別に並行動作する電子メール システムで処理されます。

アラート メール システムは、AsyncOS と同一の設定を共有しません。このため、アラート メッセージは、次のように他のメール配信とは若干異なる動作をする可能性があります。

•![]() アラート メッセージは、標準の DNS MX レコードおよび A レコードのルックアップを使用して配信されます。

アラート メッセージは、標準の DNS MX レコードおよび A レコードのルックアップを使用して配信されます。

–![]() 5.X よりも前の AsyncOS バージョンでは、アラート メッセージに SMTP ルートが使用されません。

5.X よりも前の AsyncOS バージョンでは、アラート メッセージに SMTP ルートが使用されません。

–![]() アラート メッセージは DNS エントリを 30 分間キャッシュし、そのキャッシュは 30 分ごとにリフレッシュされます。このため、DNS 障害時にもアラートが出力されます。

アラート メッセージは DNS エントリを 30 分間キャッシュし、そのキャッシュは 30 分ごとにリフレッシュされます。このため、DNS 障害時にもアラートが出力されます。

•![]() アラート メッセージはワーク キューを通過しないため、ウイルスまたはスパムのスキャン対象外です。メッセージ フィルタまたはコンテンツ フィルタの処理対象にも含まれません。

アラート メッセージはワーク キューを通過しないため、ウイルスまたはスパムのスキャン対象外です。メッセージ フィルタまたはコンテンツ フィルタの処理対象にも含まれません。

•![]() アラート メッセージは配信キューを通過しないため、バウンスのプロファイルまたは送信先制御の制限には影響を受けません。

アラート メッセージは配信キューを通過しないため、バウンスのプロファイルまたは送信先制御の制限には影響を受けません。

Cisco IronPort AutoSupport

Cisco IronPort による十分なサポートと今後のシステム変更の設計を可能にするため、システムで生成されたすべてのアラート メッセージを Cisco IronPort Systems に送信するように Cisco IronPort アプライアンスを設定できます。「AutoSupport」と呼ばれるこの機能は、Cisco IronPort カスタマー サポートによるお客様のニーズへのプロアクティブな対応に役立ちます。また、AutoSupport はシステムの稼働時間、 status コマンドの出力、および使用されている AsyncOS バージョンを通知するレポートを毎週送信します。

デフォルトでは、アラート タイプが System で重大度レベルが Information のアラートを受信するように設定されているアラート受信者は、Cisco IronPort に送信される各メッセージのコピーを受信します。内部にアラート メッセージを毎週送信しない場合は、この設定をディセーブルにできます。この機能をイネーブルまたはディセーブルにするには、「アラート設定値の設定」を参照してください。

アラート メッセージ

アラート メッセージは標準的な電子メール メッセージです。Header From: アドレスは設定できますが、メッセージのその他の部分は自動的に生成されます。

アラートの From アドレス

Header From: アドレスは、GUI で [Edit Settings] ボタンをクリックするか、CLI(『 Cisco IronPort AsyncOS CLI Reference Guide 』を参照)を使用して設定できます。

アラートの件名

アラート メッセージの例

アラート受信者の管理

GUI にログインして、[System Administration] > [Alerts] を選択します。(GUI へのアクセス方法の詳細については、「セキュリティ管理アプライアンスへのアクセス」を参照してください)。

(注) システムのセットアップ時に AutoSupport をイネーブルにした場合、指定した電子メール アドレスはデフォルトで、すべての重大度およびクラスのアラートを受信します。この設定はいつでも変更できます。

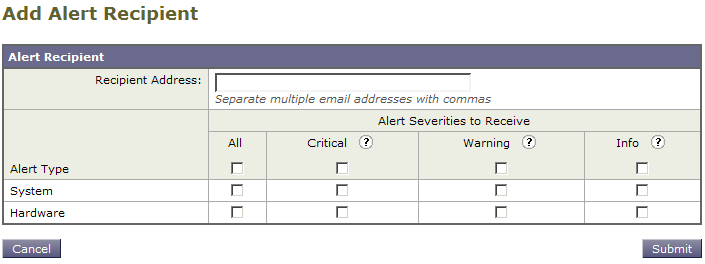

新規アラート受信者の追加

ステップ 1![]() [Alerts] ページで [Add Recipient] をクリックします。[Add Alert Recipients] ページが表示されます。

[Alerts] ページで [Add Recipient] をクリックします。[Add Alert Recipients] ページが表示されます。

ステップ 2![]() 受信者の電子メール アドレスを入力します。複数のアドレスをカンマで区切って入力することもできます。

受信者の電子メール アドレスを入力します。複数のアドレスをカンマで区切って入力することもできます。

ステップ 3![]() アラート受信者が受信するアラート重大度を選択します。

アラート受信者が受信するアラート重大度を選択します。

ステップ 4![]() [Submit] をクリックして、アラート受信者を追加します。

[Submit] をクリックして、アラート受信者を追加します。

既存のアラート受信者の設定

ステップ 1![]() [Alert Recipients] のリストからアラート受信者をクリックします。[Configure Alert Recipient] ページが表示されます。

[Alert Recipients] のリストからアラート受信者をクリックします。[Configure Alert Recipient] ページが表示されます。

アラート受信者の削除

ステップ 1![]() [Alert Recipient] のリストから、アラート受信者に対応するゴミ箱アイコンをクリックします。

[Alert Recipient] のリストから、アラート受信者に対応するゴミ箱アイコンをクリックします。

ステップ 2![]() 表示される警告ダイアログで [Delete] をクリックして削除を確認します。

表示される警告ダイアログで [Delete] をクリックして削除を確認します。

アラート設定値の 設定

アラート設定値の編集

ステップ 1![]() [Alerts] ページで [Edit Settings] をクリックします。[Edit Alert Settings] ページが表示されます。

[Alerts] ページで [Edit Settings] をクリックします。[Edit Alert Settings] ページが表示されます。

ステップ 2![]() アラートの送信に使用する Header From: アドレスを入力するか、[Automatically generated](「alert@<hostname>」を自動生成)を選択します。

アラートの送信に使用する Header From: アドレスを入力するか、[Automatically generated](「alert@<hostname>」を自動生成)を選択します。

ステップ 3![]() 重複したアラートを送信するまでに待機する秒数を指定する場合は、チェックボックスをオンにします。詳細については、「重複したアラートの送信」を参照してください。

重複したアラートを送信するまでに待機する秒数を指定する場合は、チェックボックスをオンにします。詳細については、「重複したアラートの送信」を参照してください。

–![]() 重複したアラートを送信するまでに待機する秒数の初期値を指定します。

重複したアラートを送信するまでに待機する秒数の初期値を指定します。

–![]() 重複したアラートを送信するまでに待機する秒数の最大値を指定します。

重複したアラートを送信するまでに待機する秒数の最大値を指定します。

ステップ 4![]() 必要に応じて、[Cisco IronPort AutoSupport] オプションを選択して、AutoSupport をイネーブルにします。AutoSupport の詳細については、「Cisco IronPort AutoSupport」を参照してください。

必要に応じて、[Cisco IronPort AutoSupport] オプションを選択して、AutoSupport をイネーブルにします。AutoSupport の詳細については、「Cisco IronPort AutoSupport」を参照してください。

–![]() AutoSupport がイネーブルの場合、Information レベルのシステム アラートを受信するように設定されたアラート受信者に、週次 AutoSupport レポートが送信されます。チェックボックスを使用して、これをディセーブルにできます。

AutoSupport がイネーブルの場合、Information レベルのシステム アラートを受信するように設定されたアラート受信者に、週次 AutoSupport レポートが送信されます。チェックボックスを使用して、これをディセーブルにできます。

アラート リスト

ハードウェア アラート

表 13-2 には、アラートの説明やアラートの重大度など、AsyncOS によって生成される可能性のあるさまざまなハードウェア アラートを示してあります。

|

|

|

|

|---|---|---|

|

|

||

|

FILESYSTEM |

||

|

FILESYSTEM.CRITICAL |

||

|

ALERT |

||

|

ALERT_INFO |

システム アラート

表 13-3 には、アラートの説明やアラートの重大度など、AsyncOS によって生成される可能性のあるさまざまなシステム アラートを示してあります。

ネットワーク設定値の変更

このセクションでは、Cisco IronPort アプライアンスのネットワーク操作の設定に使用する機能について説明します。これらの機能では、「システム セットアップ ウィザードの実行」でシステム セットアップ ウィザードを利用して設定したホスト名、DNS、およびルーティングの設定値に直接アクセスできます。

•![]() DNS 設定(GUI で設定。および CLI で

DNS 設定(GUI で設定。および CLI で dnsconfig コマンドを使用して設定)

•![]() ルーティング設定(GUI で設定。および CLI で

ルーティング設定(GUI で設定。および CLI で routeconfig コマンドと setgateway コマンドを使用して設定 )

システム ホスト名の変更

ホスト名は、CLI プロンプトでシステムを識別する際に使用されます。完全修飾ホスト名を入力する必要があります。 sethostname コマンドは、Cisco IronPort アプライアンスの名前を設定します。新規ホスト名は、 commit コマンドを発行して初めて有効になります。

sethostname コマンド

ホスト名の変更を有効にするには、 commit コマンドを入力する必要があります。ホスト名の変更を確定すると、CLI プロンプトに新しいホスト名が表示されます。

ドメイン ネーム システム 設定値の設定

Cisco IronPort アプライアンスのドメイン ネーム システム(DNS)は、GUI の [Management Appliance] > [Network] > [DNS] ページ、または dnsconfig コマンドを使用して設定できます。

•![]() インターネットの DNS サーバまたはユーザ独自の DNS サーバを利用するか、および使用するサーバ

インターネットの DNS サーバまたはユーザ独自の DNS サーバを利用するか、および使用するサーバ

DNS サーバの指定

AsyncOS では、インターネットのルート DNS サーバ、ユーザ独自の DNS サーバ、インターネットのルート DNS サーバ、または指定した権威 DNS サーバを使用できます。インターネットのルート サーバを使用するときは、特定のドメインに使用する代替サーバを指定することもできます。代替 DNS サーバは単一のドメインに適用されるため、該当ドメインに対する権威サーバ(最終的な DNS レコードを提供)になっている必要があります。

AsyncOS では、インターネットの DNS サーバを使用しない場合に「スプリット」DNS サーバをサポートしています。ユーザ独自の内部サーバを使用している場合は、例外のドメインおよび関連する DNS サーバを指定することもできます。

「スプリット」DNS を設定しているときは、in-addr.arpa(PTR)エントリも同様に設定する必要があります。このため、たとえば「.eng」クエリーをネームサーバ 1.2.3.4 にリダイレクトする際に、すべての .eng エントリが 172.16 ネットワークにある場合、スプリット DNS 設定に「eng,16.172.in-addr.arpa」をドメインとして指定する必要があります。

複数エントリとプライオリティ

入力する各 DNS サーバに、数値でプライオリティを指定できます。AsyncOS では、プライオリティが 0 に最も近い DNS サーバの使用を試みます。その DNS サーバが応答しない場合、AsyncOS は次のプライオリティを持つサーバの使用を試みます。同じプライオリティを持つ DNS サーバに複数のエントリを指定する場合、システムはクエリーを実行するたびに同じプライオリティを持つ DNS サーバをリストからランダムに選びます。次にシステムは最初のクエリーが期限切れになるか、「タイムアウト」になるまで短時間待機した後、さらにそれよりわずかに長い秒数待機するという動作を続けます。待機時間の長さは、DNS サーバの実際の総数と、設定されたプライオリティによって異なります。タイムアウトの長さはプライオリティに関係なく、すべての IP アドレスで同じです。最初のプライオリティには最も短いタイムアウトが設定されており、次のプライオリティにはより長いタイムアウトが設定されています。最終的なタイムアウト時間は約 60 秒です。1 つのプライオリティを設定している場合、該当のプライオリティに対する各サーバのタイムアウトは 60 秒になります。2 つのプライオリティを設定している場合、最初のプライオリティに対する各サーバのタイムアウトは 15 秒になり、次のプライオリティに対する各サーバのタイムアウトは 45 秒になります。プライオリティが 3 つの場合、タイムアウトは 5 秒、10 秒、45 秒になります。

たとえば、4 つの DNS サーバを設定し、2 つにプライオリティ 0 を、1 つにプライオリティ 1 を、もう 1 つにプライオリティ 2 を設定したとします。

|

|

|

|

|---|---|---|

AsyncOS は、プライオリティ 0 に設定された 2 つのサーバをランダムに選択します。プライオリティ 0 のサーバの 1 つがダウンしている場合は、もう 1 つのサーバが使用されます。プライオリティ 0 のサーバが両方ダウンしている場合、プライオリティ 1 のサーバ(1.2.3.6)が使用され、最終的にプライオリティ 2(1.2.3.7)のサーバが使用されます。

タイムアウト時間はプライオリティ 0 のサーバは両方とも同じであり、プライオリティ 1 のサーバにはより長い時間が設定され、プライオリティ 2 のサーバにはさらに長い時間が設定されます。

インターネット ルート サーバの使用

AsyncOS DNS リゾルバは、高性能な電子メール配信に必要な大量の同時 DNS 接続を収容できるように設計されています。

(注) デフォルト DNS サーバにインターネット ルート サーバ以外を設定することを選択した場合、設定されたサーバは権威サーバとなっていないドメインのクエリーを再帰的に解決できる必要があります。

逆引き DNS ルックアップのタイムアウト

Cisco IronPort アプライアンスは電子メールの送受信の際に、リスナーに接続しているすべてのリモート ホストに対して「ダブル DNS ルックアップ」の実行を試みます。つまり、二重 DNS ルックアップを実行することで、システムはリモート ホストの IP アドレスの正当性を確保および検証します。これは、接続元ホストの IP アドレスに対する逆引き DNS(PTR)ルックアップと、それに続く PTR ルックアップ結果に対する正引き DNS(A)ルックアップからなります。その後、システムは A ルックアップの結果が PTR ルックアップの結果と一致するかどうかをチェックします。結果が一致しないか、A レコードが存在しない場合、システムはホスト アクセス テーブル(HAT)内のエントリと一致する IP アドレスのみを使用します。この特別なタイムアウト時間はこのルックアップにのみ適用され、「複数エントリとプライオリティ」で説明されている一般的な DNS タイムアウトには適用されません。

デフォルト値は、20 秒です。秒数に「0」を入力することで、すべてのリスナーに対してグローバルに逆引き DNS ルックアップのタイムアウトをディセーブルにできます。値を 0 秒に設定した場合、逆引き DNS ルックアップは試行されず、代わりに標準のタイムアウト応答がすぐに返されます。

DNS アラート

アプライアンスのリブート時に、メッセージ「Failed to bootstrap the DNS cache」が付与されたアラートが生成される場合がまれにあります。このメッセージは、システムによるプライマリ DNS サーバへの問い合わせができなかったことを示しています。この事象は、ネットワーク接続が確立される前に DNS サブシステムがオンラインになった場合、ブートのタイミングで発生します。このメッセージが別のタイミングで表示された場合、ネットワーク問題が発生しているか、または DNS 設定で有効なサーバが指定されていないことを示しています。

DNS キャッシュのクリア

GUI の [Clear Cache] ボタン、または dnsflush コマンドを使用して、DNS キャッシュのすべての情報をクリアします( dnsflush コマンドの詳細については、『 Cisco IronPort AsyncOS CLI Reference Guide 』を参照してください)。ローカル DNS システムが変更された際に、この機能を使用できます。コマンドはすぐに実行され、キャッシュの再投入中に一時的に性能が低下する可能性があります。

グラフィカル ユーザ インターフェイスを使用した DNS 設定値の 設定

GUI にログインして、[Management Appliance] > [Network] > [DNS] を選択します。

DNS 設定値を GUI から編集するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [Network] > [DNS] ページで、[Edit Settings] ボタンをクリックします。

[Management Appliance] > [Network] > [DNS] ページで、[Edit Settings] ボタンをクリックします。

ステップ 2![]() インターネットのルート DNS サーバまたはユーザ独自の DNS サーバのどちらを使用するかを選択して、権威 DNS サーバを指定します。

インターネットのルート DNS サーバまたはユーザ独自の DNS サーバのどちらを使用するかを選択して、権威 DNS サーバを指定します。

ステップ 3![]() ユーザ独自の DNS サーバを使用するか、権威 DNS サーバを指定する場合は、サーバ ID を入力し [Add Row] をクリックします。各サーバでこの作業を繰り返します。ユーザ独自の DNS サーバを入力する場合は、プライオリティも同時に指定します。詳細については、「DNS サーバの指定」を参照してください。

ユーザ独自の DNS サーバを使用するか、権威 DNS サーバを指定する場合は、サーバ ID を入力し [Add Row] をクリックします。各サーバでこの作業を繰り返します。ユーザ独自の DNS サーバを入力する場合は、プライオリティも同時に指定します。詳細については、「DNS サーバの指定」を参照してください。

ステップ 4![]() DNS トラフィック用のインターフェイスを選択します。

DNS トラフィック用のインターフェイスを選択します。

ステップ 5![]() 逆引き DNS ルックアップをキャンセルするまでに待機する秒数を入力します。

逆引き DNS ルックアップをキャンセルするまでに待機する秒数を入力します。

ステップ 6![]() 必要に応じて、[Clear Chashe] をクリックして、DNS キャッシュをクリアします。

必要に応じて、[Clear Chashe] をクリックして、DNS キャッシュをクリアします。

TCP/IP トラフィック ルートの 設定

一部のネットワーク環境では、標準のデフォルト ゲートウェイ以外のトラフィック ルートを使用する必要があります。スタティック ルートの管理は、GUI の [Management Appliance] > [Network] > [Routing] ページ、または CLI の routeconfig コマンドを使用して行います。

GUI での スタティック ルートの管理

[Management Appliance] > [Network] > [Routing] ページを使用して、スタティック ルートの作成、編集、または削除を行えます。このページからデフォルト ゲートウェイの変更もできます。

スタティック ルートの追加

新しいスタティック ルートを作成するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [Network] > [Routing] ページで、ルート リストの [Add Route] をクリックします。[Add Static Route] ページが表示されます。

[Management Appliance] > [Network] > [Routing] ページで、ルート リストの [Add Route] をクリックします。[Add Static Route] ページが表示されます。

スタティック ルートの削除

ステップ 1![]() [Static Routes] のリストから、スタティック ルート名に対応するゴミ箱アイコンをクリックします。

[Static Routes] のリストから、スタティック ルート名に対応するゴミ箱アイコンをクリックします。

ステップ 2![]() 表示される警告ダイアログで [Delete] をクリックして削除を確認します。

表示される警告ダイアログで [Delete] をクリックして削除を確認します。

スタティック ルートの編集

ステップ 1![]() [Static Routes] のリストでルートの名前をクリックします。[Edit Static Route] ページが表示されます。

[Static Routes] のリストでルートの名前をクリックします。[Edit Static Route] ページが表示されます。

デフォルト ゲートウェイ の変更(GUI)

デフォルト ゲートウェイを変更するには、次の手順を実行します。

ステップ 1![]() [Routing] ページのルート リストで [Default Route] をクリックします。[Edit Static Route] ページが表示されます。

[Routing] ページのルート リストで [Default Route] をクリックします。[Edit Static Route] ページが表示されます。

デフォルト ゲートウェイの設定

GUI の [Management Appliance] > [Network] > [Routing] ページ(「デフォルト ゲートウェイの変更(GUI)」を参照してください)、または CLI の setgateway コマンドを使用して、デフォルト ゲートウェイを設定できます。

admin ユーザのパスワード変更

admin ユーザのパスワードは GUI または CLI から変更できます。

GUI を使用してパスワードを変更するには、[Management Appliance] > [System Administration] > [Users] ページに移動します。詳細については、「パスワードの設定と変更」を参照してください。

admin ユーザのパスワードを CLI から変更するには、 password コマンドを使用します。パスワードは 6 文字以上である必要があります。 password コマンドでは、セキュリティのために古いパスワードの入力が必要です。

(注) パスワードの変更はすぐに有効になり、commit コマンドの実行は不要です。

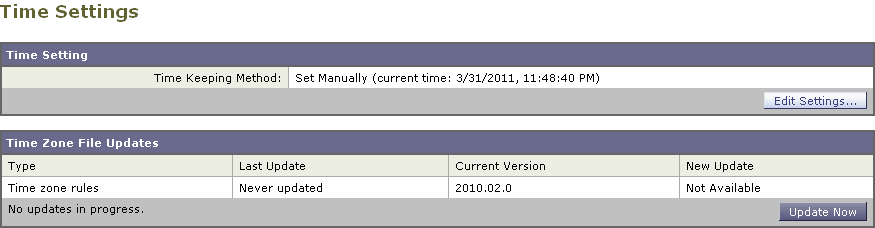

システム時刻の設定

Cisco IronPort アプライアンスのシステム時刻を設定し、時間帯を指定できます。GUI の [Management Appliance] > [System Administration] > [Time Zone] ページと、[Management Appliance] > [System Administration] > [Time Settings] ページを使用します。または、CLI で ntpconfig 、 settime 、および settz コマンドを使用します。

[Tim e Zone] ページ

[Time Zone] ページ(GUI の [System Administration] メニューから利用可能)では、Cisco IronPort アプライアンスの時間帯が表示されます。特定の時間帯または GMT オフセットを選択できます。

時間帯の 選択

Cisco IronPort アプライアンスの時間帯を設定するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [System Administration] > [Time Zone] ページで、[Edit Settings] をクリックします。[Edit Time Zone] ページが表示されます。

[Management Appliance] > [System Administration] > [Time Zone] ページで、[Edit Settings] をクリックします。[Edit Time Zone] ページが表示されます。

GMT オフセットの選択

Cisco IronPort アプライアンスの GMT オフセットを設定するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [System Administration] > [Time Zone] ページで、[Edit Settings] をクリックします。[Edit Time Zone] ページが表示されます。

[Management Appliance] > [System Administration] > [Time Zone] ページで、[Edit Settings] をクリックします。[Edit Time Zone] ページが表示されます。

ステップ 2![]() 地域のリストから [GMT Offset] を選択します。[Time Zone Setting] ページが更新され、[Time Zone] フィールドに GMT オフセットが含まれるようになります。

地域のリストから [GMT Offset] を選択します。[Time Zone Setting] ページが更新され、[Time Zone] フィールドに GMT オフセットが含まれるようになります。

ステップ 3![]() [Time Zone] フィールドでオフセットを選択します。オフセットとは、グリニッジ子午線のローカル時間であるグリニッジ標準時(GMT)に、加算または減算する時間のことです。時間の前にマイナス記号(「-」)が付いている場合、グリニッジ子午線の西側にあたります。プラス記号(「+」)の場合、グリニッジ子午線の東側にあたります。

[Time Zone] フィールドでオフセットを選択します。オフセットとは、グリニッジ子午線のローカル時間であるグリニッジ標準時(GMT)に、加算または減算する時間のことです。時間の前にマイナス記号(「-」)が付いている場合、グリニッジ子午線の西側にあたります。プラス記号(「+」)の場合、グリニッジ子午線の東側にあたります。

(注) セキュリティ管理アプライアンスは、レポートのデータを収集する際に、セキュリティ管理アプライアンス上で時間設定を行った際に設定した情報からタイム スタンプを適用します。セキュリティ管理アプライアンスが情報を収集する方法の詳細については、「セキュリティ アプライアンスによるレポート用データの収集方法」を参照してください。

時刻 設定 の編集(GUI)

Cisco IronPort アプライアンスの時刻設定を編集するには、[Management Appliance] > [System Administration] > [Time Setting] ページで、[Edit Settings] ボタンをクリックします。[Edit Time Setting] ページが表示されます。

図 13-19 [Edit Time Settings] ページ

ネットワーク タイム プロトコル(NTP)設定の編集(Time Keeping Method)

他のコンピュータとのシステム クロックの同期に NTP サーバを使用し、NTP サーバの設定値を編集するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [System Administration] > [Time Settings] ページで、[Edit Settings] をクリックします。[Edit Time Setting] ページが表示されます。

[Management Appliance] > [System Administration] > [Time Settings] ページで、[Edit Settings] をクリックします。[Edit Time Setting] ページが表示されます。

ステップ 2![]() [Time Keeping Method] セクションで、[Use Network Time Protocol] を選択します。

[Time Keeping Method] セクションで、[Use Network Time Protocol] を選択します。

ステップ 3![]() NTP サーバのアドレスを入力し、[Add Row] をクリックします。複数の NTP サーバを追加できます。

NTP サーバのアドレスを入力し、[Add Row] をクリックします。複数の NTP サーバを追加できます。

ステップ 4![]() NTP サーバをリストから削除するには、サーバのゴミ箱アイコンをクリックします。

NTP サーバをリストから削除するには、サーバのゴミ箱アイコンをクリックします。

ステップ 5![]() NTP クエリー用のインターフェイスを選択します。これは、NTP クエリーが発信される IP アドレスになります。

NTP クエリー用のインターフェイスを選択します。これは、NTP クエリーが発信される IP アドレスになります。

NTP サーバを使用しないシステム時刻の設定

NTP サーバを使用せずに手動でシステム時刻を設定するには、次の手順を実行します。

ステップ 1![]() [Management Appliance] > [System Administration] > [Time Settings] ページで、[Edit Settings] をクリックします。[Edit Time Setting] ページが表示されます。

[Management Appliance] > [System Administration] > [Time Settings] ページで、[Edit Settings] をクリックします。[Edit Time Setting] ページが表示されます。

ステップ 2![]() [Time Keeping Method] セクションで、[Set Time Manually] を選択します。

[Time Keeping Method] セクションで、[Set Time Manually] を選択します。

ステップ 3![]() 日付を MM/DD/YYYY 形式で入力するか、カレンダーのアイコンをクリックして日付を選択します。

日付を MM/DD/YYYY 形式で入力するか、カレンダーのアイコンをクリックして日付を選択します。

ステップ 4![]() ローカル時刻を HH:MM:SS の形式で入力します。

ローカル時刻を HH:MM:SS の形式で入力します。

時間帯ファイルの更新

セキュリティ管理アプライアンスの各時間帯ファイルには、特定の時間帯の相対時刻を指定する規則が含まれています。AsyncOS の更新と更新の間であればいつでも、セキュリティ管理アプライアンスの時間帯ファイルを更新できます。いずれかの国の時間帯に変更があった場合は必ず、アプライアンスでこれらのファイルを更新する必要があります。

時間帯ファイルの自動更新

ステップ 1![]() [Management Appliance] > [System Administration] > [Update Settings] を選択します。

[Management Appliance] > [System Administration] > [Update Settings] を選択します。

ステップ 2![]() [Enable automatic updates for Time zone rules] チェックボックスをオンにします。

[Enable automatic updates for Time zone rules] チェックボックスをオンにします。

ステップ 3![]() 間隔を入力します。重要な情報については、ページ上の [?] ヘルプをクリックします。

間隔を入力します。重要な情報については、ページ上の [?] ヘルプをクリックします。

ステップ 4![]() まだ実行していない場合は、このページの他の設定値を設定します。「アップグレードおよびサービス アップデートの設定」を参照してください。

まだ実行していない場合は、このページの他の設定値を設定します。「アップグレードおよびサービス アップデートの設定」を参照してください。

時間帯ファイルの手動更新

ステップ 1![]() [Management Appliance] > [System Administration] > [Time Settings] ページに移動します。

[Management Appliance] > [System Administration] > [Time Settings] ページに移動します。

ステップ 2![]() 使用可能な時間帯ファイルの更新がある場合、[Update Now] をクリックします。

使用可能な時間帯ファイルの更新がある場合、[Update Now] をクリックします。

[Configuration File] ページ

|

|

|

|---|---|

コンフィギュレーション設定の保存とインポート

(注) ここで説明されているコンフィギュレーション ファイルは、セキュリティ管理アプライアンスの設定に使用されます。「Web セキュリティ アプライアンスの管理」で説明されているコンフィギュレーション ファイルおよび Configuration Master は、Web セキュリティ アプライアンスの設定に使用されます。

セキュリティ管理アプライアンスの大部分の設定は、1 つのコンフィギュレーション ファイルで管理できます。このファイルは Extensible Markup Language(XML)フォーマットで保持されます。

•![]() プライマリ セキュリティ管理アプライアンスで予期しない障害が発生した場合に、2 番目のセキュリティ管理アプライアンスをすばやく設定し、サービスを復元できます。

プライマリ セキュリティ管理アプライアンスで予期しない障害が発生した場合に、2 番目のセキュリティ管理アプライアンスをすばやく設定し、サービスを復元できます。

•![]() コンフィギュレーション ファイルを別のシステムに保存し、重要な設定データをバックアップおよび保持できます。アプライアンスの設定中に間違いを犯した場合、保存した最新のコンフィギュレーション ファイルにロールバックできます。

コンフィギュレーション ファイルを別のシステムに保存し、重要な設定データをバックアップおよび保持できます。アプライアンスの設定中に間違いを犯した場合、保存した最新のコンフィギュレーション ファイルにロールバックできます。

•![]() 既存のコンフィギュレーション ファイルをダウンロードし、アプライアンスの全体の設定を素早く確認できます(新しいブラウザの多くには XML ファイルを直接レンダリングする機能が含まれています)。これは、現在の設定にある可能性のあるマイナー エラー(誤植など)のトラブルシューティングに役立つ場合があります。

既存のコンフィギュレーション ファイルをダウンロードし、アプライアンスの全体の設定を素早く確認できます(新しいブラウザの多くには XML ファイルを直接レンダリングする機能が含まれています)。これは、現在の設定にある可能性のあるマイナー エラー(誤植など)のトラブルシューティングに役立つ場合があります。

•![]() 既存のコンフィギュレーション ファイルをダウンロードして、変更を行い、同じアプライアンスにアップロードできます。この場合は、実質的に設定の変更を行うために CLI と GUI の両方が「バイパス」されます。

既存のコンフィギュレーション ファイルをダウンロードして、変更を行い、同じアプライアンスにアップロードできます。この場合は、実質的に設定の変更を行うために CLI と GUI の両方が「バイパス」されます。

•![]() FTP を介してコンフィギュレーション ファイル全体をアップロードしたり、コンフィギュレーション ファイルの一部を CLI に直接貼り付けたりすることができます。

FTP を介してコンフィギュレーション ファイル全体をアップロードしたり、コンフィギュレーション ファイルの一部を CLI に直接貼り付けたりすることができます。

•![]() このファイルは XML 形式になっているため、コンフィギュレーション ファイルのすべての XML エンティティが記述された、関連する文書型定義(DTD)も提供されます。XML コンフィギュレーション ファイルをアップロードする前にこの DTD をダウンロードして XML コンフィギュレーション ファイルを検証できます(XML 検証ツールはインターネットで簡単に入手できます)。

このファイルは XML 形式になっているため、コンフィギュレーション ファイルのすべての XML エンティティが記述された、関連する文書型定義(DTD)も提供されます。XML コンフィギュレーション ファイルをアップロードする前にこの DTD をダウンロードして XML コンフィギュレーション ファイルを検証できます(XML 検証ツールはインターネットで簡単に入手できます)。

XML コンフィギュレーション ファイルを使用した複数のアプライアンスの管理

警告 ある セキュリティ管理アプライアンスから別の セキュリティ管理アプライアンスにコンフィギュレーション ファイルをインポートする場合は、次の点に注意してください。

元の設定内のすべて(IP アドレスを含む)が、コンフィギュレーション ファイルに含まれています。コンフィギュレーション ファイルを編集して IP アドレスを変更するか、元の セキュリティ管理アプライアンスがオフラインになっていることを確認します。

また、SSH 認証接続が終了することに注意してください。そうなった場合は、接続されたすべての Web セキュリティ アプライアンスおよび 電子メール セキュリティ アプライアンスとの接続を再確立する必要があります。

•![]() ある Cisco IronPort アプライアンスから既存のコンフィギュレーション ファイルをダウンロードし、変更を行い、別のアプライアンスにアップロードできます。これにより、複数の Cisco IronPort アプライアンスのインストール済み環境の管理が容易になります。ただし、電子メール セキュリティ アプライアンスからセキュリティ管理アプライアンスに、コンフィギュレーション ファイルをロードすることはできません。

ある Cisco IronPort アプライアンスから既存のコンフィギュレーション ファイルをダウンロードし、変更を行い、別のアプライアンスにアップロードできます。これにより、複数の Cisco IronPort アプライアンスのインストール済み環境の管理が容易になります。ただし、電子メール セキュリティ アプライアンスからセキュリティ管理アプライアンスに、コンフィギュレーション ファイルをロードすることはできません。

•![]() あるアプライアンスからダウンロードされた既存のコンフィギュレーション ファイルを、複数のサブセクションに分割できます。(複数のアプライアンス環境の)すべてのアプライアンスで共通するこれらのセクションを変更し、サブセクションの更新時にこれらのセクションを他のアプライアンスにロードできます。

あるアプライアンスからダウンロードされた既存のコンフィギュレーション ファイルを、複数のサブセクションに分割できます。(複数のアプライアンス環境の)すべてのアプライアンスで共通するこれらのセクションを変更し、サブセクションの更新時にこれらのセクションを他のアプライアンスにロードできます。

たとえば、Global Unsubscribe コマンドをテストするためにテスト環境でアプライアンスを使用できます。グローバル配信停止リストを適切に設定した場合は、テスト アプライアンスのグローバル配信停止設定セクションをすべての実稼働アプライアンスにロードできます。

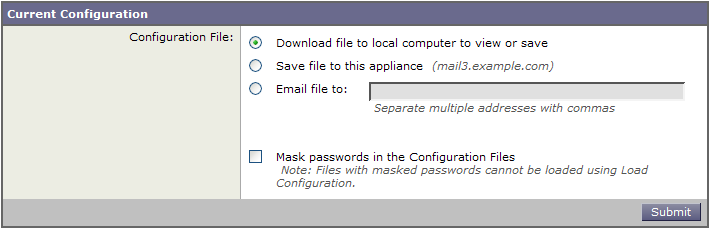

GUI を使用したコンフィギュレーション ファイルの管理

アプライアンスでコンフィギュレーション ファイルを管理するには、[Management Appliance] > [System Administration] > [Configuration File] を選択します。

[Configuration File] ページには、次のセクションが含まれています。

•![]() [Current Configuration]:現在のコンフィギュレーション ファイルを保存およびエクスポートするために使用します

[Current Configuration]:現在のコンフィギュレーション ファイルを保存およびエクスポートするために使用します

•![]() [Load Configuration]:コンフィギュレーション ファイルの全体または一部をロードするために使用します

[Load Configuration]:コンフィギュレーション ファイルの全体または一部をロードするために使用します

•![]() [End-User Safelist/Blocklist Database (Cisco IronPort Spam Quarantine)]:セーフリスト/ブロックリスト データベースの管理に使用します

[End-User Safelist/Blocklist Database (Cisco IronPort Spam Quarantine)]:セーフリスト/ブロックリスト データベースの管理に使用します

•![]() [Reset Configuration]:現在の設定を出荷時デフォルト値にリセットするために使用します(リセット前に設定を保存する必要があります)

[Reset Configuration]:現在の設定を出荷時デフォルト値にリセットするために使用します(リセット前に設定を保存する必要があります)

現在のコンフィギュレーション ファイルの保存およびエクスポート

[Management Appliance] > [System Administration] > [Configuration File] ページの [Current Configuration] セクションを使用すると、現在のコンフィギュレーション ファイルを、ローカル マシンに保存したり、アプライアンスで保存したり(FTP/SCP ルートの configuration ディレクトリに保存されます)、指定されたアドレスに電子メールで送信したりできます。

チェックボックスをオンすると、ユーザのパスワードをマスクできます。パスワードをマスクすると、元の暗号化されたパスワードが、エクスポートまたは保存されたファイルで「*****」に置き換えられます。

(注) パスワードがマスクされたコンフィギュレーション ファイルをロードして AsyncOS に戻すことはできません。

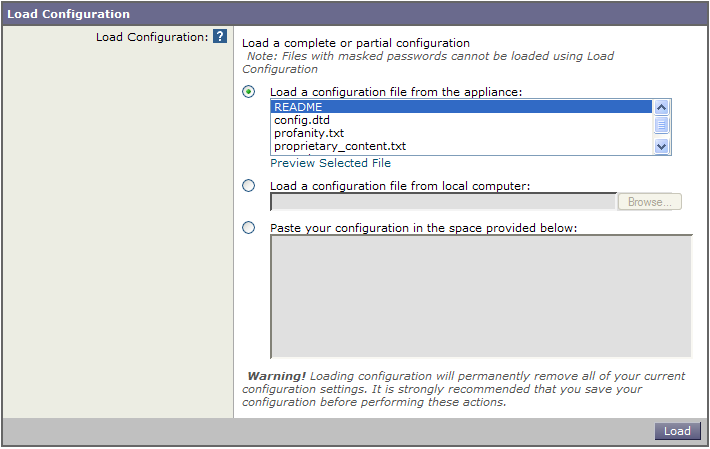

コンフィギュレーション ファイルのロード

[Management Appliance] > [System Administration] > [Configuration File] ページの [Load Configuration] セクションを使用して、新しい設定情報を Cisco IronPort アプライアンスにロードします。情報は次の 3 つのいずれかの方法でロードできます。

•![]()

configuration ディレクトリに情報を格納し、アップロードする

•![]() コンフィギュレーション ファイルをローカル マシンから直接アップロードする

コンフィギュレーション ファイルをローカル マシンから直接アップロードする

パスワードがマスクされたコンフィギュレーション ファイルはロードできません。

どの方法の場合でも、設定の上部に次のタグを含める必要があります。

</config> 閉じタグは設定情報の後に指定する必要があります。XML 構文の値は、Cisco IronPort アプライアンスの configuration ディレクトリにある DTD を使用して解析および検証されます。DTD ファイルの名前は config.dtd です。 loadconfig コマンドを使用したときにコマンド ラインで検証エラーが報告された場合、変更はロードされません。コンフィギュレーション ファイルをアップロードする前に、アプライアンスの外部で DTD をダウンロードし、コンフィギュレーション ファイルを検証できます。

いずれの方法の場合でも、コンフィギュレーション ファイル全体(最上位のタグである <config></config> 間で定義された情報)またはコンフィギュレーション ファイルの complete および unique サブセクション(上記の宣言タグが含まれ、 <config></config> タグ内に存在する場合)をインポートできます。

「complete(完全)」とは、DTD で定義されたサブセクションの開始タグおよび終了タグ全体が含まれることを意味します。たとえば、次のコードをアップロードまたは貼り付けると、検証エラーが発生します。

しかし、次のコードをアップロードまたは貼り付けても、検証エラーは発生しません。

「unique(一意)」とは、アップロードまたは貼り付けられるコンフィギュレーション ファイルのサブセクションが、設定として多義的でないことを意味します。たとえば、システムは 1 つのホスト名しか持てないため、次のコード(宣言および <config></config> タグを含む)をアップロードすることは可能です。

しかし、システムにはそれぞれ異なる受信者アクセス テーブルが定義された複数のリスナーが定義されている可能性があるため、次のコードのみをアップロードすることは多義的であると見なされます。

警告 コンフィギュレーション ファイルまたはコンフィギュレーション ファイルのサブセクションをアップロードまたは貼り付ける場合は、待機中の可能性がある、保存されていない変更が破棄されることがあります。

空のタグと省略されたタグ

コンフィギュレーション ファイルのセクションをアップロードまたは貼り付ける場合は注意が必要です。タグを含めないと、コンフィギュレーション ファイルのアップロード時に設定の値が変更されません。ただし、空白タグを含めると、設定の問題が解消されます。

たとえば、次のコードをアップロードすると、システムからすべてのリスナーが削除されます。

警告 コンフィギュレーション ファイルのサブセクションをアップロードしたり、貼り付けたりした場合、GUI または CLI から切断され、大量の設定データが破壊されることがあります。別のプロトコル、シリアル インターフェイス、または管理ポートのデフォルト設定を使用してアプライアンスに再接続できない場合は、このコマンドでサービスをディセーブルにしないでください。また、DTD で定義された設定構文がよくわからない場合は、このコマンドを使用しないでください。新しいコンフィギュレーション ファイルをロードする前に、必ず設定データをバックアップしてください。

ログ サブスクリプションのパスワードのロードについての注意事項

パスワードが必要なログ サブスクリプションを含むコンフィギュレーション ファイルをロードしようとしても(たとえば、FTP プッシュを使用)、 loadconfig コマンドは不明なパスワードについて警告しません。FTP プッシュが失敗し、 logconfig コマンドを使用して正しいパスワードを設定するまで警告が生成されます。

文字セット エンコーディングについての注意事項

XML コンフィギュレーション ファイルの「encoding」属性は、ファイルをオフラインで操作するために使用している文字セットに関係なく、「 ISO-8859-1 」である必要があります。 showconfig コマンド、 saveconfig コマンド、または mailconfig コマンドを発行するたびに、エンコーディング属性がファイルで指定されます。

現在の設定のリセット

現在の設定をリセットすると、Cisco IronPort アプライアンスが元の出荷時デフォルト値に戻ります。リセットする前に設定を保存してください。GUI の [Reset] ボタンを使用した設定のリセットは、クラスタリング環境ではサポートされていません。

「出荷時の初期状態へのリセット」を参照してください。

コンフィギュレーション ファイル用の CLI コマンド

次のコマンドを使用すると、コンフィギュレーション ファイルを操作できます。

•![]()

resetconfig(「出荷時の初期状態へのリセット」を参照)

showconfig、mailconfig、および saveconfig コマンド

コンフィギュレーション コマンドの showconfig 、 mailconfig 、および saveconfig の場合は、電子メールで送信されるファイルまたは表示されるファイルにパスワードを含めるかどうか選択することを求められます。パスワードを含めないことを選択すると、パスワード フィールドが空白のままになります。セキュリティの問題を心配する場合は、パスワードを含めないことを選択できます。ただし、 loadconfig コマンドを使用してロードされた場合、パスワードがないコンフィギュレーション ファイルは失敗します。「ログ サブスクリプションのパスワードのロードについての注意事項」を参照してください。

(注) パスワードを含めることを選択した場合(「Do you want to include passwords?」に「yes」と回答します)にコンフィギュレーション ファイルを保存、表示、または電子メールで送信するとき、パスワードは暗号化されます。ただし、秘密キーと証明書は暗号化されていない PEM フォーマットで含まれます。

s howconfig コマンドは現在の設定を画面に出力します。

mailconfig コマンドを使用して、現在の設定をユーザに電子メールで送信します。メッセージには config.xml という名前の XML 形式のコンフィギュレーション ファイルが添付されます。

セキュリティ管理アプライアンスで saveconfig コマンドを使用すると、一意のファイル名を使用して、すべての Configuration Master ファイル(ESA および WSA)が configuration ディレクトリに保存されます。

loadconfig コマンド

Cisco IronPort アプライアンスに新しい設定情報をロードするには、 loadconfig コマンドを使用します。情報は次の 2 つのいずれかの方法でロードできます。

ステップ 1![]()

configuration ディレクトリに情報を格納し、アップロードする

詳細については、「コンフィギュレーション ファイルのロード」を参照してください。

publishconfig コマンド

変更を Configuration Master に公開するには、 publishconfig コマンドを使用します。構文は次のとおりです。

publishconfig config_master [ job_name ] [ host_list | host_ip

ここで、 config_master は、「SMA 互換性マトリクス」の表 2-3 に示すとおり、サポートされている Configuration Master です。このキーワードは必須です。キーワード job_name は省略可能で、指定しなかった場合は生成されます。

キーワード host_list は、公開される WSA アプライアンスのホスト名または IP アドレスのリストで、指定しなかった場合は、Configuration Master に割り当てられているすべてのホストに公開されます。オプションの host_ip には、カンマで区切って複数のホスト IP アドレスを指定できます。

publishconfig コマンドが成功したことを確認するには、 smad_logs ファイルを調べます。[Web] > [Utilities] > [Web Appliance Status] を選択することで、セキュリティ管理アプライアンスの GUI から公開履歴が成功だったことを確認することもできます。このページから、公開履歴の詳細を調べる Web アプライアンスを選択します。また、[Web] > [Utilities] > [Publish] > [Publish History] により、[Publish History] ページに進むことができます。

backupconfig コマンド

アクティブなデータセットを「ソース」アプライアンスから「ターゲット」セキュリティ管理アプライアンスに、元の「ソース」セキュリティ管理アプライアンスの中断を最小限に抑えてコピーするには、 backupconfig コマンドを使用します。

このコマンドとその使用法、およびデータセットのバックアップの詳細については、「セキュリティ管理アプライアンスのバックアップ」を参照してください。

CLI を使用した設定変更のアップロード

ステップ 1![]() CLI の外部で、アプライアンスの

CLI の外部で、アプライアンスの configuration ディレクトリにアクセスできることを確認します。詳細については、 付録 A「IP インターフェイスおよびアプライアンスへのアクセス」 を参照してください。

ステップ 2![]() コンフィギュレーション ファイル全体またはコンフィギュレーション ファイルのサブセクションをアプライアンスの

コンフィギュレーション ファイル全体またはコンフィギュレーション ファイルのサブセクションをアプライアンスの configuration ディレクトリに格納するか、 saveconfig コマンドで作成した既存の設定を編集します。

ステップ 3![]() CLI 内で、

CLI 内で、 loadconfig コマンドを使用して、ステップ 2![]() で示されたディレクトリに格納したコンフィギュレーション ファイルをロードするか、テキスト(XML 構文)を CLI に直接貼り付けます。

で示されたディレクトリに格納したコンフィギュレーション ファイルをロードするか、テキスト(XML 構文)を CLI に直接貼り付けます。

この例では、 changed.config.xml という名前のファイルがアップロードされ、変更が保存されます。

この例では、新しいコンフィギュレーション ファイルをコマンド ラインに直接貼り付けます(空白行で Ctrl を押した状態で D を押すと貼り付けコマンドが終了します)。次に、システム セットアップ ウィザードを使用して、デフォルトのホスト名、IP アドレス、およびゲートウェイ情報を変更します。(詳細は、「システム セットアップ ウィザードの実行」を参照してください)。これで、変更が確定されます。

</config>. Control-D is entered on a separate line.]

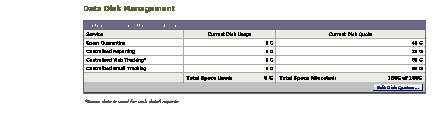

ディスク使用量の 管理

[Management Appliance] > [System Administration] > [Disk Management] ページを使用して、セキュリティ管理アプライアンスでのモニタリング サービス(Cisco IronPort スパム隔離、中央集中型レポーティング、中央集中型 Web トラッキング、および中央集中型電子メール トラッキング)に割り当てられたディスク領域量を表示または変更します。これらの 4 つのサービスに割り当てられるディスクの合計容量は、次の例に示されているように、アプライアンスのモニタリング サービスに割り当てられるディスク領域の合計容量になります。

複数のサービスがイネーブルの場合のディスク領域に関する重要な情報

セキュリティ管理アプライアンスの中央集中型レポーティング ディスク領域は、電子メールと Web の両方のデータに使用されます。中央集中型電子メール レポーティングだけをイネーブルにすると、領域はすべて電子メール レポーティング専用になります。反対に、中央集中型 Web レポーティングをオンにすると、領域はすべて Web レポーティング データに使用されます。両方をオンにした場合、電子メールおよび Web レポーティング データは領域を共有し、領域はファースト カム ベースで割り当てられます。

使用可能な最大ディスク領域

表 13-5 は、セキュリティ管理アプライアンスでの中央集中型レポーティング、中央集中型電子メール トラッキング、中央集中型 Web トラッキング、および Cisco IronPort スパム隔離(ISQ)に使用可能なディスク領域の最大量を示しています。サイズはすべてギガバイト(GB)単位で表示されています。

|

|

|

|||||||||

|---|---|---|---|---|---|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

(注) レポーティング(単なるカウンター)や、トラッキング(限定的な量のヘッダー情報だけを保存)とは異なり、ISQ は実際にハード ディスク上の隔離を受けたメッセージのすべてのメッセージ本文を保存するため、他の機能よりも、メッセージごとの使用ディスク領域が非常に多くなります。このように大量のディスク領域が使用されるため、すべてのハード ドライブを ISQ に割り当てると、アプライアンスがロックされる場合があります。このため、ISQ のディスク クォータには、単なる使用可能なディスク領域よりも厳しい制限があります。

ディスク領域量の再割り当てについて

[Edit Disk Quotas] をクリックして、各サービスに割り当てられているディスク領域の量を変更できます。たとえば、中央集中型トラッキングで、中央集中型レポーティングや Cisco IronPort スパム隔離よりも多くのハード ドライブ スペースが継続的に必要な場合は、中央集中型トラッキング サービスに割り当てらた領域を調整できます。Web レポーティングおよびトラッキングに設定するクォータが、現在使用しているディスク領域よりも大きい場合、Web レポーティングおよびトラッキングのデータは失われません。

既存の割り当て量を少なくした場合、新しい割り当て量内にすべてのデータが収まるようになるまで、最も古いデータから削除されます。割り当て量をゼロに設定すると、データは保持されなくなります。

中央集中型 Web レポーティングをイネーブルにしているが、レポーティングにディスク領域が割り当てられていない場合、ディスク領域が割り当てられるまで、中央集中型 Web レポーティングが機能しません。

ディスク領域量の再割り当て

各モニタリング サービスに割り当てられたディスク領域量を変更するには、次の手順を実行します。

ステップ 1![]() セキュリティ管理アプライアンスで、[Management Appliance] > [System Administration] > [Disk Management] を選択します。

セキュリティ管理アプライアンスで、[Management Appliance] > [System Administration] > [Disk Management] を選択します。

ステップ 2![]() [Edit Disk Quotas] をクリックします。

[Edit Disk Quotas] をクリックします。

ステップ 3![]() [Edit Disk Quotas] ページで、各サービスに割り当てるディスク領域の量(ギガバイト単位)を入力します。

[Edit Disk Quotas] ページで、各サービスに割り当てるディスク領域の量(ギガバイト単位)を入力します。

ISQ 以外のすべてのサービスに対して、0 からディスクの合計量までの値を入力できます。4 つすべてのサービスの合計ディスク クォータが、表示されている合計ギガバイト数になる必要があります。たとえば、使用可能な合計ディスク領域が 200 GB の場合に、中央集中型レポーティングに 25 GB、Cisco IronPort スパム隔離に 10 GB、中央集中型電子メール トラッキングに 35 GB を割り当てた場合、使用可能なディスク合計量の 200 GB を保つには、中央集中型 Web トラッキングに割り当てられるのは最大 130 GB になります。

ステップ 5![]() 確認ダイアログボックスで、[Set New Quotas] をクリックします。

確認ダイアログボックスで、[Set New Quotas] をクリックします。

ステップ 6![]() [Commit] をクリックして変更を保存します。

[Commit] をクリックして変更を保存します。

プリファレンスの 設定

セキュリティ管理アプライアンス 上で設定されている管理ユーザ

ローカル認証されたユーザは次のプリファレンスを選択できます。このプリファレンスは、ユーザがセキュリティ管理アプライアンスにログインするたびに適用されます。

•![]() レポート ページのデフォルトの時間範囲(使用可能なオプションは、電子メールおよび Web レポーティング ページのサブセットです)

レポート ページのデフォルトの時間範囲(使用可能なオプションは、電子メールおよび Web レポーティング ページのサブセットです)

これらのプリファレンスを設定するには、[Options] > [Preferences] を設定します。([Options] メニューは GUI ウィンドウの上部右側にあります)。完了したら変更を送信し、確定します。

ヒント [Preferences] ページにアクセスする前に表示していたページに戻るには、ページ下部の [Return to previous page] リンクをクリックします。

フィードバック

フィードバック