Smart CLI と FlexConfig について

Firepower Threat Defense では、ASA 設定コマンドを使用して、すべての機能ではなく一部の機能を実装します。Firepower Threat Defense 設定コマンドの一意のセットはありません。

次の方法により CLI を使用して機能を設定できます。

-

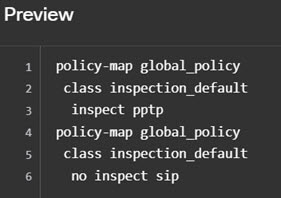

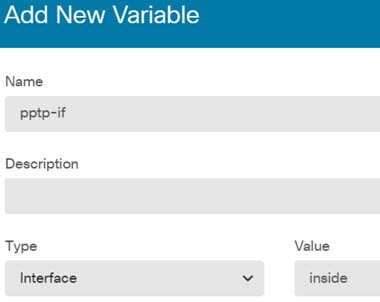

Smart CLI:(推奨の方法です。)Smart CLI テンプレートは、特定の機能の定義済みテンプレートです。機能に必要なすべてのコマンドが提供されているため、変数の値を選択するだけで済みます。システムにより選択が検証されるため、機能を正しく設定できる可能性が高まります。目的の機能の Smart CLI テンプレートが存在する場合は、この方法を使用する必要があります。

-

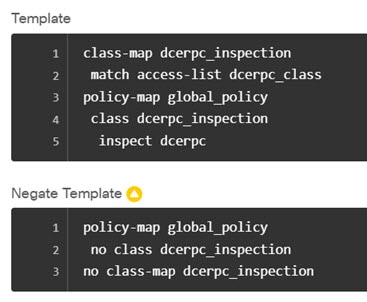

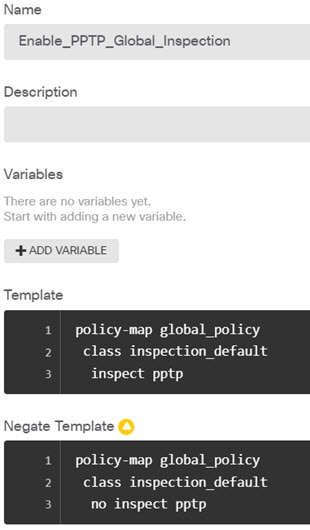

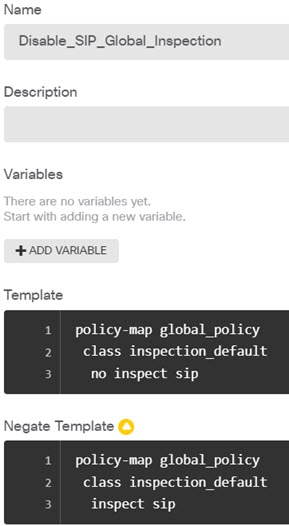

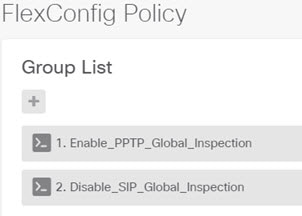

FlexConfig:FlexConfig ポリシーは、FlexConfig オブジェクトのコレクションです。FlexConfig オブジェクトは Smart CLI テンプレートより自由な形式であり、システムに CLI 変数はなく、データ検証も行われません。有効な一連のコマンドを作成するには、ASA 設定コマンドを知り、ASA 設定ガイドに従う必要があります。

Smart CLI と FlexConfig のポイントは、Firepower Device Manager のポリシーと設定によって直接サポートされていない機能を設定できることです。

注意 |

Smart CLI と FlexConfig の利用は、ASA の強力なバックグラウンドを持つ上級者が自身のリスクで行う場合にかぎることをシスコは強く推奨します。ブラックリストに登録されていない任意のコマンドも設定できます。Smart CLI と FlexConfig を使用して機能を有効にすると、その他の設定済みの機能で予期しない結果が生じる可能性があります。 設定した Smart CLI と FlexConfig のオブジェクトに関するサポートについては、Cisco Technical Assistance Center にお問い合わせください。Cisco Technical Assistance Center は、顧客に代わってカスタム設定を設計したり、作成したりしません。正常な動作や他の Firepower Threat Defense 機能の相互運用性について、シスコは一切保証しません。Smart CLI と FlexConfig の機能は、いつでも廃止になる可能性があります。完全に保証された機能のサポートについては、Firepower Device Manager のサポートを待つ必要があります。疑問がある場合、Smart CLI または FlexConfig は使用しないでください。 |

ここでは、これらの機能についてさらに詳しく説明します。

Smart CLI と FlexConfig の推奨される使用法

FlexConfig ポリシーには、推奨される使用法が主に 2 つあります。

-

ASA から FTD に移行中で、互換性はあるが、Firepower Device Manager が直接サポートしていない機能を使用しています(および使用を継続する必要があります)。この場合、ASA で show running-config コマンドを使用してその互換機能の設定を確認し、その機能を実装する FlexConfig オブジェクトを作成します。2 台のデバイスでの show running-config の出力を比較して確認します。

-

FTD を使用しているものの、構成が必要な設定または機能がある場合(たとえば、Cisco Technical Assistance Center から、発生している特定の問題を解決するための具体的な設定を指示された場合)。複雑な機能については、ラボ デバイスを使用して FlexConfig をテストし、期待する動作を得られることを確認します。

ASA 設定を再作成する前に、まず標準的なポリシーで同等の機能を設定できるかどうかを判断します。たとえば、アクセス コントロール ポリシーには侵入検知および防御、HTTP およびその他のタイプのプロトコル インスペクション、URL フィルタリング、アプリケーション フィルタリング、アクセス制御が含まれており、ASA はこれらの要素を別個の機能を使用して実装します。多くの機能は CLI コマンドを使用して設定されていないため、show running-config の出力内にすべてのポリシーが表示されるわけではありません。

(注) |

常に、ASA と FTD との間の重複は 1 対 1 であるわけではないことに注意してください。FTD デバイスで ASA 設定を完全に作成し直そうとしないでください。設定する機能は、FlexConfig を使用して慎重にテストする必要があります。 |

Smart CLI および FlexConfig オブジェクトの CLI コマンド

FTD では一部の機能の設定に ASA コンフィギュレーション コマンドを使用します。すべての ASA 機能が FTD と互換性があるわけではありませんが、FTD で動作できても Firepower Device Manager ポリシーで設定できない機能があります。Smart CLI および FlexConfig オブジェクトを使用すると、これらの機能を設定するために必要な CLI を指定できます。

Smart CLI または FlexConfig を使用して機能を手動で設定することに決めた場合、適切な構文を認識し、これに従ってコマンドを実装する必要があります。FlexConfig は CLI コマンド構文を検証しません。正しいシンタックスと CLI コマンドの設定に関する詳細については、ASA ドキュメンテーションを参照してください。

-

『ASA CLI Configuration Guides』では機能を設定する方法について説明しています。ガイドはこちらからご覧ください。 http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/products-installation-and-configuration-guides-list.html

-

『ASA Command References』ではコマンド名ごとにその他の情報が記載されています。リファレンスはこちらからご覧ください。 http://www.cisco.com/c/en/us/support/security/asa-5500-series-next-generation-firewalls/products-command-reference-list.html

ここでは、コンフィギュレーション コマンドについて詳しく説明します。

ソフトウェアのアップグレードが FlexConfig ポリシーに与える影響

新しいバージョンの Firepower Threat Defense ソフトウェアにはそれぞれ、Firepower Device Manager の機能を設定するためのサポートが追加されています。これらの新機能は、FlexConfig を使用して以前に設定した機能と重複する場合があります。

アップグレードの後に、FlexConfig ポリシーおよびオブジェクトを調べる必要があります。Firepower Device Manager またはスマート CLI 内の追加されたサポートのためにブラックリストに登録されたコマンドがある場合は、オブジェクトのアイコンとメッセージに問題が示されます。その場合は、設定をやりなおしてください。ブラックリストに登録されたコマンドのリストは、コマンドをどのように設定する必要があるのかを判断するために役立ちます。

FlexConfig ポリシーに添付されている FlexConfig オブジェクトに新しくブラックリストに登録されたコマンドが含まれていても、システムは変更の展開を妨げません。ただし、FlexConfig ポリシーに示されているすべての問題を解決するまでは、新しい Smart CLI オブジェクトを作成できません。

FlexConfig ポリシーから問題のあるオブジェクトを単に削除できます。これは、デバイス設定にアクティブに展開しているオブジェクトにのみ制限が適用されるためです。そのため、オブジェクトを削除してから、それらを、対応する Smart CLI または統合された Firepower Device Manager 設定を作成する際にリファレンスとして使用できます。新しい設定に不満がない場合は、単にオブジェクトを削除できます。削除されたオブジェクトに、ブラックリストに登録されていない要素が含まれている場合は、それらを編集してサポートされていないコマンドを削除してから、オブジェクトを FlexConfig ポリシーに再添付できます。

ASA ソフトウェアのバージョンおよび現在の CLI 設定の特定

システムが ASA ソフトウェア コマンドを使用して一部の機能を設定するため、FTD デバイスで実行するソフトウェアで使用されている現在の ASA バージョンを特定する必要があります。このバージョン番号に従って、機能設定時の手順に使用する ASA CLI 設定ガイドを選択します。また、現在の CLI ベースの設定を確認し、実装する ASA 設定と比較する必要があります。

FTD 設定とどの ASA 設定も大きく異なることに注意してください。FTD ポリシーの多くは CLI の外部で設定されるため、コマンドを調べても設定を確認することができません。ASA と FTD 設定が 1 対 1 で対応するように作成しようとしないでください。

この情報を表示するには、Firepower Device Manager の CLI コンソールを開くか、デバイスの管理インターフェイスに SSH 接続し、次のコマンドを発行します。

-

show version system また、Cisco 適応型セキュリティ アプライアンス ソフトウェアのバージョン番号を検索します。

-

show running-config 現在の CLI 設定を表示します。

-

show running-config all 現在の CLI 設定にすべてのデフォルト コマンドを含めます。

禁止された CLI コマンド

Smart CLI と FlexConfig の目的は、Firepower Device Manager を使用して FTD デバイスで設定できない ASA デバイスで利用可能な機能を設定することです。

したがって、Firepower Device Manager と同等の ASA 機能は設定できません。次の表に、これらの禁止されたコマンド領域のいくつかを示します。このリストには、設定モードを開始する多数の親コマンドが含まれています。親コマンドの禁止には子コマンドの禁止が含まれています。また、コマンドの no バージョンと、関連する clear コマンドも含まれます。

FlexConfig オブジェクト エディタでは、これらのコマンドをオブジェクトに含めることはできません。Smart CLI テンプレートについては、有効に設定できるコマンドのみが含まれるため、このリストは適用されません。

|

禁止された CLI コマンド |

説明 |

|---|---|

|

aaa |

を使用します。 |

|

aaa-server |

を使用します。 |

|

access-group |

を使用してアクセス ルールを設定します。 |

|

access-list |

部分的にブロックされます。

|

|

anyconnect-custom-data |

を使用して AnyConnect を設定します。 |

|

asdm |

この機能は FTD システムには適用されません。 |

|

as-path |

Smart CLI AS パス オブジェクトを作成し、それらを Smart CLI BGP オブジェクトで使用して、自律システム パス フィルタを設定します。 |

|

attribute |

— |

|

auth-prompt |

この機能は FTD システムには適用されません。 |

|

boot |

— |

|

call-home |

— |

|

captive-portal |

を使用して、アクティブな認証に使用するキャプティブ ポータルを設定します。 |

|

clear |

— |

|

client-update |

— |

|

clock |

を使用してシステム時間を設定します。 |

|

cluster |

— |

|

command-alias |

— |

|

community-list |

Smart CLI 拡張コミュニティ リストまたは標準コミュニティ リスト オブジェクトを作成し、それらを Smart CLI BGP オブジェクトで使用して、コミュニティ リスト フィルタを設定します。 |

|

compression |

— |

|

configure |

— |

|

crypto |

[オブジェクト(Objects)] ページで、[証明書(Certificates)]、[IKEポリシー(IKE Policies)]、および [IPsecプロポーザル(IPSec Proposals)] を使用します。 |

|

dhcp-client |

— |

|

dhcpd |

を使用します。 |

|

dns |

を使用して DNS グループを設定し、 を使用してそれらのグループを割り当てます。 |

|

dns-group |

を使用して DNS グループを設定し、 を使用してグループを割り当てます。 |

|

domain-name |

を使用して DNS グループを設定し、 を使用してグループを割り当てます。 |

|

dynamic-access-policy-config dynamic-access-policy-record |

— |

|

enable |

— |

|

event |

— |

|

failover |

— |

|

fips |

— |

|

firewall |

Firepower Device Manager はルーテッド ファイアウォール モードのみをサポートします。 |

|

hostname |

を使用します。 |

|

hpm |

この機能は FTD システムには適用されません。 |

|

http |

で [データインターフェイス(Data Interfaces)] タブを使用します。 |

|

inline-set |

— |

|

interface (BVI、管理、イーサネット、GigabitEthernet、およびサブインターフェイス用) |

部分的にブロックされます。 ページで物理インターフェイス、サブインターフェイス、およびブリッジ仮想インターフェイスを設定します。FlexConfig を使用して追加のオプションを設定できます。 ただし、次の interface モード コマンドは、これらのタイプのインターフェイスでは禁止されます。

|

|

vni 、redundant 、tunnel の interface |

ページでインターフェイスを設定します。Firepower Device Manager では、これらのタイプのインターフェイスはサポートされません。 |

|

ip audit |

この機能は FTD システムには適用されません。代わりに、アクセス制御ルールを使用して侵入ポリシーを適用します。 |

|

ip-client |

管理ゲートウェイとしてデータ インターフェイスを使用するようシステムを設定するには、 を使用します。 |

|

ip local pool |

を使用してアドレス プールを設定します。 |

|

ipsec |

— |

|

ipv6 |

ipv6 ospf コマンドと ipv6 router ospf コマンドを設定することはできますが、その他のすべての ipv6 コマンドは禁止されています。 Smart CLI IPv6 プレフィックス リスト オブジェクトを作成し、それらを Smart CLI BGP オブジェクトで使用して、IPv6 のプレフィックス リスト フィルタを設定します。 |

|

ipv6-vpn-addr-assign |

を使用してアドレス プールを設定します。 |

|

isakmp |

を使用します。 |

|

jumbo-frame |

デフォルトの 1500 以上のインターフェイスの MTU を増やす場合、システムは自動的にジャンボ フレームのサポートを有効にします。 |

|

ldap |

— |

|

license-server |

を使用します。 |

|

logging |

および を使用します。 ただし、FlexConfig で logging history コマンドを設定できます。 |

|

management-access |

— |

|

migrate |

および を使用して IKEv2 サポートを有効にします。 |

|

mode |

Firepower Device Manager は単一コンテキスト モードのみをサポートします。 |

|

mount |

— |

|

mtu |

でインターフェイスごとに MTU を設定します。 |

|

nat |

を使用します。 |

|

ngips |

— |

|

ntp |

を使用します。 |

|

object-group network object network |

を使用します。 FlexConfig でネットワーク オブジェクトまたはグループを作成することはできませんが、テンプレート内で変数としてオブジェクト マネージャで定義されているネットワーク オブジェクトおよびグループは使用できます。 |

|

object service |natorigsvc object service |natmappedsvc |

object service コマンドは一般に使用できますが、|natorigsvc または |natmappedsvc という内部オブジェクトは編集できません。これらの名前の垂直バーは意図的であり、制限されているオブジェクト名の最初の文字です。 |

|

passwd password |

— |

|

password-policy |

— |

|

policy-list |

スマート CLI ポリシー リスト オブジェクトを作成し、それらをスマート CLI BGP オブジェクトで使用して、ポリシー リストを設定します。 |

|

policy-map sub-commands |

ポリシー マップでは次のコマンドを設定できません。

|

|

prefix-list |

Smart CLI IPv4 プレフィックス リスト オブジェクトを作成し、それらを Smart CLI OSPF または BGP オブジェクトで使用して、IPv4 のプレフィックス リスト フィルタを設定します。 |

|

priority-queue |

— |

|

privilege |

— |

|

reload |

リロードはスケジュールできません。システムは、システムを再起動するために reload コマンドを使用せず、reboot コマンドを使用します。 |

|

rest-api |

この機能は FTD システムには適用されません。REST API は常にインストールされ、有効になります。 |

|

route |

を使用してスタティック ルートを設定します。 |

|

route-map |

スマート CLI ルート マップ オブジェクトを作成し、それらをスマート CLI OSPF オブジェクトまたはスマート CLI BGP オブジェクトで使用して、ルート マップを設定します。 |

|

router bgp |

BGP には Smart CLI テンプレートを使用します。 |

|

router ospf |

OSPF には Smart CLI テンプレートを使用します。 |

|

scansafe |

この機能は FTD システムには適用されません。代わりに、アクセス制御ルールで URL フィルタリングを設定します。 |

|

setup |

この機能は FTD システムには適用されません。 |

|

sla |

— |

|

ssh |

で [データインターフェイス(Data Interfaces)] タブを使用します。 |

|

ssl |

— |

|

telnet |

FTD は Telnet 接続をサポートしません。デバイス CLI にアクセスするには、Telnet の代わりに SSH を使用します。 |

|

time-range |

— |

|

tunnel-group |

および を使用します。 |

|

tunnel-group-map |

および を使用します。 |

|

user-identity |

を使用します。 |

|

username |

CLI ユーザを作成するには、デバイスに対して SSH またはコンソールセッションを開き、configure user コマンドを使用します。 |

|

vpdn |

— |

|

vpn |

— |

|

vpn-addr-assign |

— |

|

vpnclient |

— |

|

vpn-sessiondb |

— |

|

vpnsetup |

— |

|

webvpn |

— |

|

zone |

— |

|

zonelabs-integrity |

この機能は FTD システムには適用されません。 |

Smart CLI テンプレート

次の表では、機能に基づく Smart CLI テンプレートについて説明します。

|

機能 |

テンプレート |

説明 |

|---|---|---|

|

オブジェクト:AS パス |

AS パス |

ルーティング プロトコル オブジェクトで使用する AS パス オブジェクトを作成します。 |

|

オブジェクト:アクセス リスト |

拡張アクセス リスト 標準アクセス リスト |

ルーティング オブジェクトで使用する拡張 ACL または標準 ACL を作成します。ACL を使用する許可コマンドを設定する FlexConfig オブジェクトからの名前によって、これらのオブジェクトを参照することもできます。 |

|

オブジェクト:コミュニティ リスト |

拡張コミュニティ リスト 標準コミュニティ リスト |

ルーティング オブジェクトで使用する拡張コミュニティ リストまたは標準コミュニティ リストを作成します。 |

|

オブジェクト:プレフィックス リスト |

IPv4 プレフィックス リスト IPv6 プレフィックス リスト |

ルーティング オブジェクトで使用する IPv4 または IPv6 プレフィックス リストを作成します。 |

|

オブジェクト:ポリシー リスト |

ポリシー リスト |

ルーティング オブジェクトで使用するポリシー リストを作成します。 |

|

オブジェクト:ルート マップ |

ルート マップ |

ルーティング オブジェクトで使用するルート マップを作成します。 |

|

ルーティング:BGP |

BGP |

BGP テンプレートを使用してルーティング プロセスを設定します。 |

|

ルーティング:BGP の一般設定 |

BGP |

BGP の一般設定テンプレートを使用して、すべての BGP プロセスに適用するグローバル設定を設定します。 |

|

ルーティング:OSPFv2 |

OSPF OSPF インターフェイス設定 |

OSPF テンプレートを使用してルーティング プロセスを設定し、インターフェイス テンプレートを使用してインターフェイスごとの OSPF の動作を設定します。 ヒント:

|

![[詳細オプション(More options)] ボタン。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436602.jpg)

フィードバック

フィードバック