ソフトウェア アップデートのインストール

システム データベースとシステム ソフトウェアの更新プログラムをインストールできます。ここでは、これらの更新プログラムのインストール方法について説明します。

システム データベースおよびフィードの更新

システムは、複数のデータベースおよびセキュリティ インテリジェンス フィードを使用して高度なサービスを提供します。シスコでは、セキュリティ ポリシーで最新の情報が使用されるよう、これらのデータベースおよびフィードに対する更新を提供しています。

システム データベースおよびフィードの更新の概要

Firepower Threat Defense は次のデータベースおよびフィードを使用して高度なサービスを提供します。

- 侵入ルール

-

新たな脆弱性が発見されると、Cisco Talos Intelligence Group(Talos) から侵入ルールのアップデートがリリースされ、インポートできます。それらの更新は、侵入ルール、プリプロセッサ ルール、およびルールを使用するポリシーに影響を及ぼします。

侵入ルールの更新には、新規および更新された侵入ルールとプリプロセッサ ルール、既存のルールの変更されたステータス、変更されたデフォルト侵入ポリシーの設定が含まれています。ルールの更新では、ルールが削除されたり、新しいルール カテゴリとデフォルトの変数が提供されたり、デフォルトの変数値が変更されたりすることもあります。

侵入ルールの更新によって行われた変更を有効にするには、設定を再展開する必要があります。

侵入ルールの更新は量が多くなることがあるため、ルールのインポートはネットワークの使用量が少ないときに実行してください。低速ネットワークでは更新試行が失敗する可能性があり、再試行する必要があります。

- 位置情報データベース(GeoDB)

-

シスコの地理位置情報データベース(GeoDB)は、ルート可能な IP アドレスに関連する位置情報データ(国、都市、緯度と経度の座標など)、および接続関係のデータ(インターネット サービス プロバイダー、ドメイン名、接続タイプなど)のデータベースです。

GeoDB の更新には、物理的な場所や接続タイプなど、検出されたルート可能な IP アドレスにシステムが関連付けることができるものに関する更新情報が含まれています。位置情報データは、アクセス コントロール ルールとして使用できます。

GeoDB の更新にかかる時間はアプライアンスによって異なります。インストールには通常、30 ~ 40 分かかります。GeoDB の更新は他のシステムの機能(実行中の地理情報の収集など)を中断することはありませんが、更新が完了するまでシステムのリソースを消費します。更新を計画する場合には、この点について考慮してください。

- 脆弱性データベース(VDB)

-

シスコの脆弱性データベース(VDB)は、オペレーティング システム、クライアント、およびアプリケーションのフィンガープリントだけでなく、ホストが影響を受ける可能性がある既知の脆弱性のデータベースです。Firepower システムはフィンガープリントと脆弱性を関連付けて、特定のホストがネットワークの侵害のリスクを増大させているかどうかを判断するのをサポートします。Cisco Talos Intelligence Group(Talos) では、VDB の定期的な更新を配布しています。

脆弱性のマッピングを更新するのにかかる時間は、ネットワーク マップ内のホストの数によって異なります。システムのダウンタイムの影響を最小にするために、システムの使用率が低い時間帯に更新をスケジュールすることをお勧めします。一般的に、更新の実行にかかるおおよその時間(分)を判断するには、ネットワーク上のホストの数を 1000 で割ります。

VDB を更新した後、更新されたアプリケーション ディテクタとオペレーティング システム フィンガープリントを有効にするために、設定を再展開する必要があります。

- Cisco Talos Intelligence Group(Talos) セキュリティ インテリジェンスのフィード

-

Talos は、セキュリティ インテリジェンス ポリシーで使用するため定期的に更新されるインテリジェンス フィードへのアクセスを提供します。マルウェア、スパム、ボットネット、フィッシングなど、セキュリティに対する脅威を表すサイトは目まぐるしく現れては消えるため、カスタム設定を更新して導入するのでは最新の状況に追いつきません。これらのフィードには、既知の脅威のアドレスや URL が含まれています。システムによってフィードが更新される場合、再展開する必要はありません。後続の接続の評価には新しい一覧が使用されます。

- URL カテゴリ/レピュテーション データベース

-

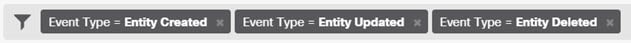

システムは、Cisco Collective Security Intelligence(CSI)から URL カテゴリとレピュテーション データベースを取得します。カテゴリとレピュテーションに関してフィルタリングする URL フィルタリング アクセス制御ルールを設定すると、要求された URL がデータベースと照合されます。 でデータベースの更新といくつかのその他の URL フィルタリング設定を設定できます。URL カテゴリ/レピュテーション データベースの更新は、他のシステム データベースの更新を管理する方法では管理できません。

システム データベースの更新

必要に応じて、手動でシステム データベースの更新を取得して適用できます。更新はシスコサポート サイトから取得されます。したがって、システムの管理アドレスからインターネットへのパスが存在する必要があります。

またデータベースの更新を取得して適用するよう、定期的なスケジュールを設定することもできます。これらの更新はサイズが大きい場合があるため、ネットワーク アクティビティが少ない時間帯にスケジュールしてください。

(注) |

データベース更新が進行中の場合、ユーザ インターフェイスのアクションへの応答が遅くなる場合があります。 |

始める前に

保留中の変更に対して潜在的な影響を与えることを避けるため、これらのデータベースを手動で更新する前に、デバイスに設定を展開します。

VDB と URL カテゴリの更新によって、アプリケーションまたはカテゴリが削除される可能性があることに注意してください。変更を展開する前に、これらの廃止された項目を使用しているアクセス制御ルールまたは SSL 復号ルールを更新する必要があります。

手順

| ステップ 1 |

[デバイス(Device)] をクリックしてから、[更新(Updates)] のサマリーで [設定の表示(View Configuration)] をクリックします。 これによって、[更新(Updates)] ページが開きます。このページの情報には、各データベースの現在のバージョン、および各データベースの最終更新日時が表示されます。 |

||

| ステップ 2 |

手動でデータベースを更新するには、そのデータベースのセクションで [今すぐ更新(Update Now)] をクリックします。 ルールおよび VDB の更新では、アクティブにするための設定の展開が必要です。今すぐ展開するかどうかを尋ねられます。[はい(Yes)] をクリックします。[いいえ(No)] をクリックする場合は、都合の良いときにできるだけ早く展開ジョブを開始してください。 |

||

| ステップ 3 |

(オプション)定期的なデータベース更新スケジュールを設定するには、次の手順に従います。

|

Cisco Security Intelligence フィードの更新

Cisco Talos Intelligence Group(Talos) は、定期的に更新されるセキュリティ インテリジェンス フィードへのアクセスを提供します。マルウェア、スパム、ボットネット、フィッシングなど、セキュリティに対する脅威を表すサイトは目まぐるしく現れては消えるため、カスタム設定を更新して導入するのでは最新の状況に追いつきません。システムによってフィードが更新される場合、再展開する必要はありません。後続の接続の評価には新しい一覧が使用されます。

システムがフィードをインターネットから更新するタイミングを厳密に制御したい場合は、そのフィードの自動更新を無効にできます。ただし、自動更新を行えば、最新の関連するデータであることが確実になります。

手順

| ステップ 1 |

[デバイス(Device)] をクリックしてから、[更新(Updates)] のサマリーで [設定の表示(View Configuration)] をクリックします。 これによって、[更新(Updates)] ページが開きます。ページには、[セキュリティインテリジェンスフィード(Security Intelligence Feeds)] の現在のバージョン、およびフィードの最終更新日時が表示されます。 |

| ステップ 2 |

フィードを手動で更新するには、[セキュリティインテリジェンスフィード(Security Intelligence Feeds)] グループで [今すぐ更新(Update Now)] をクリックします。 ハイ アベイラビリティ グループ内の 1 台の装置のフィードを手動で更新する場合は、その他の装置のフィードも手動で更新して一貫性を確保する必要があります。 |

| ステップ 3 |

(オプション)定期的な更新の頻度を設定するには: |

Firepower Threat Defenseソフトウェアのアップグレード

Firepower Threat Defense ソフトウェア アップグレードが使用可能になると、インストールできます。次の手順は、システム上ですでに Firepower Threat Defense バージョン 6.2.0 以降が稼働していて、正常に動作していることを前提としています。

アップグレードには、ホット フィックス、マイナー アップグレード、メジャー アップグレードの 3 種類があります。ホット フィックス アップグレードは再起動を必要としない場合がありますが、マイナー バージョンおよびメジャー バージョンのアップグレードには再起動が必要です。再起動が必要な場合、インストール後に自動的に再起動します。更新のインストールによりトラフィックが中断される可能性があるため、インストールは時間外に行ってください。

高可用性グループ内の装置をアップグレードする場合は、スタンバイ デバイスをアップグレードし、モードを切り替えてアクティブ/スタンバイ装置を交換して、新しいスタンバイ デバイスにアップグレードをインストールします。詳細については、HA デバイスでのソフトウェア アップグレードのインストールを参照してください。

この手順では、デバイスのイメージ再作成も、ASA ソフトウェアから Firepower Threat Defense ソフトウェアへの移行もできません。

(注) |

更新をインストールする前に、保留中の変更がすべて展開されていることを確認します。またバックアップを実行し、バックアップ コピーをダウンロードする必要があります。 |

始める前に

タスクリストを確認し、実行中のタスクがないことを確認します。アップグレードをインストールする前に、データベースの更新などのすべてのタスクが完了するまでお待ちください。また、スケジュールされたタスクがないかどうかを確認します。アップグレードタスクにスケジュールタスクが重複しないようにしてください。

更新を実行する前に、アプリケーションフィルタ、アクセスルール、または SSL 復号ルールに非推奨のアプリケーションが存在しないことを確認してください。これらのアプリケーションには、アプリケーション名の後に「(廃止)(Deprecated)」が付加されています。これらのオブジェクトに廃止されたアプリケーションを追加することはできませんが、後続の VDB 更新により、以前に有効になっていたアプリケーションが廃止される可能性があります。この場合、アップグレードは失敗し、デバイスは使用不能状態のままになります。

Cisco.com にログインし、アップグレード イメージをダウンロードします。

-

適切なアップグレード ファイル(ファイル タイプが REL.tar)を入手していることを確認します。システム ソフトウェア パッケージまたはブート イメージをダウンロードしないでください。

-

アップグレード ファイルの名前を変更しないでください。名前が変更されたファイルは無効だと見なされます。

-

パッチをダウングレードまたはアンインストールすることはできません。

-

アップグレードに必要なベースライン イメージを実行していることを確認します。互換性の情報については、『 Cisco Firepower Compatibility Guide』(http://www.cisco.com/c/en/us/td/docs/security/firepower/compatibility/firepower-compatibility.html)を参照してください。

-

新しいバージョンの場合は、リリース ノートをお読みください。リリース ノートは http://www.cisco.com/c/en/us/support/security/firepower-ngfw/products-release-notes-list.html をご覧ください。

手順

| ステップ 1 |

[デバイス(Device)] をクリックし、[更新サマリー(Updates summary)] の [設定の表示(View Configuration)] をクリックします。 [システムアップグレード(System Upgrade)] セクションには、現在実行中のソフトウェア バージョン、およびすでにアップロードされた更新が表示されます。 |

||

| ステップ 2 |

アップグレード ファイルをアップロードします。

|

||

| ステップ 3 |

[インストール(Install)] をクリックして、インストール プロセスを開始します。 アイコンの隣の情報は、インストール中にデバイスが再起動するかどうかを示します。システムから自動的にログアウトされます。インストールには 30 分以上かかることがあります。 待機してからシステムに再度ログインしてください。[デバイスサマリー(Device Summary)] または [システム監視ダッシュボード(System monitoring dashboard)] には、新しいバージョンが表示されます。

|

||

| ステップ 4 |

(オプション)システム データベースを更新します。 地理位置情報、ルール、脆弱性(VDB)データベースに設定された自動更新ジョブがない場合、この機会に更新してください。 |

デバイスの再イメージ化

デバイスを再イメージ化すると、デバイス設定が消去され、新しいソフトウェア イメージがインストールされます。再イメージ化の目的は、工場出荷時のデフォルト設定でクリーン インストールすることです。

次の場合に、デバイスを再イメージ化します。

-

ASA ソフトウェアから Firepower Threat Defense ソフトウェアにシステムを変換する場合。ASA イメージを実行しているデバイスを Firepower Threat Defense イメージを実行しているデバイスにアップグレードすることはできません。

-

デバイスが 6.1.0 以前のイメージを実行していて、6.1 以降のイメージにアップグレードし、Firepower Device Manager を使用してデバイスを設定したい場合。Firepower Management Center を使用して、6.1 以前のデバイスをアップグレードしてからローカル管理を切り替えることはできません。

-

デバイスが正しく機能せず、設定の修正ですべての試行が失敗した場合。

デバイスの再イメージ化の詳細については、ご使用のデバイス モデルの『Reimage the Cisco ASA or Firepower Threat Defense Device』または Firepower Threat Defense のクイック スタート ガイドを参照してください。これらのガイドは、http://www.cisco.com/c/en/us/support/security/firepower-ngfw/products-installation-guides-list.html で入手できます。

![[詳細オプション(More options)] ボタン。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436602.jpg)

フィードバック

フィードバック