はじめる前に

Management Center の初期設定を展開して実行します。Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation GuideまたはCisco Secure Firewall Management Center Virtual 入門ガイドを参照してください。

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

この章の対象読者

この章では、Management Center を使用してスタンドアロンの 脅威に対する防御 論理デバイスを展開する方法について説明します。高可用性ペアかクラスタを展開する場合は、『Firepower Management Center コンフィギュレーション ガイド』を参照してください。

大規模ネットワークの一般的な導入では、複数の管理対象デバイスがネットワークセグメントにインストールされます。各デバイスは、トラフィックを制御、検査、監視、および分析して、管理 Management Center に報告します。Management Center は、サービスの管理、分析、レポートのタスクを実行できる Web インターフェイスを備えた集中管理コンソールを提供し、ローカルネットワークを保護します。

単一またはごく少数のデバイスのみが含まれるネットワークでは、Management Center のような高性能の多機能デバイスマネージャを使用する必要がなく、一体型の Device Manager を使用できます。Device Manager の Web ベースのデバイス セットアップ ウィザードを使用して、小規模ネットワークの導入に最もよく使用されるソフトウェアの基本機能を設定できます。

プライバシー収集ステートメント:Firepower 4100 には個人識別情報は不要で、積極的に収集することもありません。ただし、ユーザー名などの設定では、個人識別情報を使用できます。この場合、設定作業時や SNMP の使用時に、管理者が個人識別情報を確認できる場合があります。

Management Center の初期設定を展開して実行します。Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation GuideまたはCisco Secure Firewall Management Center Virtual 入門ガイドを参照してください。

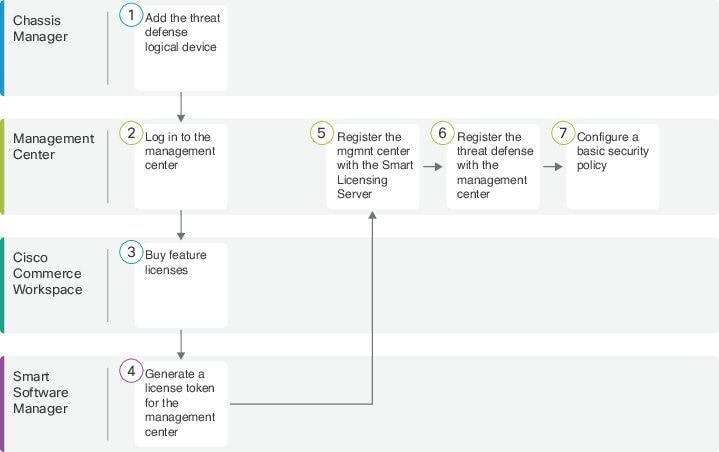

シャーシで 脅威に対する防御 を展開して設定するには、次のタスクを参照してください。

|

ワークスペース |

手順 |

|

|---|---|---|

|

|

Chassis Manager |

|

|

|

Management Center |

|

|

|

Cisco Commerce Workspace |

Management Center のライセンスの取得:機能ライセンスを購入します。 |

|

|

Smart Software Manager |

Management Center のライセンスの取得:Management Center のライセンストークンを生成します。 |

|

|

Management Center |

Management Center のライセンスの取得:スマート ライセンシング サーバーに Management Center を登録します。 |

|

|

Management Center |

|

|

|

Management Center |

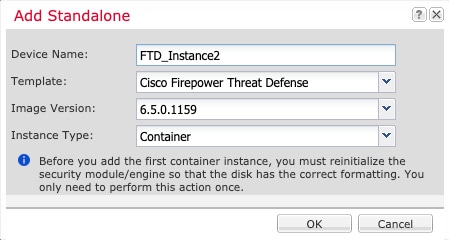

Threat Defense をネイティブまたはコンテナいずれかのインスタンスとして Firepower 4100 から展開できます。セキュリティ エンジン ごとに複数のコンテナ インスタンスを展開できますが、ネイティブ インスタンスは 1 つだけです。モデルごとの最大コンテナ インスタンス数については、論理デバイスのアプリケーション インスタンス:コンテナとネイティブ を参照してください。

高可用性ペアかクラスタを追加する場合は、『Firepower Management Center コンフィギュレーション ガイド』を参照してください。

この手順では、アプリケーションで使用されるブートストラップ設定を含む、論理デバイスの特性を設定できます。

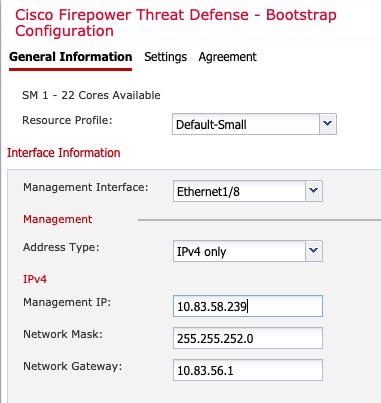

Threat Defense と一緒に使用する管理インターフェイスを設定します。インターフェイスの設定 を参照してください。管理インターフェイスが必要です。 6.7 以降では、後でデータインターフェイスから管理を有効にできます。ただし、データ管理を有効にした後で使用する予定がない場合でも、管理インターフェイスを論理デバイスに割り当てる必要があります。この管理インターフェイスは、シャーシの管理のみに使用される([インターフェイス(Interfaces)] タブの上部に [MGMT] として表示される)シャーシ管理ポートと同じではありません。

また、少なくとも 1 つのデータ インターフェイスを設定する必要があります。

コンテナ インスタンスの場合、最小リソースを使用するデフォルト プロファイルを使用しない場合は、 でリソース プロファイルを追加します。

コンテナ インスタンスの場合、最初にコンテナ インスタンスをインストールする前に、ディスクが正しいフォーマットになるように セキュリティ エンジン を再度初期化する必要があります。このアクションが必要な場合は、論理デバイスを保存できません。[セキュリティエンジン(Security Engine)] を選択し、[再初期化(Reinitialize)] アイコン( ) をクリックします。

) をクリックします。

次の情報を用意します。

このデバイスのインターフェイス Id

管理インターフェイス IP アドレスとネットワークマスク

ゲートウェイ IP アドレス

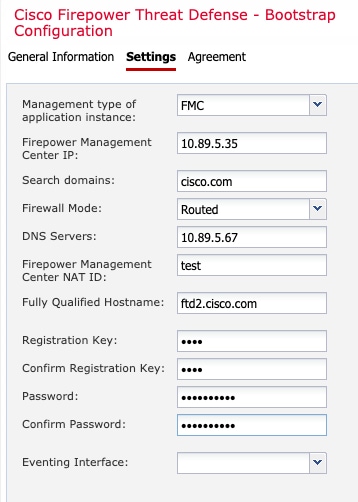

Management Center 選択した IP アドレス/NAT ID

DNS サーバの IP アドレス

|

ステップ 1 |

Chassis Manager で、[論理デバイス(Logical Devices)] を選択します。 |

|

ステップ 2 |

をクリックし、次のパラメータを設定します。  |

|

ステップ 3 |

[Data Ports] 領域を展開し、デバイスに割り当てるインターフェイスをそれぞれクリックします。  [インターフェイス(Interfaces)] ページで以前に有効にしたデータ インターフェイスとデータ共有インターフェイスのみを割り当てることができます。後で Management Center でこれらのインターフェイスを有効にして設定します。これには、IP アドレスの設定も含まれます。 コンテナ インスタンスごとに最大 10 のデータ共有インターフェイスを割り当てることができます。また、各データ共有インターフェイスは、最大 14 個のコンテナ インスタンスに割り当てることができます。データ共有インターフェイスは [Sharing] アイコン( ハードウェア バイパス 対応のポートは次のアイコンで表示されます: |

|

ステップ 4 |

画面中央のデバイス アイコンをクリックします。 ダイアログボックスが表示され、初期のブートストラップ設定を行うことができます。これらの設定は、初期導入専用、またはディザスタ リカバリ用です。通常の運用では、後でアプリケーション CCLI 設定のほとんどの値を変更できます。 |

|

ステップ 5 |

[一般情報(General Information)] ページで、次の手順を実行します。  |

|

ステップ 6 |

[設定(Settings)] タブで、次の項目を入力します。  |

|

ステップ 7 |

[利用規約(Agreement)] タブで、エンド ユーザ ライセンス(EULA)を読んで、同意します。 |

|

ステップ 8 |

[OK] をクリックして、設定ダイアログボックスを閉じます。 |

|

ステップ 9 |

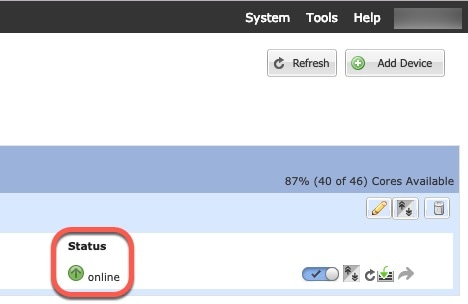

[保存(Save)] をクリックします。 シャーシは、指定したソフトウェアバージョンをダウンロードし、アプリケーション インスタンスにブートストラップ設定と管理インターフェイス設定をプッシュすることで、論理デバイスを導入します。[ 論理デバイス(Logical Devices) ] ページで、新しい論理デバイスのステータスを確認します。論理デバイスの [Status] が [online] と表示されたら、アプリケーションでセキュリティ ポリシーの設定を開始できます。  |

Management Center を使用して、Threat Defense を設定および監視します。

サポートされているブラウザの詳細については、使用するバージョンのリリースノート(https://www.cisco.com/go/firepower-notes)を参照してください。

|

ステップ 1 |

サポートされているブラウザを使用して、次の URL を入力します。 https://fmc_ip_address |

|

ステップ 2 |

ユーザー名とパスワードを入力します。 |

|

ステップ 3 |

[ログイン(Log In)] をクリックします。 |

すべてのライセンスは、Management Center によって 脅威に対する防御 に提供されます。次のライセンスを購入できます。

IPS:セキュリティインテリジェンスと次世代 IPS

マルウェア防御:マルウェア防御

URL:URL フィルタリング

Cisco Secure Client:Secure Client Advantage、Secure Client Premier、または Secure Client VPN のみ

キャリア(Diameter、GTP/GPRS、M3UA、SCTP)

シスコライセンスの概要については詳しくは、cisco.com/go/licensingguide を参照してください。

Smart Software Manager にマスターアカウントを持ちます。

まだアカウントをお持ちでない場合は、リンクをクリックして新しいアカウントを設定してください。Smart Software Manager では、組織のマスター アカウントを作成できます。

(輸出コンプライアンスフラグを使用して有効化される)機能を使用するには、ご使用のスマート ソフトウェア ライセンシング アカウントで強力な暗号化(3DES/AES)ライセンスを使用できる必要があります。

|

ステップ 1 |

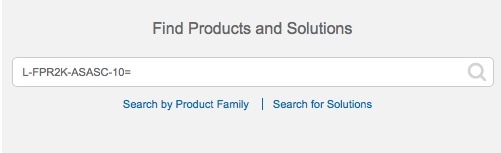

お使いのスマート ライセンシング アカウントに、必要なライセンスが含まれていることを確認してください。 ライセンスは、シスコまたは販売代理店からデバイスを購入した際に、スマート ソフトウェア ライセンシング アカウントにリンクされています。ただし、主導でライセンスを追加する必要がある場合は、Cisco Commerce Workspace で [製品とソリューションの検索(Find Products and Solutions)] 検索フィールドを使用します。次のライセンス PID を検索します。

|

||

|

ステップ 2 |

まだ設定していない場合は、スマート ライセンシング サーバーに Management Center を登録します。 登録を行うには、Smart Software Manager で登録トークンを生成する必要があります。詳細な手順については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。 |

各論理デバイスを同じ Management Center に個別に登録します。

Chassis Manager の [論理デバイス(Logical Devices)] ページで、Threat Defense 論理デバイスの [ステータス(Status)] が [オンライン(online)] になっていることを確認します。

Threat Defense の最初のブートストラップ設定で設定した次の情報を収集します(「Chassis Manager:Threat Defense 論理デバイスの追加」を参照)。

Threat Defense の管理 IP アドレスまたはホスト名、および NAT ID

Management Center の登録キー

6.7 以降で管理にデータインターフェイスを使用する場合は、Threat Defense CLI で configure network management-data-interface コマンドを使用します。詳細については、Cisco Secure Firewall Threat Defense コマンドリファレンスを参照してください。

|

ステップ 1 |

Management Center で、[デバイス(Devices)] > [デバイス管理(Device Management)] の順に選択します。 |

||

|

ステップ 2 |

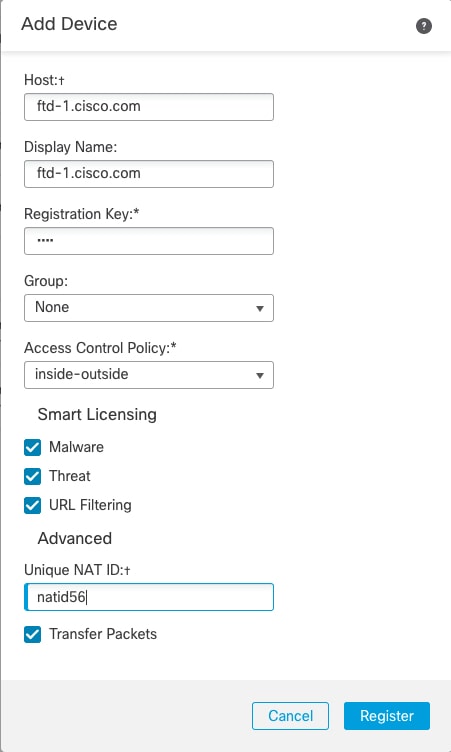

[追加(Add)] ドロップダウン リストから、[デバイスの追加(Add Device)] を選択します。  次のパラメータを設定します。

|

||

|

ステップ 3 |

[登録(Register)] (別のデバイスを追加する場合は [別のデバイスを登録して追加(Register and Add Another)] )をクリックし、登録が成功したことを確認します。 登録が成功すると、デバイスがリストに追加されます。失敗した場合は、エラーメッセージが表示されます。Threat Defense が登録に失敗した場合は、次の項目を確認してください。

トラブルシューティングの詳細については、https://cisco.com/go/fmc-reg-error を参照してください。 |

ここでは、次の設定を使用して基本的なセキュリティポリシーを設定する方法について説明します。

内部インターフェイスと外部インターフェイス:内部インターフェイスにスタティック IP アドレスを割り当て、外部インターフェイスに DHCP を使用します。

DHCP サーバー:クライアントの内部インターフェイスで DHCP サーバーを使用します。

デフォルトルート:外部インターフェイスを介してデフォルトルートを追加します。

NAT:外部インターフェイスでインターフェイス PAT を使用します。

アクセスコントロール:内部から外部へのトラフィックを許可します。

基本的なセキュリティ ポリシーを設定するには、次のタスクを実行します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

脅威に対する防御 インターフェイスを有効にし、それらをセキュリティゾーンに割り当てて IP アドレスを設定します。通常は、システムで意味のあるトラフィックを通過させるように、少なくとも 2 つのインターフェイスを設定する必要があります。通常は、アップストリームルータまたはインターネットに面した外部インターフェイスと、組織のネットワークの 1 つ以上の内部インターフェイスを使用します。これらのインターフェイスの一部は、Web サーバーなどのパブリックアクセスが可能なアセットを配置する「緩衝地帯」(DMZ)となる場合があります。

一般的なエッジルーティングの状況は、内部インターフェイスでスタティックアドレスを定義すると同時に、ISP から DHCP を介して外部インターフェイスアドレスを取得することです。

次の例では、DHCP によるスタティックアドレスとルーテッドモードの外部インターフェイスを使用して、ルーテッドモードの内部インターフェイスを設定します。

|

ステップ 1 |

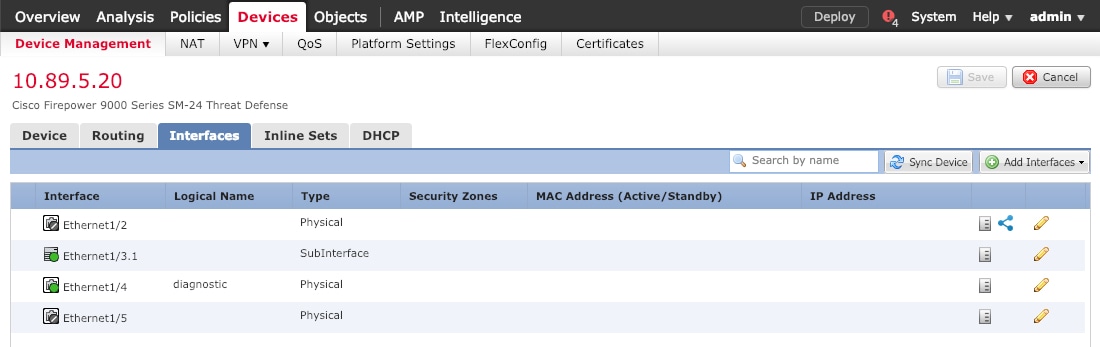

[デバイス(Devices)] > [デバイス管理(Device Management)] の順に選択し、ファイアウォールの をクリックします。 |

||

|

ステップ 2 |

[インターフェイス(Interfaces)] をクリックします。  |

||

|

ステップ 3 |

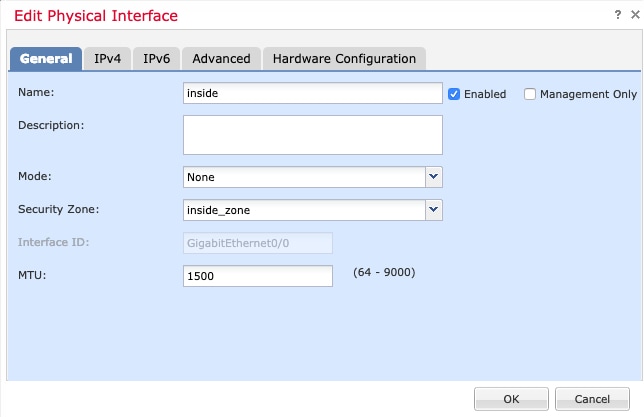

内部に使用するインターフェイスの をクリックします。 [全般(General)] タブが表示されます。  |

||

|

ステップ 4 |

「外部」に使用するインターフェイスをクリックします。 [全般(General)] タブが表示されます。

|

||

|

ステップ 5 |

[保存(Save)] をクリックします。 |

クライアントで DHCP を使用して 脅威に対する防御 から IP アドレスを取得するようにする場合は、DHCP サーバーを有効にします。

|

ステップ 1 |

を選択し、デバイスをクリックします。 |

|

ステップ 2 |

を選択します。 |

|

ステップ 3 |

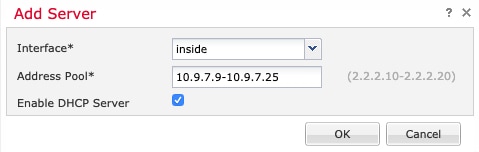

[サーバー(Server)] ページで、[追加(Add)] をクリックして、次のオプションを設定します。

|

|

ステップ 4 |

[OK] をクリックします。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

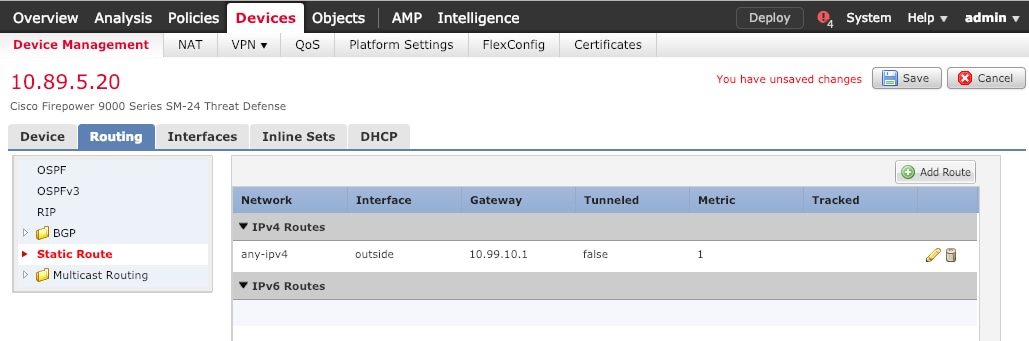

デフォルトルートは通常、外部インターフェイスから到達可能なアップストリームルータを指し示します。外部インターフェイスに DHCP を使用する場合は、デバイスがすでにデフォルトルートを受信している可能性があります。手動でルートを追加する必要がある場合は、次の手順を実行します。DHCP サーバーからデフォルトルートを受信した場合は、ページの [IPv4ルート(IPv4 Routes)] または [IPv6ルート(IPv6 Routes)] テーブルに表示されます。

|

ステップ 1 |

を選択し、デバイスをクリックします。 |

|

ステップ 2 |

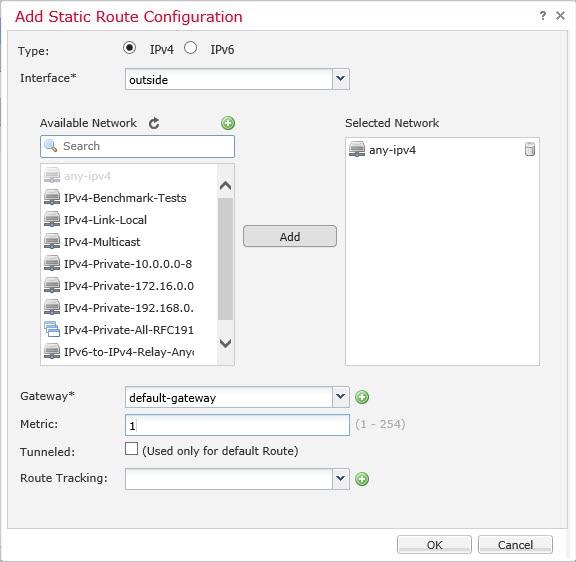

を選択し、[ルートを追加(Add route)] をクリックして、次のように設定します。

|

|

ステップ 3 |

[OK] をクリックします。 ルートがスタティックルートテーブルに追加されます。  |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

一般的な NAT ルールでは、内部アドレスを外部インターフェイスの IP アドレスのポートに変換します。このタイプの NAT ルールのことをインターフェイス ポート アドレス変換(PAT)と呼びます。

|

ステップ 1 |

をクリックし、 をクリックします。 |

||

|

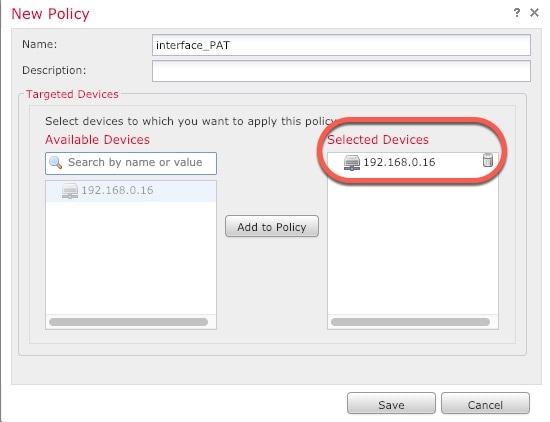

ステップ 2 |

ポリシーに名前を付け、ポリシーを使用するデバイスを選択し、[保存(Save)] をクリックします。  ポリシーが Management Center に追加されます。引き続き、ポリシーにルールを追加する必要があります。 |

||

|

ステップ 3 |

[ルールの追加(Add Rule)] をクリックします。 [NATルールの追加(Add NAT Rule)] ダイアログボックスが表示されます。 |

||

|

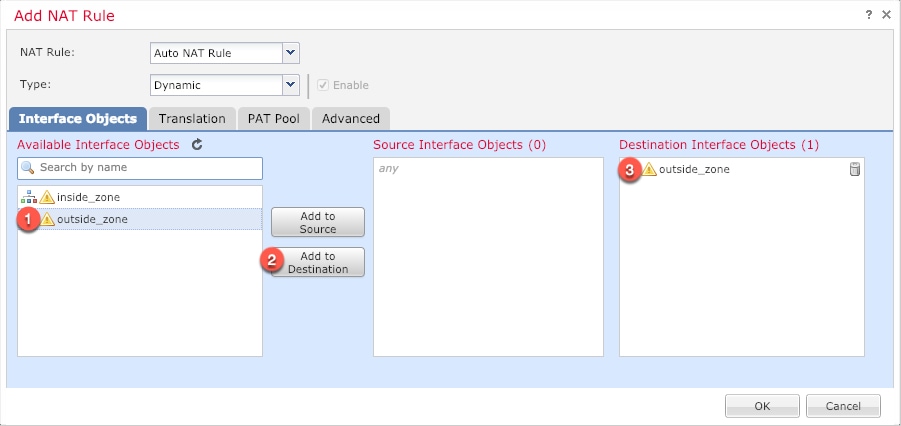

ステップ 4 |

基本ルールのオプションを設定します。

|

||

|

ステップ 5 |

[インターフェイスオブジェクト(Interface objects)] ページで、[使用可能なインターフェイスオブジェクト(Available Interface Objects)] 領域から [宛先インターフェイスオブジェクト(Destination Interface Objects)] 領域に外部ゾーンを追加します。  |

||

|

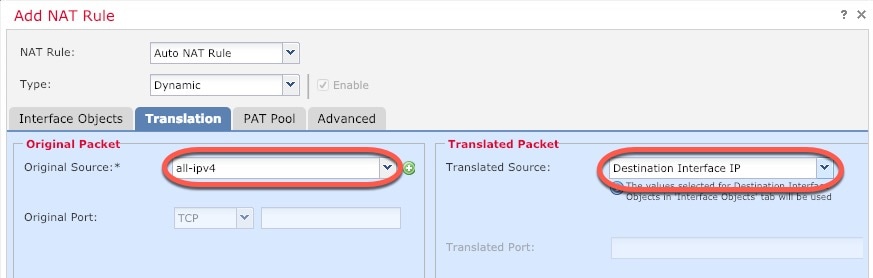

ステップ 6 |

[変換(Translation)] ページで、次のオプションを設定します。

|

||

|

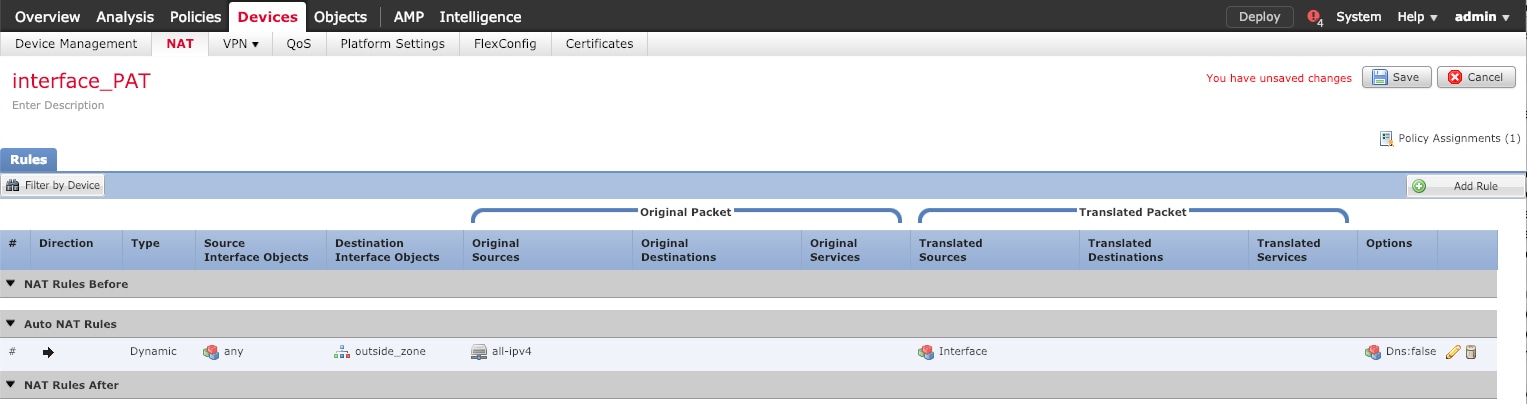

ステップ 7 |

[保存(Save)] をクリックしてルールを追加します。 ルールが [ルール(Rules)] テーブルに保存されます。  |

||

|

ステップ 8 |

NAT ページで [保存(Save)] をクリックして変更を保存します。 |

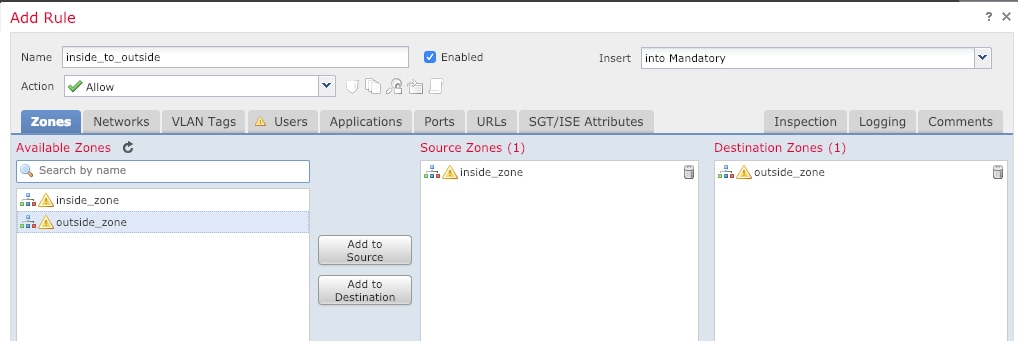

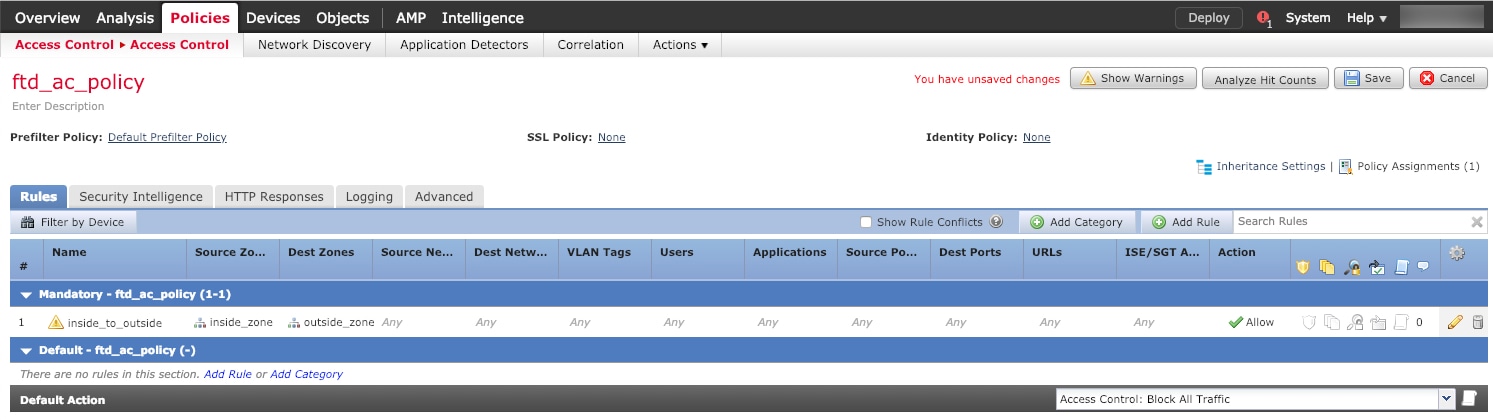

脅威に対する防御 を登録したときに、基本の [すべてのトラフィックをブロック(Block all traffic)] アクセス コントロール ポリシーを作成した場合は、デバイスを通過するトラフィックを許可するためにポリシーにルールを追加する必要があります。次の手順では、内部ゾーンから外部ゾーンへのトラフィックを許可するルールを追加します。他にゾーンがある場合は、適切なネットワークへのトラフィックを許可するルールを追加してください。

|

ステップ 1 |

を選択し、脅威に対する防御 に割り当てられているアクセス コントロール ポリシーの をクリックします。 |

|

ステップ 2 |

[ルールを追加(Add Rule)] をクリックし、次のパラメータを設定します。

他の設定はそのままにしておきます。 |

|

ステップ 3 |

[追加(Add)] をクリックします。 ルールが [ルール(Rules)] テーブルに追加されます。  |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

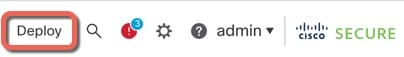

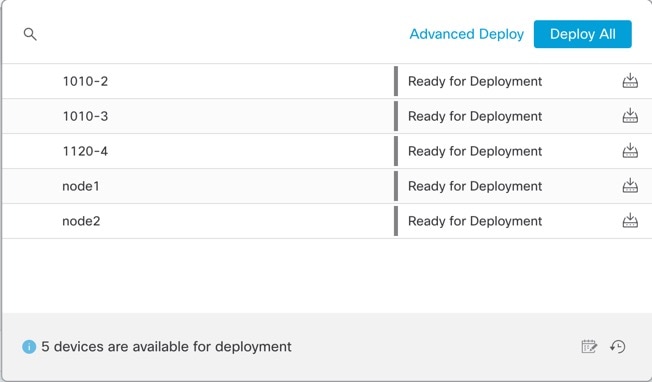

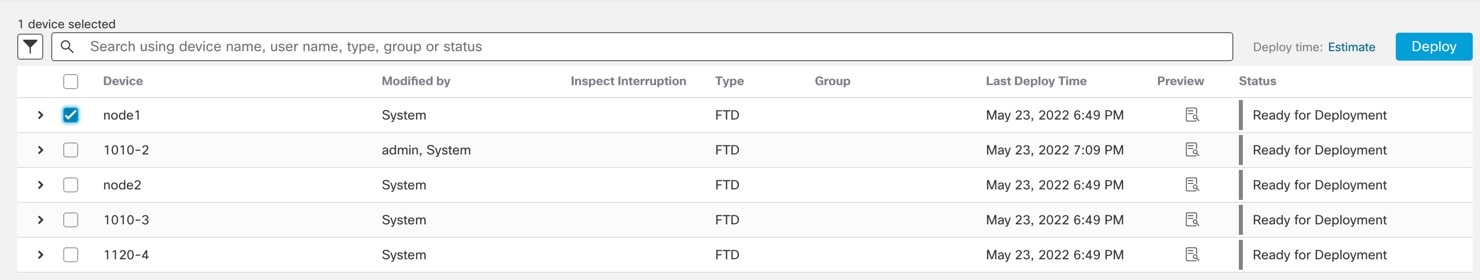

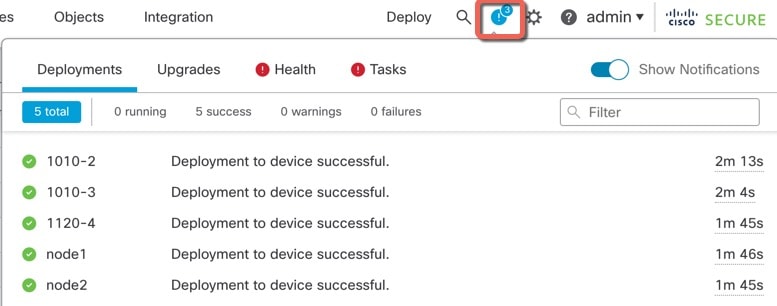

設定の変更を 脅威に対する防御 に展開します。変更を展開するまでは、デバイス上でどの変更もアクティブになりません。

|

ステップ 1 |

右上の [展開(Deploy)] をクリックします。

|

|

ステップ 2 |

[すべて展開(Deploy All)] をクリックしてすべてのデバイスに展開するか、[高度な展開(Advanced Deploy)] をクリックして選択したデバイスに展開します。

|

|

ステップ 3 |

展開が成功したことを確認します。展開のステータスを表示するには、メニューバーの [展開(Deploy)] ボタンの右側にあるアイコンをクリックします。

|

脅威に対する防御 CLI を使用して、管理インターフェイスパラメータを変更したり、トラブルシューティングを行ったりできます。CLI にアクセスするには、管理インターフェイスへの SSH を使用するか、FXOS CLI から接続します。

|

ステップ 1 |

(オプション 1)脅威に対する防御 管理インターフェイスの IP アドレスに直接 SSH 接続します。 管理 IP アドレスは、論理デバイスを展開したときに設定したものです。初期展開時に設定した「admin」アカウントとパスワードを使用して 脅威に対する防御 にログインします。 パスワードを忘れた場合は、シャーシマネージャ で論理デバイスを編集して変更できます。 |

|

ステップ 2 |

(オプション 2)コンソール接続または Telnet 接続を使用して、モジュール CLI に接続します。 |

次に、脅威に対する防御 に接続してから、FXOS CLI のスーパバイザレベルに戻る例を示します。

Firepower# connect module 1 console

Telnet escape character is '~'.

Trying 127.5.1.1...

Connected to 127.5.1.1.

Escape character is '~'.

CISCO Serial Over LAN:

Close Network Connection to Exit

Firepower-module1>connect ftd FTD_Instance1

============================= ATTENTION ==============================

You are connecting to ftd from a serial console. Please avoid

executing any commands which may produce large amount of output.

Otherwise, data cached along the pipe may take up to 12 minutes to be

drained by a serial console at 9600 baud rate after pressing Ctrl-C.

To avoid the serial console, please login to FXOS with ssh and use

'connect module <slot> telnet' to connect to the security module.

======================================================================

Connecting to container ftd(FTD_Instance1) console... enter "exit" to return to bootCLI

> ~

telnet> quit

Connection closed.

Firepower#

Threat Defense の設定を続行するには、「Cisco Firepower ドキュメント一覧」にあるお使いのソフトウェアバージョンのマニュアルを参照してください。

Management Center の使用に関する情報については、「Firepower Management Center コンフィギュレーション ガイド」を参照してください。

|

機能名 |

バージョン |

機能情報 |

||

|---|---|---|---|---|

|

ASA および 脅威に対する防御 を同じ Firepower 9300 の別のモジュールでサポート |

6.4 |

ASA および 脅威に対する防御 論理デバイスを同じ Firepower 9300 上で展開できるようになりました。

|

||

|

Threat Defense Firepower 4115、4125、および 4145 向け |

6.4 |

Firepower 4115、4125、および 4145 が導入されました。

|

||

|

Firepower 4100/9300 上の Threat Defense のマルチインスタンス機能 |

6.3.0 |

単一のセキュリティエンジンまたはモジュールに、それぞれ Threat Defense コンテナインスタンスがある複数の論理デバイスを展開できるようになりました。以前は、単一のネイティブ アプリケーション インスタンスを展開できるだけでした。 柔軟な物理インターフェイスの使用を可能にするため、FXOS で VLAN サブインターフェイスを作成し、複数のインスタンス間でインターフェイスを共有することができます。リソース管理では、各インスタンスのパフォーマンス機能をカスタマイズできます。 2 台の個別のシャーシ上でコンテナ インスタンスを使用して高可用性を使用できます。クラスタリングはサポートされません。

新規/変更された Management Center 画面:

新規/変更された Chassis Manager 画面:

|