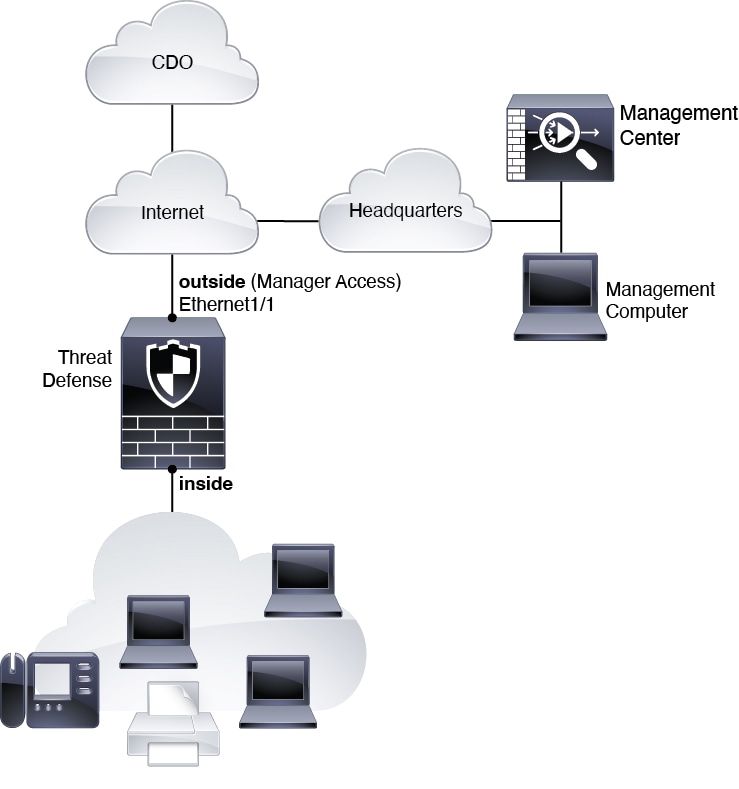

リモート管理の仕組み

Management Center でインターネットを介して Threat Defense を管理できるようにするには、Management Center マネージャアクセスについて管理インターフェイスの代わりに外部インターフェイスを使用します。ほとんどのリモート支社には 1 つのインターネット接続しかないため、外部からマネージャにアクセスして中央管理を行えるようにします。

(注) |

管理接続は、それ自身とデバイスの間の安全な TLS-1.3 暗号化通信チャネルです。セキュリティ上の理由から、サイト間 VPN などの追加の暗号化トンネル経由でこのトラフィックを実行する必要はありません。たとえば、VPN がダウンすると、管理接続が失われるため、シンプルな管理パスをお勧めします。 |

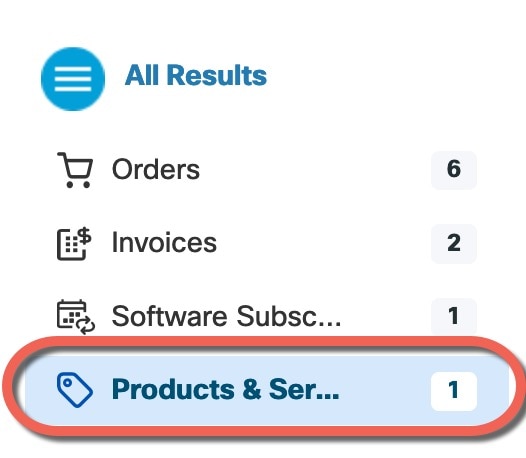

登録方法

Threat Defense をプロビジョニングするには、次のいずれかの方法を使用します。

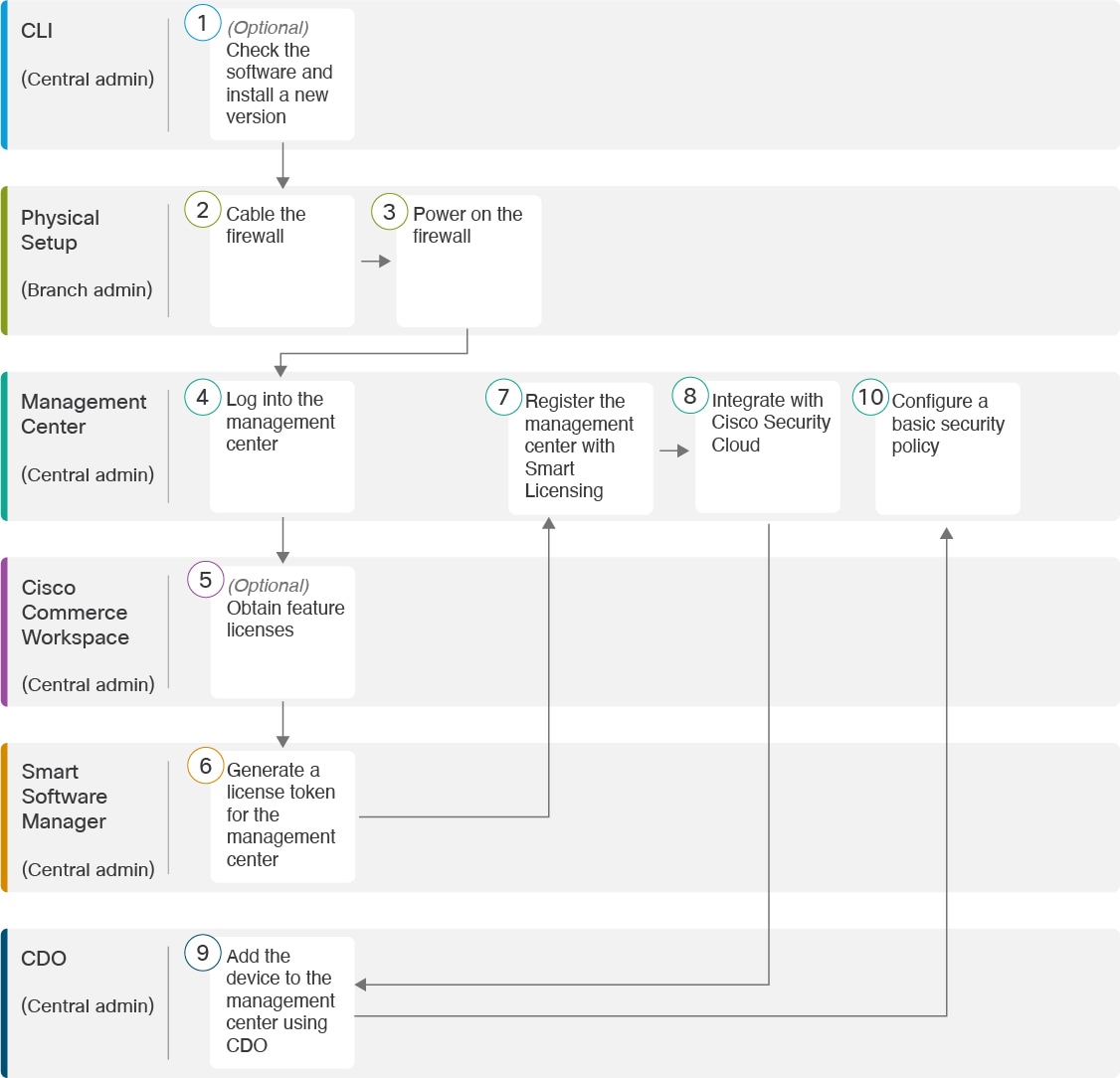

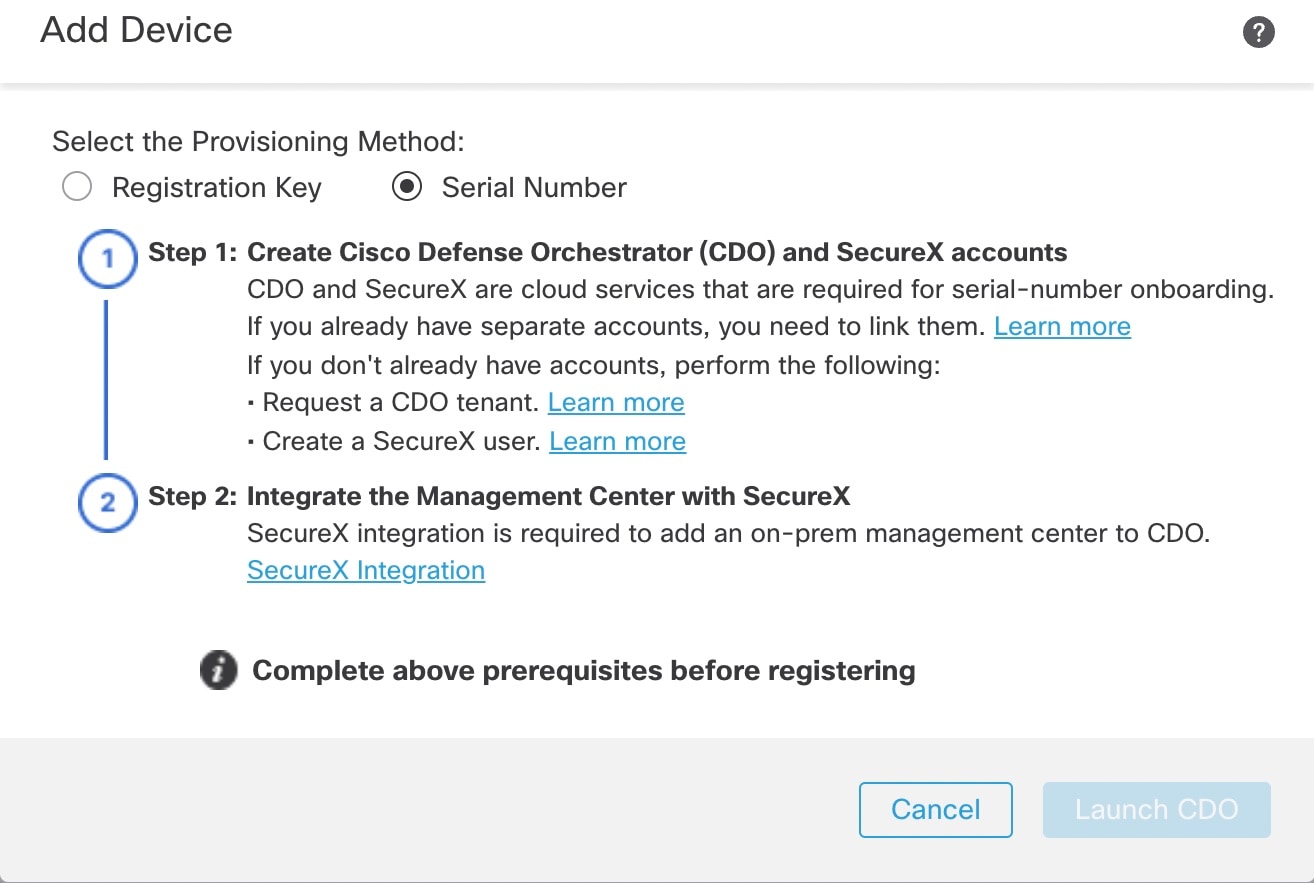

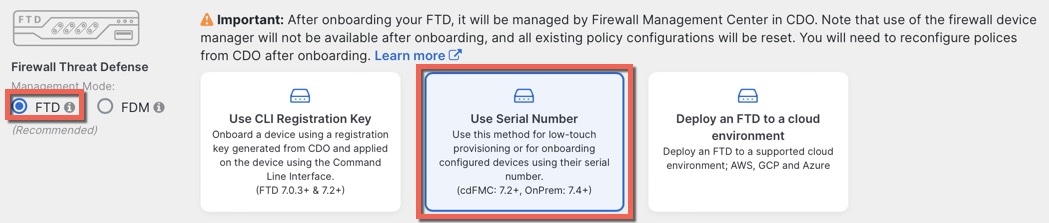

ゼロ タッチ プロビジョニング(Management Center 7.4 以降、Threat Defense 7.2 以降)

-

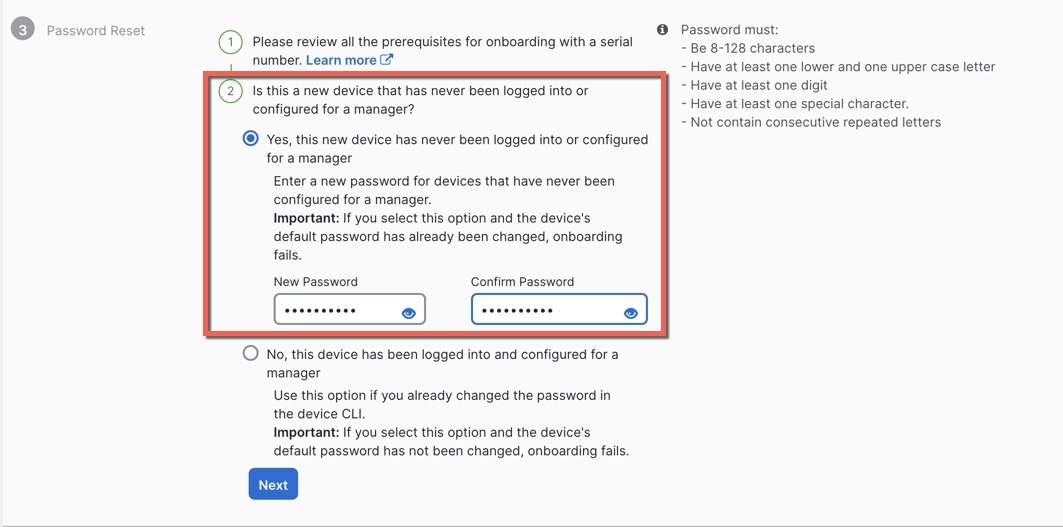

脅威に対する防御 をリモート分散拠点に送信します。ゼロタッチプロビジョニング は事前設定済みのデバイスでは機能しない場合があるため、デバイス上では何も設定しないでください。

(注)

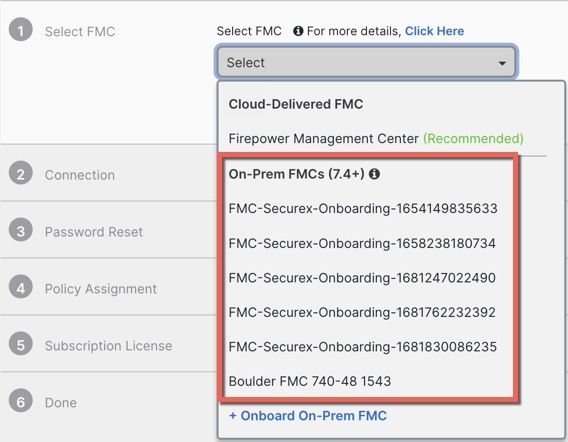

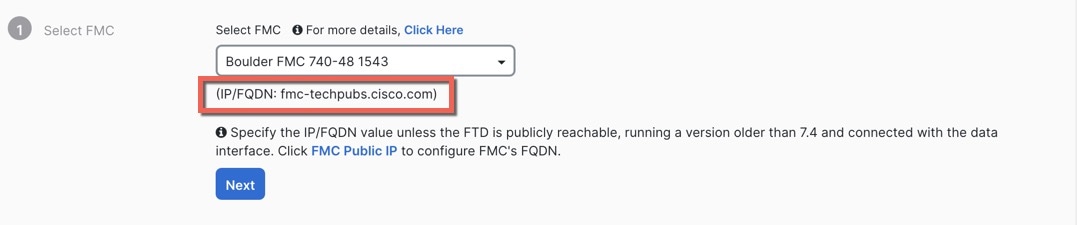

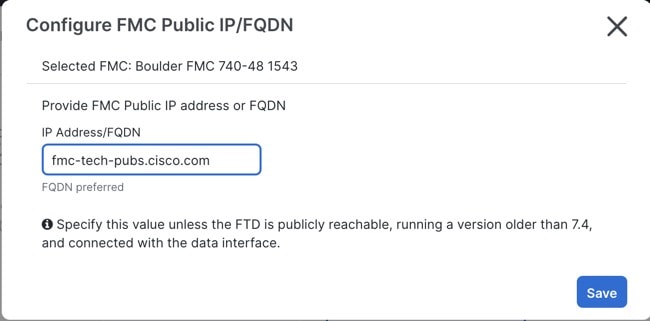

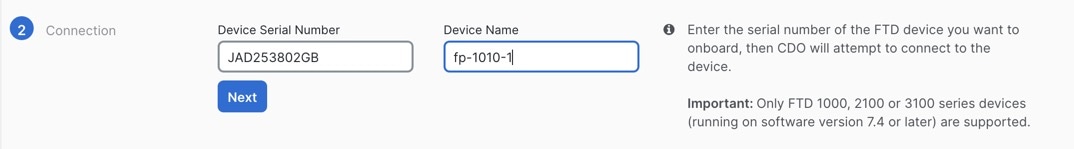

デバイスを分散拠点に送信する前に、Threat Defense のシリアル番号を使用して Threat Defense を事前に Management Center に登録できます。Management Center は、この機能のために Cisco Security Cloud および CDO と統合されます。

-

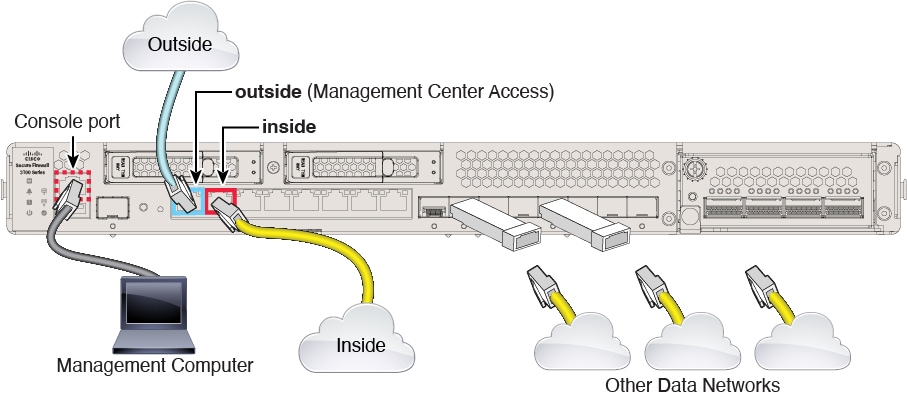

分散拠点で、Threat Defense をケーブル接続し、電源をオンにします。

-

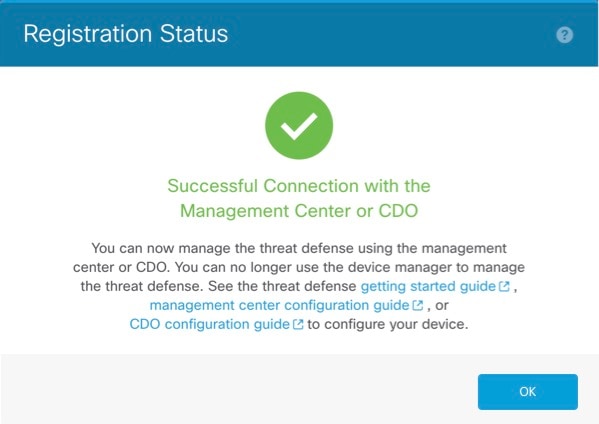

CDO を使用して Threat Defense の登録を完了します。

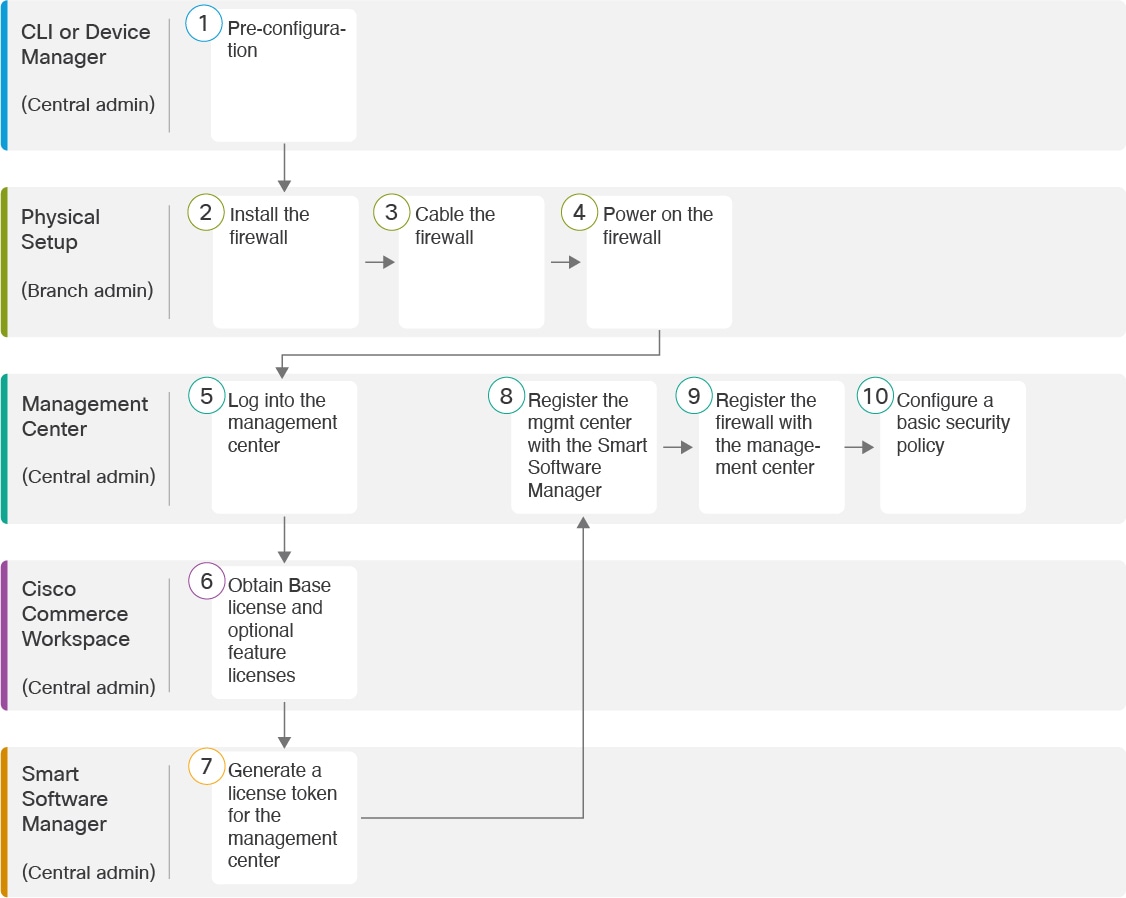

手動プロビジョニング

-

CLI または Device Manager を使用して Threat Defense を事前設定してから、リモート分散拠点に Threat Defense を送信します。

-

分散拠点で、脅威に対する防御 をケーブル接続し、電源をオンにします。

-

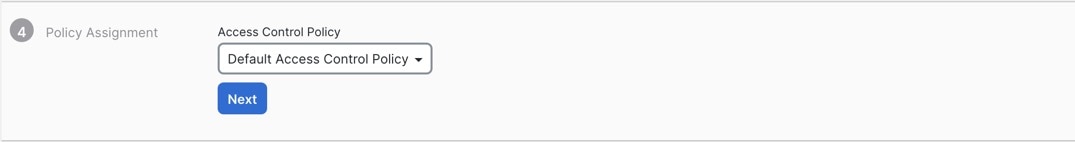

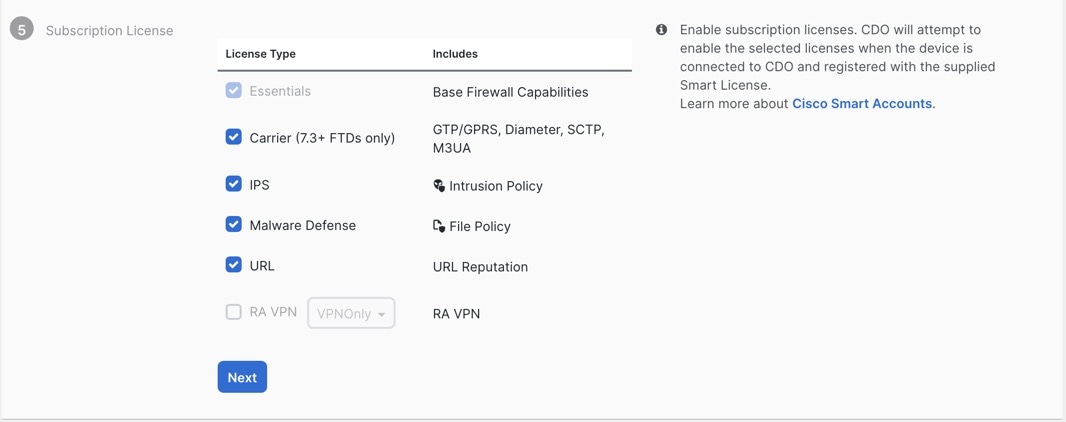

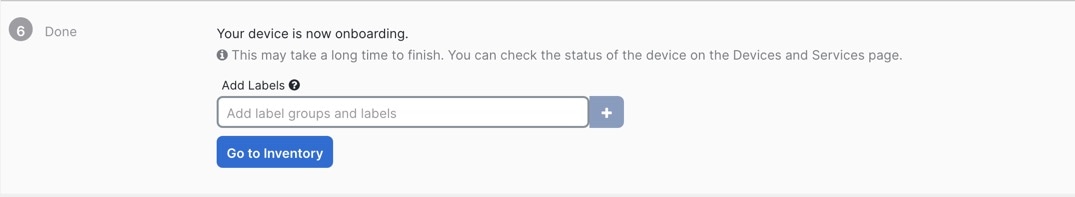

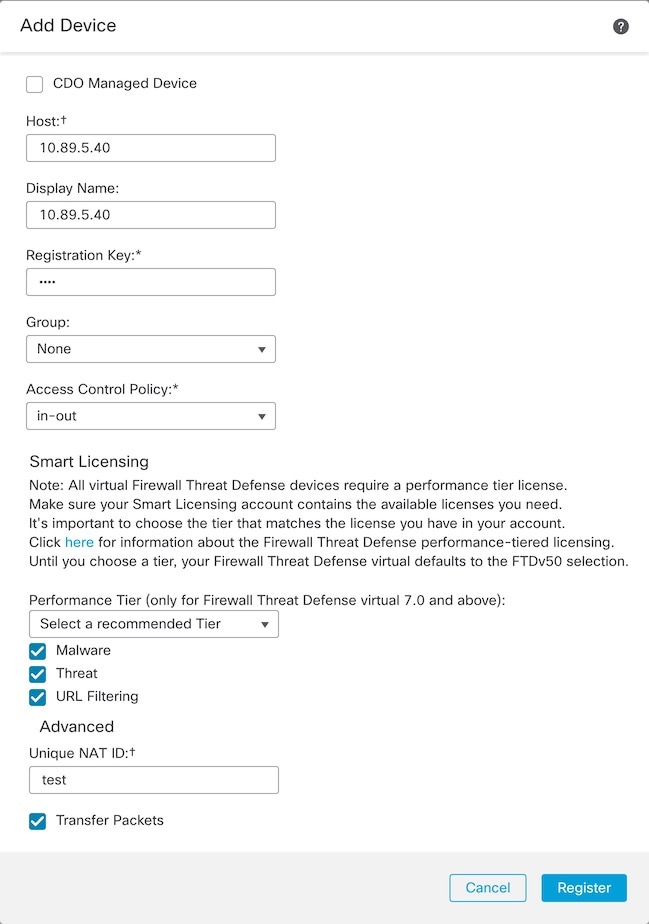

Management Center を使用して 脅威に対する防御 の登録を完了します。

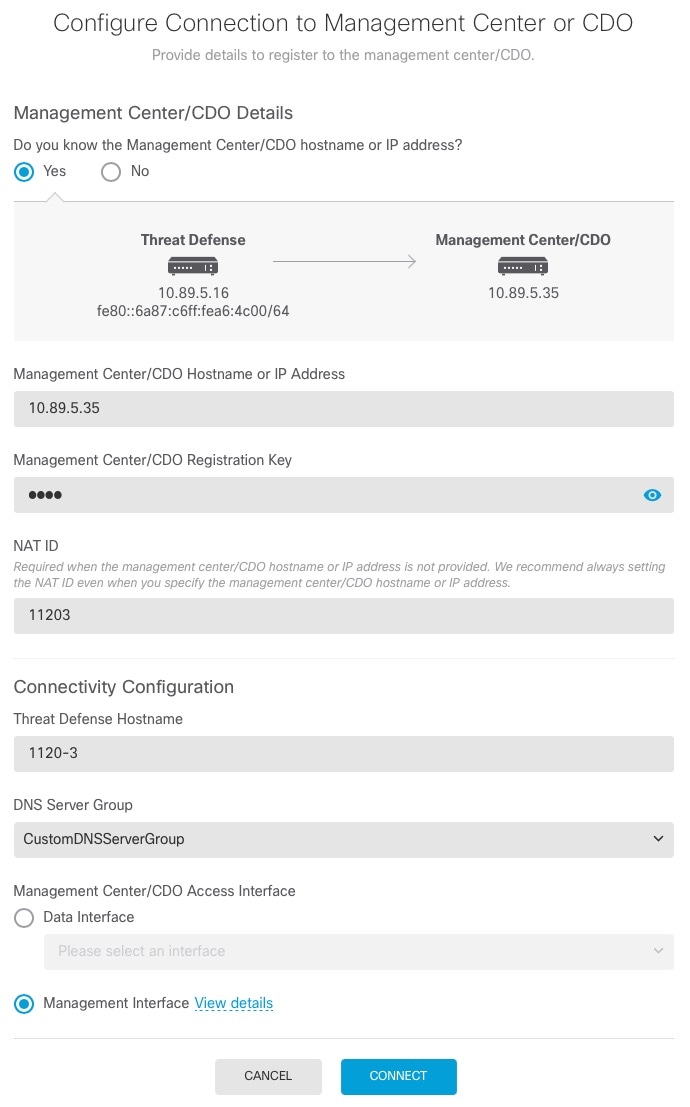

Threat Defense マネージャ アクセス インターフェイス

このガイドでは外部インターフェイスアクセスについて説明します。これは、リモート分散拠点で発生する可能性が最も高いシナリオであるためです。マネージャアクセスは外部インターフェイスで発生しますが、専用の管理インターフェイスも引き続き関連します。管理インターフェイスは、Threat Defense データインターフェイスとは別に設定される特別なインターフェイスであり、独自のネットワーク設定があります。

-

データインターフェイスでマネージャアクセスを有効にした場合でも、管理インターフェイスのネットワーク設定が使用されます。

-

すべての管理トラフィックは、引き続き管理インターフェイスを発信元または宛先とします。

-

データインターフェイスでマネージャアクセスを有効にすると、Threat Defense はバックプレーンを介して管理インターフェイスに着信管理トラフィックを転送します。

-

発信管理トラフィックの場合、管理インターフェイスはバックプレーンを介してデータインターフェイスにトラフィックを転送します。

マネージャのアクセス要件

データインターフェイスからのマネージャアクセスには、次の制限があります。

-

マネージャアクセスを有効にできるのは、1 つの物理的なデータインターフェイスのみです。サブインターフェイスと EtherChannel は使用できません。冗長性を目的として、Management Center の単一のセカンダリインターフェイスでマネージャアクセスを有効にすることもできます。

-

このインターフェイスは管理専用にできません。

-

ルーテッドインターフェイスを使用するルーテッドファイアウォールモードのみです。

-

PPPoE はサポートされていません。ISP で PPPoE が必要な場合は、PPPoE をサポートするルータを Threat Defense と WAN モデムの間に配置する必要があります。

-

インターフェイスを配置する必要があるのはグローバル VRF のみです。

-

SSH はデータインターフェイスではデフォルトで有効になっていないため、後で Management Center を使用して SSH を有効にする必要があります。また、管理インターフェイス ゲートウェイがデータインターフェイスに変更されるため、configure network static-routes コマンドを使用して管理インターフェイス用の静的ルートを追加しない限り、リモートネットワークから管理インターフェイスに SSH 接続することはできません。

-

クラスタリングはサポートされません。この場合、管理インターフェイスを使用する必要があります。

-

ハイアベイラビリティはサポートされません。この場合、管理インターフェイスを使用する必要があります。

ゼロ タッチ プロビジョニング ネットワーク

次の図に、ファイアウォールの一般的なネットワーク展開を示します。

-

Management Center は中央本社にあります。

-

Threat Defense はマネージャアクセスに外部インターフェイスを使用します。

-

Threat Defense と Management Center ではどちらも、インバウンド管理接続を許可するためのパブリック IP アドレスまたはホスト名が必要ですが、登録のために IP アドレスを把握しておく必要はありません。7.2(4) より前および 7.3 バージョンの Threat Defense の場合、Management Center はパブリックに到達可能である必要があります。

-

Management Center と Threat Defense の両方が、最初に Cisco Security Cloud および CDO と通信して管理接続を確立します。

-

最初の確立後、管理接続が中断された場合は CDO を使用して管理接続を再確立します。たとえば、新しい DHCP の割り当てのために Threat Defense の IP アドレスが変更された場合、CDO はその変更を Management Center に通知します。

手動プロビジョニング ネットワーク

次の図に、ファイアウォールの一般的なネットワーク展開を示します。

-

Management Center は中央本社にあります。

-

Threat Defense はマネージャアクセスに外部インターフェイスを使用します。

-

Threat Defense と Management Center ではどちらも、インバウンド管理接続を許可するためのパブリック IP アドレスまたはホスト名が必要であり、初期設定のためにこのような IP アドレスを把握しておかなればなりません。DHCP IP の割り当ての変更に対応するために、オプションで外部インターフェイスのダイナミック DNS(DDNS)を設定することもできます。

![[オンボード(Onboard)]](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470272.jpg) )をクリックします。

)をクリックします。

![[編集(edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[全般(General)] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473822.jpg)

![[IPv4] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473823.jpg)

![[IPv6] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473826.jpg)

![[全般(General)] タブ](/c/dam/en/us/td/i/400001-500000/470001-480000/473001-474000/473824.jpg)

)

)

フィードバック

フィードバック