LAN スイッチング コンフィギュレーション ガイド、 Cisco IOS Release 15.1S

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月28日

章のタイトル: VLAN 間のルーティングの設定

- 機能情報の検索

- 目次

- VLAN 間のルーティングについて

- VLAN 間ルーティングの設定方法

- VLAN の範囲(レンジ)の設定

- スイッチ間リンクのカプセル化方式による 間のルーティング設定

- ISL でのフレーム タギング

- AppleTalk Routing over ISL の設定

- Banyan VINES Routing over ISL の設定

- DECnet Routing over ISL の設定

- Hot Standby Router Protocol over ISL の設定

- IP Routing over TRISL の設定

- ISL による 802.10 VLAN での IPX ルーティングの設定

- IPX Routing over TRISL の設定

- ISL による VIP 分散スイッチングの設定

- XNS Routing over ISL の設定

- CLNS Routing over ISL の設定

- IS-IS Routing over ISL の設定

- IEEE802.10 カプセル化を使用する VLAN 間のルーティング設定

- IEEE802.1Q カプセル化を使用する VLAN 間のルーティング設定

- IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定

- IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定に関する前提条件

- IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定に関する制約事項

- サブインターフェイスでの IEEE 802.1Q-in-Q VLAN タグ終端機能

- Cisco 10000 シリーズ インターネット ルータ アプリケーション

- Cisco 10000 シリーズ インターネット ルータのセキュリティ ACL アプリケーション

- 一義的なサブインターフェイスと一義的でないサブインターフェイス

- 前提条件

- 外部 VLAN タグ終端機能の EtherType フィールドの設定

- Q-in-Q サブインターフェイスの設定

- IEEE 802.1 Q-in-Q VLAN タグ終端機能の確認

- VLAN サブインターフェイスのモニタリングおよびメンテナンス

- 単一範囲の設定:例

- ISL カプセル化の設定:例

- AppleTalk Routing over ISL の設定:例

- Banyan VINES Routing over ISL の設定:例

- DECnet Routing over ISL の設定:例

- HSRP over ISL の設定:例

- TrBRF VLAN 間の RIF による IP ルーティング:例

- TRISL VLAN とイーサネット ISL VLAN の間での IP ルーティング:例

- IPX Routing over ISL の設定:例

- SDE を使用する FDDI インターフェイスでの IPX ルーティング:例

- TRISL VLAN とトークン リング インターフェイスの間での RIF によるルーティング:例

- ISL による VIP 分散スイッチングの設定:例

- XNS Routing over ISL の設定:例

- CLNS Routing over ISL の設定:例

- IS-IS Routing over ISL の設定:例

- IEEE 802.10 のルーティング設定:例

- IEEE 802.1Q カプセル化の設定:例

- IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定:例

VLAN 間のルーティングの設定

このモジュールでは VLAN の概要を紹介します。VLAN 間のルーティングに使用されるカプセル化プロトコルについて説明し、VLAN の設計に関する基本的な情報も提示します。このモジュールでは、VLAN 間のルーティングを設定する際の作業を紹介します。

機能情報の検索

ご使用のソフトウェア リリースが、このモジュールで説明している機能の一部をサポートしていない場合があります。最新の機能情報および警告については、ご使用のプラットフォームおよびソフトウェア リリースのリリースノートを参照してください。このモジュールに記載されている機能に関する情報を検索したり、各機能がサポートされているリリースに関するリストを参照したりするには、「VLAN 間のルーティングの機能情報」を参照してください。

プラットフォームのサポートと、Cisco IOS および Catalyst OS ソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスしてください。Cisco.com のアカウントは必要ありません。

目次

•![]() 「参考資料」

「参考資料」

VLAN 間のルーティングについて

このモジュールでは、VLAN 間のルーティングについて説明します。次の項があります。

仮想ローカル エリア ネットワークの定義

仮想ローカル エリア ネットワーク(VLAN)は、物理的または地理的ベースでなく組織ベースで、職務別、プロジェクト別、またはアプリケーション別に論理的に分割された、スイッチド ネットワークです。たとえば、特定の作業グループ チームが使用するワークステーションおよびサーバを、ネットワークへの物理的接続や他のチームと混ざり合っている可能性などにかかわらず、すべて同じ VLAN に接続できます。ネットワークの再構成は、物理的にデバイスや配線を取り外して移動するかわりに、ソフトウェアを通して実行できます。

VLAN は、定義されたスイッチのセット内に存在するブロードキャスト ドメインと考えることができます。VLAN は、単一のブリッジング ドメインに接続された、ホストまたはネットワーク機器(ブリッジやルータなど)の多数のエンド システムで構成されます。ブリッジング ドメインは、たとえばスイッチ間のブリッジング プロトコルを各 VLAN についてそれぞれ別個のブリッジ グループで管理する LAN スイッチなど、さまざまなネットワーク機器でサポートされています。

VLAN は、従来 LAN 構成内のルータによって提供されてきたセグメンテーション サービスを提供するために作成されます。VLAN はスケーラビリティ、セキュリティ、およびネットワーク管理の問題に対応します。VLAN トポロジ内のルータは、ブロードキャスト フィルタリング、セキュリティ、アドレス集約、およびトラフィック フロー管理の機能を提供します。定義されたグループ内のスイッチはいずれも、2 つの VLAN 間におけるフレーム(ブロードキャスト フレームを含む)のブリッジングは行いません。スイッチド LAN インターネットワークを設計および構築するときは、以降の項で説明する複数の重要な問題について考慮する必要があります。

•![]() 「セキュリティ」

「セキュリティ」

•![]() 「リレー機能」

「リレー機能」

•![]() 「PVST+」

「PVST+」

LAN セグメンテーション

VLAN では論理ネットワーク トポロジにより、物理スイッチド インフラストラクチャをオーバーレイさせて、任意の LAN ポートの集まりを組み合わせることで自律的なユーザ グループや利益共同体を作成できます。この技術では、ネットワークが論理的に別個のレイヤ 2 ブロードキャスト ドメインに分割され、そこで同じ VLAN 内に指定されたポート間でのパケットのスイッチングが行われます。スイッチド仮想ネットワークでは、特定の LAN から同一の VLAN 内の他の LAN に対してのみトラフィックが発信されるため、帯域幅の浪費を防止できるほか、パケットが多くの場合それを必要としない LAN に送信されるという従来のブリッジドおよびスイッチド ネットワークに固有の欠点を回避できます。VLAN を実装すると、特にパケットをネットワーク全体に大量に発信するブロードキャストやマルチキャストを駆使したプロトコルおよびアプリケーションをサポートする LAN 環境では、スケーラビリティも向上します。

図 1 は、従来型の物理 LAN セグメンテーションと論理 VLAN セグメンテーションを比較したものです。

図 1 LAN セグメンテーションと VLAN セグメンテーション

セキュリティ

VLAN では各グループが隔離されることでセキュリティも向上します。高セキュリティ ユーザを 1 つの VLAN にグループ化し、さらにそれを同じ物理セグメント上で行えば、その VLAN 外部のユーザはそれらのユーザと一切交信できなくなります。

ブロードキャスト コントロール

スイッチが、接続されたホストのコリジョン ドメインを隔離して適切なトラフィックのみを特定のポートから送信するのと同様、VLAN も VLAN 間での完全な隔離を実現できます。VLAN はブリッジング ドメインであり、すべてのブロードキャストおよびマルチキャスト トラフィックがその内部に含まれます。

VLAN のパフォーマンス

ユーザの論理的グループ分けを行うことで、たとえばアカウンティング グループはそのグループとそのサーバのみを含む VLAN に割り当てられたネットワーク アカウンティング システムをフルに活用できます。このグループの作業によって、他のユーザが影響を受けることはありません。VLAN を設定すると、ネットワークを共有する他のユーザの作業が遅れることがなくなるため、全般的なネットワークのパフォーマンスが向上します。

ネットワーク管理

ユーザの論理的グループ分けを行うことで、ネットワーク管理が容易になります。ユーザをあるネットワークから別のネットワークに移動するために、ケーブルを差し換える必要はありません。追加、移動、および変更は、ポートを適切な VLAN に設定することで実行できます。

SNMP を使用したネットワークのモニタリング

mib-2 インターフェイスでファスト イーサネット サブインターフェイス用の疎なテーブルのサポートを可能にするため、SNMP のサポートが追加されました。VLAN サブインターフェイスは、 show vlans EXEC コマンドを使用してモニタします。Cisco ネットワーク デバイス上で SNMP を設定する方法や、リモート アクセスのため SNMP エージェントをイネーブルにする方法の詳細については、『 Cisco IOS Network Management Configuration Guide 』の「 Configuring SNMP Support 」の章を参照してください。

VLAN 間の通信

VLAN 間の通信はルーティングによって実現され、ルータのセキュリティおよびフィルタリング機能は従来どおり使用できます。Cisco IOS ソフトウェアは、セキュリティ フィルタリング、Quality of Service(QoS)、アカウンティングなどのネットワーク サービスを VLAN ごとに提供します。スイッチド ネットワークが分散 VLAN に発達すると、Cisco IOS ソフトウェアは重要な VLAN 間の通信機能を提供し、ネットワークのスケーリングも可能にします。

Cisco IOS Release 12.2 以前では、802.1Q カプセル化が設定されたインターフェイスに対する Cisco IOS のサポートは、リンク上のサブインターフェイスとして表されるそれぞれの VLAN 間の IP、IP マルチキャスト、および IPX ルーティングになっています。IEEE 802.1Q のサポートには、これらのインターフェイスのブリッジングと、Integrated Routing and Bridging(IRB)の設定および使用を可能にするための、新しい機能が追加されました。

リレー機能

リレー機能レベルは、図 2 に示すとおり、IEEE 802.1Q 規格で説明されるアーキテクチャ モデル中の最下層レベルであり、3 種類のルールが規定されています。

•![]() イングレス ルール:VLAN に属する受信フレームの分類に関連するルール。

イングレス ルール:VLAN に属する受信フレームの分類に関連するルール。

•![]() ポート間の送信ルール:フレームをフィルタリングするか送信するかを決定するルール。

ポート間の送信ルール:フレームをフィルタリングするか送信するかを決定するルール。

•![]() エグレス ルール(スイッチからのフレームの出力):フレームをタグ付けして送信するかタグ付けせずに送信するかを決定するルール。

エグレス ルール(スイッチからのフレームの出力):フレームをタグ付けして送信するかタグ付けせずに送信するかを決定するルール。

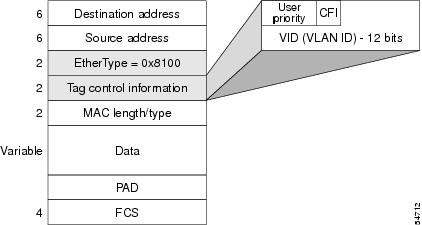

タグ付け方式

図 3 は、802.3ac 規格によって提示されたタグ付け方式を示しています。これはソース MAC アドレスの後に 4 オクテットを追加するものです。この 4 オクテットの存在は、EtherType フィールドの特定の値(TPID という)によって示されます。この値は 0x8100 と等しくなるよう固定されています。フレームに 0x8100 と等しい EtherType がある場合、このフレームには IEEE 802.1Q/802.1p のタグがついています。このタグは次の 2 つのオクテットに格納されており、3 ビットのユーザ優先度、1 ビットの Canonical Format Identifier(CFI)、および 12 ビットの VLAN ID(VID)を含んでいます。3 ビットのユーザ優先度は 802.1p 規格によって使用され、CFI はイーサネット タイプのネットワークとトークン リング タイプのネットワークの互換性の目的で使用されます。VID は VLAN の ID で、基本的に 802.1Q 規格によって使用されます。12 ビットなので、4096 の VLAN の識別が可能です。

TPID のオクテット 2 つ、タグ制御情報フィールドのオクテット 2 つの後に、本来は TPID のある送信元アドレス フィールドの後に置かれるはずだった 2 つのオクテットがあります。このオクテットには、IEEE 802.3 の場合は MAC 長、Ethernet バージョン 2 の場合は EtherType が格納されます。

EtherType および VLAN ID は、MAC 送信元アドレスの後、元の Ethertype/Length または Logical Link Control(LLC)の前に挿入されます。1 ビットの CFI には、802.1H 変換を使用しなくてもトークン リング フレームをイーサネット バックボーン全体に送信できるよう、T-R カプセル化ビットが含まれています。

フレーム制御シーケンスの再計算

図 4 は、フレームにタグを追加するとどのようにフレーム制御シーケンスが再計算されるかを示しています。802.1p と 802.1Q では、同じタグが使用されます。

図 4 タグを追加するとフレーム制御シーケンスが再計算される

ネイティブ VLAN

各物理ポートには、PVID というパラメータがあります。すべての 802.1Q ポートには PVID 値が割り当てられます。この値はポートのネイティブ VLAN の ID になります(デフォルトは VLAN 1 です)。タグなしフレームはすべて、PVID パラメータで指定された LAN に割り当てられます。ポートでタグ付きフレームが受信された場合は、そのタグが尊重されます。フレームにタグが付いていない場合は、PVID に含まれる値がタグと見なされます。これは図 5 のように、VLAN 対応および VLAN 非対応のブリッジやステーションの同じケーブル上で共存が可能になるよう、フレームにはタグが付いておらず、PVID にはタグが付いているためです。たとえば、図 5 の下部にある中央トランク リンクに 2 つのステーションが接続しているとします。これらのステーションは VLAN 非対応であり、VLAN C に関連付けられます。これは VLAN 対応のブリッジの PVID が VLAN C と等しいからです。VLAN 非対応のステーションはタグなしフレームしか送信しないため、VLAN 対応ブリッジ デバイスはこうしたタグなしフレームを受信すると、それを VLAN C に割り当てます。

PVST+

PVST+ は、802.1Q トランクをサポートするほか、802.1Q のスイッチの単一スパニング ツリーに多重スパニング ツリーのマッピングを提供します。

PVST+ のアーキテクチャでは、3 種類のリージョンが区別されます。

各リージョンは同種のスイッチで構成されます。PVST リージョンは、2 つの ISL ポートを接続することで PVST+ リージョンに接続できます。同様に、PVST+ リージョンは 2 つの 802.1Q ポートを接続することで MST リージョンに接続できます。

PVST リージョンと PVST+ リージョンの境界では、スパニング ツリーは 1 対 1 になります。MST リージョンと PVST+ リージョンの境界では、MST リージョンの ST が PVST+ リージョンの 1 つの PVST にマッピングされます。マッピングの対象は、共通スパニング ツリー(CST)と呼ばれます。デフォルトの CST は、VLAN 1(ネイティブ VLAN)の PVST です。

CST を除くすべての PVST は、MST リージョンを通してトンネリングされます。トンネリングとは、ブリッジ プロトコル データ ユニット(BPDU)が、MST リージョン内にある単一スパニング ツリーに沿って MST リージョン内に大量に送信されることです。

イングレス ルールとエグレス ルール

PVST+ ルータの 802.1Q ポートでの BPDU 伝送は、次のルールに従って実行されます。

•![]() CST の BPDU(デフォルトでは VLAN 1 のもの)は、IEEE アドレスに送信されます。

CST の BPDU(デフォルトでは VLAN 1 のもの)は、IEEE アドレスに送信されます。

•![]() その他すべての BPDU は、Shared Spanning Tree Protocol(SSTP)アドレスに送信され、論理リンク制御-サブネットワーク アクセス プロトコル(LLC-SNAP)のヘッダーでカプセル化されます。

その他すべての BPDU は、Shared Spanning Tree Protocol(SSTP)アドレスに送信され、論理リンク制御-サブネットワーク アクセス プロトコル(LLC-SNAP)のヘッダーでカプセル化されます。

•![]() 802.1Q トランクの PVID と等しい CST の BPDU および VLAN の BPDU は、タグなしで送信されます。

802.1Q トランクの PVID と等しい CST の BPDU および VLAN の BPDU は、タグなしで送信されます。

•![]() その他すべての BPDU は、VLAN ID とともにタグ付きで送信されます。

その他すべての BPDU は、VLAN ID とともにタグ付きで送信されます。

•![]() CST の BPDU も SSTP アドレスに送信されます。

CST の BPDU も SSTP アドレスに送信されます。

•![]() SSTP アドレス宛の各 BPDU は、PVID チェックのため末尾に Tag-Length-Value も付加されます。

SSTP アドレス宛の各 BPDU は、PVID チェックのため末尾に Tag-Length-Value も付加されます。

PVST+ ルータの 802.1Q ポートでの BPDU 受信は、次のルールに従って行われます。

•![]() IEEE アドレス宛のタグなし BPDU はすべて、802.1Q ポートの PVID で受信される必要があります。

IEEE アドレス宛のタグなし BPDU はすべて、802.1Q ポートの PVID で受信される必要があります。

•![]() IEEE アドレス宛の BPDU で、VLAN ID がネイティブ VLAN と一致するものは、CST によって処理されます。

IEEE アドレス宛の BPDU で、VLAN ID がネイティブ VLAN と一致するものは、CST によって処理されます。

•![]() その他すべての IEEE アドレス宛 BPDU(VLAN ID がネイティブ VLAN と一致せず、ポート タイプが 802.1Q でないもの)は、その特定の VLAN ID のスパニング ツリーによって処理されます。

その他すべての IEEE アドレス宛 BPDU(VLAN ID がネイティブ VLAN と一致せず、ポート タイプが 802.1Q でないもの)は、その特定の VLAN ID のスパニング ツリーによって処理されます。

•![]() SSTP アドレス宛の BPDU で、VLAN ID が TLV と等しくないものはドロップされ、ポートは不一致のためブロックされます。

SSTP アドレス宛の BPDU で、VLAN ID が TLV と等しくないものはドロップされ、ポートは不一致のためブロックされます。

•![]() その他すべての SSTP アドレス宛 BPDU(VLAN ID がネイティブ VLAN と等しくないもの)は、その特定の VLAN ID のスパニング ツリーによって処理されます。

その他すべての SSTP アドレス宛 BPDU(VLAN ID がネイティブ VLAN と等しくないもの)は、その特定の VLAN ID のスパニング ツリーによって処理されます。

•![]() SSTP アドレス宛の BPDU で、VLAN ID がネイティブ VLAN と一致するものはドロップされます。これは整合性チェックに使用されます。

SSTP アドレス宛の BPDU で、VLAN ID がネイティブ VLAN と一致するものはドロップされます。これは整合性チェックに使用されます。

Integrated Routing and Bridging(IRB)

IRB では、特定のプロトコルをルーテッド インターフェイスとブリッジ グループの間、またはブリッジ グループ間でルーティングできます。IRB は次のプロトコルでサポートされています。

VLAN カラー

VLAN スイッチングは、 フレーム タギング によって実現されています。特定の仮想トポロジを送信元とし、そのトポロジ内だけに送信されるトラフィックには、共通のバックボーンまたはトランク リンクを通過するときに、固有の VLAN ID が与えられます。この VLAN ID により、VLAN スイッチング デバイスは埋め込まれた VLAN ID に基づいて高度な転送判断を行います。各 VLAN は カラー 、つまり VLAN 識別子によって区別されます。この固有の VLAN ID によって、VLAN の フレーム カラー が決まります。特定の VLAN から送信され、その VLAN の外に出ないパケットは、VLAN 固有の印となる識別子(VLANID)と共に伝送されます。

VLAN スイッチおよびルータは、VLAN ID を使用することで、同じ VLAN ID を持つポートに選択的にパケットを転送できます。送信元ステーションからフレームを受信したスイッチは、そのパケットに VLAN ID を付加してから、共有バックボーン ネットワークにパケットを送出します。フレームがスイッチド LAN から出る際、スイッチはヘッダーを取り除き、そのフレームを VLAN カラーが一致するインターフェイスに転送します。VlanDirector などの Cisco ネットワーク管理製品を使用すれば、実際に VLAN にカラー コードを割り当てて、VLAN をグラフィカルにモニタすることができます。

VLAN の実装

ネットワーク管理者は、ATM、FDDI、ファスト イーサネットなどの高速技術を含む主なトポロジすべてを横断する論理グループにネットワークを分割できます。システム管理者やネットワーク管理者は仮想 LAN を作成することで、トラフィック パターンを制御できるほか、移動の必要性やノードの再配備による再配置およびネットワークの絶え間ない変化にも、ルータ コンフィギュレーションで VLAN メンバー リストを変更するだけで迅速に対応できます。デバイスの追加、削除、移動や、ネットワーク構成に関するその他の変更は、ソフトウェア上で実行できます。

ネットワークを設計する際には、VLAN の作成に関連する問題点を考慮しておく必要があります。検討すべき考慮事項には次のようなものがあります。

VLAN 間の通信

Cisco IOS ソフトウェアを使用すると、VLAN 間でレイヤ 3 ではフル機能のルーティングを、レイヤ 2 では変換を実行できます。VLAN 間のルーティングには、5 種類のプロトコルを使用できます。

スイッチ間リンクプロトコル

スイッチ間リンク(ISL)プロトコルは、2 つの VLAN 対応イーサネット、ファスト イーサネット、またはギガビット イーサネットのデバイス(Catalyst 3000 や 5000 のスイッチおよび Cisco 7500 ルータなど)の間で使用されます。ISL プロトコルはパケット タギング プロトコルで、標準的なイーサネット フレームを使用し、そのフレームに VLAN 情報が関連付けられています。ISL リンクのパケットには、標準的なイーサネット、FDDI、またはトークン リングのフレームが含まれており、そのフレームに VLAN 情報が関連付けられています。ISL は現在ファスト イーサネットのリンクでのみサポートされていますが、単一の ISL リンク(トランク)は複数の VLAN からの異なるプロトコルを伝達できます。

ISL およびトークン リング ISL(TRISL)機能の設定方法は、「スイッチ間リンクのカプセル化方式による VLAN 間のルーティング設定」で説明しています。

IEEE 802.10 プロトコル

IEEE 802.10 プロトコルは、VLAN 間の接続を可能にします。このプロトコルは当初、共有 LAN/MAN 環境内におけるセキュリティへのニーズの高まりを受けて開発されたもので、ネットワーク全体にわたりデータの機密性と完全性を保護するため認証と暗号化の技術を取り入れています。さらにレイヤ 2 で機能するため、高スループットで低遅延のスイッチング環境に非常に適しています。IEEE 802.10 プロトコルはあらゆる LAN または HDLC のシリアル インターフェイスで実行できます。

IEEE 802.10 カプセル化を使用した VLAN 間のルーティングを設定する手順は、「IEEE 802.10 カプセル化を使用する VLAN 間のルーティング設定」で説明しています。

IEEE 802.1Q プロトコル

IEEE 802.1Q プロトコルは、複数のスイッチおよびルータの相互接続や、VLAN トポロジの定義に使用されます。シスコでは現在、ファスト イーサネットおよびギガビット イーサネットのインターフェイスで IEEE 802.1Q をサポートしています。

(注) イーサネット インターフェイスでは、IEEE 802.1Q カプセル化はサポートしていません。

IEEE 802.1Q カプセル化を使用した VLAN 間のルーティングを設定する手順は、「IEEE 802.1Q カプセル化を使用する VLAN 間のルーティング設定」で説明しています。

ATM LANE プロトコル

ATM LAN エミュレーション(LANE)プロトコルを使用すると、レガシー LAN のユーザは、エンドステーションのハードウェアやソフトウェアに変更を加えることなく ATM の利点を享受できます。LANE では、IEEE 802.3 イーサネットのようなブロードキャスト環境が、ポイントツーポイント環境である ATM ネットワーク上でエミュレーションされます。

LANE は ATM を LAN のように機能させます。LANE を利用すれば、NDIS や ODI のような標準的な LAN ドライバを使用できます。仮想 LAN はアプリケーションに対して透過的です。アプリケーションは、ATM 実装にまつわる複雑さを回避しつつ、通常の LAN 機能を利用できます。たとえばステーションは、ATM がポイントツーポイント技術として定義されており、エニーツーエニーのサービスをサポートしていなくても、ブロードキャストやマルチキャストを送信できます。

これを行うため、ATM クライアント ワークステーションには LAN エミュレーション クライアント(LEC)と呼ばれる特殊な低レベル ソフトウェアが実装されています。このクライアント ソフトウェアは、LAN エミュレーション サーバ(LES)と呼ばれる中央制御ポイントと交信します。Broadcast and Unknown Server(BUS)は、ブロードキャストやマルチキャストを配信する中央ポイントとして機能します。LAN エミュレーション コンフィギュレーション サーバ(LECS)には、各 LEC およびその LEC が属する ELAN のデータベースが格納されています。このデータベースはネットワーク管理者が管理します。

これらのプロトコルについては、『 Cisco Internetwork Design Guide 』で詳細に説明しています。

ATM LANE Fast Simple Server Replication Protocol

シスコでは ATM LANE Simple Server Replication Protocol(SSRP)を改善するため、ATM LANE Fast Simple Server Replication Protocol(FSSRP)を導入しました。FSSRP は、ELAN の設定済みの全 LANE サーバが常にアクティブであるという点が LANE SSRP と異なります。FSSRP 対応の LANE クライアントでは、一度に最大 4 つの LANE サーバおよび BUS に対して仮想回線(VC)が確立されます。1 つの LANE サーバがダウンすると、LANE クライアントはすぐに次の LANE サーバおよび BUS にスイッチオーバーするため、データや LE ARP テーブルのエントリが失われたり外部シグナリングが発生したりすることはありません。

FSSRP 機能は、LANE クライアントのための LANE サーバと BUS のスイッチオーバーを即時に行うことで、SSRP を強化します。SSRP では、LANE サーバがダウンすると、ネットワークの負荷によっては、LANE クライアントが正しい LANE サーバおよび BUS に復帰するまでに相当の時間がかかることがありました。LANE クライアントは SSRP とともにダウンするだけでなく、次のようなことも発生します。

•![]() 大量のシグナリングアクティビティおよびデータ損失が発生する

大量のシグナリングアクティビティおよびデータ損失が発生する

FSSRP は LANE クライアントのこうした問題を緩和するために開発されました。FSSRP では、各 LANE クライアントが一度に最大 4 つの LANE サーバおよび BUS に結合されます。マスター LANE サーバと BUS の概念は維持されており、LANE クライアントは LANE サーバの BUS サービスが必要な場合、マスター LANE サーバを利用します。ただし SSRP と FSSRP の相違は、マスター LANE サーバがダウンした場合、LANE クライアントがすでに複数のバックアップ LANE サーバおよび BUS に接続されているという点です。LANE クライアントは単純に次のバックアップ LANE サーバおよび BUS を、マスター LANE サーバおよび BUS として利用することができます。

VLAN の相互運用性

Cisco IOS の機能は、VLAN 技術に追加的な利点を付与します。ISL、IEEE 802.10、および ATM LANE の実装を強化することで、VLAN 間で主要なすべてのプロトコルによるルーティングが可能になります。こうした強化により、ユーザは VLAN 間の通信機能を提供することで、VLAN 構成を導入したより堅牢なネットワークを作成できます。

VLAN 間の通信

Cisco IOS は、ISL および ATM LANE の VLAN におけるさまざまなプロトコルの完全なルーティングをサポートしています。IEEE 802.10 の VLAN では、IP、Novell IPX、および AppleTalk のルーティングがサポートされています。ネットワーク アドバタイズメント、セカンダリ、ヘルプ アドレスといった標準的なルーティング属性が適用可能で、VLAN ルーティングは高速スイッチングされます。 表 1 に、各 VLAN のカプセル化形式に対してサポートされているプロトコルと、サポートが導入された対応する Cisco IOS ソフトウェア リリースを示します。

|

|

|

|

|

|---|---|---|---|

VLAN 変換

VLAN 変換は、異なる VLAN 間または VLAN と非 VLAN 間におけるレイヤ 2 カプセル化インターフェイスを変換する、Cisco IOS ソフトウェアの機能です。変換が行われるのは通常、非ルーティング プロトコルの選択的な VLAN 間スイッチングの場合や、単一の VLAN トポロジを異種混在型スイッチング環境に拡張する場合です。また、VLAN 変換では VLAN カプセル化ヘッダーが維持されるため、各種の主要なインターフェイス上での VLAN のブリッジングも可能です。1 つの VLAN ドメイン内でのトポロジの変更は、別の VLAN には影響しません。

スイッチド VLAN の設計

VLAN 間のルーティングを設定する前に、ネットワーク内のスイッチによる VLAN を定義しておく必要があります。ネットワーク設計時には、ネットワーク設計の問題のほか、VLAN の定義に関連する問題も解決しなければなりません。詳細は、『 Cisco Internetwork Design Guide 』および該当するスイッチのマニュアルを参照し、次の事項について十分検討してください。

•![]() VLAN によるネットワーク セグメンテーション:ネットワークをブロードキャスト グループに分割すると、ネットワークのセキュリティを高めることができます。ステーション アドレス、アプリケーション タイプ、およびプロトコル タイプに基づくルータ アクセス リストを使用してください。

VLAN によるネットワーク セグメンテーション:ネットワークをブロードキャスト グループに分割すると、ネットワークのセキュリティを高めることができます。ステーション アドレス、アプリケーション タイプ、およびプロトコル タイプに基づくルータ アクセス リストを使用してください。

•![]() スイッチド ネットワーク内のルータとその役割:スイッチド ネットワーク内のルータは、ブロードキャスト管理やルートの処理および振り分けを実行し、VLAN 間の通信機能を提供します。ルータを使用することで、共有リソースへの VLAN アクセスが可能になります。また、従来型のサブネット方式で論理的に分割されたネットワークへの接続や、WAN リンクを通じたリモート サイトへのアクセスを必要とするネットワーク接続にも、ルータが使用されます。

スイッチド ネットワーク内のルータとその役割:スイッチド ネットワーク内のルータは、ブロードキャスト管理やルートの処理および振り分けを実行し、VLAN 間の通信機能を提供します。ルータを使用することで、共有リソースへの VLAN アクセスが可能になります。また、従来型のサブネット方式で論理的に分割されたネットワークへの接続や、WAN リンクを通じたリモート サイトへのアクセスを必要とするネットワーク接続にも、ルータが使用されます。

VLAN 間ルーティングの設定方法

•![]() 「スイッチ間リンクのカプセル化方式による VLAN 間のルーティング設定」

「スイッチ間リンクのカプセル化方式による VLAN 間のルーティング設定」

•![]() 「IEEE 802.10 カプセル化を使用する VLAN 間のルーティング設定」

「IEEE 802.10 カプセル化を使用する VLAN 間のルーティング設定」

•![]() 「IEEE 802.1Q カプセル化を使用する VLAN 間のルーティング設定」

「IEEE 802.1Q カプセル化を使用する VLAN 間のルーティング設定」

•![]() 「IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定」

「IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定」

VLAN の範囲(レンジ)の設定

VLAN レンジ機能を使用すると、VLAN サブインターフェイスをグループ化して、グループに入力したコマンドをグループ内のすべてのサブインターフェイスに適用することができます。この機能は設定作業を単純化し、コマンド解析の負担を低減させます。

制約事項

•![]() インターフェイス コンフィギュレーション モードで interface range コマンドとともに入力した各コマンドは、入力と同時に実行されます。インターフェイス コンフィギュレーション モードを終了した時点で、コマンドがバッチ処理されるわけではありません。コマンドの実行中にインターフェイス コンフィギュレーション モードを終了すると、一部のコマンドが範囲内の一部のインターフェイスに対して実行されない場合もあります。コマンド プロンプトが再表示されるのを待ってから、インターフェイス コンフィギュレーション モードを終了してください。

インターフェイス コンフィギュレーション モードで interface range コマンドとともに入力した各コマンドは、入力と同時に実行されます。インターフェイス コンフィギュレーション モードを終了した時点で、コマンドがバッチ処理されるわけではありません。コマンドの実行中にインターフェイス コンフィギュレーション モードを終了すると、一部のコマンドが範囲内の一部のインターフェイスに対して実行されない場合もあります。コマンド プロンプトが再表示されるのを待ってから、インターフェイス コンフィギュレーション モードを終了してください。

•![]() no interface range コマンドはサポートされていません。範囲を削除するには、個々のサブインターフェイスを削除する必要があります。

no interface range コマンドはサポートされていません。範囲を削除するには、個々のサブインターフェイスを削除する必要があります。

VLAN レンジ機能の利点

同一のコマンドは、各サブインターフェイスに別個に入力する代わりに、一定の範囲内のサブインターフェイスに対して 1 度だけ入力することができます。

VLAN サブインターフェイスの範囲の設定

手順の概要

3.![]() interface range {{ ethernet | fastethernet | gigabitethernet | atm }

interface range {{ ethernet | fastethernet | gigabitethernet | atm }

slot/interface.subinterface - {{ ethernet | fastethernet | gigabitethernet | atm }

slot/interface.subinterface }]

手順の詳細

スイッチ間リンクのカプセル化方式による VLAN 間のルーティング設定

この項では、スイッチ間リンク(ISL)プロトコルについて説明し、ISL およびトークン リング ISL(TRISL)機能の設定方法のガイドラインを示します。この項の内容は次のとおりです。

•![]() 「AppleTalk Routing over ISL の設定」

「AppleTalk Routing over ISL の設定」

•![]() 「Banyan VINES Routing over ISL の設定」

「Banyan VINES Routing over ISL の設定」

•![]() 「DECnet Routing over ISL の設定」

「DECnet Routing over ISL の設定」

•![]() 「Hot Standby Router Protocol over ISL の設定」

「Hot Standby Router Protocol over ISL の設定」

•![]() 「ISL による 802.10 VLAN での IPX ルーティングの設定」

「ISL による 802.10 VLAN での IPX ルーティングの設定」

ISL でのフレーム タギング

ISL は、複数のスイッチを相互接続し、トラフィックがスイッチ間で転送される際に VLAN 情報を維持するためのシスコのプロトコルです。ISL は VLAN 機能を提供すると同時に、フルまたはハーフ デュプレックス モードのファスト イーサネット リンクでフル ワイヤ速度のパフォーマンスを維持します。ISL はイントツーポイント環境で機能し、最大 1000 の VLAN をサポートします。実質的に、環境に必要な数だけ論理ネットワークを定義できます。

ISL では、イーサネット フレームが VLAN ID をスイッチおよびルータ間で転送するヘッダーとともにカプセル化されます。イーサネット フレームには、10 ビットの VLAN ID を含む 26 ビットのヘッダーが提示されます。

A VLAN ID は、フレームが非ローカル ネットワーク向けにプリペンドされる場合のみフレームに追加されます。図 6 は、共有バックボーンを通過する VLAN パケットを示しています。各 VLAN パケットは、パケット ヘッダー内に VLAN ID を含んでいます。

ルーティングはネットワーク内の任意の数の VLAN 間に設定できます。この項では、ISL カプセル化がサポートされる各プロトコルでの設定タスクを説明します。ルーティングするプロトコルにかかわらず、基本的な手順は同じです。次のようなタスクがあります。

AppleTalk Routing over ISL の設定

AppleTalk は、ISL および IEEE 802.10 VLAN のカプセル化プロトコルを使用して、VLAN サブインターフェイスでルーティングできます。AppleTalk Routing over ISL および IEEE 802.10 VLAN の機能は、フル機能の Cisco IOS ソフトウェアによる AppleTalk サポートを VLAN ごとに提供するため、VLAN 上で標準の AppleTalk 機能を設定できます。

VLAN 間に AppleTalk over ISL または IEEE 802.10 をルーティングするには、サブインターフェイスをカスタマイズして、それを使用する環境を作成する必要があります。次の手順を、記載されている順序どおりに実行してください。

手順の概要

3.![]() appletalk routing [ eigrp router-number ]

appletalk routing [ eigrp router-number ]

4.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

5.![]() encapsulation isl vlan-identifier

encapsulation isl vlan-identifier

手順の詳細

Banyan VINES Routing over ISL の設定

Banyan VINES は、ISL カプセル化プロトコルを使用して、VLAN サブインターフェイスをルーティングできます。Banyan VINES Routing over ISL の仮想 LAN 機能は、フル機能の Cisco IOS ソフトウェアによる Banyan VINES サポートを VLAN ごとに提供するため、VLAN 上で標準の Banyan VINES 機能を設定できます。

VLAN 間で ISL を介して Banyan VINES をルーティングするには、サブインターフェイスで ISL カプセル化を設定する必要があります。次のタスクの手順を、記載されている順序どおりに実行してください。

手順の概要

4.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

interface type slot / port . subinterface-number |

||

encapsulation isl vlan-identifier |

||

vines metric [ whole [ fraction ]] |

DECnet Routing over ISL の設定

DECnet は、ISL VLAN カプセル化プロトコルを使用して、VLAN サブインターフェイスをルーティングできます。DECnet Routing over ISL の仮想 LAN 機能は、フル機能の Cisco IOS ソフトウェアによる DECnet サポートを VLAN ごとに提供するため、VLAN 上で標準の DECnet 機能を設定できます。

ISL VLAN 間で DECnet をルーティングするには、サブインターフェイスで ISL カプセル化を設定する必要があります。次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

3.![]() decnet [ network-number ] routing [ decnet-address ]

decnet [ network-number ] routing [ decnet-address ]

4.![]() interface type slot / port . subinterface - number

interface type slot / port . subinterface - number

手順の詳細

Hot Standby Router Protocol over ISL の設定

Hot Standby Router Protocol(HSRP; ホットスタンバイ ルータ プロトコル)は、IP ネットワークに耐障害性を付与し、ルーティングのパフォーマンスを強化します。HSRP では、Cisco IOS ルータが互いの動作状態をモニタし、HSRP グループの現在のパケット転送デバイスに障害が発生したりそのデバイスがメンテナンスのためダウンしたりした際には、ただちにパケット転送の役割を担うことができます。スタンバイ メカニズムは接続されているホストに対して透過的なままであり、あらゆる LAN タイプで展開できます。複数のホット スタンバイ グループがあるため、ルータは冗長バックアップの提供と、異なる IP サブネット間でのロードシェアリングを同時に実行できます。

図 7 は、HSRP を ISL とともに使用することで、さまざまな VLAN 間でのルーティングが可能になる様子を示しています。 .

図 7 VLAN 構成におけるホット スタンバイ ルータ プロトコル

各 VLAN サブネットにそれぞれ別個の HSRP グループが設定されるため、Cisco IOS ルータ A を VLAN 10 および 20 のプライマリおよび転送ルータにできます。このルータは同時に、VLAN 30 および 40 のバックアップとしても機能します。逆に、ルータ B は ISL VLAN 30 および 40 のプライマリおよび転送ルータとして機能するとともに、分散 VLAN のサブネット 10 および 20 のセカンダリおよびバックアップ ルータの役割も果たします。

HSRP over ISL を実行すると、VLAN IP サブネットのフロント エンドとして設定された複数のルータ間の冗長性を設定できます。HSRP over ISL を設定することで、シングル ポイント障害によりトラフィックが中断されるという状況を回避できます。この機能は本質的に、サブネットと VLAN の間のロード バランシングおよび冗長性の機能を提供することで、ネットワーキングの全体的な耐性を幾分向上させます。

VLAN 間に HSRP over ISL を設定するには、それを使用する環境を作成する必要があります。次の項で説明するタスクを、記載されている順序どおりに実行してください。

手順の概要

3.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

4.![]() encapsulation isl vlan-identifier

encapsulation isl vlan-identifier

5.![]() ip address ip-address mask [ secondary ]

ip address ip-address mask [ secondary ]

6.![]() standby [ group-number ] ip [ ip-address [ secondary ]]

standby [ group-number ] ip [ ip-address [ secondary ]]

7.![]() standby [ group-number ] timers hellotime holdtime

standby [ group-number ] timers hellotime holdtime

8.![]() standby [ group-number ] priority priority

standby [ group-number ] priority priority

9.![]() standby [ group-number ] preempt

standby [ group-number ] preempt

10.![]() standby [ group-number ] track type-number [ interface-priority ]

standby [ group-number ] track type-number [ interface-priority ]

手順の詳細

(注) HSRP の詳細については、『Cisco IOS IP Application Services Configuration Guide』の「Configuring HSRP」の章を参照してください。

IP Routing over TRISL の設定

IP routing over TRISL の VLAN 機能は、VLAN 構成における IP フレーム タイプのルーティングをサポートするよう、IP ルーティング機能を拡張します。

手順の概要

4.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

5.![]() encapsulation tr-isl trbrf-vlan vlanid bridge-num bridge-number

encapsulation tr-isl trbrf-vlan vlanid bridge-num bridge-number

手順の詳細

ISL による 802.10 VLAN での IPX ルーティングの設定

802.10 VLAN での IPX カプセル化機能は、ルータの FDDI インターフェイス上で 802.10 VLAN を介した設定可能な IPX(Novell-FDDI、SAP、SNAP)のカプセル化を可能にするため、Catalyst 5000 VLAN スイッチを接続できます。この機能は、VLAN 構成におけるイーサネット フレーム タイプの標準的なすべての IPX カプセル化方式のルーティングをサポートするよう、Novell NetWare のルーティング機能を拡張します。Novell NetWare 環境のユーザは、3 種類の IPX イーサネット カプセル化方式のうち任意のものを設定して、Secure Data Exchange(SDE; セキュア データ交換)のカプセル化により VLAN の境界を超えてルーティングできるようになりました。IPX カプセル化オプションは現在、次のような VLAN トラフィックでサポートされています。

•![]() Novell-FDDI(IPX FDDI RAW から FDDI の 802.10 へ)

Novell-FDDI(IPX FDDI RAW から FDDI の 802.10 へ)

•![]() SAP(IEEE 802.2 SAP から FDDI の 802.10 へ)

SAP(IEEE 802.2 SAP から FDDI の 802.10 へ)

•![]() SNAP(IEEE 802.2 SNAP から FDDI の 802.10 へ)

SNAP(IEEE 802.2 SNAP から FDDI の 802.10 へ)

NetWare のユーザは、単一の VLAN トランキング FDDI インターフェイスを介して、統合された VLAN ルーティングを設定できるようになりました。SDE VLAN では現在、すべての IPX カプセル化方式がサポートされているわけではありません。IPX 内部カプセル化のサポートは、SDE 形式でカプセル化を行う前に IPX ヘッダーのメッセージングを行うことで実現できます。高速スイッチングでも、非 MCI プラットフォーム(非 AGS+ や非 7000 など)におけるすべての IPX 内部カプセル化がサポートされます。設定可能なイーサネット カプセル化プロトコルを使用することで、NetWare のイーサネット カプセル化方式にかかわらず VLAN を柔軟に使用できます。Novell IPX カプセル化を VLAN ごとに設定すると、Netware の各バージョン間での移行が容易になります。NetWare のトラフィックは現在、従来は使用できなかった標準のカプセル化オプション( arpa 、 sap 、および snap )により、VLAN の境界を超えてルーティングできるようになりました。カプセル化のタイプ、および対応するフレーミングのタイプについては、『 Cisco IOS Novell IPX Configuration Guide 』の「 Configuring Novell IPX 」の章で説明しています。

(注) 各 VLAN(サブインターフェイス)に設定できる IPX カプセル化のタイプは 1 つだけです。使用する IPX カプセル化方式は、特定のサブネット内では同一でなければなりません。同じ VLAN に属するすべての NetWare システムで必ず単一のカプセル化方式を使用してください。

VLAN が接続されたルータで Cisco IOS ソフトウェアを設定して異なる IPX フレーミング プロトコルを交換するには、次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

4.![]() interface fddi slot / port.subinterface-number

interface fddi slot / port.subinterface-number

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

interface fddi slot/port . subinterface-number |

||

encapsulation sde vlan-identifier |

||

ipx network network encapsulation encapsulation-type |

IPX Routing over TRISL の設定

ISL VLAN を介した IPX ルーティングの機能は、VLAN 構成におけるイーサネット フレーム タイプの標準的なすべての IPX カプセル化方式のルーティングをサポートするよう、Novell NetWare のルーティング機能を拡張します。Novell NetWare 環境のユーザは、SAP または SNAP のカプセル化方式を設定して、TRISL のカプセル化により VLAN の境界を超えてルーティングできるようになりました。VLAN トラフィックには、SAP(Novell Ethernet_802.2)IPX カプセル化方式がサポートされています。

NetWare のユーザは、単一の VLAN トランキング インターフェイスを介して、統合された VLAN ルーティングを設定できるようになりました。設定可能なイーサネット カプセル化プロトコルを使用することで、NetWare のイーサネット カプセル化方式にかかわらず VLAN を柔軟に使用できます。Novell IPX カプセル化を VLAN ごとに設定すると、Netware の各バージョン間での移行が容易になります。NetWare のトラフィックは現在、従来は使用できなかった標準のカプセル化オプション( sap および snap )により、VLAN の境界を超えてルーティングできるようになりました。カプセル化のタイプ、および対応するフレーミングのタイプについては、『 Cisco IOS Novell IPX Configuration Guide 』の「 Configuring Novell IPX 」の章で説明しています。

(注) 各 VLAN(サブインターフェイス)に設定できる IPX カプセル化のタイプは 1 つだけです。使用する IPX カプセル化方式は、特定のサブネット内では同一でなければなりません。同じ LAN に属するすべての NetWare システムで必ず単一のカプセル化方式を使用してください。

VLAN が接続されたルータで、異なる IPX フレーミング プロトコルを交換するよう Cisco IOS ソフトウェアを設定するには、次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

4.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

5.![]() encapsulation tr-isl trbrf-vlan trbrf-vlan bridge-num bridge-num

encapsulation tr-isl trbrf-vlan trbrf-vlan bridge-num bridge-num

手順の詳細

(注) Cisco IOS ルータのデフォルトの IPX カプセル化方式は「novell-ether」です(Novell Ethernet_802.3)。Novell Netware 3.12 または 4.0 を実行している場合、新しい Novell のデフォルトのカプセル化形式は Novell Ethernet_802.2 であり、Cisco ルータの IPX カプセル化形式を「sap」に設定する必要があります。

ISL による VIP 分散スイッチングの設定

VIP 分散 ISL 機能の導入により、ISL カプセル化 IP パケットは Cisco 7500 シリーズ ルータにインストールされている Versatile Interface Processor(VIP)コントローラでスイッチングできるようになりました。

Second Generation VIP2 では、VLAN 構成内において ISL でカプセル化された IP の分散スイッチングが可能になっています。集約ルータが複数の VLAN の VLAN 間ルーティングを実行する場合、トラフィックは中央のルート スイッチ プロセッサ(RSP)を通すことなく、カード上またはカード間で自律的にスイッチングできます。図 8 は、Cisco 7500 シリーズ ルータの VIP 分散アーキテクチャを示したものです。

この分散アーキテクチャでは、追加の VIP カードをインストールすることで徐々に機能を拡張できます。VIP カードを使用してマルチプロトコル環境の IP VLAN トラフィックの大半をスイッチングすると、他のプロトコルのルーティングのパフォーマンスが大幅に向上します。これは RSP が IP をオフロードして、非 IP プロトコルのスイッチング専用になれるためです。

IP 分散スイッチングでは、ISL VLAN IP トラフィックのスイッチングが VIP カードにオフロードされ、メイン CPU からの関与がなくなります。ISL トラフィックを VIP カードにオフロードすることで、ネットワーキングのパフォーマンスが大幅に向上します。ルータには複数の VIP カードをインストールできるため、VLAN ルーティングの機能はルータにインストールした VIP カードの数に従って直線的に向上します。

VIP で分散スイッチングを設定するには、まずルータで IP ルーティングを設定する必要があります。次に説明する手順を、記載されている順序どおりに実行してください。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

• |

|

interface type slot / port-adapter / port |

||

|

|

||

encapsulation isl vlan-identifier |

XNS Routing over ISL の設定

XNS は、ISL VLAN カプセル化プロトコルを使用して、VLAN サブインターフェイスをルーティングできます。XNS Routing over ISL の仮想 LAN 機能は、フル機能の Cisco IOS ソフトウェアによる XNS サポートを VLAN ごとに提供するため、VLAN 上で標準の XNS 機能を設定できます。

ISL VLAN 間で XNS をルーティングするには、サブインターフェイスで ISL カプセル化を設定する必要があります。次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

4.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

interface type slot / port . subinterface-number |

||

encapsulation isl vlan-identifier |

||

|

|

CLNS Routing over ISL の設定

CLNS は、ISL VLAN カプセル化プロトコルを使用して、VLAN サブインターフェイスをルーティングできます。CLNS Routing over ISL の仮想 LAN 機能は、フル機能の Cisco IOS ソフトウェアによる CLNS サポートを VLAN ごとに提供するため、VLAN 上で標準の CLNS 機能を設定できます。

ISL VLAN 間で CLNS をルーティングするには、サブインターフェイスで ISL カプセル化を設定する必要があります。次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

4.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

interface type slot / port . subinterface-number |

||

encapsulation isl vlan-identifier |

||

|

|

IS-IS Routing over ISL の設定

IS-IS ルーティングは、ISL VLAN カプセル化プロトコルを使用して、VLAN サブインターフェイスでイネーブルにできます。IS-IS Routing over ISL の仮想 LAN 機能は、フル機能の Cisco IOS ソフトウェアによる IS-IS サポートを VLAN ごとに提供するため、VLAN 上で標準の IS-IS 機能を設定できます。

ISL VLAN 間で IS-IS をイネーブルにするには、サブインターフェイスで ISL カプセル化を設定する必要があります。次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

5.![]() interface type slot / port . subinterface-number

interface type slot / port . subinterface-number

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

|

|

||

interface type slot / port . subinterface-number |

||

encapsulation isl vlan-identifier |

||

clns router isis network [ tag ] |

IEEE 802.10 カプセル化を使用する VLAN 間のルーティング設定

この項では、IEEE 802.10 カプセル化を使用した VLAN 間のルーティングを設定する際に必要なタスクとオプションのタスクを説明します。

IEEE 802.10 VLAN では HDLC シリアル リンクを VLAN トランクとして使用して、仮想トポロジを LAN バックボーンの外へ拡張することができます。

AppleTalk は、フル機能の Cisco IOS ソフトウェアによる AppleTalk サポートを VLAN ごとに提供する ISL または IEEE 802.10 VLAN の機能を使用して、VLAN サブインターフェイスをルーティングできるため、VLAN 上で標準の AppleTalk 機能を設定できます。

AppleTalk のユーザは、単一の VLAN トランキング インターフェイスを介して、統合された VLAN ルーティングを設定できるようになりました。この機能が導入される前は、AppleTalk は LAN ポートのメイン インターフェイスでしかルーティングできませんでした。メイン インターフェイスで AppleTalk ルーティングがディセーブルになっていたり、メイン インターフェイスがシャットダウンされていたりすると、物理インターフェイス全体がすべての AppleTalk パケットのルーティングを停止していました。この機能をイネーブルにすると、メイン インターフェイスを「no-shut」状態にしておけば、サブインターフェイスでの AppleTalk ルーティングはメイン インターフェイスの変化の影響を受けなくなります。

VLAN 間で AppleTalk を IEEE 802.10 でルーティングするには、それを使用する環境を作成します。これにはサブインターフェイスをカスタマイズして、次の手順で説明するタスクを、記載されている順序どおりに実行してください。

手順の概要

3.![]() appletalk routing [ eigrp router-number]

appletalk routing [ eigrp router-number]

4.![]() interface fastethernet slot / port . subinterface-number

interface fastethernet slot / port . subinterface-number

手順の詳細

(注) AppleTalk の設定の詳細については、『Cisco IOS AppleTalk Configuration Guide』の「Configuring AppleTalk」の章を参照してください。

IEEE 802.1Q カプセル化を使用する VLAN 間のルーティング設定

この項では、IEEE 802.1Q カプセル化を使用した VLAN 間のルーティングを設定する際に必要なタスクとオプションのタスクを説明します。IEEE 802.1Q プロトコルは、複数のスイッチおよびルータの相互接続や、VLAN トポロジの定義に使用されます。

前提条件

IEEE 802.1Q カプセル化を使用する VLAN 間のルーティング設定では、単一のスパニング ツリーと、1 レベルのタグ付けによる明示的なタグ付け方式が存在することを前提とします。

制約事項

IEEE 802.1Q 規格では、タグなしフレームに関しては非常に多くの制約があります。この規格では、タグなしフレームについてはポート別 VLAN のソリューションしか提供されてません。たとえば、タグなしフレームを VLAN に割り当てる場合は、そのフレームの送信元となったポートしか考慮されません。各ポートには、タグなしフレームの受信に割り当てる VLAN を指定する permanent virtual identification (ネイティブ VLAN)というパラメータがあります。

IEEE 802.1Q の主な特徴は、フレームがフィルタリングによって VLAN に割り当てられることと、単一のスパニング ツリーおよび 1 レベルのタグ付けによる明示的なタグ付け方式の存在が前提とされることです。

この項では、IEEE 802.1Q カプセル化がサポートされる各プロトコルでの設定タスクを説明します。ルーティングするプロトコルにかかわらず、基本的な手順は同じです。次のようなタスクがあります。

ネットワークで IEEE 802.1Q を設定するには、次の作業を行います。使用するプロトコルによって、次のうちいずれかの作業を行う必要があります。

•![]() 「IEEE 802.1Q での AppleTalk ルーティングの設定」 (必須)

「IEEE 802.1Q での AppleTalk ルーティングの設定」 (必須)

•![]() 「IEEE 802.1Q での IP ルーティングの設定」 (必須)

「IEEE 802.1Q での IP ルーティングの設定」 (必須)

•![]() 「IEEE 802.1Q での IPX ルーティングの設定」 (必須)

「IEEE 802.1Q での IPX ルーティングの設定」 (必須)

次の作業はオプションです。これらの作業は、単一のブリッジング アクセス デバイスでホストのネットワークを IEEE 802.1Q VLAN 間のリモート アクセス コンセントレータのブリッジに接続する際に実行します。次の項では、IEEE 802.1Q カプセル化を使用する VLAN 間での Integrated Routing and Bridging(IRB)、トランスペアレント ブリッジング、および PVST+ の設定タスクについて説明します。

•![]() 「デフォルト VLAN1 があるブリッジ ブループへの VLAN の設定」 (任意)

「デフォルト VLAN1 があるブリッジ ブループへの VLAN の設定」 (任意)

•![]() 「ブリッジ グループのネイティブ VLAN の設定」 (任意)

「ブリッジ グループのネイティブ VLAN の設定」 (任意)

IEEE 802.1Q での AppleTalk ルーティングの設定

AppleTalk は、IEEE 802.1Q VLAN のカプセル化プロトコルを使用して、仮想 LAN(VLAN)サブインターフェイスをルーティングできます。AppleTalk ルーティングは、フル機能の Cisco IOS ソフトウェアによる AppleTalk サポートを VLAN ごとに提供するため、VLAN 上で標準の AppleTalk 機能を設定できます。

VLAN 間に IEEE 802.1Q で AppleTalk をルーティングするには、サブインターフェイスをカスタマイズして、それを使用する環境を作成する必要があります。次の手順を、記載されている順序どおりに実行してください。

IEEE 802.1Q インターフェイスで AppleTalk ルーティングをイネーブルにするには、次のタスクを実行します。

手順の概要

3.![]() appletalk routing [ eigrp router-number]

appletalk routing [ eigrp router-number]

4.![]() interface fastethernet slot / port . subinterface-number

interface fastethernet slot / port . subinterface-number

5.![]() encapsulation dot1q vlan-identifier

encapsulation dot1q vlan-identifier

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

appletalk routing [ eigrp router-number ] |

||

interface fastethernet slot/port.subinterface-number |

||

encapsulation dot1q vlan-identifier |

||

appletalk cable-range cable-range [network . node] |

||

|

|

(注) AppleTalk の設定の詳細については、『Cisco IOS AppleTalk Configuration Guide』の「Configuring AppleTalk」の章を参照してください。

IEEE 802.1Q での IP ルーティングの設定

IEEE 802.1Q での IP ルーティングは、IEEE 802.1Q のカプセル化を使用する VLAN 構成における IP フレーム タイプのルーティングをサポートするよう、IP ルーティング機能を拡張します。

VLAN 間で IEEE 802.1Q による IP ルーティングを行うには、サブインターフェイスをカスタマイズして、それを使用する環境を作成する必要があります。次の項で説明するタスクを、記載されている順序どおりに実行してください。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

interface fastethernet slot / port . subinterface-number |

IEEE 802.1Q を使用するサブインターフェイスを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

|

|

|

||

|

|

ルータで IP ルーティングをイネーブルにしたら、環境に合わせて特性をカスタマイズできます。使用中の Cisco IOS のバージョンに該当する『Cisco IOS IP Routing Configuration Guide 』を参照してください。

IEEE 802.1Q での IPX ルーティングの設定

IEEE 802.1Q VLAN での IPX ルーティングは、VLAN 構成における Novell Ethernet_802.3 カプセル化方式のフレーム タイプのルーティングをサポートするよう、Novell NetWare のルーティング機能を拡張します。Novell NetWare 環境のユーザは、IEEE 802.1Q のカプセル化方式を使用することで、Novell Ethernet_802.3 のカプセル化フレームを VLAN の境界を超えてルーティングできるようになりました。

VLAN が接続されたルータで Cisco IOS ソフトウェアを設定して IPX Novell Ethernet_802.3 カプセル化フレームを交換するには、次のタスクで説明する手順を、記載されている順序どおりに実行してください。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

interface fastethernet slot / port . subinterface-number |

IEEE 802.1Q を使用するサブインターフェイスを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

|

|

|

||

|

|

デフォルト VLAN1 があるブリッジ ブループへの VLAN の設定

手順の概要

手順の詳細

ブリッジ グループのネイティブ VLAN の設定

手順の概要

3.![]() interface fastethernet slot/port

interface fastethernet slot/port

手順の詳細

(注) 明示的に定義されたネイティブ VLAN がある場合、VLAN1 は CST の処理にのみ使用されます。

IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定

IEEE 802.1Q VLAN タグを 802.1Q 内でカプセル化すると、サービス プロバイダーは、1 つの VLAN を使用して、複数の VLAN があるお客様をサポートできます。サブインターフェイス レベルでの IEEE 802.1Q-in-Q VLAN タグ終端機能は VLAN ID をそのまま維持し、他のカスタマーの VLAN のトラフィックと区別します。

IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定に関する前提条件

事前に Feature Navigator をチェックして、使用中のシスコ デバイスおよびソフトウェア イメージでこの機能がサポートされていることを確認する必要があります。

IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定に関する制約事項

Cisco 10000 シリーズ インターネット ルータには次の制約事項があります。

•![]() イーサネット、ファスト イーサネット、またはギガビット イーサネットのインターフェイスでサポートされます。

イーサネット、ファスト イーサネット、またはギガビット イーサネットのインターフェイスでサポートされます。

•![]() Q-in-Q VLAN タグ終端機能は、二重タグ付きの Point-to-Point Protocol over Ethernet(PPPoE)パケットのみでサポートされます。

Q-in-Q VLAN タグ終端機能は、二重タグ付きの Point-to-Point Protocol over Ethernet(PPPoE)パケットのみでサポートされます。

•![]() IP および Multiprotocol Label Switching(MPLS)のパケットはサポートされていません。

IP および Multiprotocol Label Switching(MPLS)のパケットはサポートされていません。

サブインターフェイスでの IEEE 802.1Q-in-Q VLAN タグ終端機能

IEEE 802.1Q-in-Q VLAN タグ終端機能は、単純にもう 1 つのレイヤの IEEE 802.1Q タグ(「メトロ タグ」または「PE-VLAN」と呼びます)を、ネットワークに渡される 802.1Q タグ付きパケットに追加します。この目的は、タグ付きパケットへのタグ付けによって VLAN スペースを拡張し、「二重タグ付き」フレームを生成することです。拡張された VLAN スペースにより、サービス プロバイダーは特定の顧客向けの特定の VLAN によるインターネット アクセスといったサービスを提供できると同時に、他の VLAN を利用する他の顧客向けのその他のサービスも提供できます。

サービス プロバイダーの顧客は通常、複数のアプリケーションを処理するため一定範囲の VLAN を必要とします。サービス プロバイダーでは、顧客がこの機能を利用してサブインターフェイスに独自の VLAN ID を安全に割り当てることを許可できます。こうしたサブインターフェイスの VLAN ID は、サービス プロバイダーがその顧客に指定した VLAN ID 内でカプセル化されるからです。このため、顧客間での VLAN ID の重複や、別の顧客からのトラフィックの混在は発生しません。二重タグ付きフレームは、拡張 encapsulation dot1q コマンドにより、サブインターフェイスで「終端」する、つまり割り当てられます。このコマンドは、サブインターフェイスで終端される 2 つの VLAN ID タグ(外部 VLAN ID と内部 VLAN ID)を指定します。図 9 を参照してください。

IEEE 802.1Q-in-Q VLAN タグ終端機能は通常、サブインターフェイスでサポートされる Cisco IOS 機能またはプロトコルでサポートされていますが、Cisco 10000 シリーズのインターネット ルータは PPPoE しかサポートしていません。たとえば、サブインターフェイスで PPPoE を実行できれば、PPPoE に二重タグ付きフレームを設定できます。制限事項は、内部 VLAN ID に一義的なサブインターフェイスと一義的でないサブインターフェイスのどちらを割り当てるかということだけです。「一義的なサブインターフェイスと一義的でないサブインターフェイス」を参照してください。

(注) Cisco 10000 シリーズ インターネット ルータは、PPPoE over Q-in-Q(PPPoEQinQ)だけをサポートしています。

サービス プロバイダーにとっての主要な利点は、同じ数の顧客に対してサポートする VLAN の数が減ることです。この機能のその他の利点には次のようなものがあります。

•![]() PPPoE のスケーラビリティ。使用可能な VLAN スペースが 4096 からおよそ 1680 万(4096 × 4096)に拡大することで、特定のインターフェイス上で終端できる PPPoE セッションの数が倍増します。

PPPoE のスケーラビリティ。使用可能な VLAN スペースが 4096 からおよそ 1680 万(4096 × 4096)に拡大することで、特定のインターフェイス上で終端できる PPPoE セッションの数が倍増します。

•![]() ホールセール モデルにギガバイト イーサネットの DSL アクセス マルチプレクサ(DSLAM)を導入する場合は、エンド カスタマーの仮想回線(VC)を表す内部 VLAN ID を割り当て、さらにサービス プロバイダーの ID を表す外部 VLAN ID を割り当てることができます。

ホールセール モデルにギガバイト イーサネットの DSL アクセス マルチプレクサ(DSLAM)を導入する場合は、エンド カスタマーの仮想回線(VC)を表す内部 VLAN ID を割り当て、さらにサービス プロバイダーの ID を表す外部 VLAN ID を割り当てることができます。

Q-in-Q VLAN タグ終端機能は、Catalyst 6500 シリーズ スイッチや Catalyst 3550 および Catalyst 3750 スイッチに導入された IEEE 802.1Q トンネリング機能よりも単純です。スイッチが二重タグ付きのトラフィックを送信するためにインターフェイスで IEEE 802.1Q トンネルを必要とする場合、ルータは Q-in-Q VLAN タグをもう 1 つのレベルの 802.1Q タグ内でカプセル化すれば、パケットは正しい宛先に到達できます。図 9 を参照してください。

図 9 タグなし、802.1Q タグ付き、および二重タグ付きのイーサネット フレーム

Cisco 10000 シリーズ インターネット ルータ アプリケーション

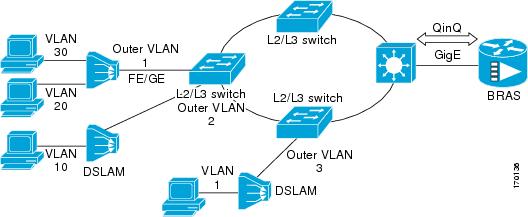

新しいブロードバンド イーサネット ベースの DSLAM 市場において、Cisco 10000 シリーズのインターネット ルータは Q-in-Q カプセル化をサポートしています。図 10 に示すようなイーサネット ベースの DSLAM モデルを使用すれば、顧客は通常独自の VLAN を利用できるようになり、これらの VLAN がすべて DSLAM 上に集約されます。

図 10 Q-in-Q VLAN のブロードバンド イーサネット ベースの DSLAM モデル

DSLAM における VLAN 集約により、集約 VLAN が多数生成され、ある時点でこれらをブロードバンド リモート アクセス サーバ(BRAS)上で終端する必要が出てきます。このモデルでは DSLAM を直接 BRAS に接続できますが、より一般的なモデルでは、既存のイーサネット スイッチド ネットワークを使用します。こうしたネットワークでは、各 DSLAM VLAN ID がこのイーサネット スイッチド ネットワークに接続すると別のタグ(Q-in-Q)が付けられます。

サポートされているモデルは PPPoE over Q-in-Q(PPPoEoQinQ)だけです。これは PPP の終端セッション、または L2TP LAC セッションになります。IP over Q-in-Q はサポートされていません。

Cisco 10000 シリーズ インターネット ルータはすでに、単純な PPPoE および PPP over 802.1Q のカプセル化をサポートしています。PPP over Q-in-Q カプセル化のサポートは新しいものです。PPP over Q-in-Q カプセル化の処理は、802.1q カプセル化処理を拡張した機能です。Q-in-Q フレームは VLAN 802.1Q フレームに似ていますが、1 つではなく 2 つの 802.1Q タグが付きます。図 9 を参照してください。

PPP over Q-in-Q カプセル化では、外部タグの設定可能な Ethertype がサポートされています。設定可能な Ethertype フィールドの値は、0x8100(デフォルト)、0x9100、および 0x9200 です。図 11 を参照してください。

図 11 サポートされている設定可能な Ethertype フィールドの値

Cisco 10000 シリーズ インターネット ルータのセキュリティ ACL アプリケーション

IEEE 802.1Q-in-Q VLAN タグ終端機能は、Cisco 10000 シリーズ インターネット ルータにセキュリティ アクセス コントロール リスト(ACL)の限定的なサポートを提供します。

VLAN 内で Q-in-Q サブインターフェイスの PPPoE トラフィックに ACL を適用する場合は、仮想アクセス インターフェイス(VAI)または RADIUS 属性 11 か 242 を使用して、ACL を PPPoE セッションに直接適用します。

ACL を仮想アクセス インターフェイスに適用するには、仮想テンプレート インターフェイスで ACL を設定します。また、RADIUS 属性 11 または 242 を使用して ACL を設定することもできます。属性 242 を使用すると、最大 30,000 のセッションに ACL を設定できます。

VLAN Q-in-Q サブインターフェイスに適用された ACL は、何の効力も持たず単に無視されます。次の例では、VLAN Q-in-Q サブインターフェイス レベルに適用される ACL 1 が無視されます。

一義的なサブインターフェイスと一義的でないサブインターフェイス

サブインターフェイスでの Q-in-Q 終端を設定するには、 encapsulation dot1q コマンドを使用します。このコマンドは、1 つの外部 VLAN ID と、1 つまたは複数の内部 VLAN ID を受け入れます。外部 VLAN ID は常にある特定の値になりますが、内部 VLAN ID は特定の値または値の範囲にすることができます。

単一の内部 VLAN ID が設定されているサブインターフェイスは、一義的な Q-in-Q サブインターフェイスと呼ばれます。次の例では、外部 VLAN ID が 101 で内部 VLAN ID が 1001 の Q-in-Q トラフィックが、ギガビット イーサネットの 1/0.100 サブインターフェイスにマッピングされます。

複数の内部 VLAN IDs が設定されているサブインターフェイスは、一義的でない Q-in-Q サブインターフェイスと呼ばれます。一義的でない Q-in-Q サブインターフェイスでは、複数の内部 VLAN ID をグループ化できるため、設定をコンパクト化してメモリ使用率とスケーラビリティを向上させることができます。

次の例では、外部 VLAN ID が 101 で内部 VLAN ID が 2001~2100 または 3001~3100 の範囲内の Q-in-Q トラフィックが、ギガビット イーサネットの 1/0.101 サブインターフェイスにマッピングされます。

一義的でないサブインターフェイスではまた、 any キーワードを使用して内部 VLAN ID を指定できます。

VLAN ID をサブインターフェイスに割り当てる方法の例、および一義的でないサブインターフェイスで any キーワードを使用する方法の詳細な例については、「VLAN サブインターフェイスのモニタリングおよびメンテナンス」を参照してください。

一義的でないサブインターフェイスでは、PPPoE だけがサポートされています。一義的でないサブインターフェイスでは、標準的な IP ルーティングはサポートされていません。

(注) Cisco 10000 シリーズ インターネット ルータでは、Modular QoS サービスは一義的なサブインターフェイスでだけサポートされます。

Q-in-Q 二重タギングに使用するメイン インターフェイスを設定し、サブインターフェイスを設定するには、次の作業を実行します。

•![]() 「外部 VLAN タグ終端機能の EtherType フィールドの設定」(任意)

「外部 VLAN タグ終端機能の EtherType フィールドの設定」(任意)

•![]() 「Q-in-Q サブインターフェイスの設定」(必須)

「Q-in-Q サブインターフェイスの設定」(必須)

前提条件

Cisco 10000 シリーズ インターネット ルータの場合:

•![]() 仮想プライベート ダイヤルアップ ネットワーク(VPDN)はイネーブルになっています。

仮想プライベート ダイヤルアップ ネットワーク(VPDN)はイネーブルになっています。

最初のタスクはオプションです。このタスクの手順を実行すると、必要な場合に外部 VLAN タグの EtherType フィールドを 0x9100 に設定する方法がわかります。

外部 VLAN タグ終端機能の EtherType フィールドの設定

外部 VLAN タグ終端機能の EtherType フィールドを設定するには、次の手順を実行します。このタスクはオプションです。

手順の概要

手順の詳細

Q-in-Q サブインターフェイスの設定

手順の概要

3.![]() interface type number . subinterface-number

interface type number . subinterface-number

4.![]() encapsulation dot1q vlan-id second-dot1q { any | vlan-id | vlan-id - vlan-id [ , vlan-id - vlan-id ]}

encapsulation dot1q vlan-id second-dot1q { any | vlan-id | vlan-id - vlan-id [ , vlan-id - vlan-id ]}

5.![]() pppoe enable [ group group-name ]

pppoe enable [ group group-name ]

7.![]() ステップ 3 をくり返して、もう 1 つのサブインターフェイスを設定します。

ステップ 3 をくり返して、もう 1 つのサブインターフェイスを設定します。

8.![]() ステップ 4 とステップ 5 をくり返して、サブインターフェイスで終端する VLAN タグを指定し、サブインターフェイス上で PPPoE セッションをイネーブルにします。

ステップ 4 とステップ 5 をくり返して、サブインターフェイスで終端する VLAN タグを指定し、サブインターフェイス上で PPPoE セッションをイネーブルにします。

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

interface type number . subinterface-number |

||

encapsulation dot1q vlan-id second-dot1q { any | vlan-id | vlan-id - vlan-id [ , vlan-id - vlan-id ]} Router(config-subif)# encapsulation dot1q 100 second-dot1q 200 |

(必須)VLAN の指定されたサブインターフェイス上で、トラフィックの 802.1Q カプセル化をイネーブルにします。 • • |

|

pppoe enable [group group-name] |

サブインターフェイスで PPPoE セッションをイネーブルにします。 • |

|

|

|

サブインターフェイス コンフィギュレーション モードを終了し、インターフェイス コンフィギュレーション モードに戻ります。 |

|

ステップ 3 をくり返して、もう 1 つのサブインターフェイスを設定します。 |

||

ステップ 4 とステップ 5 をくり返して、サブインターフェイスで終端する VLAN タグを指定します。 Router(config-subif)# encapsulation dot1q 100 second-dot1q 100-199,201-600 |

ステップ 4 は、VLAN の指定されたサブインターフェイス上で、トラフィックの 802.1Q カプセル化をイネーブルにします。 • • • ステップ 5 は、サブインターフェイスで PPPoE セッションをイネーブルにします。この例では、サブインターフェイスの PPPoE セッションで PPPoE プロファイル vpn1 が使用されるように指定します。 (注) Cisco 10000 シリーズ インターネット ルータは PPPoEoQinQ トラフィックだけをサポートしているため、ステップ 5 は必須です。 |

|

|

|

IEEE 802.1 Q-in-Q VLAN タグ終端機能の確認

手順の概要

3.![]() show vlans dot1q [ internal | interface-type interface-number . subinterface-number [ detail ] | outer-id [ interface-type interface-number | second-dot1q [ inner-id | any ]] [ detail ]]

show vlans dot1q [ internal | interface-type interface-number . subinterface-number [ detail ] | outer-id [ interface-type interface-number | second-dot1q [ inner-id | any ]] [ detail ]]

手順の詳細

特権 EXEC モードをイネーブルにします。プロンプトが表示されたら、パスワードを入力します。

このコマンドを使用して、デバイスで現在実行中の設定を表示します。区切り文字を使用すると、設定のうち該当する箇所だけを表示できます。

以下は、Cisco 7300 シリーズ ルータで現在実行中のコンフィギュレーションを示します。

以下は、Cisco 10000 シリーズ インターネット ルータで現在実行中のコンフィギュレーションを示します。

ステップ 3![]() show vlans dot1q [ internal | interface-type interface-number .s ubinterface-number [ detail ] | outer-id [ interface-type interface-number | second-dot1q [ inner-id | any ]] [ detail] ]

show vlans dot1q [ internal | interface-type interface-number .s ubinterface-number [ detail ] | outer-id [ interface-type interface-number | second-dot1q [ inner-id | any ]] [ detail] ]

このコマンドを使用して、すべての 802.1Q VLAN ID の統計を表示します。この例では、外部 VLAN ID だけが表示されます。

(注) show vlans dot1q コマンドは、Cisco 10000 シリーズ インターネット ルータではサポートされていません。

VLAN サブインターフェイスのモニタリングおよびメンテナンス

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

VLAN サブインターフェイスのモニタリングおよびメンテナンス:例

次に、 show vlans コマンドからの出力例を示します。これは、ネイティブ VLAN およびブリッジ グループを示しています。

次に、 show vlans コマンドからの出力例を示します。これは、FastEthernet サブインターフェイス上のトラフィック数を示しています。

VLAN 間のルーティングの設定例

•![]() 「IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定:例」

「IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定:例」

単一範囲の設定:例

次の例では、5/1.1 ~ 5/1.4 の範囲内のファスト イーサネット サブインターフェイスを設定し、それらに次の VLAN ID を適用します。

ファスト イーサネット 5/1.1 = VLAN ID 301(vlan-id)

ファスト イーサネット 5/1.2 = VLAN ID 302(vlan-id = 301 + 2 - 1 = 302)

ファスト イーサネット 5/1.3 = VLAN ID 303(vlan-id = 301 + 3 - 1 = 303)

ファスト イーサネット 5/1.4 = VLAN ID 304(vlan-id = 301 + 4 - 1 = 304)

ISL カプセル化の設定:例

ここでは、この章で説明したそれぞれのプロトコルの次のような設定例を示します。

•![]() 「AppleTalk Routing over ISL の設定:例」

「AppleTalk Routing over ISL の設定:例」

•![]() 「Banyan VINES Routing over ISL の設定:例」

「Banyan VINES Routing over ISL の設定:例」

•![]() 「DECnet Routing over ISL の設定:例」

「DECnet Routing over ISL の設定:例」

•![]() 「TrBRF VLAN 間の RIF による IP ルーティング:例」

「TrBRF VLAN 間の RIF による IP ルーティング:例」

•![]() 「TRISL VLAN とイーサネット ISL VLAN の間での IP ルーティング:例」

「TRISL VLAN とイーサネット ISL VLAN の間での IP ルーティング:例」

•![]() 「IPX Routing over ISL の設定:例」

「IPX Routing over ISL の設定:例」

•![]() 「SDE を使用する FDDI インターフェイスでの IPX ルーティング:例」

「SDE を使用する FDDI インターフェイスでの IPX ルーティング:例」

•![]() 「TRISL VLAN とトークン リング インターフェイスの間での RIF によるルーティング:例」

「TRISL VLAN とトークン リング インターフェイスの間での RIF によるルーティング:例」

•![]() 「XNS Routing over ISL の設定:例」

「XNS Routing over ISL の設定:例」

AppleTalk Routing over ISL の設定:例

図 12 に示す設定例は、異なる ISL と IEEE 802.10 VLAN のカプセル化サブインターフェイス間で AppleTalk をルーティングしたものです。

図 12 AppleTalk over VLAN カプセル化のルーティング

図 12 に示すように、AppleTalk トラフィックはスイッチド VLAN ドメイン 3、4、100、および 200 とその他の AppleTalk ルーティング インターフェイスとの間でルーティングされます。この例では、コマンドを入力して図 12 のネットワークを設定した Cisco 7500 シリーズ ルータのサンプルのコンフィギュレーション ファイルを示します。

Banyan VINES Routing over ISL の設定:例

ISL トランクでの Banyan VINES プロトコルのルーティングを設定するには、ISL をカプセル化のタイプとして設定する必要があります。この例では、Banyan VINES を ISL トランクでルーティングするよう設定しています。

DECnet Routing over ISL の設定:例

ISL トランクでの DECnet プロトコルのルーティングを設定するには、ISL をカプセル化のタイプとして設定する必要があります。この例は、DECnet を ISL トランクでルーティングするよう設定しています。

HSRP over ISL の設定:例

図 13 に示す設定例では、2 つの VLAN ルータで HSRP を使用して、ISL VLAN との間で Catalyst 5000 スイッチを通してトラフィックを送受信します。各ルータは独自のトラフィックを送信するほか、他方のルータのスタンバイとして機能します。

図 13 ホット スタンバイ ルータ プロトコルのサンプル設定

図 13 に示すトポロジでは、Catalyst VLAN スイッチが、HSRP を実行する 2 つのルータへのファスト イーサネット接続をサポートしています。ルータは両方とも、ISL で HSRP をルーティングするよう設定されています。

スタンバイ状態は、コンフィギュレーションで使用するスタンバイ コマンドによって決定されます。ホスト 1 からのトラフィックは、ルータ A を通して送信されます。グループのプライオリティが高いため、ルータ A がホスト 1 のアクティブ ルータになります。ルータ B ではホスト 2 がサービスを行っているグループのプライオリティが高いため、ホスト 2 からのトラフィックはルータ B を通して送信され、ルータ B がホスト 2 のアクティブ ルータになります。

図 13 のコンフィギュレーションでは、アクティブ ルータが非アクティブになると、スタンバイ ルータが追加トラフィックのためアクティブ ルータの役割を担い、通常は使用不能になったルータで処理されるトラフィックを自動的にルーティングします。

TrBRF VLAN 間の RIF による IP ルーティング:例

図 14 は、2 つの TrBRF VLAN 間での RIF による IP ルーティングを示しています。

図 14 TrBRF VLAN 間の RIF による IP ルーティング

以下は、スロット 5 にトークン リング スイッチ モジュールを備えた Catalyst 5000 スイッチのコンフィギュレーションを示しています。このコンフィギュレーションでは、トークン リングのポート 102 には TrCRF VLAN 40 が、トークン リングのポート 103 には TrCRF VLAN 50 が割り当てられます。

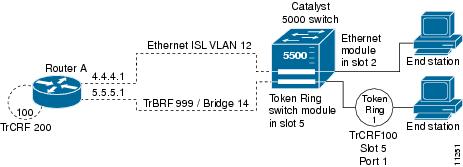

TRISL VLAN とイーサネット ISL VLAN の間での IP ルーティング:例

図 15 は、TRISL VLAN とイーサネット ISL VLAN の間での IP ルーティングを示しています。

図 15 TRISL VLAN とイーサネット ISL VLAN の間での IP ルーティング

IPX Routing over ISL の設定:例

図 16 は、VLAN 構成内で ISL カプセル化を使用して設定される IPX 内部カプセル化方式を示しています。3 種類の異なる IPX カプセル化形式が使用されていることに注意してください。VLAN 20 では SAP カプセル化方式、VLAN 30 では ARPA、VLAN 70 では novell-ether のカプセル化方式が使用されています。この機能が導入される前は、VLAN での ISL リンクによる IPX のルーティングにはデフォルトのカプセル化形式「novell-ether」だけが使用可能になっていました。

図 16 VLAN 構成で ISL を介してルーティングされる設定可能な IPX カプセル化方式

SDE を使用する FDDI インターフェイスでの IPX ルーティング:例

次の例では、SDE を使用する FDDI インターフェイス 0.2 および 0.3 で、IPX ルーティングをイネーブルにします。FDDI インターフェイス 0.2 では、カプセル化タイプは SNAP になっています。FDDI インターフェイス 0.3 では、カプセル化タイプは Novell の FDDI_RAW になっています。

TRISL VLAN とトークン リング インターフェイスの間での RIF によるルーティング:例

図 17 は、TRISL VLAN とトークン リング インターフェイスの間での RIF によるルーティングを示しています。

図 17 TRISL VLAN とトークン リング インターフェイスの間での RIF によるルーティング

以下は、スロット 5 にトークン リング スイッチ モジュールを備えた Catalyst 5000 スイッチのコンフィギュレーションを示しています。このコンフィギュレーションでは、トークン リングのポート 1 が TrCRF VLAN 40 に割り当てられます。

ISL による VIP 分散スイッチングの設定:例

図 18 は、Catalyst VLAN スイッチがルータに接続し、多数の ISL VLAN からのトラフィックを送信するトポロジを示しています。Cisco 7500 シリーズ ルータの VIP 分散 ISL 機能を使用すると、各 VIP カードが ISL カプセル化の VLAN IP トラフィックをルーティングできます。VLAN 間ルーティングの機能は、各 VIP カードのパケット送信機能によって直線的に向上します。

図 18 では、VIP カードが ISL VLAN 間または他のルーティング インターフェイス間のトラフィックを送信します。どの VIP カードがトラフィックを受信したかにかかわらず、どの VLAN からのトラフィックも、他のあらゆる VLAN にルーティングできます。

次のコマンドは、図 18 に示す各 VLAN の設定を表示しています。

XNS Routing over ISL の設定:例

ISL トランクでの XNS プロトコルのルーティングを設定するには、ISL をカプセル化のタイプとして設定する必要があります。この例は、XNS を ISL トランクでルーティングするよう設定しています。

CLNS Routing over ISL の設定:例

ISL トランクでの CLNS プロトコルのルーティングを設定するには、ISL をカプセル化のタイプとして設定する必要があります。この例は、CLNS を ISL トランクでルーティングするよう設定しています。

IS-IS Routing over ISL の設定:例

ISL トランクでの IS-IS ルーティングを設定するには、ISL をカプセル化のタイプとして設定する必要があります。この例は、ISL トランクで IS-IS を設定しています。

IEEE 802.10 のルーティング設定:例

図 19 に示す設定例は、異なる ISL と IEEE 802.10 VLAN のカプセル化サブインターフェイス間で AppleTalk をルーティングしたものです。

図 19 AppleTalk over VLAN カプセル化のルーティング

図 19 に示すように、AppleTalk トラフィックはスイッチド VLAN ドメイン 3、4、100、および 200 とその他の AppleTalk ルーティング インターフェイスとの間でルーティングされます。この例では、コマンドを入力して図 19 のネットワークを設定した Cisco 7500 シリーズ ルータのサンプルのコンフィギュレーション ファイルを示します。

IEEE 802.1Q カプセル化の設定:例

•![]() 「IEEE 802.1Q での AppleTalk の設定:例」

「IEEE 802.1Q での AppleTalk の設定:例」

•![]() 「IEEE 802.1Q での IP ルーティングの設定:例」

「IEEE 802.1Q での IP ルーティングの設定:例」

•![]() 「IEEE 802.1Q での IPX ルーティングの設定:例」

「IEEE 802.1Q での IPX ルーティングの設定:例」

•![]() 「デフォルト VLAN1 があるブリッジ ブループ 1 への VLAN 100 の設定:例」

「デフォルト VLAN1 があるブリッジ ブループ 1 への VLAN 100 の設定:例」

•![]() 「ネイティブ VLAN があるブリッジ ブループ 1 への VLAN 20 の設定:例」

「ネイティブ VLAN があるブリッジ ブループ 1 への VLAN 20 の設定:例」

•![]() 「VLAN ISL または IEEE 802.1Q ルーティング:例」

「VLAN ISL または IEEE 802.1Q ルーティング:例」

IEEE 802.1Q での AppleTalk の設定:例

この設定例では、VLAN 100 で AppleTalk をルーティングします。

IEEE 802.1Q での IP ルーティングの設定:例

この設定例では、VLAN 101 で IP をルーティングします。

IEEE 802.1Q での IPX ルーティングの設定:例

この設定例では、VLAN 102 で IPX をルーティングします。

デフォルト VLAN1 があるブリッジ ブループ 1 への VLAN 100 の設定:例

次の例では、デフォルトの VLAN1 があるブリッジ ブループ 1 に VLAN 100 を設定します。

ネイティブ VLAN があるブリッジ ブループ 1 への VLAN 20 の設定:例

次の例では、ブリッジ ブループ 1 に VLAN 20 をネイティブ VLAN として設定します。

VLAN ISL または IEEE 802.1Q ルーティング:例

次に、VLAN ISL または IEEE 802.10 のルーティングを設定する例を示します。

VLAN IEEE 802.1Q のブリッジング:例

次に、IEEE 802.1Q のブリッジングを設定する例を示します。

VLAN IEEE 802.1Q IRB:例

次に、IEEE 802.1Q の Integrated Routing and Bridging を設定する例を示します。

IEEE 802.1 Q-in-Q VLAN タグ終端機能の設定:例

一部の一義的でないサブインターフェイスでは、内部 VLAN ID の指定に any キーワードを使用できます。 any キーワードは、他のいずれのインターフェイスでも明示的に設定されていない、あらゆる内部 VLAN ID を表します。次の例では、さまざまな外部および内部 VLAN ID を持つ 7 つのサブインターフェイスを設定します。

(注) any キーワードは、指定した物理インターフェイスおよび外部 VLAN ID の 1 つのサブインターフェイスでだけ設定できます。

表 2 は、ギガビット イーサネット インターフェイス 1/0/0 で受信される Q-in-Q フレームの外部および内部 VLAN ID のさまざまな値に、どのサブインターフェイスがマッピングされるかを示しています。

|

|

|

|

|---|---|---|

表 3 は、外部 VLAN ID 200 の表に加えられた変更を示しています。 any キーワードで設定されたサブインターフェイス 1/0/0.7 は、内部 VLAN ID マッピングが新しくなったことに注意してください。

|

|

|

|

|---|---|---|

参考資料

ここでは、VLAN レンジの設定に関連する参考資料について説明します。

関連資料

|

|

|

|---|---|

『 Cisco IOS Network Management Configuration Guide 』の「 Configuring SNMP Support 」モジュール |

|

『 Cisco IOS IP Application Services Configuration Guide 』の「 Configuring HSRP 」モジュール |

|

『 Cisco IOS Novell IPX Configuration Guide 』の「 Configuring Novell IPX 」モジュール |

|

『 Cisco IOS AppleTalk Configuration Guide 』の「 Configuring AppleTalk 」モジュール |

規格

|

|

|

|---|---|

MIB

|

|

|

|---|---|

この機能がサポートする新しい MIB または変更された MIB はありません。また、この機能で変更された既存の MIB のサポートはありません。 |

選択したプラットフォーム、Cisco IOS リリース、および機能セットの MIB の場所を検索しダウンロードするには、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

この機能がサポートする新しい RFC または変更された RFC はありません。また、この機能は既存の規格に対するサポートに影響を及ぼしません。 |

シスコのテクニカル サポート

VLAN 間のルーティングの機能情報

表 4 に、この機能のリリース履歴を示します。

ご使用の Cisco IOS ソフトウェア リリースでは、一部のコマンドが使用できない場合があります。特定のコマンドのリリース情報については、コマンド リファレンス マニュアルを参照してください。

プラットフォームのサポートおよびソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator を使用すると、特定のソフトウェア リリース、機能セット、またはプラットフォームをサポートする Cisco IOS と Catalyst OS のソフトウェア イメージを判別できます。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスしてください。Cisco.com のアカウントは必要ありません。

(注) 表 4 に、特定の Cisco IOS ソフトウェア リリースで特定の機能をサポートする Cisco IOS ソフトウェア リリースだけを示します。特に明記していないかぎり、その機能は、その Cisco IOS ソフトウェアの以降のリリースでもサポートされます。

フィードバック

フィードバック