将 Secure Firewall Threat Defense 从 Cisco Secure Firewall Management Center 迁移到云

思科防御协调器 允许具有 CDO 管理员权限的用户将 威胁防御 设备从 管理中心 迁移到云。

在威胁防御设备上启动迁移过程之前,与这些设备关联的 管理中心 必须已经被载入到 CDO。

在将 威胁防御 迁移到云时,CDO 会载入设备并将所有共享策略和关联对象、设备特定策略以及设备配置从 管理中心 导入至 CDO。

注 |

CDO 会处理 管理中心 迁移过程中识别的所有重复策略和对象名称。本文档的后续部分将详细介绍此行为。 |

事件和分析管理可以转移到 CDO 或保留在管理中心上。

在执行迁移后,您有 14 天的时间来评估更改。评估期允许您修改或更改特定操作,或者将这些设备的管理更改回管理中心。在评估期之后,您将无法恢复任何更改。

支持的软件

本节介绍迁移的最低软件要求:

-

管理中心: 7.2

-

Secure Firewall Threat Defense:

-

7.0.3 或更高版本

-

7.2 或更高版本

注

运行软件版本 7.1 的 威胁防御 上未提供此支持。

-

许可

-

当 威胁防御 被迁移到云后,与设备关联的所有功能许可证都将转移到 CDO,并从 管理中心 释放到智能许可证池。设备会在向 CDO 注册期间收回设备特定的许可证。您无需再次在设备上申请许可证。

-

如果要将设备保留在 管理中心 中以进行分析,则不需要设备特定许可证。

-

确保您已使用智能许可证注册 云交付的防火墙管理中心。

支持的功能

处理共享策略和对象

在迁移过程开始时,首先导入与 威胁防御 设备关联的共享策略和关联对象,然后导入设备配置。

更改 威胁防御 设备上的管理器后,将以下共享策略导入 CDO:

-

访问控制

-

IPS

-

SSL

-

预过滤器

-

NAT

-

QoS

-

身份

-

平台设置

-

Flex config

-

网络分析

-

DNS

-

恶意软件和文件

-

运行状况

-

远程接入 VPN

如果 CDO 中的策略或对象与从 Cisco Secure Firewall Management Center 导入的策略或对象同名,则 CDO 会在成功更改管理后执行以下操作。

|

策略、对象 |

条件 |

操作 |

|---|---|---|

|

访问控制、SSL、IPS、预过滤器、NAT、QoS、身份、平台设置、网络分析、DNS、恶意软件和文件策略。 |

云交付的防火墙管理中心策略的名称与 管理中心 策略匹配。 |

使用 云交付的防火墙管理中心 策略而不是从 管理中心 导入的策略。 |

|

RA VPN 默认组策略 DfltGrpPolicy |

管理中心 中的默认组策略 DfltGrpPolicy 将被忽略。 |

改为使用现有的 云交付的防火墙管理中心 默认组策略 DfltGrpPolicy。 |

|

网络、端口对象 |

云交付的防火墙管理中心 中的网络和端口对象的名称和内容与 管理中心 中的匹配。 |

使用具有相同名称和内容的现有 云交付的防火墙管理中心 网络和端口对象,而不是从 管理中心 导入的对象。 如果对象具有相同的名称但内容不同,则会创建对象覆盖。请参阅对象覆盖。 |

|

所有其他对象 |

使用现有 云交付的防火墙管理中心 对象,而不是从 管理中心 导入的对象。 |

与访问控制策略关联的任何系统日志警报对象都会被导入 思科防御协调器。

高可用性对中的 威胁防御 迁移支持

您可以迁移高可用性对中的设备。主用和备用设备的设备管理会被更改并导入到 CDO 中。

重要 |

强烈建议在执行任何高级操作之前提交管理器更改,例如在正在迁移的设备上创建 HA 配置或中断 HA。 不支持在评估期间执行此类操作,否则可能会导致意外行为。 |

高可用性对中的 管理中心 迁移支持

您可以将 威胁防御 设备从配置了高可用性的 管理中心 迁移到云。

管理中心 可以使用 SecureX 或凭证通过 SDC 方法载入。始终载入主用管理中心,而不是备用管理中心。

注 |

如果您已载入独立管理中心,而稍后又将其配置为备用管理中心,请删除该备用管理中心并载入主用管理中心。 |

要点回顾:

-

SecureX 载入方法

-

在 14 天评估期内,不支持高可用性中断。您可以在评估期后手动或自动提交更改后中断高可用性。

-

在 14 天评估期内,支持高可用性切换。

-

-

使用 SDC 的凭证载入方法

-

在 14 天评估期内,不支持高可用性中断或高可用性切换。您可以在手动提交更改后执行这些操作,也可以在评估期后自动提交。

-

在切换后,载入之前处于备用模式的新主用设备,然后在设备上启动迁移作业。

-

不支持的功能

在以下情况下,将 FTD 迁移到云 屏幕不允许将设备迁移到云:

-

集群的设备部分。

-

向 管理中心 注册的仅用于分析的设备。

以下配置不会作为迁移的一部分从 管理中心 导入到 CDO:

-

自定义构件、应用检测器、关联、SNMP 和邮件警报、扫描程序、组、动态访问策略、自定义 AMP 配置、用户、域、计划的部署任务、ISE 配置、计划的 GeoDB 更新、威胁智能导向器配置、动态分析连接。

-

ISE 内部证书对象不会作为迁移的一部分导入。您必须从 ISE 导出新的系统证书或某个证书及其关联的专用密钥并将其导入 CDO。

Cisco Secure Firewall 推荐规则

将 威胁防御 迁移到云会导入与入侵策略关联的 Cisco Secure Firewall IPS 建议的规则。但是,当执行刷新计划程序时,云交付的防火墙管理中心 不会在迁移后自动更新这些规则。请参阅思科自动推荐的规则。

自定义网络分析

如果设备与自定义网络分析策略相关联,则必须在迁移前从本地中删除对该策略的所有引用。

-

登录本地 管理中心。

-

选择策略 (Policies) > 访问控制 (Access Control)。

-

点击要取消关联自定义 NAP 的访问控制策略上的编辑图标,然后点击高级 (Advanced) 选项卡。

-

在网络分析和入侵策略 (Network Analysis and Intrusion Policies) 区域中,点击编辑图标。

-

在默认网络分析策略 (Default Network Analysis Policy) 列表中,选择系统提供的策略。

-

点击确定 (OK)。

-

点击保存 (Save) 以保存更改,然后点击部署 (Deploy) 将更改下载到设备。

在迁移后,您可以在 CDO 中手动创建网络分析策略。

VPN 配置的迁移准则和限制

在使用 VPN 配置迁移设备时,请记住以下几点:

远程访问 VPN 策略的迁移支持

作为迁移的一部分,CDO 会导入远程访问 VPN 策略的所有设置。

在迁移过程中,CDO 会导入远程访问 VPN 策略的所有设置,但以下设置除外:

-

不导入对象覆盖。

如果在地址池对象中使用了覆盖,则必须在迁移后使用 CDO 将其手动添加到导入的对象。请参阅对象覆盖。

-

不导入本地用户。

如果身份验证服务器配置为用于用户身份验证的本地数据库,则关联的本地领域对象将被导入 CDO。但是,您必须在迁移后使用 CDO 将本地用户手动添加到导入的本地领域对象。请参阅创建领域和领域目录。

-

VPN 负载均衡配置不会迁移。

-

不导入具有域配置的 RA VPN 认证登记。

您可以在迁移后执行以下操作:

-

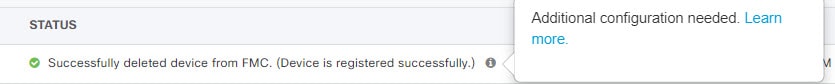

在 CDO 中,点击清单 (Inventory) > FTD。

-

选择迁移的 FTD,然后在右侧的设备管理 (Device Management) 中,点击设备概述 (Device Overview)。

-

选择设备 (Devices) > 证书 (Certificates)。

执行下列操作之一:

-

如果在错误状态下导入证书,请点击刷新证书状态 (Refresh certificate status) 图标以将证书状态与设备同步。证书状态会变为绿色。

-

如果未导入证书,则必须手动添加在管理中心中配置的 RA VPN 策略中定义的证书。

-

-

用户角色

迁移后,管理中心的用户角色不再适用于 CDO。您执行任务的授权基于您在 CDO 中的用户角色。

|

CDO 用户角色 |

说明 |

|---|---|

|

CDO 管理员 |

超级管理员和管理员用户可以访问产品中的所有内容。此用户可以创建、读取、修改和删除策略和对象,并将其部署到设备。 |

|

CDO 仅部署 |

仅部署用户可以查看所有策略和对象。将暂存更改部署到一个或多个设备。 |

|

CDO 仅编辑 |

“仅编辑”用户可以修改并保存策略和对象,但不能将其部署到设备。 |

|

CDO 只读 |

“只读”用户可以查看所有策略和对象,但不能将其部署到设备。 |

管理威胁防御事件和分析

事件和分析管理可以保留在 管理中心 中,也可以转移到 CDO,其中设备必须配置为将事件发送到 CDO。在启动迁移过程时,您可以选择必须将设备事件发送到哪个管理器进行分析。

如果选择发送到 管理中心 进行分析,则 CDO 将成为所选设备的管理器,但会在 管理中心 上以仅分析模式保留这些设备的副本。设备会继续向 管理中心 发送事件,而 CDO 会管理配置更改。

如果选择发送到 CDO 进行分析,则 CDO 将成为所选设备的管理员,并会从 管理中心 中删除这些设备。CDO 会管理配置更改以及事件和分析管理。您必须配置威胁防御设备以将事件发送到思科云。您可以使用 安全服务交换 或安全事件连接器 (SEC) 将事件从设备发送到云中的 Cisco Secure 分析和日志记录 (SAL)。

启用通知设置

您可以订用电子邮件通知,以便在将 威胁防御 设备迁移到 CDO 时,当与您的租户关联的设备遇到特定操作时从 CDO 接收通知。

如果启用 ,则 CDO 会在将 FTD 迁移到云作业期间接收以下状态的通知:

-

失败 (Failed):迁移作业失败时。

-

已开始 (Started):启动迁移作业时。

-

成功 (Succeeded):迁移作业成功完成时。

-

提交待定 (Commit Pending):在提交管理器更改时。

要启用通知设置,请参阅通知设置。

通过 云交付的防火墙管理中心 验证威胁防御连接

本节提供用于确定 威胁防御 与 云交付的防火墙管理中心 的连接的命令。

检查设备上的互联网连接

执行 ping system <any OpenDNS server address> 命令以检查设备是否可以访问互联网。

-

通过控制台端口或使用 SSH 连接至设备的 CLI。

-

使用“管理员”(Admin) 用户名和密码登录。

-

输入 ping system <OpenDNS IPAddress>。

ping system 208.67.222.222

PING 208.67.222.222 (208.67.222.222) 56(84) bytes of data.

64 bytes from 208.67.222.222: icmp_seq=1 ttl=48 time=22.10 ms

64 bytes from 208.67.222.222: icmp_seq=2 ttl=48 time=22.10 ms

64 bytes from 208.67.222.222: icmp_seq=3 ttl=48 time=22.8 ms

64 bytes from 208.67.222.222: icmp_seq=4 ttl=48 time=22.6 ms

^C

--- 208.67.222.222 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 7ms

rtt min/avg/max/mdev = 22.588/22.841/22.995/0.223 ms

上面的示例显示了设备可以使用 OpenDNS 服务器 IP 地址连接到互联网。此外,传输的数据包数与接收的数据包数相同,表明设备上的互联网连接可用。这就表明设备可以访问互联网。

注 |

如果结果不匹配,请手动检查互联网连接。 |

检查与 云交付的防火墙管理中心 的设备连接

-

获取 云交付的防火墙管理中心 的主机名。

-

从 CDO 导航窗格中,点击工具和服务 (Tools & Services) > 防火墙管理中心 (Firewall Management Center)。

-

点击防火墙管理中心 (Firewall Management Center) 可在右侧窗格中查看详细信息。

-

在主机名 (Hostname) 字段中,仅复制以下图例中显示的主机名。

在上图中,突出显示的文本是要复制的 FMC 的主机名 (cdo-acc10.app.us.cdo.cisco.com)。

-

-

通过控制台端口或使用 SSH 连接至设备的 CLI。

-

输入 ping system <hostname of the FMC>。

ping system cdo-acc10.app.us.cdo.cisco.com

PING cdo-acc10.app.us.cdo.cisco.com (54.187.125.161) 56(84) bytes of data.

^C

--- cdo-acc10.app.us.cdo.cisco.com ping statistics ---

2 packets transmitted, 0 received, 100% packet loss, time 64ms在上面的示例中,主机名会使用 IP 地址来解析,表示连接成功。忽略响应中显示的“100% 丢包”(100% packet loss) 消息。

注 |

如果无法连接到主机,您可以使用 configure network dns <address> 在 CLI 中纠正 DNS 配置。 |

图标启动

图标启动

以查看迁移期间发生的警报。如果您已订用从

以查看迁移期间发生的警报。如果您已订用从

,然后点击

,然后点击

反馈

反馈