关于领域和领域序列

领域是 Cisco Secure Firewall Management Center 和您监控的服务器上的用户帐户之间的连接。它们可指定该服务器的连接设置和身份验证过滤器设置。领域可以:

-

指定要监控其活动的用户和用户组。

-

查询用户存储库上有关授权用户以及某些非授权用户的用户元数据:通过基于流量的检测而检测到的 POP3 和 IMAP 用户以及通过基于流量的检测、TS 代理/或 ISE/ISE-PIC 而检测到的用户。

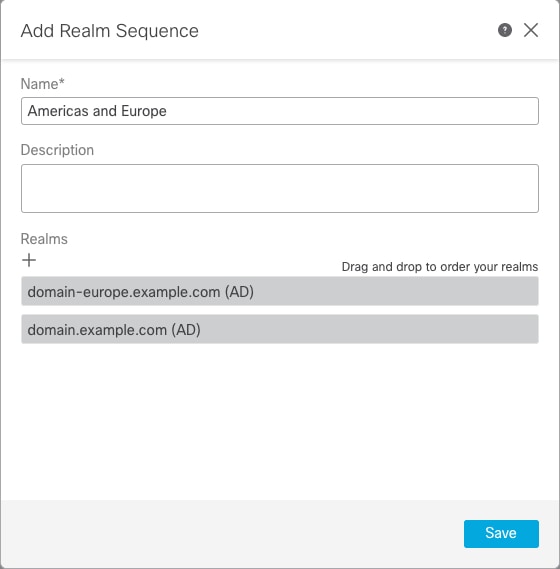

领域序列是要在身份策略中使用的两个或更多 Active Directory 领域的排序列表。将领域序列与身份规则关联时,系统会按照领域序列中指定的从第一个到最后的顺序来搜索 Active Directory 域。

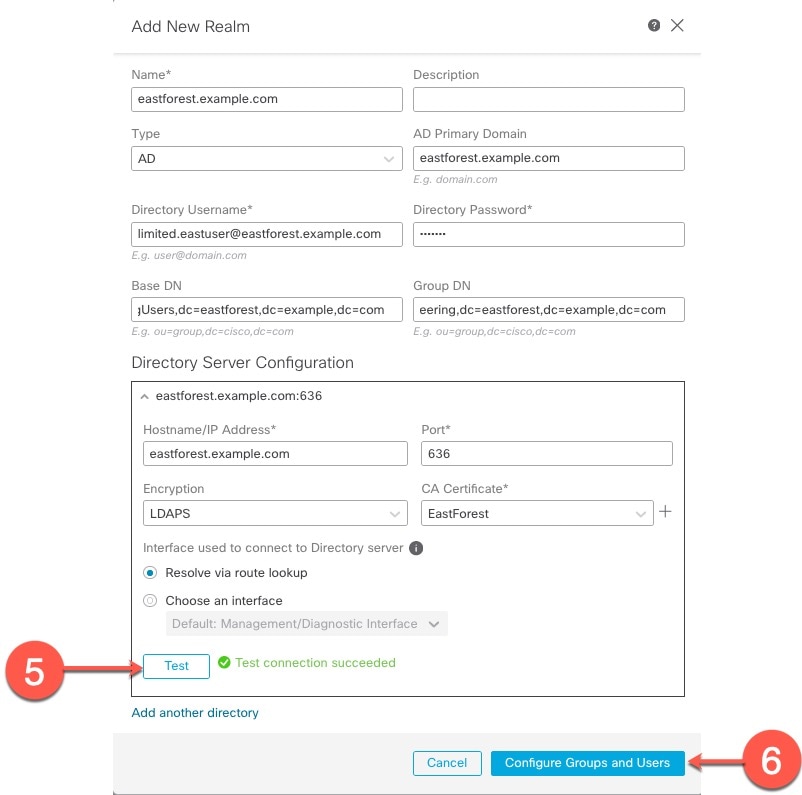

您可以将多个域控制器添加为一个领域内的目录,但它们必须共享相同的基本领域信息。领域内的目录必须为专门的 LDAP 或专门的 Active Directory (AD) 服务器。启用领域后,保存的更改将在 管理中心下一次查询服务器时生效。

要执行用户感知,必须为任何一种支持的服务器类型配置一个领域。系统使用这些连接查询服务器上与 POP3 和 IMAP 用户关联的数据,并收集有关通过基于流量的检测发现的 LDAP 用户的数据。

系统使用 POP3 和 IMAP 登录中的邮件地址与 Active Directory 或 OpenLDAP 上的 LDAP 用户相关联。例如,如果受管设备检测到某个用户使用与某个 LDAP 用户相同的邮件地址登录 POP3,则系统会将 LDAP 用户的元数据与该用户关联。

要执行用户控制,可以配置以下任何项目:

-

Active Directory服务器或 ISE/ISE-PIC 的领域或领域序列

注

如果您计划配置 SGT ISE 属性条件而不是用户、组、领域、终端位置或终端配置文件条件;或者,如果您只使用自己的身份策略来过滤网络流量,则可自行决定是否配置 Microsoft AD 领域或领域序列。

-

TS 代理的 Microsoft AD 服务器的领域或领域序列

-

对于强制网络门户,则为 LDAP 领域。

LDAP 不支持领域序列。

关于用户同步

您可以配置领域或领域序列以便在 管理中心 和 LDAP 或 Microsoft AD 服务器之间建立连接,以检索检测到的某些用户的用户和用户组元数据:

-

由强制网络门户进行身份验证或由 ISE/ISE-PIC 报告的 LDAP 和 Microsoft AD 用户。这些元数据可用于用户感知和用户控制。

-

基于流量的检测功能检测到的 POP3 和 IMAP 用户登录(如果这些用户的邮箱地址与 LDAP 或 AD 用户相同)。这些元数据可用于用户感知。

管理中心获取关于每个用户的以下信息和元数据:

-

LDAP 用户名

-

名字和姓氏

-

电子邮件地址

-

部门

-

电话号码

重要 |

要以尽可能低的延迟启用 管理中心 ,我们强烈建议您配置一个在地理位置上尽可能靠近 管理中心的领域目录(即域控制器)。 例如,如果您的 管理中心 位于北美,请配置一个也位于北美的领域目录。 |

关于用户活动数据

用户活动数据存储在用户活动数据库,而用户身份数据存储在用户数据库。如果访问控制参数范围太宽泛,则 管理中心会获取尽可能多的用户的信息,并报告其无法在消息中心的“任务”选项卡页面中检索的用户数。

要选择性地限制托管设备监控用户感知数据的子网,您可以使用Cisco Secure Firewall Threat Defense 命令参考中所述的 configure identity-subnet-filter 命令。

注 |

即使您从存储库移除系统检测到的用户,管理中心也不会从其用户数据库中移除这些用户;您必须手动删除。但是,在 管理中心下次更新其授权用户列表时,LDAP 更改会反映在访问控制规则中。 |

领域和受信任的域

在 管理中心中配置 Microsoft Active Directory (AD) 领域 时,该领域与 Microsoft Active Directory 或 LDAP 域 关联。

一组相互信任的 Microsoft Active Directory (AD) 域通常被称为林。此信任关系可使域以不同方式访问彼此的资源。例如,在域 A 中定义的用户帐户可以标记为域 B 中所定义组的成员。

系统和受信任的域

系统支持在信任关系中配置的 AD 林。有几种类型的信任关系;本指南讨论双向传递森林信任关系。以下简单示例显示两个林: forest.example.com 和 eastforest.example.com 。每个林中的用户和组可以通过另一个林中的 AD 进行身份验证,前提是您以这种方式配置了这些林。

如果您为每个域设置一个领域和每个域控制器一个目录的系统,则系统可以发现最多 100,000 个外部安全主体(用户和组)。如果这些外部安全主体与另一个领域中下载的用户匹配,则可以在访问控制策略中使用它们。

您无需为没有您希望在访问控制策略中使用的用户的任何域配置领域。

继续本示例,假设您有三个 AD 林(其中一个可以是子域或独立林),都设置为双向传递林关系,所有用户和组在所有三个林中以及系统。(如上例所示,必须将所有三个 AD 域设置为领域,并将所有域控制器配置为这些领域中的目录。)

最后,您可以将 管理中心 设置为能够在具有双向传递林信任的双林系统中对用户和组实施身份策略。假设每个林至少有一个域控制器,每个域控制器对不同的用户和组进行身份验证。要使 管理中心 能够在这些用户和组上实施身份策略,必须将每个包含相关用户的域设置为 管理中心 领域,并将每个域控制器设置为相应领域中的 管理中心 目录。

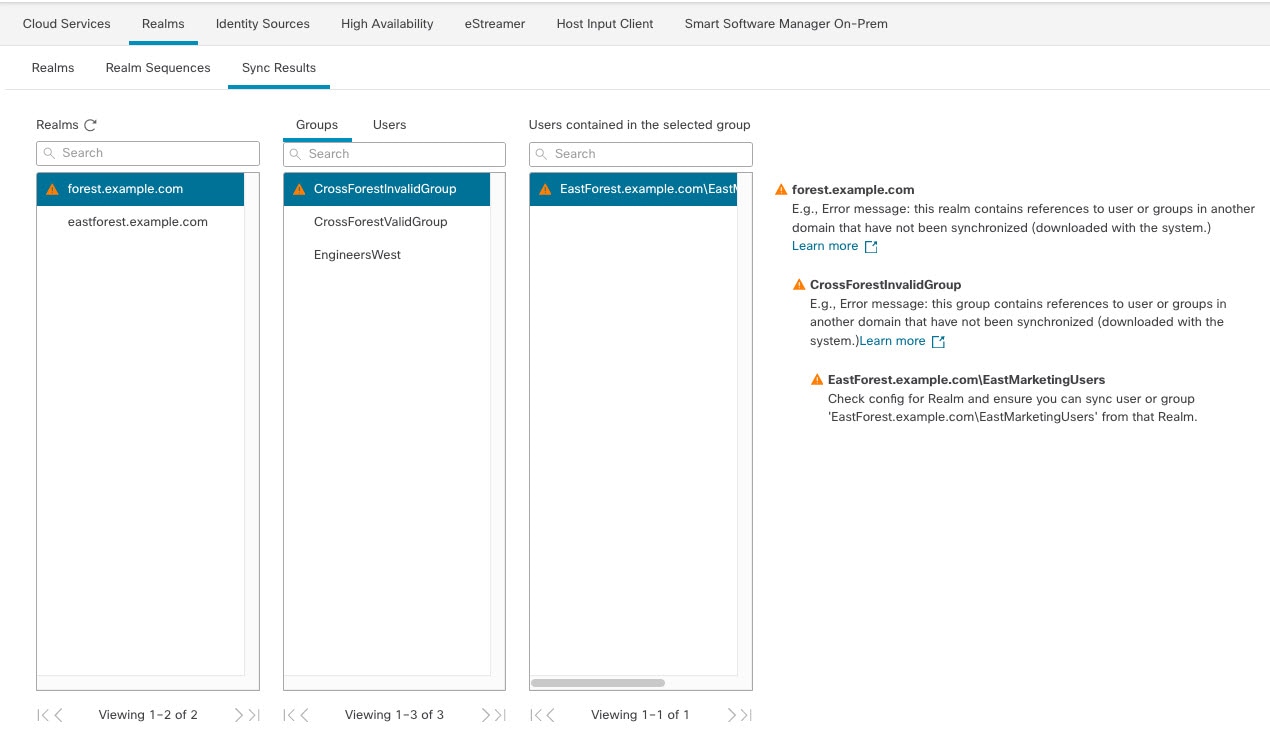

未能正确配置 管理中心 会阻止某些用户和组在策略中使用。在这种情况下,当您尝试同步用户和组时,您将看到警告。

使用前面的示例,设置 管理中心 如下:

-

forest.example.com 中包含要使用访问控制策略控制的用户的任何域的领域

-

AMERICAS.forest.example.com 领域中的目录

-

ASIA.forest.example.com 领域中的目录

-

-

eastforest.example.com 中包含要使用访问控制策略控制的用户的任何域的领域

-

EUROPE.eastforest.example.com 领域中的目录

-

注 |

管理中心 使用 AD 字段 msDS-PrincipalName 来解析引用,以查找每个域控制器中的用户名和组名。 msDS-PrincipalName 返回 NetBIOS 名称。 |

领域支持的服务器

可以配置领域以连接到以下类型的服务器(如果这些服务可从 管理中心进行 TCP/IP 访问):

|

服务器类型 |

支持 ISE/ISE-PIC 数据检索? |

支持 TS 代理数据检索? |

支持强制网络门户数据检索? |

|---|---|---|---|

|

Windows 服务器 2012、2016 和 2019 上的 Microsoft Active Directory |

是 |

是 |

是 |

|

Linux 上 的 OpenLDAP |

不支持 |

不支持 |

是 |

不支持 将 Active Directory 全局目录服务器作为领域目录。有关全局目录服务器的详细信息,请参阅learn.microsoft.com 上的 全局目录 。

注 |

如果 TS 代理安装在与另一个被动身份验证身份源(ISE/ISE-PIC)共享的 Microsoft Active Directory Windows 服务i去上,则 管理中心 会划分 TS 代理数据的优先级。如果 TS 代理和一个被动身份源通过同一 IP 地址报告活动,则仅会将 TS 代理数据记录到 管理中心。 |

请注意以下与服务器组配置有关的事项:

-

要对用户组或组内用户执行用户控制,则必须在 LDAP 或 Active Directory 服务器上配置用户组。

-

组名称不能以 S- 开头,因为它由 LDAP 在内部使用。

组名称和组织单位名称都不能包含特殊字符,如星号 (

*)、等号 (=) 或反斜线 (\);否则,这些组或组织单位中的用户不会被下载,也不会可用于身份策略。 - 要配置包含或排除作为服务器上某个子组成员的用户的 Active Directory 领域,请注意,Microsoft 建议在 Windows 服务器 2012 上,Active Directory 每组包含不超过 5000 个用户。有关详细信息,请参阅

MSDN 上的“Active Directory 的最大限制-可扩展性”。

如果需要,可以修改 Active Directory 服务器配置以增加此默认限制并容纳更多用户。

-

要在您的远程桌面服务环境中唯一识别由服务器报告的用户,则必须配置 Cisco 终端服务 (TS) 代理。在安装并配置后,TS 代理将唯一端口分配给个人用户,因此系统可唯一识别这些用户。(Microsoft将 终端服务 名称更改为 远程桌面服务。)

有关 TS 代理的详细信息,请参阅《思科终端服务 (TS) 代理指南》。

支持的服务器对象类和属性名称

领域中的服务器必须使用下表中列出的属性名称,以使 管理中心能够检索服务器中的用户元数据。如果服务器中的属性名称不正确,管理中心将无法使用该属性中的信息来填充其数据库。

|

元数据 |

管理中心属性 |

LDAP ObjectClass |

Active Directory 属性 |

OpenLDAP 属性 |

|---|---|---|---|---|

|

LDAP 用户名 |

用户名 |

|

samaccountname |

cn uid |

|

名字 |

名字 |

givenname |

givenname |

|

|

姓氏 |

姓氏 |

sn |

sn |

|

|

邮箱地址 |

电子邮件 |

Userprincipalname(如果 mail 没有值) |

|

|

|

department |

部门 |

department distinguishedname(如果 department 没有值) |

ou |

|

|

telephone number |

电话 |

telephonenumber |

telephonenumber |

注 |

组的 LDAP ObjectClass 为 group、groupOfNames(group-of-names 适用于 Active Directory)或 groupOfUniqueNames。 |

有关 ObjectClasses 和属性的详细信息,请参阅以下参考资料:

)

)

)

) )

)

(立即下载),然后点击

(立即下载),然后点击  )

)

)

) )

) )

) )

)

)

) 反馈

反馈