|

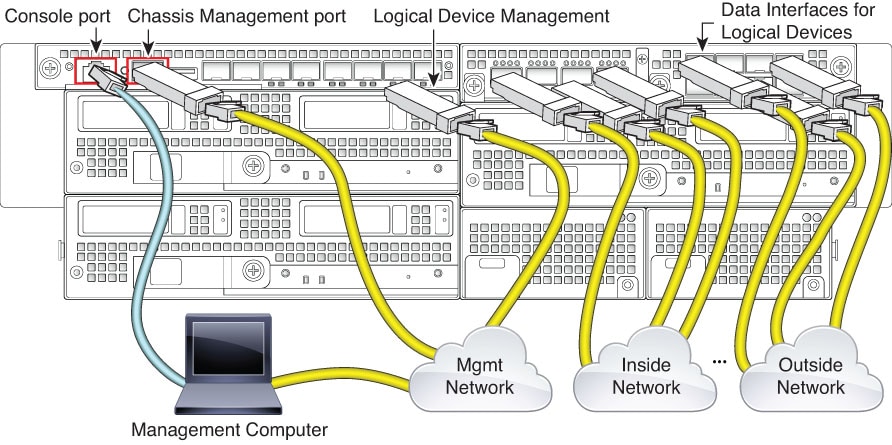

Firepower 4100/9300 の FDM のサポート。

|

FDM を使用して Firepower 4100/9300 で Firepower Threat Defense を設定できるようになりました。ネイティブ インスタンスのみがサポートされています。コンテナ インスタンスはサポートされていません。

|

|

Microsoft Azure クラウド用 Firepower Threat Defense Virtual の FDM のサポート。

|

Firepower Device Manager を使用して Microsoft Azure クラウド用 Firepower Threat Defense Virtual で Firepower Threat Defense を設定できます。

|

|

Firepower 1150 のサポート。

|

Firepower 1150 用の FTD が導入されました。

|

|

Firepower 1010 ハードウェア スイッチのサポート、PoE+ のサポート。

|

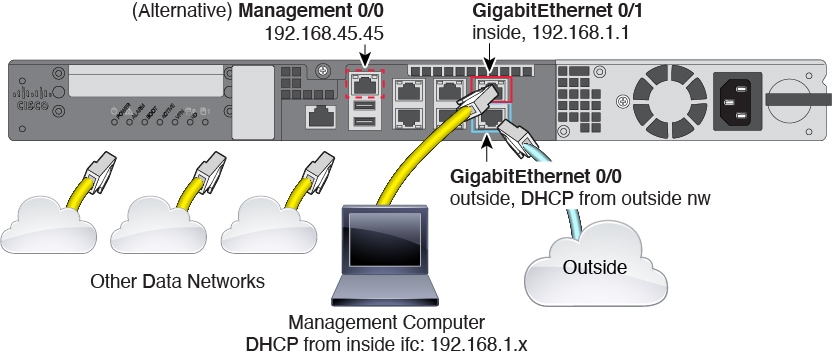

Firepower 1010 では、各イーサネット インターフェイスをスイッチ ポートまたは通常のファイアウォール インターフェイスとして設定できます。各スイッチポートを VLAN インターフェイスに割り当てます。Firepower 1010

は、Ethernet1/7 および Ethernet 1/8 での Power over Ethernet+(PoE+) もサポートしています。

デフォルト設定で、Ethernet1/1 が外部として設定され、Ethernet1/2 ~ 1/8 が内部 VLAN1 インターフェイスのスイッチポートとして設定されるようになりました。バージョン 6.5 にアップグレードしても既存のインターフェイス設定が保持されます。

|

|

インターフェイスのスキャンと置き換え。

|

インターフェイス スキャンでは、シャーシで追加、削除、または復元されたインターフェイスが検出されます。設定で古いインターフェイスを新しいインターフェイスに置き換えることもできるため、インターフェイスの変更がシームレスに行えます。

|

|

インターフェイス表示の向上。

|

ページの構成が改められました。物理インターフェイス、ブリッジ グループ、Etherchannel、および VLAN 用のタブが別々に設けられました。任意の対象デバイス モデルについて、モデルに関連するタブのみが表示されます。たとえば、[VLAN]

タブは Firepower 1010 モデルでのみ使用できます。また、各インターフェイスの設定と使用方法に関する詳細情報がリストに表示されます。

|

|

ISA 3000 の新しいデフォルト設定。

|

ISA 3000 のデフォルト設定が次のように変更されました。

-

すべてのインターフェイスが BVI1 のブリッジ グループ メンバーとなりました。BVI1 には名前が付いていないため、ルーティングには参加しません。

-

GigabitEthernet1/1 および 1/3 は外部インターフェイスとなり、GigabitEthernet1/2 および 1/4 は内部インターフェイスとなります。

-

内部/外部ペアごとにハードウェア バイパスが有効になります(使用可能な場合)。

-

すべてのトラフィックについて、内部から外部、および外部から内部が許可されます。

バージョン 6.5 にアップグレードしても既存のインターフェイス設定が保持されます。

|

|

ASA 5515-X のサポート終了。最後にサポートされるリリースは FTD 6.4。

|

ASA 5515-X に FTD 6.5 をインストールすることはできません。ASA 5515-X 用に最後にサポートされるリリースは FTD 6.4 です。

|

|

Cisco ISA 3000 デバイスのアクセス制御ルールにおける Common Industrial Protocol(CIP) および Modbus アプリケーション フィルタリングのサポート。

|

Cisco ISA 3000 デバイスで Common Industrial Protocol(CIP) および Modbus プリプロセッサを有効にし、CIP および Modbus アプリケーションのアクセス制御ルールでフィルタを有効にすることができます。CIP アプリケーションの名前はすべて、CIP

Write というように「CIP」で始まります。Modbus 用のアプリケーションは 1 つだけです。

プリプロセッサを有効にするには、CLI セッション(SSH またはコンソール)でエキスパート モードに移行し、sudo /usr/local/sf/bin/enable_scada.sh {cip | modbus | both} コマンドを発行する必要があります。展開のたびに展開後にプリプロセッサがオフになるため、展開のたびにこのコマンドを発行する必要があります。

|

|

ISA 3000 デバイスの高精度時間プロトコル(PTP)の設定。

|

FlexConfig を使用して、ISA 3000 デバイスで高精度時間プロトコル(PTP)を設定できます。PTP は、パケットベース ネットワーク内のさまざまなデバイスのクロックを同期するために開発された時間同期プロトコルです。このプロトコルは、ネットワーク化された産業用の測定および制御システム向けとして特別に設計されています。

FlexConfig オブジェクトに、ptp および igmp (インターフェイス モード)コマンド、およびグローバル コマンド ptp mode e2etransparent と ptp domain を追加できるようになりました。また、FTD CLI に show ptp コマンドが追加されました。

|

|

EtherChannel(ポート チャネル)インターフェイス。

|

EtherChannel インターフェイス(ポート チャネルとも呼ばれます)を設定できます。

| (注)

|

FDM の Etherchannel は Firepower 1000 および 2100 シリーズにのみ追加できます。Firepower 4100/9300 は Etherchannel をサポートしていますが、シャーシ上の FXOS で Etherchannel のすべてのハードウェア設定を実行する必要があります。Firepower 4100/9300 の Etherchannel は、単一の物理インターフェイスとともに FDM の [インターフェイス(Interfaces)] ページに表示されます。

|

ページが更新され、EtherChannel の作成ができるようになりました。

|

|

FDM からシステムを再起動およびシャットダウンする機能。

|

新しい [再起動/シャットダウン(Reboot/Shutdown)] システム設定ページからシステムを再起動またはシャットダウンできるようになりました。以前は、FDM の CLI コンソールを使用して、あるいは SSH またはコンソール セッションから、reboot および shutdown コマンドを発行する必要がありました。これらのコマンドを使用するには、管理者権限が必要です。

|

|

FDM CLI コンソールでの failover コマンドのサポート。

|

FDM CLI コンソールを使用して failover コマンドを発行できるようになりました。

|

|

スタティック ルート用のサービス レベル契約(SLA)モニタ。

|

スタティックルートとともに使用するためのサービスレベル契約(SLA)モニタオブジェクトを設定します。SLA モニタを使用すると、スタティックルートの状態を追跡し、失敗したルートを自動的に新しいものに交換できます。SLA モニタ オブジェクトを選択できるように、[オブジェクト(Object)]

ページに [SLA モニタ(SLA Monitors)] を追加し、スタティック ルートを更新しました。

|

|

Smart CLI および FTD API でのルーティングの変更。

|

今回のリリースには、Smart CLI および FTD API でのルーティング設定に対していくつかの変更が追加されています。以前のリリースでは、BGP 用として単一の Smart CLI テンプレートがありました。今回は、BGP(ルーティング プロセス設定)用と BGP 一般設定(グローバル設定)用に別々のテンプレートが用意されました。

FTD API では、新しい BGP 一般設定のメソッドを除いて、すべてのメソッドのパスが変更され、パスに「/virtualrouter」が挿入されました。

-

スタティック ルート メソッドのパスは、以前は /devices/default/routing/{parentId}/staticrouteentries でしたが、今後は /devices/default/routing/virtualrouters/default/staticrouteentries

になります。

-

BGP メソッドは、/devices/default/routing/bgpgeneralsettings と /devices/default/routing/virtualrouters/default/bgp の 2 つの新しいパスに分割されました。

-

OSPF パスは /devices/default/routing/virtualrouters/default/ospf および /devices/default/routing/virtualrouters/default/ospfinterfacesettings

になりました。

FTD API を使用してルーティング プロセスを設定している場合は、呼び出しを調べて必要に応じて修正してください。

|

|

新しい URL カテゴリおよびレピュテーション データベース。

|

システムは、Cisco Talos とは別の URL データベースを使用します。新しいデータベースでは、URL のカテゴリにいくつかの違いがあります。アップグレードすると、もう存在していないカテゴリがアクセス制御や SSL 復号ルールで使用されている場合、システムはそのカテゴリを適切な新しいカテゴリに置き換えます。変更を有効にするには、アップグレード後に設定を展開します。カテゴリの変更についての詳細は、[保留中の変更(Pending

Changes)] ダイアログに表示されます。引き続き希望する結果が得られることを確認するため、URL フィルタリングポリシーを調べる必要がある場合があります。

アクセス制御ポリシーと SSL 復号ポリシーの [URL] タブ、および ページに URL ルックアップ機能を追加しました。この機能を使用すると、特定の URL に割り当てられているカテゴリを確認できます。同意しない場合は、カテゴリの異議を送信するリンクもあります。このどちらの機能も、URL に関する詳細情報を提供する外部

Web サイトを使用します。

|

|

セキュリティ インテリジェンスでは、ホスト名ではなく IP アドレスを使用する URL 要求に対して IP アドレスの評価を使用する。

|

HTTP/HTTPS 要求の宛先が、ホスト名ではなく IP アドレスを使用する URL である場合は、ネットワーク アドレス リストにある IP アドレスの評価が検索されます。ネットワークおよび URL リストで IP アドレスを重複させる必要はありません。これにより、エンド

ユーザがプロキシを使用してセキュリティ インテリジェンスの評価のブロックを回避することが困難になります。

|

|

接続イベントおよび高プライオリティの侵入/ファイル/マルウェア関連イベントを Cisco Cloud に送信するためのサポート。

|

Cisco Cloud サーバにイベントを送信できます。このサーバから、各種のシスコ クラウドサービスがイベントにアクセスできます。イベント送信後に、Cisco Threat Response などのクラウド アプリケーションを使用して、イベントを分析したり、デバイスが遭遇した可能性のある脅威を評価したりできます。このサービスを有効にすると、デバイスから、接続イベントおよび高プライオリティの侵入/ファイル/マルウェア関連イベントがシスコのクラウドに送信されます。

にある Cisco Threat Response の項目を「Cisco Cloud にイベントを送信(Send Events to the Cisco Cloud)」に変更しました。

|

|

シスコ クラウドサービスのリージョンサポート。

|

スマートライセンスへの登録時に、シスコ クラウド サービス リージョンの選択が求められるようになりました。このリージョンは、Cisco Defense Orchestrator、Cisco Threat Response、Cisco Success

Network、および Cisco Cloud を通過するすべてのクラウド機能で使用されます。登録済みデバイスを以前のリリースからアップグレードすると、自動的に US リージョンに割り当てられます。リージョンを変更する必要がある場合は、スマートライセンスを登録解除して、改めて再登録して新しいリージョンを選択する必要があります。

[スマートライセンス(Smart License)] ページと初期デバイス セットアップ ウィザードで、ライセンス登録プロセスにステップを追加しました。また、 ページでもリージョンを確認できます。

|

|

FTD REST API バージョン 4(v4)。

|

ソフトウェア バージョン 6.5 用の FTD REST API のバージョン番号が 4 になりました。API の URL の v1/v2/v3 を v4 に置き換える必要があります。v4 の API には、ソフトウェア バージョン 6.5 で追加されたすべての機能に対応する多数の新しいリソースが含まれています。使用しているリソース

モデルに変更が加えられている可能性があるため、既存のすべての呼び出しを再評価してください。リソースを表示できる API エクスプローラを開くには、FDM にログインして、[詳細オプション(More options)] ボタン(![[詳細オプション(More options)] ボタン。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436602.jpg) )をクリックし、[APIエクスプローラ(API Explorer)] を選択します。 )をクリックし、[APIエクスプローラ(API Explorer)] を選択します。

|

|

FTD アクセス制御ルールで送信元および宛先の一致基準として使用できる TrustSec セキュリティ グループの API サポート。

|

FTD API を使用して、送信元または宛先のトラフィックの一致基準に TrustSec セキュリティ グループを使用したアクセス コントロール ポリシー ルールを設定できます。ISE からセキュリティ グループ タグ(SGT)のリストがダウンロードされます。SXP

の更新がないかリッスンし、スタティック SGT から IP アドレスへのマッピングを取得するように、システムを設定できます。

GET /object/securitygrouptag メソッドを使用して、ダウンロードしたタグのリストを表示でき、SGTDynamicObject リソースを使用して 1 つ以上のタグを表す動的オブジェクトを作成できます。この動的オブジェクトをアクセス制御ルールで使用して、送信元または宛先のセキュリティ

グループに基づくトラフィックの一致基準を定義できます。

セキュリティ グループに関連する ISE オブジェクトまたはアクセス制御ルールに変更を加えると、FDM でそれらのオブジェクトを編集しても変更が保持されます。ただし、FDM でルールを編集する場合、アクセス ルールのセキュリティ グループの基準を表示することはできません。API

を使用してセキュリティグループに基づくアクセス ルールを設定する場合は、その後 FDM を使用してアクセス コントロール ポリシーのルールを編集する際に注意が必要です。

AccessRule(sourceDynamicObjects および destinationDynamicObjects 属性)、IdentityServicesEngine(subscribeToSessionDirectoryTopic

および subscribeToSxpTopic 属性)、SecurityGroupTag、SGTDynamicObject の各 FTD API リソースを追加または変更しました。

イベント ビューアに、送信元と宛先のセキュリティ グループ タグと名前を列として追加しました。

|

|

FTD API を使用した設定のインポート/エクスポート。

|

FTD API を使用して、デバイス設定のエクスポートや設定ファイルのインポートが行えます。設定ファイルを編集して、インターフェイスに割り当てられている IP アドレスなどの値を変更できます。こうしたインポート/エクスポートを使用して新しいデバイス用のテンプレートを作成できます。そのため、ベースラインの構成をすばやく適用し、新しいデバイスをより迅速にオンラインにすることができます。デバイスのイメージを再作成した後、インポート/エクスポートを使用して設定を復元することもできます。または、単に一連のネットワーク

オブジェクトや他の項目をデバイスのグループに配布する目的で使用することもできます。

ConfigurationImportExport のリソースとメソッド(/action/configexport、/jobs/configexportstatus、/action/downloadconfigfile、/action/uploadconfigfile、/action/configfiles、/action/configimport、/jobs/configimportstatus)を追加しました。

|

|

カスタム ファイル ポリシーの作成と選択。

|

FTD API を使用してカスタム ファイル ポリシーを作成し、FDM を使用してアクセス制御ルールでそれらのポリシーを選択することができます。

filepolicies、filetypes、filetypecategories、ampcloudconfig、ampservers、ampcloudconnections の各 FTD API FileAndMalwarePolicies リソースを追加しました。

また、「Block Office Document and PDF Upload, Block Malware Others」と「Block Office Documents Upload, Block Malware Others」の 2 つの定義済みポリシーを削除しました。これらのポリシーを使用している場合は、ユーザが編集できるようにアップグレード中にユーザ定義のポリシーに変換されます。

|

|

FTD API を使用したセキュリティ インテリジェンス DNS ポリシーの設定。

|

FTD API を使用してセキュリティ インテリジェンス DNS ポリシーを設定できます。このポリシーは FDM には表示されません。

domainnamefeeds、domainnamegroups、domainnamefeedcategories、securityintelligencednspolicies の各 SecurityIntelligence リソースを追加しました。

|

|

Duo LDAP を使用したリモート アクセス VPN 二要素認証。

|

リモート アクセス VPN 接続プロファイルの 2 番目の認証ソースとして Duo LDAP を設定し、Duo パスコード、プッシュ通知、または通話を使用して二要素認証を実現できます。FTD API を使用して Duo LDAP ID ソース オブジェクトを作成する必要がありますが、FDM を使用してそのオブジェクトを RA VPN 接続プロファイルの認証ソースとして選択することができます。

duoldapidentitysources のリソースとメソッドを FTD API に追加しました。

|

|

FTD リモート アクセス VPN 接続の認可に使用する LDAP 属性マップの API サポート。

|

カスタムの LDAP 属性マップを使用して、リモート アクセス VPN の LDAP 認証を強化することができます。LDAP 属性マップにより、顧客固有の LDAP 属性名および値がシスコの属性名および値と同等になります。これらのマッピングを使用して、LDAP

属性値に基づいてユーザにグループ ポリシーを割り当てることができます。これらのマップは FTD API を使用してのみ設定できます。FDM を使用して設定することはできません。ただし、API を使用してこれらのオプションを設定すれば、後で FDM で Active Directory のアイデンティティ ソースを編集することで設定を保存できます。

LdapAttributeMap、LdapAttributeMapping、LdapAttributeToGroupPolicyMapping、LDAPRealm、LdapToCiscoValueMapping、LdapToGroupPolicyValueMapping、RadiusIdentitySource

の各 FTD API オブジェクト モデルを追加または変更しました。

|

|

FTD サイト間 VPN 接続におけるリバース ルート インジェクションとセキュリティ アソシエーション(SA)のライフタイムの API サポート。

|

FTD API を使用して、サイト間 VPN 接続のリバース ルート インジェクションを有効にすることができます。逆ルート注入(RRI)とは、リモート トンネル エンドポイントによって保護されているネットワークおよびホストのルーティング プロセスに、スタティック

ルートを自動的に組み込む機能です。デフォルトでは、スタティック RRI が有効になっており、接続の設定時にルートが追加されます。ダイナミック RRI は無効になっています。ダイナミック RRI では、セキュリティア ソシエーション(SA)が確立されたときにのみルートが挿入され、その後

SA が切断されたときにルートが削除されます。ダイナミック RRI は IKEv2 接続でのみサポートされています。

また、接続のセキュリティア ソシエーション(SA)のライフタイムを秒単位または送信キロバイト単位で設定することもできます。ライフタイムを期限なしに設定することもできます。デフォルトのライフタイムは、28,800 秒(8 時間)および 4,608,000

キロバイト(10 メガバイト/秒で 1 時間)です。ライフタイムに到達すると、エンドポイントで新しいセキュリティ アソシエーションと秘密キーがネゴシエートされます。

FDM を使用してこれらの機能を設定することはできません。ただし、API を使用してこれらのオプションを設定すれば、後で FDM で接続プロファイルを編集することで設定を保存できます。

dynamicRRIEnabled、ipsecLifetimeInSeconds、ipsecLifetimeInKiloBytes、ipsecLifetimeUnlimited、rriEnabled の各属性を SToSConnectionProfile

リソースに追加しました。

|

|

IKE ポリシーの Diffie-Hellman グループ14、15、および 16 のサポート。

|

Dh グループ 14 を使用するように IKEv2 ポリシーを設定し、DH グループ 14、15、および 16 を使用するように IKEv1 ポリシーを設定できるようになりました。IKEv1 を使用している場合は、グループ 2 と 5 が今後のリリースで削除されるため、すべてのポリシーを

DH グループ 14 にアップグレードしてください。また、IKEv2 ポリシーで DH グループ 24 を使用したり、IKE バージョンで MD5 を使用したりしないでください。これらも今後のリリースで削除されます。

|

|

変更を展開する際のパフォーマンスの向上。

|

システムの強化により、アクセス制御ルールを追加、編集、または削除した場合に、以前のリリースと比べて変更がより迅速に展開されるようになりました。

フェールオーバー用のハイ アベイラビリティ グループに設定しているシステムでは、展開した変更をスタンバイ デバイスに同期させるプロセスが改良され、同期がより迅速に完了するようになりました。

|

|

システム ダッシュボード上の CPU およびメモリ使用率の計算の改良。

|

CPU とメモリの使用率を計算する方法が改良され、システム ダッシュボードに表示される情報に、デバイスの実際の状態がより正確に反映されるようになりました。

|

|

FTD 6.5 にアップグレードした場合に履歴レポート データは使用できなくなる。

|

既存のシステムを FTD 6.5 にアップグレードした場合、データベース スキーマの変更のために履歴レポート データが使用できなくなります。そのため、アップグレード前の時点における使用状況データはダッシュボードに表示されません。

|

![[詳細オプション(More options)] ボタン。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436602.jpg)

フィードバック

フィードバック