Secure Firewall Management Center에서 클라우드로 Secure Firewall Threat Defense 마이그레이션

Cisco Defense Orchestrator을 사용하면 CDO 관리자 권한이 있는 사용자는 management center에서 클라우드로 위협 방어 디바이스를 마이그레이션할 수 있습니다.

위협 방어 디바이스에서 마이그레이션 프로세스를 시작하기 전에 해당 디바이스와 연결된 management center가 CDO에 이미 온보딩되어 있어야 합니다.

위협 방어를 클라우드로 마이그레이션할 때 CDO는 디바이스를 온보딩하고 모든 공유 정책 및 관련 개체, 디바이스별 정책 및 디바이스 구성을 management center에서 CDO로 가져옵니다.

참고 |

CDO는 management center 마이그레이션 프로세스 중에 식별된 모든 중복 정책 및 개체 이름을 처리합니다. 이 동작은 이 문서의 뒷부분에 자세히 설명되어 있습니다. |

이벤트 및 분석 관리는 CDO로 전송되거나 management center와 함께 유지될 수 있습니다.

마이그레이션을 수행한 후에는 14일 이내에 변경 사항을 평가할 수 있습니다. 평가 기간에는 특정 작업을 수정 또는 변경하거나 이러한 디바이스의 관리를 다시 관리 센터로 변경할 수 있습니다. 평가 기간이 지나면 변경 사항을 되돌릴 수 없습니다.

지원되는 소프트웨어

이 섹션에서는 마이그레이션을 위한 최소 소프트웨어 요구 사항에 대해 설명합니다.

-

Management Center: 7.2

-

Secure Firewall Threat Defense:

-

7.0.3 이상

-

7.2 이상

참고

소프트웨어 버전 7.1을 실행하는 위협 방어에서는 이 지원이 제공되지 않습니다.

-

라이센싱

-

위협 방어가 클라우드로 마이그레이션되면 디바이스와 연결된 모든 기능 라이선스가 CDO로 전송되고 management center에서 스마트 라이선스 풀로 릴리스됩니다. 디바이스는 CDO에 등록하는 동안 디바이스별 라이선스를 회수합니다. 디바이스에 라이선스를 다시 적용할 필요가 없습니다.

-

분석을 위해 디바이스를 management center에 유지하려는 경우에는 디바이스별 라이선스가 필요하지 않습니다.

-

클라우드 사용 Firewall Management Center를 스마트 라이선스로 등록했는지 확인합니다.

지원 기능

공유 정책 및 개체 처리

마이그레이션 프로세스가 시작되면 위협 방어 디바이스와 연결된 공유 정책 및 관련 개체를 먼저 가져온 다음 디바이스 구성을 가져옵니다.

위협 방어 디바이스에서 관리자를 변경한 후 다음 공유 정책을 CDO로 가져옵니다.

-

액세스 제어

-

IPS

-

SSL

-

사전 필터

-

NAT

-

QoS

-

Identity

-

플랫폼 설정

-

Flex 설정

-

네트워크 분석

-

DNS

-

악성코드 및 파일

-

상태

-

원격 액세스 VPN

CDO의 정책 또는 개체가 Secure Firewall Management Center에서 가져온 정책 또는 개체와 이름이 동일한 경우 CDO는 관리를 성공적으로 변경한 후 다음 작업을 수행합니다.

|

정책, 개체 |

조건 |

조치 |

|---|---|---|

|

액세스 제어, SSL, IPS, 사전 필터, NAT, QoS, ID, 플랫폼 설정, 네트워크 분석, DNS, 악성코드 및 파일 정책. |

클라우드 사용 Firewall Management Center정책의 이름이 management center 정책과 일치합니다. |

management center에서 가져온 정책 대신 클라우드 사용 Firewall Management Center 정책이 사용됩니다. |

|

RA VPN 기본 그룹 정책 DfltGrpPolicy |

management center의 기본 그룹 정책인 DfltGrpPolicy는 무시됩니다. |

기존 클라우드 사용 Firewall Management Center 기본 그룹 정책인 DfltGrpPolicy가 대신 사용됩니다. |

|

네트워크, 포트 개체 |

클라우드 사용 Firewall Management Center에 있는 네트워크 및 포트 개체의 이름과 콘텐츠가 management center에 있는 개체와 일치합니다. |

management center에서 가져온 개체 대신 이름과 콘텐츠가 동일한 기존 클라우드 사용 Firewall Management Center 네트워크 및 포트 개체가 사용됩니다. 개체의 이름은 같지만 콘텐츠가 다른 경우 개체 재정의가 생성됩니다. 개체 오버라이드를 참조하십시오. |

|

기타 모든 개체 |

management center에서 가져온 개체 대신 기존 클라우드 사용 Firewall Management Center 개체가 사용됩니다. |

액세스 제어 정책과 연결된 모든 시스템 로그 알림 개체를 Cisco Defense Orchestrator로 가져옵니다.

고가용성 쌍의 위협 방어에 대한 마이그레이션 지원

고가용성 쌍으로 디바이스를 마이그레이션할 수 있습니다. 액티브 및 스탠바이 디바이스의 디바이스 관리가 변경되고 CDO로 가져옵니다.

중요사항 |

마이그레이션 중인 디바이스에서 HA 구성 생성 또는 HA 해제와 같은 고급 작업을 수행하기 전에 관리자 변경 사항을 커밋하는 것이 좋습니다. 평가 기간 동안 이러한 작업을 수행하는 것은 지원되지 않으며 의도하지 않은 동작이 발생할 수 있습니다. |

고가용성 쌍의 Management Center에 대한 마이그레이션 지원

구성된 management center 고가용성에서 클라우드로 위협 방어 디바이스를 마이그레이션할 수 있습니다.

management center는 SDC 방법으로 SecureX 또는 자격 증명을 사용하여 온보딩할 수 있습니다. 항상 스탠바이가 아닌 액티브 관리 센터를 온보딩합니다.

참고 |

독립형 관리 센터를 이미 온보딩하고 나중에 스탠바이 관리 센터로 구성한 경우, 스탠바이 관리 센터를 삭제하고 액티브 관리 센터를 온보딩합니다. |

기억해야 할 사항:

-

SecureX 온보딩 방법

-

14일 평가 기간에는 고가용성 중단이 지원되지 않습니다. 평가 기간 후 수동으로 또는 자동으로 변경 사항을 커밋한 후 고가용성을 해제할 수 있습니다.

-

고가용성 전환은 14일 평가 기간 동안 지원됩니다.

-

-

SDC를 사용하는 자격 증명 온보딩 방법

-

고가용성 중단 또는 고가용성 전환은 14일 평가 기간 동안 지원되지 않습니다. 변경 사항을 수동으로 커밋한 후 또는 평가 기간 후 자동으로 이러한 작업을 수행할 수 있습니다.

-

전환 후에는 이전에 대기 모드였던 새 액티브 유닛을 온보딩한 다음 디바이스에서 마이그레이션 작업을 시작합니다.

-

지원되지 않는 기능

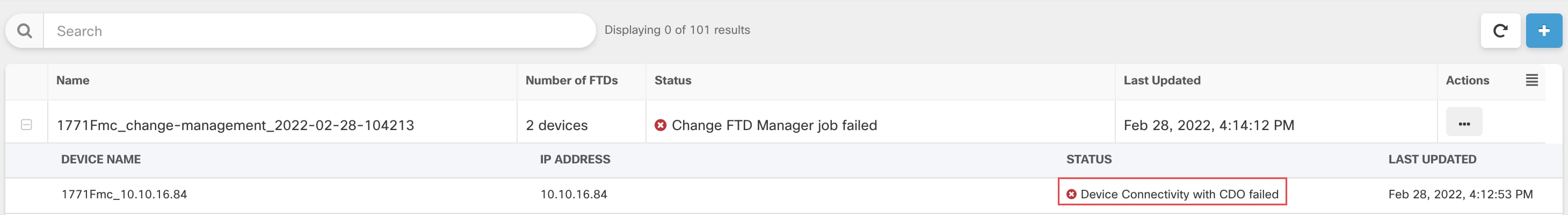

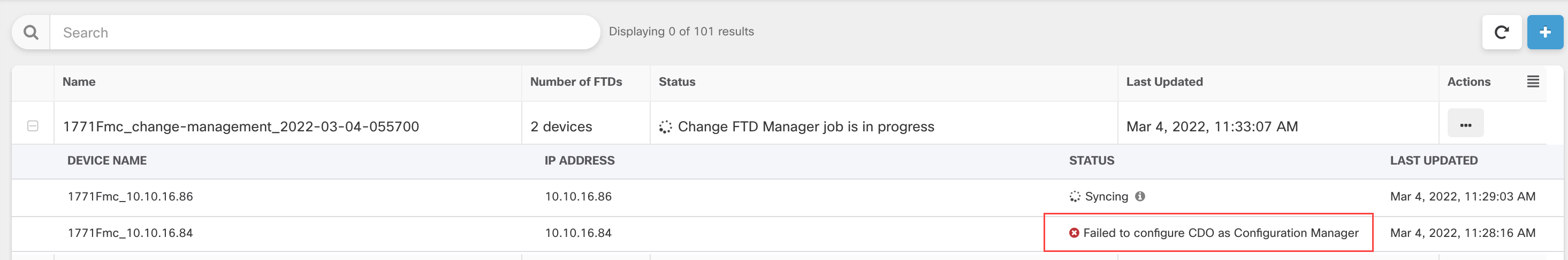

다음 조건에서는 FTD를 클라우드로 마이그레이션 화면에서 클라우드로의 디바이스 마이그레이션이 허용되지 않습니다.

-

클러스터의 디바이스 부분입니다.

-

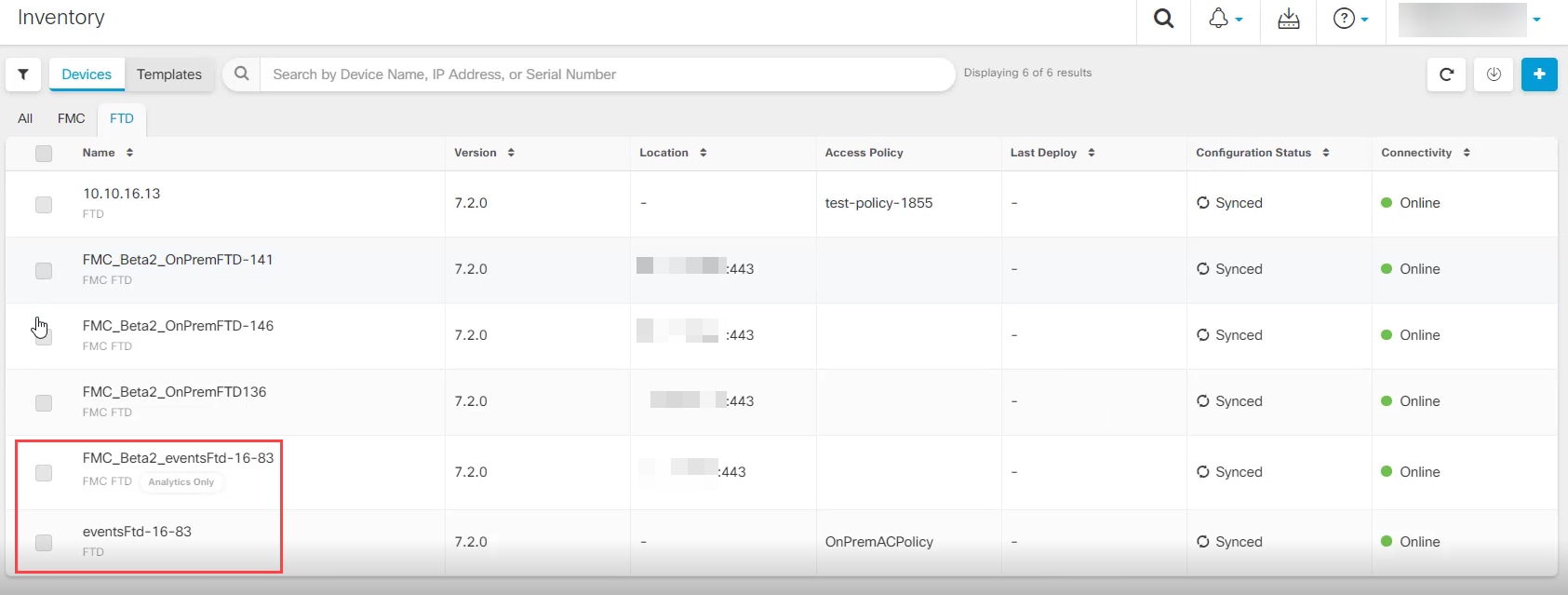

management center에 분석 전용으로 등록된 디바이스입니다.

다음 구성은 마이그레이션의 일부로 management center에서 CDO로 가져오지 않습니다.

-

맞춤형 위젯, 애플리케이션 탐지기, 상관관계, SNMP 및 이메일 알림, 스캐너, 그룹, Dynamic Access Policy, 맞춤형 AMP 구성, 사용자, 도메인, 예약된 구축 작업, ISE 구성, 예약된 GeoDB 업데이트, Threat Intelligence Director 구성, 동적 분석 연결.

-

ISE 내부 인증서 개체는 마이그레이션의 일부로 가져오지 않습니다. ISE에서 새 시스템 인증서 또는 인증서와 관련 개인 키를 내보내고 CDO로 가져와야 합니다.

Secure Firewall 권장 규칙

위협 방어을 클라우드로 마이그레이션하면 침입 정책과 연결된 보안 방화벽 IPS 권장 규칙을 가져옵니다. 그러나 클라우드 사용 Firewall Management Center는 마이그레이션 후 새로 고침 스케줄러가 실행될 때 이러한 규칙을 자동으로 업데이트하지 않습니다. 자동 Cisco 권장 규칙을 참조하십시오.

사용자 지정 네트워크 분석

디바이스가 사용자 지정 네트워크 분석 정책과 연결된 경우 마이그레이션하기 전에 온프레미스에서 이 정책에 대한 모든 참조를 제거해야 합니다.

-

온프레미스 management center에 로그온합니다.

-

Policies(정책) > Access Control(액세스 제어)을 선택합니다.

-

사용자 지정 NAP의 연결을 해제하려는 액세스 제어 정책에서 편집 아이콘을 클릭한 다음 Advanced(고급) 탭을 클릭합니다.

-

Network Analysis and Intrusion Policies(네트워크 분석 및 침입 정책) 영역에서 편집 아이콘을 클릭합니다.

-

Default Network Analysis Policy(기본 네트워크 분석 정책) 목록에서 시스템 제공 정책을 선택합니다.

-

OK(확인)를 클릭합니다.

-

Save(저장)를 클릭하여 변경 사항을 저장한 다음 Deploy(구축)를 클릭하여 변경 사항을 디바이스에 다운로드합니다.

마이그레이션 후 CDO에서 네트워크 분석 정책을 수동으로 생성할 수 있습니다.

VPN 구성 마이그레이션 지침 및 제한 사항

VPN 구성을 사용하여 디바이스를 마이그레이션할 때는 다음 사항에 유의하십시오.

원격 액세스 VPN 정책에 대한 마이그레이션 지원

CDO는 마이그레이션의 일부로 원격 액세스 VPN 정책의 모든 설정을 가져옵니다.

마이그레이션 프로세스의 일부로 CDO는 다음을 제외하고 원격 액세스 VPN 정책의 모든 설정을 가져옵니다.

-

개체 오버라이드는 가져오지 않습니다.

주소 풀 개체에서 오버라이드가 사용되는 경우 마이그레이션 후 CDO를 사용하여 가져온 개체에 수동으로 추가해야 합니다. 개체 오버라이드를 참조하십시오.

-

로컬 사용자는 가져오지 않습니다.

인증 서버가 사용자 인증을 위한 로컬 데이터베이스로 구성된 경우 연결된 로컬 영역 개체를 CDO로 가져옵니다. 그러나 마이그레이션 후 CDO를 사용하여 가져온 로컬 영역 개체에 로컬 사용자를 수동으로 추가해야 합니다. 영역 및 영역 디렉터리 생성을 참조하십시오.

-

VPN 로드 밸런싱 구성은 마이그레이션되지 않습니다.

-

도메인 구성이 포함된 RA VPN 인증서 등록을 가져오지 않았습니다.

마이그레이션 후 다음을 수행할 수 있습니다.

-

CDO에서 Inventory(재고 목록) > FTD를 클릭합니다.

-

마이그레이션된 FTD를 선택하고 오른쪽의 Device Management(디바이스 관리)에서 Device Overview(디바이스 개요)를 클릭합니다.

-

Devices(디바이스) > Certificates(인증서)를 선택합니다.

다음 중 하나를 수행하십시오.

-

인증서를 오류 상태로 가져온 경우 Refresh certificate status(인증서 상태 새로 고침) 아이콘을 클릭하여 인증서 상태를 디바이스와 동기화합니다. 인증서 상태가 녹색으로 바뀝니다.

-

인증서를 가져오지 않은 경우 management center에 구성된 RA VPN 정책에 정의된 인증서를 수동으로 추가해야 합니다

-

-

사용자 역할

마이그레이션 후에는 CDO에서 관리 센터의 사용자 역할이 더 이상 적용되지 않습니다. 작업 수행 권한은 CDO에서 사용자 역할을 기반으로 합니다.

|

CDO 사용자 역할 |

설명 |

|---|---|

|

CDO 관리자 |

Super Admin and Admin(슈퍼 관리자 및 관리자) 사용자는 제품의 모든 항목에 액세스할 수 있습니다. 이 사용자는 모든 정책 및 개체를 생성, 읽기, 수정 및 삭제할 수 있으며 디바이스에 구축할 수 있습니다. |

|

CDO 구축 전용 |

Deploy Only(구축 전용) 사용자는 디바이스 또는 여러 디바이스에 단계적 변경 사항을 구축하는 모든 정책 및 개체를 볼 수 있습니다. |

|

CDO 편집 전용 |

Edit Only(편집 전용) 사용자는 정책 및 개체를 수정하고 저장할 수 있지만 디바이스에 구축할 수는 없습니다. |

|

CDO 읽기 전용 |

Read-Only(읽기 전용) 사용자는 모든 정책 및 개체를 볼 수 있지만 디바이스에 구축할 수는 없습니다. |

Threat Defense 이벤트 및 분석 관리

이벤트 및 분석 관리는 management center에서 유지되거나 CDO로 전송될 수 있으며, 여기서 CDO로 이벤트를 전송하도록 디바이스를 구성해야 합니다. 마이그레이션 프로세스를 시작하는 동안 분석을 위해 디바이스 이벤트를 전송할 관리자를 선택할 수 있습니다.

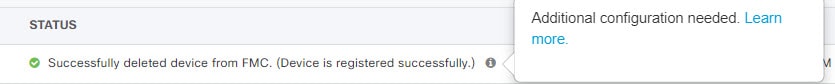

분석을 위해 management center를 선택하는 경우 CDO는 선택한 디바이스의 관리자가 되지만 분석 전용 모드에서는 해당 디바이스의 복사본을 management center에 유지합니다. 디바이스는 계속해서 management center에 이벤트를 전송하고 CDO는 구성 변경 사항을 관리합니다.

분석을 위해 CDO를 선택한 경우 CDO는 선택한 디바이스의 관리자가 되고 management center에서 이러한 디바이스를 삭제합니다. CDO는 구성 변경과 이벤트 및 분석 관리를 모두 관리합니다. Cisco Cloud에 이벤트를 전송하려면 위협 방어 디바이스를 구성해야 합니다. 보안 서비스 익스체인지 또는 SEC(Secure Event Connector)를 사용하여 디바이스에서 클라우드의 Cisco SAL(Secure Analytics and Logging)로 이벤트를 전송할 수 있습니다.

알림 설정 활성화

위협 방어 디바이스를 CDO로 마이그레이션할 때 테넌트와 연결된 디바이스가 특정 작업을 수행할 때마다 CDO에서 이메일 알림을 받도록 구독할 수 있습니다.

FTD를 클라우드로 마이그레이션 작업 중에 다음 상태에 대한 알림을 수신하도록 활성화하면 CDO가 이메일을 전송합니다.

-

Failed(실패): 마이그레이션 작업이 실패한 경우입니다.

-

Started(시작됨): 마이그레이션 작업이 시작된 경우입니다.

-

Succeeded(성공): 마이그레이션 작업이 성공적으로 완료된 경우입니다.

-

Commit Pending(커밋 보류 중): 관리자 변경 사항이 커밋된 경우입니다.

알림 설정을 활성화하려면 알림 설정을 참조하십시오.

클라우드 사용 Firewall Management Center와의 Threat Defense 연결 확인

이 섹션에서는 클라우드 사용 Firewall Management Center와의 위협 방어 연결을 확인하는 명령을 제공합니다.

디바이스에서 인터넷 연결을 확인합니다.

ping system <any OpenDNS server address> 명령을 실행하여 디바이스가 인터넷에 연결할 수 있는지 여부를 확인합니다.

-

콘솔 포트 또는 SSH를 사용하여 디바이스의 CLI에 연결합니다.

-

관리자 사용자 이름 및 비밀번호로 로그인합니다.

-

ping system <OpenDNS IPAddress>를 입력합니다.

ping system 208.67.222.222

PING 208.67.222.222 (208.67.222.222) 56(84) bytes of data.

64 bytes from 208.67.222.222: icmp_seq=1 ttl=48 time=22.10 ms

64 bytes from 208.67.222.222: icmp_seq=2 ttl=48 time=22.10 ms

64 bytes from 208.67.222.222: icmp_seq=3 ttl=48 time=22.8 ms

64 bytes from 208.67.222.222: icmp_seq=4 ttl=48 time=22.6 ms

^C

--- 208.67.222.222 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 7ms

rtt min/avg/max/mdev = 22.588/22.841/22.995/0.223 ms

위의 예는 디바이스가 OpenDNS 서버 IP 주소를 사용하여 인터넷에 연결할 수 있음을 보여줍니다. 또한 전송된 패킷의 수가 수신된 것과 동일하며, 이는 디바이스에서 인터넷 연결을 사용할 수 있음을 나타냅니다. 이는 디바이스가 인터넷에 연결할 수 있음을 나타냅니다.

참고 |

결과가 일치하지 않으면 인터넷 연결을 수동으로 확인합니다. |

클라우드 사용 Firewall Management Center으로 디바이스 연결을 확인합니다.

-

클라우드 사용 Firewall Management Center의 호스트 이름을 가져옵니다.

-

CDO 탐색 창에서 Tools & Services(툴 및 서비스) > Firewall Management Center를 클릭합니다.

-

Firewall Management Center를 클릭하여 오른쪽 창에서 상세정보를 확인합니다.

-

Hostname(호스트 이름) 필드에 다음 예시 이미지에 표시된 호스트 이름만 복사합니다.

위의 그림에서 강조 표시된 텍스트는 복사할 FMC의 호스트 이름(cdo-acc10.app.us.cdo.cisco.com)입니다.

-

-

콘솔 포트 또는 SSH를 사용하여 디바이스의 CLI에 연결합니다.

-

ping system <hostname of the FMC>을 입력합니다.

ping system cdo-acc10.app.us.cdo.cisco.com

PING cdo-acc10.app.us.cdo.cisco.com (54.187.125.161) 56(84) bytes of data.

^C

--- cdo-acc10.app.us.cdo.cisco.com ping statistics ---

2 packets transmitted, 0 received, 100% packet loss, time 64ms위의 예에서는 호스트 이름이 IP 주소로 확인되어 연결에 성공했음을 나타냅니다. 응답에 표시되는 "100% packet loss(100% 패킷 손실)" 메시지를 무시하십시오.

참고 |

호스트에 연결할 수 없는 경우 configure network dns <address>를 사용하여 CLI에서 DNS 구성을 수정할 수 있습니다. |

아이콘을 클릭하여

아이콘을 클릭하여

을 클릭하여 마이그레이션 중에 발생한 알림을 확인합니다.

을 클릭하여 마이그레이션 중에 발생한 알림을 확인합니다.

을 클릭한 다음

을 클릭한 다음

피드백

피드백