Secure Firewall device manager를 사용하는 Secure Firewall Threat Defense Virtual 정보

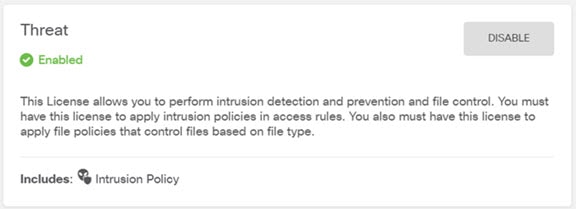

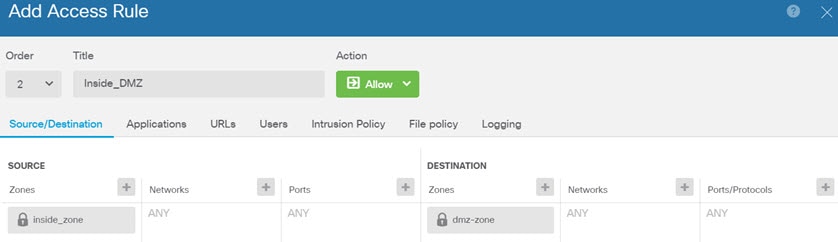

Secure Firewall Threat Defense Virtual은(는) Cisco NGFW 솔루션의 가상화된 구성 요소입니다. threat defense virtual은 스테이트풀 방화벽, 라우팅, NGIPS(Next-Generation Intrusion Prevention System), AVC(Application Visibility and Control), URL 필터링, 악성코드 디펜스와 같은 차세대 방화벽 서비스를 제공합니다.

일부 threat defense 모델에 포함된 웹 기반 디바이스 설정 마법사인 Secure Firewall device manager을 사용하여 threat defense virtual를 관리할 수 있습니다. device manager 사용을 통해 소규모 네트워크에서 가장 흔히 사용되는 소프트웨어의 기본 기능을 구성할 수 있습니다. Firepower Device Manager는 디바이스를 하나 또는 몇 개만 포함하는 네트워크 용도로 특별히 설계되어 고성능 다중 디바이스 관리자를 사용해 여러 threat defense 디바이스가 포함된 대규모 네트워크를 제어하기를 원하지 않을 경우에 유용합니다.

다수의 디바이스를 관리하거나 threat defense에서 허용하는 더 복잡한 기능 및 구성을 사용하려는 경우에는 통합형 device manager 대신 management center을(를) 사용하여 디바이스를 구성하십시오. 자세한 내용은 Secure Firewall Management Center로 Secure Firewall Threat Defense Virtual 관리를 참조하십시오.

문제 해결을 위해 관리 인터페이스에서 SSH를 사용해 threat defense CLI에 액세스하거나, device manager CLI에서 threat defense에 연결할 수 있습니다.

기본 구성

threat defense virtual 기본 컨피그레이션에서는 관리 인터페이스와 내부 인터페이스를 동일한 서브넷에 배치합니다. 스마트 라이선싱을 사용하고 시스템 데이터베이스로 업데이트를 가져오려면 관리 인터페이스에서 인터넷에 연결할 수 있어야 합니다.

따라서 기본 컨피그레이션은 가상 스위치의 동일한 네트워크에 Management0-0 및 GigabitEthernet0-1(내부)을 둘 다 연결할 수 있도록 설계되어 있습니다. 기본 관리 주소는 내부 IP 주소를 게이트웨이로 사용합니다. 그러므로 관리 인터페이스는 인터넷에 연결하기 위해 내부 인터페이스와 외부 인터페이스를 차례로 통과하여 라우팅합니다.

인터넷에 액세스할 수 있는 네트워크를 사용한다면 내부 인터페이스에 사용하는 것과는 다른 서브넷에 Management0-0을 연결할 수도 있습니다. 이 경우 네트워크용으로 관리 인터페이스 IP 주소 및 게이트웨이를 적절하게 구성해야 합니다.

threat defense virtual은(는) 전원이 공급되는 첫 부팅 시 최소 4개의 인터페이스를 사용해야 합니다.

-

가상 머신의 첫 번째 인터페이스는 관리 인터페이스(Management0-0)입니다.

-

가상 머신의 두 번째 인터페이스는 진단 인터페이스(Diagnostic0-0)입니다.

-

가상 머신의 세 번째 인터페이스(GigabitEthernet0-0)는 외부 인터페이스입니다.

-

가상 머신의 네 번째 인터페이스(GigabitEthernet0-1)는 내부 인터페이스입니다.

데이터 트래픽의 경우 최대 6개 이상의 인터페이스를 추가하여 총 8개의 데이터 인터페이스를 사용할 수 있습니다. 추가 데이터 인터페이스의 경우 소스 네트워크가 올바른 대상 네트워크에 매핑되는지, 또한 각 데이터 인터페이스가 고유한 서브넷 또는 VLAN에 매핑되는지 확인합니다. VMware 인터페이스 구성을 참조하십시오.

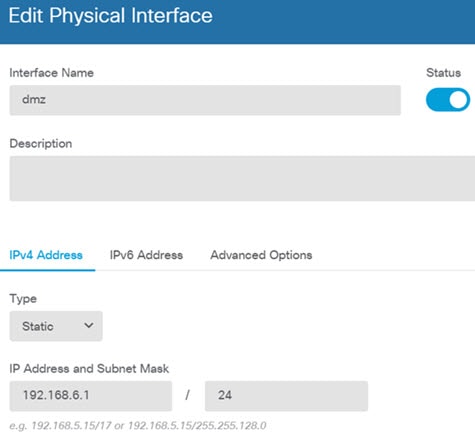

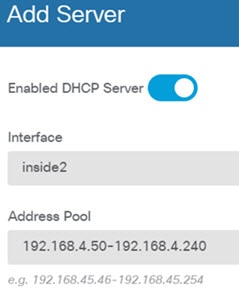

)을 클릭하여 IP 주소 및 기타 설정을 정의합니다.

)을 클릭하여 IP 주소 및 기타 설정을 정의합니다.

)을 클릭하여 디바이스에 변경 사항을 구축합니다.

)을 클릭하여 디바이스에 변경 사항을 구축합니다.

피드백

피드백