Bonnes pratiques de Régles de déchiffrement

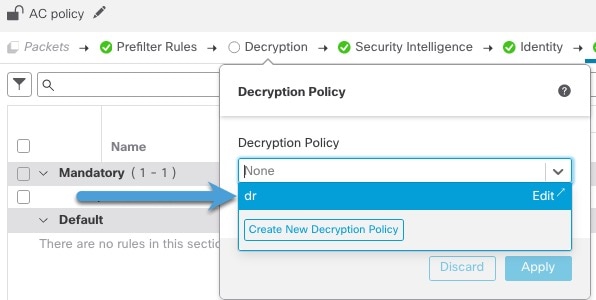

Ce chapitre fournit un exemple de politique SSL avec des règles de déchiffrement qui illustre nos bonnes pratiques et recommandations. Nous traiterons d’abord des paramètres des politiques SSL et de contrôle d’accès, puis nous passerons en revue toutes les règles et les raisons pour lesquelles nous recommandons de les classer de manière particulière.

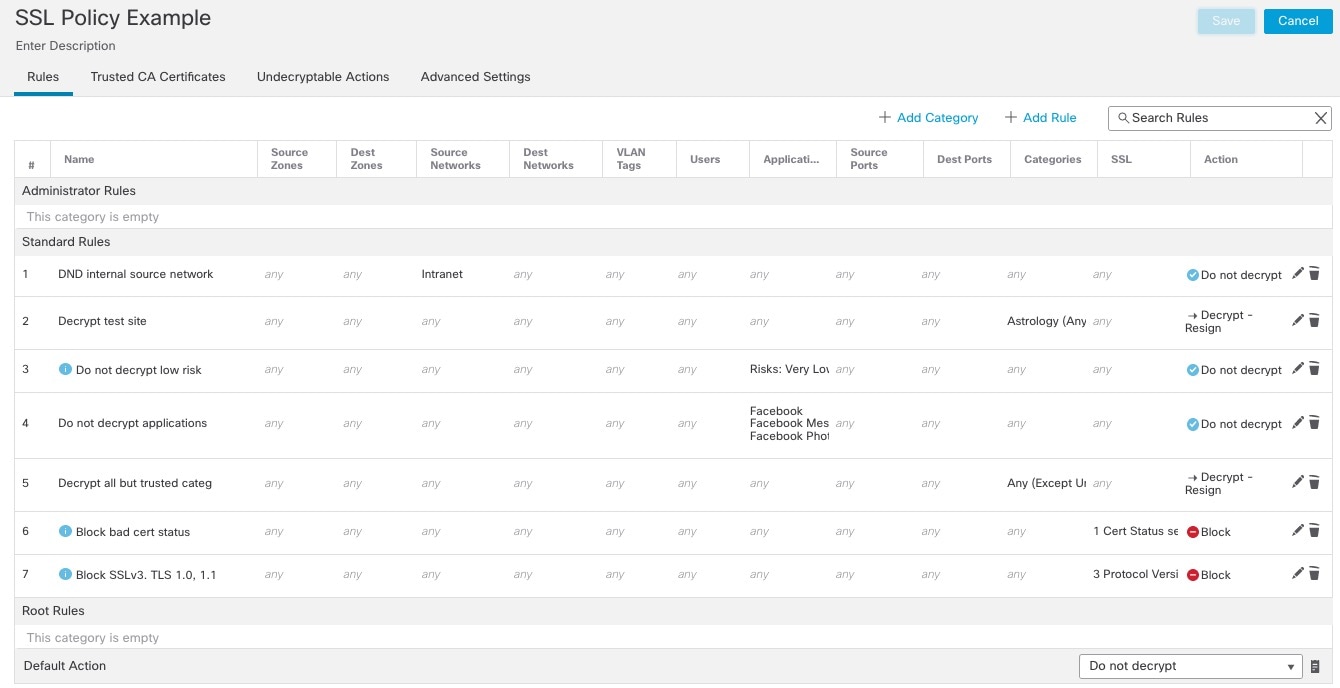

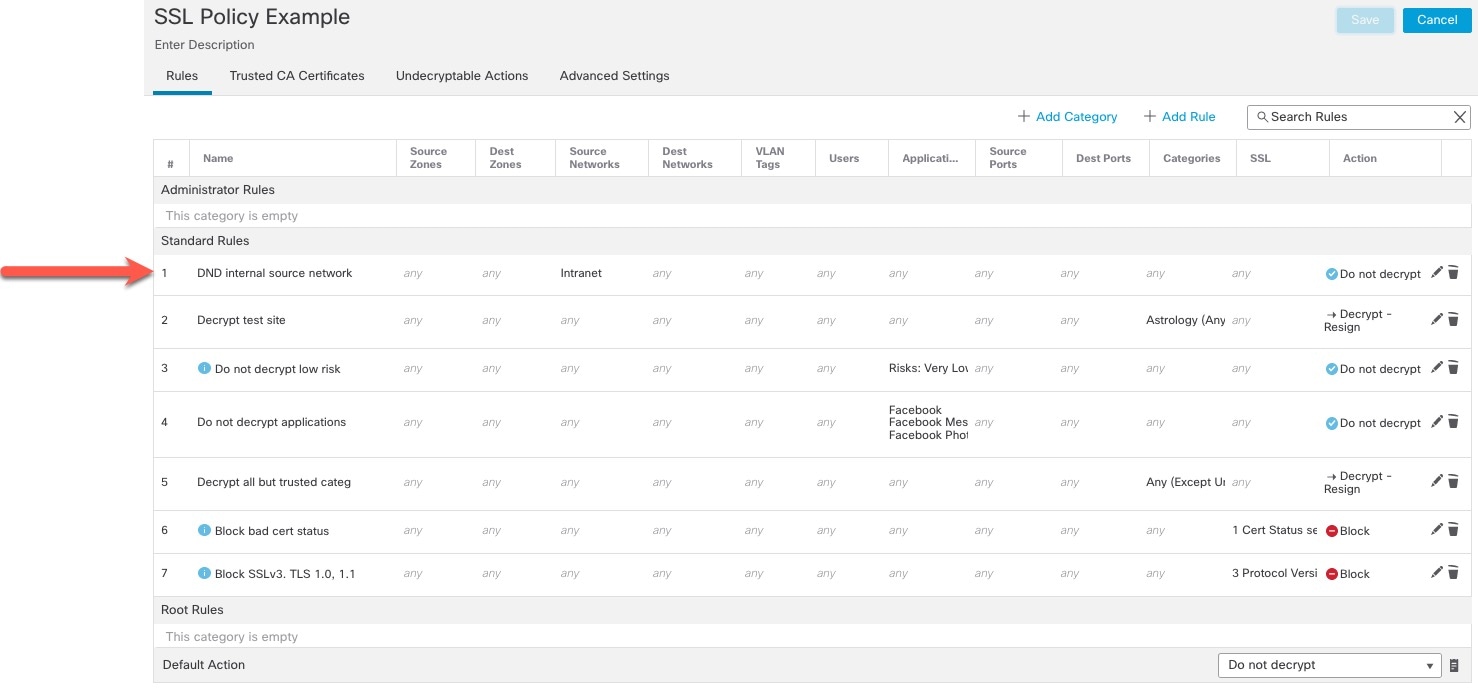

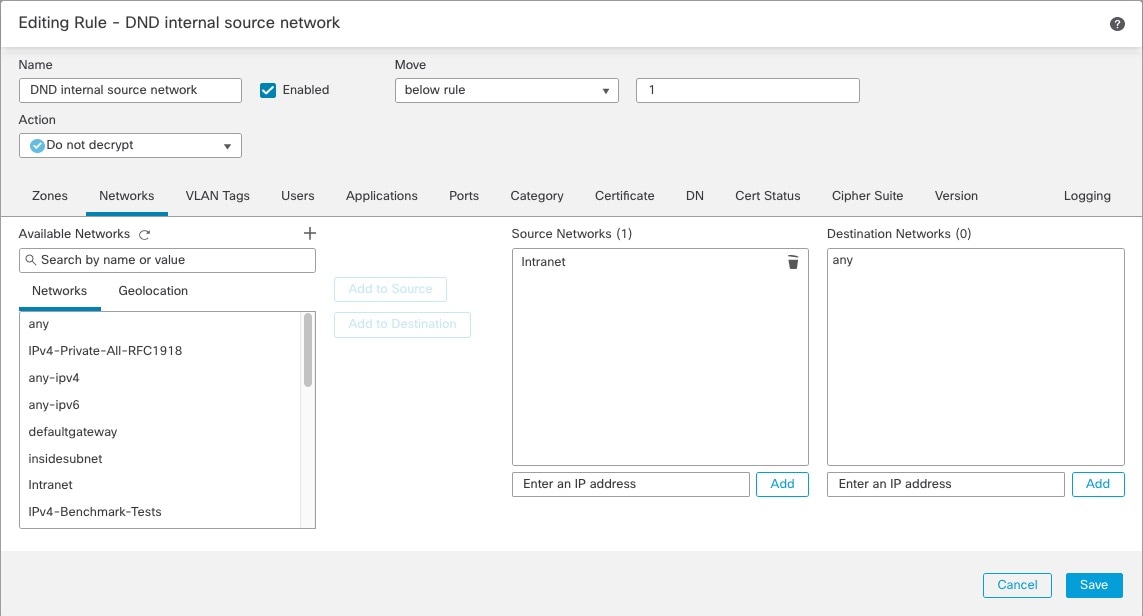

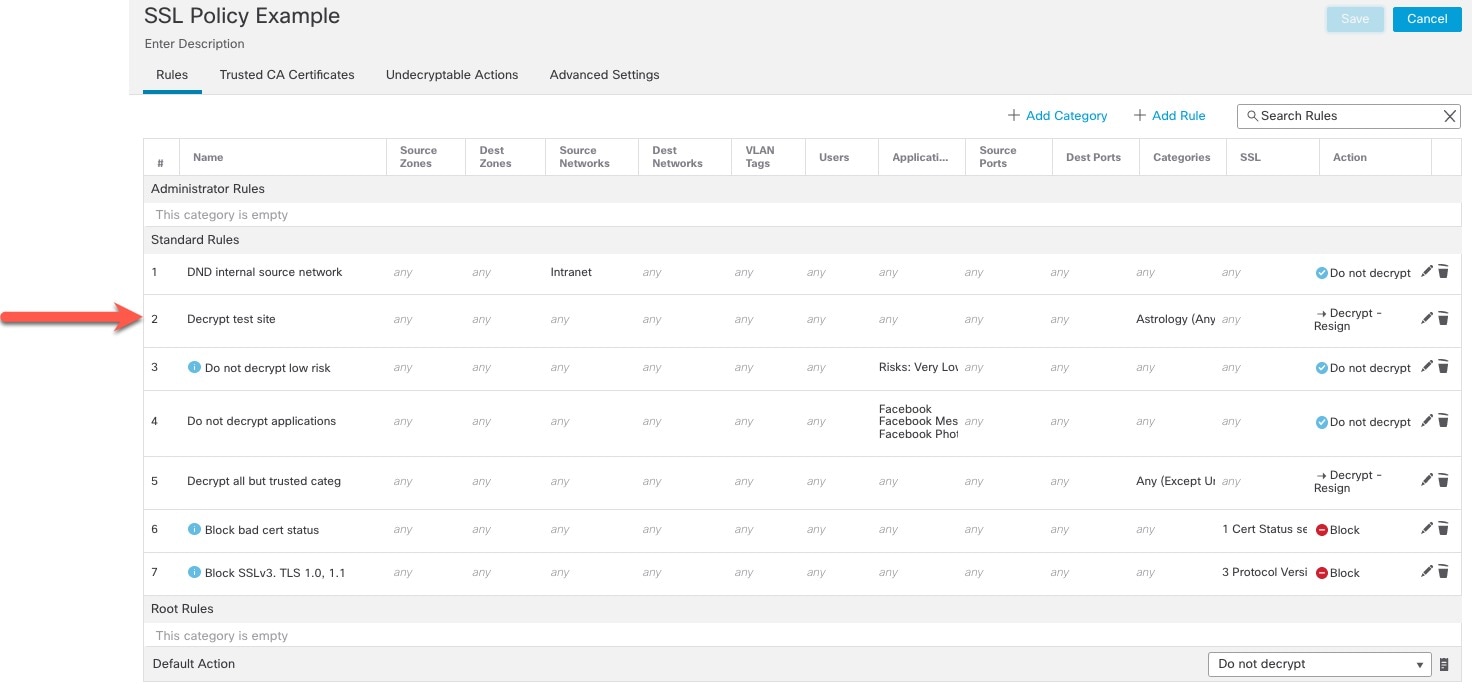

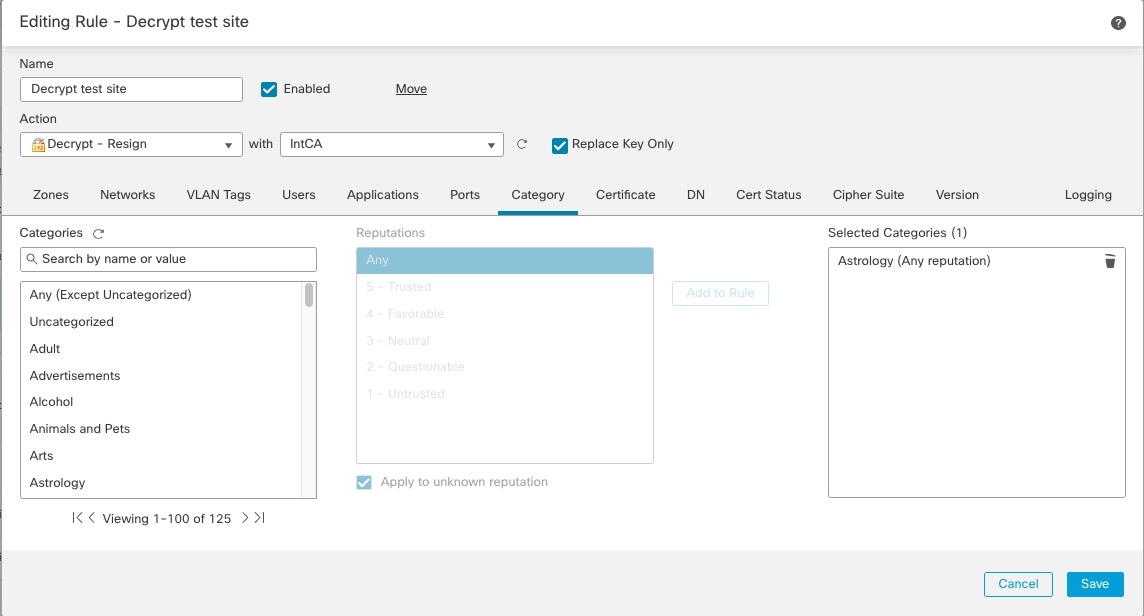

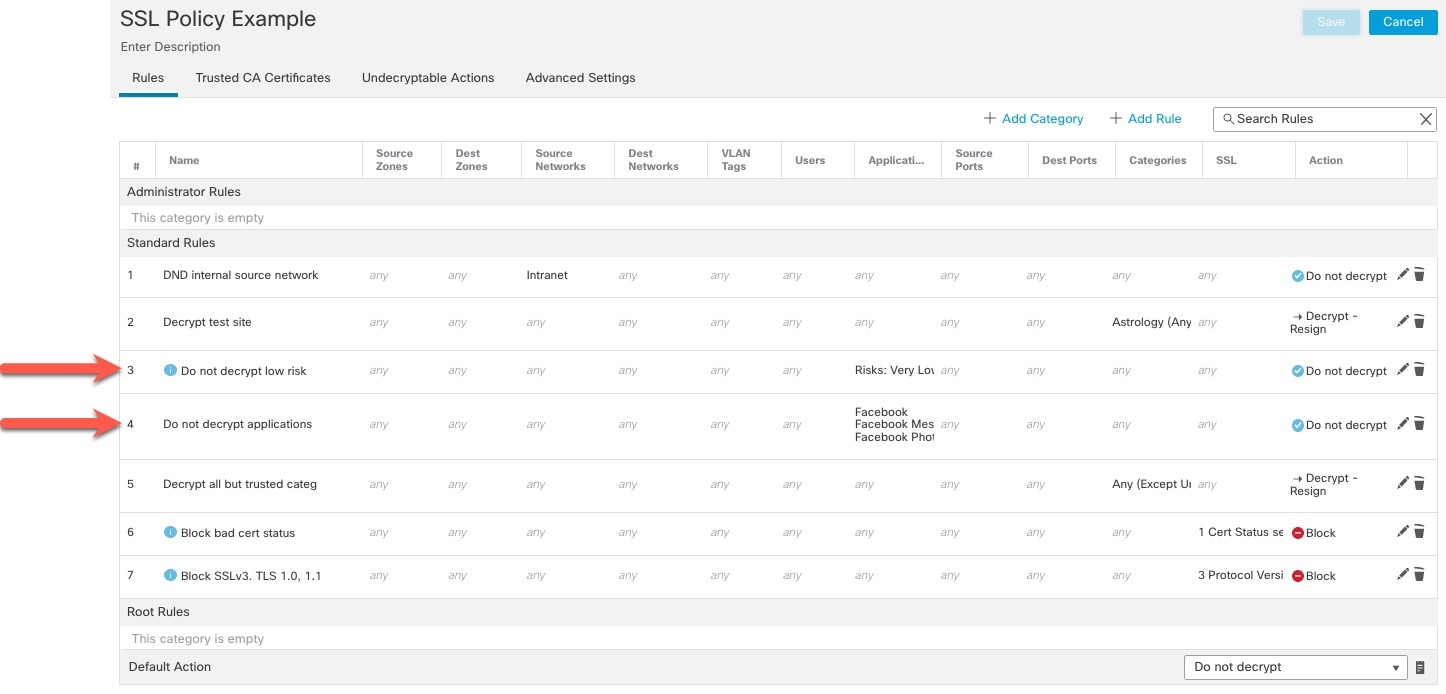

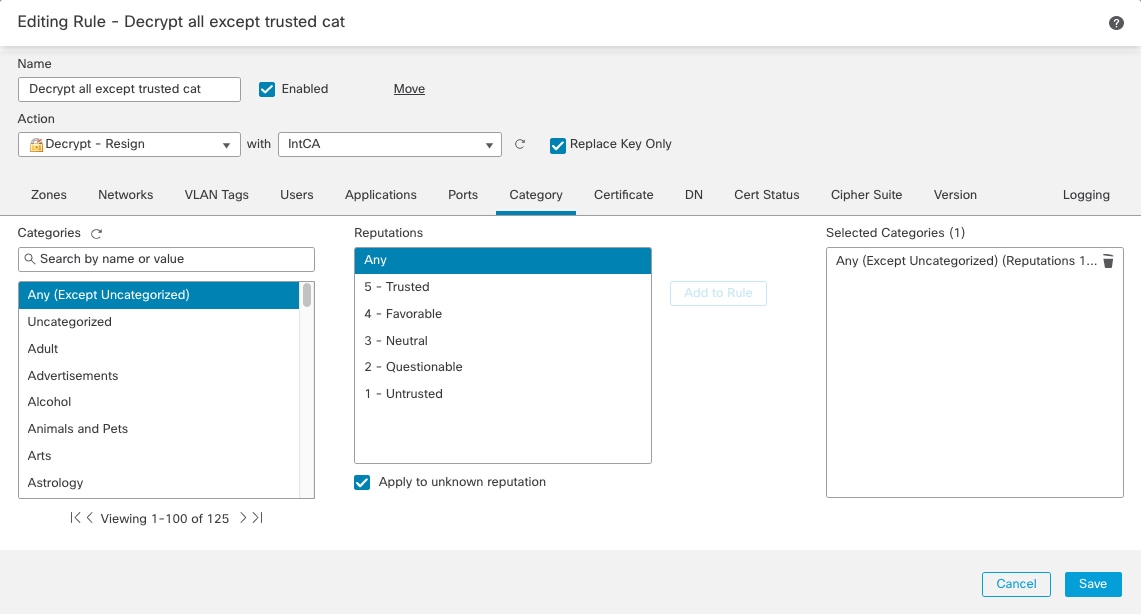

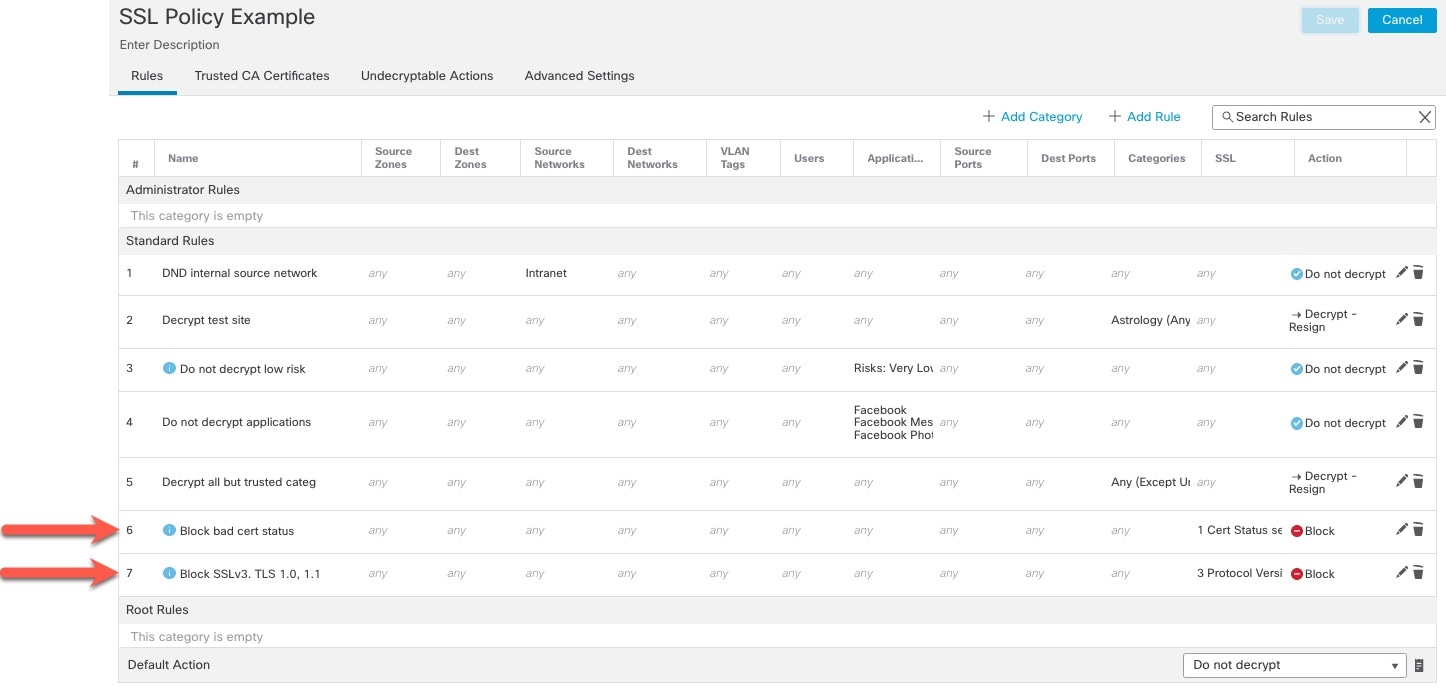

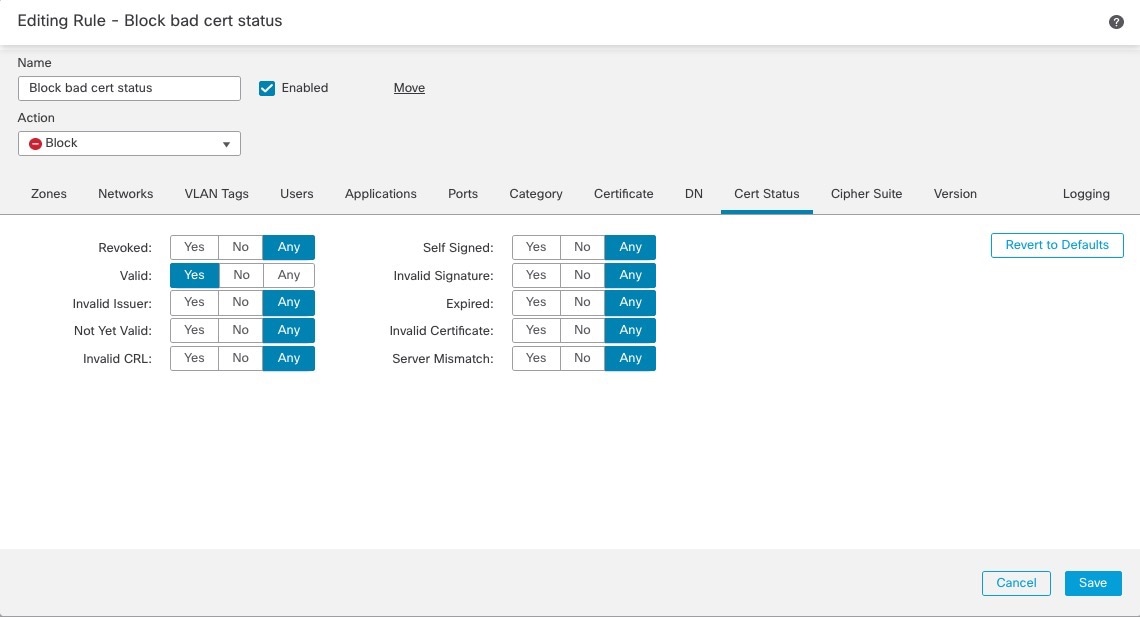

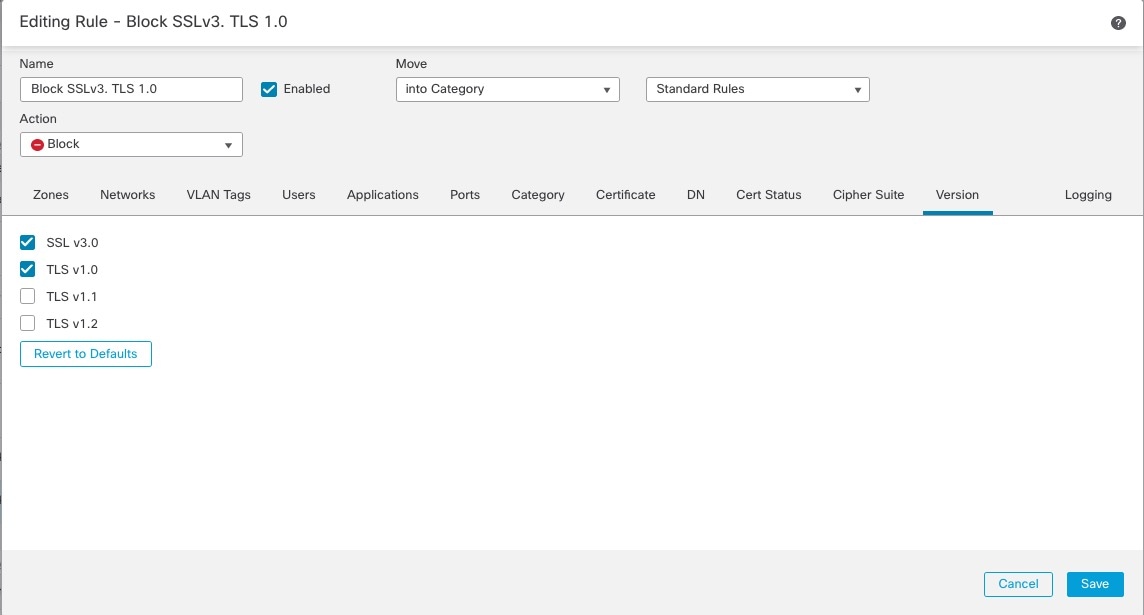

Voici la politique SSL dont nous parlerons dans ce chapitre.

Inspection de contournement avec préfiltre et déchargement de flux

Le préfiltre est la première phase du contrôle d’accès, avant que le système n'effectue des évaluations plus exigeantes en ressources. Le préfiltrage est simple, rapide et précoce. Le préfiltre utilise des critères d’en-tête externe limités pour gérer rapidement le trafic. Comparez cela à l’évaluation ultérieure, qui utilise des en-têtes internes et possède des capacités d’inspection plus robustes.

Configurez le préfiltre afin d' :

-

Améliorer les performances : plus vous excluez tôt le trafic qui ne nécessite pas d’inspection, mieux c’est. Vous pouvez utiliser un fastpath ou bloquer certains types de tunnels relais en texte brut en fonction de leurs en-têtes d’encapsulation externes, sans inspecter leurs connexions encapsulées. Améliorer les performances : vous pouvez accélérer ou bloquer toutes les autres connexions qui bénéficient d'un traitement anticipé.

-

Adapter l’inspection approfondie au trafic encapsulé : vous pouvez modifier le zonage de certains types de tunnels afin de pouvoir gérer ultérieurement leurs connexions encapsulées en utilisant les mêmes critères d’inspection. Un changement de zonage est nécessaire, car après le préfiltre, le contrôle d’accès utilise les en-têtes internes.

Si vous avez un Firepower 4100/9300 disponible, vous pouvez utiliser un flux de déchargement volumineux, une technique par laquelle le trafic de confiance peut contourner le moteur d’inspection pour obtenir de meilleures performances. Vous pouvez l’utiliser, par exemple, dans un centre de données pour transférer des sauvegardes de serveur.

Bonnes pratiques Ne pas déchiffrer

Journaliser le trafic

Nous vous déconseillons de créer des règles Ne pas déchiffrer qui ne journalisent rien car ces règles prennent encore du temps de traitement sur l'appareil géré. Si vous configurez un type de règles de déchiffrement, activez la journalisation pour voir le trafic mis en correspondance.

Directives pour le trafic déchiffrable

Nous pouvons déterminer qu’une partie du trafic n’est pas déchiffrable, soit parce que le site Web lui-même n’est pas déchiffrable, soit parce que le site Web utilise l’épinglage SSL, qui empêche les utilisateurs d’accéder à un site déchiffré sans erreur dans leur navigateur.

Pour en savoir plus sur l’épinglage de certificats, consultez À propos de l’épinglage TLS/SSL.

Nous maintenons la liste de ces sites comme suit :

-

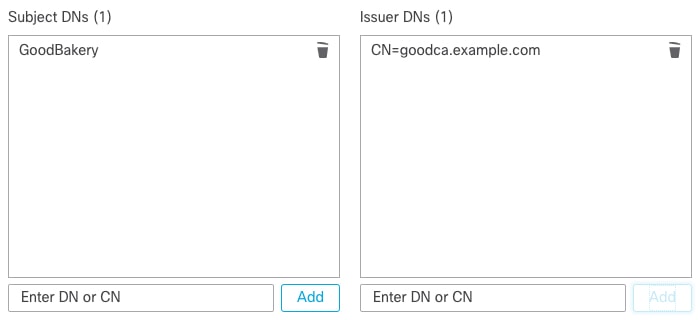

Un groupe de nom distinctif (DN) nommé Cisco-Undecryptable-Sites

-

Le filtre d’application certificat épinglé

Si vous déchiffrez du trafic et que vous ne souhaitez pas que les utilisateurs voient des erreurs dans leur navigateur lorsqu’ils consultent ces sites, nous vous recommandons de configurer une règle « Ne pas déchiffrer » vers le bas de votre règles de déchiffrement.

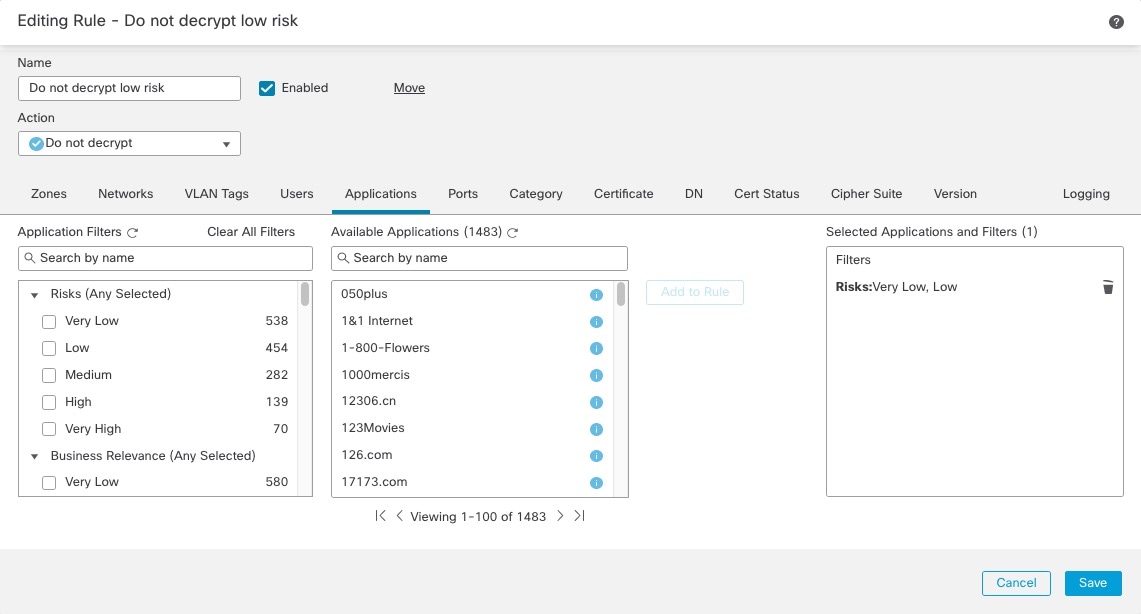

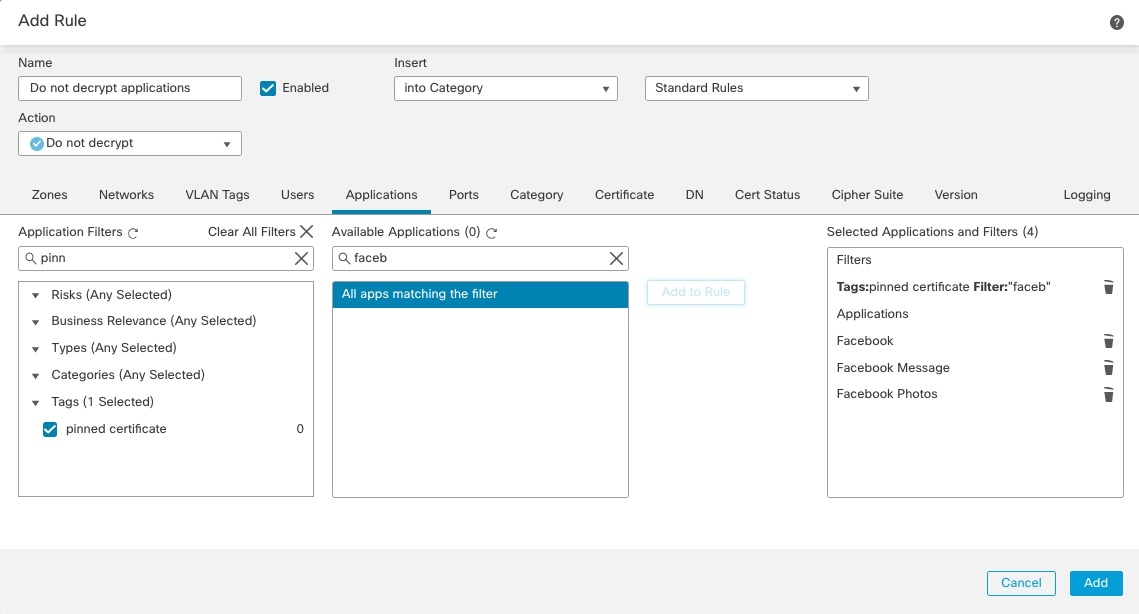

Vous trouverez ci-dessous un exemple de configuration d’un filtre d’application de certificat épinglé.

Déchiffrer - Resigner et Déchiffrer - Bonnes pratiques relatives aux clés connues

Cette rubrique traite des bonnes pratiques pour Déchiffrer – Resigner et Déchiffrer - Clé connue règle de déchiffrement.

Bonnes pratiques de déchiffrement et de resignature avec l'épinglage de certificats

Certaines applications ont recours à une technique appelée « TLS/SSL épinglage » ou « épinglage de certificat », qui intègre l’empreinte du certificat de serveur d’origine dans l’application elle-même. Par conséquent, si vous avez configuré un règle de déchiffrement avec une action Déchiffrer - Resigner, lorsque l’application reçoit un certificat résigné d’un périphérique géré, la validation échoue et la connexion est abandonnée.

Comme l’épinglage TLS/SSL est utilisé pour éviter les attaques de l’homme du milieu, il n’y a aucun moyen de l’éviter ou de le contourner. Vous avez les options suivantes :

-

Créez une règle Ne pas déchiffrer pour les applications classées avant les règles Déchiffrer – Resigner.

-

Demander aux utilisateurs d’accéder aux applications à l’aide d’un navigateur Web.

Pour en savoir plus sur l’épinglage de certificats, consultez À propos de l’épinglage TLS/SSL.

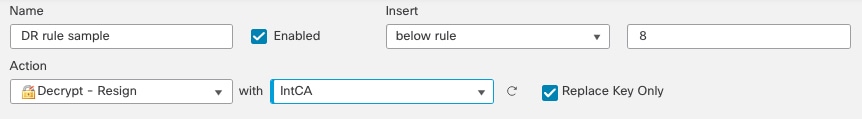

Déchiffrement : bonnes pratiques relatives aux clés connues

Étant donné qu’une action de règle Déchiffrer - Clé connue est destinée à être utilisée pour le trafic dirigé vers un serveur interne, vous devez toujours ajouter un réseau de destination à ces règles (condition de règleNetworks ). De cette façon, le trafic va directement au réseau sur lequel se trouve le serveur, ce qui réduit le trafic sur le réseau.

Donner la priorité aux Régles de déchiffrement

Mettez en premier toutes les règles qui peuvent être mises en correspondance par la première partie du paquet; par exemple, une règle qui fait référence à des adresses IP (condition de règle Networks (Réseaux)).

Placer les Régles de déchiffrement en dernier

Les règles avec les conditions de règle suivantes doivent être les dernières, car ces règles exigent que le trafic soit examiné par le système pendant la plus longue période :

-

Applications

-

Catégorie

-

Certificate (certificat)

-

Nom distinctif (DN)

-

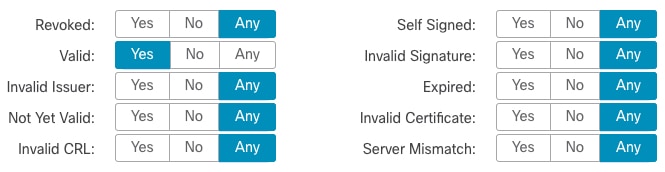

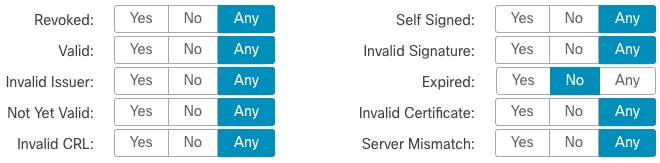

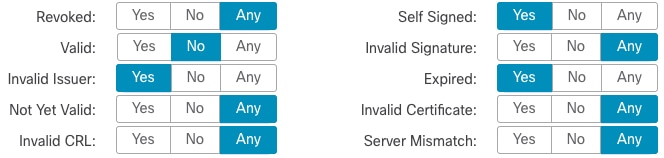

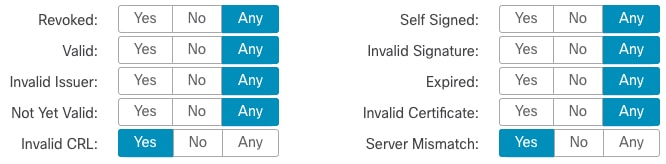

État du certificat

-

Suite de chiffrement

-

Version

)

)

)

)

)

)

Commentaires

Commentaires