À propos des routeurs virtuels et du routage et transfert virtuel (VRF)

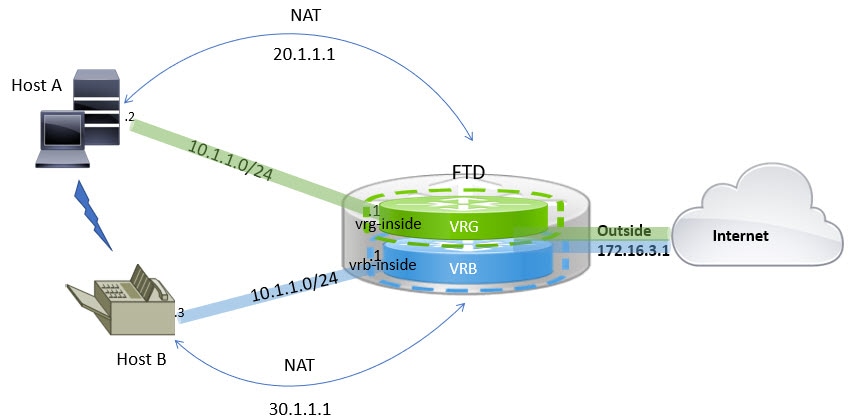

Vous pouvez créer plusieurs routeurs virtuels afin de gérer des tables de routage distinctes pour des groupes d'interfaces. Étant donné que chaque routeur virtuel possède sa propre table de routage, vous pouvez assurer une séparation nette du trafic circulant à travers le périphérique.

Vous pouvez ainsi fournir une assistance à deux clients distincts ou plus concernant un ensemble d’équipements réseau communs. Vous pouvez également utiliser des routeurs virtuels pour renforcer la séparation entre les éléments de votre propre réseau, par exemple en isolant un réseau de développement de votre réseau d’entreprise général.

Les routeurs virtuels mettent en œuvre la version « allégée » du routage et transfert virtuel, ou VRF-Lite, qui ne prend pas en charge Multiprotocol Extensions for BGP (MBGP).

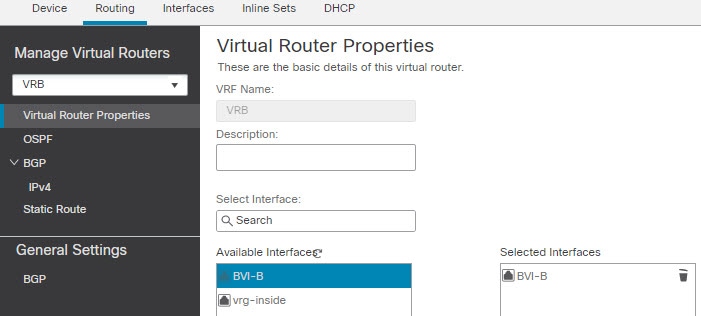

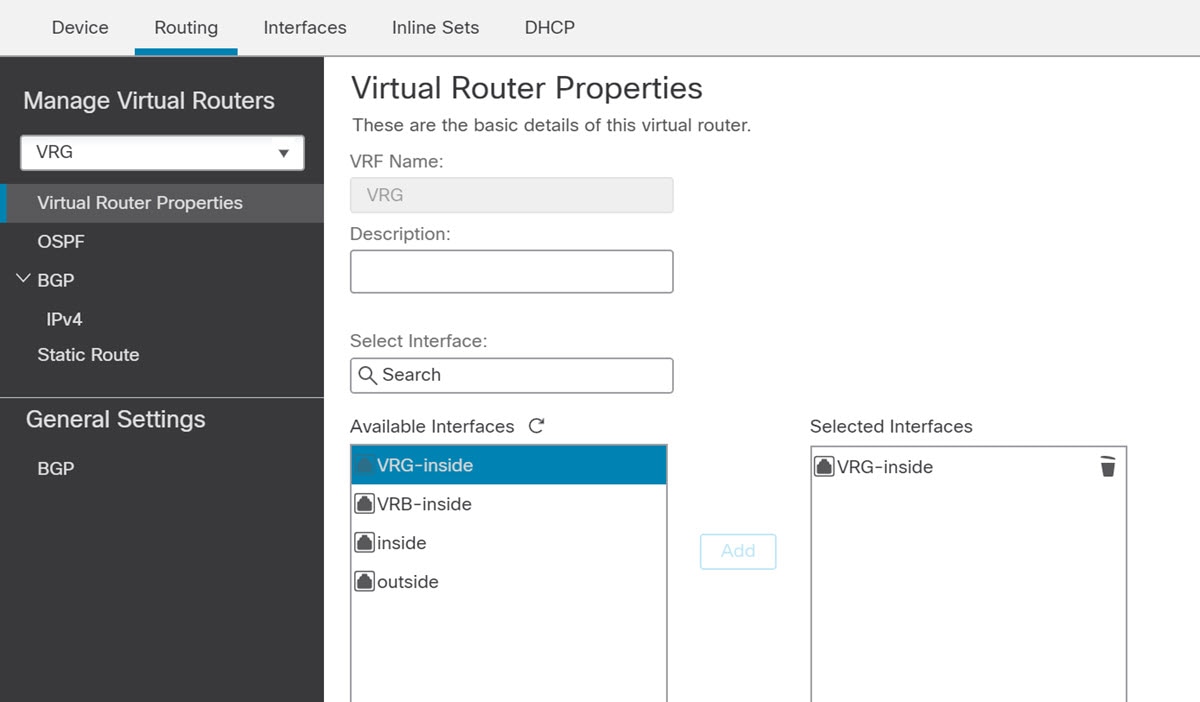

Lorsque vous créez un routeur virtuel, vous affectez des interfaces au routeur. Vous pouvez affecter une interface donnée à un seul routeur virtuel. Vous devez ensuite définir les routes statiques et configurer les protocoles de routage tels qu’OSPF ou BGP pour chaque routeur virtuel. Vous devez également configurer des processus de routage distincts sur l’ensemble de votre réseau, de sorte que les tables de routage sur tous les périphériques participants utilisent les mêmes processus et tables de routage par routeur virtuel. À l’aide de routeurs virtuels, vous créez des réseaux séparés logiquement sur le même réseau physique pour assurer la confidentialité du trafic qui traverse chaque routeur virtuel.

Comme les tables de routage sont distinctes, vous pouvez utiliser les mêmes espaces adresse ou se chevaucher dans les routeurs virtuels. Par exemple, vous pourriez utiliser l’espace d’adresse 192.168.1.0/24 pour deux routeurs virtuels distincts, pris en charge par deux interfaces physiques distinctes.

Notez qu’il existe des tableaux de gestion et de routage des données distincts par routeur virtuel. Par exemple, si vous affectez une interface de gestion uniquement à un routeur virtuel, la table de routage pour cette interface est distincte des interfaces de données affectées au routeur virtuel.

Applications des routeurs virtuels

Vous pouvez utiliser des routeurs virtuels pour isoler le réseau sur des ressources partagées et/ou isoler les réseaux avec une politique de sécurité commune. Ainsi, les routeurs virtuels vous aident à réaliser :

-

La séparation du trafic pour les clients grâce à des tables de routage dédiées pour chaque client ou pour les différents services.

-

Une gestion de la politique de sécurité commune pour les différents services ou réseaux.

-

L'accès Internet partagé pour différents services ou réseau.

Routeurs virtuels globaux et définis par l’utilisateur

Routeurs virtuels globaux

Pour un périphérique avec une capacité de routage virtuel, le système crée un routeur virtuel global par défaut. Le système affecte toutes les interfaces de votre réseau au routeur virtuel global. Une interface routée peut appartenir à un routeur virtuel défini par l’utilisateur ou à un routeur virtuel global. Lorsque vous mettez à niveau défense contre les menaces vers une version prenant en charge une capacité de routeur virtuel, toutes ses configurations de routage existantes sont intégrées au routeur virtuel global.

Routeurs virtuels définis par l’utilisateur

Un routeur virtuel défini par l’utilisateur est celui que vous définissez. Vous pouvez créer plusieurs routeurs virtuels sur un périphérique. Cependant, une interface ne peut à tout moment être affectée qu’à un seul routeur virtuel défini par l’utilisateur. Si certaines des fonctionnalités sont prises en charge par les routeurs virtuels définis par l'utilisateur, d'autres ne le sont que par les routeurs virtuels mondiaux. Les routeurs virtuels définis par l’utilisateur prennent en charge le VPN de site à site basé sur le routage (VTI statique) .

Fonctionnalités prises en charge et politiques de surveillance

Vous ne pouvez configurer le protocole EIGRP que sur le routeur virtuel global.

-

OSPFv3

-

RIP

-

EIGRP

-

IS-IS

-

Routage multidiffusion

-

Routage à base de règles (PBR)

ISIS et PBR sont pris en charge par Flex Config dans centre de gestion (voir Objets FlexConfig prédéfinis). Configurez uniquement les interfaces de routeur virtuel global pour ces fonctionnalités.

La configuration automatique du serveur DHCP utilise un serveur WINS/DNS ayant fait l'objet d'un apprentissage par une interface. Cette interface ne peut être qu’une interface de routeur virtuel global.

Vous pouvez configurer les fonctionnalités suivantes séparément pour chaque routeur virtuel défini par l’utilisateur :

-

Routes statiques et leurs moniteurs SLA

-

OSPFv2

-

BGPv4/v6

-

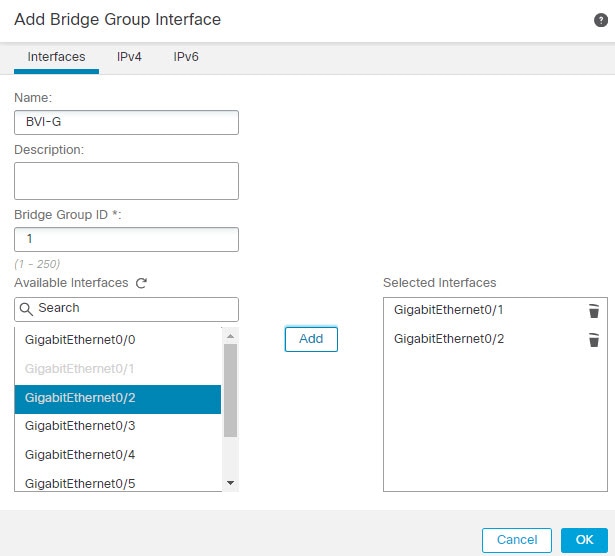

Routage et pont intégrés (IRB)

-

SNMP

Les fonctionnalités suivantes sont utilisées par le système lors des interrogations ou de la communication avec le système distant (trafic initial). Ces fonctionnalités utilisent uniquement les interfaces du routeur virtuel global. Cela signifie que si vous configurez une interface pour la fonctionnalité, elle doit appartenir au routeur virtuel global. En règle générale, si le système doit rechercher une route pour atteindre un serveur externe à des fins de gestion, il le fait dans le routeur virtuel global.

-

Serveur DNS, lorsqu’il est utilisé pour résoudre les noms complets utilisés dans les règles de contrôle d’accès ou pour la résolution de noms pour la commande ping . Si vous spécifiez any (tout) comme interface pour un serveur DNS, le système prend en compte les interfaces uniquement du routeur virtuel global.

-

Serveur AAA ou domaine d’identité lorsqu’il est utilisé avec un VPN. Vous ne pouvez configurer le VPN que sur les interfaces appartenant au routeur virtuel global. Ainsi, les serveurs externes AAA utilisés pour le VPN, comme Active Directory, doivent être accessibles par l’intermédiaire d’une interface dans le routeur virtuel global.

-

Serveur Syslog.

Configuration des politiques pour qu’elles soient compatibles avec les routeurs virtuels

Lorsque vous créez un routeur virtuel, la table de routage de ce routeur virtuel est automatiquement séparée du routeur virtuel global ou de tout autre routeur virtuel. Cependant, les politiques de sécurité ne prennent pas automatiquement en charge les routeurs virtuels.

Par exemple, si vous écrivez une règle de contrôle d’accès qui s’applique à « toute » zone de sécurité de source ou de destination, la règle s’appliquera à toutes les interfaces de tous les routeurs virtuels. Cela pourrait en fait être exactement ce que vous voulez. Par exemple, tous vos clients peuvent vouloir bloquer l’accès à une même liste de catégories d’URL répréhensibles.

Toutefois, si vous devez appliquer une politique à l’un des routeurs virtuels mais pas à d’autres, vous devez créer des zones de sécurité qui contiennent les interfaces de ce seul routeur virtuel uniquement. Ensuite, utilisez les zones de sécurité contraintes de virtual-routeur-constrained dans les critères de source et de destination de la politique de sécurité.

En utilisant des zones de sécurité dont les appartenances sont limitées aux interfaces affectées à un seul routeur virtuel, vous pouvez écrire des règles compatibles avec les routeurs virtuels dans les politiques suivantes :

-

Politique de contrôle d'accès.

-

Politiques de prévention des intrusions et de fichiers.

-

Politiques de déchiffrement SSL.

-

Politique d’identité et mappages utilisateur-adresse IP. Si vous utilisez des espaces d'adresses qui se chevauchent dans les routeurs virtuels, assurez-vous de créer des domaines distincts pour chaque routeur virtuel et de les appliquer correctement dans les règles de politique d'identité.

Si vous utilisez des espaces adresses qui se chevauchent dans vos routeurs virtuels, vous devez utiliser des zones de sécurité pour vous assurer que les bonnes politiques sont appliquées. Par exemple, si vous utilisez l’espace d’adresse 192.168.1.0/24 dans deux routeurs virtuels distincts, une règle de contrôle d’accès qui spécifie simplement le réseau 192.168.1.0/24 s’appliquera au trafic dans les deux routeurs virtuels. Si ce n’est pas le résultat souhaité, vous pouvez limiter l’application de la règle en spécifiant également les zones de sécurité de source et de destination pour un seul des routeurs virtuels.

Interconnexion des routeurs virtuels

Fuite de route statique et dynamique

Vous pouvez configurer le périphérique pour acheminer le trafic entre les routeurs virtuels. Ce processus de fuite de route peut être effectué manuellement en configurant des routes statiques ou dynamiquement via les paramètres de BGP.

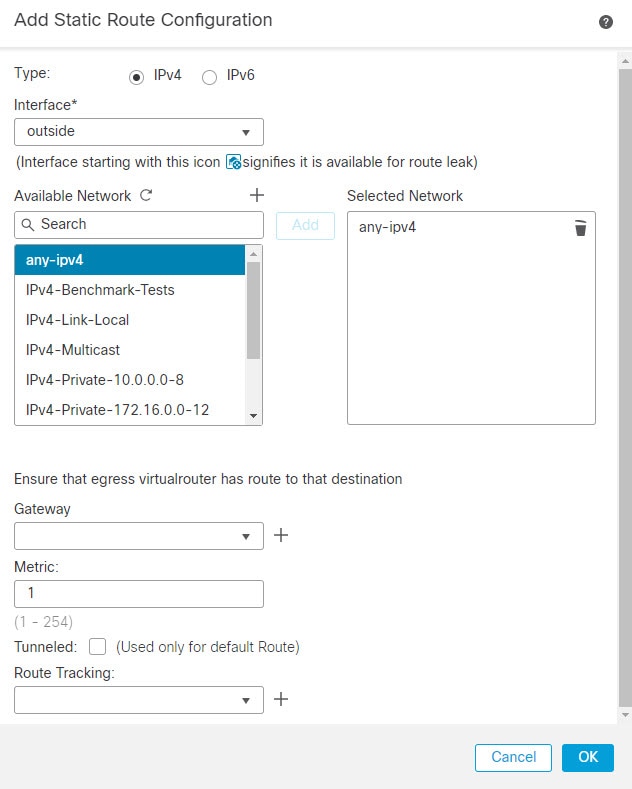

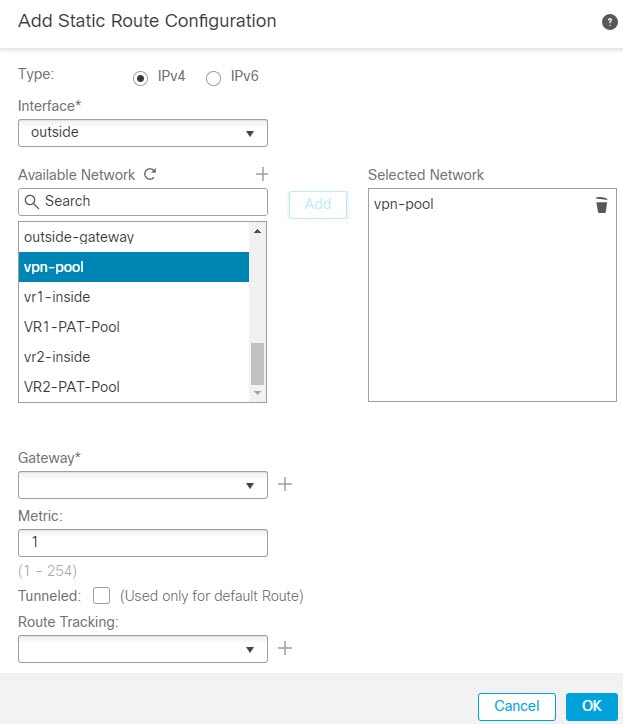

Fuite de route statique

Vous pouvez configurer des routes statiques pour acheminer le trafic entre les routeurs virtuels.

Par exemple, si vous avez l’interface externe dans le routeur virtuel global, vous pouvez configurer des routes statiques par défaut dans chacun des autres routeurs virtuels pour envoyer le trafic vers l’interface externe. Ensuite, tout trafic qui ne peut pas être acheminé dans un routeur virtuel donné est envoyé au routeur global pour le routage ultérieur.

Les routes statiques entre les routeurs virtuels sont appelées fuites de route, car vous faites fuiter du trafic vers un autre routeur virtuel. Lorsque vous communiquez des fuites de routes, par exemple des routages VR1 vers VR2, vous pouvez initier des connexions de VR2 à VR1 uniquement. Pour que le trafic passe de VR1 à VR2, vous devez configurer la route inverse. Lorsque vous créez une voie de routage statique vers une interface dans un autre routeur virtuel, vous n'avez pas besoin de préciser d'adresse de la passerelle. Sélectionnez simplement l’interface de destination.

Pour les routes inter-routeurs virtuels, le système recherche l’interface de destination dans le routeur virtuel source. Ensuite, il recherche l’adresse MAC du prochain saut dans le routeur virtuel de destination. Ainsi, le routeur virtuel de destination doit avoir une route dynamique (acquise) ou statique pour l’interface sélectionnée pour l’adresse de destination.

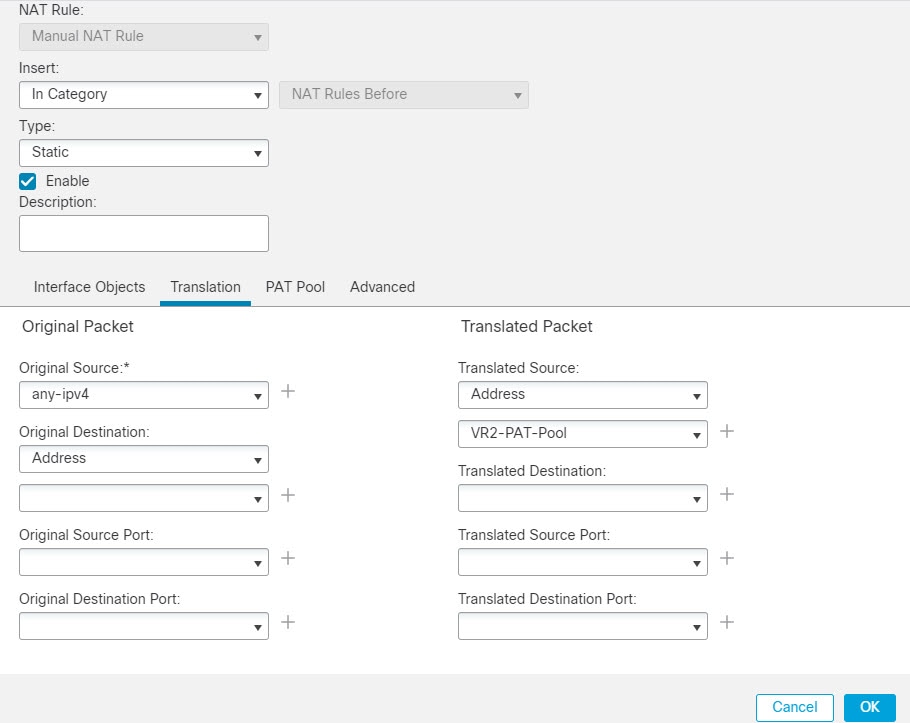

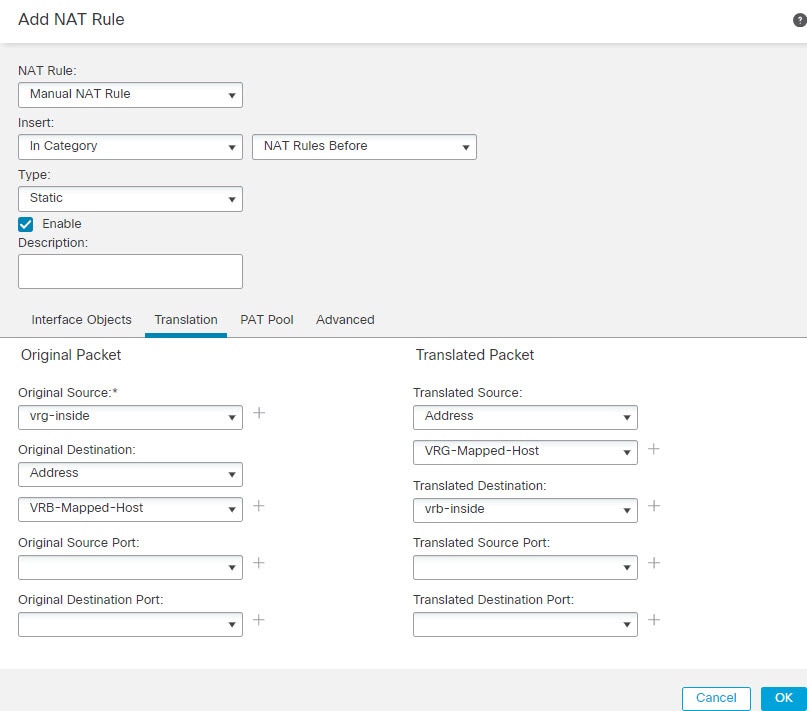

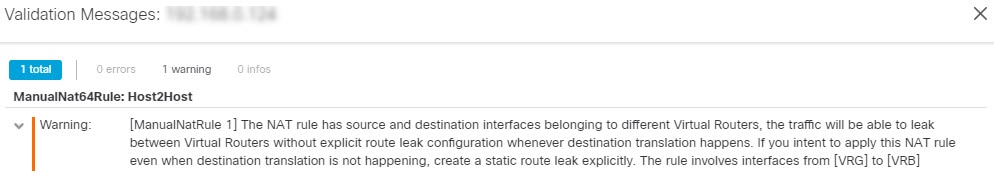

La configuration de règles NAT qui utilisent des interfaces source et de destination dans différents routeurs virtuels peut également permettre au trafic d’être acheminé entre les routeurs virtuels. Si vous ne sélectionnez pas l’option permettant à la NAT d’effectuer une recherche de routage, la règle enverra simplement le trafic hors de l’interface de destination avec une adresse NATée chaque fois que la traduction de destination se produit. Cependant, le routeur virtuel de destination doit avoir une voie de routage pour l’adresse IP de destination traduite afin que la recherche du saut suivant puisse réussir.

Bien que la règle NAT entraîne une fuite du trafic d’un routeur virtuel à un autre, pour assurer un routage correct, nous vous recommandons de configurer une fuite de route statique entre ces routeurs virtuels pour le trafic traduit. Sans la fuite de route, la règle peut ne pas correspondre au trafic attendu et la traduction peut ne pas être appliquée.

Le routage virtuel ne prend pas en charge les fuites de routage en série ou en chaîne. Par exemple, supposons que votre défense contre les menaces comporte des routeurs virtuels VR1, VR2 et VR3; VR3 est directement connecté à un réseau – 10.1.1.0/24. Maintenant, supposons que vous configuriez une fuite de route dans VR1 pour le réseau 10.1.1.0/24 par l’interface dans VR2 et que vous définissiez une fuite de route pour la 10.1.1.0/24 par VR3. Cette chaîne de fuites de route ne permettra pas au trafic de passer de VR1 à VR2, puis de sortir de VR3. En cas de fuites de route, les recherches de routage déterminent d’abord l’interface de sortie de la table de routage d’entrée du routeur virtuel, puis examine la sortie de la table de routage du routeur virtuel pour la recherche du saut suivant. L’interface de sortie doit correspondre dans les deux recherches. Dans notre exemple, les interfaces de sortie ne seront pas les mêmes et, par conséquent, le trafic ne passera pas.

Utilisez la route inter-VRF statique avec prudence lorsque le réseau de destination n’est pas un sous-réseau connecté directement du VR en amont (sortant). Par exemple, supposons deux VR : VR1 et VR2. Alors que VR1 gère le trafic sortant qui obtient la voie de routage par défaut de son homologue externe par l’intermédiaire du BGP ou de tout protocole de routage dynamique, et VR2 gère le trafic entrant qui est configuré avec la voie de routage par défaut statique entre VRF avec VR1 comme prochain saut. Lorsque VR1 perd la route par défaut de son homologue, VR2 ne sera pas en mesure de détecter que son VR en amont (sortant) a perdu la route par défaut et le trafic est toujours envoyé vers VR1, qui sera finalement abandonné sans notifications. Dans ce scénario, nous vous recommandons de configurer VR2 avec une fuite de route dynamique par BGP.

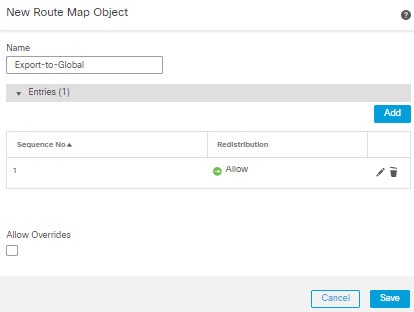

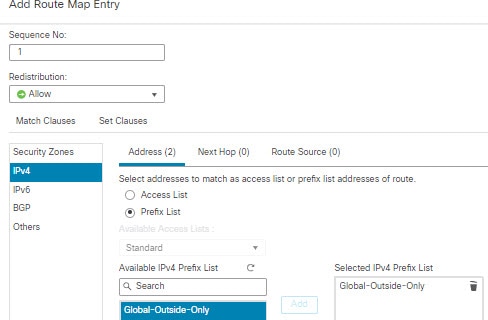

Fuite de route dynamique à l'aide de BGP

Vous pouvez mettre en œuvre une fuite de route entre routeurs virtuels en exportant les routes d’un routeur virtuel source (par exemple VR1) vers la table BGP source à l’aide de la communauté étendue cible de route, puis en important la même communauté étendue cible de route à partir de la table BGP source dans la destination table BGP, qui est utilisée à son tour par le routeur virtuel de destination (par exemple, VR2). Vous pouvez utiliser les cartes de routage pour filtrer les routes. Les routes du routeur virtuel global peuvent également être divulguées vers des routeurs virtuels définis par l’utilisateur et vice versa. La fuite de route entre les routeurs virtuels de BGP prend en charge les préfixes ipv4 et ipv6.

Pour plus de détails sur la configuration de la fuite de route BGP, consultez Configurer les paramètres d’importation/exportation de routage BGP.

Directives sur les fuites de route BGP

-

Assurez-vous que toutes les routes nécessaires à la récursivité sont importées et présentes dans la table de routage du routeur virtuel d’entrée.

-

ECMP est pris en charge par routeur virtuel. Par conséquent, ne configurez pas un ECMP sur différents routeurs virtuels. Les préfixes qui se chevauchent importés de différents routeurs virtuels ne peuvent pas former un ECMP. C'est-à-dire que lorsque vous tentez d'importer des routages avec des adresses qui se chevauchent de deux routeurs virtuels différents vers d'autres routeurs virtuels (un routeur virtuel global ou un routeur virtuel défini par l'utilisateur), une seule route (selon l'algorithme du meilleur chemin de BGP, la première qui a été annoncé) est importé dans la table de routage virtuelle respective. Par exemple, si un réseau 10.10.0.0/24 connecté à VR1 est annoncé par l’intermédiaire de BGP à un routeur virtuel global d’abord, puis à un autre réseau avec la même adresse 10.10.0.0/24, connecté à VR2 est également annoncé par BGP à global routeur virtuel, seule la route réseau VR1 est importée dans la table de routage virtuelle globale.

-

OSPFv3 n’est pas pris en charge sur les routeurs virtuels définis par l’utilisateur. Par conséquent, ne configurez pas BGPv6 pour divulguer les routeurs virtuels OSPFv3 définis par l’utilisateur vers le routeur virtuel global. Cependant, vous pouvez configurer BGPv6 pour divulguer les routages globaux du routeur virtuel OSPFv3 vers le routeur virtuel défini par l’utilisateur grâce à la redistribution.

-

Il est recommandé de garder l’interface VTI et les interfaces internes protégées (interface de boucle avec retour si elle est prise en charge pour le VTI) faire partie du même routeur virtuel pour éviter le besoin d’une fuite de route.

Chevauchement d'adresses IP

Le routeur virtuel crée plusieurs instances de tables de routage qui sont indépendantes, de sorte que les mêmes adresses IP ou qui se chevauchent peuvent être utilisées sans conflit. Défense contre les menaces permet au même réseau de faire partie de deux routeurs virtuels ou plus. Cela implique que plusieurs politiques soient appliquées au niveau de l’interface ou du routeur virtuel.

À quelques exceptions près, les fonctions de routage et la plupart des capacités NGFW et IPS ne sont pas affectées par le chevauchement des adresses IP. La section suivante décrit les fonctionnalités qui ont des limites en ce qui concerne le chevauchement d’adresses IP, ainsi que les suggestions ou recommandations pour les contourner.

Limites relatives aux adresses IP se chevauchant

Lorsque vous utilisez une adresse IP en chevauchement dans plusieurs routeurs virtuels, afin d’assurer la bonne application de la politique, vous devez modifier les politiques ou les règles pour certaines fonctionnalités. De telles fonctionnalités exigent que vous utilisiez une interface plus spécifique en divisant la zone de sécurité existante ou en utilisant un nouveau groupe d’interfaces, selon les besoins.

Les fonctionnalités suivantes doivent être modifiées pour fonctionner correctement avec une adresse IP qui se chevauche :

-

Network Map (cartographie du réseau) : modifiez la politique de découverte de réseau pour exclure certains segments IP en chevauchement afin d’assurer qu’il n’y a pas d’adresse IP qui se chevauche en cours de mappage.

-

Politique d’identité : la source du flux d’identité ne peut pas faire la différence entre les routeurs virtuels; pour contourner cette limitation, mappez les espaces d’adresses qui se chevauchent ou les routeurs virtuels dans différents domaines.

Pour les fonctionnalités suivantes, vous devez appliquer des règles sur des interfaces spécifiques pour vous assurer que différentes politiques sont appliquées sur les segments IP qui se chevauchent :

-

Politique d’accès

-

Politique de préfiltre

-

Limite de QoS/débit

-

Politique SSL

Fonctionnalités non prises en charge avec adresses IP en chevauchement

-

Règle basée sur SGT ISE dans la politique d’AC : la balise de groupe de sécurité statique (SGT) avec les mappages d’adresses IP téléchargés à partir du moteur de services de vérification des identités de Cisco (ISE) ne reconnaît pas les routeurs virtuels. Configurez des systèmes ISE distincts par routeur virtuel si vous devez créer différents mappages SGT par routeur virtuel. Cela n’est pas nécessaire si vous souhaitez mettre en correspondance les mêmes adresses IP avec le même numéro SGT dans chaque routeur virtuel.

-

Les ensembles de serveurs DHCP qui se chevauchent ne sont pas pris en charge sur les routeurs virtuels.

-

Événements et analyses : Plusieurs des analyses centre de gestion dépendent de la cartographie du réseau et des mappages d’identité qui ne peuvent pas faire la différence si la même adresse IP appartient à deux hôtes finaux différents. Par conséquent, ces analyses ne sont pas précises lorsque des segments IP se chevauchent dans le même appareil, mais dans différents routeurs virtuels.

Configuration de SNMP sur les routeurs virtuels définis par l’utilisateur

En plus de prendre en charge SNMP sur l’interface de gestion et les interfaces de données globales des routeurs virtuels, Cisco Secure Firewall Threat Defense vous permet désormais de configurer l’hôte SNMP sur les routeurs virtuels définis par l’utilisateur.

La configuration d’un hôte SNMP sur les routeurs virtuels définis par l’utilisateur comprend le processus suivant :

-

Configurez les hôtes SNMP sur une interface de routeur virtuel.

Remarque

SNMP n’est pas compatible avec les routeurs virtuels. Par conséquent, lors de la configuration du serveur SNMP sur le routeur virtuel défini par l’utilisateur, assurez-vous que l’adresse réseau n’est pas une adresse IP en chevauchement.

-

Déployer des configurations vers Cisco Secure Firewall Threat Defense. Une fois le déploiement réussi, les interrogations et les déroutements de SNMP sont envoyés au poste de gestion réseau par l’interface du routeur virtuel.

)

)

)

) )

)

Commentaires

Commentaires