À propos du VPN de site à site

Le VPN site à site Cisco Secure Firewall Threat Defense prend en charge les fonctions suivantes :

-

Protocoles IPsec IKEv1 et IKEv2.

-

Certificats et Clés prépartagées ou manuelles pour l'authentification.

-

IPv4 et IPv6 Toutes les combinaisons d’éléments internes et externes sont prises en charge.

-

Les topologies VPN de site à site IPsec IKEv2 fournissent des paramètres de configuration conformes aux certifications de sécurité.

-

Interfaces statiques et dynamiques.

-

Environnements à haute disponibilité pour centre de gestion et défense contre les menaces .

-

Le VPN est alerté lorsque le tunnel tombe en panne.

-

Statistiques de tunnellisation disponibles à l’aide de l'interface de ligne de commande unifiée défense contre les menaces .

-

Configuration de secours homologues Kev1 et IKEv2 pour l'extranet point à point et VPN en étoile.

-

Périphérique extranet comme concentrateur dans les déploiements en étoile.

-

Adresse IP dynamique pour un jumelage de point terminal géré avec un périphérique extranet dans les déploiements « point à point ».

-

Adresse IP dynamique pour le périphérique extranet comme point terminal.

-

Hub comme extranet dans les déploiements « en étoile ».

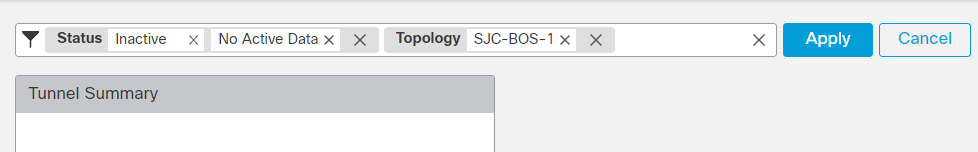

Topologie VPN

Pour créer une nouvelle topologie VPN de site à site, vous devez préciser un nom unique, un type de topologie, choisir la version IKE qui est utilisée pour IPsec IKEv1 ou IKEv2, ou les deux. En outre, pour déterminer votre méthode d’authentification. Une fois la configuration terminée, vous déployez la topologie sur les périphériques défense contre les menaces . Cisco Secure Firewall Management Center configure les VPN de site à site sur les périphériques défense contre les menaces .

Vous pouvez choisir parmi trois types de topologies, contenant un ou plusieurs tunnels VPN :

-

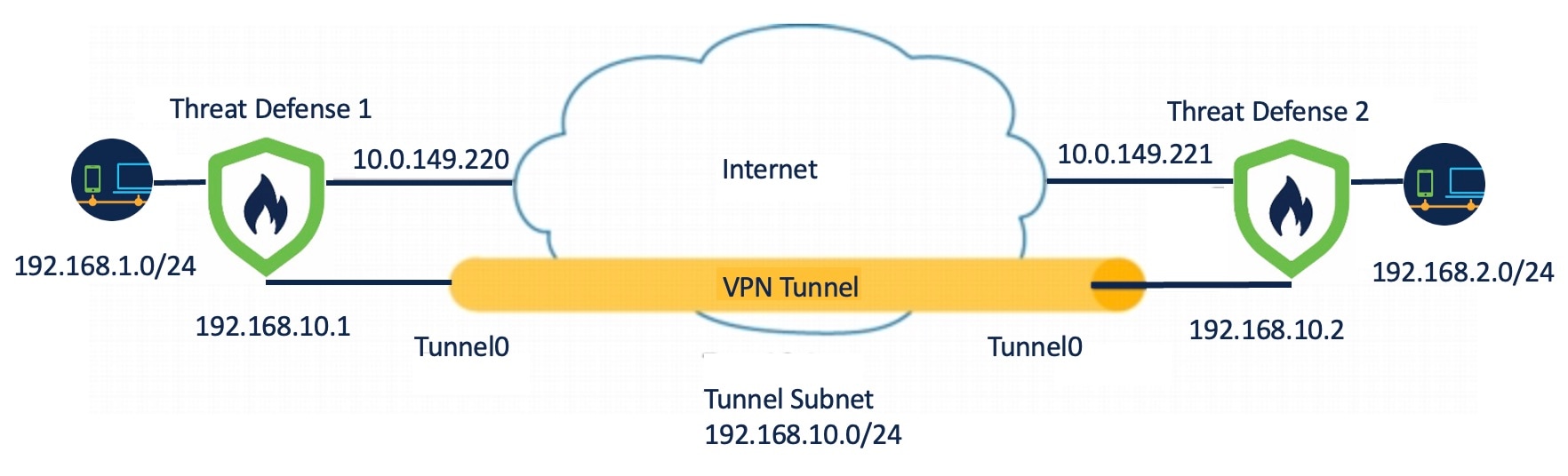

Les déploiements point à point (PTP) établissent un tunnel VPN entre deux points terminaux.

-

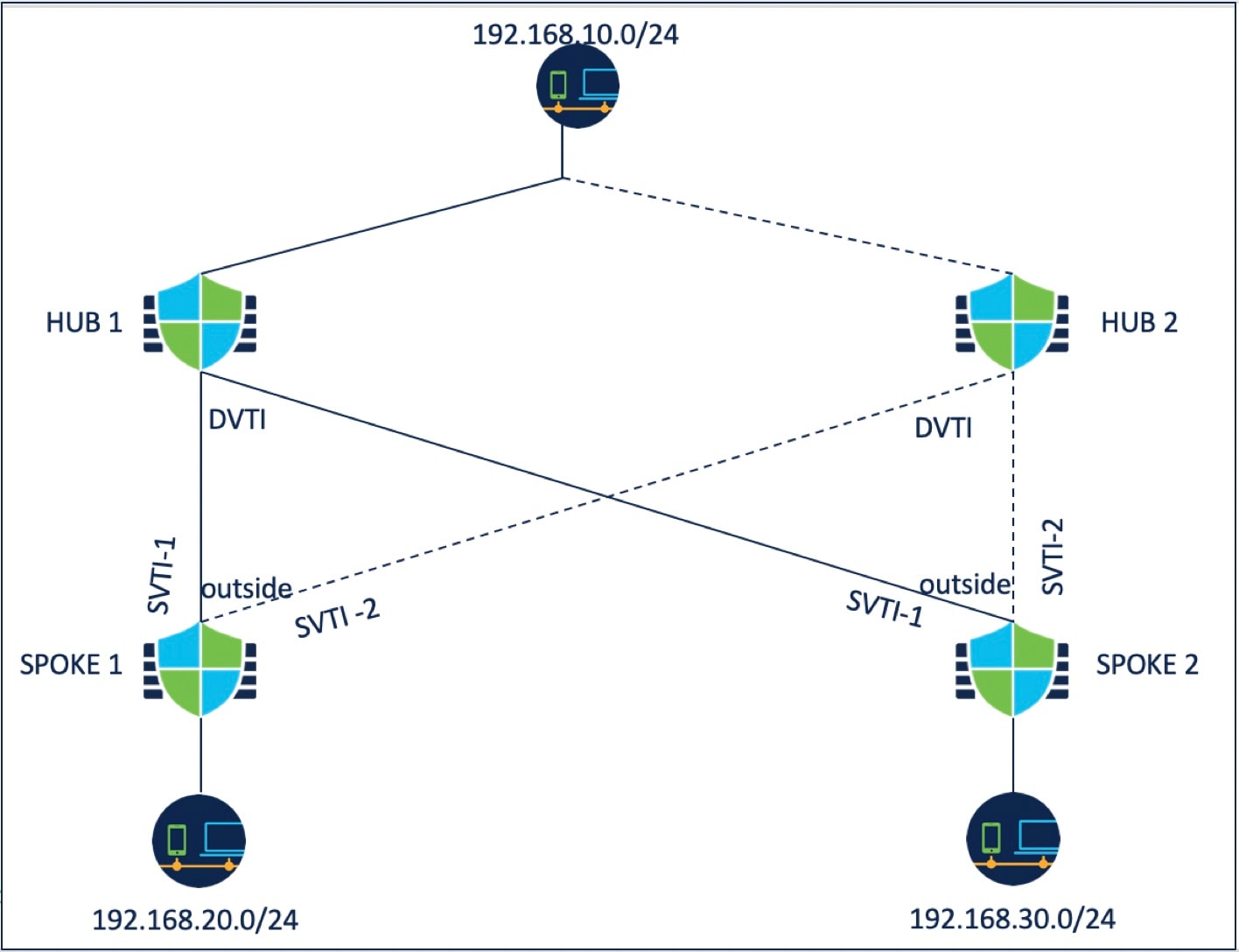

Les déploiements en étoile permettent d’établir un groupe de tunnels VPN connectant un point terminal de concentrateur à un groupe de nœuds en étoile.

-

Les déploiements à maillage complet établissent un groupe de tunnels VPN parmi un ensemble de points terminaux.

IPsec et IKE

Dans Cisco Secure Firewall Management Center, les VPN de site à site sont configurés en fonction des politiques IKE et des propositions IPsec qui sont affectées aux topologies VPN. Les politiques et les propositions sont des ensembles de paramètres qui définissent les caractéristiques d’un VPN de site à site, tels que les protocoles de sécurité et les algorithmes utilisés pour sécuriser le trafic dans un tunnel IPsec. Plusieurs types de politiques peuvent être nécessaires pour définir une image de configuration complète qui peut être affectée à une topologie VPN.

Authentification

Pour l’authentification des connexions VPN, configurez une clé prépartagée dans la topologie ou un point de confiance sur chaque périphérique. Les clés prépartagées permettent de partager une clé secrète, utilisée pendant la phase d’authentification IKE, entre deux homologues. Un point de confiance comprend l’identité de l’autorité de certification, des paramètres spécifiques à l’autorité de certification et une association avec un seul certificat d’identité inscrit.

Périphériques extranet

Chaque type de topologie peut inclure des périphériques extranet, des périphériques que vous ne gérez pas dans centre de gestion. Notamment :

-

les périphériques Cisco pris en charge par Cisco Secure Firewall Management Center, mais dont votre entreprise n’est pas responsable. Tels que des réseaux en étoile dans des réseaux gérés par d’autres organisations au sein de votre entreprise, ou une connexion au réseau d’un fournisseur de services ou d’un partenaire.

-

Périphériques autres que Cisco Vous ne pouvez pas utiliser Cisco Secure Firewall Management Center pour créer et déployer des configurations sur des périphériques autres que ceux de Cisco.

Ajouter des périphériques autres que ceux de Cisco, ou des périphériques Cisco non gérés par Cisco Secure Firewall Management Center, à une topologie VPN en tant que périphériques « extranet ». Précisez également l’adresse IP de chaque périphérique distant.

Directives et limites du VPN site à site Cisco Secure Firewall Threat Defense

-

Le VPN de site à site prend en charge les interfaces de zone ECMP.

-

Vous devez configurer tous les nœuds dans une topologie avec une ACL de chiffrement ou un réseau protégé. Vous ne pouvez pas configurer une topologie avec une liste de contrôle d’accès de chiffrement sur un nœud et un réseau protégé sur un autre.

-

Vous pouvez configurer une connexion VPN sur plusieurs domaines en utilisant un homologue extranet pour le point terminal qui ne fait pas partie du domaine actuel.

-

Vous pouvez sauvegarder les VPN Défense contre les menaces à l’aide de la commande centre de gestion.

-

IKEv1 ne prend pas en charge les périphériques conformes CC/UCAPL. Nous vous recommandons d’utiliser IKEv2 pour ces périphériques.

-

Vous ne pouvez pas déplacer une topologie VPN entre des domaines.

-

Le VPN ne prend pas en charge les objets réseau avec une option de « plage ».

-

Les VPN Défense contre les menaces ne prennent actuellement pas en charge l’exportation au format PDF et la comparaison des politiques.

-

Il n’y a pas d’option de modification par tunnel ou par appareil pour les VPN défense contre les menaces , vous pouvez modifier uniquement l’ensemble de la topologie.

-

centre de gestion ne vérifie pas le contrôle de l’adresse d’interface de périphérique pour le mode de transport lorsque vous sélectionnez une ACL de chiffrement.

-

Il n’y a pas de prise en charge pour la génération automatique d’ACE miroir. La génération d’ACE miroir pour l’homologue est un processus manuel de chaque côté.

-

Avec la liste de contrôle d’accès chiffrée, centre de gestion prend uniquement en charge le VPN point à point et ne prend pas en charge les événements d’intégrité du tunnel.

-

Chaque fois que les ports IKE 500/4500 sont utilisés ou qu’il y a des traductions PAT actives, vous ne pouvez pas configurer un VPN de site à site sur les mêmes ports, car il ne parvient pas à démarrer le service sur ces ports.

-

L’état du tunnel n’est pas mis à jour en temps réel, mais à un intervalle de cinq minutes dans centre de gestion.

-

Vous ne pouvez pas utiliser le caractère « » (guillemets doubles) dans les clés prépartagées. Si vous avez utilisé « » dans une clé pré-partagée, assurez-vous de modifier le caractère.

)

) )

)

pour afficher les détails suivants à propos de la topologie :

pour afficher les détails suivants à propos de la topologie :

Commentaires

Commentaires