IP アプリケーション サービス コンフィギュレーション ガイド Cisco IOS Release 15.1S

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月4日

章のタイトル: GLBP の設定

GLBP の設定

Gateway Load Balancing Protocol(GLBP; ゲートウェイ ロード バランシング プロトコル)は、Hot Standby Router Protocol(HSRP; ホット スタンバイ ルータ プロトコル)や Virtual Router Redundancy Protocol(VRRP; 仮想ルータ冗長プロトコル)のように、機能を停止したルータや回路からデータ トラフィックを保護します。このとき、冗長化されたルータのグループ間でパケットのロード シェアリングを行うことができます。

機能情報の確認

ご使用のソフトウェア リリースでは、このモジュールで説明されるすべての機能がサポートされているとは限りません。最新の機能情報と注意事項については、ご使用のプラットフォームとソフトウェア リリースに対応したリリース ノートを参照してください。この章に記載されている機能の詳細、および各機能がサポートされているリリースのリストについては、「GLBP の機能情報」 を参照してください。

プラットフォーム サポートとシスコ ソフトウェア イメージ サポートに関する情報を入手するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスします。Cisco.com のアカウントは必要ありません。

この章の構成

•![]() 「用語集」

「用語集」

GLBP の制約事項

Enhanced Object Tracking(EOT; 拡張オブジェクト トラッキング)はステートフル スイッチオーバー(SSO)を認識しないため、SSO モードで GLBP と併用することはできません。

GLBP の前提条件

GLBP を設定する前に、ルータが物理インターフェイス上で複数の MAC アドレスをサポートできることを確認します。設定している GLBP フォワーダごとに、追加の MAC アドレスが使用されます。

GLBP について

GLBP の概要

GLBP は、IEEE 802.3 LAN 上の単一のデフォルト ゲートウェイを使用して設定されている IP ホストの自動ルータ バックアップを提供します。LAN 上の複数のファーストホップ ルータを連結し、IP パケットの転送負荷を共有しながら単一の仮想ファーストホップ IP ルータを提供します。LAN 上にあるその他のルータは、冗長化された GLBP ルータとして動作できます。このルータは、既存のフォワーディング ルータが機能しなくなった場合にアクティブになります。

GLBP は、ユーザに対しては HSRP や VRRP と同様の機能を実行します。HSRP や VRRP では、仮想 IP アドレスを使用して設定されている仮想ルータ グループに複数のルータを参加させることができます。グループの仮想 IP アドレスに送信されたパケットを転送するアクティブ ルータとして、1 つのメンバが選択されます。グループ内の他のルータは、アクティブ ルータが機能を停止するまで冗長化されます。これらのスタンバイ ルータには、プロトコルが使用していない、未使用の帯域幅があります。1 つのルータ セットに複数の仮想ルータ グループを設定できますが、そのホストに設定するデフォルト ゲートウェイは異なるようにする必要があります。結果として、追加の管理上の負担がかかります。GLBP には、単一の仮想 IP アドレスと複数の仮想 MAC アドレスを使用して、複数のルータ(ゲートウェイ)上でのロード バランシングを提供するというメリットがあります。転送負荷は、GLBP グループ内のすべてのルータ間で共有されます。単一のルータだけで処理して、他のルータがアイドルのままになっているということはありません。各ホストは、同じ仮想 IP アドレスで設定され、仮想ルータ グループ内のすべてのルータが参加してパケットの転送を行います。GLBP メンバは、Hello メッセージを使用して相互に通信します。このメッセージは 3 秒ごとにマルチキャスト アドレス 224.0.0.102、User Datagram Protocol(UDP; ユーザ データグラム プロトコル)ポート 3222(送信元と宛先)に送信されます。

GLBP アクティブ仮想ゲートウェイ

GLBP グループのメンバは、そのグループの Active Virtual Gateway(AVG; アクティブ仮想ゲートウェイ)となるゲートウェイを 1 つ選択します。他のグループ メンバは、AVG が使用できなくなった場合に AVG のバックアップを提供します。AVG の機能として、仮想 MAC アドレスを GLBP グループの各メンバに割り当てることが挙げられます。各ゲートウェイは、AVG によって割り当てられた仮想 MAC アドレスに送信されたパケットの転送を行います。これらのゲートウェイは仮想 MAC アドレスの「アクティブ仮想フォワーダ(AVF)」と呼ばれます。

AVG は、仮想 IP アドレスの Address Resolution Protocol(ARP; アドレス解決プロトコル)要求への応答も行います。異なる仮想 MAC アドレスを使用して ARP 要求に応答することで、AVG によるロード シェアリングが実現します。

Cisco IOS Release 15.0(1)M1、12.4(24)T2、および 15.1(2)T よりも前のリリースでは、 no glbp load-balancing コマンドが設定されている場合は、必ず、AVG がその AVF の MAC アドレスで ARP 要求に応答します。

Cisco IOS Release 15.0(1)M1、12.4(24)T2、および 15.1(2)T 以降のリリースでは、 no glbp load-balancing コマンドが設定されている場合は、AVG が AVF を備えていなければ、先頭の VF の MAC アドレスで ARP 要求に応答します。そのため、その VF が現在の AVG に戻るまでは、トラフィックが別のゲートウェイ経由でルーティングされる可能性があります。

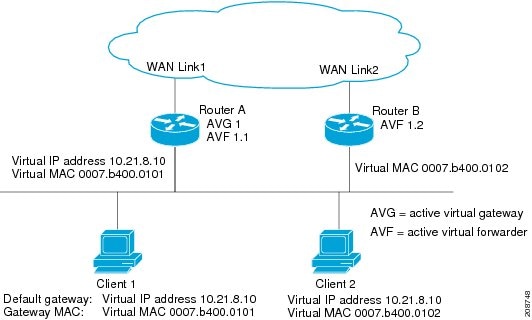

図 1 では、ルータ A は GLBP グループの AVG で、仮想 IP アドレス 10.21.8.10 に関する処理を行います。ルータ A は仮想 MAC アドレス 0007.b400.0101 の AVF でもあります。ルータ B は同じ GLBP グループのメンバで、仮想 MAC アドレス 0007.b400.0102 の AVF として指定されています。クライアント 1 のデフォルト ゲートウェイ IP アドレスは 10.21.8.10、ゲートウェイ MAC アドレスは 0007.b400.0101 です。クライアント 2 は、同じデフォルト ゲートウェイ IP アドレスを共有しますが、ゲートウェイ MAC アドレス 0007.b400.0102 を受信します。これは、ルータ B はルータ A とトラフィックの負荷を共有しているためです。

ルータ A が使用できなくなっても、クライアント 1 が WAN にアクセスできなくなることはありません。これは、ルータ B が、ルータ A の仮想 MAC アドレスに送信されたパケットの転送を行うためです。また、独自の仮想 MAC アドレスに送信されたパケットについても処理を実行します。ルータ B は、GLBP グループ全体で AVG のロールを担います。GLBP グループ内のルータが機能を停止しても、GLBP メンバ間の通信は継続されます。

GLBP 仮想 MAC アドレス割り当て

GLBP グループは、グループごとに最大 4 つの仮想 MAC アドレスを設定できます。グループの各メンバへの仮想 MAC アドレスの割り当ては、AVG が行います。他のグループ メンバは、Hello メッセージを通じて AVG を検出すると、仮想 MAC アドレスを要求します。ゲートウェイは、順番に、次の MAC アドレスを割り当てられます。AVG によって仮想 MAC アドレスが割り当てられた仮想フォワーダは、「プライマリ仮想フォワーダ」と呼ばれます。GLBP グループの他のメンバは、Hello メッセージから仮想 MAC アドレスを学習します。仮想 MAC アドレスを学習した仮想フォワーダは、「セカンダリ仮想フォワーダ」と呼ばれます。

GLBP 仮想ゲートウェイの冗長化

GLBP は、HSRP と同じ方法で仮想ゲートウェイの冗長化を行います。1 つのゲートウェイが AVG として選択され、別のゲートウェイがスタンバイ仮想ゲートウェイとして選択されます。残りのゲートウェイは、リスン ステートになります。

AVG の機能が停止すると、スタンバイ仮想ゲートウェイが該当する仮想 IP アドレスの処理を担当します。新しいスタンバイ仮想ゲートウェイは、リスン ステートにあるゲートウェイの中から選ばれます。

GLBP 仮想フォワーダの冗長化

仮想フォワーダの冗長化は、AVF で使用する仮想ゲートウェイの冗長化に類似しています。AVF の機能が停止すると、リスン ステートにあるセカンダリ仮想フォワーダの 1 つが、該当する仮想 MAC アドレスの処理を担当します。

新しい AVF は、別のフォワーダ番号のプライマリ仮想フォワーダにもなります。GLBP は、2 つのタイマーを使用して古いフォワーダ番号からホストを移行します。このタイマーは、ゲートウェイがアクティブ仮想フォワーダ状態になるとすぐに作動を開始します。GLBP は Hello メッセージを使用して、タイマーの現在の状態を伝えます。

AVG が継続して古い仮想フォワーダ MAC アドレスにホストをリダイレクトしている時間が、リダイレクト時間になります。リダイレクト時間が経過すると、AVG は ARP 応答で古い仮想フォワーダ MAC アドレスを使用するのを停止しますが、仮想フォワーダは、古い仮想フォワーダ MAC アドレスに送信されたパケットの転送を引き続き行います。

仮想フォワーダが有効である時間は、セカンダリ ホールド時間になります。セカンダリ ホールド時間が経過すると、GLBP グループのすべてのゲートウェイから仮想フォワーダが削除されます。期限の切れた仮想フォワーダ番号は、AVG によって再割り当てされるようになります。

GLBP ゲートウェイ プライオリティ

各 GLBP ゲートウェイが果たすロールと、AVG の機能が停止したときにどのようなことが発生するかについては、GLBP ゲートウェイ プライオリティによって決まります。

また、GLBP ルータがバックアップ仮想ゲートウェイとして機能するかどうかや、現在の AVG の機能が停止したときに AVG になる順序を決定するのもプライオリティです。 glbp priority コマンドを使用して 1 ~ 255 の値を設定し、各バックアップ仮想ゲートウェイのプライオリティを設定できます。

図 1 では、ルータ A(LAN トポロジの AVG)の機能が停止すると、選択プロセスが行われ、処理を引き継ぐバックアップ仮想ゲートウェイが決定されます。この例では、グループ内の他のメンバはルータ B だけであるため、このルータが自動的に新しい AVG になります。同じ GLBP グループ内に別のルータが存在しており、そのルータにより高いプライオリティが設定されている場合は、高いプライオリティが設定されているそのルータが選択されます。両方のルータのプライオリティが同じである場合は、IP アドレスが大きい方のバックアップ仮想ゲートウェイが選択され、アクティブ仮想ゲートウェイになります。

デフォルトでは、GLBP 仮想ゲートウェイのプリエンプティブ スキームはディセーブルになっています。バックアップ仮想ゲートウェイが AVG になるのは、現在の AVG が機能を停止した場合だけです。この場合、仮想ゲートウェイに割り当てられているプライオリティは関係ありません。GLBP 仮想ゲートウェイ プリエンプティブ スキームをイネーブルにするには、 glbp preempt コマンドを使用します。プリエンプションにより、バックアップ仮想ゲートウェイに現在の AVG よりも高いプライオリティが割り当てられている場合でも、バックアップ仮想ゲートウェイが AVG になることができます。

GLBP ゲートウェイの重み付けと追跡

GLBP は重み付けスキームを使用して、GLBP グループ内の各ルータの転送機能を指定できます。GLBP グループ内のルータに割り当てられている重み付けを使用して、そのルータがパケットを転送するかどうかを指定します。転送する場合は、パケット転送を行う LAN 上のホストの比率を指定します。GLBP グループの重み付けが特定の値を下回った場合は転送をディセーブルにするように、しきい値を設定できます。また、別のしきい値を上回ったときに転送を自動的に再度イネーブルにすることができます。

GLBP グループの重み付けは、ルータ内のインターフェイスのステートを追跡することで、自動的な調整が可能です。追跡対象のインターフェイスがダウンすると、GLBP グループの重み付けは指定された値の分だけ減じられます。別のインターフェイスを追跡して、GLBP の重み付けを減じることができます(減じる分量は変化させることができます)。

デフォルトでは、GLBP 仮想フォワーダ プリエンプティブ スキームは、30 秒遅延してイネーブルにされます。バックアップ仮想フォワーダは、現在の AVF の重み付けが 30 秒間にわたって低い重みしきい値を下回った場合に、AVF になることができます。GLBP フォワーダ プリエンプティブ スキームをディセーブルにするには、 no glbp forwarder preempt コマンドを使用します。遅延時間を変更するには、 glbp forwarder preempt delay minimum コマンドを使用します。

GLBP クライアント キャッシュ

GLBP クライアント キャッシュには、GLBP グループをデフォルト ゲートウェイとして使用しているネットワーク ホストに関する情報が含まれています。

GLBP グループの Active Virtual Gateway(AVG)が、ネットワーク ホストから GLBP 仮想 IP アドレスの IPv4 Address Resolution Protocol(ARP; アドレス解決プロトコル)要求または IPv6 Neighbor Discovery(ND; ネイバ ディスカバリ)要求を受け取ると、GLBP クライアント キャッシュに新しいエントリが作成されます。キャッシュ エントリには、ARP 要求または ND 要求を送信したホスト、および AVG が割り当てたフォワーダに関する情報が含まれています。

GLBP クライアント キャッシュには、特定の GLBP グループを使用する各ホストの MAC アドレス、各ネットワーク ホストに割り当てられている GLBP フォワーダの数、GLBP グループの各フォワーダに現在割り当てられているネットワーク ホストの総数が格納されます。また、各ネットワーク ホストによって使用されるプロトコル アドレス、ホストとフォワーダの割り当てが最後に更新されてから経過した時間も格納されます。

GLBP クライアント キャッシュに GLBP グループのネットワーク ホスト(最大 2000)に関する情報を格納することもできます。一般には、最大 1000 のネットワーク ホストが設定されることが想定されています。 glbp client-cache maximum コマンドを使用すると、各 GLBP グループを使用するネットワーク ホストの数に基づいて、各 GLBP グループごとにキャッシュされるネットワーク ホストの最大数を低く設定することができます。このコマンドにより、GLBP グループごとに、使用されるキャッシュ メモリの分量を制限できます。GLBP クライアント キャッシュが設定されたクライアントの最大数に達しているときに、新しいクライアントを追加すると、最も長い間更新されていないクライアント エントリが破棄されます。このような状況に陥ることは、設定された上限が小さすぎることを示します。

GLBP クライアント キャッシュによって使用されるメモリの分量は、GLBP グループを使用するネットワーク ホスト(クライアント キャッシュがイネーブルになっているもの)の数に左右されます。各ホストには、少なくとも 20 バイトが必要です。GLBP グループごとに、追加で 3200 バイトが必要になります。

GLBP グループで現在 AVG のロールを果たしているルータで show glbp detail コマンドを使用すると、GLBP クライアント キャッシュの内容を表示できます。GLBP グループの別のルータで show glbp detail コマンドを発行すると、クライアント キャッシュ情報を参照するには、このコマンドを AVG 上で再発行するようにメッセージが表示されます。 show glbp detail コマンドでは、GLBP クライアント キャッシュの使用状況、およびフォワーダ間でのクライアントの分散に関する統計情報も表示されます。キャッシュ タイムアウトとクライアント制限パラメータが適切に設定されていれば、正確な統計情報を得られます。ネットワーク上のエンド ホストの数が制限値を超えておらず、エンド ホストの最大 ARP キャッシュ タイムアウトが GLBP クライアント キャッシュ タイムアウトを超えていない場合は、値は適切であると言えます。

各 GLBP グループの GLBP クライアント キャッシュは、 glbp client-cache コマンドを使用して個別にイネーブルまたはディセーブルに設定できます。デフォルトでは、GLBP クライアント キャッシュはディセーブルになっています。GLBP クライアント キャッシュをイネーブルに設定できるグループの数に制限はありません。

GLBP キャッシュ エントリは、 glbp client-cache maximum コマンドに timeout キーワード オプションを指定して、指定時間が経過した後にタイムアウトするように設定できます。

GLBP MD5 認証

GLBP MD5 認証は、信頼性とセキュリティを向上させるために業界標準の MD5 アルゴリズムを採用しています。MD5 認証は、代替となるプレーン テキスト認証スキームよりも高いセキュリティを実現し、スプーフィング ソフトウェアから保護します。

MD5 認証を使用すると、各 GLBP グループ メンバが秘密キーを使用して、発信パケットの一部であるキー付き MD5 ハッシュを生成できます。着信パケットのキー付きハッシュが生成されると、生成されたハッシュと着信パケット内のハッシュが一致しない場合、パケットは無視されます。

MD5 ハッシュのキーは、キー ストリングを使用して設定内で直接指定することも、キー チェーンを通して間接的に指定することもできます。キー ストリングは 100 文字以下にする必要があります。

ルータは、GLBP グループと認証設定が異なるルータから届いた GLBP パケットを無視します。GLBP には、次の 3 つの認証スキームがあります。

ISSU と GLBP

GLBP は In Service Software Upgrade(ISSU; インサービス ソフトウェア アップグレード)をサポートします。In Service Software Upgrade(ISSU)を使用すると、アクティブおよびスタンバイの Route Processor(RP; ルート プロセッサ)またはラインカード上で異なるバージョンの Cisco IOS ソフトウェアが実行されている場合でも、ハイアベイラビリティ(HA)システムをステートフル スイッチオーバー(SSO)モードで実行できるようになります。

ISSU は、サポートされる Cisco IOS リリースから別のリリースへアップグレードまたはダウングレードする機能を提供します。この場合、パケット転送は継続して行われ、セッションは維持されるため、予定されるシステムの停止時間を短くすることができます。アップグレードまたはダウングレードする機能は、アクティブ RP およびスタンバイ RP 上で異なるバージョンのソフトウェアを実行することで実現します。これにより、RP 間でステート情報を維持する時間が短くなります。この機能により、システムをアップグレード対象(またはダウングレード対象)のソフトウェアを実行するセカンダリ RP に切り替えることができ、セッションを切断することなく、またパケットの損失も最小限に抑えながら、継続してパケットを転送できます。この機能は、デフォルトでイネーブルにされています。

ISSU の詳細については、次の URL に掲載されている『 Cisco IOS In Service Software Upgrade Process 』を参照してください。

http://www.cisco.com/en/US/docs/ios/ha/configuration/guide/ha-inserv_updg.html

7600 シリーズ ルータでの ISSU の詳細については、次の URL に掲載されている『 ISSU and eFSU on Cisco 7600 Series Routers 』を参照してください。

http://www.cisco.com/en/US/docs/routers/7600/ios/12.2SR/configuration/guide/efsuovrw.html

GLBP SSO

GLBP SSO 機能が導入されたため、GLBP はステートフル スイッチオーバー(SSO)を認識するようになりました。GLBP は、ルータがセカンダリ RP にフェールオーバーしたことを検出し、グループの現在の状態を継続することができます。

SSO は、デュアル RP をサポートするネットワーキングデバイス(通常はエッジ デバイス)で機能します。1 台の RP をアクティブ プロセッサとして設定し、他の RP をスタンバイ プロセッサとして設定することで、RP 冗長化を実現します。また、RP 間の重要なステート情報を同期するため、ネットワーク ステート情報は RP 間でダイナミックに維持されます。

GLBP が SSO を認識する前に、RP が冗長化されたルータに GLBP を展開した場合、アクティブ RP とスタンバイ RP 間のロールがスイッチオーバーされると、ルータの GLBP グループ メンバとしてのアクティビティは破棄され、ルータはリロードされた場合と同様にグループに再び参加することになります。GLBP SSO 機能により、スイッチオーバーが行われても、GLBP は継続してグループ メンバとしてのアクティビティを継続できます。冗長化された RP 間の GLBP ステート情報は維持されるため、スタンバイ RP はスイッチオーバーの実行中も実行後も GLBP 内で引き続きルータのアクティビティを実行できます。

この機能は、デフォルトでイネーブルにされています。この機能をディセーブルにするには、グローバル コンフィギュレーション モードで no glbp sso コマンドを使用します。

詳細については、『 Stateful Switchover 』を参照してください。

GLBP の利点

LAN クライアントからのトラフィックを複数のルータで共有するように GLBP を設定できるため、利用可能なルータ間でより公平にトラフィックの負荷を共有できます。

GLBP は、ルータの物理インターフェイスごとに、最大 1024 台の仮想ルータ(GLBP グループ)をサポートします。また、グループごとに最大 4 つの仮想フォワーダをサポートします。

GLBP の冗長性スキームにより、アクティブ仮想ゲートウェイのプリエンプトが可能になり、より高いプライオリティが設定されたバックアップ仮想ゲートウェイを利用できるようになります。フォワーダ プリエンプションも同様に動作しますが、フォワーダ プリエンプションではプライオリティではなく重み付けを使用する点が異なります。また、フォワーダ プリエンプションはデフォルトでイネーブルになっています。

信頼性やセキュリティを向上させて GLBP スプーフィング ソフトウェアからの保護を強化するため、業界標準の Message Digest 5(MD5; メッセージ ダイジェスト 5)アルゴリズムを使用することもできます。GLBP グループ内で、他のルータとは異なる認証文字列を使用するルータは、他のグループ メンバに無視されます。別の方法として、GLBP グループ メンバ間で簡易テキスト パスワード認証スキームを使用して、設定エラーを検出することもできます。

GLBP の設定方法

•![]() 「GLBP のイネーブル化と確認」(必須)

「GLBP のイネーブル化と確認」(必須)

•![]() 「GLBP のカスタマイズ」(任意)

「GLBP のカスタマイズ」(任意)

•![]() 「キー ストリングを使用した GLBP MD5 認証の設定」(任意)

「キー ストリングを使用した GLBP MD5 認証の設定」(任意)

•![]() 「キー チェーンを使用した GLBP MD5 認証の設定」(任意)

「キー チェーンを使用した GLBP MD5 認証の設定」(任意)

•![]() 「GLBP テキスト認証の設定」(任意)

「GLBP テキスト認証の設定」(任意)

•![]() 「GLBP 重み値とオブジェクト トラッキングの設定」(任意)

「GLBP 重み値とオブジェクト トラッキングの設定」(任意)

•![]() 「GLBP のトラブルシューティング」(任意)

「GLBP のトラブルシューティング」(任意)

GLBP のイネーブル化と確認

インターフェイス上で GLBP をイネーブルにし、設定と操作を確認するには、次の手順を実行します。GLBP グループ内の各ゲートウェイは、同じグループ番号を使用して設定する必要があります。また、GLBP グループ内の少なくとも 1 つのゲートウェイは、そのグループで使う仮想 IP アドレスを使用して設定しなければなりません。その他、必要となるすべてのパラメータは学習することができます。

前提条件

インターフェイスで VLAN を使用している場合、GLBP のグループ番号は VLAN ごとに異なる番号を使用する必要があります。

手順の概要

4.![]() ip address ip-address mask [ secondary ]

ip address ip-address mask [ secondary ]

5.![]() glbp group ip [ ip-address [ secondary ]]

glbp group ip [ ip-address [ secondary ]]

7.![]() show glbp [ interface-type interface-number ] [ group ] [ state ] [ brief ]

show glbp [ interface-type interface-number ] [ group ] [ state ] [ brief ]

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

ip address ip-address mask [ secondary ] |

||

glbp group ip [ ip-address [ secondary ]] |

インターフェイス上で GLBP をイネーブルにし、仮想ゲートウェイのプライマリ IP アドレスを指定します。 • |

|

|

|

インターフェイス コンフィギュレーション モードを終了し、ルータをグローバル コンフィギュレーション モードに戻します。 |

|

show glbp [ interface-type interface-number ] [ group ] [ state ] [ brief ] |

(任意)ルータの GLBP グループに関する情報を表示します。 • • |

例

次に、ルータ上の GLBP グループ 10 のステータスに関する出力例を示します。

GLBP のカスタマイズ

GLBP の動作のカスタマイズはオプションです。GLBP グループをイネーブルにするとすぐに、そのグループは動作を開始することに注意してください。GLBP をカスタマイズする前に GLBP グループをイネーブルにすると、ルータがグループの制御を引き継ぎ、機能のカスタマイズを完了する前に AVG になることがあります。このため、GLBP をカスタマイズする場合には、カスタマイズを行ってから GLBP をイネーブルにすることを推奨します。

手順の概要

4.![]() ip address ip-address mask [ secondary ]

ip address ip-address mask [ secondary ]

5.![]() glbp group timers [ msec ] hellotime [ msec ] holdtime

glbp group timers [ msec ] hellotime [ msec ] holdtime

6.![]() glbp group timers redirect redirect timeout

glbp group timers redirect redirect timeout

7.![]() glbp group load-balancing [ host-dependent | round-robin | weighted ]

glbp group load-balancing [ host-dependent | round-robin | weighted ]

9.![]() glbp group preempt [ delay minimum seconds ]

glbp group preempt [ delay minimum seconds ]

10.![]() glbp group client-cache maximum number [ timeout minutes ]

glbp group client-cache maximum number [ timeout minutes ]

手順の詳細

キー ストリングを使用した GLBP MD5 認証の設定

手順の概要

4.![]() ip address ip-address mask [ secondary ]

ip address ip-address mask [ secondary ]

5.![]() glbp group-number authentication md5 key-string [ 0 | 7 ] key

glbp group-number authentication md5 key-string [ 0 | 7 ] key

6.![]() glbp group-number ip [ ip-address [ secondary ]]

glbp group-number ip [ ip-address [ secondary ]]

手順の詳細

キー チェーンを使用した GLBP MD5 認証の設定

キー チェーンを使用して GLBP MD5 認証を設定するには、次の手順を実行します。キー チェーンを使用すると、キー チェーンの設定に基づき、場合に応じて異なるキー ストリングを使用できます。GLBP は適切なキー チェーンを照会し、特定のキー チェーンに対して現在アクティブになっているキーとキー ID を取得します。

手順の概要

9.![]() ip address ip-address mask [ secondary ]

ip address ip-address mask [ secondary ]

10.![]() glbp group-number authentication md5 key-chain name-of-chain

glbp group-number authentication md5 key-chain name-of-chain

11.![]() glbp group-number ip [ ip-address [ secondary ]]

glbp group-number ip [ ip-address [ secondary ]]

手順の詳細

GLBP テキスト認証の設定

手順の概要

4.![]() ip address ip-address mask [ secondary ]

ip address ip-address mask [ secondary ]

5.![]() glbp group-number authentication text string

glbp group-number authentication text string

6.![]() glbp group-number ip [ ip-address [ secondary ]]

glbp group-number ip [ ip-address [ secondary ]]

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

ip address ip-address mask [ secondary ] |

||

glbp group-number authentication text string |

||

glbp group-number ip [ ip-address [ secondary ]] |

||

|

|

||

|

|

GLBP 重み値とオブジェクト トラッキングの設定

GLBP 重み値とオブジェクト トラッキングを設定するには、次の手順を実行します。

GLBP 重み付けにより、GLBP グループが仮想フォワーダとして動作できるかどうかが決定されます。初期の重み値は設定可能で、オプションでしきい値を指定できます。インターフェイス ステートの追跡が可能で、インターフェイスがダウンした場合に重み値を減らすように設定できます。GLBP グループの重み付けが指定の値を下回ると、グループがアクティブ仮想フォワーダになることはありません。重み付けが指定の値を上回ると、グループは再びアクティブ仮想フォワーダとしてのロールを実行できるようになります。

手順の概要

3.![]() track object-number interface type number { line-protocol | ip routing }

track object-number interface type number { line-protocol | ip routing }

6.![]() glbp group weighting maximum [ lower lower ] [ upper upper ]

glbp group weighting maximum [ lower lower ] [ upper upper ]

7.![]() glbp group weighting track object-number [ decrement value ]

glbp group weighting track object-number [ decrement value ]

8.![]() glbp group forwarder preempt [ delay minimum seconds ]

glbp group forwarder preempt [ delay minimum seconds ]

10.![]() show track [ object-number | brief ] [ interface [ brief ] | ip route [ brief ] | resolution | timers ]

show track [ object-number | brief ] [ interface [ brief ] | ip route [ brief ] | resolution | timers ]

手順の詳細

GLBP のトラブルシューティング

GLBP には、GLBP の動作に関連するさまざまなイベントについての診断内容をコンソールに表示できるように、5 つの特権 EXEC モード コマンドが導入されています。 debug condition glbp 、 debug glbp errors 、 debug glbp events 、 debug glbp packets 、および debug glbp terse コマンドを使用すると、大量の情報が出力され、ルータのパフォーマンスが著しく低下するため、これらのコマンドはトラブルシューティングを行うときにのみ使用するようにしてください。 debug glbp コマンドを使用したときの影響を最小限に抑えるには、次の手順を実行します。

この手順により、コンソール ポートが文字単位のプロセッサ割り込みを行わなくなるため、 debug condition glbp コマンドまたは debug glbp コマンドを使用することでルータにかかる負荷が最小限に抑えられます。コンソールに直接接続できない場合は、ターミナル サーバ経由でこの手順を実行できます。ただし、Telnet 接続を切断しなければならない場合は、デバッグ出力の生成でプロセッサに負荷がかかりルータが応答できないことに起因して、再接続できないことがあります。

前提条件

手順の概要

4.![]() Telnet を使用してルータ ポートにアクセスし、ステップ 1 および 2 を繰り返します。

Telnet を使用してルータ ポートにアクセスし、ステップ 1 および 2 を繰り返します。

7.![]() debug condition glbp interface-type interface-number group [ forwarder ]

debug condition glbp interface-type interface-number group [ forwarder ]

手順の詳細

GLBP の設定例

•![]() 「例:キー ストリングを使用した GLBP MD5 認証の設定」

「例:キー ストリングを使用した GLBP MD5 認証の設定」

•![]() 「例:キー チェーンを使用した GLBP MD5 認証の設定」

「例:キー チェーンを使用した GLBP MD5 認証の設定」

例:GLBP 設定のカスタマイズ

次に、図 1 に示すルータ A を設定する例を示します。

例:キー ストリングを使用した GLBP MD5 認証の設定

次に、キー ストリングを使用して GLBP MD5 認証を設定する例を示します。

例:キー チェーンを使用した GLBP MD5 認証の設定

次の例では、特定のキー チェーンに対して現在アクティブになっているキーとキー ID を取得するため、GLBP にはキー チェーン「AuthenticateGLBP」が必要です。

例:GLBP テキスト認証の設定

次に、テキスト ストリングを使用して GLBP テキスト認証を設定する例を示します。

例:GLBP 重み付けの設定

次の例では、図 1 のルータ A は POS インターフェイス 5/0 および 6/0 の IP ルーティング ステートを追跡するように設定されています。初期の GLBP 重み付けについては、上限しきい値と下限しきい値が設定され、重み付けは 10 ずつ減じるように設定されています。POS インターフェイス 5/0 および 6/0 がダウンすると、ルータの重み値が減じられます。

例:GLBP 設定のイネーブル化

次の例では、図 1 のルータ A は GLBP をイネーブルにするように設定されています。GLBP グループ 10 には、仮想 IP アドレス 10.21.8.10 が指定されています。

その他の参考資料

関連資料

|

|

|

|---|---|

キー チェーンおよびキー管理用コマンド:コマンド構文の詳細、コマンド モード、コマンド履歴、デフォルト設定、使用に関する注意事項、および例 |

|

「 Configuring Enhanced Object Tracking」モジュール |

|

「Stateful Switchover」 モジュール |

|

「Configuring VRRP」 モジュール |

|

「Configuring HSRP」 モジュール |

規格

|

|

|

|---|---|

この機能がサポートする新しい規格または変更された規格はありません。また、この機能による既存規格のサポートに変更はありません。 |

MIB

|

|

|

|---|---|

選択されたプラットフォーム、シスコ ソフトウェア リリース、およびフィーチャ セットの MIB を検索してダウンロードするには、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

この機能がサポートする新規 RFC または改訂 RFC はありません。また、この機能による既存 RFC のサポートに変更はありません。 |

シスコのテクニカル サポート

GLBP の機能情報

表 1 に、この章に記載されている機能および具体的な設定情報へのリンクを示します。

プラットフォーム サポートとソフトウェア イメージ サポートに関する情報を入手するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator を使用すると、特定のソフトウェア リリース、フィーチャ セット、またはプラットフォームをサポートするソフトウェア イメージを確認できます。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスします。Cisco.com のアカウントは必要ありません。

(注) 表 1 に、特定のソフトウェア リリース トレイン内の機能に対するサポートが導入されたソフトウェア リリースだけを示します。特に断りのないかぎり、そのソフトウェア リリース トレイン以降のリリースでもその機能がサポートされます。

|

|

|

|

|---|---|---|

GLBP は、冗長化されたルータ グループ間でパケットのロード シェアリングを行う一方、機能を停止したルータや回路(HSRP や VRRP など)からのデータ トラフィックを保護します。 このコンフィギュレーション モジュールのすべての項では、この機能についての情報を提供します。 この機能により、次のコマンドが導入または変更されました。 glbp forwarder preempt、glbp ip、glbp load-balancing、glbp name、glbp preempt、glbp priority、glbp sso、glbp timers、glbp timers redirect、glbp weighting、glbp weighting track、show glbp 。 |

||

GLBP クライアント キャッシュには、GLBP グループをデフォルト ゲートウェイとして使用しているネットワーク ホストに関する情報が含まれています。 GLBP クライアント キャッシュには、特定の GLBP グループを使用する各ホストの MAC アドレス、各ネットワーク ホストに割り当てられている GLBP フォワーダの数、GLBP グループの各フォワーダに現在割り当てられているネットワーク ホストの総数が格納されます。また、各ネットワーク ホストによって使用されるプロトコル アドレス、ホストとフォワーダの割り当てが最後に更新されてから経過した時間も格納されます。 この機能に関する詳細については、次の各項を参照してください。 glbp client-cache maximum および show glbp の各コマンドがこの機能により導入または変更されました。 |

||

MD5 認証は、代替となるプレーン テキスト認証スキームよりも高いセキュリティを実現します。MD5 認証を使用すると、各 GLBP グループ メンバが秘密キーを使用して、発信パケットの一部であるキー付き MD5 ハッシュを生成できます。着信パケットのキー付きハッシュが生成されると、生成されたハッシュと着信パケット内のハッシュが一致しない場合、パケットは無視されます。 この機能に関する詳細については、次の各項を参照してください。 • • • |

||

GLBP は In Service Software Upgrade(ISSU; インサービス ソフトウェア アップグレード)をサポートします。ISSU を使用すると、アクティブおよびスタンバイの Route Processor(RP; ルート プロセッサ)またはラインカード上で異なるバージョンの Cisco IOS ソフトウェアが実行されている場合でも、ハイアベイラビリティ(HA)システムをステートフル スイッチオーバー(SSO)モードで実行できるようになります。 この機能は、ソフトウェア アップグレード中に予定されたシステム停止中も同じレベルの HA 機能を提供します。不測のシステム停止が発生した場合も、SSO を使用できます。つまり、システムをセカンダリ RP に切り替えることができ、セッションを切断することなく、またパケットの損失も最小限に抑えながら、継続してパケットを転送できます。 |

||

GLBP が SSO を認識するようになりました。GLBP は、ルータがセカンダリ RP にフェールオーバーしたことを検出し、GLBP グループの現在の状態を継続することができます。 別の RP がインストールされ、プライマリ RP が機能を停止した場合にはその処理を引き継ぐように設定されても、SSO を認識する前であるときは GLBP はこれを認識できません。プライマリが機能を停止すると、GLBP デバイスは GLBP グループに参加しなくなります。また、そのロールに応じて、グループ内の他のルータにアクティブ ルータとしてのロールが引き継がれます。このように機能が強化され、GLBP がセカンダリ RP に対するフェールオーバーを検出できるようになったため、GLBP グループに何ら変化は生じません。セカンダリ RP が機能を停止した場合、プライマリ RP が以前として利用できない状態であると、GLBP グループはこの状態を検出して新たなアクティブ GLBP ルータを再度選定します。 この機能に関する詳細については、次の各項を参照してください。 debug glbp events 、 glbp sso 、 show glbp の各コマンドがこの機能により導入または変更されました。 |

用語集

AVF:Active Virtual Forwarder(アクティブ仮想フォワーダ)。GLBP グループ内の 1 つの仮想フォワーダが、指定の仮想 MAC アドレスのアクティブ仮想フォワーダとして選定されます。選定されたフォワーダは、指定の MAC アドレスに対するパケットの転送を処理します。1 つの GLBP グループに複数のアクティブ仮想フォワーダを存在させることができます。

AVG:Active Virtual Gateway(アクティブ仮想ゲートウェイ)。GLBP グループ内の 1 つの仮想ゲートウェイが、アクティブ仮想ゲートウェイとして選定されます。選定されたゲートウェイは、プロトコル動作を処理します。

GLBP グループ:Gateway Load Balancing Protocol グループ。接続された イーサネット インターフェイス上で同じ GLBP グループ番号を持つ、1 つまたは複数の GLBP ゲートウェイ。

GLBP ゲートウェイ:Gateway Load Balancing Protocol ゲートウェイ。GLBP を実行するルータまたはゲートウェイ。各 GLBP ゲートウェイは、1 つまたは複数の GLBP グループに参加できます。

ISSU:In Service Software Upgrade(インサービス ソフトウェア アップグレード)。パケット転送の実行中に Cisco IOS ソフトウェアの更新や変更を可能にするプロセス。ほとんどのネットワークでは、予定されているソフトウェア アップグレードがダウンタイムの大きな原因になっています。ISSU を使用すると、パケット転送を続行しながら Cisco IOS ソフトウェアを修正できるので、ネットワークの可用性が向上し、予定されているソフトウェア アップグレードによるダウンタイムを短縮することができます。

NSF:Nonstop Forwarding(ノンストップ フォワーディング)。機能停止状態からの回復処理を行っているルータに対してトラフィックの転送を継続するルータの機能。また、障害からの回復中であるルータは、自身に送信されたトラフィックをピアによって正しく転送することができます。

RP:Route Processor(ルート プロセッサ)。シャーシの中央制御装置の総称です。一般に、プラットフォーム固有の用語が使用されます(Cisco 7500 では RSP、Cisco 10000 では PRE、Cisco 7600 では SUP+MSFC など)。

RPR:Route Processor Redundancy(ルート プロセッサ冗長性)。RPR は、High System Availability(HSA)機能に代替方法を提供します。HSA を使用すると、システムはアクティブ RP が機能を停止したときにスタンバイ RP をリセットして使用できます。RPR を活用すると、アクティブ RP に致命的なエラーが発生したときにアクティブ RP とスタンバイ RP の間で迅速なスイッチオーバーが行われるため、不測のダウンタイムを減らすことができます。

RPR+:RPR の拡張。スタンバイ RP が完全に初期化されます。

SSO:Stateful Switchover(ステートフル スイッチオーバー)。アクティブ装置とスタンバイ装置間のステート情報を保持するためのアプリケーションおよび機能をイネーブルにします。

vIP:仮想 IP アドレス。IPv4 アドレス。設定された各 GLBP グループには、必ず 1 つの仮想 IP アドレスがあります。仮想 IP アドレスは、少なくとも 1 つの GLBP グループ メンバに設定する必要があります。他の GLBP グループ メンバは、Hello メッセージを通して仮想 IP アドレスを学習します。

アクティブ RP:Route Processor(RP; ルート プロセッサ)はシステムの制御、ネットワーク サービスの提供、ルーティング プロトコルの実行、システム管理インターフェイスの有効化を実行します。

スイッチオーバー:システム制御とルーティング プロトコルの実行がアクティブ RP からスタンバイ RP に移行するイベント。スイッチオーバーは、手動操作によって、またはハードウェア/ソフトウェアの機能停止によって発生します。スイッチオーバーには、個々のユニットのシステム制御とパケット転送を組み合わせるシステムでのパケット転送機能の移行が含まれることがあります。

スタンバイ RP:完全に初期化され、アクティブ RP から制御を引き受ける準備が整った RP。手動または機能停止によってスイッチオーバーが発生します。

チェックポインティング:クライアント固有のステート データを保存または同期する処理。このデータは、冗長性のあるスイッチオーバーを実現するため、リモートのピア クライアントに転送されます。また、プロセスを再開始するため、ローカル ルータに転送されます。有効なチェックポインティング セッションが確立すると、チェックポイントされたステート データは順番に破損のない状態でリモートのピア クライアントに配信されることが保証されます。

フィードバック

フィードバック