サービス挿入に関する情報

サービス挿入は、サービスチェーンとも呼ばれ、Cisco Catalyst SD-WAN オーバーレイファブリック内の特定のデータトラフィックのパスに 1 つ以上のネットワークサービスまたはセキュリティサービスを配置することを指します。これらのサービスは、トラフィックがルーティングされる一連のサービスであるサービスチェーンで定義されます。トラフィックは、データポリシーに設定したサービスチェーンアクションに従ってルーティングされます。

サービスチェーンは任意のデバイスに配置でき、フルメッシュ、ハブスポーク、Cisco Catalyst SD-WAN マルチリージョン ファブリック(MRF)など、任意のトポロジで使用できます。

Cisco Catalyst SD-WAN サービスチェーンは柔軟性があり、完全に自動化されており、VPN ごとに展開できます。サービスチェーンには、次の主な機能が含まれます。

-

サービスチェーンは、オーバーレイ、ローカル入力と出力、VPN 間と VPN 内、トランジット、ブランチ間、ブランチからインターネット、ブランチからクラウド、およびクラウド間のトラフィックに使用できます。

-

チェーン内のすべてのサービスを通過するトラフィックの自動転送

-

IPv4、IPv6、デュアルスタック、およびトンネル化のサービス接続メソッド

-

単一サービスのインスタンス間で設定可能な高可用性

-

単一サービスのインスタンス間での組み込みのロードバランシングにより、高可用性ペア間で等コスト マルチパス ルーティング(ECMP)をサポート

-

高度なサービストラッキング

-

複数のユーザー VPN(ユーザートラフィック VPN と異なる場合も同じ場合もあり)間でのサービスチェーン共有

-

制御ポリシー、データポリシー、インターフェイス ACL、およびサポートされている一致条件を使用したトラフィック ステアリング メソッド

-

フォールバックおよび制限動作

-

パスの設定と対称ルーティング

-

サービストランスポートとの間のセキュリティサービス

-

信頼できる高可用性ペアと信頼できない高可用性ペアおよびトラフィックマーキング(Cisco Catalyst SD-WAN Manager リリース 20.14.1 以降)

-

有用性に関する定期的なオンデマンド状態通知

-

Cisco Catalyst SD-WAN Manager オーケストレーション:ワークフローベースのサービスチェーンとトラフィックポリシーの設定

サービス挿入機能

次の表に、Cisco Catalyst SD-WAN Manager リリース 20.13.1 の前後のリリースにおけるサービスチェーン機能の機能に関する情報を示します。

|

機能 |

Cisco Catalyst SD-WAN Manager リリース 20.13.1 より前のリリース |

Cisco Catalyst SD-WAN Manager リリース 20.13.1 以降のリリース |

|---|---|---|

|

チェーン内の複数のサービス |

ネイティブサポートなし |

ネイティブサポート |

|

トラフィックステアリング |

制御ポリシー |

制御ポリシー、データポリシー、インターフェイス ACL |

|

ポリシーバインディング |

リモート |

リモートおよびローカル |

|

トラフィックのタイプ |

IPv4 |

IPv4、IPv6、デュアルスタック、トンネル |

|

ロードバランシング |

サービスエンドポイントとして機能する 4 つの IP アドレス間 |

すべてのトラフィックタイプのアクティブバックアップペアの 4 つのインスタンス間 |

|

高可用性 |

ロードバランシングによって提供されるとおり |

アクティブおよびバックアップペア |

|

トラッキング |

サービスインスタンスごとに 1 つの接続 |

抽象サービスへのすべての接続 |

|

設定可能なトラッカープローブ |

サポート対象外 |

すべてのトラッカーは個別に設定可能 |

|

バックグラウンドでのトラッキング |

サポート対象外 |

対応 |

|

アフィニティ(サービスルートとデータポリシー) |

サポート対象外 |

対応 |

|

TLOC 設定 |

サポート対象 |

サポート対象 |

|

フォールバック、制限 |

サポート対象外 |

対応 |

|

トンネル接続サービス |

サポート対象外 |

対応 |

|

共有サービス VPN |

サポート対象外 |

対応 |

|

サービストランスポートとの間 |

サポート対象外 |

対応 |

|

信頼できるポスチャと信頼できないポスチャ |

サポート対象外 |

Cisco Catalyst SD-WAN Manager リリース 20.14.1 以降でサポート対象 |

|

定期的およびオンデマンドの有用性 |

サポート対象外 |

対応 |

|

Cisco Catalyst SD-WAN Manager オーケストレーション |

機能テンプレートを使用 |

ワークフローライブラリと設定グループを使用(機能テンプレートはサポート対象外) |

|

展開 |

オンプレミス |

オンプレミス、クラウド、ミドルマイルのコロケーション |

|

サービスインスタンスタイプ |

物理 |

物理または仮想 |

サービス挿入の主要な概念と実装

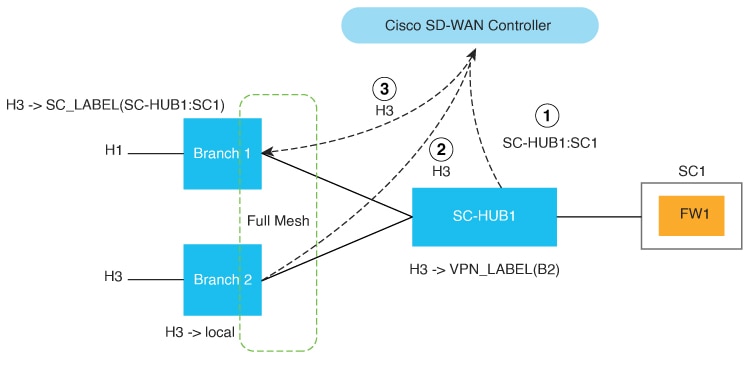

次の図は、サービスチェーンの基本概念と、サービスチェーンの作成と実行に関連する一般的な手順を示しています。

|

1 |

サービスの起動:

|

|

2 |

サービスチェーンの設定とアドバタイジング:

|

|

3 |

サービスチェーンポリシー:

|

|

4 |

トラフィックステアリング:

|

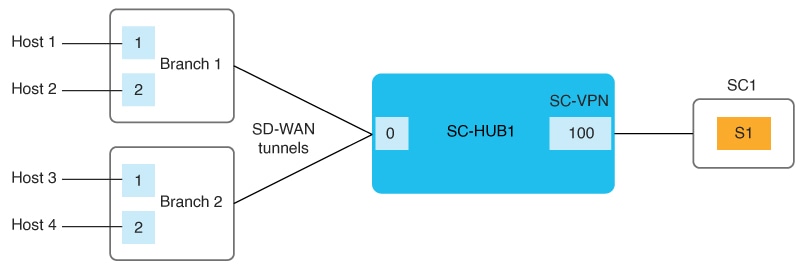

次の図は、サービス挿入の主要な要素を示しています。この図で、SC-HUB1 はサービスチェーンが接続されているルータです。

ヘアピンモデルでは、トラフィックは SC-HUB1 によってサービスチェーン内のサービスに送信され、サービスは SC-HUB1 にトラフィックを返します。SC-HUB1 は、トラフィックをサービスチェーン内の次のサービスに転送し、トラフィックがサービスチェーン内の最後のサービスから戻る場合は宛先に転送します。

Exit モデルでは、トラフィックは SC-HUB1 によってサービスチェーン内のサービスに送信され、サービスはトラフィックを宛先に転送します。トラフィックは宛先からサービスに戻り、SC-HUB1 に戻される場合があります。

フィードバック

フィードバック