- このマニュアルについて

- ASDM の概要

- プリファレンスの定義および コンフィギュレーション、診断、 ファイル管理ツールの使用

- 始める前に

- スタートアップ ウィザードの使用

- インターフェイスの設定

- マルチモードのインターフェイスの 設定

- Cisco ASA 5505 適応型セキュリティ アプライアンス用スイッチ ポート および VLAN インターフェイスの設定

- グローバル オブジェクトの追加

- セキュリティ コンテキストの設定

- デバイスの設定値と管理の設定

- DHCP、DNS、および WCCP サービス

- AAA サーバとユーザ アカウントの 設定

- 管理アクセスの設定

- 高可用性

- ロギングの設定

- ダイナミック ルーティングおよび スタティック ルーティングの設定

- マルチキャスト ルーティングの設定

- ファイアウォール モードの 概要

- アクセス ルールの設定

- EtherType ルールの設定

- AAA ルールの設定

- フィルタ ルールの設定

- サービス ポリシー ルールの設定

- アプリケーション レイヤ プロトコル 検査の設定

- NAT の設定

- ARP 検査およびブリッジング パラメータの設定

- 高度なファイアウォール保護の設定

- QoS の設定

- VPN

- SSL VPN ウィザード

- IKE

- 一般的な VPN 設定

- ダイナミック アクセス ポリシーの設定

- クライアントレス SSL VPN

- クライアントレス SSL VPN のエンド ユーザ設定

- 電子メール プロキシ

- SSL 設定の指定

- 証明書の設定

- IPS の設定

- Trend Micro Content Security の設定

- ロギングのモニタリング

- Trend Micro Content Security の モニタリング

- フェールオーバーのモニタリング

- インターフェイスのモニタリング

- ルーティングのモニタリング

- VPN のモニタリング

- プロパティのモニタリング

- 機能の ライセンスと仕様

- 認可と認証のための外部サーバの設定

- 索引

Cisco ASDM ユーザ ガイド Version 6.0(3)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2012年2月22日

章のタイトル: セキュリティ コンテキストの設定

セキュリティ コンテキストの設定

この章では、セキュリティ コンテキストの使用方法とマルチコンテキスト モードをイネーブルにする方法について説明します。この章には、次の項があります。

セキュリティ コンテキストの概要

1 台のセキュリティ アプライアンスを、セキュリティ コンテキストと呼ばれる複数の仮想装置に分割することができます。各コンテキストは、独自のセキュリティ ポリシー、インターフェイス、および管理者を持つ独立した装置です。マルチコンテキストは、複数のスタンドアロン装置を使用することに似ています。マルチコンテキスト モードでは、ルーティング テーブル、ファイアウォール機能、IPS、管理など、多くの機能がサポートされます。VPN、ダイナミック ルーティング プロトコルなど、いくつかの機能はサポートされません。

マルチコンテキスト モードの場合、セキュリティ アプライアンスには、セキュリティ ポリシー、インターフェイス、およびスタンドアロン装置で設定できるほとんどのオプションを識別するコンテキストごとのコンフィギュレーションが含まれます。システム管理者は、システム コンフィギュレーションに設定することでコンテキストを追加および管理します。このコンフィギュレーションは、シングルモードのコンフィギュレーション同様、スタートアップ コンフィギュレーションです。システム コンフィギュレーションは、セキュリティ アプライアンスの基本設定を識別します。システム コンフィギュレーションには、自分自身のネットワーク インターフェイスまたはネットワーク設定は含まれません。システムがネットワーク リソースにアクセスする必要が生じたとき(サーバからコンテキストをダウンロードするときなど)は、管理コンテキストとして指定されたコンテキストのいずれかを使用します。

管理コンテキストは、他のコンテキストとまったく同じです。ただ、ユーザが管理コンテキストにログインすると、システム管理者権限を持つので、システム コンテキストおよび他のすべてのコンテキストにアクセス可能になる点が異なります。

この項では、セキュリティ コンテキストの概要について説明します。次の項目を取り上げます。

•![]() 「セキュリティ アプライアンスによるパケットの分類方法」

「セキュリティ アプライアンスによるパケットの分類方法」

セキュリティ コンテキストの一般的な使用方法

マルチセキュリティ コンテキストを使用する状況には次のようなものがあります。

•![]() サービス プロバイダーとして、多数の顧客にセキュリティ サービスを販売する。セキュリティ アプライアンス上でマルチセキュリティ コンテキストをイネーブルにすることによって、費用対効果の高い、省スペース ソリューションを実装できます。このソリューションでは、顧客のトラフィックすべての分離とセキュリティが確保され、設定も容易です。

サービス プロバイダーとして、多数の顧客にセキュリティ サービスを販売する。セキュリティ アプライアンス上でマルチセキュリティ コンテキストをイネーブルにすることによって、費用対効果の高い、省スペース ソリューションを実装できます。このソリューションでは、顧客のトラフィックすべての分離とセキュリティが確保され、設定も容易です。

•![]() 大企業または広大な大学の構内で、各部門の完全な独立を維持する必要がある。

大企業または広大な大学の構内で、各部門の完全な独立を維持する必要がある。

サポートされていない機能

マルチコンテキスト モードでサポートされていない機能は、次のとおりです。

セキュリティ コンテキストは、スタティック ルートのみサポートします。マルチコンテキスト モードでは、OSPF または RIP をイネーブルにできません。

コンテキスト コンフィギュレーション ファイル

それぞれのコンテキストにコンフィギュレーション ファイルがあり、セキュリティ ポリシーおよびインターフェイスが指定されます。サポートされる機能のオプションはすべて、スタンドアロン装置で設定できます。コンテキスト コンフィギュレーションは、内部フラッシュ メモリまたは外部フラッシュ メモリ カードに保存することも、TFTP サーバ、FTP サーバ、または HTTP(S)サーバからダウンロードすることもできます。

セキュリティ アプライアンスには、個別のセキュリティ コンテキストだけでなく、コンテキストのリストなどセキュリティ アプライアンスの基本設定を識別するシステム コンフィギュレーションが含まれています。シングルモード コンフィギュレーションと同様、このコンフィギュレーションもスタートアップ コンフィギュレーションに常駐しています。

システム コンフィギュレーションには、自分自身のネットワーク インターフェイスまたはネットワーク設定は含まれません。システムがネットワーク リソースにアクセスする必要が生じたとき(サーバからコンテキストをダウンロードするときなど)は、管理コンテキストとして指定されたコンテキストのいずれかを使用します。システム コンフィギュレーションに含まれているものに、フェールオーバー トラフィック専用の特殊なフェールオーバー インターフェイスがあります。システムがすでにマルチコンテキスト モードになっている場合、またはシングルモードから変換された場合、管理コンテキストが admin.cfg と呼ばれるファイルとして内部フラッシュ メモリに自動的に作成されます。このコンテキストは「admin」と名付けられます。admin.cfg を管理コンテキストとして使用しない場合は、管理コンテキストを変更できます。

セキュリティ アプライアンスによるパケットの分類方法

セキュリティ アプライアンスに入ってくるパケットはいずれも分類する必要があります。その結果、セキュリティ アプライアンスは、どのコンテキストにパケットを送信するかを決定できます。ここでは、次の項目について説明します。

•![]() 「分類の例」

「分類の例」

(注) 宛先 MAC アドレスがマルチキャストまたはブロードキャスト MAC アドレスの場合、パケットが複製されて、各コンテキストに送信されます。

有効な分類子の基準

固有のインターフェイス

入力インターフェイスに関連付けられているコンテキストが 1 つだけの場合、セキュリティ アプライアンスはパケットをそのコンテキストに分類します。透過ファイアウォール モードでは、各コンテキストに固有のインターフェイスが必要なため、この方法は、常にパケット分類の目的で使用されます。

固有の MAC アドレス

マルチコンテキストがインターフェイスを共有している場合、分類子はインターフェイス MAC アドレスを使用します。セキュリティ アプライアンスでは、各コンテキストで異なる MAC アドレスを同一の共有インターフェイス(共有物理インターフェイスまたは共有サブインターフェイス)に割り当てることができます。デフォルトでは、共有インターフェイスには固有の MAC アドレスがありません。インターフェイスは、すべてのコンテキストの焼き付け済み MAC アドレスを使用します。固有の MAC アドレスがないと、アップストリーム ルータは直接コンテキストにルーティングできません。それぞれのインターフェイスを設定するときに、手動で MAC アドレスを設定できます(「Add/Edit Interface > Advanced」を参照してください)。または、自動的に MAC アドレスを設定することもできます(「Security Contexts」を参照してください)。

NAT コンフィギュレーション

固有の MAC アドレスがないと、分類子はパケットを代行受信し、宛先 IP アドレス ルックアップを実行します。その他すべてのフィールドは無視され、宛先 IP アドレスだけが使用されます。分類に宛先アドレスを使用するには、各セキュリティ コンテキストの背後にあるサブネットを分類子が認識できなければなりません。分類子は、NAT コンフィギュレーションに基づいて各コンテキストのサブネットを判別します。分類子は、宛先 IP アドレスを static コマンドまたは global コマンドのいずれかと照合します。 global コマンドの場合、分類子は、 nat コマンドまたはアクティブの NAT セッションを照合してパケットを分類する必要がありません。分類後に、パケットが宛先 IP アドレスとの通信ができるかどうかは、NAT および NAT 制御の設定方法によります。

たとえば、コンテキスト管理者が各コンテキストの static コマンドを次のように設定した場合、分類子はサブネット 10.10.10.0、10.20.10.0 および 10.30.10.0 を認識します。

(注) インターフェイス用管理トラフィックでは、インターフェイス IP アドレスが分類用として使用されます。

無効な分類子の基準

次のコンフィギュレーションは、パケットの分類に使用されません。

•![]() NAT 免除:分類子は、分類の目的では NAT 免除コンフィギュレーションを使用しません。これは、NAT 免除がマッピング インターフェイスを識別しないためです。

NAT 免除:分類子は、分類の目的では NAT 免除コンフィギュレーションを使用しません。これは、NAT 免除がマッピング インターフェイスを識別しないためです。

•![]() ルーティング テーブル:あるサブネットへのネクストホップとして外部ルータをポイントするスタティック ルートがコンテキストに含まれていて、同じサブネットに対する static コマンドが別のコンテキストに含まれている場合、分類子は、 static コマンドを使用してそのサブネットを宛先とするパケットを分類し、スタティック ルートを無視します。

ルーティング テーブル:あるサブネットへのネクストホップとして外部ルータをポイントするスタティック ルートがコンテキストに含まれていて、同じサブネットに対する static コマンドが別のコンテキストに含まれている場合、分類子は、 static コマンドを使用してそのサブネットを宛先とするパケットを分類し、スタティック ルートを無視します。

分類の例

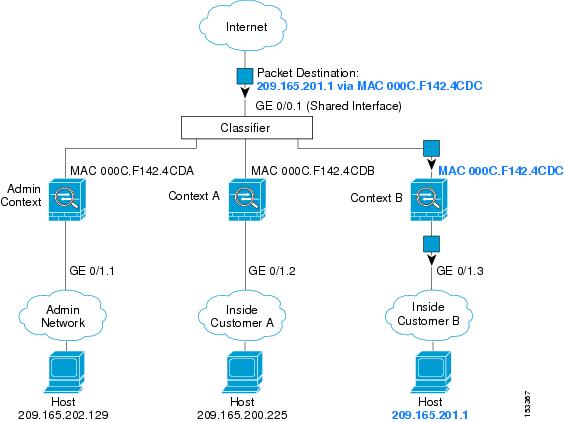

図9-1 に、外部インターフェイスを共有するマルチコンテキストを示します。ルータがパケットを送信する MAC アドレスがコンテキスト B に含まれているため、分類子は、パケットをコンテキスト B に割り当てます。

図9-1 MAC アドレスを使用した共有インターフェイスを持つパケット分類

図9-2 に、MAC アドレスが割り当てられていない外部インターフェイスを共有するマルチコンテキストを示します。コンテキスト B には宛先アドレスに一致するアドレス変換が含まれるため、分類子はパケットをコンテキスト B に割り当てます。

図9-2 NAT を使用した共有インターフェイスを持つパケット分類

内部ネットワークからのものを含め、新たに着信するトラフィックすべてが分類される点に注意してください。図9-3 に、内部ネットワークのコンテキスト B 上のホストがインターネットにアクセスしている場合を示します。分類子は、パケットをコンテキスト B に割り当てます。これは、入力インターフェイスがギガビット イーサネット 0/1.3 で、このイーサネットがコンテキスト B に割り当てられているためです。

(注) 内部インターフェイスを共有し、固有の MAC アドレスを使用していない場合、分類子には重要な制約事項がいくつかあります。分類子は、アドレス変換コンフィギュレーションに基づいてコンテキスト内のパケットを分類します。トラフィックの宛先アドレスを変換する必要があります。通常、外部アドレスに対して NAT を実行しないので、パケットを共有インターフェイスの内部から外部へ送信できない場合もあります。これは、Web のように巨大な外部ネットワークは、外部 NAT コンフィギュレーションのアドレスが予測できないためです。内部インターフェイスを共有する場合、固有の MAC アドレスを使用することを推奨します。

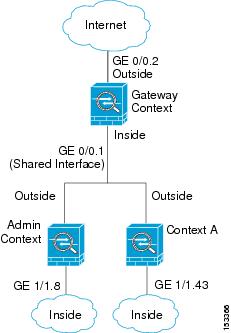

透過ファイアウォールでは、固有のインターフェイスを使用する必要があります。図9-4 は、インターネットにアクセスしているコンテキスト B 内部ネットワークのホストを示します。分類子は、パケットをコンテキスト B に割り当てます。これは、入力インターフェイスがギガビット イーサネット 1/0.3 で、このイーサネットがコンテキスト B に割り当てられているためです。

セキュリティ コンテキストのカスケード接続

コンテキストを別のコンテキストの前に直接置くことをコンテキストをカスケードするといいます。あるコンテキストの外部インターフェイスは、別のコンテキストの内部インターフェイスと同じインターフェイスです。いくつかのコンテキストのコンフィギュレーションを単純化する場合、最上位のコンテキストの共有パラメータを設定することにより、コンテキストをカスケードできます。

(注) コンテキストをカスケードするには、コンテキスト インターフェイスごとに固有の MAC アドレスを設定する必要があります。MAC アドレスのない共有インターフェイスのパケットを分類するには限界があるため、固有の MAC アドレスを指定せずにカスケード コンテキストを使用することはお勧めできません。

図9-5 は、ゲートウェイの背後に 2 つのコンテキストがあるゲートウェイ コンテキストを示します。

セキュリティ コンテキストへの管理アクセス

セキュリティ アプライアンスでは、マルチコンテキスト モードでのシステム管理者のアクセスと各コンテキスト管理者のアクセスを利用できます。次の各項では、システム管理者またはコンテキスト管理者としてのログインについて説明します。

システム管理者のアクセス

システム管理者としてセキュリティ アプライアンスにアクセスするには、次の 2 つの方法があります。

•![]() Telnet、SSH、または ASDM を使用する管理者コンテキストへのアクセス

Telnet、SSH、または ASDM を使用する管理者コンテキストへのアクセス

Telnet、SSH、および ASDM アクセスをイネーブルにするには、 第 13 章「管理アクセスの設定」 を参照してください。

システム管理者として、すべてのコンテキストにアクセスできます。

管理者またはシステムからコンテキストに変更する場合、ユーザ名はデフォルトの「enable_15」に変わります。そのコンテキストでコマンド認可を設定した場合は、「enable_15」というユーザの認可特権を設定するか、またはコンテキストのコマンド認可コンフィギュレーションで必要な特権を付与できる別のユーザ名でログインします。ユーザ名を指定してログインするには、 login コマンドを入力します。たとえば、「admin」というユーザ名で管理者コンテキストにログインします。管理者コンテキストにはコマンド認可コンフィギュレーションがありませんが、それ以外のすべてのコンテキストにはコマンド認可があります。便宜上、各コンテキスト コンフィギュレーションには、最大特権を持つ「admin」がユーザとして含まれています。管理者コンテキストからコンテキスト A に変更する場合、ユーザ名が変わるので、 login コマンドを入力して、再度「admin」でログインする必要があります。コンテキスト B に変更する場合には、 login コマンドを入力して、「admin」でログインする必要があります。

システム実行スペースでは AAA コマンドはサポートされていませんが、個別のログインのために、固有のイネーブル パスワードおよびユーザ名をローカル データベースに設定することができます。

コンテキスト管理者のアクセス

Telnet、SSH、または ASDM を使用して、コンテキストにアクセスできます。管理外コンテキストにログインすると、アクセスできるのはそのコンテキストのコンフィギュレーションだけです。そのコンテキストに個別のログインを付与することができます。Telnet、SSH、および SDM アクセスをイネーブルにして管理認証を設定するには、 第 13 章「管理アクセスの設定」 を参照してください。

CLI でのマルチコンテキスト モードのイネーブル化とディセーブル化

シスコへの発注方法によっては、セキュリティ アプライアンスがすでにマルチセキュリティ コンテキスト用に設定されている場合があります。 ただし、アップグレードする場合は、この項で説明する手順に従ってシングルモードからマルチモードへの変換が必要になる場合があります。

ASDM では、High Availability and Scalability Wizard を使用し、Active/Active フェールオーバーをイネーブルにした場合、シングルモードからマルチモードへの変更をサポートします。詳細については、「High Availability and Scalability ウィザードへのアクセスと使用」を参照してください。

Active/Active フェールオーバーを使用しない場合、またはシングルモードに戻す場合は、CLI でモードを変更する必要があります。 この項では、CLI でのモード変更について説明します。次の項目を取り上げます。

•![]() 「シングルモード コンフィギュレーションのバックアップ」

「シングルモード コンフィギュレーションのバックアップ」

シングルモード コンフィギュレーションのバックアップ

シングルモードからマルチモードに変換すると、セキュリティ アプライアンスは実行コンフィギュレーションを 2 つのファイルに変換します。元のスタートアップ コンフィギュレーションは保存されないため、実行コンフィギュレーションと異なる場合は、手順を進める前にバックアップを取る必要があります。

マルチコンテキスト モードのイネーブル化

コンテキスト モード(シングルまたはマルチ)は、リブートしても保持されますが、コンフィギュレーション ファイルには保存されません。別の装置にコンフィギュレーションをコピーする必要がある場合、 mode コマンドを実行して新しい装置のモードを一致するように設定します。

シングルモードからマルチモードに変換すると、セキュリティ アプライアンスは、実行コンフィギュレーションを 2 つのファイルに変換します。その 2 つは、システム コンフィギュレーションを構成する新しいスタートアップ コンフィギュレーションと、管理コンテキストを構成する admin.cfg です(内部フラッシュ メモリのルート ディレクトリに作成されます)。元の実行コンフィギュレーションは、old_running.cfg として保存されます(内部フラッシュ メモリのルート ディレクトリに保存されます)。元のスタートアップ コンフィギュレーションは保存されません。管理コンテキストのエントリは、「admin」という名前でシステム コンフィギュレーションにセキュリティ アプライアンスによって自動的に追加されます。

マルチモードをイネーブルにするには、次のコマンドを入力します。

シングルコンテキスト モードの復元

マルチモードからシングルモードに変換する場合、最初にスタートアップ コンフィギュレーション全体をセキュリティ アプライアンスにコピーします(可能な場合)。これは、シングルモードの装置にとって、マルチモードから継承されるシステム コンフィギュレーションは完全に機能を果たすコンフィギュレーションではないためです。システム コンフィギュレーションは、自身のコンフィギュレーションの一部としてネットワーク インターフェイスを持たないため、コンソールからセキュリティ アプライアンスにアクセスしてコピーをとる必要があります。

以前の実行コンフィギュレーションをスタートアップ コンフィギュレーションにコピーしてモードをシングルモードに変更するには、システム実行スペースで次の手順を実行します。

ステップ 1![]() 元の実行コンフィギュレーションのバックアップ バージョンを現在のスタートアップ コンフィギュレーションにコピーするには、システムの実行スペースで次のコマンドを入力します。

元の実行コンフィギュレーションのバックアップ バージョンを現在のスタートアップ コンフィギュレーションにコピーするには、システムの実行スペースで次のコマンドを入力します。

(注) 現在実行中のコンフィギュレーションを保存しないように注意してください。保存するとコピーしたコンフィギュレーションが上書きされます。

ステップ 2![]() モードをシングルモードに設定するには、システム実行スペースで次のコマンドを入力します。

モードをシングルモードに設定するには、システム実行スペースで次のコマンドを入力します。

リソース クラスの設定

デフォルトでは、コンテキストごとの最大限度が設定されている場合を除いて、すべてのセキュリティ コンテキストはセキュリティ アプライアンスのリソースに無制限にアクセスできます。ただし、1 つまたは複数のコンテキストがリソースを使用し過ぎて、他のコンテキストが接続できなくなる場合には、リソース管理の設定を行い、コンテキストごとのリソースの使用を制限することができます。

クラスおよびクラス メンバーの概要

セキュリティ アプライアンスでは、コンテキストをリソース クラスに割り当てることによりリソースを管理します。各コンテキストは、クラスが設定するリソース制限を使用します。ここでは、次の項目について説明します。

•![]() 「リソース制限」

「リソース制限」

リソース制限

クラスを作成すると、セキュリティ アプライアンスでは、そのクラスに割り当てられたコンテキストごとにリソースの一部を除外するのではなく、コンテキストの最大限度を設定します。リソースをオーバーサブスクライブしたり、特定のリソースを無制限にしたりすると、いくつかのコンテキストがリソースを使い果たして、他のコンテキストに対するサービスに影響が出ることがあります。

個々のリソースに、制限をパーセント(ハードウェアのシステム制限がある場合)または絶対値で設定できます。

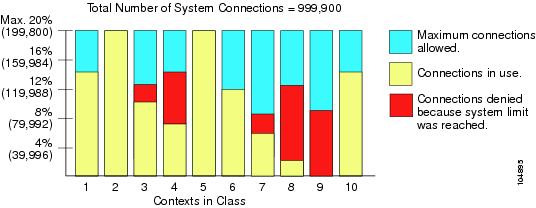

すべてのコンテキストに渡って 100% 以上割り当てることにより、セキュリティ アプライアンスをオーバーサブスクライブすることができます。たとえば、Bronze クラスにはコンテキストごとに 20% の接続制限を設定してから、そのクラスに 10 のコンテキストを割り当てると、合計は 200% になります。いくつかのコンテキストがシステムの制限を超えて同時に使用すれば、各コンテキストは、当初想定した 20% に満たなくなります(図9-6 を参照)。

すべてのコンテキストのリソースに、セキュリティ アプライアンスの実際の制限を超えた絶対値を割り当てると、セキュリティ アプライアンスのパフォーマンスが低下することがあります。

セキュリティ アプライアンスでは、あるクラスの 1 つまたは複数のリソースに、パーセントや絶対値ではなく、無制限アクセスを割り当てることができます。あるリソースが無制限の場合、コンテキストは、システムで利用できるリソース(実際に使用できるリソース)をすべて使用できます。たとえば、Silver クラスの中にコンテキスト A、B、C があり、各クラス メンバーに 1% の接続制限を課しているため、合計が 3% になります。しかし、3 つのコンテキストは、現在合計 2% しか使用していません。Gold クラスは無制限に接続できます。Gold クラスのコンテキストは、「未割り当て」接続の 97% 以上を使用できます。また、コンテキスト A、B、C が現在使用していない 1% の接続も(コンテキスト A、B、C の制限が合計 3% に到達できない場合でも)使用できます(図9-7 を参照)。無制限アクセスの設定は、セキュリティ アプライアンスのオーバーサブスクライブに似ています。相違点は、システムのオーバーサブスクライブ量について管理が劣る点です。

デフォルト クラス

すべてのコンテキストは、別のクラスに割り当てられていなければ、デフォルト クラスに属します。したがって、コンテキストをデフォルト クラスに特に割り当てる必要はありません。

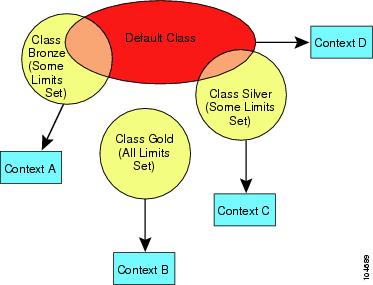

コンテキストがデフォルト クラス以外のクラスに属している場合、クラス設定は、常にデフォルト クラス設定を上書きします。ただし、他のクラス設定が定義されていない場合、メンバー コンテキストはデフォルト クラスを制限用に使用します。たとえば、同時接続に 2% を設定されたクラスを作成し、その他の制限がない場合、その他すべての制限はデフォルト クラスから継承されます。反対に、すべてのリソースに制限のあるクラスを作成すれば、そのクラスはデフォルト クラス設定を使用しません。

デフォルトでは、デフォルト クラスは、すべてのコンテキストに無制限アクセスを与えますが、例外は次の制限で、これらは、デフォルトでコンテキストごとの最大値に設定されます。

図9-8 に、デフォルト クラスと他のクラスとの関係を示します。コンテキスト A と C は、いくつか制限のあるクラスに属しています。他の制限は、デフォルト クラスから継承されます。コンテキスト B は、すべての制限がそのクラス(Gold クラス)に設定されているので、デフォルト クラスから制限を継承することはありません。コンテキスト D はクラスに割り当てられていないため、デフォルトでデフォルト クラスのメンバーになります。

クラス メンバー

クラスの設定を使用するには、コンテキストの定義時に、コンテキストをそのクラスに割り当てます。すべてのコンテキストは、別のクラスに割り当てられていなければ、デフォルト クラスに属します。したがって、コンテキストをデフォルト クラスに特に割り当てる必要はありません。コンテキストは 1 つのリソース クラスにだけ割り当てることができます。このルールの例外は、メンバー クラスで未定義の制限がデフォルト クラスから継承される点です。したがって、実際には、コンテキストはデフォルト クラスと別のクラスのメンバーということになります。

リソース クラスの追加

ステップ 1![]() まだシステム コンフィギュレーション モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

まだシステム コンフィギュレーション モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

ステップ 2![]() Context Management > Resource Class ペインで、 Add をクリックします。

Context Management > Resource Class ペインで、 Add をクリックします。

Add Resource Class ダイアログボックスが表示されます。

ステップ 3![]() Resource Class フィールドに、クラスの名前を 20 文字以内で入力します。

Resource Class フィールドに、クラスの名前を 20 文字以内で入力します。

ステップ 4![]() Count Limited Resources 領域で、リソースの同時接続制限を設定します。

Count Limited Resources 領域で、リソースの同時接続制限を設定します。

システム制限のないリソースは、パーセント(%)で設定できません。設定できるのは絶対値だけです。制限を設定しない場合、デフォルト クラスの制限値が継承されます。制限値がデフォルト クラスにない場合は、リソースは無制限またはシステム制限値(使用できる場合)に設定されます。

•![]() Hosts:セキュリティ アプライアンスを通して同時に接続できるホスト数の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Hosts:セキュリティ アプライアンスを通して同時に接続できるホスト数の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

•![]() Telnet:Telnet 同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

Telnet:Telnet 同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

•![]() ASDM Sessions:ASDM の同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 80 です。ASDM セッションは 2 つの HTTPS 接続を使用します。1 つは常駐の監視用、もう 1 つは変更時のみ使用できるコンフィギュレーション変更用です。たとえば、ASDM セッション数のシステム制限値が 32 の場合は、すべてのコンテキストで HTTPS セッション数が 64 で制限されます。

ASDM Sessions:ASDM の同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 80 です。ASDM セッションは 2 つの HTTPS 接続を使用します。1 つは常駐の監視用、もう 1 つは変更時のみ使用できるコンフィギュレーション変更用です。たとえば、ASDM セッション数のシステム制限値が 32 の場合は、すべてのコンテキストで HTTPS セッション数が 64 で制限されます。

•![]() Connections:TCP または UDP で同時接続する、任意の 2 つのホスト間の接続数の制限値を設定します。これには、1 台のホストと他の複数台のホストとの接続も含まれます。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合、0(システム制限値)と使用するモデルのシステム制限値の範囲で整数を入力し、リストの Absolute をクリックします。使用するモデルの接続制限については、『 Cisco ASDM Release Notes 』を参照してください。

Connections:TCP または UDP で同時接続する、任意の 2 つのホスト間の接続数の制限値を設定します。これには、1 台のホストと他の複数台のホストとの接続も含まれます。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合、0(システム制限値)と使用するモデルのシステム制限値の範囲で整数を入力し、リストの Absolute をクリックします。使用するモデルの接続制限については、『 Cisco ASDM Release Notes 』を参照してください。

•![]() Xlates:アドレス変換の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Xlates:アドレス変換の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

•![]() SSH:SSH セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

SSH:SSH セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

•![]() MAC Entries:(透過モードのみ)MAC アドレス テーブルに登録できる MAC アドレス エントリの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、0(システム制限値)~ 65535 の範囲で整数を入力し、リストの Absolute をクリックします。

MAC Entries:(透過モードのみ)MAC アドレス テーブルに登録できる MAC アドレス エントリの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、0(システム制限値)~ 65535 の範囲で整数を入力し、リストの Absolute をクリックします。

ステップ 5![]() Rate Limited Resources 領域で、リソースのレート制限を設定します。

Rate Limited Resources 領域で、リソースのレート制限を設定します。

制限を設定しない場合、デフォルト クラスの制限値が継承されます。制限値がデフォルト クラスにない場合は、デフォルトでは無制限になります。

•![]() Conns/sec:接続数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Conns/sec:接続数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

•![]() Syslogs/sec:システム ログ メッセージ数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Syslogs/sec:システム ログ メッセージ数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

•![]() Inspects/sec:アプリケーション検査数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Inspects/sec:アプリケーション検査数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

コンテキスト リソースの使用状況の監視

システム実行スペースからすべてのコンテキストのリソース使用状況を監視するには、次の手順を実行します。

ステップ 1![]() まだシステム モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

まだシステム モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

ステップ 2![]() ツールバーの Monitoring ボタンをクリックします。

ツールバーの Monitoring ボタンをクリックします。

ステップ 3![]() Context Resource Usage をクリックします。

Context Resource Usage をクリックします。

すべてのコンテキストのリソース使用状況を表示するには、次の各リソース タイプをクリックします。

–![]() Existing Connections (#):既存の接続の数を表示します。

Existing Connections (#):既存の接続の数を表示します。

–![]() Existing Connections (%):このコンテキストで使用されている接続数を、すべてのコンテキストで使用されている接続の総数のパーセントとして表示します。

Existing Connections (%):このコンテキストで使用されている接続数を、すべてのコンテキストで使用されている接続の総数のパーセントとして表示します。

–![]() Peak Connections (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク接続数を表示します。

Peak Connections (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク接続数を表示します。

•![]() Telnet :Telnet 接続の使用状況を表示します。

Telnet :Telnet 接続の使用状況を表示します。

–![]() Existing Connections (#):既存の接続の数を表示します。

Existing Connections (#):既存の接続の数を表示します。

–![]() Existing Connections (%):このコンテキストで使用されている接続数を、すべてのコンテキストで使用されている接続の総数のパーセントとして表示します。

Existing Connections (%):このコンテキストで使用されている接続数を、すべてのコンテキストで使用されている接続の総数のパーセントとして表示します。

–![]() Peak Connections (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク接続数を表示します。

Peak Connections (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク接続数を表示します。

–![]() Existing Connections (#):既存の接続の数を表示します。

Existing Connections (#):既存の接続の数を表示します。

–![]() Existing Connections (%):このコンテキストで使用されている接続数を、すべてのコンテキストで使用されている接続の総数のパーセントとして表示します。

Existing Connections (%):このコンテキストで使用されている接続数を、すべてのコンテキストで使用されている接続の総数のパーセントとして表示します。

–![]() Peak Connections (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク接続数を表示します。

Peak Connections (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク接続数を表示します。

•![]() Xlates :ネットワーク アドレス変換の使用状況を表示します。

Xlates :ネットワーク アドレス変換の使用状況を表示します。

–![]() Xlates (#):現在の xlate の数を表示します。

Xlates (#):現在の xlate の数を表示します。

–![]() Xlates (%):このコンテキストで使用されている xlate 数を、すべてのコンテキストで使用されている xlate の総数のパーセントとして表示します。

Xlates (%):このコンテキストで使用されている xlate 数を、すべてのコンテキストで使用されている xlate の総数のパーセントとして表示します。

–![]() Peak (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク xlate 数を表示します。

Peak (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク xlate 数を表示します。

–![]() NATs (#):現在の NAT ルールの数を表示します。

NATs (#):現在の NAT ルールの数を表示します。

–![]() NATs (%):このコンテキストで使用されている NAT ルール数を、すべてのコンテキストで使用されている NAT ルールの総数のパーセントとして表示します。

NATs (%):このコンテキストで使用されている NAT ルール数を、すべてのコンテキストで使用されている NAT ルールの総数のパーセントとして表示します。

–![]() Peak NATs (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク NAT ルール数を表示します。

Peak NATs (#): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のピーク NAT ルール数を表示します。

•![]() Syslogs :システム ログ メッセージのレートを表示します。

Syslogs :システム ログ メッセージのレートを表示します。

–![]() Syslog Rate (#/sec):システム ログ メッセージの現在のレートを表示します。

Syslog Rate (#/sec):システム ログ メッセージの現在のレートを表示します。

–![]() Syslog Rate (%):このコンテキストで生成されたシステム ログ メッセージ数を、すべてのコンテキストで生成されたシステム ログ メッセージの総数のパーセントとして表示します。

Syslog Rate (%):このコンテキストで生成されたシステム ログ メッセージ数を、すべてのコンテキストで生成されたシステム ログ メッセージの総数のパーセントとして表示します。

–![]() Peak Syslog Rate (#/sec): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のシステム ログ メッセージのピーク レートを表示します。

Peak Syslog Rate (#/sec): clear resource usage コマンドの使用またはデバイスのリブートにより統計情報が最後にクリアされて以降のシステム ログ メッセージのピーク レートを表示します。

ステップ 4![]() 表示をリフレッシュするには、 Refresh をクリックします。

表示をリフレッシュするには、 Refresh をクリックします。

Resource Class フィールドの説明

Resource Class

Resource Class ペインで、設定されているクラスと各クラスの情報を示します。クラスの追加、編集、削除もできます。

•![]() All Resources:個別設定されていないすべてのリソース制限を示します。常に 0 で、無制限を意味します。

All Resources:個別設定されていないすべてのリソース制限を示します。常に 0 で、無制限を意味します。

•![]() Connections:任意の 2 つのホスト間の TCP 接続または UDP 接続の制限値を示します。これには、1 台のホストと他の複数台のホストとの接続も含まれます。

Connections:任意の 2 つのホスト間の TCP 接続または UDP 接続の制限値を示します。これには、1 台のホストと他の複数台のホストとの接続も含まれます。

•![]() Hosts:セキュリティ アプライアンスを通して接続できるホスト数の制限値を示します。

Hosts:セキュリティ アプライアンスを通して接続できるホスト数の制限値を示します。

•![]() Telnet:Telnet セッション数の制限値を示します。デフォルトは 5 です。

Telnet:Telnet セッション数の制限値を示します。デフォルトは 5 です。

•![]() SSH:SSH セッションの制限値を示します。デフォルトは 5 です。

SSH:SSH セッションの制限値を示します。デフォルトは 5 です。

•![]() ASDM Sessions:ASDM 管理セッション数の制限値を示します。デフォルトは 5 です。ASDM セッションは、2 つの HTTPS 接続を使用します。1 つは常駐の監視用、もう 1 つは変更時にのみ使用できるコンフィギュレーション変更用です。たとえば、ASDM セッション数のシステム制限値が 32 の場合は、すべてのコンテキストで HTTPS セッション数が 64 で制限されます。

ASDM Sessions:ASDM 管理セッション数の制限値を示します。デフォルトは 5 です。ASDM セッションは、2 つの HTTPS 接続を使用します。1 つは常駐の監視用、もう 1 つは変更時にのみ使用できるコンフィギュレーション変更用です。たとえば、ASDM セッション数のシステム制限値が 32 の場合は、すべてのコンテキストで HTTPS セッション数が 64 で制限されます。

•![]() MAC:透過ファイアウォール モードで MAC アドレス テーブルに登録できる MAC アドレス数の制限値を示します。デフォルトは 65535 です。

MAC:透過ファイアウォール モードで MAC アドレス テーブルに登録できる MAC アドレス数の制限値を示します。デフォルトは 65535 です。

•![]() Fixups/sec:アプリケーション検査数/秒の制限値を示します。

Fixups/sec:アプリケーション検査数/秒の制限値を示します。

•![]() Syslogs/sec:システム ログ メッセージ数/秒の制限値を示します。

Syslogs/sec:システム ログ メッセージ数/秒の制限値を示します。

•![]() Contexts:このクラスに割り当てられたコンテキストを示します。

Contexts:このクラスに割り当てられたコンテキストを示します。

•![]() Delete:クラスを削除します。デフォルト クラスは削除できません。コンテキストが割り当てられているクラスを削除すると、コンテキストのクラスはデフォルトに戻ります。

Delete:クラスを削除します。デフォルト クラスは削除できません。コンテキストが割り当てられているクラスを削除すると、コンテキストのクラスはデフォルトに戻ります。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Resource Class

Add/Edit Resource Class ダイアログボックスでは、リソース クラスを追加または編集できます。

•![]() Resource Class:クラスの名前を 20 文字以内で設定します。

Resource Class:クラスの名前を 20 文字以内で設定します。

•![]() Count Limited Resources:リソースの同時接続制限を設定します。システム制限のないリソースは、パーセント(%)で設定できません。設定できるのは絶対値だけです。制限を設定しない場合、デフォルト クラスの制限値が継承されます。制限値がデフォルト クラスにない場合は、リソースは無制限またはシステム制限値(使用できる場合)に設定されます。

Count Limited Resources:リソースの同時接続制限を設定します。システム制限のないリソースは、パーセント(%)で設定できません。設定できるのは絶対値だけです。制限を設定しない場合、デフォルト クラスの制限値が継承されます。制限値がデフォルト クラスにない場合は、リソースは無制限またはシステム制限値(使用できる場合)に設定されます。

–![]() Hosts:セキュリティ アプライアンスを通して同時に接続できるホスト数の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Hosts:セキュリティ アプライアンスを通して同時に接続できるホスト数の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

–![]() Telnet:Telnet 同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

Telnet:Telnet 同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

–![]() ASDM Sessions:ASDM の同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 80 です。ASDM セッションは 2 つの HTTPS 接続を使用します。1 つは常駐の監視用、もう 1 つは変更時のみ使用できるコンフィギュレーション変更用です。たとえば、ASDM セッション数のシステム制限値が 32 の場合は、すべてのコンテキストで HTTPS セッション数が 64 で制限されます。

ASDM Sessions:ASDM の同時セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 80 です。ASDM セッションは 2 つの HTTPS 接続を使用します。1 つは常駐の監視用、もう 1 つは変更時のみ使用できるコンフィギュレーション変更用です。たとえば、ASDM セッション数のシステム制限値が 32 の場合は、すべてのコンテキストで HTTPS セッション数が 64 で制限されます。

–![]() Connections:TCP または UDP で同時接続する、任意の 2 つのホスト間の接続数の制限値を設定します。これには、1 台のホストと他の複数台のホストとの接続も含まれます。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合、0(システム制限値)と使用するモデルのシステム制限値の範囲で整数を入力し、リストの Absolute をクリックします。使用するモデルの接続制限については、『 Cisco ASDM Release Notes 』を参照してください。

Connections:TCP または UDP で同時接続する、任意の 2 つのホスト間の接続数の制限値を設定します。これには、1 台のホストと他の複数台のホストとの接続も含まれます。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合、0(システム制限値)と使用するモデルのシステム制限値の範囲で整数を入力し、リストの Absolute をクリックします。使用するモデルの接続制限については、『 Cisco ASDM Release Notes 』を参照してください。

–![]() Xlates:アドレス変換の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Xlates:アドレス変換の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

–![]() SSH:SSH セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

SSH:SSH セッションの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、1 ~ 5 の範囲で整数を入力し、リストの Absolute をクリックします。システムの最大セッション数は、コンテキスト全体で 100 です。

–![]() MAC Entries:(透過モードのみ)MAC アドレス テーブルに登録できる MAC アドレス エントリの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、0(システム制限値)~ 65535 の範囲で整数を入力し、リストの Absolute をクリックします。

MAC Entries:(透過モードのみ)MAC アドレス テーブルに登録できる MAC アドレス エントリの制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値をパーセントで設定する場合は、1 より大きい整数を入力し、リストの Percent をクリックします。100 パーセントより大きな値を割り当てると、デバイスをオーバーサブスクライブに設定できます。また、制限値を絶対値で設定する場合は、0(システム制限値)~ 65535 の範囲で整数を入力し、リストの Absolute をクリックします。

•![]() Rate Limited Resources:リソースのレート制限を設定します。制限を設定しない場合、デフォルト クラスの制限値が継承されます。制限値がデフォルト クラスにない場合は、デフォルトでは無制限になります。

Rate Limited Resources:リソースのレート制限を設定します。制限を設定しない場合、デフォルト クラスの制限値が継承されます。制限値がデフォルト クラスにない場合は、デフォルトでは無制限になります。

–![]() Conns/sec:接続数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Conns/sec:接続数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

–![]() Syslogs/sec:システム ログ メッセージ数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Syslogs/sec:システム ログ メッセージ数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

–![]() Inspects/sec:アプリケーション検査数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

Inspects/sec:アプリケーション検査数/秒の制限値を設定します。チェックボックスをオンにして、この制限値をイネーブルにします。制限値を 0 に設定すると、無制限になります。

•![]() Show Actual Class Limits:(デフォルト クラス以外の場合のみ)クラスを編集した場合、このボタンをクリックすると、設定した制限値と、設定しなかったがデフォルト クラスから継承された制限値が表示されます。

Show Actual Class Limits:(デフォルト クラス以外の場合のみ)クラスを編集した場合、このボタンをクリックすると、設定した制限値と、設定しなかったがデフォルト クラスから継承された制限値が表示されます。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

セキュリティ コンテキストの設定

この項では、セキュリティ コンテキストを追加する方法について説明します。次の項目を取り上げます。

セキュリティ コンテキストの追加

セキュリティ コンテキストを追加するには、次の手順を実行します。

ステップ 1![]() まだシステム コンフィギュレーション モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

まだシステム コンフィギュレーション モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

ステップ 2![]() Context Management > Security Contexts ペインで、 Add をクリックします。

Context Management > Security Contexts ペインで、 Add をクリックします。

ステップ 3![]() Security Context フィールドに、コンテキストの名前を 32 文字以内の文字列で入力します。

Security Context フィールドに、コンテキストの名前を 32 文字以内の文字列で入力します。

この名前では大文字と小文字が区別されます。たとえば、それぞれ「customerA」、「CustomerA」という名前を持つ 2 つのコンテキストを入力できます。「System」および「Null」(大文字および小文字)は予約されている名前であるため、使用できません。

ステップ 4![]() Interface Allocation 領域で、 Add ボタンをクリックし、コンテキストにインターフェイスを割り当てます。

Interface Allocation 領域で、 Add ボタンをクリックし、コンテキストにインターフェイスを割り当てます。

ステップ 5![]() Interfaces > Physical Interface ドロップダウン リストからインターフェイスを選択します。

Interfaces > Physical Interface ドロップダウン リストからインターフェイスを選択します。

メイン インターフェイスを割り当てる場合、サブインターフェイス ID を空白にします。サブインターフェイスまたはその範囲を指定すると、このインターフェイスに設定されます。透過ファイアウォール モードでは、他のコンテキストに割り当てられていないインターフェイスだけが表示されます。メイン インターフェイスが他のコンテキストに割り当てられている場合、サブインターフェイスを選択する必要があります。

ステップ 6![]() (オプション)Interfaces > Subinterface Range (optional) ドロップダウン リストで、サブインターフェイス ID を選択します。

(オプション)Interfaces > Subinterface Range (optional) ドロップダウン リストで、サブインターフェイス ID を選択します。

サブインターフェイス ID の範囲を指定する場合、2 つ目のドロップダウン リストが有効であれば、そこから最後の ID を選択します。

透過ファイアウォール モードでは、他のコンテキストに割り当てられていないサブインターフェイスだけが表示されます。

ステップ 7![]() (オプション)Aliased Names 領域で、 Use Aliased Name in Context をオンにして、このインターフェイスに対して、コンテキスト コンフィギュレーションでインターフェイス ID の代わりに使用するエイリアス名を設定します。

(オプション)Aliased Names 領域で、 Use Aliased Name in Context をオンにして、このインターフェイスに対して、コンテキスト コンフィギュレーションでインターフェイス ID の代わりに使用するエイリアス名を設定します。

エイリアス名の先頭および最後は英字にします。間の文字として使用できるのは、英字、数字、下線だけです。このフィールドで名前の最後を英字または下線にした場合、その名前の後に追加する数字を Range フィールドで設定できます。

b.![]() (オプション)Range フィールドで、エイリアス名のサフィックスを数字で設定します。

(オプション)Range フィールドで、エイリアス名のサフィックスを数字で設定します。

サブインターフェイスに範囲がある場合、範囲の数字を入力して名前の後に追加できます。

ステップ 8![]() (オプション)エイリアス名を設定した場合でもコンテキスト ユーザが物理インターフェイスのプロパティを表示できるようにするには、 Show Hardware Properties in Context をオンにします。

(オプション)エイリアス名を設定した場合でもコンテキスト ユーザが物理インターフェイスのプロパティを表示できるようにするには、 Show Hardware Properties in Context をオンにします。

ステップ 9![]() OK をクリックして、Add Context ダイアログボックスに戻ります。

OK をクリックして、Add Context ダイアログボックスに戻ります。

ステップ 10![]() (オプション)IPS 仮想センサーを使用する場合、センサーを IPS Sensor Allocation 領域のコンテキストに割り当てます。

(オプション)IPS 仮想センサーを使用する場合、センサーを IPS Sensor Allocation 領域のコンテキストに割り当てます。

IPS および仮想センサーの詳細については、 第 39 章「IPS の設定」 を参照してください。

ステップ 11![]() (オプション)このコンテキストをリソース クラスに割り当てるには、Resource Assignment > Resource Class ドロップダウン リストからクラス名を選択します。

(オプション)このコンテキストをリソース クラスに割り当てるには、Resource Assignment > Resource Class ドロップダウン リストからクラス名を選択します。

この領域から直接リソース クラスを追加または編集できます。詳細については、「リソース クラスの設定」を参照してください。

ステップ 12![]() コンテキスト コンフィギュレーションの場所を設定するには、Config URL ドロップダウン リストからファイル システム タイプを選択し、フィールドにパスを入力して URL を指定します。

コンテキスト コンフィギュレーションの場所を設定するには、Config URL ドロップダウン リストからファイル システム タイプを選択し、フィールドにパスを入力して URL を指定します。

ftp://server.example.com/configs/admin.cfg

ステップ 13![]() (オプション)外部ファイルシステムの場合、 Login をクリックしてユーザ名とパスワードを設定します。

(オプション)外部ファイルシステムの場合、 Login をクリックしてユーザ名とパスワードを設定します。

ステップ 14![]() (オプション)Active/Active フェールオーバーのフェールオーバー グループを設定するには、Failover Group ドロップダウン リストでグループ名を選択します。

(オプション)Active/Active フェールオーバーのフェールオーバー グループを設定するには、Failover Group ドロップダウン リストでグループ名を選択します。

ステップ 15![]() (オプション)Description フィールドに説明を追加します。

(オプション)Description フィールドに説明を追加します。

MAC アドレスの自動割り当て

この項では、コンテキスト インターフェイスに一意の MAC アドレスを割り当てる方法について説明します。次の項目を取り上げます。

MAC アドレスの概要

コンテキストがインターフェイスを共有できるようにするには、それぞれのコンテキスト インターフェイスに固有の MAC アドレスを割り当てることを推奨します。MAC アドレスは、コンテキスト内のパケットを分類するために使用します。インターフェイスを共有化していても、各コンテキストのインターフェイスに固有の MAC アドレスがない場合、宛先 IP アドレスを使用してパケットを分類します。宛先アドレスと NAT コンフィギュレーションとの照合が行われますが、この方式には、MAC アドレス方式に比べると、いくつか制限があります。パケットの分類については、「セキュリティ アプライアンスによるパケットの分類方法」を参照してください。

デフォルトでは、物理インターフェイスは焼き付け済み MAC アドレスを使用し、物理インターフェイスのすべてのサブインターフェイスは同じ焼き付け済み MAC アドレスを使用します。

フェールオーバーで使用する場合、セキュリティ アプライアンスでは、各インターフェイスにアクティブとスタンバイの両方の MAC アドレスが生成されます。アクティブ装置がフェールオーバーし、スタンバイ装置がアクティブになると、新たなアクティブ装置はアクティブ MAC アドレスを使用して、ネットワークの中断を最小限に抑えます。

インターフェイスをコンテキストに割り当てると、ただちに新しい MAC アドレスが生成されます。コンテキスト インターフェイスの作成後にこのオプションをイネーブルにすると、その直後に、MAC アドレスがすべてのインターフェイス用に生成されます。このオプションをディセーブルにすると、各インターフェイスの MAC アドレスはデフォルトの MAC アドレスに戻ります。たとえば、GigabitEthernet 0/1 のサブインターフェイスは、再度 GigabitEthernet 0/1 の MAC アドレスを使用するようになります。

•![]() アクティブ装置の MAC アドレス:12_ slot . port _ subid . contextid .

アクティブ装置の MAC アドレス:12_ slot . port _ subid . contextid .

•![]() スタンバイ装置の MAC アドレス:02_ slot . port _ subid . contextid

スタンバイ装置の MAC アドレス:02_ slot . port _ subid . contextid

インターフェイス スロットがないプラットフォームでは、スロットは常に 0 になります。 port はインターフェイスのポートです。 subid はサブインターフェイスの内部 ID ですが、表示できません。 contextid はコンテキストの内部 ID です。たとえば、ID 1 のコンテキストのインターフェイス GigabitEthernet 0/1.200 には、次の生成された MAC アドレスがあり、31 がサブインターフェイス 200 の内部 ID です。

生成された MAC アドレスがネットワーク内のプライベート MAC アドレスと競合することがまれに生じますが、その場合、MAC アドレスをコンテキスト内のインターフェイスに手動で設定することができます。MAC アドレスの手動設定については、「インターフェイスの設定」を参照してください。

MAC アドレス自動割り当てのイネーブル化

MAC アドレスの自動割り当てをイネーブルにするには、次の手順を実行します。

ステップ 1![]() まだシステム コンフィギュレーション モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

まだシステム コンフィギュレーション モードに入っていない場合、Device List ペインで、アクティブなデバイス IP アドレスの下にある System をダブルクリックします。

ステップ 2![]() Context Management > Security Contexts ペインで、 Mac-Address auto をオンにします。

Context Management > Security Contexts ペインで、 Mac-Address auto をオンにします。

Security Context フィールドの説明

Security Contexts

•![]() Interfaces:コンテキストに割り当てられたインターフェイスおよびサブインターフェイスを示します。インターフェイス名にエイリアスを割り当ててコンテキストを表示すると、エイリアス名がカッコ内に表示されます。サブインターフェイスの範囲を指定すると、先頭のサブインターフェイス番号と最後のサブインターフェイス番号の範囲がダッシュで示されます。

Interfaces:コンテキストに割り当てられたインターフェイスおよびサブインターフェイスを示します。インターフェイス名にエイリアスを割り当ててコンテキストを表示すると、エイリアス名がカッコ内に表示されます。サブインターフェイスの範囲を指定すると、先頭のサブインターフェイス番号と最後のサブインターフェイス番号の範囲がダッシュで示されます。

•![]() Resource:コンテキストのリソース クラスを示します。

Resource:コンテキストのリソース クラスを示します。

•![]() Config URL:コンテキスト コンフィギュレーションの場所を示します。

Config URL:コンテキスト コンフィギュレーションの場所を示します。

•![]() Group:このコンテキストが属するフェールオーバー グループを示します。

Group:このコンテキストが属するフェールオーバー グループを示します。

•![]() Mac-Address auto:プライベート MAC アドレスを各コンテキストの共有インターフェイスに自動的に割り当てます。

Mac-Address auto:プライベート MAC アドレスを各コンテキストの共有インターフェイスに自動的に割り当てます。

コンテキストがインターフェイスを共有できるようにするには、それぞれのコンテキスト インターフェイスに固有の MAC アドレスを割り当てることを推奨します。MAC アドレスは、コンテキスト内のパケットを分類するために使用します。インターフェイスを共有化していても、各コンテキストのインターフェイスに固有の MAC アドレスがない場合、宛先 IP アドレスを使用してパケットを分類します。宛先アドレスと NAT コンフィギュレーションとの照合が行われますが、この方式には、MAC アドレス方式に比べると、いくつか制限があります。パケットの分類については、「セキュリティ アプライアンスによるパケットの分類方法」を参照してください。

デフォルトでは、物理インターフェイスは焼き付け済み MAC アドレスを使用し、物理インターフェイスのすべてのサブインターフェイスは同じ焼き付け済み MAC アドレスを使用します。

フェールオーバーで使用する場合、セキュリティ アプライアンスでは、各インターフェイスにアクティブとスタンバイの両方の MAC アドレスが生成されます。アクティブ装置がフェールオーバーし、スタンバイ装置がアクティブになると、新たなアクティブ装置はアクティブ MAC アドレスを使用して、ネットワークの中断を最小限に抑えます。

インターフェイスをコンテキストに割り当てると、ただちに新しい MAC アドレスが生成されます。コンテキスト インターフェイスの作成後にこのオプションをイネーブルにすると、その直後に、MAC アドレスがすべてのインターフェイス用に生成されます。このオプションをディセーブルにすると、各インターフェイスの MAC アドレスはデフォルトの MAC アドレスに戻ります。たとえば、GigabitEthernet 0/1 のサブインターフェイスは、再度 GigabitEthernet 0/1 の MAC アドレスを使用するようになります。

アクティブ装置の MAC アドレス:12_ slot . port _ subid . contextid .

スタンバイ装置の MAC アドレス:02_ slot . port _ subid . contextid

インターフェイス スロットがないプラットフォームでは、スロットは常に 0 になります。 port はインターフェイスのポートです。 subid はサブインターフェイスの内部 ID ですが、表示できません。 contextid はコンテキストの内部 ID です。たとえば、ID 1 のコンテキストのインターフェイス GigabitEthernet 0/1.200 には、次の生成された MAC アドレスがあり、31 がサブインターフェイス 200 の内部 ID です。

生成された MAC アドレスがネットワーク内のプライベート MAC アドレスと競合することがまれに生じますが、その場合、MAC アドレスをコンテキスト内のインターフェイスに手動で設定することができます。MAC アドレスの手動設定については、「インターフェイスの設定」を参照してください。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Context

•![]() Security Context:コンテキスト名を 32 文字以内で設定します。大文字と小文字が区別されるため、たとえば「customerA」と「CustomerA」の 2 種類のコンテキストを使用できます。「System」および「Null」(大文字および小文字)は予約されている名前であるため、使用できません。

Security Context:コンテキスト名を 32 文字以内で設定します。大文字と小文字が区別されるため、たとえば「customerA」と「CustomerA」の 2 種類のコンテキストを使用できます。「System」および「Null」(大文字および小文字)は予約されている名前であるため、使用できません。

•![]() Interface Allocation:コンテキストに割り当てられたインターフェイスおよびサブインターフェイスを示します。

Interface Allocation:コンテキストに割り当てられたインターフェイスおよびサブインターフェイスを示します。

–![]() Interface:インターフェイス ID を示します。サブインターフェイスの範囲を指定すると、先頭のサブインターフェイス番号と最後のサブインターフェイス番号の範囲がダッシュで示されます。

Interface:インターフェイス ID を示します。サブインターフェイスの範囲を指定すると、先頭のサブインターフェイス番号と最後のサブインターフェイス番号の範囲がダッシュで示されます。

–![]() Aliased Name:インターフェイス ID の代わりにコンテキスト コンフィギュレーションで使用できるインターフェイスのエイリアス名を示します。

Aliased Name:インターフェイス ID の代わりにコンテキスト コンフィギュレーションで使用できるインターフェイスのエイリアス名を示します。

–![]() Visible:エイリアス名が設定されている場合でも、コンテキスト ユーザが物理インターフェイスのプロパティを表示できるかどうかを示します。

Visible:エイリアス名が設定されている場合でも、コンテキスト ユーザが物理インターフェイスのプロパティを表示できるかどうかを示します。

•![]() IPS Sensor Allocation:各コンテキストに 1 つ以上の IPS 仮想センサーを割り当てることができます。 割り当てると、AIP SSM にトラフィックを送信するためのコンテキストを設定するときに、コンテキストに割り当てられているセンサーは指定でき、コンテキストに割り当てられていないセンサーは指定できません。 コンテキストにセンサーを割り当てない場合、AIP SSM で設定されているデフォルト センサーが使用されます。 同じセンサーを複数のコンテキストに割り当てることができます。詳細については、「仮想センサーの使用」を参照してください。

IPS Sensor Allocation:各コンテキストに 1 つ以上の IPS 仮想センサーを割り当てることができます。 割り当てると、AIP SSM にトラフィックを送信するためのコンテキストを設定するときに、コンテキストに割り当てられているセンサーは指定でき、コンテキストに割り当てられていないセンサーは指定できません。 コンテキストにセンサーを割り当てない場合、AIP SSM で設定されているデフォルト センサーが使用されます。 同じセンサーを複数のコンテキストに割り当てることができます。詳細については、「仮想センサーの使用」を参照してください。

–![]() Sensor Name:割り当てられているセンサーを表示します。 割り当てることができるのは、AIP SSM で使用可能なセンサーだけです。

Sensor Name:割り当てられているセンサーを表示します。 割り当てることができるのは、AIP SSM で使用可能なセンサーだけです。

–![]() Mapped Sensor Name:センサーにマッピングされる名前を表示します。 このセンサー名は、コンテキスト内で実際のセンサー名の代わりに使用できます。 マッピングされる名を指定しない場合、コンテキスト内でセンサー名が使用されます。 セキュリティ上の理由から、コンテキストが使用しているセンサーをコンテキスト管理者に知られたくない場合があります。 または、コンテキスト コンフィギュレーションの汎用化が必要な場合もあります。 たとえば、すべてのコンテキストに「sensor1」および「sensor2」というセンサーを使用させる場合、コンテキスト A の sensor1 および sensor2 には「highsec」センサーおよび「lowsec」センサーをマッピングし、コンテキスト B の sensor1 および sensor2 には、「medsec」センサーおよび「lowsec」センサーをマッピングすることができます。

Mapped Sensor Name:センサーにマッピングされる名前を表示します。 このセンサー名は、コンテキスト内で実際のセンサー名の代わりに使用できます。 マッピングされる名を指定しない場合、コンテキスト内でセンサー名が使用されます。 セキュリティ上の理由から、コンテキストが使用しているセンサーをコンテキスト管理者に知られたくない場合があります。 または、コンテキスト コンフィギュレーションの汎用化が必要な場合もあります。 たとえば、すべてのコンテキストに「sensor1」および「sensor2」というセンサーを使用させる場合、コンテキスト A の sensor1 および sensor2 には「highsec」センサーおよび「lowsec」センサーをマッピングし、コンテキスト B の sensor1 および sensor2 には、「medsec」センサーおよび「lowsec」センサーをマッピングすることができます。

–![]() Default Sensor:セキュリティ コンテキストにデフォルト センサーを割り当てます。 コンテキスト コンフィギュレーション内に IPS を設定するときにセンサー名を指定しない場合、コンテキストはデフォルト センサーを使用します。 1 つのコンテキストに設定できるデフォルト センサーは 1 つだけです。 デフォルトとしてセンサーを指定せず、コンテキスト コンフィギュレーションにセンサー名が含まれていない場合、トラフィックは AIP SSM のデフォルト センサーを使用します。

Default Sensor:セキュリティ コンテキストにデフォルト センサーを割り当てます。 コンテキスト コンフィギュレーション内に IPS を設定するときにセンサー名を指定しない場合、コンテキストはデフォルト センサーを使用します。 1 つのコンテキストに設定できるデフォルト センサーは 1 つだけです。 デフォルトとしてセンサーを指定せず、コンテキスト コンフィギュレーションにセンサー名が含まれていない場合、トラフィックは AIP SSM のデフォルト センサーを使用します。

•![]() Resource Assignment:コンテキストをリソース クラスに割り当てます。

Resource Assignment:コンテキストをリソース クラスに割り当てます。

–![]() Resource Class:リストからクラスを選択します。

Resource Class:リストからクラスを選択します。

•![]() Config URL:コンテキスト コンフィギュレーションの場所を URL として指定します。リストからファイル システムのタイプを選択して、サーバ(リモート ファイル システムの)、パス、ファイル名をフィールドに入力します。FTP の場合、URL は次の形式になります。

Config URL:コンテキスト コンフィギュレーションの場所を URL として指定します。リストからファイル システムのタイプを選択して、サーバ(リモート ファイル システムの)、パス、ファイル名をフィールドに入力します。FTP の場合、URL は次の形式になります。

ftp://server.example.com/configs/admin.cfg

•![]() Login:リモート ファイル システムのユーザ名とパスワードを設定します。

Login:リモート ファイル システムのユーザ名とパスワードを設定します。

•![]() Failover Group:アクティブ/アクティブ フェールオーバーの場合のフェールオーバー グループを設定します。

Failover Group:アクティブ/アクティブ フェールオーバーの場合のフェールオーバー グループを設定します。

•![]() Description:(オプション)コンテキストの説明を入力します。

Description:(オプション)コンテキストの説明を入力します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Interface Allocation

•![]() Interfaces:物理インターフェイスおよびサブインターフェイス ID を指定します。

Interfaces:物理インターフェイスおよびサブインターフェイス ID を指定します。

–![]() Physical Interface:コンテキストに割り当てる物理インターフェイスを設定します。メイン インターフェイスを割り当てる場合、サブインターフェイス ID を空白にします。サブインターフェイスまたはその範囲を指定すると、このインターフェイスに設定されます。透過ファイアウォール モードでは、他のコンテキストに割り当てられていないインターフェイスだけが表示されます。メイン インターフェイスが他のコンテキストに割り当てられている場合、サブインターフェイスを選択する必要があります。

Physical Interface:コンテキストに割り当てる物理インターフェイスを設定します。メイン インターフェイスを割り当てる場合、サブインターフェイス ID を空白にします。サブインターフェイスまたはその範囲を指定すると、このインターフェイスに設定されます。透過ファイアウォール モードでは、他のコンテキストに割り当てられていないインターフェイスだけが表示されます。メイン インターフェイスが他のコンテキストに割り当てられている場合、サブインターフェイスを選択する必要があります。

–![]() Sub Interface Range(オプション):サブインターフェイス ID またはサブインターフェイス ID の範囲を設定します。サブインターフェイスを 1 つだけ指定する場合は、ID を最初のリストから選択します。範囲を指定する場合は、次のリストから最後の ID を選択します。透過ファイアウォール モードでは、他のコンテキストに割り当てられていないサブインターフェイスだけが表示されます。

Sub Interface Range(オプション):サブインターフェイス ID またはサブインターフェイス ID の範囲を設定します。サブインターフェイスを 1 つだけ指定する場合は、ID を最初のリストから選択します。範囲を指定する場合は、次のリストから最後の ID を選択します。透過ファイアウォール モードでは、他のコンテキストに割り当てられていないサブインターフェイスだけが表示されます。

•![]() Aliased Names:インターフェイス ID の代わりにコンテキスト コンフィギュレーションで使用できるインターフェイスのエイリアス名を設定します。

Aliased Names:インターフェイス ID の代わりにコンテキスト コンフィギュレーションで使用できるインターフェイスのエイリアス名を設定します。

–![]() Use Aliased Name in Context:コンテキストのエイリアス名をイネーブルにします。

Use Aliased Name in Context:コンテキストのエイリアス名をイネーブルにします。

–![]() Name:エイリアス名を設定します。エイリアス名の先頭および最後は英字にします。間の文字として使用できるのは、英字、数字、下線だけです。このフィールドで名前の最後を英字または下線にした場合、その名前の後に追加する数字を Range フィールドで設定できます。

Name:エイリアス名を設定します。エイリアス名の先頭および最後は英字にします。間の文字として使用できるのは、英字、数字、下線だけです。このフィールドで名前の最後を英字または下線にした場合、その名前の後に追加する数字を Range フィールドで設定できます。

–![]() Range:エイリアス名の拡張子を数字で設定します。サブインターフェイスに範囲がある場合、範囲の数字を入力して名前の後に追加できます。

Range:エイリアス名の拡張子を数字で設定します。サブインターフェイスに範囲がある場合、範囲の数字を入力して名前の後に追加できます。

•![]() Show Hardware Properties in Context:エイリアス名が設定されている場合でも、コンテキスト ユーザは物理インターフェイスのプロパティを表示できます。

Show Hardware Properties in Context:エイリアス名が設定されている場合でも、コンテキスト ユーザは物理インターフェイスのプロパティを表示できます。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

フィードバック

フィードバック