- はじめに

- ASDM の概要

- プリファレンスの定義プリファレンスの定義およびコンフィギュレーション、診断、ファイル管理ツールの使用

- はじめる前に

- Startup Wizard の使用

- インターフェイスの設定

- マルチ モードのインターフェイスの設定

- Cisco ASA 5505 適応型セキュリティ アプライアンス用スイッチ ポートおよび VLAN インターフェイスの設定

- グローバル オブジェクトの追加

- セキュリティ コンテキストの設定

- デバイスの設定値と管理の設定

- DHCP、DNS、および WCCP サービス

- AAA サーバおよびユーザ アカウントの設定

- 管理アクセスの設定

- ハイ アベイラビリティ

- ロギングの設定

- ダイナミック ルーティングおよびスタティック ルーティングの設定

- マルチキャスト ルーティングの設定

- ファイアウォール モードの概要

- EtherType ルールの設定

- AAA ルールの設定

- フィルタ ルールの設定

- サービス ポリシー ルールの設定

- アプリケーション レイヤ プロトコル インスペクションの設定

- NAT の設定

- ARP インスペクションおよびブリッジング パラメータの設定

- 高度なファイアウォール保護の設定

- QoS の設定

- VPN

- SSL VPN Wizard

- IKE

- General

- ダイナミック アクセス ポリシーの設定

- クライアントレス SSL VPN

- クライアントレス SSL VPN のエンド ユーザ設定

- 電子メール プロキシ

- SSL 設定の指定

- 証明書の設定

- IPS の設定

- Trend Micro Content Security の設定

- ロギングのモニタリング

- Trend Micro Content Security のモニタリング

- フェールオーバー動作のモニタ

- インターフェイスのモニタリング

- ルーティングのモニタリング

- VPN のモニタリング

- プロパティのモニタリング

- 機能のライセンスと仕様

- 許可および認証用の外部サーバの設定

Cisco ASDM ユーザ ガイド バージョン 6.0(3)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月2日

章のタイトル: クライアントレス SSL VPN

- セキュリティ対策

- クライアントレス SSL VPN のシステム要件について

- Cisco Secure Desktop の設定

- Application Helper の設定

- SharePoint アクセスのクロック精度

- Auto Signon

- セッションの設定

- Java Code Signer

- コンテンツ キャッシュ

- Content Rewrite

- Java Code Signer

- Encoding

- Port Forwarding

- 外部プロキシ サーバの使用法の設定

- プロキシ バイパスの設定

- DTLS 設定

- SSL VPN Client の設定

- Bypass Interface Access List

- SSO Servers

- サーバと URL

- スマート トンネル アクセスの設定

- ブラウザ プラグインのインストールについて

- プラグインの要件および制限事項

- プラグインのためのセキュリティ アプライアンスの準備

- シスコによって再配布されたプラグインのインストール

- サードパーティ プラグインのアセンブリとインストール:Citrix Java Presentation Server Client の場合

- ブックマークの設定

- Add/Edit Bookmark List

- Add Bookmark Entry

- ブックマーク リストのインポートおよびエクスポート

- Configure Web Contents

- Web コンテンツのインポートおよびエクスポート

- Add/Edit Post Parameter

クライアントレス SSL VPN

クライアントレス SSL VPN によってユーザは、Web ブラウザを使用してセキュリティ アプライアンスへのセキュアなリモートアクセス VPN トンネルを確立できます。ソフトウェアまたはハードウェア クライアントは必要ありません。クライアントレス SSL VPN を使用することで、HTTPS インターネット サイトにアクセスできるほとんどすべてのコンピュータから、幅広い Web リソースと、Web 対応およびレガシー アプリケーションに簡単にアクセスできます。クライアントレス SSL VPN は Secure Sockets Layer(SSL)プロトコルおよびその後継の Transport Layer Security(SSL/TLS1)を使用して、リモート ユーザと、中央サイトで設定した特定のサポートされている内部リソースとの間で、セキュアな接続を提供します。セキュリティ アプライアンスはプロキシで処理する必要がある接続を認識し、HTTP サーバは認証サブシステムと対話してユーザを認証します。

ネットワーク管理者は、ユーザまたはグループ単位でネットワーク リソースへのアクセスを提供します。ユーザは、これらのリソースに直接アクセスすることはできません。

クライアントレス SSL VPN は、プラットフォームにて、シングル ルーテッド モードで動作します。

エンド ユーザ向けのクライアントレス SSL VPN の設定方法については、「 クライアントレス SSL VPN のエンド ユーザ設定」を参照してください。

セキュリティ対策

セキュリティ アプライアンス上のクライアントレス SSL VPN 接続は、リモート アクセス IPSec 接続とは異なっています。特に SSL 対応サーバとの対話方法やセキュリティ上のリスクを減らすための対策に違いがあります。

クライアントレス SSL VPN 接続では、セキュリティ アプライアンスは、エンド ユーザの Web ブラウザとターゲット Web サーバとの間のプロキシとして機能します。ユーザが SSL 対応 Web サーバに接続すると、セキュリティ アプライアンスはセキュアな接続を確立し、SSL 証明書を検証します。ブラウザは提示された SSL 証明書を受信しないため、この証明書を検証することはできません。

セキュリティ アプライアンス上の現在のクライアントレス SSL VPN 実装では、有効期限が切れた証明書を提示するサイトとの通信は許可されません。また、セキュリティ アプライアンスは、それらの SSL 対応サイトに対して信頼できる CA 証明書の検証も実行しません。このため、Web 対応サービスで使用する前に、SSL 対応 Web サーバが配信するページの証明書を検証することによるメリットは、ユーザにはありません。

ステップ 1![]() クライアントレス SSL VPN アクセスを必要とするすべてのユーザにグループ ポリシーを設定し、そのグループ ポリシーに対してだけクライアントレス SSL VPN をイネーブルにします。

クライアントレス SSL VPN アクセスを必要とするすべてのユーザにグループ ポリシーを設定し、そのグループ ポリシーに対してだけクライアントレス SSL VPN をイネーブルにします。

ステップ 2![]() グループ ポリシーを開き、[General] > [More Options] > [Web ACL] を選択して [Manage] をクリックします。プライベート ネットワーク内の特定のターゲットへのアクセスだけを許可する、プライベート ネットワークへのアクセスだけを許可する、インターネット アクセスを拒否する、または信頼できるサイトへのアクセスだけを許可する Web ACL を作成します。クライアントレス アクセス用に設定しているすべてのポリシー(グループ ポリシー、ダイナミック アクセス ポリシー、またはその両方)に Web ACL を適用します。DAP 上では、[Network ACL Filters] タブでネットワーク ACL を選択します。

グループ ポリシーを開き、[General] > [More Options] > [Web ACL] を選択して [Manage] をクリックします。プライベート ネットワーク内の特定のターゲットへのアクセスだけを許可する、プライベート ネットワークへのアクセスだけを許可する、インターネット アクセスを拒否する、または信頼できるサイトへのアクセスだけを許可する Web ACL を作成します。クライアントレス アクセス用に設定しているすべてのポリシー(グループ ポリシー、ダイナミック アクセス ポリシー、またはその両方)に Web ACL を適用します。DAP 上では、[Network ACL Filters] タブでネットワーク ACL を選択します。

ステップ 3![]() ユーザがブラウザベースの接続を確立するときに表示される ポータル ページ 上の URL エントリをディセーブルにします。そのためには、グループ ポリシーのポータル フレームと DAP の [Functions] タブの両方で、[URL Entry] の横にある [Disable] をクリックします。

ユーザがブラウザベースの接続を確立するときに表示される ポータル ページ 上の URL エントリをディセーブルにします。そのためには、グループ ポリシーのポータル フレームと DAP の [Functions] タブの両方で、[URL Entry] の横にある [Disable] をクリックします。

ステップ 4![]() ユーザに、ポータル ページの上のネイティブ ブラウザの Address フィールドに外部 URL を入力するか、別のブラウザ ウィンドウを開いて、外部サイトにアクセスするかを指示します。

ユーザに、ポータル ページの上のネイティブ ブラウザの Address フィールドに外部 URL を入力するか、別のブラウザ ウィンドウを開いて、外部サイトにアクセスするかを指示します。

クライアントレス SSL VPN のシステム要件について

クライアントレス SSL VPN は、次の OS とブラウザからのアクセスをサポートしています。

|

|

|

|

|---|---|---|

| KB952876 を適用した Vista SP1 以降 |

||

Windows XP SP2 以降で Web フォルダをサポートするには、 Microsoft KB892211 修正プログラム が必要です。 |

||

Windows Vista は、Windows Shares(CIFS)Web フォルダをサポートしていません。 Windows 2000 SP4 では、Web フォルダをサポートするために Microsoft KB892211 ホットフィックス が必要です。 |

||

DoD Common Access Card および SmartCard を含む証明書認証は、Safari キーチェーンだけで動作します。 |

||

| 1.MAPI プロトコルを使用した Microsoft Outlook Exchange 通信では、リモート ユーザが AnyConnect を使用する必要があります。 |

ActiveX ページでは、関連するポリシー グループに対する ActiveX リレーのデフォルト設定(イネーブル)を使用する必要があります。あるいは、スマート トンネル リストをポリシーに割り当て、エンドポイント上のブラウザ プロキシ例外リストにプロキシが指定されている場合、ユーザはそのリストに「shutdown.webvpn.relay.」エントリを追加する必要があります。

Windows 7、Vista、Internet Explorer 8、Mac OS、および Linux では、クライアントレス SSL VPN アクセスで Windows Shares(CIFS)Web フォルダがサポートされていません。Windows XP SP2 で Web フォルダをサポートするには、 Microsoft 社が提供するホットフィックス が必要です。

ASA は DSA 証明書をサポートしていません。サポートしているのは RSA 証明書です。

次の名前のクライアントレス アプリケーションでサポートされているプラットフォームについては、以降のセクションを参照してください。

ACL

ユーザ セッションに適用する ACL(アクセス コントロール リスト)を設定できます。ACL は、特定のネットワーク、サブネット、ホスト、および Web サーバへのユーザ アクセスを許可または拒否するフィルタです。

•![]() フィルタを定義しない場合は、すべての接続が許可されます。

フィルタを定義しない場合は、すべての接続が許可されます。

•![]() セキュリティ アプライアンスは、インターフェイスのインバウンド ACL だけをサポートします。

セキュリティ アプライアンスは、インターフェイスのインバウンド ACL だけをサポートします。

•![]() 各 ACL の最後には、許可されないすべてのトラフィックを拒否する、表記されない暗黙のルールが含まれます。トラフィックがアクセス コントロール エントリ(ACE)によって明示的に許可されていない場合には、セキュリティ アプライアンスがそのトラフィックを拒否します。このトピックでは、ACE をルールと呼びます。

各 ACL の最後には、許可されないすべてのトラフィックを拒否する、表記されない暗黙のルールが含まれます。トラフィックがアクセス コントロール エントリ(ACE)によって明示的に許可されていない場合には、セキュリティ アプライアンスがそのトラフィックを拒否します。このトピックでは、ACE をルールと呼びます。

このペインでは、クライアントレス SSL VPN セッションで使用される ACL、および各 ACL に含まれる ACL エントリを追加および編集できます。また、このペインには ACL と ACE に関する要約情報が表示され、それらをイネーブルまたはディセーブルにしたり、プライオリティ順を変更したりすることもできます。

•![]() [Add ACL]:ACL または ACE を追加する場合にクリックします。既存の ACE の前後に新しい ACE を挿入するには、[Insert] または [Insert After] をクリックします。

[Add ACL]:ACL または ACE を追加する場合にクリックします。既存の ACE の前後に新しい ACE を挿入するには、[Insert] または [Insert After] をクリックします。

•![]() [Edit]:選択されている ACE を編集する場合にクリックします。ACL を削除すると、その ACE もすべて削除されます。警告は表示されず、復元もできません。

[Edit]:選択されている ACE を編集する場合にクリックします。ACL を削除すると、その ACE もすべて削除されます。警告は表示されず、復元もできません。

•![]() [Delete]:選択されている ACL または ACE を削除する場合にクリックします。ACL を削除すると、その ACE もすべて削除されます。警告は表示されず、復元もできません。

[Delete]:選択されている ACL または ACE を削除する場合にクリックします。ACL を削除すると、その ACE もすべて削除されます。警告は表示されず、復元もできません。

•![]() [Move UP/Move Down]:ACL または ACE を選択してこれらのボタンをクリックすると、ACL および ACE の順序が変更されます。セキュリティ アプライアンスは、一致するエントリを見つけるまで、ACL リスト内での位置の順に、クライアントレス SSL VPN セッションに適用される ACL およびその ACE をチェックします。

[Move UP/Move Down]:ACL または ACE を選択してこれらのボタンをクリックすると、ACL および ACE の順序が変更されます。セキュリティ アプライアンスは、一致するエントリを見つけるまで、ACL リスト内での位置の順に、クライアントレス SSL VPN セッションに適用される ACL およびその ACE をチェックします。

•![]() [+/-]:各 ACL 下の ACE のリストを展開したり(+)折りたたんだり(-)して、表示または非表示にする場合にクリックします。

[+/-]:各 ACL 下の ACE のリストを展開したり(+)折りたたんだり(-)して、表示または非表示にする場合にクリックします。

•![]() [No]:各 ACL 下の ACE の優先順位を表示します。リスト内での順序によって優先順位が決まります。

[No]:各 ACL 下の ACE の優先順位を表示します。リスト内での順序によって優先順位が決まります。

•![]() [Enabled]:ACE がイネーブルになっているかどうかを表示します。ACE は、作成されるとデフォルトでイネーブルになります。ACE をディセーブルにするには、チェックボックスをオフにします。

[Enabled]:ACE がイネーブルになっているかどうかを表示します。ACE は、作成されるとデフォルトでイネーブルになります。ACE をディセーブルにするには、チェックボックスをオフにします。

•![]() [Address]:ACE が適用されるアプリケーションまたはサービスの IP アドレスまたは URL を表示します。

[Address]:ACE が適用されるアプリケーションまたはサービスの IP アドレスまたは URL を表示します。

•![]() [Service]:ACE が適用される TCP サービスを表示します。

[Service]:ACE が適用される TCP サービスを表示します。

•![]() [Action]:ACE でクライアントレス SSL VPN アクセスが許可または拒否されているかどうかを表示します。

[Action]:ACE でクライアントレス SSL VPN アクセスが許可または拒否されているかどうかを表示します。

•![]() [Time]:ACE に関連付けられている時間範囲を表示します。

[Time]:ACE に関連付けられている時間範囲を表示します。

•![]() [Logging (Interval)]:設定されているロギング動作を表示します。ディセーブルにするか、指定されたレベルと間隔で表示します。

[Logging (Interval)]:設定されているロギング動作を表示します。ディセーブルにするか、指定されたレベルと間隔で表示します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add ACL

Add/Edit ACE

アクセス コントロール エントリは、特定の URL およびサービスへのアクセスを許可または拒否します。ACL に対して、複数の ACE を設定できます。ACL は、初回一致ルールに従って、優先順位に応じて ACE を適用します。

•![]() [Action]:[Filter] グループ ボックスで指定されている特定のネットワーク、サブネット、ホスト、および Web サーバへのユーザ アクセスを許可または拒否します。

[Action]:[Filter] グループ ボックスで指定されている特定のネットワーク、サブネット、ホスト、および Web サーバへのユーザ アクセスを許可または拒否します。

•![]() [Filter]:フィルタを適用する(ユーザ アクセスを許可または拒否する)URL または IP アドレスを指定します。

[Filter]:フィルタを適用する(ユーザ アクセスを許可または拒否する)URL または IP アドレスを指定します。

–![]() [URL]:指定された URL にフィルタを適用します。

[URL]:指定された URL にフィルタを適用します。

–![]() [Protocols (unlabeled)]:URL アドレスのプロトコル部分を指定します。

[Protocols (unlabeled)]:URL アドレスのプロトコル部分を指定します。

–![]() [://x]:フィルタを適用する Web ページの URL を指定します。

[://x]:フィルタを適用する Web ページの URL を指定します。

–![]() [TCP]:指定された IP アドレス、サブネット、およびポートにフィルタを適用します。

[TCP]:指定された IP アドレス、サブネット、およびポートにフィルタを適用します。

–![]() [IP Address]:フィルタを適用する IP アドレスを指定します。

[IP Address]:フィルタを適用する IP アドレスを指定します。

–![]() [Netmask]:[IP Address] ボックス内のアドレスに適用する標準サブネット マスクを一覧表示します。

[Netmask]:[IP Address] ボックス内のアドレスに適用する標準サブネット マスクを一覧表示します。

–![]() [Service]:一致するサービス(https や Kerberos など)を特定します。[Service] ボックスに表示するサービスの選択元サービスの一覧を表示します。

[Service]:一致するサービス(https や Kerberos など)を特定します。[Service] ボックスに表示するサービスの選択元サービスの一覧を表示します。

–![]() [Boolean operator](ラベルなし):[Service] ボックスで指定したサービスを照合するときに使用するブーリアン条件(等号、不等号、大なり、小なり、または範囲)を一覧表示します。

[Boolean operator](ラベルなし):[Service] ボックスで指定したサービスを照合するときに使用するブーリアン条件(等号、不等号、大なり、小なり、または範囲)を一覧表示します。

•![]() [Rule Flow Diagram]:このフィルタを使用して、トラフィックをグラフィカルに描写します。この領域は非表示の場合もあります。

[Rule Flow Diagram]:このフィルタを使用して、トラフィックをグラフィカルに描写します。この領域は非表示の場合もあります。

•![]() [Options]:ロギング ルールを指定します。デフォルトは Default Syslog です。

[Options]:ロギング ルールを指定します。デフォルトは Default Syslog です。

–![]() [Logging]:特定のログレベルをイネーブルにする場合は、[enable] を選択します。

[Logging]:特定のログレベルをイネーブルにする場合は、[enable] を選択します。

–![]() [Syslog Level]:Logging 属性に対して [Enable] を選択するまではグレー表示です。セキュリティ アプライアンスが表示する syslog メッセージの種類を選択できます。

[Syslog Level]:Logging 属性に対して [Enable] を選択するまではグレー表示です。セキュリティ アプライアンスが表示する syslog メッセージの種類を選択できます。

–![]() [Log Interval]:ログ メッセージ間の秒数を選択できます。

[Log Interval]:ログ メッセージ間の秒数を選択できます。

–![]() [Time Range]:事前定義済みの時間範囲パラメータ セットの名前を選択できます。

[Time Range]:事前定義済みの時間範囲パラメータ セットの名前を選択できます。

–![]() [...]:設定済みの時間範囲を参照する場合や、新たに追加する場合にクリックします。

[...]:設定済みの時間範囲を参照する場合や、新たに追加する場合にクリックします。

クライアントレス SSL VPN の ACL の例を次に示します。

|

|

|

|

|---|---|---|

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Cisco Secure Desktop の設定

Cisco Secure Desktop イメージがセキュリティ アプライアンスにインストールされている場合は、そのイメージのバージョンと状態が Cisco Secure Desktop Setup ウィンドウに表示され、イネーブルになっているかどうかが示されます。また、セキュリティ アプライアンスには、Cisco Secure Desktop および SSL VPN Client を保持するためのキャッシュのサイズも表示されます。

•![]() Cisco Secure Desktop イメージのコピーを、ローカル コンピュータからセキュリティ アプライアンスのフラッシュ デバイスに転送するには、[Upload] をクリックします。

Cisco Secure Desktop イメージのコピーを、ローカル コンピュータからセキュリティ アプライアンスのフラッシュ デバイスに転送するには、[Upload] をクリックします。

Cisco Secure Desktop のインストールまたはアップグレードの準備をするには、インターネット ブラウザを使用して、 http://www.cisco.com/cisco/software/navigator.html から自分の PC の任意の場所に、securedesktop_asa_< n >_< n >*.pkg ファイルをダウンロードします。次に、このボタンを使用して、そのファイルをローカル コンピュータからフラッシュ デバイスに転送します。[Browse Flash] をクリックして、実行コンフィギュレーションにインストールします。最後に、[Enable Secure Desktop] をオンにします。

•![]() セキュリティ アプライアンス のフラッシュ デバイスにある Cisco Secure Desktop イメージをインストールしたり、置き換えたりするには、[Browse Flash] をクリックします。

セキュリティ アプライアンス のフラッシュ デバイスにある Cisco Secure Desktop イメージをインストールしたり、置き換えたりするには、[Browse Flash] をクリックします。

(注) [Browse Flash] ボタンをクリックして Cisco Secure Desktop イメージをアップグレードまたはダウングレードし、インストールするパッケージを選択して [OK] をクリックすると、[Uninstall Cisco Secure Desktop] ダイアログ ウィンドウが表示され、現在実行コンフィギュレーションにある Cisco Secure Desktop ディストリビューションをフラッシュ デバイスから削除するかどうか尋ねられます。フラッシュ デバイスのスペースを節約する場合は [Yes] をクリックします。このオプションを残してこのバージョンの Cisco Secure Desktop に戻す場合は [No] をクリックします。

•![]() 実行コンフィギュレーションから Cisco Secure Desktop イメージとコンフィギュレーション ファイル(sdesktop/data.xml)を削除するには、[Uninstall] をクリックします。

実行コンフィギュレーションから Cisco Secure Desktop イメージとコンフィギュレーション ファイル(sdesktop/data.xml)を削除するには、[Uninstall] をクリックします。

このボタンをクリックすると、[Uninstall Cisco Secure Desktop] ダイアログ ウィンドウが表示され、「[Secure Desktop Image] フィールド」で命名された Cisco Secure Desktop イメージと、すべての Cisco Secure Desktop データ ファイル(Cisco Secure Desktop コンフィギュレーション全体を含む)をフラッシュ デバイスから削除するかどうか尋ねられます。これらのファイルを実行コンフィギュレーションとフラッシュ デバイスの両方から削除する場合は、[Yes] をクリックします。これらのファイルを実行コンフィギュレーションから削除するが、フラッシュ デバイスには残しておく場合は、[No] をクリックします。

[Cisco Secure Desktop Setup] ペインに次のフィールドが表示されます。

•![]() [Secure Desktop Image]:実行コンフィギュレーションにロードされた Cisco Secure Desktop イメージを表示します。デフォルトでのファイル名の形式は、securedesktop_asa_<n>_<n>*.pkg です。このフィールドに値を挿入したり、値を編集したりするには、[Browse Flash] をクリックします。

[Secure Desktop Image]:実行コンフィギュレーションにロードされた Cisco Secure Desktop イメージを表示します。デフォルトでのファイル名の形式は、securedesktop_asa_<n>_<n>*.pkg です。このフィールドに値を挿入したり、値を編集したりするには、[Browse Flash] をクリックします。

•![]() [Enable Secure Desktop]:次の処理を実行するには、オンにして、[Apply] をクリックします。

[Enable Secure Desktop]:次の処理を実行するには、オンにして、[Apply] をクリックします。

a.![]() ファイルが有効な Cisco Secure Desktop イメージであることを確認する。

ファイルが有効な Cisco Secure Desktop イメージであることを確認する。

b.![]() 「sdesktop」フォルダが disk0 に存在しない場合には作成する。

「sdesktop」フォルダが disk0 に存在しない場合には作成する。

c.![]() data.xml(Cisco Secure Desktop コンフィギュレーション)ファイルがまだ存在しない場合には、そのファイルを sdesktop フォルダに挿入する。

data.xml(Cisco Secure Desktop コンフィギュレーション)ファイルがまだ存在しない場合には、そのファイルを sdesktop フォルダに挿入する。

d.![]() data.xml ファイルを実行コンフィギュレーションにロードする。

data.xml ファイルを実行コンフィギュレーションにロードする。

(注) data.xml ファイルを転送または置換する場合は、Cisco Secure Desktop を一度ディセーブルにし、その後再びイネーブルにしてファイルをロードします。

e.![]() Cisco Secure Desktop をイネーブルにする。

Cisco Secure Desktop をイネーブルにする。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Upload Image

[Upload Image] ダイアログボックスでは、Cisco Secure Desktop イメージのコピーをローカル コンピュータからセキュリティ アプライアンスのフラッシュ デバイスに転送できます。このウィンドウを使用して、Cisco Secure Desktop をインストールまたはアップグレードします。

(注) このウィンドウを使用する前に、インターネット ブラウザを使用して、http://www.cisco.com/cisco/software/navigator.html からローカル コンピュータの任意の場所に securedesktop_asa_<n>_<n>*.pkg ファイルをダウンロードしてください。

•![]() 転送する securedesktop_asa_< n >_< n >*.pkg ファイルのパスを選択するには、[Browse Local Files] をクリックします。[Selected File Path] ダイアログボックスに、自分のローカル コンピュータで最後にアクセスしたフォルダの内容が表示されます。securedesktop_asa_< n >_< n >*.pkg ファイルのある場所に移動し、そのファイルを選択して [Open] をクリックします。

転送する securedesktop_asa_< n >_< n >*.pkg ファイルのパスを選択するには、[Browse Local Files] をクリックします。[Selected File Path] ダイアログボックスに、自分のローカル コンピュータで最後にアクセスしたフォルダの内容が表示されます。securedesktop_asa_< n >_< n >*.pkg ファイルのある場所に移動し、そのファイルを選択して [Open] をクリックします。

•![]() ファイルのターゲット ディレクトリを選択するには、[Browse Flash] をクリックします。[Browse Flash] ダイアログボックスに、フラッシュ カードの内容が表示されます。

ファイルのターゲット ディレクトリを選択するには、[Browse Flash] をクリックします。[Browse Flash] ダイアログボックスに、フラッシュ カードの内容が表示されます。

•![]() ローカル コンピュータからフラッシュ デバイスに securedesktop_asa_< n >_< n >*.pkg ファイルをアップロードするには、[Upload File] をクリックします。[Status] ウィンドウが表示され、ファイル転送中は開いたままの状態を維持します。転送が終わり、[Information] ウィンドウに「File is uploaded to flash successfully.」というメッセージが表示されたら、[OK] をクリックします。[Upload Image] ダイアログ ウィンドウから、[Local File Path] フィールドと [Flash File System Path] フィールドの内容が削除されます。

ローカル コンピュータからフラッシュ デバイスに securedesktop_asa_< n >_< n >*.pkg ファイルをアップロードするには、[Upload File] をクリックします。[Status] ウィンドウが表示され、ファイル転送中は開いたままの状態を維持します。転送が終わり、[Information] ウィンドウに「File is uploaded to flash successfully.」というメッセージが表示されたら、[OK] をクリックします。[Upload Image] ダイアログ ウィンドウから、[Local File Path] フィールドと [Flash File System Path] フィールドの内容が削除されます。

•![]() [Upload Image] ダイアログ ウィンドウを閉じるには、[Close] をクリックします。このボタンは、Cisco Secure Desktop イメージをフラッシュ デバイスにアップロードした後に、またはイメージをアップロードしない場合にクリックしてください。アップロードした場合には、[Cisco Secure Desktop Setup] ウィンドウの [Secure Desktop Image] フィールドにそのファイル名が表示されます。アップロードしなかった場合には、「Are you sure you want to close the dialog without uploading the file?」と尋ねる [Close Message] ダイアログボックスが表示されます。ファイルをアップロードしない場合は、[OK] をクリックします。[Close Message] ダイアログボックスと [Upload Image] ダイアログボックスが閉じられ、[Cisco Secure Desktop Setup] ペインが表示されます。この処理が実行されない場合は、[Close Message] ダイアログボックスの [Cancel] をクリックします。ダイアログボックスが閉じられ、フィールドの値がそのままの状態で [Upload Image] ダイアログボックスが再度表示されます。[Upload File] をクリックします。

[Upload Image] ダイアログ ウィンドウを閉じるには、[Close] をクリックします。このボタンは、Cisco Secure Desktop イメージをフラッシュ デバイスにアップロードした後に、またはイメージをアップロードしない場合にクリックしてください。アップロードした場合には、[Cisco Secure Desktop Setup] ウィンドウの [Secure Desktop Image] フィールドにそのファイル名が表示されます。アップロードしなかった場合には、「Are you sure you want to close the dialog without uploading the file?」と尋ねる [Close Message] ダイアログボックスが表示されます。ファイルをアップロードしない場合は、[OK] をクリックします。[Close Message] ダイアログボックスと [Upload Image] ダイアログボックスが閉じられ、[Cisco Secure Desktop Setup] ペインが表示されます。この処理が実行されない場合は、[Close Message] ダイアログボックスの [Cancel] をクリックします。ダイアログボックスが閉じられ、フィールドの値がそのままの状態で [Upload Image] ダイアログボックスが再度表示されます。[Upload File] をクリックします。

[Upload Image] ダイアログボックスには、次のフィールドが表示されます。

•![]() [Local File Path]:ローカル コンピュータでの、securedesktop_asa_< n >_< n >*.pkg ファイルへのパスを指定します。[Browse Local] をクリックしてこのフィールドにパスを自動的に挿入するか、パスを入力します。次の例を参考にしてください。

[Local File Path]:ローカル コンピュータでの、securedesktop_asa_< n >_< n >*.pkg ファイルへのパスを指定します。[Browse Local] をクリックしてこのフィールドにパスを自動的に挿入するか、パスを入力します。次の例を参考にしてください。

D:\Documents and Settings\ Windows_user_name .AMER\My Documents\My Downloads\securedesktop_asa_3_1_1_16.pkg

ASDM が [Local File Path] フィールドにファイルのパスを挿入します。

•![]() [Flash File System Path]:セキュリティ アプライアンスのフラッシュ デバイス上のアップロード先パスと、対象ファイルの名前を指定します。[Browse Flash] をクリックしてこのフィールドにパスを自動的に挿入するか、パスを入力します。次に例を示します。

[Flash File System Path]:セキュリティ アプライアンスのフラッシュ デバイス上のアップロード先パスと、対象ファイルの名前を指定します。[Browse Flash] をクリックしてこのフィールドにパスを自動的に挿入するか、パスを入力します。次に例を示します。

disk0:/securedesktop_asa_3_1_1_16.pkg

•![]() [File Name]:このフィールドは、[Browse Flash] をクリックした場合に表示される [Browse Flash] ダイアログボックスに配置されており、ローカル コンピュータで選択した Cisco Secure Desktop イメージの名前が表示されます。混乱を防ぐために、この名前を使用することをお勧めします。このフィールドに、選択したローカル ファイルと同じ名前が表示されていることを確認し、[OK] をクリックします。[Browse Flash] ダイアログボックスが閉じます。ASDM が [Flash File System Path] フィールドにアップロード先のファイル パスを挿入します。

[File Name]:このフィールドは、[Browse Flash] をクリックした場合に表示される [Browse Flash] ダイアログボックスに配置されており、ローカル コンピュータで選択した Cisco Secure Desktop イメージの名前が表示されます。混乱を防ぐために、この名前を使用することをお勧めします。このフィールドに、選択したローカル ファイルと同じ名前が表示されていることを確認し、[OK] をクリックします。[Browse Flash] ダイアログボックスが閉じます。ASDM が [Flash File System Path] フィールドにアップロード先のファイル パスを挿入します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Application Helper の設定

クライアントレス SSL VPN に組み込まれているアプリケーション プロファイル カスタマイゼーション フレームワーク オプションにより、セキュリティ アプライアンス は標準以外のアプリケーションや Web リソースを処理し、クライアントレス SSL VPN 接続で正しく表示できます。APCF プロファイルには、特定のアプリケーションに関して、いつ(事前、事後)、どこの(ヘッダー、本文、要求、応答)、どのデータを変換するかを指定するスクリプトがあります。スクリプトは XML 形式で記述され、sed(ストリーム エディタ)の構文を使用して文字列およびテキストを変換します。

一般的には、Cisco TAC によって APCF を書き込んで適用できます。

APCF プロファイルは、セキュリティ アプライアンス上で数種類を同時に実行するように設定できます。1 つの APCF プロファイルのスクリプト内に複数の APCF ルールを適用することができます。この場合、セキュリティ アプライアンスは、設定履歴に基づいて最も古いルールを最初に処理し、次に 2 番目に古いルール、その次は 3 番目という順序で処理します。

APCF プロファイルは、セキュリティ アプライアンスのフラッシュ メモリ、HTTP サーバ、HTTPS サーバ、FTP サーバ、または TFTP サーバに保存できます。このパネルは、APCF パッケージを追加、編集、および削除する場合と、パッケージを優先順位に応じて並べ替える場合に使用します。

•![]() [APCF File Location]:APCF パッケージの場所についての情報を表示します。セキュリティ アプライアンスのフラッシュ メモリ、HTTP サーバ、HTTPS サーバ、FTP サーバ、または TFTP サーバのいずれかです。

[APCF File Location]:APCF パッケージの場所についての情報を表示します。セキュリティ アプライアンスのフラッシュ メモリ、HTTP サーバ、HTTPS サーバ、FTP サーバ、または TFTP サーバのいずれかです。

•![]() [Add/Edit]:新規または既存の APCF プロファイルを追加または編集します。

[Add/Edit]:新規または既存の APCF プロファイルを追加または編集します。

•![]() [Delete]:既存の APCF プロファイルを削除します。確認されず、やり直しもできません。

[Delete]:既存の APCF プロファイルを削除します。確認されず、やり直しもできません。

•![]() [Move Up]:リスト内の APCF プロファイルを再配置します。リストにより、セキュリティ アプライアンスが APCF プロファイルを使用するときの順序が決まります。

[Move Up]:リスト内の APCF プロファイルを再配置します。リストにより、セキュリティ アプライアンスが APCF プロファイルを使用するときの順序が決まります。

Add/Edit APCF Profile

このパネルでは、APCF パッケージを追加または編集できます。この作業を行うに当たっては、パッケージの場所を特定します。場所は、セキュリティ アプライアンスのフラッシュ メモリの場合もあれば、HTTP サーバ、HTTPS サーバ、または TFTP サーバの場合もあります。

•![]() [Flash file]:セキュリティ アプライアンスのフラッシュ メモリに保存されている APCF ファイルを指定する場合にオンにします。

[Flash file]:セキュリティ アプライアンスのフラッシュ メモリに保存されている APCF ファイルを指定する場合にオンにします。

•![]() [Path]:ユーザがフラッシュ メモリに格納されている APCF ファイルを指定するために参照した後、そのファイルへのパスを表示します。このフィールドにパスを手動で入力することもできます。

[Path]:ユーザがフラッシュ メモリに格納されている APCF ファイルを指定するために参照した後、そのファイルへのパスを表示します。このフィールドにパスを手動で入力することもできます。

•![]() [Browse Flash]:フラッシュ メモリを参照して APCF ファイルを指定します。[Browse Flash Dialog] パネルが表示されます。[Folders] および [Files] 列を使用して APCF ファイルを指定します。APCF ファイルを選択して、[OK] をクリックします。ファイルへのパスが [Path] フィールドに表示されます。

[Browse Flash]:フラッシュ メモリを参照して APCF ファイルを指定します。[Browse Flash Dialog] パネルが表示されます。[Folders] および [Files] 列を使用して APCF ファイルを指定します。APCF ファイルを選択して、[OK] をクリックします。ファイルへのパスが [Path] フィールドに表示されます。

(注) 最近ダウンロードした APCF ファイルの名前が表示されない場合には、[Refresh] ボタンをクリックします。

•![]() [Upload]:APCF ファイルをローカル コンピュータからセキュリティ アプライアンスのフラッシュ ファイル システムにアップロードします。[Upload APCF package] ペインが表示されます。

[Upload]:APCF ファイルをローカル コンピュータからセキュリティ アプライアンスのフラッシュ ファイル システムにアップロードします。[Upload APCF package] ペインが表示されます。

•![]() [URL]:HTTP サーバ、HTTPS サーバ、または TFTP サーバに保存されている APCF ファイルを使用する場合にオンにします。

[URL]:HTTP サーバ、HTTPS サーバ、または TFTP サーバに保存されている APCF ファイルを使用する場合にオンにします。

•![]() [ftp, http, https, and tftp (unlabeled)]:サーバ タイプを特定します。

[ftp, http, https, and tftp (unlabeled)]:サーバ タイプを特定します。

•![]() [URL (unlabeled)]:FTP、HTTP、HTTPS、または TFTP サーバへのパスを入力します。

[URL (unlabeled)]:FTP、HTTP、HTTPS、または TFTP サーバへのパスを入力します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Upload APCF package

•![]() [Local File Path]:コンピュータ上にある APCF ファイルへのパスを表示します。[Browse Local] をクリックしてこのフィールドにパスを自動的に挿入するか、パスを入力します。

[Local File Path]:コンピュータ上にある APCF ファイルへのパスを表示します。[Browse Local] をクリックしてこのフィールドにパスを自動的に挿入するか、パスを入力します。

•![]() [Browse Local Files]:自分のコンピュータ上の転送する APCF ファイルを指定および選択します。[Select File Path] ダイアログボックスに、自分のローカル コンピュータで最後にアクセスしたフォルダの内容が表示されます。APCF ファイルに移動して選択し、[Open] をクリックします。ASDM が [Local File Path] フィールドにファイルのパスを挿入します。

[Browse Local Files]:自分のコンピュータ上の転送する APCF ファイルを指定および選択します。[Select File Path] ダイアログボックスに、自分のローカル コンピュータで最後にアクセスしたフォルダの内容が表示されます。APCF ファイルに移動して選択し、[Open] をクリックします。ASDM が [Local File Path] フィールドにファイルのパスを挿入します。

•![]() [Flash File System Path]:APCF ファイルをアップロードするセキュリティ アプライアンス上のパスを表示します。

[Flash File System Path]:APCF ファイルをアップロードするセキュリティ アプライアンス上のパスを表示します。

•![]() [Browse Flash]:APCF ファイルをアップロードするセキュリティ アプライアンス上の場所を特定します。[Browse Flash] ダイアログボックスに、フラッシュ メモリの内容が表示されます。

[Browse Flash]:APCF ファイルをアップロードするセキュリティ アプライアンス上の場所を特定します。[Browse Flash] ダイアログボックスに、フラッシュ メモリの内容が表示されます。

•![]() [File Name]:このフィールドは、[Browse Flash] をクリックしたときに表示される [Browse Flash] ダイアログボックスにあり、ローカル コンピュータで選択した APCF ファイルの名前を表示します。混乱を防ぐために、この名前を使用することをお勧めします。このファイルの名前が正しく表示されていることを確認し、[OK] をクリックします。[Browse Flash] ダイアログボックスが閉じます。ASDM が [Flash File System Path] フィールドにアップロード先のファイル パスを挿入します。

[File Name]:このフィールドは、[Browse Flash] をクリックしたときに表示される [Browse Flash] ダイアログボックスにあり、ローカル コンピュータで選択した APCF ファイルの名前を表示します。混乱を防ぐために、この名前を使用することをお勧めします。このファイルの名前が正しく表示されていることを確認し、[OK] をクリックします。[Browse Flash] ダイアログボックスが閉じます。ASDM が [Flash File System Path] フィールドにアップロード先のファイル パスを挿入します。

•![]() [Upload File]:自分のコンピュータの APCF ファイルの場所と、APCF ファイルをセキュリティ アプライアンスにダウンロードする場所を特定します。

[Upload File]:自分のコンピュータの APCF ファイルの場所と、APCF ファイルをセキュリティ アプライアンスにダウンロードする場所を特定します。

•![]() [Status] ウィンドウが表示され、ファイル転送中は開いたままの状態を維持します。転送が終わり、[Information] ウィンドウに「File is uploaded to flash successfully.」というメッセージが表示されたら、[OK] をクリックします。[Upload Image] ダイアログ ウィンドウから、[Local File Path] フィールドと [Flash File System Path] フィールドの内容が削除されます。これは、別のファイルをアップロードできることを表します。別のファイルをアップロードするには、上記の手順を繰り返します。そうでない場合は、[Close] ボタンをクリックします。

[Status] ウィンドウが表示され、ファイル転送中は開いたままの状態を維持します。転送が終わり、[Information] ウィンドウに「File is uploaded to flash successfully.」というメッセージが表示されたら、[OK] をクリックします。[Upload Image] ダイアログ ウィンドウから、[Local File Path] フィールドと [Flash File System Path] フィールドの内容が削除されます。これは、別のファイルをアップロードできることを表します。別のファイルをアップロードするには、上記の手順を繰り返します。そうでない場合は、[Close] ボタンをクリックします。

•![]() [Close]:[Upload Image] ダイアログウィンドウを閉じます。APCF ファイルをフラッシュ メモリにアップロードした後、またはアップロードしない場合に、このボタンをクリックします。アップロードする場合には、[APCF] ウィンドウの [APCF File Location] フィールドにファイル名が表示されます。アップロードしない場合には、「Are you sure you want to close the dialog without uploading the file?」と尋ねる [Close Message] ダイアログボックスが表示されます。ファイルをアップロードしない場合は、[OK] をクリックします。[Close Message] ダイアログボックスと [Upload Image] ダイアログボックスが閉じられ、APCF [Add/Edit] ペインが表示されます。この処理が実行されない場合は、[Close Message] ダイアログボックスの [Cancel] をクリックします。ダイアログボックスが閉じられ、フィールドの値がそのままの状態で [Upload Image] ダイアログボックスが再度表示されます。[Upload File] をクリックします。

[Close]:[Upload Image] ダイアログウィンドウを閉じます。APCF ファイルをフラッシュ メモリにアップロードした後、またはアップロードしない場合に、このボタンをクリックします。アップロードする場合には、[APCF] ウィンドウの [APCF File Location] フィールドにファイル名が表示されます。アップロードしない場合には、「Are you sure you want to close the dialog without uploading the file?」と尋ねる [Close Message] ダイアログボックスが表示されます。ファイルをアップロードしない場合は、[OK] をクリックします。[Close Message] ダイアログボックスと [Upload Image] ダイアログボックスが閉じられ、APCF [Add/Edit] ペインが表示されます。この処理が実行されない場合は、[Close Message] ダイアログボックスの [Cancel] をクリックします。ダイアログボックスが閉じられ、フィールドの値がそのままの状態で [Upload Image] ダイアログボックスが再度表示されます。[Upload File] をクリックします。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

SharePoint アクセスのクロック精度

セキュリティ アプライアンスのクライアントレス SSL VPN サーバは、クッキーを使用して、エンドポイントの Microsoft Word などのアプリケーションと対話します。セキュリティ アプライアンスで設定されたクッキーの有効期間により、セキュリティ アプライアンスの時間が正しくない場合、SharePoint サーバ上の文書にアクセスするときに Word が正しく機能しなくなる可能性があります。このような誤作動を回避するには、ASA クロックを正しく設定します。NTP サービスと動的に同期できるよう、セキュリティ アプライアンスを設定することをお勧めします。手順については、「Clock」を参照してください。

Auto Signon

[Auto Signon] ウィンドウまたはタブでは、クライアントレス SSL VPN ユーザの自動サインオンを設定または編集できます。自動サインオンは、内部ネットワークに SSO 方式をまだ展開していない場合に使用できる簡素化された単一サインオン方式です。特定の内部サーバに対して自動サインオンを設定すると、セキュリティ アプライアンス は、クライアントレス SSL VPN ユーザが セキュリティ アプライアンス へのログインで入力したログイン クレデンシャル(ユーザ名とパスワード)をそれら特定の内部サーバに渡します。特定の範囲のサーバの特定の認証方式に応答するように、セキュリティ アプライアンスを設定します。セキュリティ アプライアンスが応答するように設定可能な認証方式は、Basic(HTTP)、NTLM、FTP と CIFS、またはこれらの方式すべてを使用する認証で構成されます。

自動サインオンは、特定の内部サーバに SSO を設定する直接的な方法です。この項では、自動サインオンを行うように SSO をセットアップする手順について説明します。Computer Associates の SiteMinder SSO サーバを使用して SSO をすでに展開しているか、または Security Assertion Markup Language(SAML)Browser Post Profile SSO を使用している場合、およびこのソリューションをサポートするようにセキュリティ アプライアンスを設定する場合は、 SSO Serversを参照してください。HTTP Form プロトコルで SSO を使用し、この方法をサポートするようにセキュリティ アプライアンスを設定する場合は、 HTTP Form でのクライアントレス SSL VPN に対する SSO のサポートを参照してください。

(注) 認証が不要なサーバ、またはセキュリティ アプライアンスとは異なるクレデンシャルを使用するサーバでは、自動サインオンをイネーブルにしないでください。自動サインオンがイネーブルの場合、セキュリティ アプライアンスは、ユーザ ストレージにあるクレデンシャルに関係なく、ユーザがセキュリティ アプライアンスへのログインで入力したログイン クレデンシャルを渡します。

•![]() [IP Address]: 表示専用 。次の [Mask] と組み合わせて、認証されるサーバの IP アドレスの範囲を [Add/Edit Auto Signon] ダイアログボックスで設定されたとおりに表示します。サーバは、サーバの URI またはサーバの IP アドレスとマスクで指定できます。

[IP Address]: 表示専用 。次の [Mask] と組み合わせて、認証されるサーバの IP アドレスの範囲を [Add/Edit Auto Signon] ダイアログボックスで設定されたとおりに表示します。サーバは、サーバの URI またはサーバの IP アドレスとマスクで指定できます。

•![]() [Mask]: 表示専用 。前の [IP Address] と組み合わせて、[Add/Edit Auto Signon] ダイアログボックスで自動サインオンをサポートするように設定されたサーバの IP アドレスの範囲を表示します。

[Mask]: 表示専用 。前の [IP Address] と組み合わせて、[Add/Edit Auto Signon] ダイアログボックスで自動サインオンをサポートするように設定されたサーバの IP アドレスの範囲を表示します。

•![]() [URI]: 表示専用 。[Add/Edit Auto Signon] ダイアログボックスで設定されたサーバを識別する URI マスクを表示します。

[URI]: 表示専用 。[Add/Edit Auto Signon] ダイアログボックスで設定されたサーバを識別する URI マスクを表示します。

•![]() [Authentication Type]: 表示専用 。認証タイプを表示します。[Add/Edit Auto Signon] ダイアログボックスで設定された、Basic(HTTP)、NTLM、FTP と CIFS、またはこれらの方式すべて。NTLM には NTLMv1 と NTLMv2 の両方が含まれます。

[Authentication Type]: 表示専用 。認証タイプを表示します。[Add/Edit Auto Signon] ダイアログボックスで設定された、Basic(HTTP)、NTLM、FTP と CIFS、またはこれらの方式すべて。NTLM には NTLMv1 と NTLMv2 の両方が含まれます。

•![]() [Add/Edit]:自動サインオン命令を追加または編集します。自動サインオン命令は、自動サインオン機能を使用する内部サーバの範囲と、特定の認証方式を定義します。

[Add/Edit]:自動サインオン命令を追加または編集します。自動サインオン命令は、自動サインオン機能を使用する内部サーバの範囲と、特定の認証方式を定義します。

•![]() [Delete]:[Auto Signon] テーブルで選択した自動サインオン命令を削除します。

[Delete]:[Auto Signon] テーブルで選択した自動サインオン命令を削除します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Auto Signon Entry

[Add/Edit Auto Signon Entry] ダイアログボックスでは、新しい自動サインオン命令を追加または編集できます。自動サインオン命令は、自動サインオン機能を使用する内部サーバの範囲と、特定の認証方式を定義します。

•![]() [IP Block]:IP アドレスとマスクを使用して内部サーバの範囲を指定します。

[IP Block]:IP アドレスとマスクを使用して内部サーバの範囲を指定します。

–![]() [IP Address]:自動サインオンを設定する範囲の最初のサーバの IP アドレスを入力します。

[IP Address]:自動サインオンを設定する範囲の最初のサーバの IP アドレスを入力します。

–![]() [Mask]:[subnet mask] メニューで、自動サインオンをサポートするサーバのサーバ アドレス範囲を定義するサブネット マスクをクリックします。

[Mask]:[subnet mask] メニューで、自動サインオンをサポートするサーバのサーバ アドレス範囲を定義するサブネット マスクをクリックします。

•![]() [URI]:URI によって自動サインオンをサポートするサーバを指定し、このボタンの横にあるフィールドに URI を入力します。

[URI]:URI によって自動サインオンをサポートするサーバを指定し、このボタンの横にあるフィールドに URI を入力します。

•![]() [Authentication Type]:サーバに割り当てられている認証方式。指定された範囲のサーバの場合には、Basic HTTP 認証要求、NTLM 認証要求、FTP と CIFS の認証要求、またはこれらの方式のいずれかを使用する要求に応答するように、セキュリティ アプライアンスを設定できます。

[Authentication Type]:サーバに割り当てられている認証方式。指定された範囲のサーバの場合には、Basic HTTP 認証要求、NTLM 認証要求、FTP と CIFS の認証要求、またはこれらの方式のいずれかを使用する要求に応答するように、セキュリティ アプライアンスを設定できます。

–![]() [Basic]:サーバが Basic(HTTP)認証をサポートする場合は、このボタンをクリックします。

[Basic]:サーバが Basic(HTTP)認証をサポートする場合は、このボタンをクリックします。

–![]() [NTLM]:サーバが NTLMv1 認証をサポートする場合は、このボタンをクリックします。

[NTLM]:サーバが NTLMv1 認証をサポートする場合は、このボタンをクリックします。

–![]() [FTP/CIFS]:サーバが FTP と CIFS の認証をサポートする場合は、このボタンをクリックします。

[FTP/CIFS]:サーバが FTP と CIFS の認証をサポートする場合は、このボタンをクリックします。

–![]() [Basic, NTLM, and FTP/CIFS]:サーバが上のすべての方式をサポートする場合は、このボタンをクリックします。

[Basic, NTLM, and FTP/CIFS]:サーバが上のすべての方式をサポートする場合は、このボタンをクリックします。

(注) 一定範囲のサーバに対して 1 つの方式(HTTP Basic など)を設定する場合に、その中の 1 台のサーバが異なる方式(NTLM など)で認証を試みると、セキュリティ アプライアンスはユーザのログイン クレデンシャルをそのサーバに渡しません。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

セッションの設定

[Clientless SSL VPN Add/Edit Internal Group Policy] > [More Options] > [Session Settings] ウィンドウでは、クライアントレス SSL VPN のセッションからセッションの間にパーソナライズされたユーザ情報を指定できます。デフォルトにより、各グループ ポリシーはデフォルトのグループ ポリシーから設定を継承します。このウィンドウを使用して、デフォルト グループ ポリシーのパーソナライズされたクライアントレス SSL VPN ユーザ情報、およびこれらの設定値を区別するグループ ポリシーすべてを指定します。

•![]() [User Storage Location]:[none] を選択するか、またはドロップダウン メニューからファイル サーバ プロトコル(smb または ftp)を選択します。[smb] または [ftp] を選択する場合は、次の構文を使用して、隣のテキスト フィールドにファイル システムの宛先を入力します。

[User Storage Location]:[none] を選択するか、またはドロップダウン メニューからファイル サーバ プロトコル(smb または ftp)を選択します。[smb] または [ftp] を選択する場合は、次の構文を使用して、隣のテキスト フィールドにファイル システムの宛先を入力します。

username : password @ host : port-number / path

mike:mysecret@ftpserver3:2323/public

(注) このコンフィギュレーションには、ユーザ名、パスワード、および事前共有キーが示されていますが、セキュリティ アプライアンスは、内部アルゴリズムを使用して暗号化された形式でデータを保存し、そのデータを保護します。

•![]() [Storage Key]:必要な場合は、保管場所へユーザがアクセスできるようにするためにセキュリティ アプライアンスが渡す文字列を入力します。

[Storage Key]:必要な場合は、保管場所へユーザがアクセスできるようにするためにセキュリティ アプライアンスが渡す文字列を入力します。

•![]() [Storage Objects]:ドロップダウン メニューから次のいずれかのオプションを選択して、ユーザとの関連でサーバが使用するオブジェクトを指定します。セキュリティ アプライアンスは、これらのオブジェクトを保存してクライアントレス SSL VPN 接続をサポートします。

[Storage Objects]:ドロップダウン メニューから次のいずれかのオプションを選択して、ユーザとの関連でサーバが使用するオブジェクトを指定します。セキュリティ アプライアンスは、これらのオブジェクトを保存してクライアントレス SSL VPN 接続をサポートします。

•![]() [Transaction Size]:セッションをタイムアウトするときの限界値を KB 単位で入力します。この属性は、1 つのトランザクションにだけ適用されます。この値よりも大きなトランザクションだけが、セッションの期限切れクロックをリセットします。

[Transaction Size]:セッションをタイムアウトするときの限界値を KB 単位で入力します。この属性は、1 つのトランザクションにだけ適用されます。この値よりも大きなトランザクションだけが、セッションの期限切れクロックをリセットします。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Java Code Signer

コード署名により、デジタル署名が、実行可能なコードそのものに追加されます。このデジタル署名には、さまざまな情報が保持されています。署名以降にそのコードが変更されていないことを保証するだけでなく、署名者を認証する場合に使用することもできます。

コード署名者証明書は、関連付けられている秘密キーがデジタル署名の作成に使用される特殊な証明書です。コードの署名に使用される証明書は CA から取得され、署名されたコードそのものが証明書の発生元を示します。

[Java Code Signer] を選択するには、ドロップダウン リストを使用します。

Java Code Signer を設定するには、[Configuration] > [Remote Access VPN] > [Certificate Management] > [Java Code Signer] に移動します。

コンテンツ キャッシュ

キャッシュにより、クライアントレス SSL VPN のパフォーマンスを強化します。頻繁に再利用されるオブジェクトをシステム キャッシュに格納することで、書き換えの繰り返しやコンテンツの圧縮の必要性を低減します。キャッシュを使用することでトラフィック量が減り、結果として多くのアプリケーションがより効率的に実行されます。

•![]() [Enable cache]:キャッシングをイネーブルにする場合にオンにします。デフォルト値は disable です。

[Enable cache]:キャッシングをイネーブルにする場合にオンにします。デフォルト値は disable です。

•![]() [Parameters]:キャッシング条件を定義できます。

[Parameters]:キャッシング条件を定義できます。

–![]() [Enable caching of compressed content]:圧縮されたコンテンツをキャッシュする場合にオンにします。このパラメータをディセーブルにすると、セキュリティ アプライアンスがオブジェクトを保存してから圧縮します。

[Enable caching of compressed content]:圧縮されたコンテンツをキャッシュする場合にオンにします。このパラメータをディセーブルにすると、セキュリティ アプライアンスがオブジェクトを保存してから圧縮します。

–![]() [Maximum Object Size]:セキュリティ アプライアンスがキャッシュできるドキュメントの最大サイズを KB 単位で入力します。セキュリティ アプライアンスが、オブジェクトの元の(書き換えまたは圧縮されていない)コンテンツの長さを測定します。範囲は 0 ~ 10,000 KB で、デフォルトは 1,000 KB です。

[Maximum Object Size]:セキュリティ アプライアンスがキャッシュできるドキュメントの最大サイズを KB 単位で入力します。セキュリティ アプライアンスが、オブジェクトの元の(書き換えまたは圧縮されていない)コンテンツの長さを測定します。範囲は 0 ~ 10,000 KB で、デフォルトは 1,000 KB です。

–![]() [Minimum Object Size]:セキュリティ アプライアンスがキャッシュできるドキュメントの最小サイズを KB 単位で入力します。セキュリティ アプライアンスが、オブジェクトの元の(書き換えまたは圧縮されていない)コンテンツの長さを測定します。範囲は 0 ~ 10,000 KB で、デフォルトは 0 KB です。

[Minimum Object Size]:セキュリティ アプライアンスがキャッシュできるドキュメントの最小サイズを KB 単位で入力します。セキュリティ アプライアンスが、オブジェクトの元の(書き換えまたは圧縮されていない)コンテンツの長さを測定します。範囲は 0 ~ 10,000 KB で、デフォルトは 0 KB です。

(注) [Maximum Object Size] は、[Minimum Object Size] よりも大きい値にする必要があります。

–![]() [Expiration Time]:0 ~ 900 の整数を入力して、オブジェクトを再検証しないでキャッシュする分数を設定します。デフォルトは 1 分です。

[Expiration Time]:0 ~ 900 の整数を入力して、オブジェクトを再検証しないでキャッシュする分数を設定します。デフォルトは 1 分です。

–![]() [LM Factor]:1 ~ 100 の整数を入力します。デフォルトは 20 です。

[LM Factor]:1 ~ 100 の整数を入力します。デフォルトは 20 です。

LM 因数は、最終変更タイムスタンプだけを持つオブジェクトをキャッシュするためのポリシーを設定します。これによって、サーバ設定の変更値を持たないオブジェクトが再検証されます。セキュリティ アプライアンスは、オブジェクトが変更された後、およびオブジェクトが期限切れの時刻を呼び出した後の経過時間を推定します。推定された期限切れ時刻は、最終変更後の経過時間と LM 因数の積に一致します。LM 因数を 0 に設定すると、ただちに再検証が実行され、100 に設定すると、再検証までの許容最長時間になります。

期限切れ時刻は、セキュリティ アプライアンスが、最終変更タイムスタンプがなく、サーバ設定の期限切れ時刻も明示されていないオブジェクトをキャッシュする時間の長さを設定します。

–![]() [Cache static content]:たとえば PDF ファイルやイメージなど、リライトされることのないすべてのコンテンツをキャッシュします。

[Cache static content]:たとえば PDF ファイルやイメージなど、リライトされることのないすべてのコンテンツをキャッシュします。

•![]() [Restore Cache Default]:すべてのキャッシュ パラメータをデフォルト値に戻します。

[Restore Cache Default]:すべてのキャッシュ パラメータをデフォルト値に戻します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Content Rewrite

[Content Rewrite] ペインには、コンテンツのリライトがイネーブルまたはディセーブルであるすべてのアプリケーションが一覧表示されます。

クライアントレス SSL VPN では、コンテンツ変換およびリライト エンジンによって、JavaScript、VBScript、Java、マルチバイト文字などの高度な要素からプロキシ HTTP へのトラフィックまでを含む、アプリケーション トラフィックを処理します。このようなトラフィックでは、ユーザがアプリケーションにアクセスするのに SSL VPN デバイス内部からアプリケーションを使用しているか、SSL VPN デバイスに依存せずに使用しているかによって、セマンティックやアクセス コントロールのルールが異なる場合があります。

デフォルトでは、セキュリティ アプライアンスはすべてのクライアントレス トラフィックをリライト、または変換します。公開 Web サイトなどの一部のアプリケーションや Web リソースによっては、セキュリティ アプライアンスを通過しない設定が求められる場合があります。このため、セキュリティ アプライアンスでは、特定のサイトやアプリケーションをセキュリティ アプライアンスを通過せずにブラウズできるリライト規則を作成できます。これは、IPSec VPN 接続のスプリット トンネリングと同様の機能です。

リライト ルールは複数作成できます。セキュリティ アプライアンスはリライト ルールを順序番号に従って検索するため、ルールの番号は重要です。このとき、最下位の番号から順に検索して行き、最初に一致したルールが適用されます。

コンテンツ リライト ルールの例に、コンテンツ リライト ルールを例示します。

–![]() [Rule Number]:リスト内でのルールの位置を示す整数を表示します。

[Rule Number]:リスト内でのルールの位置を示す整数を表示します。

–![]() [Rule Name]:ルールが適用されるアプリケーションの名前を付けます。

[Rule Name]:ルールが適用されるアプリケーションの名前を付けます。

–![]() [Rewrite Enabled]:コンテンツのリライトを、イネーブルかディセーブルで表示します。

[Rewrite Enabled]:コンテンツのリライトを、イネーブルかディセーブルで表示します。

–![]() [Resource Mask]:リソース マスクを入力します。

[Resource Mask]:リソース マスクを入力します。

•![]() [Add/Edit]:リライト エントリを追加、または選択したリライト エントリを編集します。

[Add/Edit]:リライト エントリを追加、または選択したリライト エントリを編集します。

•![]() [Delete]:選択したリライト エントリを削除します。

[Delete]:選択したリライト エントリを削除します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

•![]() [Enable content rewrite]:このリライト ルールでコンテンツのリライトをイネーブルにする場合に選択します。

[Enable content rewrite]:このリライト ルールでコンテンツのリライトをイネーブルにする場合に選択します。

•![]() [Rule Number]:(任意)このルールの番号を入力します。この番号は、リストの他のルールに相対的に、そのルールの優先順位を示します。番号がないルールはリストの最後に配置されます。有効な範囲は 1 ~ 65534 です。

[Rule Number]:(任意)このルールの番号を入力します。この番号は、リストの他のルールに相対的に、そのルールの優先順位を示します。番号がないルールはリストの最後に配置されます。有効な範囲は 1 ~ 65534 です。

•![]() [Rule Name]:(任意)ルールについて説明する英数字を指定します。最大 128 文字です。

[Rule Name]:(任意)ルールについて説明する英数字を指定します。最大 128 文字です。

•![]() [Resource Mask]:ルールを適用するアプリケーションやリソースに対応する文字列を入力します。文字列の長さは最大で 300 文字です。次のいずれかのワイルドカードを使用できますが、少なくとも 1 つの英数字を指定する必要があります。

[Resource Mask]:ルールを適用するアプリケーションやリソースに対応する文字列を入力します。文字列の長さは最大で 300 文字です。次のいずれかのワイルドカードを使用できますが、少なくとも 1 つの英数字を指定する必要があります。

*:すべてに一致します。ASDM では、* または *.* で構成されるマスクは受け付けません。

|

|

|

|

|

|

|---|---|---|---|---|

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Java Code Signer

クライアントレス SSL VPN によって変換された Java オブジェクトは、その後、トラストポイントに関連付けられている PKCS12 デジタル証明書を使用して署名することができます。[Java Trustpoint] ペインでは、指定されたトラストポイントの場所から PKCS12 証明書とキー関連情報を使用するように、クライアントレス SSL VPN Java オブジェクト署名機能を設定できます。トラストポイントをインポートするには、[Configuration] > [Properties] > [Certificate] > [Trustpoint] > [Import] を参照してください。

•![]() [Code Signer Certificate]:Java オブジェクト署名で使用する、設定された証明書を選択します。

[Code Signer Certificate]:Java オブジェクト署名で使用する、設定された証明書を選択します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Encoding

このウィンドウでは、クライアントレス SSL VPN ポータル ページの文字エンコーディングを表示または指定できます。

文字エンコーディング (「文字コーディング」または「文字セット」とも呼ばれます)は、raw データ(0 と 1 からなるデータなど)と文字をペアにすることで、データを表します。使用する文字エンコード方式は、言語によって決まります。単一の方式を使う言語もあれば、使わない言語もあります。通常は、地域によってブラウザで使用されるデフォルトのコード方式が決まりますが、リモート ユーザが変更することもできます。ブラウザはページに指定されたエンコードを検出することもでき、そのエンコードに従ってドキュメントを表示します。

エンコード属性によりポータル ページで使用される文字コード方式の値を指定することで、ユーザがブラウザを使用している地域や、ブラウザに対する何らかの変更に関係なく、ページが正しく表示されるようにできます。

デフォルトでは、セキュリティ アプライアンスは「Global Encoding Type」を共通インターネット ファイル システム サーバからのページに適用します。CIFS サーバと適切な文字エンコーディングとのマッピングを、[Global Encoding Type] 属性によってグローバルに、そしてテーブルに示されているファイル エンコーディング例外を使用して個別に行うことにより、ファイル名やディレクトリ パス、およびページの適切なレンダリングが問題となる場合に、CIFS ページが正確に処理および表示できるようにします。

•![]() [Global Encoding Type]:この属性によって、表に記載されている CIFS サーバからの文字エンコーディングを除いて、すべてのクライアントレス SSL VPN ポータル ページが継承する文字エンコーディングが決まります。文字列を入力するか、ドロップダウン リストから選択肢を 1 つ選択します。リストには、最も一般的な次の値だけが表示されます。

[Global Encoding Type]:この属性によって、表に記載されている CIFS サーバからの文字エンコーディングを除いて、すべてのクライアントレス SSL VPN ポータル ページが継承する文字エンコーディングが決まります。文字列を入力するか、ドロップダウン リストから選択肢を 1 つ選択します。リストには、最も一般的な次の値だけが表示されます。

(注) 日本語の Shift_jis 文字エンコーディングを使用している場合は、関連付けられている [Select Page Font] ペインの [Font Family] 領域にある [Do not specify] をクリックして、このフォント ファミリを削除します。

[none] を選択するか、またはクライアントレス SSL VPN セッションのブラウザがサポートしていない値を指定した場合には、ブラウザのデフォルトのエンコーディングが使用されます。

最大 40 文字から成り、 http://www.iana.org/assignments/character-sets で指定されているいずれかの有効文字セットと同じ文字列を入力できます。このページに示されている文字セットの名前またはエイリアスのいずれかを使用できます。このストリングは、大文字と小文字が区別されません。セキュリティ アプライアンスの設定を保存したときに、コマンド インタープリタが大文字を小文字に変換します。

•![]() [CIFS Server]:コード要件が「Global Encoding Type」属性設定とは異なる各 CIFS サーバの名前または IP アドレス。

[CIFS Server]:コード要件が「Global Encoding Type」属性設定とは異なる各 CIFS サーバの名前または IP アドレス。

CIFS サーバのファイル名とディレクトリのコードが異なる場合は、コードが正しいことをサーバに認識させるために、場合によってはエントリを追加する必要があることを表します。

•![]() [Encoding Type]:関連付けられている CIFS サーバで優先される文字コードを表示します。

[Encoding Type]:関連付けられている CIFS サーバで優先される文字コードを表示します。

•![]() [Add]:「Global Encoding Type」設定を上書きする CIFS サーバごとに 1 回クリックします。

[Add]:「Global Encoding Type」設定を上書きする CIFS サーバごとに 1 回クリックします。

•![]() [Edit]:テーブルから CIFS サーバを選択し、このボタンをクリックして文字コードを変更します。

[Edit]:テーブルから CIFS サーバを選択し、このボタンをクリックして文字コードを変更します。

•![]() [Delete]:テーブルから CIFS サーバを選択し、このボタンをクリックして、関連付けられているエントリをテーブルから削除します。

[Delete]:テーブルから CIFS サーバを選択し、このボタンをクリックして、関連付けられているエントリをテーブルから削除します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

エンコードの追加と編集

[Add CIFS Server Encoding] ダイアログ ウィンドウでは、[Add CIFS Encoding] ウィンドウの「Global Encoding Type」属性設定に対する例外を保持できます。このウィンドウには、このダイアログボックスを開く [Add] および [Edit] ボタンがあります。

•![]() [CIFS Server]:エンコーディング要件が「Global Encoding Type」属性設定とは異なる CIFS サーバの名前または IP アドレスを入力します。セキュリティ アプライアンスでは、指定した大文字と小文字の区別が保持されますが、名前をサーバと照合するときには大文字と小文字は区別されません。

[CIFS Server]:エンコーディング要件が「Global Encoding Type」属性設定とは異なる CIFS サーバの名前または IP アドレスを入力します。セキュリティ アプライアンスでは、指定した大文字と小文字の区別が保持されますが、名前をサーバと照合するときには大文字と小文字は区別されません。

•![]() [Encoding Type]:CIFS サーバがクライアントレス SSL VPN ポータル ページで使用する文字エンコーディングを選択します。文字列を入力するか、ドロップダウン リストから選択します。リストには、最も一般的な次の値だけが登録されています。

[Encoding Type]:CIFS サーバがクライアントレス SSL VPN ポータル ページで使用する文字エンコーディングを選択します。文字列を入力するか、ドロップダウン リストから選択します。リストには、最も一般的な次の値だけが登録されています。

(注) 日本語の Shift_jis 文字エンコーディングを使用している場合は、関連付けられている [Select Page Font] ペインの [Font Family] 領域にある [Do not specify] をクリックして、このフォント ファミリを削除します。

[none] を選択するか、またはクライアントレス SSL VPN セッションのブラウザがサポートしていない値を指定した場合には、ブラウザのデフォルトのエンコーディングが使用されます。

最大 40 文字から成り、 http://www.iana.org/assignments/character-sets で指定されているいずれかの有効文字セットと同じ文字列を入力できます。このページに示されている文字セットの名前またはエイリアスのいずれかを使用できます。このストリングは、大文字と小文字が区別されません。セキュリティ アプライアンスの設定を保存したときに、コマンド インタープリタが大文字を小文字に変換します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Web ACLs

[Web ACLs] テーブルには、セキュリティ アプライアンスで設定されている、クライアントレス SSL VPN トラフィックに適用できるフィルタが表示されます。このテーブルには、各アクセス コントロール リスト(ACL)の名前、および ACL 名の下で右にインデントされて、その ACL に割り当てられているアクセス コントロール エントリ(ACE)が表示されます。

各 ACL により、特定のネットワーク、サブネット、ホスト、および Web サーバへのアクセスを許可または拒否します。各 ACE は、ACL の機能を提供する 1 つのルールを指定します。

ACL は、クライアントレス SSL VPN トラフィックに適用されるように設定できます。次の規則が適用されます。

•![]() フィルタを設定しない場合は、すべての接続が許可されます。

フィルタを設定しない場合は、すべての接続が許可されます。

•![]() セキュリティ アプライアンスは、インターフェイスのインバウンド ACL だけをサポートします。

セキュリティ アプライアンスは、インターフェイスのインバウンド ACL だけをサポートします。

•![]() 各 ACL の最後では、表記されない暗黙のルールにより、明示的に許可されていないすべてのトラフィックが拒否されます。

各 ACL の最後では、表記されない暗黙のルールにより、明示的に許可されていないすべてのトラフィックが拒否されます。

ACL および ACE を追加するには、次の手順を実行します。

•![]() ACL を追加するには、テーブルの上にあるプラス記号の横の下矢印をクリックし、[Add ACL] をクリックします。

ACL を追加するには、テーブルの上にあるプラス記号の横の下矢印をクリックし、[Add ACL] をクリックします。

(注) ACE を追加するには、テーブルに ACL が表示されている必要があります。

•![]() テーブル内にすでに表示されている ACL に ACE を追加するには、追加する ACE を選択し、テーブルの上にあるプラス記号の横の下矢印をクリックして、[Add ACE] をクリックします。

テーブル内にすでに表示されている ACL に ACE を追加するには、追加する ACE を選択し、テーブルの上にあるプラス記号の横の下矢印をクリックして、[Add ACE] をクリックします。

•![]() テーブル内にすでに存在する ACE の前に ACE を追加するには、追加する ACE を選択し、テーブルの上にあるプラス記号の横の下矢印をクリックして、[Insert] をクリックします。

テーブル内にすでに存在する ACE の前に ACE を追加するには、追加する ACE を選択し、テーブルの上にあるプラス記号の横の下矢印をクリックして、[Insert] をクリックします。

•![]() テーブル内にすでに存在する ACE の後に ACE を追加するには、追加する ACE を選択し、テーブルの上にあるプラス記号の横の下矢印をクリックして、[Insert After] をクリックします。

テーブル内にすでに存在する ACE の後に ACE を追加するには、追加する ACE を選択し、テーブルの上にあるプラス記号の横の下矢印をクリックして、[Insert After] をクリックします。

ACE に割り当てられている値を変更するには、その値をダブルクリックするか、選択して [Edit] をクリックします。

ACL または ACE を削除するには、テーブルでそのエントリを選択し、[Delete] をクリックします。

ACL 内での ACE の相対的な位置により、セキュリティ アプライアンスがインターフェイスのトラフィックに ACE を適用するときの順番が決まります。テーブル内の ACE を並べ替えて再使用するには、次の手順を実行します。

•![]() ACE を他の ACE の上または下に移動させるには、移動させる ACE を選択して、テーブルの上にある上へまたは下へアイコンをクリックします。

ACE を他の ACE の上または下に移動させるには、移動させる ACE を選択して、テーブルの上にある上へまたは下へアイコンをクリックします。

•![]() ACE を移動させるには、その ACE を選択し、テーブルの上にあるはさみアイコンをクリックします。ターゲットの ACL または ACE を選択し、クリップボード アイコンの横の矢印をクリックして、選択したエントリの上に貼り付けるには [Paste] を、選択したエントリの後に貼り付けるには [Paste After] をクリックします。[Edit ACE] ダイアログ ウィンドウが開きます。このダイアログボックスでは、値を変更できます。[OK] をクリックします。

ACE を移動させるには、その ACE を選択し、テーブルの上にあるはさみアイコンをクリックします。ターゲットの ACL または ACE を選択し、クリップボード アイコンの横の矢印をクリックして、選択したエントリの上に貼り付けるには [Paste] を、選択したエントリの後に貼り付けるには [Paste After] をクリックします。[Edit ACE] ダイアログ ウィンドウが開きます。このダイアログボックスでは、値を変更できます。[OK] をクリックします。

•![]() ACE をコピーするには、コピーする ACE を選択し、テーブルの上にある見開きページ アイコンをクリックします。ターゲットの ACL または ACE を選択し、クリップボード アイコンの横の矢印をクリックして、選択したエントリの上に貼り付けるには [Paste] を、選択したエントリの後に貼り付けるには [Paste After] をクリックします。[Edit ACE] ダイアログ ウィンドウが開きます。このダイアログボックスでは、値を変更できます。[OK] をクリックします。

ACE をコピーするには、コピーする ACE を選択し、テーブルの上にある見開きページ アイコンをクリックします。ターゲットの ACL または ACE を選択し、クリップボード アイコンの横の矢印をクリックして、選択したエントリの上に貼り付けるには [Paste] を、選択したエントリの後に貼り付けるには [Paste After] をクリックします。[Edit ACE] ダイアログ ウィンドウが開きます。このダイアログボックスでは、値を変更できます。[OK] をクリックします。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Port Forwarding

[Port Forwarding] ペインと [Configure Port Forwarding Lists] ダイアログボックスでは、ポート転送リストを表示できます。[Port Forwarding] ペインと [Add or Edit Port Forwarding Entry] ダイアログボックスの両方で、ポート転送リストの名前を指定し、リストのポート転送エントリを追加、表示、編集、および削除できます。

ポート転送リストを追加、変更、または削除するには、次のいずれかの操作を実行します。

•![]() ポート転送リストを追加し、そのリストにエントリを追加するには、[Add] をクリックします。[Add Port Forwarding List] ダイアログボックスが開きます。リストに名前を付けたら、もう一度 [Add] をクリックします。ASDM が [Add Port Forwarding Entry] ダイアログボックスを開きます。このダイアログボックスでは、エントリの属性をリストに割り当てることができます。属性を割り当てて [OK] をクリックすると、ASDM のリストにそれらの属性が表示されます。必要に応じて手順を繰り返してリストを完成させ、[Add Port Forwarding List] ダイアログボックスで [OK] をクリックします。

ポート転送リストを追加し、そのリストにエントリを追加するには、[Add] をクリックします。[Add Port Forwarding List] ダイアログボックスが開きます。リストに名前を付けたら、もう一度 [Add] をクリックします。ASDM が [Add Port Forwarding Entry] ダイアログボックスを開きます。このダイアログボックスでは、エントリの属性をリストに割り当てることができます。属性を割り当てて [OK] をクリックすると、ASDM のリストにそれらの属性が表示されます。必要に応じて手順を繰り返してリストを完成させ、[Add Port Forwarding List] ダイアログボックスで [OK] をクリックします。

•![]() ポート転送リストを変更するには、そのリストをダブルクリックするか、またはテーブル内のリストを選択して [Edit] をクリックします。次に、[Add] をクリックして新しいエントリをリストに挿入するか、またはリストのエントリをクリックし、[Edit] または [Delete] をクリックします。

ポート転送リストを変更するには、そのリストをダブルクリックするか、またはテーブル内のリストを選択して [Edit] をクリックします。次に、[Add] をクリックして新しいエントリをリストに挿入するか、またはリストのエントリをクリックし、[Edit] または [Delete] をクリックします。

•![]() リストを削除するには、テーブル内のリストを選択して [Delete] をクリックします。

リストを削除するには、テーブル内のリストを選択して [Delete] をクリックします。

ポート転送を使用する理由

ポート転送は、クライアントレス SSL VPN 接続を介して TCP ベースのアプリケーションをサポートするためのレガシー テクノロジーです。ポート転送テクノロジーをサポートする設定を事前に構築している場合は、ポート転送の使用を選択することもできます。

•![]() スマート トンネル アクセスを使用すると、ユーザには次のような利点があります。

スマート トンネル アクセスを使用すると、ユーザには次のような利点があります。

–![]() スマート トンネルは、プラグインよりもパフォーマンスが向上します。

スマート トンネルは、プラグインよりもパフォーマンスが向上します。

–![]() ポート転送とは異なり、スマート トンネルでは、ローカル ポートへのローカル アプリケーションのユーザ接続を要求しないことにより、ユーザ エクスペリエンスが簡略化されます。

ポート転送とは異なり、スマート トンネルでは、ローカル ポートへのローカル アプリケーションのユーザ接続を要求しないことにより、ユーザ エクスペリエンスが簡略化されます。

–![]() ポート転送とは異なり、スマート トンネルでは、ユーザは管理者特権を持つ必要がありません。

ポート転送とは異なり、スマート トンネルでは、ユーザは管理者特権を持つ必要がありません。

•![]() ポート転送およびスマート トンネル アクセスとは異なり、プラグインでは、クライアント アプリケーションをリモート コンピュータにインストールする必要がありません。

ポート転送およびスマート トンネル アクセスとは異なり、プラグインでは、クライアント アプリケーションをリモート コンピュータにインストールする必要がありません。

セキュリティ アプライアンスでポート転送を設定する場合は、アプリケーションが使用するポートを指定します。スマート トンネル アクセスを設定する場合は、実行ファイルまたはそのパスの名前を指定します。

ポート転送の要件と制限事項

•![]() リモート ホストで、次のいずれかの 32 ビット バージョンが実行されている必要がある。

リモート ホストで、次のいずれかの 32 ビット バージョンが実行されている必要がある。

–![]() Microsoft Windows Vista、Windows XP SP2 または SP3、または Windows 2000 SP4

Microsoft Windows Vista、Windows XP SP2 または SP3、または Windows 2000 SP4

–![]() Apple Mac OS X 10.4 または 10.5 と Safari 2.0.4(419.3)

Apple Mac OS X 10.4 または 10.5 と Safari 2.0.4(419.3)

•![]() また、リモート ホストで Sun JRE 1.5 以降が動作していることも必要です。

また、リモート ホストで Sun JRE 1.5 以降が動作していることも必要です。

•![]() Mac OS X 10.5.3 上の Safari のブラウザベースのユーザは、Safari での URL の解釈方法に従って、使用するクライアント証明書を、1 回目は末尾にスラッシュを含め、もう 1 回はスラッシュを含めずに、セキュリティ アプライアンスの URL を使用して指定する必要があります。次に例を示します。

Mac OS X 10.5.3 上の Safari のブラウザベースのユーザは、Safari での URL の解釈方法に従って、使用するクライアント証明書を、1 回目は末尾にスラッシュを含め、もう 1 回はスラッシュを含めずに、セキュリティ アプライアンスの URL を使用して指定する必要があります。次に例を示します。

詳細については、『 Safari, Mac OS X 10.5.3: Changes in client certificate authentication 』を参照してください。

•![]() ポート転送またはスマート トンネルを使用する Microsoft Windows Vista ユーザは、ASA の URL を信頼済みサイト ゾーンに追加する。信頼済みサイト ゾーンにアクセスするには、Internet Explorer を起動し、[Tools] > [Internet Options] > [Security] タブを選択する必要があります。Vista ユーザは、[Protected Mode] をディセーブルにしてスマート トンネル アクセスを容易にすることもできます。ただし、攻撃に対するコンピュータの脆弱性が増すため、この方法は推奨しません。

ポート転送またはスマート トンネルを使用する Microsoft Windows Vista ユーザは、ASA の URL を信頼済みサイト ゾーンに追加する。信頼済みサイト ゾーンにアクセスするには、Internet Explorer を起動し、[Tools] > [Internet Options] > [Security] タブを選択する必要があります。Vista ユーザは、[Protected Mode] をディセーブルにしてスマート トンネル アクセスを容易にすることもできます。ただし、攻撃に対するコンピュータの脆弱性が増すため、この方法は推奨しません。

•![]() ポート転送は、スタティック TCP ポートを使用する TCP アプリケーションのみをサポートしています。ダイナミック ポートまたは複数の TCP ポートを使用するアプリケーションはサポートしていません。たとえば、ポート 22 を使用する SecureFTP は、クライアントレス SSL VPN のポート転送を介して動作しますが、ポート 20 と 21 を使用する標準 FTP は動作しません。

ポート転送は、スタティック TCP ポートを使用する TCP アプリケーションのみをサポートしています。ダイナミック ポートまたは複数の TCP ポートを使用するアプリケーションはサポートしていません。たとえば、ポート 22 を使用する SecureFTP は、クライアントレス SSL VPN のポート転送を介して動作しますが、ポート 20 と 21 を使用する標準 FTP は動作しません。

•![]() ポート転送は、UDP を使用するプロトコルをサポートしていません。

ポート転送は、UDP を使用するプロトコルをサポートしていません。

•![]() セキュリティ アプライアンスは Microsoft Outlook Exchange(MAPI)プロキシをサポートしていません。MAPI プロトコルを使用した Microsoft Outlook Exchange 通信では、リモート ユーザが AnyConnect を使用する必要があります。

セキュリティ アプライアンスは Microsoft Outlook Exchange(MAPI)プロキシをサポートしていません。MAPI プロトコルを使用した Microsoft Outlook Exchange 通信では、リモート ユーザが AnyConnect を使用する必要があります。

•![]() ステートフル フェールオーバーでは、Application Access(ポート転送またはスマート トンネル アクセス)を使用して確立したセッションは保持されません。ユーザはフェールオーバー後に再接続する必要があります。

ステートフル フェールオーバーでは、Application Access(ポート転送またはスマート トンネル アクセス)を使用して確立したセッションは保持されません。ユーザはフェールオーバー後に再接続する必要があります。

•![]() ポート転送は、Personal Digital Assistants(PDA; 携帯情報端末)への接続はサポートしていません。

ポート転送は、Personal Digital Assistants(PDA; 携帯情報端末)への接続はサポートしていません。

•![]() ポート転送を使用するには、Java アプレットをダウンロードしてローカル クライアントを設定する必要があります。これには、ローカル システムに対する管理者の許可が必要になるため、ユーザがパブリック リモート システムから接続した場合に、アプリケーションを使用できない可能性があります。

ポート転送を使用するには、Java アプレットをダウンロードしてローカル クライアントを設定する必要があります。これには、ローカル システムに対する管理者の許可が必要になるため、ユーザがパブリック リモート システムから接続した場合に、アプリケーションを使用できない可能性があります。

Java アプレットは、エンド ユーザの HTML インターフェイスにあるアプレット独自のウィンドウに表示されます。このウィンドウには、ユーザが使用できる転送ポートのリストの内容、アクティブなポート、および送受信されたトラフィック量(バイト単位)が表示されます。

•![]() ポート転送も ASDM Java アプレットも、デジタル証明書を使用するユーザ認証では動作しません。Java には、Web ブラウザ キーストアにアクセスする機能はありません。このため、Java はブラウザがユーザの認証に使用する証明書を使用できず、アプリケーションは起動できません。

ポート転送も ASDM Java アプレットも、デジタル証明書を使用するユーザ認証では動作しません。Java には、Web ブラウザ キーストアにアクセスする機能はありません。このため、Java はブラウザがユーザの認証に使用する証明書を使用できず、アプリケーションは起動できません。

ポート転送用の DNS の設定

ポート転送では、リモート サーバのドメイン名またはその IP アドレスを ASA に転送して、解決および接続を行います。つまり、ポート転送アプレットは、アプリケーションからの要求を受け入れて、その要求を ASA に転送します。ASA は適切な DNS クエリーを作成し、ポート転送アプレットの代わりに接続を確立します。ポート転送アプレットは、ASA に対する DNS クエリーだけを作成します。ポート転送アプレットはホスト ファイルをアップデートして、ポート転送アプリケーションが DNS クエリーを実行したときに、クエリーがループバック アドレスにリダイレクトされるようにします。

次のように、DNS 要求をポート転送アプレットから受け入れるように、セキュリティ アプライアンスを設定します。

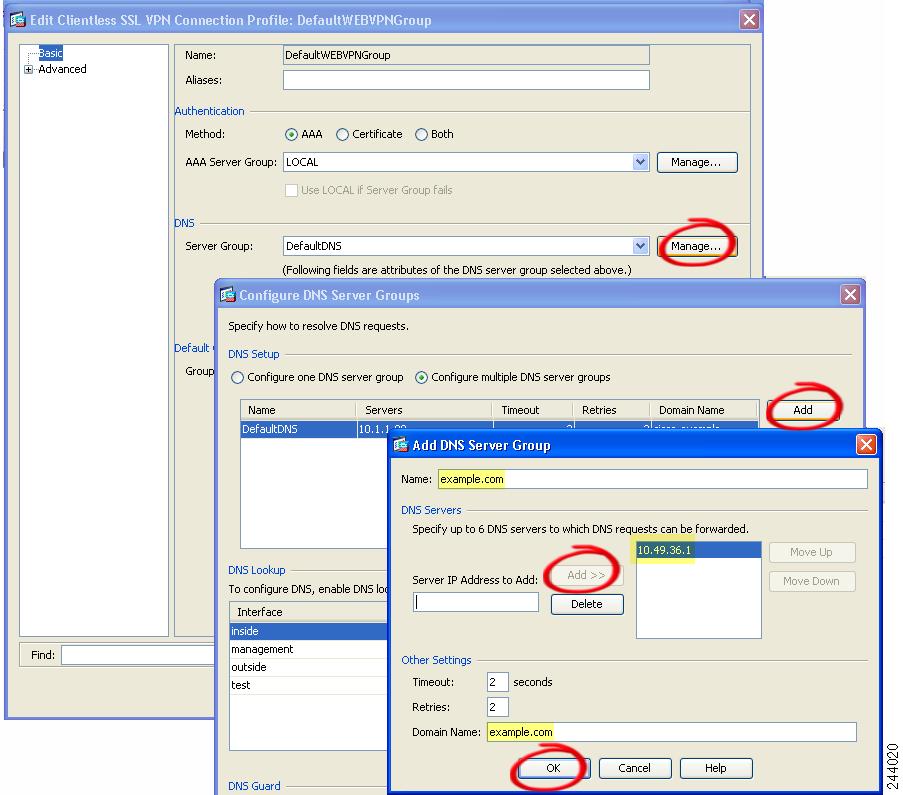

ステップ 1![]() [Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Connection Profiles] の順にクリックします。

[Configuration] > [Remote Access VPN] > [Clientless SSL VPN Access] > [Connection Profiles] の順にクリックします。

DefaultWEBVPNGroup エントリは、クライアントレス接続に使用されるデフォルトの接続プロファイルです。

ステップ 2![]() クライアント接続において DefaultWEBVPNGroup エントリが使用されるようにコンフィギュレーションを設定する場合は、このエントリを強調表示し、[Edit] をクリックします。このエントリが使用されない場合は、クライアント接続のコンフィギュレーションで使用される接続プロファイルを強調表示し、[Edit] をクリックします。

クライアント接続において DefaultWEBVPNGroup エントリが使用されるようにコンフィギュレーションを設定する場合は、このエントリを強調表示し、[Edit] をクリックします。このエントリが使用されない場合は、クライアント接続のコンフィギュレーションで使用される接続プロファイルを強調表示し、[Edit] をクリックします。

ステップ 3![]() [DNS] 領域にスキャンし、ドロップダウン リストから DNS サーバを選択します。ドメイン名をメモしておきます。使用したい DNS サーバが ASDM に表示されている場合は、残りのステップを飛ばし、次のセクションに移動します。ポート転送リストのエントリを設定する際、リモート サーバの指定時には、同じドメイン名を入力する必要があります。コンフィギュレーションに DNS サーバがない場合は、残りのステップを続けます。

[DNS] 領域にスキャンし、ドロップダウン リストから DNS サーバを選択します。ドメイン名をメモしておきます。使用したい DNS サーバが ASDM に表示されている場合は、残りのステップを飛ばし、次のセクションに移動します。ポート転送リストのエントリを設定する際、リモート サーバの指定時には、同じドメイン名を入力する必要があります。コンフィギュレーションに DNS サーバがない場合は、残りのステップを続けます。

ステップ 4![]() [DNS] 領域で [Manage] をクリックします。

[DNS] 領域で [Manage] をクリックします。

[Configure DNS Server Groups] ウィンドウが開きます。

ステップ 5![]() [Configure Multiple DNS Server Groups] をクリックします。

[Configure Multiple DNS Server Groups] をクリックします。

ウィンドウに、DNS サーバのエントリの一覧表が表示されます。

[Add DNS Server Group] ウィンドウが開きます。

ステップ 7![]() [Name] フィールドに新しいサーバ グループ名を入力し、IP アドレスとドメイン名を入力します(図 34-1 を参照)。

[Name] フィールドに新しいサーバ グループ名を入力し、IP アドレスとドメイン名を入力します(図 34-1 を参照)。

入力したドメイン名をメモしておきます。後ほど、ポート転送エントリを設定する際、リモート サーバを指定するために必要になります。

ステップ 8![]() [Connection Profiles] ウィンドウが再度アクティブになるまで、[OK] をクリックします。

[Connection Profiles] ウィンドウが再度アクティブになるまで、[OK] をクリックします。

ステップ 9![]() クライアントレス接続の設定で使用される、残りすべての 接 続プロファイルについて、手順 2 ~ 8 を繰り返します。

クライアントレス接続の設定で使用される、残りすべての 接 続プロファイルについて、手順 2 ~ 8 を繰り返します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Port Forwarding List

[Add/Edit Port Forwarding List] ダイアログボックスでは、クライアントレス SSL VPN 接続によるアクセスに適用されるユーザまたはグループ ポリシーに関連付ける TCP アプリケーションの名前付きリストを追加または編集できます。

•![]() [List Name]:英数字で表したリストの名前。最大 64 文字です。

[List Name]:英数字で表したリストの名前。最大 64 文字です。

•![]() [Local TCP Port]:アプリケーションのトラフィックを受信するローカル ポート。

[Local TCP Port]:アプリケーションのトラフィックを受信するローカル ポート。

•![]() [Remote Server]:リモート サーバの IP アドレスまたは DNS 名。

[Remote Server]:リモート サーバの IP アドレスまたは DNS 名。

•![]() [Remote TCP Port]:アプリケーションのトラフィックを受信するリモート ポート。

[Remote TCP Port]:アプリケーションのトラフィックを受信するリモート ポート。

•![]() [Description]:TCP アプリケーションを説明するテキスト。

[Description]:TCP アプリケーションを説明するテキスト。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Port Forwarding Entry

[Add/Edit Port Forwarding Entry] ダイアログボックスでは、クライアントレス SSL VPN 接続によるアクセスに適用されるユーザまたはグループ ポリシーに関連付ける TCP アプリケーションを指定できます。これらのウィンドウで属性に値を割り当てるには、次の手順を実行します。

•![]() [Local TCP Port]:アプリケーションが使用する TCP ポート番号を入力します。ローカル ポート番号は、1 つの listname に対して一度だけ使用できます。ローカル TCP サービスとの競合を避けるには、1024 ~ 65535 の範囲にあるポート番号を使用します。

[Local TCP Port]:アプリケーションが使用する TCP ポート番号を入力します。ローカル ポート番号は、1 つの listname に対して一度だけ使用できます。ローカル TCP サービスとの競合を避けるには、1024 ~ 65535 の範囲にあるポート番号を使用します。

•![]() [Remote Server]:リモート アクセス サーバのドメイン名または IP アドレスを入力します。特定の IP アドレスに対してクライアント アプリケーションを設定しなくて済むよう、ドメイン名を使用することをお勧めします。

[Remote Server]:リモート アクセス サーバのドメイン名または IP アドレスを入力します。特定の IP アドレスに対してクライアント アプリケーションを設定しなくて済むよう、ドメイン名を使用することをお勧めします。

•![]() [Remote TCP Port]:そのアプリケーション用の既知のポート番号を入力します。

[Remote TCP Port]:そのアプリケーション用の既知のポート番号を入力します。

•![]() [Description]:アプリケーションの説明を入力します。最大 64 文字です。

[Description]:アプリケーションの説明を入力します。最大 64 文字です。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

外部プロキシ サーバの使用法の設定

[Proxies] ペインを使用して、外部プロキシ サーバによって HTTP 要求と HTTPS 要求を処理するようにセキュリティ アプライアンスを設定します。これらのサーバは、ユーザとインターネットの仲介役として機能します。すべてのインターネット アクセスがユーザ制御のサーバを経由するように指定することで、別のフィルタリングが可能になり、セキュアなインターネット アクセスと管理制御が保証されます。

(注) HTTP および HTTPS プロキシ サービスでは、PDA への接続をサポートしていません。

[Use an HTTP proxy server]:外部 HTTP プロキシ サーバを使用します。

•![]() [Specify IP address of proxy server]:IP アドレスまたはホスト名によって HTTP プロキシ サーバを特定します。

[Specify IP address of proxy server]:IP アドレスまたはホスト名によって HTTP プロキシ サーバを特定します。

•![]() [IP Address]:外部 HTTP プロキシ サーバのホスト名または IP アドレスを入力します。

[IP Address]:外部 HTTP プロキシ サーバのホスト名または IP アドレスを入力します。

•![]() [Port]:HTTP 要求をリッスンするポートを入力します。デフォルトのポートは 80 です。

[Port]:HTTP 要求をリッスンするポートを入力します。デフォルトのポートは 80 です。

•![]() [Exception Address List]:(任意)HTTP プロキシ サーバに送信可能な URL から除外する URL、または数個の URL のカンマ区切りリストを入力します。このストリングには文字数の制限はありませんが、コマンド全体で 512 文字以下となるようにする必要があります。リテラル URL を指定するか、次のワイルドカードを使用できます。

[Exception Address List]:(任意)HTTP プロキシ サーバに送信可能な URL から除外する URL、または数個の URL のカンマ区切りリストを入力します。このストリングには文字数の制限はありませんが、コマンド全体で 512 文字以下となるようにする必要があります。リテラル URL を指定するか、次のワイルドカードを使用できます。

–![]() * は、スラッシュ(/)とピリオド(.)を含む任意の文字列と一致します。このワイルドカードは、英数字ストリングとともに使用する必要があります。

* は、スラッシュ(/)とピリオド(.)を含む任意の文字列と一致します。このワイルドカードは、英数字ストリングとともに使用する必要があります。

–![]() ? は、スラッシュおよびピリオドを含む、任意の 1 文字に一致します。

? は、スラッシュおよびピリオドを含む、任意の 1 文字に一致します。

–![]() [ x - y ] は、 x から y の範囲にある任意の 1 文字に一致します。ここで、 x は ANSI 文字セット内の 1 文字を、 y は ANSI 文字セット内の別の 1 文字を示します。

[ x - y ] は、 x から y の範囲にある任意の 1 文字に一致します。ここで、 x は ANSI 文字セット内の 1 文字を、 y は ANSI 文字セット内の別の 1 文字を示します。

–![]() [ ! x - y ] は、この範囲内に存在しない任意の 1 文字に一致します。

[ ! x - y ] は、この範囲内に存在しない任意の 1 文字に一致します。

•![]() [UserName]:(任意)このキーワードを入力して、各 HTTP プロキシ要求にユーザ名を添付し、基本的なプロキシ認証を行います。

[UserName]:(任意)このキーワードを入力して、各 HTTP プロキシ要求にユーザ名を添付し、基本的なプロキシ認証を行います。

•![]() [Password]:各 HTTP 要求と一緒にプロキシ サーバに送信するパスワードを入力します。

[Password]:各 HTTP 要求と一緒にプロキシ サーバに送信するパスワードを入力します。

•![]() [Specify PAC file URL]:HTTP プロキシ サーバの IP アドレスを指定する方法の代替として、このオプションをクリックして、ブラウザにダウンロードするプロキシ自動コンフィギュレーション ファイルを指定できます。ダウンロードが完了すると、PAC ファイルは JavaScript 機能を使用して各 URL のプロキシを識別します。隣接するフィールドに、 http:// を入力し、プロキシ自動設定ファイルの URL を入力します。 http:// の部分を省略すると、セキュリティ アプライアンスはその URL を無視します。

[Specify PAC file URL]:HTTP プロキシ サーバの IP アドレスを指定する方法の代替として、このオプションをクリックして、ブラウザにダウンロードするプロキシ自動コンフィギュレーション ファイルを指定できます。ダウンロードが完了すると、PAC ファイルは JavaScript 機能を使用して各 URL のプロキシを識別します。隣接するフィールドに、 http:// を入力し、プロキシ自動設定ファイルの URL を入力します。 http:// の部分を省略すると、セキュリティ アプライアンスはその URL を無視します。

[Use an HTTPS proxy server]:外部 HTTPS プロキシ サーバを使用します。

•![]() [Specify IP address of proxy server]:IP アドレスまたはホスト名によって HTTPS プロキシ サーバを特定します。

[Specify IP address of proxy server]:IP アドレスまたはホスト名によって HTTPS プロキシ サーバを特定します。

•![]() [IP Address]:HTTPS プロキシ サーバのホスト名または IP アドレスを入力します。

[IP Address]:HTTPS プロキシ サーバのホスト名または IP アドレスを入力します。

•![]() [Port]:HTTPS 要求をリッスンするポートを入力します。デフォルトのポートは 443 です。

[Port]:HTTPS 要求をリッスンするポートを入力します。デフォルトのポートは 443 です。

•![]() [Exception Address List]:(任意)HTTPS プロキシ サーバに送信可能な URL から除外する URL、または数個の URL のカンマ区切りリストを入力します。このストリングには文字数の制限はありませんが、コマンド全体で 512 文字以下となるようにする必要があります。リテラル URL を指定するか、次のワイルドカードを使用できます。

[Exception Address List]:(任意)HTTPS プロキシ サーバに送信可能な URL から除外する URL、または数個の URL のカンマ区切りリストを入力します。このストリングには文字数の制限はありませんが、コマンド全体で 512 文字以下となるようにする必要があります。リテラル URL を指定するか、次のワイルドカードを使用できます。

–![]() * は、スラッシュ(/)とピリオド(.)を含む任意の文字列と一致します。このワイルドカードは、英数字ストリングとともに使用する必要があります。

* は、スラッシュ(/)とピリオド(.)を含む任意の文字列と一致します。このワイルドカードは、英数字ストリングとともに使用する必要があります。

–![]() ? は、スラッシュおよびピリオドを含む、任意の 1 文字に一致します。

? は、スラッシュおよびピリオドを含む、任意の 1 文字に一致します。

–![]() [ x - y ] は、 x から y の範囲にある任意の 1 文字に一致します。ここで、 x は ANSI 文字セット内の 1 文字を、 y は ANSI 文字セット内の別の 1 文字を示します。

[ x - y ] は、 x から y の範囲にある任意の 1 文字に一致します。ここで、 x は ANSI 文字セット内の 1 文字を、 y は ANSI 文字セット内の別の 1 文字を示します。

–![]() [ ! x - y ] は、この範囲内に存在しない任意の 1 文字に一致します。

[ ! x - y ] は、この範囲内に存在しない任意の 1 文字に一致します。

•![]() [UserName]:(任意)このキーワードを入力して、各 HTTPS プロキシ要求にユーザ名を添付し、基本的なプロキシ認証を行います。

[UserName]:(任意)このキーワードを入力して、各 HTTPS プロキシ要求にユーザ名を添付し、基本的なプロキシ認証を行います。

•![]() [Password]:各 HTTPS 要求と一緒にプロキシ サーバに送信するパスワードを入力します。

[Password]:各 HTTPS 要求と一緒にプロキシ サーバに送信するパスワードを入力します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

プロキシ バイパスの設定

ユーザはプロキシ バイパスを使用するようにセキュリティ アプライアンスを設定できます。これは、プロキシ バイパスが提供する特別なコンテンツ リライト機能を使用した方が、アプリケーションや Web リソースをより有効活用できる場合に設定します。プロキシ バイパスはコンテンツの書き換えに代わる手法であり、元のコンテンツの変更を最小限に抑えます。多くの場合、カスタム Web アプリケーションでこれを使用すると有効です。

プロキシ バイパスには複数のエントリを設定できます。エントリを設定する順序は重要ではありません。インターフェイスとパス マスク、またはインターフェイスとポートにより、プロキシ バイパス ルールが一意に指定されます。

パス マスクではなくポートを使用してプロキシ バイパスを設定する場合、ネットワーク コンフィギュレーションによっては、これらのポートがセキュリティ アプライアンスにアクセスできるようにするために、ファイアウォール コンフィギュレーションの変更が必要になることがあります。この制限を回避するには、パス マスクを使用します。ただし、パス マスクは変化することがあるため、複数のパス マスク ステートメントを使用して変化する可能性をなくすことが必要になる場合があります。

パスは、URL 内のドメイン名に続くテキストです。たとえば、www.example.com/hrbenefits という URL では、 hrbenefits がパスになります。同様に、www.example.com/hrinsurance という URL では、 hrinsurance がパスです。すべての hr サイトでプロキシ バイパスを使用する場合は、*(ワイルドカード)を /hr* のように使用して、コマンドを複数回使用しないようにできます。

•![]() [Interface]:プロキシ バイパス用に設定された VLAN を表示します。

[Interface]:プロキシ バイパス用に設定された VLAN を表示します。

•![]() [Port]:プロキシ バイパス用に設定されたポートを表示します。

[Port]:プロキシ バイパス用に設定されたポートを表示します。

•![]() [Path Mask]:プロキシ バイパスに一致する URI パスを表示します。

[Path Mask]:プロキシ バイパスに一致する URI パスを表示します。

•![]() [Rewrite]:リライト オプションを表示します。これらのオプションは、XML やリンクの組み合わせ、またはなしです。

[Rewrite]:リライト オプションを表示します。これらのオプションは、XML やリンクの組み合わせ、またはなしです。

•![]() [Add/Edit]:プロキシ バイパス エントリを追加、または選択したエントリを編集します。

[Add/Edit]:プロキシ バイパス エントリを追加、または選択したエントリを編集します。

•![]() [Delete]:プロキシ バイパス エントリを削除します。

[Delete]:プロキシ バイパス エントリを削除します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit Proxy Bypass Rule

このパネルでは、セキュリティ アプライアンスがコンテンツ リライトをほとんどまたはまったく実行しない場合のルールを設定できます。

•![]() [Interface Name]:プロキシ バイパス用の VLAN を選択します。

[Interface Name]:プロキシ バイパス用の VLAN を選択します。

•![]() [Bypass Condition]:プロキシ バイパス用のポートまたは URI を指定します。

[Bypass Condition]:プロキシ バイパス用のポートまたは URI を指定します。

–![]() [Port]:(オプション ボタン)プロキシ バイパスにポートを使用します。有効なポート番号は 20000 ~ 21000 です。

[Port]:(オプション ボタン)プロキシ バイパスにポートを使用します。有効なポート番号は 20000 ~ 21000 です。

–![]() [Port]:(フィールド)セキュリティ アプライアンスがプロキシ バイパス用に予約する大きな番号のポートを入力します。

[Port]:(フィールド)セキュリティ アプライアンスがプロキシ バイパス用に予約する大きな番号のポートを入力します。

–![]() [Path Mask]:(オプション ボタン)プロキシ バイパスに URL を使用します。

[Path Mask]:(オプション ボタン)プロキシ バイパスに URL を使用します。

–![]() [Path Mask]:(フィールド)プロキシ バイパス用の URL を入力します。この URL には、正規表現を使用できます。

[Path Mask]:(フィールド)プロキシ バイパス用の URL を入力します。この URL には、正規表現を使用できます。

•![]() [URL]:プロキシ バイパスのターゲット URL を定義します。

[URL]:プロキシ バイパスのターゲット URL を定義します。

–![]() [URL]:(ドロップダウン リスト)プロトコルとして、http または https を選択します。

[URL]:(ドロップダウン リスト)プロトコルとして、http または https を選択します。

–![]() [URL]:(テキスト フィールド)プロキシ バイパスを適用する URL を入力します。

[URL]:(テキスト フィールド)プロキシ バイパスを適用する URL を入力します。

•![]() [Content to Rewrite]:リライトするコンテンツを指定します。選択肢は、なし、または XML、リンク、およびクッキーの組み合わせです。

[Content to Rewrite]:リライトするコンテンツを指定します。選択肢は、なし、または XML、リンク、およびクッキーの組み合わせです。

–![]() [XML]:XML コンテンツをリライトする場合に選択します。

[XML]:XML コンテンツをリライトする場合に選択します。

–![]() [Hostname]:リンクをリライトする場合に選択します。

[Hostname]:リンクをリライトする場合に選択します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

DTLS 設定

Datagram Transport Layer Security(DTLS)をイネーブルにすることにより、SSL VPN 接続を確立する AnyConnect VPN クライアントは、SSL トンネルおよび DTLS トンネルという 2 つの同時トンネルを使用できます。DTLS によって、一部の SSL 接続に関連する遅延および帯域幅の問題が回避され、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスが向上します。

DTLS をイネーブルにしない場合、SSL VPN 接続を確立する AnyConnect クライアント ユーザは、SSL VPN トンネルでだけ接続します。

•![]() [Interface]:セキュリティ アプライアンスのインターフェイスのリストを表示します。

[Interface]:セキュリティ アプライアンスのインターフェイスのリストを表示します。

•![]() [DTLS Enabled]:インターフェイスで AnyConnect クライアントによる DTLS 接続をイネーブルにする場合にオンにします。

[DTLS Enabled]:インターフェイスで AnyConnect クライアントによる DTLS 接続をイネーブルにする場合にオンにします。

•![]() [UDP Port (default 443)]:(任意)DTLS 接続用に別の UDP ポートを指定します。

[UDP Port (default 443)]:(任意)DTLS 接続用に別の UDP ポートを指定します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

SSL VPN Client の設定

Cisco AnyConnect VPN クライアントによりリモート ユーザは、セキュリティ アプライアンスへのセキュアな SSL 接続を確立できます。このクライアントにより、ネットワーク管理者がリモート コンピュータにクライアントをインストールして設定しなくても、リモート ユーザは SSL VPN クライアントを活用できます。

事前にインストールされたクライアントがない場合、リモート ユーザは、SSL VPN 接続を受け入れるように設定されたそれぞれのブラウザ インターフェイスに IP アドレスを入力します。http:// リクエストを https:// リクエストにリダイレクトするよう セキュリティ アプライアンス が設定されていない場合、ユーザは https://< address > 形式で URL を入力する必要があります。

URL が入力されると、ブラウザはそのインターフェイスに接続し、ログイン画面を表示します。ユーザがログインと認証に成功し、そのユーザがクライアントを要求しているとセキュリティ アプライアンスで識別されると、セキュリティ アプライアンスは、リモート コンピュータのオペレーティング システムに合うクライアントをダウンロードします。ダウンロード後、クライアントがインストールおよび設定され、セキュア SSL 接続が確立されます。接続終了時にクライアントが維持されるか、アンインストールされるかは、セキュリティ アプライアンスの設定で決まります。

以前にインストールされているクライアントの場合は、ユーザの認証時に、セキュリティ アプライアンスがクライアントのリビジョンを検査して、必要に応じてクライアントをアップグレードします。

クライアントがセキュリティ アプライアンスと SSL VPN 接続をネゴシエートした場合は、Transport Layer Security(TLS)を使用して接続します。状況に応じて、Datagram Transport Layer Security(DTLS)が使用されます。DTLS により、一部の SSL 接続で発生する遅延および帯域幅の問題が回避され、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスが向上します。

AnyConnect クライアントは、セキュリティ アプライアンスからダウンロードできます。または、システム管理者が手動でリモート PC にインストールできます。クライアントを手動でインストールする方法の詳細については、『 Cisco AnyConnect VPN Client Administrator Guide 』を参照してください。

セキュリティ アプライアンスは、ユーザが確立している接続のグループ ポリシーまたはユーザ名属性に基づきクライアントをダウンロードします。自動的にクライアントをダウンロードするようにセキュリティ アプライアンスを設定するか、またはクライアントをダウンロードするかをリモート ユーザに確認するように設定できます。後者の場合、ユーザが応答しなかった場合は、タイムアウト時間が経過した後にクライアントをダウンロードするか、ログイン ページを表示するようにセキュリティ アプライアンスを設定できます。

•![]() [SSL VPN Client Images table]:SSL VPN クライアント イメージとして指定されたパッケージ ファイルを表示します。セキュリティ アプライアンスがイメージをリモート PC にダウンロードする順序は指定できます。

[SSL VPN Client Images table]:SSL VPN クライアント イメージとして指定されたパッケージ ファイルを表示します。セキュリティ アプライアンスがイメージをリモート PC にダウンロードする順序は指定できます。

–![]() [Add]:[Add SSL VPN Client Image] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをクライアント イメージ ファイルとして指定したり、フラッシュ メモリから、クライアント イメージとして指定するファイルを参照したりできます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

[Add]:[Add SSL VPN Client Image] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをクライアント イメージ ファイルとして指定したり、フラッシュ メモリから、クライアント イメージとして指定するファイルを参照したりできます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

–![]() [Replace]:[Replace SSL VPN Client Image] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをクライアント イメージとして指定して、[SSL VPN Client Image] テーブルで選択したイメージと置換できます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

[Replace]:[Replace SSL VPN Client Image] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをクライアント イメージとして指定して、[SSL VPN Client Image] テーブルで選択したイメージと置換できます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

–![]() [Delete]:テーブルからイメージを削除します。イメージを削除しても、パッケージ ファイルはフラッシュから削除されません。

[Delete]:テーブルからイメージを削除します。イメージを削除しても、パッケージ ファイルはフラッシュから削除されません。

–![]() [Move Up and Move Down]:セキュリティ アプライアンスがクライアント イメージをリモート PC にダウンロードするときの順序を変更します。テーブルの一番上にあるイメージを最初にダウンロードします。このため、最もよく使用するオペレーティング システムで使用されるイメージを一番上に移動する必要があります。

[Move Up and Move Down]:セキュリティ アプライアンスがクライアント イメージをリモート PC にダウンロードするときの順序を変更します。テーブルの一番上にあるイメージを最初にダウンロードします。このため、最もよく使用するオペレーティング システムで使用されるイメージを一番上に移動する必要があります。

•![]() [SSL VPN Client Profiles] テーブル:SSL VPN クライアント プロファイルとして指定された XML ファイルを表示します。これらのプロファイルは、AnyConnect VPN クライアント ユーザ インターフェイスにホスト情報を表示します。

[SSL VPN Client Profiles] テーブル:SSL VPN クライアント プロファイルとして指定された XML ファイルを表示します。これらのプロファイルは、AnyConnect VPN クライアント ユーザ インターフェイスにホスト情報を表示します。

–![]() [Add]:[Add SSL VPN Client Profiles] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをプロファイルとして指定したり、フラッシュ メモリから、プロファイルとして指定するファイルを参照したりできます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

[Add]:[Add SSL VPN Client Profiles] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをプロファイルとして指定したり、フラッシュ メモリから、プロファイルとして指定するファイルを参照したりできます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

–![]() [Edit]:[Edit SSL VPN Client Profiles] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをプロファイルとして指定し、[SSL VPN Client Profiles] テーブルで選択したプロファイルと置換できます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

[Edit]:[Edit SSL VPN Client Profiles] ウィンドウが表示されます。このウィンドウでは、フラッシュ メモリ内のファイルをプロファイルとして指定し、[SSL VPN Client Profiles] テーブルで選択したプロファイルと置換できます。また、ファイルをローカル コンピュータからフラッシュ メモリにアップロードすることもできます。

–![]() [Delete]:テーブルからプロファイルを削除します。プロファイルを削除しても、XML ファイルはフラッシュから削除されません。

[Delete]:テーブルからプロファイルを削除します。プロファイルを削除しても、XML ファイルはフラッシュから削除されません。

•![]() [Cache File System]:セキュリティ アプライアンスは、キャッシュ メモリ内で SSL VPN クライアントと CSD イメージを展開します。イメージを展開するのに十分なスペースが確保されるように、キャッシュ メモリのサイズを調整してください。

[Cache File System]:セキュリティ アプライアンスは、キャッシュ メモリ内で SSL VPN クライアントと CSD イメージを展開します。イメージを展開するのに十分なスペースが確保されるように、キャッシュ メモリのサイズを調整してください。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Replace SSL VPN Client Image

このウィンドウでは、SSL VPN クライアント イメージとして追加するか、またはテーブルのリストにすでに含まれているイメージと置換する、セキュリティ アプライアンス フラッシュ メモリのファイルの名前を指定できます。また、識別するファイルをフラッシュ メモリから参照したり、ローカル コンピュータからファイルをアップロードしたりすることもできます。

•![]() [Flash SVC Image]:SSL VPN クライアント イメージとして識別する、フラッシュ メモリ内のファイルを指定します。

[Flash SVC Image]:SSL VPN クライアント イメージとして識別する、フラッシュ メモリ内のファイルを指定します。

•![]() [Browse Flash]:フラッシュ メモリに格納されているすべてのファイルを参照できる [Browse Flash Dialog] ウィンドウを表示します。

[Browse Flash]:フラッシュ メモリに格納されているすべてのファイルを参照できる [Browse Flash Dialog] ウィンドウを表示します。

•![]() [Upload]:[Upload Image] ウィンドウが表示されます。このウィンドウでは、クライアント イメージとして指定するファイルをローカル PC からアップロードできます。

[Upload]:[Upload Image] ウィンドウが表示されます。このウィンドウでは、クライアント イメージとして指定するファイルをローカル PC からアップロードできます。

•![]() [Regular expression to match user-agent]:セキュリティ アプライアンスが、ブラウザによって渡された User-Agent 文字列に一致させる文字列を指定します。モバイル ユーザの場合、この機能を使用してモバイル デバイスの接続時間を短縮できます 。 ブラウザがセキュリティ アプライアンスに接続するとき、User-Agent ストリングが HTTP ヘッダーに含められます。セキュリティ アプライアンスによってストリングが受信され、そのストリングがあるイメージ用に設定された式と一致すると、そのイメージがただちにダウンロードされます。この場合、他のクライアント イメージはテストされません。

[Regular expression to match user-agent]:セキュリティ アプライアンスが、ブラウザによって渡された User-Agent 文字列に一致させる文字列を指定します。モバイル ユーザの場合、この機能を使用してモバイル デバイスの接続時間を短縮できます 。 ブラウザがセキュリティ アプライアンスに接続するとき、User-Agent ストリングが HTTP ヘッダーに含められます。セキュリティ アプライアンスによってストリングが受信され、そのストリングがあるイメージ用に設定された式と一致すると、そのイメージがただちにダウンロードされます。この場合、他のクライアント イメージはテストされません。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Upload Image

このウィンドウでは、ローカル コンピュータまたはセキュリティ アプライアンスのフラッシュ メモリに格納されている、SSL VPN クライアント イメージとして識別するファイルのパスを指定できます。ローカル コンピュータまたはセキュリティ アプライアンスのフラッシュ メモリから、識別するファイルを参照できます。

•![]() [Local File Path]:ローカル コンピュータに格納されている、SSL VPN クライアント イメージとして識別するファイルの名前を指定します。

[Local File Path]:ローカル コンピュータに格納されている、SSL VPN クライアント イメージとして識別するファイルの名前を指定します。

•![]() [Browse Local Files]:[Select File Path] ウィンドウが表示されます。このウィンドウでは、ローカル コンピュータに格納されているすべてのファイルを表示し、クライアント イメージとして識別するファイルを選択できます。

[Browse Local Files]:[Select File Path] ウィンドウが表示されます。このウィンドウでは、ローカル コンピュータに格納されているすべてのファイルを表示し、クライアント イメージとして識別するファイルを選択できます。

•![]() [Flash File System Path]:セキュリティ アプライアンスのフラッシュ メモリに格納されている、SSL VPN クライアント イメージとして識別するファイルの名前を指定します。

[Flash File System Path]:セキュリティ アプライアンスのフラッシュ メモリに格納されている、SSL VPN クライアント イメージとして識別するファイルの名前を指定します。

•![]() [Browse Flash]:[Browse Flash Dialog] ウィンドウが表示されます。このウィンドウでは、セキュリティ アプライアンスのフラッシュ メモリに格納されているすべてのファイルを表示し、クライアント イメージとして識別するファイルを選択できます。

[Browse Flash]:[Browse Flash Dialog] ウィンドウが表示されます。このウィンドウでは、セキュリティ アプライアンスのフラッシュ メモリに格納されているすべてのファイルを表示し、クライアント イメージとして識別するファイルを選択できます。

•![]() [Upload File]:ファイルのアップロードを開始します。

[Upload File]:ファイルのアップロードを開始します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Add/Edit SSL VPN Client Profiles

このウィンドウでは、ローカル コンピュータまたはセキュリティ アプライアンスのフラッシュ メモリに格納されている、SSL VPN クライアント プロファイルとして識別するファイルのパスを指定できます。これらのプロファイルは、AnyConnect VPN クライアント ユーザ インターフェイスにホスト情報を表示します。ローカル コンピュータまたはセキュリティ アプライアンスのフラッシュ メモリから、識別するファイルを参照できます。

•![]() [Profile Name]:テーブルに表示される XML ファイルに名前を関連付けます。XML プロファイル ファイルで特定されているホストを思い出しやすい名前を付けてください。

[Profile Name]:テーブルに表示される XML ファイルに名前を関連付けます。XML プロファイル ファイルで特定されているホストを思い出しやすい名前を付けてください。

•![]() [Profile Package]:ローカル コンピュータのフラッシュ メモリに格納されている、SSL VPN クライアント プロファイルとして識別するファイルの名前を指定します。

[Profile Package]:ローカル コンピュータのフラッシュ メモリに格納されている、SSL VPN クライアント プロファイルとして識別するファイルの名前を指定します。

•![]() [Browse Flash]:[Browse Flash Dialog] ウィンドウが表示されます。このウィンドウでは、セキュリティ アプライアンスのフラッシュ メモリに格納されているすべてのファイルを表示し、プロファイルとして識別するファイルを選択できます。

[Browse Flash]:[Browse Flash Dialog] ウィンドウが表示されます。このウィンドウでは、セキュリティ アプライアンスのフラッシュ メモリに格納されているすべてのファイルを表示し、プロファイルとして識別するファイルを選択できます。

•![]() [Upload File]:ファイルのアップロードを開始します。

[Upload File]:ファイルのアップロードを開始します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Upload Package

このウィンドウでは、ローカル コンピュータまたはセキュリティ アプライアンスのフラッシュ メモリに格納されている、SSL VPN クライアント プロファイルとして識別するファイルのパスを指定できます。ローカル コンピュータまたはセキュリティ アプライアンスのフラッシュ メモリから、識別するファイルを参照できます。

•![]() [Local File Path]:ローカル コンピュータに格納されている、SSL VPN クライアント プロファイルとして識別するファイルの名前を指定します。

[Local File Path]:ローカル コンピュータに格納されている、SSL VPN クライアント プロファイルとして識別するファイルの名前を指定します。

•![]() [Browse Local Files]:[Select File Path] ウィンドウが表示されます。このウィンドウでは、ローカル コンピュータに格納されているすべてのファイルを表示し、クライアント プロファイルとして識別するファイルを選択できます。

[Browse Local Files]:[Select File Path] ウィンドウが表示されます。このウィンドウでは、ローカル コンピュータに格納されているすべてのファイルを表示し、クライアント プロファイルとして識別するファイルを選択できます。

•![]() [Flash File System Path]:セキュリティ アプライアンスのフラッシュ メモリに格納されている、クライアント プロファイルとして識別するファイルの名前を指定します。

[Flash File System Path]:セキュリティ アプライアンスのフラッシュ メモリに格納されている、クライアント プロファイルとして識別するファイルの名前を指定します。

•![]() [Browse Flash]:[Browse Flash Dialog] ウィンドウが表示されます。このウィンドウでは、セキュリティ アプライアンスのフラッシュ メモリに格納されているすべてのファイルを表示し、クライアント プロファイルとして識別するファイルを選択できます。

[Browse Flash]:[Browse Flash Dialog] ウィンドウが表示されます。このウィンドウでは、セキュリティ アプライアンスのフラッシュ メモリに格納されているすべてのファイルを表示し、クライアント プロファイルとして識別するファイルを選択できます。

•![]() [Upload File]:ファイルのアップロードを開始します。

[Upload File]:ファイルのアップロードを開始します。

|

|

|

|||

|---|---|---|---|---|

|

|

|

|

|

|

|

|

|

|||

Bypass Interface Access List

このオプションをオフにすることにより、アクセス ルールをローカル IP アドレスに適用することを強制的に適用できます。アクセス ルールはローカル IP アドレスに適用され、VPN パケットが復号化される前に使用されていた元のクライアント IP アドレスには適用されません。

•![]() インターフェイスの access-lists を迂回するには、インバウンド IPSec セッションをイネーブルにします。グループ ポリシーおよびユーザ単位の許可アクセス リストは、引き続きトラフィックに適用されます。セキュリティ アプライアンスは、VPN トラフィックがセキュリティ アプライアンス インターフェイスで終了することをデフォルトで許可しているため、IKE または ESP(またはその他のタイプの VPN パケット)をアクセス ルールで許可する必要はありません。このオプションをオンにしている場合は、復号化された VPN パケットのローカル IP アドレスに対するアクセス ルールは不要です。VPN トンネルは VPN セキュリティ メカニズムを使用して正常に終端されたため、この機能によって、コンフィギュレーションが簡略化され、セキュリティ アプライアンスのパフォーマンスはセキュリティ リスクを負うことなく最大化されます (グループ ポリシーおよびユーザ単位の許可アクセス リストは、引き続きトラフィックに適用されます)。

インターフェイスの access-lists を迂回するには、インバウンド IPSec セッションをイネーブルにします。グループ ポリシーおよびユーザ単位の許可アクセス リストは、引き続きトラフィックに適用されます。セキュリティ アプライアンスは、VPN トラフィックがセキュリティ アプライアンス インターフェイスで終了することをデフォルトで許可しているため、IKE または ESP(またはその他のタイプの VPN パケット)をアクセス ルールで許可する必要はありません。このオプションをオンにしている場合は、復号化された VPN パケットのローカル IP アドレスに対するアクセス ルールは不要です。VPN トンネルは VPN セキュリティ メカニズムを使用して正常に終端されたため、この機能によって、コンフィギュレーションが簡略化され、セキュリティ アプライアンスのパフォーマンスはセキュリティ リスクを負うことなく最大化されます (グループ ポリシーおよびユーザ単位の許可アクセス リストは、引き続きトラフィックに適用されます)。

SSO Servers

[SSO Server] ウィンドウでは、Computer Associates SiteMinder SSO サーバまたは Security Assertion Markup Language(SAML)バージョン 1.1 Browser Post Profile SSO サーバに接続するクライアントレス SSL VPN のユーザの、シングル サインオン(SSO)を設定または削除できます。クライアントレス SSL VPN でだけ使用できる SSO のサポートにより、ユーザは、ユーザ名とパスワードを複数回入力しなくても、さまざまなサーバのセキュアな各種のサービスにアクセスできます。

SSO の方式は、基本 HTTP または NTLMv1 認証を使用した自動サインオン、HTTP Form プロトコル、Computer Associates eTrust SiteMinder(以前の名称は Netegrity SiteMinder)、または SAML バージョン 1.1 Browser Post Profile の 4 方式の中から選択できます。

(注) SAML Browser Artifact プロファイル方式のアサーション交換は、サポートされていません。

この項では、SiteMinder と SAML Browser Post Profile を使用して SSO を設定する手順について説明します。

•![]() 基本 HTTP または NTLM 認証で SSO を設定するには、 Auto Signonを参照してください。

基本 HTTP または NTLM 認証で SSO を設定するには、 Auto Signonを参照してください。

•![]() HTTP Form プロトコルで SSO を設定するには、 HTTP Form でのクライアントレス SSL VPN に対する SSO のサポートを参照してください。

HTTP Form プロトコルで SSO を設定するには、 HTTP Form でのクライアントレス SSL VPN に対する SSO のサポートを参照してください。

SSO のメカニズムは、AAA プロセス(HTTP Form)の一部として開始されるか、AAA サーバ(SiteMinder)または SAML Browser Post Profile サーバへのユーザ認証に成功した直後に開始されます。これらの場合、セキュリティ アプライアンス 上で実行されているクライアントレス SSL VPN サーバは、認証サーバに対するユーザのプロキシとして機能します。ユーザがログインすると、クライアントレス SSL VPN サーバは、ユーザ名とパスワードを含む SSO 認証要求を HTTPS を使用して認証サーバに送信します。

認証サーバが認証要求を承認すると、SSO 認証クッキーがクライアントレス SSL VPN サーバに返されます。このクッキーは、ユーザの代理としてセキュリティ アプライアンスで保持され、ユーザ認証でこのクッキーを使用して、SSO サーバで保護されているドメイン内部の Web サイトの安全を確保します。

SiteMinder と SAML Browser Post Profile

SiteMinder または SAML Browser Post Profile による SSO 認証は AAA から切り離されており、AAA プロセスの完了後に実施されます。ユーザまたはグループが対象の SiteMinder SSO を設定するには、まず AAA サーバ(RADIUS や LDAP など)を設定する必要があります。AAA サーバがユーザを認証した後、クライアントレス SSL VPN サーバは、HTTPS を使用して認証要求を SiteMinder SSO サーバに送信します。

SiteMinder SSO の場合は、セキュリティ アプライアンスの設定を行う以外に、シスコの認証スキームによって CA SiteMinder Policy Server を設定する必要があります。 シスコの認証スキームの SiteMinder への追加を参照してください。

SAML Browser Post Profile の場合は、認証で使用する Web Agent(Protected Resource URL)を設定する必要があります。SAML Browser Post Profile SSO サーバの設定の詳細については、「 SAML POST SSO サーバのコンフィギュレーション」を参照してください。

•![]() [Server Name]: 表示専用。 設定された SSO サーバの名前を表示します。入力できる文字の範囲は、4 ~ 31 文字です。

[Server Name]: 表示専用。 設定された SSO サーバの名前を表示します。入力できる文字の範囲は、4 ~ 31 文字です。

•![]() [Authentication Type]: 表示専用 。SSO サーバのタイプを表示します。セキュリティ アプライアンスは現在、SiteMinder タイプと SAML Browser Post Profile タイプをサポートしています。

[Authentication Type]: 表示専用 。SSO サーバのタイプを表示します。セキュリティ アプライアンスは現在、SiteMinder タイプと SAML Browser Post Profile タイプをサポートしています。

•![]() [URL]: 表示専用 。 セキュリティ アプライアンスが SSO 認証要求を行う SSO サーバの URL を表示します。

[URL]: 表示専用 。 セキュリティ アプライアンスが SSO 認証要求を行う SSO サーバの URL を表示します。

•![]() [Secret Key]: 表示専用 。 SSO サーバとの認証通信の暗号化に使用される秘密キーを表示します。キーは、任意の標準またはシフト式英数字で構成されます。文字の最小数や最大数の制限はありません。

[Secret Key]: 表示専用 。 SSO サーバとの認証通信の暗号化に使用される秘密キーを表示します。キーは、任意の標準またはシフト式英数字で構成されます。文字の最小数や最大数の制限はありません。