デバイス管理について

Firepower Management Center を使用してデバイスを管理します。

Firepower Management Center とデバイス管理について

Firepower Management Center がデバイスを管理するときは、デバイスとの間に、双方向の SSL 暗号化通信チャネルをセットアップします。Firepower Management Center はこのチャネルを使用して、そのデバイスへのネットワーク トラフィックの分析および管理の方法に関する情報をそのデバイスに送信します。そのデバイスはトラフィックを評価すると、イベントを生成し、同じチャネルを使用してそれらのイベントを Firepower Management Center に送信します。

Firepower Management Center を使用してデバイスを管理すると、以下の利点があります。

-

すべてのデバイスのポリシーを一箇所から設定できるため、設定の変更が容易になります。

-

さまざまなタイプのソフトウェア アップデートをデバイスにインストールできます。

-

正常性ポリシーを管理対象デバイスに適用して、Firepower Management Center からデバイスのヘルス ステータスをモニターできます。

Firepower Management Center は、侵入イベント、ネットワーク検出情報、およびデバイスのパフォーマンス データを集約して相互に関連付けます。そのため、ユーザはデバイスが相互の関連でレポートする情報をモニタして、ネットワーク上で行われている全体的なアクティビティを評価することができます。

Firepower Management Center を使用することで、デバイス動作のほぼすべての側面を管理できます。

(注) |

Firepower Management Center は、http://www.cisco.com/c/en/us/support/security/defense-center/products-device-support-tables-list.html で使用可能な互換性マトリックスで指定されている特定の以前のリリースを実行しているデバイスを管理できますが、これらの以前のリリースのデバイスでは新しい機能は利用できません。 |

Firepower Management Center で管理できるデバイス

Firepower Management Center を Firepower システムの展開環境における中央の管理ポイントとして使用して、次の各デバイスを管理することができます。

-

ASA FirePOWER モジュール

-

NGIPSv デバイス

-

Firepower Threat Defense(物理ハードウェアと仮想)

デバイスを管理する際の情報は、SSL で暗号化されたセキュアな TCP トンネルを介して、Firepower Management Center とデバイスの間で送信されます。

次の図に、Firepower Management Center と管理対象デバイスの間で送信される情報をリストします。アプライアンス間で送信されるイベントとポリシーのタイプは、デバイス タイプに基づくことに注意してください。

ポリシーとイベント以外の機能

Firepower Management Center では、ポリシーをデバイスに展開したり、デバイスからイベントを受信するだけでなく、以下のデバイス関連のタスクも実行できます。

デバイスのバックアップ

NGIPSv デバイスや ASA FirePOWER モジュールのバックアップ ファイルを作成、復元することはできません。

物理的な管理対象デバイス自体からそのバックアップを実行する場合は、デバイス設定のみをバックアップできます。設定データと統合ファイル(任意)をバックアップするには、管理 Firepower Management Center を使用してデバイスのバックアップを実行します。

イベント データをバックアップするには、管理 Firepower Management Center のバックアップを実行します。

デバイスの更新

シスコは適宜、Firepower システムの更新プログラムをリリースしています。これらのアップデートには以下が含まれます。

-

侵入ルールの更新(新しいルールや更新された侵入ルールが含まれる場合があります)

-

脆弱性データベース(VDB)の更新

-

地理位置情報の更新

-

ソフトウェア パッチおよびアップデート

Firepower Management Center を使用して、管理対象デバイスに更新プログラムをインストールできます。

デバイス管理インターフェイスについて

各デバイスには FMC と通信するための専用の管理インターフェイスが 1 つ含まれています。

管理インターフェイスまたはコンソールポートで初期設定を実行できます。

管理インターフェイスは、スマート ライセンス サーバーとの通信、更新プログラムのダウンロード、その他の管理機能の実行にも使用します。

管理対象デバイスの管理インターフェイス

デバイスをセットアップするときに、接続先とする FMC の IP アドレスを指定します。初期登録時は、管理トラフィックとイベント トラフィックの両方がこのアドレスに送信されます。注:場合によっては、FMC が別の管理インターフェイスで初期接続を確立することがあります。その場合、以降の接続では指定した IP アドレスの管理インターフェイスを使用する必要があります。

FMC に別のイベント専用インターフェイスがある場合、ネットワークが許可する場合、管理対象デバイスは後続のイベントトラフィックを FMC イベント専用インターフェイスに送信します。さらに、一部の管理対象デバイスモデルには、イベント専用トラフィック用に構成できる追加の管理インターフェイスが含まれています。イベントネットワークがダウンすると、イベントトラフィックは、FMC および/または管理対象デバイスの通常の管理インターフェイスに戻ります。

デバイスモデルごとの管理インターフェイスのサポート

管理インターフェイスの場所については、ご使用のモデルのハードウェア インストレーションガイドを参照してください。

(注) |

Firepower 4100/9300 シャーシ の場合、MGMT インターフェイスは FTD の論理デバイスを管理するためではなく、シャーシを管理するために使用します。mgmt タイプ(または firepower-eventing タイプあるいはその両方)の別個の NIC インターフェイスを設定してから、そのインターフェイスを FTD 論理デバイスに割り当てる必要があります。 |

(注) |

シャーシ上の FTD の場合、物理管理インターフェイスは、診断論理インターフェイス(SNMP または syslog に利用できて、FMC でデータ インターフェイスと併せて設定されます)と、FMC 通信用の管理論理インターフェイスの間で共有されます。詳細については、管理/診断インターフェイスを参照してください。 |

管理対象デバイスの各モデルでサポートされる管理インターフェイスについては、以下の表を参照してください。

|

モデル |

管理インターフェイス |

オプションのイベント インターフェイス |

||||

|---|---|---|---|---|---|---|

|

NGIPSv |

eth0 |

サポートなし |

||||

|

ASA5508-X、5516-X 上の ASA FirePOWER サービス モジュール |

eth0

|

サポートなし |

||||

|

ASA 5525-X ~ 5555-X 上の ASA FirePOWER サービスモジュール |

eth0

|

サポートなし |

||||

|

ISA 3000 上の ASA FirePOWER サービスモジュール |

eth0

|

サポートなし |

||||

|

Firepower Threat Defense Firepower 1000 上 |

management0

|

サポートなし |

||||

|

Firepower 2100 上の Firepower Threat Defense |

management0

|

サポートなし |

||||

|

Firepower 4100 および 9300 上の Firepower Threat Defense |

management0

|

management1

|

||||

|

ASA 、5508-X、5516-X 上の Firepower Threat Defense |

br1

|

サポートなし |

||||

|

5525-X ~ 5555-X 上の Firepower Threat Defense |

br1

|

サポートなし |

||||

|

ISA 3000 上の Firepower Threat Defense |

br1

|

サポートなし |

||||

|

Firepower Threat Defense Virtual |

eth0 |

サポートなし |

管理インターフェイス上のネットワークルート

管理インターフェイス(イベント専用インターフェイスを含む)は、リモート ネットワークに到達するためのスタティック ルートのみをサポートしています。管理対象デバイスをセットアップすると、セットアップ プロセスにより、指定したゲートウェイ IP アドレスへのデフォルトルートが作成されます。このルートを削除することはできません。また、このルートで変更できるのはゲートウェイ アドレスのみです。

(注) |

管理インターフェイスのルーティングは、データ インターフェイスに対して設定するルーティングとは完全に別のものです。 |

一部のプラットフォームでは、複数の管理インターフェイス(管理インターフェイスとイベント専用インターフェイス)を設定できます。デフォルト ルートには出力インターフェイスが含まれていないため、選択されるインターフェイスは、指定したゲートウェイ アドレスと、ゲートウェイが属するインターフェイスのネットワークによって異なります。デフォルト ネットワーク上に複数のインターフェイスがある場合、デバイスは出力インターフェイスとして番号の小さいインターフェイスを使用します。

リモートネットワークにアクセスするには、管理インターフェイスごとに 1 つ以上のスタティックルートを使用することをお勧めします。他のデバイスから FTD へのルーティングの問題など、潜在的なルーティングの問題を回避するために、各インターフェイスを個別のネットワークに配置することをお勧めします。同じネットワーク上のインターフェイスで問題が発生していない場合は、必ずスタティックルートを正しく設定してください。たとえば、management0 と management1 は両方とも同じネットワーク上にありますが、FMC 管理インターフェイスとイベントインターフェイスが異なるネットワーク上にあるとします。ゲートウェイは 192.168.45.1 です。management1 を 10.6.6.1/24 の FMC のイベント専用インターフェイスに接続する場合は、同じゲートウェイ192.168.45.1 を使用して management1 を介した10.6.6.0/24 のスタティックルートを作成できます。10.6.6.0/24 へのトラフィックは、デフォルトルートの前にこのルートに到達するため、management1 が想定どおりに使用されます。

別の例には、FMC と管理対象デバイスの両方に個別の管理インターフェイスとイベント専用インターフェイスが含まれています。イベント専用インターフェイスは、管理インターフェイスとは別のネットワーク上にあります。この場合は、リモート イベント専用ネットワーク宛てのトラフィック用にイベント専用インターフェイスを介してスタティック ルートを追加します。その逆も同様です。

NAT 環境

ネットワーク アドレス変換(NAT)とは、ルータを介したネットワーク トラフィックの送受信方式であり、送信元または宛先 IP アドレスの再割り当てが行われます。NAT の最も一般的な用途は、プライベート ネットワークがインターネットと通信できるようにすることです。スタティック NAT は 1:1 変換を実行し、デバイスとの FMC 通信に支障はありませんが、ポート アドレス変換(PAT)がより一般的です。PAT では、単一のパブリック IP アドレスと一意のポートを使用してパブリック ネットワークにアクセスできます。これらのポートは必要に応じて動的に割り当てられるため、PAT ルータの背後にあるデバイスへの接続は開始できません。

通常は、ルーティングと認証の両方の目的で両方の IP アドレス(登録キー付き)が必要です。デバイスを追加するときに、FMC がデバイスの IP アドレスを指定し、デバイスが FMC の IP アドレスを指定します。ただし、IP アドレスの 1 つのみがわかっている場合(ルーティング目的の最小要件)は、最初の通信用に信頼を確立して正しい登録キーを検索するために、接続の両側に一意の NAT ID を指定する必要もあります。FMC およびデバイスでは、初期登録の認証と承認を行うために、登録キーおよび NAT ID(IP アドレスではなく)を使用します。

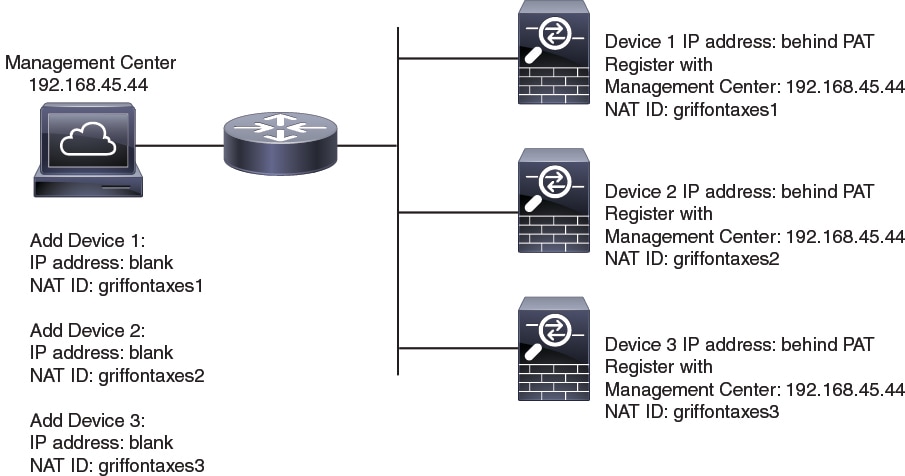

たとえば、デバイスを FMC に追加したときにデバイスの IP アドレスがわからない場合(たとえばデバイスが PAT ルータの背後にある場合)は、NAT ID と登録キーのみを FMC に指定します。IP アドレスは空白のままにします。デバイス上で、FMC の IP アドレス、同じ NAT ID、および同じ登録キーを指定します。デバイスが FMC の IP アドレスに登録されます。この時点で、FMC は IP アドレスの代わりに NAT ID を使用してデバイスを認証します。

NAT 環境では NAT ID を使用するのが最も一般的ですが、NAT ID を使用することで、多数のデバイスを簡単に FMC に追加することができます。FMC で、追加するデバイスごとに IP アドレスは空白のままにして一意の NAT ID を指定し、次に各デバイスで、FMC の IP アドレスと NAT ID の両方を指定します。注:NAT ID はデバイスごとに一意でなければなりません。

次の例に、PAT IP アドレスの背後にある 3 台のデバイスを示します。この場合、FMC とデバイスの両方でデバイスごとに一意の NAT ID を指定し、デバイス上の FMC の IP アドレスを指定します。

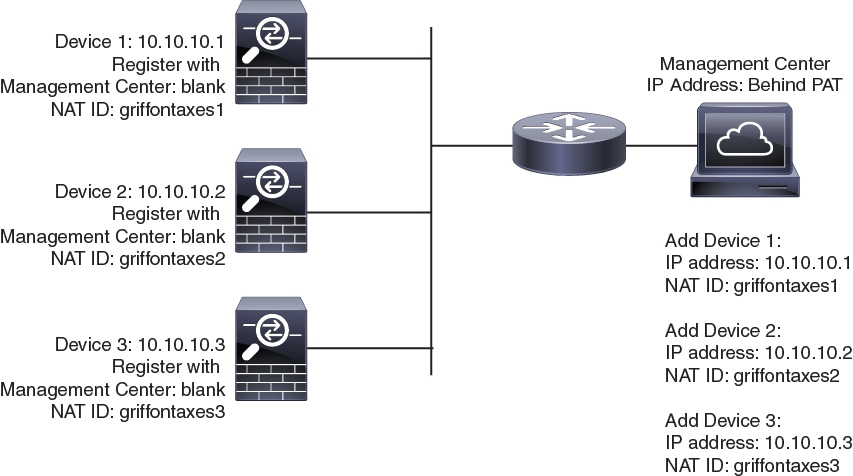

次の例に、PAT IP アドレスの背後にある FMC を示します。この場合、FMC とデバイスの両方でデバイスごとに一意の NAT ID を指定し、FMC 上のデバイスの IP アドレスを指定します。

管理およびイベント トラフィック チャネルの例

以下に、Firepower Management Center と管理対象デバイスでデフォルト管理インターフェイスのみを使用する例を示します。

以下に、Firepower Management Center でデバイスごとに別個の管理インターフェイスを使用する例を示します。この場合、各管理対象デバイスが 1 つの管理インターフェイスを使用します。

以下に、個別のイベント インターフェイスを使用する Firepower Management Center と管理対象デバイスの例を示します。

以下に、Firepower Management Center 上で複数の管理インターフェイスと個別のイベント インターフェイスが混在し、個別のイベント インターフェイスを使用する管理対象デバイスと単一の管理インターフェイスを使用する管理対象デバイスが混在する例を示します。

アイコン [デバイスのシャットダウン(shut down device)] アイコン)

アイコン [デバイスのシャットダウン(shut down device)] アイコン)![[デバイスの再起動(restart device)] アイコン](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372097.tif/_jcr_content/renditions/372097.jpg) )

)![[無効なスライダ(slider disabled)]](/c/dam/en/us/td/i/400001-500000/420001-430000/425001-426000/425489.jpg) )

)

![[有効なスライダ(slider enabled)]](/c/dam/en/us/td/i/400001-500000/420001-430000/425001-426000/425488.jpg) )

)

![[表示(view)] ボタン](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372135.tif/_jcr_content/renditions/372135.jpg) )

)![[編集(Edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448235.jpg) )

)![[その他(More)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448310.jpg) )

) フィードバック

フィードバック