- はじめに

- 製品概要

- コマンドライン インターフェイス

- スイッチの初期設定

- スイッチの管理

- Cisco IOS インサービス ソフトウェア アップグレード プロセスの設定

- インターフェイスの設定

- ポートのステータスと接続の確認

- RPR および SSO を使用したスーパーバイザ エンジンの冗長設定

- Cisco NSF/SSO スーパーバイザ エンジンの冗長構成の設定

- 環境モニタリングおよび電源管理

- Power over Ethernet(PoE)の設定

- Cisco Network Assistant による Catalyst 4500 シリーズ スイッチの設定

- VLAN、VTP、および VMPS の設定

- IP アンナンバード インターフェイスの設定

- レイヤ 2 イーサネット インターフェイスの設定

- SmartPort マクロの設定

- STP および MST の設定

- オプションの STP 機能の設定

- EtherChannel の設定

- IGMP スヌーピングとフィルタリングの設定

- IPv6 MLD スヌーピングの設定

- 802.1Q およびレイヤ 2 プロトコル トンネリングの設定

- CDP の設定

- UDLD の設定

- 単一方向イーサネットの設定

- レイヤ 3 インターフェイスの設定

- CEF の設定

- uRPF の設定

- IP マルチキャストの設定

- ポリシーベース ルーティングの設定

- VRF-Lite の設定

- Quality of Service の設定

- 音声インターフェイスの設定

- 802.1X ポートベース認証の設定

- ポート セキュリティの設定

- コントロール プレーン ポリシングの設定

- DHCP スヌーピング、IP ソース ガード、およびスタティック ホストの IPSG の設定

- ダイナミック ARP インスペクションの設定

- ACL によるネットワーク セキュリティの設定

- プライベート VLAN の設定

- ポート ユニキャストおよびマルチキャスト フラッディング ブロック

- ストーム制御の設定

- SPAN および RSPAN の設定

- システム メッセージ ロギングの設定

- SNMP の設定

- NetFlow の設定

- RMON の設定

- 診断の実行

- WCCP バージョン 2 サービスの設定

- MIB サポートの設定

- 索引

- 略語

Catalyst 4500 シリーズ スイッチ Cisco IOS ソフトウェア コンフィギュレーション ガイド リリース 12.2(44)SG

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月9日

章のタイトル: レイヤ 3 インターフェイスの設定

レイヤ 3 インターフェイスの設定

この章では、Catalyst 4500 シリーズ スイッチ上のレイヤ 3 インターフェイスについて説明します。設定上の注意事項、設定手順、および設定例についても示します。

•![]() 「レイヤ 3 インターフェイスとしての VLAN の設定」

「レイヤ 3 インターフェイスとしての VLAN の設定」

(注) この章のスイッチ コマンドの構文および使用方法の詳細については、『Catalyst 4500 Series Switch Cisco IOS Command Reference』および次の URL の関連マニュアルを参照してください。

http://www.cisco.com/en/US/products/ps6350/index.html

レイヤ 3 インターフェイスの概要

Catalyst 4500 ファミリ スイッチは、Cisco IOS Internet Protocol(IP)および IP ルーティング プロトコルでレイヤ 3 インターフェイスをサポートしています。 ネットワーク レイヤであるレイヤ 3 は、主にパケット内データの論理インターネットワーク パスへのルーティングを行います。

データ リンク レイヤであるレイヤ 2 は、 物理 レイヤ(レイヤ 1)を制御するプロトコルと、メディアに伝送される前のデータのフレーミング方法が含まれています。LAN 上の 2 つのセグメント間でフレーム内のデータをフィルタリングおよび転送するレイヤ 2 の機能を、ブリッジングといいます。

Catalyst 4500 シリーズ スイッチは、2 種類のレイヤ 3 インターフェイスをサポートしています。論理レイヤ 3 VLAN インターフェイスは、ルーティングとブリッジングの機能を統合します。Catalyst 4500 シリーズ スイッチは、物理レイヤ 3 インターフェイスを使用して従来のルータのように設定できます。

論理レイヤ 3 VLAN インターフェイス

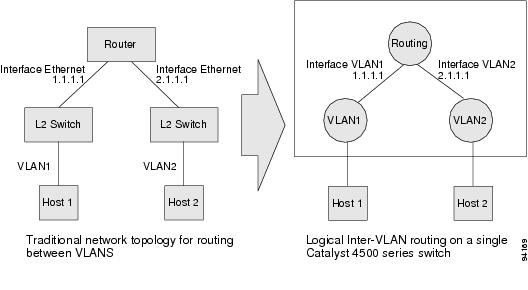

論理レイヤ 3 VLAN インターフェイスは、レイヤ 2 スイッチ上の VLAN への論理ルーティング インターフェイスとして機能します。従来のネットワークでは、ルータとスイッチ間の物理インターフェイスが VLAN 間ルーティングを実行する必要がありました。Catalyst 4500 シリーズ スイッチは単一のCatalyst 4500 シリーズ スイッチでのルーティングとブリッジング機能を統合することで、VLAN 間ルーティングをサポートします。

図 26-1 では、従来のネットワークで 3 台の物理デバイスによって実行されていたルーティングとブリッジング機能が、どのようにして 1 台のCatalyst 4500 シリーズ スイッチ上で論理的に実行されているかを示します。

図 26-1 Catalyst 4500 シリーズ スイッチの論理レイヤ 3 VLAN インターフェイス

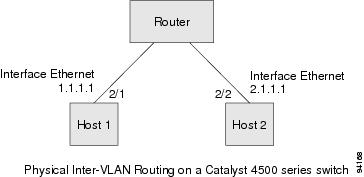

物理レイヤ 3 インターフェイス

物理レイヤ 3 インターフェイスは、従来のルータに等しい機能をサポートします。これらのレイヤ 3 インターフェイスは、Catalyst 4500 シリーズ スイッチへの物理ルーティング インターフェイスをホストに提供します。

図 26-2 に、Catalyst 4500 シリーズ スイッチが従来のルータとして機能する例を示します。

図 26-2 Catalyst 4500 シリーズ スイッチの物理レイヤ 3 インターフェイス

SVI 自動ステート除外の概要

(注) Supervisor Engine 6-E は、SVI 自動ステート除外サポートしません。

ルータ VLAN インターフェイスを「アップ/アップ」状態にするためには、次の一般的な条件を満たす必要があります。

•![]() VLAN がスイッチの VLAN データベースに存在し、「アクティブ」であること。

VLAN がスイッチの VLAN データベースに存在し、「アクティブ」であること。

•![]() VLAN インターフェイスがルータに存在し、管理上のダウン状態であること。

VLAN インターフェイスがルータに存在し、管理上のダウン状態であること。

•![]() 少なくとも 1 つのレイヤ 2(アクセス ポートまたはトランク)ポートが存在し、この VLAN 上でリンクが「アップ」状態であり、VLAN でスパニングツリー フォワーディング ステートであること。

少なくとも 1 つのレイヤ 2(アクセス ポートまたはトランク)ポートが存在し、この VLAN 上でリンクが「アップ」状態であり、VLAN でスパニングツリー フォワーディング ステートであること。

(注) 対応する VLAN リンクに属する最初のスイッチポートがアップになり、スパニングツリー フォワーディング ステートとなると、VLAN インターフェイスのプロトコル ライン ステートがアップになります。

通常、VLAN 内に VLAN インターフェイスのポートが複数ある場合は、VLAN 内のすべてのポートが「ダウン」するときに SVI が「ダウン」します。SVI 自動ステート除外機能は、SVI の「アップおよびダウン」判断時にカウントしないポートをマーキングするノブになり、そのポートでイネーブルであるすべての VLAN に適用されます。

VLAN インターフェイスは、レイヤ 2 ポートがコンバージェンス(つまり、リスニングおよびラーニングからフォワーディングに移行)する時間を経過したあと、起動します。これにより、ルーティング プロトコルおよびその他の機能が VLAN インターフェイスをフル稼働させるまで使用しないようにします。また、ブラック ホール ルーティングなどの別の問題が発生しないようにします。

レイヤ 3 インターフェイス カウンタの概要

(注) Supervisor Engine 6-E は、レイヤ 2 インターフェイス カウンタをサポートしません。Supervisor Engine 6-E は、レイヤ 3(SVI)インターフェイス カウンタをサポートしています。

Supervisor Engine 6-E では、IP Version 4(IPv4; IP バージョン 4)パケットおよび IP Version 6(IPv6; IP バージョン 6)パケットはハードウェア転送エンジンによりルーティングされます。このエンジンは、最大 4095 個のインターフェイスについてルーティングされたパケットのカウントの統計情報をサポートします。この統計は、次のカウンタが含まれます。

各種のカウンタについて、パケット数および送受信される合計バイト数の両方がカウントされます。

サポートされるカウンタの合計数は、サポートされているレイヤ 3 インターフェイス数より少ないため、すべてのレイヤ 3 インターフェイスでカウンタを設定できるとはかぎりません。そのため、ユーザがレイヤ 3 インターフェイスにカウンタを割り当てると、あるレイヤ 3 インターフェイスのデフォルト設定にはカウンタがなくなります。

(注) レイヤ 3 インターフェイス カウンタをイネーブルにするには、インターフェイス モードで counter コマンドを発行する必要があります。レイヤ 3 インターフェイス カウンタを設定する手順については、「レイヤ 3 インターフェイス カウンタの設定」を参照してください。

これらのハードウェア カウンタは、show interface コマンドの出力に表示されます。次に例を示します。

設定時の注意事項

Catalyst 4500 シリーズ スイッチは、AppleTalk ルーティングおよび IPX ルーティングをサポートします。AppleTalk ルーティングおよび IPX ルーティングについては、次の URL の『Cisco IOS AppleTalk and Novell IPX Configuration Guide』の「Configuring AppleTalk」および「Configuring Novell IPX」を参照してください。

http://www.cisco.com/en/US/docs/ios/at/configuration/guide/12_4/atk_12_4_book.html

http://www.cisco.com/en/US/docs/ios/novipx/configuration/guide/config_novellipx_ps6350_TSD_Products_Configuration_Guide_Chapter.html

(注) Supervisor Engine 6-E は、AppleTalk ルーティングと IPX ルーティングをサポートしていません。

Catalyst 4500 シリーズ スイッチは、サブインターフェイスまたはレイヤ 3 ファスト イーサネット、ギガビット イーサネット、10 ギガビット イーサネット インターフェイス上の encapsulation キーワードをサポートしていません。

(注) Cisco IOS ソフトウェアが稼働するすべてのレイヤ 3 インターフェイスと同様に、SVI に割り当てられる IP アドレスおよびネットワークは、スイッチ上の他のレイヤ 3 インターフェイスに割り当てられるものと重複できません。

論理レイヤ 3 VLAN インターフェイスの設定

(注) 論理レイヤ 3 VLAN インターフェイスを設定する前に、スイッチ上に VLAN を作成および設定し、レイヤ 2 インターフェイスに VLAN メンバーシップを割り当てる必要があります。また、IP ルーティングがディセーブルの場合は IP ルーティングをイネーブルにし、IP ルーティング プロトコルを指定する必要があります。

論理レイヤ 3 VLAN インターフェイスを設定するには、次の作業を行います。

次に、論理レイヤ 3 VLAN インターフェイス vlan 2 を設定し、IP アドレスを割り当てる例を示します。

次に、show interfaces コマンドを使用して、レイヤ 3 VLAN インターフェイス vlan 2 のインターフェイス IP アドレスの設定およびステータスを表示する例を示します。

次に、show running-config コマンドを使用して、レイヤ 3 VLAN インターフェイス vlan 2 のインターフェイス IP アドレスの設定を表示する例を示します。

レイヤ 3 インターフェイスとしての VLAN の設定

SVI 自動ステート除外の設定

(注) Supervisor Engine 6-E は、SVI 自動ステート除外サポートしません。

(注) SVI 自動ステート除外機能は、デフォルトでイネーブルであり、Spanning Tree Protocol(STP; スパニングツリー プロトコル)ステートと同期しています。

SVI 自動ステート除外機能は、次のポート設定変更が発生した場合に、スイッチのレイヤ 3 インターフェイスのシャットダウン(または起動)を行います。

•![]() VLAN 上の最後のポートがダウンすると、その VLAN 上のレイヤ 3 インターフェイスがシャットダウンします(SVI 自動ステート)。

VLAN 上の最後のポートがダウンすると、その VLAN 上のレイヤ 3 インターフェイスがシャットダウンします(SVI 自動ステート)。

•![]() VLAN 上の最初のポートが立ち上がった状態に戻り、それまでシャットダウンしていた VLAN 上のレイヤ 3 インターフェイスが起ち上がる場合。

VLAN 上の最初のポートが立ち上がった状態に戻り、それまでシャットダウンしていた VLAN 上のレイヤ 3 インターフェイスが起ち上がる場合。

SVI 自動ステート除外は、SVI のステータス定義(アップまたはダウン)に含まれるアクセス ポートまたはトランクを、それが同じ VLAN に属する場合でも除外します。さらに、除外されたアクセス ポートまたはトランクがアップ状態であり、VLAN 内の別のポートがダウン状態である場合でも、SVI ステートはダウンに変更されます。

SVI ステートを「アップ」にするには、VLAN 内の少なくとも 1 つのポートがアップ状態であり、除外されていない必要があります。これは、SVI ステータスの決定時にモニタリング ポートのステータスを除外するのに役立ちます。

SVI 自動ステート除外を適用するには、次の作業を行います。

次に、SVI 自動ステート除外をインターフェイス g3/1 に適用する例を示します。

IP MTU サイズの設定

インターフェイスから送信された IPv4 パケットまたは IPv6 パケットの最大伝送単位(MTU)サイズをプロトコルごとに設定できます。

MTU の制限事項については、「最大伝送単位の概要」を参照してください。

(注) インターフェイスにプロトコルに限定されない MTU 値を設定するには、mtu インターフェイス コンフィギュレーション コマンドを使用します。MTU 値の(mtu インターフェイス コンフィギュレーション コマンドを使用した)変更は、IP MTU 値に影響を与えます。現在の IP MTU 値が MTU 値と一致する場合に MTU 値を変更すると、IP MTU 値は新しい MTU と一致するよう自動的に変更されます。ただし、逆の場合は同様ではありません。IP MTU 値を変更しても mtu コマンドの値には影響がありません。

MTU サイズの設定については、「MTU サイズの設定」を参照してください。

インターフェイスから送信された IPv4 パケットまたは IPv6 パケットの最大伝送単位(MTU)サイズをプロトコルごとに設定するには、次の作業を実行します。

次に、インターフェイスで IPv4 MTU を設定する例を示します。

(注) インターフェイスで CLI によって IPv6 をイネーブルにすると、次のメッセージを表示することができます。

「% Hardware MTU table exhausted」このようなシナリオでは、ハードウェアにプログラムされた IPv6 MTU 値と IPv6 インターフェイス MTU 値が一致していません。これは、MTU テーブルに追加の値を保存するのに十分な容量がないときに発生します。使用していない MTU 値の設定を解除することでテーブル内のスペースを空けてから、インターフェイスで IPv6 をディセーブルにして再度イネーブルにするか、MTU 設定を再度適用します。

レイヤ 3 インターフェイス カウンタの設定

(注) Supervisor Engine 6-E は、インターフェイス カウンタをサポートしません。

(注) ラインカードを取り外すと、そのラインカードのポートでそれまでイネーブルにされたレイヤ 3 の設定が解除されます。そのため、ラインカードを再度挿入するときにレイヤ 3 カウンタを再度イネーブルにするには、そのラインカードのレイヤ 3 ポートに対してカウンタ CLI を再設定する必要があります。

レイヤ 3 インターフェイス カウンタを設定する(カウンタをレイヤ 3 インターフェイスに割り当てる)には、次の作業を行います。

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

|

|

||

|

|

次に、インターフェイス VLAN 1 上でカウンタをイネーブルにする例を示します。

(注) カウンタを削除するには、counter コマンドの no 形式を使用します。

最大数のカウンタがすでに割り当てられている場合は、counter コマンドは失敗し、エラー メッセージが表示されます。

物理レイヤ 3 インターフェイスの設定

(注) 物理レイヤ 3 インターフェイスを設定する前に、IP ルーティングがディセーブルの場合は IP ルーティングをイネーブルにし、IP ルーティング プロトコルを指定する必要があります。

物理層 3 インターフェイスを設定するには、次の作業を行います。

次に、ファスト イーサネット インターフェイス 2/1 に IP アドレスを設定する例を示します。

次に、show running-config コマンドを使用して、ファスト イーサネット インターフェイス 2/1 のインターフェイス IP アドレスの設定を表示する例を示します。

EIGRP スタブ ルーティングの設定

•![]() 「概要」

「概要」

概要

EIGRP スタブ ルーティング機能は、すべてのイメージで使用でき、エンド ユーザの近くにルーテッド トラフィックを移動することでリソースの利用率を低減させます。

IP ベース イメージには EIGRP スタブ ルーティングだけが含まれています。IP サービス イメージには、完全な EIGRP ルーティングが含まれています。

EIGRP スタブ ルーティングを使用するネットワークでは、IP トラフィックがユーザに到達するには、ルート EIGRP スタブ ルーティングを設定しているスイッチを通過する必要があります。スイッチは、ユーザ インターフェイスとして設定されているインターフェイスまたは他のデバイスに接続されているインターフェイスにルーテッド トラフィックを送信します。

EIGRP スタブ ルーティングを使用する場合、EIGRP を使用するようにディストリビューション ルータおよびリモート ルータを設定し、さらにスイッチだけをスタブとして設定する必要があります。指定したルートだけがスイッチから伝播されます。スイッチは、サマリー、接続ルート、およびルーティング アップデートに対するすべてのクエリーに応答します。

スタブ ルータの状態を通知するパケットを受信した隣接ルータは、ルートについてはスタブ ルータに照会しません。また、スタブ ピアを持つルータは、そのピアについては照会しません。スタブ ルータは、ディストリビューション ルータを使用して適切なアップデートをすべてのピアに送信します。

図 26-3 では、スイッチ B が EIGRP スタブ ルータとして設定されています。スイッチ A および C は残りの WAN に接続されています。スイッチ B は、接続ルート、スタティック ルート、再配布ルート、集約ルートをスイッチ A および C からホスト A、B、および C にアドバタイズします。スイッチ B は、スイッチ A から学習したルートをアドバタイズしません(逆の場合も同様です)。

EIGRP スタブ ルーティングの詳細については、『Cisco IOS IP Configuration Guide, Volume 2 of 3: Routing Protocols, Release 12.2』の「Configuring EIGRP Stub Routing」を参照してください。

EIGRP スタブ ルーティングの設定方法

EIGRP スタブ ルーティング機能は、ネットワークの安定性を高め、リソース利用率を抑え、スタブ ルータ構成を簡素化します。

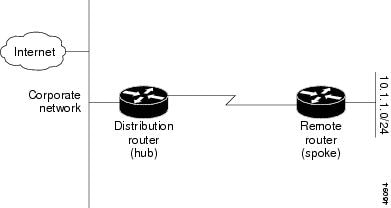

スタブ ルーティングは一般にハブ アンド スポーク型のネットワーク トポロジで使用されます。ハブ アンド スポーク ネットワークでは、1 つ以上のエンド(スタブ)ネットワークが 1 台のリモート ルータ(スポーク)に接続され、そのリモート ルータは 1 つ以上のディストリビューション ルータ(ハブ)に接続されています。リモート ルータは、1 つ以上のディストリビューション ルータにのみ隣接しています。リモート ルータへ流れる IP トラフィックのルートは、ディストリビューション ルータ経由のルートのみです。このタイプの設定は通常、配布ルータが WAN に直接接続されているような、WAN トポロジで使用されています。ディストリビューション ルータは、さらに多くのリモート ルータに接続できます。多くの場合、ディストリビューション ルータは 100 以上のリモート ルータに接続されます。ハブ アンド スポーク型トポロジでは、リモート ルータがすべての非ローカル トラフィックをディストリビューション ルータに転送する必要があります。これにより、リモート ルータが完全なルーティング テーブルを保持する必要はなくなります。一般に、ディストリビューション ルータはデフォルト ルート以外の情報をリモート ルータに送信する必要はありません。

EIGRP スタブ ルーティング機能を使用する場合、EIGRP を使用するように、ディストリビューション ルータおよびリモート ルータを設定し、さらにリモート ルータだけをスタブとして設定する必要があります。指定されたルートのみが、リモート(スタブ)ルータから伝播されます。スタブ ルータは、要約用のすべてのクエリー、接続されているルート、再配布されたスタティック ルート、外部ルート、および内部ルートに対して「inaccessible」というメッセージで応答します。スタブとして設定されているルータは、すべての隣接ルータに特別なピア情報パケットを送信し、そのステータスをスタブ ルータとして報告します。

スタブ ステータスの情報を伝えるパケットを受信したネイバーはすべて、スタブ ルータにルートのクエリーを送信しなくなり、スタブ ピアを持つルータはそのピアのクエリーを送信しなくなります。スタブ ルータは、配布ルータに依存して、適切なアップデートをすべてのピアへ送信します。

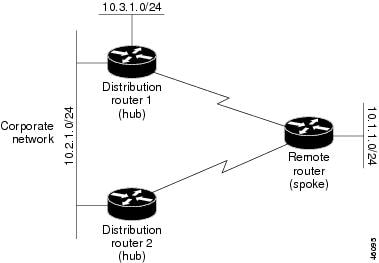

図 26-4 は、単純なハブ アンド スポーク型設定を示します。

ルートがリモート ルータにアドバタイズされることを、スタブ ルーティング機能自体が回避することはありません。図 26-4 の例では、リモート ルータはディストリビューション ルータだけを通じて企業ネットワークおよびインターネットにアクセスできます。この例では、リモート ルータが完全なルート テーブルを保有しても機能面での意味はありません。これは、企業ネットワークとインターネットへのパスは常にディストリビューション ルータを経由するためです。ルート テーブルが大きくなると、リモート ルータに必要なメモリ量が減るだけです。帯域幅とメモリは、ディストリビューション ルータのルートを集約およびフィルタリングすることによって節約できます。リモート ルータは、宛先に関係なく、ディストリビューション ルータにすべての非ローカル トラフィックを送信する必要があるため、他のネットワークから学習されたルートを受け取る必要がありません。真のスタブ ネットワークが望ましい場合、ディストリビューション ルータがリモート ルータにデフォルト ルートだけを送信するように設定する必要があります。EIGRP スタブ ルーティング機能では、ディストリビューション ルータでの集約を自動的にイネーブルにしません。ほとんどの場合には、ネットワーク管理者が配布ルータ上で要約を設定する必要があります。

(注) ディストリビューション ルータがリモート ルータにデフォルト ルートだけを送信するように設定する場合、リモート ルータで ip classless コマンドを使用する必要があります。デフォルトでは、EIGRP スタブ ルーティング機能をサポートするすべての Cisco IOS イメージで ip classless コマンドがイネーブルになっています。

スタブ機能がない場合、ディストリビューション ルータからリモート ルータに送信されたルートがフィルタリングまたは集約された後でも、問題が発生することがあります。企業ネットワーク内でルートが失われると、EIGRP はクエリーを分散ルータに送信することができます。ルートがサマライズされている場合でも、分散ルータが代わりにリモート ルータにクエリーを送信します。WAN リンクを介したディストリビューション ルータとリモート ルータ間の通信に問題がある場合、EIGRP Stuck In Active(SIA)状態が発生し、ネットワークのどこかで不安定になる可能性があります。EIGRP スタブ ルーティング機能を使用することにより、ネットワーク管理者はリモート ルータへクエリーが送信されないようにできます。

デュアルホーム接続リモート トポロジ

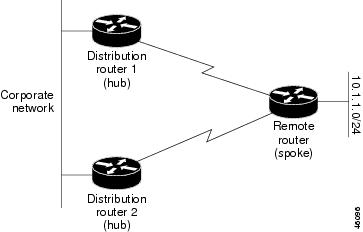

リモート ルータを単一のディストリビューション ルータに接続する簡単なハブ アンド スポーク型ネットワーク以外に、リモート ルータを複数のディストリビューション ルータにデュアルホーム接続できます。この構成では冗長性が増し、一意性の問題が生じますが、スタブ機能がこれらの問題の対処に役立ちます。

デュアルホーム接続されたリモート ルータは、複数の配布(ハブ)ルータを持ちます。ただし、スタブ ルーティングの原理はハブ アンド スポーク型トポロジの場合と同じです。図 26-5 はリモート ルータを 1 つ使用した一般的なデュアルホーム接続リモート トポロジを示していますが、ディストリビューション ルータ 1 とディストリビューション ルータ 2 の同じインターフェイスに 100 以上のルータを接続できます。リモート ルータは、最適なルートを使用して宛先に到達します。ディストリビューション ルータ 1 に障害が発生した場合、リモート ルータはディストリビューション ルータ 2 を使用して企業ネットワークに到達できます。

図 26-5 に、リモート ルータ 1 つとディストリビューション ルータ 2 つから構成される簡単なデュアルホーム接続リモートを示します。いずれのディストリビューション ルータも企業ネットワークとスタブ ネットワーク 10.1.1.0/24 へのルートを維持します。

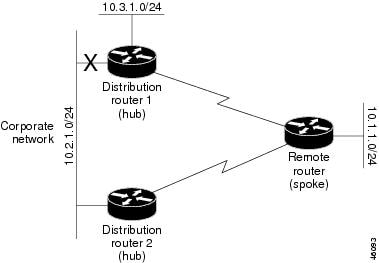

デュアルホーム接続ルーティングによって、EIGRP ネットワークが不安定になる場合があります。図 26-6 では、ディストリビューション ルータ 1 はネットワーク 10.3.1.0/24 に直接接続しています。配布ルータ 1 に要約またはフィルタリングが適用された場合、ルータはネットワーク 10.3.1.0/24 を、直接接続されているすべての EIGRP ネイバー(配布ルータ 2 およびリモート ルータ)にアドバタイズします。

図 26-6 ディストリビューション ルータ 1 を 2 つのネットワークに接続したデュアルホーム接続リモート トポロジ

図 26-6 に、ディストリビューション ルータ 1 をネットワーク 10.3.1.0/24 とネットワーク 10.2.1.0/24 の両方に接続した単純なデュアルホーム接続リモート ルータを示します。

ディストリビューション ルータ 1 とディストリビューション ルータ 2 間の 10.2.1.0/24 リンクに障害が発生した場合、ディストリビューション ルータ 2 からネットワーク 10.3.1.0/24 までの最低コスト パスはリモート ルータを経由します(図 26-7 を参照)。それまで企業ネットワーク 10.2.1.0/24 を通過していたトラフィックが、今度は帯域幅の非常に低い接続に送信されるため、このルートは望ましくありません。低帯域幅 WAN 接続の利用率が高くなりすぎると、企業ネットワーク全体に影響するような多くの問題の原因になります。リモート ルータを通過する低帯域幅ルートの利用によって、WAN EIGRP ディストリビューション ルータがドロップする場合があります。ディストリビューションおよびリモート ルータのシリアル回線もドロップし、ディストリビューションおよびコア ルータで EIGRP SIA エラーが発生する可能性があります。

図 26-7 ディストリビューション ルータへのルートに障害が発生したデュアルホーム接続リモート トポロジ

ディストリビューション ルータ 2 からのトラフィックがネットワーク 10.3.1.0/24 に到達するために、リモート ルータを通過するのは望ましくありません リンクが負荷を処理できるサイズであれば、バックアップ ルートの 1 つを使用することもできます。ただし、このタイプのほとんどのネットワークは、リモート ルータをリンク速度が比較的遅いリモート オフィスに配置しています。この問題は、ディストリビューション ルータとリモート ルータで適切な集約が設定されていれば防ぐことができます。

通常、ディストリビューション ルータからのトラフィックが中継パスとしてリモート ルータを使用するのは不適切です。ディストリビューション ルータからリモート ルータへの一般的な接続は、ネットワーク コアにおける接続よりも帯域幅が相当低くなります。中継パスとして接続帯域幅に限りがあるリモート ルータを使用した場合、一般にリモート ルータに過度の輻輳が生じます。EIGRP スタブ ルーティング機能は、リモート ルータがディストリビューション ルータにコア ルートをアドバタイズしないようにしてこの問題を防ぎます。配布ルータ 1 を通じてリモート ルータが学習したルートは、配布ルータ 2 にアドバタイズされません。リモート ルータはディストリビューション ルータ 2 にコア ルートをアドバタイズしないため、ディストリビューション ルータはネットワーク コアに向けられたトラフィックにはリモート ルータを中継点として使用しません。

EIGRP スタブ ルーティング機能は、ネットワークの安定性を高めるのに役立ちます。ネットワークが不安定になったときに、EIGRP クエリーが非中継ルータへの制限された帯域幅リンクを介して送信されるのを防ぎます。代わりに、スタブ ルータの接続先の分散型ルータがスタブ ルータに代わってクエリーに応答します。この機能により、輻輳している、または問題のある WAN リンクによってネットワークが不安定になる可能性が低減されます。また EIGRP スタブ ルーティング機能は、ハブ アンド スポーク型ネットワークの設定とメンテナンスを簡易化します。スタブ ルーティングをデュアルホーム接続のリモート設定でイネーブルにすると、リモート ルータがハブ ルータへの中継パスとして表示されないようにリモート ルータでフィルタリングを設定する必要がなくなります。

(注) ATM、イーサネット、フレーム リレー、ISDN PRI、X.25 などのマルチアクセス インターフェイスは、そのインターフェイス上のすべてのルータ(ハブ以外)がスタブ ルータとして設定されている場合にだけ、EIGRP スタブ ルーティング機能がサポートされます。

EIGRP スタブ ルーティングの設定作業リスト

ここでは、EIGRP スタブ ルーティングを設定するために実行する作業について説明します。最初に説明する作業は必須で、最後の作業はオプションです。

•![]() EIGRP スタブ ルーティングの設定(必須)

EIGRP スタブ ルーティングの設定(必須)

•![]() EIGRP スタブ ルーティングの確認(任意)

EIGRP スタブ ルーティングの確認(任意)

EIGRP スタブ ルーティングの設定

EIGRP スタブ ルーティングをリモート ルータまたはスポーク ルータに設定するには、ルータ コンフィギュレーション モードで次のコマンドを使用します。

|

|

|

|

|---|---|---|

router(config-router)# eigrp stub [receive-only | connected | static | summary] |

EIGRP スタブ ルーティングの確認

リモート ルータが EIGRP でスタブ ルータとして設定されていることを確認するには、特権 EXEC モードでディストリビューション ルータから show ip eigrp neighbor detail コマンドを使用します。出力の最後の行は、リモート ルータまたはスポーク ルータのスタブ ステータスを示します。次の例は、show ip eigrp neighbor detail コマンドの出力を示します。

router# show ip eigrp neighbor detail

IP-EIGRP neighbors for process 1

H Address Interface Hold Uptime SRTT RTO Q Seq Type

0 10.1.1.2 Se3/1 11 00:00:59 1 4500 0 7

EIGRP の監視および維持

ネイバー テーブルからネイバーを削除するには、EXEC モードで次のコマンドを使用します。

|

|

|

|---|---|

各種のルーティング統計を表示するには、EXEC モードで次のコマンドを使用します。

|

|

|

|---|---|

Router# show ip eigrp interfaces [ interface ] [ as-number ] |

|

Router# show ip eigrp topology [autonomous-system-number | [[ ip-address ] mask ]] |

|

EIGRP の設定例

•![]() ルート集約の例

ルート集約の例

•![]() ルート認証の例

ルート認証の例

ルート集約の例

次の例では、インターフェイス上にルート集約を設定し、また、自動サマリー機能を設定します。この設定によって、EIGRP は、イーサネット インターフェイス 0 からのネットワーク 10.0.0.0 だけを集約するようになります。さらに、この例では自動集約をディセーブルにします。

(注) インターフェイスからのデフォルト ルート(0.0.0.0)を生成するのに、ip summary-address eigrp サマライズ コマンドは使用しないでください。このコマンドを使用すると、アドミニストレーティブ ディスタンスが 5 で、ヌル 0 インターフェイスへの EIGRP 集約デフォルト ルートが作成されます。このデフォルト ルートのアドミニストレーティブ ディスタンスの値が小さいと、ルーティング テーブル内の他のネイバーから学習されたデフォルト ルートにこのルートが置き換えられてしまうことがあります。ネイバーによって学習されたデフォルト ルートが集約デフォルト ルートによって置き換えられた場合、または集約ルートが存在する唯一のデフォルト ルートである場合、そのデフォルト ルート宛てのすべてのトラフィックはルータを離れず、その代わりに、このトラフィックがヌル 0 インターフェイスに送信され、そこでドロップされます。

所定のインターフェイスからのデフォルト ルートだけを送信するようにするには、distribute-list コマンドを使用することを推奨します。このコマンドを設定して、インターフェイスから送信されるデフォルト(0.0.0.0)以外のすべての発信ルート アドバタイズメントをフィルタリングできます。

ルート認証の例

次の例では、自律システム 1 で EIGRP パケットの Message Digest 5(MD5)認証をイネーブルにします。

ルータ A は、キーが 1 のすべての EIGRP パケットを受け取り、MD5 ダイジェストの確認を試みます。また、キーが 2 のパケットも受け取ります。その他の MD5 パケットはすべてドロップされます。ルータ A は、キーが 2 のすべての EIGRP パケットを送信します。

スタブ ルーティングの例

eigrp stub コマンドでスタブとして設定されたルータは、デフォルトで接続および集約ルーティング情報をすべての隣接ルータと共有します。この動作を変更する場合、eigrp stub コマンドで 4 つのオプション キーワードを使用できます。

ここでは、eigrp stub コマンドのすべての形式の設定例を示します。eigrp stub コマンドはいくつかのオプションを指定して変更できます。これらのオプションは、receive-only キーワードを除いて、どのような組み合わせも可能です。receive-only キーワードは、ルータがその EIGRP 自律システム内の他のルータとルートを共有することを制限します。また receive-only キーワードを使用すると、すべてのタイプのルートの送信が停止するため、他のオプションと併用できません。他の 3 つのオプション キーワード(connected、static、および summary)は、どのように組み合わせても使用できますが、receive-only キーワードと一緒には使用できません。これらの 3 つのキーワードのいずれかを eigrp stub コマンドで個別に使用した場合、接続および集約ルートは自動的には送信されません。

connected キーワードを指定すると、EIGRP スタブ ルーティング機能によって接続ルートが送信されます。接続ルートがネットワーク文で扱われない場合、EIGRP プロセスで redistribute connected コマンドを使用して接続ルートを再配布する必要が生じる場合があります。このオプションは、デフォルトで有効です。

static キーワードを指定すると、EIGRP スタブ ルーティング機能によってスタティック ルートが送信されます。このオプションを指定しない場合、EIGRP は通常は自動的に再配布される内部スタティック ルートを含むすべてのスタティック ルートを送信しません。redistribute static コマンドを使用してスタティック ルートを再配布する必要があります。

summary キーワードを使用すると、EIGRP スタブ ルーティング機能によって集約ルートが送信されます。集約ルートは、summary address コマンドを使用して手動で作成することもでき、auto-summary コマンドをイネーブルにしてメジャー ネットワークの境界ルータで自動的に作成することもできます。このオプションは、デフォルトで有効です。

次に、接続および集約ルートをアドバタイズするスタブとしてルータを設定するために eigrp stub コマンドが使用する例を示します。

次に、接続およびスタティック ルート(集約ルートの送信は禁止)をアドバタイズするスタブとしてルータを設定するために eigrp stub connected static コマンドを使用する例を示します。

次に、ルータをスタブとして設定するために eigrp stub receive-only コマンドを使用する例を示します。この設定では、接続、集約、またはスタティック ルートは送信されません。

フィードバック

フィードバック