Introduction aux règles de contrôle d’accès

Dans une politique de contrôle d’accès, les règles de contrôle d’accès fournissent une méthode précise de gestion du trafic réseau sur plusieurs périphériques gérés.

Remarque |

Security Intelligence filtering (filtrage des renseignements de sécurité), le déchiffrement, l'identification de l'utilisateur et certains décodages et prétraitements ont lieu avant que les règles de contrôle d'accès évaluent le trafic réseau. |

Le système fait correspondre le trafic aux règles de contrôle d’accès dans l’ordre que vous spécifiez. Dans la plupart des cas, le système gère le trafic réseau en fonction de la première règle de contrôle d’accès, lorsque toutes les conditions de la règle correspondent au trafic.

Chaque règle possède également une action, qui détermine si vous surveillez, faites confiance, bloquez ou autorisez le trafic correspondant. Lorsque vous autorisez le trafic, vous pouvez demander au système de l’inspecter d’abord à l’aide de politiques de prévention des intrusions ou de fichiers pour bloquer les exploitations, les programmes malveillants ou les fichiers interdits avant qu’ils n’atteignent vos ressources ou ne quittent votre réseau.

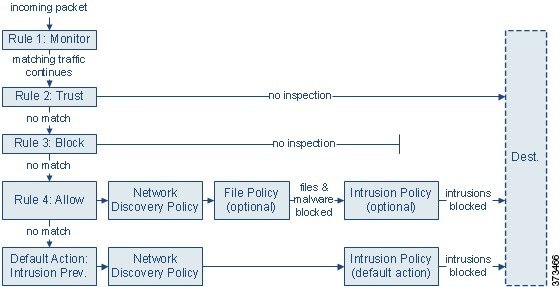

Le scénario suivant résume les façons dont le trafic peut être évalué par les règles de contrôle d’accès dans un déploiement de prévention des intrusions en ligne.

Dans ce scénario, le trafic est évalué comme suit :

-

Règle 1 : Monitor (surveiller) évalue le trafic en premier Les règles de surveillance permettent de suivre et de journaliser le trafic réseau. Le système continue de faire correspondre le trafic à des règles supplémentaires pour déterminer s’il doit l’autoriser ou le refuser. (Cependant, consultez une exception et une mise en garde importantes en Action du moniteur des règles de contrôle d’accès.)

-

Règle 2 : Trust (confiance) évalue ensuite le trafic. Le trafic correspondant est autorisé à passer à sa destination sans autre inspection, bien qu’il soit toujours soumis aux exigences d’identité et à la limitation de débit. Le trafic qui ne correspond pas passe à la règle suivante.

-

Règle 3 : Block (bloquer) évalue le trafic en troisième lieu. Le trafic correspondant est bloqué sans autre inspection. Le trafic qui ne correspond pas se poursuit jusqu'à la règle finale.

-

Règle 4 : Allow (Autoriser) est la règle finale. Pour cette règle, le trafic correspondant est autorisé; cependant, les fichiers interdits, les programmes malveillants, les intrusions et les exploits au sein de ce trafic sont détectés et bloqués. Le reste du trafic non interdit et non malveillant est autorisé vers sa destination, bien qu’il soit toujours soumis à des exigences d’identité et à une limitation de débit. Vous pouvez configurer des règles Allow (autorisation) qui effectuent uniquement l’inspection de fichiers ou l’inspection de prévention des intrusions, ou encore aucune des deux.

-

L’action par défaut gère tout le trafic qui ne correspond à aucune des règles. Dans ce scénario, l’action par défaut effectue la prévention des intrusions avant de permettre le passage du trafic non malveillant. Dans un autre déploiement, vous pourriez avoir une action par défaut qui approuve ou bloque tout le trafic, sans autre inspection. (Vous ne pouvez pas inspecter les fichiers ou les programmes malveillants sur le trafic géré par l’action par défaut.)

Le trafic que vous autorisez, que ce soit avec une règle de contrôle d'accès ou l'action par défaut, est automatiquement autorisé à être inspecté par la politique de découverte du réseau pour les données relatives à l'hôte, à l'application et à l'utilisateur. Vous n’activez pas explicitement la découverte, bien que vous puissiez l’améliorer ou la désactiver. Cependant, autoriser le trafic ne garantit pas automatiquement la collecte de données de découverte. Le système effectue la découverte uniquement pour les connexions impliquant des adresses IP explicitement surveillées par votre politique de découverte de réseau. en outre, la découverte d’applications est limitée aux sessions chiffrées.

Notez que les règles de contrôle d’accès gèrent le trafic chiffré lorsque votre configuration de déchiffrement le permet, ou si vous ne configurez pas le déchiffrement. Cependant, certaines conditions de règles de contrôle d’accès nécessitent un trafic non chiffré, de sorte que le trafic chiffré peut correspondre à moins de règles. En outre, par défaut, le système désactive la prévention des intrusions et l’inspection des fichiers des charges utiles chiffrées. Cela permet de réduire les faux positifs et d’améliorer les performances lorsqu’une connexion chiffrée correspond à une règle de contrôle d’accès qui a configuré l’inspection des intrusions et des fichiers.

Gestion des règles de contrôle d’accès

Le tableau des règles de l’éditeur de politique de contrôle d’accès vous permet d’ajouter, de modifier, de catégoriser, de rechercher, de filtrer, de déplacer, d’activer, de désactiver, de supprimer et de gérer les règles de contrôle d’accès dans la politique actuelle.

Créer et ordonner correctement des règles est une tâche complexe, mais essentielle à la mise en place d'un déploiement efficace. Si vous ne planifiez pas votre politique avec soin, les règles peuvent prévaloir sur d’autres règles, nécessiter des licences supplémentaires ou contenir des configurations non valides. Pour que le système gère le trafic comme prévu, l’interface de contrôle d’accès est dotée d’un système d’avertissement et d’erreur robuste pour les règles.

Utilisez la barre de recherche pour filtrer la liste des règles de politique de contrôle d’accès. Vous pouvez désélectionner l’option Afficher uniquement les règles de correspondance pour afficher toutes les règles. Les règles correspondantes sont mises en surbrillance.

Pour chaque règle de contrôle d’accès, l’éditeur de politique affiche son nom, un résumé de ses conditions, l’action de la règle et des icônes qui communiquent les options ou l’état d’inspection de la règle. Ces icônes représentent :

-

Time Range Option (

)

) -

Politique d'intrusion (

)

) -

Politique sur les fichiers (

)

) -

Se connecter (

)

) -

Avertissement (

)

) -

Erreurs (

)

) -

Conflit de règles (

)

)

Les règles désactivées sont grisées et marquées (désactivées) après le nom de la règle.

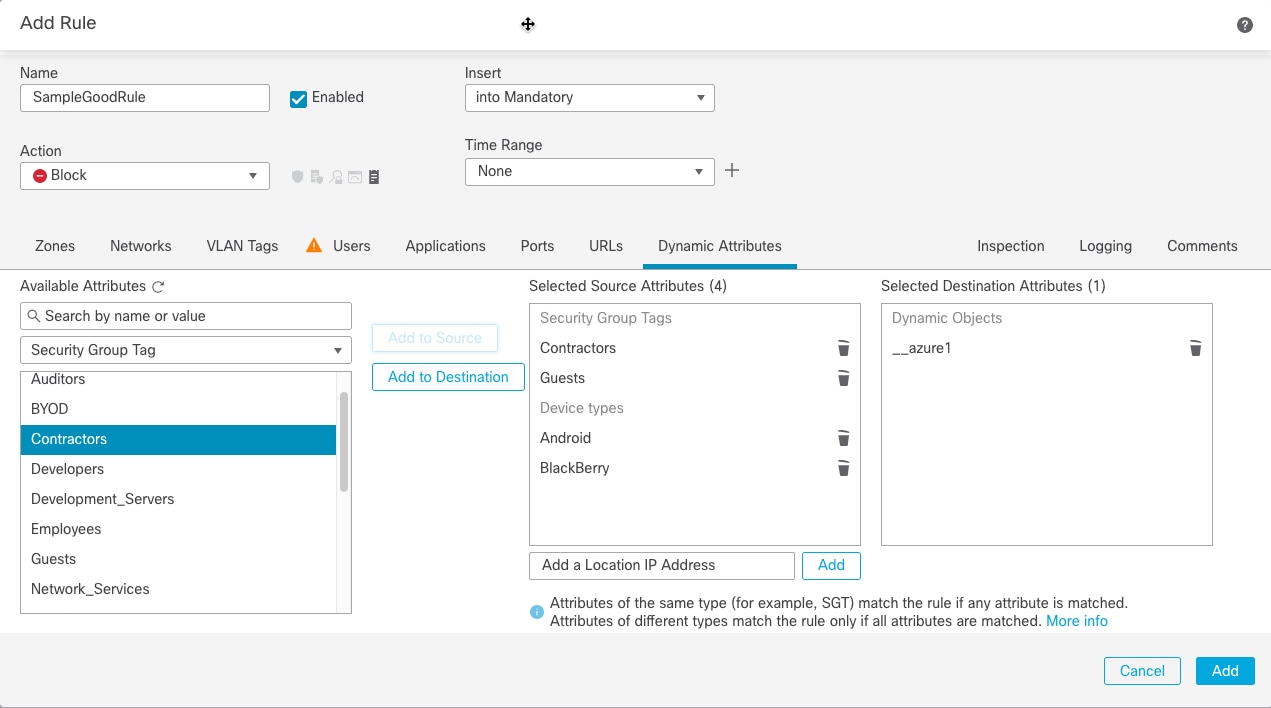

Pour créer ou modifier une règle, utilisez l’éditeur de règles de contrôle d’accès.

: vous pouvez :

-

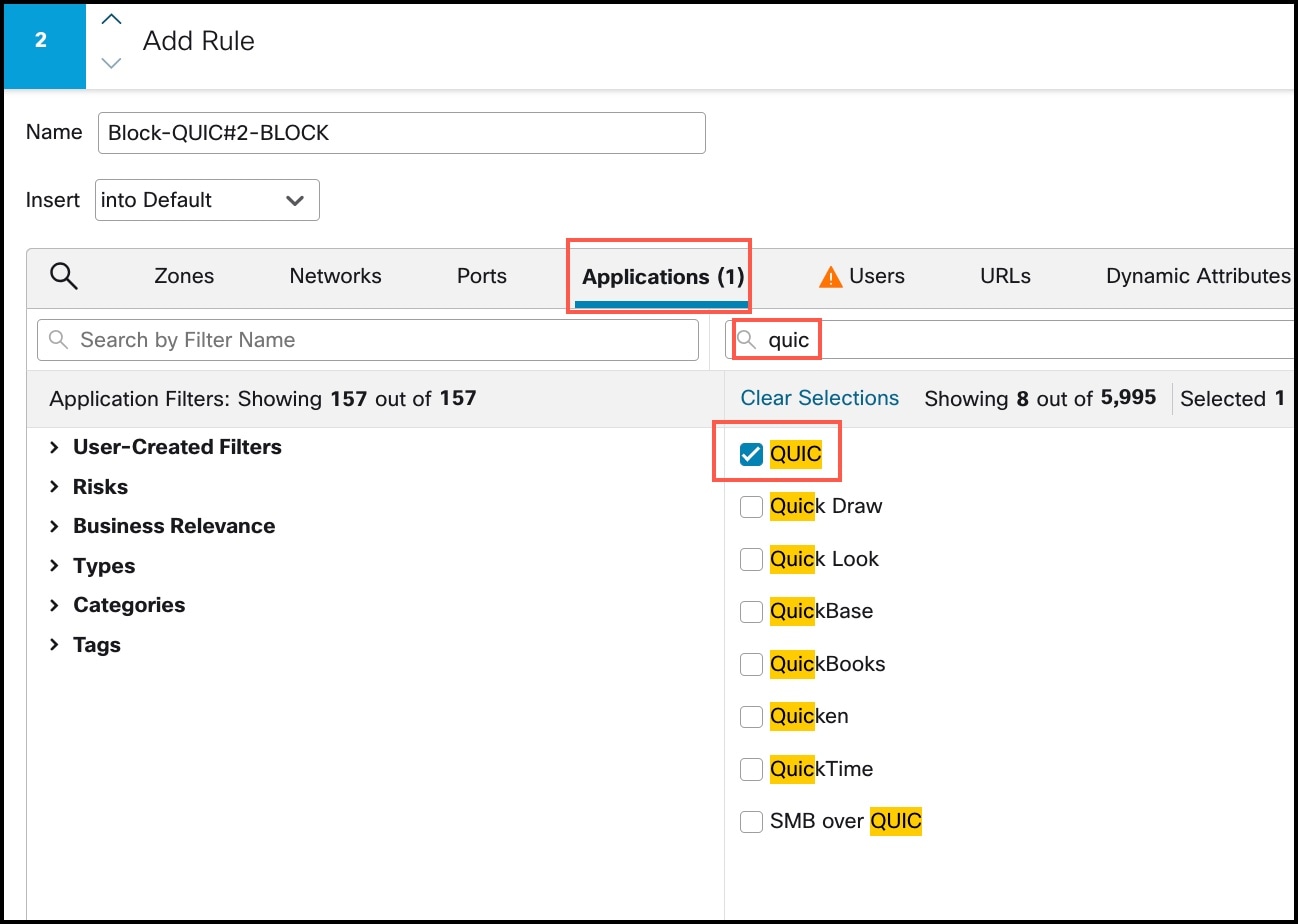

Configurer le nom de la règle et sélectionner son emplacement dans la partie supérieure de l’éditeur.

-

Passer à la modification d’une autre règle en sélectionnant sa ligne au-dessus ou en dessous de l’éditeur.

-

Utiliser la liste de gauche pour sélectionner l’action découlant de la règle et appliquer les politiques de prévention des intrusions et les ensembles de variables, les politiques de fichiers et la plage temporelle, ainsi que pour définir les options de journalisation.

-

Utiliser les options à côté du nom de la règle pour sélectionner l’action liée à la règle, et appliquer les politiques de prévention des intrusions et les ensembles de variables, les politiques de fichiers et la plage temporelle, ainsi que pour définir les options de journalisation.

-

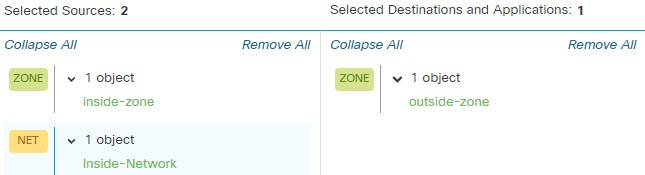

Utiliser les colonnes Sources et Destinations et applications pour ajouter les critères correspondants. Vous pouvez ajouter des options à partir de la liste Tous ou passer aux différents onglets pour trouver plus facilement le type d’options que vous souhaitez, comme la zone ou les réseaux de sécurité.

-

Ajouter des commentaires à la règle en bas de l’éditeur.

Composants des règles de contrôle d’accès

Outre son nom unique, chaque règle de contrôle d’accès comporte les composants de base suivants :

État

Par défaut, les règles sont activées. Si vous désactivez une règle, le système ne l’utilise pas et arrête de générer des avertissements et des erreurs pour cette règle.

Position

Les règles d’une politique de contrôle d’accès sont numérotées en commençant à 1. Si vous utilisez l’hérédité de politiques, la règle 1 est la première règle de la politique la plus externe. Le système fait correspondre le trafic aux règles en ordre descendant par numéro de règle croissant. À l'exception des règles de surveillance, la première règle à laquelle le trafic correspond est celle qui gère ce trafic.

Les règles peuvent également appartenir à une section et à une catégorie, qui sont organisationnelles uniquement et n’affectent pas la position de la règle. La position de la règle traverse les sections et les catégories.

Section et catégorie

Pour vous aider à organiser les règles de contrôle d’accès, chaque politique de contrôle d’accès comporte deux sections de règles fournies par le système : Obligatoire et Par défaut. Pour mieux organiser les règles de contrôle d’accès, vous pouvez créer des catégories de règles personnalisées dans les sections Obligatoire et Par défaut.

Si vous utilisez l’hérédité de politiques, les règles de la politique actuelle sont imbriquées entre les sections Obligatoire et Default de sa politique parente.

Modalités

Les conditions précisent le trafic spécifique géré par la règle. Les conditions peuvent être simples ou complexes; leur utilisation dépend souvent de la licence.

Le trafic doit satisfaire à toutes les conditions spécifiées dans une règle. Par exemple, si la condition d’application spécifie HTTP, mais pas HTTPS, la catégorie d’URL et les conditions de réputation ne s’appliqueront pas au trafic HTTPS.

Heure applicable

Vous pouvez préciser les jours et les heures auxquels une règle s’applique.

Action

L'action découlant d'une règle détermine comment le système traite le trafic correspondant. Vous pouvez surveiller, faire confiance, bloquer ou autoriser (avec ou sans inspection supplémentaire) le trafic correspondant. Le système n’effectue pas d’inspection approfondie du trafic de confiance, bloqué ou chiffré.

Inspection

Les options d’inspection approfondie régissent la façon dont le système inspecte et bloque le trafic malveillant que vous auriez autrement autorisé. Lorsque vous autorisez le trafic avec une règle, vous pouvez demander au système de l’inspecter d’abord à l’aide de politiques de prévention des intrusions ou de fichiers pour bloquer les exploitations, les programmes malveillants ou les fichiers interdits avant qu’ils n’atteignent vos ressources ou ne quittent votre réseau.

Logging (journalisation)

Les paramètres de journalisation d’une règle régissent les enregistrements que le système conserve du trafic qu’il gère. Vous pouvez conserver un enregistrement du trafic qui correspond à une règle. En général, vous pouvez enregistrer les sessions au début ou à la fin d’une connexion, ou les deux. Vous pouvez consigner les connexions à la base de données, au journal système (syslog) ou à un serveur de déroutement SNMP.

Commentaires

Chaque fois que vous enregistrez des modifications à une règle de contrôle d’accès, vous pouvez ajouter des commentaires.

Ordre des règles de contrôle d’accès

Les règles d’une politique de contrôle d’accès sont numérotées en commençant à 1. Le système fait correspondre le trafic aux règles par ordre décroissant par numéro de règle croissant.

Dans la plupart des cas, le système gère le trafic réseau en fonction de la première règle de contrôle d’accès, lorsque toutes les conditions de la règle correspondent au trafic. À l’exception des règles Monitor (surveillance), le système interrompt l’évaluation du trafic par rapport à des règles supplémentaires de priorité inférieure une fois que le trafic correspond à une règle.

Pour vous aider à organiser les règles de contrôle d’accès, chaque politique de contrôle d’accès comporte deux sections de règles fournies par le système : Obligatoire et Par défaut. Pour mieux vous organiser, vous pouvez créer des catégories de règles personnalisées dans les sections Obligatoire ou Par défaut. Une fois que vous avez créé une catégorie, vous ne pouvez plus la déplacer, mais vous pouvez la supprimer, la renommer et déplacer des règles à l'intérieur, à l'extérieur, au sein et autour d'elle. Le système attribue des numéros de règle aux sections et aux catégories.

Si vous utilisez l'héritage des politiques, les règles de la politique actuelle sont imbriquées entre les sections de règles obligatoires et par défaut de la politique parente. La règle 1 est la première règle de la politique la plus externe, et non la politique actuelle, et le système attribue des numéros de règle aux politiques, aux sections et aux catégories.

Tout rôle d’utilisateur prédéfini qui vous permet de modifier les politiques de contrôle d’accès vous permet également de déplacer et de modifier les règles de contrôle d’accès au sein des catégories de règles et entre elles. Vous pouvez, cependant, créer des rôles personnalisés qui empêchent les utilisateurs de déplacer et de modifier les règles. Tout utilisateur autorisé à modifier les politiques de contrôle d’accès peut ajouter des règles aux catégories personnalisées et modifier les règles de celles-ci sans restriction.

Mise en garde |

Ne pas configurer correctement vos règles de contrôle d’accès peut avoir des résultats inattendus, notamment autoriser le trafic qui devrait être bloqué. En général, les règles de contrôle d’application doivent être situées plus bas dans votre liste de contrôle d’accès, car la mise en correspondance de ces règles prend plus de temps que les règles basées sur l’adresse IP, par exemple. Les règles de contrôle d’accès qui utilisent des conditions spécifiques (comme les réseaux et les adresses IP) doivent être classées avant les règles qui utilisent des conditions générales (comme les applications). Si vous connaissez bien le modèle Open Systems Interconnect (OSI), utilisez une numérotation similaire dans le concept. Les règles avec des conditions pour les couches 1, 2 et 3 (physique, liaison de données et réseau) doivent être classées en premier dans vos règles de contrôle d’accès. Les conditions pour les couches 5, 6 et 7 (session, présentation et application) doivent être classées plus loin dans vos règles de contrôle d’accès. Pour en savoir plus sur le modèle OSI, consultez cet article de Wikipedia. |

Astuces |

Un ordre adéquat des règles de contrôle d'accès réduit les ressources nécessaires pour traiter le trafic réseau et empêche la préemption des règles. Bien que les règles que vous créez soient uniques à chaque organisation et chaque déploiement, il existe quelques consignes générales à suivre lors de la mise en ordre des règles qui peuvent optimiser les performances tout en répondant à vos besoins. |

Actions de règles de contrôle d’accès

Chaque règle de contrôle d'accès comporte une action qui détermine la manière dont le système traite et enregistre le trafic correspondant. Vous pouvez surveiller, faire confiance, bloquer ou autoriser (avec ou sans inspection supplémentaire).

L’ action par défaut de la politique de contrôle d’accès gère le trafic qui ne répond aux conditions d’aucune règle de contrôle d’accès avec une action autre que Surveiller.

Action du moniteur des règles de contrôle d’accès

L’action Monitor (Surveiller) n’est pas conçue pour autoriser ou refuser le trafic. Son objectif principal est plutôt de forcer la journalisation de la connexion, quelle que soit la façon dont le trafic correspondant est finalement géré.

Si une connexion correspond à une règle Monitor (Surveiller), la prochaine règle non-Monitor à laquelle la connexion correspond devrait déterminer le traitement du trafic et toute inspection supplémentaire. S’il n’y a pas de règle de correspondance supplémentaire, le système doit utiliser l’action par défaut.

Il existe cependant une exception. Si une règle Monitor (surveillance) contient des conditions de couche 7, comme une condition d’application, le système permet aux premiers paquets de passer et la connexion est établie (ou permet l’établissement de l’établissement de liaison SSL). Cela se produit même si la connexion est bloquée par une règle ultérieure; en effet, ces premiers paquets ne sont pas évalués par rapport aux règles suivantes. Pour que ces paquets n’atteignent pas leur destination sans être inspectés, vous pouvez spécifier une politique de prévention des intrusions à cette fin dans les paramètres avancés de la politique de contrôle d’accès; voir Inspection des paquets qui passent avant que le trafic ne soit identifié. Une fois que le système a terminé son identification de couche 7, il applique l’action appropriée au trafic de session restant.

Mise en garde |

Comme bonne pratique, évitez de placer des conditions de couche 7 sur des règles de surveillance définies au sens large en haut de l’ordre de priorité de vos règles, pour éviter d’autoriser par inadvertance le trafic dans votre réseau. En outre, si le trafic lié localement correspond à une règle de surveillance dans un déploiement de couche 3, ce trafic peut contourner l’inspection. Pour assurer l’inspection du trafic, activez Inspect Local Router Traffic (Inspecter le trafic du routeur local) dans les paramètres avancés du périphérique géré qui achemine le trafic. |

Action de confiance des règles de contrôle d’accès

L’action Trust (confiance) permet au trafic de passer sans inspection approfondie ni découverte du réseau. Le trafic de confiance est toujours soumis à des exigences d’identité et à la limitation de débit.

Remarque |

Certains protocoles, comme FTP et SIP, utilisent des canaux secondaires que le système ouvre pendant le processus d’inspection. Dans certains cas, le trafic de confiance peut contourner toute inspection et ces canaux secondaires ne peuvent pas être ouverts correctement. Si vous rencontrez ce problème, modifiez la règle de confiance en Allow (Autoriser). |

Actions de blocage des règles de contrôle d’accès

Les actions Block (blocage) et Block with reset (blocage avec réinitialisation) refusent le trafic sans autre inspection d’aucune sorte.

Les règles de blocage avec réinitialisation réinitialisent la connexion, à l'exception des requêtes web pour lesquelles c'est la Page de réponse HTTP qui intervient. En effet, la page de réponse, que vous configurez pour s’afficher lorsque le système bloque les requêtes Web, ne peut pas s’afficher si la connexion est réinitialisée immédiatement.

Pour en savoir plus, consultez Configurer les pages de réponse HTTP.

Actions de blocage interactif des règles de contrôle d’accès

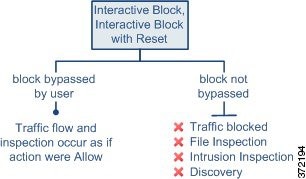

Les actions Blocage interactif et Blocage interactif avec réinitialisation offrent aux utilisateurs Web la possibilité de continuer vers la destination prévue.

Si un utilisateur contourne le blocage, la règle imite une règle Allow (autorisation). Par conséquent, vous pouvez associer des règles de blocage interactif aux politiques de fichiers et de prévention des intrusions, et le trafic correspondant est également admissible pour la découverte de réseau.

Si un utilisateur ne contourne pas le blocage (ou ne peut pas le faire), la règle imite une règle de blocage. Le trafic correspondant est refusé sans autre inspection.

Notez que si vous activez le blocage interactif, vous ne pouvez pas réinitialiser toutes les connexions bloquées. En effet, la page de réponse ne peut pas s’afficher si la connexion est réinitialisée immédiatement. Utilisez l’action Interactive Block with reset (blocage interactif avec réinitialisation) pour bloquer (de manière non interactive) avec réinitialisation tout le trafic non Web, tout en activant le blocage interactif pour les demandes Web.

Pour en savoir plus, consultez Configurer les pages de réponse HTTP.

Action Allow (autorisation) des règles de contrôle d’accès

L’action Allow (autoriser) permet au trafic correspondant de passer, bien qu’il soit toujours soumis aux exigences d’identité et à la limitation de débit.

Vous pouvez également utiliser l’inspection approfondie pour inspecter davantage et bloquer le trafic non chiffré ou déchiffré avant qu’il n’atteigne sa destination :

-

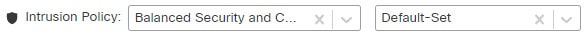

Vous pouvez utiliser une politique de prévention des intrusions pour analyser le trafic réseau en fonction des configurations de détection et de prévention des intrusions et abandonner les paquets fautifs selon la configuration.

-

Vous pouvez effectuer le contrôle de fichier à l’aide d’une politique de fichiers. Le contrôle des fichiers vous permet de détecter et d'empêcher vos utilisateurs de téléverser (envoyer) ou de télécharger (recevoir) des fichiers de types spécifiques par le biais de protocoles d'application spécifiques.

-

Vous pouvez effectuer une protection réseau avancée contre les programmes malveillants (AMP), également à l’aide d’une politique de fichiers. Défense contre les programmes malveillants peut inspecter les fichiers pour détecter les programmes malveillants et bloquer ces derniers détectés selon la configuration.

Le diagramme suivant illustre les types d'inspection effectués sur le trafic qui répond aux conditions d'une règle Allow (Autoriser) (ou d'une règle Interactive Block (Bloquer) contournée par l'utilisateur). Vous constaterez que l’inspection des fichiers a lieu avant l’inspection de prévention des intrusions; les fichiers bloqués ne sont pas inspectés pour les exploitations liées à une intrusion.

Par souci de simplicité, le diagramme affiche le flux de trafic pour les situations où à la fois (ou aucune) une politique de prévention des intrusions et une politique de fichiers sont associées à une règle de contrôle d’accès. Vous pouvez, cependant, configurer l’un sans l’autre. Sans politique de fichiers, le flux de trafic est déterminé par la politique de prévention des intrusions; sans politique de prévention des intrusions, le flux de trafic est déterminé par la politique de fichiers.

Que le trafic soit inspecté ou abandonné par une politique de prévention des intrusions ou de fichier, le système peut l’inspecter à l’aide de la découverte de réseau. Cependant, autoriser le trafic ne garantit pas automatiquement l’inspection de découverte. Le système effectue la découverte uniquement pour les connexions impliquant des adresses IP explicitement surveillées par votre politique de découverte de réseau. en outre, la découverte d’applications est limitée aux sessions chiffrées.

)

) )

) )

)

Commentaires

Commentaires