À propos des politiques de service Firepower Threat Defense

Vous pouvez utiliser les politiques de service Firepower Threat Defense pour appliquer des services à des classes de trafic spécifiques. Grâce aux politiques de service, vous n’êtes pas limité à appliquer les mêmes services à toutes les connexions qui entrent dans le périphérique ou dans une interface donnée.

Une classe de trafic est une combinaison de l’interface et d’une liste de contrôle d’accès étendue (ACL). Les règles « autoriser » de l’ACL déterminent quelles connexions font partie de la classe. Tout trafic « refusé » dans la liste de contrôle d’accès n’est tout simplement pas appliqué : ces connexions ne sont pas réellement abandonnées. Vous pouvez utiliser les adresses IP et les ports TCP/UCP pour identifier les connexions correspondantes aussi précisément que vous le souhaitez.

Il existe deux types de classes de trafic :

-

Interface basée sur les règles : si vous spécifiez une zone ou un groupe d’interfaces de sécurité dans une règle de politique de service, la règle s’applique au trafic « autorisé » d’ACL qui passe par une interface qui fait partie des objets d’interface.

Pour une fonctionnalité donnée, les règles basées sur l’interface appliquées à l’interface d’entrée prévalent toujours sur les règles globales : si une règle basée sur l’interface d’entrée s’applique à une connexion, toute règle globale correspondante est ignorée. Si aucune interface d’entrée ou règle globale ne s’applique, une règle de service d’interface sur l’interface de sortie est appliquée.

-

Règles globales : ces règles s’appliquent à toutes les interfaces. Si une règle basée sur l’interface ne s’applique pas à une connexion, les règles globales sont vérifiées et appliquées à toutes les connexions autorisées par la liste de contrôle d’accès. Si aucun service ne s’applique, les connexions se déroulent sans qu’aucun service ne soit appliqué.

Une connexion donnée ne peut correspondre qu’à une seule classe de trafic, globale ou basée sur l’interface, pour une fonctionnalité donnée. Il devrait y avoir au plus une règle pour une combinaison donnée d’interface et de flux de trafic.

Les règles de politique de service sont appliquées après les règles de contrôle d’accès. Ces services sont configurés uniquement pour les connexions que vous autorisez.

Lien entre les politiques de service et FlexConfig et autres fonctionnalités

Avant la version 6.3(0), vous pouviez configurer les règles de service liées à la connexion à l’aide des objets FlexConfig prédéfinis TCP_Embryronic_Conn_Limit et TCP_Embryronic_Conn_Timeout. Vous devez supprimer ces objets et rétablir vos règles en utilisant la politique de service Firepower Threat Defense. Si vous avez créé des objets FlexConfig personnalisés pour implémenter l’une de ces fonctionnalités liées à la connexion (c’est-à-dire les commandes set connection ), vous devez également supprimer ces objets et implémenter les fonctionnalités au moyen de la politique de service.

Étant donné que les fonctionnalités de politique de service liées à la connexion sont traitées comme un groupe de fonctionnalités distinct des autres fonctionnalités implémentées par les règles de service, vous ne devriez pas rencontrer de problèmes de chevauchement des classes de trafic. Cependant, soyez prudent lors de la configuration des éléments suivants :

-

Les règles de politique QoS sont mises en œuvre à l’aide de l’interface de commande en ligne de politique de service. Ces règles sont appliquées avant les règles de service basées sur la connexion. Cependant, la QoS et les paramètres de connexion peuvent être appliqués aux mêmes classes de trafic ou à des classes de trafic qui se chevauchent.

-

Vous pouvez utiliser les politiques FlexConfig pour mettre en œuvre des inspections d’applications et NetFlow personnalisés. Utilisez la commande show running-config pour examiner l’interface de ligne de commande qui configure déjà les règles de service, y compris les commandes policy-map , class-map et service-policy . Netflow et l’inspection des applications sont compatibles avec la QoS et les paramètres de connexion, mais vous devez comprendre la configuration existante avant de mettre en œuvre FlexConfig. Les paramètres de connexion sont appliqués avant les inspections d’applications et NetFlow.

Remarque |

Les classes de trafic créées à partir de la politique de service Firepower Threat Defense sont nommées class_map_ACLname , où ACLname est le nom de l’objet ACL étendu utilisé dans la règle de politique de service. |

Que sont les paramètres de connexion?

Les paramètres de connexion comprennent une variété de fonctionnalités liées à la gestion des connexions de trafic, telles qu’un flux TCP dans défense contre les menaces. Certaines fonctionnalités sont des composants nommés que vous configurez pour fournir des services spécifiques.

Les paramètres de connexion sont les suivants :

-

Délais d’expiration globaux pour divers protocoles : Tous les délais d’expiration globaux ont des valeurs par défaut, vous devez donc les modifier uniquement si vous subissez une perte de connexion prématurée. Vous configurez les délais d’expiration globaux dans la politique de la plateforme Firepower Threat Defense. Sélectionnez (paramètres de la plateforme).

-

Délai d’expiration de la connexion par classe de trafic : vous pouvez remplacer les délais d’expiration globaux pour des types de trafic spécifiques à l’aide des politiques de service. Tous les délais d’expiration de classes de trafic ont des valeurs par défaut, vous n’avez donc pas besoin de les définir.

-

Limites de connexion et interception TCP : par défaut, il n’y a aucune limite au nombre de connexions pouvant passer par (ou vers) le défense contre les menaces. Vous pouvez définir des limites pour des classes de trafic particulières en utilisant des règles de politique de service pour protéger les serveurs contre les attaques par déni de service (DoS). En particulier, vous pouvez définir des limites sur les connexions amorces (celles qui n’ont pas terminé la prise de contact TCP), ce qui protège contre les attaques par inondation SYN. Lorsque les limites amorces sont dépassées, le composant TCP Intercept intervient pour les connexions mandataires et s’assure que les attaques sont limitées.

-

La détection des connexions inactives (DCD) : Si vous avez des connexions persistantes qui sont valides mais souvent inactives, de sorte qu'elles se ferment parce qu'elles dépassent les paramètres de délai d'inactivité, vous pouvez activer la détection des connexions inactives pour identifier les connexions inactives mais valides et les maintenir actives (en réinitialisant leurs minuteurs d’inactivité). Chaque fois que les durées d’inactivité sont dépassées, la DCD sonde les deux côtés de la connexion pour voir si les deux côtés s’entendent pour dire que la connexion est valide. La sortie de la commande show service-policy comprend des compteurs pour afficher le volume d’activité du DCD. Vous pouvez utiliser la commande show conn detail pour obtenir des renseignements sur l’initiateur et le répondeur, et indiquer la fréquence à laquelle chacun a envoyé des sondes.

-

Randomisation de la séquence TCP : chaque connexion TCP possède deux numéros de séquence initial (ISN) : un généré par le client et l’autre par le serveur. Par défaut, défense contre les menaces rend aléatoire l’ISN du SYN TCP passant à la fois dans les sens entrant et sortant. La gestion aléatoire empêche un agresseur de prédire le prochain ISN pour une nouvelle connexion et de détourner potentiellement la nouvelle session. Cependant, la répartition aléatoire des séquences TCP rompt en pratique les SACK TCP (accusé de réception sélectif), car les numéros de séquence que voit le client sont différents de ce que le serveur voit. Vous pouvez désactiver la répartition aléatoire par classe de trafic si vous le souhaitez.

-

Normalisation TCP : le normalisateur TCP offre une protection contre les paquets anormaux. Vous pouvez configurer le traitement de certains types d’anomalies de paquets par classe de trafic. Vous pouvez configurer la normalisation TCP à l’aide de la politique FlexConfig.

-

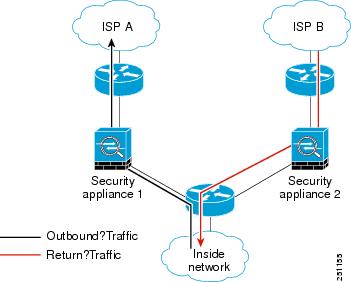

Contournement d'état TCP : vous pouvez contourner la vérification de l’état TCP si vous utilisez le routage dissymétrique dans votre réseau.

)

)

Commentaires

Commentaires