Les attaques basées sur le débit sont des attaques qui dépendent de la fréquence de connexion ou de tentatives répétées pour

perpétrer l’attaque. Vous pouvez utiliser des critères de détection basés sur le débit pour détecter une attaque basée sur

le débit dès qu’elle se produit et y intervenir lorsqu’elle se produit, puis revenir aux paramètres de détection normaux après

son arrêt.

Vous pouvez configurer votre politique d’analyse de réseau pour inclure des filtres basés sur le débit qui détectent toute

activité excessive dirigée contre les hôtes de votre réseau. Vous pouvez utiliser cette fonctionnalité sur les périphériques

gérés déployés en mode en ligne pour bloquer les attaques basées sur le débit pendant une durée spécifiée, puis revenir à

la génération uniquement d’événements sans abandonner le trafic.

L’option de prévention des attaques SYN vous aide à protéger vos hôtes réseau contre les inondations SYN. Vous pouvez protéger

des hôtes individuels ou des réseaux entiers en fonction du nombre de paquets vus sur une période de temps donnée. Si votre

périphérique est déployé de manière passive, vous pouvez générer des événements. Si votre périphérique est placé en ligne,

vous pouvez également supprimer les paquets malveillants. Après l’expiration du délai d’expiration, si la condition de débit

s’est arrêtée, la génération d’événements et la suppression de paquets s’arrêtent.

Par exemple, vous pouvez configurer un paramètre pour autoriser un nombre maximal de paquets SYN à partir d’une adresse IP

et bloquer toute autre connexion à partir de cette adresse IP pendant 60 secondes.

Vous pouvez également limiter les connexions TCP/IP vers ou à partir des hôtes de votre réseau pour éviter les attaques par

déni de service ou les activités excessives des utilisateurs. Lorsque le système détecte le nombre configuré de connexions

réussies vers ou à partir d’une adresse IP ou d’une plage d’adresses spécifiées, il génère des événements sur des connexions

supplémentaires. La génération d’événement basée sur le débit se poursuit jusqu’à ce que le délai d’expiration se soit écoulé

sans que la condition de débit ne se produise. Dans un déploiement en ligne, vous pouvez choisir d’abandonner les paquets

jusqu’à ce que la condition de débit expire.

Par exemple, vous pouvez configurer un paramètre pour autoriser un maximum de 10 connexions simultanées réussies à partir

d’une adresse IP et bloquer toutes les autres connexions à partir de cette adresse IP pendant 60 secondes.

Remarque

|

L’inspection d’équilibre de charge des périphériques entre les ressources internes. Lorsque vous configurez la prévention

des attaques basée sur le débit, vous configurez le débit de déclenchement par ressource, et non par périphérique. Si la prévention

des attaques basée sur le débit ne fonctionne pas comme prévu, vous devrez peut-être réduire le débit de déclenchement. Il

déclenche une alerte si les utilisateurs envoient trop de tentatives de connexion dans des intervalles de temps prescrits.

Par conséquent, il est recommandé de limiter le débit à la règle. Pour obtenir de l’aide sur la détermination du débit approprié,

communiquez avec le service d’assistance.

|

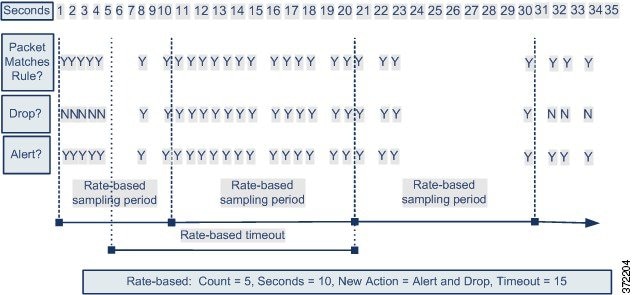

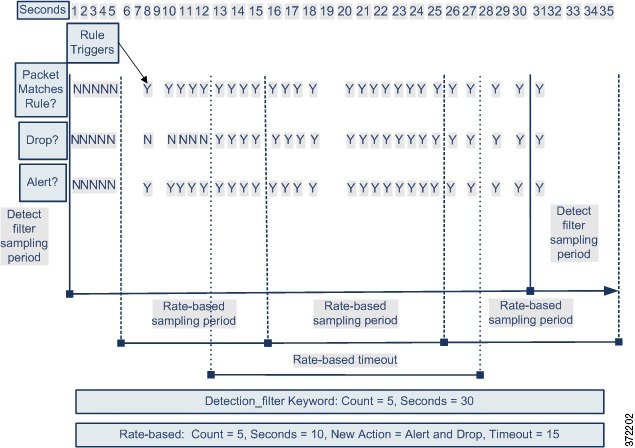

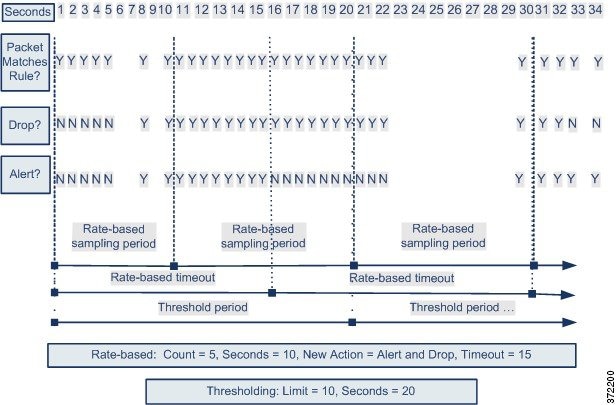

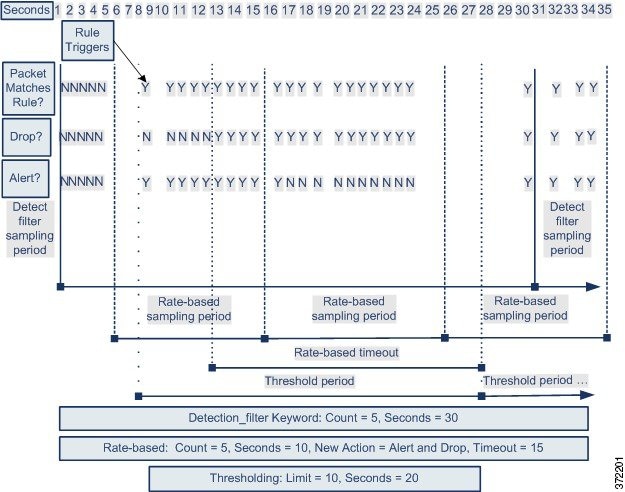

Le diagramme suivant montre un exemple dans lequel un agresseur tente d’accéder à un hôte. Les tentatives répétées pour trouver

un mot de passe déclenchent une règle pour laquelle la prévention des attaques basée sur le débit est configurée. Les paramètres

basés sur le débit remplacent l’attribut de règle par Abandon et génération d’événements après cinq correspondances de règles

en 10 secondes. Le nouvel attribut de règle expire après 15 secondes.

Après l’expiration du délai, notez que les paquets sont toujours abandonnés durant la période d’échantillonnage basée sur

le débit, qui suit. Si le débit échantillonné est supérieur au seuil au cours de la période d’échantillonnage en cours ou

précédente, la nouvelle action se poursuit. La nouvelle action ne revient à la génération d’événements qu’après une période

d’échantillonnage pendant laquelle la fréquence échantillonnée est inférieure à la fréquence seuil.

)

)

Commentaires

Commentaires