À propos des interfaces

Le Châssis Firepower 4100/9300 prend en charge les interfaces physiques, les sous-interfaces VLAN pour les instances de conteneurs et les interfaces EtherChannel (canal de port). Les interfaces EtherChannel peuvent comprendre jusqu’à 16 interfaces membres du même type.

Interface de gestion de châssis

L'interface de gestionnaire de châssis est utilisée pour la gestion du châssis FXOS par SSH ou gestionnaire de châssis. Cette interface apparaît en haut de l'onglet Interfaces en tant que MGMT, et vous ne pouvez activer ou désactiver cette interface que dans l'onglet Interfaces. Cette interface est distincte de l’interface de type gestion (mgmt) que vous affectez aux périphériques logiques pour la gestion des applications.

Pour configurer les paramètres de cette interface, vous devez les configurer à partir de l’interface de ligne de commande. Pour afficher des informations sur cette interface dans l’interface de ligne de commande FXOS, connectez-vous à la gestion locale et affichez le port de gestion :

Firepower # connect local-mgmt

Firepower(local-mgmt) # show mgmt-port

Notez que l’interface de gestion du châssis reste active même si le câble physique ou le module SFP est débranché ou que la commande mgmt-port shut est exécutée.

Remarque |

L'interface de gestion de châssis ne prend pas en charge les trames étendues. |

Types d’interface

Les interfaces physiques, les sous-interfaces VLAN pour les instances de conteneur et les interfaces EtherChannel (canal de port) peuvent être de l’un des types suivants :

-

Données : à utiliser pour les données normales. Les interfaces de données ne peuvent pas être mises en commun entre les périphériques logiques, et les périphériques logiques ne peuvent pas communiquer avec d’autres périphériques logiques par le fond de panier Pour le trafic sur les interfaces de données, tout le trafic doit quitter le châssis sur une interface et revenir sur une autre interface pour atteindre un autre périphérique logique.

-

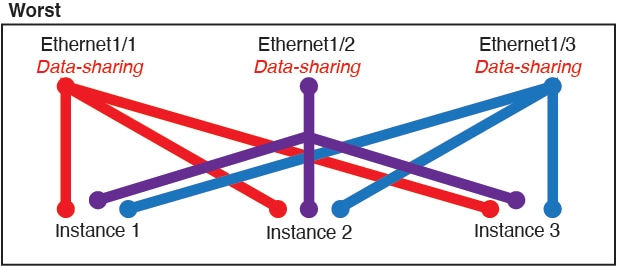

Data-sharing (partage de données) : à utiliser pour les données normales. Pris en charge uniquement avec les instances de conteneur, ces interfaces de données peuvent être partagées par un ou plusieurs dispositifs logiques/Instances de conteneur (Défense contre les menaces-utilisant-centre de gestion seulement). Chaque instance de conteneur peut communiquer sur le fond de panier avec toutes les autres instances qui partagent cette interface. Les interfaces partagées peuvent avoir une incidence sur le nombre d’instances de conteneur que vous pouvez déployer. Les interfaces partagées ne sont pas prises en charge pour les interfaces de membre de groupe de ponts (en mode transparent ou en mode routage), les ensembles en ligne, les interfaces passives, les grappes, ou les liens de basculement.

-

Gestion : permet de gérer les instances d'application. Ces interfaces peuvent être partagées par un ou plusieurs périphériques logiques pour accéder à des hôtes externes; les périphériques logiques ne peuvent pas communiquer sur cette interface avec d’autres périphériques logiques qui partagent l’interface. Vous ne pouvez affecter qu’une seule interface de gestion par périphérique logique. En fonction de votre application et de votre gestionnaire, vous pouvez ultérieurement activer la gestion à partir d'une interface de données; mais vous devez attribuer une interface de gestion au dispositif logique même si vous n'avez pas l'intention de l'utiliser après avoir activé la gestion des données.Pour en savoir plus sur l’interface de gestion de châssis distincte, consultez Interface de gestion de châssis.

Remarque

La modification de l’interface de gestion entraînera le redémarrage du périphérique logique. Par exemple, une gestion des modifications de e1/1 à e1/2 entraînera le redémarrage du périphérique logique pour appliquer la nouvelle gestion.

-

Créer un événement— Sert d'interface de gestion secondaire pour les périphériques Défense contre les menaces-using- (en usage)centre de gestion. Pour utiliser cette interface, vous devez configurer son adresse IP et d’autres paramètres au niveau de l’interface de ligne de commande Défense contre les menaces. Par exemple, vous pouvez séparer le trafic de gestion des événements (comme les événements Web). Reportez-vous au guide de configuration du centre de gestion pour obtenir plus de renseignements. Les interfaces d'événements peuvent être partagées par un ou plusieurs dispositifs logiques pour accéder à des hôtes externes. Les dispositifs logiques ne peuvent pas communiquer sur cette interface avec d'autres dispositifs logiques qui partagent l'interface. Si vous configurez ultérieurement une interface de données pour la gestion, vous ne pouvez pas utiliser une interface d'événement distincte.

Remarque

Une interface Ethernet virtuelle est attribuée lors de l'installation de chaque instance applicative. Si l'application n'utilise pas d'interface événementielle, l'interface virtuelle sera dans un état "admin down".

Firepower # show interface Vethernet775 Firepower # Vethernet775 is down (Administratively down) Bound Interface is Ethernet1/10 Port description is server 1/1, VNIC ext-mgmt-nic5

-

Cluster (grappe) : à utiliser comme liaison de commande de grappe pour un périphérique logique en grappe. Par défaut, la liaison de commande de grappe est automatiquement créée sur le canal de port 48. Le type de grappe est uniquement pris en charge sur les interfaces EtherChannel. Pour la mise en grappe multi-instances, vous ne pouvez pas partager une interface de type grappe sur plusieurs appareils. Vous pouvez ajouter des sous-interfaces VLAN à la grappe EtherChannel pour fournir des liaisons de commande de grappe distinctes par grappe. Si vous ajoutez des sous-interfaces à une interface Cluster, vous ne pouvez pas utiliser cette interface pour une grappe native. Le gestionnaire d'appareil et CDO ne prend pas en charge le regroupement (clustering).

Remarque |

Ce chapitre traite uniquement des sous-interfaces du VLAN FXOS. Vous pouvez créer séparément des sous-interfaces dans l’application défense contre les menaces . Consultez Interfaces FXOS par rapport aux interfaces d’application pour obtenir de plus amples renseignements. |

Reportez-vous à la table suivante pour la prise en charge des types d'interface pour les demandes défense contre les menaces et ASA dans les déploiements autonomes et en grappe.

|

Application |

Données |

Données : sous-interface |

Partage de données |

Partage de données : sous-interface |

Gestion |

Créer des événements |

Grappe (EtherChannel uniquement) |

Grappe : sous-interface |

|

|---|---|---|---|---|---|---|---|---|---|

|

Défense contre les menaces |

Instance native autonome |

Oui |

— |

— |

— |

Oui |

Oui |

— |

— |

|

Instance de conteneur autonome |

Oui |

Oui |

Oui |

Oui |

Oui |

Oui |

— |

— |

|

|

Instance native de grappe |

Oui (EtherChannel uniquement pour la grappe inter-châssis) |

— |

— |

— |

Oui |

Oui |

Oui |

— |

|

|

Instance de conteneur de grappe |

Oui (EtherChannel uniquement pour la grappe inter-châssis) |

— |

— |

— |

Oui |

Oui |

Oui |

Oui |

|

|

ASA |

Instance native autonome |

Oui |

— |

— |

— |

Oui |

— |

Oui |

— |

|

Instance native de grappe |

Oui (EtherChannel uniquement pour la grappe inter-châssis) |

— |

— |

— |

Oui |

— |

Oui |

— |

|

Interfaces FXOS par rapport aux interfaces d’application

Le Firepower 4100/9300 gère les paramètres Ethernet de base des interfaces physiques, les sous-interfaces VLAN pour les instances de conteneur et les interfaces EtherChannel (canal de port). Dans l’application, vous configurez les paramètres de niveau supérieur. Par exemple, vous pouvez uniquement créer des EtherChannels dans FXOS; mais vous pouvez attribuer une adresse IP à l’EtherChannel dans l’application.

Les sections suivantes décrivent l’interaction entre FXOS et l’application pour les interfaces.

Sous-interfaces VLAN

Pour tous les périphériques logiques, vous pouvez créer des sous-interfaces VLAN dans l’application.

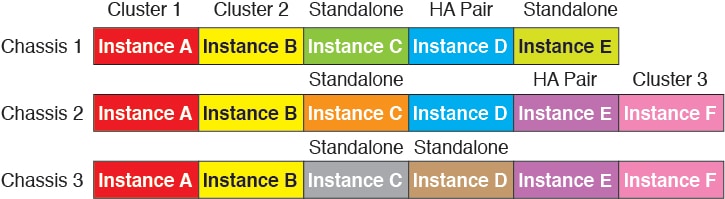

Pour les instances de conteneur en mode autonome uniquement, vous pouvez également créer des sous-interfaces VLAN dans FXOS. Les grappes à plusieurs instances ne prennent pas en charge les sous-interfaces dans FXOS, sauf sur l’interface de type grappe. Les sous-interfaces définies par l’application ne sont pas soumises à la limite FXOS. Le choix du système d’exploitation pour la création des sous-interfaces dépend de votre déploiement réseau et de vos préférences personnelles. Par exemple, pour partager une sous-interface, vous devez créer la sous-interface dans FXOS. Un autre scénario qui favorise les sous-interfaces FXOS consiste à allouer des groupes de sous-interfaces distincts sur une seule interface à plusieurs instances. Par exemple, vous souhaitez utiliser le canal de port 1 avec le VLAN 2 à 11 sur l’instance A, le VLAN 12 à 21 sur l’instance B et le VLAN 22 à 31 sur l’instance C. Si vous créez ces sous-interfaces dans l’application, vous devrez partager l’interface parente dans FXOS, ce qui n’est peut-être pas souhaitable. Consultez l’illustration suivante qui présente les trois façons de réaliser ce scénario :

États indépendants de l’interface dans le châssis et dans l’application

Vous pouvez activer et désactiver administrativement les interfaces dans le châssis et dans l’application. Pour qu’une interface soit opérationnelle, elle doit être activée dans les deux systèmes d’exploitation. Étant donné que l’état de l’interface est contrôlé indépendamment, il se peut que vous ayez une incompatibilité entre le châssis et l’application.

L’état par défaut d’une interface dans l’application dépend du type d’interface. Par exemple, l’interface physique ou EtherChannel est désactivée par défaut dans l’application, mais une sous-interface est activée par défaut.

Évolutivité de l’interface partagée

Bonnes pratiques en matière d’interface partagée

Exemples d’utilisation de l’interface partagée

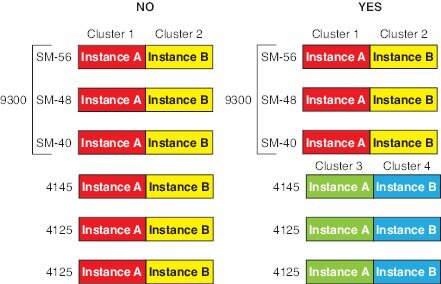

Consultez les tableaux suivants pour voir des exemples de partage et d’évolutivité d’interface. Les scénarios ci-dessous supposent l’utilisation d’une interface physique/EtherChannel pour la gestion partagée sur toutes les instances, et d’une autre interface physique ou EtherChannel avec des sous-interfaces dédiées pour une utilisation avec la haute disponibilité.

Firepower 9300 avec trois SM-44

Le tableau suivant s’applique à trois modules de sécurité SM-44 sur un périphérique 9300 utilisant uniquement des interfaces physiques ou des EtherChannels. Sans sous-interfaces, le nombre maximal d'interfaces est limité. De plus, le partage de plusieurs interfaces physiques utilise plus de ressources de la table de transfert que le partage de plusieurs sous-interfaces.

Chaque module SM-44 peut prendre en charge jusqu’à 14 instances. Les instances sont réparties entre les modules selon les besoins pour rester dans les limites.

|

Interfaces dédiées |

Interfaces partagées |

Nombre d'instances |

% tableau de transfert utilisé |

|---|---|---|---|

|

32 :

|

0 |

4 :

|

16 % |

|

30 :

|

0 |

2 :

|

14 % |

|

14 :

|

1 |

14 :

|

46 % |

|

33 :

|

3 :

|

33 :

|

98 % |

|

33 :

|

3 :

|

34 :

|

102 % NON AUTORISÉ |

|

30 :

|

1 |

6 :

|

25 % |

|

30 :

|

3 :

|

6 :

|

23 % |

|

30 :

|

2 |

5 :

|

28 % |

|

30 :

|

4 :

|

5 :

|

26 % |

|

24 :

|

7 |

4 :

|

44 % |

|

24 :

|

14 :

|

4 :

|

41 % |

Le tableau suivant s’applique à trois modules de sécurité SM-44 sur un 9300 qui utilise des sous-interfaces sur une interface physique parente unique. Par exemple, créez un grand EtherChannel pour regrouper toutes vos interfaces de même type, puis partagez les sous-interfaces de cet EtherChannel. Le partage de plusieurs interfaces physiques utilise plus de ressources de la table de transfert que le partage de plusieurs sous-interfaces.

Chaque module SM-44 peut prendre en charge jusqu’à 14 instances. Les instances sont réparties entre les modules selon les besoins pour rester dans les limites.

|

Sous-interfaces dédiées |

Sous-interfaces partagées |

Nombre d'instances |

% tableau de transfert utilisé |

|---|---|---|---|

|

168 :

|

0 |

42 :

|

33 % |

|

224 :

|

0 |

14 :

|

27 % |

|

14 :

|

1 |

14 :

|

46 % |

|

33 :

|

3 :

|

33 :

|

98 % |

|

70 :

|

1 |

14 :

|

46 % |

|

165 :

|

3 :

|

33 :

|

98 % |

|

70 :

|

2 |

14 :

|

46 % |

|

165 :

|

6 :

|

33 :

|

98 % |

|

70 :

|

10 |

14 :

|

46 % |

|

165 :

|

30 :

|

33 :

|

102 % NON AUTORISÉ |

Firepower 9300 avec un SM-44

Le tableau suivant s’applique au périphérique Firepower 9300 avec un SM-44 et utilise uniquement des interfaces physiques ou des EtherChannels. Sans sous-interfaces, le nombre maximal d'interfaces est limité. De plus, le partage de plusieurs interfaces physiques utilise plus de ressources de la table de transfert que le partage de plusieurs sous-interfaces.

L’appareil Firepower 9300 avec un SM-44 peut prendre en charge jusqu’à 14 instances.

|

Interfaces dédiées |

Interfaces partagées |

Nombre d'instances |

% tableau de transfert utilisé |

|---|---|---|---|

|

32 :

|

0 |

4 :

|

16 % |

|

30 :

|

0 |

2 :

|

14 % |

|

14 :

|

1 |

14 :

|

46 % |

|

14 :

|

2 :

|

14 :

|

37 % |

|

32 :

|

1 |

4 :

|

21 % |

|

32 :

|

2 |

4 :

|

20 % |

|

32 :

|

2 |

4 :

|

25 % |

|

32 :

|

4 :

|

4 :

|

24 % |

|

24 :

|

8 |

3 :

|

37 % |

|

10 :

|

10 |

5 :

|

69 % |

|

10 :

|

20 :

|

5 :

|

59 % |

|

14 :

|

10 |

7 :

|

109 % NON AUTORISÉ |

Le tableau suivant s’applique au périphérique Firepower 9300 avec un sous-interface SM-44 using sur une interface physique parente unique. Par exemple, créez un grand EtherChannel pour regrouper toutes vos interfaces de même type, puis partagez les sous-interfaces de cet EtherChannel. Le partage de plusieurs interfaces physiques utilise plus de ressources de la table de transfert que le partage de plusieurs sous-interfaces.

L’appareil Firepower 9300 avec un SM-44 peut prendre en charge jusqu’à 14 instances.

|

Sous-interfaces dédiées |

Sous-interfaces partagées |

Nombre d'instances |

% tableau de transfert utilisé |

|---|---|---|---|

|

112 :

|

0 |

14 :

|

17 % |

|

224 :

|

0 |

14 :

|

17 % |

|

14 :

|

1 |

14 :

|

46 % |

|

14 :

|

2 :

|

14 :

|

37 % |

|

112 :

|

1 |

14 :

|

46 % |

|

112 :

|

2 :

|

14 :

|

37 % |

|

112 :

|

2 |

14 :

|

46 % |

|

112 :

|

4 :

|

14 :

|

37 % |

|

140 :

|

10 |

14 :

|

46 % |

|

140 :

|

20 :

|

14 :

|

37 % |

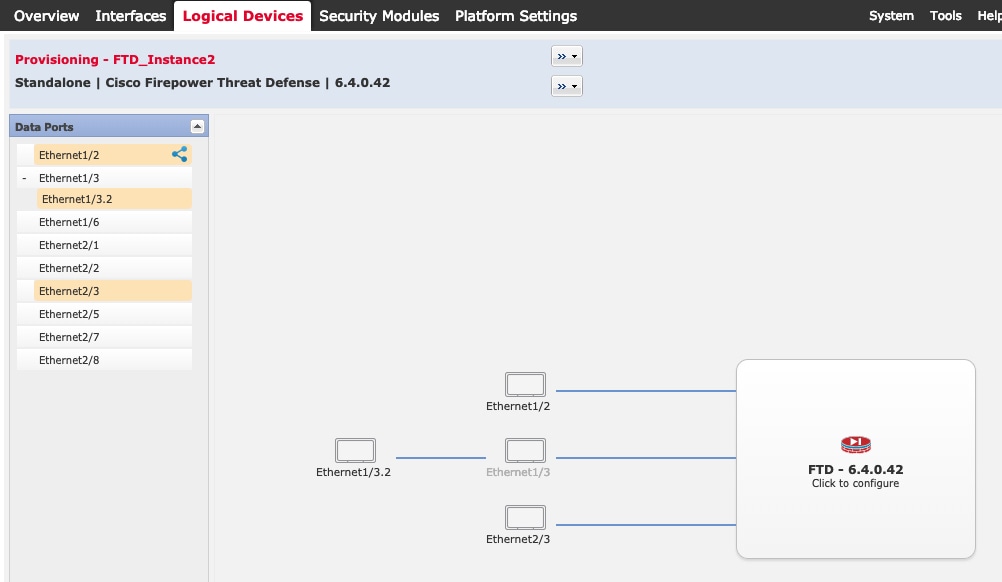

Affichage des ressources de l’interface partagée

Pour afficher le tableau de transfert et l’utilisation de groupes VLAN, consultez la (Périphériques et réseaux > utilisation de l’interface de transfert d’instances),. Par exemple :

Propagation de l’état du lien d’ensemble en ligne pour Défense contre les menaces

Un ensemble en ligne agit comme une bulle sur le câble et lie deux interfaces ensemble pour s’insérer dans un réseau existant. Cette fonction permet d’installer le système dans n’importe quel environnement réseau sans la configuration de périphériques réseau adjacents. Les interfaces passives reçoivent tout le trafic sans condition et aucun trafic reçu sur ces interfaces n’est retransmis.

Lorsque vous configurez un ensemble en ligne dans l’application Défense contre les menaces et activez la propagation de l’état de la liaison, Défense contre les menaces envoie l’appartenance à l’ensemble en ligne au châssis FXOS. La propagation de l'état de la liaison signifie que le châssis met automatiquement hors service la deuxième interface de la paire d'interfaces en ligne lorsque l'une des interfaces d'un ensemble en ligne tombe en panne. Lorsque l’interface en panne est relancée, la deuxième interface est automatiquement relancée. En d'autres termes, si l'état de liaison d'une interface change, le châssis détecte le changement et met à jour l'état de liaison de l'autre interface pour qu'il corresponde au changement. Vous observerez que les périphériques nécessitent jusqu’à 4 secondes pour propager les changements d’état de liaison. La propagation de l’état de liaison est particulièrement utile dans les environnements de réseau résilients où les routeurs sont configurés pour rediriger automatiquement le trafic autour des périphériques réseau en état de défaillance.

Remarque |

Ne pas activer Hardware Bypass et Propager l'état du lien pour le même ensemble en ligne. |

)

) )

)

)

)

Commentaires

Commentaires