- はじめに

- ASDM の概要

- プリファレンスの定義プリファレンスの定義およびコンフィギュレーション、診断、ファイル管理ツールの使用

- はじめる前に

- Startup Wizard の使用

- インターフェイスの設定

- マルチ モードのインターフェイスの設定

- Cisco ASA 5505 適応型セキュリティ アプライアンス用スイッチ ポートおよび VLAN インターフェイスの設定

- グローバル オブジェクトの追加

- セキュリティ コンテキストの設定

- デバイスの設定値と管理の設定

- DHCP、DNS、および WCCP サービス

- AAA サーバおよびユーザ アカウントの設定

- 管理アクセスの設定

- ハイ アベイラビリティ

- ロギングの設定

- ダイナミック ルーティングおよびスタティック ルーティングの設定

- マルチキャスト ルーティングの設定

- ファイアウォール モードの概要

- EtherType ルールの設定

- AAA ルールの設定

- フィルタ ルールの設定

- サービス ポリシー ルールの設定

- アプリケーション レイヤ プロトコル インスペクションの設定

- NAT の設定

- ARP インスペクションおよびブリッジング パラメータの設定

- 高度なファイアウォール保護の設定

- QoS の設定

- VPN

- SSL VPN Wizard

- IKE

- General

- ダイナミック アクセス ポリシーの設定

- クライアントレス SSL VPN

- クライアントレス SSL VPN のエンド ユーザ設定

- 電子メール プロキシ

- SSL 設定の指定

- 証明書の設定

- IPS の設定

- Trend Micro Content Security の設定

- ロギングのモニタリング

- Trend Micro Content Security のモニタリング

- フェールオーバー動作のモニタ

- インターフェイスのモニタリング

- ルーティングのモニタリング

- VPN のモニタリング

- プロパティのモニタリング

- 機能のライセンスと仕様

- 許可および認証用の外部サーバの設定

Cisco ASDM ユーザ ガイド バージョン 6.0(3)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月3日

章のタイトル: ファイアウォール モードの概要

ファイアウォール モードの概要

この章では、各ファイアウォール モードでファイアウォールがどのように機能するかを説明します。CLI でモードを設定するには、「CLI によるトランスペアレント ファイアウォール モードまたはルーテッド ファイアウォール モードの設定」を参照してください。

(注) マルチ コンテキスト モードでは、コンテキストごとに個別にファイアウォール モードを設定できません。ファイアウォール モードはセキュリティ アプライアンス全体に対してだけ設定できます。

ルーテッド モードの概要

ルーテッド モードでは、セキュリティ アプライアンスはネットワーク内のルータ ホップと見なされます。OSPF または RIP を使用できます(シングル コンテキスト モードの場合)。ルーテッド モードは多数のインターフェイスをサポートしています。インターフェイスはそれぞれ異なるサブネット上に置かれます。コンテキスト間でインターフェイスを共有することもできます。

•![]() 「ルーテッド ファイアウォール モードでデータがセキュリティ アプライアンスを通過する方法」

「ルーテッド ファイアウォール モードでデータがセキュリティ アプライアンスを通過する方法」

IP ルーティング サポート

セキュリティ アプライアンスは、接続されたネットワーク間のルータとして機能します。インターフェイスごとに、異なるサブネット上の IP アドレスが必要です。シングルコンテキスト モードでは、ルーテッド ファイアウォールは OSPF および RIP をサポートします。マルチ コンテキスト モードでは、スタティック ルートだけがサポートされます。過度なルーティングのニーズをセキュリティ アプライアンスに頼るのではなく、アップストリーム ルータとダウンストリーム ルータの拡張ルーティング機能を使用することをお勧めします。

ルーテッド ファイアウォール モードでデータがセキュリティ アプライアンスを通過する方法

ここでは、ルーテッド ファイアウォール モードにおいて、データが セキュリティ アプライアンス をどのように通過するかについて説明します。内容は次のとおりです。

•![]() 「外部ユーザが DMZ 上の Web サーバにアクセスする」

「外部ユーザが DMZ 上の Web サーバにアクセスする」

内部ユーザが Web サーバにアクセスする

図 18-1 は、内部ユーザが外部 Web サーバにアクセスしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-1 を参照)。

1.![]() 内部ネットワークのユーザは、www.example.com から Web ページを要求します。

内部ネットワークのユーザは、www.example.com から Web ページを要求します。

2.![]() セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、コンテキストに関連付けられる固有なインターフェイスまたは固有な宛先アドレスに従ってパケットを分類します。宛先アドレスは、コンテキストでのアドレス変換と照合することによって関連付けられます。この場合、インターフェイスは固有です。www.example.com IP アドレスは、コンテキスト内に最新のアドレス変換を持っていません。

3.![]() セキュリティ アプライアンスは、ローカル送信元アドレス(10.1.2.27)を、外部インターフェイス サブネット上のグローバル アドレス 209.165.201.10 に変換します。

セキュリティ アプライアンスは、ローカル送信元アドレス(10.1.2.27)を、外部インターフェイス サブネット上のグローバル アドレス 209.165.201.10 に変換します。

グローバル アドレスは任意のサブネット上に置くことができますが、外部インターフェイス サブネットに置くとルーティングが簡素化されます。

4.![]() 次に、セキュリティ アプライアンスはセッションが確立されたことを記録し、外部インターフェイスからパケットを転送します。

次に、セキュリティ アプライアンスはセッションが確立されたことを記録し、外部インターフェイスからパケットを転送します。

5.![]() www.example.com が要求に応答すると、パケットはセキュリティ アプライアンスを通過します。これはすでに確立されているセッションであるため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。セキュリティ アプライアンスは、グローバル宛先アドレスをローカル ユーザ アドレス 10.1.2.27 に変換することによって、NAT を実行します。

www.example.com が要求に応答すると、パケットはセキュリティ アプライアンスを通過します。これはすでに確立されているセッションであるため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。セキュリティ アプライアンスは、グローバル宛先アドレスをローカル ユーザ アドレス 10.1.2.27 に変換することによって、NAT を実行します。

外部ユーザが DMZ 上の Web サーバにアクセスする

図 18-2 は、外部ユーザが DMZ Web サーバにアクセスしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-2 を参照)。

1.![]() 外部ネットワーク上のユーザは、外部インターフェイス サブネット上にあるグローバル宛先アドレス 209.165.201.3 を使用して DMZ Web サーバから Web ページを要求します。

外部ネットワーク上のユーザは、外部インターフェイス サブネット上にあるグローバル宛先アドレス 209.165.201.3 を使用して DMZ Web サーバから Web ページを要求します。

2.![]() セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、コンテキストに関連付けられる固有なインターフェイスまたは固有な宛先アドレスに従ってパケットを分類します。宛先アドレスは、コンテキストでのアドレス変換と照合することによって関連付けられます。この場合、分類子は DMZ Web サーバ アドレスがサーバ アドレス変換のため特定のコンテキストに属すことを「認識」しています。

3.![]() セキュリティ アプライアンスは、宛先アドレスをローカル アドレス 10.1.1.3 に変換します。

セキュリティ アプライアンスは、宛先アドレスをローカル アドレス 10.1.1.3 に変換します。

4.![]() 次に、セキュリティ アプライアンスはセッション エントリを高速パスに追加し、DMZ インターフェイスからパケットを転送します。

次に、セキュリティ アプライアンスはセッション エントリを高速パスに追加し、DMZ インターフェイスからパケットを転送します。

5.![]() DMZ Web サーバが要求に応答すると、パケットはセキュリティ アプライアンスを通過します。また、セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。セキュリティ アプライアンスは、ローカル送信元アドレスを 209.165.201.3 に変換することによって、NAT を実行します。

DMZ Web サーバが要求に応答すると、パケットはセキュリティ アプライアンスを通過します。また、セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。セキュリティ アプライアンスは、ローカル送信元アドレスを 209.165.201.3 に変換することによって、NAT を実行します。

内部ユーザが DMZ 上の Web サーバにアクセスする

図 18-3 は、内部ユーザが DMZ Web サーバにアクセスしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-3 を参照)。

1.![]() 内部ネットワーク上のユーザは、宛先アドレス 10.1.1.3 を使用して DMZ Web サーバから Web ページを要求します。

内部ネットワーク上のユーザは、宛先アドレス 10.1.1.3 を使用して DMZ Web サーバから Web ページを要求します。

2.![]() セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、コンテキストに関連付けられる固有なインターフェイスまたは固有な宛先アドレスに従ってパケットを分類します。宛先アドレスは、コンテキストでのアドレス変換と照合することによって関連付けられます。この場合、インターフェイスは固有です。Web サーバ IP アドレスは、最新のアドレス変換を持っていません。

3.![]() 次に、セキュリティ アプライアンスはセッションが確立されたことを記録し、DMZ インターフェイスからパケットを転送します。

次に、セキュリティ アプライアンスはセッションが確立されたことを記録し、DMZ インターフェイスからパケットを転送します。

4.![]() DMZ Web サーバが要求に応答すると、パケットは高速パスを通過します。これのため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

DMZ Web サーバが要求に応答すると、パケットは高速パスを通過します。これのため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

外部ユーザが内部ホストにアクセスしようとする

図 18-4 は、外部ユーザが内部ネットワークにアクセスしようとしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-4 を参照)。

1.![]() 外部ネットワーク上のユーザが、内部ホストに到達しようとします(ホストにルーティング可能な IP アドレスがあると想定します)。

外部ネットワーク上のユーザが、内部ホストに到達しようとします(ホストにルーティング可能な IP アドレスがあると想定します)。

内部ネットワークがプライベート アドレスを使用している場合、外部ユーザが NAT なしで内部ネットワークに到達することはできません。外部ユーザは既存の NAT セッションを使用して内部ユーザに到達しようとすることが考えられます。

2.![]() セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)に従って、パケットが許可されているかどうかを確認します。

セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)に従って、パケットが許可されているかどうかを確認します。

3.![]() パケットが拒否され、セキュリティ アプライアンスはパケットをドロップし、接続試行をログに記録します。

パケットが拒否され、セキュリティ アプライアンスはパケットをドロップし、接続試行をログに記録します。

外部ユーザが内部ネットワークを攻撃しようとした場合、セキュリティ アプライアンスは多数のテクノロジーを使用して、すでに確立されたセッションに対してパケットが有効かどうかを判別します。

DMZ ユーザが内部ホストにアクセスしようとする

図 18-5 は、DMZ 内のユーザが内部ネットワークにアクセスしようとしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-5 を参照)。

1.![]() DMZ ネットワーク上のユーザが、内部ホストに到達しようとします。DMZ はインターネット上のトラフィックをルーティングする必要がないので、プライベート アドレッシング方式はルーティングを回避しません。

DMZ ネットワーク上のユーザが、内部ホストに到達しようとします。DMZ はインターネット上のトラフィックをルーティングする必要がないので、プライベート アドレッシング方式はルーティングを回避しません。

2.![]() セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)に従って、パケットが許可されているかどうかを確認します。

セキュリティ アプライアンスはパケットを受信します。これは新しいセッションであるため、セキュリティ アプライアンスはセキュリティ ポリシー(アクセス リスト、フィルタ、AAA)に従って、パケットが許可されているかどうかを確認します。

トランスペアレント モードの概要

従来、ファイアウォールはルーテッド ホップであり、保護されたサブネットのいずれかに接続するホストのデフォルト ゲートウェイとして機能します。一方、トランスペアレント ファイアウォールは、「Bump In The Wire」または「ステルス ファイアウォール」のように動作するレイヤ 2 ファイアウォールであり、接続されたデバイスへのルータ ホップとは見なされません。

ここでは、トランスペアレント ファイアウォール モードについて次の項目で説明します。

•![]() 「MAC アドレス ルックアップと ルート ルックアップ」

「MAC アドレス ルックアップと ルート ルックアップ」

•![]() 「ネットワークでのトランスペアレント ファイアウォールの使用」

「ネットワークでのトランスペアレント ファイアウォールの使用」

•![]() 「トランスペアレント モードでサポートされていない機能」

「トランスペアレント モードでサポートされていない機能」

•![]() 「トランスペアレント ファイアウォールを通過するデータの動き」

「トランスペアレント ファイアウォールを通過するデータの動き」

トランスペアレント ファイアウォール ネットワーク

セキュリティ アプライアンスでは、内部インターフェイスと外部インターフェイスに同じネットワークが接続されます。トランスペアレント ファイアウォールはルーティングされたホップではないので、既存のネットワークに簡単に導入できます。

レイヤ 3 トラフィックの許可

セキュリティの高いインターフェイスからセキュリティの低いインターフェイスへの IPv4 トラフィックは、アクセス リストとは無関係に、トランスペアレント ファイアウォールを自動的に通過できます。ARP は、アクセス リストに関係なく、両方向ともトランスペアレント ファイアウォールを通過できます。ARP トラフィックは、ARP インスペクションによって制御できます。低いセキュリティ インターフェイスから高いセキュリティ インターフェイスに移動するレイヤ 3 トラフィックの場合は、拡張アクセス リストが必要です。

許可される MAC アドレス

次の宛先 MAC アドレスは、トランスペアレント ファイアウォールを通過できます。このリストに存在しない MAC アドレスはドロップされません。

•![]() FFFF.FFFF.FFFF の TRUE ブロードキャスト宛先 MAC アドレス

FFFF.FFFF.FFFF の TRUE ブロードキャスト宛先 MAC アドレス

•![]() 0100.5E00.0000 ~ 0100.5EFE.FFFF までの IPv4 マルチキャスト MAC アドレス

0100.5E00.0000 ~ 0100.5EFE.FFFF までの IPv4 マルチキャスト MAC アドレス

•![]() 3333.0000.0000 ~ 3333.FFFF.FFFF までの IPv6 マルチキャスト MAC アドレス

3333.0000.0000 ~ 3333.FFFF.FFFF までの IPv6 マルチキャスト MAC アドレス

•![]() 0100.0CCC.CCCD の BPDU マルチキャスト アドレス

0100.0CCC.CCCD の BPDU マルチキャスト アドレス

•![]() 0900.0700.0000 ~ 0900.07FF.FFFF までの AppleTalk マルチキャスト MAC アドレス

0900.0700.0000 ~ 0900.07FF.FFFF までの AppleTalk マルチキャスト MAC アドレス

ルーテッド モードで許可されないトラフィックの通過

ルーテッド モードでは、アクセス リストで許可しても、いくつかのタイプのトラフィックはセキュリティ アプライアンスを通過できません。ただし、トランスペアレント ファイアウォールは、拡張アクセス リスト(IP トラフィックの場合)または EtherType アクセス リスト(非 IP トラフィックの場合)を使用してほとんどすべてのトラフィックを許可できます。

(注) トランスペアレント モードのセキュリティ アプライアンスは、CDP パケット、IPv6 パケット、および 0x600 以上の有効な EtherType を持たないパケットの通過を拒否します。たとえば、IS-IS パケットは通過できません。例外として、BPDU はサポートされています。

たとえば、トランスペアレント ファイアウォールでルーティング プロトコルの隣接関係を確立できます。つまり、拡張アクセス リストに基づいて、OSPF、RIP、EIGRP、または BGP トラフィックを許可できます。同様に、protocols like HSRP や VRRP などのプロトコルは セキュリティ アプライアンス を通過できます。

IP 以外のトラフィック(AppleTalk、IPX、BPDU、および MPLS など)は、EtherType アクセス リストを使用して通過するように構成できます。

トランスペアレント ファイアウォールで直接サポートされていない機能の場合は、アップストリーム ルータとダウンストリーム ルータが機能をサポートできるようにトラフィックの通過を許可することができます。たとえば、拡張アクセス リストを使用して、DHCP トラフィック(サポートされない DHCP リレー機能の代わりに)または IP/TV によって作成されたマルチキャスト トラフィックを許可できます。

MAC アドレス ルックアップと ルート ルックアップ

セキュリティ アプライアンス が NAT を使用せずにトランスペアレント モードで稼働している場合、パケットの発信インターフェイスはルート検索ではなく、MAC アドレス検索を実行することによって判別されます。ルート ステートメントも設定できますが、適用されるのは セキュリティ アプライアンス を起点とするトラフィックだけです。たとえば、Syslog サーバがリモート ネットワークに配置されている場合、セキュリティ アプライアンス がそのサブネットにアクセスできるように、スタティック ルートを使用する必要があります。

ただし、音声検査を使用しており、エンドポイントが セキュリティ アプライアンス から 1 ホップ以上離れている場合は例外です。たとえば、CCM と H.323 ゲートウェイ間でトランスペアレント ファイアウォールを使用しており、トランスペアレント ファイアウォールと H.323 ゲートウェイ間にルータが存在する場合、H.323 ゲートウェイが正常にコールを完了できるようにするには、セキュリティ アプライアンス でスタティック ルートを追加する必要があります。

NAT を使用する場合は、セキュリティ アプライアンス で MAC アドレス検索の代わりにルート検索が使用されます。場合によっては、スタティック ルートが必要になります。たとえば、実宛先アドレスが セキュリティ アプライアンス に直接接続されていない場合、セキュリティ アプライアンス でその実宛先アドレス用に、ダウンストリーム ルータをポイントするスタティック ルートを追加する必要があります。

ネットワークでのトランスペアレント ファイアウォールの使用

図 18-6 に、外部デバイスが内部デバイスと同じサブネット上にある一般的なトランスペアレント ファイアウォール ネットワークを示します。内部ルータとホストは、外部ルータに直接接続されているように見えます。

図 18-6 トランスペアレント ファイアウォール ネットワーク

トランスペアレント ファイアウォール ガイドライン

トランスペアレント ファイアウォール ネットワークを計画する場合は、次のガイドラインに従ってください。

•![]() 管理 IP アドレスが必要です。マルチ コンテキスト モードの場合は、各コンテキストごとに IP アドレスが必要です。

管理 IP アドレスが必要です。マルチ コンテキスト モードの場合は、各コンテキストごとに IP アドレスが必要です。

インターフェイスごとに IP アドレスが必要なルーテッド モードと異なり、トランスペアレント ファイアウォールではデバイス全体に IP アドレスが割り当てられます。セキュリティ アプライアンスは、この IP アドレスを、システム メッセージや AAA 通信など、セキュリティ アプライアンスで発信されるパケットの送信元アドレスとして使用します。

管理 IP アドレスは、接続されているネットワークと同じサブネット内にある必要があります。サブネットにホスト サブネット(255.255.255.255)を設定することはできません。

管理専用インターフェイス(Management 0/0)の IP アドレスを設定できます。この IP アドレスは、メインの管理 IP アドレスとは別のサブネットに設定できます。

•![]() 透過セキュリティ アプライアンスは、内部インターフェイスと外部インターフェイスだけを使用します。プラットフォームに専用の管理インターフェイスが含まれている場合は、管理トラフィック専用の管理インターフェイスまたはサブインターフェイスを設定することもできます。

透過セキュリティ アプライアンスは、内部インターフェイスと外部インターフェイスだけを使用します。プラットフォームに専用の管理インターフェイスが含まれている場合は、管理トラフィック専用の管理インターフェイスまたはサブインターフェイスを設定することもできます。

シングルモードでは、セキュリティ アプライアンスに 3 つ以上のインターフェイスが含まれている場合でも、2 つのデータ インターフェイス(および使用可能な場合は専用の管理インターフェイス)だけを使用できます。

•![]() 直接に接続された各ネットワークは同一のサブネット上にある必要があります。

直接に接続された各ネットワークは同一のサブネット上にある必要があります。

•![]() 接続されたデバイス用のデフォルト ゲートウェイとしてセキュリティ アプライアンス管理 IP アドレスを指定しないでください。デバイスはセキュリティ アプライアンスの他方の側のルータをデフォルト ゲートウェイとして指定する必要があります。

接続されたデバイス用のデフォルト ゲートウェイとしてセキュリティ アプライアンス管理 IP アドレスを指定しないでください。デバイスはセキュリティ アプライアンスの他方の側のルータをデフォルト ゲートウェイとして指定する必要があります。

•![]() マルチ コンテキスト モードでは、各コンテキストが別個のインターフェイスを使用する必要があります。コンテキスト間でインターフェイスを共有することはできません。

マルチ コンテキスト モードでは、各コンテキストが別個のインターフェイスを使用する必要があります。コンテキスト間でインターフェイスを共有することはできません。

•![]() マルチ コンテキスト モードでは、通常、各コンテキストが別個のサブネットを使用します。重複するサブネットを使用することもできますが、ルーティング スタンドポイントから可能にするため、ネットワーク トポロジにルータと NAT コンフィギュレーションが必要です。

マルチ コンテキスト モードでは、通常、各コンテキストが別個のサブネットを使用します。重複するサブネットを使用することもできますが、ルーティング スタンドポイントから可能にするため、ネットワーク トポロジにルータと NAT コンフィギュレーションが必要です。

トランスペアレント モードでサポートされていない機能

表 18-1 にトランスペアレント モードでサポートされていない機能を示します。

トランスペアレント ファイアウォールを通過するデータの動き

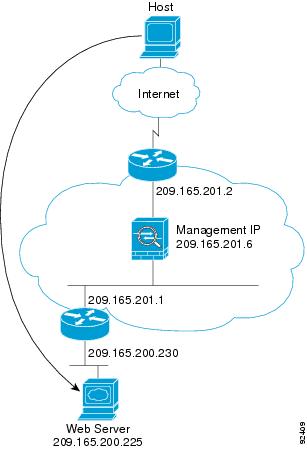

図 18-7 に、パブリック Web サーバを含む内部ネットワークを持つ一般的なトランスペアレント ファイアウォールの実装を示します。内部ユーザがインターネット リソースにアクセスできるよう、セキュリティ アプライアンスにはアクセス リストがあります。別のアクセス リストによって、外部ユーザは内部ネットワーク上の Web サーバだけにアクセスできます。

図 18-7 一般的なトランスペアレント ファイアウォールのデータ パス

ここでは、データが セキュリティ アプライアンス をどのように通過するかについて説明します。内容は次のとおりです。

•![]() 「NAT を使用して内部ユーザが Web サーバにアクセスする」

「NAT を使用して内部ユーザが Web サーバにアクセスする」

内部ユーザが Web サーバにアクセスする

図 18-8 は、内部ユーザが外部 Web サーバにアクセスしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-8 を参照)。

1.![]() 内部ネットワークのユーザは、www.example.com から Web ページを要求します。

内部ネットワークのユーザは、www.example.com から Web ページを要求します。

2.![]() セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、固有なインターフェイスに従ってパケットを分類します。

3.![]() セキュリティ アプライアンスは、セッションが確立されたことを記録します。

セキュリティ アプライアンスは、セッションが確立されたことを記録します。

4.![]() 宛先 MAC アドレスがテーブル内にある場合、セキュリティ アプライアンスは外部インターフェイスからパケットを転送します。宛先 MAC アドレスは、アップストリーム ルータ 209.186.201.2 のアドレスです。

宛先 MAC アドレスがテーブル内にある場合、セキュリティ アプライアンスは外部インターフェイスからパケットを転送します。宛先 MAC アドレスは、アップストリーム ルータ 209.186.201.2 のアドレスです。

宛先 MAC アドレスがセキュリティ アプライアンスのテーブルにない場合、セキュリティ アプライアンスは、ARP 要求と ping を送信して、MAC アドレスを検出しようとします。最初のパケットはドロップされます。

5.![]() Web サーバが要求に応答します。セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

Web サーバが要求に応答します。セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

NAT を使用して内部ユーザが Web サーバにアクセスする

図 18-8 は、内部ユーザが外部 Web サーバにアクセスしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-8 を参照)。

1.![]() 内部ネットワークのユーザは、www.example.com から Web ページを要求します。

内部ネットワークのユーザは、www.example.com から Web ページを要求します。

2.![]() セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、固有なインターフェイスに従ってパケットを分類します。

3.![]() セキュリティ アプライアンスは実際のアドレス(10.1.2.27)をマッピング アドレス 209.165.201.10 に変換します。

セキュリティ アプライアンスは実際のアドレス(10.1.2.27)をマッピング アドレス 209.165.201.10 に変換します。

マッピング アドレスは外部インターフェイスと同じネットワーク上にないため、アップストリーム ルータにセキュリティ アプライアンスをポイントするマッピング ネットワークへのスタティック ルートがあることを確認します。

4.![]() 次に、セキュリティ アプライアンスはセッションが確立されたことを記録し、外部インターフェイスからパケットを転送します。

次に、セキュリティ アプライアンスはセッションが確立されたことを記録し、外部インターフェイスからパケットを転送します。

5.![]() 宛先 MAC アドレスがテーブル内にある場合、セキュリティ アプライアンスは外部インターフェイスからパケットを転送します。宛先 MAC アドレスは、アップストリーム ルータのアドレス 209.165.201.2 です。

宛先 MAC アドレスがテーブル内にある場合、セキュリティ アプライアンスは外部インターフェイスからパケットを転送します。宛先 MAC アドレスは、アップストリーム ルータのアドレス 209.165.201.2 です。

宛先 MAC アドレスがセキュリティ アプライアンスのテーブルにない場合、セキュリティ アプライアンスは、ARP 要求と ping を送信して、MAC アドレスを検出しようとします。最初のパケットはドロップされます。

6.![]() Web サーバが要求に応答します。セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

Web サーバが要求に応答します。セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

7.![]() セキュリティ アプライアンスは、マッピング アドレスを実際のアドレス 10.1.2.27 に変換することによって、NAT を実行します。

セキュリティ アプライアンスは、マッピング アドレスを実際のアドレス 10.1.2.27 に変換することによって、NAT を実行します。

外部ユーザが内部ネットワーク上の Web サーバにアクセスする

図 18-10 は、外部ユーザが内部 Web サーバにアクセスしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-10 を参照)。

1.![]() 外部ネットワーク上のユーザは、内部 Web サーバから Web ページを要求します。

外部ネットワーク上のユーザは、内部 Web サーバから Web ページを要求します。

2.![]() セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されていることを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、固有なインターフェイスに従ってパケットを分類します。

3.![]() セキュリティ アプライアンスは、セッションが確立されたことを記録します。

セキュリティ アプライアンスは、セッションが確立されたことを記録します。

4.![]() 宛先 MAC アドレスがテーブル内にある場合、セキュリティ アプライアンスは内部インターフェイスからパケットを転送します。宛先 MAC アドレスは、ダウンストリーム ルータのアドレス 209.186.201.1 です。

宛先 MAC アドレスがテーブル内にある場合、セキュリティ アプライアンスは内部インターフェイスからパケットを転送します。宛先 MAC アドレスは、ダウンストリーム ルータのアドレス 209.186.201.1 です。

宛先 MAC アドレスがセキュリティ アプライアンスのテーブルにない場合、セキュリティ アプライアンスは、ARP 要求と ping を送信して、MAC アドレスを検出しようとします。最初のパケットはドロップされます。

5.![]() Web サーバが要求に応答します。セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

Web サーバが要求に応答します。セッションがすでに確立されているため、パケットは、新しい接続に関連する多くのルックアップをバイパスします。

外部ユーザが内部ホストにアクセスしようとする

図 18-11 は、外部ユーザが内部ネットワーク上のホストにアクセスしようとしていることを示しています。

次の手順では、データがセキュリティ アプライアンスをどのように通過するかを示します(図 18-11 を参照)。

1.![]() 外部ネットワーク上のユーザが、内部ホストに到達しようとします。

外部ネットワーク上のユーザが、内部ホストに到達しようとします。

2.![]() セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されているかどうかを確認します。

セキュリティ アプライアンスはパケットを受信し、必要な場合、送信元 MAC アドレスを MAC アドレス テーブルに追加します。これは新しいセッションであるため、セキュリティ ポリシー(アクセス リスト、フィルタ、AAA)の条件に従って、パケットが許可されているかどうかを確認します。

マルチ コンテキスト モードの場合、セキュリティ アプライアンスは、固有なインターフェイスに従ってパケットを分類します。

3.![]() パケットが拒否され、セキュリティ アプライアンス がパケットを廃棄します。

パケットが拒否され、セキュリティ アプライアンス がパケットを廃棄します。

4.![]() 外部ユーザが内部ネットワークを攻撃しようとした場合、セキュリティ アプライアンスは多数のテクノロジーを使用して、すでに確立されたセッションに対してパケットが有効かどうかを判別します。

外部ユーザが内部ネットワークを攻撃しようとした場合、セキュリティ アプライアンスは多数のテクノロジーを使用して、すでに確立されたセッションに対してパケットが有効かどうかを判別します。

フィードバック

フィードバック