Firepower Management Center バージョン 6.0 コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年12月13日

章のタイトル: システム設定(System Configuration)

システム設定(System Configuration)

以下のトピックでは、Firepower Management Center および管理対象デバイスでシステム設定を行う方法について説明します。

- システム設定の概要

- アプライアンス情報

- カスタム HTTPS 証明書

- 外部データベース アクセスの設定

- データベース イベント数の制限

- 管理インターフェイス

- システムのシャットダウンと再起動

- リモート ストレージ管理

- 変更調整

- ポリシー変更のコメント

- アクセス リスト

- 監査ログ

- ダッシュボード設定

- DNS キャッシュ

- 電子メールの通知

- 言語の選択

- ログイン バナー

- SNMP ポーリング

- STIG コンプライアンス

- 時刻および時刻の同期

- セッション タイムアウト

- 脆弱性マッピング

- リモート コンソールのアクセス管理

- VMware Tools と仮想システム

システム設定の概要

システム設定の設定値は、Firepower Management Center またはクラシック管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、NGIPSv)のいずれかに適用されます。

-

Firepower Management Center では、これらの構成設定は「ローカル」のシステム設定の一部です。Firepower Management Center 上のシステム設定は単一システムに固有のものであり、Management Center のシステム設定への変更はそのシステムのみに影響する点に注意してください。

-

クラシック管理対象デバイスでは、プラットフォーム設定ポリシーの一部として Firepower Management Center から設定を適用します。共有ポリシーを作成して、展開全体で同様の設定になっている可能性の高い、管理対象デバイスに最適なシステム設定の設定値のサブセットを設定します。

ヒント

7000 および 8000 シリーズ デバイスでは、ローカル Web インターフェイスからコンソール設定やリモート管理などのシステム設定の制限付きタスクを実行できます。これらは、プラットフォーム設定ポリシーを使用して 7000 または 8000 シリーズ デバイスに適用される設定とは異なります。

Firepower Management Center システム設定のナビゲーション

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

システム設定により、Firepower Management Center の基本設定を特定します。

| ステップ 1 | を選択します。 |

| ステップ 2 | ナビゲーション ウィンドウを使用して、変更する設定を選択します。詳細については、表 1を参照してください。 |

システム設定

|

他の設定元 |

|||

|---|---|---|---|

|

プラットフォーム設定 |

7000 & 8000 シリーズ |

||

|

アプライアンスに関する最新情報を表示し、表示名を編集します。アプライアンス情報を参照してください。 |

Yes |

||

|

必要に応じて、信頼できる認証局の HTTPS サーバ証明書を要求し、システムに証明書をアップロードします。カスタム HTTPS 証明書を参照してください。 |

No |

Yes |

|

|

データベースへの外部読み取り専用アクセスを有効にし、ダウンロードするクライアント ドライバを提供します。外部データベース アクセスの設定を参照してください。 |

No |

No |

|

|

データベース |

Firepower Management Center が保存できる各イベントのタイプの最大数を指定します。データベース イベント数の制限を参照してください。 |

No |

|

|

アプライアンスの IP アドレス、ホスト名、プロキシ設定などのオプションを変更します。管理インターフェイスを参照してください。 |

Yes |

||

|

プロセス |

Firepower システム関連のプロセスをシャットダウン、リブート、または再起動します。システムのシャットダウンと再起動を参照してください。 |

Yes |

|

|

バックアップとレポート用のリモート ストレージ デバイスを設定します。リモート ストレージ管理を参照してください。 |

No |

||

|

過去 24 時間にわたるシステムへの変更の詳細なレポートを送信するようにシステムを設定します。変更調整を参照してください。 |

Yes |

||

|

アクセス コントロールの設定 |

ユーザがアクセス コントロール ポリシーを追加または変更する際にユーザにコメントを要求するようにシステムを設定します。ポリシー変更のコメントを参照してください。 |

No |

|

|

アクセス リスト |

どのコンピュータが特定のポートでシステムにアクセスできるかを制御します。アクセス リストを参照してください。 |

No |

|

|

監査ログ |

外部ホストに監査ログを送信するようにシステムを設定します。監査ログを参照してください。 |

No |

|

|

ダッシュボード |

ダッシュボードのカスタム分析ウィジェットを有効にします。ダッシュボード設定を参照してください。 |

No |

|

|

DNS キャッシュ |

イベント表示ページで IP アドレスを自動的に解決するようにシステムを設定します。DNS キャッシュを参照してください。 |

No |

|

|

電子メール通知 |

メール ホストを設定し、暗号化方式を選択して、電子メールベースの通知とレポートに認証クレデンシャルを提供します。電子メールの通知を参照してください。 |

No |

|

|

外部認証 |

アカウントが外部認証されるユーザのデフォルトのユーザ ロールを設定します。次を参照してください。 外部認証の設定 |

Yes |

No |

|

侵入ポリシーの設定 |

ユーザが侵入ポリシーを変更する際にユーザにコメントを要求するようにシステムを設定します。ポリシー変更のコメントを参照してください。 |

No |

|

|

[言語(Language)] |

Web インターフェイスに異なる言語を指定します。言語の選択を参照してください。 |

No |

|

|

ログイン バナー |

ユーザがログインすると表示されるカスタム ログイン バナーを作成します。ログイン バナーを参照してください。 |

No |

|

|

ネットワーク分析ポリシーの設定 |

ユーザがネットワーク分析ポリシーを変更する際にユーザにコメントを要求するようにシステムを設定します。ポリシー変更のコメントを参照してください。 |

No |

|

|

SNMP |

Simple Network Management Protocol (SNMP)のポーリングを有効にします。SNMP ポーリングを参照してください。 |

No |

|

|

STIG コンプライアンス |

米国国防総省によって設定される特定の要件の順守を有効にします。STIG コンプライアンスを参照してください。 |

Yes |

No |

|

時刻(Time) |

現在の時刻設定を確認し、現在のシステム設定の時刻同期の設定が [ローカル設定で手動(Manually in Local Configuration)] に設定されている場合は、時間を変更します。時刻および時刻の同期を参照してください。 |

No |

Yes |

|

時刻の同期 |

システムの時刻の同期を管理します。時刻および時刻の同期を参照してください。 |

Yes |

No |

|

シェル タイムアウト |

ユーザのログイン セッションが非アクティブによりタイムアウトするまでのアイドル時間の長さを分単位で設定します。セッション タイムアウトを参照してください。 |

Yes |

No |

|

脆弱性マッピング |

ホスト IP アドレスから送受信されるアプリケーション プロトコル トラフィックの脆弱性をそのホスト IP アドレスにマップします。脆弱性マッピングを参照してください。 |

No |

No |

|

VGA またはシリアル ポート経由、または Lights-Out Management(LOM)経由のコンソール アクセスを設定します。リモート コンソールのアクセス管理を参照してください。 |

No |

制限付き |

|

|

VMware ツールを有効にして Firepower Management Center Virtual で使用します。VMware Tools と仮想システムを参照してください。 |

適用対象外 |

適用対象外 |

|

アプライアンス情報

Web インターフェイスの [情報(Information)] ページには、次の表に示す情報が含まれています。別途記載のない限り、フィールドはすべて読み取り専用です。

システム情報の表示および変更

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

グローバルだけ |

Admin |

Firepower Management Center の Web インターフェイスまたは 7000 および 8000 シリーズ ローカル Web インターフェイスの情報ページでは、製品名やモデル番号など、読み取り専用の情報を含むシステムについての情報を提供します。このページでは、システムの表示名の変更を変更することもできます。また、7000 および 8000 シリーズ デバイスの場合、パケット転送を禁止する機能もあります。

(注) | パケット転送を禁止することは、侵入ポリシー違反をトリガーしたパケットの具体的な内容について気にする必要がない低帯域幅の展開で、効果を発揮する可能性があります。 |

カスタム HTTPS 証明書

Firepower Management Center および 7000 および 8000 シリーズ デバイスは、セキュア ソケット レイヤ(SSL)証明書によりシステムと Web ブラウザ間に暗号化チャネルを確立することができます。すべての Firepower デバイスにデフォルト証明書が含まれていますが、これはグローバル レベルで既知の CA から信頼された認証局(CA)によって生成された証明書ではありません。したがって、デフォルト証明書ではなく、グローバル レベルで既知の CA または内部で信頼された CA 署名付きのカスタム証明書の使用を検討してください。

システム情報と指定した ID 情報に基づいて、証明書要求を生成できます。ブラウザによって信頼されている内部認証局(CA)がインストールされている場合は、生成された要求に対して証明書に自己署名することができます。生成された要求を認証局に送信して、サーバ証明書を要求することもできます。認証局(CA)から署名付き証明書を取得すると、その証明書をインポートできます。

サーバに証明書失効リスト(CRL)をロードすることもできます。CRL には認証局によって無効とされた証明書が記載されているため、Web サーバはクライアント ブラウザ証明書の有効性を確認することができます。ユーザが CRL にある失効した証明書の一覧に含まれる証明書を選択した場合、ブラウザは Web インターフェイスをロードできません。

現在のサーバ証明書の表示

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

グローバルだけ |

Admin |

証明書署名要求の生成と送信

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

該当なし |

任意(Any) |

従来型(Classic) |

グローバルのみ |

Admin |

ローカル構成の [HTTPS 証明書(HTTPS Certificate)] ページから、この手順を使用して証明書要求を生成する場合は、1 つのシステムに対して 1 つの証明書しか生成できません。同様に、広く知られている CA または内部的に信頼できる CA によって署名されていない証明書をインストールすると、システムへの接続時にセキュリティ警告が表示されます。

証明書要求用に生成されるキーは、ベース 64 エンコードの PEM 形式です。

次の作業

-

署名されたサーバ証明書をアップロードします。サーバ証明書のアップロードを参照してください。

サーバ証明書のアップロード

証明書を生成した署名認証局から中間 CA を信頼するように要求された場合は、証明書チェーン(証明書パスとも呼ばれる)も提供する必要があります。ユーザ証明書が必要な場合は、証明書チェーンに中間認証局が含まれる認証局によってユーザ証明書が生成されている必要があります。

サーバ証明書のアップロード

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

グローバルだけ |

Admin |

証明書を生成した署名認証局から中間 CA を信頼するように要求された場合は、証明書チェーン(証明書パスとも呼ばれる)も提供する必要があります。ユーザ証明書が必要な場合は、証明書チェーンに中間認証局が含まれる認証局によってユーザ証明書が生成されている必要があります。

-

証明書署名要求を生成します。証明書署名要求の生成と送信を参照してください。

-

この CSR ファイルを証明書の要求先となる認証局にアップロードするか、この CSR を使用して自己署名証明書を作成します。

| ステップ 1 | を選択します。 |

| ステップ 2 | [HTTPS Certificate] をクリックします。 |

| ステップ 3 | [Import HTTPS Certificate] をクリックします。 |

| ステップ 4 | テキスト エディタでサーバ証明書を開き、テキスト ブロック全体(BEGIN CERTIFICATE 行と END CERTIFICATE 行を含む)をコピーして、[サーバ証明書(Server Certificate)] フィールドに貼り付けます。 |

| ステップ 5 | 秘密キーをアップロードする場合、秘密キー ファイルを開き、テキスト ブロック全体(BEGIN RSA PRIVATE KEY 行と END RSA PRIVATE KEY 行を含む)をコピーして、[秘密キー(Private Key)] フィールドに貼り付けます。 |

| ステップ 6 | 提供する必要がある中間証明書を開き、各証明書のテキスト ブロック全体をコピーして、[Certificate Chain] フィールドに貼り付けます。 |

| ステップ 7 | [保存(Save)] をクリックします。 |

有効なユーザ証明書の強制

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

グローバルだけ |

Admin |

システムは識別符号化規則(DER)形式による CRL のアップロードをサポートしています。1 つのサーバにロードできる CRL は 1 つだけです。

失効した証明書のリストを最新の状態に保つため、CRL を更新するスケジュール タスクを作成できます。直近に更新された CRL がインターフェイスに表示されます。

(注) | ユーザ証明書を有効にし、その後で Web インターフェイスにアクセスするには、ブラウザに有効なユーザ証明書が存在する(またはリーダーに CAC が挿入されている)必要があります。 |

-

証明書の中間証明書をアップロードします。サーバ証明書のアップロードを参照してください。

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [HTTPS Certificate] をクリックします。 | ||

| ステップ 3 | [ユーザ証明書の有効化(Enable User Certificates)] を選択します。プロンプトが表示されたら、ドロップダウンリストから該当する証明書を選択します。 | ||

| ステップ 4 | CRL を取得するには、[CRL のフェッチの有効化(Enable Fetching of CRL)] を選択します。 | ||

| ステップ 5 | 既存の CRL ファイルへの有効な URL を入力して、[CRL の更新(Refresh CRL)] をクリックします。指定した URL にある現行の CRL がサーバにロードされます。

| ||

| ステップ 6 | サーバ証明書を作成したのと同じ認証局によって生成された有効なユーザ証明書があることを確認します。

| ||

| ステップ 7 | [保存(Save)] をクリックします。 |

外部データベース アクセスの設定

サードパーティ製クライアントによるデータベースへの読み取り専用アクセスを許可するように、Firepower Management Center を設定できます。これによって、次のいずれかを使用して SQL でデータベースを照会できるようになります。

-

業界標準のレポート作成ツール(Actuate BIRT、JasperSoft iReport、Crystal Reports など)

-

シスコが提供する RunQuery と呼ばれるコマンドライン型 Java アプリケーション(インタラクティブに実行することも、1 つのクエリの結果をカンマ区切り形式で取得することもできる)

Firepower Management Center のシステム設定を使用して、データベース アクセスを有効にして、選択したホストにデータベースの照会を許可するアクセス リストを作成します。このアクセス リストは、アプライアンスのアクセスは制御しません。

次のツールを含むパッケージをダウンロードすることもできます。

データベース アクセスを構成するためにダウンロードしたパッケージ内のツールの使用方法については、『Firepower System Database Access Guide』を参照してください。

データベースへの外部アクセスの有効化

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [外部データベース アクセス(External Database Access)] をクリックします。 | ||

| ステップ 3 | [外部データベース アクセスの許可(Allow External Database Access)] チェックボックスをオンにします。 | ||

| ステップ 4 | [サーバ ホスト名(Server Hostname)] フィールドに、適切な値を入力します。サードパーティ アプリケーションの要件に応じて、この値は、Firepower Management Center の完全修飾ドメイン名(FQDN)、IPv4 アドレス、または IPv6 アドレスにできます。 | ||

| ステップ 5 | [クライアント JDBC ドライバ(Client JDBC Driver)] の横にある [ダウンロード(Download)] をクリックし、ブラウザのプロンプトに従って client.zip パッケージをダウンロードします。 | ||

| ステップ 6 | 1 つ以上の IP アドレスからのデータベース アクセスを追加するには、[ホストの追加(Add Hosts)] をクリックします。[アクセス リスト(Access List)] フィールドに [IP アドレス(IP Address)] フィールドが表示されます。 | ||

| ステップ 7 | [IP アドレス(IP Address)] フィールドに、IP アドレスまたはアドレスの範囲を入力するか、any を入力します。 | ||

| ステップ 8 | [追加(Add)] をクリックします。 | ||

| ステップ 9 | [保存(Save)] をクリックします。

|

データベース イベント数の制限

Firepower Management Center が保存できる各イベント タイプの最大数を指定できます。パフォーマンスを向上させるには、定期的に処理するイベント数に合わせてイベント数の制限を調整する必要があります。一部のイベント タイプでは、ストレージを無効にすることができます。

システムは侵入イベント、ディスカバリ イベント、監査レコード、セキュリティ インテリジェンス データ、URL フィルタリング データをアプライアンスのデータベースから自動的にプルーニングします。イベントが自動的にプルーニングされると自動で電子メール通知を生成するようにシステムを設定できます。また、手動でディスカバリ データベースやユーザ データベースをプルーニングし、Firepower Management Center データベースからディスカバリ データや接続データを消去することもできます。

データベース イベント数の制限の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

-

Firepower Management Center のデータベースからイベントがプルーニングされた場合に電子メール通知を受信するには、電子メール サーバを設定する必要があります。メール リレー ホストおよび通知アドレスの設定を参照してください。

| ステップ 1 | を選択します。 |

| ステップ 2 | [データベース(Database)] を選択します。 |

| ステップ 3 | 各データベースについて、保存するレコードの数を入力します。

各データベースが保持できるレコード数の詳細については、データベース イベント数の制限を参照してください。 |

| ステップ 4 | 必要に応じて、[データ プルーニング通知のアドレス(Data Pruning Notification Address)] フィールドに、プルーニング通知を受信する電子メール アドレスを入力します。 |

| ステップ 5 | [保存(Save)] をクリックします。 |

データベース イベント数の制限

次の表に、Firepower Management Center に保存可能な各イベント タイプのレコードの最小数と最大数を示します。

|

1,000 万(Management Center Virtual) 2,000 万(MC750) 3,000 万( MC1500) 6,000 万(MC2000) 1 億 5,000 万(MC3500) 3 億(MC4000) |

||

|

2,000 万(MC2000 および MC4000) |

||

|

5,000 万(MC750) 1 億( MC1500) 3 億(MC2000) 5 億(MC3500) 10 億(MC4000) 制限は接続イベントとセキュリティ インテリジェンス イベントの間で共有されます。設定済みの最大数の合計がこの制限を超えることはできません。 |

||

|

5,000 万(MC750) 1 億( MC1500) 3 億(MC2000) 5 億(MC3500) 10 億(MC4000) |

||

|

200 万(MC2000 および MC4000) |

||

|

2,000 万(MC2000 および MC4000) |

||

|

2,000 万(MC2000 および MC4000) |

||

管理インターフェイス

セットアップの完了後、管理ネットワーク設定を変更することができます。これには、Management Center と管理対象デバイスの両方での管理インターフェイス、ホスト名、検索ドメイン、DNS サーバ、HTTP プロキシの追加が含まれます。

管理インターフェイスについて

デフォルトでは、Firepower Management Center はすべてのデバイスを 1 つの管理インターフェイス上で制御します。各デバイスには Management Center と通信するための管理インターフェイスが 1 つ含まれています。

また、初期設定(Management Center および管理対象デバイスの両方)や、管理者として Management Center にログインする際にも管理インターフェイスで行います。

管理インターフェイスは、スマート ライセンス サーバとの通信、更新プログラムのダウンロード、その他の管理機能の実行にも使用します。

- Firepower Management Center 上の管理インターフェイス

- 管理対象デバイス上の管理インターフェイス

- 管理インターフェイスのサポート

- 管理インターフェイス上のネットワーク ルート

- 管理およびイベント トラフィック チャネルの例

Firepower Management Center 上の管理インターフェイス

Firepower Management Center では、初期セットアップ、管理者の HTTP アクセス、デバイスの管理、ならびにその他の管理機能(ライセンス管理や更新など)に、eth0 インターフェイスが使用されます。

同じネットワーク上、あるいは別のネットワーク上に、追加の管理インターフェイスを設定することもできます。Management Center が管理するデバイスの数が多い場合、管理インターフェイスをさらに追加することで、スループットとパフォーマンスの向上につながります。これらの管理インターフェイスをその他すべての管理機能に使用することもできます。管理インターフェイスごとに、対応する機能を限定することをお勧めします。たとえば、ある特定の管理インターフェイスを HTTP 管理者アクセス用に使用し、別の管理インターフェイスをデバイスの管理に使用するなどです。

デバイス管理用に、管理インターフェイスには 2 つの別個のトラフィック チャネルがあります。管理トラフィック チャネルはすべての内部トラフィック(デバイス管理に固有のデバイス間トラフィックなど)を伝送し、イベント トラフィック チャネルはすべてイベント トラフィック(Web イベントなど)を伝送します。オプションで、Management Center 上にイベントを処理するためのイベント専用インターフェイスを別個に設定することもできます。設定できるイベント専用インターフェイスは 1 つだけです。イベント トラフィックは大量の帯域幅を使用する可能性があるので、管理トラフィックからイベント トラフィックを分離することで、Management Center のパフォーマンスを向上させることができます。たとえば、10 GigabitEthernet インターフェイスをイベント インターフェイスとして割り当て、可能なら、1 GigabitEthernet インターフェイスを管理用に使用します。たとえば、イベント専用インターフェイスは完全にセキュアなプライベート ネットワーク上に設定し、通常の管理インターフェイスはインターネットにアクセスできるネットワーク上で使用することをお勧めします。目的がスループットの向上だけである場合は、管理インターフェイスとイベント インターフェイスを同じネットワーク上で使用することもできます。

管理対象デバイス上の管理インターフェイス

一部のモデルでは、イベント トラフィック専用として設定できる追加管理インターフェイスがあり、Management Center との通信中に管理トラフィックとイベント トラフィックを分離できます。

デバイスをセットアップするときに、接続先とする Management Center の IP アドレスを指定します。初期登録時は、管理トラフィックとイベント トラフィックの両方がこのアドレスに送信されます。注:場合によっては、Management Center が別の管理インターフェイスで初期接続を確立することがあります。その場合、以降の接続では指定した IP アドレスの管理インターフェイスを使用する必要があります。

デバイスと Management Center の両方に別個のイベント インターフェイスが設定されている場合は、デバイスと Management Center が互いのイベント インターフェイスを管理通信中に学習した後、ネットワークで許可されていれば、後続のイベント トラフィックがそれらのインターフェイス間で送られます。イベント ネットワークがダウンすると、イベント トラフィックは、通常の管理インターフェイスに戻ります。デバイスは、可能な場合に別個のイベント インターフェイスを使用しますが、管理インターフェイスは常にバックアップです。管理対象デバイス上で 1 つの管理インターフェイスだけを使用している場合、管理トラフィックを Management Center 管理インターフェイスに送信できませんし、イベント トラフィックを別個の Management Center イベント インターフェイスに送信することもできません。Management Center と管理対象デバイスの両方で別個のイベント インターフェイスを使用する必要があります。

管理インターフェイスのサポート

管理インターフェイスの場所については、ご使用のモデルのハードウェア インストレーションガイドを参照してください。

(注) |

(注) |

Firepower Management Center および管理対象デバイスの各モデルでサポートされる管理インターフェイスについては、以下の表を参照してください。

|

モデル |

管理インターフェイス |

|---|---|

|

MC750、MC1500、MC3500 |

eth0(デフォルト) eth1 |

|

MC2000、MC4000 |

eth0(デフォルト) eth1 eth2 eth3 |

|

Firepower Management Center Virtual |

eth0(デフォルト) |

|

モデル |

管理インターフェイス |

オプションのイベント インターフェイス |

||||

|---|---|---|---|---|---|---|

|

7000 シリーズ |

eth0 |

サポートなし |

||||

|

8000 シリーズ |

eth0 |

eth1 |

||||

|

NGIPSv |

eth0 |

サポートなし |

||||

|

ASA 5585-X 上の ASA FirePOWER サービス モジュール |

eth0

|

eth1

|

||||

|

ASA 5506-X、5508-X、5516-X 上の ASA FirePOWER サービス モジュール |

eth0

|

サポートなし |

||||

|

ASA 5512-X ~ 5555-X 上の ASA FirePOWER サービス モジュール |

eth0

|

サポートなし |

管理インターフェイス上のネットワーク ルート

管理インターフェイスはスタティック ルートのみをサポートします。Management Center または管理対象デバイスをセットアップすると、セットアップ プロセスにより、指定したゲートウェイ IP アドレスへデフォルトの管理インターフェイスを介して到達するデフォルトのルートが作成します。このルートを削除することはできません。また、このルートで変更できるのはゲートウェイ アドレスのみです。

さらにスタティック ルートを追加できます。正しいインターフェイスとゲートウェイを指定して、任意のリモート ネットワークへのルートを追加します。

管理インターフェイスのルーティングは、データ インターフェイスに対して設定するルーティングとは完全に別のものです。

管理およびイベント トラフィック チャネルの例

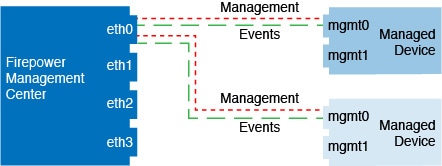

以下に、Firepower Management Center と管理対象デバイスでデフォルト管理インターフェイスのみを使用する例を示します。

以下に、Firepower Management Center でデバイスごとに別個の管理インターフェイスを使用する例を示します。この場合、各管理対象デバイスが 1 つの管理インターフェイスを使用します。

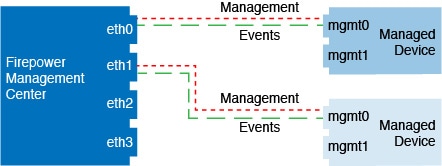

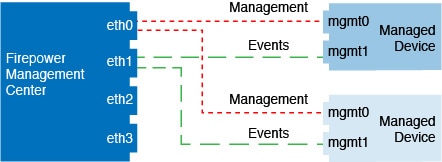

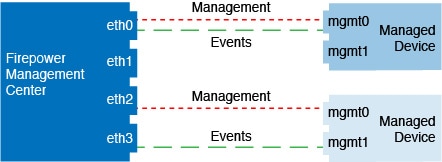

以下に、個別のイベント インターフェイスを使用する Firepower Management Center と管理対象デバイスの例を示します。

以下に、Firepower Management Center 上で複数の管理インターフェイスと個別のイベント インターフェイスが混在し、個別のイベント インターフェイスを使用する管理対象デバイスと単一の管理インターフェイスを使用する管理対象デバイスが混在する例を示します。

管理インターフェイスの設定

Firepower Management Center に対して、および各管理対象デバイスに対して管理インターフェイス設定を変更できます。

7000 & 8000 シリーズ デバイスでは、Management Center インターフェイスと同様の Web インターフェイスを使用して管理インターフェイス設定を構成できます。vNGIPS、および ASA FirePOWER モジュールでは、CLI を使用してこれらの設定を構成する必要があります。また、CLI は 7000 & 8000 シリーズ で必要に応じて使用できます。Management Center では CLI を使用することはできません。(Management Center は、Cisco TAC の監督下にある場合に限り、Linux シェル アクセスをサポートします。Firepower システムのユーザ インターフェイス を参照してください)。

- Firepower Management Center 管理インターフェイスの設定

- 従来型デバイス Web インターフェイスでのデバイス管理インターフェイスの設定

- CLI でのデバイス管理インターフェイスの設定

Firepower Management Center 管理インターフェイスの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

Firepower Management Center で管理インターフェイスの設定を変更します。オプションとして追加の管理インターフェイスを有効にしたり、イベントのみのインターフェイスを設定したりできます。

注意 | 接続されている管理インターフェイスを変更する場合は十分にご注意ください。設定エラーのために再接続できない場合は、Management Center コンソール ポートにアクセスして、Linux シェルでネットワーク設定を再設定する必要があります。この操作では、Cisco TAC に連絡する必要があります。 |

| ステップ 1 | を選択し、次に [管理インターフェイス(Management Interfaces)] を選択します。 | ||||

| ステップ 2 | [インターフェイス(Interfaces)] エリアで、設定するインターフェイスの横にある [編集(Edit)] をクリックします。

このセクションでは、利用可能なすべてのインターフェイスがリストされます。インターフェイスをさらに追加することはできません。 それぞれの管理インターフェイスに対して、以下のオプションを設定できます。

| ||||

| ステップ 3 | [ルート(Routes)] エリアで、スタティック ルートを編集アイコン(

| ||||

| ステップ 4 | [共有設定(Shared Settings)] エリアで、すべてのインターフェイスで共有されているネットワーク パラメータを設定します。

次の共有設定を行うことができます。

| ||||

| ステップ 5 | [プロキシ(Proxy)] 領域で、HTTP プロキシを設定します。

Management Center は、ポート TCP/443(HTTPS)および TCP/80(HTTP)でインターネットに直接接続するように構成されています。HTTP ダイジェスト経由で認証できるプロキシ サーバを使用できます。

| ||||

| ステップ 6 | [保存(Save)] をクリックします。 |

従来型デバイス Web インターフェイスでのデバイス管理インターフェイスの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

該当なし |

任意(Any) |

7000 & 8000 シリーズ |

グローバルだけ |

Admin |

Web インターフェイスを使用して、管理対象デバイスの管理インターフェイスの設定を変更します。モデルでサポートされている場合に、オプションでイベント インターフェイスを有効にすることができます。

注意 | 慎重に管理インターフェイスに変更を加えてください。構成エラーで再接続できなくなると、デバイスのコンソール ポートへのアクセスおよび CLI での再設定が必要になります。 |

| ステップ 1 | を選択して、[管理インターフェイス(Management Interfaces)] を選択します。 | ||||

| ステップ 2 | [インターフェイス(Interfaces)] エリアで、設定するインターフェイスの横にある [編集(Edit)] をクリックします。

このセクションでは、利用可能なすべてのインターフェイスがリストされます。インターフェイスをさらに追加することはできません。 それぞれの管理インターフェイスに対して、以下のオプションを設定できます。

| ||||

| ステップ 3 | [ルート(Routes)] エリアで、スタティック ルートを編集アイコン(

| ||||

| ステップ 4 | [共有設定(Shared Settings)] エリアで、すべてのインターフェイスで共有されているネットワーク パラメータを設定します。

以下の共有設定を行うことができます。

| ||||

| ステップ 5 | [LCD パネル(LCD Panel)] エリアで、[ネットワーク設定の再設定を許可(Allow reconfiguration of network settings)] チェックボックスをオンにして、デバイスの LCD パネルを使用したネットワーク設定の変更を有効にします。

LCD パネルを使用して、デバイスの IP アドレスを編集できます。変更が管理 Firepower Management Centerに反映されていることを確認します。状況によっては、Firepower Management Center でデータを手動で更新することが必要になります。

| ||||

| ステップ 6 | [プロキシ(Proxy)] エリアで、HTTP プロキシ設定をします。

デバイスは、ポート TCP/443(HTTPS)および TCP/80(HTTP)でインターネットに直接接続するように設定されています。HTTP ダイジェスト経由で認証できるプロキシ サーバを使用できます。

| ||||

| ステップ 7 | [保存(Save)] をクリックします。 |

CLI でのデバイス管理インターフェイスの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

従来型(Classic) |

グローバルのみ |

Admin |

CLI を使用して、管理対象デバイスの管理インターフェイスの設定を変更します。これらの設定の多くは、初期セットアップ時に設定されたものです。この手順に従うことで、それらの設定を変更でき、さらに設定を追加できます(例:モデルでサポートされる場合にイベント インターフェイスを有効化する、スタティック ルートを追加する)。クラシック デバイス CLI については、このガイドののコマンド ライン リファレンスを参照してください。

注意 | SSH を使用する際は、慎重に管理インターフェイスに変更を加えてください。構成エラーで再接続できなくなると、デバイスのコンソール ポートへのアクセスが必要になります。 |

-

[configure user add] コマンドを使用して、CLI にログインできるユーザ アカウントを作成できます。configure user add

-

7000 & 8000 シリーズ デバイスで、ユーザ アカウントの作成の説明に従って、Web インターフェイスでユーザ アカウントも作成できます。

| ステップ 1 | コンソール ポートから、または SSH を使用して、デバイス CLI に接続します。 コマンドライン インターフェイスへのログインを参照してください。 | ||

| ステップ 2 | 管理者のユーザ名とパスワードでログインします。 | ||

| ステップ 3 | イベント オンリーのインターフェイスを有効にします(サポート モデルについては、管理インターフェイスのサポート参照)。

configure network management-interface enable management_interface configure network management-interface disable-management-channel management_interface 例: これは Firepower 4100 または 9300 デバイスの例です。有効なインターフェイス名はデバイス タイプによって異なります。 > configure network management-interface enable management1 Configuration updated successfully > configure network management-interface disable-management-channel management1 Preserve existing configuration- currently no IP addresses on eth1 to update (bootproto IPv4:,bootproto IPv6: at /usr/local/sf/lib/perl/5.10.1/SF/NetworkConf/NetworkSettings.pm line 821. Configuration updated successfully > 管理チャネルとイベント チャネルの両方にデフォルト管理インターフェイスを使用することをお勧めします。その後、別個のイベント専用インターフェイスを有効にします。Firepower Management Center イベント専用インターフェイスは管理チャネルのトラフィックを受け入れることができないので、デバイス イベント インターフェイスで管理チャネルを単に無効にしてください。 | ||

| ステップ 4 | 管理インターフェイスまたはイベント インターフェイスのネットワーク設定をします。

management_interface 引数を指定しない場合は、デフォルト管理インターフェイスのネットワーク設定を変更します。イベント インターフェイスを設定する際には、必ず management_interface 引数を指定してください。イベント インターフェイスは、管理インターフェイスの個別のネットワーク、または同じネットワークに配置できます。自分で設定するインターフェイスに接続すると、切断されます。新しい IP アドレスに再接続できます。 | ||

| ステップ 5 | スタティック ルートを追加します。

configure network static-routes {ipv4 | ipv6}add management_interface destination_ip netmask_or_prefix gateway_ip 例: > configure network static-routes ipv4 add management0 10.89.89.0 255.255.255.0 10.10.1.1 Configuration updated successfully > configure network static-routes ipv4 add management1 10.89.89192.168.6.0 255.255.255.0 10.10.10.1 Configuration updated successfully > configure network static-routes ipv6 add management1 2001:0DB8:AA89::5110 64 2001:0DB8:BA98::3211 Configuration updated successfully > スタティック ルートを表示するには、show network-static-routes と入力します(デフォルト ルートは表示されません)。

> show network-static-routes

---------------[ IPv4 Static Routes ]---------------

Interface : management0

Destination : 10.89.89.0

Gateway : 10.10.1.1

Netmask : 255.255.255.0

[…]

| ||

| ステップ 6 | ホスト名の設定

configure network hostname 名前 例:

> configure network hostname farscape1

再起動するまでは、新しいホスト名が Syslog メッセージに反映されません。 | ||

| ステップ 7 | 検索ドメインを設定します。

configure network dns searchdomains domain_list 例:

> configure network dns searchdomains example.com,cisco.com

カンマで区切ったデバイスの検索ドメインを設定します。これらのドメインは、コマンドで完全修飾ドメイン名を指定しないときに、ホスト名に ping system などとして加えられます。ping systemドメインは、管理インターフェイスまたは管理インターフェイスを経由するコマンドでのみ、使用されます。 | ||

| ステップ 8 | カンマで区切った 3 つの DNS サーバを設定します。

configure network dns servers dns_ip_list 例:

> configure network dns servers 10.10.6.5,10.20.89.2,10.80.54.3

| ||

| ステップ 9 | Management Center で通信のリモート管理ポートを設定します。

configure network management-interface tcpport number 例:

> configure network management-interface tcpport 8555

Management Center および管理対象デバイスは、双方向の SSL 暗号化通信チャネル(デフォルトではポート 8305)を使用して通信します。

| ||

| ステップ 10 | HTTP プロキシを設定します。デバイスは、ポート TCP/443(HTTPS)および TCP/80(HTTP)でインターネットに直接接続するように設定されています。HTTP ダイジェスト経由で認証できるプロキシ サーバを使用できます。コマンド発行後に、HTTP プロキシのアドレスとポート、プロキシの認証が必要かどうかをユーザは尋ねられます。認証が必要な場合はプロキシのユーザ名、プロキシのパスワード、およびプロキシのパスワードの確認を入力するよう要求されます。

configure network http-proxy 例: > configure network http-proxy Manual proxy configuration Enter HTTP Proxy address: 10.100.10.10 Enter HTTP Proxy Port: 80 Use Proxy Authentication? (y/n) [n]: Y Enter Proxy Username: proxyuser Enter Proxy Password: proxypassword Confirm Proxy Password: proxypassword |

システムのシャットダウンと再起動

アプライアンス上のプロセスのシャットダウンおよび再起動を制御するには、Firepower システムの Web インターフェイスを使用します。アプライアンスのシャットダウンは、設定データを失うことなく、安全にシステムの電源を切って再起動する準備をします。

Firepower Management Center 上のプロセスを制御できる、以下のオプションがあります。

-

システムのシャットダウン:Firepower システムのグレースフル シャットダウンを開始します。

-

システムの再起動:システムを通常の方法でシャット ダウンして再起動します。

-

コンソールの再起動:通信、データベース、HTTP サーバのプロセスを再起動します。これは通常、トラブルシューティングの際に使用されます。

以上のオプションは、7000 および 8000 シリーズ 管理対象デバイスすべてで共通に使用できます。これらのデバイス上で Snort プロセスを再起動することもできます。

注意 | 電源ボタンを使用してアプライアンスを停止しないでください。データが失われる可能性があります。Web インターフェイスを使用して完全にアプライアンスをシャットダウンする必要があります。 |

注意 | Snort プロセスを再起動すると、一時的にトラフィック インスペクションが中断されます。この中断中にトラフィックがドロップされるか、インスペクションが行われずに受け渡されるかは、管理対象デバイスのモデルおよびトラフィックの処理方法に応じて異なります。詳細については、Snort® の再起動によるトラフィックの動作を参照してください。 |

Firepower 仮想管理対象デバイスの場合、VMware などの仮想インフラストラクチャーには一般的に、仮想マシンのシャットダウン方法、再起動方法、中断方法を定義する設定可能な電源オプションが用意されています。これらのオプションをどのように設定するかについては、使用している仮想プラットフォームのドキュメンテーションを参照してください。

(注) | VMware 上で稼働する Firepower 仮想管理対象デバイスの場合、VMware ツールにカスタム電源オプションが含まれています。したがって、グレースフル シャットダウンを設定するには、仮想マシンに VMware ツールがインストールされている必要があります。 |

システムのシャット ダウンと再起動

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

グローバルだけ |

Admin |

| ステップ 1 | を選択します。 | ||||

| ステップ 2 | [プロセス(Process)] を選択します。 | ||||

| ステップ 3 | アプライアンスをシャットダウンするには、以下を実行します。 | ||||

| ステップ 4 | アプライアンスを再起動するには、以下を実行します。

| ||||

| ステップ 5 | アプライアンスを再起動するには、以下を実行します。

| ||||

| ステップ 6 | 管理対象デバイスで Snort プロセスを再起動するには、[Snort の再起動(Restart Snort)] の横にある [コマンドの実行(Run Command)] をクリックします。

|

リモート ストレージ管理

Firepower Management Center では、バックアップおよびレポートのローカル ストレージまたはリモート ストレージとして、以下を使用することができます。

(注) | システムがサポートするバックアップおよびリモート ストレージのサーバ メッセージ ブロック プロトコルはバージョン 1 のみです。 |

1 つのリモート システムにバックアップを送信し、別のリモート システムにレポートを送信することはできませんが、どちらかをリモート システムに送信し、もう一方を Firepower Management Center に格納することは可能です。

ヒント | リモート ストレージを構成して選択した後は、接続データベースの制限を増やさなかった場合にのみ、ローカル ストレージに戻すことができます。 |

ローカル ストレージの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

リモート ストレージの NFS の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

| ステップ 1 | を選択します。 |

| ステップ 2 | [リモート ストレージ デバイス(Remote Storage Device)] をクリックします。 |

| ステップ 3 | [ストレージ タイプ(Storage Type)] ドロップダウン リストから [NFS] を選択します。 |

| ステップ 4 | 接続情報を追加します。 |

| ステップ 5 | 必要に応じて、[詳細オプションの使用(Use Advanced Options)] チェックボックスをオンにして、必要なコマンド ライン オプションを入力します。リモート ストレージの管理詳細設定オプションを参照してください。 |

| ステップ 6 | [システムの使用方法(System Usage)] で、次の手順を実行します。 |

| ステップ 7 | 設定をテストするには、[テスト(Test)] をクリックします。 |

| ステップ 8 | [保存(Save)] をクリックします。 |

リモート ストレージの SMB の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

| ステップ 1 | を選択します。 |

| ステップ 2 | [リモート ストレージ デバイス(Remote Storage Device)] をクリックします。 |

| ステップ 3 | [ストレージ タイプ(Storage Type)] ドロップダウン リストから [SMB] を選択します。 |

| ステップ 4 | 接続情報を追加します。 |

| ステップ 5 | 必要に応じて、[詳細オプションの使用(Use Advanced Options)] チェックボックスをオンにして、必要なコマンド ライン オプションを入力します。リモート ストレージの管理詳細設定オプションを参照してください。 |

| ステップ 6 | [システムの使用方法(System Usage)] で、次の手順を実行します。 |

| ステップ 7 | 設定をテストするには、[テスト(Test)] をクリックします。 |

| ステップ 8 | [保存(Save)] をクリックします。 |

リモート ストレージの SSH の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

注意 | アプライアンスの STIG 準拠を有効にすると、そのアプライアンスのリモート ストレージでは SSH を使用できません。 |

| ステップ 1 | を選択します。 |

| ステップ 2 | [リモート ストレージ デバイス(Remote Storage Device)] をクリックします。 |

| ステップ 3 | [ストレージ タイプ(Storage Type)] ドロップダウン リストから [SSH] を選択します。 |

| ステップ 4 | 接続情報を追加します。 |

| ステップ 5 | 必要に応じて、[詳細オプションの使用(Use Advanced Options)] チェックボックスをオンにして、必要なコマンド ライン オプションを入力します。リモート ストレージの管理詳細設定オプションを参照してください。 |

| ステップ 6 | [システムの使用方法(System Usage)] で、次の手順を実行します。 |

| ステップ 7 | 設定をテストする場合は、[テスト(Test)] をクリックする必要があります。 |

| ステップ 8 | [保存(Save)] をクリックします。 |

リモート ストレージの管理詳細設定オプション

セキュア コピー(SCP)を使用してレポートとバックアップを保存するためにネットワーク ファイル システム(NFS)プロトコル、サーバ メッセージ ブロック(SMB)プロトコル、または SSH を選択すると、NFS、SMB、SSH マウントのマニュアル ページに記載されているいずれかのマウント バイナリ オプションを使用するために、[詳細設定オプションの使用] チェックボックスを選択できます。

SMB を選択すると、次の形式で [コマンド ライン オプション(Command Line Options)] フィールドにセキュリティ モードを入力します。

sec=mode

mode は、リモート ストレージで使用するセキュリティ モードです。

|

署名付きの NTLM パスワード ハッシュを使用します(/proc/fs/cifs/PacketSigningEnabled がオンになっている場合またはサーバが署名を要求する場合はデフォルト)。 |

|

変更調整

ユーザが行う変更をモニタし、変更が部門の推奨する標準に従っていることを確認するため、過去 24 時間に行われたシステム変更の詳細なレポートを電子メールで送信するようにシステムを構成できます。ユーザが変更をシステム構成に保存するたびに、変更のスナップショットが取得されます。変更調整レポートは、これらのスナップショットを組み合わせて、最近のシステム変更の概要を提供します。

次の図は、変更調整レポートの [ユーザ(User)] セクションの例を示しています。ここには、各構成の変更前の値と変更後の値の両方が一覧表示されています。ユーザが同じ構成に対して複数の変更を行った場合は、個々の変更の概要が最新のものから順に時系列でレポートに一覧表示されます。

変更調整の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

グローバルだけ |

Admin |

-

24 時間にシステムに行われた変更のメール送信されるレポートを受信する電子メール サーバを設定します。詳細については、メール リレー ホストおよび通知アドレスの設定を参照してください。

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [変更調整(Change Reconciliation)] をクリックします。 | ||

| ステップ 3 | [有効(Enable)] チェックボックスをオンにします。 | ||

| ステップ 4 | [実行する時間(Time to Run)] ドロップダウン リストから、システムが変更調整レポートを送信する時刻を選択します。 | ||

| ステップ 5 | [メール宛先(Email to)] フィールドにメール アドレスを入力します。

| ||

| ステップ 6 | ポリシーの変更を追加する場合は、[ポリシー設定を含める(Include Policy Configuration)] チェックボックスをオンにします。 | ||

| ステップ 7 | 過去 24 時間のすべての変更を含める場合は、[全変更履歴を表示(Show Full Change History)] チェックボックスをオンにします。 | ||

| ステップ 8 | [保存(Save)] をクリックします。 |

変更調整オプション

[ポリシー設定を含める(Include Policy Configuration)] オプションは、ポリシーの変更のレコードを変更調整レポートに含めるかどうかを制御します。これには、アクセス制御、侵入、システム、ヘルス、およびネットワーク検出の各ポリシーの変更が含まれます。このオプションを選択しなかった場合は、ポリシーの変更はどれもレポートに表示されません。このオプションは Firepower Management Center のみで使用できます。

[すべての変更履歴を表示する(Show Full Change History)] オプションは、過去 24 時間のすべての変更のレコードを変更調整レポートに含めるかどうかを制御します。このオプションを選択しなかった場合は、変更がカテゴリごとに統合された形でレポートに表示されます。

ポリシー変更のコメント

ユーザがアクセス コントロール ポリシー、侵入ポリシー、またはネットワーク分析ポリシーを変更した場合、それらのポリシー関連の変更をコメント機能を使用してトラッキングするように Firepower システムを設定することができます。

ポリシー変更のコメントが有効にされていると、管理者はコメントにアクセスして、導入で重要なポリシーが変更された理由を素早く評価できます。オプションで、侵入ポリシーおよびネットワーク分析ポリシーに対する変更を監査ログに書き込むこともできます。

ポリシーの変更を追跡するコメントの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

ユーザがアクセス コントロール ポリシー、侵入ポリシー、またはネットワーク分析ポリシーを変更する場合に、コメントの入力を要求するように Firepower システムを設定できます。コメントを使用して、ユーザのポリシーの変更の理由を追跡できます。ポリシーの変更に関するコメントを有効にした場合、コメントをオプションまたは必須に設定できます。システムは、ポリシーに対する新しい変更が保存されるたびに、ユーザにコメントを入力するようプロンプトを出します。

アクセス リスト

Firepower Management Center およびクラシック管理対象デバイスでは、アクセス リストを使用して、IP アドレスとポートを基準にシステムへのアクセスを制限できます。デフォルトでは、任意の IP アドレスに対して以下のポートが有効化されています。

さらに、ポート 161 で SNMP 情報をポーリングするためのアクセスも追加できます。

注意 | デフォルトでは、アクセスは制限されていません。よりセキュアな環境で運用するために、特定の IP アドレスに対するアクセスを追加してから、デフォルトの any オプションを削除することを検討してください。 |

システムのアクセス リストの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

この構成は、Firepower Management Center または従来の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、構成は、システム構成変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで有効になりません。

このアクセス リストは、外部データベース アクセスを制御しないので注意してください。

| ステップ 1 | Firepower Management Center を構成するか従来の管理対象デバイスを構成するかに応じて、次の操作を実行します。 | ||

| ステップ 2 | [アクセス リスト(Access List)] をクリックします。 | ||

| ステップ 3 | 現在の設定の 1 つを削除するために、削除アイコン(

| ||

| ステップ 4 | 1 つ以上の IP アドレスへのアクセスを追加するには、[ルールの追加(Add Rules)] をクリックします。 | ||

| ステップ 5 | [IP アドレス(IP Address)] フィールドに、IP アドレスまたはアドレスの範囲を入力するか、any を入力します。 | ||

| ステップ 6 | [SSH]、[HTTPS]、[SNMP]、またはこれらのオプションの組み合わせを選択して、これらの IP アドレスで有効にするポートを指定します。 | ||

| ステップ 7 | [追加(Add)] をクリックします。 | ||

| ステップ 8 | [保存(Save)] をクリックします。 |

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

監査ログ

Firepower Management Center および従来型管理対象デバイスは、ユーザ アクティビティに関する読み取り専用の監査情報をログに記録します。Management Center および 7000 および 8000 シリーズ の Web インターフェイスでは、監査ログ イベントは標準イベント ビューに表示されます。標準イベント ビューでは、監査ビューの任意の項目に基づいて監査ログ メッセージの表示、並べ替え、フィルタ処理ができます。監査情報を簡単に削除したり、それに関するレポートを作成したりすることができ、ユーザが行った変更に関する詳細なレポートを表示することもできます。

監査ログ メッセージを syslog に送信するよう、Firepower Management Center および従来型管理対象デバイスを設定することもできます。設定するには、syslog サーバ、およびメッセージに関連付ける重大度、ファシリティ、オプション タグを指定します。タグは、syslog の監査ログ メッセージと一緒に表示されます。ファシリティはメッセージを作成するサブシステムを示し、重大度はメッセージの重大度を定義します。syslog メッセージにはファシリティおよび重大度は含まれません。これらの値は syslog メッセージを受信するシステムにメッセージの分類方法を示す値です。

また、監査ログ メッセージを HTTP サーバにストリーミングするよう、Firepower Management Center および従来型管理対象デバイスで設定することもできます。

いずれの場合も、システム設定の変更を保存するか、共有プラットフォーム設定ポリシーを展開するまでは設定は有効になりません。

外部ストリーミングの監査ログの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

この構成は、Firepower Management Center または従来の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、構成は、システム構成変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで有効になりません。

次に、出力構造の例を示します。

Date Time Host [Tag] Sender: [User_Name]@[User_IP], [Subsystem], [Action]

現地の日付、時刻、およびホスト名の後に、角括弧で囲まれたオプション タグが続き、送信側デバイス名の後に監査ログ メッセージが続きます。

Mar 01 14:45:24 localhost [TAG] Dev-DC3500: admin@10.1.1.2, Operations > Monitoring, Page View

| ステップ 1 | Firepower Management Center を構成するか従来の管理対象デバイスを構成するかに応じて、次の操作を実行します。 | ||

| ステップ 2 | [監査ログ(Audit Log)] をクリックします。 | ||

| ステップ 3 | [監査ログを Syslog に送信(Send Audit Log to Syslog)] ドロップダウン メニューから、[有効化(Enabled)] を選択します。 | ||

| ステップ 4 | [ホスト(Host)] フィールドにあるホストの IP アドレスまたは完全修飾名を使用して、監査情報の宛先ホストを指定します。デフォルト ポート(514)が使用されます。

| ||

| ステップ 5 | [syslog ファシリティ(syslog Facility)] を選択します。 | ||

| ステップ 6 | 重大度を選択します。 | ||

| ステップ 7 | 必要に応じて、[タグ(オプション)(Tag (optional))] フィールドで参照タグを挿入します。 | ||

| ステップ 8 | 定期的な監査ログの更新を外部 HTTP サーバに送信するには、[監査ログを HTTP サーバに送信(Send Audit Log to HTTP Server)] ドロップダウン リストから [有効化(Enabled)] を選択します。 | ||

| ステップ 9 | [監査情報を送信する URL(URL to Post Audit)] フィールドに、監査情報の送信先 URL を指定します。次にリストされている HTTP POST 変数を要求するリスナー プログラムに対応する URL を入力する必要があります。

| ||

| ステップ 10 | [保存(Save)] をクリックします。 |

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

ダッシュボード設定

ダッシュボードでは、ウィジェットを使用することにより、現在のシステム ステータスが一目でわかります。ウィジェットは小さな自己完結型コンポーネントであり、Firepower システムのさまざまな側面に関するインサイトを提供します。Firepower システムには、事前定義された複数のダッシュボード ウィジェットが付属しています。

[カスタム分析(Custom Analysis)] ウィジェットがダッシュボードで有効になるように、Firepower Management Center を設定できます。

ダッシュボードのカスタム分析ウィジェットの有効化

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

[カスタム分析(Custom Analysis)] ダッシュボード ウィジェットを使用して、柔軟でユーザによる構成が可能なクエリに基づいてイベントのビジュアル表現を作成します。

DNS キャッシュ

イベント表示ページで、IP アドレスを自動的に解決するようにシステムを設定できます。また、アプライアンスによって実行される DNS キャッシュの基本的なプロパティを設定できます。DNS キャッシングを設定すると、追加のルックアップを実行せずに、以前に解決した IP アドレスを識別できます。これにより、IP アドレスの解決が有効になっている場合に、ネットワーク上のトラフィックの量を減らし、イベント ページの表示速度を速めることができます。

DNS キャッシュ プロパティの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

DNS 解決のキャッシングは、以前に解決された DNS ルックアップのキャッシングを許可するシステム全体の設定です。

電子メールの通知

次の処理を行う場合は、メール ホストを設定します。

電子メール通知を設定する場合、システムとメール リレー ホスト間の通信に使用する暗号化方式を選択し、必要に応じて、メール サーバの認証クレデンシャルを指定できます。設定した後、接続をテストできます。

メール リレー ホストおよび通知アドレスの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [Email Notification] をクリックします。 | ||

| ステップ 3 | [メール リレー ホスト(Mail Relay Host)] フィールドで、使用するメール サーバのホスト名または IP アドレスを入力します。入力したメール ホストはアプライアンスからのアクセスを許可している必要があります。 | ||

| ステップ 4 | [ポート番号(Port Number)] フィールドに、電子メール サーバで使用するポート番号を入力します。

一般的なポートには次のものがあります。 | ||

| ステップ 5 | [暗号化方式(Encryption Method)] を選択します。

| ||

| ステップ 6 | [送信元アドレス(From Address)] フィールドに、アプライアンスから送信されるメッセージの送信元電子メール アドレスとして使用する有効な電子メール アドレスを入力します。 | ||

| ステップ 7 | 必要に応じて、メール サーバに接続する際にユーザ名とパスワードを指定するには、[認証を使用(Use Authentication)] を選択します。[ユーザ名(Username)] フィールドにユーザ名を入力します。パスワードを [パスワード(Password)] フィールドに入力します。 | ||

| ステップ 8 | 設定したメール サーバを使用してテスト メールを送信するには、[テスト メールのサーバ設定(Test Mail Server Settings)] をクリックします。 テストの成功または失敗を示すメッセージがボタンの横に表示されます。 | ||

| ステップ 9 | [保存(Save)] をクリックします。 |

言語の選択

[言語(Language)] ページを使用して、Web インターフェイス用に異なる言語を指定できます。

別の言語の指定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 7000 & 8000 シリーズ |

任意(Any) |

Admin |

この設定は、Firepower Management Center または 7000 および 8000 シリーズ 管理対象デバイスに適用されます。

-

Firepower Management Center では、この設定はシステム設定の一部になります。

-

7000 および 8000 シリーズ 管理対象デバイスでは、この設定をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、システム設定変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで、設定は有効にはなりません。

注意 | ここで指定した言語は、アプライアンスにログインしたすべてのユーザの Web インターフェイスに使用されます。 |

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

ログイン バナー

[ログイン バナー(Login Banner)] ページを使用して、セキュリティ アプライアンスまたは共有ポリシーのセッション バナー、ログイン バナー、カスタム メッセージ バナーを指定できます。

バナーのテキストにはスペースを使用できますが、タブは使用できません。バナーには複数行のテキストを指定できます。テキストに空の行が含まれている場合、バナーでは、その行が改行(CR)として表示されます。使用できるのは、改行(Enter キーを押す)を含む ASCII 文字だけです。改行は 2 文字としてカウントされます。

Telnet または SSH を介してセキュリティ アプライアンスにアクセスしたときに、バナー メッセージを処理するのに十分なシステム メモリがなかった場合や、バナー メッセージの表示を試行して TCP 書き込みエラーが発生した場合には、セッションが閉じます。

カスタム ログイン バナーの追加

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

SSH または Web インターフェイスからログインするユーザに向けて表示するカスタム ログイン バナーを作成できます。

この設定は、Firepower Management Center または従来型の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、システム設定変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで、設定は有効にはなりません。

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

SNMP ポーリング

Firepower Management Center およびクラシック管理対象デバイスには、Simple Network Management Protocol(SNMP)ポーリングを有効にすることができます。SNMP 機能は、SNMP プロトコルのバージョン 1、2、3 をサポートします。

-

標準 Management Information Base(MIB)。これには、連絡先、管理、場所、サービス情報、IP アドレッシングやルーティングの情報、トランスミッション プロトコルの使用状況の統計などのシステムの詳細が含まれます。

-

7000 および 8000 シリーズ 管理対象デバイスの追加の MIB。これには、物理インターフェイス、論理インターフェイス、仮想インターフェイス、ARP、NDP、仮想ブリッジ、仮想ルータを通して渡されるトラフィックの統計が含まれます。

(注) | SNMP プロトコルの SNMP バージョンを選択する際は、SNMPv2 では読み取り専用コミュニティのみをサポートし、SNMPv3 では読み取り専用ユーザのみをサポートすることに注意してください。SNMPv3 は AES128 による暗号化もサポートします。 |

SNMP 機能を有効にすると、システムで SNMP トラップを送信できなくなり、MIB の情報はネットワーク管理システムによるポーリングでのみ使用可能になることに注意してください。

SNMP ポーリングの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

この構成は、Firepower Management Center または従来の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、構成は、システム構成変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで有効になりません。

(注) | システムをポーリングするには、使用する任意のコンピュータで SNMP アクセスを追加する必要があります。SNMP MIB には展開の攻撃に使用される可能性がある情報も含まれているので注意してください。SNMP アクセスのアクセス リストを MIB のポーリングに使用される特定のホストに制限することをお勧めします。SNMPv3 を使用し、ネットワーク管理アクセスには強力なパスワードを使用することもお勧めします。 SNMPv3 は、読み取り専用ユーザと AES128 による暗号化のみをサポートしています。 |

-

システムのアクセス リストの設定の説明に従って、使用するコンピュータごとに SNMP アクセスを追加し、システムをポーリングします。

| ステップ 1 | Firepower Management Center を構成するか従来の管理対象デバイスを構成するかに応じて、次の操作を実行します。 |

| ステップ 2 | [SNMP] をクリックします。 |

| ステップ 3 | [SNMP バージョン(SNMP Version)] ドロップダウン リストから、使用する SNMP バージョンを選択します。 |

| ステップ 4 | 次の選択肢があります。 |

| ステップ 5 | ユーザ名を入力します。 |

| ステップ 6 | [認証プロトコル(Authentication Protocol)] ドロップダウン リストから、認証に使用するプロトコルを選択します。 |

| ステップ 7 | [認証パスワード(Authentication Password)] フィールドに SNMP サーバの認証に必要なパスワードを入力します。 |

| ステップ 8 | [パスワードの確認(Verify Password)] フィールドに、認証パスワードを再度入力します。 |

| ステップ 9 | 使用するプライバシー プロトコルを [プライバシー プロトコル(Privacy Protocol)] リストから選択するか、プライバシー プロトコルを使用しない場合は [なし(None)] を選択します。 |

| ステップ 10 | [プライバシー パスワード(Privacy Password)] フィールドに SNMP サーバで必要な SNMP プライバシー キーを入力します。 |

| ステップ 11 | [パスワードの確認(Verify Password)] フィールドに、プライバシー パスワードを再度入力します。 |

| ステップ 12 | [追加(Add)] をクリックします。 |

| ステップ 13 | [保存(Save)] をクリックします。 |

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

STIG コンプライアンス

米国連邦政府内の組織は、Security Technical Implementation Guides(STIG)に示されている一連のセキュリティ チェックリストに準拠しなければならない場合があります。Firepower システムは、米国国防総省で規定している STIG 要件のコンプライアンスをサポートしています。

展開内の任意のアプライアンスで STIG コンプライアンスを有効にする場合は、それをすべてのアプライアンスで有効にする必要があります。非準拠の管理対象デバイスを STIG 準拠の Firepower Management Center に登録したり、STIG 準拠デバイスを非準拠の Firepower Management Center に登録したりすることはできません。

STIG コンプライアンスを有効にした場合、適用可能なすべての STIG に厳格なコンプライアンスが保証されるわけではありません。。

STIG コンプライアンスを有効にすると、ローカル シェル アクセス アカウントのパスワードの複雑さや維持に関するルールが変わります。さらに、STIG コンプライアンス モードでは、SSH のリモート ストレージを使用できません。

注意 | サポートからの支援なしでこの設定を無効にすることはできません。また、この設定はシステムのパフォーマンスに大きく影響する可能性があります。シスコでは、米国国防総省(DoD)のセキュリティ要件に準拠する以外の目的で、STIG コンプライアンスを有効にすることを推奨しません。 |

STIG コンプライアンスの有効化

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

この構成は、Firepower Management Center または従来の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、構成は、システム構成変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで有効になりません。

注意 | 展開内の任意のアプライアンスで STIG コンプライアンスを有効にする場合は、それをすべてのアプライアンスで有効にする必要があります。サポートからの支援なしでこの設定を無効にすることはできません。また、この設定はシステムのパフォーマンスに大きく影響する可能性があります。シスコでは、米国国防総省(DoD)のセキュリティ要件に準拠する以外の目的で、STIG コンプライアンスを有効にすることを推奨しません。 |

| ステップ 1 | Firepower Management Center を構成するか従来の管理対象デバイスを構成するかに応じて、次の操作を実行します。 | ||

| ステップ 2 | [STIG Compliance] をクリックします。

| ||

| ステップ 3 | STIG コンプライアンスをアプライアンスで永続的に有効にする場合は、[STIG コンプライアンスを有効化(Enable STIG Compliance)] を選択します。 | ||

| ステップ 4 | [保存(Save)] をクリックします。 |

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

-

アプライアンスがバージョン 5.2.0 より前のバージョンから更新された場合は、STIG コンプライアンスを有効にすると、アプライアンス証明書が再生成されます。展開全体で STIG コンプライアンスを有効にした後、管理対象デバイスを Firepower Management Center に再登録します。

時刻および時刻の同期

[時刻(Time)] ページを使用して、Firepower Management Center、あるいは 7000 または 8000 シリーズ デバイスのローカル Web インターフェイスから現在の時刻と時刻源を表示することができます。

時刻の設定は、アプライアンスの大半のページで、[タイム ゾーン(Time Zone)] ページで設定したタイム ゾーン(デフォルトでは [アメリカ/ニューヨーク(America/New York)])を使用してローカル時間で表示されますが、アプライアンス自体には UTC 時間を使用して保存されます。また、現在の時刻は [時刻の同期(Time Synchronization)] ページの上部に UTC で表示されます(ローカル時間は [手動(Manual)] の時計設定オプションで表示されます(有効になっている場合))。

時刻の同期は、[時刻の同期(Time Synchronization)] ページを使用して管理できます。時刻を同期する場合、以下の方法を選択できます。

ハードウェアの Firepower Management Center を NTP サーバとして使用できますが、仮想 Firepower Management Center は NTP サーバとして使用しないでください。

リモートの NTP サーバを指定する場合、アプライアンスにそのサーバに対するネットワーク アクセス権限が必要です。信頼できない NTP サーバを指定しないでください。NTP サーバへの接続では、構成されたプロキシ設定は使用されません。

(注) | 時刻の同期後に、Firepower Management Center と管理対象デバイスの時刻が一致するようにしてください。時刻が一致していない場合、管理対象デバイスが Firepower Management Center と通信する際に意図しない結果が生じるおそれがあります。 |

手動での時間指定

Firepower Management Center の時刻同期が [ローカル設定で手動(Manually in Local Configuration)] に設定されている場合、システムの時刻を手動で設定できます。

-

Firepower Management Center が NTP を使用して時間を提供するようにするには、NTP を使用して時間を提供するように Firepower Management Center を設定する前に、時間を手動で変更する必要があります。

-

Firepower Management Center を NTP サーバとして設定してから時刻を変更する必要がある場合、NTP オプションを無効にして、時間を手動で変更してから NTP オプションを再度有効にする必要があります。

システムの時間が NTP に基づいて同期されている場合、Firepower Management Center の Web インターフェイスおよび 7000 および 8000 シリーズ デバイスのローカル Web インターフェイスで以下の情報を含む NTP ステータスを表示できます。

|

アプライアンスと構成済みの NTP サーバ間の時間の差(ミリ秒)。負の値はアプライアンスの時間が NTP サーバより遅れていることを示し、正の値は進んでいることを示します。 |

|

|

NTP サーバと最後に時間を同期してから経過した時間(秒数)。NTP デーモンは、いくつかの条件に基づいて自動的に同期時間を調整します。たとえば、更新時間が大きい(300 秒など)場合、それは時間が比較的安定しており、NTP デーモンが小さい更新増分値を使用する必要がないと判断したことを示します。 |

時刻の手動設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

任意(Any) |

Admin |

Firepower Management Center または 7000 および 8000 シリーズ デバイスのローカル Web インターフェイスで [時間(Time)] ページを使用して、現在の時刻と時刻源を表示できます。

(注) | NTP を使用して Firepower Management Center に時間を提供させる場合、時間を手動で変更してから Management Center が NTP を使用して時間を提供するように設定します。 |

| ステップ 1 | を選択します。 |

| ステップ 2 | [時間同期(Time Synchronization)] をクリックします。 |

| ステップ 3 | [NTP を使用して時間を提供(Serve Time via NTP)] が [有効(Enabled)] の場合、[無効(Disable)] を選択します。 |

| ステップ 4 | [保存(Save)] をクリックします。 |

| ステップ 5 | [ローカル設定で手動(Manually in Local Configuration)] を選択します。 |

| ステップ 6 | [保存(Save)] をクリックします。 |

| ステップ 7 | [時間(Time)] をクリックします。 |

| ステップ 8 | [時間の設定(Set Time)] ドロップダウン リストを使用して時間を設定します。 |

| ステップ 9 | [適用(Apply)] をクリックします。 |

次の作業

-

NTP を使用して Firepower Management Center に時間を提供させるには、次の説明に従って続行します。 Firepower Management Center からの時間の提供

Firepower Management Center からの時間の提供

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center |

グローバルだけ |

Admin |

(注) | NTP を使用して時刻を提供するように Management Center を設定してから、後でそれを無効にした場合、管理対象デバイスの NTP サービスは引き続き Management Center と時刻を同期しようとします。新しい時刻ソースを確立するには、すべての該当するプラットフォーム設定ポリシーを更新および再展開する必要があります。 |

-

手動で時間を変更します。時刻の手動設定を参照してください。

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [時刻同期(Time Synchronization)] をクリックします。 | ||

| ステップ 3 | [NTP 経由で時刻を提供(Serve Time via NTP)] ドロップダウンリストから、[有効(Enabled)] を選択します。 | ||

| ステップ 4 | 管理対象デバイスの [自分のクロックの設定(Set My Clock)] オプションについては、時刻の同期方法を指定するための次のオプションを選択できます。

| ||

| ステップ 5 | [保存(Save)] をクリックします。

|

時間の同期

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

この構成は、Firepower Management Center または従来の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、システム設定変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで、設定は有効にはなりません。

| ステップ 1 | Firepower Management Center または Classic 管理対象デバイスのいずれを設定しているかに応じて、以下を実行します。 | ||

| ステップ 2 | [時間同期(Time Synchronization)] をクリックします。 | ||

| ステップ 3 | 管理対象デバイスで時刻を同期する方法を指定する次のオプションがあります。

| ||

| ステップ 4 | [保存(Save)] をクリックします。

|

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

セッション タイムアウト

Firepower システムの Web インターフェイスまたは補助コマンドライン インターフェイスの無人ログイン セッションは、セキュリティ上のリスクを生じさせる場合があります。ユーザのログイン セッションが非アクティブなったためにタイムアウトするまでのアイドル時間を分単位で設定できます。シェル(コマンドライン)セッションでも同様のタイムアウトを設定できます。

長期にわたり Web インターフェイスをパッシブかつセキュアにモニタする予定のユーザが、導入内に存在する可能性があります。ユーザ設定オプションで Web インターフェイスのセッション タイムアウトからユーザを除外することができます。メニュー オプションへの完全なアクセス権がある管理者ロールのユーザは、侵害が生じる場合、余分のリスクを生じさせますが、セッション タイムアウトから除外することはできません。

セッション タイムアウトの設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Center 従来型(Classic) |

任意(Any) |

Admin |

この構成は、Firepower Management Center または従来の管理対象デバイス(7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv)に適用されます。

-

Firepower Management Center では、この構成はシステム構成の一部です。

-

従来の管理対象デバイスでは、この構成をプラットフォーム設定ポリシーの一部として Firepower Management Center から適用します。

いずれの場合も、構成は、システム構成変更を保存するか、共有プラットフォーム設定ポリシーを展開するまで有効になりません。

システムへのシェル アクセスを制限する必要がある場合、追加オプションによって補助コマンドライン インターフェイスの expert コマンドを永続的に無効にすることができます。アプライアンスでエキスパート モードを無効にすると、構成シェル アクセスを持つユーザでも、シェルのエキスパート モードに入ることができなくなります。ユーザが補助コマンドライン インターフェイスのエキスパート モードに入ると、ユーザはシェルに応じた任意の Linux コマンドを実行できます。エキスパート モードに入っていない場合は、コマンドライン ユーザはコマンドライン インターフェイスが提供するコマンドだけを実行できます。

| ステップ 1 | Firepower Management Center を構成するか従来の管理対象デバイスを構成するかに応じて、次の操作を実行します。 | ||

| ステップ 2 | [シェル タイムアウト(Shell Timeout)] をクリックします。 | ||

| ステップ 3 | 次の選択肢があります。

| ||

| ステップ 4 | [保存(Save)] をクリックします。 |

次の作業

-

設定変更を展開します。設定変更の導入を参照してください。

脆弱性マッピング

サーバのディスカバリ イベント データベースにアプリケーション ID が含まれており、トラフィックのパケット ヘッダにベンダーおよびバージョンが含まれる場合、Firepower システムは、そのアドレスから送受信されるすべてのアプリケーション プロトコル トラフィックについて、脆弱性をホスト IP アドレスに自動的にマップします。

パケットにベンダー情報もバージョン情報も含まれないサーバすべてに対して、システムでこれらのベンダーとバージョンレスのサーバのサーバ トラフィックと脆弱性を関連付けるかどうかを設定できます。

たとえば、ホストがヘッダーにベンダーまたはバージョンが含まれていない SMTP トラフィックを提供しているとします。システム設定の [脆弱性マッピング(Vulnerability Mapping)] ページで SMTP サーバを有効にしてから、そのトラフィックを検出するデバイスを管理する Firepower Management Center にその設定を保存した場合、SMTP サーバと関連付けられているすべての脆弱性がそのホストのホスト プロファイルに追加されます。

ディテクタがサーバ情報を収集して、それをホスト プロファイルに追加しますが、アプリケーション プロトコル ディテクタは脆弱性のマッピングに使用されません。これは、カスタム アプリケーション プロトコル ディテクタにベンダーまたはバージョンを指定できず、また脆弱性マッピング用のサーバを選択できないためです。

サーバの脆弱性のマッピング

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

Protection |

Management Center |

グローバルのみ |

Admin |

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [脆弱性マッピング(Vulnerability Mapping)] を選択します。 | ||

| ステップ 3 | 次の選択肢があります。

| ||

| ステップ 4 | [保存(Save)] をクリックします。 |

リモート コンソールのアクセス管理

サポート対象システム上でリモート アクセスを行うため、VGA ポート(デフォルト)または物理アプライアンス上のシリアル ポートを介して Linux システムのコンソールを使用できます。組織の Cisco 導入の物理レイアウトに最も適したオプションを選択してください。

サポートされている物理ハードウェア ベースの Firepower システムでは、Serial Over LAN(SOL)接続のデフォルト管理インターフェイス(eth0)で Lights-Out 管理(LOM)を使用すると、システムの管理インターフェイスにログインすることなく、リモートでシステムをモニタまたは管理できます。アウト オブ バンド管理接続のコマンドライン インターフェイスを使用すると、シャーシのシリアル番号の表示や状態(ファン速度や温度など)のモニタなどの、限定タスクを実行できます。

LOM は、システムとシステムを管理するユーザの両方で有効にする必要があります。システムとユーザを有効にした後、サードパーティ製の Intelligent Platform Management Interface(IPMI)ユーティリティを使用し、システムにアクセスして管理します。

システム上のリモート コンソール設定の構成

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Centerおよび7000 & 8000 シリーズ |

グローバルだけ |

LOM アクセス権限のある Admin |

| ステップ 1 | を選択します。 | ||

| ステップ 2 | [コンソール構成(Console Configuration)] をクリックします。 | ||

| ステップ 3 | リモート コンソール アクセスのオプションを選択します。

| ||

| ステップ 4 | SOL 経由で LOM を設定するには、必要な IPv4 設定を入力します。 | ||

| ステップ 5 | [保存(Save)] をクリックします。 |

次の作業

-

Lights-Out Management を設定した場合は、Lights-Out Management ユーザを有効にします。Lights-Out 管理のユーザ アクセス設定を参照してください。

Lights-Out 管理のユーザ アクセス設定

Lights-Out 管理機能を使用するユーザに対して、この機能の権限を明示的に付与する必要があります。LOM ユーザには、次のような制約もあります。

-

ユーザ名に使用できるのは最大 16 個の英数字です。LOM ユーザに対し、ハイフンやそれより長いユーザ名はサポートされていません。

-

71xx ファミリ デバイスへの設定を除き、パスワードには最大 20 文字の英数字を使用できます。Firepower 7110、7115、7120、または 7125 デバイスで LOM が有効になっている場合、パスワードには最大 16 文字の英数字を使用できます。20 または 16 文字よりも長いパスワードは、LOM ユーザに対してサポートされません。ユーザの LOM パスワードは、そのユーザのシステム パスワードと同じです。辞書に載っていない複雑な最大長のパスワードをアプライアンスに対して使用し、それを 3 か月ごとに変更することを推奨します。

-

物理 Firepower Management Center および 8000 シリーズ デバイスには、最大 13 人の LOM ユーザを設定できます。8000 シリーズ デバイスには、最大 8 人の LOM ユーザを設定できます。

あるロールを持つユーザのログイン中に LOM でそのロールを非アクティブ化してから再アクティブ化した場合や、ユーザのログイン セッション中にそのユーザまたはユーザ ロールをバックアップから復元した場合、そのユーザは IPMItool コマンドへのアクセスを回復するために Web インターフェイスにログインし直す必要があります。

Lights-Out 管理ユーザ アクセスの有効化

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Centerおよび7000 & 8000 シリーズ |

グローバルだけ |

LOM アクセス権限のある Admin |

各システムのローカル Web インターフェイスを使用して、システムごとに LOM と LOM ユーザを設定します。つまり、Firepower Management Center を使用して管理対象デバイスで LOM を設定することはできません。同様に、ユーザはアプライアンスごとに個別に管理されるため、Firepower Management Center で LOM 対応ユーザを有効化または作成しても、管理対象デバイスのユーザにはその機能は転送されません。

| ステップ 1 | を選択します。 |

| ステップ 2 | [コンソール構成(Console Configuration)] をクリックします。 |

| ステップ 3 | [Lights Out 管理(Lights Out Management)] をクリックします。 |

| ステップ 4 | 次の選択肢があります。 |

| ステップ 5 | [ユーザの設定(User Configuration)] で、Administrator ロールを有効にします。 |

| ステップ 6 | [Lights-Out 管理アクセスの許可(Allow Lights-Out Management Access)] チェックボックスをオンにします。 |

| ステップ 7 | [保存(Save)] をクリックします。 |

Serial over LAN 接続の設定

アプライアンスへの Serial over LAN 接続を作成するには、コンピュータ上でサードパーティ製の IPMI ユーティリティを使用します。Linux 系環境または Mac 環境を使用するコンピュータでは IPMItool を使用し、Windows 環境では IPMIutil を使用します。

(注) | シスコでは、IPMItool バージョン 1.8.12 以降の使用を推奨しています。 |

Linux

Mac

Mac では、IPMItool をインストールする必要があります。最初に、Mac に Apple の XCode Apple Developer Tools がインストールされていることを確認します。これにより、コマンドライン開発用のオプション コンポーネント(新しいバージョンでは UNIX Development and System Tools、古いバージョンでは Command Line Support)がインストールされていることを確認できます。次に、MacPorts と IPMItool をインストールします。詳細については、好みの検索エンジンを使用するか、次のサイトを参照してください。

https://developer.apple.com/technologies/tools/ http://www.macports.org/

Windows

Windows では、IPMIutil をコンパイルする必要があります。コンパイラにアクセスできない場合は、IPMIutil 自体を使用してコンパイルできます。詳細については、好みの検索エンジンを使用するか、次のサイトを参照してください。

http://ipmiutil.sourceforge.net/

IPMI ユーティリティのコマンドについて

IPMI ユーティリティで使用するコマンドは、次の IPMItool の例に示したセグメントで構成されます。

ipmitool -I lanplus -H IP_address -U user_name command

ipmiutil command -V 4 -J 3 -N IP_address -Uuser_name

このコマンドは、アプライアンスのコマンドラインにユーザを接続します。これによって、ユーザは物理的にそのアプライアンスの近くにいるときと同じようにログインできます。場合によっては、パスワードの入力を求められます。

IPMItool を使用した Serial Over LAN の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Centerおよび7000 & 8000 シリーズ |

任意(Any) |

LOM アクセス権限のある Admin |

ipmitool -I lanplus -H IP_address -U user_name sol activate |

IPMIutil を使用した Serial Over LAN の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Centerおよび7000 & 8000 シリーズ |

任意(Any) |

LOM アクセス権限のある Admin |

ipmiutil -J 3 -H IP_address -U username sol -a |

Lights-Out 管理の概要

Lights-Out 管理(LOM)では、システムにログインすることなく、デフォルトの管理インターフェイス(eth0)から SOL 接続を介して一連の限定操作を実行できます。SOL 接続を作成するコマンドに続いて、次のいずれかの LOM コマンドを使用します。コマンドが完了すると、接続は終了します。電源制御コマンドの中には、70xx Family デバイスに対して有効でないものもあります。

(注) | Firepower 71xx、Firepower 82xx、または Firepower 83xx デバイスのベースボード管理コントローラ(BMC)は、ホストの電源がオンのときにのみ 1 Gbps のリンク速度でアクセスできます。デバイスの電源がオフの場合、BMC は 10/100 Mbps でのみイーサネット リンクを確立できます。したがって、デバイスにリモートから電源供給するために LOM を使用している場合は、10/100 Mbps のリンク速度だけを使用してデバイスをネットワークに接続してください。 |

注意 | まれに、コンピュータがシステムの管理インターフェイスとは異なるサブネットにあり、そのシステムに DHCP が構成されている場合は、LOM 機能にアクセスしようとすると失敗することがあります。この場合は、システムの LOM を無効にして再び有効にするか、または同じサブネット上のコンピュータをシステムとして使用して、その管理インターフェイスを ping することができます。その後、LOM を使用できるようになるはずです。 |

注意 | シスコでは、Intelligent Platform Management Interface(IPMI)標準(CVE-2013-4786)に内在する脆弱性を認識しています。システムの Lights-Out 管理(LOM)を有効にすると、この脆弱性にさらされます。この脆弱性を軽減するために、信頼済みユーザだけがアクセス可能なセキュアな管理ネットワークにシステムを展開し、辞書に載っていない複雑な最大長のパスワードをシステムに対して使用し、それを 3 か月ごとに変更してください。この脆弱性のリスクを回避するには、LOM を有効にしないでください。 |

システムへのアクセス試行がすべて失敗した場合は、LOM を使用してリモートでシステムを再起動できます。SOL 接続がアクティブなときにシステムが再起動すると、LOM セッションが切断されるか、またはタイムアウトする可能性があります。

注意 | システムが別の再起動の試行に応答している間は、システムを再起動しないでください。リモートでシステムを再起動すると、通常の方法でシステムがリブートしないため、データが失われる可能性があります。 |

たとえば、アプライアンスの情報のリストを表示する IPMItool のコマンドは、次のとおりです。

ipmitool -I lanplus -H IP_address -U user_name sdr

(注) | シスコでは、IPMItool バージョン 1.8.12 以降の使用を推奨しています。 |

IPMIutil ユーティリティの同等のコマンドは次のとおりです。

ipmiutil sensor -V 4 -J 3 -N IP_address -U user_name

IPMItool による Lights-Out Management の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Centerおよび7000 & 8000 シリーズ |

任意(Any) |

LOM アクセス権限のある Admin |

ipmitool -I lanplus -H IP_address -U user_name command |

IPMIutil による Lights-Out Management の設定

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

Management Centerおよび7000 & 8000 シリーズ |

任意(Any) |

LOM アクセス権限のある Admin |

ipmiutil -J 3 -H IP_address -U username command |

VMware Tools と仮想システム

VMware Tools は、仮想マシン向けのパフォーマンスを向上させるためのユーティリティ スイートです。これらのユーティリティを使用すると、VMware 製品の便利な機能をフルに活用できます。このシステムでは、VMware 上で実行される Firepower システムの仮想アプライアンスで次のプラグインがサポートされます。

サポートされるすべてのバージョンの ESXi で VMware Tools を有効にすることもできます。サポートされているバージョンの一覧については、『Cisco Firepower NGIPSv for VMware クイック スタート ガイド』を参照してください。VMware Tools のすべての機能については、VMware の Web サイト(http://www.vmware.com/)を参照してください。

VMware 向け Firepower Management Center での VMware ツールの有効化

|

スマート ライセンス |

従来のライセンス |

サポートされるデバイス |

サポートされるドメイン |

アクセス(Access) |

|---|---|---|---|---|

|

任意(Any) |

任意(Any) |

NGIPSv |

グローバルだけ |

Admin |

NGIPSv には Web インターフェイスがないため、NGIPSv で VMware ツールを有効にするには、コマンド ライン インターフェイスを使用する必要があります。Cisco Firepower NGIPSv for VMware クイック スタート ガイドを参照してください。

フィードバック

フィードバック