許可されたトラフィックに対する侵入およびマルウェアの有無のインスペクション

ライセンス:Protection または Malware

侵入ポリシーおよびファイル ポリシーは、トラフィックがその宛先に許可される前の最後の防衛ラインとして、システムの侵入防御、ファイル制御、および AMP 機能を制御します。セキュリティ インテリジェンス ベースのトラフィック フィルタリング、SSL インスペクションの決定(復号化を含む)、復号化および前処理、およびアクセス コントロール ルールの選択は、侵入およびファイルのインスペクションの前に発生します。

侵入ポリシーまたはファイル ポリシーをアクセス コントロール ルールに関連付けることで、アクセス コントロール ルールの条件に一致するトラフィックを通過させる前に、侵入ポリシーまたはファイル ポリシー(またはその両方)を使ってトラフィックを検査するよう、システムに指示できます。アクセス コントロール ルールの条件は単純または複雑のどちらにもできます。セキュリティ ゾーン、ネットワークまたは地理的位置、ポート、アプリケーション、要求された URL、およびユーザごとにトラフィックを制御できます。

システムは、指定した順にアクセス コントロール ルールをトラフィックと照合します。ほとんどの場合、システムは、すべてのルールの条件がトラフィックに一致する場合、最初のアクセス コントロール ルールに従ってネットワーク トラフィックを処理します。アクセス コントロール ルールのアクションによって、システムが一致するトラフィックをどのように処理するかが決まります。一致するトラフィックをモニタ、信頼、ブロック、または許可(追加のインスペクションあり/なし)することができます。を参照してください。 ルール アクションを使用したトラフィック処理とインスペクションの決定

インタラクティブ ブロック ルールには、許可ルールと同じインスペクション オプションがあることに留意してください。これにより、あるユーザが警告ページをクリック スルーすることによってブロックされた Web サイトをバイパスした場合に、悪意のあるコンテンツがないかトラフィックを検査できます。詳細については、インタラクティブ ブロッキング アクション:ユーザが Web サイト ブロックをバイパスすることを許可するを参照してください。

ポリシー内のモニタ以外のアクセス コントロール ルールのいずれにも一致しないトラフィックは、デフォルト アクションによって処理されます。システムはデフォルト アクションによって許可されたトラフィックに対し侵入の有無を検査できますが、禁止されたファイルまたはマルウェアの有無は検査できないことに注意してください。アクセス コントロールのデフォルト アクションにファイル ポリシーを関連付けることはできません。

(注) |

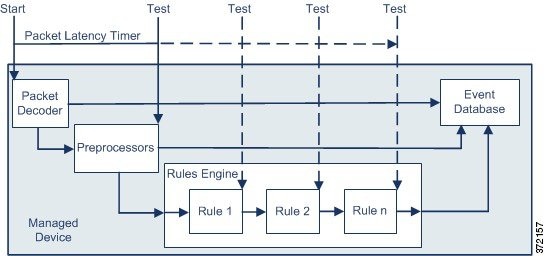

場合によっては、接続がアクセス コントロール ポリシーによって分析される場合、システムはトラフィックを処理するアクセス コントロール ルール(存在する場合)を決定する前に、その接続の最初の数パケットを処理し通過を許可する必要があります。しかし、これらのパケットは検査されないまま宛先に到達することはないので、デフォルト侵入ポリシーと呼ばれる侵入ポリシーを使用して、パケットを検査し侵入イベントを生成できます。 |

上記のシナリオの詳細と、ファイル ポリシーおよび侵入ポリシーをアクセス コントロール ルールおよびアクセス コントロールのデフォルト アクションに関連付ける手順については、以下を参照してください。

ファイル インスペクションおよび侵入インスペクションの順序について

ライセンス:Protection または Malware

(注) |

侵入防御のデフォルト アクションによって許可されたトラフィックは、侵入の有無について検査されますが、禁止されたファイルまたはマルウェアの有無については検査されません。アクセス コントロールのデフォルト アクションにファイル ポリシーを関連付けることはできません。 |

同じルールでファイル インスペクションと侵入インスペクションの両方を実行する必要はありません。許可ルールまたはインタラクティブ ブロック ルールに一致する接続の場合:

-

ファイル ポリシーがない場合、トラフィック フローは侵入ポリシーによって決まります

-

侵入ポリシーがない場合、トラフィック フローはファイル ポリシーによって決まります

ヒント |

システムは、信頼されたトラフィックに対してはどんなインスペクションも実行しません。 |

アクセス コントロール ルールによって処理される単一接続の場合、ファイル インスペクションは侵入インスペクションの前に行われます。つまり、システムは侵入の有無についてファイル ポリシーによってブロックされたファイルを検査しません。ファイル インスペクション内では、タイプによる単純なブロッキングの方が、マルウェア インスペクションおよびブロッキングよりも優先されます。

(注) |

ファイルがセッションで検出されブロックされるまで、セッションからのパケットは侵入インスペクションの対象になります。 |

たとえば、アクセス コントロール ルールで定義された特定のネットワーク トラフィックを正常に許可するシナリオを考えてください。ただし、予防措置として、実行可能ファイルのダウンロードをブロックし、ダウンロードされた PDF のマルウェア インスペクションを行って検出された場合はブロックし、トラフィックに対して侵入インスペクションを実行する必要があるとします。

一時的に許可するトラフィックの特性に一致するルールを持つアクセス コントロール ポリシーを作成し、それを侵入ポリシーとファイル ポリシーの両方に関連付けます。ファイル ポリシーはすべての実行可能ファイルのダウンロードをブロックし、マルウェアを含む PDF の検査およびブロックも行います。

-

まず、システムはファイル ポリシーで指定された単純なタイプ マッチングに基づいてすべての実行可能ファイルのダウンロードをブロックします。これはすぐにブロックされるため、これらのファイルは、マルウェア クラウド ルックアップの対象にも侵入インスペクションの対象にもなりません。

-

次に、システムは、ネットワーク上のホストにダウンロードされた PDF に対するマルウェア クラウド ルックアップを実行します。マルウェア ファイルの性質を持つ PDF はすべてブロックされ、侵入インスペクションの対象にはなりません。

-

最後に、システムはアクセス コントロール ルールに関連付けられている侵入ポリシーを使用して、ファイル ポリシーでブロックされなかったファイルを含む残りのトラフィック全体を検査します。

AMP またはファイル制御を実行するアクセス コントロール ルールの設定

ライセンス:Protection または Malware

アクセス コントロール ポリシーは、複数のアクセス コントロール ルールをファイル ポリシーに関連付けることができます。ファイル インスペクションを許可アクセス コントロール ルールまたはインタラクティブ ブロック アクセス コントロール ルールに設定でき、これによって、トラフィックが最終宛先に到達する前に、異なるファイルおよびマルウェアのインスペクション プロファイルをネットワーク上のさまざまなタイプのトラフィックと照合できます。

システムはファイル ポリシーの設定に従って禁止されたファイル(マルウェアを含む)を検出すると、イベントを自動的にロギングします。ログファイルまたはマルウェア イベントが必要ない場合は、アクセス コントロール ルールごとにこのロギングを無効にできます。アクセス コントロール ルールにファイル ポリシーを関連付けた後、アクセス コントロール ルール エディタの [Logging] タブで [Log Files] チェックボックスをオフにします。詳細については、許可された接続のファイルおよびマルウェア イベント ロギングの無効化を参照してください。

また、システムは、呼び出し元のアクセス コントロール ルールのロギング設定に関係なく、関連付けられた接続の終了をロギングします。「ファイル イベントとマルウェア イベントに関連付けられた接続(自動)」を参照してください。

アクセス コントロール ルールにファイル ポリシーを関連付けるには、次の手順を実行します。

手順

| ステップ 1 |

[Configuration] > [ASA FirePOWER Configuration] > [Policies] > [Access Control] の順に選択します。 [Access Control Policy] ページが表示されます。 |

| ステップ 2 |

アクセス コントロール ルールを使用して AMP またはファイル制御を設定するアクセス コントロール ポリシーの横にある編集アイコン( |

| ステップ 3 |

新しいルールを作成するか、または既存のルールを編集します。を参照してください。アクセス コントロール ルールの作成および編集 アクセス コントロール ルール エディタが表示されます。 |

| ステップ 4 |

ルール アクションが [Allow]、[Interactive Block]、または [Interactive Block with reset] のいずれかに設定されていることを確認します。 |

| ステップ 5 |

[Inspection] タブを選択します。 [Inspection] タブが表示されます。 |

| ステップ 6 |

アクセス コントロール ルールに一致するトラフィックを検査する場合は [File Policy] を選択し、または一致するトラフィックに対するファイル インスペクションを無効にする場合は [None] を選択します。 表示される編集アイコン( |

| ステップ 7 |

[Add] をクリックしてルールを保存します。 ルールが保存されます。変更を反映させるには、アクセス コントロール ポリシーを保存して適用する必要があります。を参照してください。 設定変更の導入 |

侵入防御を実行するアクセス コントロール ルールの設定

ライセンス:Protection

アクセス コントロール ポリシーは、複数のアクセス コントロール ルールを侵入ポリシーに関連付けることができます。侵入インスペクションを許可アクセス コントロール ルールまたはインタラクティブ ブロック アクセス コントロール ルールに設定でき、これによって、トラフィックが最終宛先に到達する前に、異なる侵入インスペクション プロファイルをネットワーク上のさまざまなタイプのトラフィックと照合できます。

システムが侵入ポリシーを使用してトラフィックを評価する場合、関連付けられた変数セットが使用されます。セット内の変数は、侵入ルールで一般的に使用される値を表し、送信元および宛先の IP アドレスおよびポートを識別します。侵入ポリシーにある変数を使用して、ルール抑制および動的ルール状態にある IP アドレスを表すこともできます。

ヒント |

システム提供の侵入ポリシーを使用する場合であっても、正確にネットワーク環境を反映するためにシステムの侵入変数を設定することを強く推奨します。少なくとも、デフォルトのセットにあるデフォルトの変数を変更します。を参照してください。 事前定義されたデフォルト変数の最適化 |

異なる侵入ポリシー変数セットのペアを各許可ルールおよびインタラクティブ ブロック ルール(およびデフォルト アクション)と関連付けることができますが、ターゲット デバイスが設定されたとおりにインスペクションを実行するのに必要なリソースを不足している場合は、アクセス コントロール ポリシーを適用できません。詳細については、パフォーマンスを向上させるためのルールの簡素化を参照してください。

システムによって提供される侵入ポリシーとカスタム侵入ポリシーについて

シスコでは ASA FirePOWER モジュールで複数の侵入ポリシーを提供しています。システムによって提供される侵入ポリシーを使用することで、シスコ脆弱性調査チーム(VRT)の経験を活用できます。これらのポリシーでは、VRT は侵入ルールおよびプリプロセッサ ルールの状態を設定し、詳細設定の初期設定も提供します。システムによって提供されるポリシーをそのまま使用するか、またはカスタム ポリシーのベースとして使用できます。カスタム ポリシーを作成すれば、環境内のシステムのパフォーマンスを向上させ、ネットワーク上で発生する悪意のあるトラフィックやポリシー違反に焦点を当てたビューが提供されます。

お客様が独自に作成するカスタム ポリシーに加えて、システムは初期インライン ポリシーと初期パッシブ ポリシーの 2 つのカスタム ポリシーを提供しています。これらの 2 つの侵入ポリシーは、基本ポリシーとして「Balanced Security and Connectivity」侵入ポリシーを使用します。両者の唯一の相違点は [Drop When Inline ] の設定です。インライン ポリシーではドロップ動作が有効化され、パッシブ ポリシーでは無効化されています。詳細については、システムによって提供されるポリシーとカスタム ポリシーの比較を参照してください。

接続イベントおよび侵入イベントのロギング

アクセス コントロール ルールで呼び出された侵入ポリシーは、侵入を検出すると、侵入イベントを生成します。また、システムはアクセス コントロール ルールのロギング設定に関係なく、侵入が発生した接続の終了を自動的にロギングします。「侵入に関連付けられた接続(自動)」を参照してください。

アクセス コントロール ルールに侵入ポリシーを関連付けるには、次の手順を実行します。

手順

| ステップ 1 |

[Configuration] > [ASA FirePOWER Configuration] > [Policies] > [Access Control Policy] の順に選択します。 [Access Control Policy] ページが表示されます。 |

||

| ステップ 2 |

アクセス コントロール ルールを使用して侵入インスペクションを設定するアクセス コントロール ポリシーの横にある編集アイコン( |

||

| ステップ 3 |

新しいルールを作成するか、または既存のルールを編集します。を参照してください。 アクセス コントロール ルールの作成および編集 アクセス コントロール ルール エディタが表示されます。 |

||

| ステップ 4 |

ルール アクションが [Allow]、[Interactive Block]、または [Interactive Block with reset] のいずれかに設定されていることを確認します。 |

||

| ステップ 5 |

[Inspection] タブを選択します。 [Inspection] タブが表示されます。 |

||

| ステップ 6 |

システムによって提供されるまたはカスタムの侵入ポリシーを選択するか、またはアクセス コントロール ルールに一致するトラフィックに対する侵入インスペクションを無効にするには [None] を選択します。 カスタム侵入ポリシーを選択する場合は、表示される編集アイコン(

|

||

| ステップ 7 |

オプションで、侵入ポリシーに関連付けられている変数セットを変更します。 表示される編集アイコン( |

||

| ステップ 8 |

[Save] をクリックしてルールを保存します。 ルールが保存されます。変更を反映させるには、アクセス コントロール ポリシーを保存して適用する必要があります。を参照してください。 設定変更の導入 |

)をクリックします。

)をクリックします。

フィードバック

フィードバック