復号ルール ベスト プラクティス

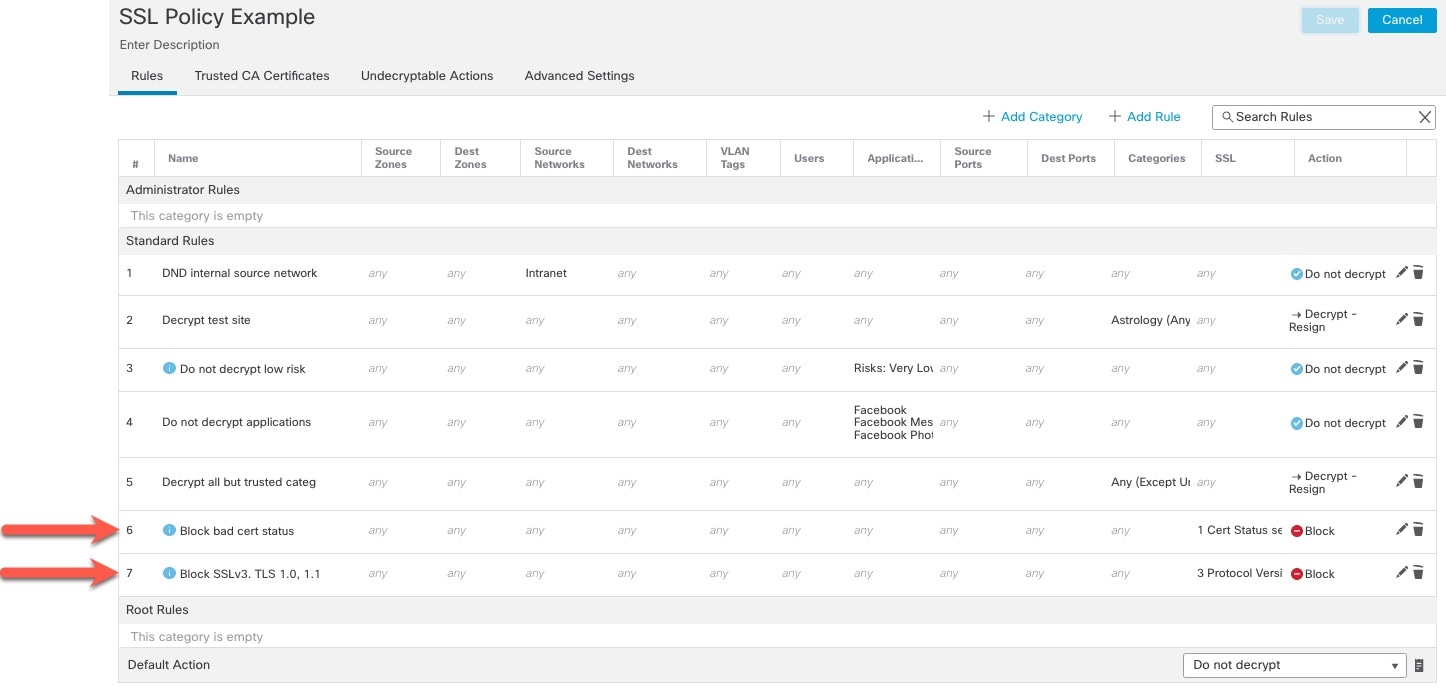

この章では、復号ルール を持つ SSL ポリシーの例を示し、シスコのベストプラクティスと推奨事項について説明します。まず、SSL ポリシーとアクセス コントロール ポリシーの設定について説明し、次にすべてのルール、および特定の方法でルールを順序付けすることを推奨する理由について説明します。

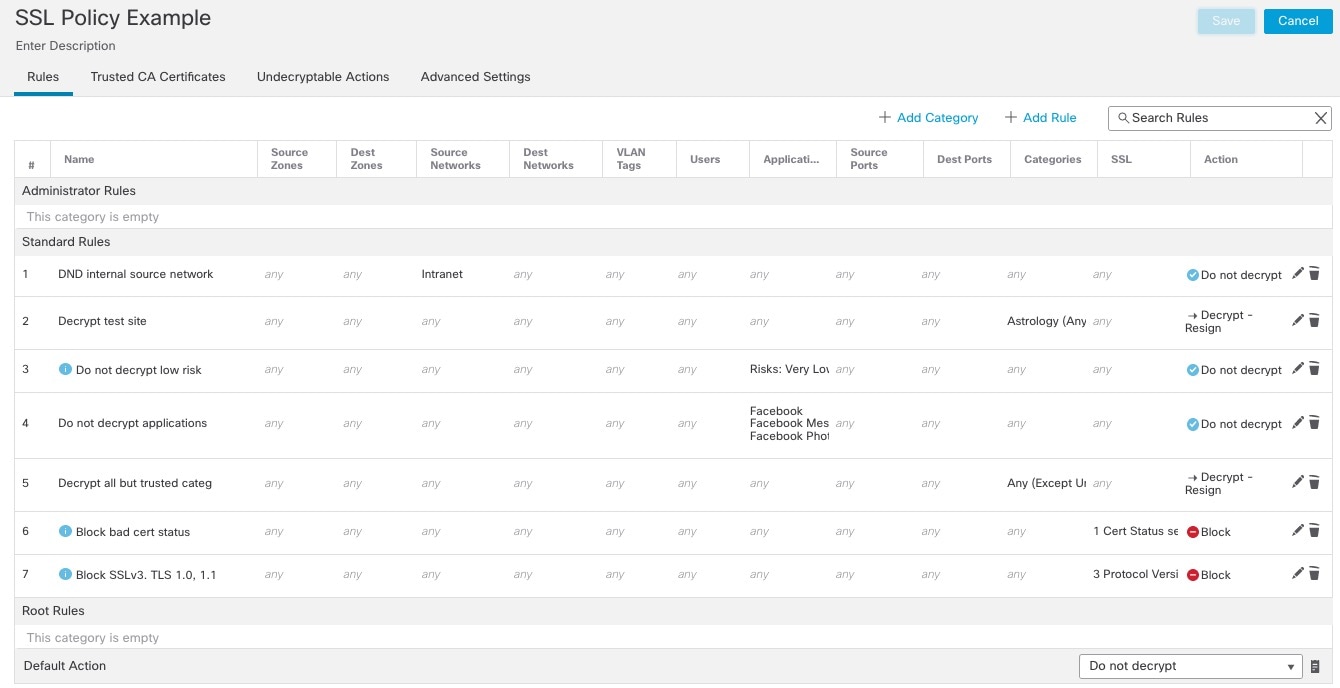

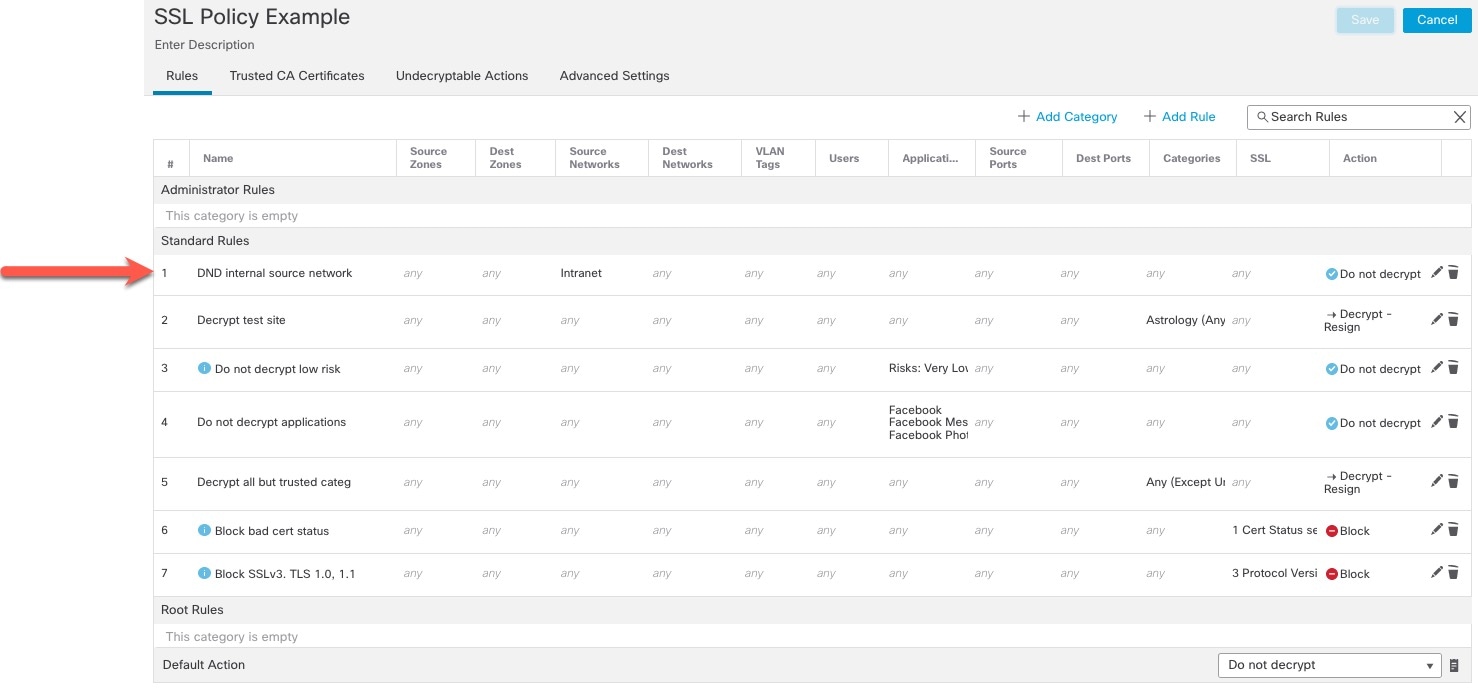

以下は、この章で説明する SSL ポリシーです。

プレフィルタとフローオフロードによる検査のバイパス

プレフィルタはアクセス制御の最初のフェーズで、システムがより大きいリソース消費の評価を実行する前に行われます。プレフィルタリングはシンプルかつ高速で、初期に実行されます。プレフィルタリングでは、限定された外部ヘッダーを基準にしてトラフィックを迅速に処理します。内部ヘッダーを使用し、より堅牢なインスペクション機能を備えた後続の評価とこのプレフィルタリングを比較します。

次の目的でプレフィルタリングを設定します。

-

パフォーマンスの向上:インスペクションを必要としないトラフィックの除外は、早ければ早いほど適切です。特定のタイプのプレーン テキストをファストパスまたはブロックし、カプセル化された接続を検査することなく外側のカプセル化ヘッダーに基づいてトンネルをパススルーします。早期処理のメリットがあるその他の接続についても、ファストパスやブロックをすることができます。

-

カプセル化トラフィックに合わせたディープインスペクションの調整:同じ検査基準を使用してカプセル化接続を後で処理できるように、特定のタイプのトンネルを再区分できます。アクセス制御はプレフィルタ後に内側のヘッダーを使用するため、再区分は必須です。

Firepower 4100/9300 が使用可能な場合は、大規模なフローオフロードを使用できます。フローオフロードは、信頼できるトラフィックに検査エンジンをバイパスさせてパフォーマンスを向上させる手法です。たとえば、データセンターでサーバーのバックアップを転送するために使用できます。

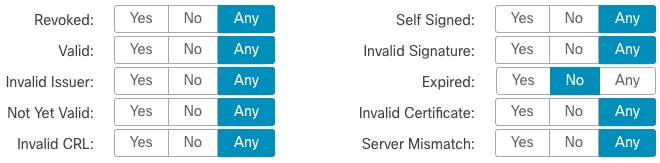

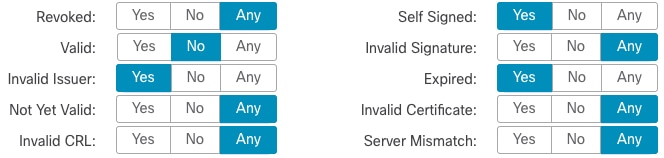

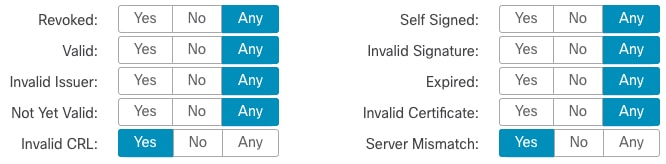

[復号しない(Do Not Decrypt)] のベストプラクティス

トラフィックのロギング

何もログに記録しない [復号しない(Do Not Decrypt)] ルールは、管理対象デバイスでの処理に時間がかかるため、作成しないことを推奨します。いずれかの 復号ルールタイプを設定する場合は、ロギングを有効にして、一致するトラフィックを確認できるようにします。

復号できないトラフィックのガイドライン

Web サイト自体が復号できない、または Web サイトで SSL ピン留めが使用されている場合、特定のトラフィックを復号できないと判断できます。SSL ピン留めでは、ブラウザにエラーが表示されることなく、復号されたサイトへのユーザーアクセスが効果的に阻止されます。

証明書のピン留めの詳細については、TLS/SSL のピニングについてを参照してください。

そのようなサイトのリストは次のように管理されています。

-

Cisco-Undecryptable-Sites という名前の識別名(DN)グループ

-

ピン留めされた証明書のアプリケーションフィルタ

トラフィックを復号しており、ユーザーが復号されたサイトにアクセスしたときにブラウザにエラーが表示されないようにする場合は、復号ルール の下部に [復号しない(Do Not Decrypt)] ルールを設定することを推奨します。

ピン留めされた証明書のアプリケーションフィルタの設定例を次に示します。

![アプリケーションタイプのピン留めされた証明書を [復号しない(Do Not Decrypt)] ルールで使用して、ユーザーがピン留めされたサイトを参照するときにエラーが表示されないようにします。](/content/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464958.jpg)

[復号-再署名(Decrypt - Resign)] と [復号-既知のキー(Decrypt - Known Key)] のベストプラクティス

このトピックでは、[復号-再署名(Decrypt - Resign)] と [復号-既知のキー(Decrypt - Known Key)] のベストプラクティスについて説明します。復号ルール

[復号-再署名(Decrypt - Resign)]:証明書のピン留めによるベストプラクティス

一部のアプリケーションでは、アプリケーション自体に元のサーバー証明書のフィンガープリントを埋め込む、ピニングまたは証明書ピニングと呼ばれる技術が使用されます。TLS/SSL そのため、[復号 - 再署名(Decrypt - Resign)] アクションで 復号ルール を設定した場合は、アプリケーションが管理対象デバイスから再署名された証明書を受信すると、検証が失敗し、接続が中断されます。

TLS/SSL のピン留めは中間者攻撃を避けるために使用されるため、防止または回避する方法はありません。次の選択肢があります。

-

そのアプリケーション用に、[復号-再署名(Decrypt - Resign)] ルールよりも順序が前の、[復号しない(Do Not Decrypt)] ルールを作成します。

-

Web ブラウザを使用してアプリケーションにアクセスするようユーザに指示します。

証明書のピン留めの詳細については、Cisco Secure Firewall Management Center デバイス構成ガイド「SSL pinning」セクションを参照してください。

[復号-既知のキー(Decrypt - Known Key)] のベストプラクティス

[復号-既知のキー(Decrypt - Known Key)] ルールアクションは、内部サーバーに向かうトラフィックに使用するアクションなので、ルール([ネットワーク(Networks)] ルール条件)には宛先ネットワークを常に追加する必要があります。その結果、サーバーが配置されているネットワークにトラフィックが直接送信され、ネットワーク上のトラフィックが減少します。

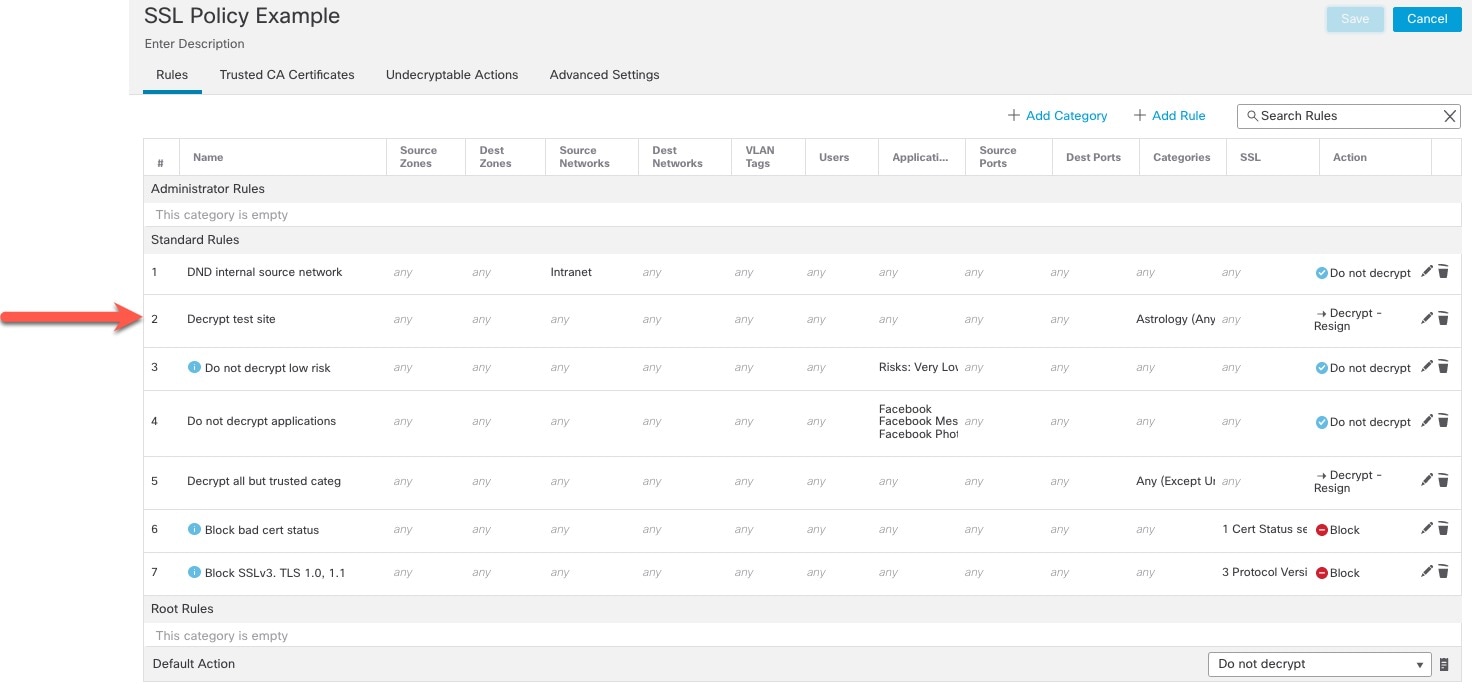

最初に配置する 復号ルール

パケットの最初の部分に一致するルールを最初に配置します。例として、IP アドレスを参照するルール([ネットワーク(Networks)] ルール条件)があります。

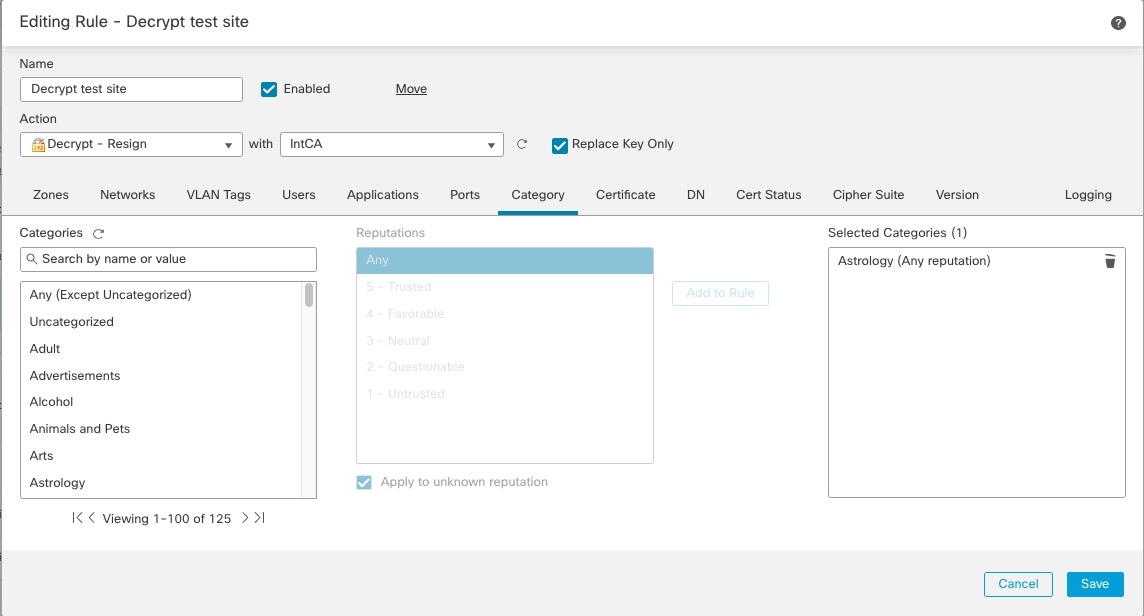

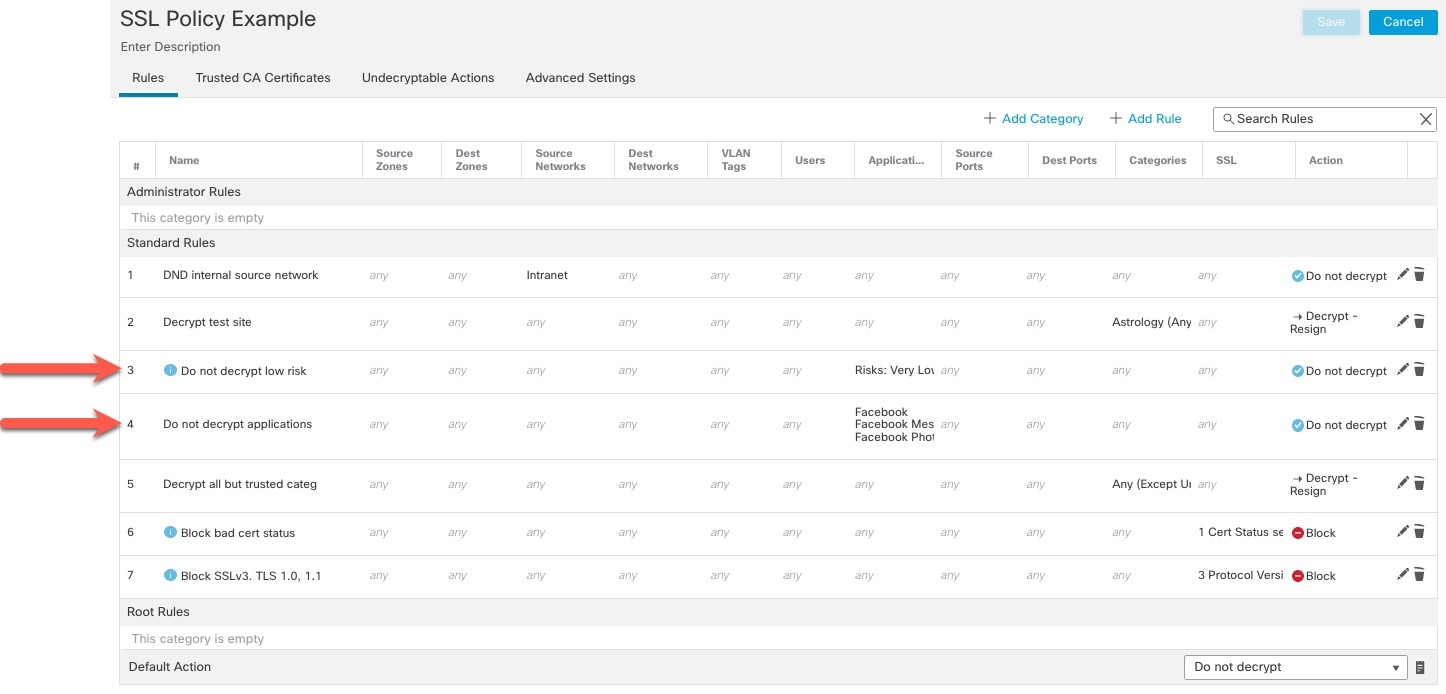

最後に配置する 復号ルール

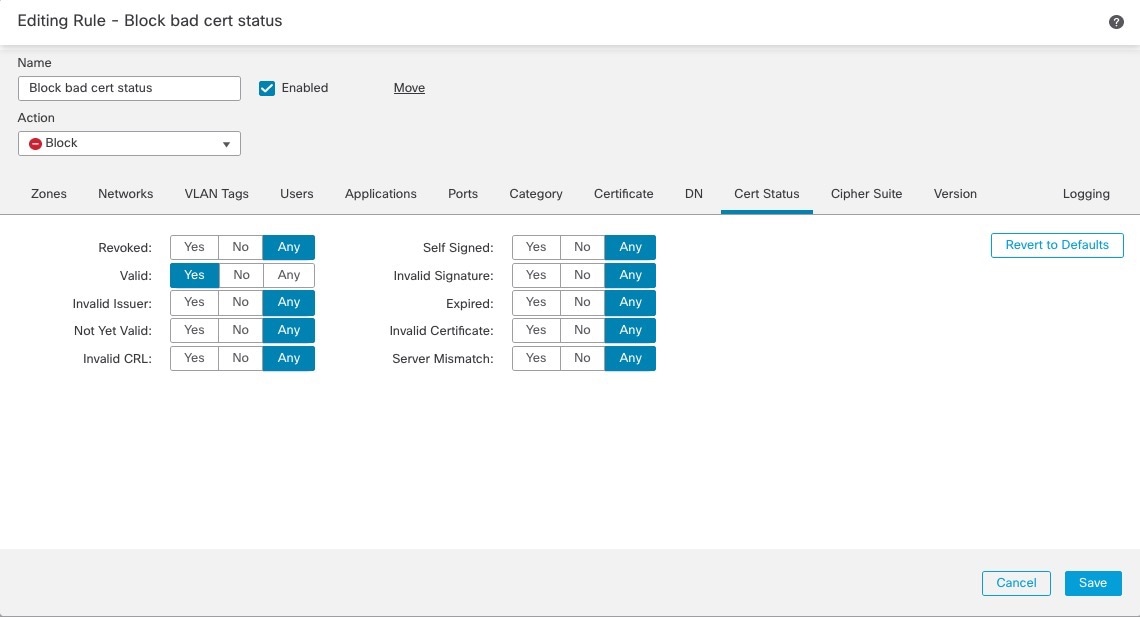

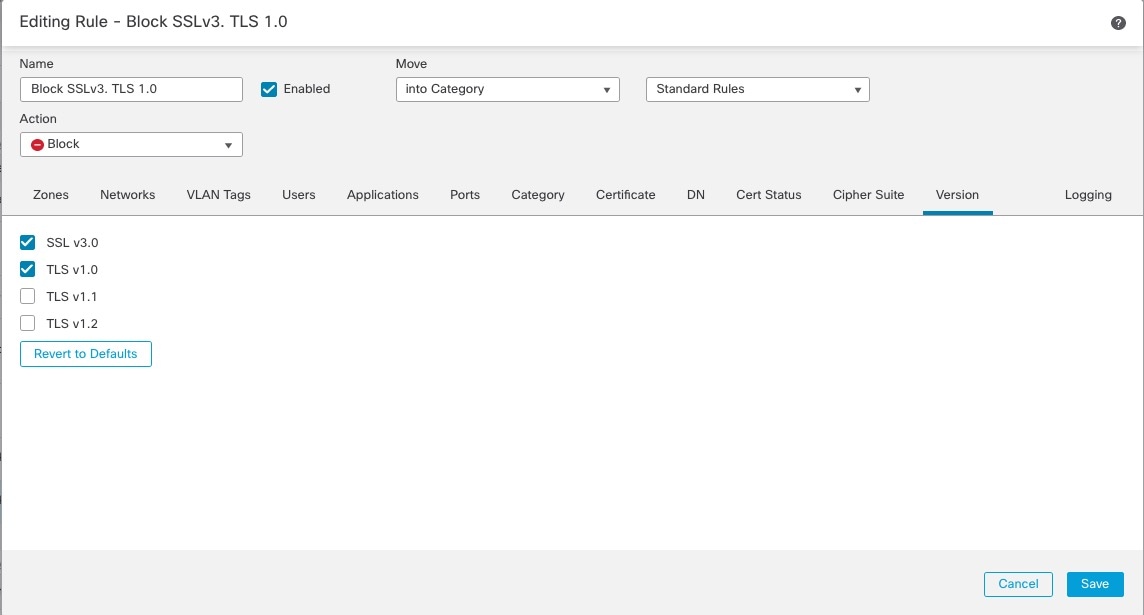

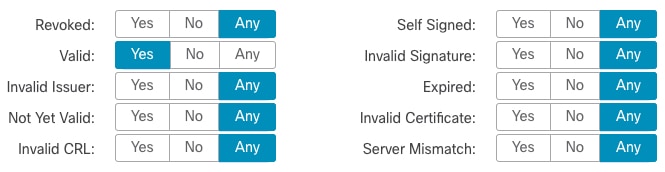

次のルール条件を持つルールは最後に配置する必要があります。そのようなルールの場合、システムでトラフィックを長時間検査する必要があるためです。

-

アプリケーション

-

カテゴリ

-

証明書

-

識別名(DN)

-

証明書ステータス

-

暗号スイート

-

バージョン

![[編集(edit)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[ロギング(Logging)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447741.jpg) )

)

![[ロギング(Logging)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447372.jpg) )

)

![このルールでは、[ネットワーク(Networks)] タブページですでに定義してある内部ネットワークを指定します。内部ネットワークを定義するには、[オブジェクト(Objects)] > [オブジェクト管理(Object Management)] > [ネットワーク(Network)] の順に選択します。](/content/dam/en/us/td/i/400001-500000/450001-460000/455001-456000/455869.jpg)

![このサンプルルールは、[低(Low)] および [非常に低(Very Low)] のリスクカテゴリに一致するように [アプリケーション(Applications)] タブページで指定します。](/content/dam/en/us/td/i/400001-500000/450001-460000/455001-456000/455872.jpg)

![[アプリケーション(Applications)] タブページでも、リスクが低いと思われるアプリケーションを指定できます。この場合は、Facebook、Facebook Message、および Facebook Photos です。証明書のピン留め(ピンニング)を使用する Web サイトを復号から除外することもできます。](/content/dam/en/us/td/i/400001-500000/460001-470000/464001-465000/464959.jpg)

![[復号-再署名(Decrypt - Resign)] ルールでは、[キーのみを置換(Replace Key Only)] ボックスをオンにすることを推奨します。そうすることで、ユーザーが自己署名証明書を使用する Web サイトにアクセスすると、ブラウザに警告が表示されます。](/content/dam/en/us/td/i/400001-500000/450001-460000/455001-456000/455860.jpg)

![このルールの場合、[カテゴリ(Category)] タブページの [カテゴリ(Categories)] リストで [任意(未分類を除く)(Any (Except Uncategorized))] をクリックし、[レピュテーション(Reputations)] リストで [任意(Any)] をクリックしてから、[ルールに追加(Add to Rule)] をクリックします。](/content/dam/en/us/td/i/400001-500000/450001-460000/455001-456000/455862.jpg)

)

)![このサンプルルール条件では、GoodBakery 識別名が [サブジェクトDN(Subject DNs)] リストに追加され、対応する共通名が [発行DN(Issue DNs )] リストに追加されます。この条件では、サブジェクトまたは発行者でトラフィックが照合されますが、サブジェクトのみで照合するのがより一般的です。](/content/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446354.jpg)

フィードバック

フィードバック