スタティック ルートとデフォルト ルートについて

接続されていないホストまたはネットワークにトラフィックをルーティングするには、スタティックルーティングとダイナミックルーティングのどちらかを使用して、ホストまたはネットワークへのルートを定義する必要があります。通常は、少なくとも 1 つのスタティック ルート、つまり、他の方法でデフォルトのネットワーク ゲートウェイにルーティングされていない、すべてのトラフィック用のデフォルト ルート(通常、ネクスト ホップ ルータ)を設定する必要があります。

デフォルトルート

最も単純なオプションは、すべてのトラフィックをアップストリームルータに送信するようにデフォルトスタティックルートを設定して、トラフィックのルーティングをルータに任せることです。デフォルト ルートは、既知のルートもスタティック ルートも指定されていない IP パケットすべてを、Threat Defense デバイスが送信するゲートウェイの IP アドレスを特定するルートです。デフォルト スタティック ルートとは、つまり宛先の IP アドレスとして 0.0.0.0/0(IPv4)または ::/0(IPv6)が指定されたスタティック ルートのことです。

デフォルト ルートを常に定義する必要があります。

脅威に対する防御 には、データインターフェイスと管理専用インターフェイス(特別な Linux 管理インターフェイスを含む)用の個別のルーティングテーブルがあります。データルーティングテーブルのデフォルトルートのみ追加できます。脅威に対する防御 は、Linux 管理インターフェイスにトラフィックを送信する管理専用ルーティングテーブルにデフォルトルートを自動的に追加します。このルートでは、Linux ルーティングテーブルで個別のルートルックアップが行われます。脅威に対する防御 CLI configure network static-routes コマンドを使用して、管理インターフェイスで使用可能な Linux ルーティングテーブルにスタティックルートを追加できます。

(注) |

デフォルトの Linux ルートは、configure network ipv4 または configure network ipv6 コマンドで設定します。 |

スタティック ルート

次の場合は、スタティック ルートを使用します。

-

ネットワークがサポート対象外のルータ ディスカバリ プロトコルを使用している。

-

ネットワークが小規模でスタティック ルートを容易に管理できる。

-

ルーティング プロトコルが関係するトラフィックまたは CPU のオーバーヘッドをなくす必要がある。

-

場合によっては、デフォルト ルートだけでは不十分である。デフォルトのゲートウェイでは宛先ネットワークに到達できない場合があるため、スタティック ルートをさらに詳しく設定する必要があります。たとえば、デフォルトのゲートウェイが外部の場合、デフォルト ルートは、Threat Defense デバイス に直接接続されていない内部ネットワークにはまったくトラフィックを転送できません。

-

ダイナミック ルーティング プロトコルをサポートしていない機能を使用している。

-

仮想ルータはスタティックルートを使用して、ルートリークを作成します。ルートリークは、仮想ルータのインターフェイスから別の仮想ルータ内の別のインターフェイスへのトラフィックフローを可能にします。詳細については、仮想ルータの相互接続を参照してください。

不要なトラフィックをドロップするための null0 インターフェイスへのルート

アクセス ルールを使用すると、ヘッダーに含まれている情報に基づいてパケットをフィルタ処理することができます。null0 インターフェイスへのスタティック ルートは、アクセス ルールを補完するソリューションです。null0 ルートを使用して不要なトラフィックや望ましくないトラフィックを転送することで、トラフィックをドロップできます。

スタティック null0 ルートには、推奨パフォーマンス プロファイルが割り当てられます。また、スタティック null0 ルートを使用して、ルーティング ループを回避することもできます。BGP では、リモート トリガ型ブラック ホール ルーティングのためにスタティック null0 ルートを活用できます。

ルートのプライオリティ

-

特定の宛先が特定されたルートはデフォルト ルートより優先されます。

-

宛先が同じルートが複数存在する場合(スタティックまたはダイナミック)、ルートのアドミニストレーティブ ディスタンスによってプライオリティが決まります。スタティック ルートは 1 に設定されるため、通常、それらが最もプライオリティの高いルートです。

-

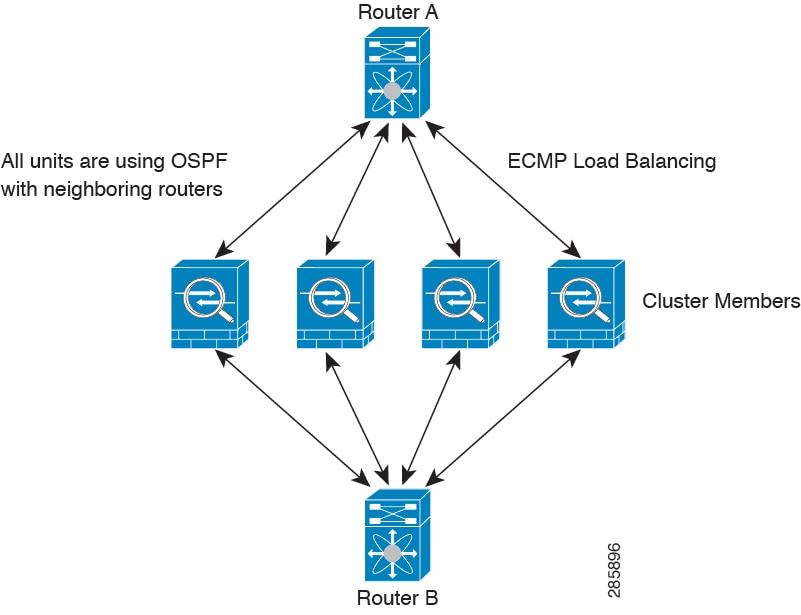

宛先かつアドミニストレーティブ ディスタンスが同じスタティック ルートが複数存在する場合は、等コスト マルチパス(ECMP)ルーティングを参照してください。

-

[トンネル化(Tunneled)] オプションを使用してトンネルから出力されるトラフィックの場合、このルートが他の設定済みルートまたは学習されたデフォルト ルートをすべてオーバーライドします。

トランスペアレント ファイアウォール モードおよびブリッジ グループのルート

ブリッジ グループ メンバー インターフェイスを通じて直接には接続されていないネットワークに向かう Threat Defense デバイス で発信されるトラフィックの場合、Threat Defense デバイス がどのブリッジ グループ メンバー インターフェイスからトラフィックを送信するかを認識するように、デフォルト ルートまたはスタティック ルートを設定する必要があります。Threat Defense デバイス で発信されるトラフィックには、syslog サーバーまたは SNMP サーバーへの通信が含まれることもあります。1 つのデフォルト ルートで到達できないサーバーがある場合、スタティック ルートを設定する必要があります。トランスペアレント モードの場合、ゲートウェイ インターフェイスに BVI を指定できません。メンバー インターフェイスのみが使用できます。ルーテッド モードのブリッジ グループの場合、スタティック ルートに BVI を指定する必要があります。メンバー インターフェイスを指定することはできません。詳細については、を参照してください。

スタティック ルート トラッキング

スタティック ルートの問題の 1 つは、ルートがアップ状態なのかダウン状態なのかを判定する固有のメカニズムがないことです。スタティック ルートは、ネクスト ホップ ゲートウェイが使用できなくなった場合でも、ルーティング テーブルに保持されています。スタティック ルートは、Threat Defense デバイス 上の関連付けられたインターフェイスがダウンした場合に限りルーティング テーブルから削除されます。

スタティック ルート トラッキング機能には、スタティック ルートの使用可能状況を追跡し、プライマリ ルートがダウンした場合のバックアップ ルートをインストールするための方式が用意されています。たとえば、ISP ゲートウェイへのデフォルト ルートを定義し、かつ、プライマリ ISP が使用できなくなった場合に備えて、セカンダリ ISP へのバックアップ デフォルト ルートを定義できます。

Threat Defense デバイス では、Threat Defense デバイス が ICMP エコー要求を使用してモニタする宛先ネットワーク上でモニタリング対象スタティック ルートを関連付けることでスタティック ルート トラッキングを実装します。指定された時間内にエコー応答がない場合は、そのホストはダウンしていると見なされ、関連付けられたルートはルーティング テーブルから削除されます。削除されたルートに代わって、メトリックが高い追跡対象外のバックアップ ルートが使用されます。

モニタリング対象の選択時には、その対象が ICMP エコー要求に応答できることを確認してください。対象には任意のネットワーク オブジェクトを選択できますが、次のものを使用することを検討する必要があります。

-

ISP ゲートウェイ アドレス(デュアル ISP サポート用)

-

ネクスト ホップ ゲートウェイ アドレス(ゲートウェイの使用可能状況に懸念がある場合)

-

Threat Defense デバイス が通信を行う必要のある対象ネットワーク上のサーバー(syslog サーバーなど)

-

宛先ネットワーク上の永続的なネットワーク オブジェクト

(注) |

夜間にシャットダウンする PC は適しません。 |

スタティック ルート トラッキングは、スタティックに定義されたルートや、DHCP または PPPoE を通じて取得したデフォルト ルートに対して設定することができます。設定済みのルート トラッキングでは、複数のインターフェイス上の PPPoE クライアントだけを有効化することができます。

フィードバック

フィードバック