- はじめに

- 概要

- CLI の使用方法

- スイッチの IP アドレスおよびデフォルト ゲー トウェイの割り当て

- Cisco IOS Configuration Engine の設定

- スイッチ スタックの管理

- スイッチのクラスタ化

- スイッチの管理

- SDM テンプレートの設定

- Catalyst 3750-X StackPower の設定

- スイッチベース認証の設定

- IEEE 802.1x ポートベース認証の設定

- Web ベース認証の設定

- インターフェイス特性の設定

- VLAN の設定

- VTP の設定

- 音声 VLAN の設定

- プライベート VLAN の設定

- IEEE 802.1Q トンネリングおよびレイヤ 2 プロトコル トンネリングの設定

- STP の設定

- MSTP の設定

- オプションのスパニングツリー機能の設定

- Flex Link および MAC アドレス テーブル 移動更新機能の設定

- DHCP 機能および IP ソース ガードの設定

- ダイナミック ARP インスペクションの設定

- IPv6 MLD スヌーピングの設定

- IGMP スヌーピングおよび MVR の設定

- CDP の設定

- ポート単位のトラフィック制御の設定

- LLDP、LLDP-MED、有線ロケーション サー ビスの設定

- UDLD の設定

- SPAN および RSPAN の設定

- RMON の設定

- システム メッセージ ロギングの設定

- SNMP の設定

- 組み込みイベント マネージャの設定

- ACL によるネットワーク セキュリティの設定

- QoS の設定

- IPv6 ACL の設定

- EtherChannel およびリンクステート トラッ キングの設定

- TelePresence E911 IP Phone のサポートの 設定

- IP ユニキャスト ルーティングの設定

- IPv6 ユニキャスト ルーティングの設定

- HSRP の設定

- Cisco IOS IP SLA 動作の設定

- 拡張オブジェクト トラッキングの設定

- WCCP を使用したキャッシュ サービスの設定

- IP マルチキャスト ルーティングの設定

- MSDP の設定

- フォールバック ブリッジングの設定

- トラブルシューティング

- オンライン診断の設定

- サポート対象 MIB

- Cisco IOS ファイル システム、コンフィギュ レーション ファイル、およびソフトウェア イ メージの操作

- Cisco IOS Release 12.2(55)SE でサポート されていないコマンド

- 索引

Catalyst 3750-X および 3560-X スイッチ ソフトウェア コンフィギュレーション ガイド,12.2(55)SE

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月12日

章のタイトル: SPAN および RSPAN の設定

SPAN および RSPAN の設定

この章では、Catalyst 3750-X または 3560-X スイッチに Switched Port Analyzer(SPAN; スイッチド ポート アナライザ)および Remote SPAN(RSPAN; リモート SPAN)を設定する方法について説明します。特に明記しないかぎり、 スイッチ という用語は Catalyst 3750-X または 3560-X スタンドアロン スイッチおよび Catalyst 3750-X スイッチ スタックを意味します。

(注) この章で使用するコマンドの構文および使用方法の詳細については、このリリースのコマンド リファレンスを参照してください。

SPAN および RSPAN の概要

ポートまたは VLAN を通過するネットワーク トラフィックを解析するには、SPAN または RSPAN を使用して、そのスイッチ上、またはネットワーク アナライザやその他のモニタリング デバイス、あるいはセキュリティ デバイスに接続されている別のスイッチ上のポートにトラフィックのコピーを送信します。SPAN は送信元ポート上または送信元 VLAN 上で受信、送信、または送受信されたトラフィックを宛先ポートにコピー(ミラーリング)して、解析します。SPAN は送信元ポートまたは VLAN 上のネットワーク トラフィックのスイッチングには影響しません。宛先ポートは SPAN 専用にする必要があります。SPAN または RSPAN セッションに必要なトラフィック以外、宛先ポートがトラフィックを受信したり転送したりすることはありません。

SPAN を使用してモニタできるのは、送信元ポートを出入りするトラフィックまたは送信元 VLAN に出入りするトラフィックだけです。送信元 VLAN にルーティングされたトラフィックはモニタできません。たとえば、着信トラフィックをモニタしている場合、別の VLAN から送信元 VLAN にルーティングされているトラフィックはモニタできません。ただし、送信元 VLAN で受信し、別の VLAN にルーティングされるトラフィックは、モニタできます。

ネットワーク セキュリティ デバイスからトラフィックを注入する場合、SPAN または RSPAN 宛先ポートを使用できます。たとえば、Cisco Intrusion Detection System(IDS; 侵入検知システム)センサー装置を宛先ポートに接続すれば、IDS デバイスは TCP リセット パケットを送信して疑わしい攻撃者の TCP セッションを閉じることができます。

ローカル SPAN

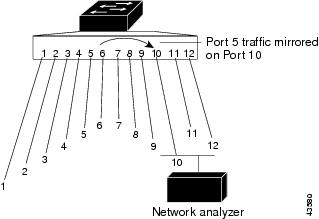

ローカル SPAN は 1 つのスイッチ内の SPAN セッション全体をサポートします。すべての送信元ポートまたは送信元 VLAN、および宛先ポートは、同じスイッチまたはスイッチ スタック内にあります。ローカル SPAN は、任意の VLAN 上の 1 つまたは複数の送信元ポートからのトラフィック、あるいは 1 つまたは複数の VLAN からのトラフィックを解析するために宛先ポートへコピーします。たとえば、図 31-1 の場合、ポート 5(送信元ポート)上のすべてのトラフィックがポート10(宛先ポート)にミラーリングされます。ポート 10 のネットワーク アナライザは、ポート 5 に物理的には接続されていませんが、ポート 5 からのすべてのネットワーク トラフィックを受信します。

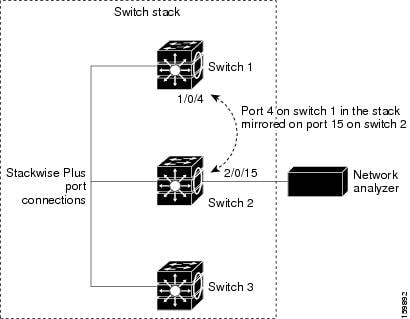

図 31-2 に、送信元ポートおよび宛先ポートが異なるスタック メンバー上にある場合の、スイッチ スタックのローカル SPAN の例を示します。

図 31-2 スイッチ スタックでのローカル SPAN の設定例

リモート SPAN

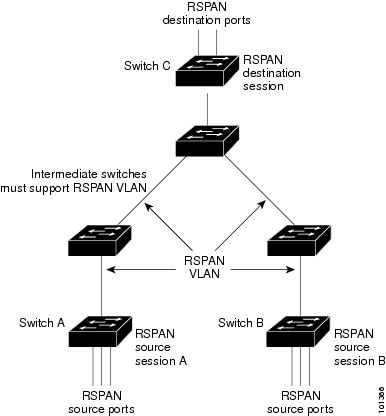

RSPAN は、異なるスイッチ(または異なるスイッチ スタック)上の送信元ポート、送信元 VLAN、および宛先ポートをサポートしているので、ネットワーク上で複数のスイッチをリモートでモニタできます。図 31-3 に、スイッチ A とスイッチ B の送信元ポートを示します。各 RSPAN セッションのトラフィックは、参加するすべてのスイッチにおける当該 RSPAN セッション専用としてユーザ指定された RSPAN VLAN 上で伝送されます。送信元ポートまたは VLAN からの RSPAN トラフィックは RSPAN VLAN にコピーされ、RSPAN VLAN を伝送するトランク ポートを介して、RSPAN VLAN をモニタする宛先セッションに転送されます。各 RSPAN 送信元スイッチでは、RSPAN 送信元としてポートまたは VLAN のいずれかを設定する必要があります。図中のスイッチ C のように、宛先は常に物理ポートになります。

SPAN と RSPAN の概念および用語

•![]() 「送信元ポート」

「送信元ポート」

•![]() 「宛先ポート」

「宛先ポート」

SPAN セッション

SPAN セッション(ローカルまたはリモート)を使用すると、1 つまたは複数のポート上、あるいは 1 つまたは複数の VLAN 上でトラフィックをモニタし、そのモニタしたトラフィックを 1 つまたは複数の宛先ポートに送信できます。

ローカル SPAN セッションは、宛先ポートと送信元ポートまたは送信元 VLAN(すべて単一のネットワーク デバイス上にある)を結び付けたものです。ローカル SPAN には、送信元セッションおよび宛先セッションが個別に設定されません。ローカル SPAN セッションはユーザが指定した入力および出力のパケット セットを収集し、SPAN データ ストリームを形成して、宛先ポートに転送します。

RSPAN は少なくとも 1 つの RSPAN 送信元セッション、1 つの RSPAN VLAN、および少なくとも 1 つの RSPAN 宛先セッションで構成されています。RSPAN 送信元セッションと RSPAN 宛先セッションは、異なるネットワーク デバイス上に別々に設定します。デバイスに RSPAN 送信元セッションを設定するには、一連の送信元ポートまたは送信元 VLAN を RSPAN VLAN に関連付けます。このセッションの出力は、RSPAN VLAN に送信される SPAN パケットのストリームです。別のデバイスに RSPAN 宛先セッションを設定するには、宛先ポートを RSPAN VLAN に関連付けます。宛先セッションは RSPAN VLAN トラフィックをすべて収集し、RSPAN 宛先ポートに送信します。

RSPAN 送信元セッションは、パケット ストリームが転送される点を除き、ローカル SPAN セッションに非常に似ています。RSPAN 送信元セッションでは、SPAN パケットに RSPAN VLAN ID ラベルが再設定され、通常のトランク ポートを介して宛先スイッチに転送されます。

RSPAN 宛先セッションは RSPAN VLAN 上で受信されたすべてのパケットを取得し、VLAN のタギングを除去し、宛先ポートに送ります。RSPAN 宛先セッションの目的は、(レイヤ 2 制御パケットを除く)すべての RSPAN VLAN パケットを解析のためにユーザにコピーすることです。

同じ RSPAN VLAN 内で、複数の送信元セッションと複数の宛先セッションをアクティブにできます。RSPAN 送信元セッションと宛先セッションを分離する中継スイッチを配置することもできます。これらのスイッチには RSPAN の実行機能は不要ですが、RSPAN VLAN の要求に応答する必要があります(「RSPAN VLAN」を参照)。

SPAN セッションでのトラフィックのモニタリングには、次のような制約があります。

•![]() ポートまたは VLAN を送信元にできますが、同じセッション内に送信元ポートと送信元 VLAN を混在させることはできません。

ポートまたは VLAN を送信元にできますが、同じセッション内に送信元ポートと送信元 VLAN を混在させることはできません。

•![]() スイッチは、最大 2 つのローカル SPAN または RSPAN 送信元セッションをサポートします。

スイッチは、最大 2 つのローカル SPAN または RSPAN 送信元セッションをサポートします。

–![]() 同じスイッチまたはスイッチスタック内でローカル SPAN と RSPAN の送信元セッションの両方を実行できます。スイッチまたはスイッチスタックは、合計 66 個の送信元および RSPAN 宛先セッションをサポートします。

同じスイッチまたはスイッチスタック内でローカル SPAN と RSPAN の送信元セッションの両方を実行できます。スイッチまたはスイッチスタックは、合計 66 個の送信元および RSPAN 宛先セッションをサポートします。

–![]() 別個のまたは重複する SPAN 送信元ポートと VLAN のセットによって、SPAN または RSPAN 送信元セッションを 2 つ個別に設定できます。スイッチド ポートおよびルーテッド ポートはいずれも SPAN 送信元および宛先として設定できます。

別個のまたは重複する SPAN 送信元ポートと VLAN のセットによって、SPAN または RSPAN 送信元セッションを 2 つ個別に設定できます。スイッチド ポートおよびルーテッド ポートはいずれも SPAN 送信元および宛先として設定できます。

•![]() 1 つの SPAN セッションに複数の宛先ポートを設定できますが、1 つのスイッチ スタックに設定できる宛先ポートは最大で 64 個です。

1 つの SPAN セッションに複数の宛先ポートを設定できますが、1 つのスイッチ スタックに設定できる宛先ポートは最大で 64 個です。

•![]() SPAN セッションがスイッチの通常の動作を妨げることはありません。ただし、10 Mb/s のポートで 100 Mb/s のポートをモニタするなど、オーバーサブスクライブの SPAN 宛先は、パケットのドロップまたは消失を招くことがあります。

SPAN セッションがスイッチの通常の動作を妨げることはありません。ただし、10 Mb/s のポートで 100 Mb/s のポートをモニタするなど、オーバーサブスクライブの SPAN 宛先は、パケットのドロップまたは消失を招くことがあります。

•![]() SPAN または RSPAN がイネーブルの場合、モニタ中の各パケットは 2 回送信されます(1 回は標準トラフィックとして、もう 1 回はモニタされたパケットとして)。したがって、多数のポートまたは VLAN をモニタすると、大量のネットワーク トラフィックが生成されることがあります。

SPAN または RSPAN がイネーブルの場合、モニタ中の各パケットは 2 回送信されます(1 回は標準トラフィックとして、もう 1 回はモニタされたパケットとして)。したがって、多数のポートまたは VLAN をモニタすると、大量のネットワーク トラフィックが生成されることがあります。

•![]() ディセーブルのポート上では、SPAN セッションを設定できますが、そのセッション用に宛先ポートと少なくとも 1 つの送信元ポートまたは VLAN をイネーブルにしないかぎり、SPAN セッションはアクティブになりません。

ディセーブルのポート上では、SPAN セッションを設定できますが、そのセッション用に宛先ポートと少なくとも 1 つの送信元ポートまたは VLAN をイネーブルにしないかぎり、SPAN セッションはアクティブになりません。

•![]() スイッチは、単一セッション内でのローカル SPAN と RSPAN の併用をサポートしません。

スイッチは、単一セッション内でのローカル SPAN と RSPAN の併用をサポートしません。

–![]() RSPAN 送信元セッションにローカル宛先ポートを設定できません。

RSPAN 送信元セッションにローカル宛先ポートを設定できません。

–![]() RSPAN 宛先セッションにローカル送信元ポートを設定できません。

RSPAN 宛先セッションにローカル送信元ポートを設定できません。

–![]() 同じスイッチまたはスイッチ スタック上で、同じ RSPAN VLAN を使用する RSPAN 宛先セッションおよび RSPAN 送信元セッションを実行できません。

同じスイッチまたはスイッチ スタック上で、同じ RSPAN VLAN を使用する RSPAN 宛先セッションおよび RSPAN 送信元セッションを実行できません。

モニタ対象トラフィック

SPAN セッションは、次のトラフィック タイプをモニタできます。

•![]() RX(受信)SPAN:受信(または入力)SPAN の役割は、送信元インターフェイスまたは VLAN が受信したすべてのパケットを、スイッチが変更または処理を行う前にできるだけ多くモニタすることです。送信元が受信した各パケットのコピーがその SPAN セッションに対応する宛先ポートに送られます。

RX(受信)SPAN:受信(または入力)SPAN の役割は、送信元インターフェイスまたは VLAN が受信したすべてのパケットを、スイッチが変更または処理を行う前にできるだけ多くモニタすることです。送信元が受信した各パケットのコピーがその SPAN セッションに対応する宛先ポートに送られます。

Differentiated Services Code Point(DSCP)の変更など、ルーティングや Quality of Service(QoS)が原因で変更されたパケットは、変更される前にコピーされます。

受信処理中にパケットをドロップする可能性のある機能は、入力 SPAN には影響を与えません。宛先ポートは、実際の着信パケットがドロップされた場合でも、パケットのコピーを受信します。パケットをドロップする可能性のある機能は、標準および拡張 IP 入力 Access Control List(ACL; アクセス コントロール リスト)、入力 QoS ポリシング、VLAN ACL、および出力 QoS ポリシングです。

•![]() TX(送信)SPAN:送信(または出力)SPAN の役割は、スイッチによる変更および処理がすべて完了したあとで、送信元インターフェイスが送信したすべてのパケットをできるだけ多くモニタすることです。送信元が送信した各パケットのコピーがその SPAN セッションに対応する宛先ポートに送られます。コピーはパケットの変更後に用意されます。

TX(送信)SPAN:送信(または出力)SPAN の役割は、スイッチによる変更および処理がすべて完了したあとで、送信元インターフェイスが送信したすべてのパケットをできるだけ多くモニタすることです。送信元が送信した各パケットのコピーがその SPAN セッションに対応する宛先ポートに送られます。コピーはパケットの変更後に用意されます。

ルーティングが原因で変更されたパケット(Time to Live(TTL; 存続可能時間)、MAC アドレス、QoS 値の変更など)は、宛先ポートで(変更されて)コピーされます。

送信処理中にパケットをドロップする可能性のある機能は、SPAN 用の複製コピーにも影響します。これらの機能には、標準および拡張 IP 出力 ACL、出力 QoS ポリシングがあります。

•![]() 双方向:SPAN セッションで、受信パケットと送信パケットの両方について、ポートまたは VLAN をモニタすることもできます。これがデフォルトです。

双方向:SPAN セッションで、受信パケットと送信パケットの両方について、ポートまたは VLAN をモニタすることもできます。これがデフォルトです。

ローカル SPAN セッション ポートのデフォルト設定では、すべてのタグなしパケットが送信されます。通常、SPAN は Cisco Discovery Protocol(CDP)、VLAN Trunk Protocol(VTP; VLAN トランク プロトコル)、Dynamic Trunking Protocol(DTP; ダイナミック トランキング プロトコル)、Spanning-Tree Protocol(STP; スパニングツリー プロトコル)、Port Aggregation Protocol(PAgP; ポート集約プロトコル)などの Bridge Protocol Data Unit(BPDU; ブリッジ プロトコル データ ユニット)パケットおよびレイヤ 2 プロトコルをモニタしません。ただし、宛先ポートを設定するときに encapsulation replicate キーワードを入力すると、次の変更が発生します。

•![]() 送信元ポートの場合と同じカプセル化設定(タグなし、Inter Switch Link(ISL; スイッチ間リンク)、または IEEE 802.1Q)を使用して、パケットが宛先ポートに送信されます。

送信元ポートの場合と同じカプセル化設定(タグなし、Inter Switch Link(ISL; スイッチ間リンク)、または IEEE 802.1Q)を使用して、パケットが宛先ポートに送信されます。

•![]() BPDU やレイヤ 2 プロトコル パケットを含むすべてのタイプのパケットがモニタされます。

BPDU やレイヤ 2 プロトコル パケットを含むすべてのタイプのパケットがモニタされます。

したがって、カプセル化レプリケーションがイネーブルにされたローカル SPAN セッションでは、タグなし、ISL、および IEEE 802.1Q タグ付きパケットが宛先ポートに混在することがあります。

スイッチの輻輳により、入力送信元ポート、出力送信元ポート、または SPAN 宛先ポートでパケットがドロップされることがあります。一般に、これらの特性は互いに無関係です。次に例を示します。

•![]() パケットは通常どおり転送されますが、SPAN 宛先ポートのオーバーサブスクライブが原因でモニタされないことがあります。

パケットは通常どおり転送されますが、SPAN 宛先ポートのオーバーサブスクライブが原因でモニタされないことがあります。

•![]() 入力パケットが標準転送されないにもかかわらず、SPAN 宛先ポートに着信することがあります。

入力パケットが標準転送されないにもかかわらず、SPAN 宛先ポートに着信することがあります。

•![]() スイッチの輻輳が原因でドロップされた出力パケットは、出力 SPAN からもドロップされます。

スイッチの輻輳が原因でドロップされた出力パケットは、出力 SPAN からもドロップされます。

SPAN の設定によっては、同一送信元のパケットのコピーが複数、SPAN 宛先ポートに送信されます。たとえば、双方向(受信と送信の両方)SPAN セッションが、ポート A では受信モニタに、ポート B では送信モニタに設定されているとします。パケットがポート A からスイッチに入ってポート B にスイッチされると、着信パケットも発信パケットも宛先ポートに送信されます。このため、両方のパケットは同じものになります(レイヤ 3 書き換えが行われた場合には、パケット変更のため異なるパケットになります)。

送信元ポート

送信元ポート(別名 モニタ対象ポート )は、ネットワーク トラフィック分析のためにモニタするスイッチド ポートまたはルーテッド ポートです。1 つのローカル SPAN セッションまたは RSPAN 送信元セッションでは、送信元ポートまたは VLAN のトラフィックを単一方向または双方向でモニタできます。スイッチは、任意の数の送信元ポート(スイッチで利用可能なポートの最大数まで)と任意の数の送信元 VLAN(サポートされている VLAN の最大数まで)をサポートしています。ただし、スイッチが送信元ポートまたは VLAN でサポートするセッション数は最大 2 つ(ローカルまたは RSPAN)です。単一のセッションにポートおよび VLAN を混在させることはできません。

•![]() モニタする方向(入力、出力、または両方)を指定して、各送信元ポートを設定できます。

モニタする方向(入力、出力、または両方)を指定して、各送信元ポートを設定できます。

•![]() すべてのポート タイプ(EtherChannel、ギガビット イーサネットなど)が可能です。

すべてのポート タイプ(EtherChannel、ギガビット イーサネットなど)が可能です。

•![]() EtherChannel 送信元の場合は、EtherChannel 全体で、または物理ポートがポート チャネルに含まれている場合は物理ポート上で個別に、トラフィックをモニタできます。

EtherChannel 送信元の場合は、EtherChannel 全体で、または物理ポートがポート チャネルに含まれている場合は物理ポート上で個別に、トラフィックをモニタできます。

•![]() アクセス ポート、トランク ポート、ルーテッド ポート、または音声 VLAN ポートに指定できます。

アクセス ポート、トランク ポート、ルーテッド ポート、または音声 VLAN ポートに指定できます。

送信元 VLAN

VLAN ベースの SPAN(VSPAN)では、1 つまたは複数の VLAN のネットワーク トラフィックをモニタできます。VSPAN 内の SPAN または RSPAN 送信元インターフェイスが VLAN ID となり、トラフィックはその VLAN のすべてのポートでモニタされます。

•![]() 送信元 VLAN 内のすべてのアクティブ ポートは送信元ポートとして含まれ、単一方向または双方向でモニタできます。

送信元 VLAN 内のすべてのアクティブ ポートは送信元ポートとして含まれ、単一方向または双方向でモニタできます。

•![]() 指定されたポートでは、モニタ対象の VLAN 上のトラフィックだけが宛先ポートに送信されます。

指定されたポートでは、モニタ対象の VLAN 上のトラフィックだけが宛先ポートに送信されます。

•![]() 宛先ポートが送信元 VLAN に所属する場合は、送信元リストから除外され、モニタされません。

宛先ポートが送信元 VLAN に所属する場合は、送信元リストから除外され、モニタされません。

•![]() ポートが送信元 VLAN に追加または削除されると、これらのポートで受信された送信元 VLAN のトラフィックは、モニタ中の送信元に追加または削除されます。

ポートが送信元 VLAN に追加または削除されると、これらのポートで受信された送信元 VLAN のトラフィックは、モニタ中の送信元に追加または削除されます。

VLAN フィルタリング

トランク ポートを送信元ポートとしてモニタする場合、デフォルトでは、トランク上でアクティブなすべての VLAN がモニタされます。VLAN フィルタリングを使用して、トランク送信元ポートでの SPAN トラフィックのモニタ対象を特定の VLAN に制限できます。

•![]() VLAN フィルタリングが適用されるのは、トランク ポートまたは音声 VLAN ポートだけです。

VLAN フィルタリングが適用されるのは、トランク ポートまたは音声 VLAN ポートだけです。

•![]() VLAN フィルタリングはポートベース セッションにだけ適用され、VLAN 送信元によるセッションでは使用できません。

VLAN フィルタリングはポートベース セッションにだけ適用され、VLAN 送信元によるセッションでは使用できません。

•![]() VLAN フィルタ リストが指定されている場合、トランク ポートまたは音声 VLAN アクセス ポートではリスト内の該当 VLAN だけがモニタされます。

VLAN フィルタ リストが指定されている場合、トランク ポートまたは音声 VLAN アクセス ポートではリスト内の該当 VLAN だけがモニタされます。

•![]() 他のポート タイプから着信する SPAN トラフィックは、VLAN フィルタリングの影響を受けません。つまり、すべての VLAN を他のポートで使用できます。

他のポート タイプから着信する SPAN トラフィックは、VLAN フィルタリングの影響を受けません。つまり、すべての VLAN を他のポートで使用できます。

•![]() VLAN フィルタリング機能は、宛先 SPAN ポートに転送されたトラフィックにだけ作用し、通常のトラフィックのスイッチングには影響を与えません。

VLAN フィルタリング機能は、宛先 SPAN ポートに転送されたトラフィックにだけ作用し、通常のトラフィックのスイッチングには影響を与えません。

宛先ポート

各ローカル SPAN セッションまたは RSPAN 宛先セッションには、送信元ポートおよび VLAN からのトラフィックのコピーを受信し、SPAN パケットをユーザ(通常はネットワーク アナライザ)に送信する宛先ポート(別名 モニタ側ポート )が必要です。

•![]() ローカル SPAN セッションの場合、宛先ポートは送信元ポートと同じスイッチまたはスイッチスタックに存在している必要があります。RSPAN セッションの場合は、RSPAN 宛先セッションを含むスイッチ上にあります。RSPAN 送信元セッションだけを実行するスイッチまたはスイッチ スタックには、宛先ポートはありません。

ローカル SPAN セッションの場合、宛先ポートは送信元ポートと同じスイッチまたはスイッチスタックに存在している必要があります。RSPAN セッションの場合は、RSPAN 宛先セッションを含むスイッチ上にあります。RSPAN 送信元セッションだけを実行するスイッチまたはスイッチ スタックには、宛先ポートはありません。

•![]() ポートを SPAN 宛先ポートとして設定すると、元のポート設定が上書きされます。SPAN 宛先設定を削除すると、ポートは以前の設定に戻ります。ポートが SPAN 宛先ポートとして機能している間にポートの設定が変更されると、SPAN 宛先設定が削除されるまで、変更は有効になりません。

ポートを SPAN 宛先ポートとして設定すると、元のポート設定が上書きされます。SPAN 宛先設定を削除すると、ポートは以前の設定に戻ります。ポートが SPAN 宛先ポートとして機能している間にポートの設定が変更されると、SPAN 宛先設定が削除されるまで、変更は有効になりません。

•![]() ポートが EtherChannel グループに含まれていた場合、そのポートが宛先ポートとして設定されている間、グループから削除されます。削除されたポートがルーテッド ポートであった場合、このポートはルーテッド ポートでなくなります。

ポートが EtherChannel グループに含まれていた場合、そのポートが宛先ポートとして設定されている間、グループから削除されます。削除されたポートがルーテッド ポートであった場合、このポートはルーテッド ポートでなくなります。

•![]() EtherChannel グループまたは VLAN にはできません。

EtherChannel グループまたは VLAN にはできません。

•![]() 一度に 1 つの SPAN セッションにしか参加できません(ある SPAN セッションの宛先ポートは、別の SPAN セッションの宛先ポートになることはできません)。

一度に 1 つの SPAN セッションにしか参加できません(ある SPAN セッションの宛先ポートは、別の SPAN セッションの宛先ポートになることはできません)。

•![]() アクティブな場合、着信トラフィックはディセーブルになります。ポートは SPAN セッションに必要なトラフィック以外は送信しません。宛先ポートでは着信トラフィックを学習したり、転送したりしません。

アクティブな場合、着信トラフィックはディセーブルになります。ポートは SPAN セッションに必要なトラフィック以外は送信しません。宛先ポートでは着信トラフィックを学習したり、転送したりしません。

•![]() 入力トラフィックの転送がネットワーク セキュリティ デバイスでイネーブルの場合、宛先ポートはレイヤ 2 でトラフィックを転送します。

入力トラフィックの転送がネットワーク セキュリティ デバイスでイネーブルの場合、宛先ポートはレイヤ 2 でトラフィックを転送します。

•![]() レイヤ 2 プロトコル(STP、VTP、CDP、DTP、PAgP)のいずれにも参加しません。

レイヤ 2 プロトコル(STP、VTP、CDP、DTP、PAgP)のいずれにも参加しません。

•![]() 任意の SPAN セッションの送信元 VLAN に所属する宛先ポートは、送信元リストから除外され、モニタされません。

任意の SPAN セッションの送信元 VLAN に所属する宛先ポートは、送信元リストから除外され、モニタされません。

•![]() スイッチまたはスイッチスタックの宛先ポートの最大数は 64 です。

スイッチまたはスイッチスタックの宛先ポートの最大数は 64 です。

ローカル SPAN および RSPAN 宛先ポートは、VLAN タギングおよびカプセル化について次のとおり動作が異なります。

•![]() ローカル SPAN では、宛先ポートに encapsulation replicate キーワードが指定されている場合、各パケットに元のカプセル化が使用されます(タグなし、ISL、または IEEE 802.1Q)。これらのキーワードが指定されていない場合、パケットはタグなしフォーマットになります。したがって、 encapsulation replicate がイネーブルになっているローカル SPAN セッションの出力に、タグなし、ISL、または IEEE 802.1Q タグ付きパケットが混在することがあります。

ローカル SPAN では、宛先ポートに encapsulation replicate キーワードが指定されている場合、各パケットに元のカプセル化が使用されます(タグなし、ISL、または IEEE 802.1Q)。これらのキーワードが指定されていない場合、パケットはタグなしフォーマットになります。したがって、 encapsulation replicate がイネーブルになっているローカル SPAN セッションの出力に、タグなし、ISL、または IEEE 802.1Q タグ付きパケットが混在することがあります。

•![]() RSPAN の場合は、元の VLAN ID は RSPAN VLAN ID で上書きされるため失われます。したがって、宛先ポート上のすべてのパケットはタグなしになります。

RSPAN の場合は、元の VLAN ID は RSPAN VLAN ID で上書きされるため失われます。したがって、宛先ポート上のすべてのパケットはタグなしになります。

RSPAN VLAN

RSPAN VLAN は、RSPAN の送信元セッションと宛先セッション間で SPAN トラフィックを伝送します。RSPAN VLAN には次の特殊な特性があります。

•![]() RSPAN VLAN 内のすべてのトラフィックは、常にフラッディングされます。

RSPAN VLAN 内のすべてのトラフィックは、常にフラッディングされます。

•![]() RSPAN VLAN では MAC アドレスは学習されません。

RSPAN VLAN では MAC アドレスは学習されません。

•![]() RSPAN VLAN トラフィックが流れるのは、トランク ポート上だけです。

RSPAN VLAN トラフィックが流れるのは、トランク ポート上だけです。

•![]() RSPAN VLAN は、 remote-span VLAN コンフィギュレーション モード コマンドを使用して、VLAN コンフィギュレーション モードで設定する必要があります。

RSPAN VLAN は、 remote-span VLAN コンフィギュレーション モード コマンドを使用して、VLAN コンフィギュレーション モードで設定する必要があります。

•![]() STP は RSPAN VLAN トランク上で実行できますが、SPAN 宛先ポート上では実行できません。

STP は RSPAN VLAN トランク上で実行できますが、SPAN 宛先ポート上では実行できません。

•![]() RSPAN VLAN を、プライベート VLAN のプライマリまたはセカンダリ VLAN にはできません。

RSPAN VLAN を、プライベート VLAN のプライマリまたはセカンダリ VLAN にはできません。

VLAN Trunking Protocol(VTP; VLAN トランキング プロトコル)に対して可視である VLAN 1 ~ 1005 の場合、VLAN ID および対応する RSPAN 特性は VTP によって伝播されます。拡張 VLAN 範囲(1006 ~ 4094)内の RSPAN VLAN ID を割り当てる場合は、すべての中継スイッチを手動で設定する必要があります。

通常は、ネットワークに複数の RSPAN VLAN を配置し、それぞれの RSPAN VLAN でネットワーク全体の RSPAN セッションを定義します。つまり、ネットワーク内の任意の場所にある複数の RSPAN 送信元セッションで、パケットを RSPAN セッションに送信できます。また、ネットワーク全体に対して複数の RSPAN 宛先セッションを設定し、同じ RSPAN VLAN をモニタしたり、ユーザにトラフィックを送信したりできます。セッションは RSPAN VLAN ID によって区別されます。

SPAN および RSPAN と他の機能の相互作用

•![]() ルーティング:SPAN はルーテッド トラフィックをモニタしません。VSPAN がモニタするのはスイッチに出入りするトラフィックに限られ、VLAN 間でルーティングされるトラフィックはモニタしません。たとえば、VLAN が受信モニタされ、スイッチが別の VLAN からモニタ対象 VLAN にトラフィックをルーティングする場合、そのトラフィックはモニタされず、SPAN 宛先ポートで受信されません。

ルーティング:SPAN はルーテッド トラフィックをモニタしません。VSPAN がモニタするのはスイッチに出入りするトラフィックに限られ、VLAN 間でルーティングされるトラフィックはモニタしません。たとえば、VLAN が受信モニタされ、スイッチが別の VLAN からモニタ対象 VLAN にトラフィックをルーティングする場合、そのトラフィックはモニタされず、SPAN 宛先ポートで受信されません。

•![]() STP:SPAN または RSPAN セッションがアクティブな間、宛先ポートは STP に参加しません。SPAN または RSPAN セッションがディセーブルになると、宛先ポートは STP に参加できます。送信元ポートでは、SPAN は STP ステータスに影響を与えません。STP は RSPAN VLAN を伝送するトランク ポート上でアクティブにできます。

STP:SPAN または RSPAN セッションがアクティブな間、宛先ポートは STP に参加しません。SPAN または RSPAN セッションがディセーブルになると、宛先ポートは STP に参加できます。送信元ポートでは、SPAN は STP ステータスに影響を与えません。STP は RSPAN VLAN を伝送するトランク ポート上でアクティブにできます。

•![]() CDP:SPAN セッションがアクティブな間、SPAN 宛先ポートは CDP に参加しません。SPAN セッションがディセーブルになると、ポートは再び CDP に参加します。

CDP:SPAN セッションがアクティブな間、SPAN 宛先ポートは CDP に参加しません。SPAN セッションがディセーブルになると、ポートは再び CDP に参加します。

•![]() VTP:VTP を使用すると、スイッチ間で RSPAN VLAN のプルーニングが可能です。

VTP:VTP を使用すると、スイッチ間で RSPAN VLAN のプルーニングが可能です。

•![]() VLAN およびトランキング:送信元ポート、または宛先ポートの VLAN メンバシップまたはトランクの設定値を、いつでも変更できます。ただし、宛先ポートの VLAN メンバシップまたはトランクの設定値に対する変更が有効になるのは、SPAN 宛先設定を削除してからです。送信元ポートの VLAN メンバシップまたはトランクの設定値に対する変更は、ただちに有効になり、対応する SPAN セッションが変更に応じて自動的に調整されます。

VLAN およびトランキング:送信元ポート、または宛先ポートの VLAN メンバシップまたはトランクの設定値を、いつでも変更できます。ただし、宛先ポートの VLAN メンバシップまたはトランクの設定値に対する変更が有効になるのは、SPAN 宛先設定を削除してからです。送信元ポートの VLAN メンバシップまたはトランクの設定値に対する変更は、ただちに有効になり、対応する SPAN セッションが変更に応じて自動的に調整されます。

•![]() EtherChannel:EtherChannel グループは、送信元ポートとして設定できますが、SPAN 宛先ポートとしては設定できません。グループが SPAN 送信元として設定されている場合、グループ全体がモニタされます。

EtherChannel:EtherChannel グループは、送信元ポートとして設定できますが、SPAN 宛先ポートとしては設定できません。グループが SPAN 送信元として設定されている場合、グループ全体がモニタされます。

モニタ対象の EtherChannel グループに物理ポートを追加すると、SPAN 送信元ポート リストに新しいポートが追加されます。モニタ対象の EtherChannel グループからポートを削除すると、送信元ポート リストからそのポートが自動的に削除されます。

EtherChannel グループに所属する物理ポートを SPAN 送信元ポートとして設定し、引き続き EtherChannel の一部とすることができます。この場合、この物理ポートは EtherChannel に参加しているため、そのポートからのデータはモニタされます。ただし、EtherChannel グループに含まれる物理ポートを SPAN 宛先として設定した場合、その物理ポートはグループから削除されます。SPAN セッションからそのポートが削除されると、EtherChannel グループに再加入します。EtherChannel グループから削除されたポートは、グループ メンバーのままですが、 inactive または suspended ステートになります。

EtherChannel グループに含まれる物理ポートが宛先ポートであり、その EtherChannel グループが送信元の場合、ポートは EtherChannel グループおよびモニタ対象ポート リストから削除されます。

•![]() マルチキャスト トラフィックをモニタできます。出力ポートおよび入力ポートのモニタリングでは、未編集のパケットが 1 つだけ SPAN 宛先ポートに送信されます。マルチキャスト パケットの送信回数は反映されません。

マルチキャスト トラフィックをモニタできます。出力ポートおよび入力ポートのモニタリングでは、未編集のパケットが 1 つだけ SPAN 宛先ポートに送信されます。マルチキャスト パケットの送信回数は反映されません。

•![]() プライベート VLAN ポートを SPAN 宛先ポートにはできません。

プライベート VLAN ポートを SPAN 宛先ポートにはできません。

•![]() セキュア ポートを SPAN 宛先ポートにはできません。

セキュア ポートを SPAN 宛先ポートにはできません。

SPAN セッションでは、入力転送が宛先ポートでイネーブルの場合、出力をモニタしているポートでポート セキュリティをイネーブルにしないでください。RSPAN 送信元セッションでは、出力をモニタしているポートでポート セキュリティをイネーブルにしないでください。

•![]() IEEE 802.1x ポートは SPAN 送信元ポートにできます。SPAN 宛先ポート上で IEEE 802.1x をイネーブルにできますが、SPAN 宛先としてこのポートを削除するまで、IEEE 802.1x はディセーブルに設定されます。

IEEE 802.1x ポートは SPAN 送信元ポートにできます。SPAN 宛先ポート上で IEEE 802.1x をイネーブルにできますが、SPAN 宛先としてこのポートを削除するまで、IEEE 802.1x はディセーブルに設定されます。

SPAN セッションでは、入力転送が宛先ポートでイネーブルの場合、出力をモニタしているポートで IEEE 802.1x をイネーブルにしないでください。RSPAN 送信元セッションでは、出力をモニタしているポートで IEEE 802.1x をイネーブルにしないでください。

SPAN/RSPAN およびスイッチ スタック

スイッチ スタックは 1 つの論理スイッチとして扱われるため、ローカル SPAN 送信元ポートおよび宛先ポートをスタック内の異なるスイッチに設定できます。したがって、スタックにスイッチを追加または削除すると、ローカル SPAN セッションや、RSPAN 送信元または宛先セッションに影響が及ぶことがあります。スタックからスイッチを削除すると、アクティブ セッションが非アクティブになることがあります。スタックにスイッチを追加すると、非アクティブ セッションがアクティブになることがあります。

スイッチ スタックの詳細については、「スイッチ スタックの管理」を参照してください。

フローベース SPAN の概要

送信元ポートでモニタされるトラフィックに Access Control List(ACL; アクセス コントロール リスト)を適用するフローベース SPAN(FSPAN)またはフローベース RSPAN(FRSPAN)を使用して、SPAN または RSPAN でモニタするネットワーク トラフィックのタイプを制御できます。FSPAN ACL は、IPv4、IPv6、およびモニタされる非 IP トラフィックをフィルタリングするように設定できます。

インターフェイスを通して ACL を SPAN セッションに適用します。ACL は SPAN セッション内のすべてのインターフェイスでモニタされるすべてのトラフィックに適用されます。この ACL によって許可されるパケットは、SPAN 宛先ポートにコピーされます。ほかのパケットは SPAN 宛先ポートにコピーされません。

元のトラフィックは継続して転送され、接続している任意のポート、VLAN、およびルータ ACL が適用されます。FSPAN ACL は転送の決定に影響を与えることはありません。同様に、ポート、VLAN、およびルータ ACL は、トラフィックのモニタリングに影響を与えません。セキュリティ入力 ACL がパケットを拒否したために転送されない場合でも、FSPAN ACL が許可すると、パケットは SPAN 宛先ポートにコピーされます。しかし、セキュリティ出力 ACL がパケットを拒否したために転送されない場合、パケットは SPAN 宛先ポートにコピーされません。ただし、セキュリティ出力 ACL がパケットの送信を許可した場合だけ、パケットは、FSPAN ACL が許可した場合 SPAN 宛先ポートにコピーされます。これは RSPAN セッションについてもあてはまります。

SPAN セッションには、次の 3 つのタイプの FSPAN ACL を接続できます。

•![]() IPv4 FSPAN ACL:IPv4 パケットだけをフィルタリングします。

IPv4 FSPAN ACL:IPv4 パケットだけをフィルタリングします。

•![]() IPv6 FSPAN ACL:IPv6 パケットだけをフィルタリングします。

IPv6 FSPAN ACL:IPv6 パケットだけをフィルタリングします。

•![]() MAC FSPAN ACL:IP パケットだけをフィルタリングします。

MAC FSPAN ACL:IP パケットだけをフィルタリングします。

セキュリティ ACL は、スイッチ上の FSPAN ACL よりも高いプライオリティをもっています。FSPAN ACL が適用され、その後ハードウェア メモリに収まらないセキュリティ ACL を追加する場合、適用された FSPAN ACL は、セキュリティ ACL のスペースを確保するためにメモリから削除されます。この処理( アンローディング と呼ばれる)は、システム メッセージにより通知されます。メモリ内に常駐するスペースが確保できたら、スイッチ上のハードウェア メモリに FSPAN ACL が追加されます。この処理( リローディング と呼ばれる)は、システム メッセージにより通知されます。IPv4、IPv6、および MAC FSPAN ACL は、別個にアンロードまたはリロードできます。

スタックに設定された VLAN ベースの FSPAN セッションが 1 つまたは複数のスイッチ上のハードウェア メモリに収まらない場合、セッションはこれらのスイッチ上でアンロードされたものとして処理され、スイッチでの FSPAN ACL およびソーシングのためのトラフィックは、SPAN 宛先ポートにコピーされません。FSPAN ACL は継続して正しく適用され、トラフィックは FSPAN ACL がハードウェア メモリに収まるスイッチの SPAN 宛先ポートにコピーされます。

空の FSPAN ACL が接続されると、一部のハードウェア機能により、その ACL の SPAN 宛先ポートにすべてのトラフィックがコピーされます。十分なハードウェア リソースが使用できない場合、空の FSPAN ACL もアンロードされる可能性があります。

IPv4 および MAC FSPAN ACL は、すべてのフィーチャ セットでサポートされています。IPv6 FSPAN ACL は、拡張 IP サービス フィーチャ セットでだけサポートされています。

FSPAN および FRSPAN のためのスイッチ設定については、「FSPAN および FRSPAN の設定」を参照してください。

SPAN および RSPAN の設定

SPAN および RSPAN のデフォルト設定

|

|

|

|---|---|

ローカル SPAN の設定

SPAN 設定時の注意事項

•![]() 各スイッチ スタックにつき、最大 2 つの送信元セッションおよび 64 の RSPAN 宛先セッションを設定できます。 送信元セッション は、ローカル SPAN セッションまたは RSPAN 送信元セッションのどちらかになります。

各スイッチ スタックにつき、最大 2 つの送信元セッションおよび 64 の RSPAN 宛先セッションを設定できます。 送信元セッション は、ローカル SPAN セッションまたは RSPAN 送信元セッションのどちらかになります。

•![]() SPAN 送信元の場合は、セッションごとに、単一のポートまたは VLAN、一連のポートまたは VLAN、一定範囲のポートまたは VLAN のトラフィックをモニタできます。1 つの SPAN セッションに、送信元ポートおよび送信元 VLAN を混在させることはできません。

SPAN 送信元の場合は、セッションごとに、単一のポートまたは VLAN、一連のポートまたは VLAN、一定範囲のポートまたは VLAN のトラフィックをモニタできます。1 つの SPAN セッションに、送信元ポートおよび送信元 VLAN を混在させることはできません。

•![]() 宛先ポートは送信元ポートにできません。同様に、送信元ポートも宛先ポートにできません。

宛先ポートは送信元ポートにできません。同様に、送信元ポートも宛先ポートにできません。

•![]() 同じ宛先ポートでは、2 つの SPAN セッションを設定できません。

同じ宛先ポートでは、2 つの SPAN セッションを設定できません。

•![]() スイッチ ポートを SPAN 宛先ポートとして設定すると、通常のスイッチ ポートではなくなります。SPAN 宛先ポートを通過するトラフィックがモニタされるだけです。

スイッチ ポートを SPAN 宛先ポートとして設定すると、通常のスイッチ ポートではなくなります。SPAN 宛先ポートを通過するトラフィックがモニタされるだけです。

•![]() SPAN コンフィギュレーション コマンドを入力しても、前に設定した SPAN パラメータは削除されません。設定されている SPAN パラメータを削除するには、 no monitor session { session_number | all | local | remote } グローバル コンフィギュレーション コマンドを入力する必要があります。

SPAN コンフィギュレーション コマンドを入力しても、前に設定した SPAN パラメータは削除されません。設定されている SPAN パラメータを削除するには、 no monitor session { session_number | all | local | remote } グローバル コンフィギュレーション コマンドを入力する必要があります。

•![]() ローカル SPAN では、 encapsulation replicate キーワードが指定されている場合、SPAN 宛先ポートを経由する発信パケットは元のカプセル化ヘッダー(タグなし、ISL、または IEEE 802.1Q)を伝送します。このキーワードが指定されていない場合、パケットはネイティブ形式で送信されます。

ローカル SPAN では、 encapsulation replicate キーワードが指定されている場合、SPAN 宛先ポートを経由する発信パケットは元のカプセル化ヘッダー(タグなし、ISL、または IEEE 802.1Q)を伝送します。このキーワードが指定されていない場合、パケットはネイティブ形式で送信されます。

•![]() ディセーブルのポートは、送信元ポートまたは宛先ポートとして設定できますが、SPAN 機能が開始されるのは、宛先ポートと少なくとも 1 つの送信元ポートまたは送信元 VLAN がイネーブルになってからです。

ディセーブルのポートは、送信元ポートまたは宛先ポートとして設定できますが、SPAN 機能が開始されるのは、宛先ポートと少なくとも 1 つの送信元ポートまたは送信元 VLAN がイネーブルになってからです。

•![]() SPAN トラフィックを特定の VLAN に制限するには、 filter vlan キーワードを使用します。トランク ポートをモニタしている場合、このキーワードで指定された VLAN 上のトラフィックだけがモニタされます。デフォルトでは、トランク ポート上のすべての VLAN がモニタされます。

SPAN トラフィックを特定の VLAN に制限するには、 filter vlan キーワードを使用します。トランク ポートをモニタしている場合、このキーワードで指定された VLAN 上のトラフィックだけがモニタされます。デフォルトでは、トランク ポート上のすべての VLAN がモニタされます。

ローカル SPAN セッションの作成

SPAN セッションを作成し、送信元(モニタ対象)ポートまたは VLAN、および宛先(モニタ側)ポートを指定するには、特権 EXEC モードで次の手順を実行します。

SPAN セッションを削除するには、 no monitor session session_number グローバル コンフィギュレーション コマンドを使用します。SPAN セッションから送信元ポート、宛先ポート、または VLAN を削除する場合は、 no monitor session session_number source { interface interface-id | vlan vlan-id } グローバル コンフィギュレーション コマンドまたは no monitor session session_number destination interface interface-id グローバル コンフィギュレーション コマンドを使用します。宛先インターフェイスの場合、このコマンドの no 形式では、 encapsulation オプションは無視されます。

次に、SPAN セッション 1 を設定し、宛先ポートへ向けた送信元ポートのトラフィックをモニタする例を示します。最初に、セッション 1 の既存の SPAN 設定を削除し、カプセル化方式を維持しながら、双方向トラフィックを送信元ポート GigabitEthernet 1 から宛先ポート GigabitEthernet 2 へミラーリングします。

次に、SPAN セッション 1 の SPAN 送信元としてのポート 1 を削除する例を示します。

次に、双方向モニタリングが設定されていたポート 1 で、受信トラフィックのモニタリングをディセーブルにする例を示します。

ポート 1 で受信するトラフィックのモニタリングはディセーブルになりますが、このポートから送信されるトラフィックは引き続きモニタされます。

次に、SPAN セッション 2 の既存の SPAN 設定を削除し、VLAN 1 ~ 3 に属するすべてのポート上の受信トラフィックをモニタするよう SPAN セッション 2 を設定し、宛先ポート GigabitEthernet 2 へ送信します。この設定は、VLAN 10 に属するすべてのポート上のすべてのトラフィックもモニタするように変更されます。

ローカル SPAN セッションの作成および着信トラフィックの設定

SPAN セッションを作成し、さらに送信元ポートまたは VLAN および宛先ポートを指定したあと、宛先ポートでネットワーク セキュリティ デバイス(Cisco IDS センサー装置など)用に着信トラフィックをイネーブルにするには、特権 EXEC モードで次の手順を実行します。

着信トラフィックに関係しないキーワードの詳細については、「ローカル SPAN セッションの作成」を参照してください。

SPAN セッションを削除するには、 no monitor session session_number グローバル コンフィギュレーション コマンドを使用します。SPAN セッションから送信元ポート、宛先ポート、または VLAN を削除する場合は、 no monitor session session_number source { interface interface-id | vlan vlan-id } グローバル コンフィギュレーション コマンドまたは no monitor session session_number destination interface interface-id グローバル コンフィギュレーション コマンドを使用します。宛先インターフェイスの場合、このコマンドの no 形式を使用すると、カプセル化および入力オプションは無視されます。

次に、SPAN セッション 2 の既存の設定を削除し、送信元ポート GigabitEthernet 1 上で受信されるトラフィックをモニタするように SPAN セッション 2 を設定し、送信元ポートと同じ出力カプセル化方式を使用してそれを宛先ポート GigabitEthernet 2 に送信し、VLAN 6 をデフォルトの入力 VLAN として IEEE 802.1Q カプセル化を使用する入力転送をイネーブルにする例を示します。

フィルタリングする VLAN の指定

SPAN 送信元トラフィックを特定の VLAN に制限するには、特権 EXEC モードで次の手順を実行します。

トランク ポート上のすべての VLAN をモニタするには、 no monitor session session_number filter グローバル コンフィギュレーション コマンドを使用します。

次に、SPAN セッション 2 の既存の設定を削除し、トランク ポート GigabitEthernet 2 で受信されたトラフィックをモニタするように SPAN セッション 2 を設定し、VLAN 1 ~ 5 および 9 に対してだけトラフィックを宛先ポート GigabitEthernet 1 に送信する例を示します。

RSPAN の設定

RSPAN 設定時の注意事項

•![]() 「SPAN 設定時の注意事項」のすべての項目は RSPAN にも当てはまります。

「SPAN 設定時の注意事項」のすべての項目は RSPAN にも当てはまります。

•![]() RSPAN VLAN には特殊な特性があるので、RSPAN VLAN として使用するためにネットワーク上の VLAN をいくつか確保し、それらの VLAN にはアクセス ポートを割り当てないでおく必要があります。

RSPAN VLAN には特殊な特性があるので、RSPAN VLAN として使用するためにネットワーク上の VLAN をいくつか確保し、それらの VLAN にはアクセス ポートを割り当てないでおく必要があります。

•![]() RSPAN トラフィックに出力 ACL を適用して、特定のパケットを選択的にフィルタリングまたはモニタできます。RSPAN 送信元スイッチ内の RSPAN VLAN 上で、これらの ACL を指定します。

RSPAN トラフィックに出力 ACL を適用して、特定のパケットを選択的にフィルタリングまたはモニタできます。RSPAN 送信元スイッチ内の RSPAN VLAN 上で、これらの ACL を指定します。

•![]() RSPAN を設定する場合は、送信元ポートおよび宛先ポートをネットワーク内の複数のスイッチに分散させることができます。

RSPAN を設定する場合は、送信元ポートおよび宛先ポートをネットワーク内の複数のスイッチに分散させることができます。

•![]() RSPAN は、BPDU パケット モニタリングまたは他のレイヤ 2 スイッチ プロトコルをサポートしません。

RSPAN は、BPDU パケット モニタリングまたは他のレイヤ 2 スイッチ プロトコルをサポートしません。

•![]() RSPAN VLAN はトランク ポートにだけ設定されており、アクセス ポートには設定されていません。不要なトラフィックが RSPAN VLAN に発生しないようにするために、参加しているすべてのスイッチで VLAN RSPAN 機能がサポートされていることを確認してください。

RSPAN VLAN はトランク ポートにだけ設定されており、アクセス ポートには設定されていません。不要なトラフィックが RSPAN VLAN に発生しないようにするために、参加しているすべてのスイッチで VLAN RSPAN 機能がサポートされていることを確認してください。

•![]() RSPAN VLAN 上のアクセス ポート(音声 VLAN ポートを含む)は、非アクティブ ステートになります。

RSPAN VLAN 上のアクセス ポート(音声 VLAN ポートを含む)は、非アクティブ ステートになります。

•![]() 送信元トランク ポートにアクティブな RSPAN VLAN が設定されている場合、RSPAN VLAN はポートベース RSPAN セッションの送信元として含まれます。また、RSPAN VLAN を SPAN セッションの送信元に設定することもできます。ただし、スイッチはセッション間にわたるトラフィックをモニタしないため、スイッチの RSPAN 送信元セッションの宛先として識別された RSPAN VLAN では、パケットの出力スパニングがサポートされません。

送信元トランク ポートにアクティブな RSPAN VLAN が設定されている場合、RSPAN VLAN はポートベース RSPAN セッションの送信元として含まれます。また、RSPAN VLAN を SPAN セッションの送信元に設定することもできます。ただし、スイッチはセッション間にわたるトラフィックをモニタしないため、スイッチの RSPAN 送信元セッションの宛先として識別された RSPAN VLAN では、パケットの出力スパニングがサポートされません。

•![]() 次の条件を満たすかぎり、任意の VLAN を RSPAN VLAN として設定できます。

次の条件を満たすかぎり、任意の VLAN を RSPAN VLAN として設定できます。

–![]() すべてのスイッチで、RSPAN セッションに同じ RSPAN VLAN が使用されている。

すべてのスイッチで、RSPAN セッションに同じ RSPAN VLAN が使用されている。

–![]() 参加するすべてのスイッチで RSPAN がサポートされている。

参加するすべてのスイッチで RSPAN がサポートされている。

•![]() RSPAN VLAN を設定してから、RSPAN 送信元または宛先セッションを設定することを推奨します。

RSPAN VLAN を設定してから、RSPAN 送信元または宛先セッションを設定することを推奨します。

•![]() VTP および VTP プルーニングをイネーブルにすると、トランク内で RSPAN トラフィックがプルーニングされ、1005 未満の VLAN ID に関して、ネットワークで不必要な RSPAN トラフィックのフラッディングが防止されます。

VTP および VTP プルーニングをイネーブルにすると、トランク内で RSPAN トラフィックがプルーニングされ、1005 未満の VLAN ID に関して、ネットワークで不必要な RSPAN トラフィックのフラッディングが防止されます。

RSPAN VLAN としての VLAN の設定

最初に、RSPAN セッションの RSPAN VLAN となる VLAN を新規に作成します。RSPAN に参加するすべてのスイッチに RSPAN VLAN を作成する必要があります。RSPAN VLAN ID が標準範囲(1005 未満)であり、VTP がネットワーク内でイネーブルである場合は、1 つのスイッチに RSPAN VLAN を作成し、VTP がこの RSPAN VLAN を VTP ドメイン内の他のスイッチに伝播するように設定できます。拡張範囲 VLAN(1005 を超える ID)の場合、送信元と宛先の両方のスイッチ、および中継スイッチに RSPAN VLAN を設定する必要があります。

VTP プルーニングを使用して、RSPAN トラフィックが効率的に流れるようにするか、または RSPAN トラフィックの伝送が不要なすべてのトランクから、RSPAN VLAN を手動で削除します。

RSPAN VLAN を作成するには、特権 EXEC モードで次の手順を実行します。

VLAN からリモート SPAN 特性を削除して、標準 VLAN に戻すように変換するには、 no remote-span VLAN コンフィギュレーション コマンドを使用します。

次に、RSPAN VLAN 901 を作成する例を示します。

RSPAN 送信元セッションの作成

RSPAN 送信元セッションを開始し、モニタ対象の送信元および宛先 RSPAN VLAN を指定するには、特権 EXEC モードで次の手順を実行します。

SPAN セッションを削除するには、 no monitor session session_number グローバル コンフィギュレーション コマンドを使用します。

SPAN セッションから送信元ポートまたは VLAN を削除するには、 no monitor session session_number source { interface interface-id | vlan vlan-id } グローバル コンフィギュレーション コマンドを使用します。セッションから RSPAN VLAN を削除するには、 no monitor session session_number destination remote vlan vlan-id コマンドを使用します。

次に、セッション 1 に対応する既存の RSPAN 設定を削除し、複数の送信元インターフェイスをモニタするように RSPAN セッション 1 を設定し、さらに宛先を RSPAN VLAN 901 に設定する例を示します。

フィルタリングする VLAN の指定

RSPAN 送信元トラフィックを特定の VLAN に制限するように RSPAN 送信元セッションを設定するには、特権 EXEC モードで次の手順を実行します。

トランク ポート上のすべての VLAN をモニタするには、 no monitor session session_number filter vlan グローバル コンフィギュレーション コマンドを使用します。

次に、RSPAN セッション 2 の既存の設定を削除し、トランク ポート 2 で受信されるトラフィックをモニタするように RSPAN セッション 2 を設定し、VLAN 1 ~ 5 および 9 に対してだけトラフィックを宛先 RSPAN VLAN 902 に送信する例を示します。

RSPAN 宛先セッションの作成

RSPAN 宛先セッションは別のスイッチまたはスイッチ スタック(送信元セッションが設定されていないスイッチまたはスイッチ スタック)に設定します。

このスイッチ上で RSPAN VLAN を定義し、RSPAN 宛先セッションを作成し、送信元 RSPAN VLAN および宛先ポートを指定するには、特権 EXEC モードで次の手順を実行します。

SPAN セッションを削除するには、 no monitor session session_number グローバル コンフィギュレーション コマンドを使用します。SPAN セッションから宛先ポートを削除するには、 no monitor session session_number destination interface interface-id グローバル コンフィギュレーション コマンドを使用します。セッションから RSPAN VLAN を削除するには、 no monitor session session_number source remote vlan vlan-id コマンドを使用します。

次に、送信元リモート VLAN として VLAN 901、宛先インターフェイスとしてポート 1 を設定する例を示します。

RSPAN 宛先セッションの作成および着信トラフィックの設定

RSPAN 宛先セッションを作成し、送信元 RSPAN VLAN および宛先ポートを指定し、宛先ポートでネットワーク セキュリティ デバイス(Cisco IDS センサー装置など)用に着信トラフィックをイネーブルにするには、特権 EXEC モードで次の手順を実行します。

着信トラフィックに関係しないキーワードの詳細については、「RSPAN 宛先セッションの作成」を参照してください。この手順は、RSPAN VLAN がすでに設定されていることを前提にしています。

RSPAN セッションを削除する場合は、 no monitor session session_number グローバル コンフィギュレーション コマンドを使用します。RSPAN セッションから宛先ポートを削除するには、 no monitor session session_number destination interface interface-id グローバル コンフィギュレーション コマンドを使用します。このコマンドの no 形式を使用すると、入力オプションは無視されます。

次に、RSPAN セッション 2 で送信元リモート VLAN として VLAN 901 を設定し、送信元ポート GigabitEthernet 2 を宛先インターフェイスとして設定し、VLAN 6 をデフォルトの受信 VLAN として着信トラフィックの転送をイネーブルにする例を示します。

FSPAN および FRSPAN の設定

•![]() 「FSPAN および FRSPAN の設定時の注意事項」

「FSPAN および FRSPAN の設定時の注意事項」

FSPAN および FRSPAN の設定時の注意事項

•![]() ACL は、一度に 1 つの SPAN または RSPAN にしか接続できません。

ACL は、一度に 1 つの SPAN または RSPAN にしか接続できません。

•![]() FSPAN ACL が接続されていない場合、FSPAN はディセーブルで、すべてのトラフィックが SPAN 宛先ポートにコピーされます。

FSPAN ACL が接続されていない場合、FSPAN はディセーブルで、すべてのトラフィックが SPAN 宛先ポートにコピーされます。

•![]() 少なくとも 1 つの FSPAN ACL が接続されている場合、FSPAN はイネーブルになります。

少なくとも 1 つの FSPAN ACL が接続されている場合、FSPAN はイネーブルになります。

–![]() SPAN セッションに空の FSPAN ACL を接続すると、パケットはフィルタリングされず、すべてのトラフィックがモニタされます。

SPAN セッションに空の FSPAN ACL を接続すると、パケットはフィルタリングされず、すべてのトラフィックがモニタされます。

–![]() SPAN セッションに空ではない FSPAN ACL を少なくとも 1 つ接続し、ほかの 1 つまたは複数の FSPAN ACL を接続しなかった場合(たとえば、空ではない IPv4 ACL を接続し、IPv6 と MAC ACL を接続しなかった場合)、FSPAN は、接続されていない ACL によってフィルタリングされたと思われるトラフィックをブロックします。したがって、このトラフィックはモニタされません。

SPAN セッションに空ではない FSPAN ACL を少なくとも 1 つ接続し、ほかの 1 つまたは複数の FSPAN ACL を接続しなかった場合(たとえば、空ではない IPv4 ACL を接続し、IPv6 と MAC ACL を接続しなかった場合)、FSPAN は、接続されていない ACL によってフィルタリングされたと思われるトラフィックをブロックします。したがって、このトラフィックはモニタされません。

•![]() ポートベースの FSPAN セッションは、セッションに送信元ポートとして Catalyst 3750-X ポートだけが含まれている場合にかぎり、Catalyst 3750 または Catalyst 3750-E スイッチを含むスタックで設定できます。セッションに送信元ポートとして Catalyst 3750 または Catalyst 3750-E ポートが含まれている場合、FSPAN ACL コマンドは拒否されます。セッションに FSPAN ACL が設定されている場合、送信元ポートとして Catalyst 3750 または Catalyst 3750-E ポートを含むコマンドは拒否されます。Catalyst 3750 または Catalyst 3750-E ポートは、FSPAN セッション内の宛先ポートとして追加できます。

ポートベースの FSPAN セッションは、セッションに送信元ポートとして Catalyst 3750-X ポートだけが含まれている場合にかぎり、Catalyst 3750 または Catalyst 3750-E スイッチを含むスタックで設定できます。セッションに送信元ポートとして Catalyst 3750 または Catalyst 3750-E ポートが含まれている場合、FSPAN ACL コマンドは拒否されます。セッションに FSPAN ACL が設定されている場合、送信元ポートとして Catalyst 3750 または Catalyst 3750-E ポートを含むコマンドは拒否されます。Catalyst 3750 または Catalyst 3750-E ポートは、FSPAN セッション内の宛先ポートとして追加できます。

•![]() VLAN ベースの FSPAN セッションは、Catalyst 3750 スイッチを含むスタックでは設定できません。

VLAN ベースの FSPAN セッションは、Catalyst 3750 スイッチを含むスタックでは設定できません。

•![]() FSPAN ACL は、ポート単位 VLAN 単位のセッションに適用できません。ポート単位 VLAN 単位のセッションは、最初にポートベースのセッションを設定し、次にセッションに特定の VLAN を設定することにより設定できます。次に例を示します。

FSPAN ACL は、ポート単位 VLAN 単位のセッションに適用できません。ポート単位 VLAN 単位のセッションは、最初にポートベースのセッションを設定し、次にセッションに特定の VLAN を設定することにより設定できます。次に例を示します。

(注) filter vlan および filter ip access-group の両方のコマンドを同時に設定できません。一方を設定すると、他方が拒否されます。

•![]() EtherChannel は FSPAN セッションでサポートされていません。

EtherChannel は FSPAN セッションでサポートされていません。

•![]() TCP フラグまたは log キーワードが付いている FSPAN ACL はサポートされていません。

TCP フラグまたは log キーワードが付いている FSPAN ACL はサポートされていません。

•![]() スイッチで拡張 IP サービス フィーチャ セットを稼動中に IPv6 FSPAN ACL を設定し、のちに異なるフィーチャ セットを稼動した場合、スイッチのリブート後、スイッチでの IPv6 FSPAN ACL 設定が失われる可能性があります。

スイッチで拡張 IP サービス フィーチャ セットを稼動中に IPv6 FSPAN ACL を設定し、のちに異なるフィーチャ セットを稼動した場合、スイッチのリブート後、スイッチでの IPv6 FSPAN ACL 設定が失われる可能性があります。

•![]() IPv6 FSPAN ACL は、IPv6 対応の SDM テンプレートでだけサポートされています。IPv6 対応の SDM テンプレートを稼動中に IPv6 FSPAN ACL を設定し、のちに非 IPv6 SDM テンプレートを設定してスイッチをリブートすると、IPv6 FSPAN ACL 設定が失われます。

IPv6 FSPAN ACL は、IPv6 対応の SDM テンプレートでだけサポートされています。IPv6 対応の SDM テンプレートを稼動中に IPv6 FSPAN ACL を設定し、のちに非 IPv6 SDM テンプレートを設定してスイッチをリブートすると、IPv6 FSPAN ACL 設定が失われます。

FSPAN セッションの設定

SPAN セッションを作成し、送信元(モニタ対象)ポートまたは VLAN、および宛先(モニタ側)ポートを指定し、セッションに FSPAN を設定するには、特権 EXEC モードで次の手順を実行します。

FRSPAN セッションの設定

RSPAN 送信元セッションを開始し、モニタ対象の送信元および宛先 RSPAN VLAN を指定し、セッションに FRSPAN を設定するには、特権 EXEC モードで次の手順を実行します。

SPAN、RSPAN、FSPAN、および FRSPAN ステータスの表示

現在の SPAN、RSPAN、FSPAN、FRSPAN 設定を表示するには、 show monitor ユーザ EXEC コマンドを使用します。また、設定されたセッションを表示するには、 show running-config 特権 EXEC コマンドを使用できます。

フィードバック

フィードバック