- IPv4 アドレスの設定

- アドレス解決プロトコル オプションの設定

- ARP 情報のモニタリングおよびメンテナンス

- DHCP 機能ロードマップ

- DHCP の概要

- Cisco IOS DHCP サーバ設定

- DHCP サーバ MIB

- DHCP サーバ オンデマンド アドレス プール マネージャの設定

- DHCP サーバ RADIUS プロキシ

- Cisco IOS DHCP リレー エージェント設定

- Cisco IOS DHCP クライアント設定

- DHCP Option 82 設定可能な回線 ID および リモート ID

- アカウンティングおよびセキュリティ対応の DHCP サービスの設定

- Edge-Session 管理用の DHCP 拡張機能の 設定

- ISSU および SSO:DHCP ハイ アベイラビリ ティ機能

- DNS の設定

- NHRP の設定

- ネットワーク アドレス変換設定機能のロード マップ

- IP アドレス節約のための NAT 設定

- NAT でのアプリケーション レベル ゲート ウェイの使用

- NAT のモニタリングおよびメンテナンス

- ファイアウォールおよび NAT 対応の Sun RPC ALG サポート

Cisco IOS IP アドレッシング サービス コンフィギュ レーション ガイド リリース 15.1S

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月2日

章のタイトル: IP アドレス節約のための NAT 設定

- 機能情報の検索

- 目次

- IP アドレス節約のための NAT 設定に関する前提条件

- IP アドレス節約のための NAT 設定に関する制約事項

- IP アドレス節約のための NAT 設定について

- IP アドレス節約のために NAT を設定する方法

- 内部送信元アドレスの設定

- NAT を使用して、内部ユーザによるインターネットへのアクセスを許可

- アドレス変換タイムアウトの設定

- NAT を使用してオーバーラップするネットワークに通信を許可するには

- NAT 仮想インターフェイスの設定

- TCP ロード バランシングを使用してサーバのオーバーロードを回避するには

- アドレス変換を判断するためにルート マップを使用するには

- NAT Route Maps Outside-to-Inside サポートのイネーブル化

- 外部 IP アドレスのみの NAT の設定

- デフォルト内部サーバに対する NAT の設定

- NBAR を使用した NAT RTSP サポートの設定

- スタティック IP アドレスを持つユーザのサポートの設定

- パブリック ワイヤレス LAN での ARP ping のサポートを設定するには

- 同時 NAT 操作の数の制限

IP アドレス節約のための NAT 設定

Network Address Translation(NAT; ネットワーク アドレス変換)は、登録されていない IP アドレスを使用してインターネットへ接続するプライベート IP インターネットワークをイネーブルにします。NAT はルータ(通常、2 つのネットワークどうしを接続するもの)で動作し、パケットを別のネットワークに転送する前に、社内ネットワークの(グローバルに一意のアドレスではなく)プライベート アドレスを正規のアドレスに変換します。NAT は、ネットワーク全体を唯一のアドレスとして、ネットワーク外の世界にアドバタイズするように設定できます。これにより、このアドレス 1 つに内部ネットワーク全体を効果的に隠すことができるため、セキュリティがさらに強化されます。

また、内部ユーザがインターネットにアクセスできるようにし、メール サーバなどの内部デバイスにインターネットがアクセスできるようにするために、エンタープライズ エッジで NAT を使用することもできます。

機能情報の検索

ご使用のソフトウェア リリースが、このモジュールで説明している機能の一部をサポートしていない場合があります。最新の機能情報および警告については、ご使用のプラットフォームおよびソフトウェア リリースのリリースノートを参照してください。このモジュールに記載されている機能に関する情報を検索したり、各機能がサポートされているリリースに関するリストを参照したりするには、「IP アドレス節約のための NAT 設定に関する機能情報」を参照してください。

Cisco Feature Navigator を使用すると、プラットフォーム、およびシスコのソフトウェア イメージの各サポート情報を検索できます。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスしてください。 Cisco.com のアカウントは必要ありません。

目次

•![]() 「IP アドレス節約のための NAT 設定に関する前提条件」

「IP アドレス節約のための NAT 設定に関する前提条件」

•![]() 「IP アドレス節約のための NAT 設定に関する制約事項」

「IP アドレス節約のための NAT 設定に関する制約事項」

•![]() 「次の作業」

「次の作業」

•![]() 「参考資料」

「参考資料」

IP アドレス節約のための NAT 設定に関する前提条件

このモジュールの作業で使用する必要のあるアクセス リストはすべて、設定作業を開始する前に設定しておく必要があります。アクセス リストの設定方法については、次の URL にある『 IP Access List Sequence Numbering 』マニュアルを参照してください。

http://www.cisco.com/en/US/docs/ios/security/configuration/guide/sec_ip_entry_numbrng.html

(注) NAT コマンドで使用するアクセス リストが指定されている場合、NAT は一般によく使用される permit ip any any コマンドを、このアクセス リストではサポートしません。

ネットワークで NAT を設定する前に、NAT の設定対象となるインターフェイス、およびその目的を理解しておくことが重要です。下記の質問に答えることにより、NAT をどのように使用するか、またどのように設定する必要があるかを判断できます。

1.![]() NAT の内部および外部インターフェイスを定義するには、次の質問に答えてください。

NAT の内部および外部インターフェイスを定義するには、次の質問に答えてください。

2.![]() NAT を使って何を達成しようとしているかを定義するには、次の質問に答えてください。

NAT を使って何を達成しようとしているかを定義するには、次の質問に答えてください。

–![]() NAT は内部ユーザがインターネットにアクセスすることを許可しているか

NAT は内部ユーザがインターネットにアクセスすることを許可しているか

–![]() NAT はインターネットがメール サーバなどの内部デバイスにアクセスすることを許可しているか

NAT はインターネットがメール サーバなどの内部デバイスにアクセスすることを許可しているか

–![]() NAT は TCP トラフィックを別の TCP ポートまたはアドレスにリダイレクトするか

NAT は TCP トラフィックを別の TCP ポートまたはアドレスにリダイレクトするか

–![]() NAT はオーバーラップするネットワークに通信を許可するか

NAT はオーバーラップするネットワークに通信を許可するか

IP アドレス節約のための NAT 設定に関する制約事項

•![]() スタブ ドメインにある多数のホストが、そのドメイン外との通信を行う場合、NAT は実用的ではありません。

スタブ ドメインにある多数のホストが、そのドメイン外との通信を行う場合、NAT は実用的ではありません。

•![]() 一部のアプリケーションでは、埋め込み IP アドレスが NAT デバイスで変換しても何の得にもならないような方法で使用されています。このようなアプリケーションは、NAT デバイスを使用しても透過的に、またはまったく機能しません。

一部のアプリケーションでは、埋め込み IP アドレスが NAT デバイスで変換しても何の得にもならないような方法で使用されています。このようなアプリケーションは、NAT デバイスを使用しても透過的に、またはまったく機能しません。

•![]() デフォルトでは、Session Initiation Protocol(SIP; セッション開始プロトコル)のサポートはポート 5060 でイネーブルになっています。したがって、NAT 対応デバイスはこのポートのパケットをすべて、SIP コール メッセージと解釈します。同じシステムにある別のアプリケーションがポート 5060 を使用してパケットを送信している場合、NAT サービスはこのパケットを SIP コール メッセージとして解釈しようとするため、このパケットが破損する可能性があります。

デフォルトでは、Session Initiation Protocol(SIP; セッション開始プロトコル)のサポートはポート 5060 でイネーブルになっています。したがって、NAT 対応デバイスはこのポートのパケットをすべて、SIP コール メッセージと解釈します。同じシステムにある別のアプリケーションがポート 5060 を使用してパケットを送信している場合、NAT サービスはこのパケットを SIP コール メッセージとして解釈しようとするため、このパケットが破損する可能性があります。

•![]() また、NAT はホストの素性を隠しますが、これは目的によっては、長所でもありますし、短所でもあります。

また、NAT はホストの素性を隠しますが、これは目的によっては、長所でもありますし、短所でもあります。

•![]() NAT が設定されているルータは、ローカル ネットワークを外部にアドバタイズすべきではありません。しかし、NAT が外部から受け取るルーティング情報は、通常どおり、スタブ ドメインにアドバタイズできます。

NAT が設定されているルータは、ローカル ネットワークを外部にアドバタイズすべきではありません。しかし、NAT が外部から受け取るルーティング情報は、通常どおり、スタブ ドメインにアドバタイズできます。

•![]() NAT コマンドで使用するアクセス リストが指定されている場合、NAT は一般によく使用される permit ip any any コマンドを、このアクセス リストではサポートしません。

NAT コマンドで使用するアクセス リストが指定されている場合、NAT は一般によく使用される permit ip any any コマンドを、このアクセス リストではサポートしません。

IP アドレス節約のための NAT 設定について

IP アドレス節約のために NAT を設定する利点

組織が既存のネットワークを使って、インターネットにアクセスする必要がある場合に IP アドレスが不足する問題は、NAT により解決することができます。NIC-registered IP アドレスをまだ持っていないサイトはこのアドレスを取得する必要があります。また、255 以上のクライアントが存在する、または計画されている場合、Class B アドレスの不足が深刻な問題になります。Cisco IOS NAT はこのような問題に対応するために、隠された数千の内部アドレスを、取得の容易な Class C アドレスの範囲にマップします。

内部ネットワークのクライアントのために IP アドレスをすでに登録しているサイトでも、ハッカーがクライアントを直接攻撃できないように、これらのアドレスをインターネットからは確認できないようにすることができます。クライアント アドレスを隠すことにより、セキュリティがさらに強化されます。Cisco IOS NAT では、LAN 管理者は、Internet Assigned Numbers Authority(IANA; インターネット割り当て番号局)の予備プールを利用した Class A アドレスを自由に拡張することができます(RFC 1597)。この拡張は組織内で行われます。LAN/インターネット インターフェイスでのアドレス変更を気にする必要はありません。

Cisco IOS は、選択的、またはダイナミックに NAT を実行できます。この柔軟性のおかげで、ネットワーク管理者は、RFC 1597 および RFC 1918 アドレスまたは登録済みアドレスを混在させて使用できます。NAT は、IP アドレスの簡略化や節約のためにさまざまなルータ上で使用できるように設計されています。また、Cisco IOS NAT では、NAT に使用できる内部ホストを選択することもできます。

NAT の目的

インターネットは、IP アドレス空間の枯渇とルーティングの拡大という 2 つの大きな問題に直面しています。NAT は、組織の IP ネットワークを外部から見たときに、実際に使用されているものとは異なる IP アドレス空間が使用されているように見せる機能です。したがって、NAT を使用すると、グローバルなルーティングが不可能なアドレスを持つ組織は、そのアドレスをグローバルにルーティング可能なアドレス空間に変換して、インターネットに接続できるようになります。また、サービス プロバイダーの変更や、Classless Interdomain Routing(CIDR; クラスレス ドメイン間ルーティング)ブロックへの自発的な再番号割り当てを行う組織は、NAT を使用して、より適切に番号を割り当て直せるようになります。NAT は RFC 1631 に記述されています。

Cisco IOS Release 12.1(5)T 以降、NAT は、H.323 バージョン 2 仕様の一部として FastConnect および Alerting を含むすべての H.225 および H.245 メッセージ タイプをサポートしています。これらのメッセージ タイプを使用する製品はすべて、静的設定なしに、Cisco IOS NAT 設定をパススルーすることができます。NetMeeting Directory(Internet Locator Service)のフル サポートも、Cisco IOS NAT を通じて行われます。

NAT の機能

NAT が設定されたルータには、少なくとも内部ネットワークに対して 1 つ、外部ネットワークに対して 1 つのインターフェイスがあります。標準的な環境では、NAT はスタブ ドメインとバックボーンの間の出口ルータに設定されます。パケットがドメインから出て行くとき、NAT はローカルで意味のある送信元アドレスをグローバルで一意のアドレスに変換します。パケットがドメインに入ってくるときは、NAT はグローバルで一意の宛先アドレスをローカル アドレスに変換します。出力点が複数存在する場合、個々の NAT は同一の変換テーブルを持っていなければなりません。アドレスが足りなくなって、パケットにアドレスを割り当てられなくなった場合、ソフトウェアはそのパケットをドロップし、ICMP ホスト到達不能パケットを送信します。

NAT の用途

•![]() インターネットに接続する必要はあるが、ホストのすべてがグローバルに一意の IP アドレスを持っているわけではない場合。NAT は、登録されていない IP アドレスを使用してインターネットへ接続するプライベート IP インターネットワークをイネーブルにします。NAT はスタブ ドメイン( 内部ネットワーク )と、インターネットなどのパブリック ネットワーク( 外部ネットワーク )との境界にあるルータ上に設定されます。NAT はパケットを外部ネットワークに送信する前に、内部のローカル アドレスをグローバルに一意の IP アドレスに変換します。

インターネットに接続する必要はあるが、ホストのすべてがグローバルに一意の IP アドレスを持っているわけではない場合。NAT は、登録されていない IP アドレスを使用してインターネットへ接続するプライベート IP インターネットワークをイネーブルにします。NAT はスタブ ドメイン( 内部ネットワーク )と、インターネットなどのパブリック ネットワーク( 外部ネットワーク )との境界にあるルータ上に設定されます。NAT はパケットを外部ネットワークに送信する前に、内部のローカル アドレスをグローバルに一意の IP アドレスに変換します。

•![]() 内部アドレスを変更する必要がある場合。内部アドレスの変更には相当の工数がかかるため、変更する代わりに NAT を使用して変換することができます。

内部アドレスを変更する必要がある場合。内部アドレスの変更には相当の工数がかかるため、変更する代わりに NAT を使用して変換することができます。

•![]() TCP トラフィックの基本負荷を分散する必要がある場合。TCP 負荷分散機能を使用して、1 つのグローバル IP アドレスを複数のローカル IP アドレスにマップできます。

TCP トラフィックの基本負荷を分散する必要がある場合。TCP 負荷分散機能を使用して、1 つのグローバル IP アドレスを複数のローカル IP アドレスにマップできます。

接続性の問題への解決策として NAT が役立つのは、スタブ ドメイン内の比較的少数のホストが同時にドメインの外部と通信する場合のみです。この場合、外部との通信が必要なときに、このドメインにある IP アドレスのごく一部をグローバルに一意な IP アドレスに変換する必要があります。また、これらのアドレスは使用されなくなったときに、再利用することもできます。

NAT の内部アドレスおよび外部アドレス

NAT については、 内部 という用語は組織により所有され、変換を必要とするネットワークを意味します。NAT が設定されている場合、このドメインの内部では、ホストは 1 つのアドレス空間にアドレスを持ちますが、外部からは別のアドレス空間にアドレスを持っているように見えます。これらのアドレス空間のうち、前者は ローカル アドレス空間、後者は グローバル アドレス空間と呼ばれます。

同様に、 外部 はスタブ ネットワークの接続先で、通常、その組織の制御下にはないネットワークを表します。外部ネットワーク内のホストを変換の対象にすることもできるため、これらのホストもローカル アドレスとグローバル アドレスを持つことができます。

•![]() 内部ローカル アドレス:内部ネットワーク上のホストに割り当てられた IP アドレス。このアドレスは、多くの場合、Network Information Center(NIC)やサービス プロバイダーにより割り当てられた正規の IP アドレスではありません。

内部ローカル アドレス:内部ネットワーク上のホストに割り当てられた IP アドレス。このアドレスは、多くの場合、Network Information Center(NIC)やサービス プロバイダーにより割り当てられた正規の IP アドレスではありません。

•![]() 内部グローバル アドレス:外部に向けて、1 つ以上の内部ローカル IP アドレスを表現した正規の IP アドレス(NIC またはサービス プロバイダーにより割り当てられたもの)。

内部グローバル アドレス:外部に向けて、1 つ以上の内部ローカル IP アドレスを表現した正規の IP アドレス(NIC またはサービス プロバイダーにより割り当てられたもの)。

•![]() 外部ローカル アドレス:内部ネットワークから見た外部ホストの IP アドレス。必ずしも正規のアドレスでありません。内部でルート可能なアドレス空間から割り当てられたものです。

外部ローカル アドレス:内部ネットワークから見た外部ホストの IP アドレス。必ずしも正規のアドレスでありません。内部でルート可能なアドレス空間から割り当てられたものです。

•![]() 外部グローバル アドレス:外部ネットワークに存在するホストに対して、ホストの所有者により割り当てられた IP アドレス。このアドレスは、グローバルにルート可能なアドレス、またはネットワーク空間から割り当てられます。

外部グローバル アドレス:外部ネットワークに存在するホストに対して、ホストの所有者により割り当てられた IP アドレス。このアドレスは、グローバルにルート可能なアドレス、またはネットワーク空間から割り当てられます。

NAT のタイプ

NAT はルータ(通常、2 つのネットワークどうしを接続するもの)で動作し、パケットが別のネットワークに転送される前に、内部ネットワークのプライベート(内部ローカル)アドレスをパブリック(内部グローバル)アドレスに変換します。この機能により、ネットワーク全体を表す 1 つのアドレスのみを外部にアドバタイズするように NAT を設定できるようになります。これにより、内部ネットワークを外部から効果的に隠すことができるため、セキュリティがさらに強化されます。

•![]() スタティック アドレス変換(スタティック NAT):ローカル アドレスとグローバル アドレスを 1 対 1 マッピングします。

スタティック アドレス変換(スタティック NAT):ローカル アドレスとグローバル アドレスを 1 対 1 マッピングします。

•![]() ダイナミック アドレス変換(ダイナミック NAT):未登録の IP アドレスを、登録済み IP アドレスのプールから取得した登録済み IP アドレスにマップします。

ダイナミック アドレス変換(ダイナミック NAT):未登録の IP アドレスを、登録済み IP アドレスのプールから取得した登録済み IP アドレスにマップします。

•![]() オーバーロード:複数の未登録 IP アドレスを、複数の異なるポートを使用して、1 つの登録済み IP アドレスにマップ(多対 1)するダイナミック NAT の一形式。この方法は、Port Address Translation(PAT; ポート アドレス変換)とも呼ばれます。PAT(NAT オーバーロード)を使用することにより、使用できる正規のグローバル IP アドレスが 1 つのみでも、数千のユーザをインターネットに接続することができます。

オーバーロード:複数の未登録 IP アドレスを、複数の異なるポートを使用して、1 つの登録済み IP アドレスにマップ(多対 1)するダイナミック NAT の一形式。この方法は、Port Address Translation(PAT; ポート アドレス変換)とも呼ばれます。PAT(NAT オーバーロード)を使用することにより、使用できる正規のグローバル IP アドレスが 1 つのみでも、数千のユーザをインターネットに接続することができます。

IP アドレス節約のために NAT を設定する方法

このセクションで説明する作業では、IP アドレス節約のために NAT を設定します。このセクションに必須の作業は含まれていませんが、これらの作業のうち、少なくとも 1 つを実行する必要があります。複数の作業が必要である場合もあります。ここでは、次の手順について説明します。

•![]() 「内部送信元アドレスの設定」(必須)

「内部送信元アドレスの設定」(必須)

•![]() 「NAT を使用して、内部ユーザによるインターネットへのアクセスを許可」(任意)

「NAT を使用して、内部ユーザによるインターネットへのアクセスを許可」(任意)

•![]() 「アドレス変換タイムアウトの設定」(必須)

「アドレス変換タイムアウトの設定」(必須)

•![]() 「NAT を使用してオーバーラップするネットワークに通信を許可するには」(任意)

「NAT を使用してオーバーラップするネットワークに通信を許可するには」(任意)

•![]() 「NAT 仮想インターフェイスの設定」(必須)

「NAT 仮想インターフェイスの設定」(必須)

•![]() 「TCP ロード バランシングを使用してサーバのオーバーロードを回避するには」(必須)

「TCP ロード バランシングを使用してサーバのオーバーロードを回避するには」(必須)

•![]() 「アドレス変換を判断するためにルート マップを使用するには」(必須)

「アドレス変換を判断するためにルート マップを使用するには」(必須)

•![]() 「NAT Route Maps Outside-to-Inside サポートのイネーブル化」(必須)

「NAT Route Maps Outside-to-Inside サポートのイネーブル化」(必須)

•![]() 「外部 IP アドレスのみの NAT の設定」(必須)

「外部 IP アドレスのみの NAT の設定」(必須)

•![]() 「デフォルト内部サーバに対する NAT の設定」(必須)

「デフォルト内部サーバに対する NAT の設定」(必須)

•![]() 「NBAR を使用した NAT RTSP サポートの設定」(必須)

「NBAR を使用した NAT RTSP サポートの設定」(必須)

•![]() 「スタティック IP アドレスを持つユーザのサポートの設定」(必須)

「スタティック IP アドレスを持つユーザのサポートの設定」(必須)

•![]() 「パブリック ワイヤレス LAN での ARP ping のサポートを設定するには」(任意)

「パブリック ワイヤレス LAN での ARP ping のサポートを設定するには」(任意)

•![]() 「同時 NAT 操作の数の制限」(任意)

「同時 NAT 操作の数の制限」(任意)

内部送信元アドレスの設定

スタティックまたはダイナミック変換のために内部送信元アドレスを設定できます。要件に応じて、次の作業のいずれか 1 つを行います。

•![]() 「内部送信元アドレスのスタティック変換の設定」(必須)

「内部送信元アドレスのスタティック変換の設定」(必須)

•![]() 「内部送信元アドレスのダイナミック変換の設定」(必須)

「内部送信元アドレスのダイナミック変換の設定」(必須)

内部送信元アドレス変換

自分が属するネットワークの外部と通信するときに、自分の IP アドレスをグローバルに一意な IP アドレスに変換することができます。スタティックまたはダイナミック内部送信元変換は、次のようにして設定できます。

•![]() スタティック変換 は、内部ローカル アドレスと内部グローバル アドレスの間に 1 対 1 のマッピングを設定します。外部から固定アドレスを使って内部のホストにアクセスする必要がある場合には、スタティック変換が便利です。

スタティック変換 は、内部ローカル アドレスと内部グローバル アドレスの間に 1 対 1 のマッピングを設定します。外部から固定アドレスを使って内部のホストにアクセスする必要がある場合には、スタティック変換が便利です。

•![]() ダイナミック変換 は、内部ローカル アドレスとグローバル アドレスのプールの間にマッピングを設定します。

ダイナミック変換 は、内部ローカル アドレスとグローバル アドレスのプールの間にマッピングを設定します。

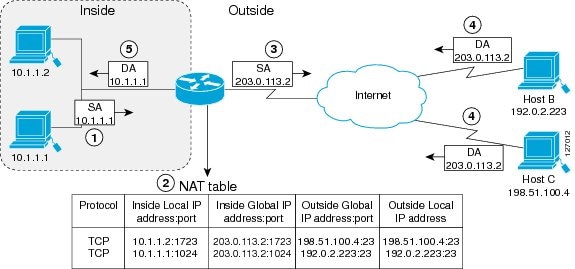

図 1 は、ネットワーク内部の送信元アドレスを、ネットワーク外部の送信元アドレスに変換するルータを図に表したものです。

図 1 に示す内部送信元アドレス変換のプロセスは次のとおりです。

1.![]() ホスト 1.1.1.1 のユーザはホスト B との接続を開きます。

ホスト 1.1.1.1 のユーザはホスト B との接続を開きます。

2.![]() ホスト 1.1.1.1 から最初のパケットを受信したことをきっかけに、ルータが NAT テーブルをチェックします。

ホスト 1.1.1.1 から最初のパケットを受信したことをきっかけに、ルータが NAT テーブルをチェックします。

–![]() スタティック変換エントリが設定されていた場合、ルータは手順 3 に進みます。

スタティック変換エントリが設定されていた場合、ルータは手順 3 に進みます。

–![]() 変換エントリが存在しない場合、ルータは Source Address(SA; 送信元アドレス)1.1.1.1 のダイナミック変換が必要であると判断し、ダイナミック アドレス プールから正規のグローバル アドレスを選択し、変換エントリを作成します。このタイプのエントリは、 単純エントリ と呼ばれます。

変換エントリが存在しない場合、ルータは Source Address(SA; 送信元アドレス)1.1.1.1 のダイナミック変換が必要であると判断し、ダイナミック アドレス プールから正規のグローバル アドレスを選択し、変換エントリを作成します。このタイプのエントリは、 単純エントリ と呼ばれます。

3.![]() ルータはホスト 1.1.1.1 の内部ローカル送信元アドレスを、この変換エントリのグローバル アドレスで置き換え、パケットを転送します。

ルータはホスト 1.1.1.1 の内部ローカル送信元アドレスを、この変換エントリのグローバル アドレスで置き換え、パケットを転送します。

4.![]() ホスト B はこのパケットを受信し、内部グローバル IP 宛先である Destination Address(DA; 宛先アドレス)2.2.2.2 を使用して、ホスト 1.1.1.1 に応答します。

ホスト B はこのパケットを受信し、内部グローバル IP 宛先である Destination Address(DA; 宛先アドレス)2.2.2.2 を使用して、ホスト 1.1.1.1 に応答します。

5.![]() 内部グローバル IP アドレスを持つパケットを受信したルータは、内部グローバル アドレスをキーに使用して、NAT テーブル検索を行います。その後、このアドレスをホスト 1.1.1.1 の内部ローカル アドレスに変換し、パケットをホスト 1.1.1.1 に転送します。

内部グローバル IP アドレスを持つパケットを受信したルータは、内部グローバル アドレスをキーに使用して、NAT テーブル検索を行います。その後、このアドレスをホスト 1.1.1.1 の内部ローカル アドレスに変換し、パケットをホスト 1.1.1.1 に転送します。

ホスト 1.1.1.1 はパケットを受信し、会話を続けます。ルータはパケットごとに、ステップ 2 ~ 5 を繰り返します。

内部送信元アドレスのスタティック変換の設定

内部ローカル アドレスと内部グローバル アドレスとの間で 1 対 1 マッピングを可能にするには、内部送信元アドレスのスタティック変換を設定します。外部から固定アドレスを使って内部のホストにアクセスする必要がある場合には、スタティック変換が便利です。

手順の概要

3.![]() ip nat inside source static local-ip global-ip

ip nat inside source static local-ip global-ip

手順の詳細

内部送信元アドレスのダイナミック変換の設定

ダイナミック変換は、内部ローカル アドレスとグローバル アドレスのプールの間にマッピングを設定します。プライベート ネットワークに存在する複数のユーザがインターネットへのアクセスを必要としている場合には、ダイナミック変換が便利です。ダイナミックに設定されたプール IP アドレスは、必要に応じて使用し、インターネットへのアクセスが必要なくなったときにはリリースして別のユーザが使用できるようにすることができます。

手順の概要

3.![]() ip nat pool name start-ip end-ip { netmask netmask | prefix - length prefix-length }

ip nat pool name start-ip end-ip { netmask netmask | prefix - length prefix-length }

4.![]() access-list access-list-number permit source [ source-wildcard ]

access-list access-list-number permit source [ source-wildcard ]

5.![]() ip nat inside source list access-list - number pool name

ip nat inside source list access-list - number pool name

手順の詳細

NAT を使用して、内部ユーザによるインターネットへのアクセスを許可

グローバル アドレスのオーバーロードを使用して、内部ユーザにインターネットへのアクセスを許可し、内部グローバル アドレス プールのアドレスを節約するには、この作業を実行します。

内部グローバル アドレスのオーバーロード

ルータが、複数のローカル アドレスに対してグローバル アドレスを 1 つ使用できるようにすることにより、内部グローバル アドレス プールのアドレスを節約できます。このオーバーロードが設定されている場合、ルータはグローバル アドレスを変換して、正しいローカル アドレスに戻すために必要な、上位レベルのプロトコルからの情報(例:TCP または UDP ポート番号)を保持します。1 つのグローバル アドレスに複数のローカル アドレスがマップされている場合、ローカル アドレスは各内部ホストの TCP または UDP ポート番号により区別されます。

図 2 は、1 つの内部グローバル アドレスが複数の内部ローカル アドレスを表している場合の NAT の動作を表しています。区別は、TCP ポート番号により行われます。

図 2 内部グローバル アドレスをオーバーロードする NAT

図 2 に示すとおり、ルータは内部グローバル アドレスのオーバーロードにおいて次のプロセスを実行します。ホスト B およびホスト C はいずれも、アドレス 2.2.2.2 にある 1 つのホストと通信していると信じています。しかし、実際には、異なるホストと通信しています。区別にはポート番号が使用されます。つまり、多数の内部ホストは、複数のポート番号を使用して、内部グローバル IP アドレスを共有することができます。

1.![]() ホスト 1.1.1.1 のユーザはホスト B との接続を開きます。

ホスト 1.1.1.1 のユーザはホスト B との接続を開きます。

2.![]() ホスト 1.1.1.1 から最初のパケットを受信したことをきっかけに、ルータが NAT テーブルをチェックします。

ホスト 1.1.1.1 から最初のパケットを受信したことをきっかけに、ルータが NAT テーブルをチェックします。

–![]() 変換エントリが存在しない場合、ルータはアドレス 1.1.1.1 の変換が必要であると判断し、内部ローカル アドレス 1.1.1.1 から正式なグローバル アドレスへの変換をセットアップします。

変換エントリが存在しない場合、ルータはアドレス 1.1.1.1 の変換が必要であると判断し、内部ローカル アドレス 1.1.1.1 から正式なグローバル アドレスへの変換をセットアップします。

–![]() オーバーロードがイネーブルにされている場合、他にアクティブな変換があれば、ルータはその変換のグローバル アドレスを再利用し、変換して元に戻すために必要な情報を保存します。このタイプのエントリは、 拡張エントリ と呼ばれます。

オーバーロードがイネーブルにされている場合、他にアクティブな変換があれば、ルータはその変換のグローバル アドレスを再利用し、変換して元に戻すために必要な情報を保存します。このタイプのエントリは、 拡張エントリ と呼ばれます。

3.![]() ルータは内部ローカル送信元アドレス 1.1.1.1 を、選択されたグローバル アドレスで置き換え、パケットを転送します。

ルータは内部ローカル送信元アドレス 1.1.1.1 を、選択されたグローバル アドレスで置き換え、パケットを転送します。

4.![]() ホスト B はこのパケットを受信し、内部グローバル IP アドレス 2.2.2.2 を使用して、ホスト 1.1.1.1 に応答します。

ホスト B はこのパケットを受信し、内部グローバル IP アドレス 2.2.2.2 を使用して、ホスト 1.1.1.1 に応答します。

5.![]() ルータは、この内部グローバル IP アドレスを持つパケットを受信すると、このプロトコル、内部グローバル アドレスとポート、および外部アドレスとポートをキーとして使用して NAT テーブル検索を実行します。その後、このアドレスを内部ローカル アドレス 1.1.1.1 に変換し、パケットをホスト 1.1.1.1 に転送します。

ルータは、この内部グローバル IP アドレスを持つパケットを受信すると、このプロトコル、内部グローバル アドレスとポート、および外部アドレスとポートをキーとして使用して NAT テーブル検索を実行します。その後、このアドレスを内部ローカル アドレス 1.1.1.1 に変換し、パケットをホスト 1.1.1.1 に転送します。

ホスト 1.1.1.1 はパケットを受信し、会話を続けます。ルータはパケットごとに、ステップ 2 ~ 5 を繰り返します。

手順の概要

3.![]() ip nat pool name start-ip end-ip { netmask netmask | prefix - length prefix-length }

ip nat pool name start-ip end-ip { netmask netmask | prefix - length prefix-length }

4.![]() access-list access-list-number permit source [ source-wildcard ]

access-list access-list-number permit source [ source-wildcard ]

5.![]() ip nat inside source list access-list - number pool name overload

ip nat inside source list access-list - number pool name overload

手順の詳細

アドレス変換タイムアウトの設定

このセクションでは、似たような目的に対応している作業をまとめて説明していますが、NAT 固有の設定にあてはまる手順を選択する必要があります。

変換タイムアウトのデフォルトを変更

デフォルトでは、ダイナミック アドレス変換は一定の期間使用されていないとタイムアウトします。必要に応じて、タイムアウトのデフォルト値を変更できます。オーバーロードが設定されていない場合、単純な変換エントリは 24 時間後にタイムアウトします。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

ip nat translation timeout seconds |

オーバーロードが設定されている場合のデフォルト タイムアウトの変更

オーバーロードを設定した場合、変換エントリのタイムアウトをより細かく制御できるようになります。これは個々のエントリに、そのエントリを使用するトラフィックに関する詳しいコンテキストが含まれているからです。拡張エントリのタイムアウトを変更するには、必要に応じて次のコマンドを使用します。

手順の概要

3.![]() ip nat translation udp-timeout seconds

ip nat translation udp-timeout seconds

4.![]() ip nat translation dns-timeout seconds

ip nat translation dns-timeout seconds

5.![]() ip nat translation tcp-timeout seconds

ip nat translation tcp-timeout seconds

6.![]() ip nat translation finrst-timeout seconds

ip nat translation finrst-timeout seconds

手順の詳細

NAT を使用してオーバーラップするネットワークに通信を許可するには

このセクションでは、同じ操作を実行する複数の作業をまとめて説明していますが、実装されている変換のタイプがスタティックか、ダイナミックかに応じて、これらの作業の実行方法は異なります。

実装されている変換のタイプに適用する作業を実行してください。

オーバーラップするネットワークのアドレス変換

NAT は IP アドレスの変換に使用されます。この変換は、IP アドレスが公式に割り当てられた正規の IP アドレスではないために行われることがあります。正式には別のネットワークに属する IP アドレスを選択してしまった可能性があります。1 つのアドレスが一方では不正に、もう一方では正当に使用されている状況を インデックス オーバーラップ と呼びます。NAT を使用して、外部アドレスとオーバーラップする内部アドレスを変換することができます。

図 3 は、NAT がどのようにオーバーラップするネットワークを変換するかを示しています。

ルータは、オーバーラップするアドレスを変換するときに次のプロセスを実行します。

1.![]() ホスト 1.1.1.1 のユーザは、名前を使ってホスト C への接続を開き、DNS サーバで名前からアドレスを検索するように要求します。

ホスト 1.1.1.1 のユーザは、名前を使ってホスト C への接続を開き、DNS サーバで名前からアドレスを検索するように要求します。

2.![]() ルータは DNS 応答を代行受信し、オーバーラップがある場合は、返されたアドレスを変換します(つまり、結果として得られる正式なアドレスは、内部ネットワークに不正に存在することになります)。返されたアドレスを変換するために、ルータはオーバーラップするアドレス 1.1.1.3 を別途設定された外部ローカル アドレス プールのアドレスにマップした簡単な変換エントリを作成します。

ルータは DNS 応答を代行受信し、オーバーラップがある場合は、返されたアドレスを変換します(つまり、結果として得られる正式なアドレスは、内部ネットワークに不正に存在することになります)。返されたアドレスを変換するために、ルータはオーバーラップするアドレス 1.1.1.3 を別途設定された外部ローカル アドレス プールのアドレスにマップした簡単な変換エントリを作成します。

ルータはあらゆるとこから届くすべての DNS 応答を検査し、IP アドレスがそのスタブ ネットワークに属しているかどうかを確認します。属している場合、ルータはそのアドレスを変換します。

3.![]() ホスト 1.1.1.1 は 3.3.3.3 への接続を開きます。

ホスト 1.1.1.1 は 3.3.3.3 への接続を開きます。

4.![]() ルータは内部ローカル アドレスとグローバル アドレスを相互に、および外部グローバル アドレスとローカル アドレスを相互にマップする変換をセットアップします。

ルータは内部ローカル アドレスとグローバル アドレスを相互に、および外部グローバル アドレスとローカル アドレスを相互にマップする変換をセットアップします。

5.![]() ルータは SA を内部グローバル アドレスで、DA を外部グローバル アドレスで置き換えます。

ルータは SA を内部グローバル アドレスで、DA を外部グローバル アドレスで置き換えます。

オーバーラップするネットワークのスタティック変換の設定

スタブ ネットワーク内の IP アドレスが別のネットワークに属する正式な IP アドレスであるときに、スタティック変換を使用して、これらのホストやルータと通信する必要がある場合は、オーバーラップするネットワークのスタティック変換を設定します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

ip nat inside source static local-ip global-ip Router(config)# ip nat inside source static 192.168.121.33 2.2.2.1 |

||

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

|

Router(config-if)# ip address 172.16.232.182 255.255.255.240 |

||

|

|

次の作業

オーバーラップするネットワークのダイナミック変換の設定

スタブ ネットワーク内の IP アドレスが別のネットワークに属する正式な IP アドレスであるときに、ダイナミック変換を使用して、これらのホストやルータと通信する必要がある場合は、オーバーラップするネットワークのダイナミック変換を設定します。

手順の概要

3.![]() ip nat pool name start-ip end-ip { netmask netmask | prefix - length prefix-length }

ip nat pool name start-ip end-ip { netmask netmask | prefix - length prefix-length }

4.![]() access-list access-list-number permit source [ source-wildcard ]

access-list access-list-number permit source [ source-wildcard ]

5.![]() ip nat outside source list access-list - number pool name

ip nat outside source list access-list - number pool name

手順の詳細

NAT 仮想インターフェイスの設定

NAT Virtual Interface(NVI; NAT 仮想インターフェイス)機能により、Network Address Translation(NAT; ネットワーク アドレス変換)内部または NAT 外部としてインターフェイスを設定する必要性がなくなります。インターフェイスは、NAT を使用するように、または NAT を使用しないように設定できます。

•![]() 「スタティック NAT 仮想インターフェイスのイネーブル化」

「スタティック NAT 仮想インターフェイスのイネーブル化」

NAT 仮想インターフェイスの設計

NAT 仮想インターフェイス機能は、この仮想インターフェイス上での NAT トラフィック フローをすべて許可します。これにより、内部ドメインや外部ドメインを指定する必要がなくなります。ドメインが指定されている場合、トラフィックのフローの方向が内部から外部か、外部から内部かに応じて、ルートの決定前または後に変換ルールが適用されます。この変換ルールは、NVI に対するルートが決定された後にのみ適用されます。

NAT ルータに接続されている複数のネットワークからやってくるパケットの変換用に NAT プールが共有されている場合、NVI が作成され、この NAT プール宛のパケットがすべてこの NVI に転送されるようにスタティック ルートが設定されます。さまざまなネットワークに接続される標準インターフェイスは、これらのインターフェイスから発信されるトラフィックや、受信されるトラフィックは変換が必要であることがわかるように設定されます。

図 4 は標準的な NAT 仮想インターフェイスの設定を示しています。

NAT 仮想インターフェイスの利点

NAT 仮想インターフェイスの制約事項

ダイナミック NAT 仮想インターフェイスのイネーブル化

手順の概要

6.![]() ip nat pool name start - ip end - ip netmask netmask add-route

ip nat pool name start - ip end - ip netmask netmask add-route

7.![]() ip nat source list access-list-number pool name vrf name

ip nat source list access-list-number pool name vrf name

8.![]() ip nat source list access - list - number pool name vrf name overload

ip nat source list access - list - number pool name vrf name overload

手順の詳細

スタティック NAT 仮想インターフェイスのイネーブル化

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

|

|

||

|

|

||

|

|

||

ip nat source static local - ip global - ip vrf name Router(config)# ip nat source static 192.168.123.1 192.168.125.10 vrf bank |

TCP ロード バランシングを使用してサーバのオーバーロードを回避するには

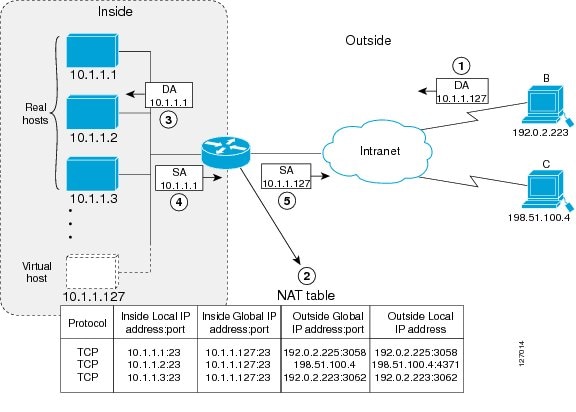

宛先アドレス ロータリー変換を目的として、サーバ TCP のロード バランシングを設定するには、この作業を実行します。これらのコマンドにより、1 つの仮想ホストを多数の実ホストにマップすることができます。仮想ホストとの間で開かれた新しい TCP セッションはそれぞれ、異なる実ホストとのセッションに変換されます。

NAT における TCP 負荷分散

NAT のもう 1 つの用途はインターネット アドレスには関係ありません。組織の中には、使用頻度の高いホストとの通信を必要とするホストが複数存在することがあります。NAT を使用して、複数の実ホストの間でのロード シェアリングを調整する仮想ホストを内部ネットワークに設定することができます。アクセス リストと一致する DA はロータリー プールからのアドレスで置き換えられます。割り当ては外部から内部への新しい接続が開かれた場合のみ、ラウンドロビン ベースで行われます。TCP ではないトラフィックは、(その他の変換が有効化されていない限り)変換されずに通されます。 図 5 はこの機能を表しています。

ルータは、ロータリー アドレスを変換するときに次のプロセスを実行します。

1.![]() ホスト B(9.6.7.3)のユーザが、1.1.1.127 にある仮想ホストへの接続を開きます。

ホスト B(9.6.7.3)のユーザが、1.1.1.127 にある仮想ホストへの接続を開きます。

2.![]() ルータは接続要求を受信し、新しい変換を作成して、内部ローカル IP アドレスに、その次の実ホスト(1.1.1.1)を割り当てます。

ルータは接続要求を受信し、新しい変換を作成して、内部ローカル IP アドレスに、その次の実ホスト(1.1.1.1)を割り当てます。

3.![]() ルータは宛先アドレスを、選択された実ホストのアドレスで置き換え、パケットを転送します。

ルータは宛先アドレスを、選択された実ホストのアドレスで置き換え、パケットを転送します。

4.![]() ホスト 1.1.1.1 はこのパケットを受信し、応答します。

ホスト 1.1.1.1 はこのパケットを受信し、応答します。

5.![]() ルータはこのパケットを受信し、内部ローカル アドレスとポート番号、および外部アドレスとポート番号をキーに使用して、NAT テーブルを検索します。次に、ルータは送信元アドレスを仮想ホストのアドレスに変換し、パケットを転送します。

ルータはこのパケットを受信し、内部ローカル アドレスとポート番号、および外部アドレスとポート番号をキーに使用して、NAT テーブルを検索します。次に、ルータは送信元アドレスを仮想ホストのアドレスに変換し、パケットを転送します。

手順の概要

3.![]() ip nat pool name start-ip end-ip { netmask netmask | prefix-length prefix-length } type rotary

ip nat pool name start-ip end-ip { netmask netmask | prefix-length prefix-length } type rotary

4.![]() access-list access-list-number permit source [ source-wildcard ]

access-list access-list-number permit source [ source-wildcard ]

5.![]() ip nat inside destination-list access-list-number pool name

ip nat inside destination-list access-list-number pool name

手順の詳細

アドレス変換を判断するためにルート マップを使用するには

ルート マップの概要

NAT では、アクセス リストの代わりにルート マップを処理する必要があります。ルート マップを使用すると、アクセス リスト、ネクスト ホップ IP アドレス、出力インターフェイスを自由に組み合わせて照合し、使用するプールを判断できるようになります。スタティック変換でルート マップを使用できるため、スタティック アドレス変換で NAT のマルチホーミング機能を使用できます。マルチホーミングされた内部ネットワークは、外部にある別のネットワークからアクセスされる、インターネットや Domain Name System(DNS; ドメイン ネーム システム)などの共通サービスをホストできます。NAT は、ルート マップ ベースのマッピングを辞書式順序で処理します。スタティック NAT およびダイナミック NAT が、同じ名前を持つルート マップを使って設定されている場合、スタティック NAT がダイナミック NAT よりも優先されます。スタティック NAT がダイナミック NAT よりも確実に優先されるようにするには、スタティック NAT およびダイナミック NAT に関連付けられるルート マップが同じ名前になるように設定するか、またはスタティック NAT ルート マップに、辞書式順序でダイナミック NAT ルート マップの名前よりも前に来るような名前をつけます。

アドレス変換にルート マップを使用する利点

•![]() ルート マップ文の設定機能により、NAT で IP Security(IPsec; IP セキュリティ)を使用することができます。

ルート マップ文の設定機能により、NAT で IP Security(IPsec; IP セキュリティ)を使用することができます。

•![]() スタティック変換エントリが使用されている場合に、宛先 IP アドレスに基づいて、変換するかどうか判断することができます。

スタティック変換エントリが使用されている場合に、宛先 IP アドレスに基づいて、変換するかどうか判断することができます。

前提条件

手順の概要

3.![]() ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static local-ip global-ip route-map map-name

ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static local-ip global-ip route-map map-name

手順の詳細

NAT Route Maps Outside-to-Inside サポートのイネーブル化

NAT Route Maps Outside-to-Inside サポート機能により、外部から内部に向けて IP セッションを開始できるようにする NAT ルート マップ コンフィギュレーションの実装が可能になります。NAT Route Maps Outside-to-Inside サポートをイネーブルにするには、次の作業を実行します。

Route Maps Outside-to-Inside サポートの設計

NAT をトリガーするには、Inside-to-Outside からの最初のセッションが必要です。その後、Outside-to-Inside から、最初の変換をトリガーした内部ホストに向かって、新しい変換セッションを開始することができます。

グローバル アドレスの割り当てにルート マップが使用されている場合、このアドレスはリターン トラフィックを許可することができます。ただし、リターン トラフィックは、このリターン トラフィックが、定義されているルート マップに逆の方向から一致する場合のみ許可されます。現在の機能を変更せずにそのまま残す場合は、 ip nat inside source コマンドで reversible キーワードを使用する場合を除いて、ルート マップ ベースのダイナミック エントリに対するリターン トラフィックを許可するエントリを追加作成しないでください。

制約事項

•![]() Inside-to-Outside トラフィックを照合するには、リバーシブル ルート マップを持つアクセス リストを設定する必要があります。

Inside-to-Outside トラフィックを照合するには、リバーシブル ルート マップを持つアクセス リストを設定する必要があります。

•![]() Cisco IOS Release 12.2(33)SXI5 では、NAT Route Maps Outside-to-Inside サポート機能は Cisco ME 6500 シリーズ イーサネット スイッチでのみサポートされています。

Cisco IOS Release 12.2(33)SXI5 では、NAT Route Maps Outside-to-Inside サポート機能は Cisco ME 6500 シリーズ イーサネット スイッチでのみサポートされています。

•![]() リバーシブル ルートマップでは、Match-interface または Match Next-hop はサポートされていません。

リバーシブル ルートマップでは、Match-interface または Match Next-hop はサポートされていません。

•![]() 外部とのセッションを許されるのは、ルート マップ コンフィギュレーションの一部である IP ホストのみです。

外部とのセッションを許されるのは、ルート マップ コンフィギュレーションの一部である IP ホストのみです。

•![]() Port Address Translation(PAT; ポート アドレス変換)では、Outside-to-Inside サポートは使用できません。

Port Address Translation(PAT; ポート アドレス変換)では、Outside-to-Inside サポートは使用できません。

手順の概要

3.![]() ip nat pool name start - ip end - ip netmask netmask

ip nat pool name start - ip end - ip netmask netmask

4.![]() ip nat pool name start - ip end - ip netmask netmask

ip nat pool name start - ip end - ip netmask netmask

5.![]() ip nat inside source route-map name pool name [ reversible ]

ip nat inside source route-map name pool name [ reversible ]

6.![]() ip nat inside source route-map name pool name [ reversible ]

ip nat inside source route-map name pool name [ reversible ]

手順の詳細

外部 IP アドレスのみの NAT の設定

外部 IP アドレスのみの NAT を設定する場合、あらゆるアプリケーションおよびトラフィック タイプの埋め込み IP アドレスをすべて無視するように NAT を設定できます。ホストと外部の間のトラフィックは、内部ネットワーク経由でフローします。NAT 用に設定されたルータは、内部ネットワーク内でルーティングできるアドレスにパケットを変換します。目的の宛先が外部である場合、パケットは再度変換されて外部アドレスに戻され、送信されます。

外部 IP アドレスのみの NAT を設定する利点

•![]() 特別にルートを更新しなくても、パブリックおよびプライベート ネットワーク アーキテクチャがサポートされます。

特別にルートを更新しなくても、パブリックおよびプライベート ネットワーク アーキテクチャがサポートされます。

•![]() 開始時点で、エンド クライアントに使用可能な IP アドレスが与えられます。このアドレスは、IP セキュリティ接続およびトラフィックに使用されるアドレスになります。

開始時点で、エンド クライアントに使用可能な IP アドレスが与えられます。このアドレスは、IP セキュリティ接続およびトラフィックに使用されるアドレスになります。

手順の概要

3.![]() ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static network local-ip global-ip no-payload }

ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static network local-ip global-ip no-payload }

4.![]() ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static { tcp | upd } local-port global-port no-payload }

ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static { tcp | upd } local-port global-port no-payload }

5.![]() ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static [ network ] local-network-mask global-network-mask no-payload }

ip nat inside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static [ network ] local-network-mask global-network-mask no-payload }

6.![]() ip nat outside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static local-ip global-ip no-payload }

ip nat outside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static local-ip global-ip no-payload }

7.![]() ip nat outside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static { tcp | upd } local-port global-port no-payload }

ip nat outside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static { tcp | upd } local-port global-port no-payload }

8.![]() ip nat outside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static [ network ] local-network-mask global-network-mask no-payload }

ip nat outside source { list { access-list-number | access-list-name } pool pool-name [ overload ] | static [ network ] local-network-mask global-network-mask no-payload }

手順の詳細

デフォルト内部サーバに対する NAT の設定

NAT Default Inside Server 機能は、外部から、指定された内部ローカル アドレスにパケットを転送する場合に使用します。既存のダイナミック変換またはスタティック ポート変換に一致しないトラフィックはリダイレクトされ、パケットはドロップされません。オンライン ゲームでは、外部トラフィックは異なる UDP に到着します。

ダイナミック マッピングとインターフェイス オーバーロードは、PC トラフィックや、ゲーム用デバイスについても設定できます。パケットが外部から 806 インターフェイス宛てに送られているときに、完全に拡張されたエントリに一致するものが NAT テーブルに存在しない、またはスタティック ポート エントリに一致するものがない場合、このパケットは、新しい CLI の結果として作成された単純なスタティック エントリを使用して、ゲーム用デバイスに転送されます。

制約事項

•![]() この機能は、PC とは異なる IP アドレスを持つゲーム用デバイスを設定するために使用します。迷惑なトラフィックや攻撃を回避するには、アクセス リストを使用する必要があります。

この機能は、PC とは異なる IP アドレスを持つゲーム用デバイスを設定するために使用します。迷惑なトラフィックや攻撃を回避するには、アクセス リストを使用する必要があります。

•![]() PC から外部へのトラフィックについては、ルート マップを使用して、拡張エントリが作成されるようにするといいでしょう。

PC から外部へのトラフィックについては、ルート マップを使用して、拡張エントリが作成されるようにするといいでしょう。

手順の概要

3.![]() ip nat inside source static local-ip interface type number

ip nat inside source static local-ip interface type number

4.![]() ip nat inside source static tcp local-ip local-port interface global-port

ip nat inside source static tcp local-ip local-port interface global-port

手順の詳細

NBAR を使用した NAT RTSP サポートの設定

Real Time Streaming Protocol(RTSP)は、クライアント/サーバ マルチメディア プレゼンテーション制御プロトコルの一種で、マルチメディア アプリケーションの配信をサポートしています。RTSP を使用するアプリケーションには、Microsoft の Windows Media Services(WMS)、Apple Computer の QuickTime、RealNetworks の RealSystem G2 などがあります。

接続を成功させるには、RTSP プロトコルが NAT ルータを通過するときに、埋め込みアドレスとポートを変換する必要があります。NAT では、ペイロードを解析し、RTSP ペイロード中の埋め込み情報を変換するために、Network Based Application Recognition(NBAR)アーキテクチャが使用されます。

RTSP はデフォルトでイネーブルになっています。この設定がディセーブルになっているときに、NAT ルータで RTSP を再度イネーブルにするには、次のコマンドを使用します。

手順の概要

手順の詳細

|

|

|

|

|---|---|---|

|

|

||

|

|

||

ip nat service rtsp port port-number |

||

|

|

スタティック IP アドレスを持つユーザのサポートの設定

スタティック IP アドレスを持つユーザに対するサポートを設定すると、このようなユーザはパブリック ワイヤレス LAN 環境で IP セッションを確立できるようになります。

NAT スタティック IP サポート機能は、スタティック IP アドレスを使用して設定されているユーザをサポートするために、パブリック ワイヤレス LAN プロバイダーの機能を拡張するものです。スタティック IP アドレスを持つユーザをサポートするようにルータを設定すると、パブリック ワイヤレス LAN プロバイダーのサービスが多数の潜在的ユーザに広がるため、ユーザ満足度が高まり、収益の増加につながります。

スタティック IP アドレスを持つユーザは IP アドレスを変更しなくても、パブリック ワイヤレス LAN プロバイダーのサービスを使用できます。スタティック IP クライアント用の NAT エントリが作成され、ルーティング可能なアドレスが提供されます。

•![]() 「スタティック IP サポートの設定」(必須)

「スタティック IP サポートの設定」(必須)

•![]() 「スタティック IP サポートの検証」(任意)

「スタティック IP サポートの検証」(任意)

パブリック ワイヤレス LAN

パブリック ワイヤレス LAN は、モバイル コンピューティング デバイスのユーザに、インターネットなどのパブリック ネットワークへのワイヤレス接続を提供します。

RADIUS

RADIUS は分散型クライアント/サーバ システムで、不正なアクセスからネットワークを保護します。Network Access Server(NAS; ネットワーク アクセス サーバ)と RADIUS サーバとの通信は、UDP に基づいて行われます。一般に、RADIUS プロトコルはコネクションレス型サービスと見なされます。サーバの可用性、再送信、タイムアウトに関する問題は、伝送プロトコルではなく、RADIUS 対応デバイスにより処理されます。

RADIUS はクライアント/サーバ プロトコルです。通常、RADIUS クライアントは NAS で、RADIUS サーバは UNIX または Windows NT マシンで実行されているデーモン プロセスです。クライアントは指定された RADIUS サーバにユーザ情報を渡し、返された応答に応じた動作をします。RADIUS サーバはユーザ接続要求を受信し、ユーザを認証してから、このユーザへのサービス提供にクライアントが必要とする設定情報を返します。RADIUS サーバは、他の RADIUS サーバや、他の種類の認証サーバに対するプロキシ クライアントとして動作します。

前提条件

NAT 用にスタティック IP アドレスを使用しているユーザのサポートを設定する前に、まず、ルータで NAT をイネーブルにし、RADIUS サーバ ホストを設定する必要があります。NAT および RADIUS 設定の詳細については、「関連資料」を参照してください。

スタティック IP サポートの設定

手順の概要

6.![]() ip nat allow - static - host

ip nat allow - static - host

7.![]() ip nat pool name start - ip end - ip netmask netmask accounting list - name

ip nat pool name start - ip end - ip netmask netmask accounting list - name

8.![]() ip nat inside source list access - list - number pool name

ip nat inside source list access - list - number pool name

手順の詳細

スタティック IP サポートの検証

手順の概要

手順の詳細

ステップ 1![]() show ip nat translations verbose

show ip nat translations verbose

NAT が、スタティック IP アドレスをサポートするように設定されていることを検証するには、このコマンドを使用します。例:

パブリック ワイヤレス LAN での ARP ping のサポートを設定するには

スタティック IP クライアントの NAT エントリがタイムアウトすると、このクライアントに対する NAT エントリとセキュア ARP エントリのアソシエーションは削除されます。クライアントが WLAN サービスを再確立するには、Service Selection Gateway(SSG)との再認証が必要です。ARP ping 機能を使用すると、スタティック IP クライアントが認証以降 IP アドレスの変更されていないネットワーク内に存在する場合に、NAT エントリとセキュアな ARP エントリが削除されないようにすることが可能です。

スタティック IP クライアントが存在することを確認し、NAT エントリ タイマーを再起動するには、ARP ping が必要です。

手順の概要

3.![]() ip nat pool name start - ip end - ip prefix - length [ accounting ] method - list - name [ arp - ping ]

ip nat pool name start - ip end - ip prefix - length [ accounting ] method - list - name [ arp - ping ]

手順の詳細

同時 NAT 操作の数の制限

NAT 変換のレート制限機能を使用して、同時に行われる NAT 操作の数を制限することにより、ユーザは NAT アドレスの使い方をより詳しく制御できるようになります。NAT 変換のレート制限機能を使用して、ウイルスやワーム、サービス拒絶攻撃の影響を制限することができます。

同時 NAT 操作の数を制限する利点

NAT は CPU を集中的に使用するプロセスであるため、ルータのパフォーマンスは、NAT を標的とするサービス拒絶攻撃やウイルス、ワームにより悪い影響を受けます。NAT 変換のレート制限機能では、1 つのルータに対して同時に行われる NAT 要求数の上限を設定することができます。

サービス拒絶攻撃

Denial of Service(DoS; サービス拒絶)攻撃では、通常、ルータや Web サーバなどのターゲットを過負荷にし、機能しないようにする目的で標準プロトコルや接続プロセスが乱用されます。DoS 攻撃は、悪意のあるユーザや、ウイルスまたはワームに感染したコンピュータから仕掛けられます。多数のコンピュータがウイルスやワームに感染した場合などに起こる、一度に多数の場所からの攻撃は Distributed Denial of Service(DDoS; 分散型サービス拒絶)攻撃と呼ばれます。このような DDoS 攻撃は急速に広がり、数千に及ぶシステムを巻き込みます。

NAT を標的にするウイルスおよびワーム

ウイルスやワームはコンピュータやネットワーク機器を攻撃するために設計された悪意のあるプログラムです。ウイルスは通常、個々のアプリケーションに埋め込まれていて、実行されたときにのみ動作しますが、ワームは自己増殖し、自力ですばやく伝染していくことができます。特定のウイルスやワームが明示的に NAT をターゲットにできない可能性がありますが、NAT リソースを使用して、自身を増殖させる可能性はあります。NAT 変換のレート制限機能は、特定のホストやアクセス コントロール リスト、VPN Routing and Forwarding(VRF; VPN ルーティングおよび転送)インスタンスを発生源とするウイルスやワームの影響を制限するために使用できます。

前提条件

•![]() 現在の NAT の使用状況を分類し、NAT への要求元を判断します。特定のホスト、アクセス コントロール リスト、または VRF インスタンスが 予想外に大量の NAT 要求を生成している場合、それが悪意のあるウイルスやワーム攻撃の元凶である可能性があります。

現在の NAT の使用状況を分類し、NAT への要求元を判断します。特定のホスト、アクセス コントロール リスト、または VRF インスタンスが 予想外に大量の NAT 要求を生成している場合、それが悪意のあるウイルスやワーム攻撃の元凶である可能性があります。

•![]() 過度の NAT 要求の源が明らかになったら、特定のホスト、アクセス コントロール リスト、または VRF インスタンスを阻止する NAT レート制限を設定するか、または要求元に関係なく、すべてのケースについて、要求できる NAT の最大数の上限を設定します。

過度の NAT 要求の源が明らかになったら、特定のホスト、アクセス コントロール リスト、または VRF インスタンスを阻止する NAT レート制限を設定するか、または要求元に関係なく、すべてのケースについて、要求できる NAT の最大数の上限を設定します。

手順の概要

4.![]() ip nat translation max-entries { number | all-vrf number | host ip-address number | list listname number | vrf name number }

ip nat translation max-entries { number | all-vrf number | host ip-address number | list listname number | vrf name number }

手順の詳細

IP アドレス節約のための NAT 設定例

•![]() 「例:ロード バランシングを使用したサーバのオーバーロードの回避」

「例:ロード バランシングを使用したサーバのオーバーロードの回避」

•![]() 「例:NAT Route Maps Outside-to-Inside サポートのイネーブル化」

「例:NAT Route Maps Outside-to-Inside サポートのイネーブル化」

•![]() 「例:外部 IP アドレスのみの NAT 変換を設定する利点」

「例:外部 IP アドレスのみの NAT 変換を設定する利点」

例:内部送信元アドレスのスタティック変換の設定

次に、10.114.11.0 ネットワークからグローバルに一意な 172.31.233.208/28 ネットワークにアドレス指定される複数の内部ホスト間での変換例を示します。その後、10.114.11.0 ネットワーク(本物の 10.114.11.0 ネットワーク)の外部ホストからやってきたパケットは、変換後、10.0.1.0/24 ネットワークからのもののように見えます。

次に、ゴールドおよびシルバー VPN について、共有サービスへのスタティック ルートを持つ Provider Edge(PE; プロバイダー エッジ)ルータで設定された NAT の例を示します。NAT は、内部送信元スタティック 1 対 1 変換として設定されます。

例:内部送信元アドレスのダイナミック変換の設定

次に、192.168.1.0 または 192.168.2.0 ネットワークからグローバルに一意な 172.31.233.208/28 ネットワークにアドレス指定される複数の内部ホスト間での変換例を示します。

次の例では、NAT が実行されているプロバイダー エッジ デバイス(NAT-PE)に対してローカルなトラフィックのみが変換されます。

例:内部グローバル アドレスのオーバーロード

次に、net-208 というアドレスのプールを作成する例を示します。このプールには、172.31.233.208 ~ 172.31.233.233 のアドレスが含まれます。アクセス リスト 1 には、SA が 192.168.1.0 ~ 192.168.1.255 の範囲に含まれるパケットが許可されます。変換が存在しない場合、アクセス リスト 1 に一致するパケットは、このプールに含まれるアドレスに変換されます。ルータは複数のローカル アドレス(192.168.1.0 ~ 192.168.1.255)に、同じグローバル アドレスの使用を許可します。ルータは接続を区別するためにポート番号を保持します。

例:オーバーラップするアドレスの変換

次に、ローカル ネットワークのアドレスが、インターネット上の他のユーザにより、正当に使用されている例を示します。この外部ネットワークにアクセスするには、さらに変換が必要です。プール net-10 は、外部ローカル IP アドレスのプールです。 ip nat outside source list 1 pool net-10 文により、ホストのアドレスは外部オーバーラップ ネットワークからこのプールに含まれるアドレスに変換されます。

例:NAT 仮想インターフェイスのイネーブル化

次の例は、内部または外部送信元アドレスを使用せずに NAT 仮想インターフェイスを設定する方法を示しています。

例:ロード バランシングを使用したサーバのオーバーロードの回避

次の例の目的は、一連の実ホストの間で接続が分散される仮想アドレスを定義することです。このプールは実ホストのアドレスを定義します。アクセス リストは仮想アドレスを定義します。変換がまだ存在しない場合、シリアル インターフェイス 0(外部インターフェイス)からの TCP パケットのうち、アクセス リストと一致する宛先を持つものは、このプールに含まれるアドレスに変換されます。

例:NAT ルート マッピングのイネーブル化

次に、スタティック NAT を使ったルート マッピングの使用例を示します。

例:NAT Route Maps Outside-to-Inside サポートのイネーブル化

次の例では、宛先ベースの NAT に対する Outside-to-Inside 変換を許可するようにルート マップ A およびルート マップ B を設定する方法を示します。

次の例では、スタティック NAT に対する Outside-to-Inside 変換を許可するようにルート マップ R1 を設定する方法を示します。

例:外部 IP アドレスのみの NAT 変換を設定する利点

次の例は、内部ネットワーク内でルーティングできるアドレスにパケットを変換する方法を示しています。

NAT スタティック IP サポートの設定例

例:NAT スタティック IP サポートの設定

次の例では、192.168.196.51 にあるルータに対するスタティック IP アドレス サポートをイネーブルにする方法を示します。

例:NAT スタティック IP サポートに使用される RADIUS プロファイルの作成

次の例では、NAT スタティック IP サポート機能で使用される RADIUS プロファイルの作成方法を示します。

aaa group server radius WLAN-RADIUS

server 172.16.88.1 auth-port 1645 acct-port 1645

server 172.16.88.1 auth-port 1645 acct-port 1646

aaa accounting network WLAN-ACCT start-stop group WLAN-RADIUS

ip radius source-interface Ethernet3/0

radius-server host 172.31.88.1 auth-port 1645 acct-port 1646

レートを制限した NAT 変換の設定例

•![]() 「例:特定の VRF インスタンスで使用される NAT レート制限の設定」

「例:特定の VRF インスタンスで使用される NAT レート制限の設定」

•![]() 「例:すべての VRF インスタンスで使用される NAT レート制限の設定」

「例:すべての VRF インスタンスで使用される NAT レート制限の設定」

例:グローバル NAT レート制限の設定

次の例では、許容される NAT エントリの最大数を 300 に制限する方法を示します。

例:特定の VRF インスタンスで使用される NAT レート制限の設定

次の例では、VRF インスタンス「vrf1」の NAT エントリ数を 150 に制限する方法を示します。

例:すべての VRF インスタンスで使用される NAT レート制限の設定

次の例では、各 VRF インスタンスの NAT エントリ数を 200 に制限する方法を示します。

次の例では、VRF インスタンス「vrf2」の NAT エントリ数を 225 に、その他すべての VRF インスタンスの NAT エントリ数をそれぞれ 100 に制限する方法を示します。

例:アクセス コントロール リストで使用される NAT レート制限の設定

次の例では、アクセス コントロール リスト「vrf3」の NAT エントリ数を 100 に制限する方法を示します。

例:IP アドレスで使用される NAT レート制限の設定

次の例では、IP アドレス 10.0.0.1 にあるホストの NAT エントリ数を 300 に制限する方法を示します。

次の作業

•![]() アプリケーション レベル ゲートウェイで使用するための NAT の設定については、「 Using Application Level Gateways with NAT 」モジュールを参照してください。

アプリケーション レベル ゲートウェイで使用するための NAT の設定については、「 Using Application Level Gateways with NAT 」モジュールを参照してください。

•![]() NAT の検証、モニタリング、およびメンテナンスについては、「 Monitoring and Maintaining NAT 」モジュールを参照してください。

NAT の検証、モニタリング、およびメンテナンスについては、「 Monitoring and Maintaining NAT 」モジュールを参照してください。

•![]() NAT と MPLS VPN の統合については、「 Integrating NAT with MPLS VPNs 」モジュールを参照してください。

NAT と MPLS VPN の統合については、「 Integrating NAT with MPLS VPNs 」モジュールを参照してください。

•![]() ハイ アベイラビリティを得るための NAT の設定については、「 Configuring NAT for High Availability 」モジュールを参照してください。

ハイ アベイラビリティを得るための NAT の設定については、「 Configuring NAT for High Availability 」モジュールを参照してください。

参考資料

関連資料

|

|

|

|---|---|

「 Integrating NAT with MPLS VPNs 」モジュール |

|

「 Monitoring and Maintaining NAT 」モジュール |

規格

|

|

|

|---|---|

MIB

|

|

|

|---|---|

選択したプラットフォーム、Cisco IOS リリース、および機能セットの MIB の場所を検索しダウンロードするには、次の URL にある Cisco MIB Locator を使用します。 |

RFC

|

|

|

|---|---|

『IP Network Address Translation (NAT) Terminology and Considerations』 |

|

『Traditional IP Network Address Translation (Traditional NAT)』 |

シスコのテクニカル サポート

IP アドレス節約のための NAT 設定に関する機能情報

表 1 に、この機能のリリース履歴を示します。

表 1 に、このモジュールで説明した機能をリストし、特定の設定情報へのリンクを示します。

プラットフォームのサポートおよびソフトウェア イメージのサポートに関する情報を検索するには、Cisco Feature Navigator を使用します。Cisco Feature Navigator を使用すると、特定のソフトウェア リリース、機能セット、またはプラットフォームをサポートするソフトウェア イメージを判別できます。Cisco Feature Navigator には、 http://www.cisco.com/go/cfn からアクセスしてください。Cisco.com のアカウントは必要ありません。

(注) 表 1 には、一連のソフトウェア リリースのうち、特定の機能が初めて導入されたソフトウェア リリースだけが記載されています。その機能は、特に断りがない限り、それ以降の一連のソフトウェア リリースでもサポートされます。

フィードバック

フィードバック