|

1

|

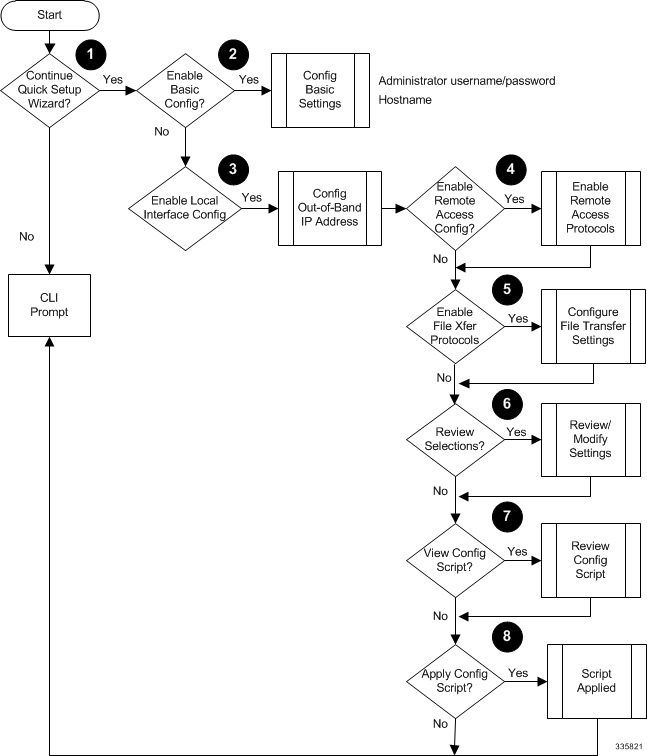

ウィザードを開始または終了します。

|

プロンプトで no と入力すると、コマンドライン インターフェイス(CLI)が自動的に表示されます。CLI を使用してシステムの初期設定を行う手順については、CLI を使用した初期設定に進みます。

コマンドプロンプトで setup と入力して、ウィザードを再起動します。

|

|

2

|

基本設定を有効にします。

|

基本設定ファイルを作成するには、yes と入力します。

|

|

3

|

シャーシのキー値を変更します。

|

工場出荷時にシステムごとに固有のシャーシキーが設定されています。このキーは、生成された設定ファイルにある暗号化されたパスワードを復号するために使用されます。システム管理者は、設定ファイルに保存されているパスワードの暗号化に使用される固有のシャーシキーを作成できます。

yes と入力して、新しいシャーシキーを設定します。詳細については、「システム設定」の手順を参照してください。詳細については、「システムセキュリティ」の章を参照してください。

|

|

5、6

|

tech-support のパスワードを作成します。

|

詳細については、「システムセキュリティ」の章の「CLI テストコマンドにアクセスのためのパスワードの有効化」を参照してください。

|

|

7

|

システムの管理ユーザー名を設定します。

|

ウィザードを使用して設定されたデフォルトの管理ユーザーの名前は admin です。

管理ユーザー名は、大文字と小文字を区別した 1 ~ 32 文字の英数字の文字列です。

|

|

8、9

|

システムの管理パスワードを設定します。

|

管理ユーザーのパスワードは、大文字と小文字を区別した 1 ~ 63 文字の英数字の文字列です。リリース 21.0 以降では、パスワードとして 127 文字入力できます。

|

|

10

|

システムのホスト名を変更します。

|

StarOS CLI プロンプトにホスト名が 表示されます。

|

|

11

|

単一の専用 LI コンテキストを作成します。

|

専用 LI コンテキストを作成する前に、『Lawful Intercept Configuration Guide』を参照してください。作成後は、専用 LI コンテキストを元に戻すことはできません。

|

|

13

|

分離した LI 設定を有効にします。

|

システム設定と LI の設定を分離する前に、『Lawful Intercept Configuration Guide』を参照してください。

|

|

14, 17, 18

|

アウトオブバンドシステムの管理用に 1 つの入出力(MIO/UMIO)アウトオブバンド管理インターフェイスを設定します。

|

管理 LAN 上のトラフィックは、ユーザーデータおよび制御シグナリングと同じメディアを介して転送されません。

セキュリティ上の理由から、管理機能をユーザーデータと制御シグナリングから分離したネットワーク上で維持することを推奨します。

MIO ポート 1(mio1)は、1000Base-T のデフォルトの管理ポートです。

MIO ポート 2(mio2)は、セカンダリ管理ポートとして使用できます。

システムを CAT5 イーサネットケーブルを使用して管理ネットワークに接続するには、RJ-45 インターフェイスを使用します。

インターフェイスに IP アドレスとサブネットマスクを設定します。

|

|

19

|

インターフェイスごとにデフォルト ゲートウェイを設定します。

|

IP アドレスを入力します。

|

|

20

|

リモートアクセスを有効にします。

|

yes と入力し、このシステムへのリモートアクセスを許可します。

MIO 上に 2 番目の管理インターフェイスを設定する手順については、「システム設定」の章を参照してください。

|

|

21 ~ 23

|

システムにアクセスするための SSH リモートアクセスプロトコルを有効にします。

|

セキュアシェル(SSH)は、デフォルトで TCP ポート番号 22 を使用します(有効になっている場合)。

SSH キーのサイズを指定できます。SSH v2-RSA のキー生成では、そのキーサイズの値が使用されます。

|

|

注:セキュリティを最大限にするには、SSH v2 のみを使用してください。

SSH v2 のみがサポートされています。

|

|

Secure File Transfer Protocol(SFTP)は、デフォルトで TCP ポート番号 22を使用します(有効になっている場合(subsystem sftp))。

|

|

24

|

Telnet 経由でリモートアクセスを有効にします。

|

注:システムセキュリティを最大限にするには、telnet プロトコルを有効にしないでください。

注:Telnet はサポートされていません。

|

|

25

|

システムへの FTP アクセスを有効にします。

|

デフォルトでは、File Transfer Protocol(FTP)は TCP ポート番号 21 を使用します(有効になっている場合)。

注:システムセキュリティを最大限にするには、FTPを有効にしないでください。

注:FTP はサポートされていません。

|

|

—

|

前のプロンプトの設定の確認や変更を行います。

|

-

変更するプロンプトの番号を入力します。

-

パラメータを設定します。

-

オプションです。追加の設定を変更するには、ステップ 1 とステップ 2 を繰り返します。

-

すべての変更を完了したら、「done」と入力します。

|

|

—

|

入力に基づいてウィザードによって作成されたスクリプトの設定を確認します。

|

作成したスクリプトの例を下記の例に示します。変数はイタリック体で表示されます(variable)。

|

|

—

|

設定ファイルをシステムに適用します。

|

適用されると、パラメータ設定は、MIO/UMIO のフラッシュメモリに保存されている system.cfg ファイルに自動的に保存されます。

|

フィードバック

フィードバック