システム管理の概要

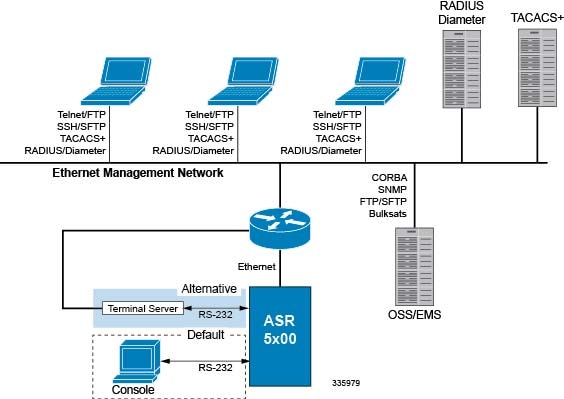

ASR 5500 管理機能には、ネットワーク要素(NE)と要素管理システム(EMS)の機能のための通信管理ネットワーク(TMN)モデルの要件が反映されています。また、システムは、標準ベースのプロトコル(CORBA や SNMPv1、v2)を介した外部要素管理アプリケーションもサポートしています。ワイヤレスオペレータは、ネットワーク、サービス、およびビジネス管理システム全体に ASR 5500 を簡単に統合できます。すべての管理は、セキュリティを考慮してアウトオブバンドで実行され、システムパフォーマンスを維持します。

アウトオブバンド管理インターフェイスを使用してローカルまたはリモートでシステムを管理する方法は複数あります。

-

RS-232 コンソール接続(RJ45)を直接またはターミナルサーバーを介して間接的に使用した MIO カードのコンソールポートを介したローカルログイン

-

MIO カードのイーサネット管理インターフェイスを介して、CLI への Telnet およびセキュアシェル(SSH)アクセスを使用したリモートログイン

-

自動検知 RJ45 10/100/1000Base-T(IEEE 802.3 ab)シールド付きの 2 つのツイストペア(STP)ポート

重要

信頼できる StarOS ビルドでは、Telnet オプションと FTP オプションは使用できません。

-

-

Object Request Broker Element Manager(ORBEM)インターフェイスと簡易ネットワーク管理プロトコルバージョン 1(SNMPv1)およびバージョン 2(SNMPv2)を介した Common Object Request Broker Architecture(CORBA)のサポート(障害管理用)

-

RADIUS/Diameter または TACACS + による認証

StarOS CLI は、このガイドの残りの章で説明されているように、完全な障害、設定、アカウンティング、パフォーマンス、およびセキュリティ(FCAPS)の機能を提供します。

重要 |

デフォルトでは、StarOS は、最初のシステム設定に RS-232 コンソールポートを介した CLI へのローカルコンソールアクセスをサポートしています。 |

フィードバック

フィードバック