概要

ICSR 機能は、サブスクライバのサービスを中断することなく、継続的なコール処理を可能にする最も高い可用性を提供します。ICSR により、オペレータは冗長性を確保するために地理的に離れたゲートウェイを設定することができます。ノードまたはゲートウェイで障害が発生した場合、ICSR はその障害を迂回してセッションを透過的にルーティングできるため、ユーザーエクスペリエンスが維持されます。ICSR では、セッション情報と状態も維持されます。

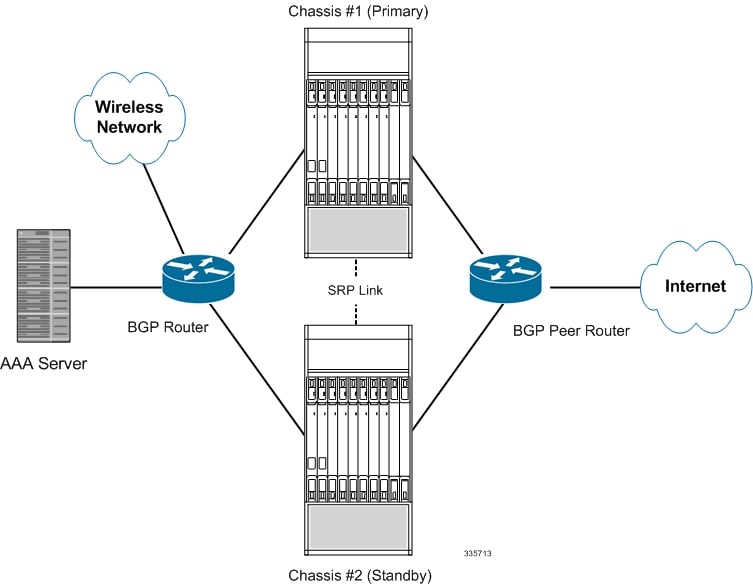

ICSR は冗長シャーシを使用して実装されます。シャーシはプライマリとバックアップとして設定されます。1 つはアクティブで、もう 1 つはスタンバイです。両方のシャーシが同じ AAA サーバーに接続されています。チェックポイントの期間タイマーは、アクティブシャーシからスタンバイシャーシにサブスクライバデータが送信されるタイミングを制御します。コールトラフィックを処理しているアクティブシャーシがアウトオブサービスになると、スタンバイシャーシはアクティブ状態に移行し、サブスクライバセッションを中断せずにコールトラフィックの処理を続行します。

シャーシは、サービス冗長性プロトコル(SRP)リンクと呼ばれる独自の TCP ベースの接続を介して、どちらがアクティブであるかを判別します。SRP リンクは、プライマリシャーシとバックアップシャーシの間で Hello メッセージを交換するために使用され、適切なシステム運用のために維持する必要があります。

- eHRPD:Evolved High-Rate Packet Data

- ePDG:Evolved Packet Data Gateway

- GGSN:ゲートウェイ GPRS サポートノード

- HA:ホームエージェント

- IPSG:IP サービスゲートウェイ

- MME:モビリティ マネージメント エンティティ

- P-GW:Packet Data Network Gateway

- PDSN:パケット データ サービング ノード

- S-GW:サービングゲートウェイ

- SAEGW:System Architecture Evolution ゲートウェイ

- SaMOG :S2a Mobility over GTP

- eGTP:拡張 GPRS トンネリングプロトコル

- GGSN:ゲートウェイ GPRS サポートノード

- P-GW:Packet Data Network Gateway

- SAEGW:System Architecture Evolution ゲートウェイ

- HA:ホームエージェント

- PMIP:プロキシモバイル IP

ICSR の L2TP ネットワークサーバー(LNS)機能は、どのサービスでもサポートされていません。

重要 |

LAC の ICSR サポートには、個別の LAC のライセンスとシャーシ間セッションリカバリのライセンスが必要です。 |

重要 |

特定のサービスが ICSR をオプションとしてサポートしているかどうかを確認するには、シスコのアカウント担当者にお問い合わせください。 |

ICSR 機能は、サブスクライバのサービスを中断することなく、継続的なコール処理を可能にする最も高い可用性を提供します。ICSR により、オペレータは冗長性を確保するためにゲートウェイを設定することができます。ゲートウェイで障害が発生した場合、ICSR はその障害を迂回してセッションを透過的にルーティングできるため、ユーザーエクスペリエンスが維持されます。ICSR では、セッション情報と状態も維持されます。

システムは、同じ StarOS リリースで ICSR をサポートする 2 つのインスタンス間で ICSR をサポートしています。複数のサービスタイプが使用されている VM の組み合わせでは、ICSR をサポートするサービスのみが ICSR を使用できます。

ICSR は、サイト/行/ラック/ホストの停止や主要なソフトウェア障害に冗長性を提供できます。重複しないホストとネットワーク インターコネクト上で 2 つのインスタンスを実行する必要があります。ICSR は、同じように設定されている VPC-DI インスタンスまたは VPC-SI インスタンスの間でのみサポートされます。

ASR 5500VPC-SIL2 と L3 の両方の ICSR をサポートします。

ICSR は冗長仮想シャーシを使用して実装されます。各 ASR 5500VPC-SI インスタンスの仮想シャーシは、プライマリとバックアップとして設定されます。1 つはアクティブで、もう 1 つはスタンバイです。両方の仮想シャーシが同じ AAA サーバーに接続されています。チェックポイントの期間タイマーは、アクティブシャーシからスタンバイシャーシにサブスクライバデータが送信されるタイミングを制御します。コールトラフィックを処理しているアクティブシャーシがアウトオブサービスになると、スタンバイシャーシはアクティブ状態に移行し、サブスクライバセッションを中断せずにコールトラフィックの処理を続行します。

仮想シャーシは、サービス冗長性プロトコル(SRP)リンクと呼ばれる独自の TCP ベースの接続を介して、どちらがアクティブであるかを判別します。SRP リンクは、プライマリシャーシとバックアップシャーシのアクティブな CF 間で Hello メッセージを交換するために使用され、適切なシステム運用のために維持する必要があります。詳細については、「セッションリカバリ」の章を参照してください。

ICSR ライセンスは、次のサービスに対して現在サポートされています。

-

GGSN ゲートウェイ GPRS サポートノード

-

MME モビリティ マネージメント エンティティ

-

P-GW Packet Data Network Gateway

-

S-GW サービングゲートウェイ

-

SAE-GW System Architecture Evolution ゲートウェイ

ICSR の L2TP アクセスコンセントレータ(LAC)機能は、次のプロトコルおよびサービスでサポートされています。

-

eGTP 拡張 GPRS トンネリングプロトコル

-

GGSN ゲートウェイ GPRS サポートノード

-

P-GW Packet Data Network Gateway

-

SAEGW System Architecture Evolution ゲートウェイ

ICSR の L2TP アクセスコンセントレータ(LAC)機能は、次のサービスでサポートされていません。

-

PMIP プロキシモバイル IP

ICSR の L2TP ネットワークサーバー(LNS)機能は、どのサービスでもサポートされていません。

(注) |

LAC の ICSR サポートには、個別の LAC のライセンスとシャーシ間セッションリカバリのライセンスが必要です。 |

(注) |

特定のサービスが ICSR をオプションとしてサポートしているかどうかを確認するには、シスコのアカウント担当者にお問い合わせください。 |

シャーシ間の通信

ICSR をサポートするように設定されたシャーシは、定期的に Hello メッセージを使用して通信します。これらのメッセージは、各シャーシによって、現在の状態をピアに通知するために送信されます。Hello メッセージには、設定や優先順位などのシャーシに関する情報が含まれています。dead 間隔は、シャーシのピアから受信される Hello メッセージの時間制限を設定するために使用されます。スタンバイシャーシが dead 間隔の間にアクティブシャーシから Hello メッセージを受信しない場合、スタンバイシャーシはアクティブ状態に移行します。

SRP リンクがアウトオブサービスになる状況では、どのシャーシがセッションを処理するかを決定するために優先順位スキームが使用されます。次の優先順位スキームが使用されます。

-

route modifier

-

chassis priority

-

MIO/UMIO MAC address

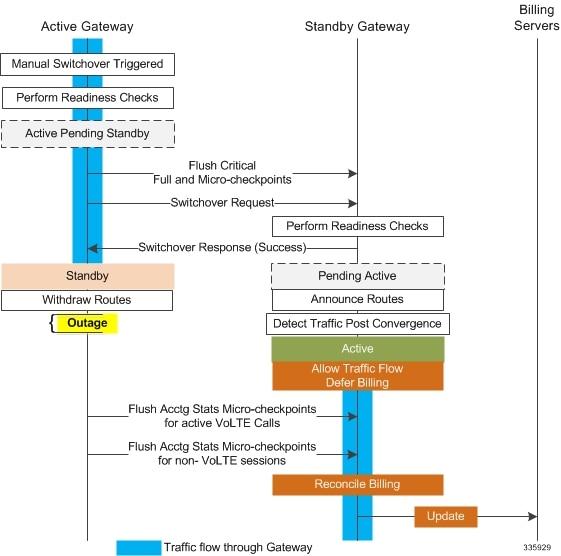

チェックポイントメッセージ

チェックポイントメッセージは、アクティブシャーシからスタンバイシャーシに送信されます。これらのメッセージは特定の間隔で送信され、そのシャーシがアクティブになった場合にスタンバイシャーシ上のセッションを再作成するために必要なすべての情報が含まれます。セッションがチェックポイント期間を超えると、そのセッションでチェックポイントデータが収集されます。

詳細については、付録の「ICSR のチェックポインティング」を参照してください。

SRP CLI コマンド

Exec モード CLI コマンド

Exec モードの srp CLI 設定コマンドを使用して、SRP 機能を有効または無効にしたり、開始することができます。次の表に、これらのコマンドの一覧と簡単な説明を示します。詳細については、『Command Line Interface Reference』の「Exec Mode Commands (D-S)」の章を参照してください。

| コマンド | 説明 |

|---|---|

| srp disable nack micro-chkpt-cmd | アクティブシャーシから完全なチェックポイントをトリガーする可能性があるスタンバイシャーシからの NACK メッセージの送信を無効にします。完全なチェックポイントを送信すると、SRP の帯域幅が増加します。このコマンドは、継続的に障害が発生している特定のマイクロチェックポイントの NACK 機能を無効にします。 |

| srp enable nack micro-chkpt-cmd | 以前に無効にしたスタンバイシャーシからの NACK メッセージの送信を有効にします。このコマンドは、特定のマイクロチェックポイントの NACK 機能を有効にします。 |

| srp initiate-audit manual-with-sync | ICSR シャーシ間の強制監査を開始します。この監査により、2 つの ICSR ピアが同期され、スケジュール済みまたは予定外のスイッチオーバーイベントの前に不一致が識別されます。 |

| srp initiate-switchover | アクティブから非アクティブへの強制スイッチオーバーを実行します。このコマンドをアクティブシャーシで実行した場合、アクティブシャーシを非アクティブ状態、非アクティブシャーシをアクティブ状態に切り替えます。 下記の注を参照してください。 |

| srp reset-auth-probe-fail | 認証プローブモニターの障害情報を 0 にリセットします。 |

| srp reset-diameter-fail | Diameter モニターの障害情報を 0 にリセットします。 |

| srp terminate-post-process | スイッチオーバー後の処理を強制的に終了します。 |

| srp validate-configuration | アクティブシャーシの設定を検証します。 |

| srp validate-switchover | 予定済みの SRP スイッチオーバーの準備がアクティブシャーシとスタンバイシャーシの両方で整っていることを検証します。 |

重要 |

ICSR は手動スイッチオーバーを許可する前に、両方のシャーシでセッションマネージャの接続を確認します。アクティブシャーシ内の 1 つ以上のセッションマネージャがスタンバイシャーシに接続されていない場合は、スイッチオーバーは開始されません。セッションマネージャの数が一致していないことを通知するメッセージが画面に表示されます。force キーワードを使用すると、不一致があってもスイッチオーバーを開始できます。show checkpoint statistics verbose コマンドの出力では、ピアシャーシに接続されていないインスタンスについては「peer conn」列の セッション マネージャ インスタンス(「smgr inst」)に「Ready」が示されません。 |

show コマンド

Exec モードの show srp コマンドは、SRP 機能に関連するさまざまな情報を表示します。次の表に、これらのコマンドの一覧と簡単な説明を示します。これらのコマンドの詳細については、『Command Line Interface Reference』の「Exec Mode show Commands(Q ~ S)」の章を参照してください。

| コマンド | 説明 |

|---|---|

| show srp audit-statistics | 外部監査の統計情報を表示します。 |

| show srp call-loss statistics | スイッチオーバー中に失われたコールの履歴を表示します。 |

| show srp checkpoint info | マイクロチェックポイントの CMD ID、名前、および現在のステータスを表示します。 |

| show srp checkpoint statistics | セッションの冗長性データ(セッションマネージャ、現在のコールリカバリレコードなど)の統計情報のチェックポイントを表示します。 |

| show srp info | サービス冗長プロトコル情報(コンテキスト、シャーシの状態、ピア、接続状態など)を表示します。 |

| show srp monitor | SRP モニター情報を表示します。 |

| show srp statistics | SRP 統計情報(送信された hello メッセージ、設定の検証、リソースメッセージ、スイッチオーバーなど)を表示します。 |

show srp コマンドの出力の詳細については、Statistics and Counters Reference を参照してください。

AAA モニター

AAA サーバーは、認証プローブメカニズムを使用してモニターされます。認証プローブが有効な応答を受信した場合、AAA サーバーは稼働していると見なされます。AAA サーバーの設定で指定された max-retries count に達した場合、AAA サーバーは停止していると見なされます。設定済みの AAA サーバーのいずれも認証プローブに応答しない場合、SRP はスイッチオーバーを開始します。AAA プローブは、アクティブシャーシでのみ実行されます。

重要 |

AAA モニタリング障害によるスイッチオーバーのイベントは、非リバーティブです。 |

新しくアクティブになったシャーシが設定済みの AAA サーバーのモニターに失敗した場合、次のいずれかが発生するまでアクティブシャーシのままになります。

-

手動スイッチオーバー。

-

別の非 AAA 障害イベントによって、システムがスイッチオーバーする。

-

CLI コマンドを使用して AAA 障害フラグをクリアし、シャーシをスタンバイに切り替えられるようにする。

BGP の連携動作

サービス冗長プロトコルは、アドバタイズされたループバック/IP プールルートのルート修飾子値を調整するメカニズムを介して、復元可能なスイッチオーバー動作を実装します。ルート修飾子値の初期値は、設定されたシャーシのロールによって決定され、通常の動作値よりも大きい値に初期化されます。これにより、SRP リンク障害や SRP タスク障害が発生した場合でも、ルーティングドメイン内では適切なシャーシが優先されるようになります。

重要 |

ICSR では、SRP 検証の失敗を回避するために、アクティブシャーシとスタンバイシャーシで busyout ip pool コマンドを同じ順序で設定する必要があります。 |

アクティブシャーシとスタンバイシャーシは、現在のルート修飾子値を共有します。BGP は、ループバックルートと IP プールルートをアドバタイズするときに、ルート修飾子を自律システム(AS)パスのプリペンドカウントに変換します。アクティブシャーシは常により小さいルート修飾子を持つため、AS パス属性の前により小さい値が付加されます。これにより、ルーティングドメイン内ではこのルートが優先されます。

SRP リンク上の通信が失われ、冗長ペアのシャーシが両方ともアクティブであると主張している場合、以前にアクティブだったシャーシが引き続き優先されます。これは、より小さい AS パスを BGP ルーティングドメインにアドバタイズしているためです。スイッチオーバーイベントが発生すると、ルート修飾子が増分されます。ロールオーバーを回避するために、ルート修飾子を初期値にリセットするタイミングはしきい値によって決まります。

要件

ICSR の設定には、次のものが必要です。

-

同じサービスタイプに対して同じように設定された VPC-SI インスタンス。サービスは、SRP によってアクティブ化されたループバック インターフェイスでバインドされている必要があります。両方のインスタンスが同一のハードウェアを備えている必要があります。

-

同じサービスタイプ用に設定された 2 つのシャーシ。サービスは、SRP によってアクティブ化されたループバック インターフェイスでバインドされている必要があります。

-

両方のシャーシが同一のハードウェアを備えている必要があります。

-

3 つのコンテキスト:

-

冗長性:プライマリシャーシとバックアップシャーシの冗長性を設定します。

-

送信元:指定された nas-ip-address の AAA 設定は、HA にバインドされたインターフェイスの IP アドレスであるか、または同じコンテキスト内で設定されたコアネットワークサービスである必要があります。

-

接続先:PDN へのモニタリングとルーティングを設定します。

-

-

ボーダー ゲートウェイ プロトコル(BGP):ICSR はルート修飾子を使用してシャーシの優先順位を決定します。

-

自律システム(AS)番号が同じ場合、SRP でアクティブ化されたルートはスタンバイシャーシで自動的に除外されます。それ以外の場合、SRP でアクティブ化されたルートは、ICSR シャーシに接続しているルータでフィルタ処理されるポリシーまたはルートマップによってフィルタ処理されます。

-

L3 ICSR は、AS 番号が同じ場合に機能する AS-Path 属性によってデュアルアクティブシナリオを処理します。

-

StarOS はスタンバイのアドバタイズ機能もサポートしています。この機能では、AS-Path 属性がスタンバイシャーシのアドバタイズプールを処理します。

重要 |

ICSR は、ライセンス供与されたシスコの機能です。これらの手順を使用する前に、各シャーシに適切なライセンスがあることを確認します。これを行うには、両方のシャーシにログインし、show license information コマンドを実行します。「シャーシ間セッションリカバリ」を探します。シャーシにライセンスがない場合は、シスコのアカウント担当者にお問い合わせください。 |

スイッチオーバーをトリガーするために、RADIUS プロトコルおよび Diameter のプロトコルをモニターできます。

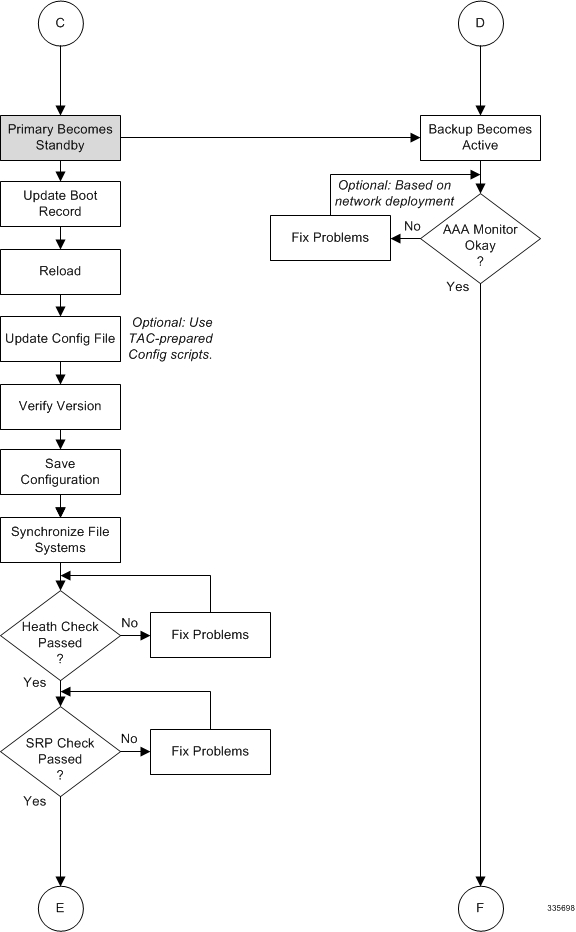

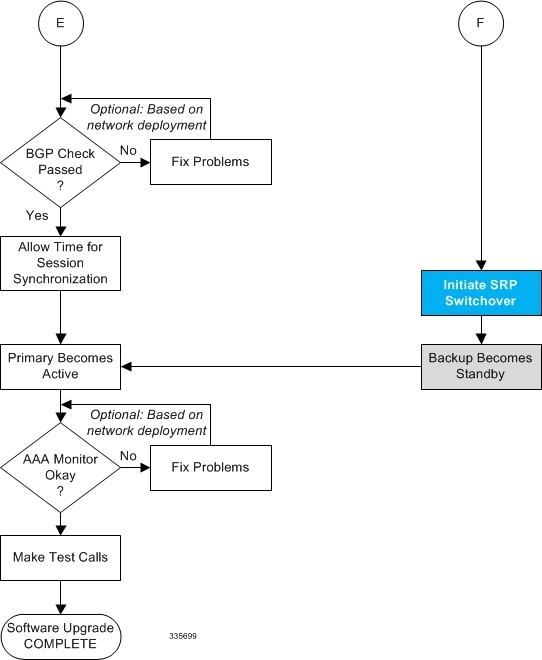

次の図は、ICSR のネットワークを示しています。

フィードバック

フィードバック