À propos de la mise en grappe de Threat Defense Virtual dans le nuage privé

Cette section décrit l’architecture de mise en grappe et son fonctionnement.

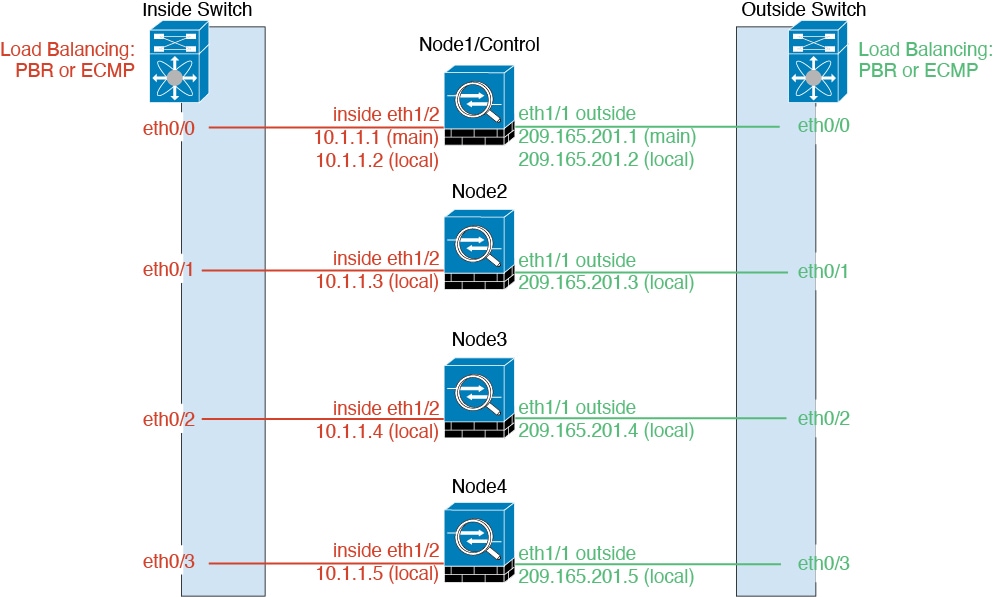

Intégration de la grappe dans votre réseau

La grappe se compose de plusieurs pare-feu agissant comme un seul périphérique. Pour agir comme une grappe, les pare-feu ont besoin de l’infrastructure suivante :

-

Réseau isolé pour la communication intra-grappe, appelé liaison de commande de grappe, qui utilise des interfaces VXLAN. Les VXLAN, qui agissent comme des réseaux virtuels de couche 2 sur des réseaux physiques de couche 3, permettent au défense contre les menaces virtuelles d’envoyer des messages en diffusion ou en multidiffusion sur la liaison de commande de grappe.

-

Accès de gestion à chaque pare-feu pour la configuration et la surveillance. Le déploiement défense contre les menaces virtuelles comprend une interface de gestion Management 0/0 que vous utiliserez pour gérer les nœuds de la grappe.

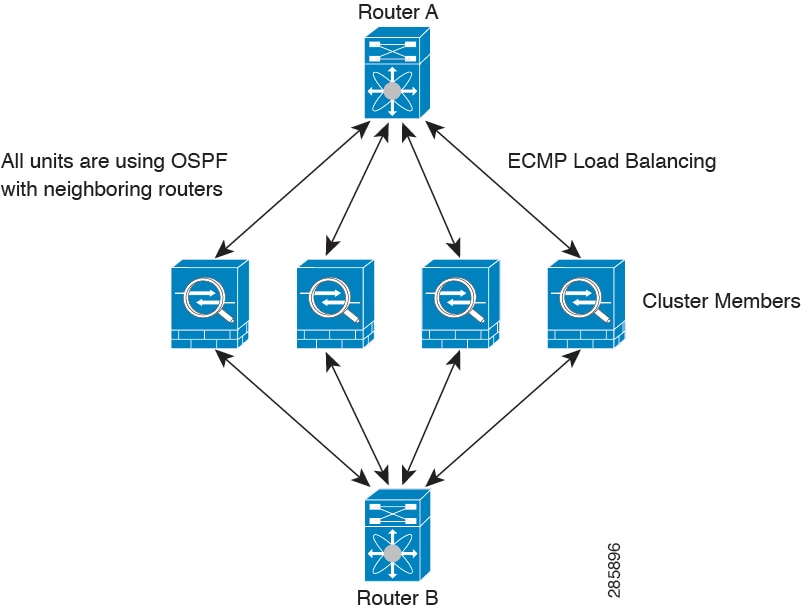

Lorsque vous placez la grappe dans votre réseau, les routeurs en amont et en aval doivent être en mesure d’équilibrer la charge des données entrant et provenant de la grappe à l’aide des interfaces individuelles de couche 3 et de l’une des méthodes suivantes :

-

Routage basé sur les politiques : Les routeurs en amont et en aval équilibrent la charge entre les nœuds à l’aide de cartes de routage et de listes de contrôle d’accès.

-

Routage à chemins multiples à coût égal : Les routeurs en amont et en aval effectuent l’équilibrage de la charge entre les nœuds à l’aide de routes statiques ou dynamiques à coût égal.

Remarque |

Les canaux EtherChannels étendus de couche 2 ne sont pas pris en charge. |

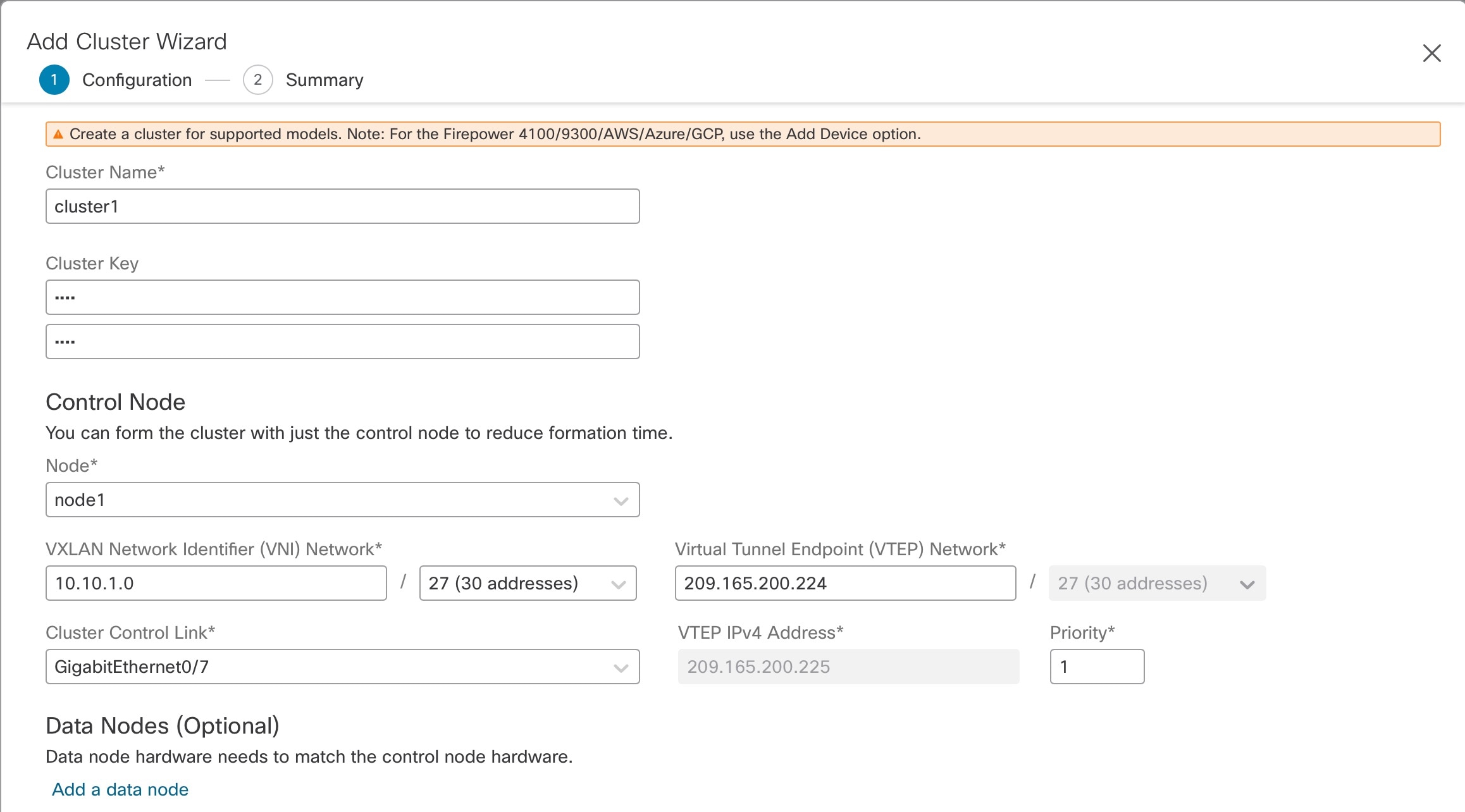

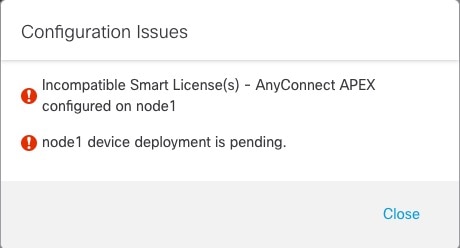

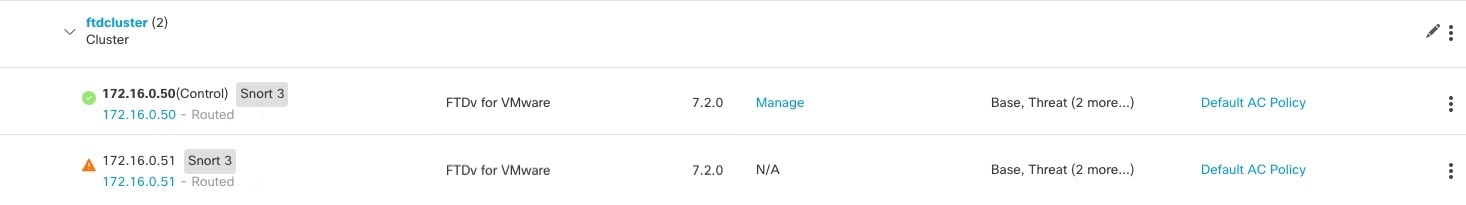

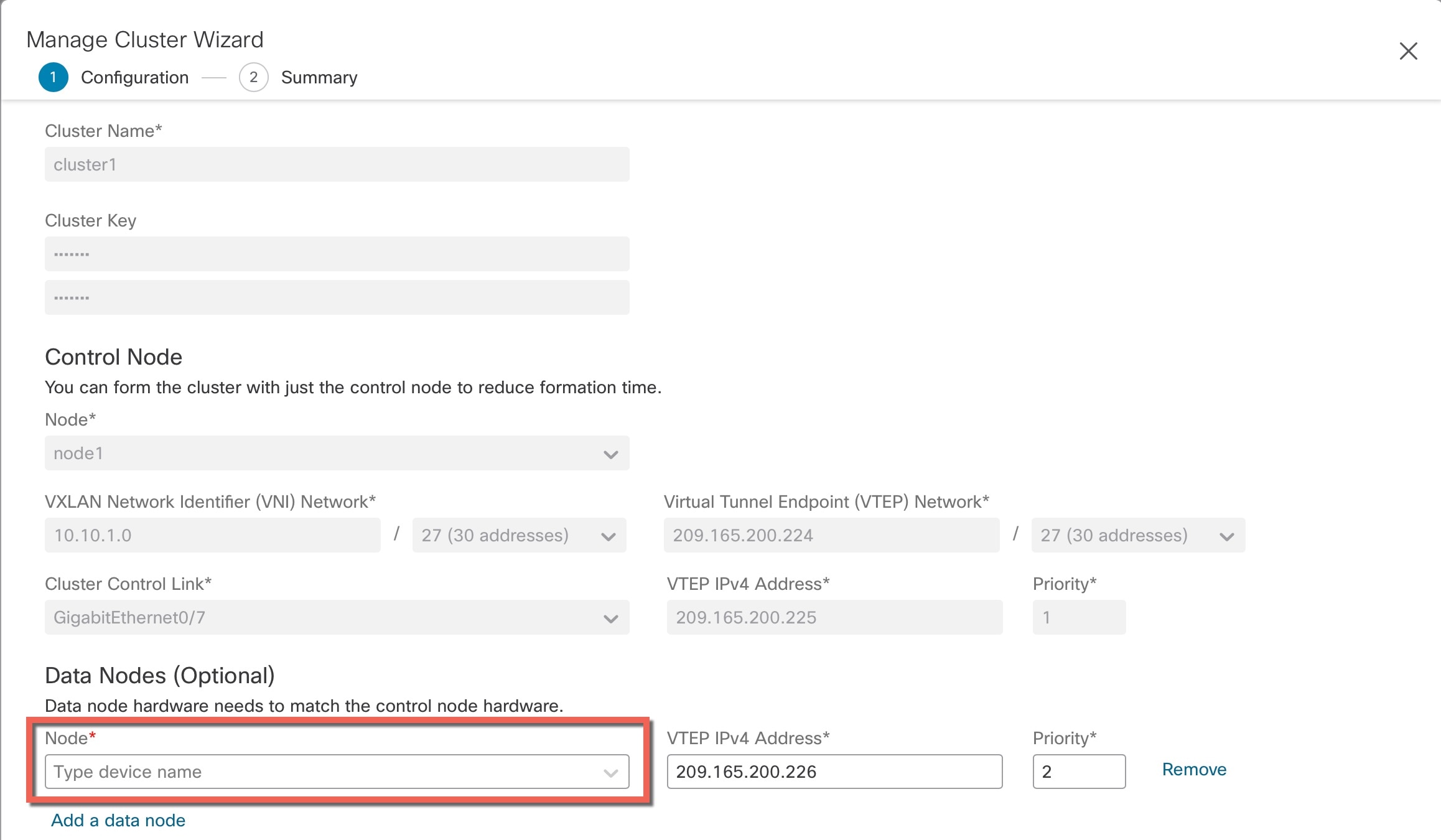

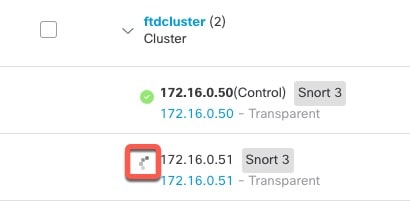

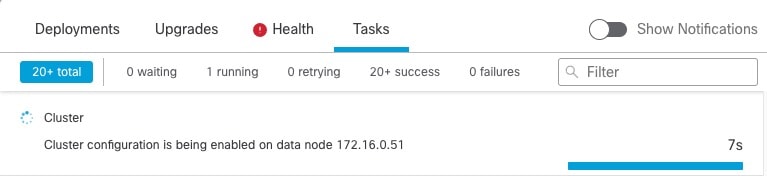

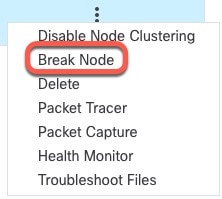

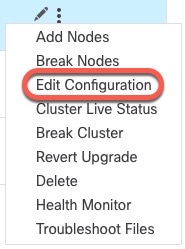

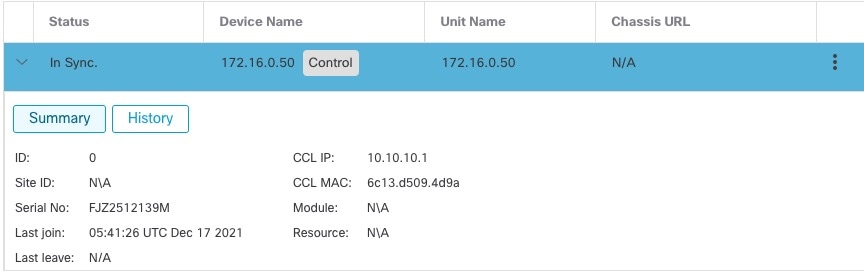

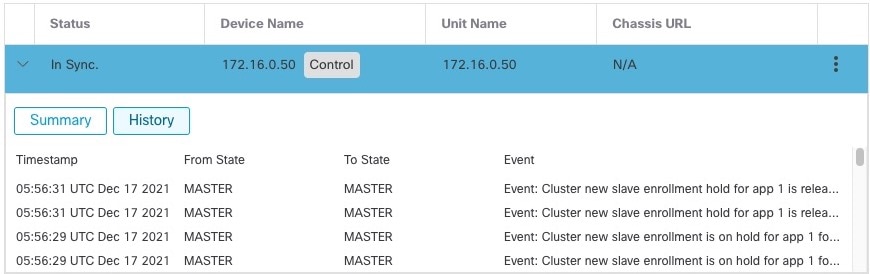

Rôles des nœuds de contrôle et de données

Un membre de la grappe est le nœud de contrôle. Si plusieurs nœuds de la grappe sont mis en ligne en même temps, le nœud de contrôle est déterminé par le paramètre de priorité. la priorité est réglée entre 1 et 100, 1 étant la priorité la plus élevée. Tous les autres membres sont des nœuds de données. Lorsque vous créez la grappe pour la première fois, vous spécifiez le nœud que vous souhaitez utiliser comme nœud de contrôle. Il deviendra le nœud de contrôle simplement parce qu’il s’agit du premier nœud ajouté à la grappe.

Tous les nœuds de la grappe partagent la même configuration. Le nœud que vous avez initialement spécifié comme nœud de contrôle remplacera la configuration sur les nœuds de données lorsqu’ils rejoindront la grappe. Vous n’avez donc qu’à effectuer la configuration initiale sur le nœud de contrôle avant de former la grappe.

Certaines fonctionnalités ne sont pas évolutives en grappe, et le nœud de contrôle gère tout le trafic pour ces fonctionnalités.

Interfaces individuelles

Les interfaces individuelles sont des interfaces de routage normales, chacune ayant sa propre adresse IP locale utilisée pour le routage. L’adresse IP de la grappe principale pour chaque interface est une adresse fixe qui appartient toujours au nœud de contrôle. Lorsque le nœud de contrôle change, l’adresse IP de la grappe principale est déplacée vers le nouveau nœud de contrôle, de sorte que la gestion de la grappe se poursuit de façon transparente.

Comme la configuration de l’interface doit être configurée uniquement sur le nœud de contrôle, vous configurez un ensemble d’adresses IP à utiliser pour une interface donnée sur les nœuds de la grappe, y compris un pour le nœud de contrôle.

L’équilibrage de charge doit être configuré séparément sur le commutateur en amont.

Remarque |

Les canaux EtherChannels étendus de couche 2 ne sont pas pris en charge. |

Routage à base de règles

Lorsque vous utilisez des interfaces individuelles, chaque interface défense contre les menaces conserve ses propres adresses IP et MAC. Une méthode d’équilibrage de la charge est le routage basé sur les politiques (PBR).

Nous vous recommandons cette méthode si vous utilisez déjà PBR et que vous souhaitez tirer parti de votre infrastructure existante.

PBR prend des décisions de routage en fonction d’une carte de routage et d’une ACL. Vous devez répartir manuellement le trafic entre tous les défense contre les menaces d’une grappe. Comme PBR est statique, il se peut qu’il ne permette pas d’atteindre un résultat d’équilibrage de la charge optimale à tout moment. Pour obtenir les meilleures performances, nous vous recommandons de configurer la politique PBR de sorte que les paquets d’acheminement et de retour d’une connexion soient dirigés vers le même défense contre les menaces. Par exemple, si vous avez un routeur Cisco, la redondance peut être obtenue en utilisant Cisco IOS PBR avec Object Tracking. Le suivi d’objets Cisco IOS surveille chaque défense contre les menaces à l’aide d’un ping ICMP. PBR peut ensuite activer ou désactiver les cartes de routage en fonction de l’accessibilité d’un défense contre les menaces. Consultez les URL suivantes pour en savoir plus :

http://www.cisco.com/en/US/products/ps6599/products_white_paper09186a00800a4409.shtml

Routage à chemins multiples à coût égal

Lorsque vous utilisez des interfaces individuelles, chaque interface défense contre les menaces conserve ses propres adresses IP et MAC. Le routage à chemins multiples à coûts égaux (ECMP) est une méthode d’équilibrage de la charge.

Nous vous recommandons cette méthode si vous utilisez déjà ECMP et que vous souhaitez tirer parti de votre infrastructure existante.

Le routage ECMP peut transférer des paquets sur plusieurs « meilleurs chemins » qui se partagent la première place dans la mesure du routage. Comme pour l’EtherChannel, un hachage des adresses IP source et de destination ou des ports source et de destination peut être utilisé pour envoyer un paquet vers l’un des sauts suivants. Si vous utilisez des routes statiques pour le routage ECMP, la défaillance de défense contre les menaces peut provoquer des problèmes. le routage continue d’être utilisé et le trafic vers le défense contre les menaces défaillant sera perdu. Si vous utilisez des routes statiques, veillez à utiliser une fonctionnalité de surveillance de routage statique telle que le suivi d’objets. Nous recommandons d'utiliser des protocoles de routage dynamique pour ajouter et supprimer des routes, auquel cas vous devez configurer chaque défense contre les menaces pour qu'il participe au routage dynamique.

Liaison de commande de grappe

Chaque nœud doit dédier une interface en tant qu’interface VXLAN (VTEP) pour la liaison de commande de grappe. Pour en savoir plus sur VXLAN, consultez Configurer les interfaces VXLAN.

Point terminal du tunnel VXLAN

Les périphériques de point terminal de tunnel VXLAN (VTEP) effectuent l’encapsulation et la désencapsulation VXLAN. Chaque VTEP comporte deux types d’interface : une ou plusieurs interfaces virtuelles appelées interfaces VNI (VXLAN Network Identifier), et une interface normale appelée interface source du VTEP qui canalise les interfaces VNI entre les VTEP. L’interface source du VTEP est connectée au réseau IP de transport pour la communication de VTEP à VTEP.

Interface de la source VTEP

L’interface source du VTEP est une interface défense contre les menaces virtuelles classique à laquelle vous prévoyez associer l’interface VNI. Vous pouvez configurer une interface source de VTEP pour qu’elle agisse en tant que liaison de commande de grappe. L’interface source est réservée à une utilisation avec la liaison de commande de grappe uniquement. Chaque interface source de VTEP possède une adresse IP sur le même sous-réseau. Ce sous-réseau doit être isolé de tout autre trafic et ne doit inclure que les interfaces de liaison de commande de grappe.

Interface VNI

Une interface VNI est semblable à une interface VLAN : il s’agit d’une interface virtuelle qui sépare le trafic réseau sur une interface physique donnée au moyen de balisage. Vous ne pouvez configurer qu’une seule interface VNI. Chaque interface VNI possède une adresse IP sur le même sous-réseau.

VTEP homologues

Contrairement au VXLAN habituel pour les interfaces de données, qui autorise un seul homologue VTEP, la mise en grappe défense contre les menaces virtuelles vous permet de configurer plusieurs homologues.

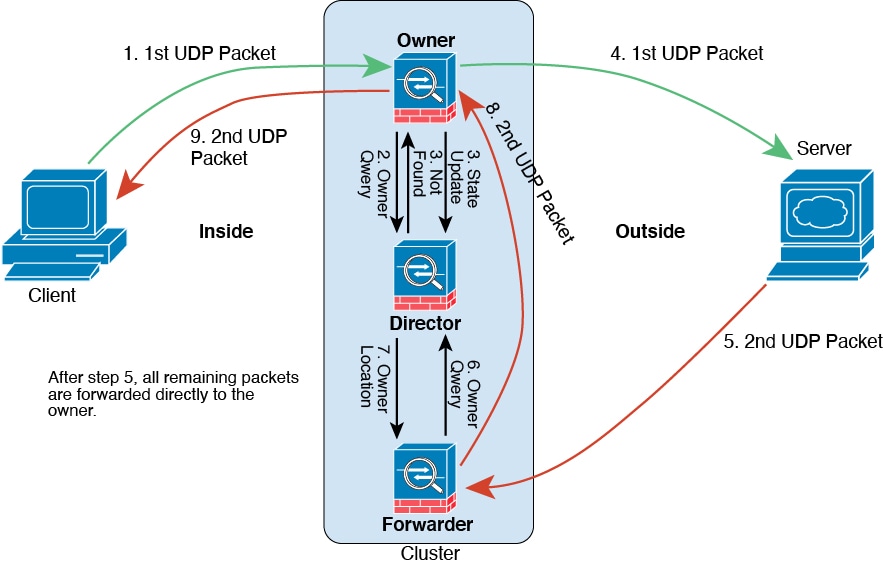

Présentation du trafic de liaison de commande de grappe

Le trafic de liaison de commande de grappe comprend à la fois un trafic de contrôle et un trafic de données.

Le trafic de contrôle comprend :

-

Choix du nœud de contrôle.

-

Duplication de la configuration.

-

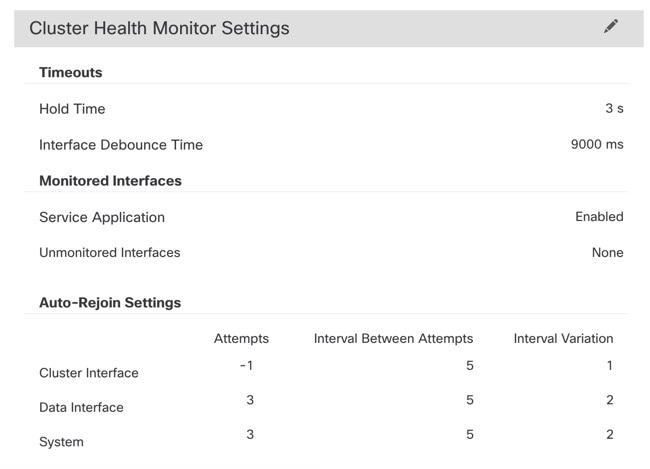

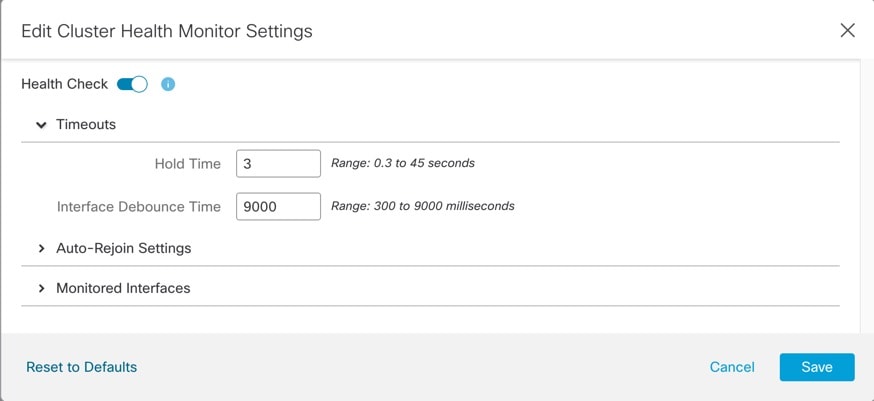

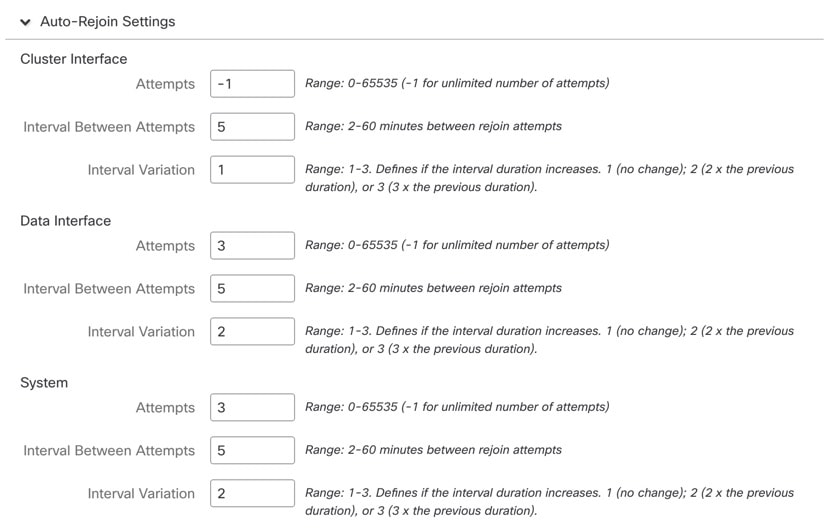

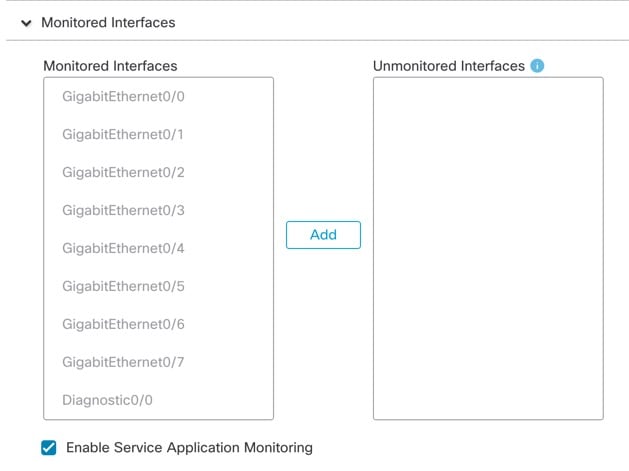

Surveillance de l'intégrité

Le trafic de données comprend :

-

Duplication de l’état.

-

Requêtes de propriété de connexion et transfert de paquets de données.

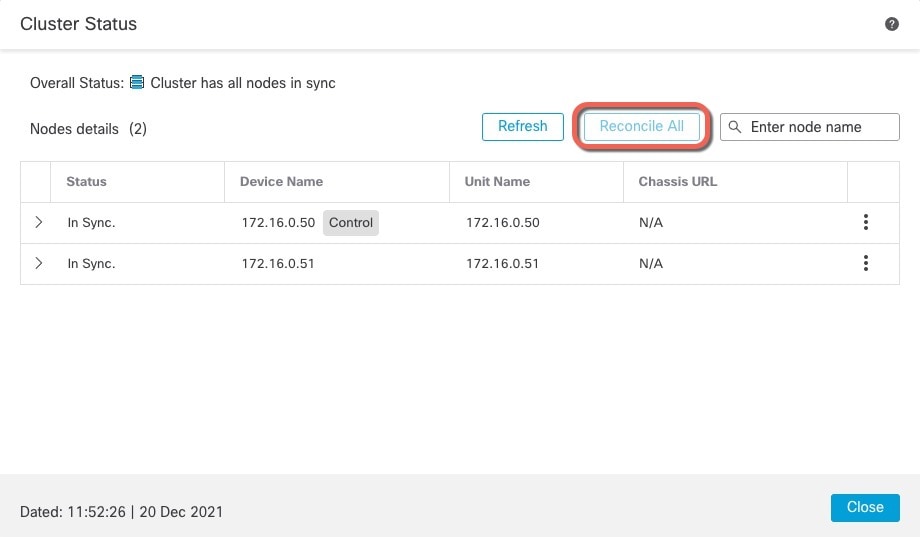

Réplication de la configuration

Tous les nœuds de la grappe partagent une configuration unique. Vous pouvez uniquement apporter des modifications à la configuration sur le nœud de contrôle (à l’exception de la configuration de démarrage) et les modifications sont automatiquement synchronisées avec tous les autres nœuds de la grappe.

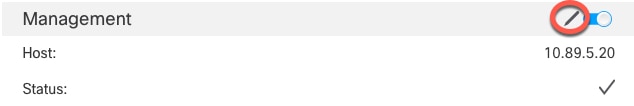

le réseau de gestion

Vous devez gérer chaque nœud à l'aide de l'interface de gestion; la gestion à partir d’une interface de données n’est pas prise en charge avec la mise en grappe.

)

)

)

)

)

) )

) )

)

Commentaires

Commentaires