Cette section décrit comment empêcher l’usurpation d’adresse IP, autoriser le réassemblage des fragments complets et remplacer

le paramètre de fragment par défaut défini au niveau du périphérique dans les paramètres de la plateforme.

Anti-usurpation d’identité

Cette section vous permet d’activer le transfert de chemin inverse de monodiffusion sur une interface. Le RPF de monodiffusion

protège contre l’usurpation d’adresse IP (un paquet utilise une adresse IP source incorrecte pour masquer sa source réelle)

en veillant à ce que tous les paquets aient une adresse IP source qui correspond à l’interface source correcte selon la table

de routage.

Normalement, le périphérique défense contre les menaces n'examine que l’adresse de destination pour déterminer vers où transférer le paquet. Le RPF de monodiffusion demande au périphérique

de vérifier également l’adresse source; C’est pourquoi on l’appelle Reverse Path Forwarding. Pour tout trafic que vous souhaitez

autoriser via le périphérique défense contre les menaces , la table de routage du périphérique doit inclure une route de retour vers l’adresse source. Consultez RFC 2267 pour plus

d’informations.

Pour le trafic externe, par exemple, le périphérique défense contre les menaces peut utiliser la voie de routage par défaut pour satisfaire à la protection RPF de monodiffusion. Si le trafic entre par

une interface externe et que l’adresse source n’est pas connue de la table de routage, le périphérique utilise la voie de

routage par défaut pour identifier correctement l’interface externe comme interface source.

Si le trafic entre dans l’interface externe à partir d’une adresse connue de la table de routage, mais associée à l’interface

interne, le périphérique défense contre les menaces abandonne le paquet. De même, si le trafic entre dans l’interface interne à partir d’une adresse source inconnue, le périphérique

abandonne le paquet, car la route correspondante (la route par défaut) indique l’interface externe.

Le RPF de monodiffusion est mis en œuvre comme suit :

-

Les paquets ICMP n’ont pas de session, donc chaque paquet est vérifié.

-

UDP et TCP ont des sessions, donc le paquet initial nécessite une recherche de route inversée. Les paquets suivants arrivant

au cours de la session sont vérifiés à l’aide d’un état existant conservé dans le cadre de la session. Les paquets non initiaux

sont vérifiés pour s’assurer qu’ils sont arrivés sur la même interface utilisée par le paquet initial.

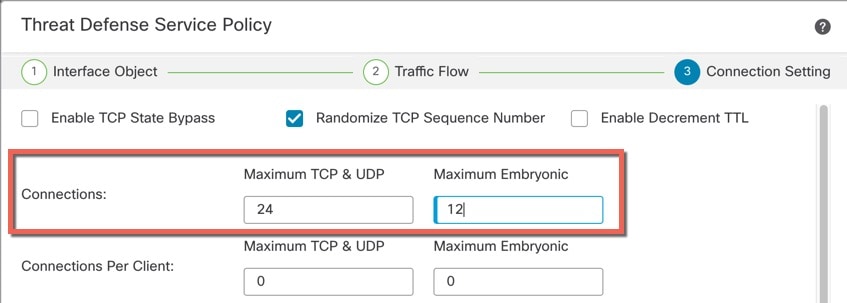

Fragment par paquet

Par défaut, le périphérique défense contre les menaces autorise jusqu’à 24 fragments par paquet IP et jusqu’à 200 fragments en attente d’être réassemblés. Vous devrez peut-être

laisser les fragments entrer dans votre réseau si vous avez une application qui fragmente régulièrement les paquets, comme

NFS sur UDP. Toutefois, si vous n’avez pas d’application qui fragmente le trafic, nous vous recommandons de ne pas autoriser

les fragments par le biais du périphérique défense contre les menaces . Les paquets fragmentés sont souvent utilisés comme attaques DoS.

Réassemblage des fragments

Le périphérique défense contre les menaces effectue les processus de réassemblage de fragments suivants :

-

Les fragments IP sont collectés jusqu'à ce qu'un ensemble de fragments soit formé ou jusqu'à ce qu'un délai d'expiration se

soit écoulé.

-

Si un ensemble de fragments est formé, des vérifications d’intégrité sont effectuées sur l’ensemble. Ces vérifications comprennent

l’absence de chevauchement, de débordement de fin et de débordement de chaîne.

-

Les fragments IP qui se terminent au périphérique défense contre les menaces sont toujours entièrement réassemblés.

-

Si Réassemblage complet des fragments est désactivé (par défaut), l’ensemble de fragments est transféré à la couche de transport pour traitement ultérieur.

-

Si Réassemblage complet des fragments est activé, l’ensemble de fragments est d’abord fusionné en un seul paquet IP. Le paquet IP unique est ensuite acheminé à

la couche de transport pour traitement ultérieur.

)

) )

)

)

)

Commentaires

Commentaires