Explication du déchiffrement du trafic

La majeure partie du trafic Internet est chiffrée et, dans la plupart des cas, vous ne souhaitez pas le déchiffrer; Même si vous ne le faites pas, vous pouvez toujours obtenir des informations à ce sujet et les bloquer de votre réseau si nécessaire.

Les options sont :

-

Déchiffrez le trafic et soumettez-le à tout l’éventail d’inspections approfondies :

-

protection améliorée contre les logiciels malveillants

-

Renseignements de sécurité

-

Threat Intelligence Director (directeur des informations sur les menaces)

-

Détecteurs d’applications

-

Filtrage par URL et par catégories

-

-

Laissez le trafic chiffré et configurez votre contrôle d’accès et politique de déchiffrement pour rechercher et éventuellement bloquer :

-

Des anciennes versions de protocole (comme le protocole SSL)

-

Des suites de chiffrement non sécurisées

-

Des applications présentant un risque élevé et une faible pertinence commerciale

-

Des noms distinctifs d’émetteur non fiable

-

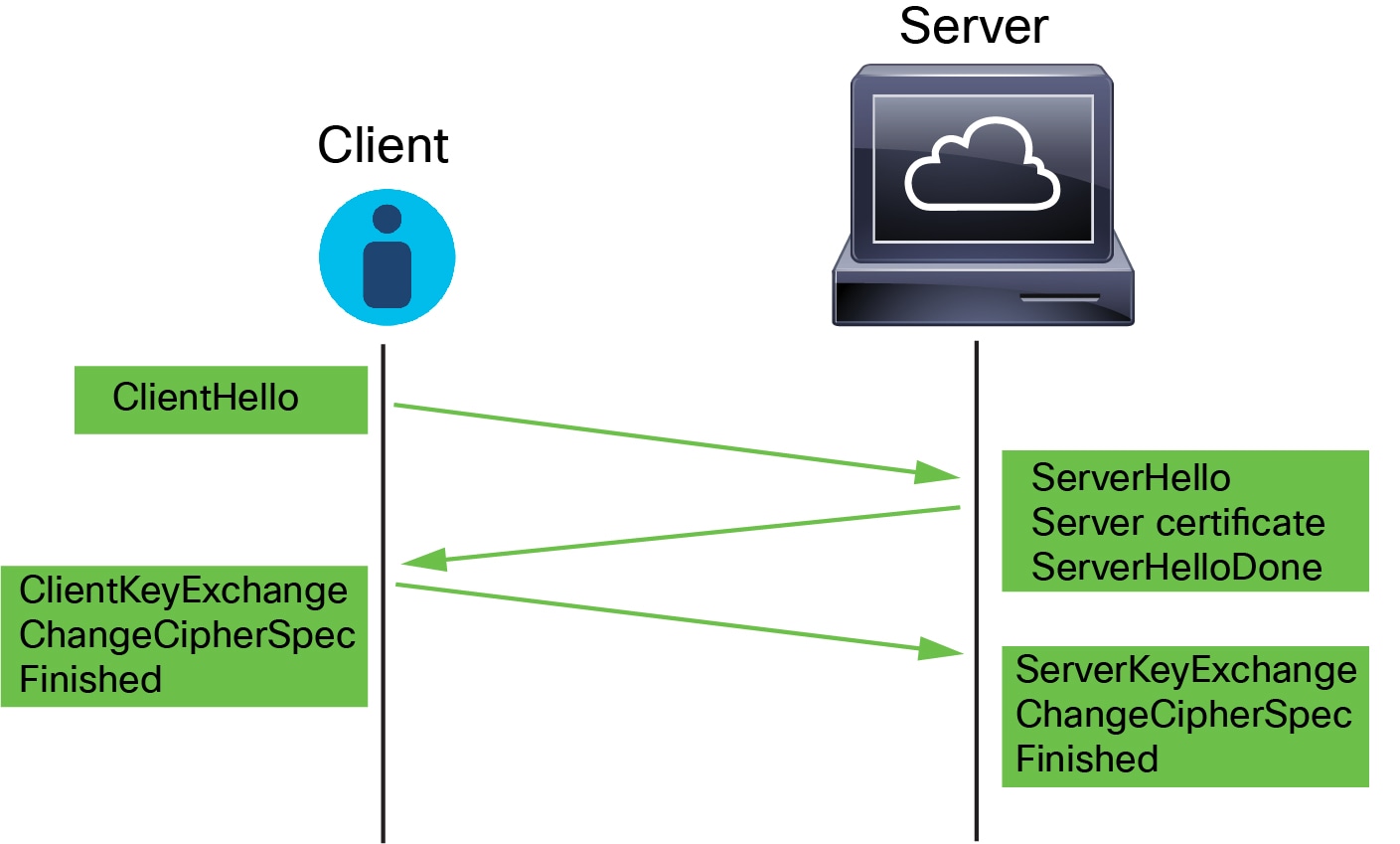

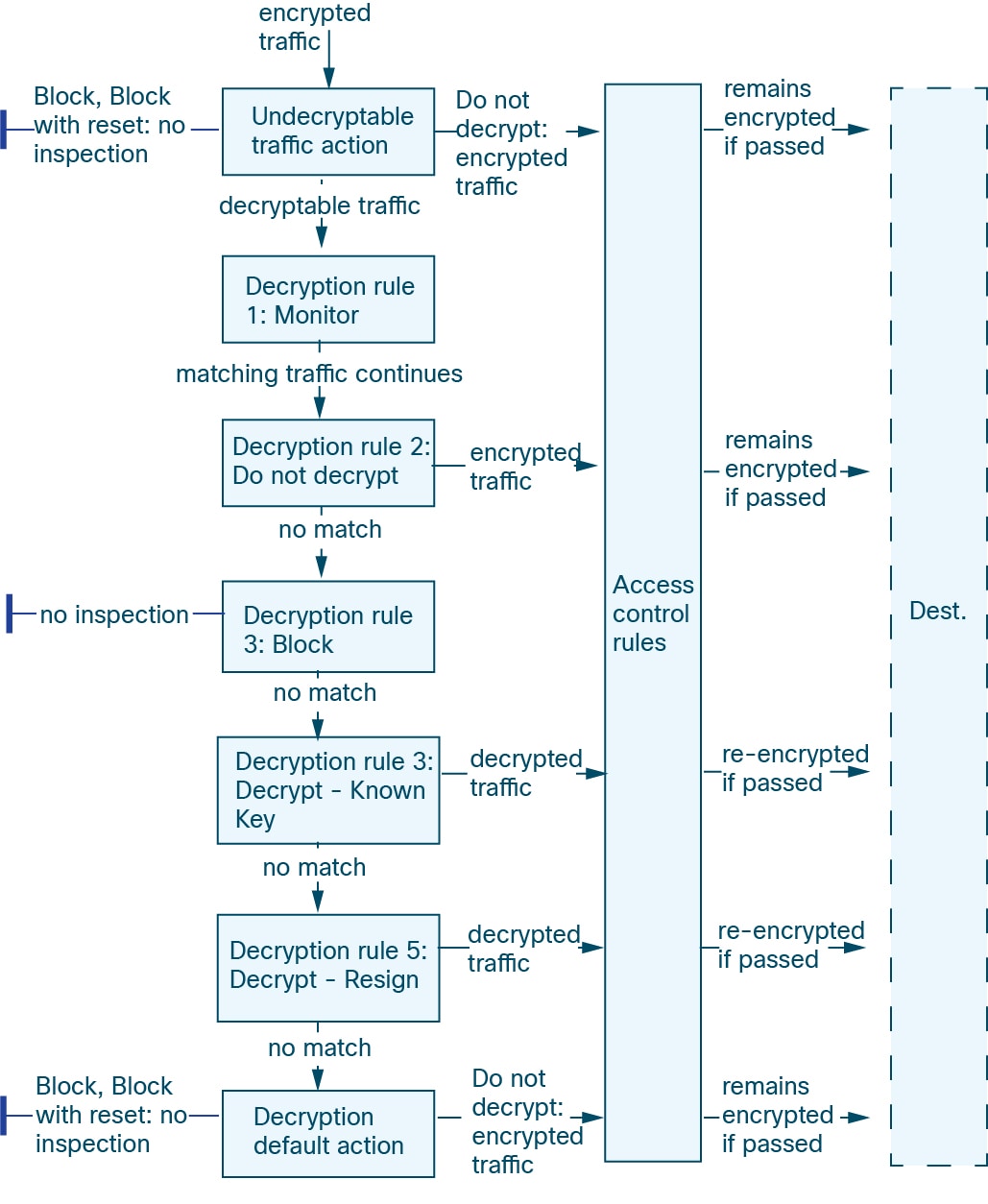

Une politique de contrôle d’accès est la configuration principale qui appelle les sous-politiques et d’autres configurations, y compris un politique de déchiffrement. Si vous associez un politique de déchiffrement au contrôle d’accès, le système utilise ce politique de déchiffrement pour gérer les sessions chiffrées avant d’évaluer les sessions avec des règles de contrôle d’accès. Si vous ne configurez pas l’inspection TLS/SSL, ou si vos périphériques ne la prennent pas en charge, les règles de contrôle d’accès gèrent tout le trafic chiffré.

Les règles de contrôle d’accès gèrent également le trafic chiffré lorsque votre configuration d’inspection TLS/SSL permet au trafic de passer. Cependant, certaines conditions de règles de contrôle d’accès nécessitent un trafic non chiffré, de sorte que le trafic chiffré peut correspondre à moins de règles. En outre, par défaut, le système désactive la prévention des intrusions et l’inspection des fichiers des charges utiles chiffrées. Cela permet de réduire les faux positifs et d'améliorer les performances lorsqu'une connexion chiffrée correspond à une règle de contrôle d'accès configurée pour l'inspection des intrusions et des fichiers.

Même si vos politiques n’exigent pas le déchiffrement du trafic, nous recommandons le déchiffrement sélectif comme bonne pratique. En d’autres termes, vous devez configurer certains règles de déchiffrement pour rechercher les applications, les suites de chiffrement et les protocoles non sécurisés indésirables. Ces types de règles n’exigent pas le déchiffrement des données du trafic, seulement assez pour déterminer si le trafic comporte ces caractéristiques indésirables.

Notes

Configurez des règles de déchiffrement uniquement si votre périphérique géré gère le trafic chiffré. Les Règles de déchiffrement nécessitent une surcharge de traitement qui peut avoir un impact sur les performances.

Tant que Snort 3 est activé sur vos périphériques gérés, le système prend en charge le déchiffrement du trafic TLS 1.3. Vous pouvez activer le déchiffrement TLS 1.3 dans les options avancées de politique de déchiffrement. pour en savoir plus, consultez Options avancées de Politique de déchiffrement.

Le système Firepower ne prend pas en charge l’authentification mutuelle; c’est-à-dire que vous ne pouvez pas télécharger de certificat client sur centre de gestion et l’utiliser pour les actions Déchiffrer – Resigner ou Déchiffrer – Clé connue règle de déchiffrement. Pour plus de renseignements, consultez Déchiffrer et resigner (trafic sortant) et Déchiffrement par clé connue (trafic entrant).

Si vous définissez la valeur de la taille de segment maximale (MSS) TCP à l’aide de FlexConfig, la MMS observée pourrait être inférieure à votre paramètre. Pour en savoir plus, consultez À propos de TCP MSS.

Commentaires

Commentaires