Lorsque vous configurez et déployez un portail captif dans une politique d’identité, les utilisateurs de domaines spécifiés

s’authentifient à l’aide de défense contre les menaces pour accéder à votre réseau.

Remarque

|

Lorsqu’un utilisateur VPN d’accès à distance s’est déjà authentifié activement au moyen d’un périphérique géré agissant comme

passerelle sécurisée, l’authentification active sur portail captif ne se produira pas, même si elle est configurée dans une

politique d’identité.

|

Portail captif et politiques

Vous configurez le portail captif dans votre politique d’identité et appelez l’authentification active dans vos règles d’identité.

Les politiques d’identité sont associées aux politiques de contrôle d’accès, et celles-ci définissent l’accès aux ressources

du réseau. Par exemple, vous pouvez empêcher les utilisateurs du groupe US-West/Finance d’accéder aux serveurs d’ingénierie

ou vous pouvez interdire aux utilisateurs d’accéder aux applications non sécurisées sur le réseau.

Vous configurez certains paramètres de politique d’identité de portail captif dans la page à onglet Active Authentication (authentification active) de la politique d’identité et configurez le reste dans la règle d’identité associée à la politique

de contrôle d’accès.

Une règle d'authentification active comporte soit une action de règle d'authentification active (Active Authentication), soit une action de règle d'authentification passive (Passive Authentication) dont l’option Use active authentication if passive or VPN identity cannot be established (utiliser l'authentification active si l'identité passive ou VPN ne peut pas être établie) est sélectionnée. Dans chaque

cas, le système active ou désactive de manière transparente le déchiffrement TLS/SSL, qui redémarre le processus Snort.

Mise en garde

|

Ajout de la première ou suppression de la dernière règle d'authentification active lorsque le déchiffrement TLS/SSL est désactivé (c'est-à-dire lorsque la politique de contrôle d'accès ne comprend pas de règles d'authentification). u de déchiffrement) redémarre le processus Snort lorsque vous déployez des modifications de configuration, interrompant temporairement l’inspection

du trafic. Pendant cette interruption, la diminution de trafic ou son passage sans inspection dépend de la façon dont l’appareil

cible gère le trafic. Consultez Comportement du trafic au redémarrage de Snort pour obtenir de plus amples renseignements.

|

Lorsque le portail captif authentifie les utilisateurs qui correspondent à une règle d’identité, tout utilisateur de Microsoft

Active Directory ou d’un groupe LDAP qui n’a pas été téléchargé est identifié comme étant inconnu. Pour éviter que les utilisateurs

soient identifiés comme inconnus, configurez le domaine de domaine pour télécharger les utilisateurs de tous les groupes que

vous souhaitez authentifier sur le portail captif. Les utilisateurs inconnus sont traités conformément à la politique de contrôle

d’accès associée; si la politique de contrôle d’accès est configurée pour bloquer les utilisateurs inconnus, ces utilisateurs

sont bloqués.

Pour vous assurer que le système télécharge tous les utilisateurs dans un domaine de domaine , vérifiez que les groupes figurent

dans la liste Groupes disponibles dans la configuration du domaine.

Pour en savoir plus sur la synchronisation des utilisateurs et des groupes, consultez Synchroniser les utilisateurs et les groupes.

Interface routée nécessaire

L’authentification active du portail captif ne peut être effectuée que par un périphérique doté d'une interface de routage

configurée. Si vous configurez une règle d’identité pour un portail captif et que votre périphérique de portail captif contient

des interfaces en ligne et routées, vous devez configurer les conditions de règle d’interface dans la politique de contrôle

d’accès pour cibler uniquement les interfaces routées sur le périphérique.

Si la politique d’identité associée à votre politique de contrôle d’accès contient une ou plusieurs règles d’identité de portail

captif et que vous déployez la politique sur le centre de gestion qui gère un ou plusieurs périphériques avec des interfaces de routage configurées, le déploiement de la politique réussit

et les interfaces de routage effectuent une authentification active.

Exigences et limites du portail captif

Notez les exigences et les limites suivantes :

-

Le portail captif ne prend pas en charge les connexions HTTP/3 QUIC.

-

Le système prend en charge jusqu’à 20 connexions à un portail captif par seconde.

-

Il y a une limite maximale de cinq minutes entre les tentatives de connexion échouées pour qu'une tentative de connexion échouée

soit prise en compte dans le décompte des tentatives de connexion maximales. La limite de cinq minutes n’est pas configurable.

(Le nombre maximal de tentatives de connexion est affiché dans les événements de connexion : (événements de connexion d’analyse).

Si plus de cinq minutes s'écoulent entre deux échecs de connexion, l'utilisateur est redirigé vers le portail captif pour

l'authentification et n'est pas désigné comme un utilisateur ayant échoué à la connexion ou comme un utilisateur invité, et

n'est pas signalé au centre de gestion.

-

Le portail captif ne négocie pas les connexions TLS v1.0.

Seules les connexions TLS v1.1, v1.2et TLS 1.3 sont prises en charge.

-

La seule façon d’être sûr qu’un utilisateur se déconnecte est de fermer et de rouvrir le navigateur. Si ce n'est pas le cas,

dans certains cas, l'utilisateur peut se déconnecter du portail captif et accéder au réseau sans avoir à s'authentifier à

nouveau en utilisant le même navigateur.

-

Si un domaine est créé pour un domaine parent et que le périphérique géré détecte une connexion à un enfant de ce domaine

parent, la déconnexion ultérieure de l’utilisateur n’est pas détectée par le périphérique géré.

-

Si un domaine est créé pour un domaine parent et que le périphérique géré détecte une connexion à un enfant de ce domaine

parent, la déconnexion ultérieure de l’utilisateur n’est pas détectée par le périphérique géré.

-

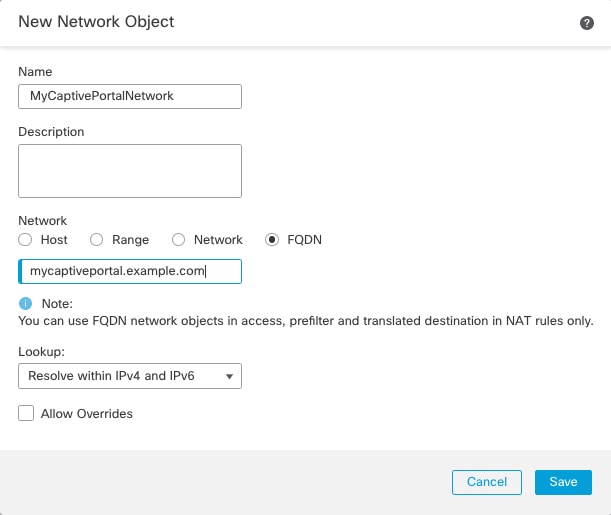

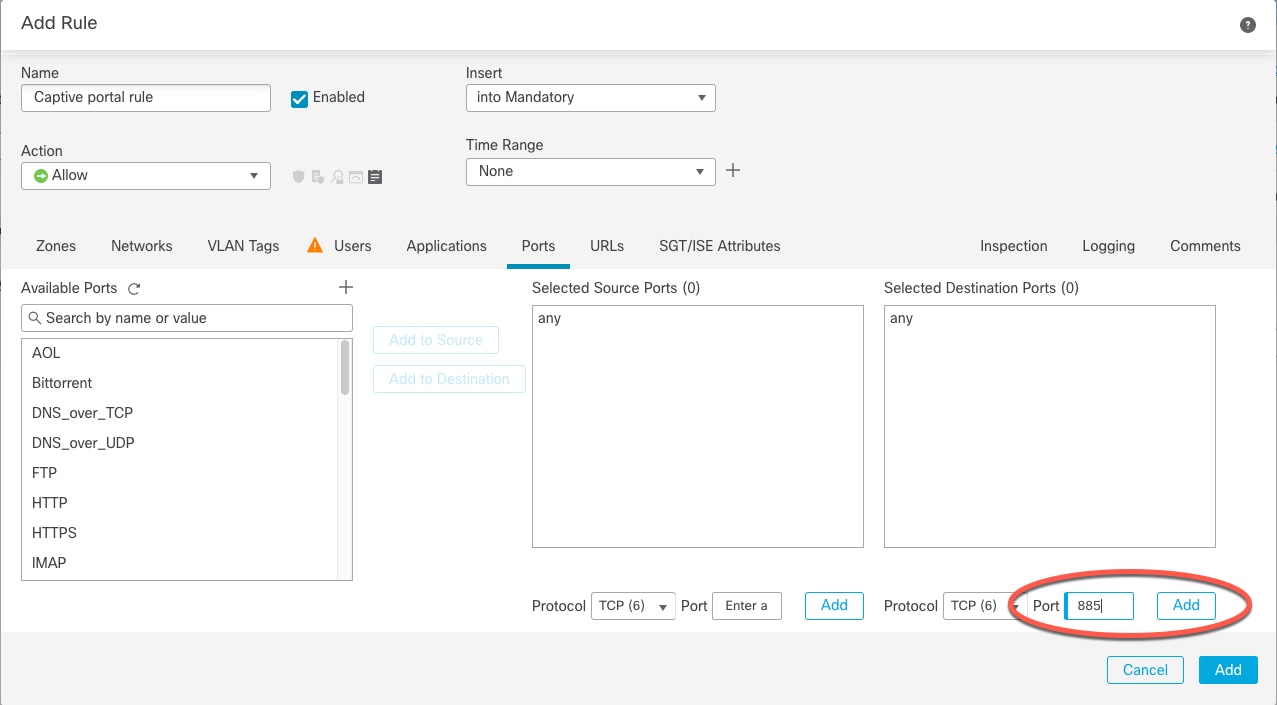

Votre règle de contrôle d’accès doit autoriser le trafic destiné à l’adresse IP et au port du périphérique que vous prévoyez

utiliser pour le portail captif.

-

Pour effectuer une authentification active du portail captif sur le trafic HTTPS, vous devez utiliser u de déchiffrement pour déchiffrer le trafic des utilisateurs que vous souhaitez authentifier. Vous ne pouvez pas déchiffrer le trafic de la

connexion entre le navigateur Web d’un utilisateur du portail captif et le daemon du portail captif sur le périphérique géré;

cette connexion est utilisée pour authentifier l’utilisateur du portail captif.

-

Pour limiter le volume de trafic non HTTP ou HTTPS autorisé par le périphérique géré, vous devez saisir les ports HTTP et

HTTPS typiques dans la page à l’onglet Ports de la politique d’identité.

Le périphérique géré fait passer un utilisateur jamais vu auparavant de En attente à Inconnu lorsqu’il détermine que la demande entrante n’utilise pas le protocole HTTP ou HTTPS. Dès que le périphérique géré fait passer

un utilisateur de En attente à un autre état, le contrôle d’accès, la qualité de service et Politiques de déchiffrement peuvent être appliqués à ce trafic. Si vos autres politiques n’autorisent pas le trafic non-HTTP ou HTTPS, la configuration

des ports sur la politique d’identité du portail captif peut empêcher le trafic indésirable d’être autorisé par le périphérique

géré.

)

)

)

)

)

) )

) )

) Commentaires

Commentaires