À propos des domaines et des séquences de domaine

Les domaines sont des connexions entre les comptes Cisco Secure Firewall Management Center et les comptes d’utilisateurs sur les serveurs que vous surveillez. Ils précisent les paramètres de connexion et les paramètres de filtre d’authentification pour le serveur. Les domaines peuvent :

-

Préciser les utilisateurs et les groupes d’utilisateurs dont vous souhaitez surveiller l’activité.

-

Interroger le référentiel d’utilisateurs pour connaître les métadonnées utilisateur sur les utilisateurs faisant autorité, ainsi que certains utilisateurs ne faisant pas autorité : les utilisateurs POP3 et IMAP détectés par la détection basée sur le trafic et les utilisateurs détectés par la détection basée sur le trafic, un agent TS technique ou ISE/ISE-PIC.

Vous pouvez ajouter plusieurs contrôleurs de domaine en tant que répertoires dans un domaine, mais ils doivent partager les mêmes informations de domaine de base. Les répertoires d’un domaine doivent être exclusivement des serveurs LDAP ou Active Directory (AD). Après avoir activé un domaine, vos modifications enregistrées prendront effet la prochaine fois que centre de gestion interrogera le serveur.

Pour effectuer la sensibilisation des utilisateurs, vous devez configurer un domaine pour tout type de serveur pris en charge. Le système utilise ces connexions pour interroger les serveurs sur les données associées aux utilisateurs POP3 et IMAP et pour recueillir des données sur les utilisateurs LDAP découverts grâce à la détection basée sur le trafic.

Le système utilise les adresses de courriel dans les connexions POP3 et IMAP pour établir la corrélation avec les utilisateurs LDAP sur un répertoire Active Directory ou OpenLDAP. Par exemple, si un périphérique géré détecte une connexion POP3 pour un utilisateur ayant la même adresse courriel qu’un utilisateur LDAP, le système associe les métadonnées de l’utilisateur LDAP à cet utilisateur.

Pour effectuer le contrôle de l’utilisateur, vous pouvez configurer l’un des éléments suivants :

-

Un domaine ou une séquence de domaine pour un serveur Active Directory ou ISE/ISE-PIC

Remarque

La configuration d’un domaine Microsoft AD ou d’une séquence de domaine est facultative si vous prévoyez configurer des conditions d’attribut SGT ISE, mais pas les conditions d’utilisateur, de groupe, de domaine, d’emplacement de point terminal ou de profil de point terminal; ou si vous utilisez votre politique d’identité uniquement pour filtrer le trafic réseau.

-

Un domaine ou une séquence de domaine pour un serveur Microsoft AD pour l’agent des services TS.

-

Pour les portails captifs, un domaine LDAP.

Les séquences de domaine ne sont pas prises en charge pour LDAP.

Vous pouvez imbriquer groupes AD Microsoft et Cisco Secure Firewall Management Center télécharge ces groupes et les utilisateurs qu’ils contiennent. Vous pouvez éventuellement restreindre les groupes et les utilisateurs téléchargés, comme indiqué dans Créer un domaine LDAP ou un domaine Active Directory et un répertoire de domaine.

À propos de la synchronisation des utilisateurs

Vous pouvez configurer un domaine ou une séquence de domaine pour établir une connexion entre centre de gestion et un serveur LDAP ou Microsoft AD afin de récupérer les métadonnées d’utilisateur et de groupes d’utilisateurs pour certains utilisateurs détectés :

-

Utilisateurs LDAP et Microsoft AD authentifiés par le portail captif ou signalés par ISE/ISE-PIC. Ces métadonnées peuvent être utilisées pour la sensibilisation et le contrôle de l’utilisateur.

-

Connexions d’utilisateurs POP3 et IMAP détectées par la détection basée sur le trafic, si ces utilisateurs ont la même adresse courriel qu’un utilisateur LDAP ou AD. Ces métadonnées peuvent être utilisées pour sensibiliser l’utilisateur.

centre de gestion obtient les informations et métadonnées suivantes sur chaque utilisateur :

-

Nom d’utilisateur LDAP

-

Prénoms et noms de famille

-

Adresse de courriel

-

Service

-

Numéro de téléphone

Important |

Pour réduire la latence entre Cisco Secure Firewall Management Center et votre contrôleur de domaine Active Directory, nous vous recommandons fortement de configurer un répertoire de domaine (c’est-à-dire le contrôleur de domaine) qui est aussi proche que possible géographiquement de Cisco Secure Firewall Management Center. Par exemple, si votre Cisco Secure Firewall Management Center est en Amérique du Nord, configurez un répertoire de domaine qui se trouve également en Amérique du Nord. Ne pas le faire peut entraîner des problèmes tels que l’expiration du délai de téléchargement des utilisateurs et des groupes. |

À propos des données d’activité des utilisateurs

Les données d’activités des utilisateurs sont stockées dans la base de données d’activités des utilisateurs et les données d’identité des utilisateurs sont stockées dans la base de données des utilisateurs. Si vos paramètres de contrôle d’accès sont trop généraux, centre de gestion obtient des informations sur autant d'utilisateurs que possible et signale le nombre d'utilisateurs qu'il n'a pas réussi à récupérer dans l'onglet Tâches du Centre de messages.

Pour limiter les sous-réseaux sur lesquels un périphérique géré surveille les données de sensibilisation des utilisateurs, vous pouvez utiliser la commande configure identity-subnet-filter , comme indiqué dans Référence des commandes de défense contre les menaces de Cisco Secure Firewall.

Remarque |

Si vous supprimez un utilisateur qui a été détecté par le système de votre référentiel d’utilisateurs, centre de gestion ne supprime pas cet utilisateur de sa base de données des utilisateurs; vous devez le supprimer manuellement. Cependant, vos modifications LDAP sont reflétées dans les règles de contrôle d’accès lors de la prochaine mise à jour de la liste d’utilisateurs de centre de gestion. |

Domaines et domaines de confiance

Lorsque vous configurez un domaine Microsoft Active Directory (AD) dans centre de gestion, il est associé à un domaineMicrosoft Active Directory ou LDAP.

Un groupe de domaines Microsoft Active Directory (AD) qui se font confiance est communément appelé une « forêt ». Cette relation d’approbation peut permettre aux domaines d’accéder aux ressources des uns et des autres de différentes manières. Par exemple, un compte d’utilisateur défini dans le domaine A peut être marqué comme membre d’un groupe défini dans le domaine B.

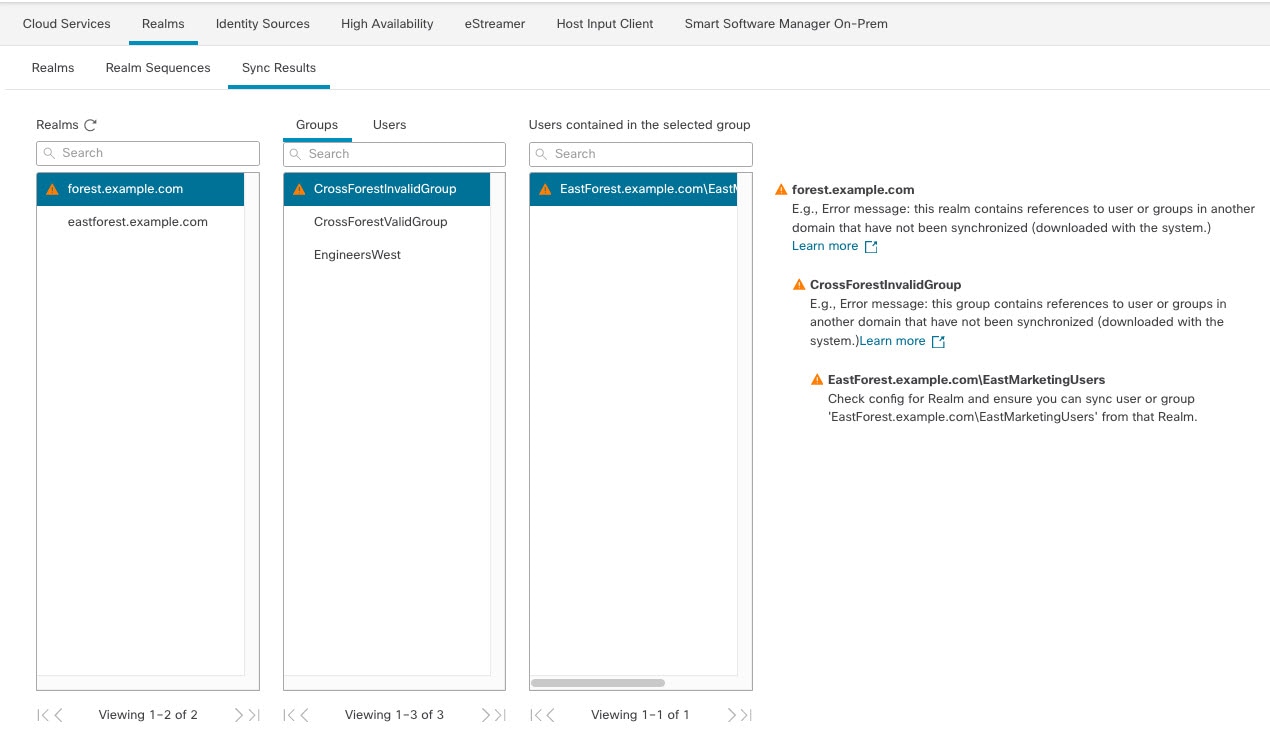

Le système et les domaines de confiance

Le système prend en charge les forts AD configurées dans une relation d’approbation. Il existe plusieurs types de relations de confiance. ce guide traite des relations d’approbation de forêt transitives bidirectionnelles. L’exemple simple suivant montre deux forêts : forest.example.com et eastforest.example.com . Les utilisateurs et les groupes de chaque forêt peuvent être authentifiés par AD dans l’autre forêt, à condition que vous configuriez les forêts de cette façon.

Si vous configurez le système avec un domaine pour chaque domaine et un répertoire pour chaque contrôleur de domaine, le système peut détecter jusqu’à 100 000 principaux de sécurité étrangers (utilisateurs et groupes). Si ces principaux de sécurité étrangers correspondent à un utilisateur téléchargé dans un autre domaine, ils peuvent être utilisés dans la politique de contrôle d’accès.

Vous n’avez pas besoin de configurer de domaine pour un domaine qui n’a aucun utilisateur que vous souhaitez utiliser dans les politiques de contrôle d’accès.

Pour continuer avec l’exemple, supposons que vous ayez trois forêts AD (dont l’une pourrait être un sous-domaine ou une forêt indépendante), toutes configurées comme des relations de forêt transitive bidirectionnelles, tous les utilisateurs et groupes sont disponibles dans les trois forêts ainsi que dans le système. (Comme dans l’exemple précédent, les trois domaines AD doivent être configurés en tant que domaines et tous les contrôleurs de domaine doivent être configurés comme des répertoires dans ces domaines.)

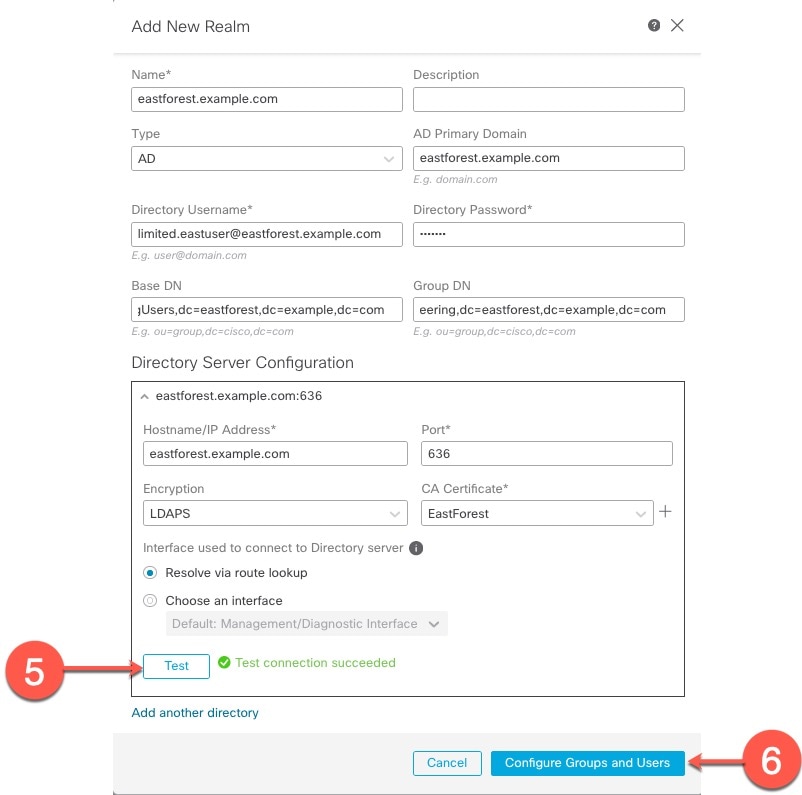

Enfin, vous pouvez configurer centre de gestion pour pouvoir appliquer les politiques d’identité aux utilisateurs et aux groupes dans un système à deux forêts avec une approbation de forêt transitive bidirectionnelle. Supposons que chaque forêt ait au moins un contrôleur de domaine, dont chacun authentifie différents utilisateurs et groupes. Pour que centre de gestion puisse appliquer les politiques d’identité à ces utilisateurs et groupes, vous devez configurer chaque domaine contenant les utilisateurs concernés en tant que domaine centre de gestion et chaque contrôleur de domaine en tant que répertoire centre de gestion dans le domaine respectif.

Ne pas configurer correctement centre de gestion empêche certains utilisateurs et groupes d’être utilisés dans les politiques. Vous verrez des avertissements lorsque vous tenterez de synchroniser les utilisateurs et les groupes.

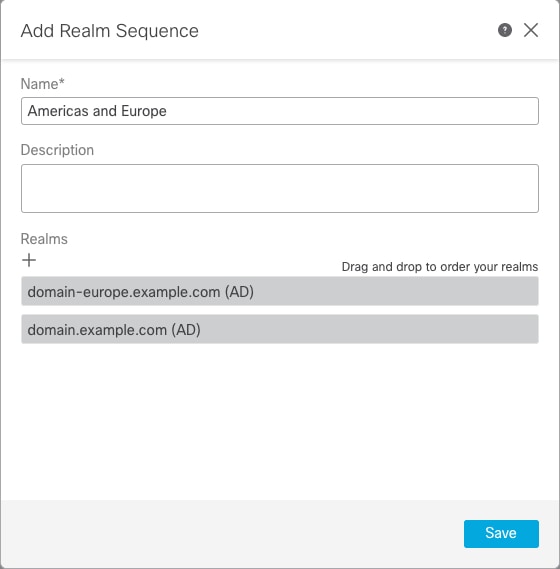

En utilisant l'exemple précédent, configurez centre de gestion comme suit :

-

Domaine pour tout domaine de forest.example.com qui contient des utilisateurs que vous souhaitez contrôler avec des politiques de contrôle d’accès

-

Répertoire dans le domaine pour AMERICAS.forest.example.com

-

Répertoire dans le domaine pour ASIA.forest.example.com

-

-

Domaine pour tout domaine de eastforest.example.com qui contient des utilisateurs que vous souhaitez contrôler avec des politiques de contrôle d’accès

-

Répertoire dans le domaine pour EUROPE.eastforest.example.com

-

Remarque |

centre de gestion utilise le champ AD msDS-PrincipalName pour résoudre les références afin de trouver les noms d’utilisateur et de groupe dans chaque contrôleur de domaine. msDS-PrincipalName renvoie un nom NetBIOS. |

Serveurs pris en charge pour les domaines

Vous pouvez configurer des domaines pour qu’ils se connectent aux types de serveurs suivants, à condition qu’ils disposent d’un accès TCP/IP à partir de centre de gestion :

|

Type de serveur |

Prise en charge pour la récupération de données ISE/ISE-PIC? |

Prise en charge pour la récupération des données de l'agent des services? |

Prise en charge pour la récupération des données du portail captif? |

|---|---|---|---|

|

Microsoft Active Directory sur Windows Server 2012, 2016 et 2019 |

Oui |

Oui |

Oui |

|

OpenLDAP sur Linux |

Non |

Non |

Oui |

Les serveurs de catalogue global Active Directory ne sont pas pris en charge en tant que répertoire de domaine. Pour en savoir plus sur le serveur de catalogue global, consultez le catalogue global sur le site learning.microsoft.com.

Remarque |

Si l’agent TS est installé sur un serveur Windows Microsoft Active Directory partagé avec une autre source d’identité avec authentification passive (ISE/ISE-PIC), centre de gestion donne la priorité aux données de l’agent TS. Si l’agent TS et une source d’identité passive signalent une activité par la même adresse IP, seules les données de l’agent TS sont enregistrées dans centre de gestion. |

Tenez compte des éléments suivants concernant les configurations de vos groupes de serveurs :

-

Pour effectuer le contrôle d’utilisateur sur des groupes d’utilisateurs ou des utilisateurs dans des groupes, vous devez configurer les groupes d’utilisateurs sur le serveur LDAP ou Active Directory.

-

Les noms de groupe ne peuvent pas commencer par S-, car il est utilisé en interne par LDAP.

Ni les noms de groupes ni les noms d’unités organisationnelles ne peuvent contenir de caractères spéciaux comme l’astérisque (

*), le signe égal (=) ou la barre oblique inverse (\). Sinon, les utilisateurs de ces groupes ou unités organisationnelles ne sont pas téléchargés et ne sont pas disponibles pour les politiques d’identité. - Pour configurer un domaine Active Directory qui inclut ou exclut les utilisateurs membres d’un sous-groupe sur votre serveur,

notez que Microsoft recommande qu’Active Directory n’ait pas plus de 5 000 utilisateurs par groupe dans Windows Server 2012.

Pour en savoir plus, consultez Limites maximales d’Active Directory - Évolutivité sur MSDN.

Au besoin, vous pouvez modifier la configuration de votre serveur Active Directory pour augmenter cette limite par défaut et ainsi permettre un plus grand nombre d’utilisateurs.

-

Pour identifier de façon unique les utilisateurs signalés par un serveur dans votre environnement de services bureau à distance, vous devez configurer l’agent des services de terminaux Cisco (TS). Une fois installé et configuré, l'agent des services de terminaux (TS) affecte des ports uniques aux utilisateurs afin que le système puisse identifier ces utilisateurs de façon unique. (Microsoft a changé le nom des Services de terminaux en Services de bureau à distance.)

Pour en savoir plus sur l'agent TS, consultez le Guide de l’agent Cisco Terminal Services (TS).

Noms d’attribut et de classe d’objet serveur pris en charge

Les serveurs de vos domaines doivent utiliser les noms d’attributs répertoriés dans le tableau suivant pour que centre de gestion récupère les métadonnées des utilisateurs sur les serveurs. Si les noms d’attribut sont incorrects sur votre serveur, centre de gestion ne peut pas remplir sa base de données avec les informations de cet attribut.

|

Métadonnées |

Attribut Centre de gestion |

Classe d’objet LDAP |

Attribut Active Directory |

Attribut OpenLDAP |

|---|---|---|---|---|

|

Nom d’utilisateur LDAP |

Nom d’utilisateur |

|

samaccountname |

cn uid |

|

prénom |

Prénom |

prénom |

prénom |

|

|

nom |

Nom |

sn |

sn |

|

|

adresse courriel |

Courriel |

userprincipalname (si courriel n'a aucune valeur) |

|

|

|

department |

Service |

department distinguishedname (si le service n’a aucune valeur) |

ou |

|

|

nom distinctif |

Téléphone |

telephonenumber |

telephonenumber |

Remarque |

La classe d’objets LDAP pour les groupes est group, groupOfNames, (group-of-names pour Active Directory) ou groupOfUniqueNames. |

Pour plus d’informations sur les classes d’objets et les attributs, consultez les références suivantes :

)

)

)

) )

)

(Télécharger maintenant), puis sur

(Télécharger maintenant), puis sur  )

)

)

) )

)

)

)

)

)

Commentaires

Commentaires