アクセス コントロール ポリシーの詳細設定を構成するには、パケットフロー行の最後にある [詳細(More)] ドロップダウン矢印から [詳細設定(Advanced Settings)] を選択します。

通常、アクセス コントロール ポリシーの詳細設定を変更する必要はほとんど、あるいはまったくありません。デフォルト設定は、ほとんどの展開環境に適しています。Cisco Secure Firewall Management Center アドミニストレーション ガイドの「Update Intrusion Rules」で説明しているように、アクセス コントロール ポリシーの前処理およびパフォーマンスの詳細オプションの多くは、ルールの更新によって変更される可能性があることに注意してください。

代わりに [表示(View)](![[表示(View)] ボタン](/content/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) ) が表示される場合、設定は先祖ポリシーから継承されており、設定を変更する権限がありません。

) が表示される場合、設定は先祖ポリシーから継承されており、設定を変更する権限がありません。

親ポリシーからの設定の継承

アクセス コントロール ポリシーにベースポリシーがある場合は、ベースポリシーから設定を継承することができます。親ポリシーの設定を使用する設定グループごとに、[ベースポリシーから継承(Inherit from base policy)] を選択します。これらの設定がロックされるように継承が設定されている場合、これらの設定は読み取り専用になり、ポリシーに固有の設定を行うことはできません。

ポリシーに固有の設定を行うことが許可されている場合、編集するには [ベースポリシーから継承(Inherit from base policy)] を選択解除する必要があります。

全般設定

|

オプション

|

説明

|

|

接続イベントで保存する URL の最大文字数(Maximum URL characters to store in connection events)

|

ユーザーが要求した各 URL に対して保存する文字数をカスタマイズするには詳細については、『Cisco Secure Firewall Management Center アドミニストレーション ガイド』の「Limiting Logging of Long URLs」を参照してください。

ユーザーが最初のブロックをバイパスした後に Web サイトを再度ブロックするまでの時間間隔をカスタマイズするには、ブロックされた Web サイトのユーザー バイパス タイムアウトの設定を参照してください。

|

|

インタラクティブブロックを一時的に許可する時間(秒)(Allow an Interactive Block to bypass blocking for (seconds))

|

ブロックされた Web サイトのユーザー バイパス タイムアウトの設定 を参照してください。

|

|

URL キャッシュのミス検索の再試行(Retry URL cache miss lookup)

|

システムは、ローカルに保存されたカテゴリとレピュテーションを持たない URL を初めて検出すると、今後その URL をすばやく処理できるように、その URL をクラウドで検索して結果をローカルデータストアに追加します。

この設定により、クラウドで URL のカテゴリとレピュテーションを検索する必要がある場合の処理が決まります。

デフォルトでは、この設定は有効になっています。システムは、クラウドの URL のレピュテーションとカテゴリをチェックしている間、トラフィックを一時的に遅延させ、クラウドの判定を使用してトラフィックを処理します。

この設定を無効にした場合、ローカルキャッシュに存在しない URL がシステムで検出されると、トラフィックはただちに渡され、未分類およびレピュテーションのないトラフィック用に設定されたルールに従って処理されます。

パッシブ展開では、システムはルックアップを再試行しません。これは、システムがパケットを保持できないからです。

|

| Threat Intelligence Director を有効にする(Enable Threat Intelligence Director) |

このオプションを無効にすると、設定したデバイスへの TID データの公開が停止されます。

|

|

DNS トラフィックへのレピュテーション適用を有効にする(Enable reputation enforcement on DNS traffic)

|

このオプションは、URL フィルタリングのパフォーマンスと有効性を向上させるために、デフォルトで有効になっています。詳細および追加手順については、DNS フィルタリング:DNS ルックアップ中の URL レピュテーションとカテゴリの識別(ベータ版)およびサブトピックを参照してください。

|

|

ポリシー適用中のトラフィックの検査

|

特定の設定で Snort プロセスを再起動する必要がない限り設定の変更を展開する場合にトラフィックを検査するには、必ず、[ポリシーの適用時にトラフィックを検査する(Inspect traffic during policy apply)] がデフォルト値(有効)に設定してください。

このオプションを有効にすると、リソースの需要が高まった場合にいくつかのパケットが検査なしでドロップされることがあります。また、一部のコンフィギュレーションを展開すると、トラフィックのインスペクションを中断する Snort プロセスが再開します。この中断中にトラフィックがドロップされるか、それ以上インスペクションが行われずに受け渡されるかは、ターゲット

デバイスがトラフィックを処理する方法に応じて異なります。詳細については、Snort 再起動のシナリオを参照してください。

|

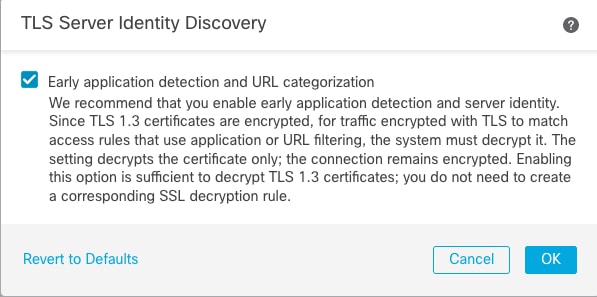

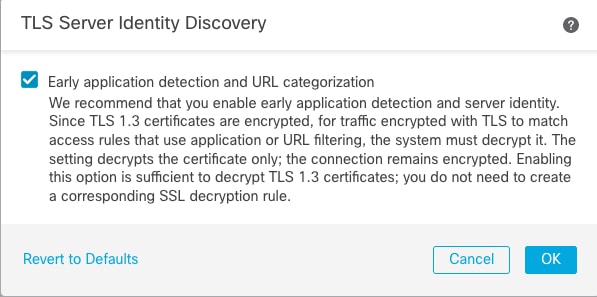

TLS サーバーアイデンティティ検出

RFC 8446 で定義されている最新バージョンの Transport Layer Security(TLS)プロトコル 1.3 は、セキュアな通信を提供するために多くの Web サーバーで採用されているプロトコルです。TLS 1.3 プロトコルが、セキュリティを強化するためにサーバーの証明書を暗号化する一方で、証明書が、アクセスコントロールルールのアプリケーションおよび

URL フィルタリング基準に適合する必要があるため、Firepower システムは、パケット全体を復号せずにサーバー証明書を抽出する方法を提供します。

アクセス コントロール ポリシーの詳細設定を指定する場合に、この「TLS サーバーアイデンティティ検出」と呼ばれる機能を有効にできます。

このオプションを有効にする場合は、復号ポリシーの高度な TLS 適応型サーバーのアイデンティティ プローブ オプションも有効にすることをお勧めします。これらのオプションを組み合わせることで、TLS 1.3 トラフィックのより効率的な復号が可能になります。詳細については、TLS 1.3 復号のベストプラクティスを参照してください。

TLS サーバーアイデンティティ検出の影響を受ける新しい接続が開始されると、Threat Defense は元の ClientHello パケットを保持して、接続先のサーバーのアイデンティティを判別してから続行します。Threat Defense デバイスは、Threat Defense からサーバーに特殊な接続を送信します。サーバーの応答にはサーバー証明書が含まれ、特殊な接続が終了し、アクセス コントロール ポリシーの要求に応じて元の接続が評価されます。

TLS サーバー ID 検出では、 サーバー名表示(SNI)よりも証明書の共通名(CN)が優先されます。

TLS サーバーアイデンティティ検出を有効にするには、[詳細(Advanced)] タブをクリックし、設定の [編集(Edit)] (![[編集(edit)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg) ) をクリックして [早期アプリケーション検出とURL分類(Early application detection and URL categorization)] を選択します。

) をクリックして [早期アプリケーション検出とURL分類(Early application detection and URL categorization)] を選択します。

この機能は、アプリケーションまたは URL の基準に適合させたいトラフィックに関して、特にそのトラフィックの詳細な検査を実行する必要がある場合に、有効にすることを強くお勧めします。サーバー証明書を抽出するプロセスでトラフィックが復号されないため、復号ポリシー は必要ありません。

(注)

|

-

証明書は復号されているため、ハードウェア プラットフォームによっては、TLS サーバーアイデンティティ検出によってパフォーマンスが低下する場合があります。

-

TLS サーバーアイデンティティ検出は、インラインタップモードまたはパッシブモードの展開ではサポートされません。

-

TLS サーバーアイデンティティ検出の有効化は、AWS に展開された Secure Firewall Threat Defense Virtual ではサポートされていません。Secure Firewall Management Center で管理されているそのような管理対象デバイスがある場合、接続イベント PROBE_FLOW_DROP_BYPASS_PROXY は、デバイスがサーバー証明書の抽出を試みるたびに増加します。

-

TLS サーバーアイデンティティ検出は、TLS 1.2 セッションでも動作します。

|

ネットワーク分析ポリシーと侵入ポリシー

ネットワーク分析ポリシーおよび侵入ポリシーの詳細設定によって、以下が可能になります。

-

パケットを検査するために使用され、システムがトラフィックの検査方法を正確に決定する前に合格する必要がある、侵入ポリシーおよび関連付けられる変数セットの指定。

-

多くの前処理オプションを制御する、アクセス コントロール ポリシーのデフォルト ネットワーク分析ポリシーの変更。

-

カスタム ネットワーク分析ルールおよびネットワーク分析ポリシーを使用した、特定のセキュリティ ゾーン、ネットワーク、および VLAN に対する前処理オプションの調整。

詳細については、ネットワーク分析/侵入ポリシーのための高度なアクセス制御の設定を参照してください。

Threat Defense サービス ポリシー

Threat Defense サービス ポリシーを使用して、特定のトラフィック クラスにサービスを適用することができます。たとえば、サービス ポリシーを使用すると、すべての TCP アプリケーションに適用されるタイムアウト コンフィギュレーションではなく、特定の

TCP アプリケーションに固有のタイムアウト コンフィギュレーションを作成できます。このポリシーは Threat Defense デバイスのみに適用され、その他のデバイス タイプの場合には無視されます。このサービス ポリシー ルールは、アクセス制御ルールの後に適用されます。詳細については、サービスポリシーを参照してください。

ポートスキャン脅威検出

ポートスキャンディテクタは、あらゆるタイプのトラフィックでポートスキャン アクティビティを検出および防止し、最終的な攻撃からネットワークを保護するために設計された脅威検出メカニズムです。ポートスキャントラフィックは、許可されたトラフィックと拒否されたトラフィックの両方で効率的に検出できます。詳細については、を参照してください。脅威の検出

インテリジェント アプリケーション バイパスの設定

インテリジェント アプリケーション バイパス(IAB)は、トラフィックがインスペクション パフォーマンスとフローしきい値の組み合わせを超過したときにバイパスするアプリケーションを指定する、または、バイパスに関するテストを行うための、エキスパート

レベルの設定です。詳細については、インテリジェント アプリケーション バイパスを参照してください。

トランスポート層とネットワーク層のプリプロセッサの設定

トランスポート層とネットワーク層のプリプロセッサの詳細設定は、アクセス コントロール ポリシーが展開されるすべてのネットワーク、ゾーン、VLAN にグローバルに適用されます。これらの詳細設定は、ネットワーク分析ポリシーではなくアクセス コントロール

ポリシーで設定します。詳細については、トランスポート/ネットワーク プリプロセッサの詳細設定を参照してください。

検出拡張の設定

検出拡張の詳細設定では、次のことを実行できるようにアダプティブ プロファイルを設定することができます。

詳細については、アダプティブ プロファイルを参照してください。

![[編集(edit)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[削除(Delete)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)![[その他(More)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448310.jpg) )

)![[コピー(Copy)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447145.jpg) )

)![[レポート(Report)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446566.jpg) )

)

![[表示(View)] ボタン](/content/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)![[歯車(cog)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447374.jpg) )

)

![[クリア(Clear)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447373.jpg) )

)

![[更新(Refresh)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448238.jpg) )

) フィードバック

フィードバック