ネットワークにおけるマルウェア防御とファイルポリシーについて

マルウェアを検出してブロックするには、ファイル ポリシーを使用します。また、ファイル ポリシーを使用して、ファイル タイプごとにトラフィックを検出および制御することもできます。

Firepower の高度なマルウェア防御(AMP)は、ネットワーク トラフィックでのマルウェアの伝送を検出、キャプチャ、追跡、分析、ロギング、および必要に応じてブロックできます。Secure Firewall Management Center Web インターフェイスでは、この機能は マルウェア防御 と呼ばれ、以前は AMP for Firepower とも呼ばれていました。高度なマルウェア防御は、シスコ クラウドからインラインおよび脅威データを展開した管理対象デバイスを使用してマルウェアを特定します。

すべてのアクセス コントロール設定に含まれるネットワーク トラフィックを処理するアクセス コントロール ルールとファイル ポリシーを関連付けます。

システムがネットワーク上のマルウェアを検出すると、ファイルおよびマルウェア イベントを生成します。ファイルイベントおよびマルウェアイベントのデータを分析するには、Cisco Secure Firewall Management Center アドミニストレーション ガイド の「ファイルイベント/マルウェアイベントとネットワーク ファイル トラジェクトリ」の章を参照してください。

ファイル ポリシー

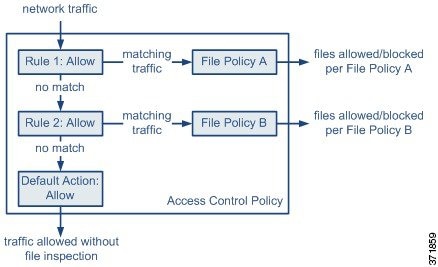

ファイル ポリシーは、いくつかの設定からなるセットです。システムは全体的なアクセス コントロール設定の一部としてこれを使用して、マルウェア防御とファイル制御を実行できます。この関連付けにより、アクセス コントロール ルールの条件と一致するトラフィック内のファイルを通過させる前に、システムは必ずファイルを検査するようになります。次の図のような、インライン展開での単純なアクセス コントロール ポリシーがあるとします。

このポリシーには 2 つのアクセス コントロール ルールがあり、両方とも許可アクションを使用し、ファイル ポリシーに関連付けられています。このポリシーのデフォルト アクションもまた「トラフィックの許可」ですが、ファイル ポリシー インスペクションはありません。このシナリオでは、トラフィックは次のように処理されます。

-

Rule 1に一致するトラフィックはFile Policy Aで検査されます。 -

Rule 1に一致しないトラフィックはRule 2に照らして評価されます。Rule 2に一致するトラフィックはFile Policy Bで検査されます。 -

どちらのルールにも一致しないトラフィックは許可されます。デフォルト アクションにファイル ポリシーを関連付けることはできません。

異なるファイル ポリシーを個々のアクセス コントロール ルールに関連付けることにより、ネットワークで伝送されるファイルを識別/ブロックする方法をきめ細かく制御できます。

![[削除(Delete)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)![[編集(edit)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[関連付け(Associate)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448217.jpg) )

)![[表示(View)] ボタン](/content/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)![[コピー(Copy)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447145.jpg) )

)![[レポート(Report)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446566.jpg) )

)![[拒否(Denied)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447173.jpg) )

) フィードバック

フィードバック