リモート アクセス VPN の概要

Secure Firewall Threat Defense は、リモート アクセス SSL と IPsec-IKEv2 VPN をサポートするセキュアなゲートウェイ機能を提供します。完全なトンネル クライアントである Secure Client は、セキュリティ ゲートウェイへのセキュアな SSL および IPsec-IKEv2 接続をリモート ユーザーに提供します。クライアントが Threat Defense と SSL VPN 接続をネゴシエートする際、Transport Layer Security(TLS)または Datagram Transport Layer Security(DTLS)を使用して接続します。

Secure Client はエンドポイントデバイスでサポートされている唯一のクライアントで、Threat Defense デバイスへのリモート VPN 接続が可能です。このクライアントにより、ネットワーク管理者がリモート コンピュータにクライアントをインストールして設定しなくても、リモート ユーザーは SSL または IPsec-IKEv2 VPN クライアントを活用できます。Windows、Mac、および Linux 用の Secure Client は、接続時にセキュアゲートウェイから展開されます。Apple iOS デバイスおよび Android デバイス用の Secure Client アプリは、当該プラットフォームのアプリ ストアからインストールされます。

[リモートアクセスVPNポリシー(Remote Access VPN Policy)] ウィザードを使用して、SSL と IPsec-IKEv2 リモートアクセス VPN を基本機能も含めて設定します。次に、必要に応じてポリシー構成を強化し、Threat Defense セキュア ゲートウェイ デバイスに展開します。

リモート アクセス VPN の機能

次の表では、Secure Firewall Threat Defense のリモートアクセス VPN の機能について説明します。

|

説明 |

|

|---|---|

|

Secure Firewall Threat Defense リモートアクセス VPN の機能 |

|

|

AAA 機能 |

|

|

VPN トンネリング機能 |

|

|

リモートアクセス VPN モニタリングの機能 |

|

Secure Client のコンポーネント

Secure Client導入

リモートアクセス VPN ポリシーに、接続エンドポイントに配布するための Secure Client イメージ および Secure Client プロファイル を含めることができます。または、クライアント ソフトウェアを他の方法で配布できます。の「Deploy AnyConnect」の章Cisco Secure Client(AnyConnect を含む)管理者ガイド、リリース 5 [英語] の「Deploy Cisco Secure Client」の章を参照してください。

事前にクライアントがインストールされていない場合、リモート ユーザーは、SSL または IPsec-IKEv2 VPN 接続を受け入れるように設定されているインターフェイスの IP アドレスをブラウザに入力します。セキュリティ アプライアンスが http:// 要求を https:// にリダイレクトするように設定されている場合を除いて、リモート ユーザーは https://address の形式で URL を入力する必要があります。URL を入力すると、ブラウザがそのインターフェイスに接続して、ログイン画面が表示されます。

ユーザー ログイン後、セキュア ゲートウェイは VPN クライアントを必要としているとユーザーを識別すると、リモート コンピュータのオペレーティング システムに一致するクライアントをダウンロードします。ダウンロード後、クライアントは自動的にインストールと設定を行い、セキュアな接続を確立します。接続の終了時には、(セキュリティ アプライアンスの設定に応じて)そのまま残るか、または自動的にアンインストールを実行します。以前にインストールされたクライアントの場合、ログイン後、Threat Defense セキュリティ ゲートウェイはクライアントのバージョンを検査し、必要に応じてアップグレードします。

Secure Client 操作

クライアントがセキュリティ アプライアンスとの接続をネゴシエートする場合、クライアントは、Transport Layer Security(TLS)、および任意で Datagram Transport Layer Security(DTLS)を使用して接続します。DTLS により、一部の SSL 接続で発生する遅延および帯域幅の問題が回避され、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスが向上します。

IPsec-IKEv2 VPN クライアントがセキュア ゲートウェイへの接続を開始すると、インターネットキーエクスチェンジ(IKE)によるデバイスの認証と、続く IKE 拡張認証(Xauth)によるユーザ認証からなるネゴシエーションが行われます。グループ プロファイルが VPN クライアントにプッシュされ、IPsec セキュリティ アソシエーション(SA)が作成されて VPN が完了します。

Secure Client プロファイル およびエディタ

Secure Client プロファイル は、構成パラメータのグループで、動作や表示の設定に VPN クライアントで使用される XML ファイル内に保存されます。これらのパラメータ(XML タグ)には、ホスト コンピュータの名前とアドレス、および追加のクライアント機能を有効にする設定が含まれています。

Secure Client プロファイルエディタ を使用してプロファイルを設定できます。このエディタは、Secure Client ソフトウェアパッケージの一部として利用できる便利な GUI ベースの設定ツールです。これは、Management Center の外部から実行する独立したプログラムです。

リモート アクセス VPN 認証

リモート アクセス VPN サーバー認証

Secure Firewall Threat Defense セキュア ゲートウェイは、VPN クライアントのエンドポイントに対して自身を特定し、認証するために必ず証明書を使用します。

リモートアクセス VPN ポリシーウィザードを使用しているときに、選択した証明書を対象の Threat Defense デバイスに登録できます。ウィザードの [アクセスおよび証明書(Access & Certificate)] フェーズで、[選択した証明書オブジェクトをターゲットデバイスに登録する(Enroll the selected certificate object on the target devices)] オプションを選択します。証明書の登録は、指定したデバイス上で自動的に開始されます。リモートアクセス VPN ポリシーの構成が完了すると、デバイス証明書のホームページで登録した証明書のステータスを確認できます。ステータスは、証明書の登録が成功したかどうかを明確に示します。これで、リモートアクセス VPN ポリシーの構成が完了し、展開の準備ができました。

PKI の登録とも呼ばれる、セキュア ゲートウェイの証明書の取得については、証明書で説明しています。この章には、ゲートウェイ証明書の設定、登録、および管理の詳細な説明が含まれています。

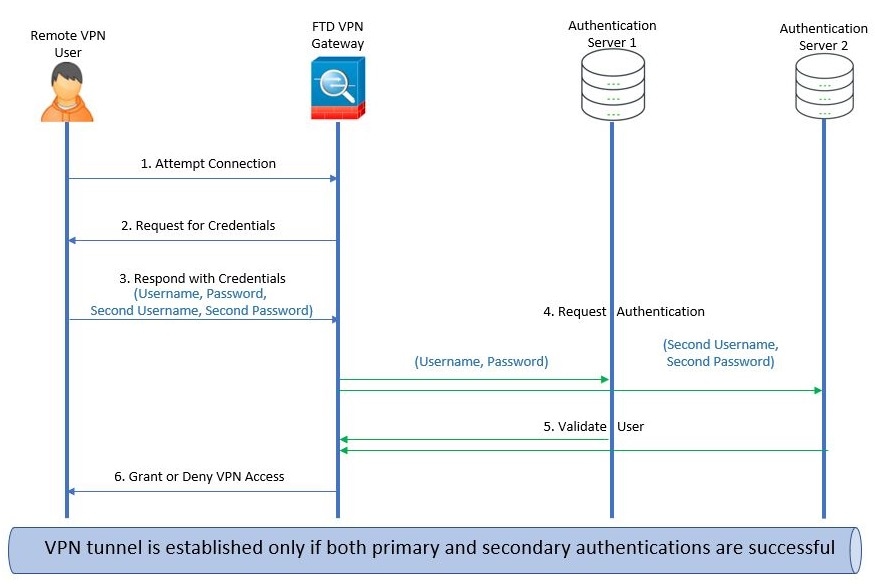

リモート アクセス VPN のクライアント AAA

SSL と IPsec-IKEv2 の両方について、リモート ユーザー認証はユーザー名とパスワードのみ、証明書のみ、あるいはこの両方を使用して実行されます。

(注) |

展開でクライアント証明書を使用している場合は、Secure Firewall Threat Defense または Secure Firewall Management Center に関係なく、クライアントのプラットフォームにこれらの証明書を追加する必要があります。クライアントに証明書を入力するために、SCEP や CA サービスなどの機能は提供されません。 |

AAA サーバーでは、セキュア ゲートウェイとして機能する管理対象デバイスが、ユーザーの身元(認証)、ユーザーが許可されていること(認可)、およびユーザーが行ったこと(アカウンティング)を確認できます。AAA サーバの例としては、RADIUS、LDAP/AD、TACACS+、Kerberos などがあります。Threat Defense デバイス上のリモート アクセス VPN では、AD、LDAP、および RADIUS AAA サーバーが認証のためにサポートされています。

リモートアクセス VPN の認可の詳細については、「権限および属性のポリシー実施の概要」の項を参照してください。

リモートアクセス VPN ポリシーを追加または編集する前に、指定するレルムおよび RADIUS サーバーグループを設定する必要があります。詳細については、LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成およびRADIUS サーバーグループの追加を参照してください。

DNS が設定されていないと、デバイスは AAA サーバー名、名前付き URL、および FQDN またはホスト名を持つ CA サーバーを解決できません。解決できるのは IP アドレスのみです。

リモート ユーザーから提供されるログイン情報は、LDAP または AD レルムまたは RADIUS サーバー グループによって検証されます。これらのエンティティは、Secure Firewall Threat Defense セキュア ゲートウェイと統合されます。

(注) |

ユーザーが認証ソースとして Active Directory を使用してリモートアクセス VPN で認証を受ける場合、ユーザーは自分のユーザー名を使用してログインする必要があります。domain\username または username@domain 形式は失敗します。(Active Directory はこのユーザー名をログオン名、または場合によっては sAMAccountName と呼んでいます)。詳細については、MSDN でユーザーの名前付け属性を参照してください。 認証に RADIUS を使用する場合、ユーザーは前述のどの形式でもログインできます。 |

VPN 接続経由で認証されると、リモート ユーザーには VPN ID が適用されます。この VPN ID は、そのリモート ユーザーに属しているネットワーク トラフィックを認識し、フィルタリングするために Secure Firewall Threat Defense のセキュア ゲートウェイ上のアイデンティティ ポリシーで使用されます。

アイデンティティ ポリシーはアクセス コントロール ポリシーと関連付けられ、これにより、誰がネットワーク リソースにアクセスできるかが決まります。リモート ユーザーがブロックされるか、またはネットワーク リソースにアクセスできるかはこのようにして決まります。

詳細については、アイデンティティ ポリシーについておよびアクセス コントロール ポリシーのセクションを参照してください。

権限および属性のポリシー実施の概要

Secure Firewall Threat Defense デバイスは、外部認証サーバーおよび/または承認 AAA サーバー(RADIUS)から、あるいは Threat Defense デバイス上のグループ ポリシーから、ユーザー承認属性(ユーザーの権利または権限とも呼ばれる)を VPN 接続に適用することをサポートしています。Threat Defense デバイスがグループ ポリシーに設定されている属性と競合する外部 AAA サーバーから属性を受信した場合は、AAA サーバーからの属性が常に優先されます。

Threat Defense デバイスは次の順序で属性を適用します。

-

外部 AAA サーバー上のユーザー属性:ユーザー認証や認可が成功すると、サーバーからこの属性が返されます。

-

Firepower Threat Defense デバイス上で設定されているグループ ポリシー:RADIUS サーバーからユーザーの RADIUS CLASS 属性 IETF-Class-25(OU=group-policy)の値が返された場合は、Threat Defense デバイスはそのユーザーを同じ名前のグループ ポリシーに入れて、そのグループ ポリシーの属性のうち、サーバーから返されないものを適用します。

-

接続プロファイル(トンネル グループと呼ばれる)で割り当てられたグループ ポリシー:接続プロファイルには、接続の事前設定と、認証前にユーザーに適用されるデフォルトのグループ ポリシーが含まれています。

(注) |

Threat Defense デバイスは、デフォルトのグループ ポリシー DfltGrpPolicy から継承したシステム デフォルト属性をサポートしていません。前述のとおり、ユーザー属性または AAA サーバーのグループ ポリシーによって上書きされない場合、接続プロファイルに割り当てられたグループ ポリシーの属性がユーザー セッションに使用されます。 |

AAA サーバー接続の概要

LDAP、AD、および RADIUS AAA サーバーは、ユーザー識別処理のみの場合、VPN 認証のみの場合、またはそれら両方の場合に、Threat Defense デバイスから到達できる必要があります。AAA サーバーは、次のアクティビティのためにリモートアクセス VPN で使用されます。

-

ユーザー識別処理:サーバーは管理インターフェイスを介して到達できる必要があります。

Threat Defense では、管理インターフェイスにはデータインターフェイスとは別のルーティングプロセスと設定があります。

-

VPN 認証:サーバーはデータインターフェイスまたは管理インターフェイスを介して到達できる必要があります。

管理インターフェイスを使用するには、送信元インターフェイスとして明示的に管理を選択する必要があります。他の管理専用インターフェイスは使用できません。

両方のアクティビティに同じ AAA サーバーを使用するには、管理インターフェイスを送信元インターフェイスとして指定することを推奨します。

さまざまなインターフェイスの詳細については、通常のファイアウォール インターフェイスを参照してください。

展開後、次の CLI コマンドを使用して、Threat Defense デバイスからの AAA サーバー接続をモニターおよびトラブルシューティングします。

-

show aaa-server AAA サーバーの統計情報を表示します。

-

show network と show network-static-routes は管理インターフェイスのデフォルトルートとスタティックルートを表示します。

-

show route データ トラフィックのルーティング テーブル エントリを表示します。

-

ping system と traceroute system は管理インターフェイスを介して AAA サーバーへのパスを確認します。

-

ping interface ifname と traceroute destination はデータインターフェイスを介して AAA サーバーへのパスを確認します。

-

test aaa-server authentication と test aaa-server authorization は AAA サーバーでの認証と許可をテストします。

-

clear aaa-server statistics groupname または clear aaa-server statistics protocol protocol はグループ別またはプロトコル別に AAA サーバーの統計情報をクリアします。

-

aaa-server groupname active host hostname は障害が発生した AAA サーバーをアクティブ化します。または、 aaa-server groupname fail host hostname で AAA サーバーを不合格にします。

-

debug ldap level 、debug aaa authentication 、 debug aaa authorization 、debug aaa accounting 。

)アイコンをクリックし、[VPN] > [統計(Statistics)] を選択します。[ダイナミックスプリットの除外/包含(Dynamic Split Exclusion/Inclusion)] カテゴリでドメインを確認できます。

)アイコンをクリックし、[VPN] > [統計(Statistics)] を選択します。[ダイナミックスプリットの除外/包含(Dynamic Split Exclusion/Inclusion)] カテゴリでドメインを確認できます。

![[編集(edit)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[削除(Delete)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)

フィードバック

フィードバック