Configurazione rete totale: RV345P e Cisco Business Wireless tramite interfaccia utente Web

Obiettivo

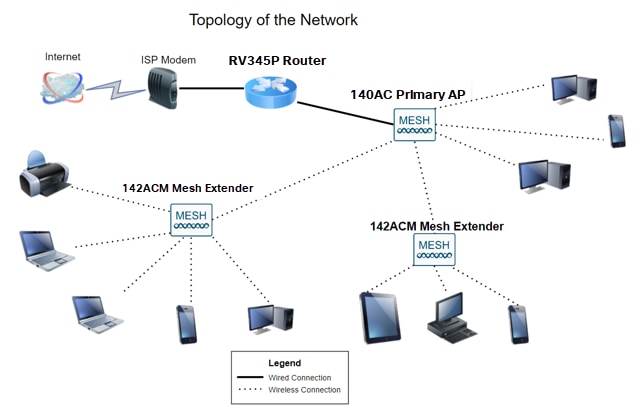

In questa guida viene illustrato come configurare una rete mesh wireless utilizzando un router RV345P, un punto di accesso CBW140AC e due estensori mesh CBW142ACM.

In questo articolo viene utilizzata l'interfaccia utente Web per impostare la rete wireless mesh. Se si preferisce utilizzare l'applicazione mobile, che è consigliata per una facile configurazione wireless, fare clic per passare all'articolo che utilizza l'applicazione mobile.

Topologia

Introduzione

Dopo aver realizzato tutte le ricerche, avete acquistato le apparecchiature Cisco: è stato fantastico! In questo scenario, viene utilizzato un router RV345P. Questo router offre funzionalità Power over Ethernet (PoE) che consentono di collegare il CBW140AC al router anziché a uno switch. I dispositivi di estensione mesh CBW140AC e CBW142ACM verranno utilizzati per creare una rete mesh wireless.

Il router avanzato offre inoltre la possibilità di aggiungere nuove funzionalità.

- Il controllo delle applicazioni consente di controllare il traffico. Questa funzionalità può essere configurata per consentire il traffico ma per registrarlo, bloccarlo e registrarlo o semplicemente per bloccare il traffico.

- Il filtro Web viene utilizzato per impedire il traffico Web verso siti Web non sicuri o inappropriati. Nessuna registrazione con questa funzionalità.

- AnyConnect è una rete VPN (Virtual Private Network) SSL (Secure Sockets Layer) disponibile su Cisco. Le VPN consentono agli utenti e ai siti remoti di connettersi agli uffici aziendali o ai centri dati creando un tunnel sicuro tramite Internet.

Per utilizzare queste funzionalità, è necessario acquistare una licenza. I router e le licenze sono registrati online, e saranno trattati in questa guida.

Se non si conoscono alcuni dei termini utilizzati in questo documento o si desiderano ulteriori dettagli su Mesh Networking, controllare gli articoli seguenti:

- Cisco Business: glossario dei nuovi termini

- Benvenuto in Cisco Business Wireless Mesh Networking

- Domande frequenti (FAQ) per una rete wireless aziendale Cisco

Dispositivi interessati | Versione software

- RV345P | 1.0.03.21

- CBW140AC | 10.4.1.0

- CBW142ACM | 10.4.1.0 (per la rete a maglie è necessaria almeno una rete a maglie)

Prerequisiti

Preparazione del router

- Verificare di disporre di una connessione Internet corrente per la configurazione.

- Contattare il provider di servizi Internet (ISP) per informazioni su eventuali istruzioni speciali relative all'utilizzo del router RV345P. Alcuni ISP offrono gateway con router integrati. Se si dispone di un gateway con un router integrato, potrebbe essere necessario disattivare il router e passare l'indirizzo IP WAN (Wide Area Network), ovvero l'indirizzo di protocollo Internet univoco assegnato dal provider Internet all'account, e tutto il traffico di rete attraverso il nuovo router.

- Decidere dove posizionare il router. Se possibile, si desidera un'area aperta. Potrebbe non essere facile perché è necessario collegare il router al gateway a banda larga (modem) dal provider di servizi Internet (ISP).

Richiedi un account Cisco.com

Ora che si possiede un'apparecchiatura Cisco, è necessario ottenere un account Cisco.com, a volte indicato come ID CCO (Cisco Connection Online Identification). Nessun addebito per un account.

Se disponi già di un account, puoi passare alla sezione successiva di questo articolo.

Passaggio 1

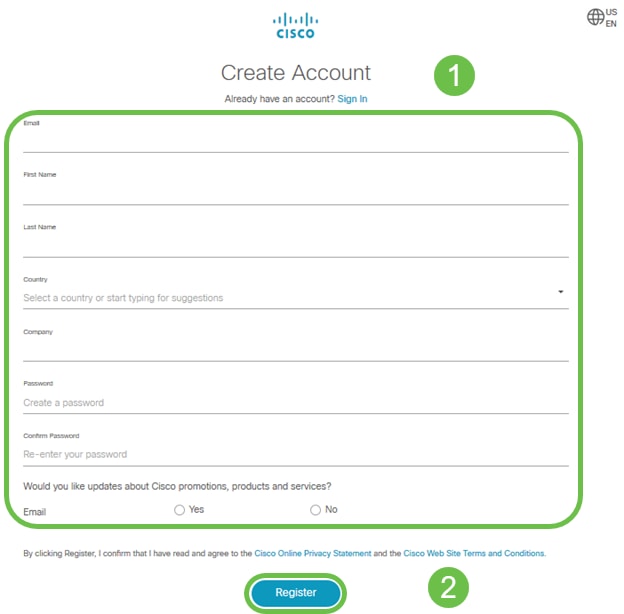

Visitare il sito Cisco.com. Fare clic sull'icona della persona, quindi creare un account.

Passaggio 2

Immettere i dettagli richiesti per creare l'account e fare clic su Registra. Seguire le istruzioni per completare il processo di registrazione.

In caso di problemi, fai clic su per accedere alla Cisco.com Guida alla registrazione dell'account.

Configurazione del router RV345P

Un router è essenziale in una rete perché instrada i pacchetti. Consente a un computer di comunicare con altri computer che non si trovano sulla stessa rete o subnet. Un router accede a una tabella di routing per determinare dove inviare i pacchetti. La tabella di routing elenca gli indirizzi di destinazione. Le configurazioni statiche e dinamiche possono essere entrambe elencate nella tabella di routing per portare i pacchetti alla destinazione specifica.

La stampante RV345P è dotata di impostazioni predefinite ottimizzate per molte piccole aziende. È tuttavia possibile che le esigenze della rete o del provider di servizi Internet (ISP) richiedano la modifica di alcune di queste impostazioni. Dopo aver contattato l'ISP per conoscere i requisiti necessari, è possibile apportare modifiche utilizzando l'interfaccia utente Web.

Siete pronti? Andiamo!

RV345P integrato

Passaggio 1

Collegare il cavo Ethernet da una delle porte LAN (Ethernet) RV345P alla porta Ethernet del computer. Se il computer non dispone di una porta Ethernet, sarà necessario disporre di un adattatore. Per eseguire la configurazione iniziale, il terminale deve trovarsi nella stessa sottorete cablata dell'RV345P.

Passaggio 2

Assicurarsi di utilizzare l'adattatore di alimentazione in dotazione con RV345P. L'utilizzo di un adattatore di alimentazione diverso potrebbe danneggiare il router RV345P o causare il malfunzionamento dei dongle USB. L'interruttore di alimentazione è acceso per impostazione predefinita.

Collegare l'adattatore di alimentazione alla porta 12 V CC dell'RV345P, ma non collegarlo all'alimentazione.

Passaggio 3

Assicurarsi che il modem sia spento.

Passaggio 4

Utilizzare un cavo Ethernet per collegare il modem via cavo o DSL alla porta WAN dell'RV345P.

Passaggio 5

Inserire l'altra estremità dell'adattatore RV345P in una presa elettrica. In questo modo si accende la RV345P. Ricollegare il modem per accenderlo. La spia di alimentazione sul pannello anteriore è verde fisso quando l'adattatore di alimentazione è collegato correttamente e l'avvio di RV345P è terminato.

Configurazione del router

Il lavoro di preparazione è terminato, ora è il momento di arrivare ad alcune configurazioni! Per avviare l'interfaccia utente Web, eseguire la procedura seguente.

Passaggio 1

Se il computer è configurato per diventare un client DHCP (Dynamic Host Configuration Protocol), al computer viene assegnato un indirizzo IP compreso nell'intervallo 192.168.1.x. DHCP automatizza il processo di assegnazione di indirizzi IP, subnet mask, gateway predefiniti e altre impostazioni ai computer. Per ottenere un indirizzo, i computer devono essere impostati in modo da poter partecipare al processo DHCP. A tale scopo, selezionare per ottenere automaticamente un indirizzo IP nelle proprietà di TCP/IP nel computer.

Passaggio 2

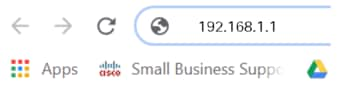

Aprire un browser Web come Safari, Internet Explorer o Firefox. Nella barra degli indirizzi, immettere l'indirizzo IP predefinito di RV345P, 192.168.1.1.

Passaggio 3

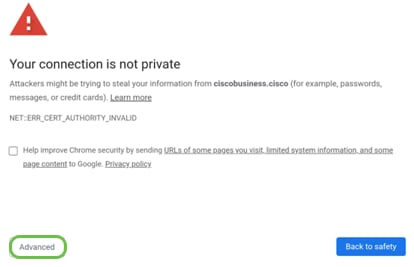

È possibile che il browser invii un avviso per segnalare che il sito Web non è attendibile. Accedere al sito Web. Se non si è connessi, passare alla sezione Risoluzione dei problemi di connessione Internet.

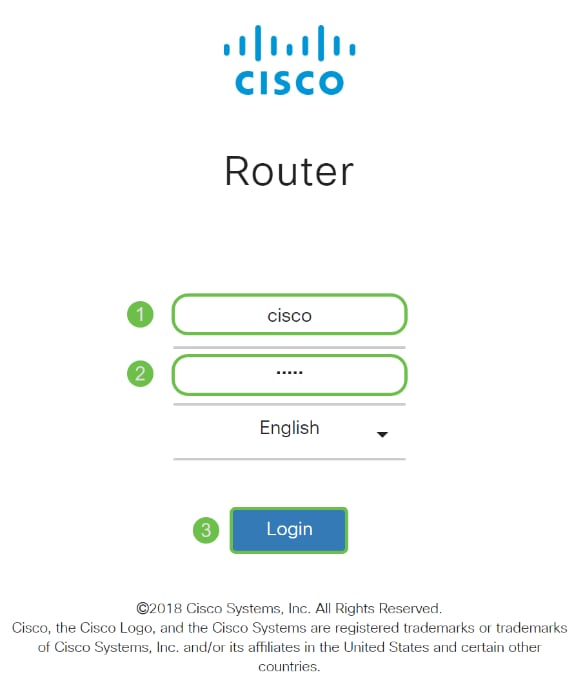

Passaggio 4

Quando viene visualizzata la pagina di accesso, immettere il nome utente predefinito cisco e la password predefinita cisco.

Fare clic su Login.

Per informazioni dettagliate, fare clic su Come accedere alla pagina di configurazione basata sul Web dei router VPN Cisco serie RV340.

Passaggio 5

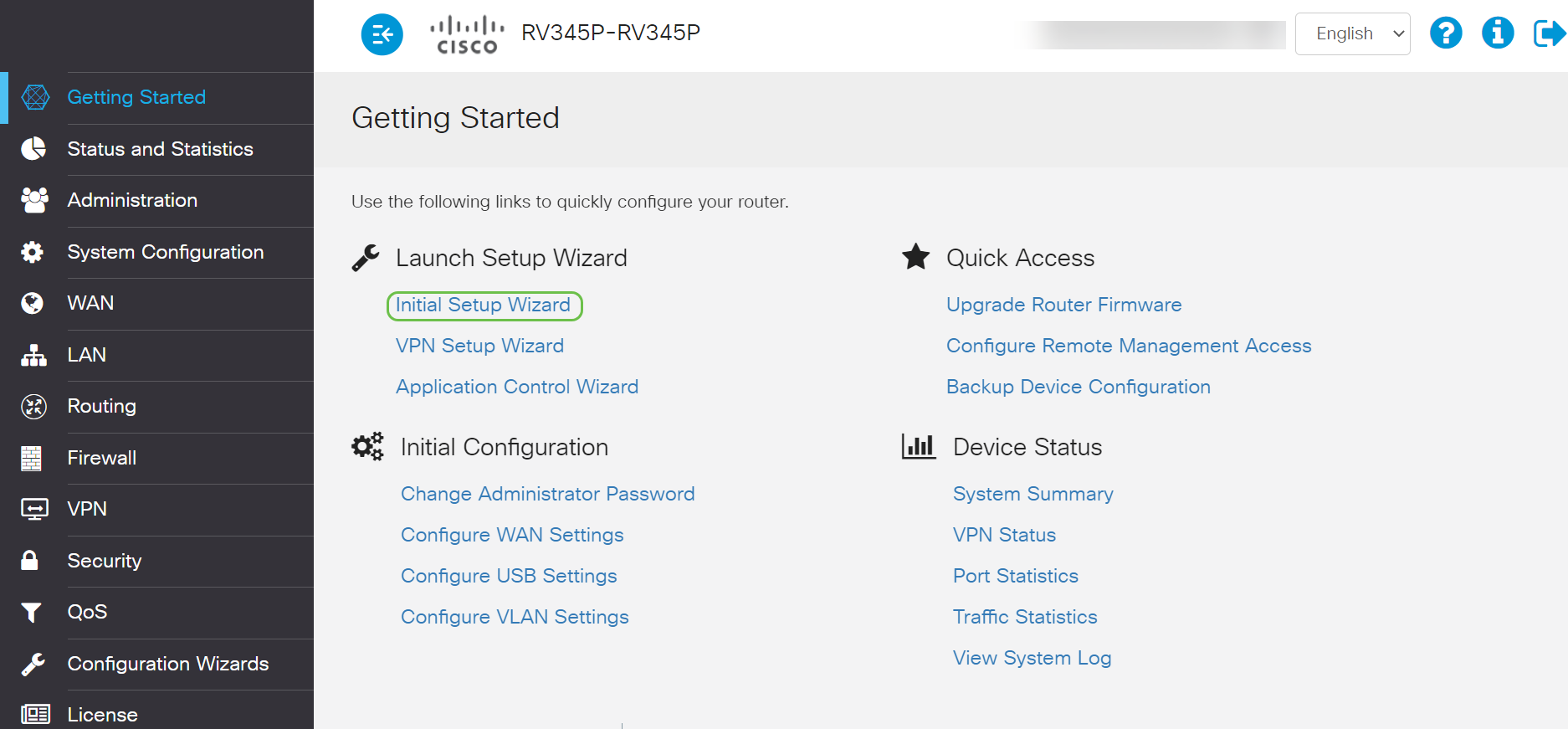

Fare clic su Login. Viene visualizzata la pagina Riquadro attività iniziale. Se il riquadro di spostamento non è aperto, è possibile aprirlo facendo clic sull'icona del menu.

Dopo aver confermato la connessione e aver effettuato l'accesso al router, passare alla sezione Configurazione iniziale di questo articolo.

Risoluzione dei problemi relativi alla connessione Internet

Se si sta leggendo il file, è probabile che si verifichino problemi di connessione a Internet o all'interfaccia utente Web. Una di queste soluzioni dovrebbe aiutare.

Sul sistema operativo Windows connesso è possibile verificare la connessione di rete aprendo il prompt dei comandi. Immettere ping 192.168.1.1 (indirizzo IP predefinito del router). Se la richiesta scade, non è possibile comunicare con il router.

Se la connettività non è attiva, consultare questo articolo sulla risoluzione dei problemi.

Altre cose da provare:

- Verificare che il browser Web non sia impostato su Non in linea.

- Verificare le impostazioni della connessione alla rete locale (LAN) per la scheda Ethernet. Il PC deve ottenere un indirizzo IP tramite DHCP. In alternativa, il PC può avere un indirizzo IP statico nell'intervallo 192.168.1.x con il gateway predefinito impostato su 192.168.1.1 (l'indirizzo IP predefinito dell'RV345P). Per connettersi, potrebbe essere necessario modificare le impostazioni di rete della RV345P. Se si utilizza Windows 10, controllare le istruzioni di Windows 10 per modificare le impostazioni di rete.

- Se sono presenti apparecchiature che occupano l'indirizzo IP 192.168.1.1, sarà necessario risolvere il conflitto affinché la rete funzioni. Per maggiori informazioni, fai clic qui oppure fai clic qui.

- Reimpostare il modem e il router RV345P spegnendo entrambi i dispositivi. Accendere quindi il modem e lasciarlo inattivo per circa 2 minuti. Accendere quindi RV345P. A questo punto, si dovrebbe ricevere un indirizzo IP WAN.

- Se si dispone di un modem DSL, chiedere all'ISP di attivare la modalità bridge per il modem DSL.

Configurazione iniziale

È consigliabile eseguire i passaggi della Configurazione guidata iniziale elencati in questa sezione. È possibile modificare queste impostazioni in qualsiasi momento.

Passaggio 1

Fare clic su Installazione guidata iniziale nella pagina Introduzione.

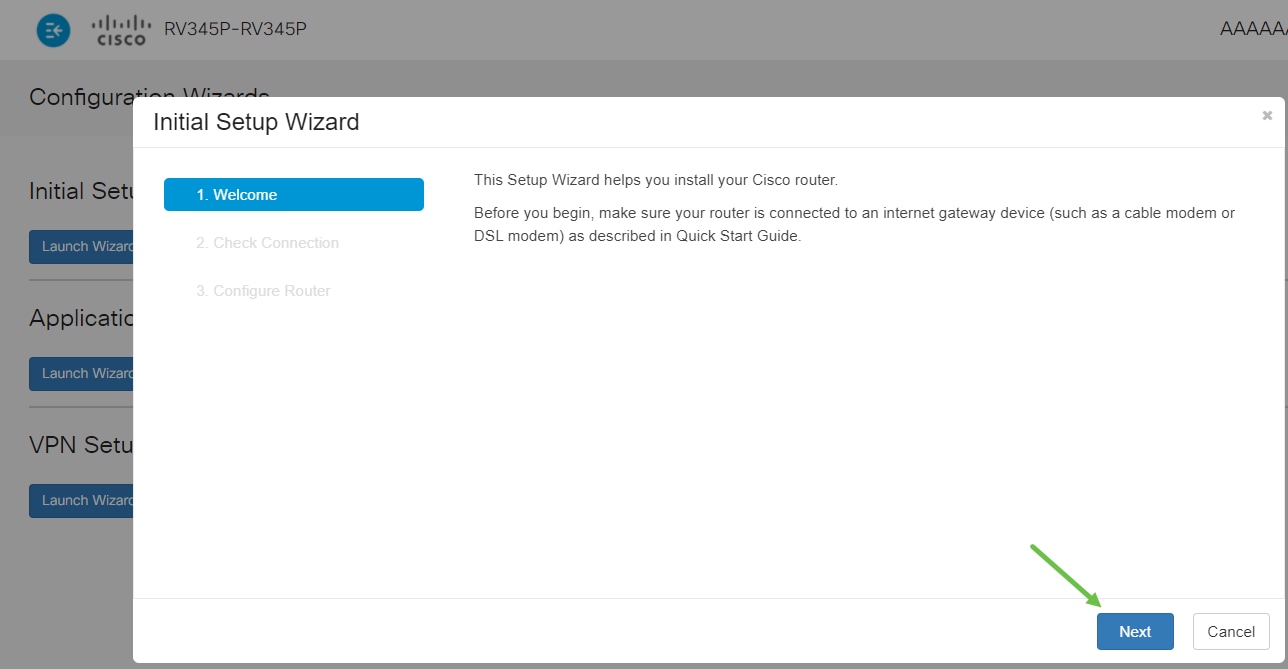

Passaggio 2

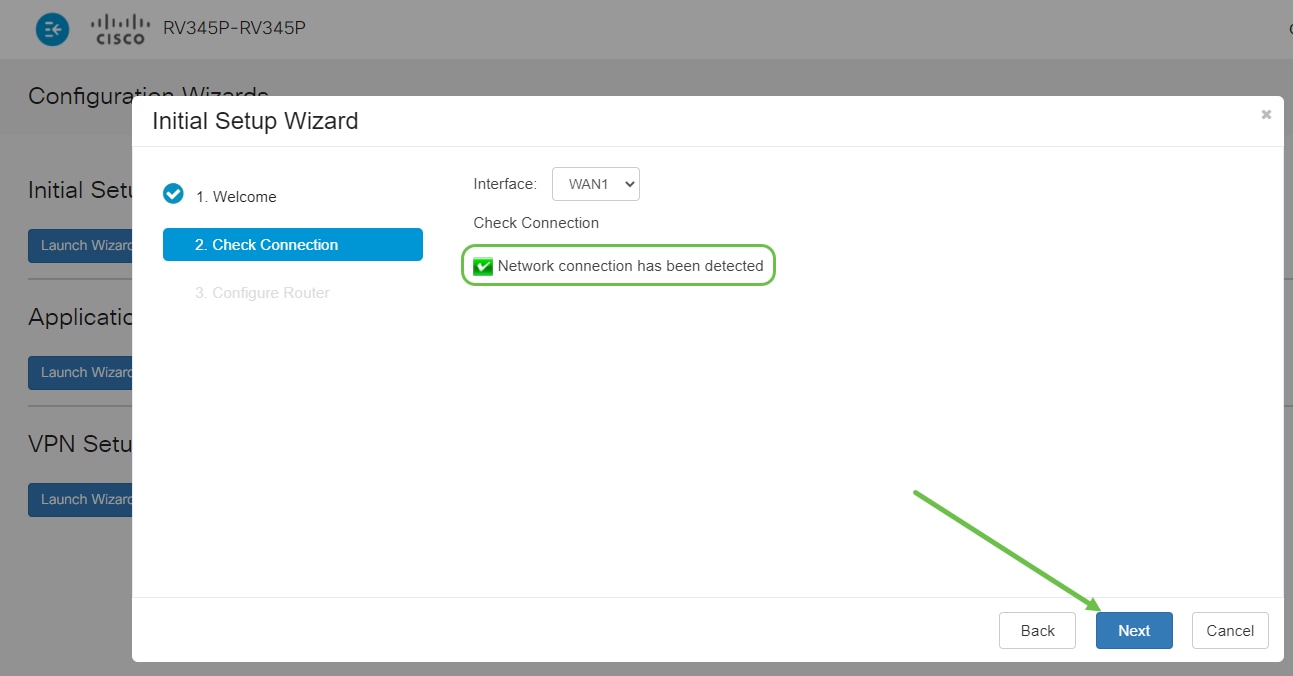

Questa operazione conferma la connessione dei cavi. Poiché l'operazione è già stata confermata, fare clic su Avanti.

Passaggio 3

In questo passaggio vengono illustrati i passaggi di base per verificare che il router sia connesso. Poiché l'operazione è già stata confermata, fare clic su Avanti.

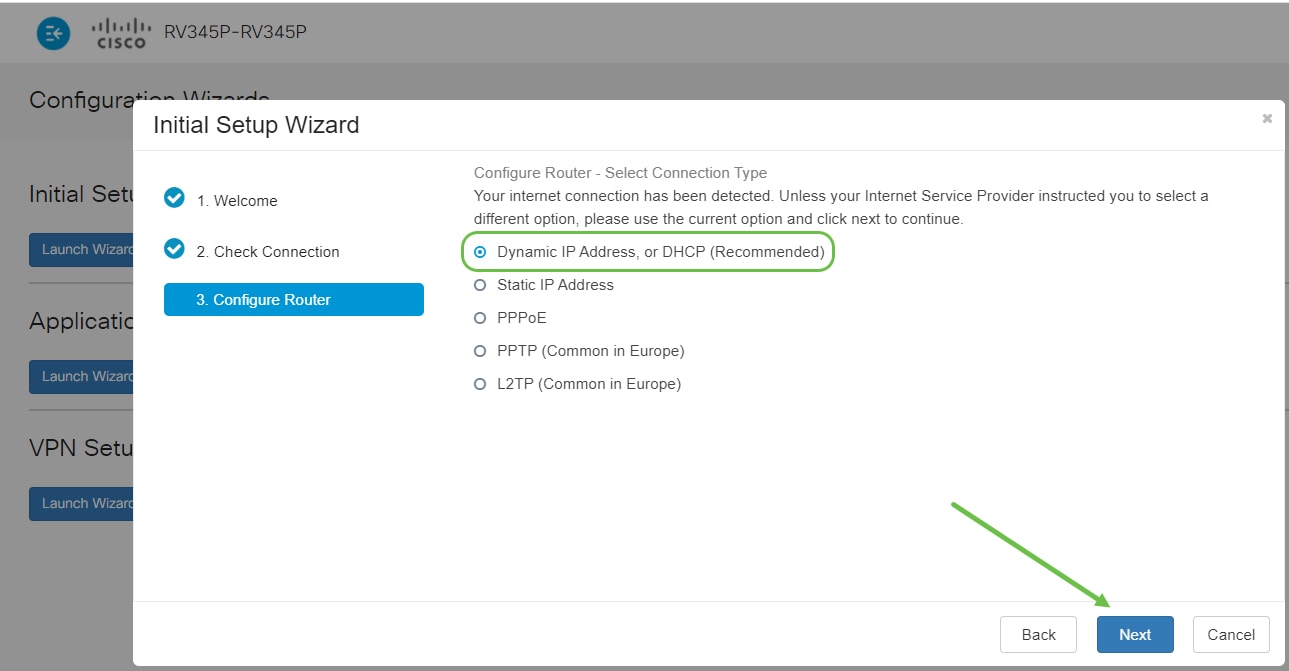

Passaggio 4

Nella schermata successiva vengono visualizzate le opzioni per l'assegnazione degli indirizzi IP al router. In questo scenario è necessario selezionare DHCP. Fare clic su Next (Avanti).

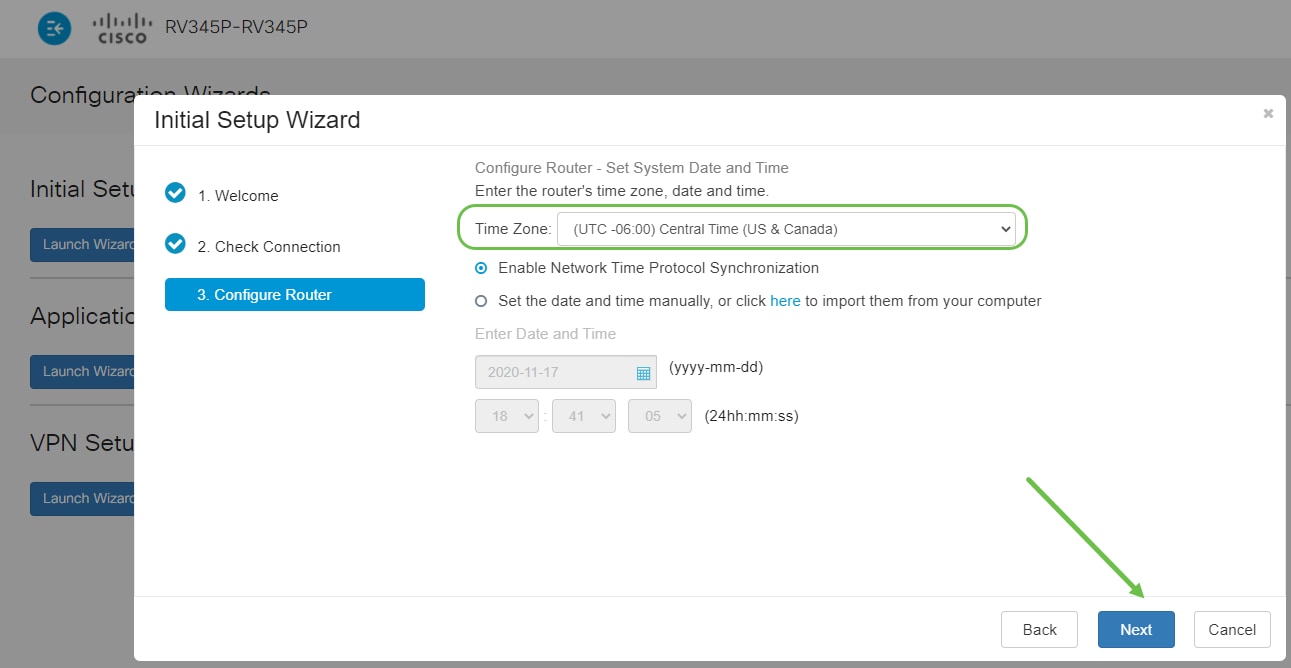

Passaggio 5

Verrà richiesto di impostare l'ora del router. Questa operazione è importante perché consente di ottenere la precisione durante l'analisi dei registri o la risoluzione degli eventi. Selezionare il fuso orario e fare clic su Avanti.

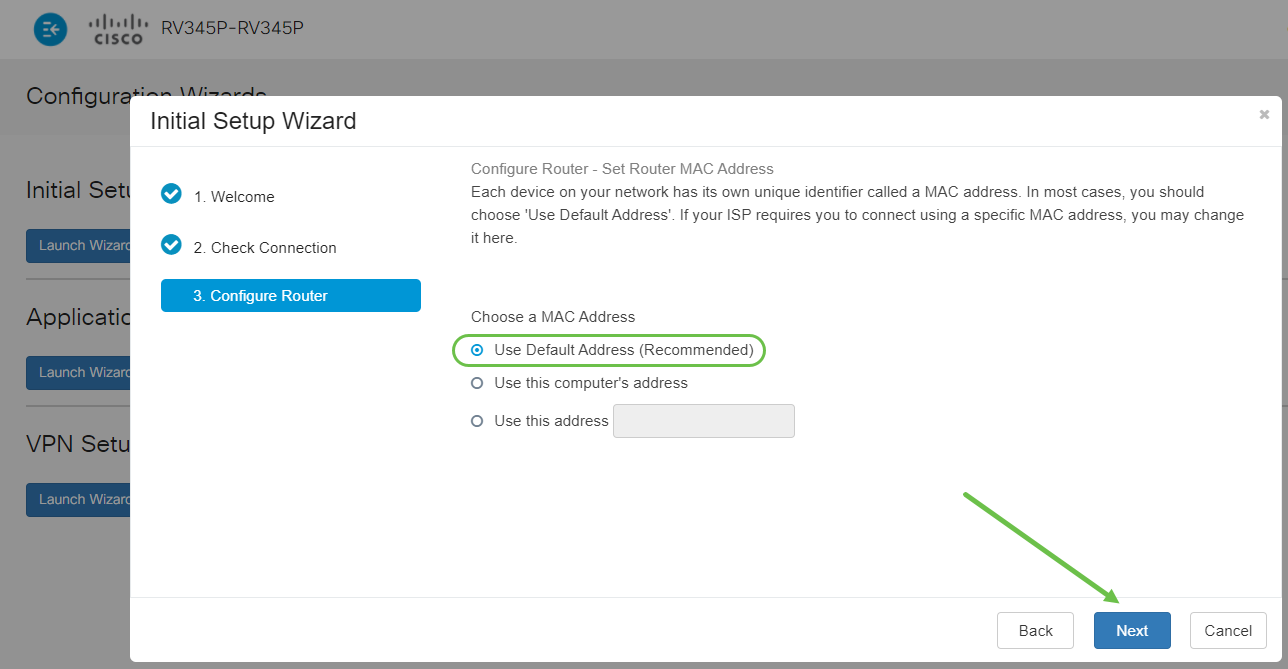

Passaggio 6

Selezionare gli indirizzi MAC da assegnare ai dispositivi. Nella maggior parte dei casi, verrà utilizzato l'indirizzo predefinito. Fare clic su Next (Avanti).

Passaggio 7

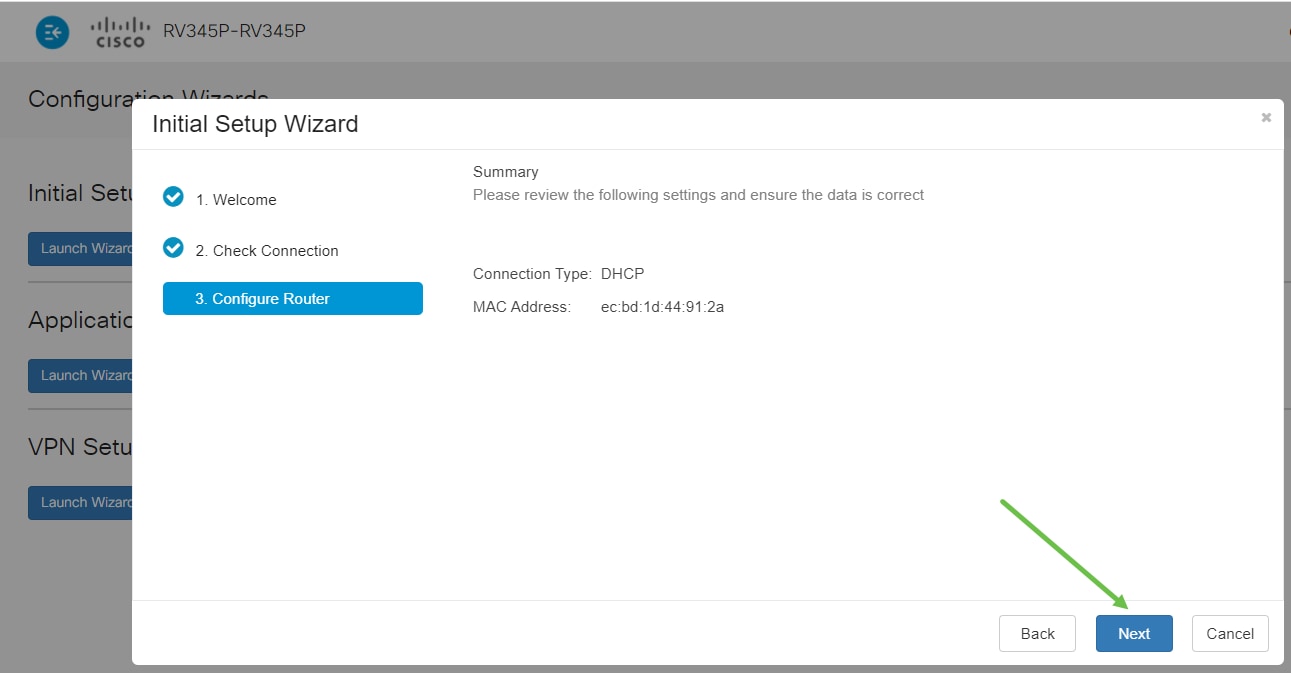

La pagina seguente è un riepilogo delle opzioni selezionate. Rivedere e fare clic su Avanti se soddisfatto.

Passaggio 8

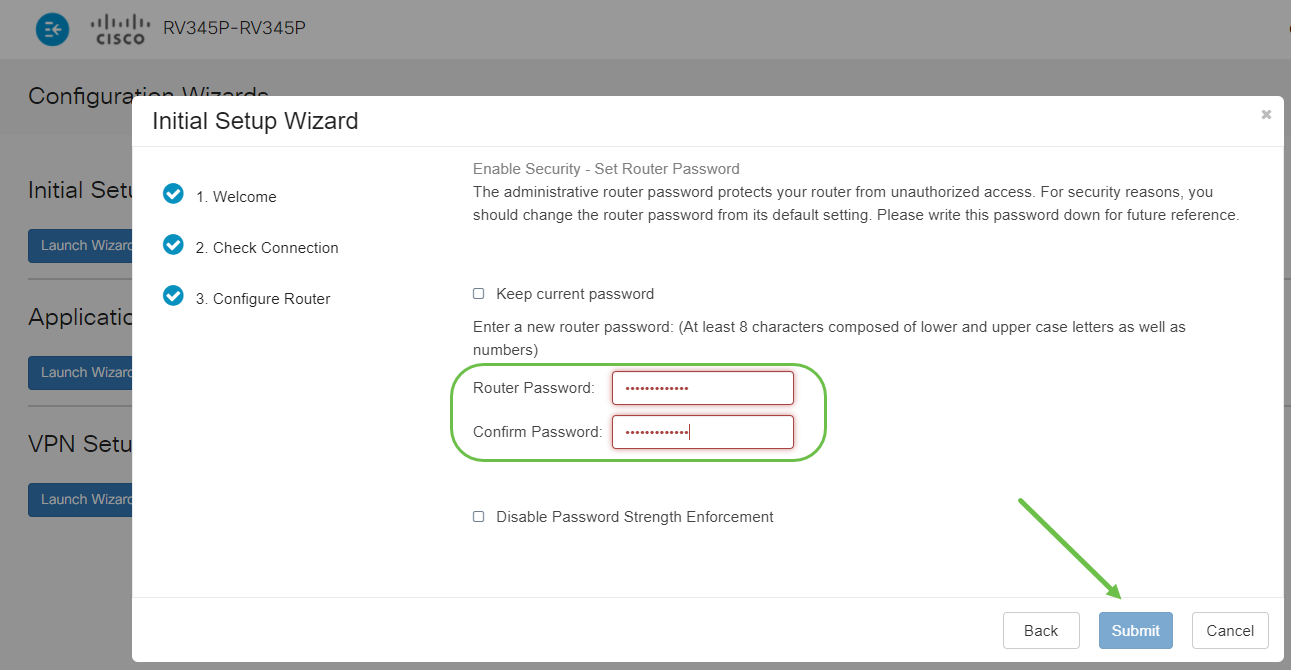

Nel passaggio successivo, sarà necessario selezionare una password da utilizzare per accedere al router. Lo standard per le password deve contenere almeno 8 caratteri (maiuscoli e minuscoli) e includere numeri. Immettere una password conforme ai requisiti di protezione. Fare clic su Next (Avanti). Prendere nota della password per gli accessi futuri.

Passaggio 9

Fare clic sull'icona Salva.

Per ulteriori informazioni su queste impostazioni, consultare il documento sulla configurazione delle impostazioni WAN DHCP sul router RV34x.

Per impostazione predefinita, la funzionalità Power over Ethernet (PoE) è abilitata su RV345P, ma è possibile apportare alcune modifiche. Per personalizzare le impostazioni, selezionare Configure Power over Ethernet (PoE) Settings (Configura impostazioni Power over Ethernet) sul router RV345P.

Modificare un indirizzo IP se necessario (facoltativo)

Dopo aver completato la Configurazione guidata iniziale, è possibile impostare un indirizzo IP statico sul router modificando le impostazioni della VLAN.

Questo processo è necessario solo se all'indirizzo IP del router deve essere assegnato un indirizzo specifico nella rete esistente. Se non occorre modificare un indirizzo IP, passare alla sezione successiva di questo articolo.

Passaggio 1

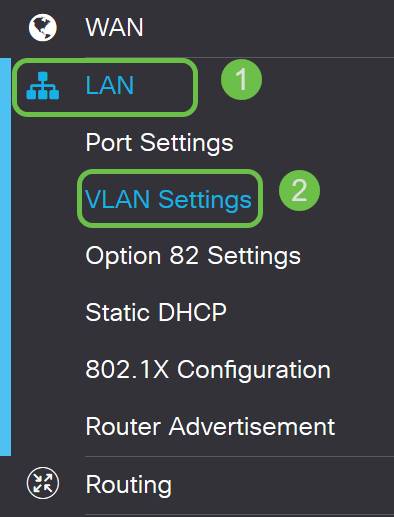

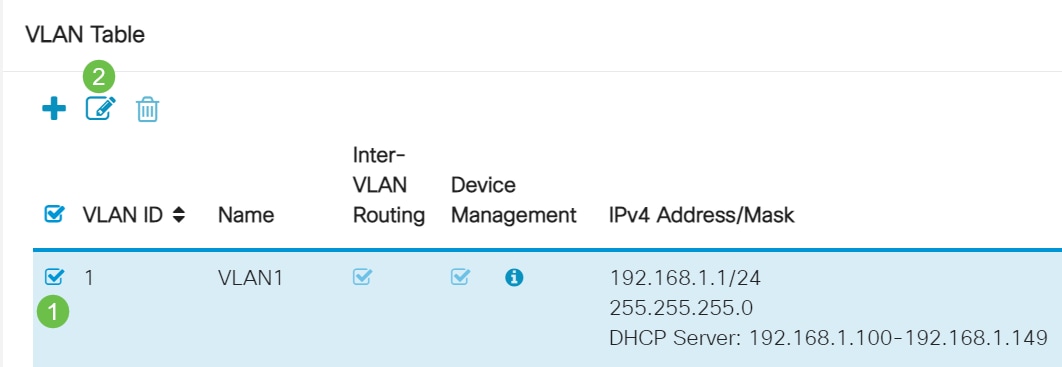

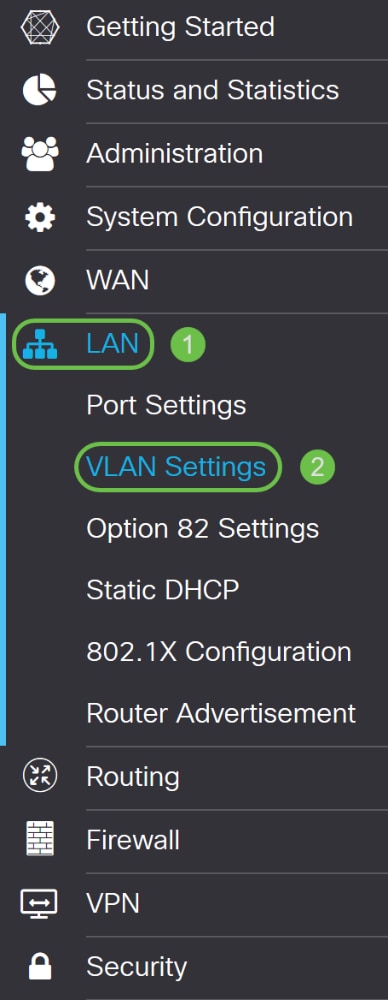

Nel menu a sinistra, fare clic su LAN > VLAN Settings (Impostazioni VLAN).

Passaggio 2

Selezionare la VLAN che contiene il dispositivo di routing, quindi fare clic sull'icona di modifica.

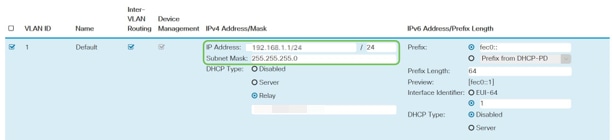

Passaggio 3

Immettere l'indirizzo IP statico desiderato e fare clic su Apply (Applica) nell'angolo in alto a destra.

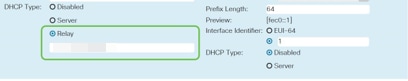

Passaggio 4 (facoltativo)

Se il router non è il server/dispositivo DHCP che assegna gli indirizzi IP, è possibile utilizzare la funzionalità di inoltro DHCP per indirizzare le richieste DHCP a un indirizzo IP specifico. È probabile che l'indirizzo IP sia il router connesso alla WAN o a Internet.

Aggiorna firmware se necessario

Questo è un passo importante, non saltarlo!

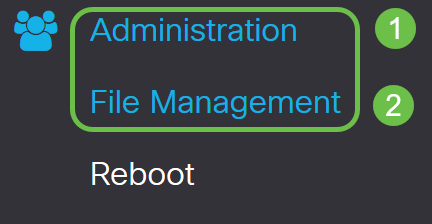

Passaggio 1

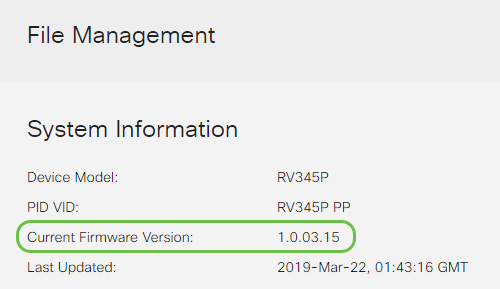

Scegliere Amministrazione > Gestione file.

Nell'area System Information (Informazioni di sistema), le sottoaree seguenti descrivono:

- Modello dispositivo - Visualizza il modello del dispositivo.

- PID VID - ID prodotto e ID fornitore del router.

- Versione firmware corrente - Firmware attualmente in esecuzione sul dispositivo.

- Ultima versione Disponibile su Cisco.com - Ultima versione del software disponibile sul sito Web di Cisco.

- Ultimo aggiornamento firmware - Data e ora dell'ultimo aggiornamento firmware eseguito sul router.

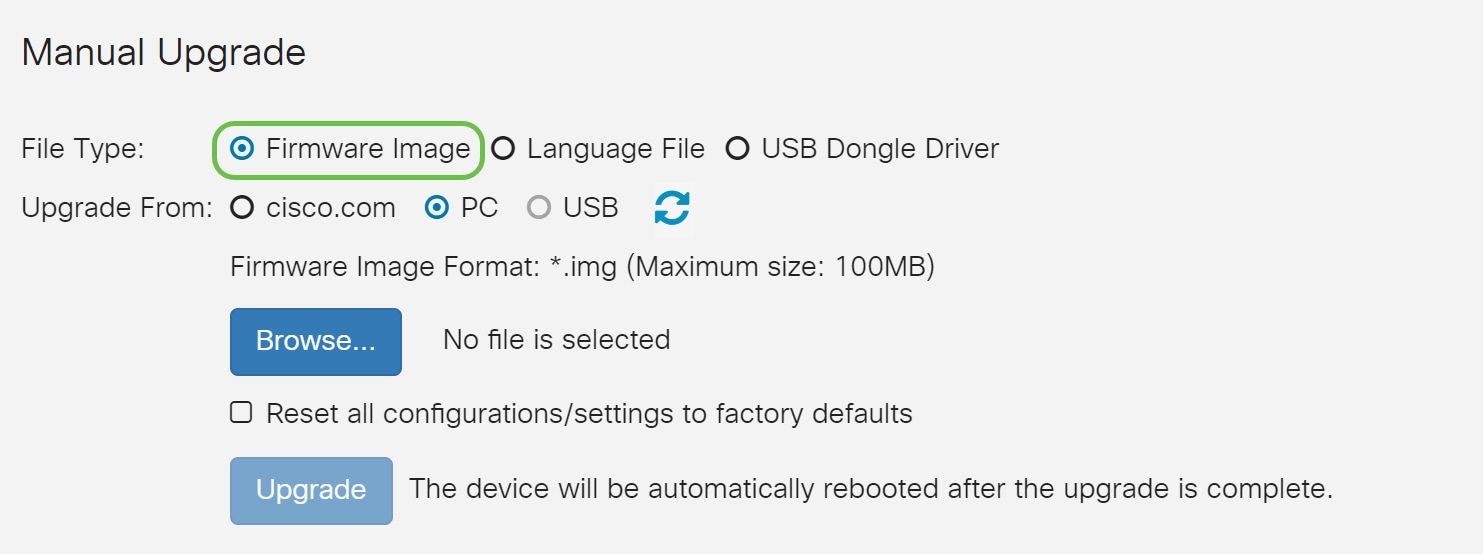

Passaggio 2

Nella sezione Aggiornamento manuale, fare clic sul pulsante di opzione Firmware Image (Immagine firmware) per File Type (Tipo di file).

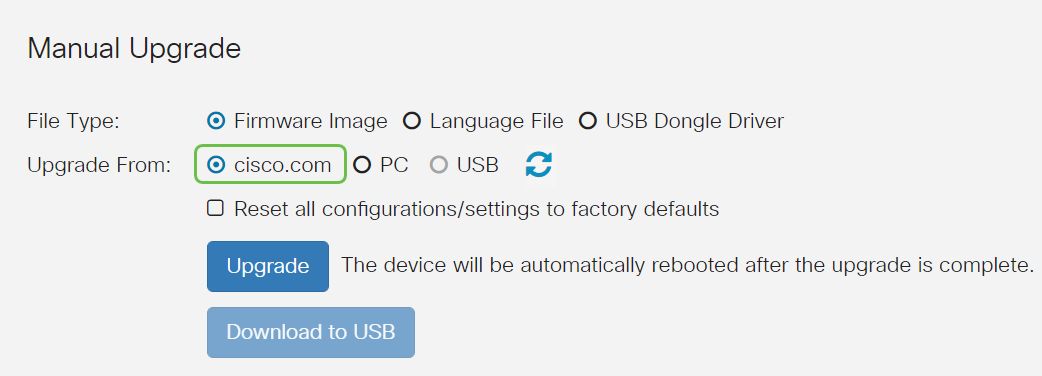

Passaggio 3

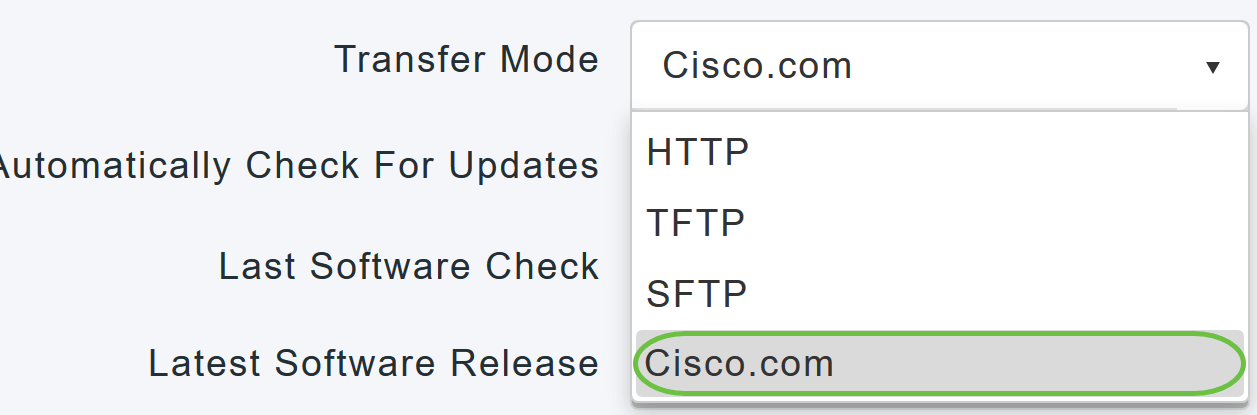

Nella pagina Manual Upgrade (Aggiornamento manuale), fare clic sul pulsante di opzione per selezionare cisco.com. Sono disponibili altre opzioni, ma questo è il modo più semplice per eseguire un aggiornamento. Questo processo installa il file dell'aggiornamento più recente direttamente dalla pagina Web dei download di software Cisco.

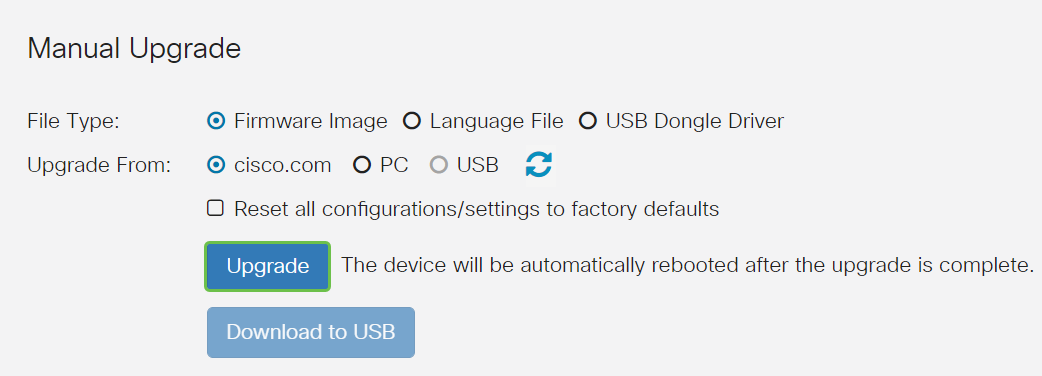

Passaggio 4

Fare clic su Aggiorna.

Passaggio 5

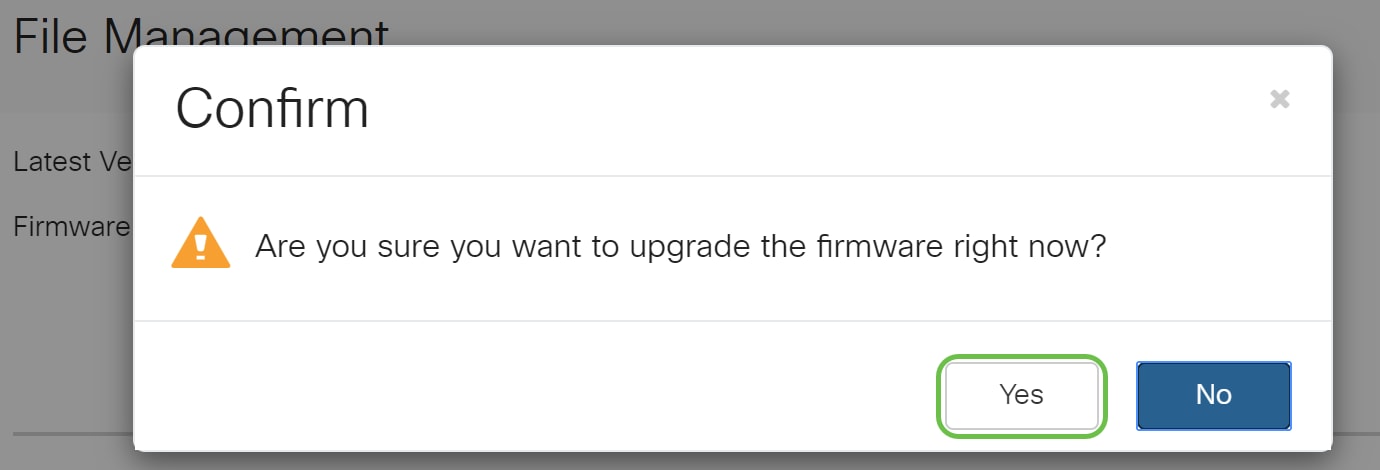

Fare clic su Sì nella finestra di conferma per continuare.

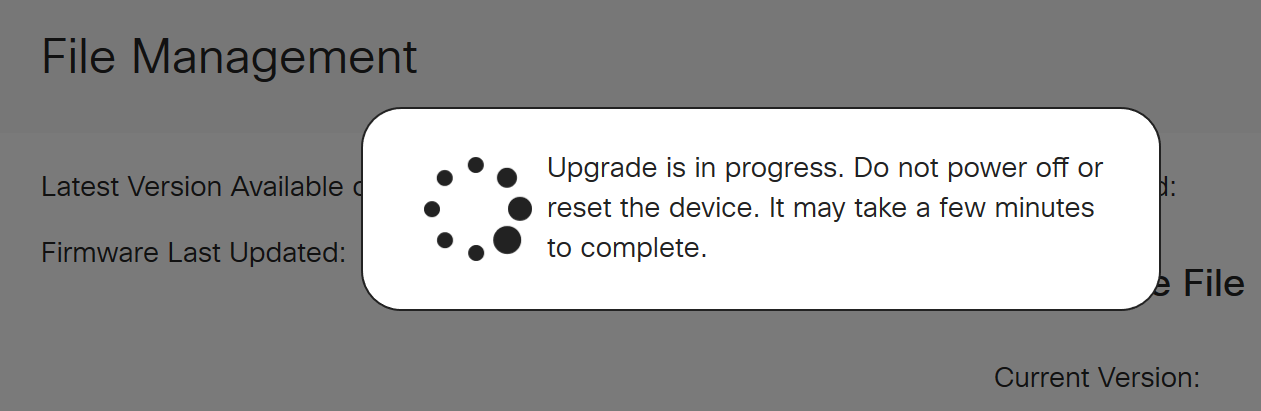

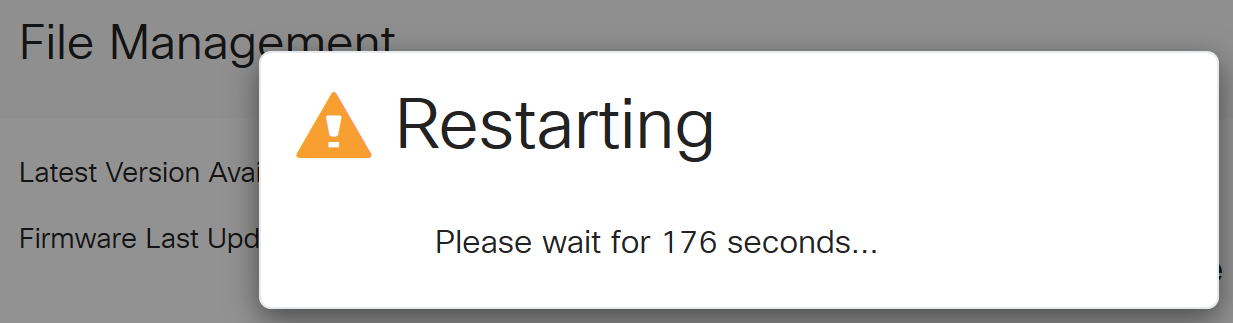

Al termine dell'aggiornamento, verrà visualizzata una finestra di notifica per informare che il router verrà riavviato con un conto alla rovescia del tempo stimato per il completamento del processo. In seguito, si verrà disconnessi.

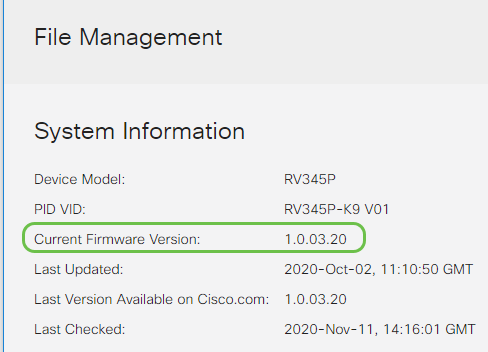

Passaggio 6

Accedere nuovamente all'utility basata sul Web per verificare che il firmware del router sia stato aggiornato, quindi scorrere fino a System Information. Nell'area Current Firmware Version dovrebbe essere visualizzata la versione del firmware aggiornata.

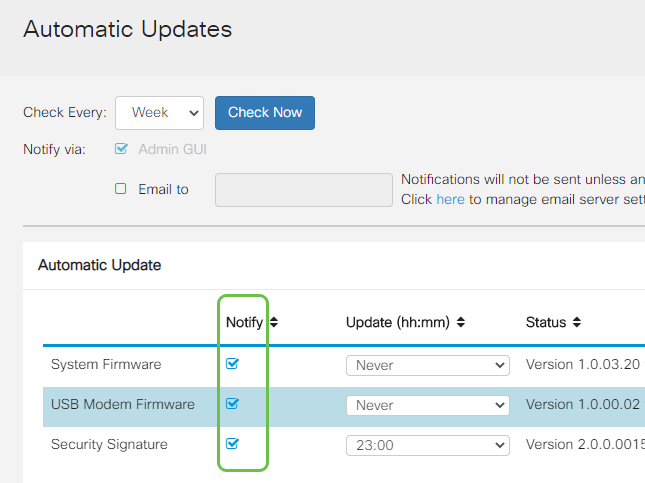

Configurazione degli aggiornamenti automatici sul router serie RV345P

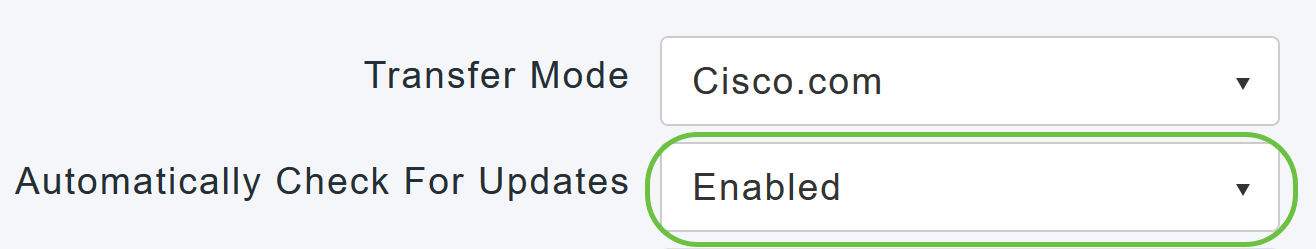

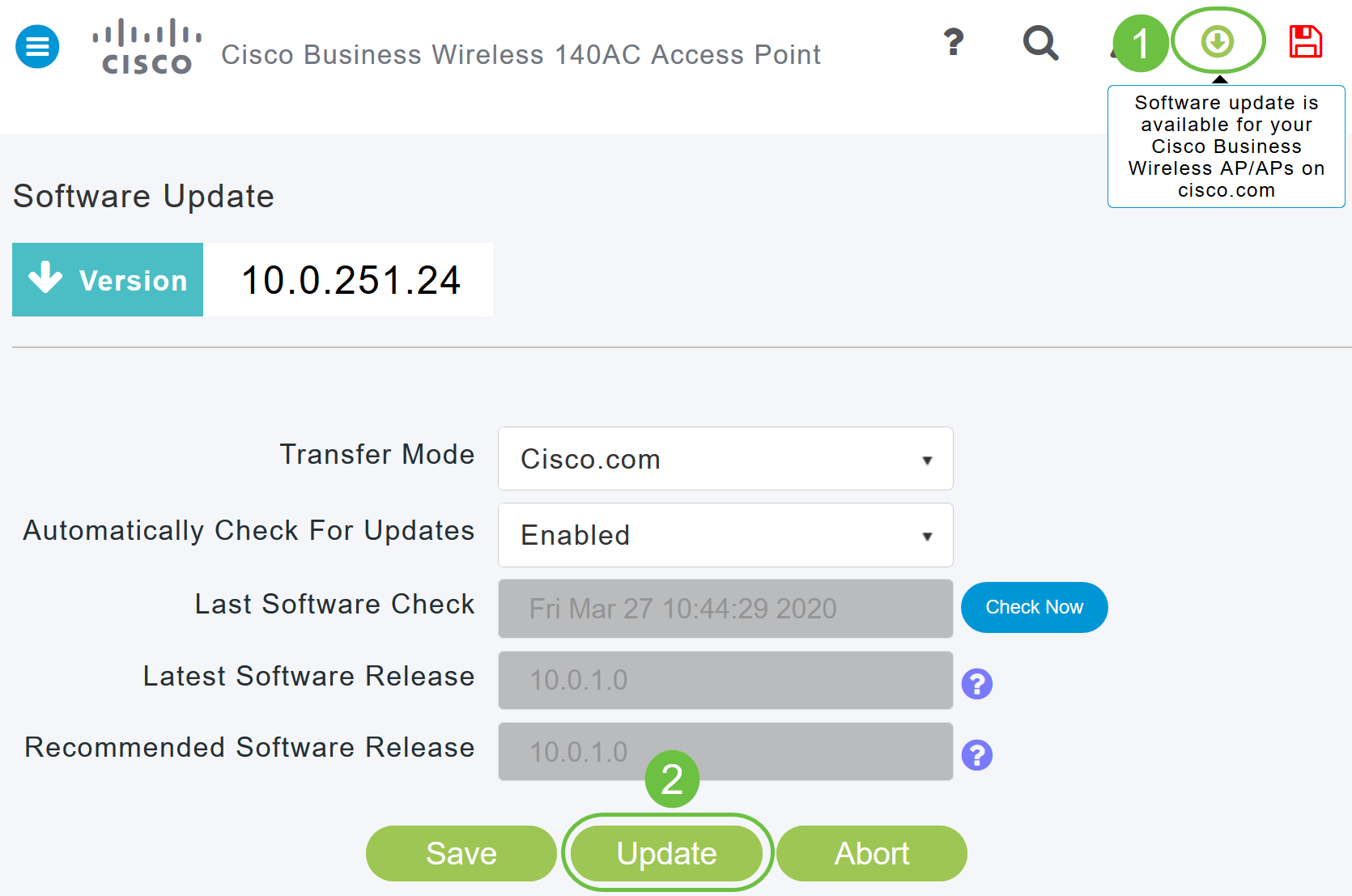

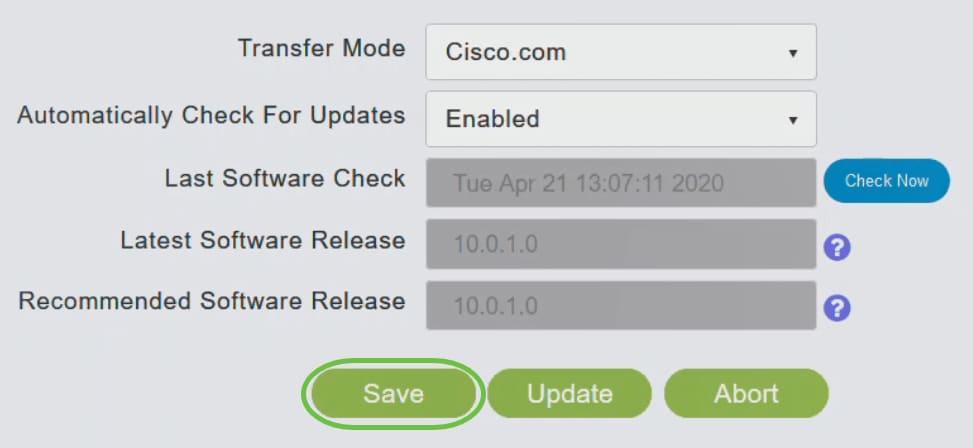

Poiché gli aggiornamenti sono così importanti e si è molto impegnati, è opportuno configurare gli aggiornamenti automatici da qui in avanti.

Passaggio 1

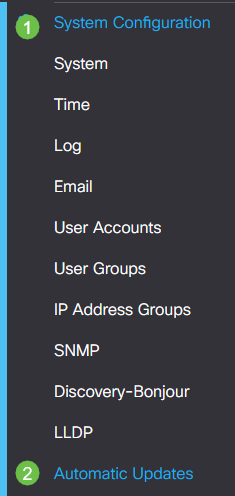

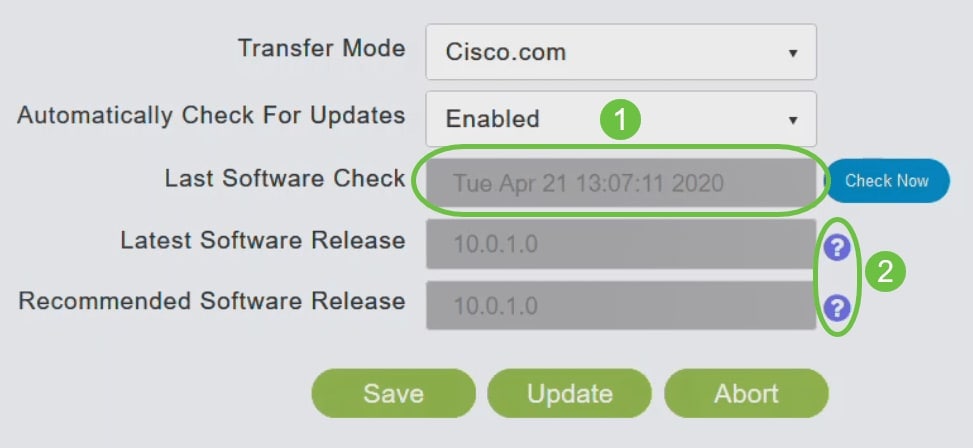

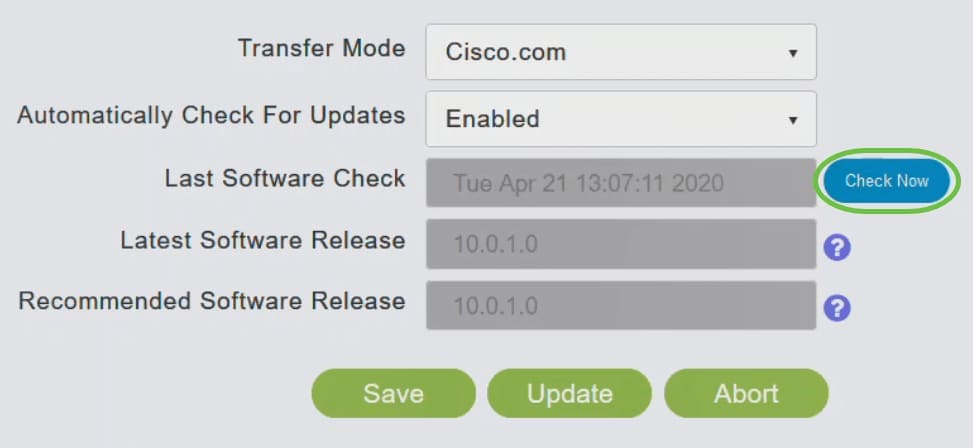

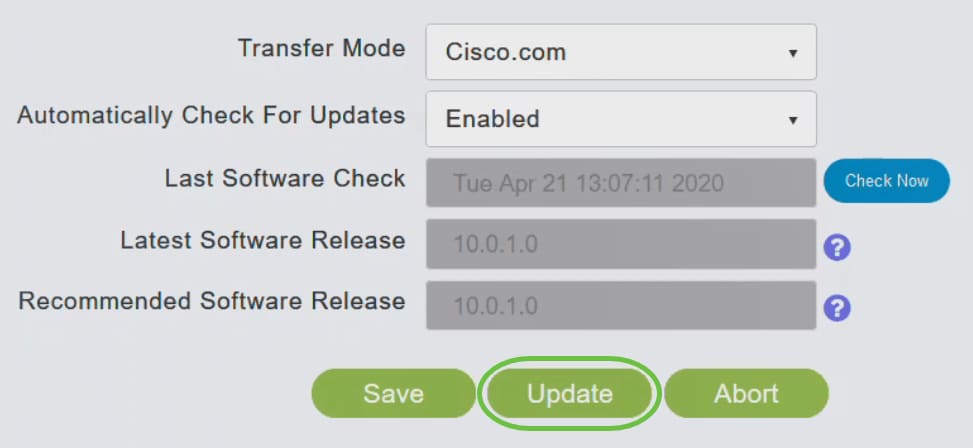

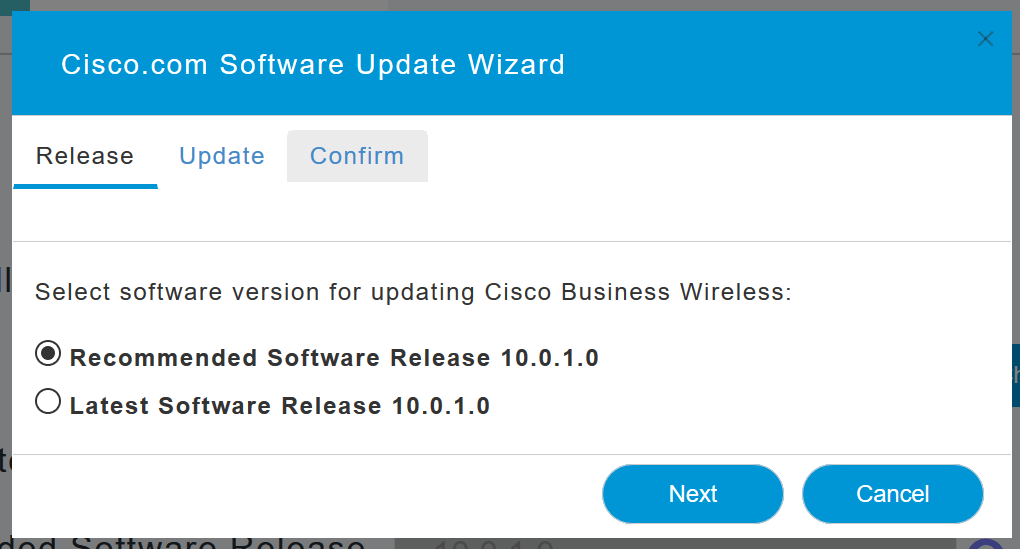

Accedere all'utility basata sul Web e scegliere Configurazione di sistema > Aggiornamenti automatici.

Passaggio 2

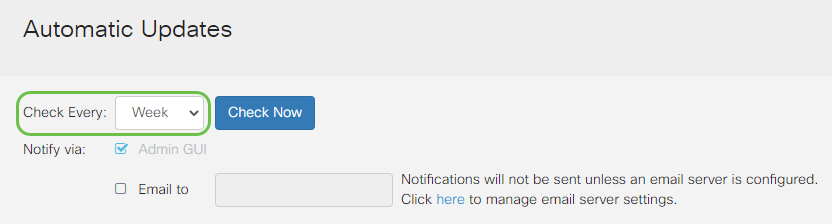

Dall'elenco a discesa Check Every (Controlla ogni), selezionare la frequenza con cui il router deve verificare la disponibilità di aggiornamenti.

Passaggio 3

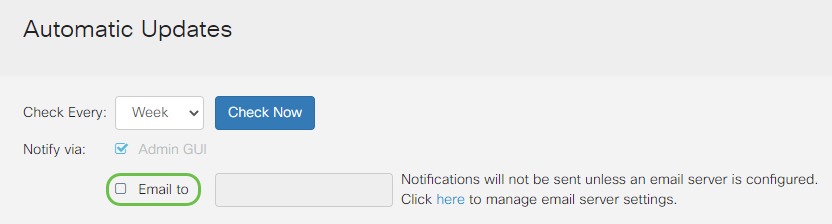

Nell'area Notifica tramite selezionare la casella di controllo Invia a per ricevere gli aggiornamenti tramite posta elettronica. La casella di controllo Admin GUI è abilitata per impostazione predefinita e non può essere disabilitata. Una volta disponibile un aggiornamento, nella configurazione basata sul Web verrà visualizzata una notifica.

Per informazioni su come configurare le impostazioni del server e-mail, fare clic qui.

Passaggio 4

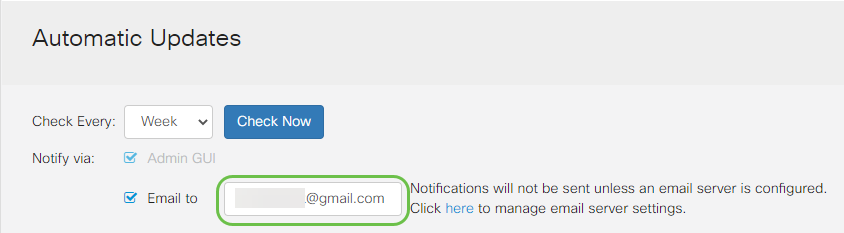

Immettere un indirizzo e-mail nel campo Indirizzo e-mail.

Passaggio 5

Nell'area Aggiorna automaticamente, selezionare le caselle di controllo Notifica relative al tipo di aggiornamenti per i quali si desidera ricevere una notifica. Le opzioni sono:

- Firmware di sistema — Il programma di controllo principale per il dispositivo.

- USB Modem Firmware: il programma o il driver di controllo della porta USB.

- Firma di protezione: conterrà firme per il controllo dell'applicazione che consentono di identificare applicazioni, tipi di dispositivi, sistemi operativi e così via.

Passaggio 6

Dall'elenco a discesa Aggiornamento automatico, scegliere l'ora del giorno in cui si desidera eseguire l'aggiornamento automatico. Alcune opzioni possono variare a seconda del tipo di aggiornamento scelto. La firma di protezione è l'unica opzione che consente un aggiornamento immediato. Si consiglia di impostare l'ora di chiusura dell'ufficio in modo che il servizio non venga interrotto in un momento non opportuno.

Lo stato indica la versione corrente del firmware o la firma di protezione.

Passaggio 7

Fare clic su Apply (Applica).

Passaggio 8

Per salvare la configurazione in modo permanente, andare alla pagina Copia/Salva configurazione o fare clic sull'icona Salva nella parte superiore della pagina.

Straordinario, le impostazioni di base sul router sono complete! A questo punto è possibile esplorare alcune opzioni di configurazione.

Opzioni di sicurezza

Naturalmente, la rete deve essere sicura. Ci sono alcune semplici opzioni, come avere una password complessa, ma se si desidera prendere provvedimenti per una rete ancora più sicura controllare questa sezione sulla sicurezza.

Licenza RV Security (opzionale)

Le caratteristiche della presente licenza di sicurezza RV proteggono la rete dagli attacchi provenienti da Internet:

- IPS (Intrusion Prevention System): Controlla i pacchetti di rete, i registri e/o blocca un'ampia gamma di attacchi di rete. Garantisce una maggiore disponibilità della rete, una risoluzione più rapida dei problemi e una protezione completa delle minacce.

- Antivirus: Protezione dai virus attraverso la scansione delle applicazioni per vari protocolli come HTTP, FTP, allegati di posta elettronica SMTP, allegati di posta elettronica POP3 e allegati di posta elettronica IMAP che passano attraverso il router.

- Sicurezza Web: Consente l'efficienza e la sicurezza aziendali durante la connessione a Internet, consente di definire policy di accesso a Internet per i dispositivi terminali e le applicazioni Internet per garantire prestazioni e sicurezza. È basato su cloud e contiene più di 80 categorie con più di 450 milioni di domini classificati.

- Identificazione applicazione: Identificare e assegnare criteri alle applicazioni Internet. Vengono identificate automaticamente 500 applicazioni univoche.

- Identificazione client: Identificare e classificare i client in modo dinamico. La capacità di assegnare policy basate sulla categoria del dispositivo finale e sul sistema operativo.

La licenza di sicurezza RV fornisce il filtro Web. Il filtro Web è una funzionalità che consente di gestire l'accesso a siti Web inappropriati. Può esaminare le richieste di accesso al Web di un client per determinare se consentire o negare tale sito.

Un'altra opzione di sicurezza è Cisco Umbrella. Clicca qui se vuoi passare alla sezione Umbrella.

Se non si desidera avere una licenza di sicurezza, fare clic per passare alla sezione VPN di questo documento.

Introduzione agli Smart Account

Per acquistare la licenza RV Security, è necessario uno Smart Account.

Autorizzando l'attivazione di questo Smart Account, l'utente accetta di essere autorizzato a creare account e gestire diritti relativi a prodotti e servizi, contratti di licenza e accesso degli utenti agli account per conto dell'organizzazione. I partner Cisco non possono autorizzare la creazione di account per conto dei clienti.

La creazione di un nuovo Smart Account è un evento unico e la gestione da quel momento in poi viene fornita attraverso lo strumento.

Crea uno Smart Account

Quando si accede al proprio account Cisco generale utilizzando il proprio Cisco.com account o ID CCO (quello creato all'inizio di questo documento), è possibile che un messaggio ti saluti per creare uno Smart Account.

Se non lo hai ancora fatto, puoi fare clic per andare alla pagina per la creazione dello Smart Account. Potrebbe essere necessario accedere con le credenziali dell'account Cisco.com.

Per ulteriori informazioni sui passaggi da seguire per richiedere lo Smart Account, fare clic qui.

Prendere nota del nome account e di altri dettagli di registrazione.

Suggerimento rapido: se è necessario immettere un dominio e non si dispone di un dominio, è possibile immettere l'indirizzo di posta elettronica nel formato name@domain.com. I domini più comuni sono gmail, yahoo, ecc. a seconda della società o del provider.

Acquista licenza di sicurezza RV

È necessario acquistare una licenza dal distributore Cisco o dal partner Cisco. Per individuare un partner Cisco, fare clic qui.

Nella tabella seguente viene visualizzato il numero di parte della licenza.

| Tipo | ID prodotto | Descrizione |

|---|---|---|

| Licenza RV Security | LS-RV34X-SEC-1YR= LS-RV34X | Sicurezza RV: 1 anno: Dynamic Web Filter, Application Visibility, Client Identification and Statistics, Gateway Antivirus e Intrusion Prevention System IPS. |

La chiave di licenza non viene immessa direttamente nel router, ma viene assegnata allo Smart Account Cisco dopo aver ordinato la licenza. Il tempo necessario per visualizzare la licenza sull'account dipende dal momento in cui il partner accetta l'ordine e dal momento in cui il rivenditore collega le licenze al proprio account, ossia 24-48 ore.

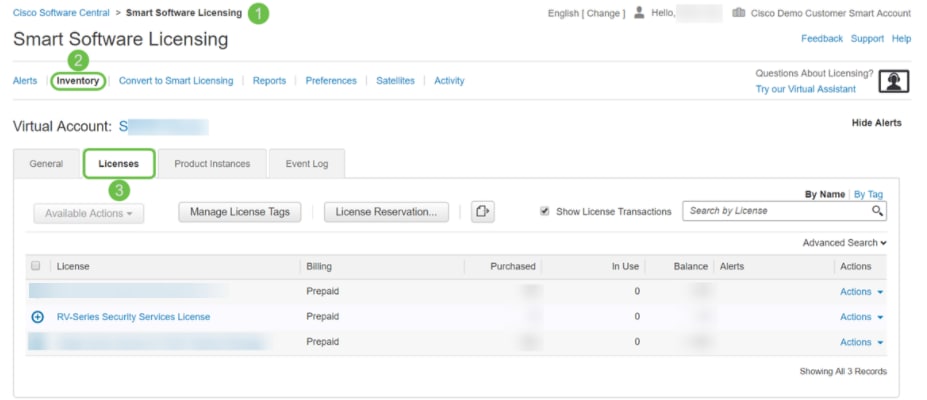

Conferma licenza nello Smart Account

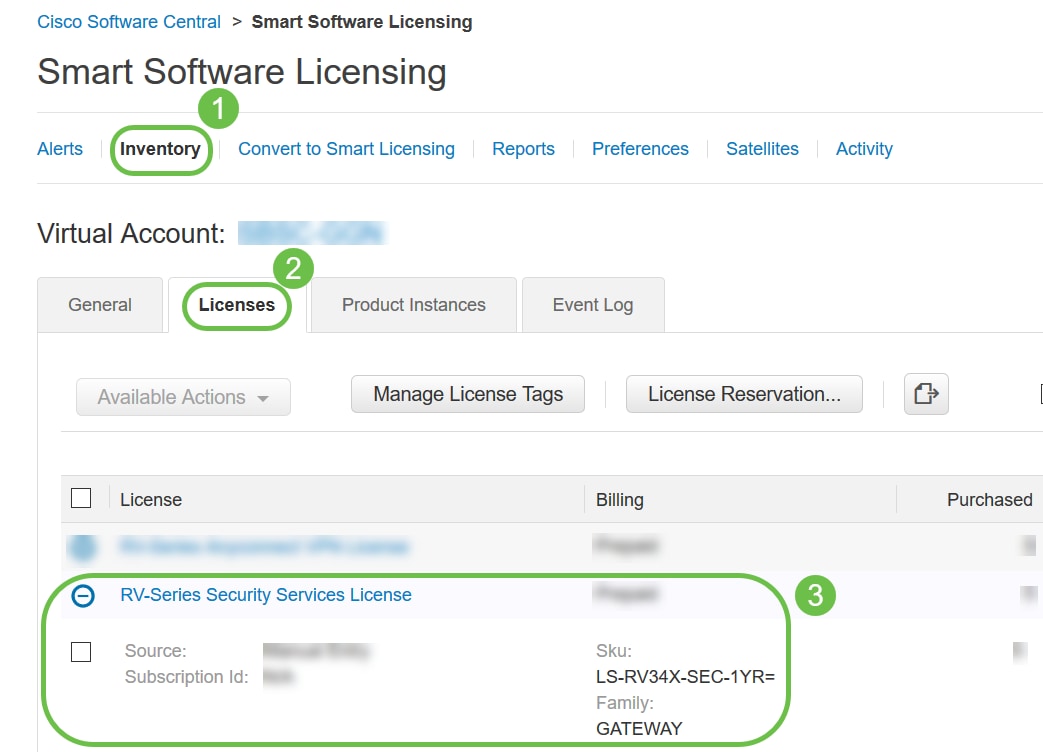

Passare alla pagina dell'account Smart License, quindi fare clic su Pagina licenza Smart Software > Inventario > Licenze.

Configurazione della licenza RV Security sul router serie RV345P

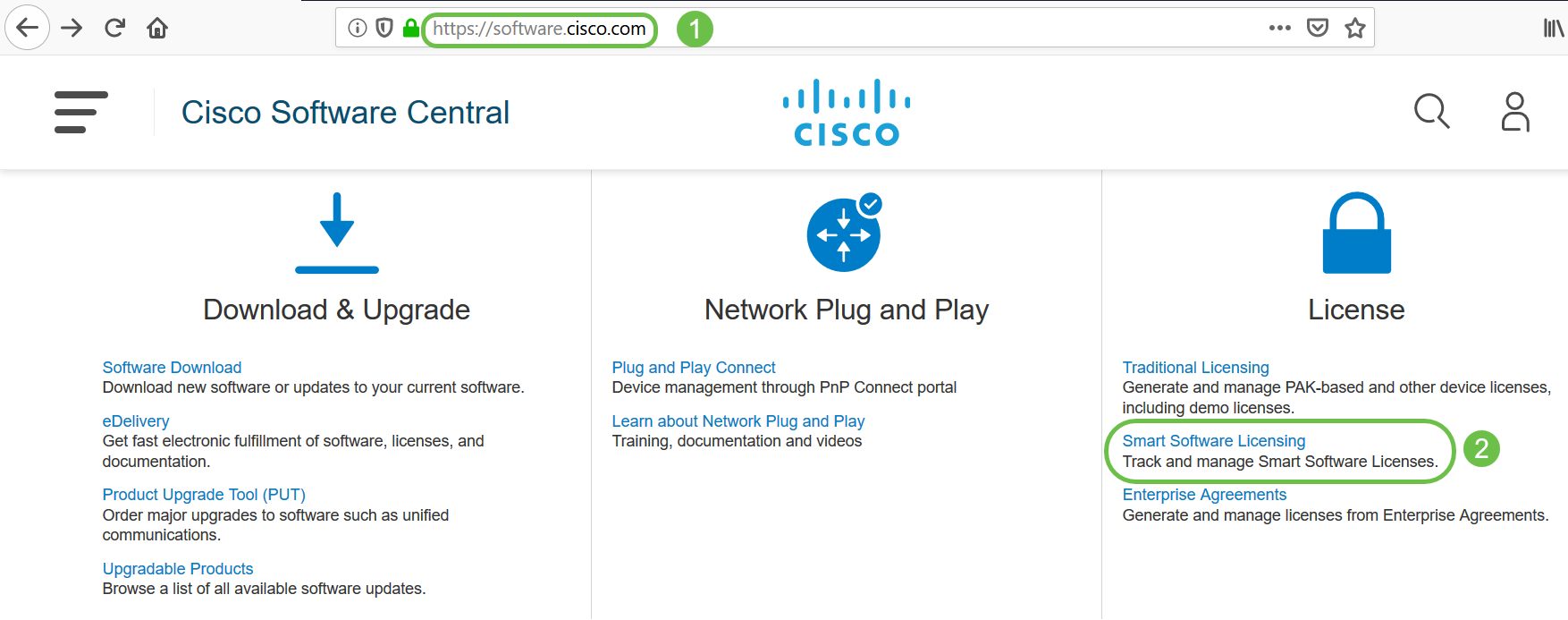

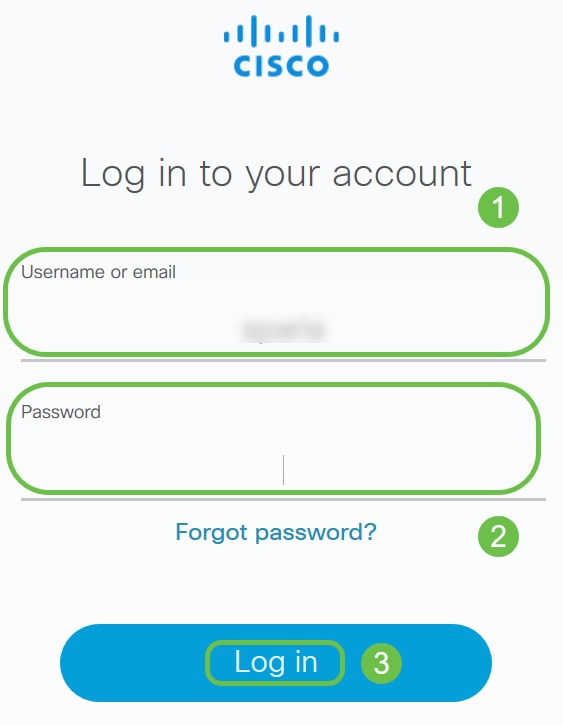

Passaggio 1

Accedere al software Cisco e selezionare Smart Software Licensing.

Passaggio 2

Immettere il nome utente o l'indirizzo di posta elettronica e la password per accedere allo Smart Account. Fare clic su Log in.

Passaggio 3

Selezionare Inventario > Licenze e verificare che la licenza dei servizi di sicurezza della serie RV sia presente nello Smart Account. Se la licenza non viene visualizzata, contattare il partner Cisco.

Passaggio 4

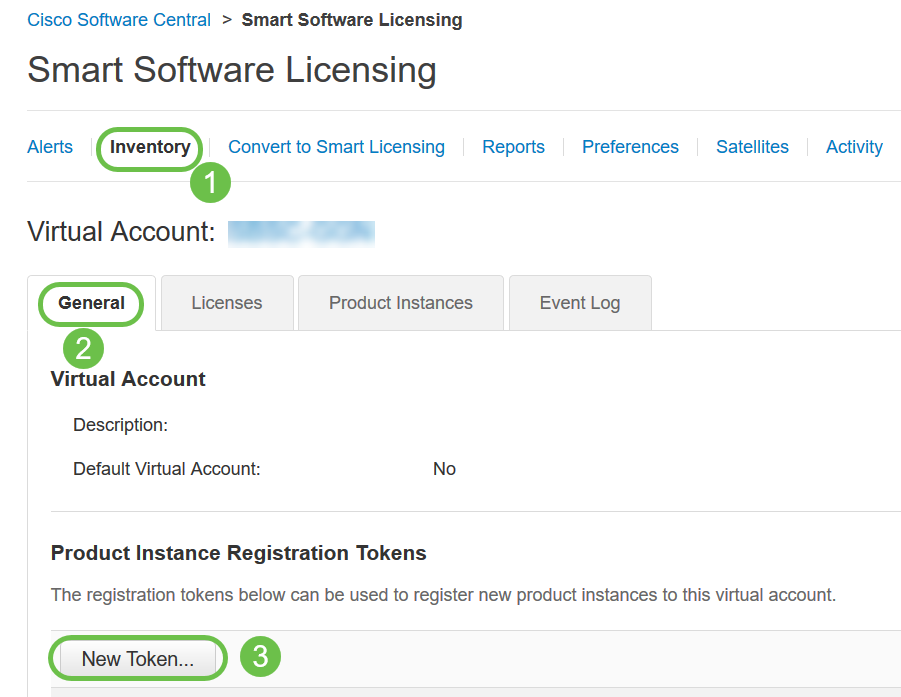

Passare a Magazzino > Generale. In Token di registrazione dell'istanza del prodotto fare clic su Nuovo token.

Passaggio 5

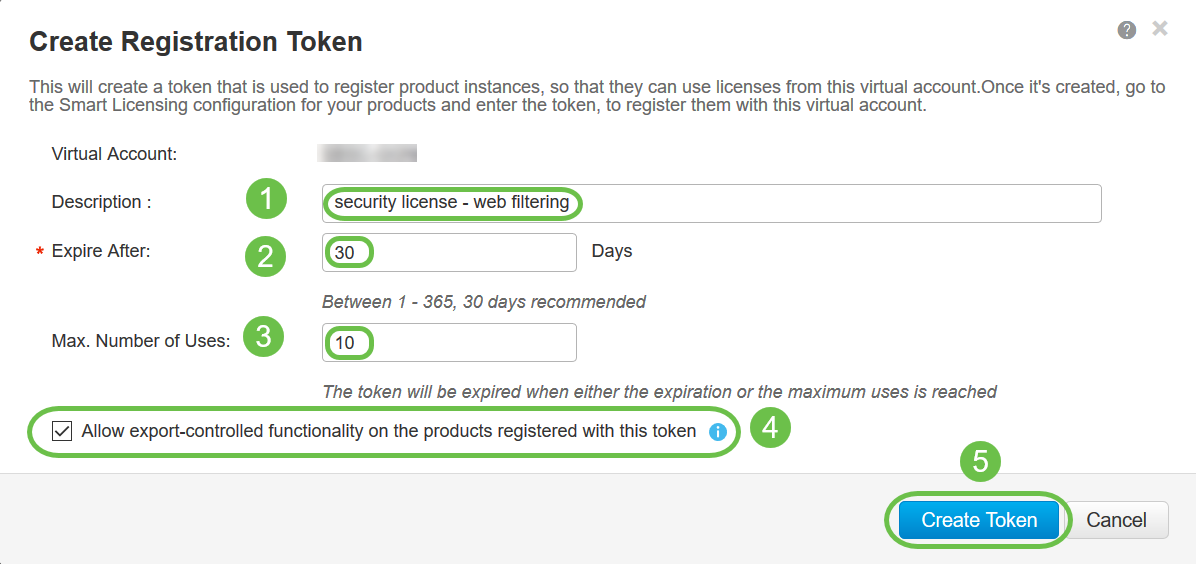

Viene visualizzata la finestra Crea token di registrazione. Nell'area Account virtuale viene visualizzato l'account virtuale in cui verrà creato il token di registrazione. Nella pagina Crea token di registrazione, effettuare le operazioni riportate di seguito.

- Nel campo Description (Descrizione), immettere una descrizione univoca per il token. In questo esempio, viene immesso security license - web filtering (licenza di protezione - filtro Web).

- Nel campo Scadenza immettere un valore compreso tra 1 e 365 giorni. Cisco consiglia di impostare questo campo su 30 giorni; tuttavia, è possibile modificare il valore in base alle proprie esigenze.

- Nel Max. Campo Numero di utilizzi immettere un valore per definire il numero di utilizzi del token. Il token scadrà quando viene raggiunto il numero di giorni o il numero massimo di utilizzi.

- Selezionare la casella di controllo Consenti funzionalità di controllo dell'esportazione sui prodotti registrati con questo token per abilitare la funzionalità di controllo dell'esportazione per i token di un'istanza del prodotto nell'account virtuale. Deselezionare la casella di controllo se non si desidera consentire l'utilizzo della funzionalità di controllo dell'esportazione con questo token. Utilizzare questa opzione solo se si è conformi alla funzionalità di esportazione controllata. Alcune funzionalità sottoposte ai controlli per l'esportazione sono soggette a restrizioni da parte del Dipartimento del Commercio degli Stati Uniti. Queste funzionalità sono limitate per i prodotti registrati con questo token quando si deseleziona la casella di controllo. Qualsiasi violazione è soggetta a sanzioni e a sanzioni amministrative.

- Fare clic su Create Token per generare il token.

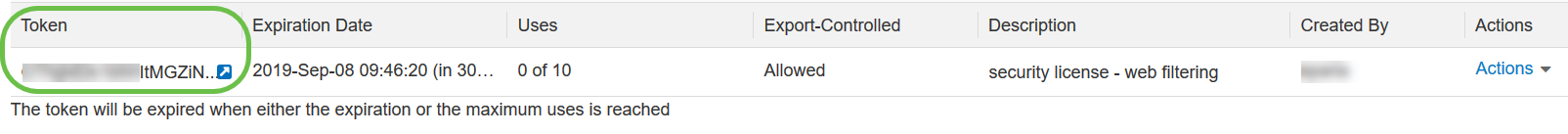

Generazione del token di registrazione dell'istanza del prodotto completata.

Passaggio 6

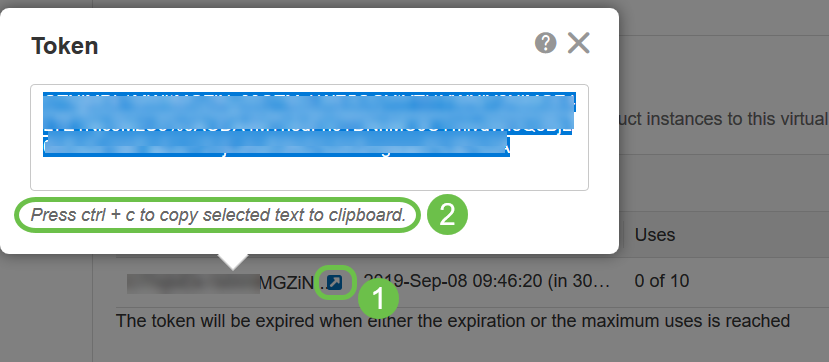

Fare clic sull'icona a forma di freccia nella colonna Token per copiare il token negli Appunti, premere ctrl + c sulla tastiera.

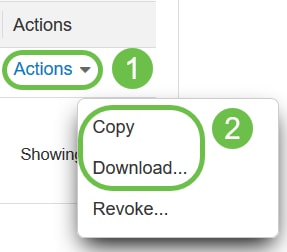

Passaggio 7 (facoltativo)

Fare clic sul menu a discesa Azioni, scegliere Copia per copiare il token negli Appunti o Scarica... per scaricare una copia del file di testo del token da cui è possibile copiare.

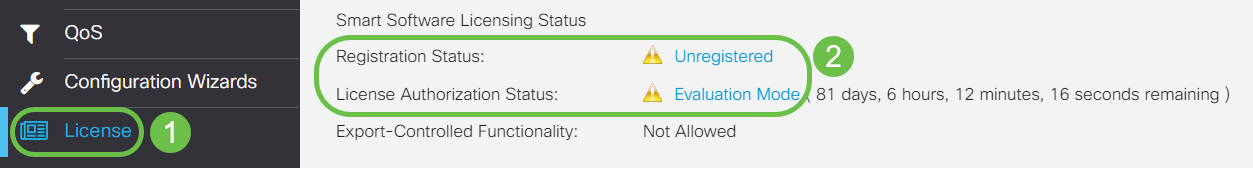

Passaggio 8

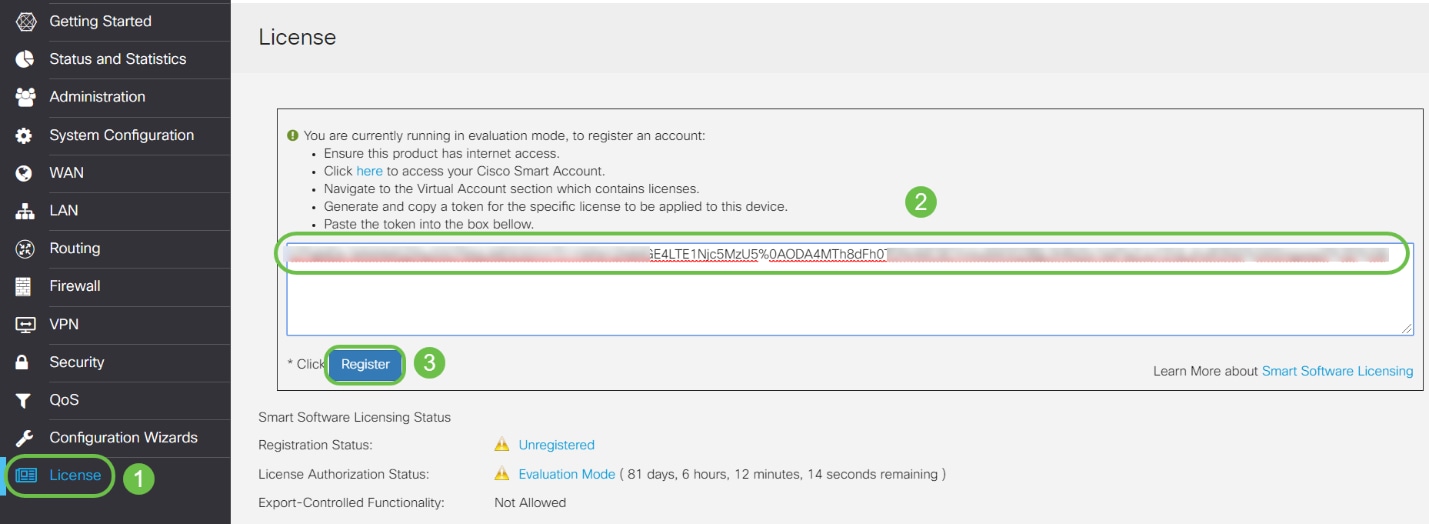

Passare a Licenza e verificare che lo stato di registrazione sia indicato come Non registrato e che lo stato di autorizzazione licenza sia indicato come modalità di valutazione.

Passaggio 9

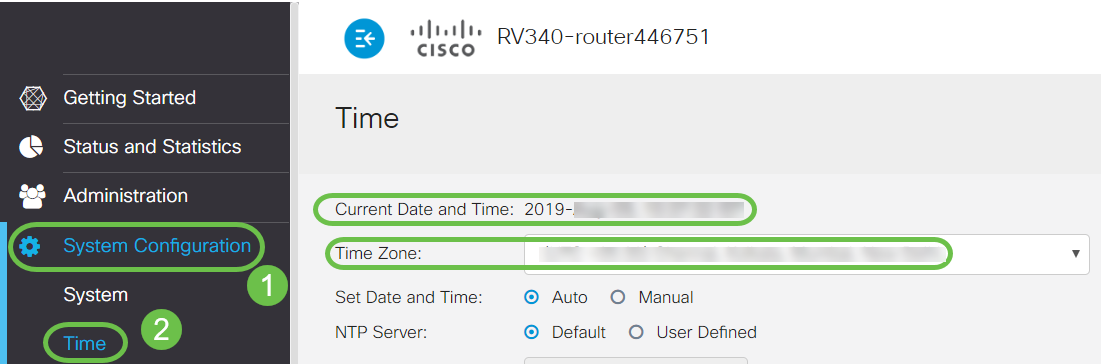

Passare a Configurazione di sistema > Ora e verificare che la data e l'ora correnti e il fuso orario riflettano correttamente il fuso orario.

Passaggio 10

Passare a Licenza. Incollare il token copiato al passaggio 6 nella casella di testo nella scheda Licenza selezionando ctrl + v sulla tastiera. Fare clic su Registra.

La registrazione potrebbe richiedere alcuni minuti. Non uscire dalla pagina perché il router tenta di contattare il server licenze.

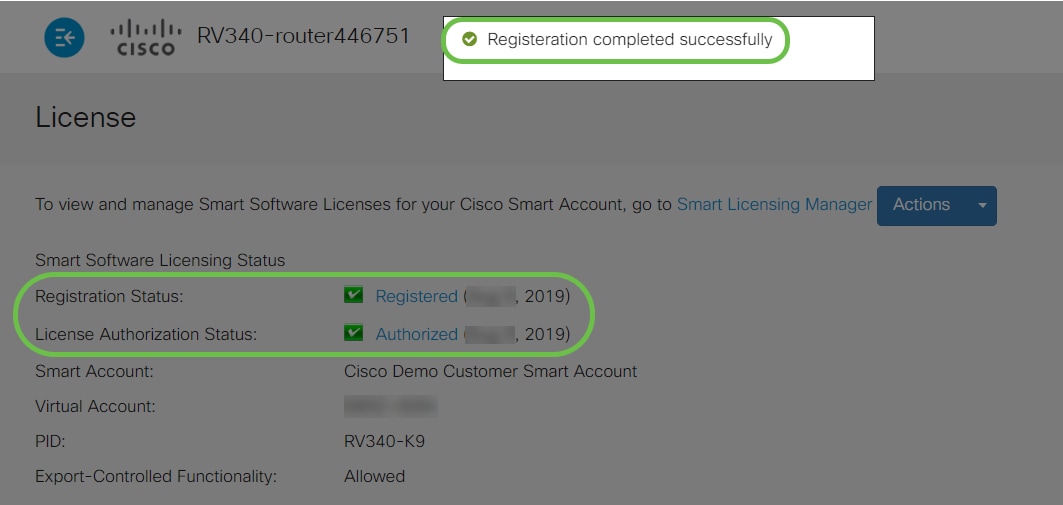

Passaggio 11

A questo punto, è necessario aver registrato e autorizzato il router serie RV345P con una Smart License. Verrà visualizzata una notifica sullo schermo Registrazione completata. Inoltre, è possibile verificare che lo stato della registrazione sia indicato come Registrato e lo stato di autorizzazione della licenza come Autorizzato.

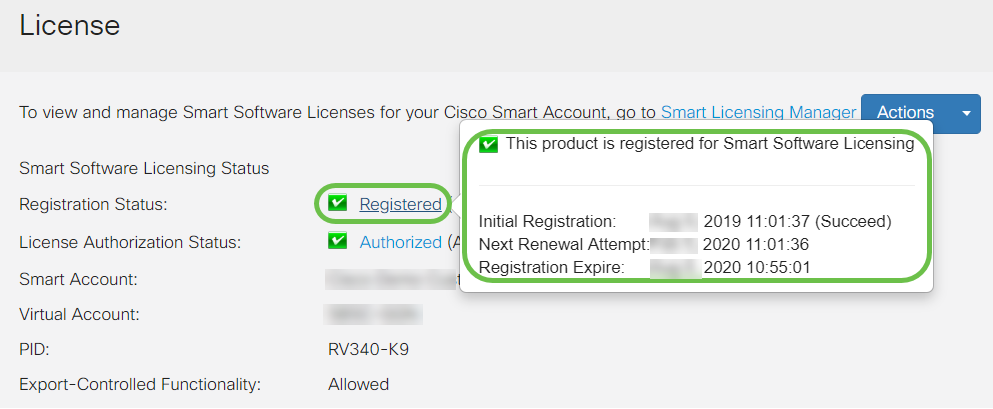

Passaggio 12 (facoltativo)

Per visualizzare ulteriori dettagli sullo stato di registrazione della licenza, posizionare il puntatore del mouse sullo stato Registrato. Viene visualizzata una finestra di dialogo con le seguenti informazioni:

- Registrazione iniziale - Quest'area indica la data e l'ora in cui la licenza è stata registrata.

- Next Renewal Tentate - Quest'area indica la data e l'ora in cui il router tenterà di rinnovare la licenza.

- Scadenza registrazione — quest'area indica la data e l'ora di scadenza della registrazione.

Passaggio 13

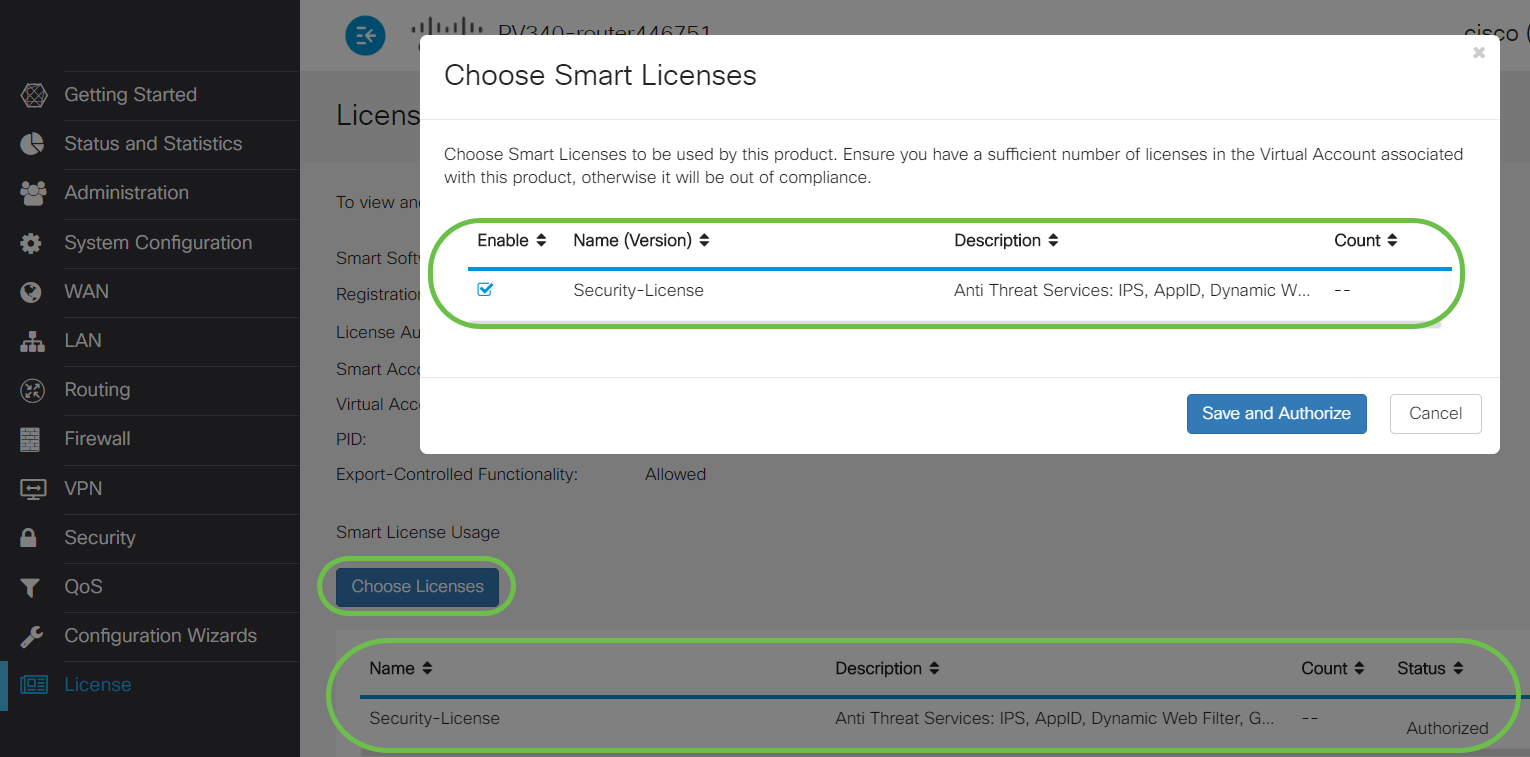

Nella pagina Licenza verificare che lo stato Security-License sia Authorized (Autorizzata). È inoltre possibile fare clic sul pulsante Choose License (Scegli licenza) per verificare che Security-License sia abilitato.

Passaggio 14 (facoltativo)

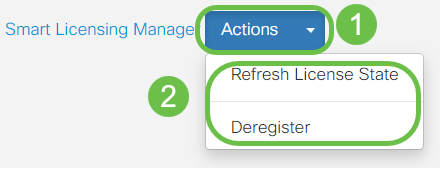

Per aggiornare lo stato della licenza o annullare la registrazione della licenza dal router, fare clic sul menu a discesa Azioni di Smart Licensing Manager e selezionare un'azione.

Ora che si dispone della licenza sul router, è necessario completare la procedura descritta nella sezione successiva.

Filtro Web sul router RV345P

Sono trascorsi 90 giorni dall'attivazione per utilizzare gratuitamente il filtro Web. Dopo la versione di valutazione gratuita, se si desidera continuare a utilizzare questa funzionalità, è necessario acquistare una licenza. Fare clic per tornare alla sezione.

Passaggio 1

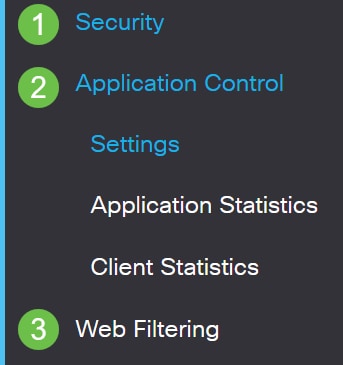

Accedere all'utility basata sul Web e scegliere Protezione > Controllo applicazione > Filtro Web.

Passaggio 2

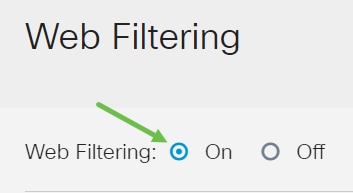

Selezionare il pulsante di opzione On.

Passaggio 3

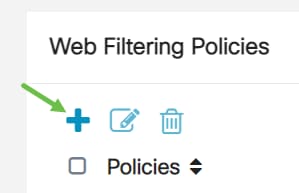

Fare clic sull'icona Aggiungi.

Passaggio 4

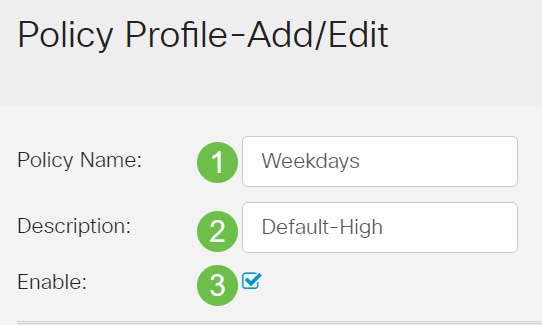

Immettere il Nome criterio, la Descrizione e la casella di controllo Abilita.

Passaggio 5

Selezionare la casella di controllo Reputazione Web per abilitare il filtro in base a un indice di reputazione Web.

Passaggio 6

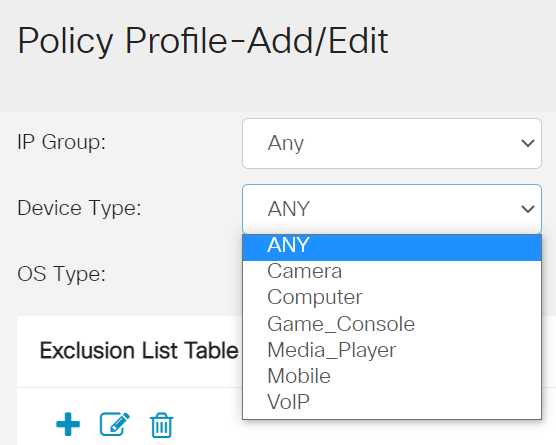

Dall'elenco a discesa Device Type (Tipo di dispositivo), selezionare l'origine o la destinazione dei pacchetti da filtrare. È possibile scegliere una sola opzione alla volta. Le opzioni sono:

- ANY - Consente di applicare il criterio a qualsiasi dispositivo.

- Fotocamera: selezionare questa opzione per applicare il criterio alle videocamere (ad esempio, le videocamere di sicurezza IP).

- Computer — scegliere questa opzione per applicare il criterio ai computer.

- Game_Console: scegliere questa opzione per applicare la policy alle console di gioco.

- Media_Player: scegliere questa opzione per applicare il criterio a Media Player.

- Mobile: scegliere questa opzione per applicare il criterio ai dispositivi mobili.

- VoIP: scegliere questa opzione per applicare il criterio ai dispositivi Voice over Internet Protocol.

Passaggio 7

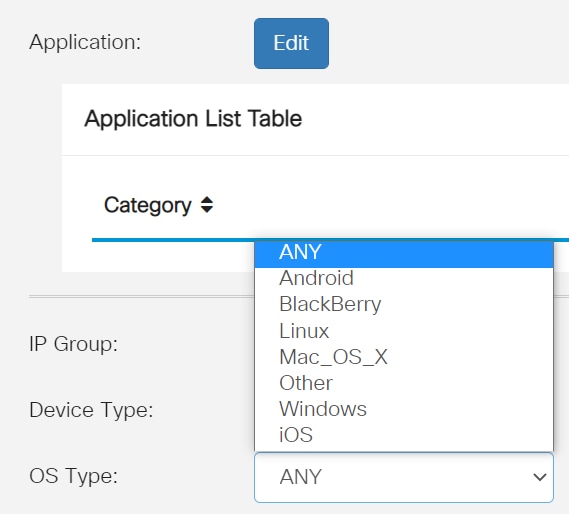

Dall'elenco a discesa Tipo di sistema operativo, scegliere un sistema operativo a cui applicare il criterio. È possibile scegliere una sola opzione alla volta. Le opzioni sono:

- ANY - Applica il criterio a qualsiasi tipo di sistema operativo. Questa è l'impostazione predefinita.

- Android: applica il criterio solo al sistema operativo Android.

- BlackBerry: applica il criterio solo al sistema operativo Blackberry.

- Linux: applica la policy solo al sistema operativo Linux.

- Mac_OS_X — applica il criterio solo a Mac OS.

- Altro - applica il criterio a un sistema operativo non elencato.

- Windows: applica il criterio al sistema operativo Windows.

- iOS: applica la policy solo a iOS OS.

Passaggio 8

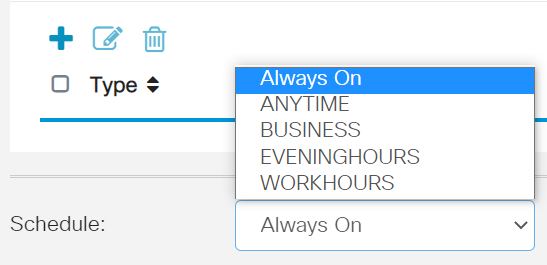

Scorrere verso il basso fino alla sezione Pianificazione e selezionare l'opzione più adatta alle proprie esigenze.

Passaggio 9

Fare clic sull'icona Modifica.

Passaggio 10

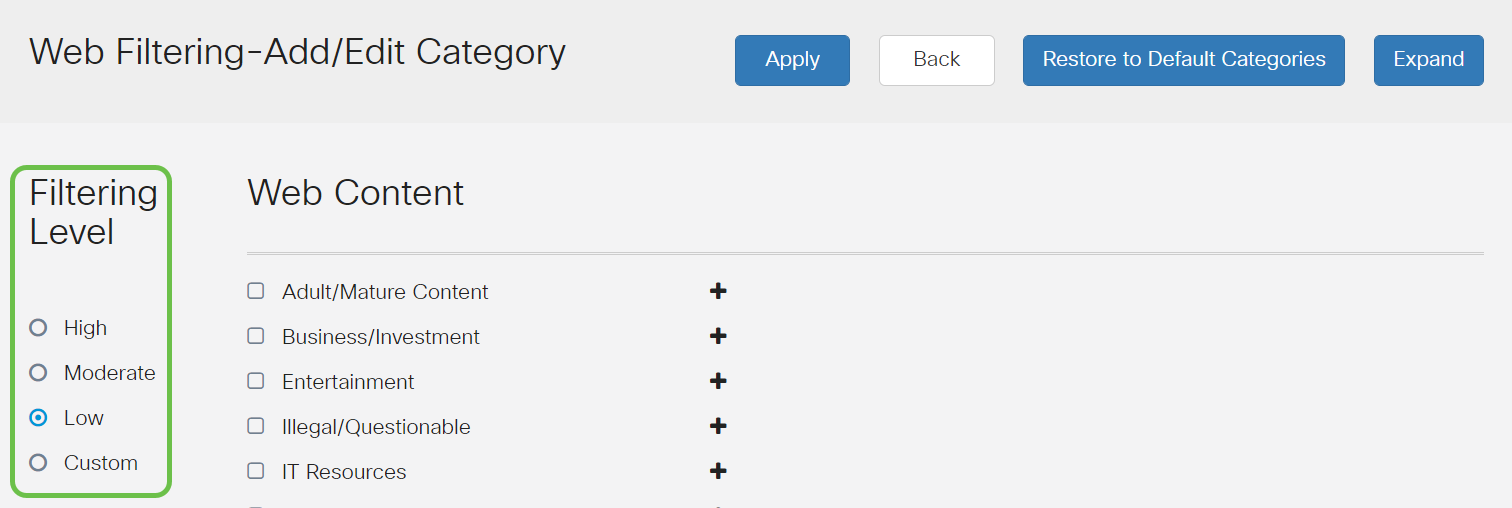

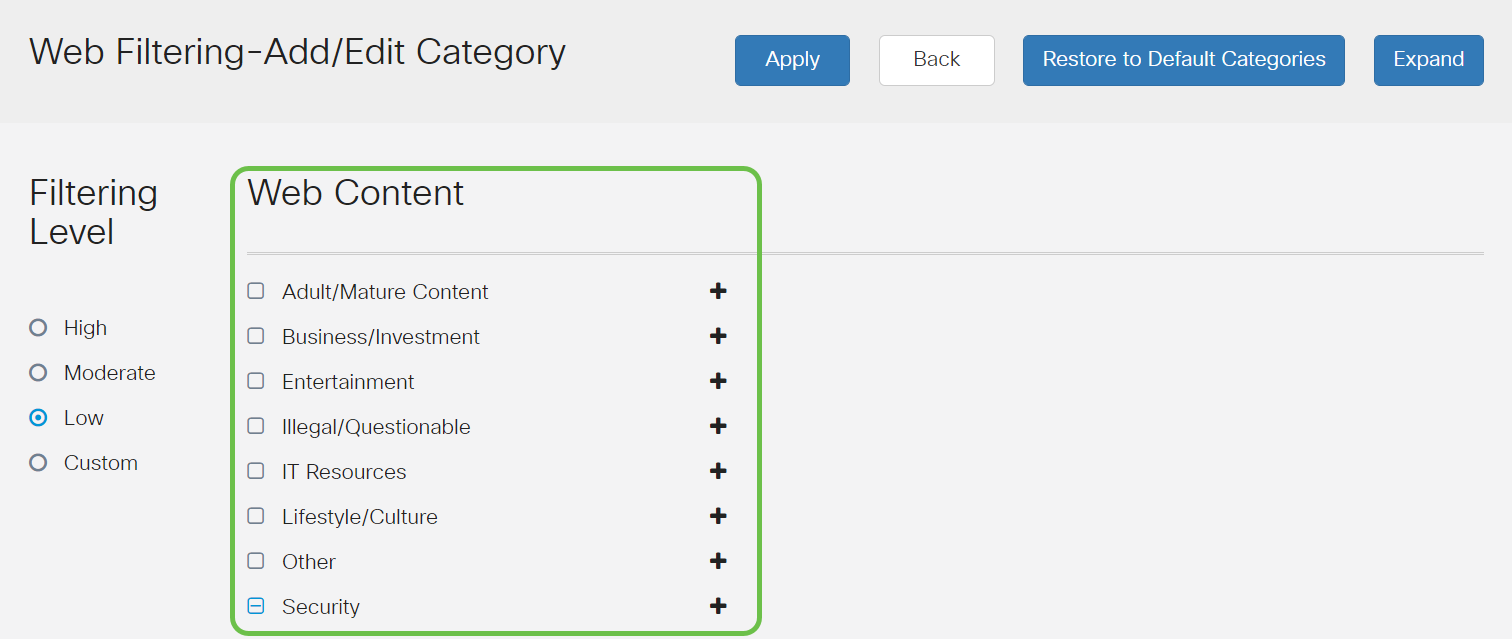

Nella colonna Livello filtro fare clic su un pulsante di opzione per definire rapidamente l'estensione di filtro più adatta ai criteri di rete. Le opzioni disponibili sono Alta, Moderata, Bassa e Personalizzata. Fare clic su uno dei livelli di filtro seguenti per conoscere le sottocategorie predefinite specifiche filtrate per ciascuna delle categorie di contenuti Web abilitate. I filtri predefiniti non possono essere modificati ulteriormente e sono disattivati.

- Basso - questa è l'opzione predefinita. Questa opzione consente di abilitare la protezione.

- Sufficiente: questa opzione consente di abilitare i contenuti per adulti/adulti, illeciti/discutibili e di sicurezza.

- Elevato: questa opzione consente di gestire contenuti per adulti/adulti, attività commerciali/investimenti, illeciti/discutibili, risorse IT e sicurezza.

- Personalizzato - Non sono impostati valori predefiniti per consentire l'uso di filtri definiti dall'utente.

Passaggio 11

Immettere il contenuto Web che si desidera filtrare. Fare clic sull'icona più se si desidera visualizzare ulteriori dettagli su una sezione.

Passaggio 12 (facoltativo)

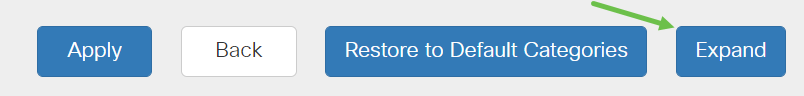

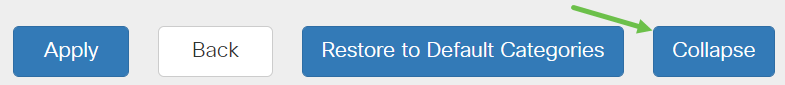

Per visualizzare tutte le categorie secondarie e le descrizioni del contenuto Web, è possibile fare clic sul pulsante Espandi.

Passaggio 13 (facoltativo)

Fare clic su Comprimi per comprimere le sottocategorie e le descrizioni.

Passaggio 14 (facoltativo)

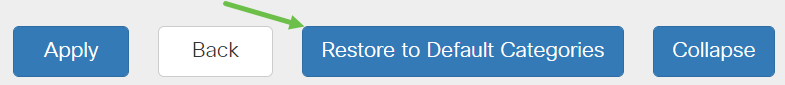

Per tornare alle categorie predefinite, fare clic su Ripristina categorie predefinite.

Passaggio 15

Fare clic su Apply (Applica) per salvare la configurazione e tornare alla pagina Filter (Filtro) per continuare l'installazione.

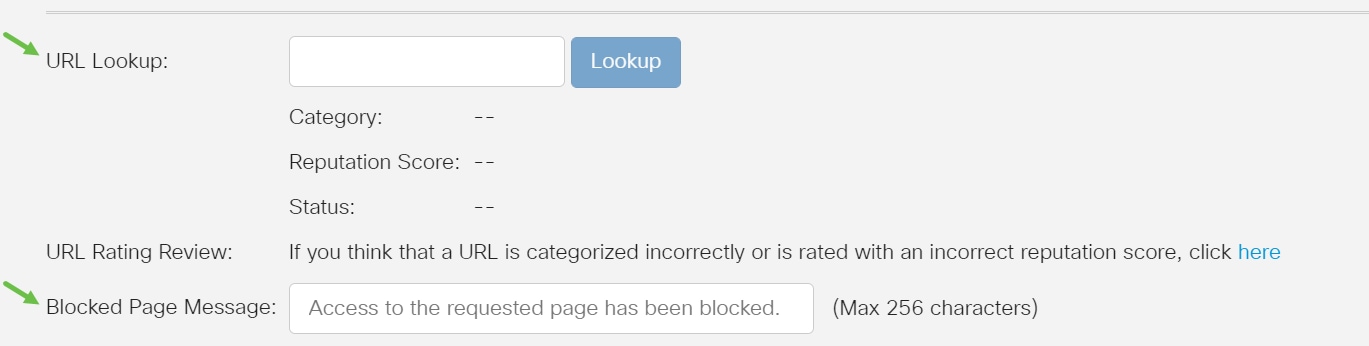

Passaggio 16 (facoltativo)

Altre opzioni includono Ricerca URL e il messaggio che viene visualizzato quando una pagina richiesta è stata bloccata.

Passaggio 17 (facoltativo)

Fare clic su Apply (Applica).

Passaggio 18

Per salvare la configurazione in modo permanente, andare alla pagina Copia/Salva configurazione o fare clic sull'icona Salva nella parte superiore della pagina.

Passaggio 19 (facoltativo)

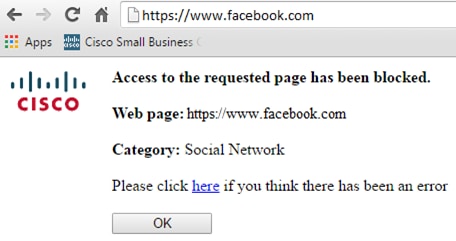

Per verificare che un sito Web o un URL sia stato filtrato o bloccato, avviate un browser Web o aprite una nuova scheda nel browser. Immetti il nome di dominio che hai bloccato elencato o che hai filtrato per essere bloccato o rifiutato.

Nell'esempio viene utilizzato www.facebook.com.

A questo punto, il filtro Web sul router RV345P deve essere configurato correttamente. Poiché si sta utilizzando la RV Security License per il filtro Web, probabilmente non è necessario Umbrella. Se vuoi anche Umbrella, clicca qui. Se si dispone di un livello di protezione sufficiente, fare clic su per passare alla sezione successiva.

Risoluzione dei problemi

Se la licenza è stata acquistata ma non è visualizzata nell'account virtuale, sono disponibili due opzioni:

- Contattare il rivenditore per richiedere il trasferimento.

- Contattateci per contattare il rivenditore.

In teoria, non sarebbe neanche necessario, ma se arrivi a questo incrocio siamo felici di aiutarti! Per rendere il processo il più rapido possibile, sono necessarie le credenziali riportate nella tabella precedente e quelle descritte di seguito.

| Informazioni richieste | Individuazione delle informazioni |

|---|---|

| Fattura di licenza | Dopo aver completato l'acquisto delle licenze, riceverete un'e-mail di conferma. |

| Numero ordine di vendita Cisco | Potrebbe essere necessario tornare al rivenditore per ottenere questo. |

| Schermata della pagina della licenza dello Smart Account | La cattura di uno screenshot consente di acquisire il contenuto dello schermo per la condivisione con il team. Se non si ha familiarità con gli screenshot, è possibile utilizzare i metodi riportati di seguito. |

Schermate

Una volta ottenuto un token, o se state risolvendo il problema, si consiglia di acquisire una schermata per acquisire il contenuto dello schermo.

Date le differenze nelle procedure richieste per acquisire uno screenshot, vedere di seguito per i collegamenti specifici del sistema operativo.

Licenza Umbrella RV Branch (opzionale)

Umbrella è una piattaforma Cisco per la sicurezza cloud semplice ma molto efficace.

Umbrella opera nel cloud ed esegue molti servizi legati alla sicurezza. Dalla minaccia emergente all'indagine post-evento. Umbrella individua e previene gli attacchi attraverso tutte le porte e i protocolli.

Umbrella utilizza il DNS come vettore principale per la difesa. Quando gli utenti immettono un URL nella barra del browser e premono Invio, Umbrella partecipa al trasferimento. Tale URL passa al resolver DNS di Umbrella e, se al dominio viene associato un avviso di sicurezza, la richiesta viene bloccata. Questi dati di telemetria vengono trasferiti e analizzati in microsecondi, senza aggiungere alcuna latenza. I dati di telemetria utilizzano registri e strumenti che tracciano miliardi di richieste DNS in tutto il mondo. Quando questi dati sono diffusi, la correlazione a livello globale consente una risposta rapida agli attacchi non appena si verificano. Per ulteriori informazioni, vedere l'informativa sulla privacy di Cisco: informativa completa, versione di riepilogo. I dati di telemetria possono essere paragonati ai dati derivati da strumenti e registri.

Per ulteriori informazioni e per creare un account, visita Cisco Umbrella. In caso di problemi, consultare la documentazione e qui le opzioni di supporto Umbrella.

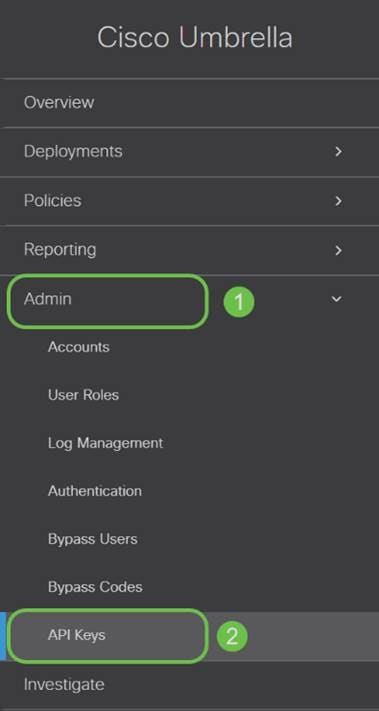

Passaggio 1

Dopo aver effettuato l'accesso all'account Umbrella, dalla schermata Dashboard fare clic su Amministrazione > Chiavi API.

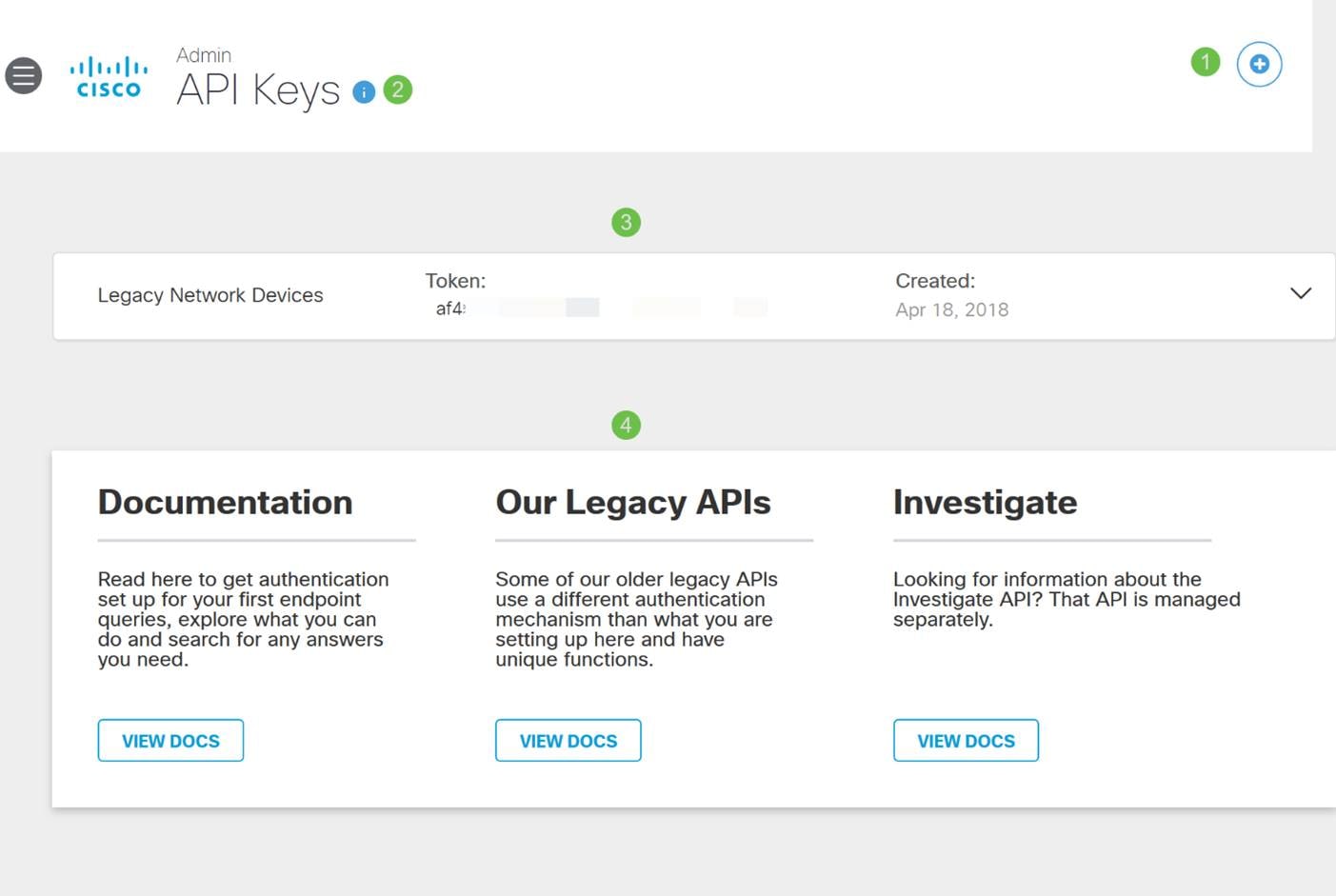

Anatomia della schermata delle chiavi API (con chiave API preesistente)

- Add API Key (Aggiungi chiave API) - Avvia la creazione di una nuova chiave da utilizzare con l'API Umbrella.

- Informazioni aggiuntive - Visualizza le diapositive verso il basso/verso l'alto con un'illustrazione per questa schermata.

- Finestra Token - Contiene tutte le chiavi e i token creati da questo account. (Esegue la compilazione dopo la creazione di una chiave)

- Documenti di supporto - Collegamenti alla documentazione sul sito Umbrella relativa agli argomenti di ciascuna sezione.

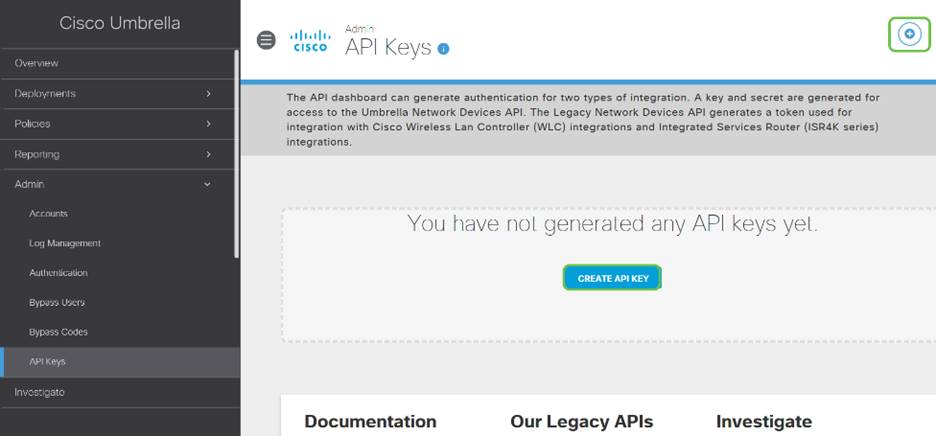

Passaggio 2

Fare clic sul pulsante Add API Key nell'angolo in alto a destra o fare clic sul pulsante Create API Key. Funzionano entrambi allo stesso modo.

Passaggio 3

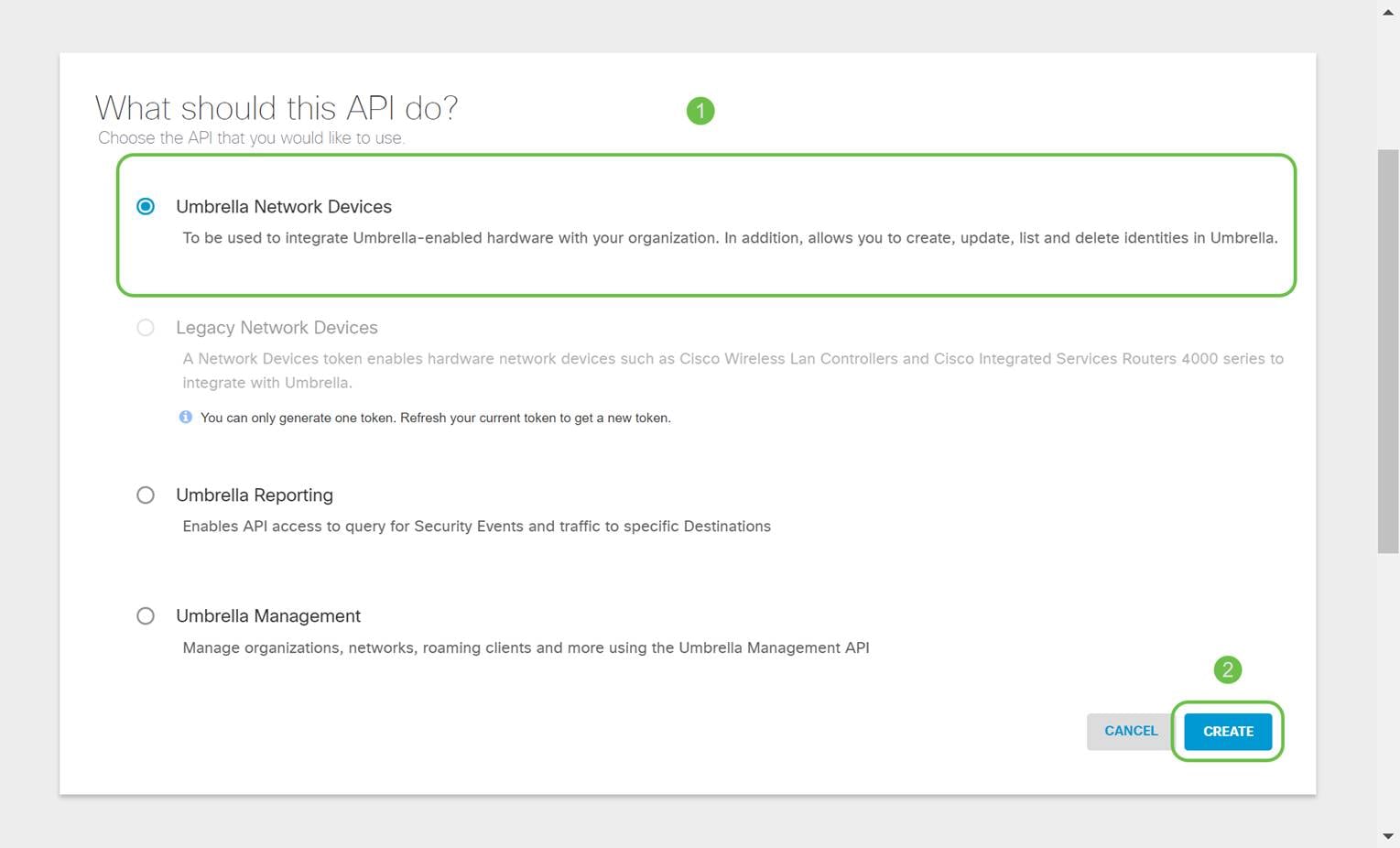

Selezionare Periferiche di rete ombrello, quindi fare clic sul pulsante Crea.

Passaggio 4

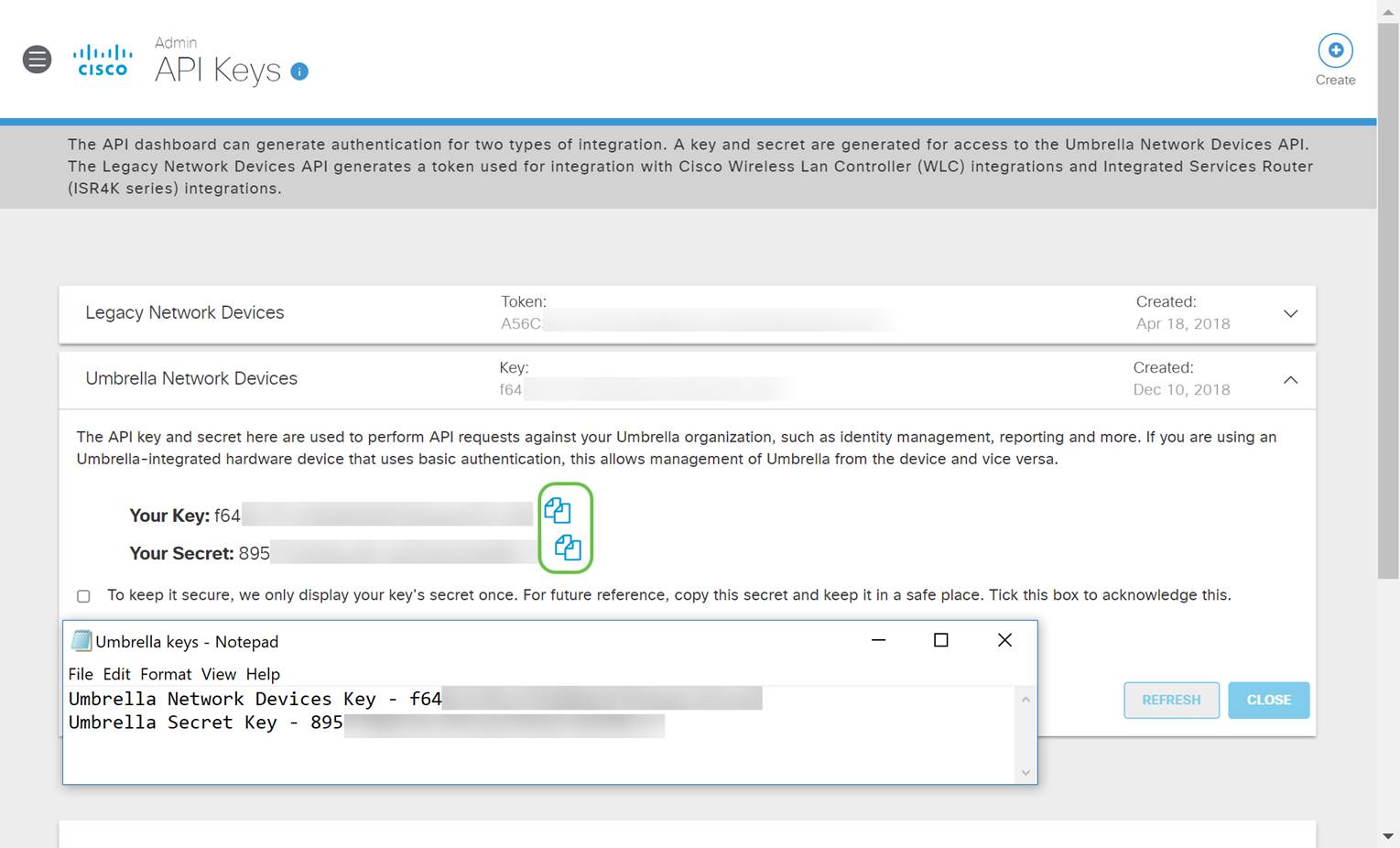

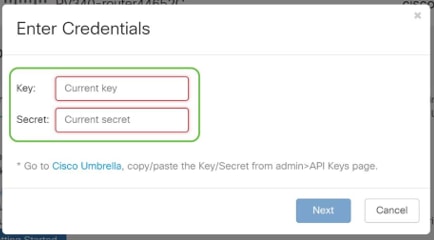

Aprire un editor di testo come il Blocco note, quindi fare clic sull'icona di copia a destra dell'API e della chiave segreta API. Una notifica a comparsa confermerà che la chiave è stata copiata negli Appunti. Incollare una alla volta il segreto e la chiave API nel documento, etichettandoli per riferimento futuro. In questo caso, l'etichetta è "Umbrella network devices key". Salvare quindi il file di testo in una posizione sicura, facilmente accessibile in seguito.

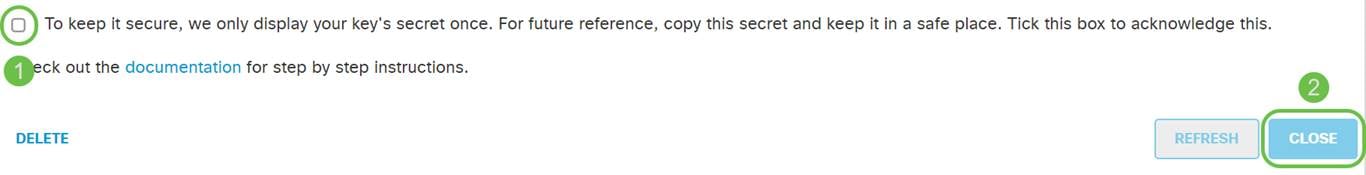

Passaggio 5

Dopo aver copiato la chiave e la chiave segreta in un luogo sicuro, dalla schermata Umbrella API fare clic sulla casella di spunta per confermare il completamento della visualizzazione temporanea della chiave segreta, quindi fare clic sul pulsante Chiudi.

Configurazione di Umbrella su RV345P

Ora che abbiamo creato le chiavi API all'interno di Umbrella, è possibile prendere quelle chiavi e installarle sul vostro RV345P.

Passaggio 1

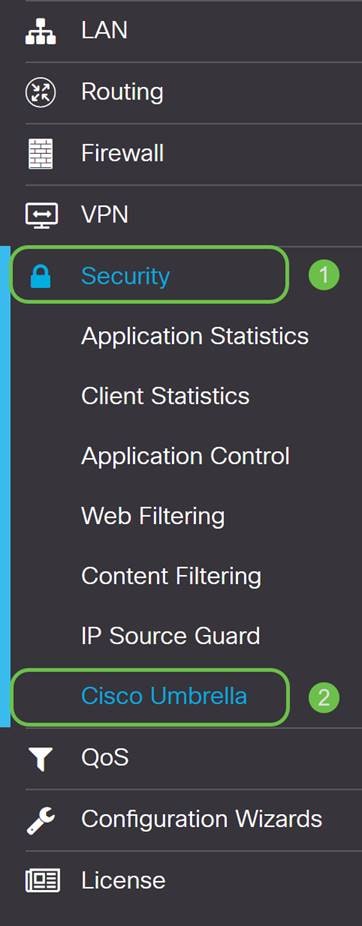

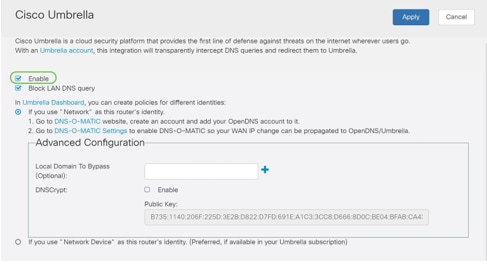

Dopo aver effettuato l'accesso al router RV345P, fare clic su Sicurezza > Umbrella nel menu della barra laterale.

Passaggio 2

La schermata Umbrella API presenta una serie di opzioni, per iniziare ad abilitare Umbrella, fare clic sulla casella di controllo Abilita.

Passaggio 3 (facoltativo)

Per impostazione predefinita, la casella Blocca query DNS LAN è selezionata. Questa funzionalità avanzata consente di creare automaticamente elenchi di controllo di accesso sul router, impedendo al traffico DNS di raggiungere Internet. Questa funzione forza tutte le richieste di traduzione del dominio a essere indirizzate attraverso RV345P ed è una buona idea per la maggior parte degli utenti.

Passaggio 4

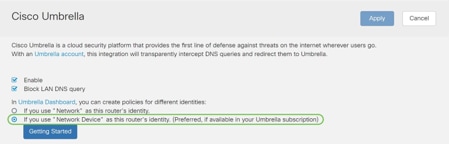

Il passaggio successivo viene eseguito in due modi diversi. Entrambi dipendono dalla configurazione della rete. Se si utilizza un servizio come DynDNS o NoIP, si lascia lo schema di denominazione predefinito "Network". Sarà necessario accedere a tali account per garantire l'interfaccia Umbrella con tali servizi in quanto fornisce protezione. Per i nostri scopi ci affidiamo a "Dispositivo di rete", quindi clicchiamo sul pulsante radio inferiore.

Passaggio 5

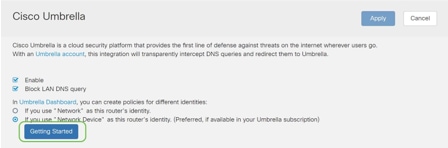

Fare clic su Guida introduttiva.

Passaggio 6

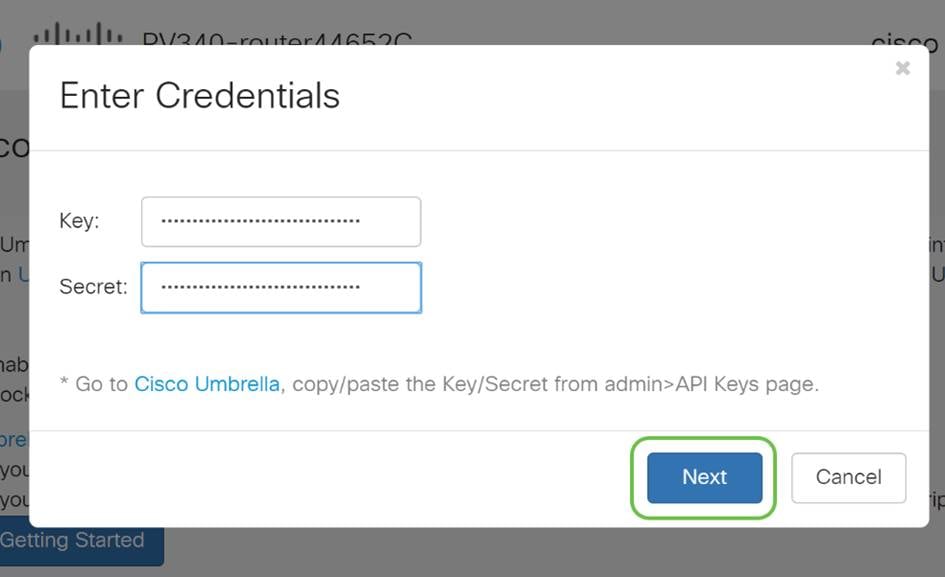

Immettere la Chiave API e la Chiave segreta nelle caselle di testo.

Passaggio 7

Dopo aver inserito l'API e la chiave privata, fare clic sul pulsante Next (Avanti).

Passaggio 8

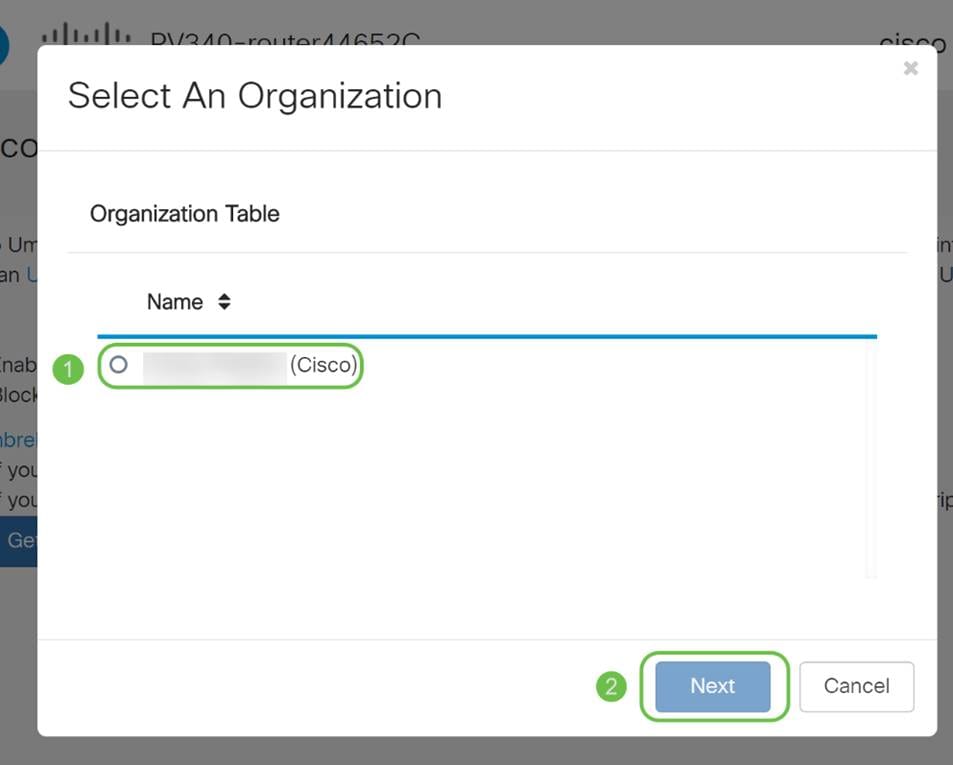

Nella schermata successiva, selezionare l'organizzazione che si desidera associare al router. Fare clic su Next (Avanti).

Passaggio 9

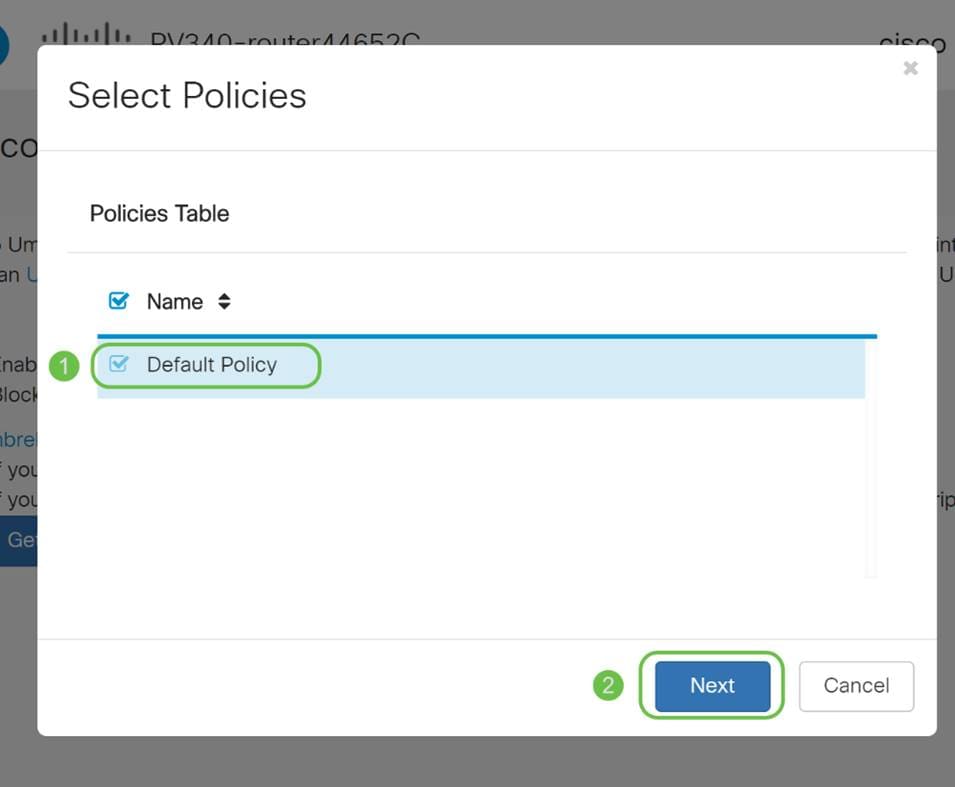

Selezionare la policy da applicare al traffico instradato dalla RV345P. Per la maggior parte degli utenti, il criterio predefinito fornisce una copertura sufficiente.

Passaggio 10

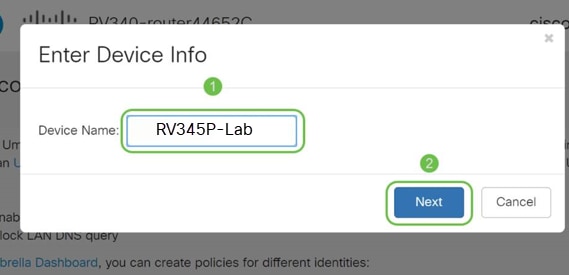

Assegnare un nome al dispositivo in modo che possa essere designato in Umbrella reporting. Nella configurazione, è stato denominato RV345P-Lab.

Passaggio 11

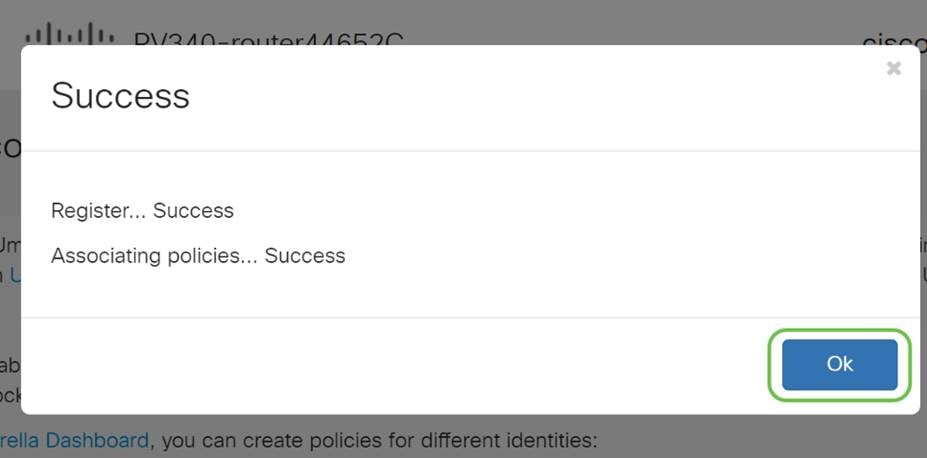

La schermata successiva convaliderà le impostazioni scelte e fornirà un aggiornamento se associato correttamente. Fare clic su OK.

Conferma

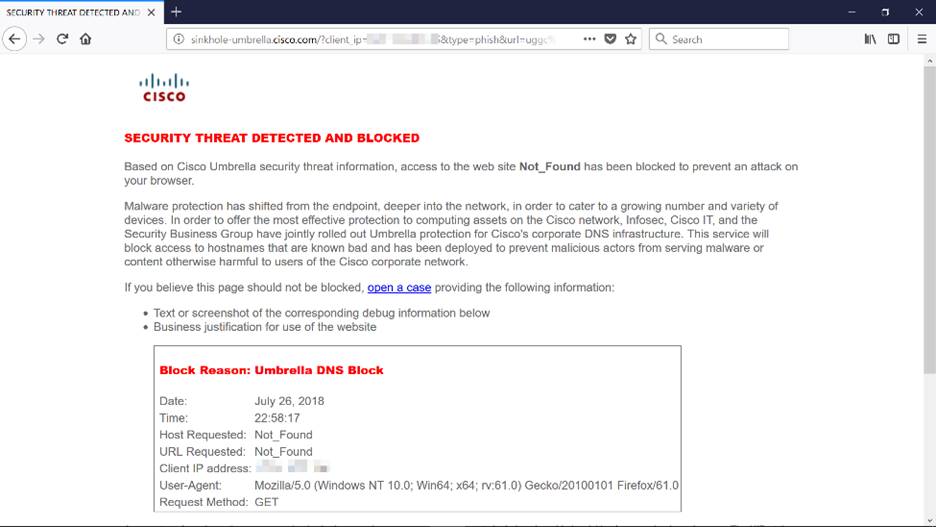

Congratulazioni, ora sei protetto da Cisco Umbrella. O lo sei? Tramite un doppio controllo con un esempio dal vivo, Cisco ha creato un sito Web dedicato a determinare la velocità di caricamento della pagina. Fare clic qui o digitare https://InternetBadGuys.com nella barra del browser.

Se Umbrella è configurato correttamente, verrà visualizzata una schermata simile a questa.

Altre opzioni di sicurezza

Si è preoccupati che qualcuno possa tentare di accedere alla rete senza autorizzazione scollegando un cavo Ethernet da un dispositivo di rete e collegandolo? In questo caso, è importante registrare un elenco di host autorizzati a connettersi direttamente al router con i rispettivi indirizzi IP e MAC. Per le istruzioni, consultare l'articolo Configure IP Source Guard sul router serie RV34x.

Opzioni VPN

Una connessione VPN (Virtual Private Network) consente agli utenti di accedere, inviare e ricevere dati da e verso una rete privata tramite una rete pubblica o condivisa, ad esempio Internet, ma garantisce comunque una connessione sicura a un'infrastruttura di rete sottostante per proteggere la rete privata e le relative risorse.

Un tunnel VPN stabilisce una rete privata in grado di inviare i dati in modo sicuro utilizzando la crittografia e l'autenticazione. Le filiali utilizzano per lo più connessioni VPN in quanto è utile e necessario consentire ai dipendenti di accedere alla rete privata anche quando si trovano all'esterno dell'ufficio.

La VPN consente a un host remoto di agire come se si trovasse sulla stessa rete locale. Il router supporta fino a 50 tunnel. È possibile configurare una connessione VPN tra il router e un endpoint dopo che il router è stato configurato per la connessione Internet. Il client VPN dipende interamente dalle impostazioni del router VPN per poter stabilire una connessione.

Se non sei sicuro di quale VPN soddisfi al meglio le tue esigenze, consulta la panoramica e le best practice di Cisco Business VPN.

Se non hai intenzione di configurare una VPN, puoi fare clic per passare alla sezione successiva.

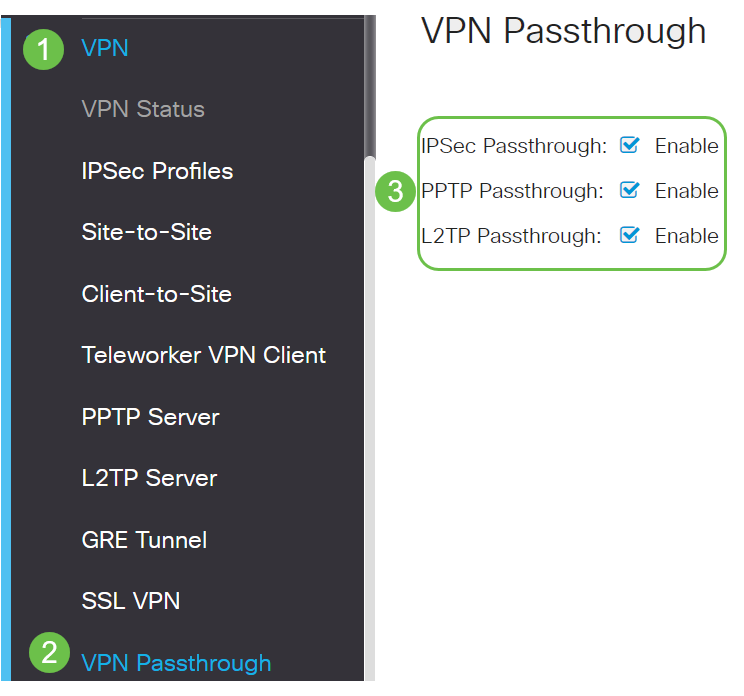

VPN PassThrough

In genere, ogni router supporta Network Address Translation (NAT) per conservare gli indirizzi IP quando si desidera supportare più client con la stessa connessione Internet. Tuttavia, il protocollo PPTP (Point-to-Point Tunneling Protocol) e la VPN IPsec (Internet Protocol Security) non supportano NAT. A questo punto entra in gioco la VPN Passthrough. Una VPN PassThrough è una funzionalità che consente al traffico VPN generato dai client VPN connessi a questo router di passare attraverso questo router e connettersi a un endpoint VPN. Il protocollo VPN PassThrough consente solo al protocollo PPTP e alla VPN IPsec di passare a Internet, che viene avviato da un client VPN, e quindi di raggiungere il gateway VPN remoto. Questa funzione si trova in genere sui router domestici che supportano NAT.

Per impostazione predefinita, IPsec, PPTP e L2TP Passthrough sono abilitati. Per visualizzare o modificare queste impostazioni, selezionare VPN > VPN PassThrough. Visualizzare o regolare in base alle esigenze.

AnyConnect VPN

L'uso di Cisco AnyConnect offre diversi vantaggi:

- Connettività sicura e persistente

- Sicurezza costante e applicazione delle policy

- Installabile da Adaptive Security Appliance (ASA) o da sistemi di distribuzione software aziendali

- Personalizzabile e traducibile

- Facile configurazione

- Supporto di IPsec (Internet Protocol Security) e SSL (Secure Sockets Layer)

- Supporto del protocollo Internet Key Exchange versione 2.0 (IKEv2.0)

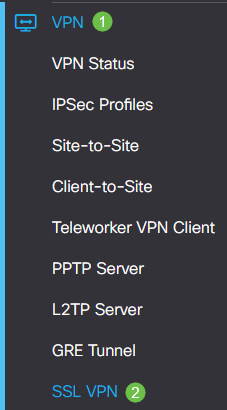

Configurazione di AnyConnect SSL VPN su RV345P

Passaggio 1

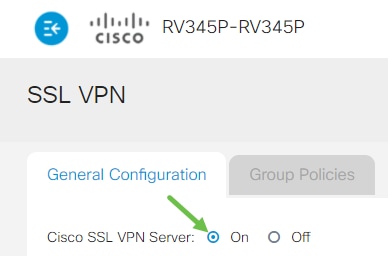

Accedere all'utility basata sul Web del router e scegliere VPN > SSL VPN.

Passaggio 2

Fare clic sul pulsante di opzione On per abilitare Cisco SSL VPN Server.

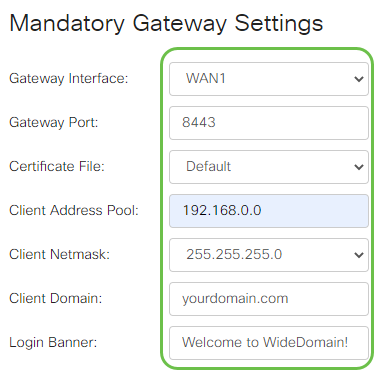

Impostazioni gateway obbligatorie

Passaggio 1

Le seguenti impostazioni di configurazione sono obbligatorie:

- Selezionare l'interfaccia del gateway dall'elenco a discesa. Questa sarà la porta che verrà utilizzata per passare il traffico attraverso i tunnel VPN SSL. Le opzioni includono: WAN1, WAN2, USB1, USB2

- Immettere il numero di porta utilizzato per il gateway VPN SSL nel campo Porta gateway, compreso tra 1 e 65535.

- Scegliere il file di certificato dall'elenco a discesa. Questo certificato autentica gli utenti che tentano di accedere alla risorsa di rete tramite i tunnel VPN SSL. L'elenco a discesa contiene un certificato predefinito e i certificati importati.

- Immettere l'indirizzo IP del pool di indirizzi client nel campo Pool di indirizzi client. Questo pool sarà l'intervallo di indirizzi IP che verranno allocati ai client VPN remoti.

- Selezionare la maschera di rete client dall'elenco a discesa.

- Immettere il nome del dominio del client nel campo Dominio client. Questo sarà il nome di dominio da inviare ai client VPN SSL.

- Immettere il testo che verrà visualizzato come banner di accesso nel campo Banner di accesso. Questo sarà il banner che verrà visualizzato ogni volta che un client accede.

Verificare che l'intervallo di indirizzi IP non si sovrapponga ad alcun indirizzo IP della rete locale.

Passaggio 2

Fare clic su Apply (Applica).

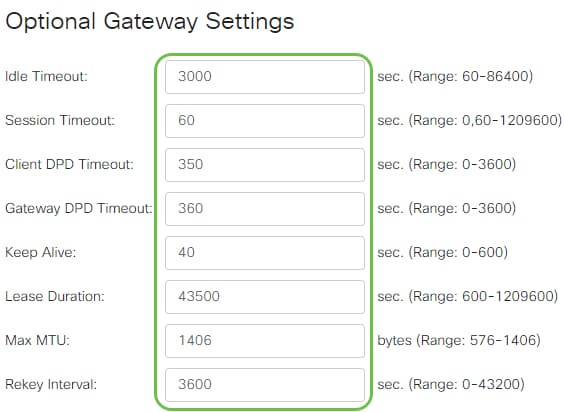

Impostazioni gateway opzionali

Passaggio 1

Le seguenti impostazioni di configurazione sono facoltative:

- Immettere un valore in secondi per il timeout di inattività compreso tra 60 e 86400. Questo valore indica il periodo di tempo durante il quale la sessione VPN SSL può rimanere inattiva.

- Immettere un valore in secondi nel campo Timeout sessione. Tempo necessario per il timeout della sessione TCP (Transmission Control Protocol) o UDP (User Datagram Protocol) dopo il tempo di inattività specificato. L'intervallo è compreso tra 60 e 1209600.

- Immettere un valore compreso tra 0 e 3600 in secondi nel campo Timeout DPD client. Questo valore specifica l'invio periodico di messaggi HELLO/ACK per controllare lo stato del tunnel VPN. Questa funzionalità deve essere abilitata su entrambe le estremità del tunnel VPN.

- Immettere un valore in secondi nel campo GatewayDPD Timeout (Timeout DPD) compreso tra 0 e 3600. Questo valore specifica l'invio periodico di messaggi HELLO/ACK per controllare lo stato del tunnel VPN. Questa funzionalità deve essere abilitata su entrambe le estremità del tunnel VPN.

- Immettere un valore in secondi nel campo Keep Alive compreso tra 0 e 600. Questa funzione assicura che il router sia sempre connesso a Internet. Tenterà di ristabilire la connessione VPN se viene interrotta.

- Immettere un valore in secondi per la durata del tunnel da connettere nel campo Durata lease. L'intervallo è compreso tra 600 e 1209600.

- Immettere le dimensioni in byte del pacchetto che può essere inviato sulla rete. L'intervallo è compreso tra 576 e 1406.

- Immettere il tempo dell'intervallo di inoltro nel campo Intervallo di reimpostazione chiavi. La funzione Rekey consente alle chiavi SSL di rinegoziare dopo la creazione della sessione. L'intervallo è compreso tra 0 e 43200.

Passaggio 2

Fare clic su Apply (Applica).

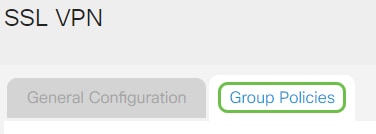

Configura Criteri di gruppo

Passaggio 1

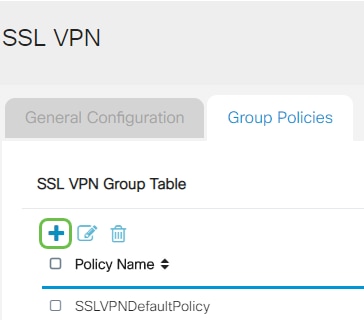

Fare clic sulla scheda Criteri di gruppo.

Passaggio 2

Per aggiungere un criterio di gruppo, fare clic sull'icona Aggiungi nella tabella Gruppo VPN SSL.

Passaggio 3

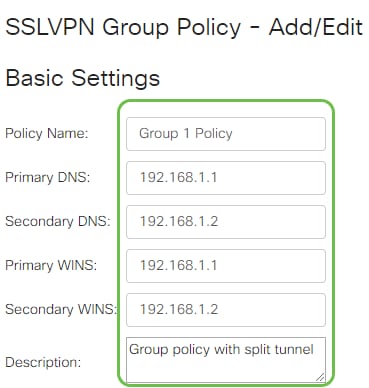

- Immettere il nome del criterio desiderato nel campo Nome criterio.

- Immettere l'indirizzo IP del DNS primario nel campo fornito. Per impostazione predefinita, questo indirizzo IP è già specificato.

- (Facoltativo) Immettere l'indirizzo IP del DNS secondario nel campo fornito. Questo fungerà da backup in caso di errore del DNS primario.

- (Facoltativo) Immettere l'indirizzo IP del server WINS primario nel campo fornito.

- (Facoltativo) Immettere l'indirizzo IP del server WINS secondario nell'apposito campo.

- (Facoltativo) Immettere una descrizione del criterio nel campo Descrizione.

Passaggio 4 (facoltativo)

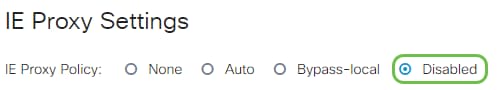

Fare clic su un pulsante di opzione per scegliere il criterio proxy IE per abilitare le impostazioni proxy di Microsoft Internet Explorer (MSIE) per stabilire il tunnel VPN. Le opzioni sono:

- Nessuno: consente al browser di non utilizzare impostazioni proxy.

- Auto - Consente al browser di rilevare automaticamente le impostazioni proxy.

- Bypass-local: consente al browser di ignorare le impostazioni proxy configurate sull'utente remoto.

- Disabled - Disattiva le impostazioni del proxy MSIE.

Passaggio 5 (facoltativo)

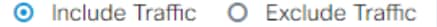

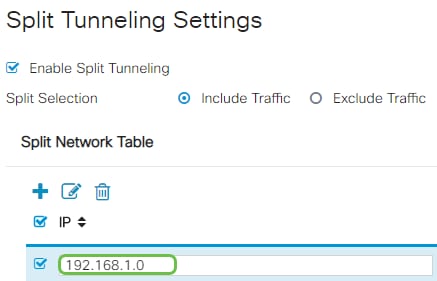

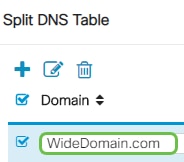

Nell'area Impostazioni tunneling ripartito, selezionare la casella di controllo Abilita tunneling ripartito per consentire l'invio del traffico Internet non crittografato direttamente a Internet. Il tunneling completo invia tutto il traffico al dispositivo terminale, dove viene instradato alle risorse di destinazione, eliminando la rete aziendale dal percorso per l'accesso al Web.

Passaggio 6 (facoltativo)

Fare clic su un pulsante di opzione per scegliere se includere o escludere il traffico quando si applica il tunneling suddiviso.

Passaggio 7

Nella tabella Dividi rete fare clic sull'icona Aggiungi per aggiungere un'eccezione Dividi rete.

Passaggio 8

Immettere l'indirizzo IP della rete nell'apposito campo.

Passaggio 9

Nella tabella DNS divisa fare clic sull'icona di aggiunta per aggiungere un'eccezione DNS divisa.

Passaggio 10

Immettere il nome del dominio nell'apposito campo e fare clic su Applica.

Per impostazione predefinita, il router è provvisto di 2 licenze AnyConnect per server. Ciò significa che, una volta ottenute le licenze per i client AnyConnect, è possibile stabilire 2 tunnel VPN contemporaneamente a qualsiasi altro router serie RV340.

In breve, il router RV345P non ha bisogno di una licenza, ma tutti i client ne avranno bisogno. Le licenze client AnyConnect consentono ai client desktop e mobili di accedere alla rete VPN in remoto.

In questa sezione viene descritto come ottenere le licenze per i client.

AnyConnect Mobility Client

Un client VPN è un software installato ed eseguito su un computer che desidera connettersi alla rete remota. Questo software client deve essere configurato con la stessa configurazione del server VPN, ad esempio l'indirizzo IP e le informazioni di autenticazione. Queste informazioni di autenticazione includono il nome utente e la chiave già condivisa che verrà utilizzata per crittografare i dati. A seconda della posizione fisica delle reti da connettere, un client VPN può anche essere un dispositivo hardware. Ciò si verifica in genere se la connessione VPN viene utilizzata per connettere due reti che si trovano in percorsi diversi.

Cisco AnyConnect Secure Mobility Client è un'applicazione software per la connessione a una VPN che funziona su diversi sistemi operativi e configurazioni hardware. Questa applicazione software consente di rendere accessibili le risorse remote di un'altra rete come se l'utente fosse connesso direttamente alla rete, ma in modo sicuro.

Dopo aver registrato e configurato il router con AnyConnect, il client può installare le licenze sul router dal pool di licenze disponibili che è stato acquistato, descritto nella sezione successiva.

Acquista licenza

È necessario acquistare una licenza dal distributore Cisco o dal partner Cisco. Quando si ordina una licenza, è necessario fornire l'ID dello Smart Account o del dominio Cisco nel formato name@domain.com.

Se non disponi di un distributore o di un partner Cisco, puoi trovarne uno qui.

Al momento della stesura del presente documento, le seguenti SKU possono essere usate per acquistare altre licenze in pacchetti da 25. Esistono altre opzioni per le licenze dei client AnyConnect, come descritto nella Guida agli ordini di Cisco AnyConnect. Tuttavia, l'ID prodotto elencato sarebbe il requisito minimo per la piena funzionalità.

Lo SKU delle licenze AnyConnect per i client è il primo a fornire le licenze per un anno e richiede l'acquisto di almeno 25 licenze. Sono inoltre disponibili altre SKU di prodotti applicabili ai router della serie RV340 con diversi livelli di abbonamento, come indicato di seguito:

- LS-AC-PLS-1Y-S1 — licenza client Cisco AnyConnect Plus per 1 anno

- LS-AC-PLS-3Y-S1 — Licenza client Cisco AnyConnect Plus di 3 anni

- LS-AC-PLS-5Y-S1: licenza client Cisco AnyConnect Plus per 5 anni

- LS-AC-PLS-P-25-S — Confezione da 25 licenze Cisco AnyConnect Plus per client perpetui

- LS-AC-PLS-P-50-S: pacchetto da 50 licenze Cisco AnyConnect Plus per client perpetui

Informazioni client

Quando il client configura uno dei seguenti collegamenti, è necessario inviarli:

- Windows: AnyConnect su un computer Windows

- Mac: installa AnyConnect su Mac.

- Desktop Ubuntu: Installazione e uso di AnyConnect sul desktop di Ubuntu

- In caso di problemi, è possibile consultare il documento sulla raccolta di informazioni per la risoluzione dei problemi di base sugli errori del client Cisco AnyConnect Secure Mobility.

Verifica della connettività VPN di AnyConnect

Passaggio 1

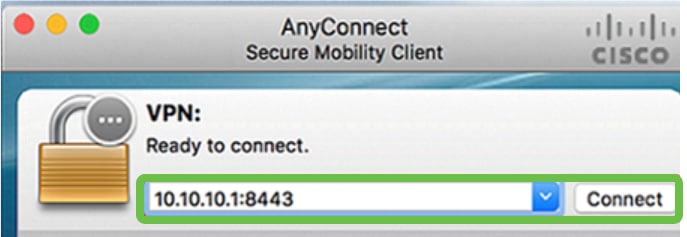

Fare clic sull'icona AnyConnect Secure Mobility Client.

Passaggio 2

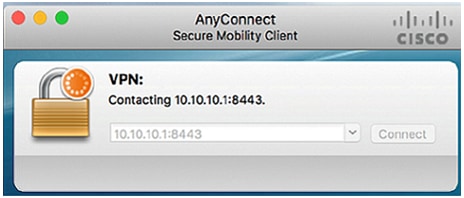

Nella finestra AnyConnect Secure Mobility Client, immettere l'indirizzo IP del gateway e il numero di porta del gateway separati da due punti (:), quindi fare clic su Connect.

Il software mostrerà ora che sta contattando la rete remota.

Passaggio 3

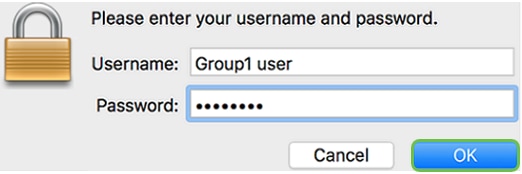

Immettere il nome utente e la password del server nei campi corrispondenti e quindi fare clic su OK.

Passaggio 4

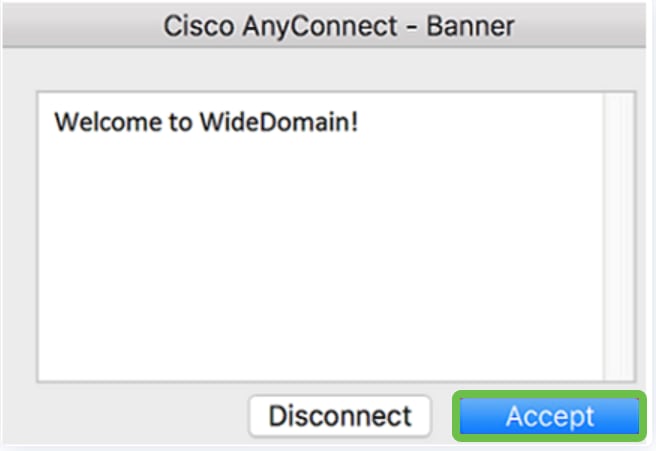

Non appena la connessione è stabilita, il banner di accesso viene visualizzato. Fare clic su Accetta.

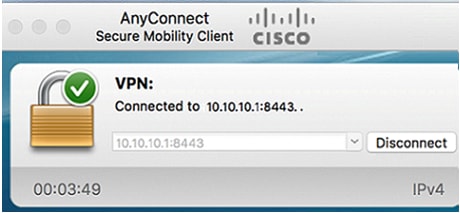

A questo punto, la finestra AnyConnect dovrebbe indicare la connessione VPN alla rete riuscita.

Se ora usi AnyConnect VPN, puoi ignorare altre opzioni VPN e passare alla sezione successiva.

Mostra VPN soft

Una VPN IPsec consente di ottenere risorse remote in modo sicuro creando un tunnel crittografato su Internet. I router della serie RV34X funzionano come server VPN IPsec e supportano il client Show Soft VPN. In questa sezione viene illustrato come configurare il router e il soft client Shrew per proteggere una connessione a una VPN.

È possibile scaricare la versione più recente del software client Shrew Soft VPN qui: https://www.shrew.net/download/vpn

Configurazione di Shrew Soft sul router serie RV345P

Inizieremo configurando la VPN da client a sito sull'RV345P.

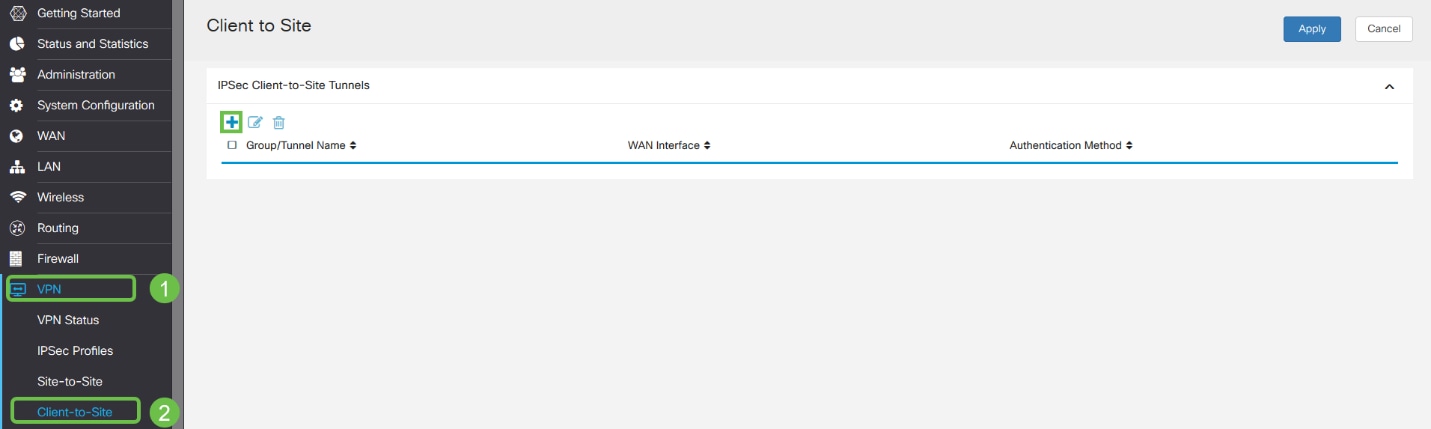

Passaggio 1

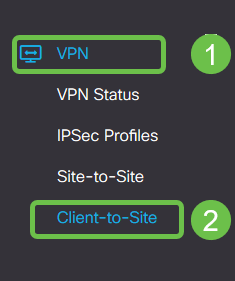

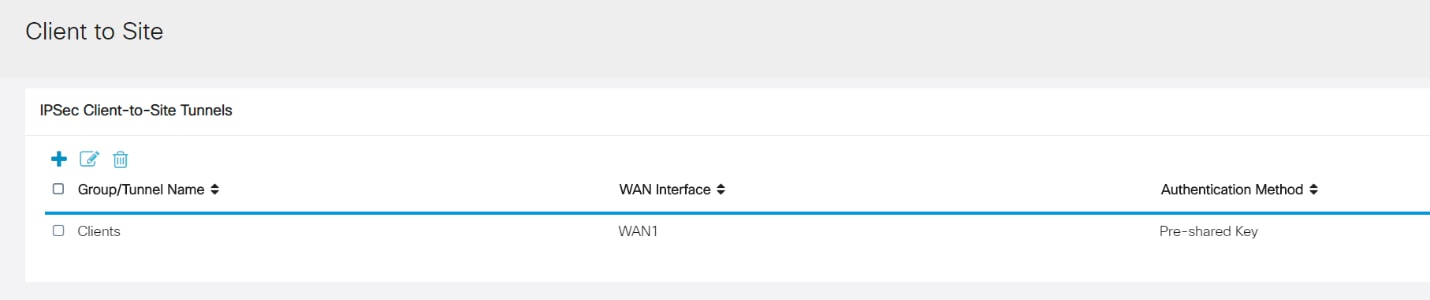

Selezionare VPN > Da client a sito.

Passaggio 2

Aggiungere un profilo VPN da client a sito.

Passaggio 3

Selezionare l'opzione Cisco VPN Client.

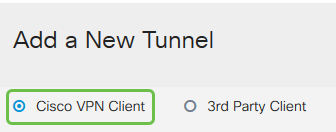

Passaggio 4

Selezionare la casella Enable (Abilita) per rendere attivo il profilo client VPN. Inoltre, configureremo il Nome gruppo, selezioneremo l'interfaccia WAN e immetteremo una Chiave già condivisa.

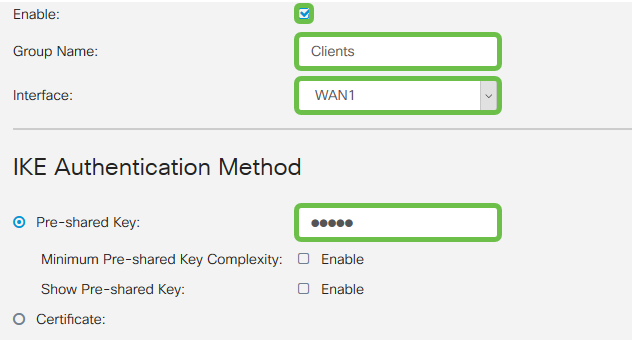

Passaggio 5

Per il momento, lasciare vuota la tabella Gruppo utenti. Questa operazione è relativa al gruppo di utenti sul router, ma non è ancora stata configurata. Verificare che la modalità sia impostata su Client. Immettere l'intervallo di pool per la LAN client. Utilizzeremo da 172.16.10.1 a 172.16.10.10.

Passaggio 6

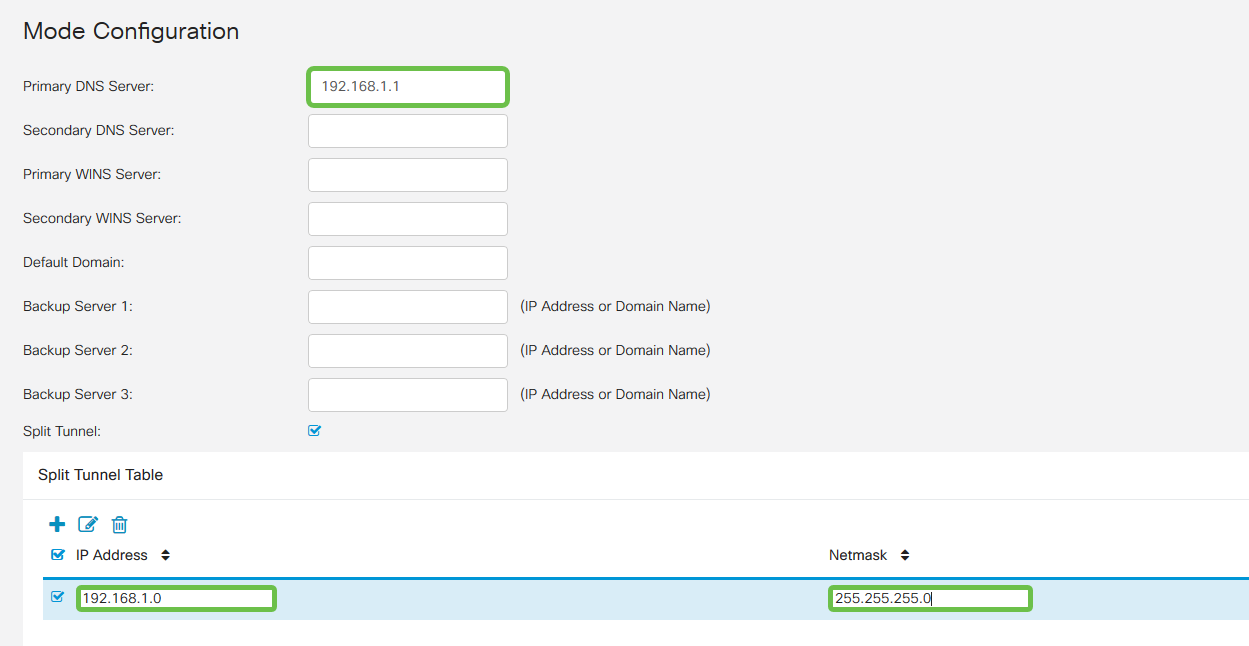

Qui è possibile configurare le impostazioni di Configurazione modalità. Ecco le impostazioni che utilizzeremo:

- Server DNS primario: Se si dispone di un server DNS interno o si desidera utilizzare un server DNS esterno, è possibile immetterlo qui. In caso contrario, per impostazione predefinita viene utilizzato l'indirizzo IP della LAN RV345P. Nell'esempio verrà utilizzata l'impostazione predefinita.

- Tunnel ripartito: selezionare per abilitare il tunneling ripartito. Questa opzione viene usata per specificare il traffico che passerà attraverso il tunnel VPN. Nel nostro esempio utilizzeremo Split Tunnel.

- Tabella tunnel diviso: immettere le reti a cui il client VPN deve avere accesso tramite la VPN. In questo esempio viene utilizzata la rete LAN RV345P.

Passaggio 7

Dopo aver fatto clic su Save, è possibile visualizzare il profilo nell'elenco dei gruppi da client a sito IPsec.

Passaggio 8

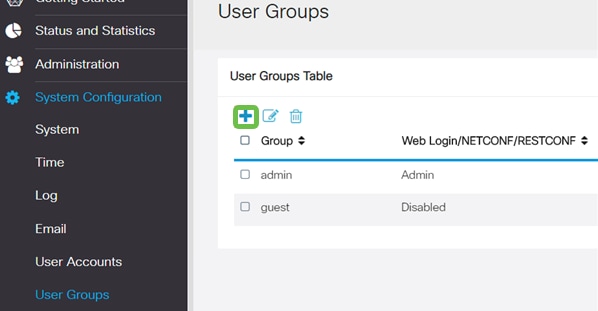

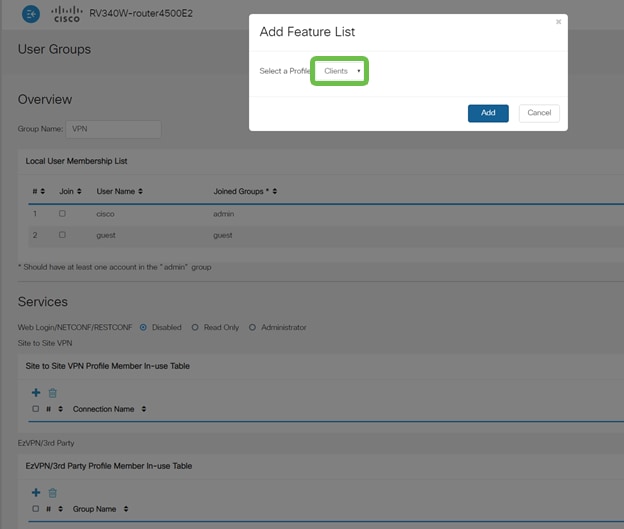

Configurare un gruppo di utenti da utilizzare per l'autenticazione degli utenti client VPN. In Configurazione di sistema > Gruppi di utenti, fare clic sull'icona con il segno più per aggiungere un gruppo di utenti.

Passaggio 9

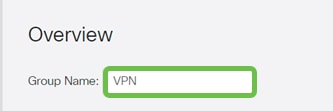

Immettere il nome di un gruppo.

Passaggio 10

In Servizi > EzVPN/terze parti, fare clic su Aggiungi per collegare questo gruppo di utenti al profilo da client a sito configurato in precedenza.

Passaggio 11

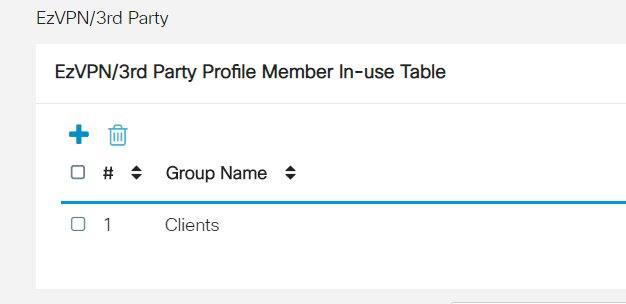

Il nome del gruppo da client a sito dovrebbe essere visualizzato nell'elenco di EzVPN/terze parti.

Passaggio 12

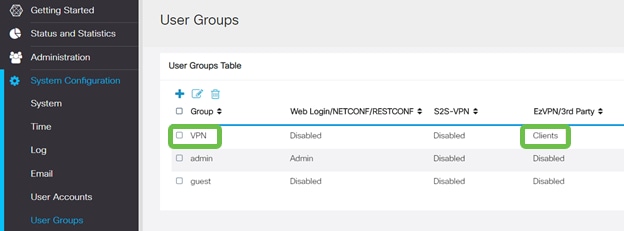

Dopo aver applicato la configurazione del gruppo di utenti, questa verrà visualizzata nell'elenco Gruppi di utenti e mostrerà che il nuovo gruppo di utenti verrà utilizzato con il profilo da client a sito creato in precedenza.

Passaggio 13

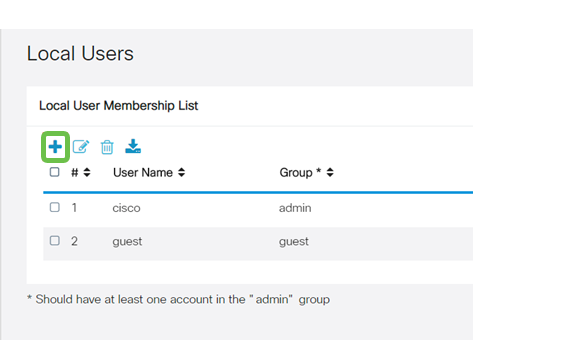

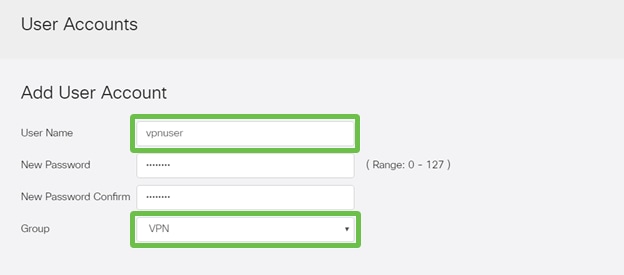

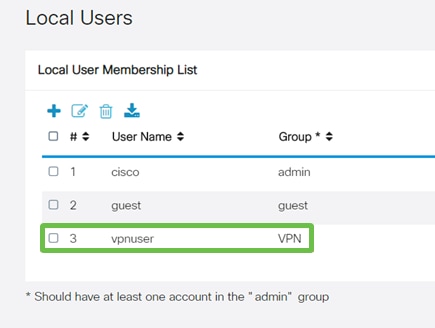

Configurare un nuovo utente in Configurazione di sistema > Account utente. Fare clic sull'icona più per creare un nuovo utente.

Passaggio 14

Immettere il nuovo nome utente insieme alla nuova password. Verificare che il gruppo sia impostato sul nuovo gruppo utenti appena configurato. Al termine, fare clic su Apply (Applica).

Passaggio 15

Il nuovo utente verrà visualizzato nell'elenco degli utenti locali.

La configurazione del router serie RV345P è completata. Successivamente, si configurerà il client Shrew Soft VPN.

Configurare il client Show Soft VPN

Attenersi alla procedura seguente.

Passaggio 1

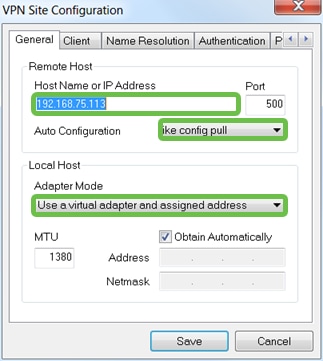

Aprire Show Soft VPN Access Manager e fare clic su Add per aggiungere un profilo. Nella finestra Configurazione sito VPN visualizzata, configurare la scheda Generale:

- Nome host o indirizzo IP: Usare l'indirizzo IP WAN (o il nome host dell'RV345P)

- Configurazione automatica: Selezionare Ike config pull

- Modalità scheda di rete: Selezionare Usa scheda virtuale e indirizzo assegnato

Passaggio 2

Configurare la scheda Client. In questo esempio sono state mantenute le impostazioni predefinite.

Passaggio 3

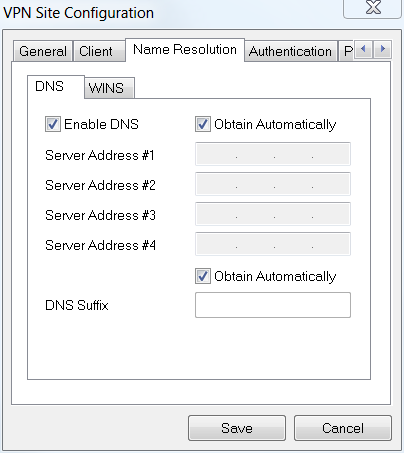

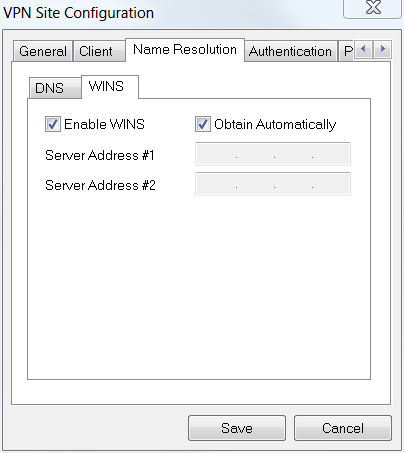

In Risoluzione nome > DNS, selezionare la casella Abilita DNS e lasciare selezionate le caselle Ottieni automaticamente.

Passaggio 4

In Risoluzione nome > scheda WINS, selezionare la casella Abilita WINS e lasciare la casella Ottieni automaticamente selezionata.

Passaggio 5

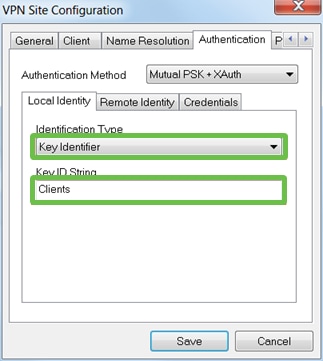

Fare clic su Autenticazione > Identità locale.

- Tipo di identificazione: Seleziona identificatore chiave

- Stringa ID chiave: Immettere il nome del gruppo configurato sull'RV345P

Passaggio 6

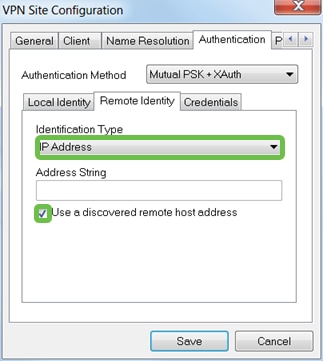

In Autenticazione > Identità Remota. In questo esempio sono state mantenute le impostazioni predefinite.

- Tipo di identificazione: Indirizzo IP

- Stringa indirizzo: <vuoto>

- Utilizzare la casella dell'indirizzo di un host remoto individuato: Controllato

Passaggio 7

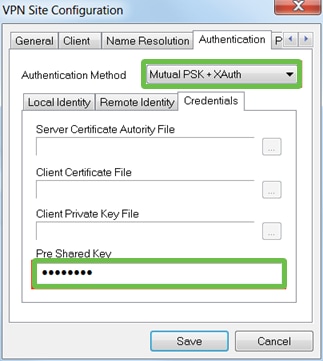

In Autenticazione > Credenziali configurare quanto segue:

- Metodo di autenticazione: Selezionare Mutual PSK + XAuth

- Chiave già condivisa: Immettere la chiave già condivisa configurata nel profilo client RV345P

Passaggio 8

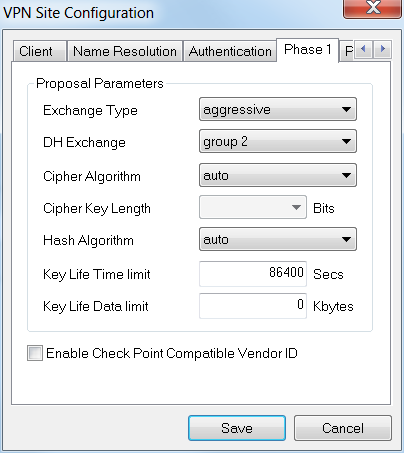

Per la scheda Fase 1. In questo esempio sono state mantenute le impostazioni predefinite:

- Tipo di scambio: aggressivo

- DH Exchange: gruppo 2

- Algoritmo di crittografia: automatico

- Algoritmo hash: automatico

Passaggio 9

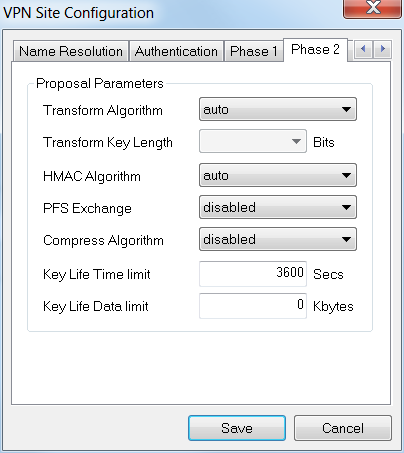

In questo esempio, i valori predefiniti per la scheda Fase 2 sono rimasti invariati.

- Algoritmo di trasformazione: automatico

- Algoritmo HMAC: automatico

- Scambio PFS: Disabilitato

- Algoritmo di compressione: disabilitato

Passaggio 10

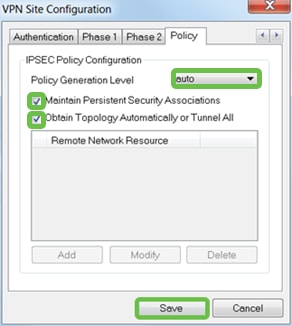

Per l'esempio della scheda Criteri sono state utilizzate le impostazioni seguenti:

- Livello generazione criterio: automatico

- Gestisci Associazioni Di Sicurezza Persistenti: Selezionato

- Ottieni topologia automaticamente o Tunnel tutto: selezionata

Poiché è stato configurato lo split-tunneling sull'RV345P, non è necessario configurarlo qui.

Al termine, fare clic su Salva.

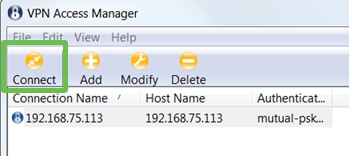

Passaggio 11

È ora possibile eseguire il test della connessione. In VPN Access Manager, evidenziare il profilo di connessione e fare clic sul pulsante Connect (Connetti).

Passaggio 12

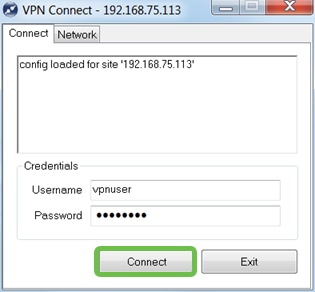

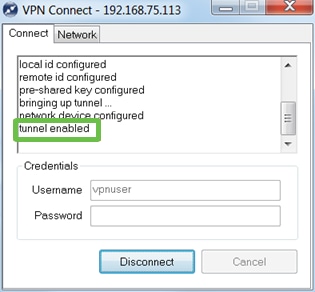

Nella finestra VPN Connect che viene visualizzata, immettere il nome utente e la password usando le credenziali per l'account utente creato sull'RV345P (passaggi 13 e 14). Al termine, fare clic su Connetti.

Passaggio 13

Verificare che il tunnel sia collegato. Il tunnel dovrebbe essere abilitato.

Altre opzioni VPN

Ci sono altre opzioni per usare una VPN. Per ulteriori informazioni, fare clic sui seguenti collegamenti:

- Uso del client VPN GreenBow per la connessione con il router serie RV34x

- Configurazione di un client VPN Teleworker sul router serie RV34x

- Configurazione di un server PPTP (Point-to-Point Tunneling Protocol) sul router serie Rv34x

- Configurazione di un profilo Internet Protocol Security (IPsec) su un router serie RV34x

- Configurazione delle impostazioni WAN L2TP sul router RV34x

- Configurazione della VPN da sito a sito sulla RV34x

Configurazioni supplementari sul router RV345P

Configurazione delle VLAN (opzionale)

Una LAN virtuale o VLAN (Virtual Local Area Network) consente di segmentare logicamente una LAN (Local Area Network) in più domini di broadcast. Quando sulla rete vengono trasmessi anche dati sensibili, la creazione di VLAN offre una maggiore sicurezza e il traffico viene quindi indirizzato a VLAN specifiche. L'uso delle VLAN inoltre può migliorare le prestazioni in quanto riduce la necessità di inviare pacchetti broadcast e multicast a destinazioni non necessarie. È possibile creare una VLAN, ma questa operazione non ha alcun effetto finché la VLAN non è collegata ad almeno una porta, in modo manuale o dinamico. Le porte devono sempre appartenere a una o più VLAN.

Per ulteriori informazioni, consultare il documento sulle best practice e sui suggerimenti per la sicurezza delle VLAN.

Se non si desidera creare le VLAN, andare alla sezione successiva.

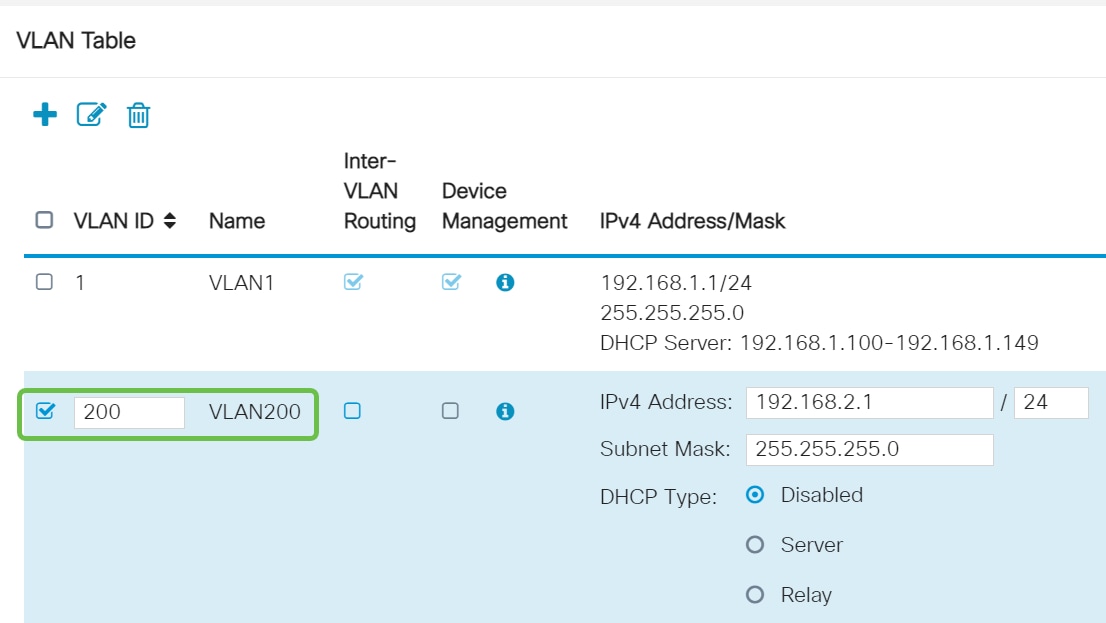

Passaggio 1

Selezionare LAN > Impostazioni VLAN.

Passaggio 2

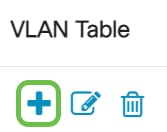

Fare clic sull'icona Add per creare una nuova VLAN.

Passaggio 3

Immettere l'ID VLAN che si desidera creare e il relativo nome. L'intervallo degli ID della VLAN è compreso tra 1 e 4093.

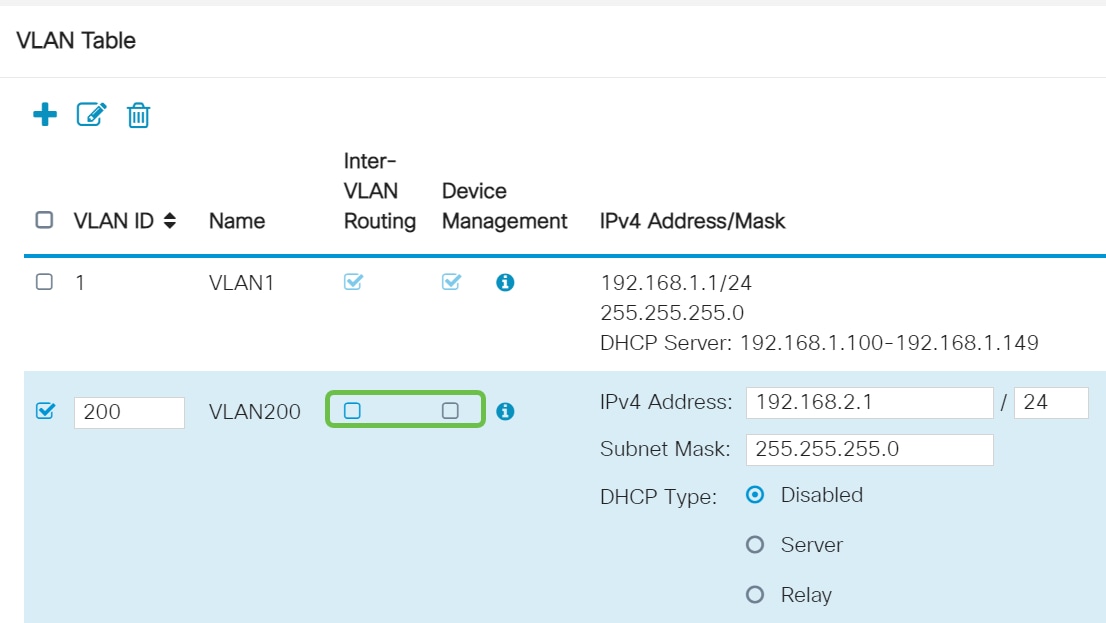

Passaggio 4

Deselezionare la casella Enabled (Abilitato) per il routing tra VLAN e la gestione dei dispositivi, se si desidera. Il routing tra VLAN viene usato per indirizzare i pacchetti da una VLAN a un'altra VLAN.

In generale, questa opzione non è consigliata per le reti guest in quanto si desidera isolare gli utenti guest e ridurre la protezione delle VLAN. In alcuni casi può essere necessario il routing tra le VLAN. In questo caso, controllare il routing tra VLAN su un router RV34x con restrizioni ACL di destinazione per configurare il traffico specifico consentito tra le VLAN.

Gestione dispositivi è il software che consente di utilizzare il browser per accedere all'interfaccia Web dell'RV345P dalla VLAN e gestire l'RV345P. Questa opzione deve essere disabilitata anche nelle reti guest.

Nell'esempio, non è stato abilitato né il routing tra VLAN né la gestione dei dispositivi per mantenere la VLAN più sicura.

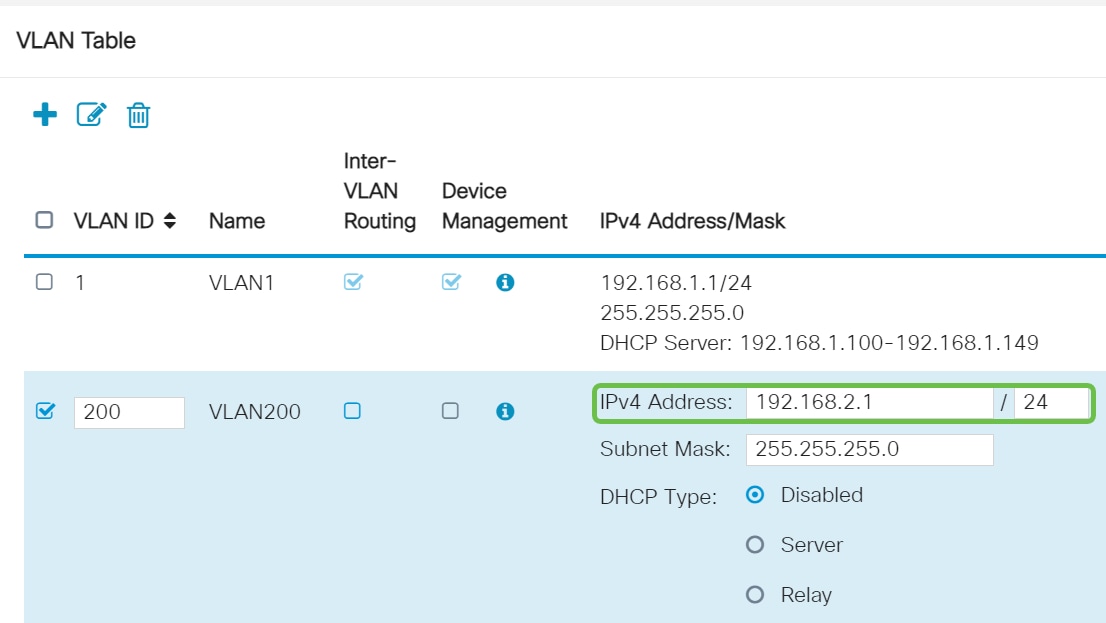

Passaggio 5

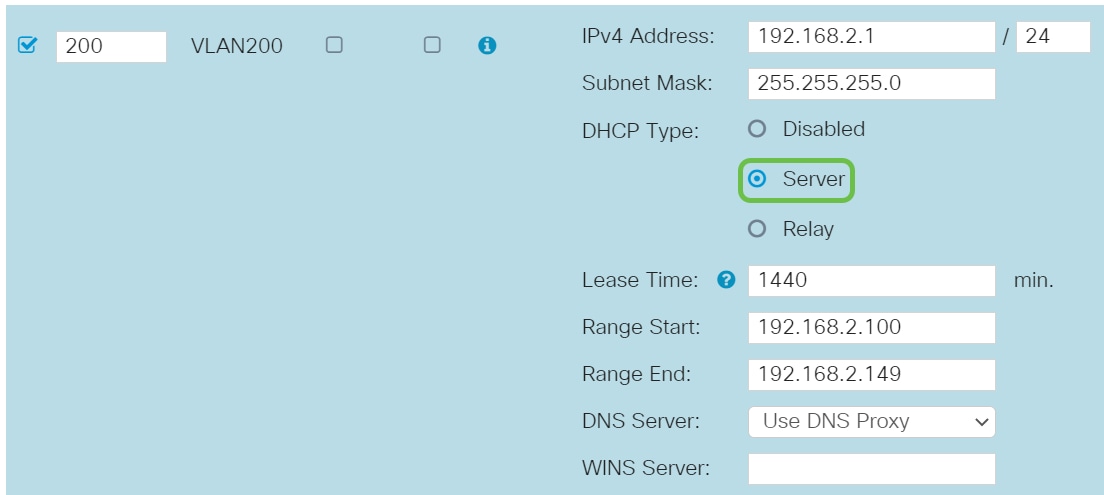

L'indirizzo IPv4 privato verrà popolato automaticamente nel campo Indirizzo IP. È possibile modificare questa impostazione se lo si desidera. Nell'esempio, la subnet ha 192.168.2.100-192.168.2.149 indirizzi IP disponibili per DHCP. 192.168.2.1-192.168.2.99 e 192.168.2.150-192.168.2.254 sono disponibili per gli indirizzi IP statici.

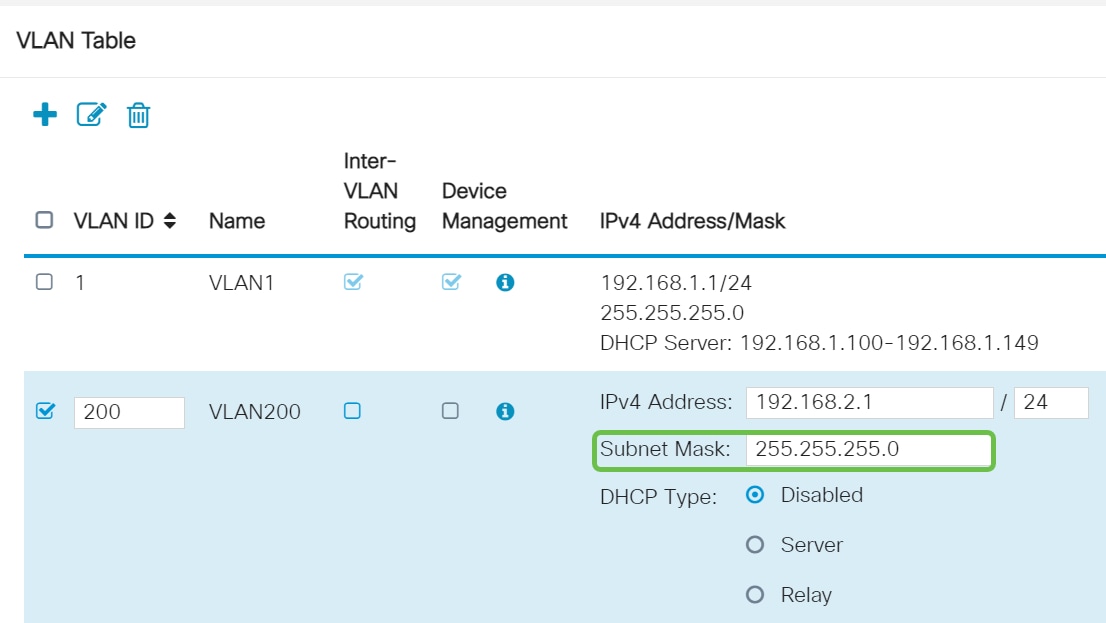

Passaggio 6

La subnet mask in Subnet Mask verrà popolata automaticamente. Se si apportano modifiche, il campo verrà regolato automaticamente.

Per questa dimostrazione, la subnet mask rimarrà impostata su 255.255.255.0 o su /24.

Passaggio 7

Selezionare un tipo DHCP (Dynamic Host Configuration Protocol). Le opzioni seguenti sono:

Disabled: disabilita il server IPv4 DHCP sulla VLAN. Questa operazione è consigliata in un ambiente di test. In questo scenario, tutti gli indirizzi IP dovranno essere configurati manualmente e tutte le comunicazioni interne.

Server - Opzione utilizzata con maggiore frequenza.

- Durata lease: immettere un valore temporale compreso tra 5 e 43.200 minuti. L'impostazione predefinita è 1440 minuti, ovvero 24 ore.

- Inizio intervallo e Fine intervallo: immettere l'inizio e la fine dell'intervallo di indirizzi IP che è possibile assegnare dinamicamente.

- Server DNS: selezionare questa opzione per utilizzare il server DNS come proxy o dall'elenco a discesa ISP.

- Server WINS - Immettere il nome del server WINS.

- Opzioni DHCP:

- Opzione 6 - Immettere l'indirizzo IP del server TFTP.

- Opzione 150: immettere l'indirizzo IP di un elenco di server TFTP.

- Opzione 67 - Immettere il nome del file di configurazione.

- Relay - Immettere l'indirizzo IPv4 del server DHCP remoto per configurare l'agente di inoltro DHCP. Si tratta di una configurazione più avanzata.

Passaggio 8

Fare clic su Apply (Applica) per creare la nuova VLAN.

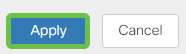

Assegnazione delle VLAN alle porte (facoltativo)

Sull'RV345P è possibile configurare 16 VLAN, con una VLAN per la WAN (Wide Area Network). Le VLAN che non sono su una porta devono essere escluse. In questo modo, il traffico su questa porta viene mantenuto esclusivamente per le VLAN/VLAN specificamente assegnate dall'utente. È considerata una buona pratica.

Le porte possono essere impostate come porte di accesso o porte trunk:

- Porta di accesso: assegnata una VLAN. Vengono passati frame senza tag.

- Porta trunk: può trasportare più di una VLAN. 802.1q. il trunking consente di rimuovere il tag da una VLAN nativa. Le VLAN che non si desidera includere nel trunk devono essere escluse.

A una VLAN è stata assegnata una porta propria:

- Considerata una porta di accesso.

- La VLAN assegnata a questa porta deve essere etichettata come Untagged.

- Tutte le altre VLAN devono essere etichettate come Escluse per quella porta.

Due o più VLAN che condividono una porta:

- Considerata una porta trunk.

- Una delle VLAN può essere etichettata come Senza tag.

- Le altre VLAN che fanno parte della porta trunk devono essere contrassegnate con tag.

- Le VLAN che non fanno parte della porta trunk devono essere etichettate come Escluse per quella porta.

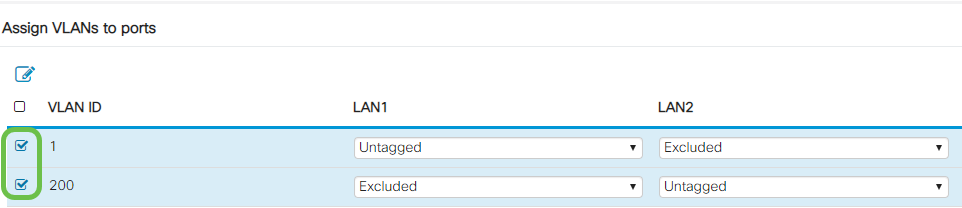

Passaggio 1

Selezionare gli ID VLAN da modificare.

Nell'esempio, sono state selezionate la VLAN 1 e la VLAN 200.

Passaggio 2

Fare clic su Edit per assegnare una VLAN a una porta LAN e specificare ciascuna impostazione come Tagged, Untagged o Excluded.

Nell'esempio, alla VLAN1 è stato assegnato il valore Untagged per la VLAN 1 e il valore Excluded per la VLAN 200. Alla VLAN 2 è stata assegnata la VLAN 1 come Esclusa e la VLAN 200 come Senza tag.

Passaggio 3

Fare clic su Apply (Applica) per salvare la configurazione.

La creazione di una nuova VLAN e la configurazione delle VLAN sulle porte della RV345P sono state completate. Ripetere la procedura per creare le altre VLAN. Ad esempio, la VLAN300 verrebbe creata per il reparto Marketing con una subnet di 192.168.3.x e la VLAN400 per il reparto Accounting con una subnet di 192.168.4.x.

Aggiunta di un indirizzo IP statico (facoltativo)

Se si desidera che un determinato dispositivo sia raggiungibile da altre VLAN, è possibile assegnare a tale dispositivo un indirizzo IP locale statico e creare una regola di accesso per renderlo accessibile. Questa procedura funziona solo se è abilitato il routing tra VLAN. Ci sono altre situazioni in cui un indirizzo IP statico può essere utile. Per ulteriori informazioni sull'impostazione di indirizzi IP statici, vedere Procedure consigliate per l'impostazione di indirizzi IP statici su hardware aziendale Cisco.

Se non occorre aggiungere un indirizzo IP statico, passare alla sezione successiva di questo articolo.

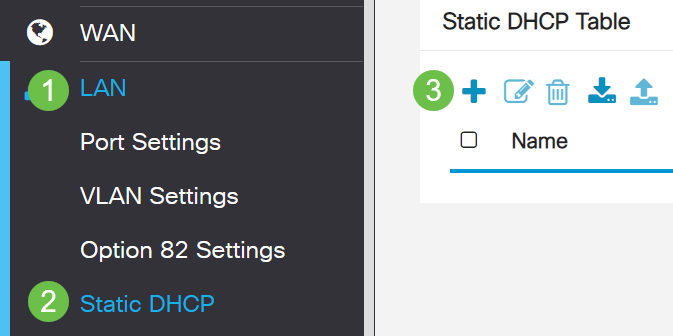

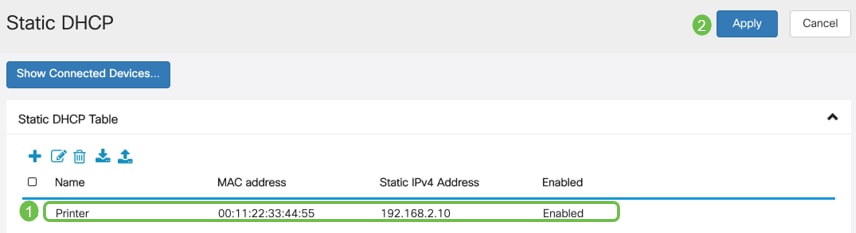

Passaggio 1

Selezionare LAN > DHCP statico. Fare clic sull'icona più.

Passaggio 2

Aggiungere le informazioni DHCP statiche per il dispositivo. In questo esempio, la periferica è una stampante.

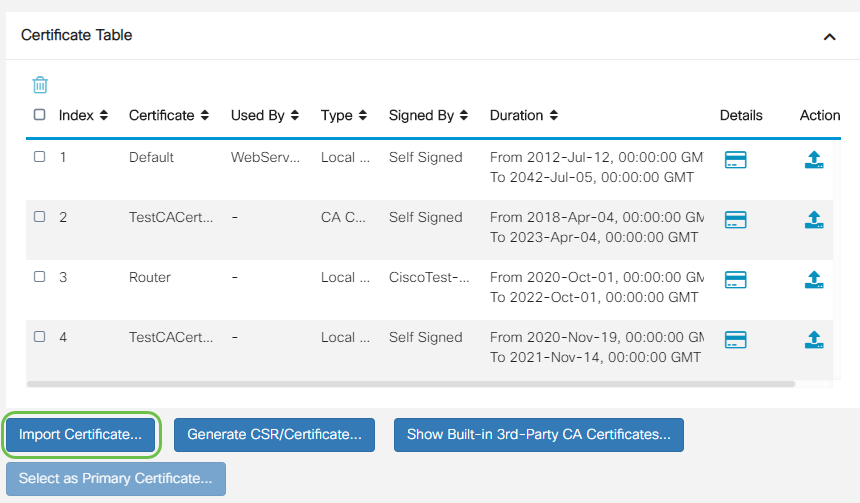

Gestione dei certificati (facoltativo)

Un certificato digitale certifica la proprietà di una chiave pubblica da parte del soggetto specificato del certificato. In questo modo le relying party possono dipendere da firme o asserzioni effettuate dalla chiave privata corrispondente alla chiave pubblica certificata. Un router può generare un certificato autofirmato, ovvero un certificato creato da un amministratore di rete. Può inoltre inviare richieste alle Autorità di certificazione (CA) per richiedere un certificato di identità digitale. È importante disporre di certificati legittimi provenienti da applicazioni di terze parti.

Per l'autenticazione viene utilizzata un'Autorità di certificazione (CA). I certificati possono essere acquistati da diversi siti di terze parti. È un modo ufficiale per dimostrare che il tuo sito è sicuro. Essenzialmente, la CA è una fonte attendibile che verifica che l'azienda sia legittima e che possa essere considerata attendibile. A seconda delle esigenze, un certificato a un costo minimo. L'utente viene estratto dall'autorità di certificazione e, una volta verificate le informazioni, il certificato verrà rilasciato all'utente. Il certificato può essere scaricato come file nel computer. È quindi possibile accedere al router (o al server VPN) e caricarlo in tale posizione.

Genera CSR/certificato

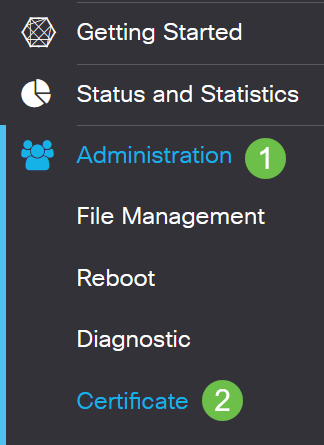

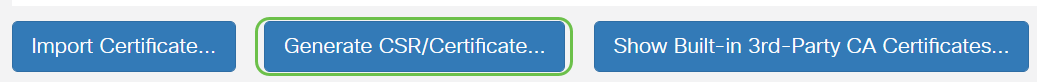

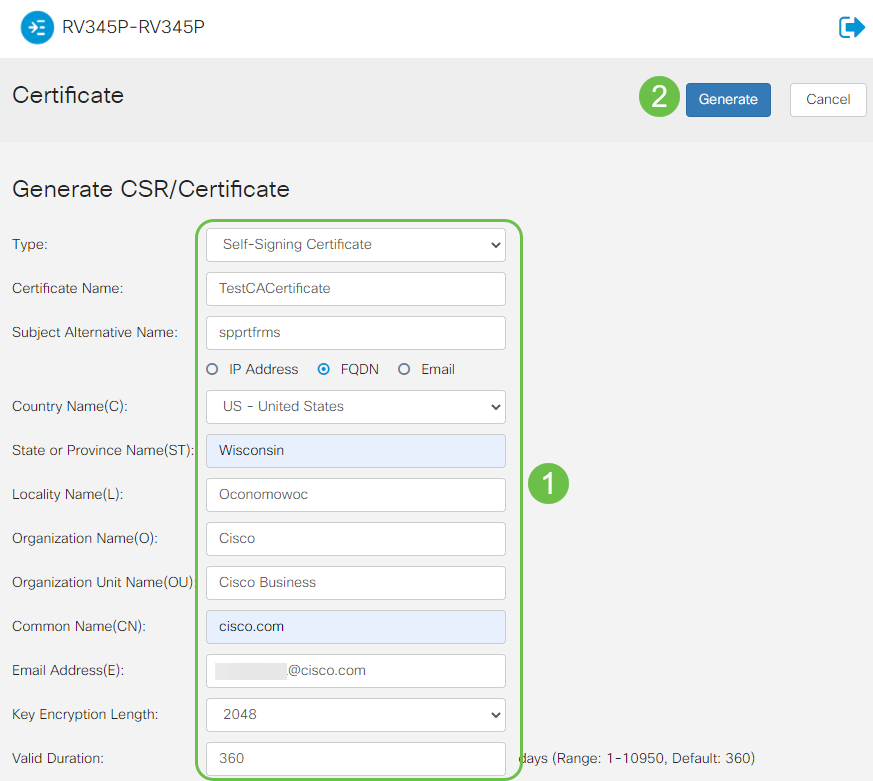

Passaggio 1

Accedere all'utility basata sul Web del router e scegliere Amministrazione > Certificato.

Passaggio 2

Fare clic su Genera CSR/Certificato. Verrà visualizzata la pagina Genera CSR/certificato.

Passaggio 3

Compilare le caselle con quanto segue:

- Scegliere il tipo di certificato appropriato

- Certificato autofirmato: certificato SSL (Secure Socket Layer) firmato dal proprio creatore. Il certificato è meno attendibile, in quanto non può essere annullato se la chiave privata è compromessa da un utente non autorizzato.

- Richiesta di firma certificata - Infrastruttura a chiave pubblica (PKI) inviata all'autorità di certificazione per richiedere un certificato di identità digitale. È più sicuro della firma automatica in quanto la chiave privata viene mantenuta segreta.

- Immettere un nome per il certificato nel campo Nome certificato per identificare la richiesta. Il campo non può essere vuoto né contenere spazi e caratteri speciali.

- (Facoltativo) Nell'area Nome alternativo soggetto fare clic su un pulsante di opzione. Le opzioni sono:

- Indirizzo IP — Immettere un indirizzo IP (Internet Protocol)

- FQDN — immettere un nome di dominio completo (FQDN)

- Email - Inserisci un indirizzo email

- Nel campo Nome alternativo soggetto immettere il nome di dominio completo.

- Dall'elenco a discesa Country Name (Nome paese), selezionare il paese in cui l'organizzazione è legalmente registrata.

- Inserire il nome o l'abbreviazione dello stato, della provincia, della regione o del territorio in cui si trova l'organizzazione nel campo Nome stato o provincia (ST).

- Nel campo Nome località immettere il nome della località o della città in cui è registrata l'organizzazione.

- Immettere un nome con il quale l'azienda è legalmente registrata. Se ci si iscrive come piccola impresa o come proprietario unico, immettere il nome del richiedente del certificato nel campo Nome organizzazione. Non è possibile utilizzare caratteri speciali.

- Inserire un nome nel campo Nome unità organizzazione per distinguere tra le divisioni all'interno di un'organizzazione.

- Immettere un nome nel campo Nome comune. Questo nome deve essere il nome di dominio completo del sito Web per il quale si utilizza il certificato.

- Immettere l'indirizzo di posta elettronica della persona che desidera generare il certificato.

- Dall'elenco a discesa Lunghezza crittografia chiave, scegliere la lunghezza della chiave. Le opzioni sono 512, 1024 e 2048. Maggiore è la lunghezza della chiave, più sicuro sarà il certificato.

- Nel campo Durata valida immettere il numero di giorni di validità del certificato. Il valore predefinito è 360.

- Fare clic su Genera.

A questo punto, è necessario creare un certificato sul router RV345P.

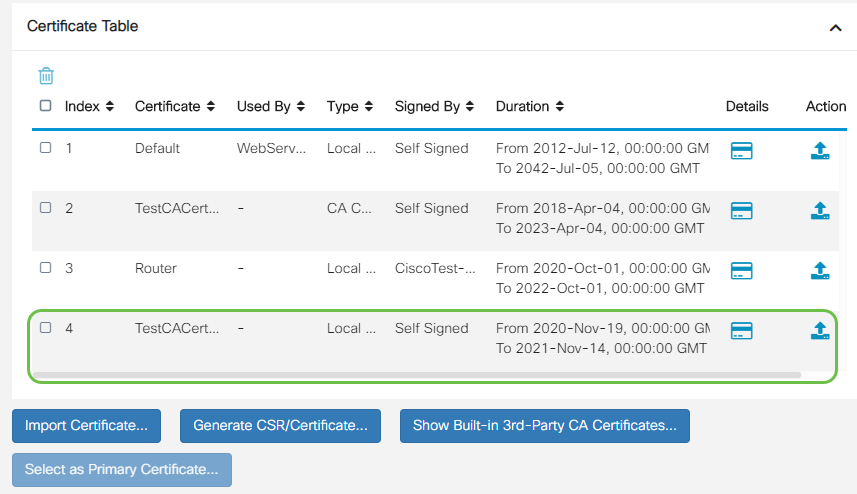

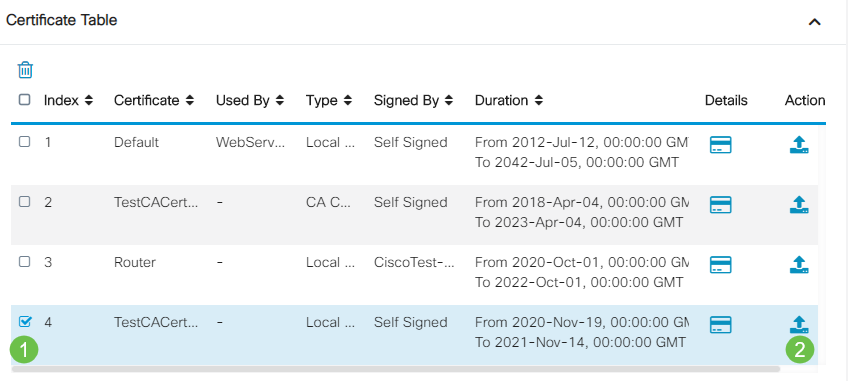

Esporta certificato

Passaggio 1

Nella tabella Certificati selezionare la casella di controllo del certificato che si desidera esportare e fare clic sull'icona Esporta.

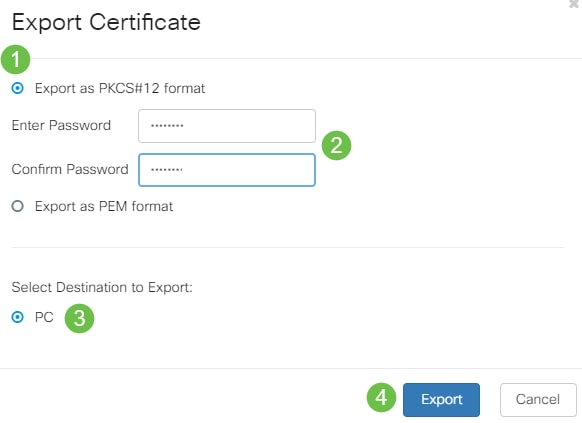

Passaggio 2

- Fare clic su un formato per esportare il certificato. Le opzioni sono:

- PKCS #12 — Public Key Cryptography Standards (PKCS) #12 è un certificato esportato con estensione .p12. Per crittografare il file e proteggerlo durante l'esportazione, l'importazione e l'eliminazione è necessaria una password.

- PEM — Privacy Enhanced Mail (PEM) è spesso utilizzato per i server Web per la loro capacità di essere facilmente tradotti in dati leggibili utilizzando un semplice editor di testo come il Blocco note.

- Se si sceglie PEM, fare clic su Esporta.

- Immettere una password per proteggere il file da esportare nel campo Immettere password.

- Immettere nuovamente la password nel campo Conferma password.

- Nell'area Seleziona destinazione è stato scelto PC, l'unica opzione attualmente disponibile.

- Fare clic su Esporta.

Passaggio 3

Sotto il pulsante Download viene visualizzato un messaggio che indica che il download è riuscito. Verrà avviato il download di un file nel browser. Fare clic su OK.

A questo punto, il certificato sul router serie RV345P dovrebbe essere stato esportato correttamente.

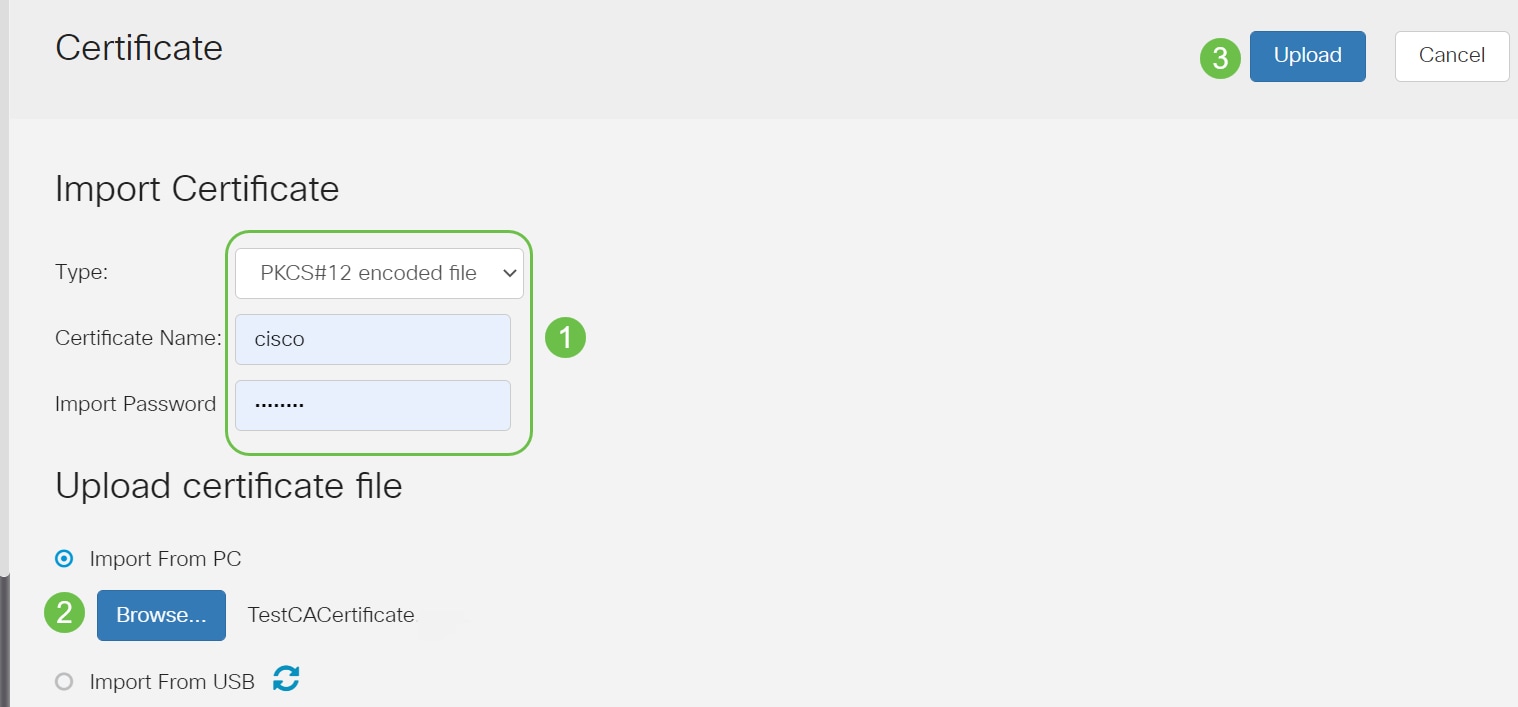

Importa certificato

Passaggio 1

Fare clic su Importa certificato....

Passaggio 2

- Selezionare dall'elenco a discesa il tipo di certificato da importare. Le opzioni sono:

- Certificato locale — Un certificato generato sul router.

- Certificato CA - Certificato certificato da un'autorità di terze parti attendibile che ha confermato l'accuratezza delle informazioni contenute nel certificato.

- File codificato PKCS #12 — PKCS (Public Key Cryptography Standards) #12 è un formato di archiviazione di un certificato server.

- Immettere un nome per il certificato nel campo Nome certificato.

- Se è stato scelto PKCS #12, immettere una password per il file nel campo Password importazione. In caso contrario, andare al passaggio 3.

- Fare clic su un'origine per importare il certificato. Le opzioni sono:

- Importa da PC

- Importa da USB

- Se il router non rileva un'unità USB, l'opzione Importa da USB non è disponibile.

- Se si sceglie Importa da USB e il dispositivo USB non viene riconosciuto dal router, fare clic su Aggiorna.

- Fare clic sul pulsante Scegli file e scegliere il file appropriato.

- Fare clic su Upload.

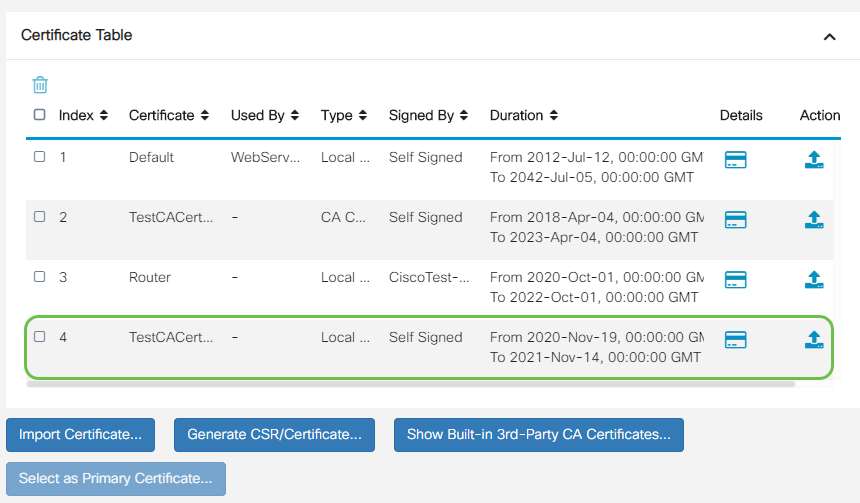

Se l'operazione ha esito positivo, verrà visualizzata automaticamente la pagina principale del certificato. Nella tabella dei certificati verrà inserito il certificato importato di recente.

A questo punto, è possibile importare un certificato sul router RV345P.

Configurazione di una rete mobile con un dongle e un router serie RV345P (opzionale)

È possibile configurare una rete mobile di backup utilizzando un dongle e il router RV345P. In questo caso, leggere Configurare una rete mobile con un dongle e un router serie RV34x.

Congratulazioni, avete completato la configurazione del router RV345P! A questo punto, è possibile configurare i dispositivi Cisco Business Wireless.

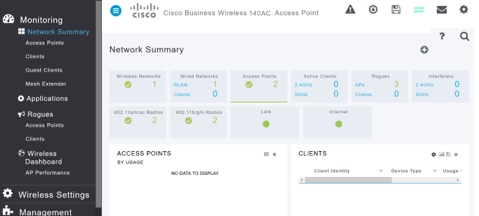

Configurazione di CBW140AC

CBW140AC

Innanzitutto, collegare un cavo Ethernet dalla porta PoE del CBW140AC a una porta PoE dell'RV345P. Le prime 4 porte dell'RV345P possono fornire PoE, quindi è possibile utilizzare qualsiasi porta.

Controllare lo stato delle spie. L'avvio del punto di accesso richiede circa 10 minuti. Il LED lampeggerà in verde a più tonalità, alternando rapidamente verde, rosso e giallo prima di tornare verde. Possono esserci piccole variazioni nell'intensità del colore dei LED e nella tonalità da un'unità all'altra. Quando la spia LED lampeggia in verde, procedere al passaggio successivo.

La porta uplink PoE Ethernet sull'access point primario può essere utilizzata SOLO per fornire un uplink alla LAN e NON per collegarsi ad altri dispositivi primari compatibili o di estensione mesh.

Se il punto di accesso non è nuovo, assicurarsi che sia ripristinato alle impostazioni predefinite di fabbrica per il SSID Cisco Business-Setup da visualizzare nelle opzioni Wi-Fi. Per assistenza, vedere Come riavviare e ripristinare le impostazioni predefinite sui router RV345x.

Configurazione del punto di accesso wireless primario 140AC sull'interfaccia utente Web

È possibile configurare il punto di accesso utilizzando l'applicazione mobile o l'interfaccia utente Web. In questo articolo viene utilizzata l'interfaccia utente Web per l'installazione, che offre più opzioni di configurazione ma è un po' più complicata. Se si desidera utilizzare l'applicazione mobile per le sezioni successive, fare clic su per accedere alle istruzioni dell'applicazione mobile.

In caso di problemi di connessione, fare riferimento alla sezione Suggerimenti per la risoluzione dei problemi wireless di questo articolo.

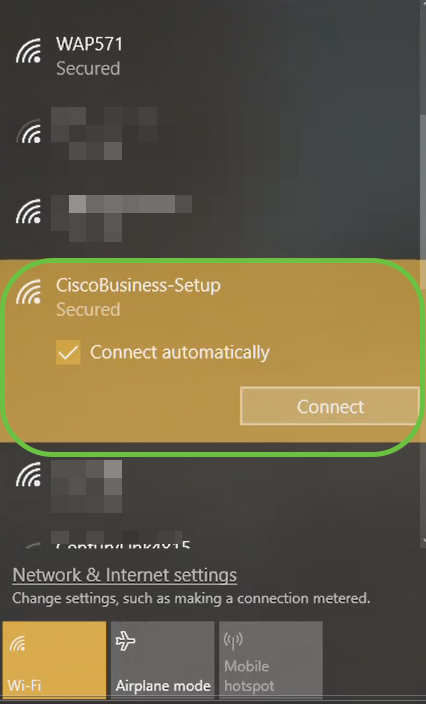

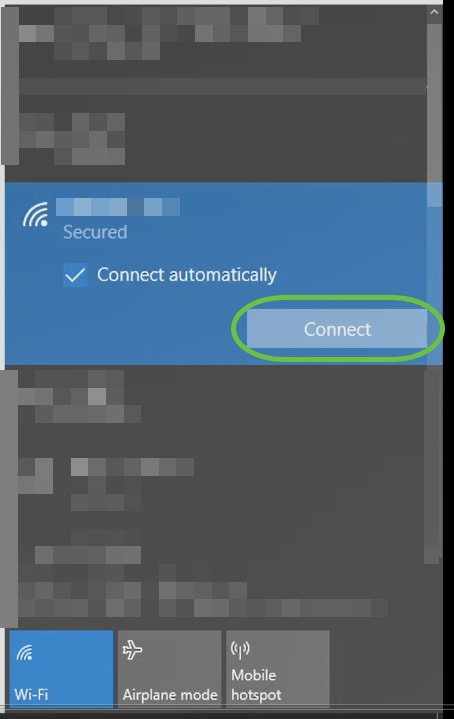

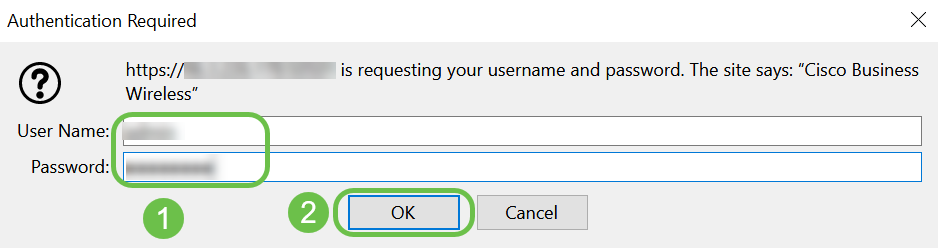

Passaggio 1

Sul PC, fare clic sull'icona Wi-Fi e scegliere Cisco Business-Setup rete wireless. Fare clic su Connetti.

Se il punto di accesso non è nuovo, assicurarsi che sia ripristinato alle impostazioni predefinite di fabbrica per il SSID Cisco Business-Setup da visualizzare nelle opzioni Wi-Fi.

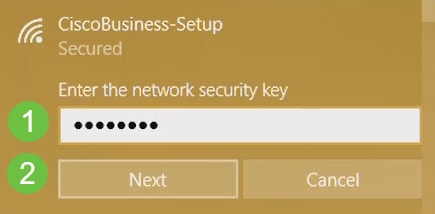

Passaggio 2

Immettere la passphrase cisco123 e fare clic su Avanti.

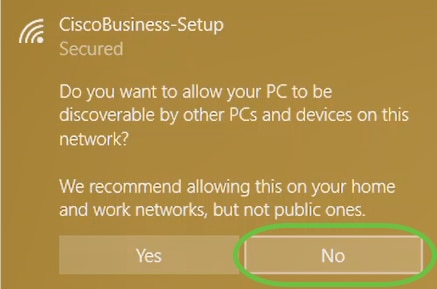

Passaggio 3

Viene visualizzata la seguente schermata. Poiché è possibile configurare un solo dispositivo alla volta, fare clic su No.

È possibile connettere un solo dispositivo all'SSID Cisco Business-Setup. Se un secondo dispositivo tenta di connettersi, non sarà in grado di connettersi. Se non è possibile connettersi all'SSID ed è stata convalidata la password, è possibile che la connessione sia stata stabilita da un'altra periferica. Riavviare il punto di accesso e riprovare.

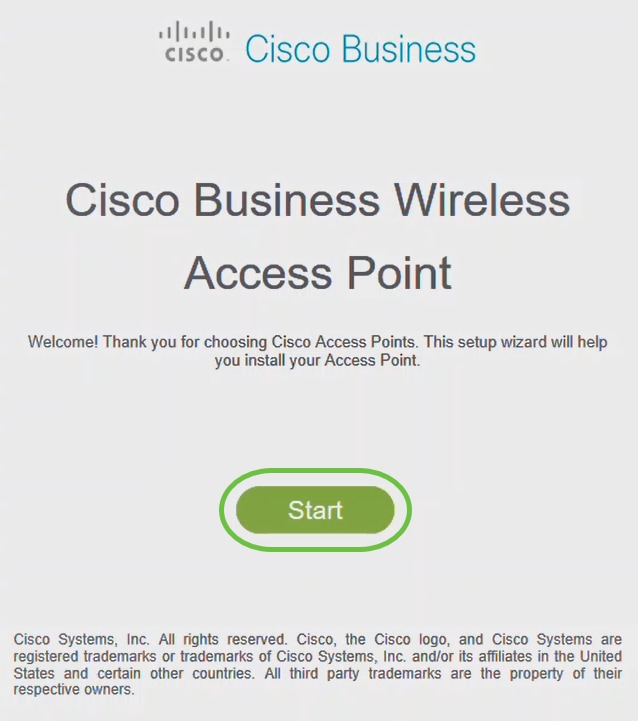

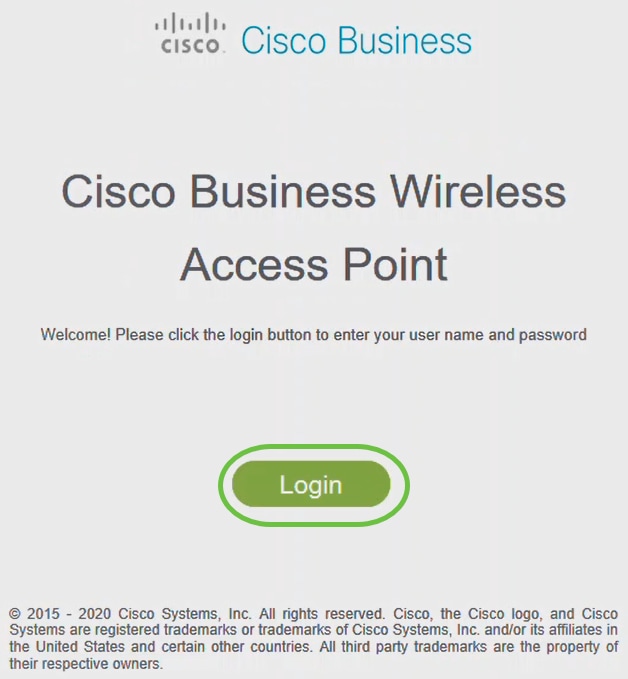

Passaggio 4

Una volta connesso, il browser Web deve reindirizzare automaticamente alla procedura guidata CBW AP setup. In caso contrario, aprire un browser Web, ad esempio Internet Explorer, Firefox, Chrome o Safari. Nella barra degli indirizzi, digitare http://ciscobusiness.cisco e premere Invio. Fare clic su Start nella pagina Web.

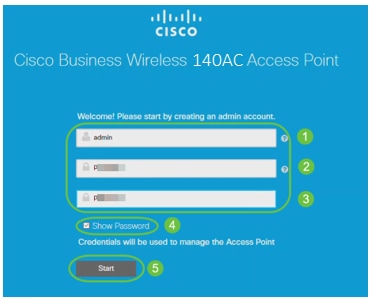

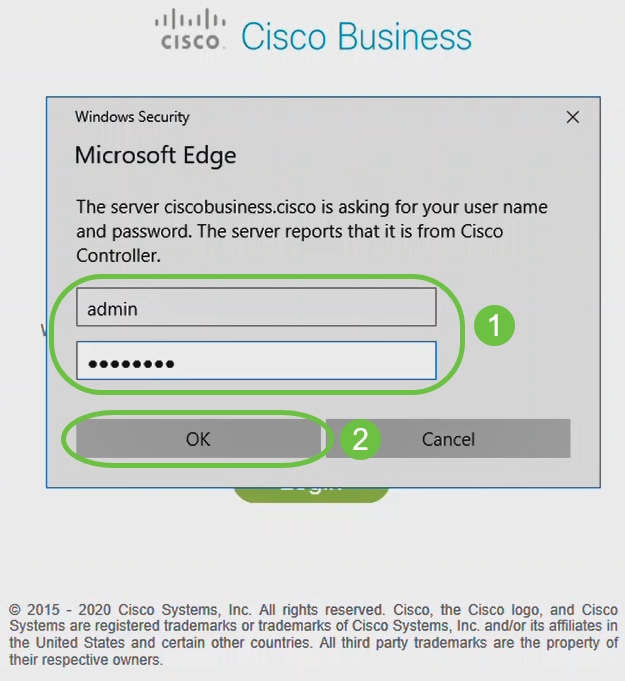

Passaggio 5

Creare un account admin immettendo quanto segue:

- Nome utente amministratore (massimo 24 caratteri)

- Password amministratore

- Conferma password amministratore

È possibile scegliere di visualizzare la password selezionando la casella di controllo accanto a Mostra password. Fare clic su Start.

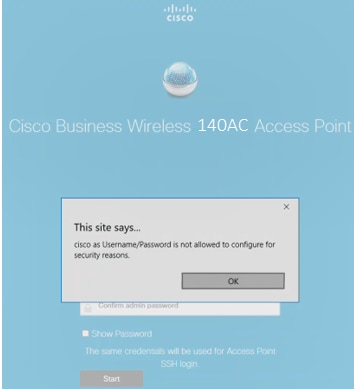

Non utilizzare cisco o sue varianti nei campi del nome utente o della password. In caso contrario, verrà visualizzato un messaggio di errore come illustrato di seguito.

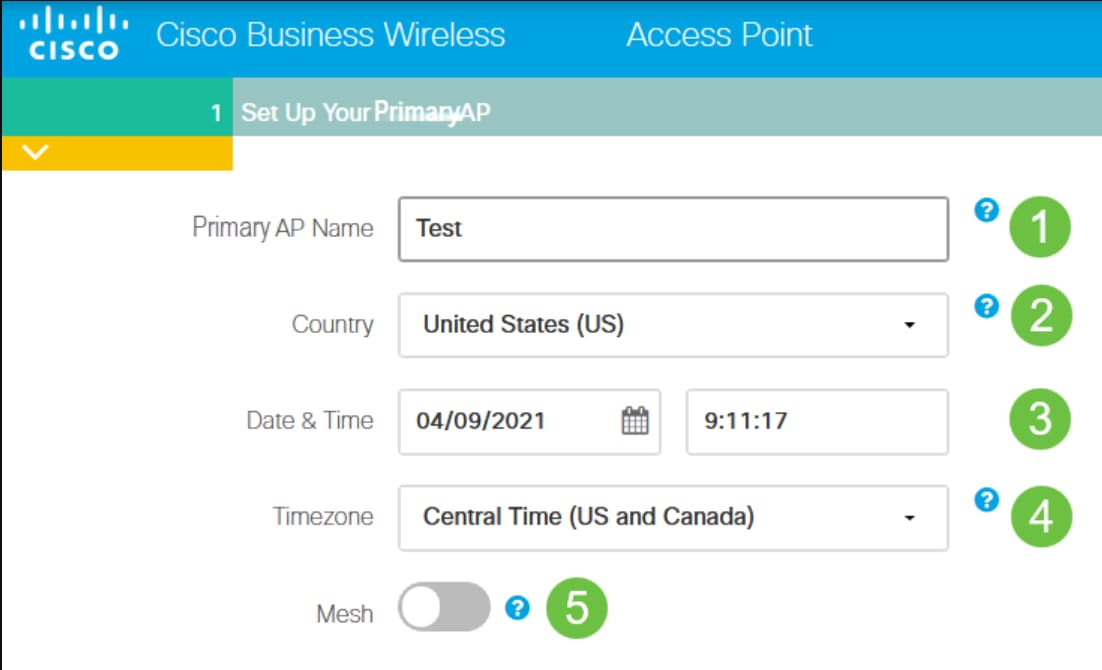

Passaggio 6

Impostare l'access point principale immettendo quanto segue:

- Nome AP primario

- Paese

- Data e ora

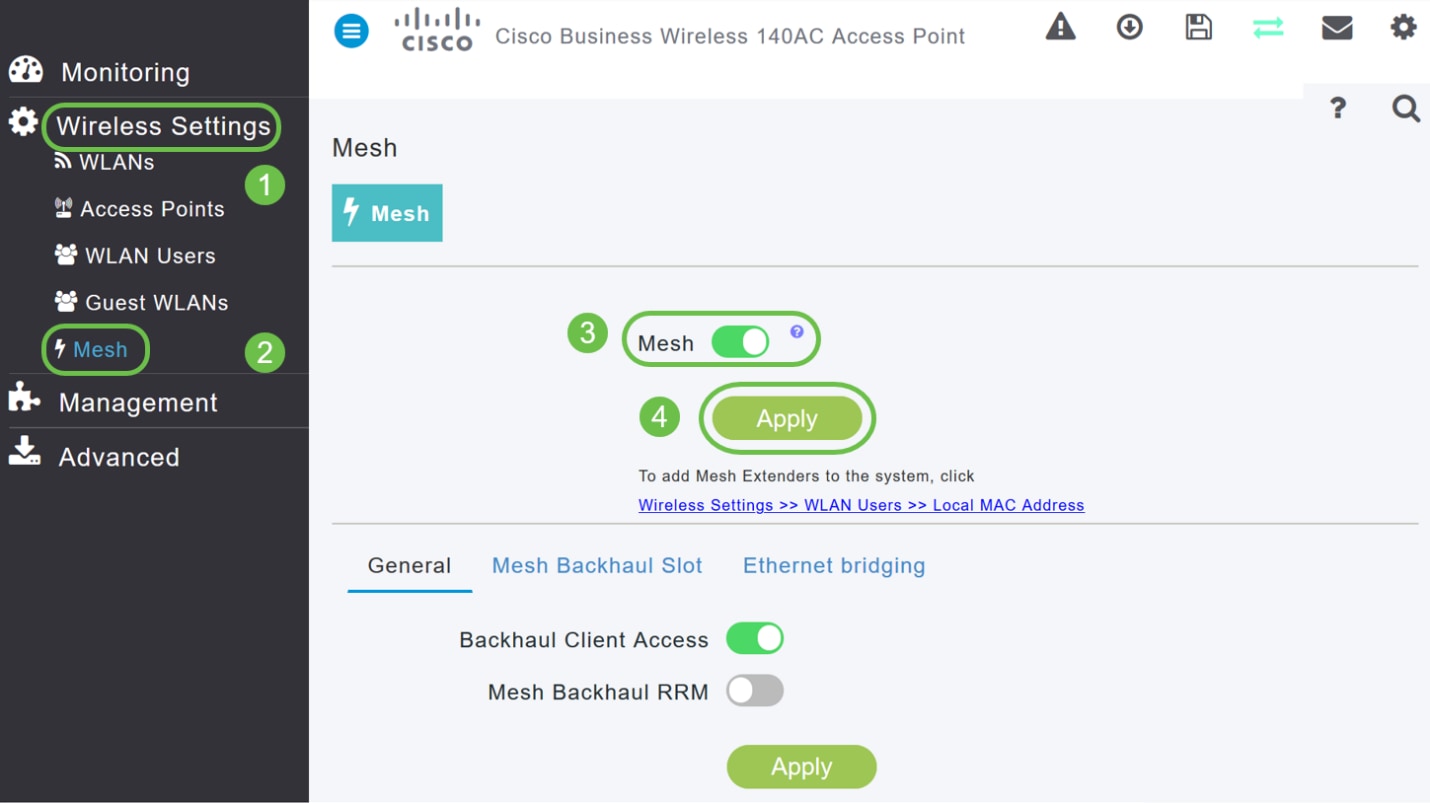

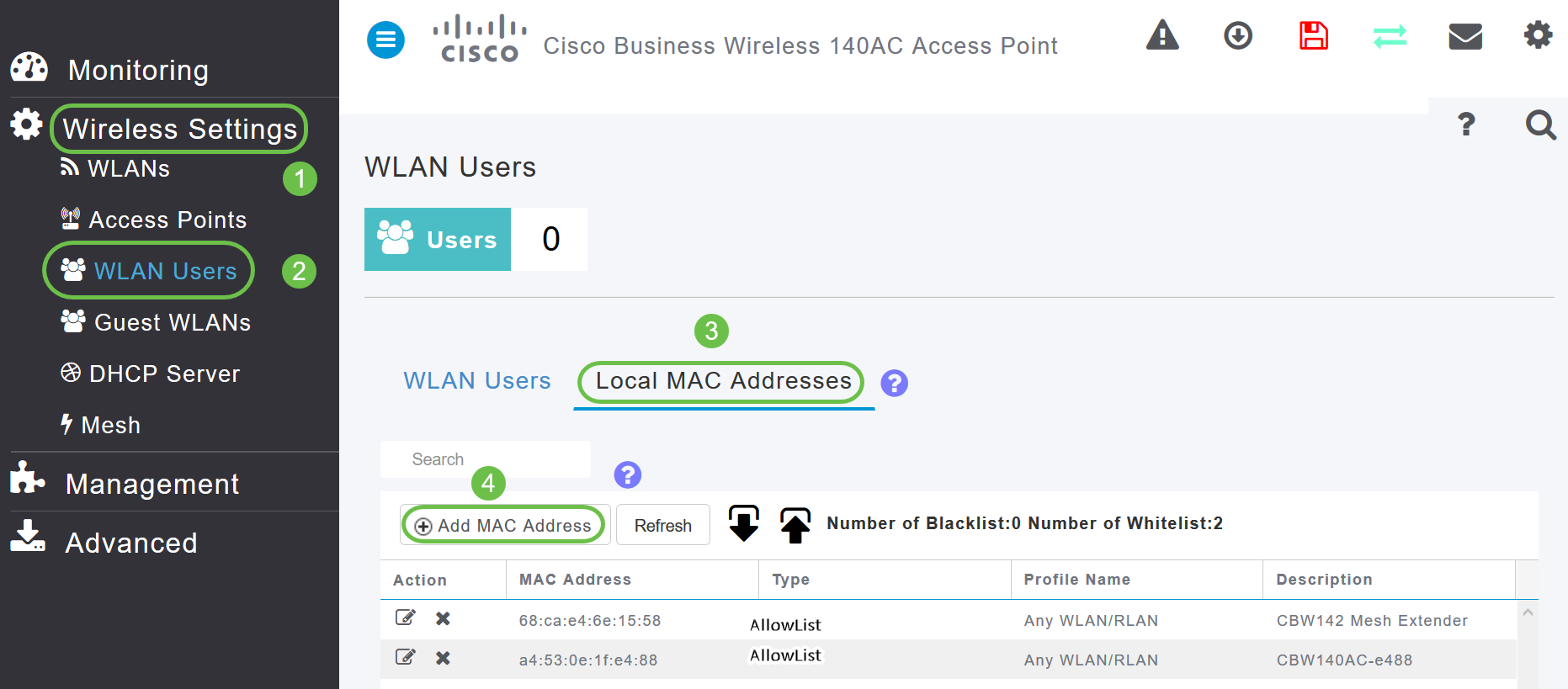

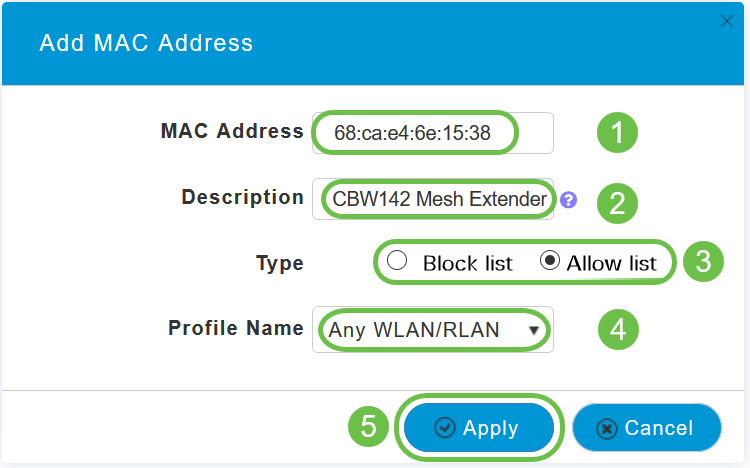

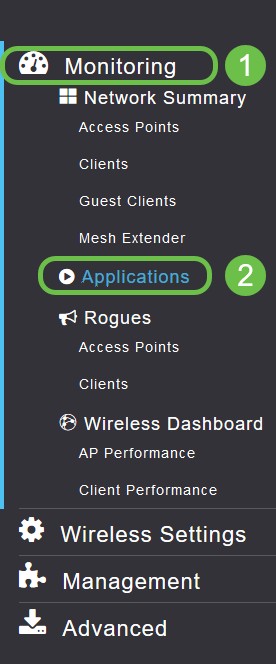

- Fuso orario

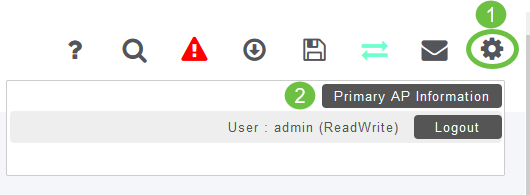

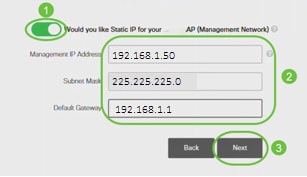

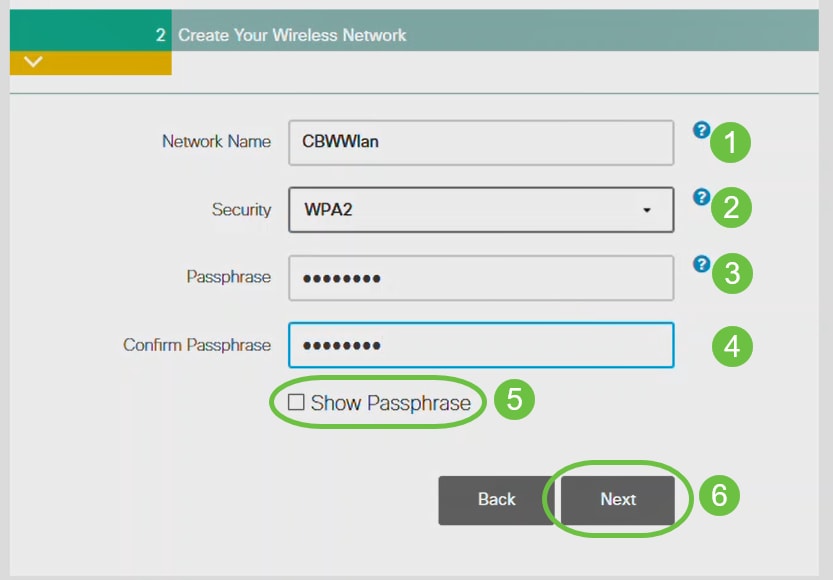

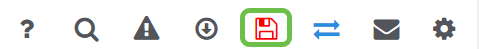

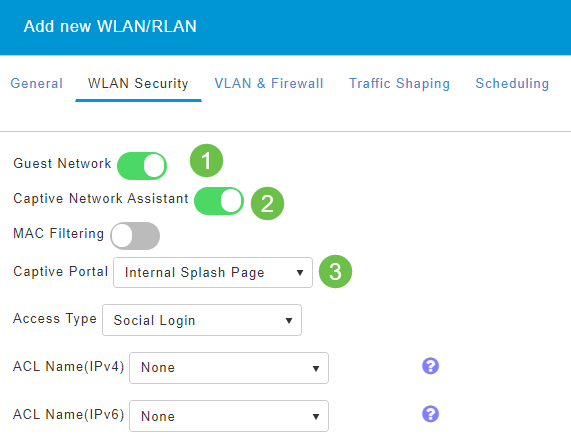

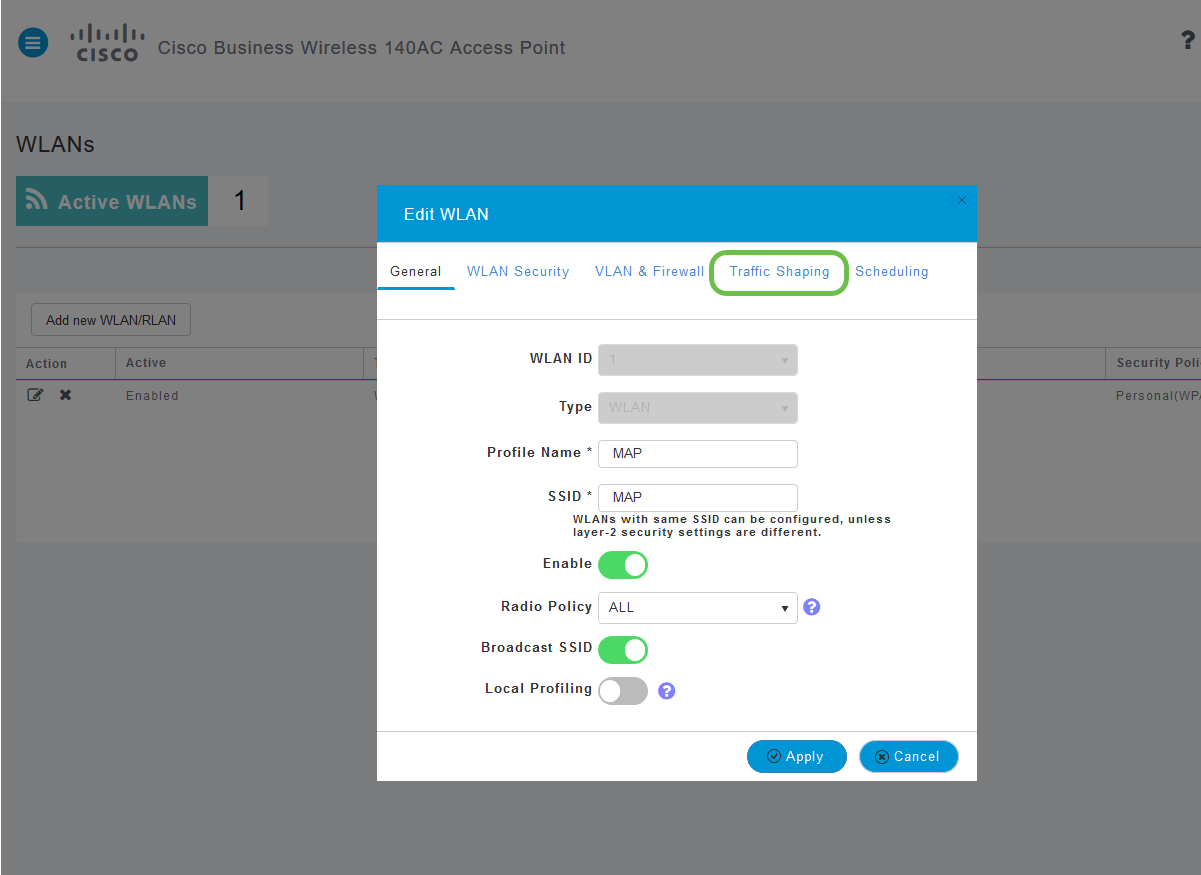

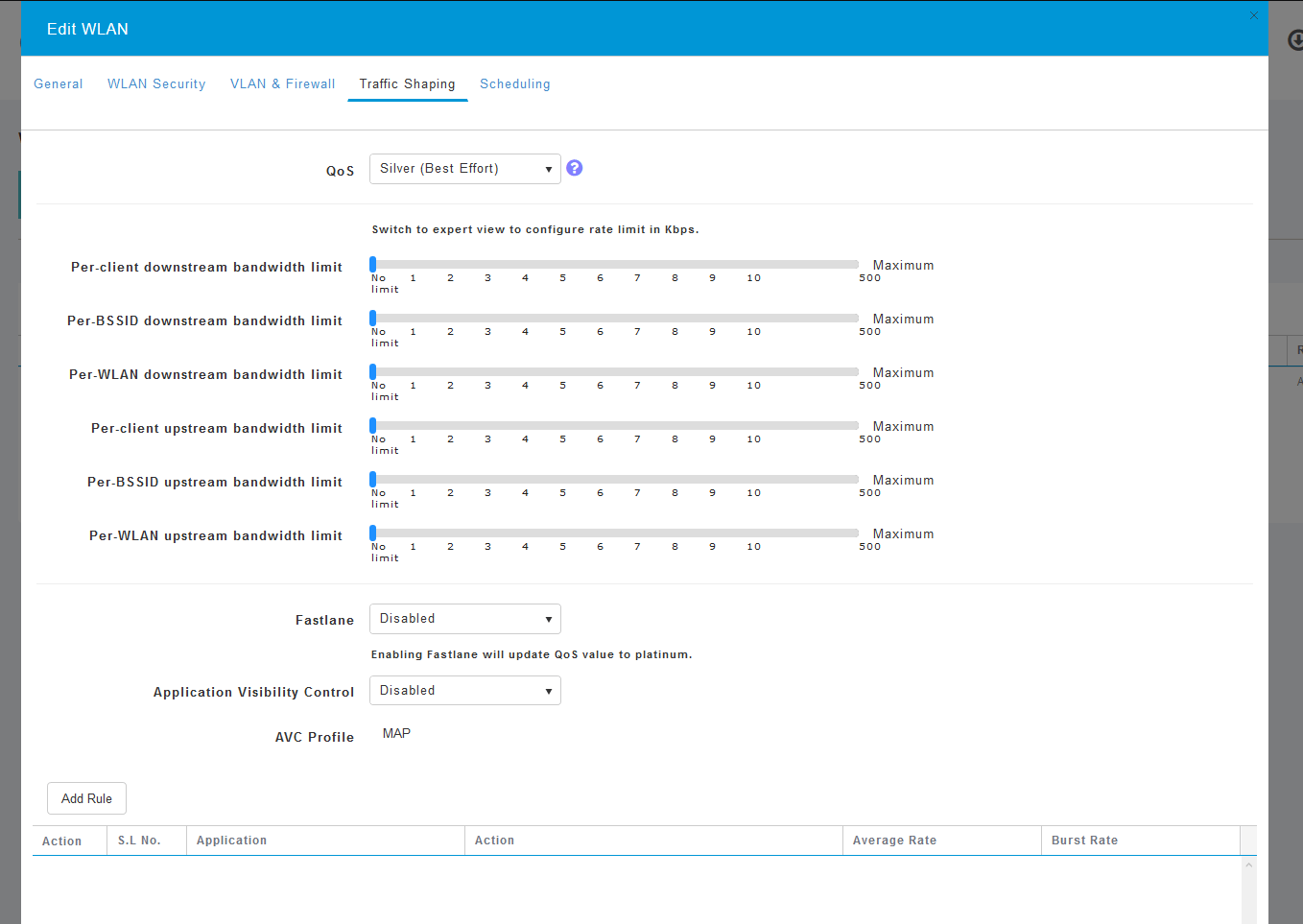

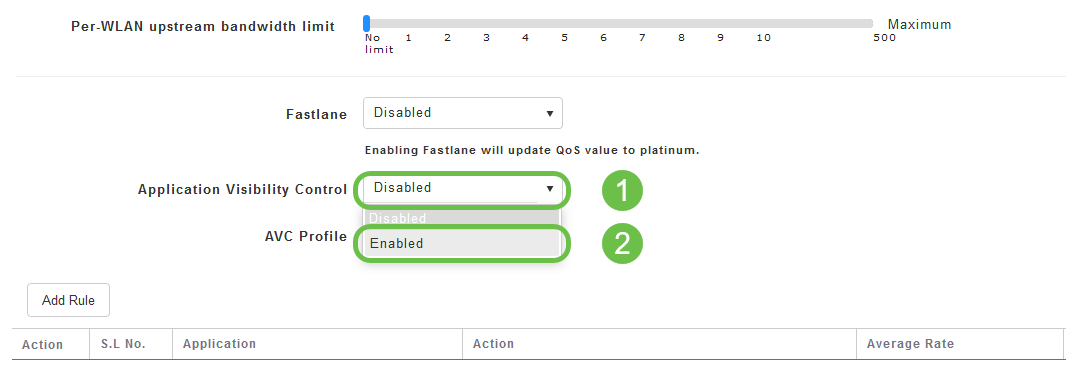

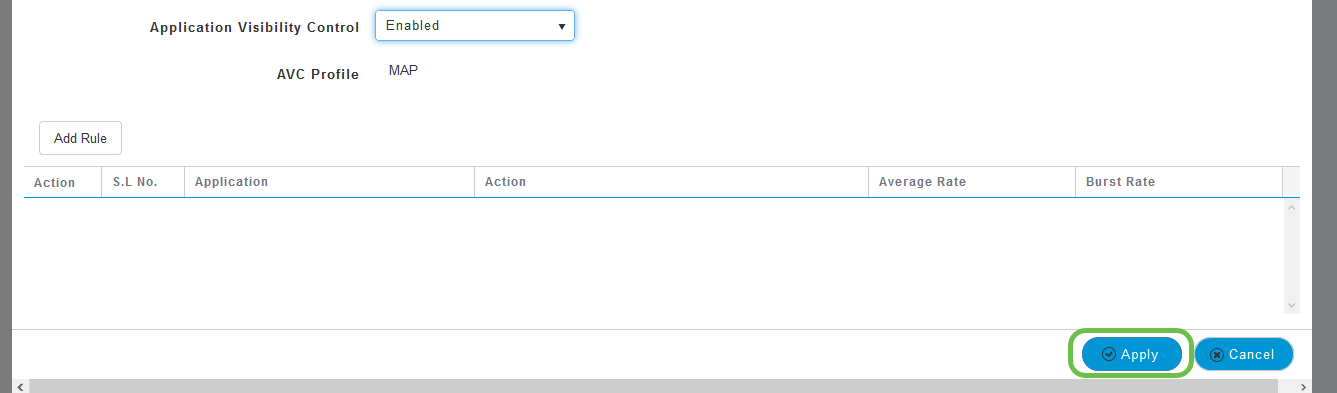

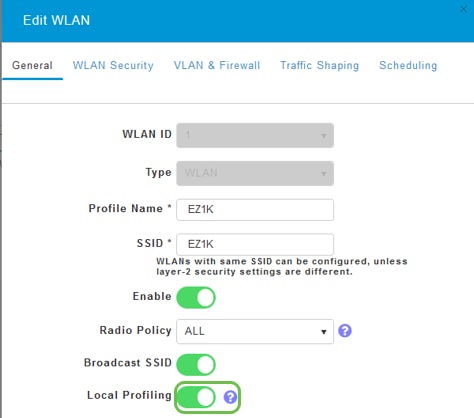

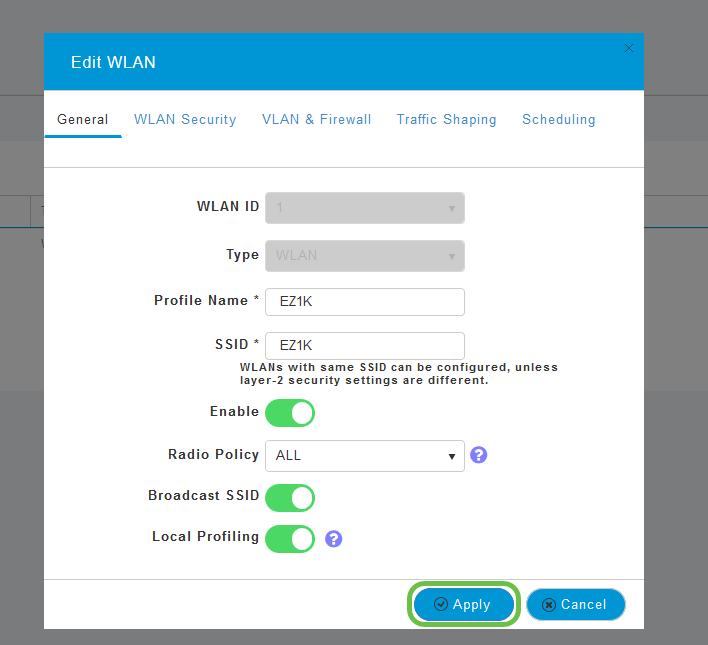

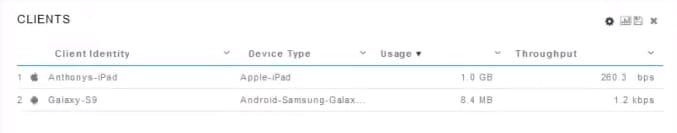

- Mesh