AWS 統合に関する情報

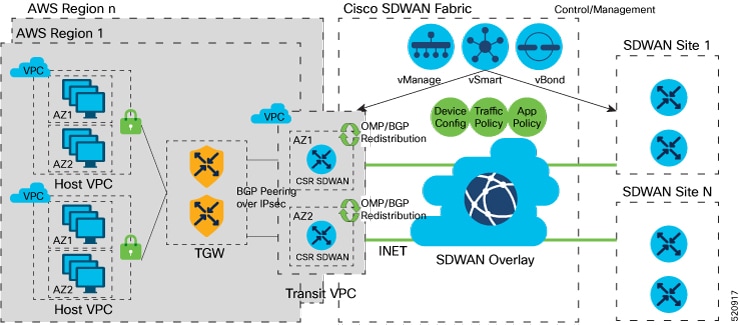

トランジットゲートウェイは、VPC とオンプレミスネットワークを相互接続するために使用できるネットワーク トランジット ハブです。VPC または VPN 接続をトランジットゲートウェイに接続できます。VPC と VPN 接続の間を流れるトラフィックの仮想ルータとして機能します。

Cisco SD-WAN Manager コントローラを使用して、Cloud OnRamp for Multicloud を設定および管理できます。Cisco SD-WAN Manager の構成ウィザードは、パブリック クラウド アカウントへのトランジットゲートウェイの起動、トランジットゲートウェイと Cisco Catalyst 8000V Edge を含むクラウドゲートウェイの作成、オーバーレイネットワーク内のブランチでのパブリック クラウド アプリケーションとそれらのアプリケーションのユーザーとの間の接続を自動化します。この機能は、Cisco Cloud ルータ上の AWS 仮想プライベートクラウド(VPC)で動作します。

Cloud OnRamp for Multicloud は、複数の AWS アカウントとの統合をサポートしています。詳細については、「Limitations for AWS Integration」を参照してください。

サポートされるプラットフォーム

AWS での Cloud OnRamp for Multicloud では、次のプラットフォームがサポートされています。

-

Cisco Cloud Services Router 1000V シリーズ(Cisco CSR1000V)

(注)

このプラットフォームは、Cisco SD-WAN Manager リリース 20.3.x でサポートされています。

-

Cisco Catalyst 8000V Edge ソフトウェア

(注)

このプラットフォームは、Cisco SD-WAN Manager リリース 20.4.x 以降でサポートされています。

アーキテクチャ

マルチクラウド ダッシュボード

Cisco SD-WAN Manager のマルチクラウド ダッシュボードは、次のワークフローで構成されています。

-

設定

-

検出

-

管理

-

インテント管理

設定

AWS 自動化のために、Cisco SD-WAN Manager でクラウドアカウントを作成および管理し、グローバル設定を構成することができます。複数のアカウントを作成して、トランジットゲートウェイ用に特定のアカウントを選択し、トランジット VPC 自動化用に 1 つ以上のアカウントをマークし、ホスト VPC の検出および接続用に他のアカウントを使用することができます。

マルチクラウド ダッシュボードは、認証のために AWS キーと IAM ロール のモデルをサポートしています。IAM ロールは、特別な AWS AssumeRole 関数が必要なため、AWS クラウド導入型の Cisco SD-WAN Manager でのみ機能します。AssumeRole は、クロスアカウントアクセスに使用されます。

グローバル設定

グローバル設定を使用すると、1 回設定することでリージョン全体でその設定を繰り返し、リソース管理をグローバルに(クラウドごとに)処理することができます。指定されたソフトウェアイメージとインスタンスサイズが、クラウドゲートウェイの一部として、クラウドでの CSR のインスタンス化に使用されます。

次に、グローバル設定を示します。

-

[Software image]:クラウドゲートウェイの作成に使用される CSR ソフトウェアイメージ。

-

[AWS Instance Size]:帯域幅要件に応じて使用される CSR インスタンスサイズ。

-

[Cloud Gateway Solution]:AWS クラウドに使用されるゲートウェイソリューション。たとえば、トランジット VPC を使用するトランジットゲートウェイなどです。

-

[IP subnet pool]:リージョン全体でトランジット VPC の作成に使用される IP サブネットプール。サブネットプールは、必要に応じて、カスタム設定オプションを使用してクラウドゲートウェイごとにカスタマイズできます。

-

[Intra-Tag Communication]:同じタグの下の VPC 間の通信を許可または拒否します。

-

[Default Route in Host VPCs]:デフォルトルートが、トランジットゲートウェイを指す VPC のメインルートテーブルに自動的に追加されます。

-

[Full Mesh of Transit VPCs]:さまざまなリージョンのクラウドゲートウェイの TVPC 間にフルメッシュ接続を設定し、パブリック クラウド バックボーン経由でサイト間トラフィックを(CSR を介して)伝送します。

(注)

AWS 展開の Cisco Catalyst 8000V のグローバル設定でトランジット VPC のフルメッシュが有効になっている場合、GigabitEthernet3 インターフェイスがこの設定に自動的に使用されます。このインターフェイスを他の目的に使用したり、インターフェイスの設定を変更したりすることはできません。

(注) |

グローバル設定で一度選択したイメージとインスタンスサイズは、すべてのリージョンに適用されるわけではありません。イメージ検出に使用されるアカウントは異なる場合があり、選択したイメージまたはインスタンスサイズがすべてのリージョンでサポートされているとは限りません。AWS インスタンスサイズとソフトウェアイメージのパラメータは、設定の更新後に作成された新しいクラウドゲートウェイに対してのみ変更できます。 サイト間通信の場合は、追加のインターフェイスが設定されます。グローバル設定でサイト間通信が有効または無効になると、必要な設定が自動的にプッシュまたは削除されます。 |

VPC の検出

リージョン全体で提供されるすべてのアカウントのすべての VPC を検出できます。これらの VPC をタグ付けおよびタグ解除し、将来の接続に使用することができます。Cisco SD-WAN Manager ではキー Cisco-SDWAN-key を使用してタグが作成され、同じタグ内のすべての VPC のタグ値をカスタマイズすることができます。グローバル設定で [Intra-Tag communication] が有効になっている場合、同じタグを使用して VPC をマッピングする(つまり、VPC 間の接続を確立する)ことができます。タグを編集し、VPC に関連付けられたタグのメンバーシップを変更することができます。

(注) |

インターコネクト ゲートウェイに関連付けられているタグを追加する場合、[Intent Management] で AWS クラウドゲートウェイにマッピングすることはできません。 |

クラウドゲートウェイ

クラウドゲートウェイは、トランジット VPC、2 つの CSR デバイス、およびトランジットゲートウェイで構成されます。クラウドゲートウェイをインスタンス化するアカウントとリージョンを選択すると、Cisco SD-WAN Manager がすべてのコンポーネントを作成します。PnP スマートアカウントから同期された未使用の利用可能な CSR 汎用一意識別子(UUID)に適切なデバイステンプレートをアタッチできます。

グローバル設定をカスタム設定でオーバーライドして、特定の展開用に別のイメージ、インスタンスサイズ、およびサブネットプールを選択することができます。リージョンごとに 1 つのクラウド ゲートウェイ インスタンスのみがサポートされます。

(注) |

AWS Marketplace で、クラウドゲートウェイに必要なイメージに登録していることを確認します。登録していない場合、クラウドゲートウェイの作成は失敗します。 |

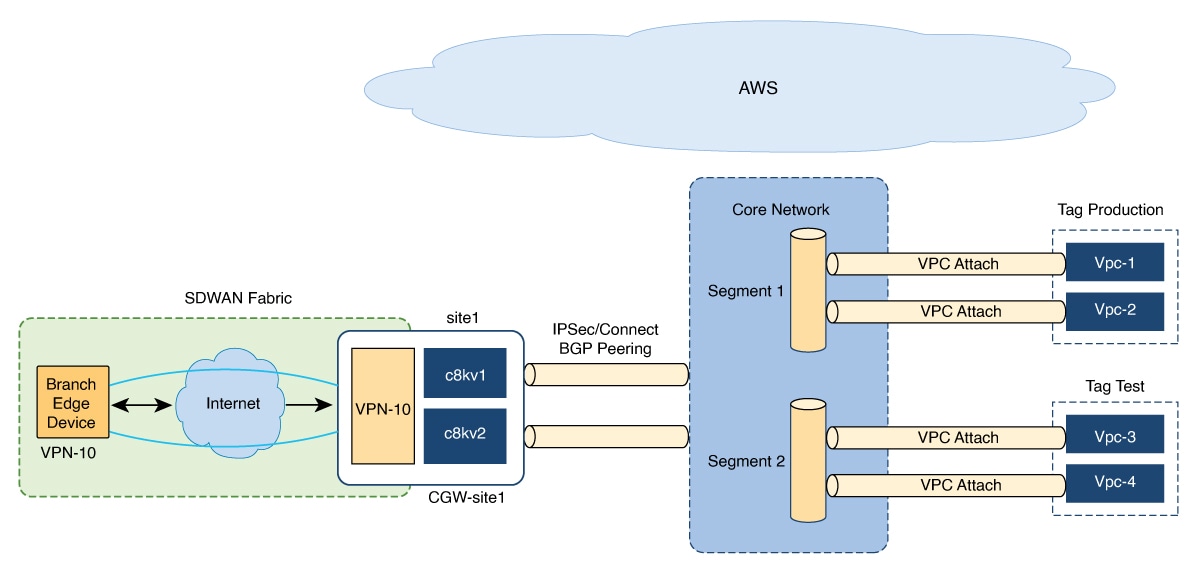

AWS ブランチ接続の概要

エッジデバイスは、セキュアなポイント ツー ポイント トンネルを介してクラウド内のホスト VPC に接続します。エッジデバイスと AWS Transit Gateway の間に IPSec トンネルが設定されます。これらのトンネルは、ブランチ VPN トラフィックと BGP ルーティングトラフィックを伝送します。BGP を使用して、デバイスとトランジットゲートウェイがルーティング情報を交換し、ルーティングテーブルを構築します。

ブランチデバイスには、ホスト VPC への接続を必要とする VPN をいくつでも設定できます。これらの VPN はそれぞれ、トランジットゲートウェイへの VPN アタッチメントとして表されます。VPN アタッチメントの一部として、AWS カスタマーゲートウェイおよび VPN ゲートウェイ クラウド オブジェクトが作成され、ブランチデバイスからトランジットゲートウェイへの VPN 接続が可能になります。特定のサイトのトランジットゲートウェイとブランチデバイスは、異なる BGP ASN 内にあります。タグ(ホスト VPC)への VPN のマッピング情報は、グローバルマッピングから取得されます。このマッピングがクラウドで実現されます。

ブランチ デバイス テンプレートで新しいサービス VPN を設定すると、更新イベントが生成され、接続マトリックスに基づいてマッピングがトリガーされます。同様に、デバイステンプレートからサービス VPN を削除すると、別の更新イベントが生成され、マッピングの解除がトリガーされます。

(注) |

ブランチエッジ WAN インターフェイスの数は、ブランチエッジデバイスが接続する必要があるリージョンの数に比例する必要があります。たとえば、ブランチが 2 つの AWS リージョン内のホストに接続する必要がある場合は、そのリージョンの各クラウドゲートウェイに 1 つの WAN インターフェイスをアタッチする必要があります。ブランチ内の WAN インターフェイスを同じ色にすることはできません。 |

AWS Cloud WAN

サポートされている最小リリース:Cisco IOS XE Catalyst SD-WAN リリース 17.12.1a、Cisco Catalyst SD-WAN Manager リリース 20.12.1

AWS Cloud WAN は、統合グローバルネットワークの構築、管理、およびモニターに使用できるマネージド WAN サービスです。AWS グローバルネットワークを介して、さまざまなサイトやリージョンからのトラフィックを簡単に接続してルーティングすることができます。

AWS Cloud WAN を使用すると、シンプルなネットワークポリシーを使用してネットワークを設定および保護することができます。Cisco SD-WAN Manager ワークフローを使用して AWS 統合を設定すると、バックエンドでネットワークポリシーが定義されて入力されます。

AWS 統合ワークフローを使用すると、グローバル AWS クラウド WAN ネットワークを作成し、さまざまなセグメントを定義し、さまざまなリージョンのさまざまな VPC をこれらのセグメントにアタッチすることができます。

(サポートされている最小リリース:Cisco IOS XE Catalyst SD-WAN リリース 17.13.1a および Cisco Catalyst SD-WAN Manager リリース 20.13.1)AWS Cloud WAN 統合は、スタティックルートを使用する代わりに、BGP ベースのダイナミックルーティングを使用して、さまざまなサイトやリージョンからのトラフィックをルーティングします。AWS 統合ワークフローでは、クラウドゲートウェイには、IPSec ベースの接続を可能にするセグメントとの BGP ピアリングがあります。これにより、ワークフローに柔軟性と冗長性が追加されています。

Cisco Catalyst SD-WAN Manager リリース 20.12.1 から Cisco Catalyst SD-WAN Manager リリース 20.13.1 へのアップグレードの考慮事項

-

Cisco Catalyst SD-WAN Manager リリース 20.13.1 にアップグレードする前に、Cisco SD-WAN Manager で AWS のサイト間通信を無効にします(グローバル設定内)。アップグレードが完了したら、グローバル設定でサイト間通信を有効にできます。

設定グループを使用した AWS 統合のためのデバイスの設定に関する情報

サポート対象の最小リリース:Cisco IOS XE Catalyst SD-WAN リリース 17.14.1a および Cisco Catalyst SD-WAN Manager リリース 20.14.1

Cisco SD-WAN Manager 内の設定グループを使用して、AWS 統合ワークフローでデバイスを設定できます。2 つのクラウドゲートウェイ間で同じ設定グループを使用することはサポートされていません。

グローバル設定の設定グループを使用して、デバイスの設定を有効にすることができます。グローバル設定で設定グループを使用した設定を有効にしていた場合は、クラウドゲートウェイを作成するときに、既存の設定グループを選択するか、新しい設定グループを作成することができます。設定グループの詳細については、『Cisco Catalyst SD-WAN Configuration Groups』を参照してください。

(注) |

グローバル設定で設定グループを使用したデバイスの設定を有効にすると、テンプレートと設定グループの両方を使用してデバイスを設定することができます。 |

フィードバック

フィードバック