- はじめに

- 概要

- コマンドライン インターフェイスの使用方法

- Cisco IOS Configuration Engine の設定

- スイッチの IP アドレスおよびデフォルト ゲートウェイの割り当て

- スイッチ スタックの管理

- スイッチのクラスタ化

- スイッチの管理

- SDM テンプレートの設定

- Catalyst 3750-X StackPower の設定

- スイッチ ベース認証の設定

- IEEE 802.1x ポートベース認証の設定

- MACsec の暗号化設定

- Web ベース認証の設定

- Cisco TrustSec

- インターフェイス特性の設定

- VLAN の設定

- VTP の設定

- 音声 VLAN の設定

- プライベート VLAN の設定

- IEEE 802.1Q トンネリングおよびレイヤ 2 プロトコル トンネリングの設定

- STP の設定

- MSTP の設定

- オプションのスパニングツリー機能の設定

- Resilient Ethernet Protocol の設定

- Flex Link および MAC アドレス テーブル移動更新機能の設定

- DHCP 機能および IP ソース ガードの設定

- ダイナミック ARP インスペクションの設定

- IGMP スヌーピングおよび MVR の設定

- IPv6 MLD スヌーピングの設定

- CDP の設定

- ポート単位のトラフィック制御の設定

- LLDP、LLDP-MED、およびワイヤード ロケーション サービスの設定

- UDLD の設定

- SPAN および RSPAN の設定

- RMON の設定

- システム メッセージ ロギングとスマート ロギングの設定

- SNMP の設定

- 組み込みイベント マネージャの設定

- ACL によるネットワーク セキュリティの設定

- QoS の設定

- IPv6 ACL の設定

- EtherChannel およびリンクステート トラッキングの設定

- TelePresence E911 IP Phone のサポートの設定

- IP ユニキャスト ルーティングの設定

- IPv6 ユニキャスト ルーティングの設定

- HSRP および VRRP の設定

- Cisco IOS IP SLA 動作の設定

- Flexible NetFlow の設定

- 拡張オブジェクト トラッキングの設定

- WCCP を使用したキャッシュ サービスの設定

- IP マルチキャスト ルーティングの設定

- IPv6 マルチキャストの実装

- MSDP の設定

- フォールバック ブリッジングの設定

- トラブルシューティング

- オンライン診断の設定

- Cisco IOS ファイル システム、コンフィギュレーション ファイル、およびソフトウェア イメージの操作

- Cisco IOS Release 15.0(2)EZ でサポートされていないコマンド

- 索引

Catalyst 3750-X and Catalyst 3750-X および 3560-X スイッチ ソフトウェア コンフィギュレーション ガイド Cisco IOS Release 15.0(2)EZ

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月12日

章のタイトル: IPv6 ユニキャスト ルーティングの設定

- IPv6 の概要

- IPv6 アドレス

- サポート対象の IPv6 ユニキャスト ルーティング機能

- 128 ビット幅のユニキャスト アドレス

- IPv6 の DNS

- IPv6 ユニキャストのパス MTU ディスカバリ

- ICMPv6

- ネイバー探索

- IPv6 でのファーストホップ セキュリティ

- DRP

- IPv6 のステートレス自動設定および重複アドレス検出

- IPv6 アプリケーション

- デュアル IPv4 および IPv6 プロトコル スタック

- DHCP for IPv6 アドレスの割り当て

- IPv6 のスタティック ルート

- IPv6 の RIP

- IPv6 の OSPF の設定

- OSPFv3 グレースフル リスタート

- 高速コンバージェンス:LSA および SPF スロットリング

- IPsec を使用した認証サポート

- EIGRP IPv6

- IPv6 の HSRP

- IPv6 上の SNMP および Syslog

- IPv6 による HTTP(S)

- サポートされていない IPv6 ユニキャスト ルーティング機能

- 制限事項

- IPv6 とスイッチ スタック

- IPv6 の設定

- IPv6 のデフォルト設定

- IPv6 アドレッシングの設定と IPv6 ルーティングのイネーブル

- IPv6 でのファースト ホップ セキュリティの設定

- DRP の設定

- IPv4 および IPv6 プロトコル スタックの設定

- DHCP for IPv6 アドレス割り当ての設定

- IPv6 ICMP レート制限の設定

- IPv6 の CEF および dCEF の設定

- IPv6 のスタティック ルーティングの設定

- IPv6 RIP の設定

- IPv6 OSPF の設定

- OSPFv3 高速コンバージェンスに対する LSA および SPF タイマーの調整

- OSPFv3 高速コンバージェンスに対する LSA および SPF スロットリングの設定

- OSPFv3 上での IPSec の設定

- IPv6 の EIGRP の設定

- IPv6 の HSRP の設定

IPv6 ユニキャスト ルーティングの設定

この章では、Catalyst 3750-X または 3560-X スイッチに IPv6 ユニキャスト ルーティングを設定する方法について説明します。

IPv4 ユニキャスト ルーティングの設定については、「IP ユニキャスト ルーティングの設定」を参照してください。IPv6 Multicast Listener Discovery(MLD)スヌーピングの設定については、「IPv6 MLD スヌーピングの設定」を参照してください。IPv6 Access Control List(ACL; アクセス コントロール リスト)の設定については、「IPv6 ACL の設定」 を参照してください。

(注) この章のすべての IPv6 機能を使用するには、スイッチまたはスタック マスターが IP サービス フィーチャ セットを実行している必要があります。IP ベース フィーチャ セットを実行しているスイッチは、IPv6 スタティック ルーティングと IPv6 の RIP のみをサポートします。LAN ベースのフィーチャ セットが稼働しているスイッチは、IPv6 ホスト機能だけをサポートします。

IPv6 ルーティングをイネーブルにするには、スイッチにデュアル IPv4 および IPv6 Switch Database Management(SDM)テンプレートを設定する必要があります。「デュアル IPv4 および IPv6 プロトコル スタック」を参照してください。

特に明記しないかぎり、 スイッチ という用語は Catalyst 3750-X または 3560-X スタンドアロン スイッチ、および Catalyst 3750-X スイッチ スタックを意味します。

(注) この章で説明するコマンドの構文および使用方法の詳細については、手順に記載された Cisco IOS のマニュアルを参照してください。

IPv6 の概要

IPv4 ユーザは IPv6 に移行することができ、エンドツーエンドのセキュリティ、Quality of Service(QoS)、およびグローバルに一意のアドレスのようなサービスを利用できます。IPv6 では、アドレス レンジが広いため、プライベート アドレスや、ネットワーク エッジの境界ルータでの Network Address Translation(NAT; ネットワーク アドレス変換)処理の必要性が削減されます。

シスコの IPv6 の実装方法については、次の URL を参照してください。

http://www.cisco.com/en/US/products/ps6553/products_ios_technology_home.html

•![]() 『 Cisco IOS IPv6 Configuration Library 』を参照してください。

『 Cisco IOS IPv6 Configuration Library 』を参照してください。

•![]() Cisco.com の [Search] フィールドを使用して、Cisco IOS ソフトウェア マニュアルを特定します。たとえば、スタティック ルートについての情報が必要な場合は、[Search] フィールドで Implementing Static Routes for IPv6 と入力すると、スタティック ルートについて調べられます。

Cisco.com の [Search] フィールドを使用して、Cisco IOS ソフトウェア マニュアルを特定します。たとえば、スタティック ルートについての情報が必要な場合は、[Search] フィールドで Implementing Static Routes for IPv6 と入力すると、スタティック ルートについて調べられます。

ここでは、スイッチへの IPv6 の実装について説明します。内容は次のとおりです。

•![]() 「サポート対象の IPv6 ユニキャスト ルーティング機能」

「サポート対象の IPv6 ユニキャスト ルーティング機能」

•![]() 「サポートされていない IPv6 ユニキャスト ルーティング機能」

「サポートされていない IPv6 ユニキャスト ルーティング機能」

•![]() 「制限事項」

「制限事項」

IPv6 アドレス

スイッチがサポートするのは、IPv6 ユニキャスト アドレスだけです。スイッチはサイトローカルなユニキャスト アドレス、エニキャスト アドレス、またはマルチキャスト アドレスをサポートしません。

IPv6 の 128 ビット アドレスは、コロンで区切られた一連の 8 つの 16 進フィールド(n:n:n:n:n:n:n:n. の形式)で表されます。次に、IPv6 アドレスの例を示します。

2031:0000:130F:0000:0000:09C0:080F:130B

実装を容易にするために、各フィールドの先行ゼロは省略可能です。上記アドレスは、先行ゼロを省略した次のアドレスと同じです。

2 つのコロン(::)を使用して、ゼロが連続する 16 進フィールドを表すことができます。ただし、この短縮形を使用できるのは、各アドレス内で 1 回のみです。

IPv6 アドレス フォーマット、アドレス タイプ、および IPv6 パケット ヘッダーの詳細については、Cisco.com から『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addressing and Basic Connectivity」の章を参照してください。

「Information About Implementing Basic Connectivity for IPv6」の、次の項の内容がスイッチに適用されます。

•![]() 「IPv6 Address Type: Unicast」

「IPv6 Address Type: Unicast」

サポート対象の IPv6 ユニキャスト ルーティング機能

ここでは、スイッチでサポートされている IPv6 プロトコル機能について説明します。

•![]() 「ICMPv6」

「ICMPv6」

•![]() 「ネイバー探索」

「ネイバー探索」

•![]() 「DRP」

「DRP」

•![]() 「IPv6 のステートレス自動設定および重複アドレス検出」

「IPv6 のステートレス自動設定および重複アドレス検出」

•![]() 「デュアル IPv4 および IPv6 プロトコル スタック」

「デュアル IPv4 および IPv6 プロトコル スタック」

•![]() 「高速コンバージェンス:LSA および SPF スロットリング」

「高速コンバージェンス:LSA および SPF スロットリング」

スイッチでは、拡張アドレス機能、ヘッダー フォーマットの単純化、拡張子およびオプションのサポートの改善、および拡張ヘッダーのハードウェア解析などがサポートされています。また、ホップ単位の拡張ヘッダー パケットもサポートし、これらをソフトウェアでルーティングまたはブリッジングします。

スイッチは、ネイティブ イーサネット Inter-Switch Link(ISL; スイッチ間リンク)または 802.1Q トランク ポートによる IPv6 ルーティング機能(スタティック ルートの場合)、IPv6 対応の Routing Information Protocol(RIP)、および Open Shortest Path First(OSPF)バージョン 3 プロトコルを提供します。等価コスト ルートは 16 個までサポートされ、IPv4 および IPv6 フレームを回線レートで同時に転送できます。

128 ビット幅のユニキャスト アドレス

スイッチは集約可能なグローバル ユニキャスト アドレスおよびリンクに対してローカルなユニキャスト アドレスをサポートします。サイトに対してローカルなユニキャスト アドレスはサポートされていません。

•![]() 集約可能なグローバル ユニキャスト アドレスは、集約可能グローバル ユニキャスト プレフィックスの付いた IPv6 アドレスです。このアドレス構造を使用すると、ルーティング プレフィックスを厳格に集約することができ、グローバル ルーティング テーブル内のルーティング テーブル エントリ数が制限されます。これらのアドレスは、組織を経由して最終的にインターネット サービス プロバイダーに至る集約リンク上で使用されます。

集約可能なグローバル ユニキャスト アドレスは、集約可能グローバル ユニキャスト プレフィックスの付いた IPv6 アドレスです。このアドレス構造を使用すると、ルーティング プレフィックスを厳格に集約することができ、グローバル ルーティング テーブル内のルーティング テーブル エントリ数が制限されます。これらのアドレスは、組織を経由して最終的にインターネット サービス プロバイダーに至る集約リンク上で使用されます。

これらのアドレスはグローバル ルーティング プレフィックス、サブネット ID、およびインターフェイス ID によって定義されます。現在のグローバル ユニキャスト アドレス割り当てには、バイナリ値 001(2000::/3)で開始するアドレス範囲が使用されます。プレフィックスが 2000::/3(001)~ E000::/3(111)のアドレスには、Extended Unique Identifier(EUI)64 フォーマットの 64 ビット インターフェイス ID を設定する必要があります。

•![]() リンクに対してローカルなユニキャスト アドレスをすべてのインターフェイスに自動的に設定するには、修飾 EUI フォーマット内で、リンクに対してローカルなプレフィックス FE80::/10(1111 1110 10)およびインターフェイス ID を使用します。ネイバー探索プロトコル(NDP)およびステートレス自動設定プロセスでは、リンクに対してローカルなアドレスが使用されます。ローカル リンク上のノードは、リンクに対してローカルなアドレスを使用します。通信する場合に、グローバルに一意なアドレスは不要です。IPv6 ルータは、リンクに対してローカルな送信元または宛先アドレスを持つパケットをその他のリンクに転送しません。

リンクに対してローカルなユニキャスト アドレスをすべてのインターフェイスに自動的に設定するには、修飾 EUI フォーマット内で、リンクに対してローカルなプレフィックス FE80::/10(1111 1110 10)およびインターフェイス ID を使用します。ネイバー探索プロトコル(NDP)およびステートレス自動設定プロセスでは、リンクに対してローカルなアドレスが使用されます。ローカル リンク上のノードは、リンクに対してローカルなアドレスを使用します。通信する場合に、グローバルに一意なアドレスは不要です。IPv6 ルータは、リンクに対してローカルな送信元または宛先アドレスを持つパケットをその他のリンクに転送しません。

詳細については、Cisco.com から『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addressing and Basic Connectivity」の章の、「IPv6 Unicast Addresses」を参照してください。

IPv6 の DNS

IPv6 は、Domain Name System(DNS; ドメイン ネーム システム)のレコード タイプを、DNS 名前/アドレスおよびアドレス/名前の検索プロセスでサポートします。DNS AAAA リソース レコード タイプは IPv6 アドレスをサポートし、IPv4 の A アドレス レコードと同等です。スイッチは IPv4 および IPv6 の DNS 解決をサポートします。

IPv6 ユニキャストのパス MTU ディスカバリ

スイッチはシステム Maximum Transmission Unit(MTU; 最大伝送単位)の IPv6 ノードへのアドバタイズおよびパス MTU ディスカバリをサポートします。パス MTU ディスカバリを使用すると、ホストは指定されたデータ パスを通るすべてのリンクの MTU サイズを動的に検出して、サイズに合わせて調整できます。IPv6 では、パスを通るリンクの MTU サイズが小さくてパケット サイズに対応できない場合、パケットの送信元がフラグメンテーションを処理します。スイッチは、マルチキャスト パケットのパス MTU ディスカバリをサポートしません。

ICMPv6

IPv6 の Internet Control Message Protocol(ICMP; インターネット制御メッセージ プロトコル)は、ICMP 宛先到達不能メッセージなどのエラー メッセージを生成して、処理中に発生したエラーや、その他の診断機能を報告します。IPv6 では、ネイバー探索プロトコルおよびパス MTU ディスカバリに ICMP パケットも使用されます。

ネイバー探索

スイッチは、IPv6 対応の NDP、ICMPv6 の最上部で稼働するプロトコル、および NDP をサポートしない IPv6 ステーション対応のスタティック ネイバー エントリをサポートします。IPv6 NDP は ICMP メッセージおよび送信請求ノード マルチキャスト アドレスを使用して、同じネットワーク(ローカル リンク)上のネイバーのリンク層アドレスを判別し、ネイバーに到達できるかどうかを確認し、近接ルータを追跡します。

スイッチは、マスク長が 64 未満のルートに対して ICMPv6 リダイレクトをサポートしています。マスク長が 64 ビットを超えるホスト ルートまたは集約ルートでは、ICMP リダイレクトがサポートされません。

ネイバー探索スロットリングにより、IPv6 パケットをルーティングするためにネクスト ホップ転送情報を取得するプロセス中に、スイッチ CPU に不必要な負荷がかかりません。IPv6 パケットのネクストホップがスイッチによってアクティブに解決しようとしている同じネイバーである場合は、そのようなパケットが追加されると、スイッチはそのパケットをドロップします。このドロップにより、CPU に余分な負荷がかからないようになります。

IPv6 でのファーストホップ セキュリティ

ここでは、IPv6 のファーストホップ セキュリティ(FHS)機能を構成する機能の設定について説明します。

FHS 下で使用できる機能は IPv6 ポリシーとも呼ばれます。ポリシーは、インターフェイス レベルまたは VLAN レベルで適用できます。IPv6 ポリシーは、これらのポリシーの保存とアクセスに関する機能にポリシー データベース サービスを提供します。ポリシーが設定されるたびに、ポリシーの属性が、ソフトウェア ポリシー データベースに保存されます。その後ポリシーはインターフェイスに適用され、ポリシーが適用されたこのインターフェイスを含めるためにソフトウェア ポリシー データベース エントリが更新されます。次の IPv6 ポリシーを使用できます。

•![]() 「IPv6 ファーストホップ セキュリティ バインディング テーブル」

「IPv6 ファーストホップ セキュリティ バインディング テーブル」

(注) IPv6 でファーストホップ セキュリティを実装するには、次の前提条件があります。

•![]() 必要な IPv6 対応 SDM テンプレートを設定済みにする必要があります。

必要な IPv6 対応 SDM テンプレートを設定済みにする必要があります。

•![]() IPv6 ネイバー探索機能についての知識が必要です。詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「 Implementing IPv6 Addresses and Basic Connectivity 」の章を参照してください。

IPv6 ネイバー探索機能についての知識が必要です。詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「 Implementing IPv6 Addresses and Basic Connectivity 」の章を参照してください。

(注) IPv6 でファーストホップ セキュリティを実装するには、次の制約事項があります。

IPv6 ファーストホップ セキュリティ(FHS)は、コマンドラインのヘルプ ストリングに表示されますが、Catalyst 3750-G および 3750v2 スイッチではサポートされません。これらのスイッチの 1 つがマスターになる可能性のある混合スイッチ スタックの場合に FHS 機能をサポートするため、コマンドラインのヘルプ ストリングがこれらのスイッチに表示されます。

IPv6 スヌーピング

IPv6 スヌーピングは、IPv6 での FHS で使用できる機能のほとんどをイネーブルにするコンテナ ポリシーとして機能します。詳細については、「IPv6 スヌーピング ポリシーの設定」を参照してください。

IPv6 ファーストホップ セキュリティ バインディング テーブル

たとえば、ネイバー探索プロトコル(NDP)スヌーピングおよび Dynamic Host Configuration Protocol(DHCP)スヌーピングなど、複数の情報ソースから、スイッチに接続された IPv6 ネイバーのデータベース テーブルが作成されます。このデータベースまたはバインディング テーブルは、IPv6 ネイバー探索(ND)検査(リンク層アドレス(LLA)を検証する目的)、ポート単位のアドレス制限(IPv4 または IPv6 アドレスを検証する目的)、IPv6 デバイス トラッキング(ネイバーのバインディングにプレフィックスを付けてスプーフィングを防止し、攻撃をリダイレクトする目的)など、さまざまな IPv6 ガード機能により使用されます。

これらのカテゴリのトラフィックは、バインディング テーブルがスヌープする次の情報を伝達します。

•![]() ND トラフィック:詳細については、「NDP アドレス グリーニング」を参照してください。

ND トラフィック:詳細については、「NDP アドレス グリーニング」を参照してください。

•![]() DHCP トラフィック:詳細については、「IPv6 DHCP アドレス グリーニング」を参照してください。

DHCP トラフィック:詳細については、「IPv6 DHCP アドレス グリーニング」を参照してください。

•![]() データ トラフィック:詳細については、「IPv6 DHCP アドレス グリーニング」を参照してください。

データ トラフィック:詳細については、「IPv6 DHCP アドレス グリーニング」を参照してください。

NDP アドレス グリーニング

ipv6 snooping policy グローバル コンフィギュレーション コマンドの設定時には、NDP アドレス グリーニング機能がデフォルトでイネーブルになっています。この機能をディセーブルにするには、no protocol ndp コンフィギュレーション コマンドを入力し、ターゲット ポートまたは VLAN にポリシーを適用します。

IPv6 DHCP アドレス グリーニング

IPv6 DHCP アドレス グリーニング機能は、アドレスを DHCP メッセージから抽出し、バインディング テーブルに入力する機能を提供します。スイッチは、アドレス バインディング情報を、次のタイプの DHCPv6 交換から抽出します(ユーザ データグラム プロトコル(UDP)、ポート 546 および 547 を使用)。

スイッチがクライアントから DHCP REQUEST メッセージを受信したあと、次のいずれかが発生する可能性があります。

•![]() スイッチは、DHCP サーバから DHCP-REPLY メッセージを受信し、バインディング テーブル エントリは REACHABLE ステートで作成され、完了します。応答には、レイヤ 2(L2)DMAC フィールドに IP アドレスと MAC アドレスが含まれます。

スイッチは、DHCP サーバから DHCP-REPLY メッセージを受信し、バインディング テーブル エントリは REACHABLE ステートで作成され、完了します。応答には、レイヤ 2(L2)DMAC フィールドに IP アドレスと MAC アドレスが含まれます。

バインディング テーブルにエントリを作成すると、スイッチ は、DHCP によって割り当てられたアドレスを学習できるようになります。バインディング テーブルは、次のいずれかの状態を取ることができます。

–![]() INCOMPLETE:アドレス解決中であり、リンク層アドレスはまだ不明です。

INCOMPLETE:アドレス解決中であり、リンク層アドレスはまだ不明です。

–![]() REACHABLE:テーブルに最後の到達可能時間間隔内に到達可能であることがわかっています。

REACHABLE:テーブルに最後の到達可能時間間隔内に到達可能であることがわかっています。

–![]() SEARCH:エントリを作成する機能に L2 アドレスがなく、L2 アドレスを検索するようにバインディング テーブルに要求します。

SEARCH:エントリを作成する機能に L2 アドレスがなく、L2 アドレスを検索するようにバインディング テーブルに要求します。

–![]() VERIFY:L2 およびレイヤ 3(L3)アドレスが既知であり、アドレスを確認するために、Duplicate Address Detection(DAD)Neighbor Solicitation(NS)ユニキャスト メッセージが L2 および L3 宛先に送信されます。

VERIFY:L2 およびレイヤ 3(L3)アドレスが既知であり、アドレスを確認するために、Duplicate Address Detection(DAD)Neighbor Solicitation(NS)ユニキャスト メッセージが L2 および L3 宛先に送信されます。

–![]() DOWN:エントリを学習したインターフェイスがダウンしているため、検証できません。

DOWN:エントリを学習したインターフェイスがダウンしているため、検証できません。

•![]() DHCP サーバが DHCP-DECLINE または DHCP 解放メッセージを送信し、エントリが削除されます。

DHCP サーバが DHCP-DECLINE または DHCP 解放メッセージを送信し、エントリが削除されます。

•![]() クライアントが、アドレスを割り当てたサーバに DHCP-RENEW メッセージを送信するか、または任意のサーバに DHCP-REBIND メッセージを送信し、エントリの寿命が拡張されます。

クライアントが、アドレスを割り当てたサーバに DHCP-RENEW メッセージを送信するか、または任意のサーバに DHCP-REBIND メッセージを送信し、エントリの寿命が拡張されます。

•![]() サーバが応答しない場合、セッションはタイム アウトします。

サーバが応答しない場合、セッションはタイム アウトします。

この機能をイネーブルにするには、 ipv6 snooping policy policy-name グローバル コンフィギュレーション コマンドを使用してポリシーを設定します。詳細については、「IPv6 スヌーピング ポリシーの設定」を参照してください。

ポリシーを設定し、DHCP ガードに適用して、バインディング テーブルが偽造 DHCP メッセージで満たされるのを防止します。 詳細については、「IPv6 DHCP ガード」および 「IPv6 DHCP ガードの設定」を参照してください。

IPv6 データ アドレス グリーニング

IPv6 データ アドレス グリーニング機能は、リダイレクトされたデータ トラフィックからアドレスを抽出し、ネイバーを検出し、バインディング テーブルに入力する機能を提供します。

ポートが、バインディングが不明のデータ パケットを受信する場合、つまりネイバーが INCOMPLETE ステートにあり、リンク層アドレスが未知の場合には、スイッチは DAD NS NDP のユニキャスト メッセージを、データ パケットを受信したポートに送信します。

ホストが DAD ネイバー アドバタイズメント(NA)NDP メッセージで応答した後、バインディング テーブルが更新され、プライベート VLAN ACL(PVACL)がこのバインディングのハードウェアにインストールされます。

ホストが DAD NA で応答しない場合、バインディング テーブル タイマーの期限が切れると、ハードウェアに通知され、そのバインディングに関連付けられたすべてのリソースが解放されます。

この機能をイネーブルにするには、ポリシーを data-glean で設定し、ターゲット ポートにポリシーを適用します。ポリシーをデバッグするには、debug ipv6 snooping 特権 EXEC コマンドを使用します。

IPv6 ND 検査

IPv6 ND 検査は、L2 ネイバー テーブルでステートレス自動設定アドレスのバインディングを学習し、保護します。IPv6 ND 検査は、信頼できるバインディング テーブル データベースを構築するためにネイバー探索メッセージを分析します。準拠していない IPv6 ネイバー探索メッセージはドロップされます。SA ND メッセージは、IPv6 とメディア アクセス コントロール(MAC)間のマッピングが検証可能な場合、信頼できると見なされます。

この機能は、DAD 攻撃、アドレス解決、ルータ検出およびネイバー キャッシュなど、ND メカニズムに固有の脆弱性の一部を軽減します。

IPv6 デバイス トラッキング

IPv6 デバイス トラッキング機能は、IPv6 ホストが非表示になったときにネイバー テーブルを更新できるように、IPv6 ホストの活性トラッキングを提供します。この機能は、ネットワーク アクセス権限が非アクティブになったときに取り消すために、L2 スイッチ経由で接続されたネイバーの活性を定期的に追跡します。

IPv6 ポートベースのアクセス リスト サポート

IPv6 ポート ベース アクセス リスト(PACL)機能は、IPv6 トラフィック用の L2 スイッチ ポートに対するアクセス コントロール(許可または拒否)を提供する機能を備えています。IPv6 PACL は、IPv4 トラフィック用の L2 スイッチ ポートでアクセス コントロールを提供する IPv4 PACL と似ています。

Catalyst 3750-E、3750X、3560E、3560-X、3750v2 および 3560 v2 スイッチでは、この機能は、ハードウェアで入力方向に限りサポートされます。スタックに IPv6 FHS をサポートしないスイッチがある混合スタックの場合は、VLAN ターゲットが、セキュリティのために、スイッチ全体でディセーブルになります。ポート ターゲットは、スイッチの IPv6 FHS 対応ポート上で許可されます。サポートしていないスイッチがスタック マスターになっても、IPv6 FHS 機能は、引き続きスイッチの IPv6 FHS 対応ポートでサポートされます。

アクセス リストによって、スイッチ インターフェイスでブロックされるトラフィックおよび転送されるトラフィックが決定され、送信元アドレスと宛先アドレスに基づいて、特定のインターフェイスへの着信と発信をフィルタリングできます。各アクセス リストの末尾には、暗黙的な deny 文があります。IPv6 PACL を設定するには、IPv6 アクセス リストを作成して、指定した IPv6 L2 インターフェイスで PACL モードを設定する必要があります。

PACL は、L3 およびレイヤ 4(L4)ヘッダー情報または非 IP L2 情報に基づいて L2 インターフェイスで入力トラフィックをフィルタリングできます。

IPv6 ルータ アドバタイズメント ガード

IPv6 ルータ アドバタイズメント(RA)ガード機能により、ネットワーク管理者は、ネットワーク スイッチ プラットフォームに到着する不要または不正な RA ガード メッセージをブロックまたは拒否できるようになります。RA は、リンクで自身をアナウンスするためにルータによって使用されます。RA ガード機能は、これらの RA を分析して、未承認のルータによって送信された偽の RA をフィルタリングして除外します。ホスト モードでは、ポートではルータ アドバタイズメントとルータ リダイレクト メッセージはすべて許可されません。RA ガード機能は、L2 デバイスの設定情報を、受信した RA フレームで検出された情報と比較します。L2 デバイスは、RA フレームとルータ リダイレクト フレームの内容を設定と照らし合わせて検証した後で、RA をユニキャストまたはマルチキャストの宛先に転送します。RA フレームの内容が検証されない場合は、RA はドロップされます。

IPv6 DHCP ガード

DHCP ガードを使用して、偽造メッセージがバインディング テーブルに入力されるのを防止できます。DHCP ガードは、DHCP サーバまたは DHCP リレー側として明示的に設定されていないポートで受信した DHCP サーバ メッセージをブロックします。

この機能を使用するには、ポリシーを設定し、DHCP ガードに適用します。DHCP ガード パケットをデバッグするには、debug ipv6 snooping dhcp-guard 特権 EXEC コマンドを使用します。

IPv6 ソース ガード

ソース ガードは、送信元アドレスまたは宛先アドレスに基づいてトラフィックを許可または拒否するように、ハードウェアをプログラミングします。これは、データ パケット トラフィックだけを扱います。

IPv6 ソース ガード機能は、ホストが無効な IPv6 送信元アドレスを持つパケットを送信しないように PACL をインストールするために IPv6 バインディング テーブルを使用する機能を提供します。

ソース ガード パケットをデバッグするには、 debug ipv6 snooping source-guard 特権 EXEC コマンドを使用します。

(注) IPv6 PACL 機能は、入力方向だけでサポートされ、出力方向ではサポートされません。

•![]() IPv6 ソース ガードがスイッチポートでイネーブルの場合、NDP または DHCP スヌーピングは、スイッチポートが属するインターフェイス上でイネーブルになっている必要があります。そうでない場合、このポートのすべてのデータ トラフィックがブロックされます。

IPv6 ソース ガードがスイッチポートでイネーブルの場合、NDP または DHCP スヌーピングは、スイッチポートが属するインターフェイス上でイネーブルになっている必要があります。そうでない場合、このポートのすべてのデータ トラフィックがブロックされます。

•![]() IPv6 ソース ガード ポリシーは VLAN に適用できません。

IPv6 ソース ガード ポリシーは VLAN に適用できません。

•![]() EtherChannels では、IPv6 ソース ガードはサポートされません。

EtherChannels では、IPv6 ソース ガードはサポートされません。

IPv6 アクセス リストの設定の詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「 Implementing Traffic Filters and Firewalls for IPv6 Security 」の章を参照してください。

DRP

スイッチは、ルータのアドバタイズメント メッセージの拡張機能である、IPv6 Default Router Prefernce(DRP)をサポートします。DRP では、特にホストがマルチホーム構成されていて、ルータが異なるリンク上にある場合に、ホストが適切なルータを選択する機能が向上しました。スイッチは、Route Information Option(RFC 4191)をサポートしません。

IPv6 ホストは、オフリンク宛先へのトラフィック用にルータを選択する、デフォルト ルータ リストを維持します。次に、宛先用に選択されたルータは、宛先キャッシュに格納されます。IPv6 NDP では、到達可能であるルータまたは到達可能性の高いルータが、到達可能性が不明または低いルータよりも優先されます。NDP は、到達可能または到達可能の可能性があるルータとして、常に同じルータを選択するか、またはルータ リストから繰り返し使用できます。DRP を使用することにより、IPv6 ホストが、両方ともが到達可能または到達可能の可能性がある 2 台のルータを差別化するように設定できます。

IPv6 の DRP の詳細については、『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addresses and Basic Connectivity」の章を参照してください。

IPv6 のステートレス自動設定および重複アドレス検出

スイッチではステートレス自動設定が使用されているため、ホストやモバイル IP アドレスの管理といった、リンク、サブネット、およびサイト アドレス指定の変更を管理することができます。ホストはリンクに対してローカルな独自アドレスを自動的に設定します。起動元ノードはルータに送信請求を送信して、インターフェイス設定をアドバタイズするようルータに要求します。

自動設定および重複アドレス検出の詳細については、Cisco.com から『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addressing and Basic Connectivity」の章を参照してください。

IPv6 アプリケーション

スイッチは、次のアプリケーションについて IPv6 をサポートします。

•![]() ping、Traceroute、Telnet、および Trivial File Transfer Protocol(TFTP)

ping、Traceroute、Telnet、および Trivial File Transfer Protocol(TFTP)

•![]() IPv6 トランスポートによる Secure Shell(SSH; セキュア シェル)

IPv6 トランスポートによる Secure Shell(SSH; セキュア シェル)

•![]() IPv6 トランスポートによる HTTP サーバ アクセス

IPv6 トランスポートによる HTTP サーバ アクセス

•![]() IPv4 トランスポートによる AAAA の DNS レゾルバ

IPv4 トランスポートによる AAAA の DNS レゾルバ

•![]() IPv6 アドレスの Cisco Discovery Protocol(CDP)サポート

IPv6 アドレスの Cisco Discovery Protocol(CDP)サポート

これらのアプリケーションの詳細については、Cisco.com から『 Cisco IOS IPv6 Configuration Library』 の「Managing Cisco IOS Applications over IPv6」の章および「Implementing IPv6 Addressing and Basic Connectivity」の章を参照してください。

デュアル IPv4 および IPv6 プロトコル スタック

IPv4 および IPv6 プロトコルの両方でハードウェア メモリの使用を割り当てるには、デュアル IPv4 および IPv6 テンプレートを使用する必要があります。

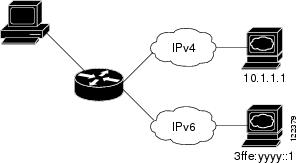

図 45-1 に、IP パケットおよび宛先アドレスに基づいて、同じインターフェイスを介して IPv4 および IPv6 トラフィックを転送するルータを示します。

図 45-1 インターフェイス上での IPv4/IPv6 のデュアル サポート

デュアル IPv4 および IPv6 SDM テンプレートを使用して、IPv6 のルーティング デュアル スタック環境(IPv4 および IPv6 の両方をサポートする)をイネーブルにします。デュアル IPv4/IPv6 SDM テンプレートについての詳細は、 を参照してください。

デュアル IPv4 および IPv6 テンプレートを使用すると、デュアル スタック環境でスイッチを使用できるようになります。

•![]() デュアル IPv4/IPv6 テンプレートを最初に選択しないで IPv6 を設定しようとすると、警告メッセージが表示されます。

デュアル IPv4/IPv6 テンプレートを最初に選択しないで IPv6 を設定しようとすると、警告メッセージが表示されます。

•![]() IPv4 専用環境のスイッチは、IPv4 パケットをルーティングし、IPv4 の QoS および ACL をハードウェアで適用します。IPv6 パケットはサポートされません。

IPv4 専用環境のスイッチは、IPv4 パケットをルーティングし、IPv4 の QoS および ACL をハードウェアで適用します。IPv6 パケットはサポートされません。

•![]() デュアル IPv4/IPv6 環境のスイッチは、IPv4 および IPv6 パケットをルーティングし、IPv4 QoS をハードウェアで適用します。

デュアル IPv4/IPv6 環境のスイッチは、IPv4 および IPv6 パケットをルーティングし、IPv4 QoS をハードウェアで適用します。

•![]() スイッチは IPv4 および IPv6 の両方のトラフィックについて QoS をサポートします。

スイッチは IPv4 および IPv6 の両方のトラフィックについて QoS をサポートします。

•![]() デュアル スタック テンプレートを使用すると、各リソースのハードウェア メモリ容量が少なくなるため、IPv6 を使用する予定がない場合はこのテンプレートを使用しないでください。

デュアル スタック テンプレートを使用すると、各リソースのハードウェア メモリ容量が少なくなるため、IPv6 を使用する予定がない場合はこのテンプレートを使用しないでください。

IPv4/IPv6 プロトコル スタックについての詳細は、Cisco.com から『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addressing and Basic Connectivity」の章を参照してください。

DHCP for IPv6 アドレスの割り当て

DHCPv6 により、DHCP サーバは IPv6 ネットワーク アドレスなどの設定パラメータを IPv6 クライアントに渡すことができます。このアドレス割り当て機能により、ホストが接続するネットワークに基づいて、適切なプレフィックス内での重複しないアドレス割り当てが管理されます。アドレスは、1 つまたは複数のプレフィックス プールから割り当てることができます。デフォルトのドメインおよび DNS ネーム サーバ アドレスなど、その他のオプションは、クライアントに戻すことができます。アドレス プールは、特定のインターフェイス、複数のインターフェイス上で使用する場合に割り当てられます。または、サーバが自動的に適切なプールを検出できます。

Cisco IOS Release 12.2(58)SE 以降のスイッチでは、次の機能がサポートされます。

DHCPv6 バルクリース クエリーでは、クライアントが、DHCPv6 バインディングに関する情報を要求できます。この機能により、新しいクエリー タイプが追加され、TCP を使用した DHCPv6 バインディング データのバルク転送が可能になります。DHCPv6 バインディング データのバルク転送は、リレー サーバ スイッチが再起動されて、リレー サーバにあるバインディング情報がすべて失われたときに役に立ちます。再起動後、リレー サーバは自動的にバルクリース クエリーを生成して、DHCP サーバからバインディング情報を取得します。

DHCPv6 サーバは、DHCP リレー エージェントの送信元アドレスに対して応答します。通常、DHCPv6 リレー エージェントからのメッセージには、それらの送信元インターフェイスが送信元アドレスとして示されます。DHCPv6 リレー送信元設定機能を使用して、より安定したアドレス(ループバック インターフェイスなど)をリレー エージェントからのメッセージの送信元アドレスとして設定できます。送信元アドレスは、スイッチに対してグローバルに、または特定のインターフェイスに設定できます。インターフェイスに設定されたアドレスは、グローバルに設定されたアドレスよりも優先されます。

これらの機能の詳細および設定方法については、『 Cisco IOS IPv6 Configuration Guide, Release 12.4 』を参照してください。

このマニュアルでは、DHCPv6 のアドレス割り当てについてだけ説明します。DHCPv6 クライアント、サーバ、またはリレー エージェント機能の設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing DHCP for IPv6」の章を参照してください。

IPv6 のスタティック ルート

スタティック ルートは手動で設定され、2 つのネットワーキング デバイス間のルートを明示的に定義します。スタティック ルートが有効なのは、外部ネットワークへのパスが 1 つしかない小規模ネットワークの場合、または大規模ネットワークで特定のトラフィック タイプにセキュリティを設定する場合です。

スタティック ルートの詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing Static Routes for IPv6」の章を参照してください。

IPv6 の RIP

IPv6 の Routing Information Protocol(RIP)は、ルーティング メトリックとしてホップ カウントを使用するディスタンスベクトル プロトコルです。IPv6 アドレスおよびプレフィックスのサポート、すべての RIP ルータを含むマルチキャスト グループ アドレス FF02::9 を RIP アップデート メッセージの宛先アドレスとして使用する機能などがあります。

IPv6 の RIP の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing RIP for IPv6」の章を参照してください。

IPv6 の OSPF の設定

IP サービス フィーチャ セットを実行中のスイッチは、IPv6 の Open Shortest Path First(OSPF)(IP のリンクステート プロトコル)をサポートします。詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing OSFP for IPv6」の章を参照してください。

OSPFv3 グレースフル リスタート

Cisco IOS Release 12.2(58)SE 以降、IP サービス フィーチャ セットを実行中のスイッチは、OSPFv3 でのグレースフル リスタート機能をサポートします。この機能により、OSPFv3 ルーティング プロトコル情報が復元されている間も、既知のルート上でノンストップのデータの転送が可能になります。スイッチでは、グレースフル リスタートがリスタート モード(グレースフル リスタート対応スイッチの場合)とヘルパー モード(グレースフル リスタート認識スイッチの場合)のいずれかで使用されます。

グレースフル リスタート機能を使用するには、スイッチがハイアベイラビリティ ステートフル スイッチオーバー(SSO)モードである必要があります(デュアル ルート プロセッサ)。グレースフル リスタートに対応したスイッチでは、次の障害が発生したときにグレースフル リスタートが使用されます。

•![]() スタンバイ ルート プロセッサへの切り替えが起こるルート プロセッサ障害

スタンバイ ルート プロセッサへの切り替えが起こるルート プロセッサ障害

•![]() 計画されたスタンバイ ルート プロセッサへのルート プロセッサの切り替え

計画されたスタンバイ ルート プロセッサへのルート プロセッサの切り替え

グレースフル リスタート機能では、隣接スイッチがグレースフル リスタート認識である必要があります。

詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing OSFP for IPv6」の章を参照してください。

高速コンバージェンス:LSA および SPF スロットリング

OSPFv3 リンクステート アドバタイズメント(LSA)および Shortest Path First(SPF)スロットリング機能は、ネットワークが不安定な間、OSPFv3 のリンク ステート アドバタイズメントのアップデートを低速化するダイナミック方式を提供します。さらに、この機能で LSA のレート制限をミリ秒単位で指定することにより、OSPFv3 コンバージェンス時間の短縮が可能になります。

以前は、OSPFv3 はレート制限 SPF 計算および LSA 生成にスタティック タイマーを使用しました。これらのタイマーを設定することもできますが、値は秒単位で指定するため、OSPFv3 コンバージェンスに制限が課せられます。LSA および SPF スロットリングは、すばやく応答できる高度な SPF および LSA レート制限方式を提供することにより、1 秒未満単位でのコンバージェンスを実現し、長引く不安定期間中にも安定性および保護を提供します。

詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「 Implementing OSPFv3 」の章を参照してください。

IPsec を使用した認証サポート

IPv6(OSPFv3)パケットの OSPF が変更されず、スイッチに再送信されないようにするには、OSPFv3 パケットを認証する必要があります。OSPFv3 は、IPsec セキュア ソケット API を使用して OSPFv3 パケットに認証を追加します。この API は、IPv6 をサポートするように拡張されています。

OSPFv3 では、認証をイネーブルにするために IPsec を使用する必要があります。OSPFv3 で使用するために必要な IPsec API は暗号イメージのみに含まれるため、認証を使用するには暗号イメージが必要です。

詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「 OSPFv3 Authentication Support with IPsec 」の項を参照してください。

EIGRP IPv6

IP サービス フィーチャ セットを実行中のスイッチは、IPv6 の Enhanced Interior Gateway Routing Protocol(EIGRP)をサポートします。IPv6 の EIGRP は稼働するインターフェイス上で設定されるため、グローバルな IPv6 アドレスは不要です。

(注) IP ベース フィーチャ セットを実行中のスイッチでは、IPv6 EIGRP スタブ ルーティングを含め、IPv6 EIGRP 機能はすべてサポートされません。

EIGRP IPv6 インスタンスでは、実行する前に暗示的または明示的なルータ ID が必要です。暗示的なルータ ID はローカルの IPv4 アドレスを基にして作成されるため、すべての IPv4 ノードには常に使用可能なルータ ID があります。ただし、EIGRP IPv6 は IPv6 ノードだけが含まれるネットワークで稼働するため、使用可能な IPv4 ルータ ID がない場合があります。

IPv6 の EIGRP の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing EIGRP for IPv6」の章を参照してください 。

IPv6 の HSRP

IP サービス フィーチャ セットを実行中のスイッチは、IPv6 の Hot Standby Router Protocol(HSRP; ホットスタンバイ ルータ プロトコル)をサポートします。HSRP は、任意の単一のルータのアベイラビリティに依存せず、ルーティング IPv6 トラフィックにルーティング冗長性を提供します。IPv6 ホストは、IPv6 ネイバー探索ルータのアドバタイズメント メッセージによって使用可能なルータを学習します。これらのメッセージは定期的にマルチキャストされるか、ホストにより送信請求されます。

HSRP IPv6 グループには、HSRP グループ番号に基づく仮想 MAC アドレス、およびデフォルトで HSRP 仮想 MAC アドレスに基づく HSRP の仮想 IPv6 リンクローカル アドレスがあります。HSRP グループがアクティブな場合、定期的なメッセージが HSRP 仮想 IPv6 リンクローカル アドレスに送信されます。グループがアクティブ ステートでなくなった場合、これらのメッセージは最後のメッセージが送信されたあとで停止します。

HSRP for IPv6 の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Configuring First Hop Redundancy Protocols in IPv6」の章を参照してください。

IPv6 上の SNMP および Syslog

IPv4 と IPv6 の両方をサポートするには、IPv6 のネットワーク管理で IPv4 および IPv6 のトランスポートが必要になります。IPv6 による Syslog は、このトランスポートのアドレス データ タイプをサポートします。

IPv6 による SNMP および Syslog は、次の機能を提供します。

•![]() SNMP に対する IPv6 トランスポート、および SNMP 変更による IPv6 ホストのトラップのサポート

SNMP に対する IPv6 トランスポート、および SNMP 変更による IPv6 ホストのトラップのサポート

•![]() IPv6 アドレス指定をサポートするための SNMP および Syslog に関連する MIB

IPv6 アドレス指定をサポートするための SNMP および Syslog に関連する MIB

IPv6 に関連するサポートでは、SNMP は既存の IP トランスポート マッピングを変更して、IPv4 と IPv6 を同時にサポートします。次の SNMP 動作は、IPv6 トランスポート管理をサポートします。

•![]() デフォルト設定のユーザ データグラム プロトコル(UDP)SNMP ソケットを開く

デフォルト設定のユーザ データグラム プロトコル(UDP)SNMP ソケットを開く

•![]() SR_IPV6_TRANSPORT と呼ばれる新しいトランスポート メカニズムを提供

SR_IPV6_TRANSPORT と呼ばれる新しいトランスポート メカニズムを提供

•![]() IPv6 トランスポートの SNMP 名のアクセス リストのサポート

IPv6 トランスポートの SNMP 名のアクセス リストのサポート

•![]() IPv6 トランスポートを使用した SNMP プロキシ転送のサポート

IPv6 トランスポートを使用した SNMP プロキシ転送のサポート

•![]() SNMP マネージャ機能と IPv6 トランスポートの連動確認

SNMP マネージャ機能と IPv6 トランスポートの連動確認

設定手順を含む、IPv6 に関連する SNMP については、Cisco.com から『 Cisco IOS IPv6 Configuration Library』 の「Managing Cisco IOS Applications over IPv6」の章を参照してください 。

設定手順を含む、IPv6 による Syslog については、Cisco.com から『 Cisco IOS IPv6 Configuration Library』 の「Implementing IPv6 Addressing and Basic Connectivity」の章を参照してください。

IPv6 による HTTP(S)

HTTP クライアントは要求を IPv4 HTTP サーバと IPv6 HTTP サーバの両方に送信し、これらのサーバは IPv4 HTTP クライアントと IPv6 HTTP クライアントの両方からの要求に応答します。IPv6 アドレスを含む URL は、16 ビット値をコロンで区切った 16 進数で指定する必要があります。

受信ソケット コールは、IPv4 アドレス ファミリまたは IPv6 アドレス ファミリを選択します。受信ソケットは、IPv4 ソケットまたは IPv6 ソケットのいずれかです。リスニング ソケットは、接続を示す IPvv4 と IPv6 の両方の信号を待ち受け続けます。IPv6 リスニング ソケットは、IPv6 ワイルドカード アドレスにバインドされています。

基本 TCP/IP スタックは、デュアル スタック環境をサポートします。HTTP には、TCP/IP スタック、およびネットワーク層相互作用を処理するためのソケットが必要です。

HTTP 接続が確立するためには、基本ネットワーク接続(ping)がクライアントとサーバ ホストとの間に存在する必要があります。

詳細については、Cisco.com から『 Cisco IOS IPv6 Configuration Library』 の「Managing Cisco IOS Applications over IPv6」の章を参照してください。

サポートされていない IPv6 ユニキャスト ルーティング機能

•![]() IPv6 バーチャル プライベート ネットワーク(VPN)Routing And Forwarding(VRF; VPN ルーティングおよび転送)テーブルのサポート

IPv6 バーチャル プライベート ネットワーク(VPN)Routing And Forwarding(VRF; VPN ルーティングおよび転送)テーブルのサポート

•![]() Multiprotocol ボーダー ゲートウェイ プロトコル(BGP)、および Intermediate System-to-Intermediate System(IS-IS)ルーティングの IPv6 ルーティング プロトコルのサポート

Multiprotocol ボーダー ゲートウェイ プロトコル(BGP)、および Intermediate System-to-Intermediate System(IS-IS)ルーティングの IPv6 ルーティング プロトコルのサポート

•![]() IPv4/IPv6 や IPv6/IPv4 などのトンネリング プロトコル

IPv4/IPv6 や IPv6/IPv4 などのトンネリング プロトコル

•![]() IPv4/IPv6 または IPv6/IPv4 トンネリング プロトコルをサポートするトンネル エンドポイントとしてのスイッチ

IPv4/IPv6 または IPv6/IPv4 トンネリング プロトコルをサポートするトンネル エンドポイントとしてのスイッチ

制限事項

スイッチでは IPv6 はハードウェアに実装されるため、ハードウェア メモリ内の IPv6 圧縮アドレスによる制限がいくつか発生します。これらのハードウェア制限により、機能の一部が失われて、制限されます。

•![]() ICMPv6 リダイレクト機能は、IPv6 ホスト ルート(特定のホストに到達するのに使用されるルート)、またはマスク長が 64 ビットを超える IPv6 ルートではサポートされません。スイッチは、ホスト ルートまたはマスク長が 64 ビットを超えるルートを介して到達可能な特定の宛先へのより最適なファーストホップ ルータに、ホストをリダイレクトできません。

ICMPv6 リダイレクト機能は、IPv6 ホスト ルート(特定のホストに到達するのに使用されるルート)、またはマスク長が 64 ビットを超える IPv6 ルートではサポートされません。スイッチは、ホスト ルートまたはマスク長が 64 ビットを超えるルートを介して到達可能な特定の宛先へのより最適なファーストホップ ルータに、ホストをリダイレクトできません。

•![]() マスク長が 64 ビットを超える IPv6 ホスト ルートまたは IPv6 ルートでは、等価コストおよび不等価コスト ルートを使用するロード バランシングはサポートされません。

マスク長が 64 ビットを超える IPv6 ホスト ルートまたは IPv6 ルートでは、等価コストおよび不等価コスト ルートを使用するロード バランシングはサポートされません。

•![]() スイッチは、SNAP カプセル化 IPv6 パケットを転送できません。

スイッチは、SNAP カプセル化 IPv6 パケットを転送できません。

(注) IPv4 SNAP カプセル化パケットにも同様の制限がありますが、パケットはスイッチでドロップされ、転送されません。

•![]() スイッチは、IPv6/IPv4 および IPv4/IPv6 パケットをハードウェアでルーティングしますが、スイッチを IPv6/IPv4 または IPv4/IPv6 トンネル エンドポイントにはできません。

スイッチは、IPv6/IPv4 および IPv4/IPv6 パケットをハードウェアでルーティングしますが、スイッチを IPv6/IPv4 または IPv4/IPv6 トンネル エンドポイントにはできません。

•![]() ホップバイホップの拡張ヘッダーを持つブリッジング済みの IPv6 パケットは、ソフトウェアで転送されます。IPv4 の場合、これらのパケットはソフトウェアでルーティングされ、ハードウェアでブリッジングされます。

ホップバイホップの拡張ヘッダーを持つブリッジング済みの IPv6 パケットは、ソフトウェアで転送されます。IPv4 の場合、これらのパケットはソフトウェアでルーティングされ、ハードウェアでブリッジングされます。

•![]() IPv6 トラフィックのインターフェイス カウンタには、ソフトウェア転送トラフィックのみ含まれます。ハードウェアでスイッチングされるトラフィックは除外されます。

IPv6 トラフィックのインターフェイス カウンタには、ソフトウェア転送トラフィックのみ含まれます。ハードウェアでスイッチングされるトラフィックは除外されます。

•![]() ソフトウェア コンフィギュレーション ガイドで定義された標準の SPAN および RSPAN 制限のほかに、次のような IPv6 パケット固有の制限事項があります。

ソフトウェア コンフィギュレーション ガイドで定義された標準の SPAN および RSPAN 制限のほかに、次のような IPv6 パケット固有の制限事項があります。

–![]() RSPAN IPv6 ルーテッド パケットを送信した場合、SPAN 出力パケット内の送信元 MAC アドレスが不正である場合があります。

RSPAN IPv6 ルーテッド パケットを送信した場合、SPAN 出力パケット内の送信元 MAC アドレスが不正である場合があります。

–![]() RSPAN IPv6 ルーテッド パケットを送信した場合、宛先 MAC アドレスが不正である場合があります。標準トラフィックは影響を受けません。

RSPAN IPv6 ルーテッド パケットを送信した場合、宛先 MAC アドレスが不正である場合があります。標準トラフィックは影響を受けません。

•![]() スイッチはソースルート IPv6 パケットに関する QoS 分類または PBR をハードウェアで適用できません。

スイッチはソースルート IPv6 パケットに関する QoS 分類または PBR をハードウェアで適用できません。

•![]() スイッチはマルチキャスト パケットに対して ICMPv6

スイッチはマルチキャスト パケットに対して ICMPv6 Packet Too Big メッセージを生成できません。

IPv6 とスイッチ スタック

スイッチにより、スタック全体で IPv6 転送がサポートされ、スタック マスターで IPv6 ホスト機能がサポートされます。スタック マスターは IPv6 ユニキャスト ルーティング プロトコルを実行してルーティング テーブルを計算します。Distributed CEF(dCEF; 分散 CEF)を使用して、スタック マスターはルーティング テーブルをスタック メンバ スイッチにダウンロードします。スタック メンバ スイッチはテーブルを受信して、転送用にハードウェア IPv6 ルートを作成します。スタック マスターも、すべての IPv6 アプリケーションを実行します。

(注) IPv6 パケットをスタック内でルーティングするには、スタック内のすべてのスイッチで IP サービス フィーチャ セットが稼働している必要があります。

新しいスイッチがスタック マスターになる場合、新しいマスターは IPv6 ルーティング テーブルを再計算してこれをメンバ スイッチに配布します。新しいスタック マスターが選択中およびリセット中の間には、スイッチ スタックによる IPv6 パケットの転送は行われません。スタック MAC アドレスが変更され、これによって IPv6 アドレスが変更されます。 ipv6 address ipv6-prefix/prefix length eui-64 インターフェイス コンフィギュレーション コマンドを使用して、Extended Unique Identifier(EUI; 拡張固有識別子)でスタック IPv6 アドレスを指定する場合、アドレスは、インターフェイス MAC アドレスに基づきます。「IPv6 アドレッシングの設定と IPv6 ルーティングのイネーブル」を参照してください。

スタック上で永続的な MAC アドレスを設定し、スタック マスターが変更された場合、スタック MAC アドレスは、約 4 分間変更されません。詳細については、「スイッチ スタックの管理」の「永続的 MAC アドレスのイネーブル化」を参照してください。

IPv6 スタック マスターおよびメンバの機能は次のとおりです。

–![]() dCEFv6 を使用するスタック メンバへの CEFv6 ルーティング テーブルの配布

dCEFv6 を使用するスタック メンバへの CEFv6 ルーティング テーブルの配布

–![]() IPv6 ホスト機能および IPv6 アプリケーションの実行

IPv6 ホスト機能および IPv6 アプリケーションの実行

•![]() スタック メンバ(IP サービス フィーチャ セットを実行している必要があります)

スタック メンバ(IP サービス フィーチャ セットを実行している必要があります)

–![]() スタック マスターからの CEFv6 ルーティング テーブルの受信

スタック マスターからの CEFv6 ルーティング テーブルの受信

(注) IPv6 パケットに例外(IPv6Options)がなく、スタック内のスイッチでハードウェア リソースが不足していない場合、IPv6 パケットがスタック全体にわたってハードウェアでルーティングされます。

IPv6 の設定

•![]() 「IPv6 アドレッシングの設定と IPv6 ルーティングのイネーブル」

「IPv6 アドレッシングの設定と IPv6 ルーティングのイネーブル」

•![]() 「IPv6 でのファースト ホップ セキュリティの設定」

「IPv6 でのファースト ホップ セキュリティの設定」

•![]() 「IPv4 および IPv6 プロトコル スタックの設定」

「IPv4 および IPv6 プロトコル スタックの設定」

•![]() 「OSPFv3 高速コンバージェンスに対する LSA および SPF タイマーの調整」

「OSPFv3 高速コンバージェンスに対する LSA および SPF タイマーの調整」

•![]() 「OSPFv3 高速コンバージェンスに対する LSA および SPF スロットリングの設定」

「OSPFv3 高速コンバージェンスに対する LSA および SPF スロットリングの設定」

IPv6 のデフォルト設定

|

|

|

|---|---|

ディセーブル(IPv4 CEF および dCEF はデフォルトでイネーブル) (注) IPv6 ルーティングがイネーブルの場合、CEFv6 および dCEF6 は自動的にイネーブル |

|

IPv6 アドレッシングの設定と IPv6 ルーティングのイネーブル

ここでは、IPv6 アドレスを各レイヤ 3 インターフェイスに割り当てて、IPv6 トラフィックをスイッチ上でグローバル転送する方法を説明します。

スイッチ上の IPv6 を設定する前に、次の注意事項に従ってください。

•![]() 必ずデュアル IPv4/IPv6 SDM テンプレートを選択してください。

必ずデュアル IPv4/IPv6 SDM テンプレートを選択してください。

•![]() スイッチでは、この章で説明されたすべての機能がサポートされるわけではありません。「サポートされていない IPv6 ユニキャスト ルーティング機能」を参照してください。

スイッチでは、この章で説明されたすべての機能がサポートされるわけではありません。「サポートされていない IPv6 ユニキャスト ルーティング機能」を参照してください。

•![]() ipv6 address インターフェイス コンフィギュレーション コマンドでは、16 ビット値を使用したコロン区切りの 16 進形式で指定したアドレスで指定した ipv6-address 変数および ipv6-prefix 変数を入力する必要があります。 prefix-length 変数(スラッシュ(/)で始まる)は、プレフィックス(アドレスのネットワーク部分)を構成するアドレスの上位連続ビット数を示す 10 進値です。

ipv6 address インターフェイス コンフィギュレーション コマンドでは、16 ビット値を使用したコロン区切りの 16 進形式で指定したアドレスで指定した ipv6-address 変数および ipv6-prefix 変数を入力する必要があります。 prefix-length 変数(スラッシュ(/)で始まる)は、プレフィックス(アドレスのネットワーク部分)を構成するアドレスの上位連続ビット数を示す 10 進値です。

インターフェイス上の IPv6 トラフィックを転送するには、そのインターフェイス上でグローバル IPv6 アドレスを設定する必要があります。インターフェイス上で IPv6 アドレスを設定すると、リンクに対してローカルなアドレスの設定、およびそのインターフェイスに対する IPv6 のアクティブ化が自動的に行われます。設定されたインターフェイスは、次に示す、該当リンクの必須マルチキャスト グループに自動的に参加します。

•![]() インターフェイスに割り当てられた各ユニキャスト アドレスの送信要求ノード マルチキャスト グループ FF02:0:0:0:0:1:ff00::/104(このアドレスはネイバー探索プロセスで使用される)

インターフェイスに割り当てられた各ユニキャスト アドレスの送信要求ノード マルチキャスト グループ FF02:0:0:0:0:1:ff00::/104(このアドレスはネイバー探索プロセスで使用される)

•![]() すべてのノードを含む、ルータリンクに対してローカルなマルチキャスト グループ FF02::1

すべてのノードを含む、ルータリンクに対してローカルなマルチキャスト グループ FF02::1

•![]() すべてのルータを含む、リンクに対してローカルなマルチキャスト グループ FF02::2

すべてのルータを含む、リンクに対してローカルなマルチキャスト グループ FF02::2

IPv6 ルーティング の設定の詳細については、Cisco.com にある『 Cisco IOS IPv6 Configuration Library 』の「Implementing Addressing and Basic Connectivity for IPv6」の章を参照してください。

レイヤ 3 インターフェイスに IPv6 アドレスを割り当てて、IPv6 ルーティングをイネーブルにするには、特権 EXEC モードで次の手順を実行します。

インターフェイスから IPv6 アドレスを削除するには、 no ipv6 address ipv6-prefix/prefix length eui-64 または no ipv6 address ipv6-address link-local インターフェイス コンフィギュレーション コマンドを使用します。インターフェイスから手動で設定したすべての IPv6 アドレスを削除するには、 no ipv6 address インターフェイス コンフィギュレーション コマンドを引数なしで使用します。IPv6 アドレスで明示的に設定されていないインターフェイスで IPv6 処理をディセーブルにするには、 no ipv6 enable インターフェイス コンフィギュレーション コマンドを使用します。IPv6 ルーティングをグローバルにディセーブルにするには、 no ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用します。

次に、IPv6 プレフィックス 2001:0DB8:c18:1::/64 に基づく、リンクに対してローカルなアドレスおよびグローバル アドレスを使用して、IPv6 をイネーブルにする例を示します。EUI-64 インターフェイス ID が、両方のアドレスの下位 64 ビットで使用されます。 show ipv6 interface EXEC コマンドの出力は、インターフェイスのリンクに対してローカルなプレフィックス FE80::/64 にインターフェイス ID(20B:46FF:FE2F:D940)を付加する方法を示すために追加されています。

IPv6 でのファースト ホップ セキュリティの設定

IPv6 スヌーピング ポリシーの設定

インターフェイスまたは VLAN にスヌーピング ポリシーを適用するには、次の手順を実行します。

|

|

|

|

|---|---|---|

インターフェイスにスヌーピング ポリシー(データの収集がイネーブルになっている)を適用します。ポートおよびポートに適用するポリシーを指定します。

(注) スヌーピング ポリシーの data-glean をイネーブルにした場合、VLAN ではなくインターフェイスに適用する必要があります。 |

||

IPv6 DHCP ガードの設定

IPv6 ソース ガードの設定

|

|

|

|

|---|---|---|

自動設定されたグローバル アドレスからのデータ トラフィックを拒否します。これは、リンクのすべてのグローバル アドレスが DHCP 割り当ての場合で、管理者は自己設定されたアドレスのホストによるトラフィックの送信をブロックしたい場合に便利です。 |

||

IPv6 でファーストホップ セキュリティを実装するための設定例

次の例では、スヌーピング ポリシーを VLAN に接続して、RA 信頼されたルータ ポートおよび DHCP 信頼されたサーバ ポートを設定する例を示します。

次に、Test というスヌーピング ポリシーを作成し、それに対してデータ アドレス グリーニングをイネーブルにする例を示します。

次に、スヌーピング ポリシー Test を設定し、そのポリシーに対してデータ アドレス グリーニングをイネーブルにする例を示します。また、リンクローカル アドレスが許可され、グローバル自動設定アドレスが入力を拒否されるソース ガードをイネーブルにします。

次に、インターフェイスにソース ガードを持つスヌーピング ポリシーを接続する例を示します。

次に、DHCP ガード ポリシー Test を設定してインターフェイスに適用する例を示します。

次に、スヌーピング ポリシーを作成することなく、インターフェイスまたは VLAN で FHS 機能をイネーブルにする例を示します。

(注) ポリシーの作成により、必要に従って柔軟に設定を行うことができます。ポリシーを作成せずに機能をイネーブルにすると、デフォルトのポリシー設定が適用されます。

(注) VLAN にソース ガード ポリシーを適用することはできません。

詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「 Configuration Examples for Implementing First Hop Security in IPv6 」の項を参照してください。

DRP の設定

Router Advertisement(RA; ルータ アドバタイズメント)メッセージは、 ipv6 nd router-preference インターフェイス コンフィギュレーション コマンドによって設定される DRP とともに送信されます。DRP が設定されていない場合は、RA は中小規模のプリファレンスとともに送信されます。

リンク上の 2 つのルータが等価ではあっても、等価コストではないルーティングを提供する可能性がある場合、およびポリシーでホストがいずれかのルータを選択するよう指示された場合は、DRP が有効です。

インターフェイス上のルータに DRP を設定するには、特権 EXEC モードで次の手順を実行します。

|

|

|

|

|---|---|---|

インターフェイス コンフィギュレーション モードを開始して、DRP を指定するレイヤ 3 インターフェイスを入力します。 |

||

IPv6 DRP をディセーブルにするには、 no ipv6 nd router-preference インターフェイス コンフィギュレーション コマンドを使用します。

次に、インターフェイス上のルータに 高い DRP を設定する例を示します。

IPv6 の DRP の設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addresses and Basic Connectivity」の章を参照してください。

IPv4 および IPv6 プロトコル スタックの設定

IPv6 ルーティングを設定する前に、IPv4 および IPv6 をサポートする SDM テンプレートを選択する必要があります。まだ設定していない場合、 sdm prefer dual-ipv4-and-ipv6 { default | routing | vlan } [ desktop ] グローバル コンフィギュレーション コマンドを使用して IPv6 をサポートするテンプレートを設定します。新規テンプレートを選択する場合は、 reload 特権 EXEC コマンドを使用してスイッチをリロードし、テンプレートを有効にする必要があります。

IPv4 および IPv6 を両方サポートし、IPv6 ルーティングがイネーブルになるようにレイヤ 3 インターフェイスを設定するには、特権 EXEC モードで次の手順を実行します。

IPv4 ルーティングをディセーブルにするには、 no ip routing グローバル コンフィギュレーション コマンドを使用します。IPv6 ルーティングをディセーブルにするには、 no ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用します。インターフェイスから IPv4 アドレスを削除するには、 no ip address ip-address mask インターフェイス コンフィギュレーション コマンドを使用します。インターフェイスから IPv6 アドレスを削除するには、 no ipv6 address ipv6-prefix/prefix length eui-64 または no ipv6 address ipv6-address link-local インターフェイス コンフィギュレーション コマンドを使用します。インターフェイスから手動で設定したすべての IPv6 アドレスを削除するには、 no ipv6 address インターフェイス コンフィギュレーション コマンドを引数なしで使用します。IPv6 アドレスで明示的に設定されていないインターフェイスで IPv6 処理をディセーブルにするには、 no ipv6 enable インターフェイス コンフィギュレーション コマンドを使用します。

次に、インターフェイス上で IPv4 および IPv6 ルーティングをイネーブルにする例を示します。

DHCP for IPv6 アドレス割り当ての設定

DHCPv6 アドレス割り当てのデフォルト設定

DHCPv6 アドレス割り当ての設定時の注意事項

DHCPv6 アドレス割り当てを設定する場合は、次の注意事項に従ってください。

•![]() 以下の手順では、次に示すレイヤ 3 インターフェイスの 1 つを指定する必要があります。

以下の手順では、次に示すレイヤ 3 インターフェイスの 1 つを指定する必要があります。

–![]() DHCPv6 IPv6 ルーティングは、レイヤ 3 インターフェイス上でイネーブルである必要があります。

DHCPv6 IPv6 ルーティングは、レイヤ 3 インターフェイス上でイネーブルである必要があります。

–![]() SVI: interface vlan vlan_id コマンドを使用して作成された VLAN インターフェイスです。

SVI: interface vlan vlan_id コマンドを使用して作成された VLAN インターフェイスです。

–![]() レイヤ 3 モードの EtherChannel ポート チャネル: interface port-channel port-channel-number コマンドを使用して作成されたポートチャネル論理インターフェイス。

レイヤ 3 モードの EtherChannel ポート チャネル: interface port-channel port-channel-number コマンドを使用して作成されたポートチャネル論理インターフェイス。

•![]() DHCPv6 を設定する場合は、事前に IPv4 および IPv6 をサポートする SDM テンプレートを選択する必要があります。

DHCPv6 を設定する場合は、事前に IPv4 および IPv6 をサポートする SDM テンプレートを選択する必要があります。

•![]() スイッチは、DHCPv6 クライアント、サーバ、またはリレー エージェントとして動作できます。DHCPv6 クライアント、サーバ、およびリレー機能は、インターフェイスで相互に排他的です。

スイッチは、DHCPv6 クライアント、サーバ、またはリレー エージェントとして動作できます。DHCPv6 クライアント、サーバ、およびリレー機能は、インターフェイスで相互に排他的です。

•![]() DHCPv6 クライアント、サーバ、またはリレー エージェントは、マスター スイッチ上でだけ稼働します。スタック マスターの再選出があった場合、新しいマスター スイッチは DHCPv6 設定を維持します。ただし、DHCP サーバ データベース リース情報のローカルの RAM コピーは、維持されません。

DHCPv6 クライアント、サーバ、またはリレー エージェントは、マスター スイッチ上でだけ稼働します。スタック マスターの再選出があった場合、新しいマスター スイッチは DHCPv6 設定を維持します。ただし、DHCP サーバ データベース リース情報のローカルの RAM コピーは、維持されません。

DHCPv6 サーバ機能のイネーブル化

インターフェイスで DHCPv6 サーバをイネーブルにするには、特権 EXEC モードで次の手順を実行します。

DHCPv6 プールを削除するには、 no ipv6 dhcp pool poolname グローバル コンフィギュレーション コマンドを使用します。DHCPv6 プールの特性を変更するには、 no 形式の DHCP プール コンフィギュレーション モード コマンドを使用します。インターフェイスに対して DHCPv6 サーバ機能をディセーブルにするには、 no ipv6 dhcp server インターフェイス コンフィギュレーション コマンドを使用します。

次の例では、 engineering という IPv6 アドレス プレフィックスを持つプールを設定する方法を示します。

次に、3 リンクアドレスおよび IPv6 アドレス プレフィックスを持つ testgroup と呼ばれるプールを設定する例を示します。

次の例では、 350 というベンダー固有オプションを持つプールを設定する方法を示します。

DHCPv6 クライアント機能のイネーブル化

インターフェイスで DHCPv6 クライアント機能をイネーブルにするには、特権 EXEC モードで次の手順を実行します。

|

|

|

|

|---|---|---|

DHCPv6 クライアント機能をディセーブルにするには、 no ipv6 address dhcp インターフェイス コンフィギュレーション コマンドを使用します。DHCPv6 クライアント要求を削除にするには、 no ipv6 address dhcp client request インターフェイス コンフィギュレーション コマンドを使用します。

次に、IPv6 アドレスを取得して、rapid-commit オプションをイネーブルにする例を示します。

このマニュアルでは、DHCPv6 のアドレス割り当てについてだけ説明します。DHCPv6 クライアント、サーバ、またはリレー エージェント機能の設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing DHCP for IPv6」の章を参照してください。

IPv6 ICMP レート制限の設定

ICMP レート制限はデフォルトでイネーブルです。エラー メッセージのデフォルト間隔は 100 ミリ秒、デフォルト バケット サイズ(バケットに格納される最大トークン数)は 10 です。

ICMP レート制限パラメータを変更するには、特権 EXEC モードで次の手順を実行します。

|

|

|

|

|---|---|---|

IPv6 ICMP エラー メッセージの間隔およびバケット サイズを設定します。 • |

||

デフォルト設定に戻すには、 no ipv6 icmp error-interval グローバル コンフィギュレーション コマンドを使用します。

次に、IPv6 ICMP エラー メッセージ間隔を 50 ミリ秒に、バケット サイズを 20 トークンに設定する例を示します。

IPv6 の CEF および dCEF の設定

Cisco Express Forwarding(CEF; シスコ エクスプレス フォワーディング)は、ネットワーク パフォーマンスを最適化するためのレイヤ 3 IP スイッチング テクノロジーです。CEF には高度な IP 検索および転送アルゴリズムが実装されているため、レイヤ 3 スイッチングのパフォーマンスを最大化できます。高速スイッチング ルート キャッシュよりも CPU にかかる負担が少ないため、CEF はより多くの CPU 処理能力をパケット転送に振り分けることができます。Catalyst 3750-E スイッチ スタックでは、ハードウェアがスタック内で dCEF を使用します。IPv4 CEF および dCEF はデフォルトでイネーブルです。IPv6 CEF および dCEF はデフォルトでディセーブルですが、IPv6 ルーティングを設定すると自動的にイネーブルになります。

IPv6 ユニキャスト パケットをルーティングするには、最初に ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用して、IPv6 ユニキャスト パケットの転送をグローバルに設定してから、 ipv6 address インターフェイス コンフィギュレーション コマンドを使用して、特定のインターフェイスに IPv6 アドレスおよび IPv6 処理を設定する必要があります。

IPv6 CEF または dCEF をディセーブルにするには、 no ipv6 cef または no ipv6 cef distributed グローバル コンフィギュレーション コマンドを使用します。IPv6 CEF または dCEF がディセーブルになっている場合に再びイネーブルにするには、 ipv6 cef または ipv6 cef distributed グローバル コンフィギュレーション コマンドを使用します。IPv6 ステートを確認するには、 show ipv6 cef 特権 EXEC コマンドを入力します。

CEF または dCEF の設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing IPv6 Addresses and Basic Connectivity」の章を参照してください。

IPv6 のスタティック ルーティングの設定

スタティック IPv6 ルートを設定する前に、 ip routing グローバル コンフィギュレーション コマンドを使用してルーティングをイネーブルにし、 ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用して IPv6 パケットの転送をイネーブルにし、インターフェイスに IPv6 アドレスを設定して少なくとも 1 つのレイヤ 3 インターフェイス上で IPv6 をイネーブルにする必要があります。

IPv6 スタティック ルートを設定するには、特権 EXEC モードで次の手順を実行します。

設定されたスタティック ルートを削除するには、 no ipv6 route ipv6-prefix/prefix length { ipv6-address | interface-id [ ipv6-address ]} [ administrative distance ] グローバル コンフィギュレーション コマンドを使用します。

次に、アドミニストレーティブ ディスタンスが 130 のフローティング スタティック ルートをインターフェイスに設定する例を示します。

スタティック IPv6 ルーティングの設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing Static Routes for IPv6」の章を参照してください。

IPv6 RIP の設定

IPv6 RIP を実行するようにスイッチを設定する前に、 ip routing グローバル コンフィギュレーション コマンドを使用してルーティングをイネーブルにし、 ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用して IPv6 パケットの転送をイネーブルにして、IPv6 RIP をイネーブルにするレイヤ 3 インターフェイス上で IPv6 をイネーブルにする必要があります。

IPv6 RIP を設定するには、特権 EXEC モードで次の必須手順または任意の手順を実行します。

RIP ルーティング プロセスをディセーブルにするには、 no ipv6 router rip name グローバル コンフィギュレーション コマンドを使用します。特定のインターフェイスに対して RIP ルーティング プロセスをディセーブルにするには、 no ipv6 rip name インターフェイス コンフィギュレーション コマンドを使用します。

次に、最大 8 の等価コスト ルートにより RIP ルーティング プロセス cisco をイネーブルにし、インターフェイス上でこれをイネーブルにする例を示します。

IPv6 の RIP ルーティングの設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing RIP for IPv6」の章を参照してください。

IPv6 OSPF の設定

ネットワークでは、IPv6 の OSPF をカスタマイズできます。ただし、IPv6 の OSPF のデフォルト設定は、ほとんどのカスタマーおよび機能の要件を満たします。

•![]() IPv6 コマンドのデフォルト設定を変更する場合は注意してください。デフォルト設定を変更すると、IPv6 ネットワークの OSPF に悪影響が及ぶことがあります。

IPv6 コマンドのデフォルト設定を変更する場合は注意してください。デフォルト設定を変更すると、IPv6 ネットワークの OSPF に悪影響が及ぶことがあります。

•![]() インターフェイスで IPv6 OSPF をイネーブルにする前に、 ip routing グローバル コンフィギュレーション コマンドを使用してルーティングをイネーブルにし、 ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用して IPv6 パケットの転送をイネーブルにし、IPv6 OSPF をイネーブルにするレイヤ 3 インターフェイスで IPv6 をイネーブルにする必要があります。

インターフェイスで IPv6 OSPF をイネーブルにする前に、 ip routing グローバル コンフィギュレーション コマンドを使用してルーティングをイネーブルにし、 ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用して IPv6 パケットの転送をイネーブルにし、IPv6 OSPF をイネーブルにするレイヤ 3 インターフェイスで IPv6 をイネーブルにする必要があります。

IPv6 OSPF を設定するには、特権 EXEC モードで次の必須手順または任意の手順を実行します。

OSPF ルーティング プロセスをディセーブルするには、no ipv6 router ospf process-id グローバル コンフィギュレーション コマンドを使用します。特定のインターフェイスに対して OSPF ルーティング プロセスをディセーブルにするには、 no ipv6 ospf process-id area area-id インターフェイス コンフィギュレーション コマンドを使用します。

IPv6 の OSPF ルーティングの設定の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing OSPF for IPv6」の章を参照してください。

OSPFv3 高速コンバージェンスに対する LSA および SPF タイマーの調整

特権 EXEC モードで開始して、LSA および SPF タイマーを調整するには、次の手順を実行します。

|

|

|

|

|---|---|---|

OSPFv3 高速コンバージェンスに対する LSA および SPF スロットリングの設定

特権 EXEC モードで開始して、LSA および SPF スロットリングを設定するには、次の手順を実行します。

|

|

|

|

|---|---|---|

timers throttle lsa start-interval hold-interval max-interval |

||

詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の「Implementing OSPFv3」の章の「 Enabling Event Logging for LSA and SPF Rate Limiting 」、「 Verifying OSPFv3 Configuration and Operation 」、および「 Example: Configuring LSA and SPF Throttling for OSPFv3 Fast Convergence 」の項を参照してください。

OSPFv3 上での IPSec の設定

(注) 認証および暗号化をイネーブルにするには、OSPFv3 上で IP Security(IPSec)セキュア ソケット アプリケーション プログラム インターフェイス(API)を設定します。

IPSec の設定の詳細については、Cisco.com の『Cisco IOS IPv6 Configuration Library』の次の各項を参照してください:

•![]() Defining Authentication on an Interface

Defining Authentication on an Interface

•![]() Defining Encryption on an Interface

Defining Encryption on an Interface

•![]() Defining Authentication in an OSPFv3 Area

Defining Authentication in an OSPFv3 Area

•![]() Defining Encryption in an OSPFv3 Area

Defining Encryption in an OSPFv3 Area

•![]() Defining Authentication and Encryption for a Virtual Link in an OSPFv3 Area

Defining Authentication and Encryption for a Virtual Link in an OSPFv3 Area

IPv6 の EIGRP の設定

デフォルトで、IPv6 の EIGRP はディセーブルです。IPv6 の EIGRP は、インターフェイスで設定できます。EIGRP 用にルータおよびインターフェイスを設定したあとで、 no shutdown 特権 EXEC コマンドを入力して、EIGRP を開始します。

(注) IPv6 の EIGRP がシャットダウン モードでない場合、EIGRP ルータモード コマンドを入力してルータおよびインターフェイスを設定する前に、EIGRP が稼働を開始する場合があります。

明示的なルータ ID を設定するには、 show ipv6 eigrp コマンドを使用して設定済みのルータ ID を確認してから、 router-id コマンドを使用します。

EIGRP IPv4 の場合と同様に、EIGRPv6 を使用して EIGRP IPv4 インターフェイスを指定し、これらのサブセットを受動インターフェイスとして選択できます。 passive-interface default コマンドを使用して、すべてのインターフェイスをパッシブに設定してから、選択されたインターフェイスで no passive-interface コマンドを使用し、これらのインターフェイスをアクティブにします。受動インターフェイスでは、EIGRP IPv6 を設定する必要がありません。

設定手順の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Implementing EIGRP for IPv6」の章を参照してください。

IPv6 の HSRP の設定

IPv6 の HSRP は、任意の単一のルータのアベイラビリティに依存せず、ルーティング IPv6 トラフィックにルーティング冗長性を提供します。

スイッチで IPv6 の HSRP がイネーブルである場合、IPv6 ホストは IPv6 ネイバー探索ルータのアドバタイズメント メッセージから使用可能な IPv6 ルータを学習します。HSRP IPv6 グループには、HSRP グループ番号に基づいて作成される仮想 MAC アドレスがあります。グループには、デフォルトで、HSRP 仮想 MAC アドレスに基づいて作成される仮想 IPv6 リンクローカル アドレスがあります。HSRP グループがアクティブな場合、定期的なメッセージが HSRP 仮想 IPv6 リンクローカル アドレスに送信されます。

IPv6 の HSRP を設定する場合、インターフェイス上で HSRP version 2(HSRPv2)をイネーブルにする必要があります。

HSRPv1 および HSRPv2 を使用して IPv6 の HSRP を設定する場合の設定に関する注意事項については、「HSRP のデフォルト設定」および「Catalyst 3750-X、3750-E、および 3750 スイッチが混在したスタックの HSRP のトラブルシューティング」を参照してください。

IPv6 の HSRP および HSRPv2 の詳細については、「HSRP および VRRP の設定」を参照してください。

(注) IPv6 の HSRP グループを設定する前に、ipv6 unicast-routing グローバル コンフィギュレーション コマンドを使用して IPv6 パケットの転送をイネーブルにし、IPv6 の HSRP グループを設定するインターフェイス上で IPv6 をイネーブルにする必要があります。

HSRP バージョン 2 のイネーブル化

レイヤ 3 インターフェイス上で HSRPv2 をイネーブルにする場合は、特権 EXEC モードで次の手順を実行します。

|

|

|

|

|---|---|---|

インターフェイス コンフィギュレーション モードを開始して、スタンバイ バージョンを指定するレイヤ 3 インターフェイスを入力します。 |

||

IPv6 の HSRP グループのイネーブル化

レイヤ 3 インターフェイス上で IPv6 の HSRP を作成する場合、またはイネーブルにする場合は、特権 EXEC モードで次の手順を実行します。

IPv6 の HSRP をディセーブルにするには、 no standby [ group-number ] ipv6 インターフェイス コンフィギュレーション コマンドを使用します。

次に、ポートのグループ 1 で IPv6 の HSRP をアクティブにする例を示します。ホットスタンバイ グループで使用される IP アドレスは、IPv6 の HSRP を使用して学習されます。

(注) これは、IPv6 の HSRP をイネーブルにするために必要な最小限の手順です。その他の設定は任意です。

HSRP for IPv6 の詳細については、Cisco.com の『 Cisco IOS IPv6 Configuration Library 』の「Configuring First Hop Redundancy Protocols in IPv6」の章を参照してください。

IPv6 の表示

次のコマンドの構文および使用方法の詳細については、Cisco IOS のコマンド リファレンスを参照してください。

|

|

|

|---|---|

|

|

|

|---|---|

show ipv6 eigrp topology [ as-number | ipv6-address ] [ active | all-links | detail-links | pending | summary | zero-successors ] |

|

|

|

|---|---|

次に、 show ipv6 interface 特権 EXEC コマンドの出力例を示します。

フィードバック

フィードバック