- はじめに

- 製品概要

- コマンドライン インターフェイス

- スイッチの初期設定

- スイッチの管理

- Virtual Switching System の設定

- Cisco IOS インサービス ソフトウェア アップグレード プロセスの設定

- Cisco IOS XE インサービス ソフトウェア アップグレード プロセスの設定

- インターフェイスの設定

- ポートのステータスと接続の確認

- Supervisor Engine 6-E および Supervisor Engine 6L-E で RPR および SSO を使用したスーパーバイザ エンジンの冗長構成の設定

- Supervisor Engine 7-E および Supervisor Engine 7L-E で RPR および SSO を使用したスーパーバイザ エンジンの冗長構成の設定

- Cisco NSF/SSO スーパーバイザ エンジンの冗長構成の設定

- 環境モニタリングおよび電源管理

- Power over Ethernet(PoE)の設定

- Cisco Network Assistant による Catalyst 4500 シリーズ スイッチの設定

- VLAN、VTP、および VMPS の設定

- IP アンナンバード インターフェイスの設定

- レイヤ 2 イーサネット インターフェイスの設定

- SmartPort マクロの設定

- Cisco IOS Auto SmartPort マクロの設定

- STP および MST の設定

- Flex Link および MAC アドレス テーブル移動更新機能の設定

- Resilient Ethernet Protocol の設定

- オプションの STP 機能の設定

- EtherChannel およびリンク ステート トラッキングの設定

- IGMP スヌーピングとフィルタリングの設定

- IPv6 MLD スヌーピングの設定

- 802.1Q トンネリング、VLAN マッピング、およびレイヤ 2 プロトコル トンネリングの設定

- CDP の設定

- LLDP、LLDP-MED、およびロケーション サービスの設定

- UDLD の設定

- 単一方向イーサネットの設定

- レイヤ 3 インターフェイスの設定

- シスコ エクスプレス フォワーディングの設定

- uRPF の設定

- IP マルチキャストの設定

- ANCP クライアントの設定

- 双方向フォワーディング検出の設定

- ポリシーベース ルーティングの設定

- VRF-Lite の設定

- Quality of Service の設定

- 音声インターフェイスの設定

- プライベート VLAN の設定

- MACsec の暗号化設定

- 802.1X ポートベース認証の設定

- PPPoE 中継エージェントの設定

- Web ベース認証の設定

- ポート セキュリティの設定

- コントロール プレーン ポリシングおよびレイヤ 2 制御パケット QoS の設定

- ダイナミック ARP インスペクションの設定

- DHCP スヌーピング、IP ソース ガード、およびスタティック ホストの IPSG の設定

- ACL によるネットワーク セキュリティの設定

- IPv6 のサポート

- ポート ユニキャストおよびマルチキャスト フラッディング ブロック

- ストーム制御の設定

- SPAN および RSPAN の設定

- Wireshark の設定

- 拡張オブジェクト トラッキングの設定

- システム メッセージ ロギングの設定

- SNMP の設定

- NetFlow の設定

- NetFlow-lite の設定

- Flexible NetFlow の設定

- イーサネット OAM と CFM の設定

- Y.1731 の設定(AIS および RDI)

- Call Home の設定

- Cisco IOS IP SLA 動作の設定

- RMON の設定

- 診断の実行

- WCCP バージョン 2 サービスの設定

- MIB サポートの設定

- ROM モニタ

- 略語

- 索引

Catalyst 4500 シリーズ スイッチ Cisco IOS ソフトウェア コンフィギュレーション ガイド リリース IOS XE 3.4.0SG および IOS 15.1(2)SG

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月7日

章のタイトル: ポート セキュリティの設定

ポート セキュリティの設定

この章では、Catalyst 4500 シリーズ スイッチ上で、ポート セキュリティを設定する方法について説明します。Catalyst 4500 シリーズ スイッチのポート セキュリティの概要と、アクセス、音声、トランク、プライベート VLAN(PVLAN)など各種ポートの設定について説明します。

(注) この章で使用するスイッチ コマンドの構文および使用方法の詳細については、次の URL で『Cisco Catalyst 4500 Series Switch Command Reference』と関連資料を参照してください。

http://www.cisco.com/en/US/products//hw/switches/ps4324/index.html

『Catalyst 4500 Series Switch Command Reference』に掲載されていないコマンドについては、より詳細な Cisco IOS ライブラリを参照してください。次の URL で『Cisco IOS Command Reference』と関連資料を参照してください。

http://www.cisco.com/en/US/products/ps6350/index.html

ポート セキュリティ コマンド

この表には、主にポート セキュリティでよく使用されるコマンドを示します。

|

|

|

|

|---|---|---|

有効な PVLAN トランクのアソシエーションを持つポートが、アクティブ ホストの PVLAN トランク ポートになるように指定します。 |

||

ポート セキュリティの概要

ポート セキュリティを使用すると、ポート上で MAC アドレス(セキュア MAC アドレス)の数を制限し、未認証 MAC アドレスによるアクセスを防ぐことができます。また、指定したポートにセキュア MAC アドレスの最大数を設定することもできます(トランク ポートの VLAN に対しても任意で設定できます)。セキュア ポートが最大数を超えるとセキュリティ違反がトリガーされ、そのポートに設定された違反処理モードに基づいて違反アクションが実行されます。

そのポートの最大セキュア MAC アドレス数を 1 に設定すると、そのセキュア ポートに接続された装置だけがそのポートにアクセスできるようになります。

ポート上でセキュア MAC アドレスがセキュアな場合、その MAC アドレスはその VLAN 以外のポートでは受信されません。他の VLAN のポートに送信すると、パケットは通知されないままハードウェアでドロップされます。インターフェイスまたはポート カウンタを使用する場合は別として、ドロップされたことを知らせるログ メッセージが表示されることはありません。これにより違反がトリガーされることに注意する必要があります。このようなパケットはハードウェアでドロップする方が効率的であり、CPU に余分な負荷がかかることはありません。

•![]() セキュア MAC アドレスをエージング アウトできます。サポートされているエージングは、非アクティブと絶対の 2 種類です。

セキュア MAC アドレスをエージング アウトできます。サポートされているエージングは、非アクティブと絶対の 2 種類です。

•![]() スティッキ機能をサポートします。この機能により、ポート上のセキュア MAC アドレスがスイッチのリブートとリンク フラップを通じて保持されます。

スティッキ機能をサポートします。この機能により、ポート上のセキュア MAC アドレスがスイッチのリブートとリンク フラップを通じて保持されます。

•![]() アクセス、音声、トランク、EtherChannel、プライベート VLAN ポートなど、さまざまな種類のポート上で設定できます。

アクセス、音声、トランク、EtherChannel、プライベート VLAN ポートなど、さまざまな種類のポート上で設定できます。

•![]() 「違反処理」

「違反処理」

セキュア MAC アドレス

ポート セキュリティは、次のタイプのセキュア MAC アドレスをサポートします。

•![]() ダイナミックまたは学習済み:セキュア ポートのホストからパケットを受信すると、ダイナミック セキュア MAC アドレスが学習されます。このタイプは、ユーザの MAC アドレスが固定されていない場合(たとえばラップトップ コンピュータの場合)に使用できます。

ダイナミックまたは学習済み:セキュア ポートのホストからパケットを受信すると、ダイナミック セキュア MAC アドレスが学習されます。このタイプは、ユーザの MAC アドレスが固定されていない場合(たとえばラップトップ コンピュータの場合)に使用できます。

•![]() スタティックまたは設定済み:ユーザは、CLI または SNMP を通じてスタティック セキュア MAC アドレスを設定します。このタイプは、MAC アドレスが固定されている場合(たとえば PC の場合)に使用します。

スタティックまたは設定済み:ユーザは、CLI または SNMP を通じてスタティック セキュア MAC アドレスを設定します。このタイプは、MAC アドレスが固定されている場合(たとえば PC の場合)に使用します。

•![]() スティッキ:スティッキ アドレスはダイナミック セキュア MAC アドレスなどのように学習されますが、スタティック セキュア MAC アドレスなどのように、スイッチのリブートおよびリンク フラップを通じて維持されます。このタイプは、固定 MAC アドレスが多数あって手動で MAC アドレスを設定しない場合(たとえば 100 台の PC がそれぞれのポートでセキュアになっている場合)に使用します。

スティッキ:スティッキ アドレスはダイナミック セキュア MAC アドレスなどのように学習されますが、スタティック セキュア MAC アドレスなどのように、スイッチのリブートおよびリンク フラップを通じて維持されます。このタイプは、固定 MAC アドレスが多数あって手動で MAC アドレスを設定しない場合(たとえば 100 台の PC がそれぞれのポートでセキュアになっている場合)に使用します。

ポートのセキュア MAC アドレスが最大数を超過しているときにスタティック セキュア MAC アドレスを設定しようとすると、設定が拒否されエラー メッセージが表示されます。ポートのセキュア MAC アドレスが最大数を超過しているときにダイナミック セキュア MAC アドレスが新しく追加されると、違反処理がトリガーされます。

ダイナミック セキュア MAC アドレスをクリアするには、clear port-security コマンドを使用します。スティッキ セキュア MAC アドレスとスタティック セキュア MAC アドレスを同時にクリアするには、switchport port-security mac-address コマンドの no 形式を使用します。

セキュア MAC アドレスの最大数

セキュア ポートの MAC アドレスは、デフォルトで 1 つです。このデフォルト値は、1 ~ 3,000 の任意の値に変更できます。上限の 3,000 を指定すると、各ポートに MAC アドレスが 1 つ設定され、さらにシステムのポート全体で 3,000 の MAC アドレスが設定されます。

ポートに最大セキュア MAC アドレス数を設定すると、セキュア アドレスを次のいずれかの方法でアドレス テーブルに含めることができます。

•![]() セキュア MAC アドレスを設定するには、 switchport port-security mac-address mac_address インターフェイス コンフィギュレーション コマンドを使用します。

セキュア MAC アドレスを設定するには、 switchport port-security mac-address mac_address インターフェイス コンフィギュレーション コマンドを使用します。

•![]() トランクポートの VLAN 範囲にすべてのセキュア MAC アドレスを設定するには、port-security mac-address VLAN 範囲コンフィギュレーション コマンドを使用します。

トランクポートの VLAN 範囲にすべてのセキュア MAC アドレスを設定するには、port-security mac-address VLAN 範囲コンフィギュレーション コマンドを使用します。

•![]() 接続されているデバイスの MAC アドレスで、ポートがセキュア MAC アドレスをダイナミックに設定するようにすることができます。

接続されているデバイスの MAC アドレスで、ポートがセキュア MAC アドレスをダイナミックに設定するようにすることができます。

•![]() いくつかのアドレスを手動で設定し、残りは動的に設定されるようにすることも可能です。

いくつかのアドレスを手動で設定し、残りは動的に設定されるようにすることも可能です。

(注) ポートのリンクがダウンした場合、そのポート上のダイナミック セキュア アドレスはすべてセキュアではなくなります。

•![]() MAC アドレス をスティッキに設定できます。MAC アドレスは動的に学習されるか、または手動で設定され、アドレス テーブル内に格納され、実行コンフィギュレーションに追加されます。これらのアドレスをコンフィギュレーション ファイルに保存した後は、スイッチを再起動しても、インターフェイスはこれらのアドレスを動的に再学習する必要がありません。スティッキ セキュア アドレスを手動で設定することは可能ですが、推奨しません。

MAC アドレス をスティッキに設定できます。MAC アドレスは動的に学習されるか、または手動で設定され、アドレス テーブル内に格納され、実行コンフィギュレーションに追加されます。これらのアドレスをコンフィギュレーション ファイルに保存した後は、スイッチを再起動しても、インターフェイスはこれらのアドレスを動的に再学習する必要がありません。スティッキ セキュア アドレスを手動で設定することは可能ですが、推奨しません。

(注) トランク ポートでは、セキュア MAC アドレスの最大数をポートとポート VLAN の両方に設定できます。ポートの最大数をポート VLAN の最大数以上にすることはできますが、ポート VLAN の最大数よりも少なくすることはできません。ポートの最大数がいずれかのポート VLAN の最大数よりも小さい場合(たとえば、VLAN 10 の最大数を 3 に設定し、「スイッチ ポートの最大数」を設定しない場合(デフォルトは 1))、VLAN 10 のダイナミック アドレスが 2 つになるとポートはシャットダウンします(「ポート セキュリティ設定の注意事項および制約事項」を参照)。ポート VLAN の最大数により、指定した VLAN の指定したポートに最大数が設定されます。指定した VLAN で最大数を超過しポートの最大数は超過していない場合でも、ポートはシャットダウンします。ポートのいずれか 1 つの VLAN が違反した場合でも、ポート全体がシャットダウンします。

セキュア MAC アドレスのエージング

スイッチが 3,000 件より多くの入力アドレスを受信する場合、セキュア MAC アドレスをエージングさせることができます。

(注) スティッキ アドレスのエージングはサポートされません。

デフォルトでは、ポートセキュリティはセキュア MAC アドレスをエージング アウトしません。学習された MAC アドレスは、スイッチが再起動するかリンクがダウンするまでポートに残ります(スティッキ機能がイネーブルでない限り)。ただしポート セキュリティでは、絶対モードまたは非アクティビティ モードおよびエージング間隔(1 ~ n、分単位)に基づいてエージングを設定できます。

•![]() 非アクティビティ モード:n+1 と n+2 の間のエージング

非アクティビティ モード:n+1 と n+2 の間のエージング

この機能を使用すると、既存のセキュア MAC アドレスを手動で削除しなくても、ポートのセキュア アドレス数を制限しながら、セキュア ポート上の PC の取り外しを削除および追加できます。

switchport port-security aging static コマンドを使用してスタティック エージングを明示的に設定しない限り、ポートでエージングが設定されていてもスタティック アドレスがエージングすることはありません。

ポートのスティッキ アドレス

スティッキ ポート セキュリティをイネーブルにすると、ダイナミック MAC アドレスをスティッキ セキュア MAC アドレスに変換し、それらを実行コンフィギュレーションに追加するように、インターフェイスを設定できます。この作業は、ユーザが他のポートに移動しないことがわかっている場合や各ポートに MAC アドレスを静的に設定しない場合に行います。

(注) 別のシャーシを使用する場合は、別の MAC アドレスが必要です。

スティッキ ポート セキュリティ をイネーブルにするには、 switchport port-security mac-address sticky コマンドを入力します。このコマンドを入力すると、インターフェイスはスティッキ ラーニングがイネーブルになる前に学習したものを含め、すべてのダイナミック セキュア MAC アドレスをスティッキ セキュア MAC アドレスに変換します。

スティッキ セキュア MAC アドレスは、コンフィギュレーション ファイル(スイッチが再起動されるたびに使用されるスタートアップ コンフィギュレーション)に、自動的には反映されません。コンフィギュレーション ファイルに実行コンフィギュレーション ファイルをユーザが保存した場合は、スイッチを再起動するときに、インターフェイスはこれらのアドレスを再学習する必要がありません。この設定は保存しないと失われます。

スティッキ ポート セキュリティ をディセーブルにした場合、スティッキ セキュア MAC アドレスはダイナミック セキュア アドレスに変換され、実行コンフィギュレーションから削除されます。

最大数のセキュア MAC アドレスが設定されると、それらはアドレス テーブルに保存されます。接続デバイスがポートに唯一アクセスできるようにする場合は、接続デバイスの MAC アドレスを設定し、最大アドレス数を 1 に設定します(デフォルト設定)。

ポートに対する最大数のセキュア MAC アドレスがアドレス テーブルに追加されている場合に、アドレス テーブルにない MAC アドレスを持つワークステーションがインターフェイスにアクセスしようとすると、セキュリティ違反が発生します。

違反処理

ポートのセキュア MAC アドレス数がそのポートで許容されている最大セキュア MAC アドレス数を超過した場合、セキュリティ違反がトリガーされます。

(注) あるポートでセキュアなホストが別のポートで認識された場合は、セキュア違反はトリガーされません。Catalyst 4500 シリーズ スイッチはハードウェア上で、そのようなパケットを新しいポートで自動的にドロップし、CPU に余分な負荷をかけません。

次のいずれかの違反モードをインターフェイスに設定できます。違反に対する応答に基づいています。

•![]() restrict(制限):ポート セキュリティ違反によりデータが制限され(つまり、ソフトウェアでパケットがドロップされ)、セキュリティ違反カウンタが増加し、SNMP 通知が生成されます。このモードは、セキュア ポートのサービスやアクセスを中断しないために設定します。

restrict(制限):ポート セキュリティ違反によりデータが制限され(つまり、ソフトウェアでパケットがドロップされ)、セキュリティ違反カウンタが増加し、SNMP 通知が生成されます。このモードは、セキュア ポートのサービスやアクセスを中断しないために設定します。

SNMP トラップが生成される頻度は、snmp-server enable traps port-security trap-rate コマンドで制御できます。デフォルト値(「0」)の場合、SNMP トラップはセキュリティ違反が発生するたびに生成されます。

•![]() shutdown(シャットダウン):ポート セキュリティ違反が発生すると、インターフェイスがただちにシャットダウンします。このモードは非常にセキュアな環境で使用します。セキュアではない MAC アドレスがソフトウェアで拒否されることを回避し、サービスが中断しても問題ではない場合です。

shutdown(シャットダウン):ポート セキュリティ違反が発生すると、インターフェイスがただちにシャットダウンします。このモードは非常にセキュアな環境で使用します。セキュアではない MAC アドレスがソフトウェアで拒否されることを回避し、サービスが中断しても問題ではない場合です。

•![]() shutdown vlan(シャットダウン VLAN):各 VLAN に対するセキュリティ違反モードを設定する場合に使用します。このモードで違反が発生すると、ポート全体ではなく、問題になっている VLAN が errdisable になります。

shutdown vlan(シャットダウン VLAN):各 VLAN に対するセキュリティ違反モードを設定する場合に使用します。このモードで違反が発生すると、ポート全体ではなく、問題になっている VLAN が errdisable になります。

errdisable recovery cause psecure-violation グローバル コンフィギュレーション コマンドを設定すると、セキュア ポートが errdisable ステートの場合に実行してこのステートを自動的に解除できます。また、 shutdown および no shutdown インターフェイス コンフィギュレーション コマンドを入力すると、手動で再びイネーブルにできます これがデフォルトのモードです。ポートが VLAN 単位で errdisable モードの場合、 clear errdisable interface name vlan range コマンドを使用すると、ポート上の VLAN を再度イネーブルにすることもできます。

また、 errdisable recovery interval interval コマンドを入力して、指定したエラー ディセーブル理由から回復する時間(デフォルトは 300 秒)をカスタマイズすることも可能です 。

無効なパケット操作

デバイスが無効なパケットを送信すると思われる場合(トラフィック ジェネレータ、スニッファ、不良な NIC など)、セキュア ポート上で無効な送信元 MAC アドレス パケットのレート制限を行えます。

ポート セキュリティ機能は次のパケットを「無効なフレーム」と見なします。

–![]() すべてゼロである送信元または宛先 MAC アドレスを持つパケット

すべてゼロである送信元または宛先 MAC アドレスを持つパケット

–![]() マルチキャストまたはブロードキャストの送信元 MAC アドレスを持つパケット

マルチキャストまたはブロードキャストの送信元 MAC アドレスを持つパケット

–![]() 同じ VLAN 内の別のセキュア インターフェイスでモニタされるセキュア インターフェイスで学習されたかまたは設定されているアドレスからのパケット

同じ VLAN 内の別のセキュア インターフェイスでモニタされるセキュア インターフェイスで学習されたかまたは設定されているアドレスからのパケット

アクセス ポート上のポート セキュリティの設定

ここでは、ポート セキュリティを設定する手順について説明します。

(注) アクセス モードに設定されたレイヤ 2 ポート チャネル インターフェイスのポート セキュリティはイネーブルにできます。EtherChannel のポート セキュリティ設定は、メンバ ポートの設定に依存しません。

アクセス ポート上のポート セキュリティの設定

ポートで許容されたステーションの MAC アドレスを制限および識別することにより、ポートのトラフィックを制限するには、次の作業を行います。

|

|

|

|

|---|---|---|

|

interface port-channel port_channel_number |

インターフェイス コンフィギュレーション モードを開始し、設定するインターフェイスを指定します。 (注) レイヤ 2 ポート チャネル論理インターフェイスを指定できます。 |

|

|

|

(注) デフォルト モード(dynamic auto)のインターフェイスは、セキュア ポートとして設定できません。 | |

|

|

インターフェイス上でポート セキュリティをイネーブルにします。 インターフェイスをセキュア ポートでないデフォルトの状態に戻すには、 no switchport port-security コマンドを使用します。 |

|

|

|

(任意)インターフェイスの最大セキュア MAC アドレス数を設定します。指定できる範囲は 1 ~ 3072 です。デフォルト値は 1 です。 インターフェイスをデフォルトのセキュア MAC アドレス数に戻すには、no switchport port-security maximum value を使用します。 |

|

|

[ aging {static | time aging_time | type {absolute | inactivity}] |

ポート上のすべてのセキュア アドレスに対して、エージング タイムとエージング タイプを設定します。 この機能を使用すると、既存のセキュア MAC アドレスを手動で削除しなくても、ポートのセキュア アドレス数を制限しながら、セキュア ポート上の PC の取り外しおよび追加ができます。 static キーワードは、このポートに静的に設定されたセキュア アドレスのエージングをイネーブルにします。 time aging_time 値 は、このポートのエージング タイムを指定します。 aging_time の有効範囲は 0 ~ 1440 分です。時間が 0 の場合、このポートのエージングはディセーブルになります。 type キーワードは、エージング タイプを absolute または inactive に設定します。 • • ポート上のすべてのセキュア アドレスに対してポート セキュリティ エージングをディセーブルにするには、no switchport port-security aging time インターフェイス コンフィギュレーション コマンドを使用します。 |

|

|

|

(任意)違反モードを設定します。セキュリティ違反が発生した場合に、次のいずれかのアクションを実行します。 • • • 違反モードをデフォルト状態(shutdown モード)に戻すには、 no switchport port-security violation shutdown コマンドを使用します。 |

|

|

|

||

|

|

(任意)インターフェイスのセキュア MAC アドレスを入力します。このコマンドを使用するとセキュア MAC アドレスが設定できます。設定したセキュア MAC アドレスが最大数より少ない場合、残りの MAC アドレスは動的に学習されます。 MAC アドレスをアドレス テーブルから削除するには、 no switchport port-security mac-address mac_address コマンドを使用します。 (注) このコマンドは、アクセス、PVLAN ホスト、および PVLAN 無差別モードに対してのみ適用できます。PVLAN、トランク、または通常のトランク モードの詳細については、「トランク ポート上のポート セキュリティの設定」を参照してください。 |

|

|

|

(任意)インターフェイス上でスティッキ ラーニングをイネーブルにします。 インターフェイス上でスティッキ ラーニングをディセーブルにするには、 no switchport port-security mac-address sticky コマンドを使用します。インターフェイスがスティッキ セキュア MAC アドレスをダイナミック セキュア アドレスに変換します。 |

|

|

|

インターフェイスにスティッキ MAC アドレスを指定します。 vlan キーワードを指定すると、指定した VLAN の MAC アドレスがスティッキになります。 アドレス テーブルからスティッキ セキュア MAC アドレスを削除するには、 no switchport port-security mac-address mac_address sticky コマンドを使用します。スティッキ アドレスをダイナミック アドレスに変換するには、 no switchport port-security mac-address sticky コマンドを使用します。 (注) このコマンドは、アクセス、PVLAN ホスト、および PVLAN 無差別モードに対してのみ適用できます。PVLAN、トランク、または通常のトランク モードの詳細については、「トランク ポート上のポート セキュリティの設定」を参照してください。 |

|

|

|

||

|

interface interface_id |

(注) 動的に学習されたポート セキュリティ MAC アドレスを CAM テーブルから削除するには、clear port-security dynamic コマンドを使用します。address キーワードを指定すると、セキュア MAC アドレスを削除できます。interface キーワードを指定すると、各種のインターフェイス上の(ポート チャネル インターフェイスを含む)すべてのセキュア アドレスを削除できるようになります。VLAN キーワードにより、VLAN 単位/ポート単位でポート セキュリティ MAC アドレスをクリアできます。

アクセス ポートでのポート セキュリティの例

例 1:最大セキュア アドレス数の設定

次に、ファスト イーサネット インターフェイス 3/12 でポート セキュリティをイネーブルにし、セキュア アドレスの最大数を 5 に設定する例を示します。違反モードはデフォルトで、セキュア MAC アドレスは設定されていません。

例 2:違反モードの設定

この例では、ファスト イーサネット インターフェイス 3/12 の違反モードを restrict に設定する例を示します。

レート制限を使用することによって SNMP トラップをイネーブルにし、制限モードによるポートセキュリティ違反を検出します。次に、1 秒間に 5 回のポート セキュリティのトラップをイネーブルにする例を示します。

例 3:エージング タイマーの設定

次に、ファスト イーサネット インターフェイス 5/1 のセキュア アドレスのエージング タイムを 2 時間(120 分)に設定する例を示します。

例 4:エージング タイマーのタイプの設定

次に、インターフェイス ファスト イーサネット 3/5 のセキュア アドレスでエージング タイム タイプを inactivity に設定する例を示します。

例 5:セキュア MAC アドレスの設定

次に、ファスト イーサネット インターフェイス 5/1 にセキュア MAC アドレスを設定し、設定を確認する例を示します。

例 6:スティッキ ポート セキュリティの設定

次に、ファスト イーサネット インターフェイス 5/1 にスティッキ MAC アドレスを設定し、設定を確認する例を示します。

(注) ポートにトラフィックを送信すると、ポートにスティッキ セキュア アドレスが設定されます。

例 7:不良パケットに対するレート制限の設定

次に、ファスト イーサネット インターフェイス 5/1 の無効な送信元パケットにレート制限を設定する例を示します。

次に、ファスト イーサネット インターフェイス 5/1 の無効な送信元パケットにレート制限を設定する例を示します。

例 8:ダイナミック セキュア MAC アドレスの削除

次に、ダイナミック セキュア MAC アドレスを削除する例を示します。

次に、インターフェイス fa 2/1 のすべてのダイナミック セキュア MAC アドレスを削除する例を示します。

次に、システムのすべてのダイナミック セキュア MAC アドレスを削除する例を示します。

PVLAN ポート上のポート セキュリティの設定

PVLAN ポート上でポート セキュリティを設定すると、PVLAN 機能を利用しながら MAC アドレスの数を制限することができます。

(注) ここでは、アクセス ポートで説明したものと同じ設定モデルを使用します。

ここでは、ホストと無差別ポート上でトランク ポート セキュリティを設定する方法を説明します。

•![]() 「独立プライベート VLAN ホスト ポートでのポート セキュリティの設定」

「独立プライベート VLAN ホスト ポートでのポート セキュリティの設定」

•![]() 「独立 PVLAN ホスト ポートでのポート セキュリティの例」

「独立 PVLAN ホスト ポートでのポート セキュリティの例」

•![]() 「PVLAN 無差別ポートでのポート セキュリティの設定」

「PVLAN 無差別ポートでのポート セキュリティの設定」

•![]() 「PVLAN 無差別モード ポートでのポート セキュリティの例」

「PVLAN 無差別モード ポートでのポート セキュリティの例」

独立プライベート VLAN ホスト ポートでのポート セキュリティの設定

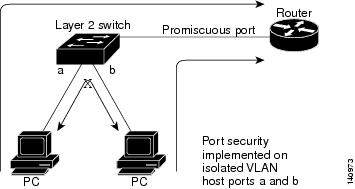

図 48-1 に、PVLAN ホスト ポートに実装されている代表的なポート セキュリティのトポロジを示します。このトポロジでは、スイッチのポート a で接続する PC は、スイッチの無差別ポートを使用して接続するルータだけと通信できます。ポート a で接続する PC はポート b で接続する PC とは通信できません。

図 48-1 独立 PVLAN ホスト ポートのポート セキュリティ

(注) PVLAN 上の独立 PVLAN ホスト ポートでセキュアなダイナミック アドレスはセカンダリ VLAN 上でセキュアであり、プライマリ VLAN 上ではセキュアではありません。

独立 PVLAN ホスト ポート上でポート セキュリティを設定するには、次の作業を実行します。

独立 PVLAN ホスト ポートでのポート セキュリティの例

次に、独立 PVLAN ホスト ポートであるファスト イーサネット インターフェイス 3/12 上でポート セキュリティを設定する例を示します。

PVLAN 無差別ポートでのポート セキュリティの設定

独立 PVLAN 無差別ポート上でポート セキュリティを設定するには、次の作業を実行します。

PVLAN 無差別モード ポートでのポート セキュリティの例

次に、PVLAN 無差別ポートであるファスト イーサネット インターフェイス 3/12 上でポート セキュリティを設定する例を示します。

トランク ポート上のポート セキュリティの設定

メトロ集約のトランク ポート上にポート セキュリティを設定すると、VLAN ごとに MAC アドレスの数を制限することができます。トランク ポート セキュリティにより、ポート セキュリティがトランク ポートにまで拡張されます。許容される MAC アドレスまたは MAC アドレスの最大数は、トランク ポート上の個々の VLAN ごとに制限されます。トランク ポート セキュリティにより、サービス プロバイダーはそのトランク ポートの VLAN に指定されたものとは異なる MAC アドレスを持つステーションからのアクセスをブロックできるようになります。また、トランク ポート セキュリティは PVLAN のトランク ポートでもサポートされます。

(注) アクセス モードに設定されたレイヤ 2 ポート チャネル インターフェイスのポート セキュリティはイネーブルにできます。EtherChannel のポート セキュリティ設定は、物理メンバ ポートの設定とは別に保持されます。

ここでは、トランク ポート セキュリティを設定する方法について説明します。

•![]() 「トランク ポート セキュリティ設定の注意事項および制約事項」

「トランク ポート セキュリティ設定の注意事項および制約事項」

トランク ポート セキュリティの設定

Catalyst 4500 シリーズ スイッチの 802.1q または ISL トランクがネイバー レイヤ 2 スイッチに接続されている場合は、トランク ポート セキュリティが使用されます。たとえば、メトロ集約ネットワーク(図 48-2)で使用されます。

さまざまなポート セキュリティ関連パラメータをポート単位/VLAN 単位で設定できます。

(注) ポート セキュリティ パラメータを設定する手順はアクセス ポートの場合と似ています。トランク ポートの場合は、これらの手順に加えて次のポート単位/VLAN 単位設定を行います。

ポート セキュリティ関連パラメータを VLAN 単位/ポート単位で設定するには、次の作業を行います。

|

|

|

|

|---|---|---|

|

interface port-channel port_channel_number |

インターフェイス コンフィギュレーション モードを開始し、設定するインターフェイスを指定します。 (注) レイヤ 2 ポート チャネル論理インターフェイスを指定できます。 |

|

|

|

||

|

|

(注) デフォルト モード(dynamic auto)のインターフェイスは、セキュア ポートとして設定できません。 | |

|

|

最大 MAC アドレス制限が明示的に設定されていない VLAN ごとに、最大セキュア MAC アドレス数を設定します。「セキュア MAC アドレスの最大数」を参照してください。 |

|

|

|

(注) 単一または複数の VLAN を指定できます。 | |

|

port-security maximum value |

||

|

no port-security maximum |

すべての VLAN の最大セキュア MAC アドレス数の設定を削除します。そのあと、ポートに設定された最大値がすべての VLAN で使用されます。 |

|

|

|

||

|

|

||

|

|

||

|

|

トランク ポート セキュリティの例

•![]() 「例 1:すべての VLAN での最大セキュア MAC アドレス制限の設定」

「例 1:すべての VLAN での最大セキュア MAC アドレス制限の設定」

例 1:すべての VLAN での最大セキュア MAC アドレス制限の設定

次に、すべての VLAN のインターフェイス g1/1 上でセキュア MAC アドレスおよび最大セキュア MAC アドレス制限を設定する例を示します。

例 2:特定の VLAN での最大セキュア MAC アドレス制限の設定

次に、特定の VLAN または VLAN 範囲のインターフェイス g1/1 にセキュア MAC アドレスを設定する例を示します。

例 3:VLAN 範囲でのセキュア MAC アドレスの設定

次に、インターフェイス g1/1 上の VLAN でセキュア MAC アドレスを設定する例を示します。

トランク ポート セキュリティ設定の注意事項および制約事項

ポート単位/VLAN 単位でポート セキュリティ関連パラメータを設定する場合は、次の注意事項および制約事項を考慮してください。

•![]() セキュア MAC アドレスは、通常のトランク ポートで許容されていない VLAN では設定できません。

セキュア MAC アドレスは、通常のトランク ポートで許容されていない VLAN では設定できません。

•![]() PVLAN トランク上のプライマリ VLAN の設定はできません。CLI は拒否され、エラー メッセージが表示されます。

PVLAN トランク上のプライマリ VLAN の設定はできません。CLI は拒否され、エラー メッセージが表示されます。

•![]() ポート上の特定の VLAN で最大値が設定されていない場合(直接的または間接的)、この VLAN にはポートに設定された最大値が使用されます。この場合、この VLAN 上のセキュア アドレスの最大数はポートに設定された最大値に制限されます。

ポート上の特定の VLAN で最大値が設定されていない場合(直接的または間接的)、この VLAN にはポートに設定された最大値が使用されます。この場合、この VLAN 上のセキュア アドレスの最大数はポートに設定された最大値に制限されます。

各 VLAN は、ポートで設定された値よりも大きい最大数を設定できます。また、すべての VLAN に設定される最大値の合計は、ポートに設定される最大値を上回ることができます。いずれの場合でも、各 VLAN のセキュア MAC アドレス数は、VLAN の設定最大値とポートの設定最大値の小さい方の数に制限されます。また、すべての VLAN のポートでのセキュア アドレス数は、ポートに設定された最大数を超えることはできません。

•![]() PVLAN のトランク ポートでは、設定が実行される VLAN は、PVLAN トランクの許容 VLAN リストか、またはアソシエーション ペアのセカンダリ VLAN リスト内にある必要があります。(この条件が満たされていない場合、CLI は拒否されます)。PVLAN トランク上の許容 VLAN リストでは、PVLAN トランクで許可されたすべての通常の VLAN の VLAN ID が保持されます。

PVLAN のトランク ポートでは、設定が実行される VLAN は、PVLAN トランクの許容 VLAN リストか、またはアソシエーション ペアのセカンダリ VLAN リスト内にある必要があります。(この条件が満たされていない場合、CLI は拒否されます)。PVLAN トランク上の許容 VLAN リストでは、PVLAN トランクで許可されたすべての通常の VLAN の VLAN ID が保持されます。

•![]() PVLAN トランクからアソシエーション ペアを削除すると、ペアのセカンダリ VLAN に関連付けられたすべてのスタティックおよびスティッキ アドレスが実行コンフィギュレーションから削除されます。セカンダリ VLAN に関連付けられているダイナミック アドレスはシステムから削除されます。

PVLAN トランクからアソシエーション ペアを削除すると、ペアのセカンダリ VLAN に関連付けられたすべてのスタティックおよびスティッキ アドレスが実行コンフィギュレーションから削除されます。セカンダリ VLAN に関連付けられているダイナミック アドレスはシステムから削除されます。

同様に、許容された PVLAN トランクのリストから VLAN を削除すると、その VLAN に関連付けられているアドレスが削除されます。

(注) 通常の VLAN または PVLAN のトランク ポートでは、VLAN が許容 VLAN リストから削除されると、その VLAN に関連付けられたすべてのアドレスが削除されます。

ポート モードの変更

一般的にポート モードが変更されると、そのポートに関連付けられたすべてのダイナミック アドレスは削除されます。すべてのスタティックまたはスティッキ アドレス、およびネイティブ VLAN で設定されたその他のポート セキュリティ パラメータは、新しいモードのポートのネイティブ VLAN に移動されます。非ネイティブ VLAN のすべてのアドレスは削除されます。

ネイティブ VLAN とは、次のポート タイプの VLAN です。

|

|

|

|---|---|

たとえば、モードがアクセスから PVLAN トランクに変わると、アクセス ポートのアクセス VLAN に設定されているすべてのスタティックおよびスティッキ アドレスは、PVLAN トランク ポートの PVLAN ネイティブ VLAN に移動します。その他のアドレスはすべて削除されます。

同様に、PVLAN トランク モードからアクセス モードに変わると、PVLAN ネイティブ VLAN に設定されているすべてのスタティックおよびスティッキ アドレスは、アクセス ポートのアクセス VLAN に移動します。その他のアドレスはすべて削除されます。

ポートがトランクから PVLAN トランクに変わる場合は、許容されている PVLAN トランクのリストにその VLAN がある場合、または PVLAN トランクで関連付けられているセカンダリ VLAN にある場合は、トランクの VLAN に関連付けられているアドレスはそのまま残ります。VLAN がいずれにもない場合は、実行コンフィギュレーションからアドレスが削除されます。

ポートが PVLAN トランクからトランクに変わる場合は、アドレスに関連付けられている VLAN がトランクの許容 VLAN リストにあれば、スタティックまたはスティッキ アドレスはそのまま残ります。VLAN が許容されているリストにない場合、実行コンフィギュレーションからアドレスが削除されます。

音声ポート上のポート セキュリティの設定

ポートにデータ VLAN(PC 用)と音声 VLAN(Cisco IP Phone 用)が設定されている場合、IP Phone 環境にポート セキュリティを設定できます。

ここでは、音声ポート上にポート セキュリティを設定する方法について説明します。

•![]() 「音声ポート セキュリティ設定の注意事項および制約事項」

「音声ポート セキュリティ設定の注意事項および制約事項」

音声ポート上のポート セキュリティの設定

音声ポート上でポート セキュリティを設定するには、次の作業を実行します。

|

|

|

|

|---|---|---|

|

|

||

|

|

(注) デフォルト モード(dynamic auto)のインターフェイスは、セキュア ポートとして設定できません。 | |

|

|

インターフェイス上でポート セキュリティをイネーブルにします。 インターフェイスをセキュア ポートでないデフォルトの状態に戻すには、 no switchport port-security コマンドを使用します。 |

|

|

|

(任意)違反モードを設定します。セキュリティ違反が発生した場合に、次のいずれかのアクションを実行します。 • • 違反モードをデフォルトの状態(シャットダウン モード)に戻すには、 no switchport port-security violation shutdown コマンドを使用します。 |

|

|

|

||

|

|

(任意)インターフェイスのセキュア MAC アドレスを指定します。 vlan キーワードを指定すると、指定した VLAN にアドレスが設定されます。 • • このコマンドを使用するとセキュア MAC アドレスが設定できます。設定したセキュア MAC アドレスが最大数より少ない場合、残りの MAC アドレスは動的に学習されます。 MAC アドレスをアドレス テーブルから削除するには、 no switchport port-security mac-address mac_address コマンドを使用します。 (注) このコマンドは、アクセス、PVLAN ホスト、および PVLAN 無差別モードに対してのみ適用できます。PVLAN、トランク、または通常のトランク モードの詳細については、「トランク ポート上のポート セキュリティの設定」を参照してください。 |

|

|

|

(任意)インターフェイス上でスティッキ ラーニングをイネーブルにします。 インターフェイス上でスティッキ ラーニングをディセーブルにするには、 no switchport port-security mac-address sticky コマンドを使用します。インターフェイスがスティッキ セキュア MAC アドレスをダイナミック セキュア アドレスに変換します。 |

|

|

|

インターフェイスにスティッキ MAC アドレスを指定します。 vlan キーワードを指定すると、指定した VLAN の MAC アドレスがスティッキになります。 • • アドレス テーブルからスティッキ セキュア MAC アドレスを削除するには、 no switchport port-security mac-address mac_address sticky コマンドを使用します。スティッキ アドレスをダイナミック アドレスに変換するには、 no switchport port-security mac-address sticky コマンドを使用します。 (注) このコマンドは、アクセス、PVLAN ホスト、および PVLAN 無差別モードに対してのみ適用できます。PVLAN、トランク、または通常のトランク モードの詳細については、「トランク ポート上のポート セキュリティの設定」を参照してください。 |

|

|

|

||

|

interface interface_id |

(注) ダイナミックに学習されたポート セキュリティ MAC アドレスを CAM テーブルから削除するには、

clear port-security dynamic コマンドを使用します。address キーワードを指定すると、セキュア MAC アドレスを削除できます。interface キーワードを指定すると、インターフェイス上の(ポート チャネル インターフェイスを含む)すべてのセキュア アドレスを削除できます。VLAN キーワードにより、VLAN 単位/ポート単位でポート セキュリティ MAC アドレスをクリアできます。

(注) ポート セキュリティを設定した各インターフェイスは、デフォルトで 1 つの MAC アドレスを受け入れます。ポート セキュリティでは、ポート レベルのポート セキュリティ設定が VLAN レベルのポート セキュリティ設定よりも優先されます。1 つの MAC アドレスをそれぞれ音声 VLAN およびデータ VLAN で許可するために、最大 2 アドレス以上にポートを設定します。

音声ポート セキュリティの例

例 1:音声 VLAN およびデータ VLAN への最大 MAC アドレスの設定

次の例では、ファスト イーサネット インターフェイス 5/1 上で Cisco IP Phone などの音声 VLAN と PC などのデータ VLAN に MAC アドレスをそれぞれ最大 1 つ設定して、その設定を確認する方法を示します。

(注) ポートにトラフィックを送信すると、ポートにスティッキ セキュア アドレスが設定されます。

例 2:音声 VLAN およびデータ VLAN へのスティッキ MAC アドレスの設定

次に、インターフェイス fa5/1 上で音声 VLAN およびデータ VLAN に対してスティッキ MAC アドレスを設定する例を示します。

(注) ポートにトラフィックを送信すると、ポートにスティッキ セキュア アドレスが設定されます。

音声ポート セキュリティ設定の注意事項および制約事項

(注) 音声ポートに実装されたポート セキュリティの機能は、アクセス ポート上のポート セキュリティと同じです。

音声ポート セキュリティを使用(または設定)するときは、次の注意事項および制約事項を考慮してください。

•![]() 音声ポートにスティッキ ポート セキュリティを設定できます。音声ポートのスティッキ ポート セキュリティがイネーブルの場合、データ VLAN および音声 VLAN 上でセキュアなアドレスはスティッキ アドレスとしてセキュアです。

音声ポートにスティッキ ポート セキュリティを設定できます。音声ポートのスティッキ ポート セキュリティがイネーブルの場合、データ VLAN および音声 VLAN 上でセキュアなアドレスはスティッキ アドレスとしてセキュアです。

•![]() 最大セキュア アドレスは VLAN 単位で設定できます。最大数は、データ VLAN または音声 VLAN のいずれかに設定できます。また、アクセス ポートの場合と同様、ポート単位でも設定できます。

最大セキュア アドレスは VLAN 単位で設定できます。最大数は、データ VLAN または音声 VLAN のいずれかに設定できます。また、アクセス ポートの場合と同様、ポート単位でも設定できます。

•![]() ポート セキュリティ MAC アドレスは、データ VLAN または音声 VLAN 上で VLAN 単位で設定できます。

ポート セキュリティ MAC アドレスは、データ VLAN または音声 VLAN 上で VLAN 単位で設定できます。

•![]() Cisco IOS Release 12.2(31)SG よりも前のリリースでは、IP Phone と PC をサポートするために 3 つの MAC アドレスが最大パラメータとして必要でした。Cisco IOS Release 12.2(31)SG 以降のリリースでは、最大数パラメータは 2(IP Phone と PC に 1 つずつ)に設定する必要があります。

Cisco IOS Release 12.2(31)SG よりも前のリリースでは、IP Phone と PC をサポートするために 3 つの MAC アドレスが最大パラメータとして必要でした。Cisco IOS Release 12.2(31)SG 以降のリリースでは、最大数パラメータは 2(IP Phone と PC に 1 つずつ)に設定する必要があります。

ポート セキュリティ設定の表示

show port-security コマンドを使用すると、インターフェイスまたはスイッチのポート セキュリティ設定が表示されます 。

トラフィック制御情報を表示するには、次の作業を 1 つまたは複数行います。

セキュリティ設定の例

•![]() 「例 3:スイッチ全体のすべてのセキュア アドレスの表示」

「例 3:スイッチ全体のすべてのセキュア アドレスの表示」

•![]() 「例 4:インターフェイス上の最大 MAC アドレス数の表示」

「例 4:インターフェイス上の最大 MAC アドレス数の表示」

•![]() 「例 5:VLAN 範囲に対するインターフェイス上のセキュリティ設定の表示」

「例 5:VLAN 範囲に対するインターフェイス上のセキュリティ設定の表示」

例 1:スイッチ全体のセキュリティ設定の表示

次に、スイッチ全体のポート セキュリティの設定を表示する例を示します。

例 2:インターフェイスのセキュリティ設定の表示

次に、ファスト イーサネット インターフェイス 5/1 のポート セキュリティの設定を表示する例を示します。

例 3:スイッチ全体のすべてのセキュア アドレスの表示

次に、スイッチのすべてのインターフェイスで設定されたすべてのセキュア MAC アドレスを表示する例を示します。

例 4:インターフェイス上の最大 MAC アドレス数の表示

次に、インターフェイス g1/1 上で許容される最大セキュア MAC アドレス数および現在のセキュア MAC アドレス数を表示する例を示します。

例 5:VLAN 範囲に対するインターフェイス上のセキュリティ設定の表示

次に、VLAN 2 および VLAN 3 のインターフェイス g1/1 上のポート セキュリティの設定を表示する例を示します。

例 6:インターフェイスのセキュア MAC アドレスおよびエージング情報の表示

次に、各アドレスのエージング情報とともにギガビット イーサネット インターフェイス 1/1 で設定されたすべてのセキュア MAC アドレスを表示する例を示します。

例 7:インターフェイスの VLAN 範囲でのセキュア MAC アドレスの表示

次に、各アドレスのエージング情報とともにギガビット イーサネット インターフェイス 1/1 および VLAN 2 と 3 で設定されたすべてのセキュア MAC アドレスを表示する例を示します。

他の機能/環境でのポート セキュリティの設定

DHCP および IP ソース ガード

DHCP および IP ソース ガードを使用してポート セキュリティを設定し、セキュアではない MAC アドレスによる IP スプーフィングを防ぐことができます。IP ソース ガードは次の 2 つのレベルの IP トラフィック フィルタリングをサポートします。

IP ソース ガードをソース IP および MAC アドレス フィルタリングで使用する場合、送信元 IP アドレスに基づいてトラフィックをフィルタリングする場合はプライベート ACL(アクセス コントロール リスト)が、送信元 MAC アドレスに基づいてトラフィックをフィルタリングする場合はポート セキュリティが使用されます。このモードではアクセス ポートのポート セキュリティをイネーブルにする必要があります。

•![]() DHCP パケットは、ポート セキュリティのダイナミック学習の対象になりません。

DHCP パケットは、ポート セキュリティのダイナミック学習の対象になりません。

•![]() 複数の IP クライアントが 1 つのアクセス ポートに接続されている場合、ポート セキュリティでは各クライアントの送信元 IP アドレスと MAC アドレスを正確にバインディングすることはできません。

複数の IP クライアントが 1 つのアクセス ポートに接続されている場合、ポート セキュリティでは各クライアントの送信元 IP アドレスと MAC アドレスを正確にバインディングすることはできません。

たとえば、これらのクライアントは次の IP アドレスと MAC アドレスを持つアクセス ポートに存在します。

–![]() クライアント 2:MAC2 <---> IP2e b ここで示すように送信元 MAC アドレスと IP アドレス トラフィックの任意の組み合わせが許可されます。

クライアント 2:MAC2 <---> IP2e b ここで示すように送信元 MAC アドレスと IP アドレス トラフィックの任意の組み合わせが許可されます。

送信元 IP/MAC アドレス バインディングが正しい IP トラフィックだけが許可され、ポート セキュリティはこのトラフィックの MAC アドレスをダイナミックに学習します。バインディングされていない送信元アドレスの IP トラフィックは、ポート セキュリティによって無効なパケットとして処理され、ドロップされます。DoS 攻撃(サービス拒絶攻撃)を防ぐには、無効な送信元 MAC アドレスに対してポート セキュリティ レート制限を設定する必要があります。

802.1X 認証

MAC スプーフィングを防ぐために、802.1X 認証を使用したポート セキュリティを設定できます。802.1X は、通常の VLAN トランクおよび PVLAN トランクではサポートされません。アクセス ポート、および PVLAN ホストまたは無差別ポートでは、ポート セキュリティと 802.1X を同時に設定できます。両方とも設定する場合、ホストが 802.1X 認証されたあとでポート セキュリティによってホストの MAC アドレスをセキュアにする必要があります。802.1X とポート セキュリティの両方がホストを承認する必要があります。一方がホストを認証しない場合、セキュリティ違反がトリガーされます。セキュリティ違反の種類は、ポートを拒否する機能がどちらであるかによって異なります。ホストが 802.1X では許可されても(たとえば、ポートがマルチホスト モードであるため)ポート セキュリティでは許可されない場合、ポート セキュリティ違反処理がトリガーされます。ホストがポート セキュリティでは許可されても 802.1X では拒否される場合(たとえば、ホストがシングル ホスト モード ポートでは未許可であるため)、802.1X セキュリティ違反処理がトリガーされます。

(注) 802.1X、ポートセキュリティ、および VVID は、すべて同じポートに設定できます。

802.1X とポート セキュリティの相互作用の詳細については、「ポート セキュリティを使用した 802.1X 認証の利用」を参照してください。

ワイヤレス環境でのポート セキュリティの設定

アクセス ポイントをセキュア ポートに接続する場合、ユーザのスタティック MAC アドレスを設定しないでください。MAC アドレスは 1 つのアクセス ポイントから別のアクセス ポイントに移動することがあり、両方のアクセス ポイントが同じスイッチに接続されるとセキュリティ違反になります。

図 48-3 に、ワイヤレス環境でのポート セキュリティの代表的なトポロジを示します。

ポート セキュリティ設定の注意事項および制約事項

ポート セキュリティを使用(または設定)するときは、次の注意事項および制約事項を考慮してください。

•![]() ポート セキュリティが PACL の「拒否」とともにポート上で設定されると、CPU は特定のポートから拒否された PACL パケットのいずれも表示せず、また拒否されたパケットの送信元 MAC アドレスを学習することもありません。したがって、ポート セキュリティ機能は、このようなパケットを認識しません。

ポート セキュリティが PACL の「拒否」とともにポート上で設定されると、CPU は特定のポートから拒否された PACL パケットのいずれも表示せず、また拒否されたパケットの送信元 MAC アドレスを学習することもありません。したがって、ポート セキュリティ機能は、このようなパケットを認識しません。

•![]() セキュア ポートをスイッチド ポート アナライザ(SPAN)の宛先ポートにすることはできません。

セキュア ポートをスイッチド ポート アナライザ(SPAN)の宛先ポートにすることはできません。

•![]() インターフェイスのセキュア ポートおよびスタティック MAC アドレス設定は、相互に排他的です。

インターフェイスのセキュア ポートおよびスタティック MAC アドレス設定は、相互に排他的です。

•![]() インターフェイスの最大セキュア アドレス値を入力したときに、新しい値がそれまでの値より大きいと、それまで設定されていた値が新しい値によって上書きされます。新しい値が前回の値より小さく、インターフェイスで設定されているセキュア アドレス数が新しい値より大きい場合、コマンドは拒否されます。

インターフェイスの最大セキュア アドレス値を入力したときに、新しい値がそれまでの値より大きいと、それまで設定されていた値が新しい値によって上書きされます。新しい値が前回の値より小さく、インターフェイスで設定されているセキュア アドレス数が新しい値より大きい場合、コマンドは拒否されます。

•![]() トランク ポートでトランク ポート セキュリティを設定するときは、プロトコル パケット(CDP や BPDU)を考慮する必要はありません。これらは学習されることも、セキュアにされることもありません。

トランク ポートでトランク ポート セキュリティを設定するときは、プロトコル パケット(CDP や BPDU)を考慮する必要はありません。これらは学習されることも、セキュアにされることもありません。

•![]() スティッキ セキュア MAC アドレスのポート セキュリティ エージングはイネーブルにできません。

スティッキ セキュア MAC アドレスのポート セキュリティ エージングはイネーブルにできません。

•![]() ポート セキュリティを使用して MAC スプーフィングを制限するには、802.1X 認証をイネーブルにする必要があります。

ポート セキュリティを使用して MAC スプーフィングを制限するには、802.1X 認証をイネーブルにする必要があります。

•![]() ダイナミック ポートにはポート セキュリティを設定できません。ポート セキュリティをイネーブルにする前にモードをアクセスに変更する必要があります。

ダイナミック ポートにはポート セキュリティを設定できません。ポート セキュリティをイネーブルにする前にモードをアクセスに変更する必要があります。

フィードバック

フィードバック